- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- Как включить RDP на Windows

- Новый монитор производительности для Windows Server

- Batch: автоматический перенос файлов в Windows

- Microsoft Edge | Как переместить вкладку в другой профиль

- Windows Server 2016: создаем пользователя и даем RDP права

- Что у вас должно быть

- Шаг 1. Создаем пользователя

- Шаг 2. Даем права на RDP

- Шаг 3. Проверяем пользователя

- Полезно?

- Почему?

- Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

- Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

- Элементы управления для учетных записей локального администратора Controls for Local Administrator Accounts

- Пошаговые инструкции по обеспечению безопасности групп локальных администраторов Step-by-Step Instructions to Secure Local Administrators Groups

- Этапы проверки Verification Steps

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Как включить RDP на Windows

Новый монитор производительности для Windows Server

Batch: автоматический перенос файлов в Windows

Microsoft Edge | Как переместить вкладку в другой профиль

Еженедельный дайджест

Windows Server 2016: создаем пользователя и даем RDP права

2 минуты чтения

Стало недостаточно просто локального админа и нужно создать новую учетку на Windows Server 2016? А еще и снабдить УЗ правами на RDP (Remote Desktop Protocol)? Легко – займет 3 минуты твоего времени. Переходим к делу.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Что у вас должно быть

- Собственно, сам сервер с Windows Server 2016. Куда же без него;

- Вы должны быть подключены к серверу под администратором (локально или через RDP – не важно).

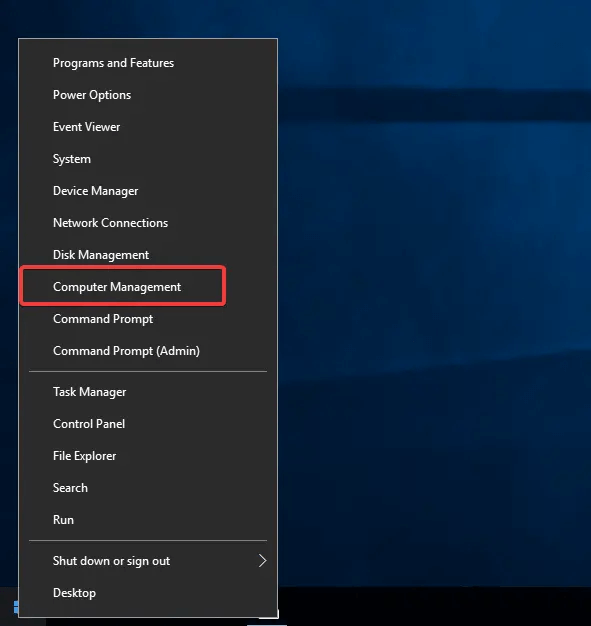

Шаг 1. Создаем пользователя

Нажмите правой кнопкой мыши на стартовое меню и найдите Computer Management. Кликните на него:

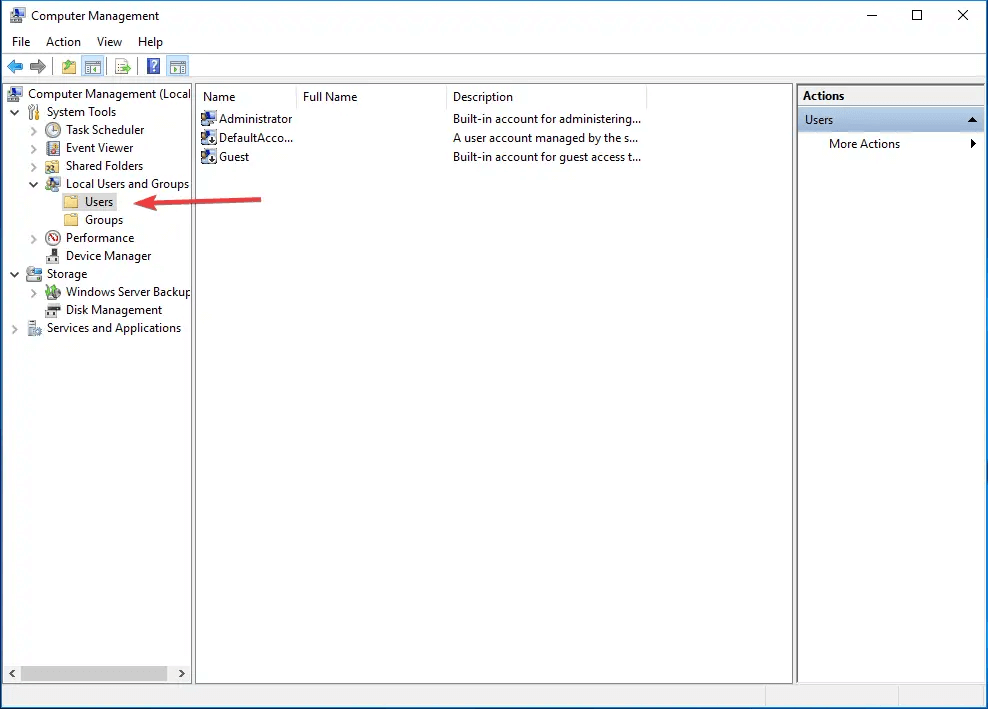

В меню навигации раскройте список Local Users and Groups и нажмите на Users:

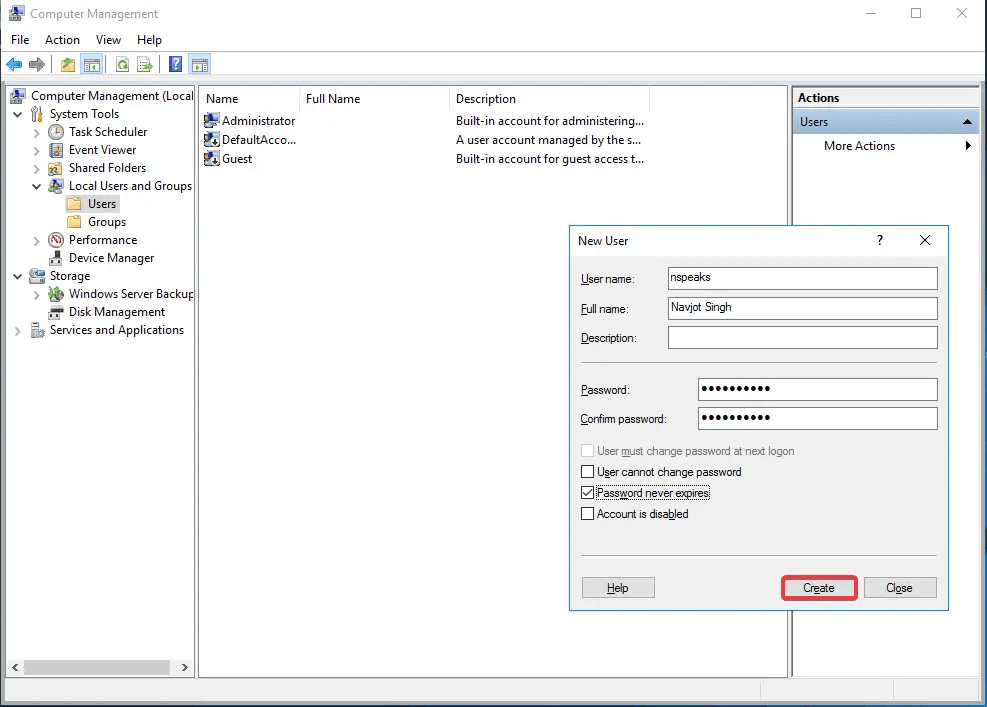

Нажмите правой кнопкой мыши и выберите New User. Осталось только заполнить данные о новом пользователе: юзернейм, полное имя, описание и пароль. Особое внимание к галочкам User must change password at next logon (смена пароля после первого входа) и Password never expires (пароль никогда не устаревает – его не нужно менять регулярно):

По окончанию настройки нажмите Create. Готово!

Шаг 2. Даем права на RDP

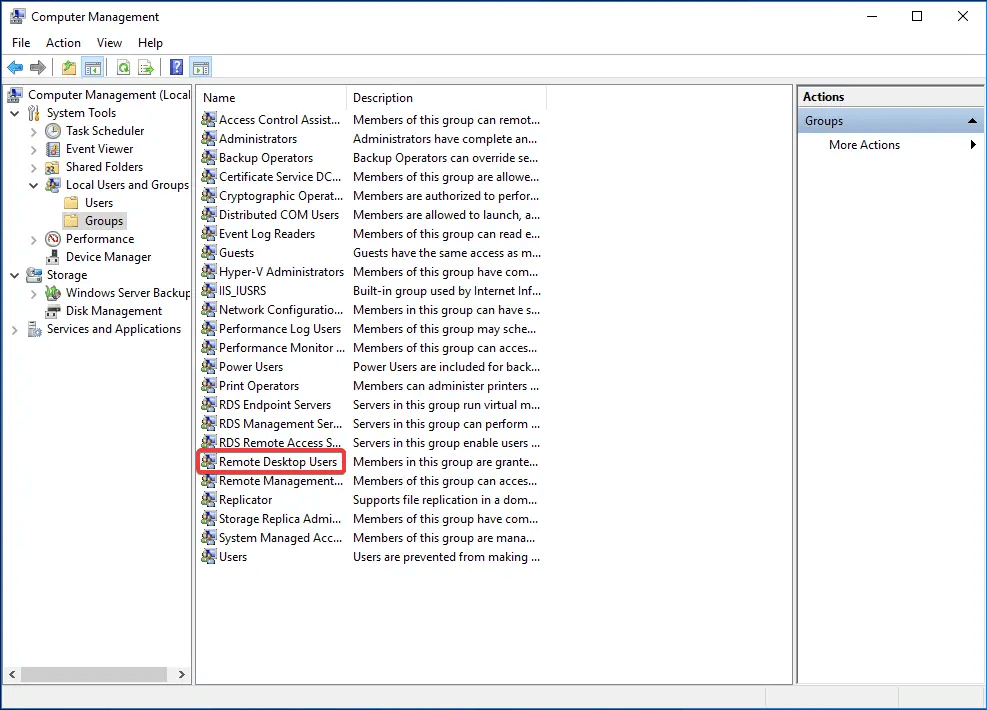

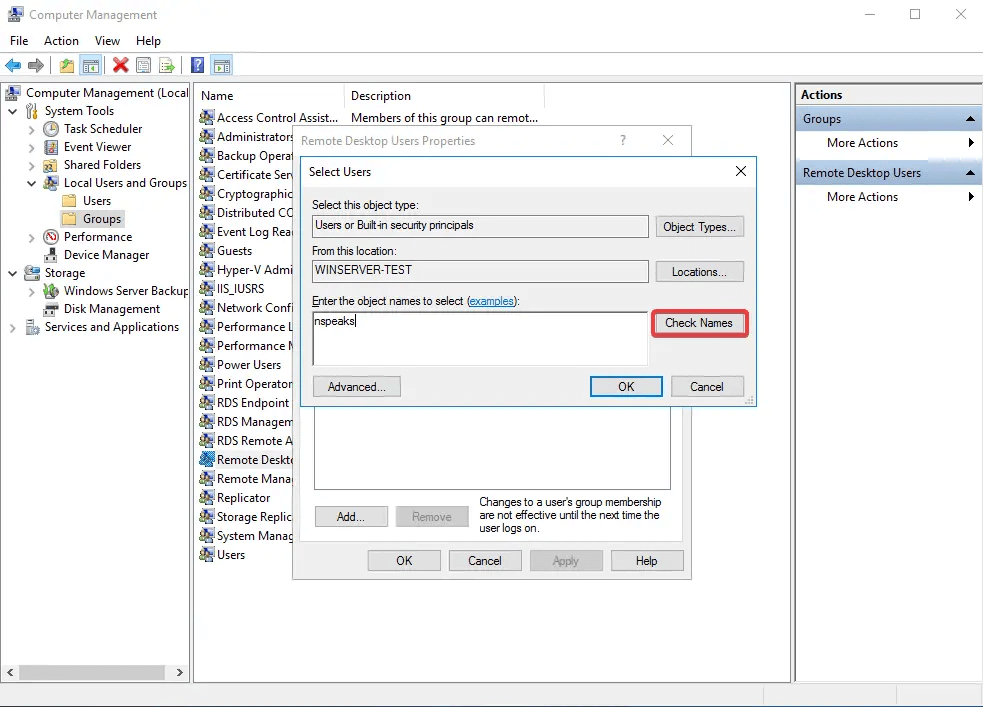

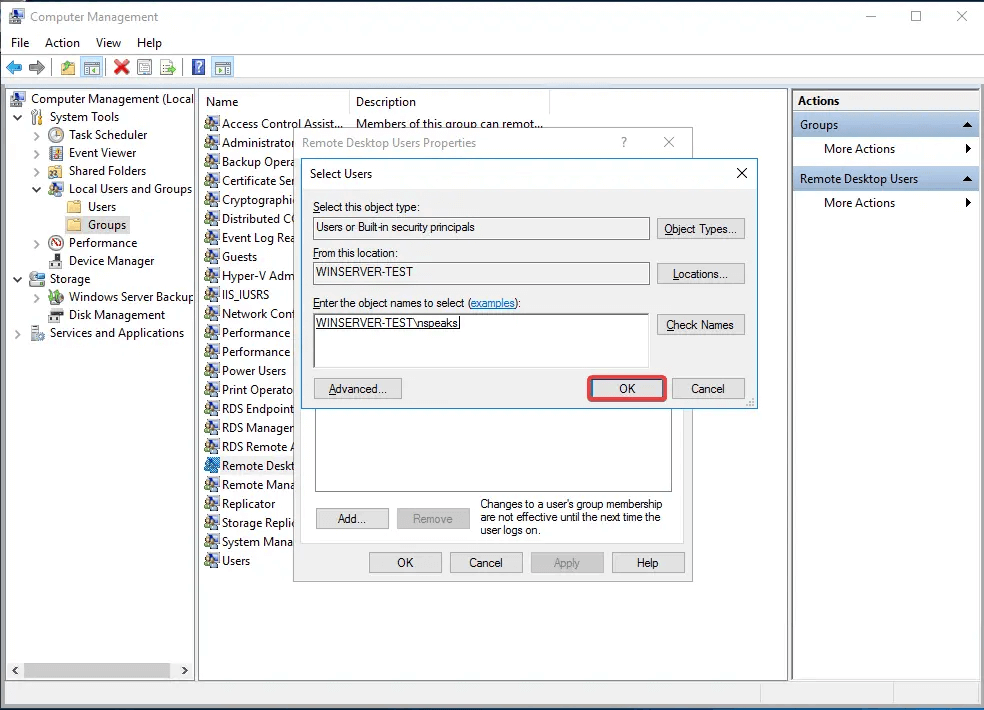

Нажимаем на Groups и выбираем Remote Desktop Users/ — мы добавим созданного в шаге №1 пользователя в эту группу тем самым, дадим ему права на RDP подключение:

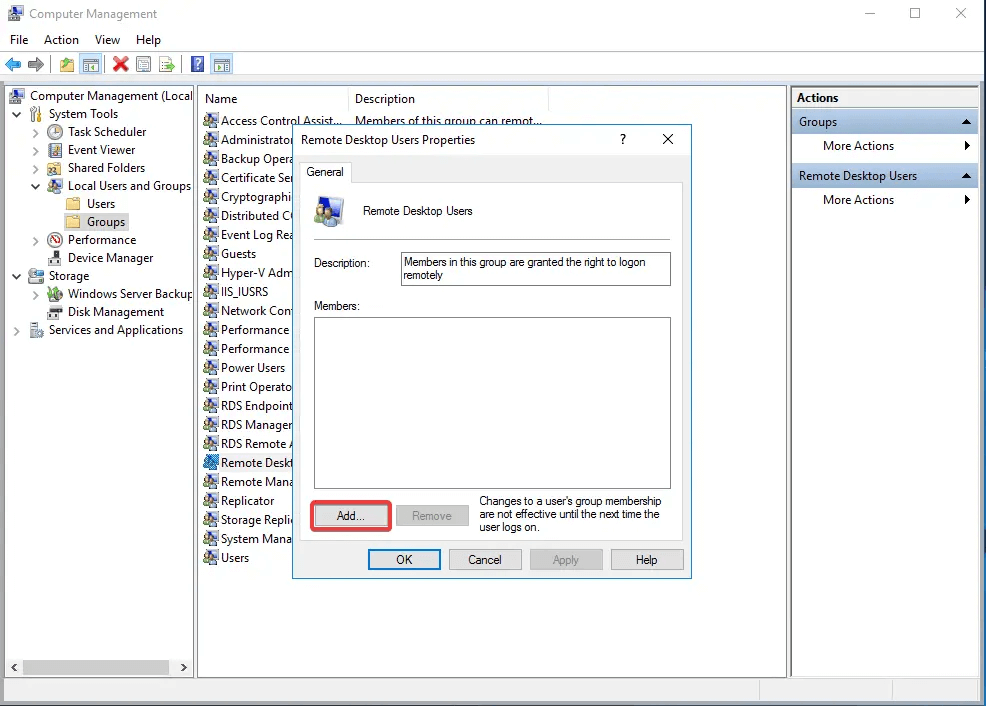

Дважды кликните на Remote Desktop Users и нажмите кнопку Add:

В поле Enter the object names to select начните вводить имя созданного ранее пользователя и нажмите Check Names:

Имя пользователя заполнится автоматически до нужного формата. Нажмите OK в двух местах чтобы завершить настройку:

Шаг 3. Проверяем пользователя

Отключитесь от учетной записи администратора и подключитесь под новым пользователем. Работает!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

Во всех версиях Windows, в настоящее время включенной в основную поддержку, учетная запись локального администратора по умолчанию отключена, что делает учетную запись непригодной для атак Pass-The-hash и других злоумышленников по краже учетных данных. On all versions of Windows currently in mainstream support, the local Administrator account is disabled by default, which makes the account unusable for pass-the-hash and other credential theft attacks. Однако в средах, содержащих устаревшие операционные системы или в которых включены учетные записи локального администратора, эти учетные записи можно использовать, как описано выше, для распространения компромисса между рядовыми серверами и рабочими станциями. However, in environments that contain legacy operating systems or in which local Administrator accounts have been enabled, these accounts can be used as previously described to propagate compromise across member servers and workstations. Каждая учетная запись локального администратора и группа должны быть защищены, как описано в следующих пошаговых инструкциях. Each local Administrator account and group should be secured as described in the step-by-step instructions that follow.

Подробные сведения о защите встроенных групп администраторов (BA) см. в статье реализация Least-Privilege административных моделей. For detailed information about considerations in securing Built-in Administrator (BA) groups, see Implementing Least-Privilege Administrative Models.

Элементы управления для учетных записей локального администратора Controls for Local Administrator Accounts

Для учетной записи локального администратора в каждом домене леса необходимо настроить следующие параметры. For the local Administrator account in each domain in your forest, you should configure the following settings:

- Настройка объектов групповой политики для ограничения использования учетной записи администратора домена в системах, присоединенных к домену Configure GPOs to restrict the domain’s Administrator account’s use on domain-joined systems

В одном или нескольких объектах групповой политики, которые вы создаете и связываете с подразделениями рабочей станции и рядового сервера в каждом домене, добавьте учетную запись администратора к следующим правам пользователя в Computer \ политики \ параметры безопасности \ локальные политики Policies\User назначения прав: In one or more GPOs that you create and link to workstation and member server OUs in each domain, add the Administrator account to the following user rights in Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignments:

Запретить сетевой доступ к этому компьютеру. Deny access to this computer from the network

Отказ во входе в качестве пакетного задания Deny log on as a batch job

Отказать во входе в качестве службы Deny log on as a service

Запретить вход в систему через службу удаленных рабочих столов Deny log on through Remote Desktop Services

Пошаговые инструкции по обеспечению безопасности групп локальных администраторов Step-by-Step Instructions to Secure Local Administrators Groups

Настройка объектов групповой политики для ограничения учетной записи администратора в Domain-Joinedных системах Configuring GPOs to Restrict Administrator Account on Domain-Joined Systems

В Диспетчер сервера щелкните средства и выберите Групповая политика управление. In Server Manager, click Tools, and click Group Policy Management.

В дереве консоли разверните узел \домаинс \ , а затем Групповая политика объекты (где — имя леса, а — имя домена, в котором вы хотите задать групповая политика). In the console tree, expand \Domains\ , and then Group Policy Objects (where is the name of the forest and is the name of the domain where you want to set the Group Policy).

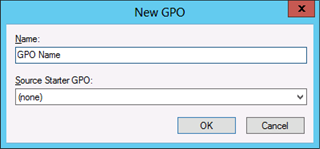

В дереве консоли щелкните правой кнопкой мыши элемент Групповая политика объекты и выберите команду создать. In the console tree, right-click Group Policy Objects, and click New.

В диалоговом окне Создание объекта групповой политики введите и нажмите кнопку ОК (где — это имя этого объекта групповой политики). In the New GPO dialog box, type , and click OK (where is the name of this GPO).

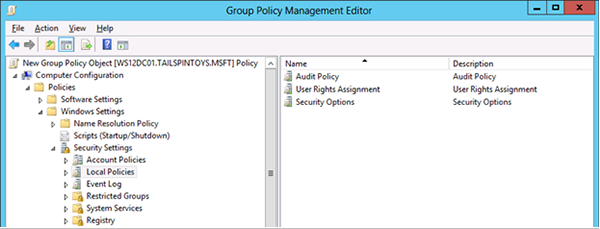

В области сведений щелкните правой кнопкой мыши и выберите команду изменить. In the details pane, right-click , and click Edit.

Перейдите к компьютеру \ политики \ Параметры безопасности Локальные политики и щелкните Назначение прав пользователя. Navigate to Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies, and click User Rights Assignment.

Настройте права пользователя, чтобы запретить учетной записи локального администратора доступ к серверам и рабочим станциям в сети, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from accessing members servers and workstations over the network by doing the following:

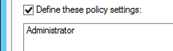

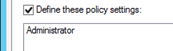

Дважды щелкните » запретить доступ к этому компьютеру из сети» и выберите » определить параметры политики«. Double-click Deny access to this computer from the network and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Щелкните ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам указывается, выполняется ли настройка учетной записи локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring a local Administrator account or a domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы предотвратить вход учетной записи локального администратора в качестве пакетного задания, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from logging on as a batch job by doing the following:

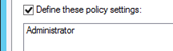

Дважды щелкните отклонить вход в качестве пакетного задания и выберите определить эти параметры политики. Double-click Deny log on as a batch job and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы запретить вход в систему в качестве службы с учетной записью локального администратора, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from logging on as a service by doing the following:

Дважды щелкните запретить вход в качестве службы и выберите определить эти параметры политики. Double-click Deny log on as a service and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы запретить учетной записи локального администратора доступ к рядовым серверам и рабочим станциям с помощью службы удаленных рабочих столов, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from accessing member servers and workstations via Remote Desktop Services by doing the following:

Дважды щелкните элемент запретить вход через службы удаленных рабочих столов и выберите определить эти параметры политики. Double-click Deny log on through Remote Desktop Services and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Чтобы выйти из редактор «Управление групповыми политиками», в меню файл выберите команду выход. To exit Group Policy Management Editor, click File, and click Exit.

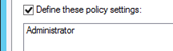

В Групповая политика управления свяжите объект групповой политики с подразделениями рядового сервера и рабочей станции, выполнив следующие действия. In Group Policy Management, link the GPO to the member server and workstation OUs by doing the following:

Перейдите в домен \домаинс \<> (где — имя леса, а — имя домена, в котором нужно задать групповая политика). Navigate to the \Domains\ (where is the name of the forest and is the name of the domain where you want to set the Group Policy).

Щелкните правой кнопкой мыши подразделение, к которому будет применен объект GPO, и выберите команду связать существующий объект GPO. Right-click the OU that the GPO will be applied to and click Link an existing GPO.

Выберите созданный объект групповой политики и нажмите кнопку ОК. Select the GPO that you created and click OK.

Создайте ссылки на все подразделения, содержащие рабочие станции. Create links to all other OUs that contain workstations.

Создайте ссылки на все подразделения, содержащие рядовые серверы. Create links to all other OUs that contain member servers.

Этапы проверки Verification Steps

Проверьте параметры объекта групповой политики «запретить доступ к этому компьютеру из сети» Verify «Deny access to this computer from the network» GPO Settings

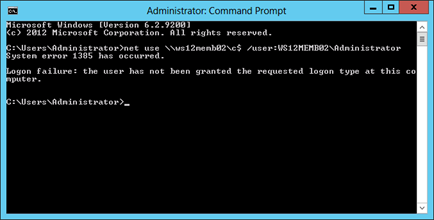

С любого рядового сервера или рабочей станции, на который не влияют изменения объекта групповой политики (например, сервер переходов), попытайтесь получить доступ к рядовому серверу или рабочей станции по сети, на которую влияет изменение объекта групповой политики. From any member server or workstation that is not affected by the GPO changes (such as a jump server), attempt to access a member server or workstation over the network that is affected by the GPO changes. Чтобы проверить параметры объекта групповой политики, попытайтесь выполнить сопоставление системного диска с помощью команды net use . To verify the GPO settings, attempt to map the system drive by using the NET USE command.

Локальный вход на любой рядовой сервер или рабочую станцию, на которые не влияют изменения объекта групповой политики. Log on locally to any member server or workstation that is not affected by the GPO changes.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

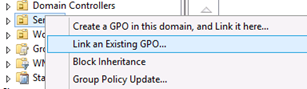

В поле поиска введите командную строку, щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора , чтобы открыть командную строку с повышенными привилегиями. In the Search box, type command prompt, right-click Command Prompt, and then click Run as administrator to open an elevated command prompt.

При появлении запроса на подтверждение повышения прав нажмите кнопку Да. When prompted to approve the elevation, click Yes.

В окне командной строки введите net use \\ \c$ /user: \Administrator , где — имя рядового сервера или рабочей станции, к которой вы пытаетесь получить доступ по сети. In the Command Prompt window, type net use \\ \c$ /user: \Administrator , where is the name of the member server or workstation you’re attempting to access over the network.

Учетные данные локального администратора должны находиться в той же системе, к которой вы пытаетесь получить доступ по сети. The local Administrator credentials must be from the same system you’re attempting to access over the network.

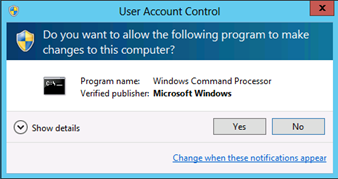

На следующем снимке экрана показано сообщение об ошибке, которое должно появиться. The following screenshot shows the error message that should appear.

Проверка параметров объекта групповой политики «запретить вход в систему в качестве пакетного задания» Verify «Deny log on as a batch job» GPO Settings

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

Создание пакетного файла Create a Batch File

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Блокнот и щелкните Блокнот. In the Search box, type notepad, and click Notepad.

В блокноте введите dir c:. In Notepad, type dir c:.

Щелкните файл и выберите Сохранить как. Click File, and click Save As.

В поле имя файла введите .bat (где — имя нового пакетного файла). In the File name box, type .bat (where is the name of the new batch file).

Планирование задачи Schedule a Task

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Task Scheduler (планировщик заданий) и нажмите кнопку планировщик задач. In the Search box, type task scheduler, and click Task Scheduler.

На компьютерах под управлением Windows 8 в поле поиска введите Schedule Tasks (расписание задач) и щелкните Schedule Tasks (планирование задач). On computers running Windows 8, in the Search box, type schedule tasks, and click Schedule tasks.

Щелкните действие и выберите создать задачу. Click Action, and click Create Task.

В диалоговом окне Создание задачи введите (где — имя новой задачи). In the Create Task dialog box, type (where is the name of the new task).

Перейдите на вкладку действия и нажмите кнопку создать. Click the Actions tab, and click New.

В поле действие щелкните запустить программу. In the Action field, click Start a program.

В поле Программа/сценарий нажмите кнопку Обзор, найдите и выберите пакетный файл, созданный в разделе Создание пакетного файла , и нажмите кнопку Открыть. In the Program/script field, click Browse, locate and select the batch file created in the Create a Batch File section, and click Open.

Нажмите кнопку ОК. Click OK.

Перейдите на вкладку Общие . Click the General tab.

В поле Параметры безопасности щелкните изменить пользователя или группу. In the Security options field, click Change User or Group.

Введите имя учетной записи локального администратора системы, нажмите кнопку Проверить имена и нажмите кнопку ОК. Type the name of the system’s local Administrator account, click Check Names, and click OK.

Выберите выполнить, если пользователь вошел в систему или не хранит пароль. Select Run whether the user is logged on or not and Do not store password. Задача будет иметь доступ только к локальным ресурсам компьютера. The task will only have access to local computer resources.

Нажмите кнопку ОК. Click OK.

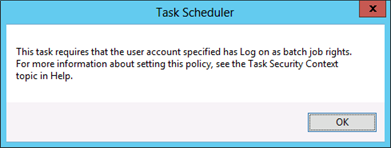

Появится диалоговое окно, запрашивающее учетные данные пользователя для выполнения задачи. A dialog box should appear, requesting user account credentials to run the task.

После ввода учетных данных нажмите кнопку ОК. After entering the credentials, click OK.

Появится диалоговое окно, похожее на следующее. A dialog box similar to the following should appear.

Проверка параметров объекта групповой политики «запретить вход в качестве службы» Verify «Deny log on as a service» GPO Settings

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Services и щелкните службы. In the Search box, type services, and click Services.

Выберите и дважды щелкните Диспетчер очереди печати. Locate and double-click Print Spooler.

Перейдите на вкладку Вход в систему. Click the Log On tab.

В поле Вход в качестве щелкните эту учетную запись. In Log on as field, click This account.

Нажмите кнопку Обзор, введите учетную запись локального администратора системы, нажмите кнопку Проверить имена и нажмите кнопку ОК. Click Browse, type the system’s local Administrator account, click Check Names, and click OK.

В полях пароль и Подтверждение пароля введите пароль выбранной учетной записи и нажмите кнопку ОК. In the Password and Confirm password fields, type the selected account’s password, and click OK.

Еще три раза нажмите кнопку ОК . Click OK three more times.

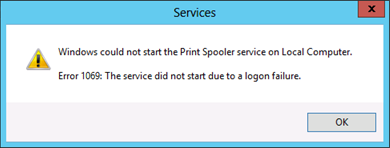

Щелкните правой кнопкой мыши Диспетчер очереди печати и выберите команду перезапустить. Right-click Print Spooler and click Restart.

При перезапуске службы появится диалоговое окно, похожее на следующее. When the service is restarted, a dialog box similar to the following should appear.

Отмена изменений в службе диспетчера очереди печати Revert Changes to the Printer Spooler Service

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Services и щелкните службы. In the Search box, type services, and click Services.

Выберите и дважды щелкните Диспетчер очереди печати. Locate and double-click Print Spooler.

Перейдите на вкладку Вход в систему. Click the Log On tab.

В поле вход как: выберите Локальная системная учетная запись и нажмите кнопку ОК. In the Log on as: field, select Local System Account, and click OK.

Проверка параметров объекта групповой политики «запретить вход в систему с помощью службы удаленных рабочих столов» Verify «Deny log on through Remote Desktop Services» GPO Settings

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Подключение к удаленному рабочему столу и нажмите кнопку Подключение к удаленному рабочему столу. In the Search box, type remote desktop connection, and click Remote Desktop Connection.

В поле компьютер введите имя компьютера, к которому требуется подключиться, и нажмите кнопку подключить. In the Computer field, type the name of the computer that you want to connect to, and click Connect. (Можно также ввести IP-адрес вместо имени компьютера.) (You can also type the IP address instead of the computer name.)

При появлении запроса укажите учетные данные для учетной записи локального администратора системы. When prompted, provide credentials for the system’s local Administrator account.

Появится диалоговое окно, похожее на следующее. A dialog box similar to the following should appear.