- Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

- My Blog

- Немного об ИТ и ИБ

- Свежие записи

- Свежие комментарии

- Архивы

- Двухфакторная аутентификация в домене с использованием токенов и MS CA

- Настройка приложения Microsoft Authenticator в качестве метода двухфакторной проверки подлинности Set up an authenticator app as your two-factor verification method

- Настройка приложения Microsoft Authenticator для отправки уведомлений Set up the Microsoft Authenticator app to send notifications

- Настройка приложения Microsoft Authenticator для использования кодов проверки Set up the Microsoft Authenticator app to use verification codes

- Дальнейшие действия Next steps

Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

В статье описывается настройка Windows сервера для включения двухфакторной аутентификации при подключении удаленного рабочего стола (RDP) со службой RD Gateway.

RD Gateway — компонент Windows сервера, позволяющий подключаться к рабочему столу через шлюз, который выполняет функции VPN, а именно создает зашифрованное подключение по протоколу TLS.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

- Пользователь подключается к удаленному рабочему столу через шлюз RD Gateway;

- RD Gateway проверяет логин, пароль, политику авторизации ресурсов (RAP) и переадресовывает запрос в Network Policy Server (NPS);

- NPS получает запрос от RD Gateway, запрашивает второй фактор аутентификации по RADIUS протоколу в компоненте MultiFactor Radius Adapter;

- Мультифактор отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

- настройка доступа на основе принадлежности пользователя к группе в Active Directory;

- избирательное включение второго фактора на основе принадлежности пользователя к группе в Active Directory;

- использование телефона пользователя из профиля Active Directory для звонка на мобильный телефон;

Требования к серверу

- На сервере должны быть установлены и настроены компоненты Remote Desktop Gateway и Network Policy and Access Service.

- На сервере с NPS необходимо установить компонент MultiFactor Radius Adapter.

- Для работы Мультифактора серверу необходим доступ к хосту api.multifactor.ru по порту 443 (TLS).

Настройка MultiFactor Radius Adapter

Разверните компонент MultiFactor Radius Adapter, настройте файл конфигурации следующим образом:

Придумайте сложное значение SHARED_SECRET и запишите в конфигурационный файл.

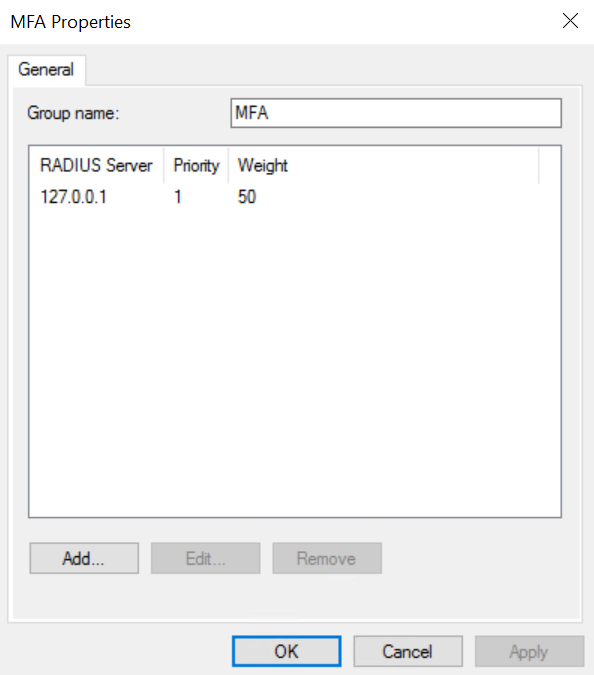

- В разделе Remote RADIUS Server Groups создайте новую группу:

- Group name: MFA

- Нажмите Add:

- Server: 127.0.0.1

- Shared secret: ранее придуманный SHARED_SECRET

- Load Balancing: поставьте таймауты по 60 секунд

- В разделе Connection Requests Policies, откройте свойства политики TS GATEWAY AUTHORIZATION POLICY:

- На вкладке Settings:

- в разделе Authentication выберите вариант Forward requests to the following remote RADIUS server group for authentication: MFA

- На вкладке Settings:

My Blog

Немного об ИТ и ИБ

Свежие записи

Свежие комментарии

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Александр к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

Архивы

Двухфакторная аутентификация в домене с использованием токенов и MS CA

Пароль является не очень надежным средством защиты. Очень часто используются простые, легко подбираемые пароли или же пользователи не особо следят за сохранностью своих паролей (раздают коллегам, пишут на бумажках и т.д.). В Microsoft уже давно реализована технология, позволяющая для входа в систему использовать SmartCard, т.е. аутентифицироваться в системе по сертификату. Но не обязательно использовать непосредственно смарт-карты, ведь для них нужны еще и считыватели, поэтому проще их заменить на usb токены. Они позволят реализовать двухфакторную аутентификацию: первый фактор — это пароль от токена, второй фактор — это сертификат на токене. Далее на примере usb токена JaCarta и домена Windows я расскажу как внедрить этот механизм аутентификации.

Первым делом в AD создадим группу «g_EtokenAdmin» и уч. запись «Enrollment Agent», входящую в эту группу. Эта группа и пользователь будут рулить центром сертификации.

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Нас будут интересовать два шаблона: Агент регистрации (Enrollment Agent) и Вход со смарт-картой (Smartcard logon).

Зайдем в свойства этих шаблонов и на вкладке безопасность добавим группу «g_EtokenAdmin» с правами чтение и заявка.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

По пути Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. Настроим два параметра «Интерактивный вход в систему: требовать смарт-карту» и «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На этом с настройками все, теперь можно генерировать клиентский сертификат и проверять аутентификацию по токену.

Залогинемся на компьютере под учетной записью «Enrollment Agent» и откроем браузер, перейдя по ссылке http://Имя_сервера_MS_CA/certsrv

Выбираем пункт Запрос сертификата -> Расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС

Если возникнет ошибка вида «Чтобы завершить подачу заявки на сертификат, следует настроить веб-узел для ЦС на использование проверки подлинности по протоколу HTTPS», то нужно на сервере IIS, на котором установлен MS CA, сделать привязку сайта к протоколу https.

Продолжим получение сертификата, для этого на открывшейся странице выберем шаблон: «Агент регистрации» и нажмем кнопку выдать и установить сертификат.

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

В качестве подписи выбираем единственный сертификат «Enrollment Agent» и переходим к следующему шагу, на котором выбираем пункт «Вход со смарт-картой» и нажимаем подробности для выбора криптопровайдера.

В моем случае я использую токены JaCarta, поэтому вместе с драйверами был установлен криптопровайдер «Athena…»:

На следующем шаге выбираем доменного пользователя, для которого выписываем сертификат и нажимаем на кнопку «Заявка».

Вставляем токен, вводим пин код и начинается процесс генерации. В итоге мы должны увидеть диалоговое окно с надписью «Успешно».

Если процесс окончился неудачно, возможно дело в шаблоне получения сертификата, в моем случае его надо было немного подправить.

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

P.s.

1) Если не работает автоматическая блокировка компьютера или выход из системы, после вытаскивания токена, смотрите запущена ли служба «Политика удаления смарт-карт»

2) На токен можно записать (сгенерировать сертификат) только локально, через RDP не получится.

3) Если не получается запустить процесс генерации сертификата по стандартному шаблону «Вход с смарт-картой», создайте его копию с такими параметрами.

На этом все, если будут вопросы, задавайте, постараюсь помочь.

Настройка приложения Microsoft Authenticator в качестве метода двухфакторной проверки подлинности Set up an authenticator app as your two-factor verification method

Вы можете настроить приложение Authenticator для отправки уведомлений на мобильное устройство или кода проверки в качестве метода проверки безопасности. You can set up an authenticator app to send a notification to your mobile device or to send you a verification code as your security verification method. Если приложение Microsoft Authenticator не требуется использовать, вы можете выбрать другое приложение во время настройки. You aren’t required to use the Microsoft Authenticator app, and you can select a different app during the set up process. Однако в рамках этой статьи используется приложение Microsoft Authenticator. However, this article uses the Microsoft Authenticator app.

Но для добавления такой учетной записи необходимо скачать и установить приложение Microsoft Authenticator. Before you can add your account, you must download and install the Microsoft Authenticator app. Если вы еще не сделали этого, выполните шаги, описанные в статье Начало работы с приложением Microsoft Authenticator. If you haven’t done that yet, follow the steps in the Download and install the app article.

Если параметр «Мобильное приложение» неактивен, возможно, ваша организация не позволяет использовать это приложение для проверки подлинности. If the Mobile app option is greyed out, it’s possible that your organization doesn’t allow you to use an authentication app for verification. Если это так, вам нужно выбрать другой метод или обратиться за помощью к администратору. In this case, you’ll need to select another method or contact your administrator for more help.

Настройка приложения Microsoft Authenticator для отправки уведомлений Set up the Microsoft Authenticator app to send notifications

На странице Дополнительная проверка безопасности выберите Мобильное приложение в области Шаг 1. Как с вами связаться? . On the Additional security verification page, select Mobile app from the Step 1: How should we contact you area.

Выберите Получить уведомления для проверки в области Как вы хотите использовать мобильное приложение? , а затем нажмите кнопку Настроить. Select Receive notifications for verification from the How do you want to use the mobile app area, and then select Set up.

Появится страница Настроить мобильное приложение. The Configure mobile app page appears.

Откройте приложение Microsoft Authenticator, выберите Добавить учетную запись в меню значка Customize and control (Настройка и управление) в правом верхнем углу, а затем выберите Рабочая или учебная учетная запись. Open the Microsoft Authenticator app, select Add account from the Customize and control icon in the upper-right, and then select Work or school account.

Если вы настраиваете приложение Microsoft Authenticator впервые, вы можете получить запрос на разрешение приложению получить доступ к камере (iOS) или разрешить приложению делать снимки и записывать видео (Android). If this is the first time you’re setting up the Microsoft Authenticator app, you might receive a prompt asking whether to allow the app to access your camera (iOS) or to allow the app to take pictures and record video (Android). Необходимо выбрать параметр Разрешить, чтобы приложение Authenticator могло получить доступ к камере для получения изображения QR-кода на следующем шаге. You must select Allow so the authenticator app can access your camera to take a picture of the QR code in the next step. Если вы не разрешите использование камеры, вы все равно сможете настроить Приложение Authenticator, однако вам нужно будет добавить информацию о коде вручную. If you don’t allow the camera, you can still set up the authenticator app, but you’ll need to add the code information manually. Сведения о том, как добавить код вручную, см. в разделе Добавление учетной записи в приложение вручную. For information about how to add the code manually, see see Manually add an account to the app.

С помощью камеры телефона отсканируйте QR-код с экрана компьютера в разделе Настроить мобильное приложение, а затем выберите Далее. Use your device’s camera to scan the QR code from the Configure mobile app screen on your computer, and then choose Next.

На странице Дополнительная проверка безопасности на компьютере убедитесь, что вы получили сообщение о том, что конфигурация прошла успешно, а затем нажмите кнопку Далее. Return to your computer and the Additional security verification page, make sure you get the message that says your configuration was successful, and then select Next.

Приложение Authenticator отправляет уведомление на ваше мобильное устройство в качестве теста. The authenticator app will send a notification to your mobile device as a test.

На мобильном устройстве выберите Утвердить. On your mobile device, select Approve.

На компьютере добавьте номер мобильного телефона в области Шаг 3. Если вы потеряли доступ к мобильному приложению, а затем нажмите кнопку Далее. On your computer, add your mobile device phone number to the Step 3: In case you lose access to the mobile app area, and then select Next.

Мы настоятельно рекомендуем добавить номер мобильного телефона в качестве запасного варианта, если вы не сможете получить доступ или использовать мобильное приложение по какой-либо причине. We strongly suggest adding your mobile device phone number to act as a backup if you’re unable to access or use the mobile app for any reason.

В области Шаг 4. Продолжайте использовать имеющиеся приложения скопируйте предоставленный пароль приложения и сохраните его в безопасном месте. From the Step 4: Keep using your existing applications area, copy the provided app password and paste it somewhere safe.

Сведения о том, как использовать пароль приложения с более старыми приложениями, см. в статье Управление паролями приложения для двухфакторной проверки подлинности. For information about how to use the app password with your older apps, see Manage app passwords. Пароли приложений требуются только в том случае, если вы продолжаете использовать старые приложения, которые не поддерживают двухфакторную проверку подлинности. You only need to use app passwords if you’re continuing to use older apps that don’t support two-factor verification.

Нажмите кнопку Готово. Select Done.

Настройка приложения Microsoft Authenticator для использования кодов проверки Set up the Microsoft Authenticator app to use verification codes

На странице Дополнительная проверка безопасности выберите Мобильное приложение в области Шаг 1. Как с вами связаться? . On the Additional security verification page, select Mobile app from the Step 1: How should we contact you area.

Выберите Использовать код проверки в области Как вы хотите использовать мобильное приложение? , а затем нажмите кнопку Настроить. Select Use verification code from the How do you want to use the mobile app area, and then select Set up.

Появится страница Настроить мобильное приложение. The Configure mobile app page appears.

Откройте приложение Microsoft Authenticator, выберите Добавить учетную запись в меню значка Customize and control (Настройка и управление) в правом верхнем углу, а затем выберите Рабочая или учебная учетная запись. Open the Microsoft Authenticator app, select Add account from the Customize and control icon in the upper-right, and then select Work or school account.

Если вы настраиваете приложение Microsoft Authenticator впервые, вы можете получить запрос на разрешение приложению получить доступ к камере (iOS) или разрешить приложению делать снимки и записывать видео (Android). If this is the first time you’re setting up the Microsoft Authenticator app, you might receive a prompt asking whether to allow the app to access your camera (iOS) or to allow the app to take pictures and record video (Android). Необходимо выбрать параметр Разрешить, чтобы приложение Authenticator могло получить доступ к камере для получения изображения QR-кода на следующем шаге. You must select Allow so the authenticator app can access your camera to take a picture of the QR code in the next step. Если вы не разрешите использование камеры, вы все равно сможете настроить Приложение Authenticator, однако вам нужно будет добавить информацию о коде вручную. If you don’t allow the camera, you can still set up the authenticator app, but you’ll need to add the code information manually. Сведения о том, как добавить код вручную, см. в разделе Добавление учетной записи в приложение вручную. For information about how to add the code manually, see see Manually add an account to the app.

С помощью камеры телефона отсканируйте QR-код с экрана компьютера в разделе Настроить мобильное приложение, а затем выберите Далее. Use your device’s camera to scan the QR code from the Configure mobile app screen on your computer, and then choose Next.

На странице Дополнительная проверка безопасности на компьютере убедитесь, что вы получили сообщение о том, что конфигурация прошла успешно, а затем нажмите кнопку Далее. Return to your computer and the Additional security verification page, make sure you get the message that says your configuration was successful, and then select Next.

Приложение Authenticator запросит код проверки в качестве теста. The authenticator app will ask for a verification code as a test.

В приложении Microsoft Authenticator прокрутите вниз до рабочей или учебной учетной записи, скопируйте и вставьте шестизначный код из приложения в поле компьютера Шаг 2. Введите код проверки из мобильного приложения, а затем нажмите кнопку Подтвердить. From the Microsoft Authenticator app, scroll down to your work or school account, copy and paste the 6-digit code from the app into the Step 2: Enter the verification code from the mobile app box on your computer, and then select Verify.

На компьютере добавьте номер мобильного телефона в области Шаг 3. Если вы потеряли доступ к мобильному приложению, а затем нажмите кнопку Далее. On your computer, add your mobile device phone number to the Step 3: In case you lose access to the mobile app area, and then select Next.

Мы настоятельно рекомендуем добавить номер мобильного телефона в качестве запасного варианта, если вы не сможете получить доступ или использовать мобильное приложение по какой-либо причине. We strongly suggest adding your mobile device phone number to act as a backup if you’re unable to access or use the mobile app for any reason.

В области Шаг 4. Продолжайте использовать имеющиеся приложения скопируйте предоставленный пароль приложения и сохраните его в безопасном месте. From the Step 4: Keep using your existing applications area, copy the provided app password and paste it somewhere safe.

Сведения о том, как использовать пароль приложения с более старыми приложениями, см. в статье Управление паролями приложения для двухфакторной проверки подлинности. For information about how to use the app password with your older apps, see Manage app passwords. Пароли приложений требуются только в том случае, если вы продолжаете использовать старые приложения, которые не поддерживают двухфакторную проверку подлинности. You only need to use app passwords if you’re continuing to use older apps that don’t support two-factor verification.

Нажмите кнопку Готово. Select Done.

Дальнейшие действия Next steps

После настройки метода двухфакторной проверки подлинности можно добавить дополнительные методы, управлять параметрами и паролями приложений, входить в систему или получить справку по некоторым распространенным проблемам, связанным с двухфакторной проверкой подлинности. After you’ve set up your two-factor verification method, you can add additional methods, manage your settings and app passwords, sign-in, or get help with some common two-factor verification-related problems.