Windows active directory vmware

Добрый день уважаемые читатели и гости блога, я продолжаю вам освещать технологии виртуализации от компании VMware и сегодня я хочу вам рассказать как производится настройка SSO в VMware VirtualCenter Server. Так как благодаря этой технологии вы сможете произвести аутентификацию в VMware VirtualCenter Server, через Active Directory, что согласитесь с наличием домена в вашей локальной сети, очень гибко позволит разграничивать права на нужные объекты виртуальной инфраструктуры.

Что такое SSO

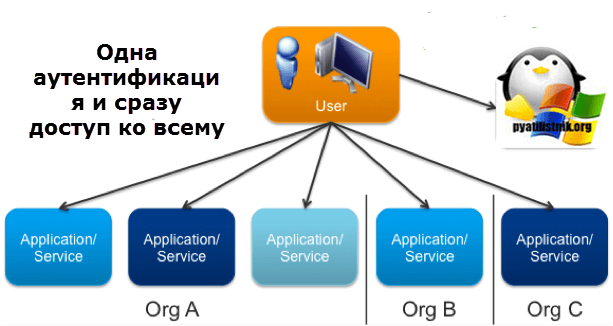

Давайте для начала разберемся, что такое Single Sign-On (SSO) и как эта технология работает. Если в двух словах, то это механизм единого входа в систему или в приложения, где одна есть куча корпоративных сервисов, которые благодаря базе данных SSO, идентифицируют вас и автоматически предоставляют доступ к корпоративным ресурсам, без вашего участия (повторного ввода логина и пароля)

Сама VMware настоятельно рекомендует производить установку SSO вместе с сервером vCenter. Одна версия SSO может обслуживать до 1000 хостов ESXi и 10 000 виртуальных машин.

- Поддержка односторонних и двусторонних AD-трастов

- Поддержка нескольких лесов

- Можно использовать локальную аутентификацию без домена, если это необходимо

- Появилось множество средств для траблшутинга и диагностики решения

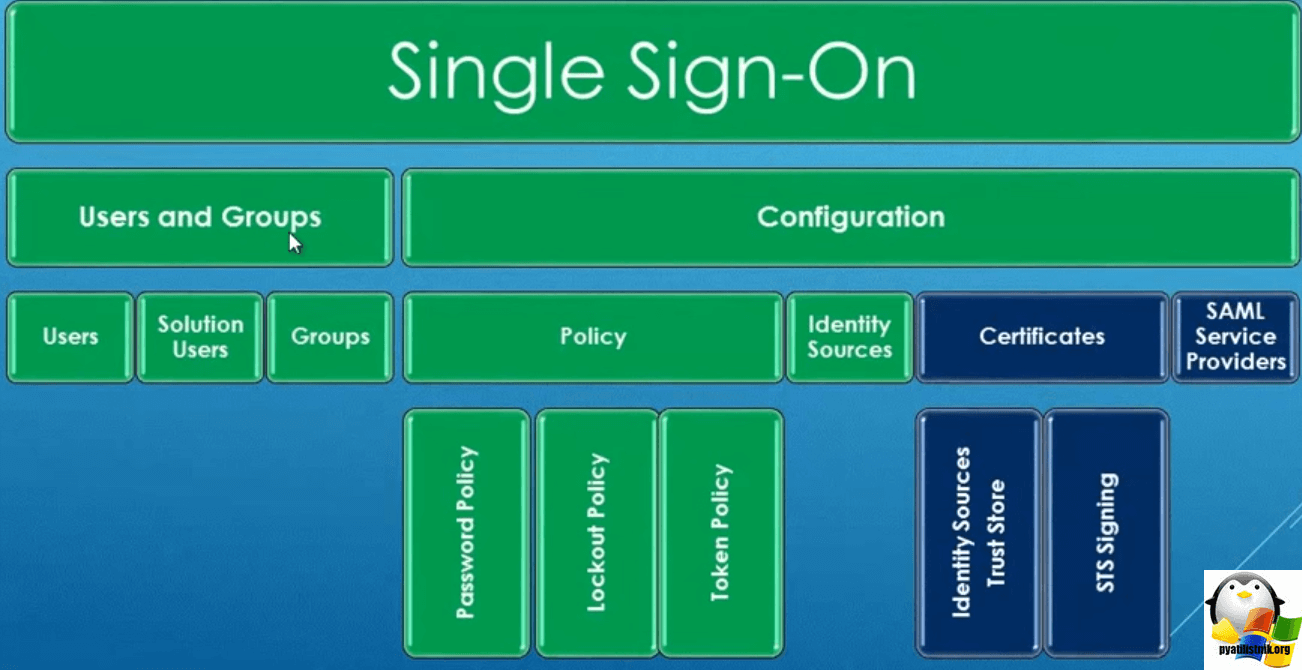

Зеленым отмечено, какие компоненты можно настраивать с помощью Single Sign-On

Настройка Single Sign-On

Установку Single Sign-On мы производили в момент установки VMware VirtualCenter Server, посмотреть можно вот тут, там и задавался пароль для административной, учетной записи administrator@vsphere.local. Я же хочу показать, как настроить SSO, чтобы вы могли раздавать права пользователям Active Directory в VMware VirtualCenter Server.

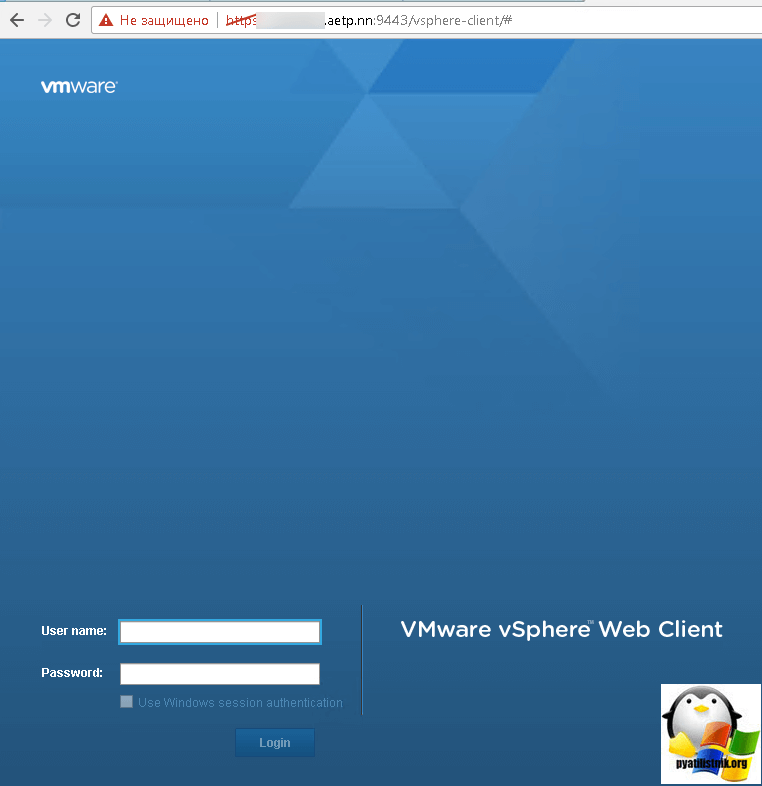

Открываем любой браузер, я лично пользуюсь Google Chrome 57 версии и переходим по адресу https://адрес вашего сервера:9443/vsphere-client и логинимся. При первом обращении у вас может появиться сообщение, что ваше подключение не защищено. Нажмите кнопку дополнительно.

У вас откроется форма ввода логина и пароля.

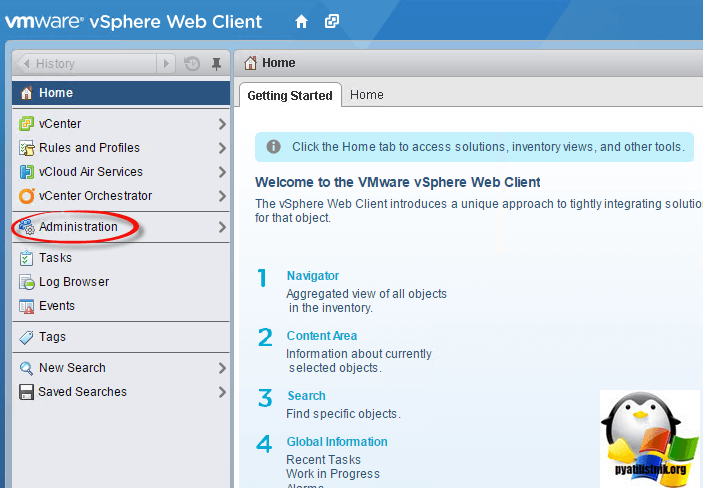

Далее переходим в административный раздел, вкладка Administration.

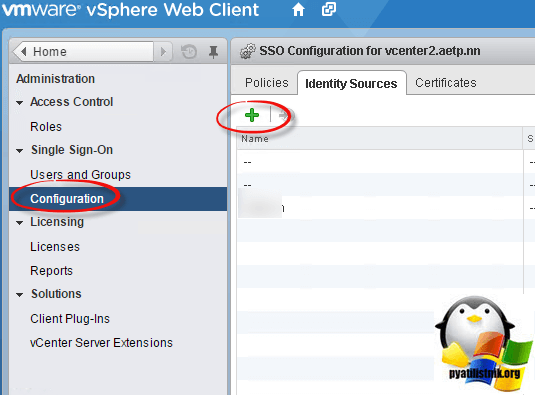

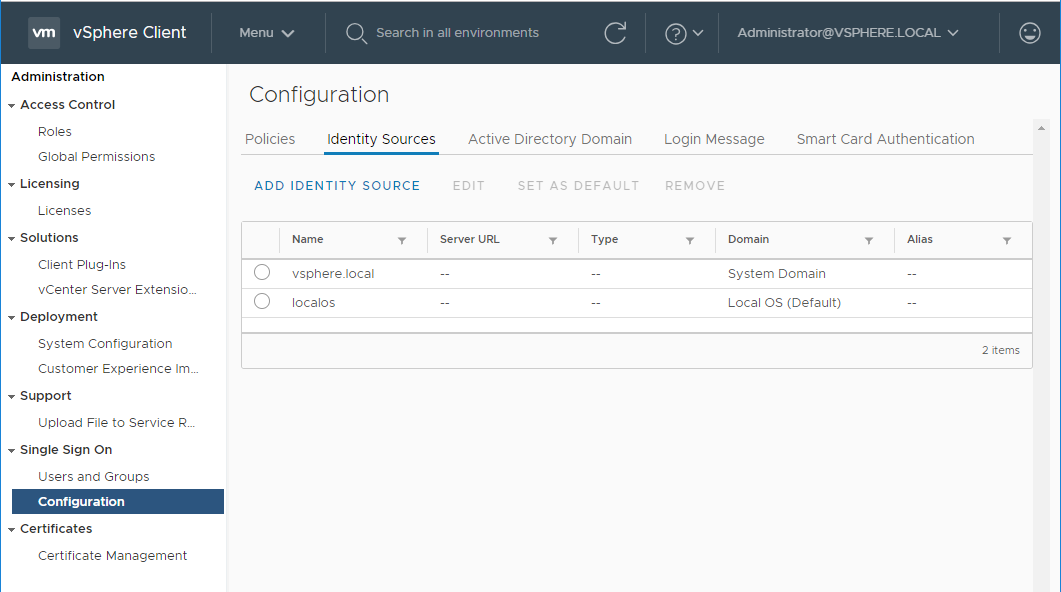

Далее идем в Configuration > identity Sources и нажимаем кнопку плюсик, для добавления подключения к Active Directory.

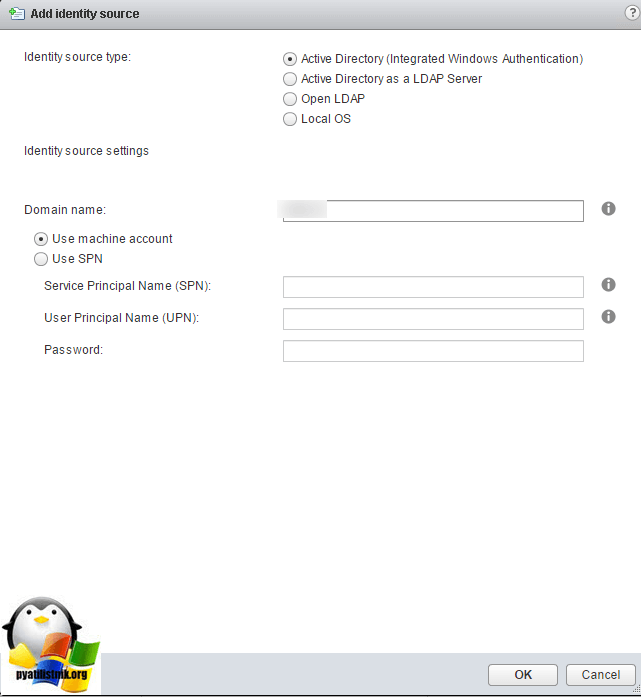

в окне identity Source у вас будет вот такой выбор:

- Active Directory (integrated Windows Autentification)

- Active Directory as a LDAP Server

- Open LDAP

- Local OS

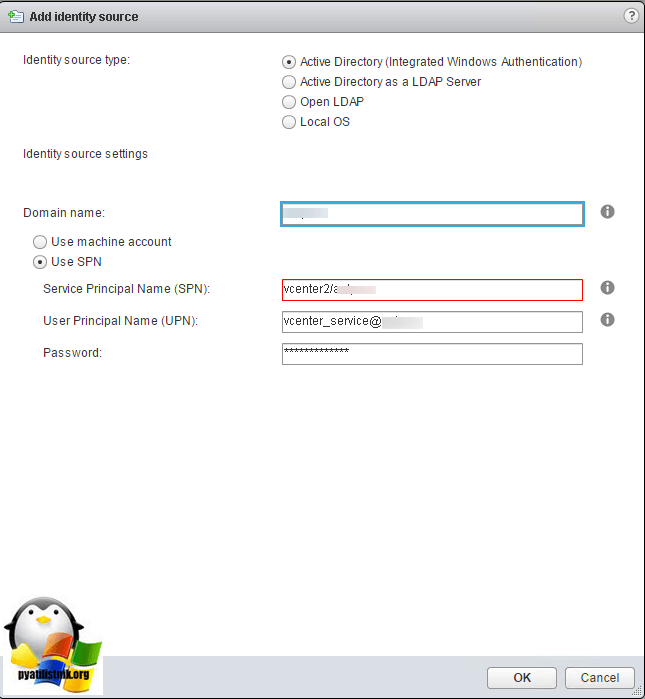

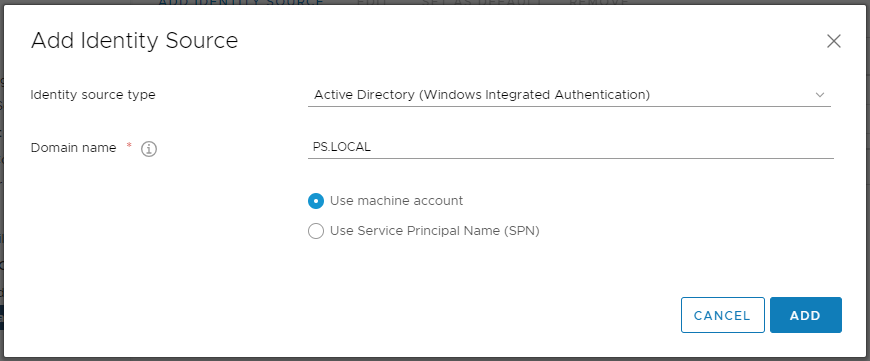

Настройка Active Directory (integrated Windows Autentification)

Настройка Active Directory (integrated Windows Autentification), как метода аутентификации, наверное самая простая, от вас потребуется две вещи:

- Чтобы сервер VMware VirtualCenter Server был присоединен к домену

- Вы должны в настройках указать название доменного имени

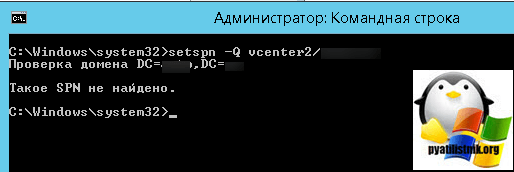

Преимущество, что данный метод, настраивается за пол минуты, но он менее безопасный, по сравнению использованием SPN имени. Первым делом вам нужно проверить нет ли у вас для вашего VMware VirtualCenter Server созданного SPN. Формат команды в командной строке Windows вот такой:

Думаю вы в первый раз уж точно получите, что SPN не найден. Далее нам его нужно задать для SSO.

setspn -S vcenter2/contoso.com contoso\vcenter_service

Далее заполняете нужные поля в Active Directory (integrated Windows Autentification)

Все SSO должно работать. Если, что ссылка на рекомендации VMware https://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=2058298

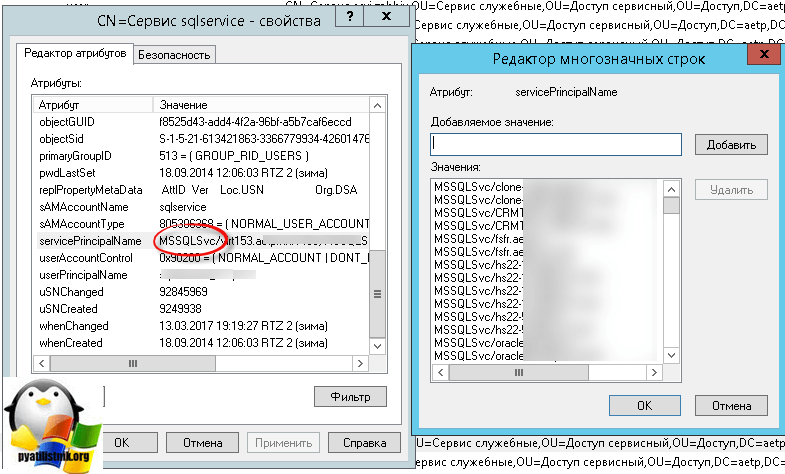

Кстати можно посмотреть в Active Directory параметр в учетной записи службы, где прописывается ServicePrincipalName

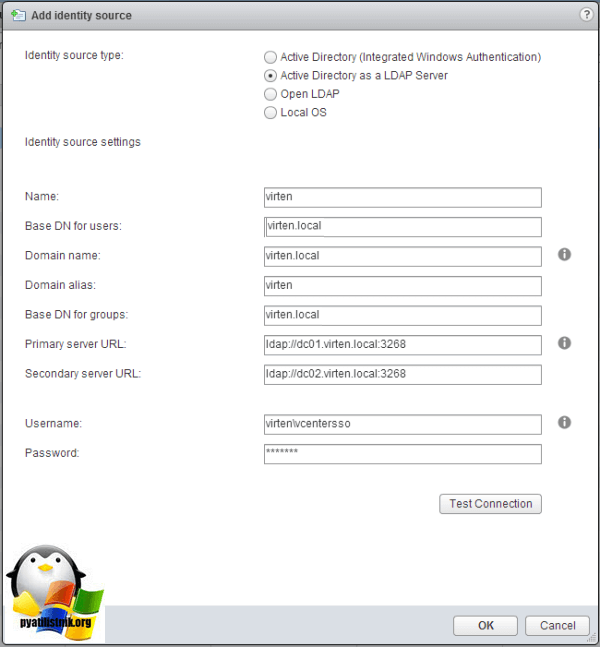

Настройка Active Directory as a LDAP Server

И еще хочу показать, как настроить SSO через Active Directory as a LDAP Server, то же распространенный метод. Давайте просто пробежимся, по нужным полям.

- Name > указываете любое понятное вам имя, оно не на что не влияет

- Base DN for users > поиск по пользователям

- Dmain name > FQDN имя домена

- Domain alies > краткое имя домена

- Base DN for groups> поиск по группам

- Primary server URL > LDAP сервер

- Secondary server URL > LDAP сервер

- Username > имя пользователя, от имени которого будет подключение к AD

- Password > пароль

После ввода данных, нажмите кнопку Test Connection, для понимания того, получилось ли подключиться по LDAP.

В принципе этих двух методов, достаточно для настройки SSO в VMware VirtualCenter Server,

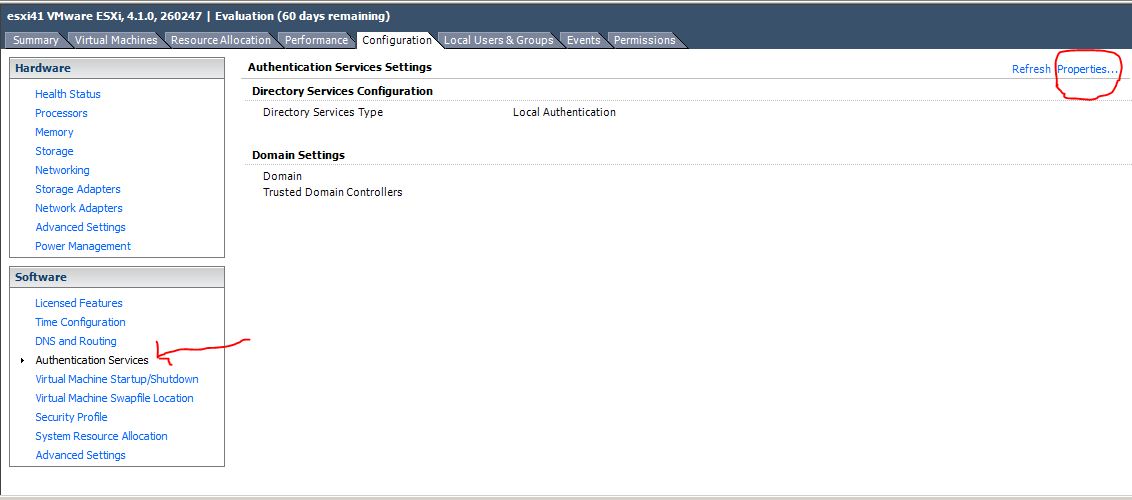

VMware ESXi 4.1. Настройка интеграции c Active Directory

Я думаю, что вы уже не раз слышали, что в vSphere 4.1 появилась возможность интеграции с Active Directory для сквозной аутентификации. Об этой возможности пользователи VMWare просили уже давно, и, наконец, это свершилось. С появлением интеграции с AD появилась возможность использовать учетную запись пользователя домена, которой назначены соответствующие права, для авторизации на сервере ESX. Эта возможность должна освободить вас от ведения реестра учетных записей серверов ESX/ESXi, и управлением их паролями. В том случае, если вы уже используете vCenter, вы в курсе что он уже давно умеет использовать для аутентификации базу Active Directory.

Интеграцию с AD можно включить с помощью нескольких различных способов: vSphere client, vCLI, скриптов или с помощью профилей Host Profiles. В этой статье я расскажу о методике включения авторизации в AD с помощью клиента vSphere.

Предварительная подготовка: В своем домене Active Directory вы должны создать новую группу под названием «ESX Admins«, причем соблюсти вы должны это имя в точности, это важно! Добавляя и удаляя пользователей в эту группу, вы можете управлять их полномочиями по доступу к ESXi. Также вы можете дать непосредственный доступ по ID пользователя, однако так делать не рекомендуется.

Шаг 1: Подключитесь непосредственно к хосту ESXi с помощью клиента vSphere. Затем необходимо перейти на вкладку Configuration. Затем выберите пункт «Advanced Services» из списка в левом нижнем углу. Затем нажмите на ссылку «Properties».

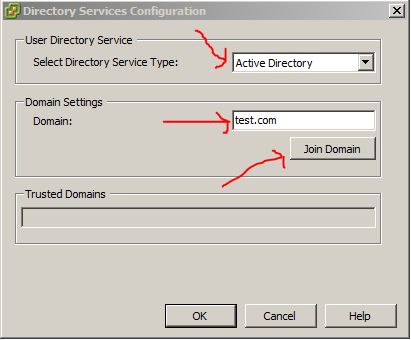

Шаг 2: Перед вами появится окно настройки Directory Services. В выпадающем списке «Service Type» выберите «Active Directory». В поле Domain вам нужно ввести имя своего домена, к которому будет осуществляться подключение. Далее нажмите на кнопку «Join Domain».

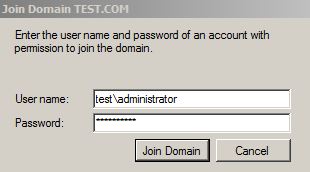

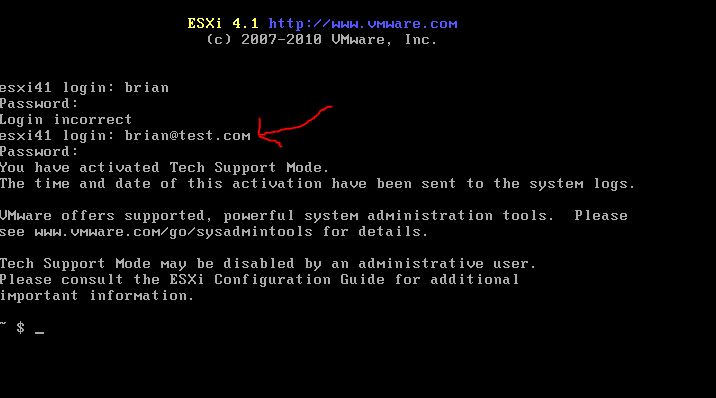

Шаг 3: В этой шаге вы должны ввести данные учетной записи AD, которая имеет права на включение хоста ESXi в домен. Учетную запись вы должны ввести в формате Test\user или использовать формат (administrator@test.com).

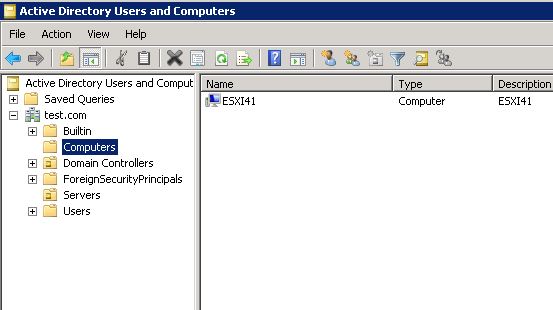

Шаг 4: После успешного ввода авторизационных данных, ваш сервер ESXi будет добавлен в домен. На картинке ниже вы можете увидеть, что в OU, которая используется по умолчанию, появится новая запись компьютера с именем ESXI41.

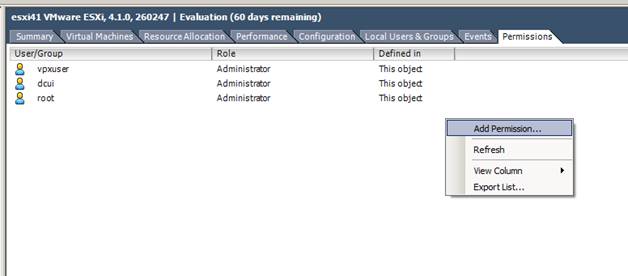

Шаг 5: Теперь, когда хост VMware был добавлен в домен, на вкладке Permissions вы теперь можете добавлять/удалять пользователей и группы.

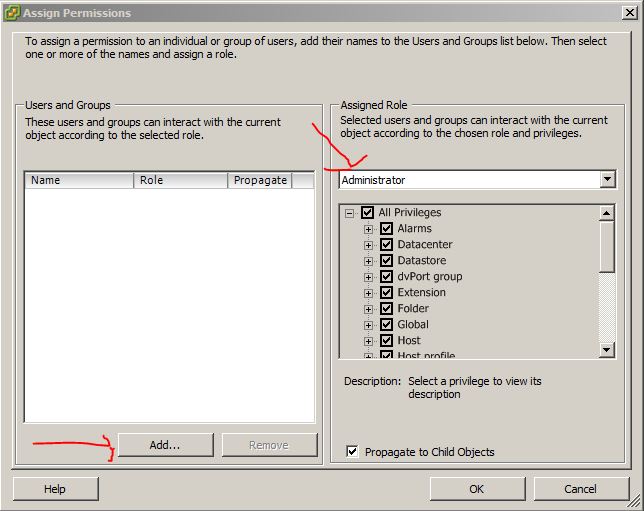

Шаг 6: В этом шаге в окне Assign Permissions вы должны выбрать роль Administrator. Затем нажмите кнопку «Add» в левой части окна и выберите соответствующую группу или пользователя из Active Directory.

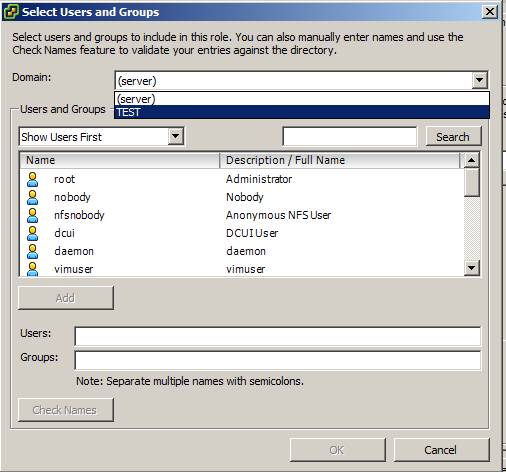

Шаг 7: Из выпадающего списка выберите свой домен, как показано на рисунке ниже.

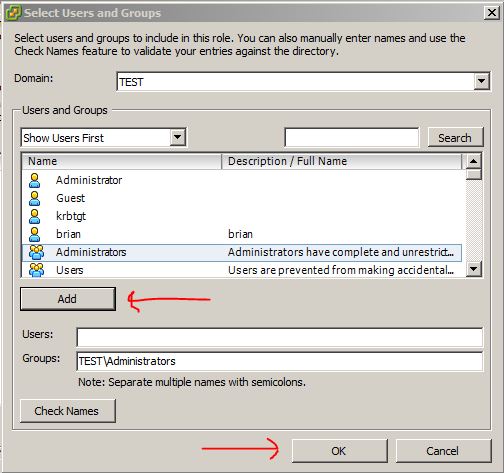

Шаг 8: После того, как вы выберите домен, с которым выполнена интеграция, перед вами появится список всех пользователей и групп AD. Выберите необходимых пользователей или группы, а затем нажмите кнопку Add и ОК.

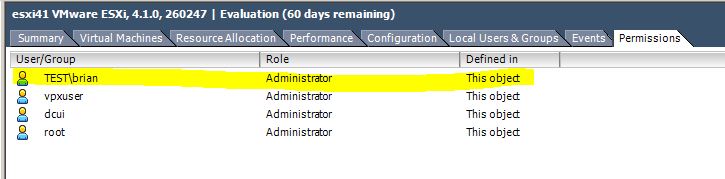

Шаг 9: После того, как вы добавили доменную учетную запись, вы увидите ее в списке пользователей.

Шаг 10: После выполнения всех шагов, вы можете закрыть клиент vSphere и подключится заново, используя учетную запись в AD, которой вы предоставили доступ к серверу ESXi. В этом случае формат имени может быть либо Domain\user либо user@domain.com.

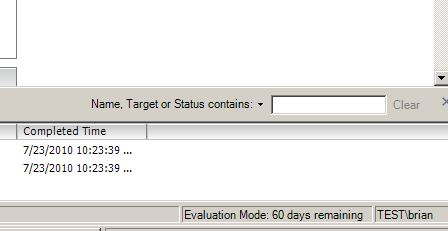

Шаг 11: После вашего входа в систему с помощью доменной учетной записи, в правом нижнем углу клиента vSphere вы можете увидеть, что текущий пользователь ESX авторизован с помощью домена AD.

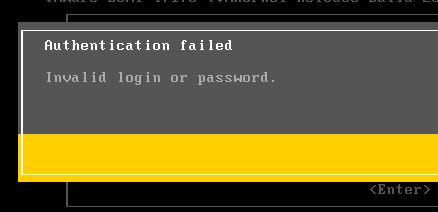

Шаг 13: И наконец, я захотел зайти под учетной записью AD на ESXi 4.1 через DCUI (Direct Console User Interface). К сожалению, зайти на консоль ESX с помощью моей учетной записи не получилось. Если у вас получилось каким-либо образом аутентифицироваться на DCUI консоли в ESXi с помощью доменной учетки, напишите про это в комментариях.

В дальнейшем попробую еще поэкспериментировать с функцией интеграции с AD в новой версии vSphere 4.1.

Еще одной замечательной функцией новой версии esx 4.1 от VMWare — является возможность проброса USB устройств в гостевую ОС.

vCenter 6.7 — доменная аутентификация

Делаем возможность управлять vCenter 6.7 пользователям Active Directory.

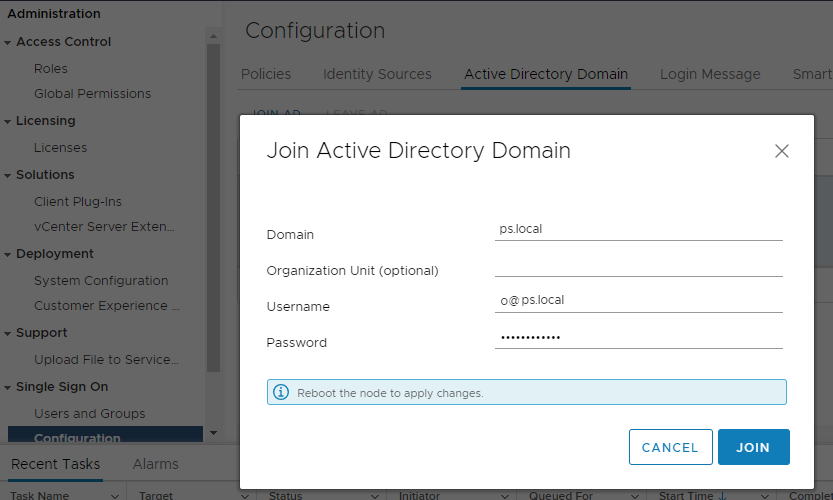

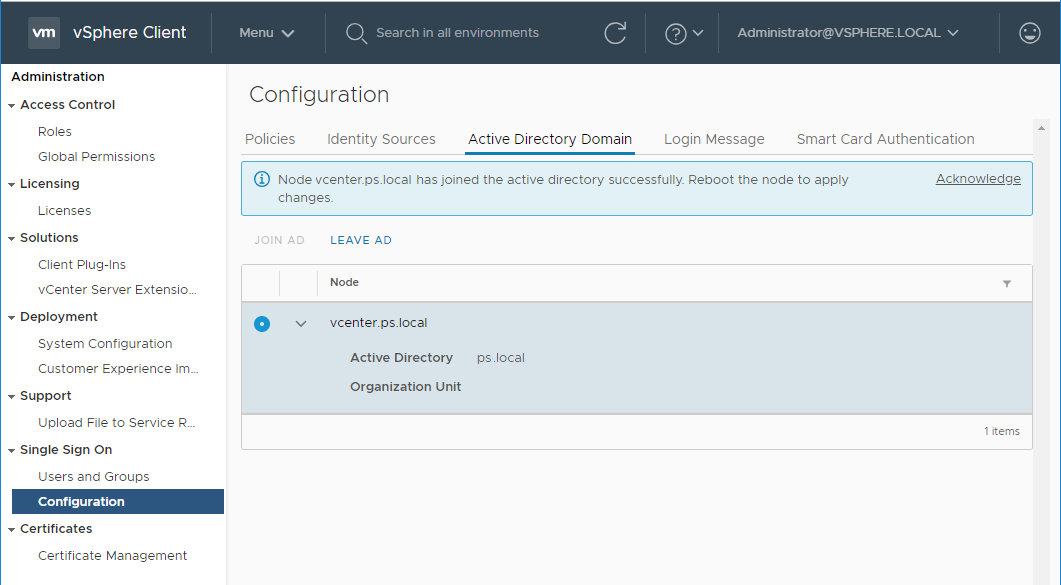

Заходим в vCenter под учётной записью administrator@vsphere.local. Переходим в раздел Administration > Single Sign ON > Configuration > Active Directory Domain. Нажимаем кнопку JOIN AD.

Вводим учётные данные администратора домена, JOIN. Просят перезагрузить vCenter.

Перезагружаем vCenter. Переходим в раздел Administration > Single Sign ON > Configuration > Identity Sources.

Нажимаем кнопку ADD IDENTITY SOURCE.

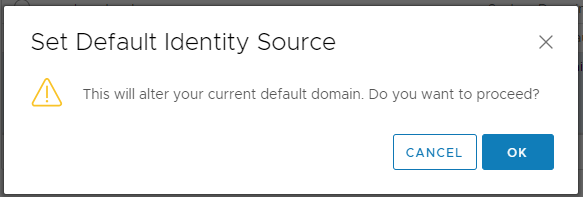

Выбираем тип — Active Directory. Указываем имя домена. ADD. В Identity Sources появляется домен. Выделяем, нажимаем кнопку SET AS DEFAULT.

Это нужно для того, чтобы вводить логин как v.pupkin, иначе придётся писать v.pupkin@mydomainname.local. OK

Дальше создаём в AD группу, например, vcenter-admins.

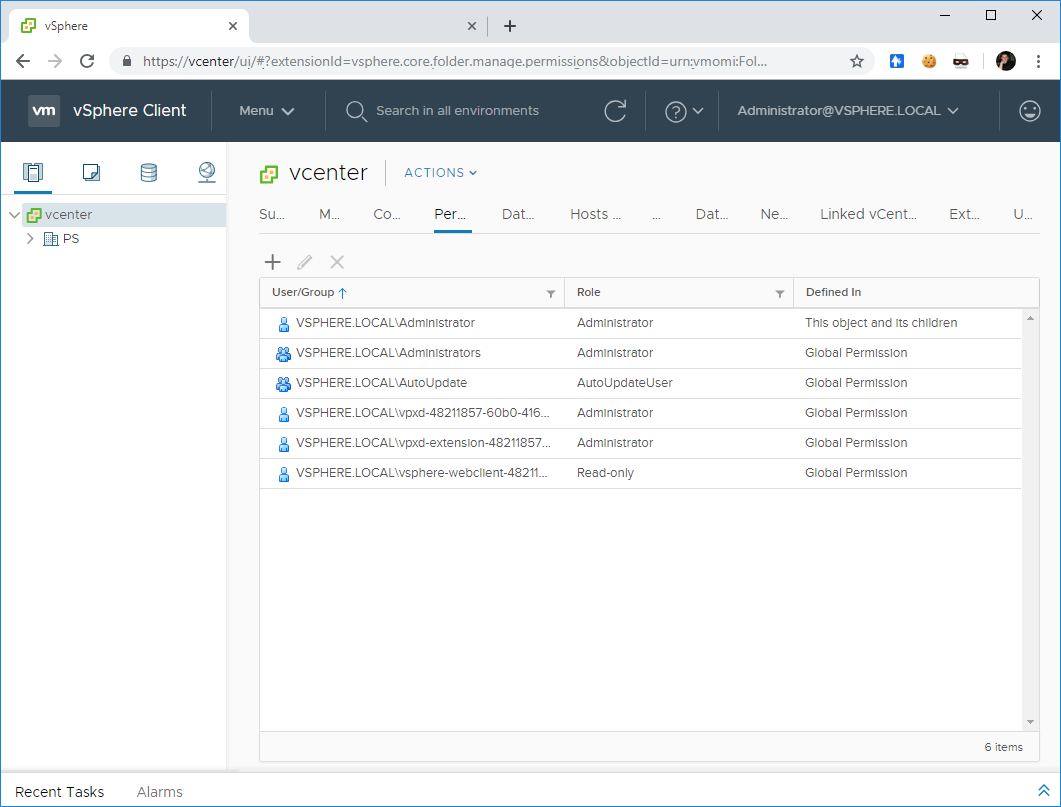

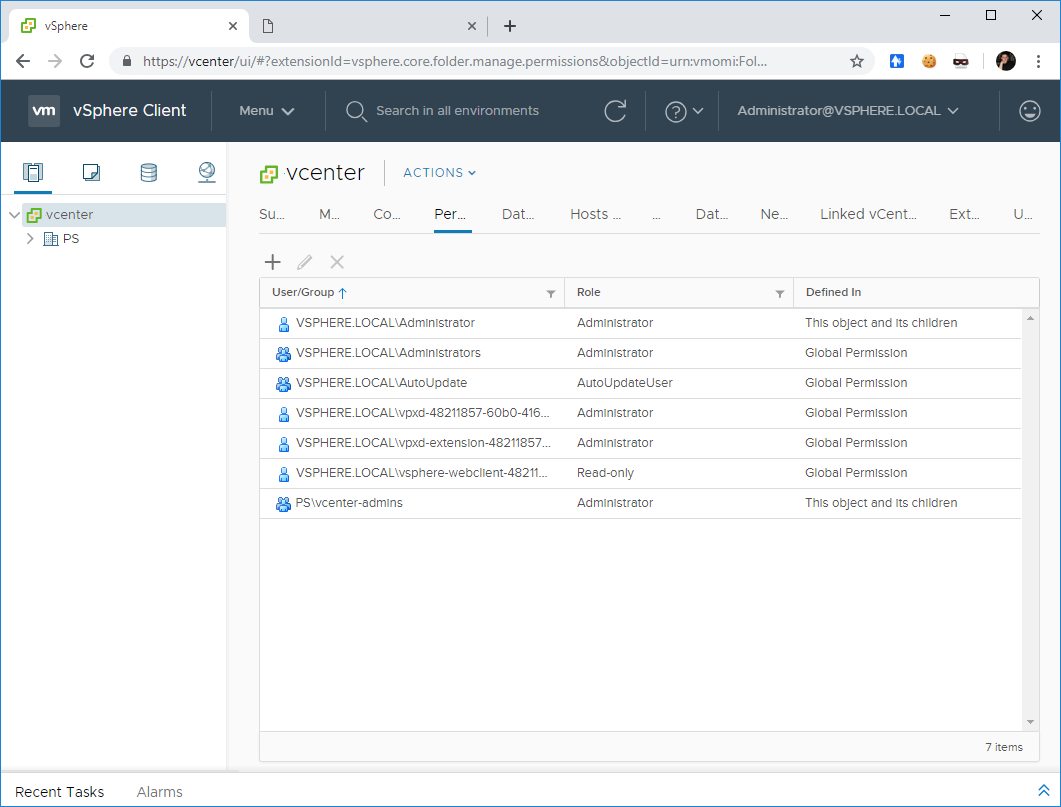

В UI vCenter 6.7 выделяем слева vCenter.

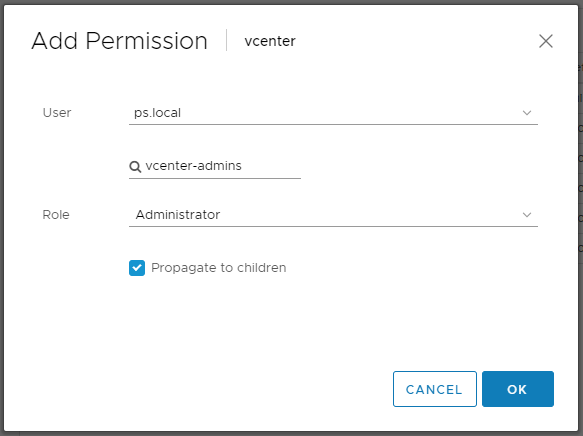

User — выбираем в выпадающем списке домен.

В поиске ищем название группы — vcenter-admins. Должно работать автодополнение.

Роль — Administrator. OK

Готово. Осталось добавить в группу пользователей, которым разрешено администрировать vCenter.