- Разрешаем Firefox использовать корневые сертификаты Windows

- Вступление

- Редактирование настроек

- Использование файла js

- Комментарии к статье (5)

- Как установить сертификат в Mozilla Firefox

- Что такое сертификат

- Установка

- Добавить центры сертификации всей системы на Firefox

- 7 ответов

- Приступая к работе с центром администрирования Windows Get Started with Windows Admin Center

- Центр администрирования Windows, установленный в Windows 10 Windows Admin Center installed on Windows 10

- Выбор сертификата клиента Selecting a client certificate

- Подключение к управляемым узлам и кластерам Connecting to managed nodes and clusters

- Проверка подлинности с помощью управляемого узла Authenticate with the managed node

- Использование тегов для Организации подключений Using tags to organize your connections

- Изменить Теги Edit tags

- Фильтрация подключений по тегу Filter connections by tag

- Импорт и экспорт подключений (с тегами) с помощью PowerShell Use PowerShell to import or export your connections (with tags)

- Формат CSV-файла для подключений для импорта CSV file format for importing connections

- Пример CSV-файла для подключений для импорта Example CSV file for importing connections

- Подключения для импорта RDCman Import RDCman connections

- Просмотр сценариев PowerShell, используемых в центре администрирования Windows View PowerShell scripts used in Windows Admin Center

Разрешаем Firefox использовать корневые сертификаты Windows

Разрешаем Firefox использовать корневые сертификаты Windows

Вступление

В отличии от большинства браузеров (Chrome, Opera, Yandex Browser и т. д.), Firefox не использует корневые сертификаты, которые хранятся в хранилище Windows. Вместо этого, данный браузер использует их из своего собственного хранилища (чем между прочим очень сильно гордятся). Тем не менее, именно это является причиной того, что просто установить какой-нибудь не стандартный корневой сертификат в Windows и спокойно заходить на определенный сайт не получится — Firefox будет ругаться о том, что соединение не защищено.

Однако, в Firefox можно настроить использование сертификатов из хранилища сертификатов операционной системы Windows. Сделать это можно двумя путями, и ниже будет рассказано о каждом из них.

Редактирование настроек

Самый простой способ, это использовать редактор настроек Firefox. Попасть в него можно просто набрав в адресной строке в качестве адреса about:config . Теперь остается лишь найти параметр под названием security.enterprise_roots.enabled (используйте поиск в верхней части!), и установить его значение в true.

Использование файла js

Конечно выше описанный способ является достаточно простым, за исключением того, что его довольно неудобно применять на компьютерах в какой-либо администрируемой корпоративной сети. Тем не менее, решение есть — распространить через групповые политики файл .js, в котором будет прописана нужная настройка.

Браузер Firefox, при своем запуске, проверяет наличие файлов js по адресу директория установки Firefox\defaults\pref, и если их обнаруживает, то подгружает прописанные в них настройки. Так что достаточно лишь создать файл wincerts.js, и вписать в него следующее:

и сохранить по адресу директория установки Firefox\defaults\pref. Теперь остается лишь перезапустить браузер, и он будет по умолчанию подхватывать корневые сертификаты Windows.

Была ли эта статья Вам полезна?

Комментарии к статье (5)

-

- Гость

- 08.04.2020 10:05

Не работает на версии 74.0.1 (64-битный)

После проведения подобной настройки FF перестает воспринимать своё хранилище, или использует и то и другое хранилище?

Точной информацией я не располагаю, но скорее всего Firefox использует оба хранилища сертификатов.

Спасибо за материал.

Если позволите — 4-и уточняющих вопроса:

1. Не скажите, где эта «defaults\pref» находится в ОС Линукс (в частности, в ОС Ubuntu)?

2. В ОС Линукс (в частности, в ОС Ubuntu) алгоритм работы браузера такой же, как и в ОС Windows (т.е., при запуске приложение исп.настройки из файлов в директории «defaults\pref»)?

3. Я прав.понимаю, что изм.настроек через about:config имеет частнопользовательский характер (применимо только к текущему пользователю), а изм.настроек через js-files in «defaults\pref» folder носит общесистемный характер (влияет на настройки FF для всех уч.записей ОС)? Если так, то какова политика разрешения конфликтов (т.е., какое значение параметра в итоге будет применено в сит., когда оба параметра, но с разными знач.присутствуют и там и там).

4. Это приведёт к тому, что FF станет исп.серт.только из хрнилища серт.доверенных ЦС ОС или расширит свой список root CA certs сертификатами из хрнилища серт.доверенных ЦС ОС?

К сожалению, проверить все это я не могу, но:

1. В директории с установленным браузером нужно создать следующие директории: ./browser/defaults/preferences/ и туда положить js файл.

2. Скорее всего да.

3. Как я понимаю — да, так как настройки сохраняются в профиль пользователя браузера, который хранится в папке пользователя системы.

4. Не могу дать ответа.

Еще уточню, что судя по всему, работает эта опция только с Windows.

Как установить сертификат в Mozilla Firefox

Как установить сертификат в браузер Mozilla Firefox? Этот вопрос часто задают те, кому приходится работать с сайтами госуслуг. Именно они требуют обязательной установки сертификатов. И поэтому мы расскажем о процессе инсталляции в данном материале.

Что такое сертификат

Это определенный файл, который содержит данные для безопасного подключения к сайтам в электронном виде. Именно эти файлы позволяют браузеру устанавливать защищенные соединения с сайтами, которые требуют обязательной проверки на подлинность.

Чаще всего такие штуки нужны для ресурсов госуслуг. Это связано с особой конфиденциальностью информации, переправляемой по таким каналам. Также они необходимы для того, чтобы можно было ставить электронную подпись на документах в цифровом виде.

Так что в некоторых случаях без сертификатов не обойтись. Поэтому пользователи должны знать все о процессе их инсталляции в веб-обозреватель Мазила Фаерфокс. И в следующей главе мы подробно рассмотрим данную процедуру. Так, чтобы не возникло вопросов.

Установка

Вообще-то, сам процесс не особо сложен. В определенных условиях с ним справился бы даже новичок. Но придется углубляться в настройки веб-обозревателя. А это может вызвать определенные проблемы, так как многие пользователи слабо в них ориентируются.

Поэтому нам придется предоставить подробнейшую инструкцию с четким алгоритмом действий. Только так можно избежать ошибок и все сделать правильно. Тем более, что установка сертификатов – серьезный процесс. Итак, начнем:

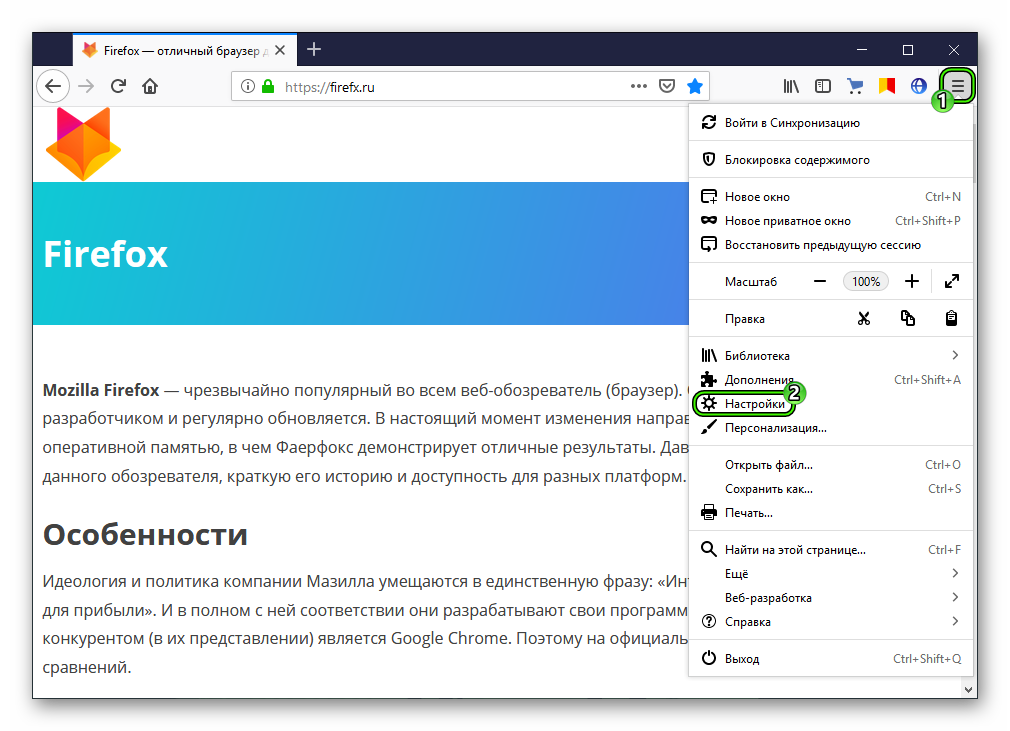

- Для начала нужно запустить браузер.

- В главном окне следует нужно найти кнопку с тремя горизонтальными полосками. Она находится в правом верхнем углу. Кликаем по ней.

- Далее появится меню, в котором нужно щелкнуть по пункту «Настройки».

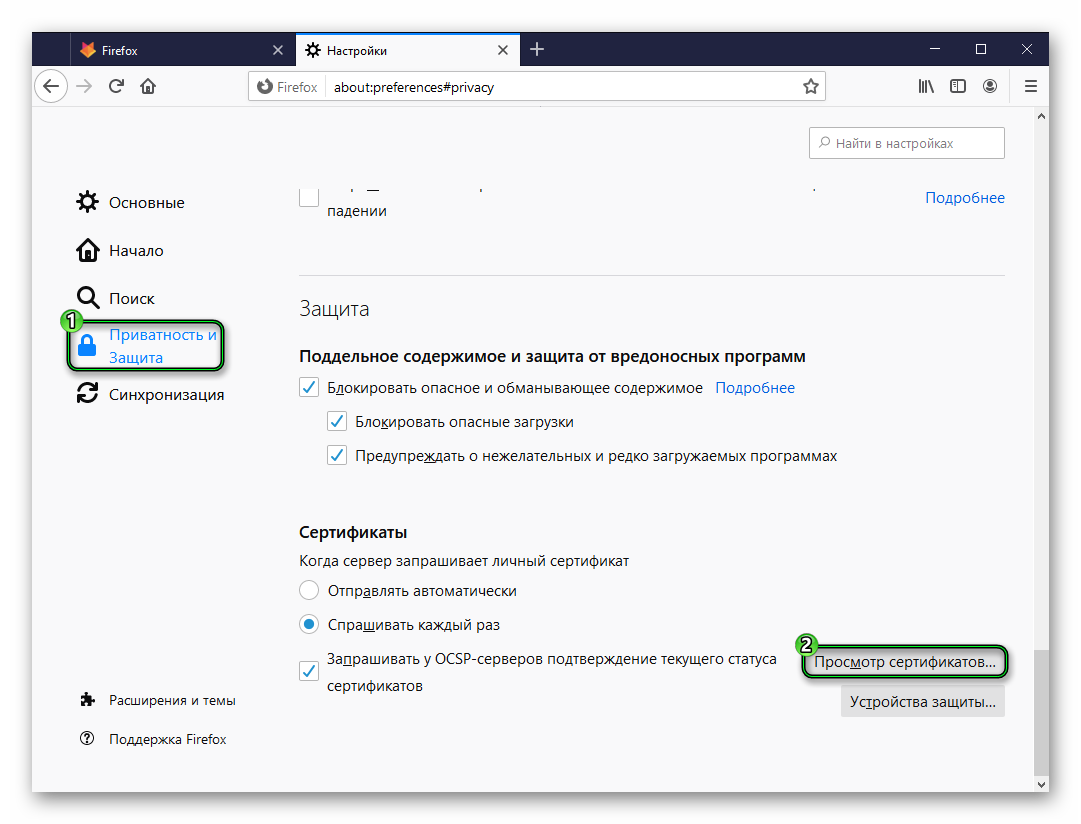

- Появится список параметров. В левом блоке выбираем раздел «Приватность и защита».

- Листаем содержимое страницы в самый низ.

- Кликаем на кнопку «Просмотр…».

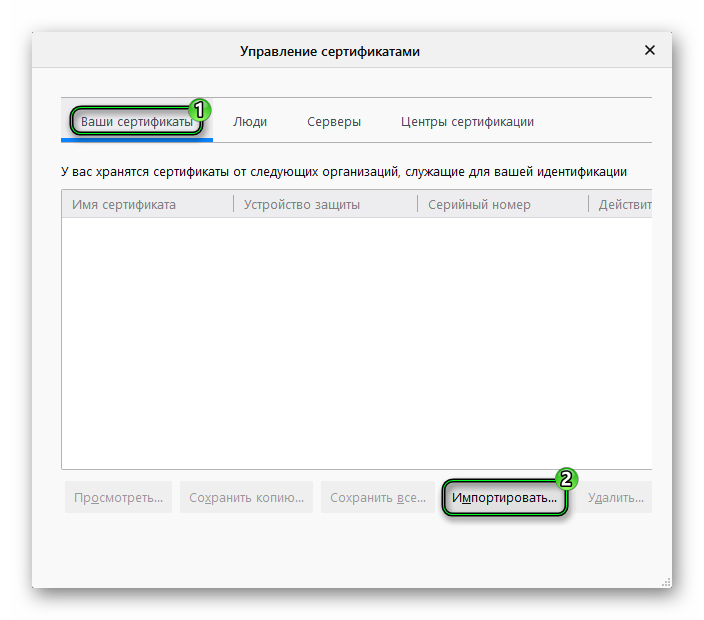

- Появится окошко, в котором необходимо будет перейти на вкладку «Ваши сертификаты».

- Затем кликаем по кнопке «Импортировать…».

- Выбираем нужный файл в появившемся диалоговом окне и жмем «Открыть».

- Вводим пароль, необходимый для сертификата (по умолчанию это «123456») и жмем «ОК».

Вот так происходит установка сертификатов в браузер Mozilla Firefox. Процесс сам по себе не очень сложный. Но требуется четко следовать всем пунктам инструкции. Только тогда вы добьетесь поставленной цели.

Добавить центры сертификации всей системы на Firefox

Я попытался сменить драйвер на обновленную версию исправления ошибок, но он закрутил мою способность делать глубокое обучение с помощью тензорного потока, поэтому я вернулся к исходному программному обеспечению.

Это происходит каждый Я просыпаюсь с Убунту от сна. Я просто открываю терминал CTRL + ALT + T и нажимаю

Сброс дисплея и сбой исчезли. Это займет всего несколько секунд. Вы даже можете использовать его в своем

/.bashrc, таком как alias kc=’killall compiz’, поэтому вам нужно только набрать kc, когда вы хотите выполнить команду.

7 ответов

Проблема здесь в том, что у Firefox нет «центрального» расположения, где он ищет сертификаты. Просто смотрит в текущий профиль. Вот почему изменение /usr/share/ca-certificates или других подобных каталогов не будет работать с Firefox. Это то, что запрашивалось годами; см. выпуски 620373 , 449498 и 454036 (и, вероятно, есть много других).

Таким образом, у вас есть только два вида решений: либо измените каждый профиль, либо измените поведение Firefox. Я знаю, что это не то, что вы ищете, но нет никаких путей, потому что Firefox просматривает только профили пользователей.

Сказав это, я бы выбрал решение с использованием жестких или символических ссылок, в частности, я бы использовал жесткие ссылки. Это решение, безусловно, самое простое и, вероятно, лучшее, хотя у меня недостаточно информации, чтобы судить.

Что вам нужно сделать, это в основном удалить все файлы cert8.db и key3.db для каждого профиля и заменить их ссылками на «наиболее полные» cert8.db и key3.db . Если вы используете жесткие ссылки, оригинальные cert8.db и key3.db будут неотличимы от новых.

Не забудьте настроить разрешения в соответствии с вашими потребностями. Скорее всего, вам понадобится chmod a+rw , чтобы каждый мог добавить / удалить сертификат. Если вы хотите, чтобы только определенные пользователи могли добавлять / удалять сертификаты, вы можете создать группу, назначить две базы данных этой группе и дать +w разрешение только для группы.

Самый простой способ — импортировать сертификат в образец профиля firefox, а затем скопировать cert8.db пользователям, которым вы хотите предоставить сертификат.

Сначала импортируйте сертификат вручную в профиль firefox пользователя-образца. Затем скопируйте

в профили пользователей Firefox. Вот и все. Если вы хотите убедиться, что новые пользователи получают сертификат автоматически, скопируйте cert8.db в:

Вот альтернативный способ, который не переопределяет существующие сертификаты: [фрагмент bash для систем Linux]

Вы можете найти certutil в пакете libnss3-tools (debian / ubuntu).

Вопреки распространенному мнению, вы можете заставить Firefox посмотреть на системные сертификаты вместо своего собственного жестко запрограммированного набора.

Для этого вам понадобится пакет под названием p11-kit . p11-kit предоставляет замену libnssckbi.so , разделяемой библиотеки, которая содержит жестко закодированный набор сертификатов. Версия p11-kit вместо этого считывает сертификаты из системного хранилища сертификатов.

Поскольку Firefox поставляется с собственной версией libnssckbi.so , вам нужно отследить ее и заменить вместо версии, представленной в libnss3:

/.pki каталог, чтобы Firefox обновлял свою базу данных сертификатов (заставляя его извлекать системные сертификаты) после перезапуска Firefox. Примечание: при этом будут удалены все существующие сертификаты в хранилище, поэтому, если есть пользовательские сертификаты, которые вы добавили вручную, вы можете создать резервную копию этой папки и затем повторно импортировать их.

Приступая к работе с центром администрирования Windows Get Started with Windows Admin Center

Область применения. Windows Admin Center, ознакомительная версия Windows Admin Center Applies To: Windows Admin Center, Windows Admin Center Preview

Центр администрирования Windows, установленный в Windows 10 Windows Admin Center installed on Windows 10

Для использования центра администрирования Windows в Windows 10 необходимо быть членом группы локальных администраторов You must be a member of the local administrator’s group to use Windows Admin Center on Windows 10

Выбор сертификата клиента Selecting a client certificate

При первом открытии центра администрирования Windows в Windows 10 необходимо выбрать сертификат клиента центра администрирования Windows (в противном случае вы получите ошибку HTTP 403 с сообщением «не удается перейти на эту страницу»). The first time you open Windows Admin Center on Windows 10, make sure to select the Windows Admin Center Client certificate (otherwise you’ll get an HTTP 403 error saying «can’t get to this page»).

В Microsoft погранично при появлении запроса в этом диалоговом окне: In Microsoft Edge, when you are prompted with this dialog:

Щелкните больше вариантов Click More choices

Выберите сертификат под названием клиент центра администрирования Windows и нажмите кнопку ОК . Select the certificate labeled Windows Admin Center Client and click OK

Убедитесь, что установлен флажок всегда разрешать доступ , и нажмите кнопку Разрешить . Make sure Always Allow Access is selected and click Allow

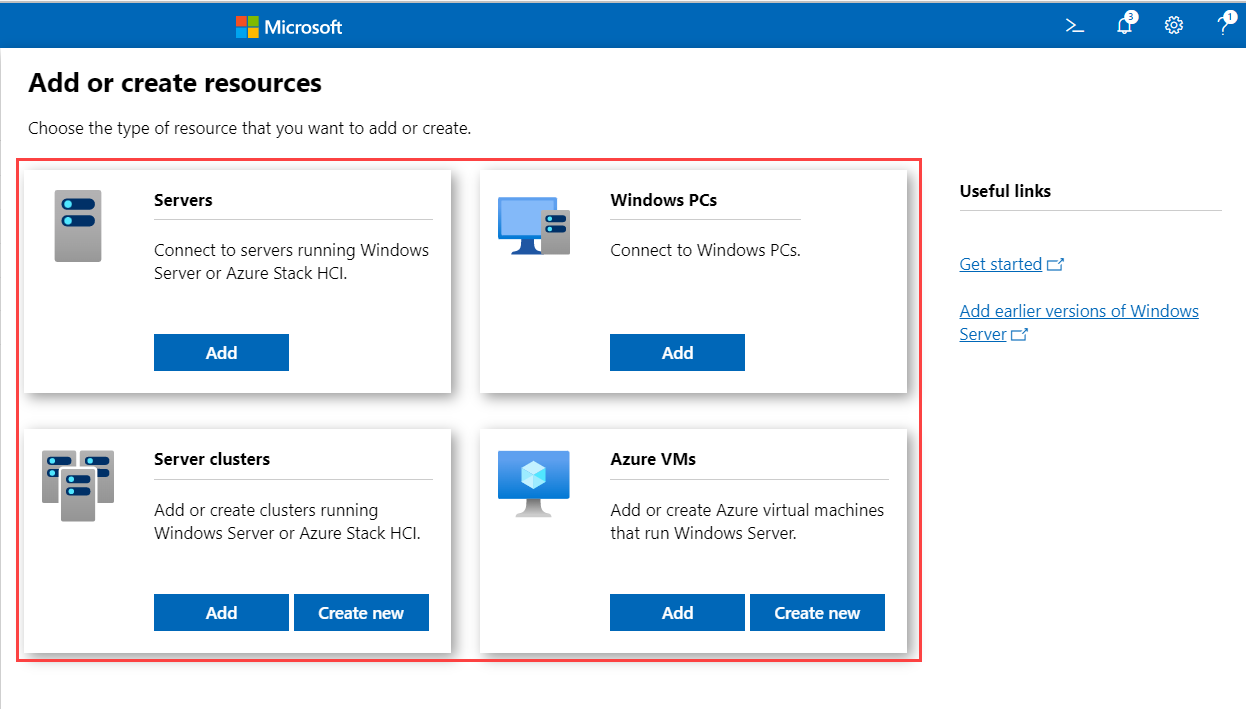

Подключение к управляемым узлам и кластерам Connecting to managed nodes and clusters

После завершения установки центра администрирования Windows можно добавить серверы или кластеры для управления с главной страницы обзора. After you have completed the installation of Windows Admin Center, you can add servers or clusters to manage from the main overview page.

Добавление одного сервера или кластера в качестве управляемого узла Add a single server or a cluster as a managed node

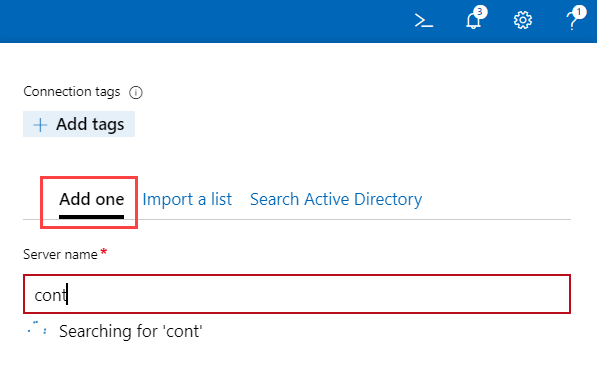

Щелкните + Добавить в разделе Все подключения. Click + Add under All Connections.

Выберите Добавление сервера, кластера, компьютера Windows или виртуальной машины Azure. Choose to add a server, cluster, Windows PC, or an Azure VM:

Введите имя сервера или кластера для управления и нажмите кнопку Отправить. Type the name of the server or cluster to manage and click Submit. Сервер или кластер будет добавлен в список подключений на странице «Обзор». The server or cluster will be added to your connection list on the overview page.

—ИЛИ— — OR —

Групповое импорт нескольких серверов Bulk import multiple servers

На странице Добавление соединения с сервером перейдите на вкладку Импорт серверов . On the Add Server Connection page, choose the Import Servers tab.

Нажмите кнопку Обзор и выберите текстовый файл, содержащий запятую, или новую строку с разделителями полных доменных имен для добавляемых серверов. Click Browse and select a text file that contains a comma, or new line separated, list of FQDNs for the servers you want to add.

CSV-файл, созданный при экспорте подключений с помощью PowerShell , содержит дополнительные сведения за пределами имен серверов и не совместим с этим методом импорта. The .csv file created by exporting your connections with PowerShell contains additional information beyond the server names and is not compatible with this import method.

—ИЛИ— — OR —

Добавление серверов путем поиска Active Directory Add servers by searching Active Directory

На странице Добавление соединения с сервером перейдите на вкладку Поиск Active Directory . On the Add Server Connection page, choose the Search Active Directory tab.

Введите условия поиска и нажмите кнопку Поиск. Enter your search criteria and click Search. Поддерживаются подстановочные знаки (*). Wildcards (*) are supported.

После завершения поиска выберите один или несколько результатов, при необходимости добавьте теги и нажмите кнопку Добавить. After the search completes — select one or more of the results, optionally add tags, and click Add.

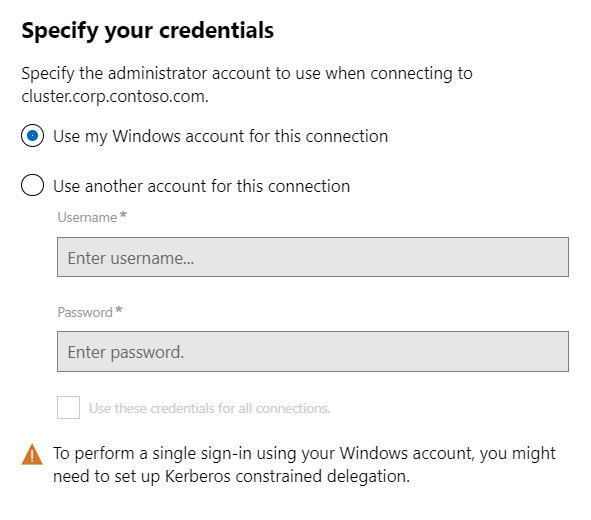

Проверка подлинности с помощью управляемого узла Authenticate with the managed node

Центр администрирования Windows поддерживает несколько механизмов проверки подлинности с помощью управляемого узла. Windows Admin Center supports several mechanisms for authenticating with a managed node. По умолчанию используется единый вход. Single sign-on is the default.

Единый вход Single Sign-on

Вы можете использовать текущие учетные данные Windows для проверки подлинности на управляемом узле. You can use your current Windows credentials to authenticate with the managed node. Это значение по умолчанию, и центр администрирования Windows пытается войти в систему при добавлении сервера. This is the default, and Windows Admin Center attempts the sign-on when you add a server.

Единый вход при развертывании в качестве службы в Windows Server Single sign-on when deployed as a Service on Windows Server

Если вы установили центр администрирования Windows в Windows Server, для единого входа требуется дополнительная настройка. If you have installed Windows Admin Center on Windows Server, additional configuration is required for single sign-on. Настройка среды для делегирования Configure your environment for delegation

—ИЛИ— — OR —

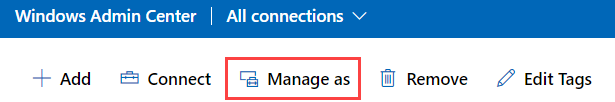

Используйте Управление как для указания учетных данных Use Manage As to Specify credentials

В разделе все подключения выберите сервер из списка и щелкните Управление как , чтобы указать учетные данные, которые будут использоваться для проверки подлинности на управляемом узле. Under All Connections, select a server from the list and choose Manage As to specify the credentials that you will use to authenticate to the managed node:

Если центр администрирования Windows работает в режиме службы в Windows Server, но делегирование Kerberos не настроено, необходимо повторно ввести учетные данные Windows: If Windows Admin Center is running in service mode on Windows Server, but you do not have Kerberos delegation configured, you must re-enter your Windows credentials:

Вы можете применить учетные данные ко всем подключениям, которые будут кэшировать их для конкретного сеанса браузера. You may apply the credentials to all connections, which will cache them for that specific browser session. При перезагрузке браузера необходимо повторно ввести учетные данные управления . If you reload your browser, you must re-enter your Manage As credentials.

Решение «пароль локального администратора» (Lap) Local Administrator Password Solution (LAPS)

Если в вашей среде используется Lapи на компьютере под управлением Windows 10 установлен центр администрирования Windows, для проверки подлинности на управляемом узле можно использовать учетные данные Lap. If your environment uses LAPS, and you have Windows Admin Center installed on your Windows 10 PC, you can use LAPS credentials to authenticate with the managed node. Если вы используете этот сценарий, оставьте отзыв. If you use this scenario, please provide feedback.

Использование тегов для Организации подключений Using tags to organize your connections

Теги можно использовать для поиска и фильтрации связанных серверов в списке подключений. You can use tags to identify and filter related servers in your connection list. Это позволяет просматривать подмножество серверов в списке подключений. This allows you to see a subset of your servers in the connection list. Это особенно удобно при наличии большого числа подключений. This is especially useful if you have many connections.

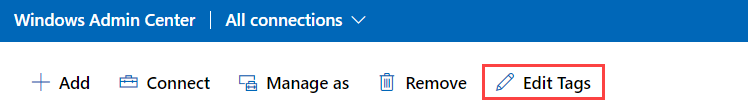

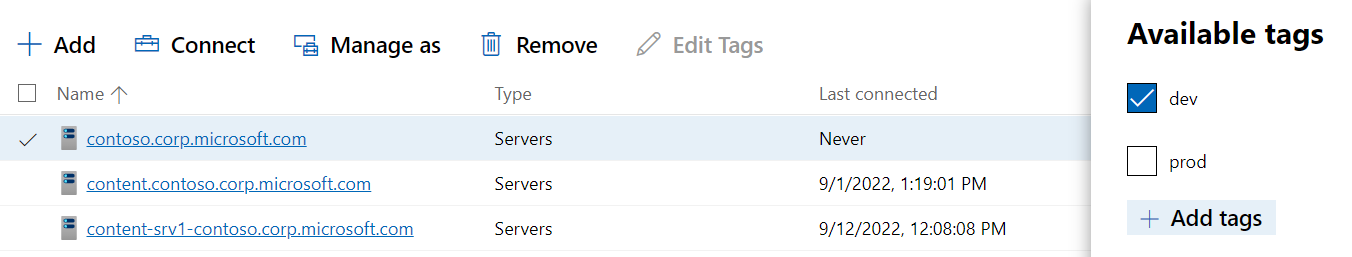

Изменить Теги Edit tags

- Выберите сервер или несколько серверов в списке все подключения Select a server or multiple servers in the All Connections list

- В разделе все подключения щелкните изменить теги . Under All Connections, click Edit Tags

Панель изменение тегов подключения позволяет изменять, добавлять или удалять теги выбранных соединений. The Edit Connection Tags pane allows you to modify, add, or remove tags from your selected connection(s):

Чтобы добавить новый тег к выбранным соединениям, выберите Добавить тег и введите имя тега, который вы хотите использовать. To add a new tag to your selected connection(s), select Add tag and enter the tag name you would like to use.

Чтобы пометить выбранные соединения с существующим именем тега, установите флажок рядом с именем тега, который вы хотите применить. To tag the selected connections with an existing tag name, check the box next to the tag name you wish to apply.

Чтобы удалить тег из всех выбранных подключений, снимите флажок рядом с тегом, который вы хотите удалить. To remove a tag from all selected connections, uncheck the box next to the tag you wish to remove.

Если к подмножеству выбранных соединений применяется тег, флажок отображается в промежуточном состоянии. If a tag is applied to a subset of the selected connections, the check box is shown in an intermediate state. Можно щелкнуть поле, чтобы проверить его и применить тег ко всем выбранным подключениям, или щелкнуть еще раз, чтобы снять его, и удалить тег из всех выбранных подключений. You can click the box to check it and apply the tag to all selected connections, or click again to uncheck it and remove the tag from all selected connections.

Фильтрация подключений по тегу Filter connections by tag

После добавления тегов в одно или несколько подключений к серверу можно просмотреть теги в списке подключений и отфильтровать список подключений по тегам. Once tags have been added to one or more server connections, you can view the tags on the connection list, and filter the connection list by tags.

Чтобы выполнить фильтрацию по тегу, щелкните значок фильтра рядом с полем поиска. To filter by a tag, select the filter icon next to the search box.

- Можно выбрать «или», «и» или «не», чтобы изменить поведение фильтра для выбранных тегов. You can select «or», «and», or «not» to modify the filter behavior of the selected tags.

Импорт и экспорт подключений (с тегами) с помощью PowerShell Use PowerShell to import or export your connections (with tags)

Формат CSV-файла для подключений для импорта CSV file format for importing connections

Формат CSV-файла начинается с четырех заголовков «name»,»type»,»tags»,»groupId» , за которыми следуют соединения, каждое в новой строке. The format of the CSV file starts with the four headings «name»,»type»,»tags»,»groupId» , followed by each connection on a new line.

name (Имя) — полное доменное имя подключения name is the FQDN of the connection

type — это тип соединения. type is the connection type. Для соединений по умолчанию, включенных в Windows Admin Center, вы будете использовать одно из следующих. For the default connections included with Windows Admin Center, you will use one of the following:

| Тип подключения Connection type | Строка подключения. Connection string |

|---|---|

| Windows Server Windows Server | msft.sme.connection-type.server msft.sme.connection-type.server |

| ПК с Windows 10 Windows 10 PC | msft.sme.connection-type.windows-client msft.sme.connection-type.windows-client |

| Отказоустойчивый кластер Failover Cluster | msft.sme.connection-type.cluster msft.sme.connection-type.cluster |

| Гиперконвергентный кластер Hyper-Converged Cluster | msft.sme.connection-type.hyper-converged-cluster msft.sme.connection-type.hyper-converged-cluster |

tags (Теги) разделяются вертикальной чертой. tags are pipe-separated.

groupId используется для общих соединений. groupId is used for shared connections. Используйте значение global в этом столбце, чтобы сделать соединение общим. Use the value global in this column to make this a shared connection.

Изменение общих подключений ограничено администраторами шлюза. Любой пользователь может использовать PowerShell для изменения списка личных подключений. Modifying the shared connections is limited to gateway administrators — any user can use PowerShell to modify their personal connection list.

Пример CSV-файла для подключений для импорта Example CSV file for importing connections

Подключения для импорта RDCman Import RDCman connections

Используйте приведенный ниже сценарий для экспорта сохраненных в RDCman соединений в файл. Use the script below to export saved connections in RDCman to a file. Затем файл можно импортировать в Windows Admin Center, сохранив иерархию группирования RDCMan с помощью тегов. You can then import the file into Windows Admin Center, maintaining your RDCMan grouping hierarchy using tags. Попробуйте сами! Try it out!

Скопируйте приведенный ниже код и вставьте его в сеанс PowerShell. Copy and paste the code below into your PowerShell session:

Для создания CSV-файла, выполните приведенную ниже команду. To create a .CSV file, run the following command:

Импортируйте полученный CSV-файл в Windows Admin Center, и вся иерархия группирования RDCMan будет представлена в списке соединений тегами. Import the resulting .CSV file in to Windows Admin Center, and all your RDCMan grouping hierarchy will be represented by tags in the connection list. Дополнительные сведения см. в разделе Use PowerShell to import or export your connections (with tags) (Использование PowerShell для импорта или экспорта подключений (с тегами)). For details, see Use PowerShell to import or export your connections (with tags).

Просмотр сценариев PowerShell, используемых в центре администрирования Windows View PowerShell scripts used in Windows Admin Center

После подключения к серверу, кластеру или ПК можно просмотреть сценарии PowerShell, которые позволяют получить доступ к действиям пользовательского интерфейса в центре администрирования Windows. Once you’ve connected to a server, cluster, or PC, you can look at the PowerShell scripts that power the UI actions available in Windows Admin Center. В средстве щелкните значок PowerShell на верхней панели приложения. From within a tool, click the PowerShell icon in the top application bar. Выберите команду из раскрывающегося списка для перехода к соответствующему скрипту PowerShell. Select a command of interest from the dropdown to navigate to the corresponding PowerShell script.

Разрешаем Firefox использовать корневые сертификаты Windows

Разрешаем Firefox использовать корневые сертификаты Windows