Аудит доступа к файлам и папкам в Windows Server 2008 R2

Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

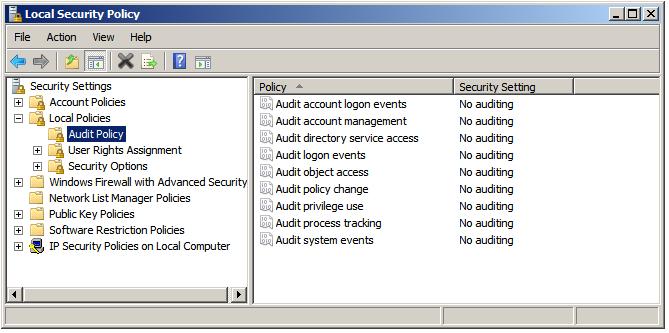

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

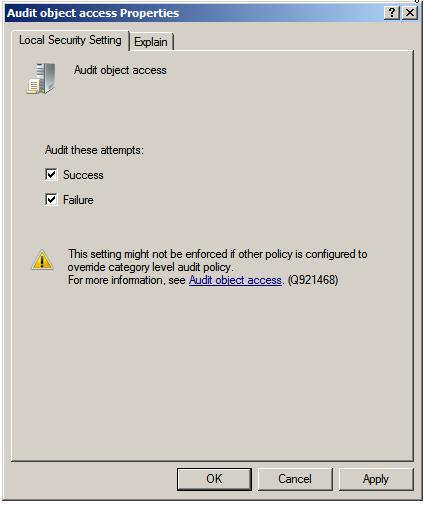

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

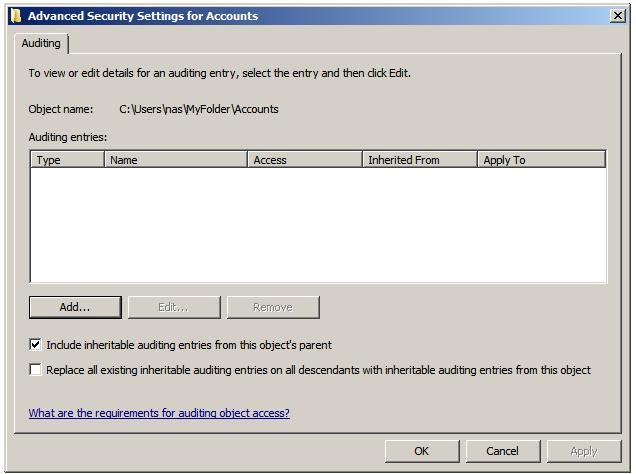

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

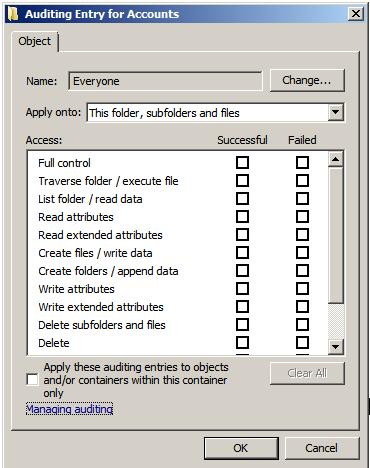

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

Отключается он соответственно командой:

Т.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Аудит сведений об общем файловом ресурсе Audit Detailed File Share

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Аудит подробных файловой папки позволяет проверять попытки доступа к файлам и папок в общей папке. Audit Detailed File Share allows you to audit attempts to access files and folders on a shared folder.

Параметр «Подробный файл для доступа к файлу» регистрировать событие при каждом доступе к файлу или папке, в то время как параметр «Файловая папка» записи только одно событие для любого подключения, установленного между клиентом и файловым файлом. The Detailed File Share setting logs an event every time a file or folder is accessed, whereas the File Share setting only records one event for any connection established between a client and file share. Подробные события аудита файлового доступа включают подробные сведения о разрешениях или других критериях, используемых для предоставления или запрета доступа. Detailed File Share audit events include detailed information about the permissions or other criteria used to grant or deny access.

Для общих папок системные списки управления доступом (SACLs) не существуют. There are no system access control lists (SACLs) for shared folders. Если этот параметр политики включен, аудит доступа ко всем общим файлам и папок в системе. If this policy setting is enabled, access to all shared files and folders on the system is audited.

Том события: Event volume:

Высокая на файловом сервере. High on file servers.

Высокая доступность контроллеров домена из-за доступа к сети SYSVOL, требуемого групповой политикой. High on domain controllers because of SYSVOL network access required by Group Policy.

Низкий уровень на серверах-членах и рабочих станциях. Low on member servers and workstations.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более успешный успех Stronger Success | Более сильное сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | Нет No | Да Yes | Нет No | Да Yes | Аудит успешности для этой подкатегории на контроллерах домена обычно приводит к высокому объему событий, особенно для совместной работы SYSVOL. Audit Success for this subcategory on domain controllers typically will lead to high volume of events, especially for SYSVOL share. Мы рекомендуем следить за попытками доступа к сбоям: громкость не должна быть высокой. We recommend monitoring Failure access attempts: the volume should not be high. Вы сможете увидеть, кто не смог получить доступ к файлу или папке в сетевой папке на компьютере. You will be able to see who was not able to get access to a file or folder on a network share on a computer. |

| Сервер-член Member Server | IF IF | Да Yes | IF IF | Да Yes | IF — если на сервере есть общие сетевые папки, которые обычно получают большое количество запросов на доступ (например, файловые серверы), объем событий может быть очень высоким. IF – If a server has shared network folders that typically get many access requests (File Server, for example), the volume of events might be high. Если вам действительно нужно отслеживать все события успешного доступа для каждого файла или папки, расположенной в общей папке, в качестве подкатегории аудита или использования подкатегории «Файловая система аудита», хотя эта подкатегория исключает некоторые сведения из общей папки аудита, например IP-адрес клиента. If you really need to track all successful access events for every file or folder located on a shared folder, enable Success auditing or use the Audit File System subcategory, although that subcategory excludes some information in Audit Detailed File Share, for example, the client’s IP address. Объем событий сбоя для серверов-членов не должен быть высоким (если они не являются файлами). The volume of Failure events for member servers should not be high (if they are not File Servers). С помощью аудита сбоев можно увидеть, кто не может получить доступ к файлу или папке в сетевой папке на этом компьютере. With Failure auditing, you can see who can’t access a file or folder on a network share on this computer. |

| Workstation Workstation | IF IF | Да Yes | IF IF | Да Yes | IF — если на рабочей станции есть общие сетевые папки, которые обычно получают большое количество запросов на доступ, объем событий может быть очень высоким. IF – If a workstation has shared network folders that typically get many access requests, the volume of events might be high. Если вам действительно нужно отслеживать все события успешного доступа для каждого файла или папки, расположенной в общей папке, в качестве подкатегории аудита или использования подкатегории «Файловая система аудита», хотя эта подкатегория исключает некоторые сведения из общей папки аудита, например IP-адрес клиента. If you really need to track all successful access events for every file or folder located on a shared folder, enable Success auditing or use Audit File System subcategory, although that subcategory excludes some information in Audit Detailed File Share, for example, the client’s IP address. Объем событий сбоя для рабочих станций не должен быть высоким. The volume of Failure events for workstations should not be high. С помощью аудита сбоев можно увидеть, кто не может получить доступ к файлу или папке в сетевой папке на этом компьютере. With Failure auditing, you can see who can’t access a file or folder on a network share on this computer. |

Список событий: Events List:

- 5145(S, F): объект сетевой обоймы был проверен, чтобы узнать, можно ли предоставить клиенту нужный доступ. 5145(S, F): A network share object was checked to see whether client can be granted desired access.

—>

Аудит файловой системы Audit File System

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Дополнительные сведения о применимости старых версий операционной системы читайте в статье Audit File System. For more details about applicability on older operating system versions, read the article Audit File System.

Система аудита файлов определяет, генерирует ли операционная система события аудита при попытке пользователей получить доступ к объектам файловой системы. Audit File System determines whether the operating system generates audit events when users attempt to access file system objects.

События аудита создаются только для объектов, настроенных списков управления доступом к системе(SACLs), и только в том случае, если запрашиваемый тип доступа (например, Запись, чтение или изменение) и учетная запись, в которую запрос соответствует настройкам SACL. Audit events are generated only for objects that have configured system access control lists (SACLs), and only if the type of access requested (such as Write, Read, or Modify) and the account making the request match the settings in the SACL.

Если аудит успешно включен, запись аудита создается каждый раз, когда любая учетная запись успешно имеет доступ к объекту файловой системы с соответствием SACL. If success auditing is enabled, an audit entry is generated each time any account successfully accesses a file system object that has a matching SACL. Если включен аудит сбоя, запись аудита создается каждый раз, когда любой пользователь безуспешно пытается получить доступ к объекту файловой системы, который имеет соответствие SACL. If failure auditing is enabled, an audit entry is generated each time any user unsuccessfully attempts to access a file system object that has a matching SACL.

Эти события необходимы для отслеживания активности объектов файлов, которые являются конфиденциальными или ценными и требуют дополнительного мониторинга. These events are essential for tracking activity for file objects that are sensitive or valuable and require extra monitoring.

Объем событий. Изменяется в зависимости от настройки файловой системы SACL. Event volume: Varies, depending on how file system SACLs are configured.

События аудита для файловой системы SACL поумолчанию не создаются. No audit events are generated for the default file system SACLs.

Эта подкатегория позволяет проверять попытки пользователей получать доступ к объектам файловой системы, удалять объекты файловой системы, а также изменять операции по изменению разрешений и действия по созданию жестких ссылок. This subcategory allows you to audit user attempts to access file system objects, file system object deletion and permissions change operations and hard link creation actions.

Только одно событие ,»4658:ручка объекта была закрыта», зависит от подкатегории обработки обработки аудита (аудит успешности должен быть включен). Only one event, “4658: The handle to an object was closed,” depends on the Audit Handle Manipulation subcategory (Success auditing must be enabled). Все остальные события создаются без дополнительной конфигурации. All other events generate without any additional configuration.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более сильный успех Stronger Success | Более сильный сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | IF IF | IF IF | IF IF | IF IF | Настоятельно рекомендуется разработать политику мониторинга безопасности файловой системы и определить соответствующие saCLs для объектов файловой системы для различных шаблонов и ролей операционной системы. We strongly recommend that you develop a File System Security Monitoring policy and define appropriate SACLs for file system objects for different operating system templates and roles. Не вступайте в эту подкатегорию, если вы не планировали использовать и анализировать собранную информацию. Do not enable this subcategory if you have not planned how to use and analyze the collected information. Кроме того, важно удалить неавтические, избыточные saCLs. It is also important to delete non-effective, excess SACLs. В противном случае журнал аудита будет перегружен бесполезными сведениями. Otherwise the auditing log will be overloaded with useless information. События сбоя могут показывать неудачные попытки доступа к определенным объектам файловой системы. Failure events can show you unsuccessful attempts to access specific file system objects. Сначала рассмотрите возможность включения этой подкатегории для критически важных компьютеров после разработки политики мониторинга безопасности файловой системы для них. Consider enabling this subcategory for critical computers first, after you develop a File System Security Monitoring policy for them. |

| Сервер участника Member Server | IF IF | IF IF | IF IF | IF IF | |

| Workstation Workstation | IF IF | IF IF | IF IF | IF IF |

Список событий: Events List:

4656(S, F): запрашивалась ручка объекта. 4656(S, F): A handle to an object was requested.

4658(S). Ручка объекта была закрыта. 4658(S): The handle to an object was closed.

4660(S). Объект был удален. 4660(S): An object was deleted.

4663(S): была предпринята попытка доступа к объекту. 4663(S): An attempt was made to access an object.

4664(S): была предпринята попытка создать твердую ссылку. 4664(S): An attempt was made to create a hard link.

4985(S): Состояние транзакции изменилось. 4985(S): The state of a transaction has changed.

5051(-): Файл был виртуализирован. 5051(-): A file was virtualized.

4670(S): Разрешения на объект были изменены. 4670(S): Permissions on an object were changed.