- Эффективное получение хеша паролей в Windows. Часть 5

- Logon-сессии

- Получение logon-сессий

- Какие угрозы влечет за собой получение logon-сессии

- How to Use Credential Manager in Windows 10

- Use Credential Manager in Windows 10

- Open Credential Manager

- Delete Web Credential

- Show Web Credential Password

- Add a Windows Credential

- Edit a Credential

- Гостевая статья Пост-эксплуатация с помощью редактора учетных данных Windows (Windows Credentials Editor (WCE))

Эффективное получение хеша паролей в Windows. Часть 5

В logon-сессиях Windows сохраняет информацию о любых успешных входах в систему. Информация включает в себя имя пользователя, имя рабочей группы или домена, а также LM/NT-хеши паролей.

Logon-сессии

Вне зависимости от того, как именно легитимный пользователь заходит в систему: интерактивно или удаленно через RDP – в любом случае, локальная подсистема безопасности (Local Security System — LSA) сохраняет учетные данные пользователей в памяти.

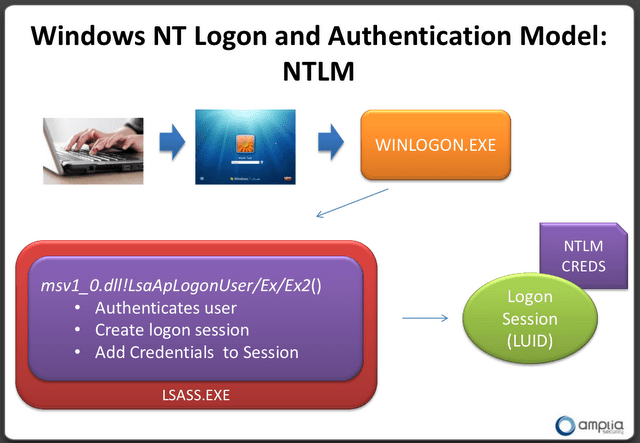

Ниже представлена модель входа и аутентификации в Windows NT:

Модель входа и аутентификации в Windows NT

Аналогичные данные сохраняются и для процессов, “запускаемых от имени…” (Run As) и служб, выполняющихся в контексте определенного пользователя. Пароли служб сохраняются в незашифрованном виде, и могут быть получены из секретов LSA.

Тем не менее, при аутентификации по сети (например, по протоколам SMB или HTTP) logon-сессии сохраняться не будут, поскольку NT/LM-хеши в действительности не передаются на сервер ¬– для аутентификации используется механизм типа “запрос-ответ”.

Система хранит в памяти конфиденциальную информацию пользователей для того, чтобы использовать технологию единого доступа (Single Sign-On (SSO)). Технология SSO широко применяется в сетях Windows, и в особенности внутри доменов. SSO позволяет пользователю единожды аутентифицироваться в системе и получить доступ к разделяемым ресурсам, (принтеры, HTTP-прокси и.т.п.) без необходимости повторного ввода своих учетных данных: Windows воспользуется хранимой в памяти информацией (имя пользователя, домен/рабочая группа, хеши паролей) и прозрачно для пользователя аутентифицирует его.

Механизм SSO функционирует благодаря тому, что сегодня практически все сервисы Windows (исключением является подключение по RDP) наряду с аутентификацией по паролю поддерживают аутентификацию по NT/LM-хешам.

Получение logon-сессий

Следующие утилиты помогают слить logon-сессии: msvctl от TrueCrypt идеально подходит для 32-битных Windows XP/2003. Последняя версия gsecdump сольет logon-сессии в независимости от версии и архитектуры Windows. Из недавних разработок TrueSec стоит также отметить lslsass: утилита была спроектирована специально для систем Windows Vista и выше. Lslsass безупречно работает как на 32-x, так и на 64-x разрядных системах.

Самые известные утилиты для управления logon-сессиями Windows – это Windows Credentials Editor (WCE) и ее предшественница Pass-the-Hash Toolkit (PTK). Обе утилиты представляют собой результат плодотворной работы основателя компании Amplia Security Хернана Очоа (Hernan Ochoa). По своим разработкам он сделал несколько презентаций, среди которых:

- “Pass-The-Hash Toolkit для Windows: реализация и использование”, представленная на конференции по безопасности Hack In The Box в Малазии в конце 2008 года. Презентация проливает свет на историю и механизмы работы пост-эксплойтов, и в частности на атаку передачи хеша (“Pass-The-Hash”) и реализацию атаки в утилите Pass-The-Hash Toolkit.

- “Принципы работы WCE”, представленная на конференции RootedCon в начале 2011 года в Мадриде. В презентации поясняются механизмы, которые лежат в основе работы WCE, а также то, как Windows хранит в памяти учетные данные пользователей в системах до и после Windows Vista.

- “Реализация пост-эксплойтов с помощью WCE” – презентация представлена в июле 2011 года. Если вы впервые слышите о logon-сессиях и атаке передачи хеша, то я рекомендую вам начать свое знакомство с ними именно с этой простой и понятной презентации с примерами. Также можете почитать FAQ-страничку WCE.

Из двух утилит я по ряду причин предпочитаю WCE: во-первых, WCE – это самостоятельный EXE-файл; во-вторых, WCE безопаснее, поскольку не приводит к падению процесса LSASS при чтении памяти; и в-третьих, утилита работает на всех версиях и архитектурах Windows.

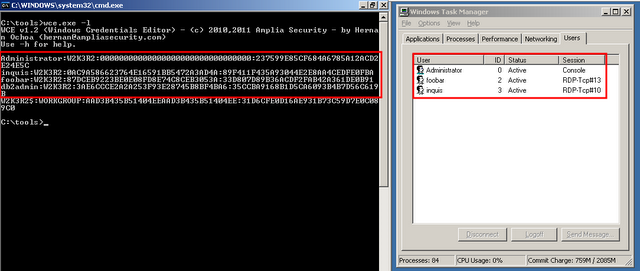

Специально для целей статьи я установил Windows Server 2003 Service Pack 2 со всеми обновлениями (NetBIOS-имя w2k3r2), и произвел следующие действия:

- Локальный пользователь Administrator интерактивно зашел на консоль. Длина пароля пользователя Administrator – 15 символов.

- Два локальных пользователя inquis и foobar подключились к системе по RDP. Первый пользователь подключился через mstsc, а второй через rdesktop.

- Запущено несколько сервисов СУБД IBM DB2 в контексте локального администратора db2admin.

Утилита lslsass была намеренно исключена из эксперимента, так как она работает только на системах Windows Vista и выше.

Все тестируемые утилиты удачно слили logon-сессии. Ниже показан результат работы Windows Credential Editor:

WCE v1.2 (Windows Credentials Editor) — (c) 2010,2011 Amplia Security — by

Hernan Ochoa (hernan@ampliasecurity.com)

Use -h for help.

Administrator:W2K3R2:00000000000000000000000000000000:237599E85CF684A67

85A12ACD2E24E5C

inquis:W2K3R2:0AC9A586623764E16591BB5472A3AD4A:89F411F435A93044E2E8AA4CEDF

E0FBA

foobar:W2K3R2:87DCEB9223BE0E08FD8E74C8CEB3053A:33D807D89B36ACDF2FAB42A361D

E0B91

db2admin:W2K3R2:3AE6CCCE2A2A253F93E28745B8BF4BA6:35CCBA9168B1D5CA6093B4B7D

56C619B

W2K3R2$:WORKGROUP:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D

7E0C089C0

Мы получили имя пользователя, имя домена/рабочей группы и LM/NT-хеши. Результаты тестируемых утилит и утилит для получения хеша из SAM очень похожи, за исключением того, что тестируемые утилиты могут отобразить учетные данные не только локальных, но и доменных пользователей тоже.

Следующий скриншот также подтверждает удачность атаки:

Получение logon-сессий с помощью Windows Credential Editor (WCE) на Windows Server 2003 R2

(Administrator имеет доступ к консоли, два пользователя подключены удаленно по RDP и один процесс выполняется в контексте локального пользователя)

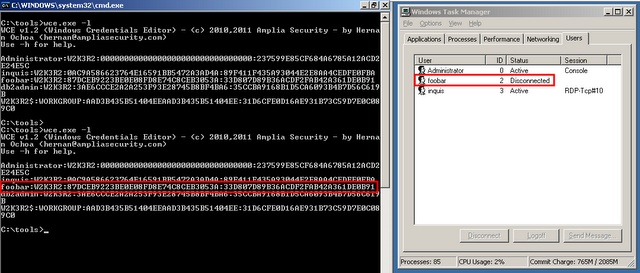

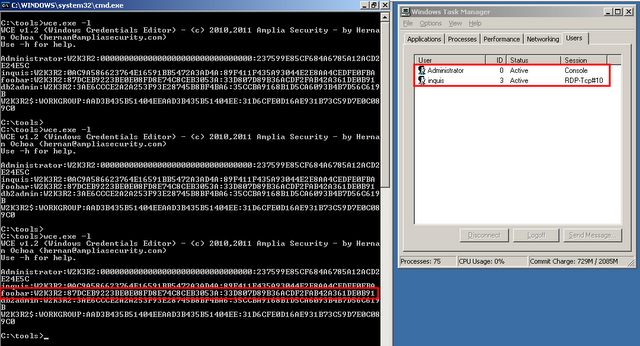

Во время проведения эксперимента я понял, что независимо от того, как именно завершаются сессии, logon-сессии все равно остаются в памяти. Например, неважно как вы закроете RDP-соединение: нажмёте X в левом верхнем углу RDP-клиента или выйдете из системы через меню “ПУСК” – logon-сессия все равно останется в памяти. Подобные вещи происходят и в Windows Server 2008 R2 Enterprise Service Pack 1. В системах Windows Vista и выше logon-сессии стираются из памяти спустя пару минут после выхода пользователя из системы.

Вышеописанное поведение продемонстрировано на следующем скриншоте:

Получение logon-сессии после отключения от RDP пользователя foobar: его logon-сессия осталась в памяти

Получение logon-сессии после принудительного отключения от RDP пользователя foobar: его logon-сессия осталась в памяти

Logon-сессия db2admin также осталась в памяти, несмотря на то, что соответствующий сервис был остановлен.

Какие угрозы влечет за собой получение logon-сессии

Тогда попробуйте слить logon-сессии. Если вам удастся получить logon-сессию доменного администратора, то вы победили: осталось только использовать полученную logon-сессию, чтобы выдать себя за администратора и получить доступ к командной строке. Такая атака также известна, как “pass-the-hash” (“передача хеша”) или кража logon-сессии.

В командной строке наберите следующее:

C:\>wce.exe -s : : : -c cmd.exe

В новом открывшемся окне командной строки подключитесь по SMB (например, с помощью утилиты PsExec компании Sysinternals) к корневому контроллеру домена. Система, скорее всего, успешно аутентифицирует вас как администратора домена, потому что, по сути, вы предоставили учетные данные именно этого пользователя.

Если же logon-сессии администратора домена на захваченной вами системе нет, то проверьте (с помощью утилиты keimpx), на какие еще системы в домене пользователь может войти. Есть вероятность, что новые захваченные системы содержат необходимую вам информацию об учетных данных администратора домена, и поэтому, повторяя те же самые действия, вам, возможно, удастся захватить контроллер домена.

Помимо WCE есть и другие утилиты, способные провести атаку передачи хеша: например, msvctl и RunhAsh от TrueSec. Все новые утилиты я добавил в таблицу. Буду рад вашим отзывам и предложениям!

How to Use Credential Manager in Windows 10

In this article, we will show you all the details to Use Credential Manager in Windows 10. It is basically the digital locker that Windows uses to store sign-in credentials like addresses, usernames, and passwords. The information is further used for your local computer or other PCs in the same networks, or servers. Apps or programs like File Explorer, Skype, Microsoft Office, or Windows uses these login details.

Use Credential Manager in Windows 10

Here is how to use credential manager in windows 10 –

Open Credential Manager

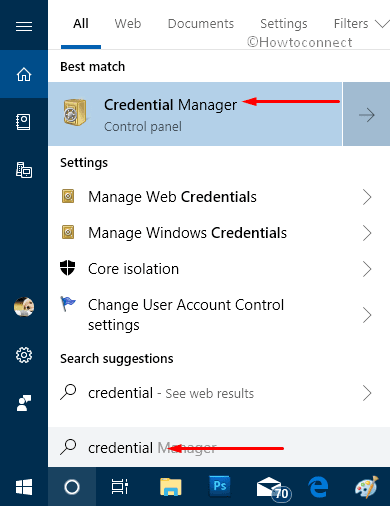

Step-1: Make a combined press of Win+S hotkeys and type credential and select the result Credential Manager as shown in the below picture.

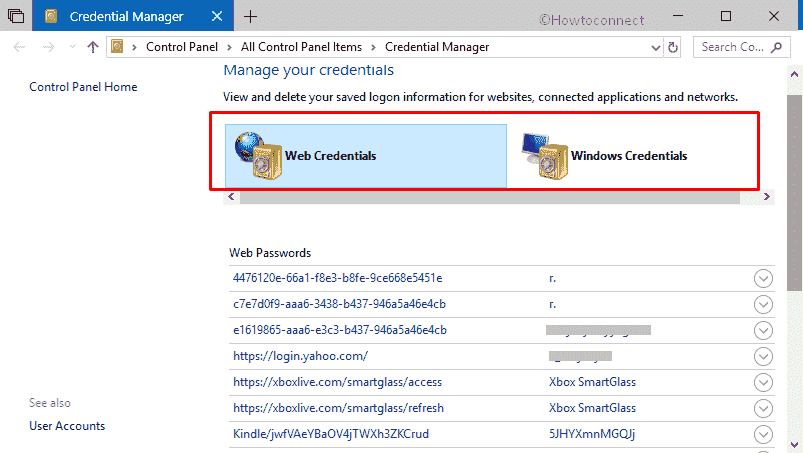

Step-2: The following window will display two vaults at the top: “Web Credentials” and “Windows Credentials”. Now, depending upon which vault you prefer to manage, click that one.

Web Credentials: It works as the storage of your login information that you make on the web. This specific vault represents all the account information for websites that are stored by Skype, Microsoft Apps, Windows moreover by Internet Explorer and Microsoft Edge.

Windows Credentials: It accumulates and displays the login information of Windows along with its services. It also accumulates id and password of HomeGroup that you have joined.

Delete Web Credential

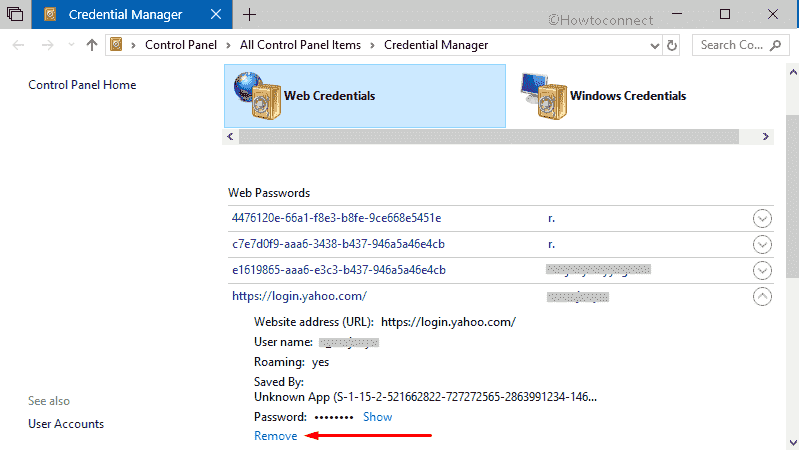

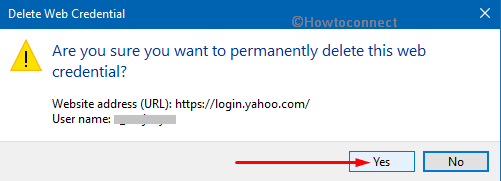

Credential Manager in Windows 10 does not provide you an option to manually include a new website login information. However, it allows you to delete the account details of the one that is already listed.

• Just be into the Web Credentials section.

• Scroll down the list and expand the web details whose credentials you wish to eradicate from the system.

• After expanding it, click Remove (see screenshot).

• Delete Web Credential warning dialog will appear, click Yes to finish the process.

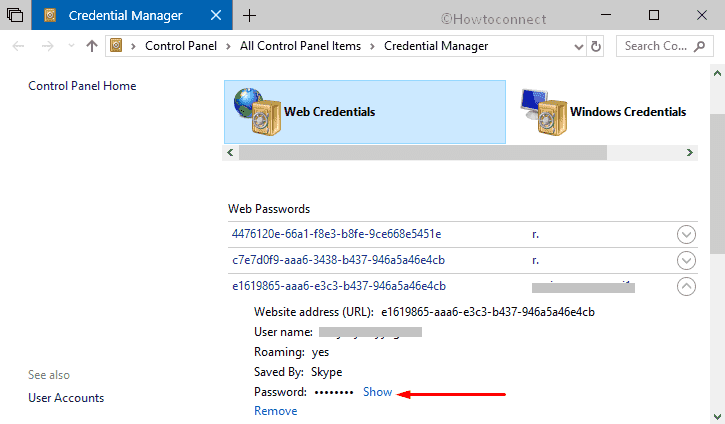

Show Web Credential Password

Each time you visit a website and provide login credentials, the entire information gets stored in the system. It eventually helps you in viewing a forgotten password as well. Let us see how!

– Locate the website whose password you are unable to recall.

– Expand its entry and click the Show option that appears next to the password.

– A Windows Security dialog will prompt up in order to confirm that it is actually you who wants to access the password. Once you provide your details, it will reveal the password directly on the PC screen.

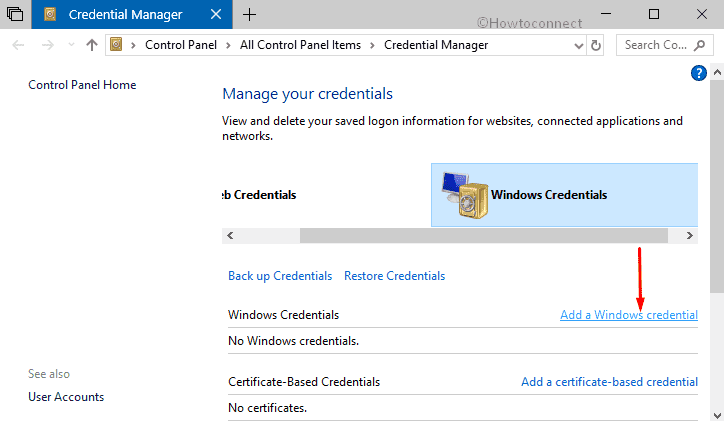

Add a Windows Credential

In certain situations, you may want the system to provide you credentials whenever required. In such case, you can add a Windows Credential as per preference in Windows 10. For instance, you can add username and password to access a “network computer”.

First of all, select Windows Credentials on its main interface.

Here, click Add a Windows Credentials link (see snapshot).

On the following window, provide the necessary details in their respective fields such as IP address or network name. Next, type the username that you prefer to use.

Note: Ensure to type the name of the computer prior to the username.

Finally, assign a password of your choice and click OK to save the credentials.

That’s all! After storing the credentials, each time you try to access the network PC, it uses them all by itself.

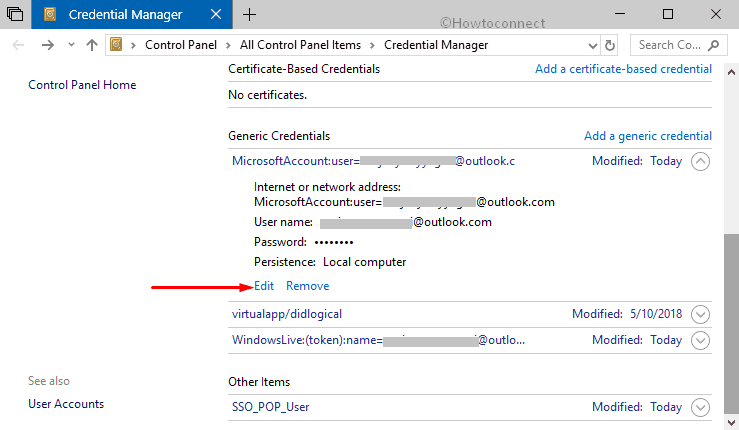

Edit a Credential

When you use Credential Manager in Windows 10, you will see that it also provides you an option to edit an existing one.

# First of all, locate the entry that you wish to modify and then expand it by clicking the tiny arrow that shows up next to it.

# Just below the details, click the Edit option as shown in the given picture.

# Now, modify the information as per need and lastly, click the Save button to implement the changes.

Note: Experts suggests not to Change the encrypted password or credentials used by specialized applications. By doing so, you can risk those applications from performing properly. It may also result in reinstallation and configuration of it from the scratch. If you want, you can update the changes in the app itself but not in “Credential Manager”.

Have you ever wondered about the pop-up dialog that asks to save the password for the login that you just made? Whether the login is correct or incorrect that prompt always comes. The password which is saved by your system is kept in Credential Manager. That’s its major use in a system. As and when your login to a website for which the password was saved by you it would automatically complete the procedure by filling the password.

Гостевая статья Пост-эксплуатация с помощью редактора учетных данных Windows (Windows Credentials Editor (WCE))

Что такое WCE?

Инструмент, позволяющий собирать хеши из Windows.

Функциональность

WCE может использоваться для различных функций:

- Он может выполнять передачу хэша в Windows.

- Он может получать хэши NT / LM из памяти (из интерактивных входов в систему, служб, подключений к удаленному рабочему столу и т. Д.)

- Дамп пароли в виде открытого текста, введенные пользователями при входе в систему.

WCE — это инструмент безопасности, широко используемый специалистами по безопасности для оценки безопасности сетей Windows с помощью тестирования на проникновение. Он поддерживает Windows XP, 2003, Vista, 7, 2008 и Windows 8.

Он поставляется в упаковке с Kali.

Как это используется

- Как упоминалось ранее, он используется в тестах на проникновение и в CTF, которые используют Windows.

- Это очень хорошо работает в пост-эксплуатации при сборе учетных данных.

- Все, что вам нужно сделать, это загрузить исполняемый файл wce.exe в целевую систему и запустить его.

Мы уже эксплуатировали цель и создали обратный meterpreter. Теперь мы можем начать сбор учетных данных.

- Мы можем использовать функцию загрузки Meterpreter для загрузки исполняемого файла wce32.exe в нашу целевую систему.

- В идеале мы хотим, чтобы это было в папке system32 с правами администратора.

В зависимости от архитектуры целевой системы можно указать соответствующий исполняемый файл WCE (32 или 64).

Использование WCE

- Просмотр меню справки