- Как отключить Защитник Windows с помощью GPO

- Как отключить Защитник Windows с помощью системного реестра

- Защитник Windows отключен групповой политикой

- Защитник Windows отключен групповой политикой

- Проверьте, выключен ли Защитник Windows через Настройки

- Включить Защитник Windows с помощью групповой политики

- Настроить реестр, чтобы включить Защитника Windows

- RootUsers

- Guides, tutorials, reviews and news for System Administrators.

- Configure Windows Defender using Group Policy

- Configure Windows Defender using Group Policy

- Summary

- Развертывание Защитник Windows политик управления приложениями с помощью групповой политики Deploy Windows Defender Application Control policies by using Group Policy

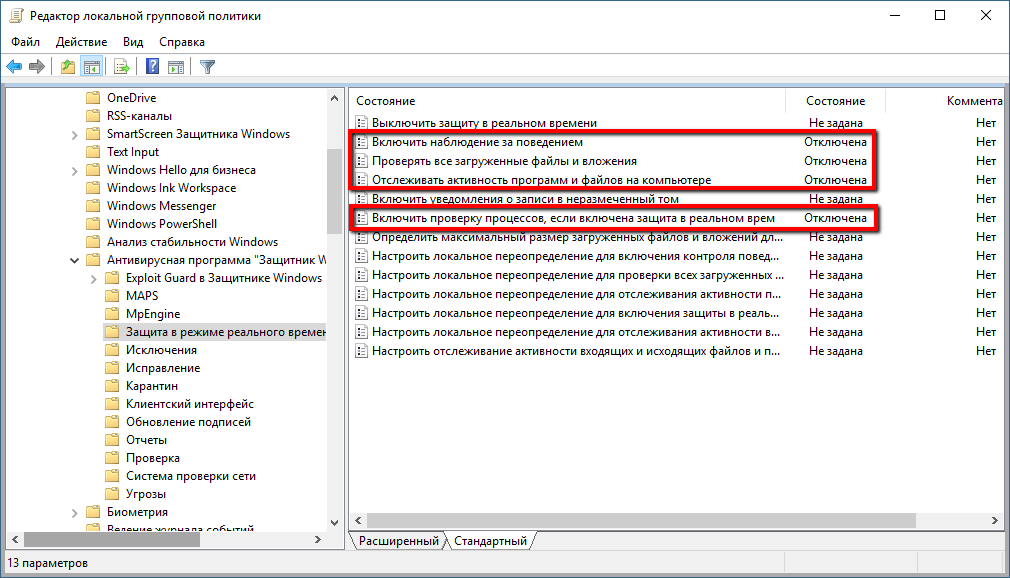

Как отключить Защитник Windows с помощью GPO

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Нажмите иконку Поиск (или клавишу Windows) и введите gpedit.msc, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

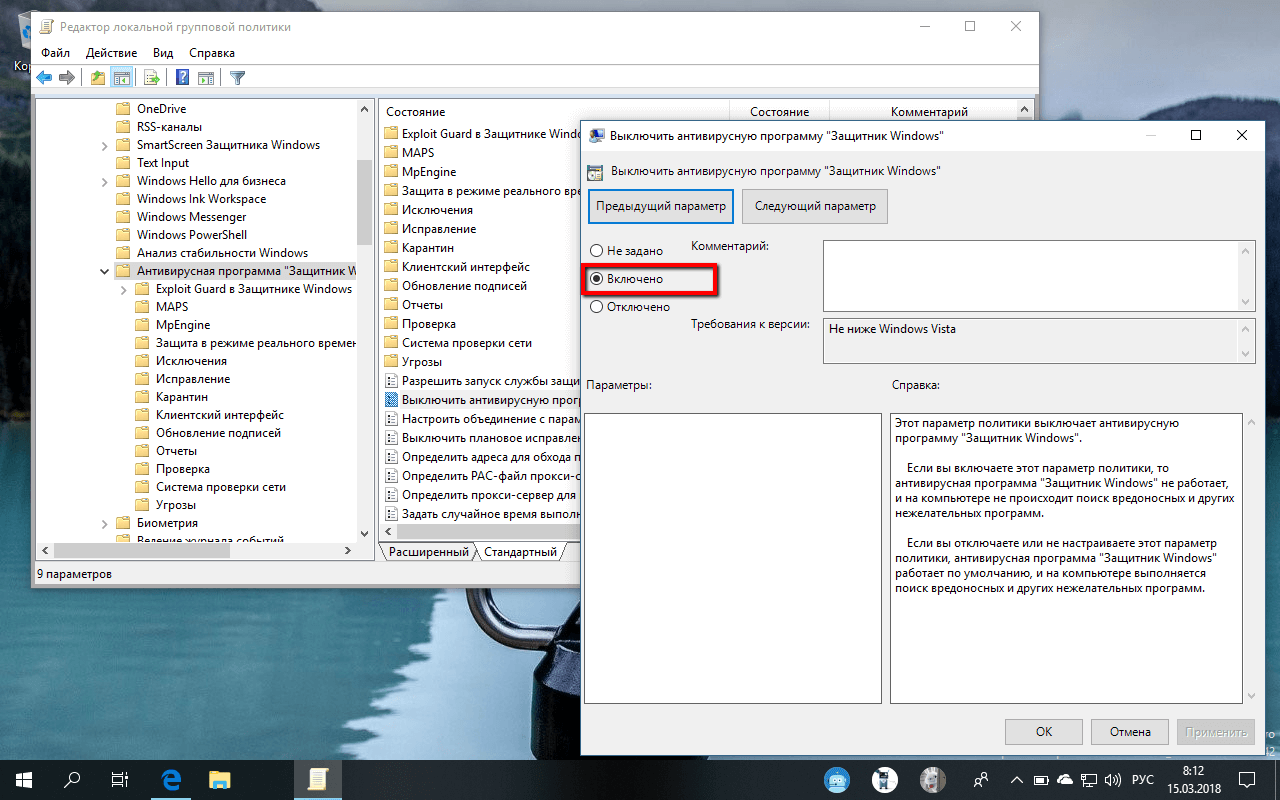

Вы найдете нужный параметр по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

В правой части окна выберите политику Выключить антивирусную программу “Защитник Windows” .

В открывшемся окне установите состояние политики на Включено и примените изменение, затем нажмите ОК.

Затем перейдите по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени.

В правой части окна выберите политику Включить наблюдение за поведением.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Перезагрузите компьютер

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” — для этого выполните предыдущие шаги указав значение “Не задано”.

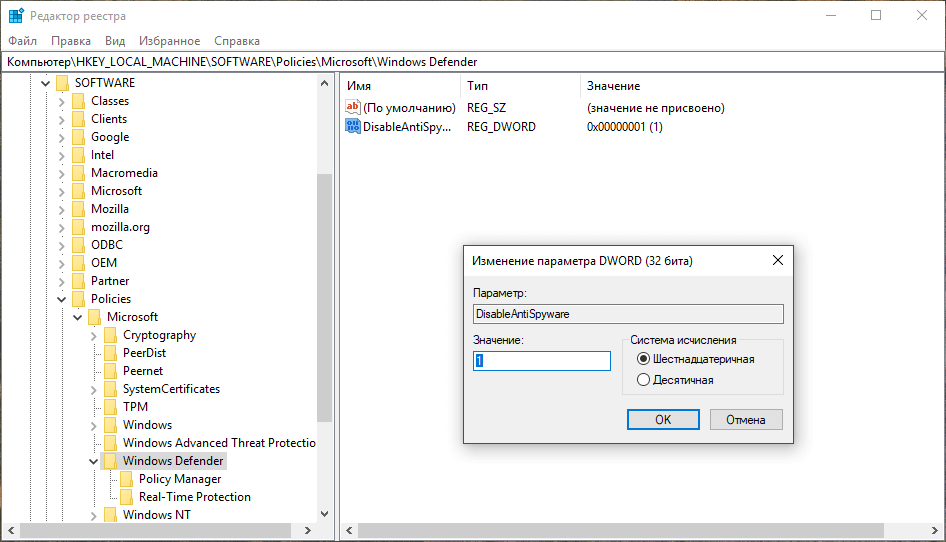

Как отключить Защитник Windows с помощью системного реестра

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Нажмите иконку Поиск (или клавишу Windows) и regedit, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик. Перейдите по следующему пути

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

Назовите параметр DisableAntiSpyware и нажмите Enter.

Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел.

Назовите раздел Real-Time Protection и нажмите Enter.

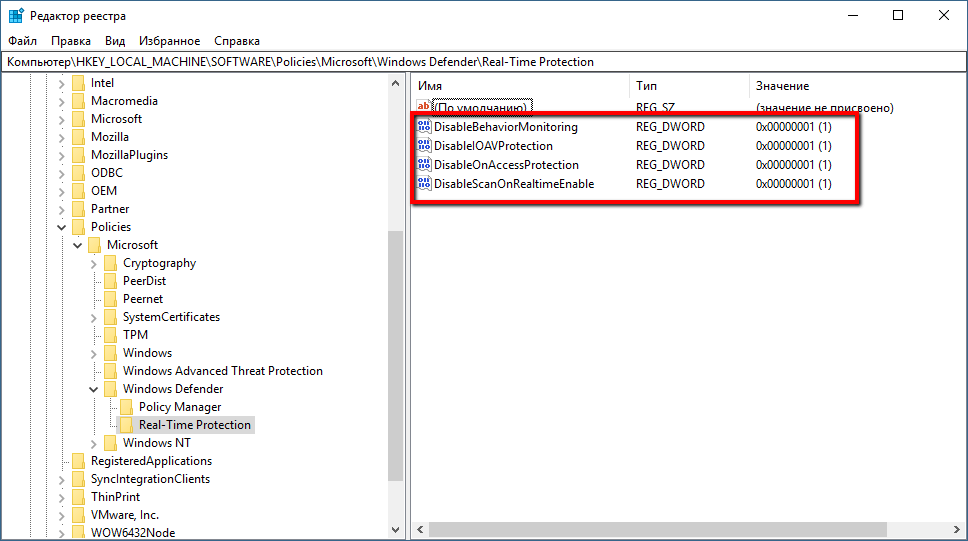

Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.

Защитник Windows отключен групповой политикой

Защитник Windows – это антивирус по умолчанию для Windows 10. Этого достаточно для большинства основных случаев. Следовательно, вам не понадобится сторонний вариант, за исключением крайних случаев, которые встречаются довольно редко. Не говоря уже о том, что Защитник Windows не является источником ресурсов, поэтому он должен хорошо работать с вашей системой Windows 10. Теперь бывают случаи, когда Защитник Windows не работает из-за групповой политики. Это может происходить время от времени, но не беспокойтесь, мы здесь для того, чтобы успокоить вас несколькими исправлениями.

Защитник Windows отключен групповой политикой

Если вы получили ошибку групповой политики Защитника Windows, в которой говорится, что Защитник Windows – это приложение отключено групповой политикой, вам необходимо включить его с помощью редактора групповой политики, параметров или реестра. Узнайте, как это сделать.

Проверьте, выключен ли Защитник Windows через Настройки

Первый вариант – проверить, не выключена ли Windows 10 с помощью приложения «Настройки». Мы сделаем это, запустив Windows Key + I , чтобы открыть приложение Настройки , а затем перейдите в Обновление и безопасность .

Выберите в меню Защитник Windows , затем выберите Открыть Центр безопасности Защитника Windows . Кроме того, перейдите в раздел Защита от вирусов и угроз , а затем перейдите в Настройки защиты от вирусов и угроз внизу.

Найдите Защита в реальном времени и включите ее, если она не была включена ранее. Это должно все исправить.

Если это не сработает, тогда нам придется сделать что-то более сложное, поэтому следуйте внимательно.

Включить Защитник Windows с помощью групповой политики

Запустите диалоговое окно «Выполнить», нажав Windows Key + R , и убедитесь, что вы вошли в систему как администратор. Введите gpedit.msc в поле и перейдите к:

Политика локального компьютера> Административные шаблоны> Компоненты Windows> Антивирус Защитника Windows.

На правой панели дважды нажмите Отключить антивирус Защитника Windows. Теперь в открывшемся окне «Свойства» выберите Не настроен и нажмите «ОК».

Этот параметр политики отключает Антивирус Защитника Windows. Если этот параметр политики включен, антивирус Защитника Windows не запускается, и компьютеры не сканируются на наличие вредоносных программ или другого потенциально нежелательного программного обеспечения. Если этот параметр политики отключен или не настроен, по умолчанию запускается антивирус Защитника Windows, и компьютеры сканируются на наличие вредоносных программ и другого потенциально нежелательного программного обеспечения.

Перезагрузите компьютер, чтобы увидеть окончательные изменения. Если все работает хорошо, то отлично.

Настроить реестр, чтобы включить Защитника Windows

Итак, план здесь – нажать Windows Key + R , чтобы открыть диалоговое окно Выполнить , затем введите regedit в поле и нажмите Enter после. Это должно запустить редактор реестра Windows 10. Найдите следующий ключ:

Если вы видите ключ DisableAntiSpyware , удалите его.

Если вам нужны дополнительные данные, этот пост в Защитнике Windows отключен или не работает.

RootUsers

Guides, tutorials, reviews and news for System Administrators.

Configure Windows Defender using Group Policy

While Windows Defender can be configured at a high level through the graphical user interface, we can instead configure Windows Defender using group policy which gives us more control and allows us to roll out the settings to the whole domain from a central location.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

Configure Windows Defender using Group Policy

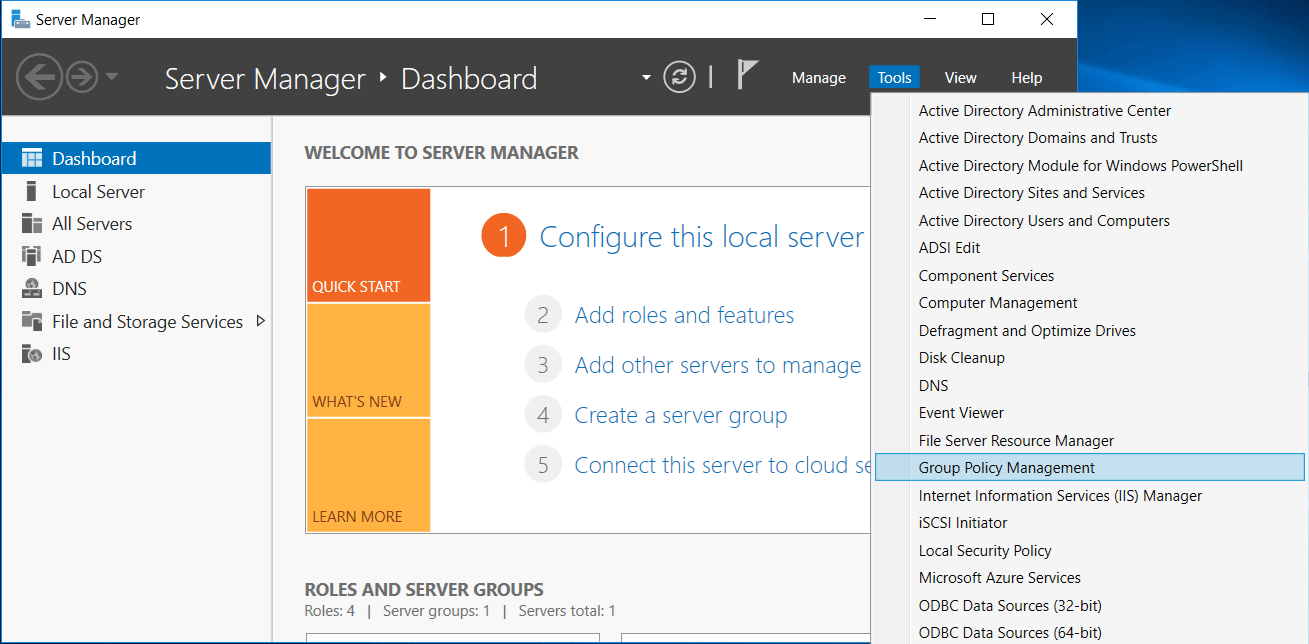

We’ll start by opening Server Manager, selecting Tools, followed by Group Policy Management.

We can also open this by instead running ‘gpmc.msc’ in PowerShell or Command Prompt.

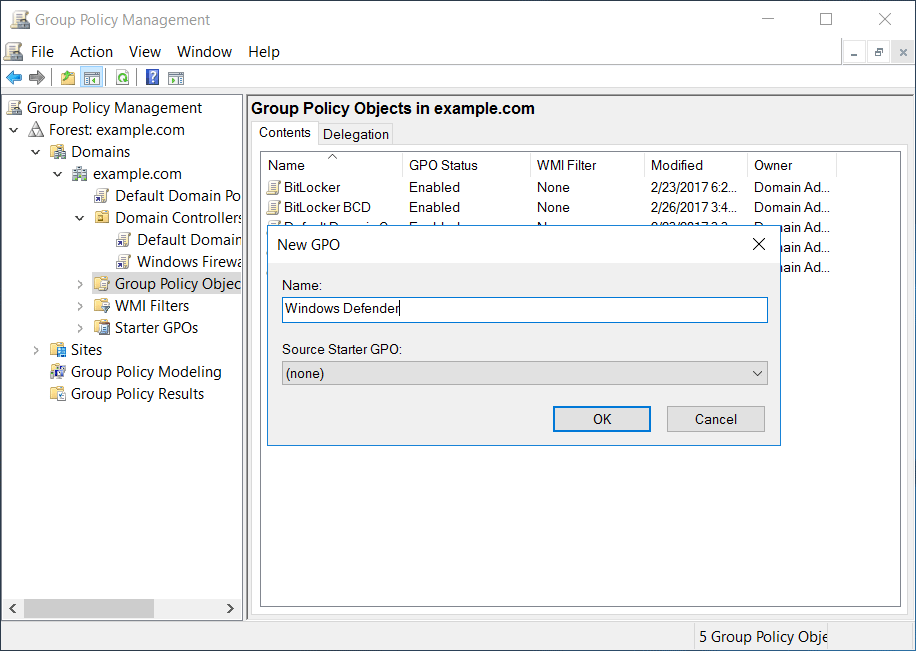

From the Group Policy Management window that opens, we’ll select the group policy objects folder within the domain, right click and select new to create a new group policy object (GPO). In this example we’ll name our GPO “Windows Defender”.

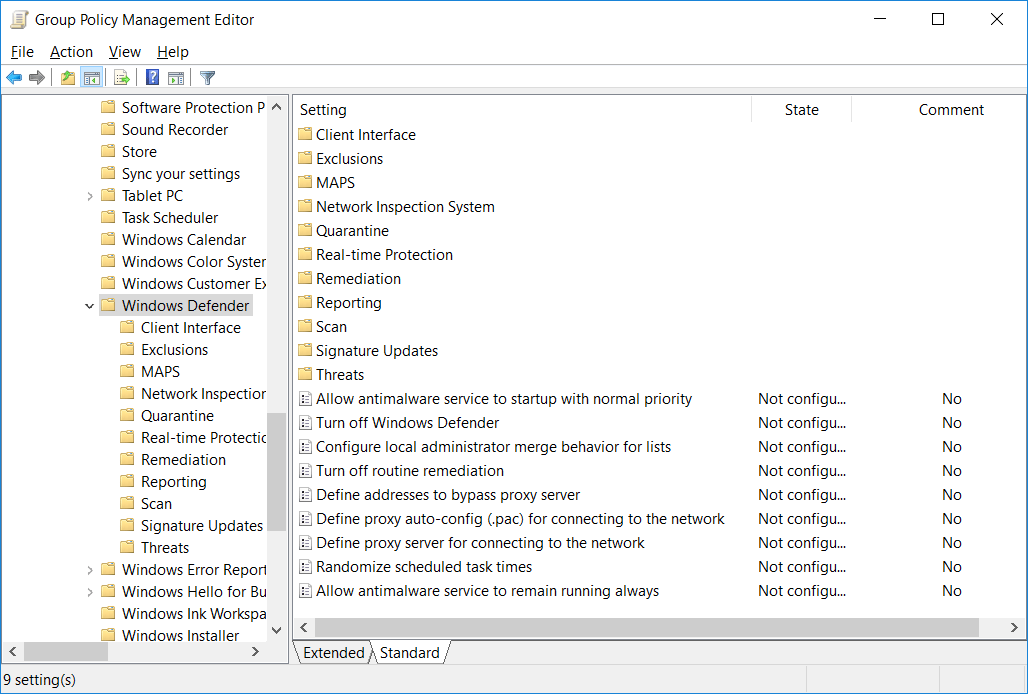

Once the base GPO has been created, right click it and select Edit. This will open the Group Policy Management Editor (GPME). From within GPME, select Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender.

As you can see there are a lot of sub folders containing quite a few different policies that can be applied, we’ll cover some of the most useful items here.

- Turn off Windows Defender: We can set this policy to disabled, or leave it as not configured to have Windows Defender on and scanning for malware. As the policy is not configured by default, Windows Defender is enabled.

- Client Interface > Suppress all notifications: By default Windows Defender notifications will display to all clients, this policy can be enabled to stop clients from receiving notifications.

- Client Interface > Enable headless UI mode: If enabled this policy will not display the user interface to users, which may be preferable if Defender is centrally managed and users do not need to view information from it.

- Exclusions: We can define file extension, path, or process exclusions here. This will prevent the specified file, path, or process from being scanned by Windows Defender on all machines where the policy is applicable to.

- Quarantine > Configure removal of items from Quarantine folder: This policy defines the duration in days that a detected item should remain in the quarantine folder prior to being removed. By default items will be stored indefinitely and are not automatically removed.

- Scan > Allow users to pause scan: By default a user can pause a scan, this policy setting can be disabled to prevent users from pausing Defender scans.

- Scan > Specify the maximum percentage of CPU utilization during a scan: By default this is set to 50%, however we can modify it to the specific value we desire.

- Signature Updates > Turn on scan after signature update: By default straight after a definition update Windows Defender will automatically perform a scan, this can instead be disabled if needed by configuring this policy.

- Specify the day of week to run a scheduled scan: This policy allows us to set a custom day of the week to run the scans.

- Specify the time of day to run a scheduled scan: This policy allows us to set a custom time to run the scans.

Most of the policy options are pretty sensible and provide a good level of baseline security. Once you’ve made your policy changes, close the GPME window and link your policy to a site, domain, or organizational unit (OU) to apply it.

Remember that this is not an exhaustive list, I recommend looking through all of the available policy options for Windows Defender so that you can get an understanding of how you can configure Windows Defender using group policy for the 70-744 exam.

Summary

As shown we can configure Windows Defender using group policy, allowing us to customize the way Defender operates within our Windows domain.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

Развертывание Защитник Windows политик управления приложениями с помощью групповой политики Deploy Windows Defender Application Control policies by using Group Policy

Относится к: Applies to:

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Групповая политика позволяет легко развертывать политики WDAC и управлять ими. WDAC policies can easily be deployed and managed with Group Policy. Защитник Windows позволяет упростить развертывание Защитник Windows аппаратных функций безопасности и политик Защитник Windows управления приложениями. Windows Defender allows you to simplify deployment Windows Defender hardware-based security features and Windows Defender Application Control policies. Ниже описана процедура развертывания политики WDAC с именем DeviceGuardPolicy.bin в тестовом подразделении под названием DG Enabled PCs с помощью объекта групповой политики Contoso GPO Test. The following procedure walks you through how to deploy a WDAC policy called DeviceGuardPolicy.bin to a test OU called DG Enabled PCs by using a GPO called Contoso GPO Test.

В этом пошаговом руководстве предполагается, что вы уж создали политику WDAC и у вас есть клиентский компьютер с ОС Windows10, на котором будет выполняться пробное развертывание групповой политики. This walkthrough requires that you have previously created a WDAC policy and have a computer running Windows 10 on which to test a Group Policy deployment. Дополнительные сведения о том, как создать политику WDAC, см. в разделе Создание политики управления приложениями в Защитнике Windows на основе эталонного компьютера ранее в этой статье. For more information about how to create a WDAC policy, see Create a Windows Defender Application Control policy from a reference computer, earlier in this topic.

Подписанные политики WDAC могут вызвать ошибки загрузки при развертывании. Signed WDAC policies can cause boot failures when deployed. Рекомендуем тщательно проверить подписанные политики WDAC на каждой аппаратной платформе, прежде чем развертывать их на предприятии. We recommend that signed WDAC policies be thoroughly tested on each hardware platform before enterprise deployment.

Процедура развертывания политики WDAC и управления ей с помощью групповой политики. To deploy and manage a WDAC policy with Group Policy:

На клиентский компьютер, на котором установлен RSAT, откройте GPMC, за запущенный GPMC.MSC On a client computer on which RSAT is installed, open the GPMC by running GPMC.MSC

Создайте новый GPO: щелкните правой кнопкой мыши OU, а затем выберите «Создать GPO в этом домене» и привяжете его сюда. Create a new GPO: right-click an OU and then click Create a GPO in this domain, and Link it here.

Можно использовать любое имя OU. You can use any OU name. Кроме того, фильтрация групп безопасности — это вариант, когда вы рассматриваете различные способы объединения политик WDAC (или с сохранением их в отдельности), как это было рассмотрено в Защитник Windows управления политиками управления приложениями. Also, security group filtering is an option when you consider different ways of combining WDAC policies (or keeping them separate), as discussed in Plan for Windows Defender Application Control policy management.

Введите имя нового объекта групповой политики. Name the new GPO. Вы можете выбрать любое имя. You can choose any name.

Откройте редактор «Управление групповыми политиками»: щелкните правой кнопкой мыши новый объект групповой политики и выберите пункт Изменить. Open the Group Policy Management Editor: right-click the new GPO, and then click Edit.

В выбранном объекте групповой политики перейдите к разделу «Конфигурация компьютера\Административные шаблоны\Система\Device Guard». In the selected GPO, navigate to Computer Configuration\Administrative Templates\System\Device Guard. Щелкните правой кнопкой мыши Развертывание функции управления приложениями в Защитнике Windows и нажмите Изменить. Right-click Deploy Windows Defender Application Control and then click Edit.

В диалоговом окне Развертывание функции управления приложениями в Защитнике Windows выберите параметр Включено и укажите путь для развертывания политики. In the Deploy Windows Defender Application Control dialog box, select the Enabled option, and then specify the code integrity policy deployment path.

При настройке этого параметра политики необходимо указать либо локальный путь к местоположению на клиентском компьютере, где будет размещаться политика, либо UNC-путь, по которому клиентские компьютеры будут запрашивать последнюю версию политики. In this policy setting, you specify either the local path in which the policy will exist on the client computer or a Universal Naming Convention (UNC) path that the client computers will look to retrieve the latest version of the policy. Например, в случае DeviceGuardPolicy.bin на тестовом компьютере примером пути к файлу будет C:\Windows\System32\CodeIntegrity\DeviceGuardPolicy.bin. For example, with DeviceGuardPolicy.bin on the test computer, the example file path would be C:\Windows\System32\CodeIntegrity\DeviceGuardPolicy.bin.

Этот файл политики не требуется копировать на каждый компьютер. This policy file does not need to be copied to every computer. Вместо этого вы можете скопировать политики WDAC в общую папку, которая доступна всем компьютерам. You can instead copy the WDAC policies to a file share to which all computer accounts have access. Любая выбранная на данном этапе политика преобразовывается в SIPolicy.p7b при развертывании на отдельных клиентских компьютерах. Any policy selected here is converted to SIPolicy.p7b when it is deployed to the individual client computers.

Возможно, вы заметили, что параметр GPO ссылается на файл .p7b, а в данном примере используется файл политики .bin. You may have noticed that the GPO setting references a .p7b file and this example uses a .bin file for the policy. Все развертываемые политики, независимо от типа (BIN, P7B или P7), преобразуются в SIPolicy.p7b при передаче на клиентский компьютер с Windows10. Regardless of the type of policy you deploy (.bin, .p7b, or .p7), they are all converted to SIPolicy.p7b when dropped on the client computer running Windows 10. Сделайте свои политики WDAC совместимыми и позвольте системе самостоятельно преобразовывать имена политик. В этом случае политики будет легко различать при просмотре в общей папке или любом другом централизованном хранилище. Make your WDAC policies friendly and allow the system to convert the policy names for you to ensure that the policies are easily distinguishable when viewed in a share or any other central repository.

Закройте редактор «Управление групповыми политиками» и перезагрузите тестовый компьютер под управлением Windows10. Close the Group Policy Management Editor, and then restart the Windows 10 test computer. При перезагрузке клиентского компьютера происходит обновление политики WDAC. Restarting the computer updates the WDAC policy. Сведения об аудите политик WDAC см. в Защитник Windows политики управления приложениями. For information about how to audit WDAC policies, see Audit Windows Defender Application Control policies.