- SmartScreen в Microsoft Defender Microsoft Defender SmartScreen

- Преимущества фильтра SmartScreen в Microsoft Defender Benefits of Microsoft Defender SmartScreen

- Отправка файлов в фильтр SmartScreen в Microsoft Defender на проверку Submit files to Microsoft Defender SmartScreen for review

- Просмотр событий защиты от фишинга фильтра SmartScreen в Microsoft Defender Viewing Microsoft Defender SmartScreen anti-phishing events

- Просмотр журналов событий Windows для фильтра SmartScreen в Microsoft Defender Viewing Windows event logs for Microsoft Defender SmartScreen

- Настройка и использование Microsoft Defender SmartScreen на отдельных устройствах Set up and use Microsoft Defender SmartScreen on individual devices

- Как пользователи могут использовать Службу безопасности Windows для настройка Смарт-экрана Microsoft Defender How users can use Windows Security to set up Microsoft Defender SmartScreen

- Как работает Microsoft Defender SmartScreen при запуске приложения пользователем How Microsoft Defender SmartScreen works when a user tries to run an app

- Как пользователи могут сообщать веб-сайты как безопасные или небезопасные How users can report websites as safe or unsafe

- Связанные статьи Related topics

SmartScreen в Microsoft Defender Microsoft Defender SmartScreen

Относится к: Applies to:

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

- Microsoft Edge Microsoft Edge

Фильтр SmartScreen в Microsoft Defender защищает от фишинговых и вредоносных веб-сайтов и приложений, а также от скачивания потенциально опасных файлов. Microsoft Defender SmartScreen protects against phishing or malware websites and applications, and the downloading of potentially malicious files.

Фильтр SmartScreen в Microsoft Defender определяет, является ли сайт потенциально вредоносным, с помощью следующих действий. Microsoft Defender SmartScreen determines whether a site is potentially malicious by:

Анализируя посещенные веб-страниц и выполняя поиск признаков подозрительного поведения. Analyzing visited webpages looking for indications of suspicious behavior. Если фильтр SmartScreen в Microsoft Defender определяет, что страница подозрительна, отображается страница с предупреждением. If Microsoft Defender SmartScreen determines that a page is suspicious, it will show a warning page to advise caution.

Проверяя, содержатся ли посещаемые сайты в динамическом списке фишинговых сайтов и сайтов с вредоносными программами. Checking the visited sites against a dynamic list of reported phishing sites and malicious software sites. При обнаружении совпадения фильтр SmartScreen в Microsoft Defender отображает предупреждение, чтобы сообщить пользователю о том, что сайт может быть вредоносным. If it finds a match, Microsoft Defender SmartScreen shows a warning to let the user know that the site might be malicious.

Фильтр SmartScreen в Microsoft Defender определяет, является ли скаченное приложение или установщик приложения потенциально вредоносным с помощью следующих действий. Microsoft Defender SmartScreen determines whether a downloaded app or app installer is potentially malicious by:

Проверяя, содержатся ли загруженные файлы в списке известных вредоносных сайтов и небезопасных программ. Checking downloaded files against a list of reported malicious software sites and programs known to be unsafe. При обнаружении совпадения фильтр SmartScreen в Microsoft Defender отображает предупреждение, чтобы сообщить пользователю о том, что сайт может быть вредоносным. If it finds a match, Microsoft Defender SmartScreen shows a warning to let the user know that the site might be malicious.

Проверяя, содержатся ли загруженные файлы в списке хорошо известных файлов, которые загружают многие пользователи Windows. Checking downloaded files against a list of files that are well known and downloaded by many Windows users. Если файл отсутствует в этом списке, фильтр SmartScreen в Microsoft Defender отображает предупреждение, советуя предпринять меры предосторожности. If the file isn’t on that list, Microsoft Defender SmartScreen shows a warning, advising caution.

Преимущества фильтра SmartScreen в Microsoft Defender Benefits of Microsoft Defender SmartScreen

Фильтр SmartScreen в Microsoft Defender предоставляет систему раннего предупреждения о веб-сайтах, которые могут участвовать в фишинге или попытках распространения вредоносных программ с помощью атак на основе социотехники. Microsoft Defender SmartScreen provide an early warning system against websites that might engage in phishing attacks or attempt to distribute malware through a socially engineered attack. Основные преимущества описаны ниже. The primary benefits are:

Защита от фишинга и вредоносного ПО. Anti-phishing and anti-malware support. Фильтр SmartScreen в Microsoft Defender помогает защитить пользователей от веб-сайтов, которые замечены в фишинг-атаках или в попытках распространения вредоносных программ. Microsoft Defender SmartScreen helps to protect users from sites that are reported to host phishing attacks or attempt to distribute malicious software. Он также поможет защищаться от мошеннической рекламы, мошеннических сайтов и атаки с целью ненамеренной загрузки вредоносного ПО. It can also help protect against deceptive advertisements, scam sites, and drive-by attacks. Атаки с целью ненамеренной загрузки ПО — это атаки из Интернета, которые стремятся запуститься на доверенном сайте, нацеливаясь на уязвимости системы безопасности в часто используемых программах. Drive-by attacks are web-based attacks that tend to start on a trusted site, targeting security vulnerabilities in commonly used software. Так как атаки с целью ненамеренной загрузки ПО могут произойти, даже если пользователь ничего не нажимает и не скачивает на странице, опасность часто проходит незамеченной. Because drive-by attacks can happen even if the user does not click or download anything on the page, the danger often goes unnoticed. Дополнительные сведения об атаках с целью ненамеренной загрузки ПО см. в разделе Развитие фильтра SmartScreen в Microsoft Defender для защиты от атак с целью ненамеренной загрузки ПО For more info about drive-by attacks, see Evolving Microsoft Defender SmartScreen to protect you from drive-by attacks

Защита URL-адресов и приложений, основанная на репутации. Reputation-based URL and app protection. Фильтр SmartScreen в Microsoft Defender проверяет URL-адреса веб-сайта, чтобы определить, есть ли об этом URL-адресе сведения о распространении или хранении опасного содержимого. Microsoft Defender SmartScreen evaluates a website’s URLs to determine if they’re known to distribute or host unsafe content. Он также обеспечивает проверку репутации для приложений, проверяя загружаемые программы и цифровую подпись, используемую для подписывания файла. It also provides reputation checks for apps, checking downloaded programs and the digital signature used to sign a file. Если URL-адрес, файл, приложение или сертификат имеет устоявшуюся репутацию, пользователям не будет показано предупреждение. If a URL, a file, an app, or a certificate has an established reputation, users won’t see any warnings. Если же такая репутация отсутствует, этот элемент отмечается, как элемент с повышенным риском, и выводится предупреждение для пользователей. If, however, there’s no reputation, the item is marked as a higher risk and presents a warning to the user.

Интеграция операционной системы. Operating system integration. Фильтр SmartScreen в Microsoft Defender интегрирован в операционную систему Windows10. Microsoft Defender SmartScreen is integrated into the Windows 10 operating system. Он проверяет все файлы, которые приложения (в том числе сторонние браузеры и почтовые клиенты) пытаются скачать и запустить. It checks any files an app (including 3rd-party browsers and email clients) attempts to download and run.

Улучшенная эвристика и диагностические данные. Improved heuristics and diagnostic data. Фильтр SmartScreen в Microsoft Defender постоянно обучается и дополняется самыми актуальными данными, благодаря чему он помогает защищать компьютер от потенциально вредоносных сайтов и файлов. Microsoft Defender SmartScreen is constantly learning and endeavoring to stay up to date, so it can help to protect you against potentially malicious sites and files.

Управление с помощью групповой политики и Microsoft Intune. Management through Group Policy and Microsoft Intune. Фильтр SmartScreen в Microsoft Defender поддерживает использование параметров групповой политики и Microsoft Intune. Microsoft Defender SmartScreen supports using both Group Policy and Microsoft Intune settings. Дополнительные сведения о всех доступных параметрах см. в разделе Доступные параметры групповой политики для фильтра SmartScreen в Microsoft Defender и параметры управления мобильными устройствами (MDM). For more info about all available settings, see Available Microsoft Defender SmartScreen Group Policy and mobile device management (MDM) settings.

Блокирование URL-адресов, связанных с потенциально нежелательными приложениями. Blocking URLs associated with potentially unwanted applications. В Microsoft Edge (на базе Chromium) фильтр SmartScreen блокирует URL-адреса, связанные с потенциально нежелательными приложениями (ПНП). In Microsoft Edge (based on Chromium), SmartScreen blocks URLs associated with potentially unwanted applications, or PUAs. Подробности о блокировании URL-адресов, связанных с ПНП, см. в статье Обнаружение и блокировка потенциально нежелательных приложений. For more information on blocking URLs associated with PUAs, see Detect and block potentially unwanted applications.

Фильтр SmartScreen защищает от вредоносных файлов из Интернета. SmartScreen protects against malicious files from the internet. Он не защищает от вредоносных файлов в локальных или сетевых папках, таких как общие папки с путями UNC, а также общие папки SMB и CIFS. It does not protect against malicious files on internal locations or network shares, such as shared folders with UNC paths or SMB/CIFS shares.

Отправка файлов в фильтр SmartScreen в Microsoft Defender на проверку Submit files to Microsoft Defender SmartScreen for review

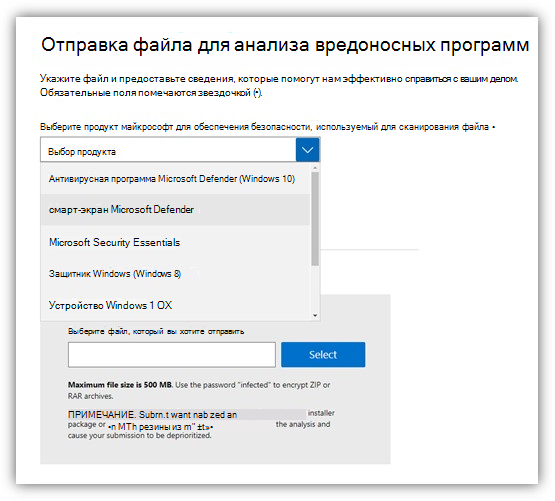

Если вы считаете, что для определенного файла или приложения было неправильно показано предупреждение или блокировка или что вредоносный файл не был обнаружен, можно отправить файл в корпорацию Майкрософт на проверку If you believe a warning or block was incorrectly shown for a file or application, or if you believe an undetected file is malware, you can submit a file to Microsoft for review. Дополнительные сведения см. в статье Отправка файлов на анализ. For more info, see Submit files for analysis.

При отправке результатов фильтра SmartScreen в Microsoft Defender SmartScreen не забудьте выбрать в меню продуктов пункт Фильтр SmartScreen в Microsoft Defender. When submitting Microsoft Defender SmartScreen products, make sure to select Microsoft Defender SmartScreen from the product menu.

Просмотр событий защиты от фишинга фильтра SmartScreen в Microsoft Defender Viewing Microsoft Defender SmartScreen anti-phishing events

При использовании Microsoft Edge версии 77 или более поздней не будет регистрироваться ни одно событие SmartScreen. No SmartScreen events will be logged when using Microsoft Edge version 77 or later.

Когда фильтр SmartScreen в Microsoft Defender предупреждает или блокирует переход пользователя на веб-сайт, это записывается как Событие 1035 — защита от фишинга. When Microsoft Defender SmartScreen warns or blocks a user from a website, it’s logged as Event 1035 — Anti-Phishing.

Просмотр журналов событий Windows для фильтра SmartScreen в Microsoft Defender Viewing Windows event logs for Microsoft Defender SmartScreen

События фильтра SmartScreen в Microsoft Defender отображаются в журнале Microsoft-Windows-SmartScreen/Debug средства просмотра событий. Microsoft Defender SmartScreen events appear in the Microsoft-Windows-SmartScreen/Debug log, in the Event Viewer.

Журнал событий Windows для фильтра SmartScreen по умолчанию отключен, пользователи могут включить его с помощью интерфейса средства просмотра событий или командной строки. Windows event log for SmartScreen is disabled by default, users can use Event Viewer UI to enable the log or use the command line to enable it:

Сведения о том, как использовать средство просмотра событий, см. в статье Средство просмотра событий Windows. For information on how to use the Event Viewer, see Windows Event Viewer.

Настройка и использование Microsoft Defender SmartScreen на отдельных устройствах Set up and use Microsoft Defender SmartScreen on individual devices

Область применения: Applies to:

- Windows10 версии 1703 Windows 10, version 1703

- Windows10 Mobile Windows 10 Mobile

- Microsoft Edge Microsoft Edge

Microsoft Defender SmartScreen помогает защитить пользователей, если они пытаются посетить сайты, ранее сообщаемые как фишинговые или вредоносные веб-сайты, или если пользователь пытается скачать потенциально вредоносные файлы. Microsoft Defender SmartScreen helps to protect users if they try to visit sites previously reported as phishing or malware websites, or if a user tries to download potentially malicious files.

Как пользователи могут использовать Службу безопасности Windows для настройка Смарт-экрана Microsoft Defender How users can use Windows Security to set up Microsoft Defender SmartScreen

Начиная с Windows 10, версии 1703, пользователи могут использовать Windows Security для настроить Microsoft Defender SmartScreen для отдельного устройства; если администратор не использовал групповую политику или Microsoft Intune для ее предотвращения. Starting with Windows 10, version 1703, users can use Windows Security to set up Microsoft Defender SmartScreen for an individual device; unless an administrator has used Group Policy or Microsoft Intune to prevent it.

Если какие-либо из указанных ниже параметров управляются с помощью групповой политики или параметров управления мобильными устройствами (MDM), эта функция отображается как недоступная для сотрудников. If any of the following settings are managed through Group Policy or mobile device management (MDM) settings, it appears as unavailable to the employee.

Использование Windows Security для настройка SmartScreen защитника Microsoft Defender на устройстве To use Windows Security to set up Microsoft Defender SmartScreen on a device

Откройте приложение Безопасности Windows, а затем выберите параметры защиты & браузера, основанные на > репутации. Open the Windows Security app, and then select App & browser control > Reputation-based protection settings.

На экране защиты на основе репутации выберите следующие параметры: In the Reputation-based protection screen, choose from the following options:

В области Проверить приложения и файлы: In the Check apps and files area:

Вкл. On. Предупреждает пользователей о том, что загружаемые из Интернета приложения и файлы потенциально опасны, но позволяет продолжить действие. Warns users that the apps and files being downloaded from the web are potentially dangerous but allows the action to continue.

Откл. Off. Отключает Microsoft Defender SmartScreen, чтобы пользователь не был оповещен или остановлен от скачивания потенциально вредоносных приложений и файлов. Turns off Microsoft Defender SmartScreen, so a user isn’t alerted or stopped from downloading potentially malicious apps and files.

В области Microsoft Defender SmartScreen для Microsoft Edge: In the Microsoft Defender SmartScreen for Microsoft Edge area:

Вкл. On. Предупреждает пользователей о том, что сайты и скачивания потенциально опасны, но позволяет продолжить действие во время работы в Microsoft Edge. Warns users that sites and downloads are potentially dangerous but allows the action to continue while running in Microsoft Edge.

Откл. Off. Отключает Microsoft Defender SmartScreen, чтобы пользователь не был оповещен или остановлен от скачивания потенциально вредоносных приложений и файлов. Turns off Microsoft Defender SmartScreen, so a user isn’t alerted or stopped from downloading potentially malicious apps and files.

В области блокировки потенциально нежелательных приложений: In the Potentially unwanted app blocking area:

Вкл. On. Включает параметры «Заблокированные приложения» и «Блок скачивания». Turns on both the ‘Block apps’ and ‘Block downloads settings. Дополнительные новости см. в статью Как Корпорация Майкрософт определяет вредоносные программы и потенциально нежелательные приложения. To learn more, see How Microsoft identifies malware and potentially unwanted applications.

Блокировка приложений. Block apps. Этот параметр предотвратит установку новых приложений на устройстве и предупредит пользователей о приложениях, существующих на устройстве. This setting will prevent new apps from installing on the device and warn users of apps that are existing on the device.

Блок скачивания. Block downloads. Этот параметр оповещает пользователей и остановит скачивание приложений в браузере Microsoft Edge (на основе Chromium). This setting will alert users and stop the downloads of apps in the Microsoft Edge browser (based on Chromium).

Откл. Off. Отключите блокировку потенциально нежелательных приложений, чтобы пользователь не был предупрежден или остановлен от скачивания или установки потенциально нежелательных приложений. Turns off Potentially unwanted app blocking, so a user isn’t alerted or stopped from downloading or installing potentially unwanted apps.

В области смарт-экрана Microsoft Defender из области приложений Microsoft Store: In the Microsoft Defender SmartScreen from Microsoft Store apps area:

Вкл. On. Предупреждает пользователей о том, что сайты и скачивания, используемые приложениями Microsoft Store, потенциально опасны, но позволяют продолжить действие. Warns users that the sites and downloads used by Microsoft Store apps are potentially dangerous but allows the action to continue.

Откл. Off. Отключает Microsoft Defender SmartScreen, чтобы пользователь не был оповещен или остановлен от посещения сайтов или от скачивания потенциально вредоносных приложений и файлов. Turns off Microsoft Defender SmartScreen, so a user isn’t alerted or stopped from visiting sites or from downloading potentially malicious apps and files.

Как работает Microsoft Defender SmartScreen при запуске приложения пользователем How Microsoft Defender SmartScreen works when a user tries to run an app

Microsoft Defender SmartScreen проверяет репутацию любого веб-приложения при первом запуске из Интернета, проверяя цифровые подписи и другие факторы в службе, поддерживаемой Корпорацией Майкрософт. Microsoft Defender SmartScreen checks the reputation of any web-based app the first time it’s run from the Internet, checking digital signatures and other factors against a Microsoft-maintained service. Если приложение не имеет репутации или, как известно, является вредоносным, Microsoft Defender SmartScreen может предупредить пользователя или заблокировать его полностью, в зависимости от того, как вы настроили функцию для запуска в организации. If an app has no reputation or is known to be malicious, Microsoft Defender SmartScreen can warn the user or block the app from running entirely, depending on how you’ve configured the feature to run in your organization.

По умолчанию пользователи могут обходить защиту SmartScreen защитника Microsoft Defender, позволяя им запускать законные приложения после дачи запроса на предупреждение. By default, users can bypass Microsoft Defender SmartScreen protection, letting them run legitimate apps after accepting a warning message prompt. Вы также можете использовать групповую политику или Microsoft Intune, чтобы заблокировать сотрудникам использование непризнаных приложений или полностью отключить Microsoft Defender SmartScreen (не рекомендуется). You can also use Group Policy or Microsoft Intune to block your employees from using unrecognized apps, or to entirely turn off Microsoft Defender SmartScreen (not recommended).

Как пользователи могут сообщать веб-сайты как безопасные или небезопасные How users can report websites as safe or unsafe

Microsoft Defender SmartScreen можно настроить, чтобы предупредить пользователей о том, что они могут ходить на потенциально опасный сайт. Microsoft Defender SmartScreen can be configured to warn users from going to a potentially dangerous site. Затем пользователи могут сообщать о веб-сайте как безопасном от предупреждаемой сообщения или небезопасном в Microsoft Edge и Internet Explorer 11. Users can then choose to report a website as safe from the warning message or as unsafe from within Microsoft Edge and Internet Explorer 11.

Сообщение о веб-сайте как о безопасном в предупреждающем сообщении To report a website as safe from the warning message

- На экране предупреждения для веб-сайта нажмите кнопку Подробнее, а затем нажмите кнопку Сообщить об отсутствии угроз на этом веб-сайте. On the warning screen for the site, click More Information, and then click Report that this site does not contain threats. Сведения о сайте будут отправлены на сайт отзывов Майкрософт, который предоставит дополнительные инструкции. The site info is sent to the Microsoft feedback site, which provides further instructions.

Сообщение о веб-сайте как о небезопасном в Microsoft Edge To report a website as unsafe from Microsoft Edge

- Если сайт кажется потенциально опасным, пользователи могут сообщить об этом в Корпорацию Майкрософт, нажав кнопку Больше (. ), нажав отправить отзыв, а затем нажав сообщение небезопасный сайт. If a site seems potentially dangerous, users can report it to Microsoft by clicking More (. ), clicking Send feedback, and then clicking Report unsafe site.

Сообщение о веб-сайте как о небезопасном в Internet Explorer 11 To report a website as unsafe from Internet Explorer 11

- Если сайт кажется потенциально опасным, пользователи могут сообщить об **** этом в Корпорацию Майкрософт, нажав на меню Tools, нажав Защитник Windows SmartScreen , а затем нажав сообщение небезопасный веб-сайт. **** If a site seems potentially dangerous, users can report it to Microsoft by clicking on the Tools menu, clicking Windows Defender SmartScreen, and then clicking Report unsafe website.

Связанные статьи Related topics

Отправляйте нам правки, добавления и отзывы, чтобы помочь улучшить этот раздел. Help to make this topic better by providing us with edits, additions, and feedback. Узнать о том, как принять участие в развитии этого раздела, можно в статье Дополнение материалов на сайте TechNet. For info about how to contribute to this topic, see Contributing to TechNet content.