Windows Server 2012 R2 групповая политика

Здравствуйте, данная статья расскажет вам о групповой политике Windows Server 2012. Group Police — это мощный инструмент который позволяет управлять пользователями, системой, различными настройками централизованно.

Управление и настройки Group Police происходит через Active Directory а именно настройками для пользователей и ПК которые входят в домен.

Развитие групповых политик производится в рамках домена и здесь же же реплицируются, в основном они нужны для настройки конфигурации нескольких компьютеров в том числе, здесь расположено и настройки безопасности, установка программного обеспечения, различные сценарии, переадресации папок и предпочтения!

Настройки которые создаются в групповой политики расположены в объектах групповых политик.

Существуют два типа ГП а именно: локальный и не локальный.

Не локальные объекты ГП находятся на контроллере домена и иметь к ним доступ возможно только в среде AD, они могут быть использованы только к пользователям и компьютерам в web-сайте, доменах или подразделениях.

Локальные объекты ГП хранятся на локальном ПК и причем на компьютере будет существовать только 1 локальный объект ГП и он будет содержать набор различных параметров доступных вне локальном объекте.

В случае конфликта локального объекта будут перезаписаны в не локальный, или параметры будут применены совместно.

Каждый объект ГП состоит из контейнера GP и шаблона GP.

В системе присутствует два объекта Group Police по умолчанию, это политика домена по дефолту и контроллера домена.

Default Domain Controller Police – эта политика создана в Server 2012 по умолчанию если выполнено условие развертывания сервер-доменных служб AD, и она содержит настройки которые применены только к контроллеру домена.

Default Domain Police (политика домена по дефолту) – создается так же при развертывании роли сервера-доменных служб AD и содержит настройки которые применены ко всем рабочим станциям и пользователям домена.

Можно создавать свои объекты но при создании нужно всегда осознавать целесообразность этих действий, каждый объект состоит из параметров в которых можно выделить две папки:

Computer Configuration – данная папка будет содержать настройки, которые будут применяться к ПК и неважно кто из пользователей заходят в систему.

User Configuration – папка содержит настройки, которые будут использованы для применения к пользователям Microsoft и не важно какую рабочую станцию они ,будут использовать.

Данные параметры будут иметь существенные полномочия, которые в последствии будут решать судьбу пользователей в целом.

В папках Computer Configuration и User Configuration наблюдаем две подпапки это папка Policies (параметр политики) – в которой расположена конфигурация политики однозначно применяющиеся к GP, а папка Preferences (параметры предпочтений) – содержит различные преимущества которые возможно использовать для редактирования почти каждых параметров реестра, файла, папки или любого элемента, с помощью данной папки можно настроить программы которые не зависят от ГП.

В процессе изменения настроек Group Police вы столкнетесь с различными вариантами, но в общем случае вам потребуется выбрать из трех вариантов, которые приводят к результатам показанных ниже:

Enabled — запись в реестр включения

Disabled – это противоположный алгоритм Enabled, который будет записан со значением выключения

Not Configured — это политика не будет записывать в реестр, соответственно она не оказывает какого-либо влияния

Важно знать когда применяются Group Police, если вы изменили параметр относящиеся к настройкам компьютера, то обновления вступят в силу при запуске, если применяем к пользователям то при следующем входе в систему.

Разумеется не всегда удобно и выгодно ждать когда же компьютер будет перезагружен или пользователь заново войдет в систему, поэтому по дефолту изменение в конфигурации политики происходят каждые 90 минут, это время вы можете изменить. Если хотим запустим политику сразу, запускаем команду: gpupdate.

Если у вас имеются подразделения и в них будут присутствовать какие-то дочерние подразделения, то изначально в приоритете стоит сначала дочернее подразделение после подразделения и только после домен и т.д

Хочу отметить что этот инструмент очень сложный и очень большой, и вместо того что бы еще больше рассуждать о теории мы перейдем непосредственно к настройке

Настройка GPO Server 2012:

Для того что бы начать работу откройте «Панель управления»

Далее перейдите во вкладку «Администрирование»

В открывшимся окне щелкните по пункту «Управление ГП»

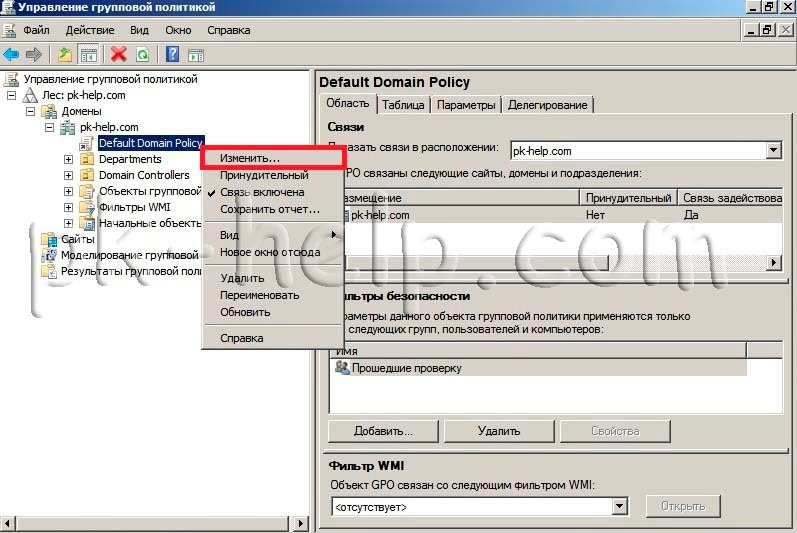

В объектах групповой политике вы увидите две политике по дефолту, именно их и будем редактировать. Для внесения изменений жмем ПКМ по «Default Domain Policy» и кликнем «Изменить»

Если мы развернем в конфигурации ПК папку Политики то увидим три подпапки это: конфигурация программ, конфигурация windows, административные шаблоны.

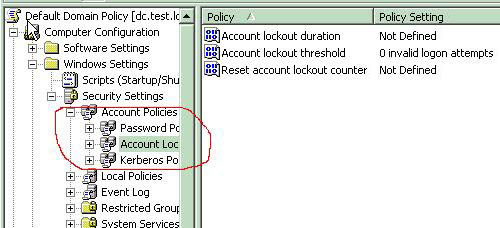

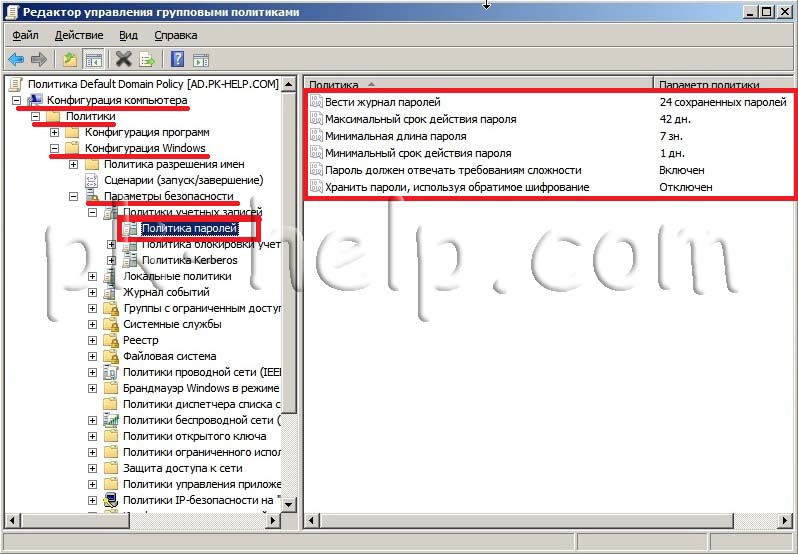

Одним из показательных примеров того как изменять политику касающегося пользователя является изменения касающихся с акаунтом. Переходим: «Политики – Конфигурация Windows – Параметры безопасности – Политика учетных записей» и видим здесь три раздела для изменений, давайте пока что внесем изменения скажем в Политику паролей выставим значения как показано на рисунке ниже, все значения вы выставляете как посчитаете нужным:

Заходим в «Максимальный срок действия пароля» и убираем галочку с «Определить следующий параметр политики» после чего применяем изменения, данная функция необходима для того что бы у пользователя был постоянно один и тот же пароль

В свойствах «Минимальной длины пароля» вновь уберем переключатель и применим изменения

И наконец то самый интересный пункт «Пароль должен отвечать требованиям сложности» ставим «Отключено» и применяем изменения, после отключения данной политике пользователю не нужно будет вводит пароль который бы отвечал требованиям безопасности, но это еще не окончательные настройки, что бы полный алгоритм отключения сложных паролей читайте данную статью.

Но предупреждаю, как только вы внесете изменения в политику паролей Server 2012, безопасность вашей системы ухудшится, поэтому решайте сами!

Приведу еще один пример, допустим мы хотим запретить пользователю слушать любые аудио дорожки, за это будет отвечать служба «Windows Audio» которая находится в папке «Системные службы»

Но для начала откроем список локальных служб у пользователя, и сможем увидеть, что данная служба у него пока что запущена по умолчанию

Мы возвращаемся на контроллер домена и меняем параметр «Windows Audio» для этого кликаем по ней ПКМ и переходим в «Свойства»

Прежде всего включаем чекбокс «Определись следующий параметр политики» в режиме запуска ставим «Запрещен» далее «Применить»

Когда пользователь вновь войдет в систему то служба уже будет отключена и звук функционировать у него не будет.

На этом я заканчиваю рассказ о Group Police, возникающие вопросы по теме пишите в комментарии и не забываем подписываться на новости!

Введение в политики домена и политики по умолчанию

В каждом домене Active Directory по умолчанию есть два объекта групповой политики:

• Политика контроллера домена по умолчанию (Default Domain Controllers Policy) Стандартный GPO для подразделения Domain Controllers. Это GPO применим ко всем контроллерам домена (если они не удалены из подразделения). Применяйте его для управления параметрами безопасности контроллеров домена.

• Политика домена по умолчанию (Default Domain Policy) Стандартный GPO для домена Active Directory в целом. Применяйте его для настройки базового уровня параметров политик, применимых ко всем пользователям и компьютерам домена.

• Как правило, политика домена по умолчанию обладает наивысшим приоритетом на уровне домена, а политика контроллера домена по умолчанию обладает наивысшим приоритетом на уровне па уровне контейнера Domain Controllers. Как с доменом, так и с контейнером Domain Controllers можно связать и другие GPO. При этом необходимо всегда помнить, что параметры GPO с высоким приоритетом перекрывают параметры GPO с низким приоритетом. Эти GPO не предназначены для общего управления групповой политикой.

Политика домена по умолчанию применяется только для управления стандартными параметрами политик учетных записей, в частности, политики паролей, политики блокировки учетных записей и политики Kerberos. При помощи этого GPO управляются также параметры безопасности Учетные записи: Переименование учетной записи администратора (Accounts: Rename Administrator Account), Учетные записи: Переименование учетной записи гостя (Accounts: Rename Guest Account), Сетевая безопасность: Принудительный вывод из сеанса по истечении допустимых часов работы (Network Security: Force Logoff When Logon Hours Expire) и Доступ к сети: Разрешить трансляцию анонимного SID в имя (Network Access: Allow Anonymous SID/Name Translation). Один из способов перекрытия этих параметров состоит в создании нового GPO с другими значениями для них и связывании его с контроллером домена с более высоким приоритетом.

В политику контроллера домена по умолчанию включены права пользователей и параметры безопасности, ограничивающие использование контроллера домена. Один из способов перекрытия этих параметров состоит в создании нового GPO с другими значениями для них и связывании его с контейнером Domain Controllers с более высоким приоритетом.

Для управления другими аспектами политики создайте новый GPO и свяжите его с доменом или с одним из его подразделений.

Групповые политики сайта, домена и подразделений хранятся на контроллерах домена в папке %SystemRoot%\ Sysvol\Domain\Policies. В пей вы найдете по одной подпапке для каждой политики, определенной вами на контроллере домена. Имя панки политики является идентификатором GUID этой политики. В папке политики размещены следующие подпапки:

Default domain policy как зайти

Групповые политики Active Directory

С увеличением парка компьютеров на предприятии все более остро встаёт вопрос о стоимости его управления и содержания. Ручная настройка компьютеров отнимает немало времени у персонала и заставляет, с увеличением количества компьютеров, увеличивать штат обслуживающего их персонала. К тому же при большом количестве машин следить за соблюдением принятых на предприятии стандартов настройки становится всё труднее. Групповые политики (Group Policy) являются комплексным инструментом централизованного управления компьютерами с ОС Windows 2000 и выше в домене Active Directory. К компьютерам под управлением ОС Windows NT4/9x групповые политики не применяются: они управляются системными политиками (System Policy), которые в данной статье рассматриваться не будут.

Объекты групповых политик

Все настройки, которые вы создадите в рамках групповых политик, будут храниться в объектах групповой политики (Group Policy Object, GPO). Объекты групповых политик бывают двух типов: локальный объект групповой политики и объекты групповых политик Active Directory. Локальный объект групповой политики есть на компьютерах под управлением Windows 2000 и выше. Он может быть только один, и это единственный GPO, который может быть на компьютере, не входящем в домен.

Объект групповой политики — это общее название набора файлов, директорий и записей в базе Active Directory (если это не локальный объект), которые хранят ваши настройки и определяют, какие ещё параметры вы можете изменить с помощью групповых политик. Создавая политику, вы фактически создаёте и изменяете объект групповой политики. Локальный объект групповой политики хранится в %SystemRoot%System32GroupPolicy. GPO Active Directory хранятся на контроллере домена и могут быть связаны с сайтом, доменом или OU (Organizational Unit, подразделение или организационная единица). Привязка объекта определяет его область действия. По умолчанию в домене создается два объекта групповой политики: Default Domain Policy и Default Domain Controller Policy. В первом определяется политика по умолчанию для паролей и учетных записей в домене. Второй связывается с OU Domain Controllers и повышает настройки безопасности для контроллеров домена.

Создание объекта групповой политики

Для того чтобы создать политику (то есть фактически создать новый объект групповой политики), открываем Active Directory Users & Computers и выбираем, где создать новый объект. Создавать и привязывать объект групповой политики можно только к объекту сайта, домена или OU.

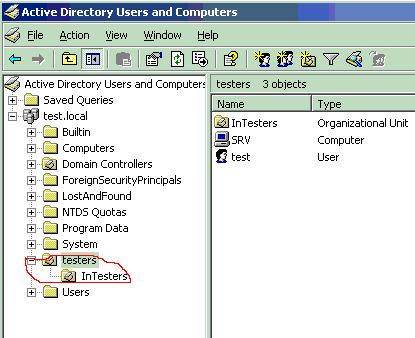

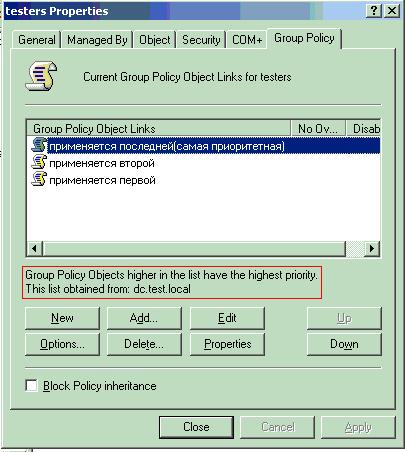

Чтобы создать GPO и связать его, например, с OU testers щёлкаем правой кнопкой мыши на этом OU и в контекстном меню выбираем properties. В открывшемся окне свойств открываем вкладку Group Policy и нажимаем New.

Создание объекта групповой политики.

Даём название объекту GP, после чего объект создан, и можно приступать к конфигурированию политики. Дважды щёлкаем на созданном объекте или нажимаем кнопку Edit, откроется окно редактора GPO, где вы можете настроить конкретные параметры объекта.

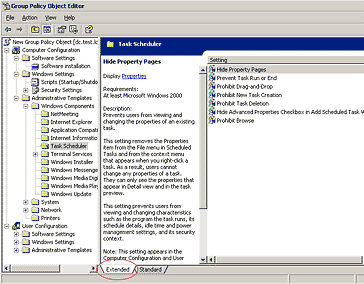

рис. 3. Описание настроек во вкладке Extended.

Большинство основных настроек интуитивно понятны (к тому же имеют описание, если открыть вкладку Extended), и мы не будем подробно останавливаться на каждой. Как видно из рис. 3, GPO состоит из двух разделов: Computer Configuration и User Configuration. Настройки первого раздела применяются во время загрузки Windows к компьютерам, находящимся в этом контейнере и ниже (если не отменено наследование), и не зависят от того, какой пользователь вошел в систему. Настройки второго раздела применяются во время входа пользователя в систему.

Порядок применения объектов групповой политики

Когда компьютер запускается, происходят следующие действия:

- Читается реестр и определяется, к какому сайту принадлежит компьютер. Делается запрос серверу DNS с целью получения IP адресов контроллеров домена, расположенных в этом сайте.

- Получив адреса, компьютер соединяется с контроллером домена.

- Клиент запрашивает список объектов GP у контроллера домена и применяет их. Последний присылает список объектов GP в том порядке, в котором они должны применяться.

- Когда пользователь входит в систему, компьютер снова запрашивает список объектов GP, которые необходимо применить к пользователю, извлекает и применяет их.

Групповые политики применяются при загрузке OC и при входе пользователя в систему. Затем они применяются каждые 90 минут, с вариацией в 30 минут для исключения перегрузки контроллера домена в случае одновременного запроса большого количества клиентов. Для контроллеров домена интервал обновления составляет 5 минут. Изменить это поведение можно в разделе Computer ConfigurationAdministrative TemplatesSystemGroup Policy. Объект групповой политики может действовать только на объекты «компьютер» и «пользователь». Политика действует только на объекты, находящиеся в объекте каталога (сайт, домен, подразделение), с которым связан GPO и ниже по «дереву» (если не запрещено наследование). Например: Объект GPO создан в OU testers (как мы сделали выше).

Рис. 4. Наследование настроек.

Все настройки, сделанные в этом GPO, будут действовать только на пользователей и компьютеры, находящиеся в OU testers и OU InTesters. Рассмотрим порядок применения политик на примере. Пользователь test, расположенный в OU testers, входит на компьютер comp, находящийся в OU compOU (см. рис. 5).

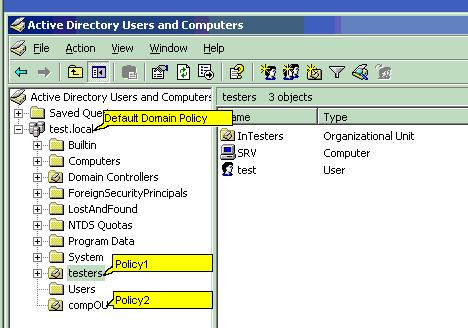

Рис. 5. Порядок применения политик.

В домене существуют четыре GPO:

- SitePolicy, связанный с контейнером сайта;

- Default Domain Policy, связанный с контейнером домена;

- Policy1, связанный с OU testers;

- Policy2, связанный с OU compOU.

При загрузке Windows на рабочей станции comp, параметры, определённые в разделах Computer Configuration, применяются в таком порядке:

- Параметры локального GPO;

- Параметры GPO SitePolicy;

- Параметры GPO Default Domain Policy;

- Параметры GPO Policy2.

При входе пользователя test на компьютер comp — параметры, определенные в разделах User Configuration:

- Параметры локального GPO;

- Параметры GPO SitePolicy;

- Параметры GPO Default Domain Policy;

- Параметры GPO Policy1.

То есть GPO применяются в таком порядке: локальные политики, политики уровня сайта, политики уровня домена, политики уровня OU.

Групповые политики применяются к клиентам с ОС Windows XP асинхронно, а с ОС Windows 2000 — синхронно, то есть пользовательский экран входа появляется только после применения всех политик компьютера, а политики пользователя применяются до того, как появился рабочий стол. Асинхронное применение политик означает, что пользовательский экран входа появляется раньше, чем успевают примениться все политики компьютера, а рабочий стол — раньше, чем применятся все пользовательские политики, что приводит к ускорению загрузки и входа пользователя.

Описанное выше поведение изменяется в двух случаях. Первый — компьютер клиента обнаружил медленное сетевое подключение. По умолчанию в этом случае применяются только параметры настройки защиты и административные шаблоны. Медленным считается подключение с пропускной способностью менее 500 Кб/сек. Изменить это значение можно в Computer ConfigurationAdministrative TemplatesSystemGroup PolicyGroup Policy slow link detection. Также в разделе Computer ConfigurationAdministrative TemplatesSystemGroup Policy можно настроить некоторые другие параметры политик так, чтобы и они обрабатывались по медленному соединению. Второй способ изменения порядка применения политик — опция User Group policy loopback processing. Эта опция изменяет порядок применения политик по умолчанию, при котором пользовательские политики применяются после компьютерных и перезаписывают последние. Вы можете установить опцию loopback, чтобы политики компьютера применялись после пользовательских политик и перезаписывали все пользовательские политики, противоречащие политикам компьютера. У параметра loopback есть 2 режима:

- Merge (соединить) — сначала применяется компьютерная политика, затем пользовательская и снова компьютерная. При этом компьютерная политика заменяет противоречащие ей параметры пользовательской политики своими.

- Replace (заменить) — пользовательская политика не обрабатывается.

Проиллюстрировать применение параметра User Group policy loopback processing можно, например, на общедоступном компьютере, на котором необходимо иметь одни и те же ограниченные настройки, независимо от того, какой пользователь им пользуется.

Приоритетность, наследование и разрешение конфликтов

Как вы уже заметили, на всех уровнях объекты групповой политики содержат одинаковые параметры настройки, и один и тот же параметр может быть определён на нескольких уровнях по-разному. В таком случае действующим значением будет применившееся последним (о порядке применения объектов групповой политики говорилось выше). Это правило распространяется на все параметры, кроме определённых как not configured. Для этих параметров Windows не предпринимает никаких действий. Но есть одно исключение: все параметры настройки учётных записей и паролей могут быть определены только на уровне домена, на остальных уровнях эти настройки будут проигнорированы.

Рис. 6. Active Directory Users and Computers.

Если на одном уровне расположены несколько GPO, то они применяются «снизу вверх». Изменяя положение объекта политик в списке (кнопками Up и Down), можно выбрать необходимый порядок применения.

Рис. 7. Порядок применения политик.

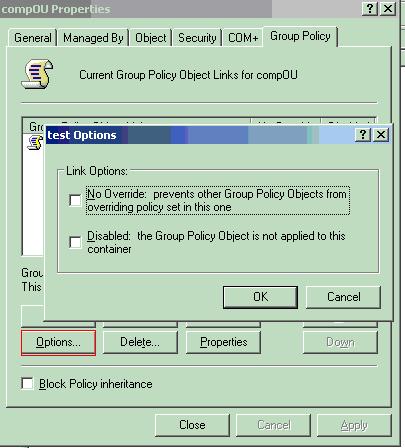

Иногда нужно, чтобы определённая OU не получала параметры политик от GPO, связанных с вышестоящими контейнерами. В этом случае нужно запретить наследование политик, поставив флажок Block Policy inheritance (Блокировать наследование политик). Блокируются все наследуемые параметры политик, и нет способа блокировать отдельные параметры. Параметры настройки уровня домена, определяющие политику паролей и политику учетных записей, не могут быть заблокированы.

Рис. 9. Блокирование наследования политик.

В случае если требуется, чтобы определённые настройки в данном GPO не перезаписывались, следует выбрать нужный GPO, нажать кнопку Options и выбрать No Override. Эта опция предписывает применять параметры GPO там, где заблокировано наследование политик. No Override устанавливается в том месте, где GPO связывается с объектом каталога, а не в самом GPO. Если GPO связан с несколькими контейнерами в домене, то для остальных связей этот параметр не будет сконфигурирован автоматически. В случае если параметр No Override сконфигурирован для нескольких связей на одном уровне, приоритетными (и действующими) будут параметры GPO, находящегося вверху списка. Если же параметры No Override сконфигурированы для нескольких GPO, находящихся на разных уровнях, действующими будут параметры GPO, находящегося выше в иерархии каталога. То есть, если параметры No override сконфигурированы для связи GPO с объектом домена и для связи с GPO объектом OU, действующими будут параметры, определённые на уровне домена. Галочка Disabled отменяет действие этого GPO на данный контейнер.

Рис. 10. Опции No Override и Disabled.

Как уже было сказано выше, политики действуют только на пользователей и компьютеры. Часто возникает вопрос: «как сделать так, чтобы определенная политика действовала на всех пользователей, входящих в определенную группу безопасности?». Для этого GPO привязывается к объекту домена (или любому контейнеру, находящемуся выше контейнеров или OU, в которых находятся все объекты пользователей из нужной группы) и настраиваются параметры доступа. Нажимаем Properties, на вкладке Security удаляем группу Authenticated Users и добавляем требуемую группу с правами Read и Apply Group Policy.

Определение настроек, действующих на компьютер пользователя

Для определения конечной конфигурации и выявления проблем вам потребуется знать, какие настройки политик действуют на данного пользователя или компьютер в данный момент. Для этого существует инструмент Resultant Set of Policy (результирующий набор политик, RSoP). RSoP может работать как в режиме регистрации, так и в режиме планирования. Для того чтобы вызвать RSoP, следует нажать правой кнопкой на объекте «пользователь» или «компьютер» и выбрать All Tasks.

Рис. 11. Вызов инструмента Resultant Set of Policy.

После запуска (в режиме регистрации, logging) вас попросят выбрать, для какого компьютера и пользователя определить результирующий набор, и появится окно результирующих настроек с указанием, из какого GPO какой параметр применился.

Рис. 12. Resultant Set of Policy.

Другие инструменты управления групповыми политиками

GPResult

GPResult — это инструмент командной строки, обеспечивающий часть функционала RSoP. GPResult есть по умолчанию на всех компьютерах с Windows XP и Windows Server 2003.

GPUpdate (Для Windows XP/2003)

GPUpdate принудительно запускает применение групповых политик — как локальных, так и основанных на Active Directory. В Windows XP/2003 пришла на смену параметру /refreshpolicy в инструменте secedit для Windows 2000.

Описание синтаксиса команд доступно при запуске их с ключём /?.

Вместо заключения

Данная статья не преследует цели объяснить все аспекты работы с групповыми политиками, она не ориентирована на опытных системных администраторов. Все вышеизложенное, по моему мнению, лишь должно как-то помочь понять основные принципы работы с политиками тем, кто никогда не работал с ними, либо только начинает осваивать.

Microsoft, Linux, Lync и etc……

Самым простым способом настроить требования к политике паролей в Active Directory является использование оснастки mmc «Управление групповой политикой». Для этого нам необходимо на контроллере домена выполнить следующую последовательность действий: Пуск — Администрирование — Управление групповой политикой

Настроить политику паролей в Active Directory можно только в Default Domain Policy. Такова особенность, использование других специально созданных для этого политик вам не поможет, имейте это ввиду.

Выделим Default Domain Policy и нажмем правую кнопку мыши Изменить.

Откроется окно редактора групповой политики по умолчанию. Для внесения изменений в политику паролей необходимо открыть ветку: Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиПолитики учетных записей

в окне слева вы можете изменить:

- Политику паролей

- Политику блокировки учетной записи

Настройка политики паролей

В данной секции вы можете настроить:

- Журнал паролей

- Максимальный срок действия пароля

- Минимальную длину пароля

- Минимальный срок действия пароля

- Требование к сложности пароля

- Хранить пароли, используя обратное шифрование

Настройка политики блокировки учетной записи

Доступно три варианта настройки блокировки учетной записи и время до сброса блокировки:

- Время до сброса счетчика блокировки

- Пороговое значение блокировки

- Продолжительность блокировки учетной записи

В этой политике есть один скользкий момент. Следует понимать, что если вы используете блокировку учетной записи при ошибке входа в сеть, злоумышленник, используя метод подбора паролей к вашим учетным записям, может заблокировать все аккаунты пользователей и блокировать работу ЛВС. Эту политику нужно использовать осторожно и помнить что она действует на все учетные записи в том числе и системные. Поэтому лучше использовать метод тонкой настройки политики управления паролями, описанный в статье: «Тонкая настройка политики управления паролями в среде Windows»

После внесения изменений в GPO, политики Default Domain Policy, необходимо подождать некоторое время, пока на клиенте произойдет применение изменений GPO. Как правило на клиента политики транслируются раз в четыре часа, на сервера сразу же. Для ускорения применения политик рекомендуется на клиенте используя интерфейс командной строки выполнить gpupdate /force и перезагрузиться.

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле |

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

— длина не менее 6 знаков

— содержать заглавные буквы (F, G,R)

— содержать строчные буквы (f,y,x)

— содержать спец знаки (#,@,$)

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

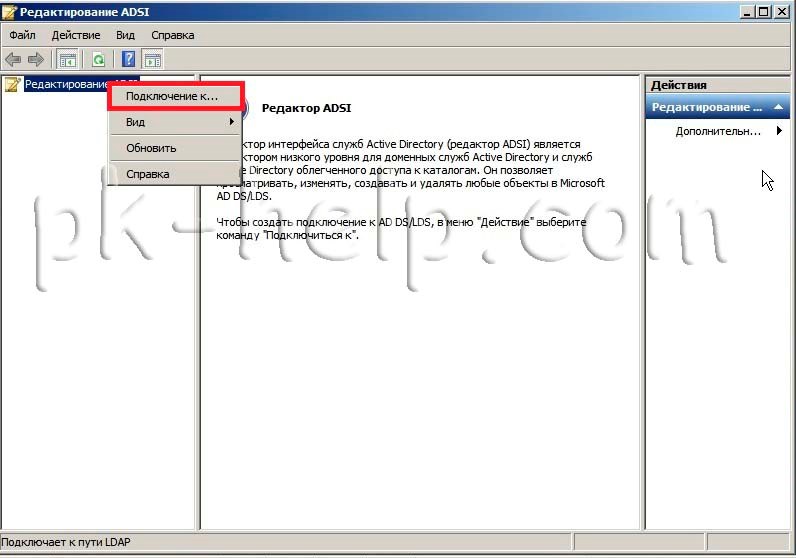

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

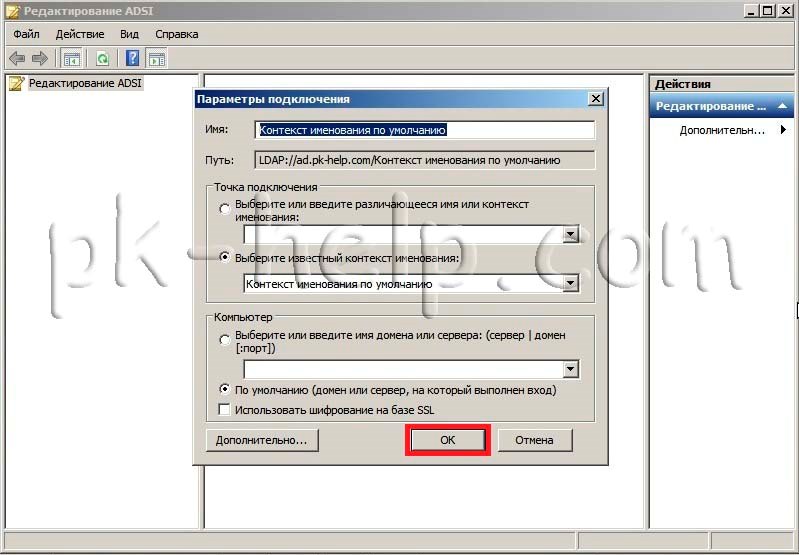

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

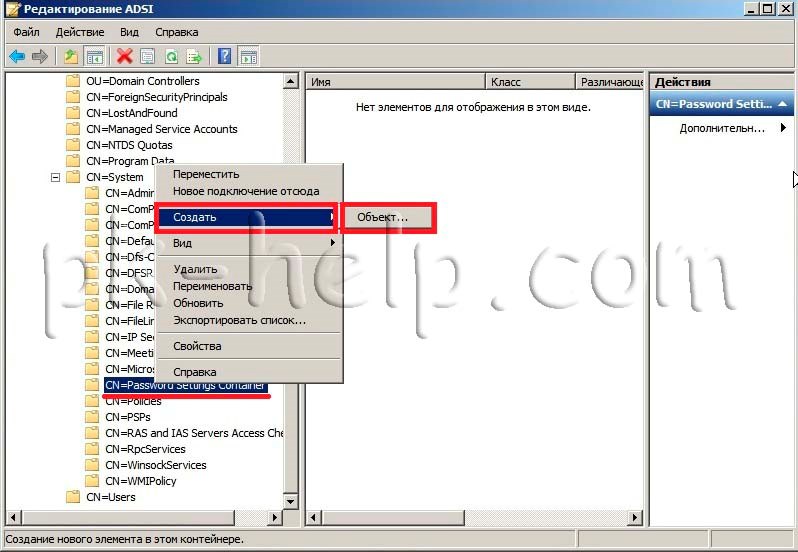

Далее зайдите по пути «DC= «- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN= Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

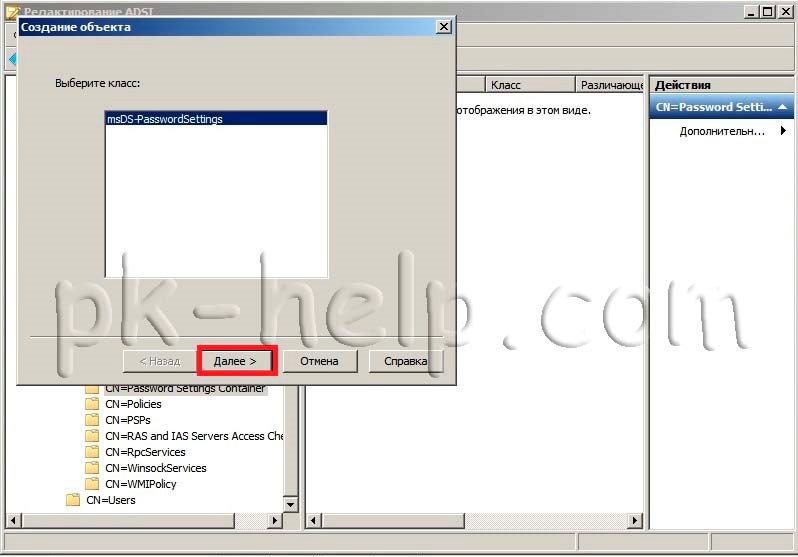

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

| Имя атрибута | Краткое описание | Возможные значения |

| Cn | Любое допустимое имя Windows | |

| msDS-PasswordSettingsPrecedence | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. | Больше 0 |

| msDS-PasswordReversibleEncryptionEnabled | Статус обратимого шифрования пароля для учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – FALSE) |

| msDS-PasswordHistoryLength | Длина журнала пароля для учетных записей пользователей | От 0 до 1024 |

| msDS-PasswordComplexityEnabled | Состояние сложности паролей учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – TRUE) |

| msDS-MinimumPasswordLength | Минимальная длина паролей учетных записей пользователей | От 0 до 255 |

| msDS-MinimumPasswordAge | Минимальный срок действия паролей учетных записей пользователей | От 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge (Например 1:00:00:00 -1 день) |

| msDS-MaximumPasswordAge | Максимальный срок действия паролей учетных записей пользователей |

|

Значение msDS-MaximumPasswordAge не может быть равным 0

(Например 90:00:00:00 — 90 дней)

- (Не установлен)

От значения атрибута msDS-LockoutObservationWindow до (Никогда)

(Например 0:00:30:00 -30 минут)

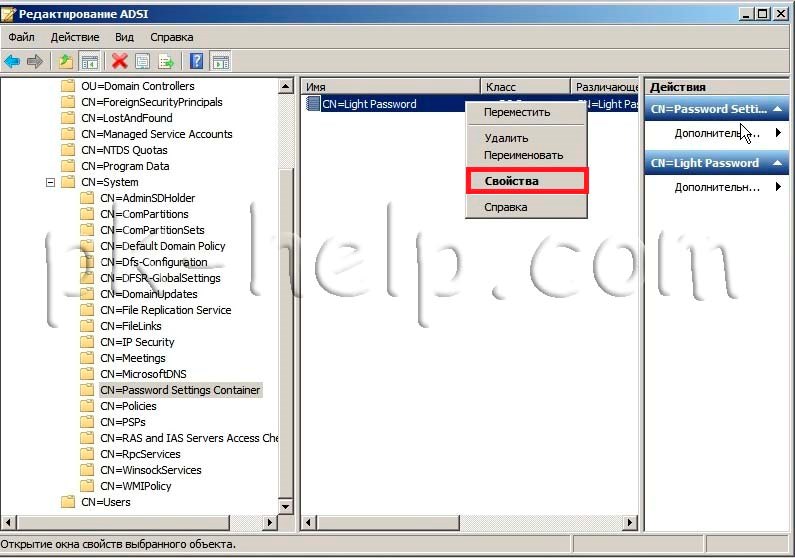

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«.

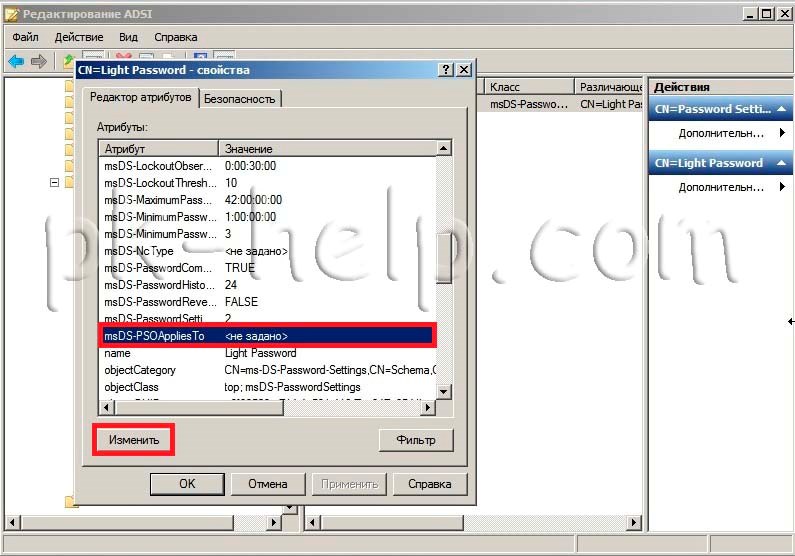

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«.

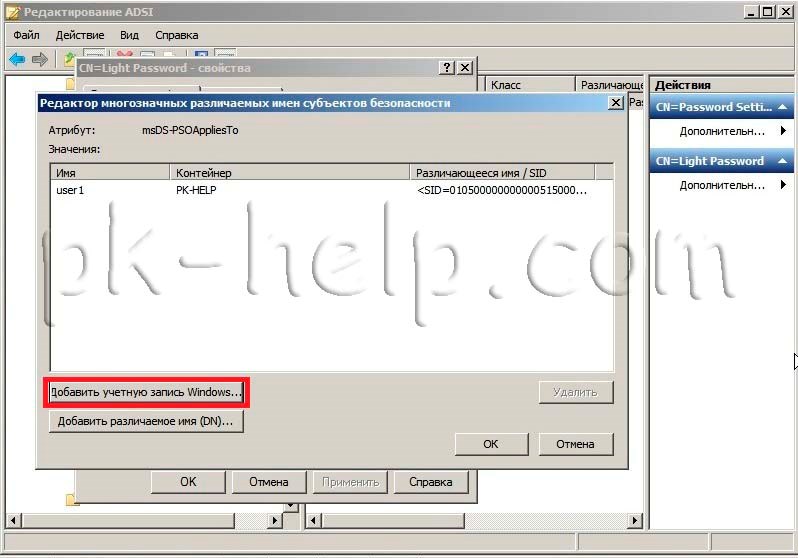

В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«.

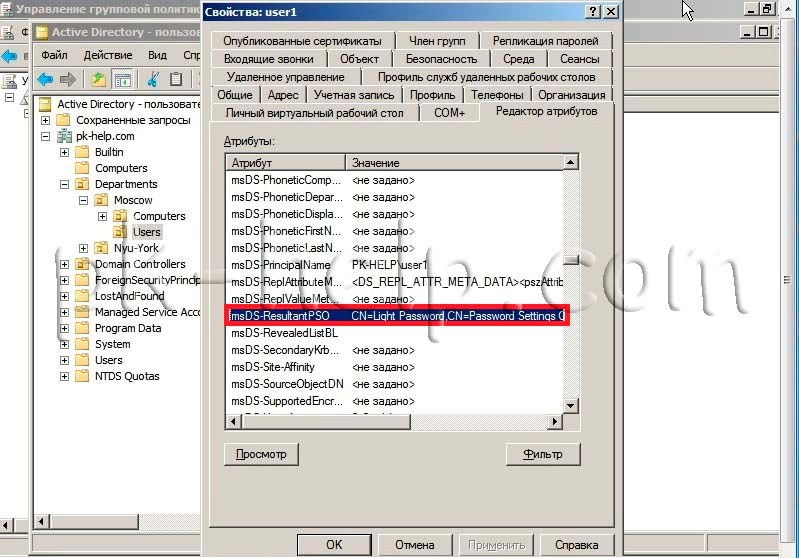

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.