- Как добавить пользователя на Windows Server

- Добавление учётной записи в Windows Server 2012/2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

- Добавить пользователя в администраторы Windows 10

- Как добавить пользователя в локальные администраторы Windows 10

- Windows Server добавление нового пользователя

- Добавление пользователей в локальную группу администраторов через GPO

- Особенности использования группы локальных администраторов в домене Active Directory

- Добавление пользователей в локальную группу администраторов через Group Policy Preferences

- Управление локальными администраторами через Restricted Groups

- Предоставление прав администратора на конкретном компьютере

Как добавить пользователя на Windows Server

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator . Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator . Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

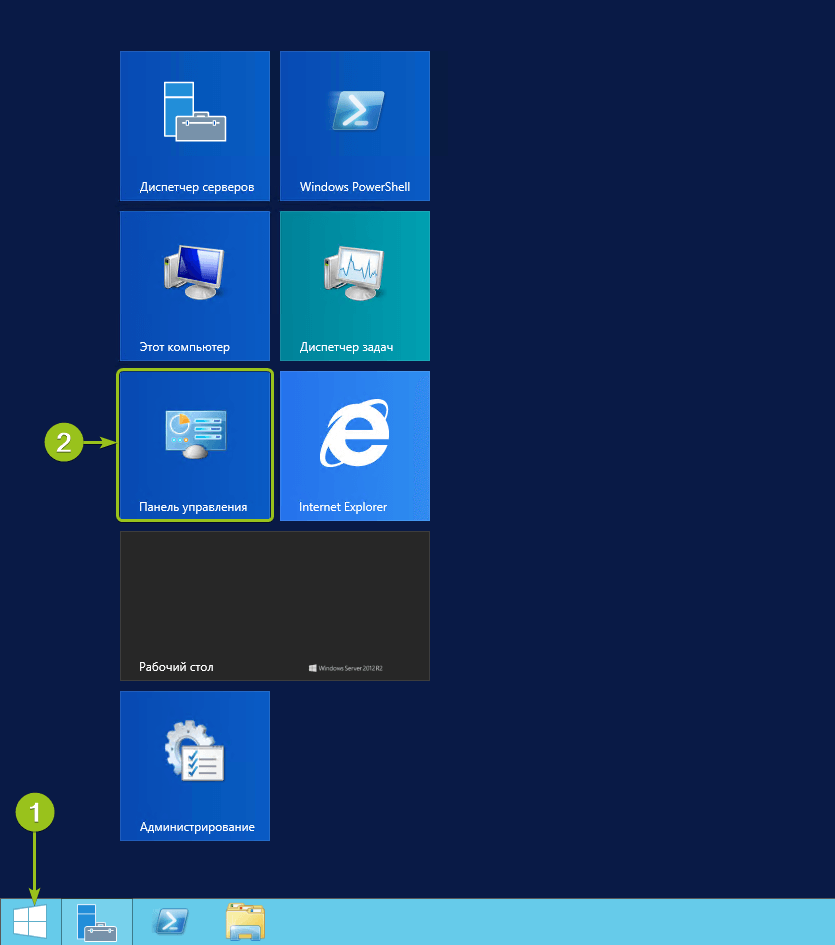

Добавление учётной записи в Windows Server 2012/2016

Чтобы создать нового пользователя, на Windows Server 2012 откройте меню «Пуск» и перейдите в Панель управления :

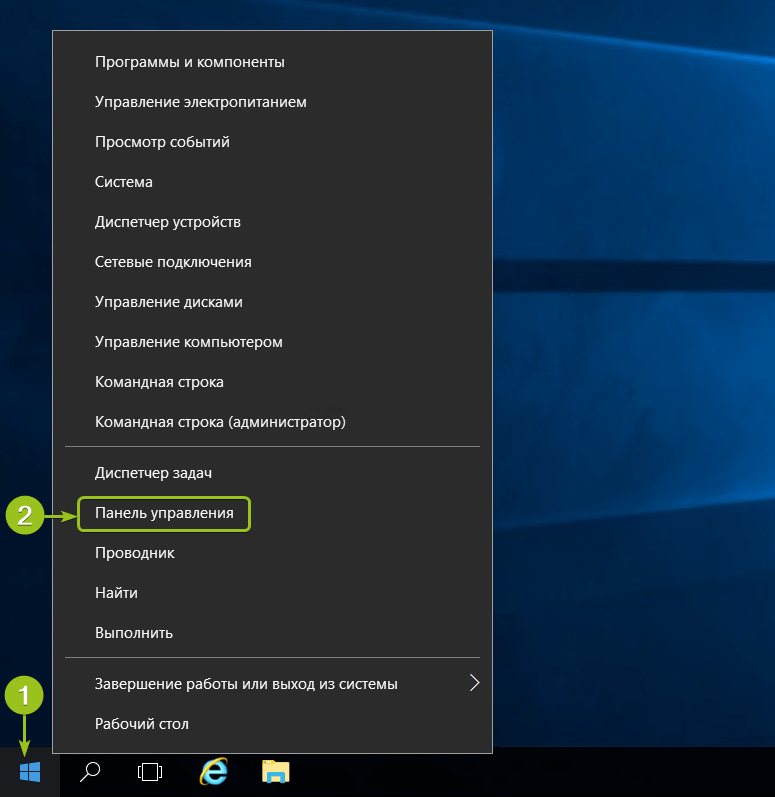

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск» :

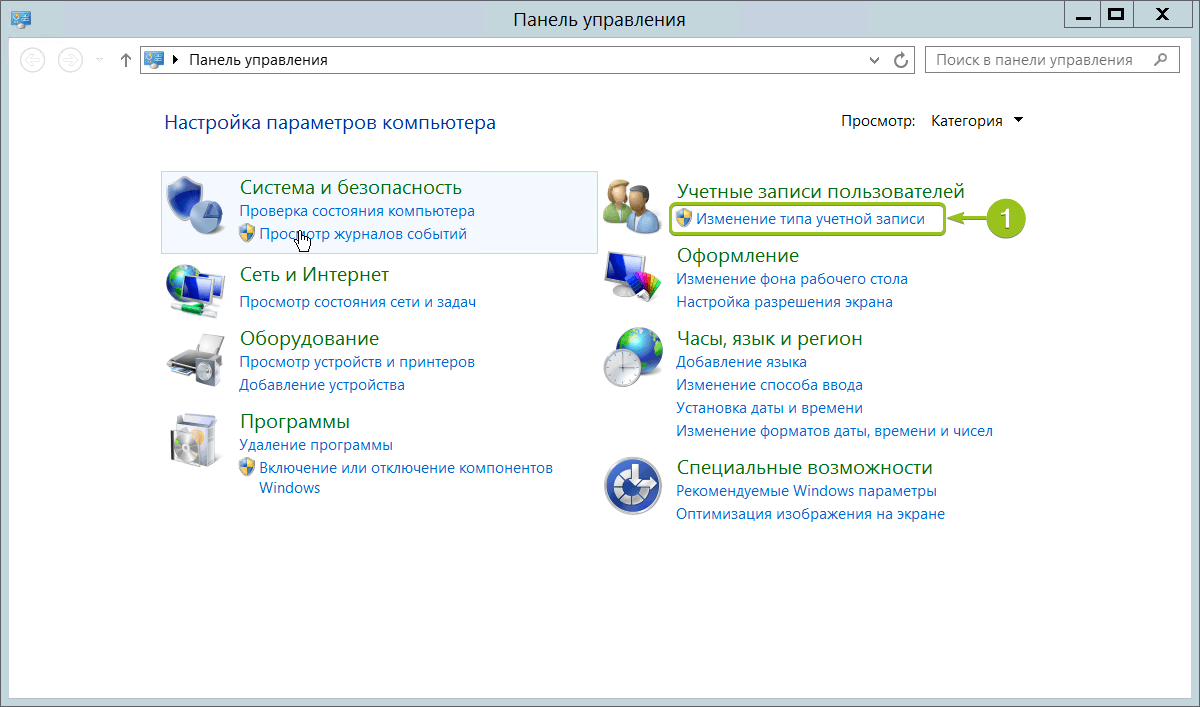

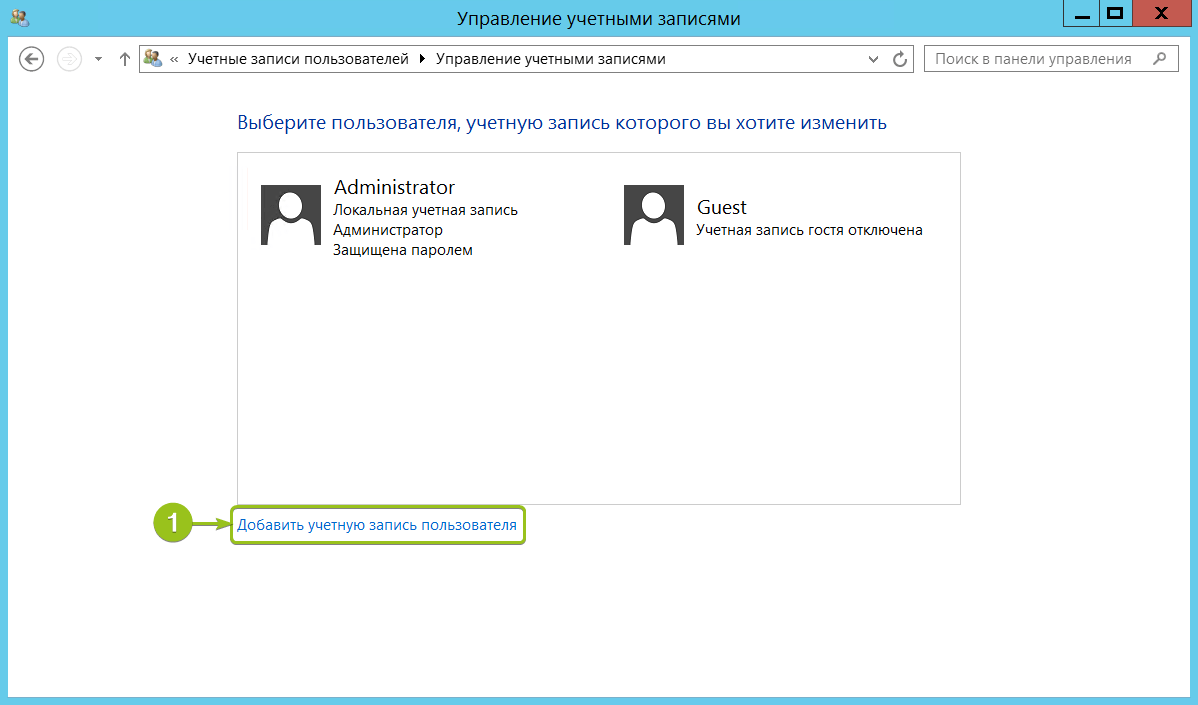

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи» . Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя» :

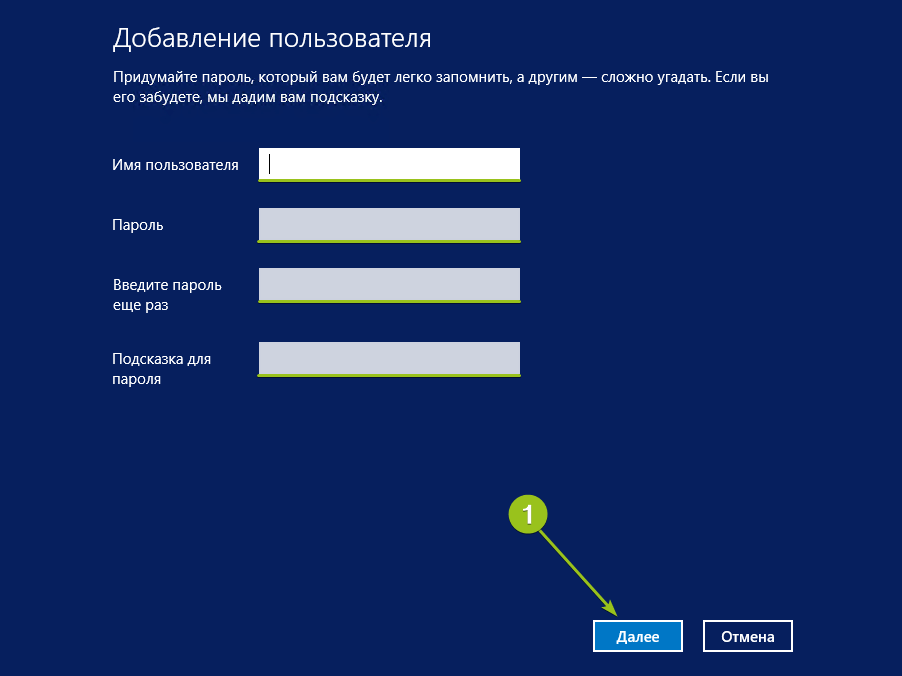

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее» .

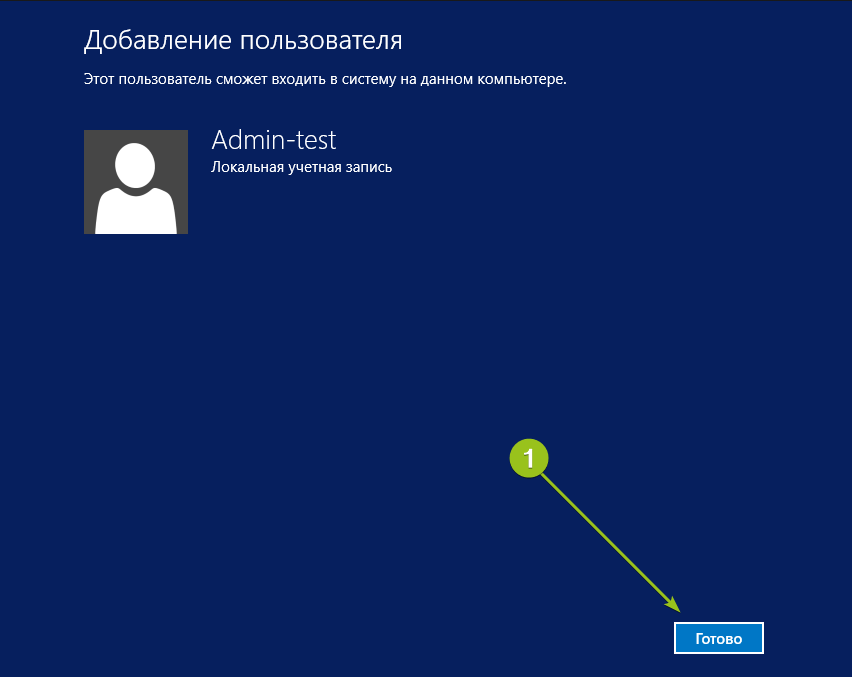

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово» :

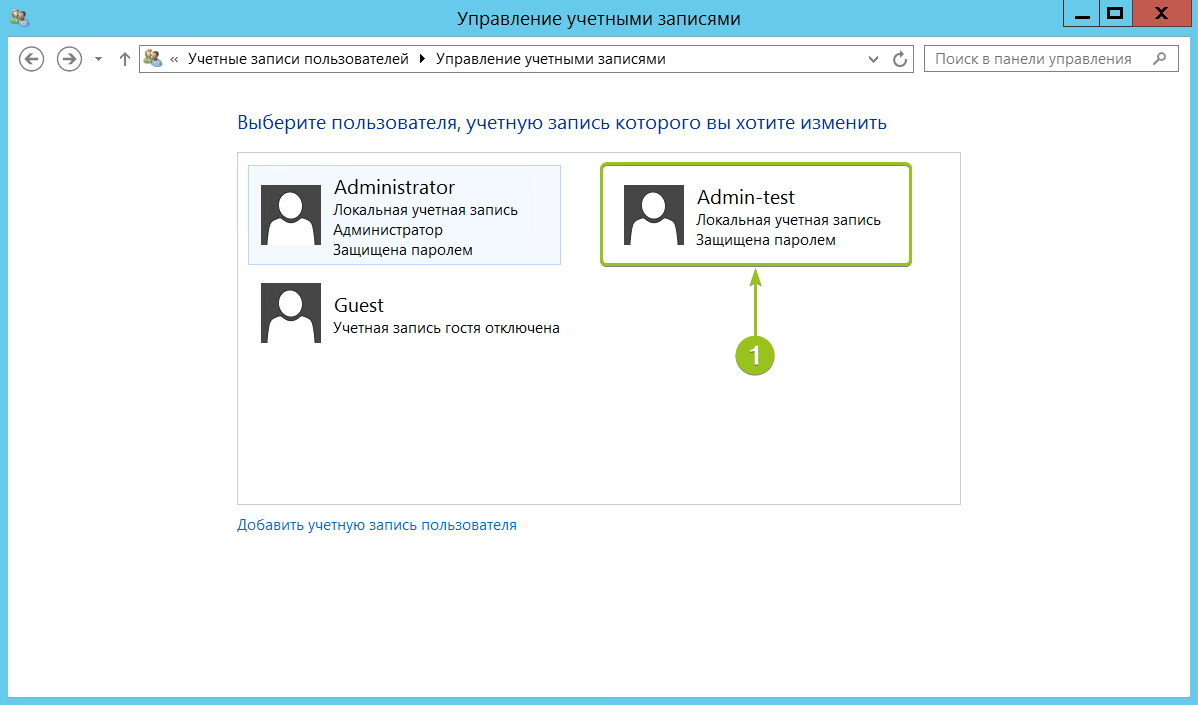

После этого в списке пользователей появится новая учётная запись.

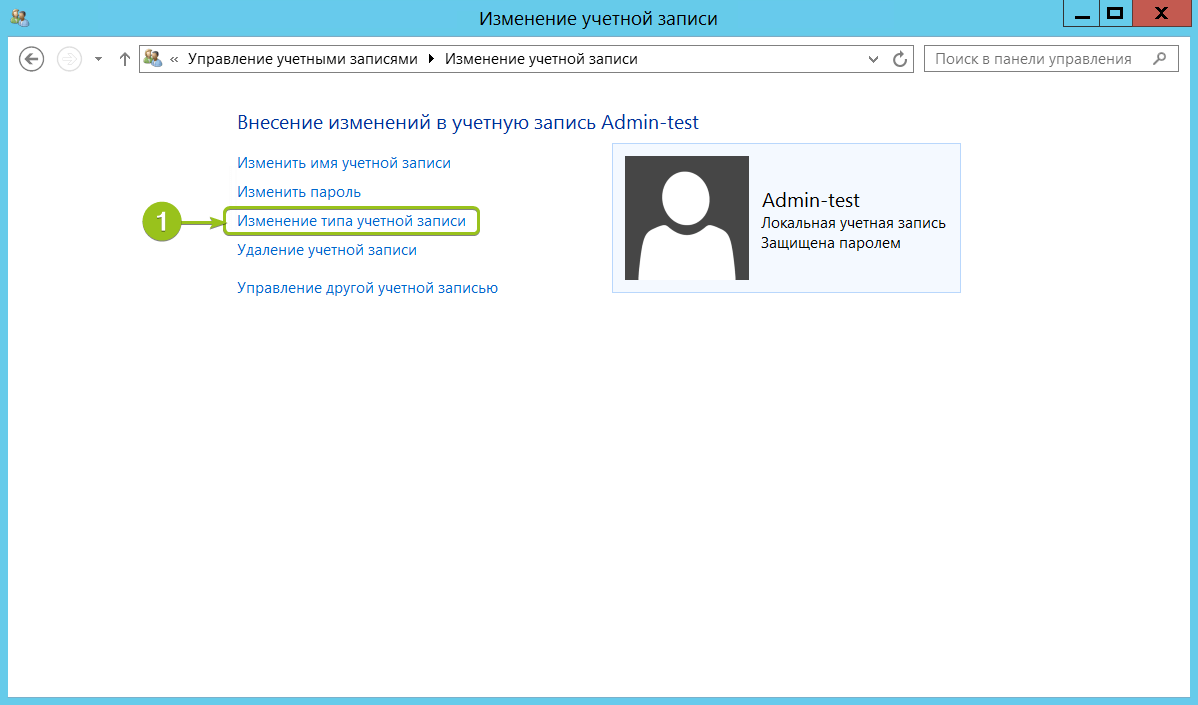

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

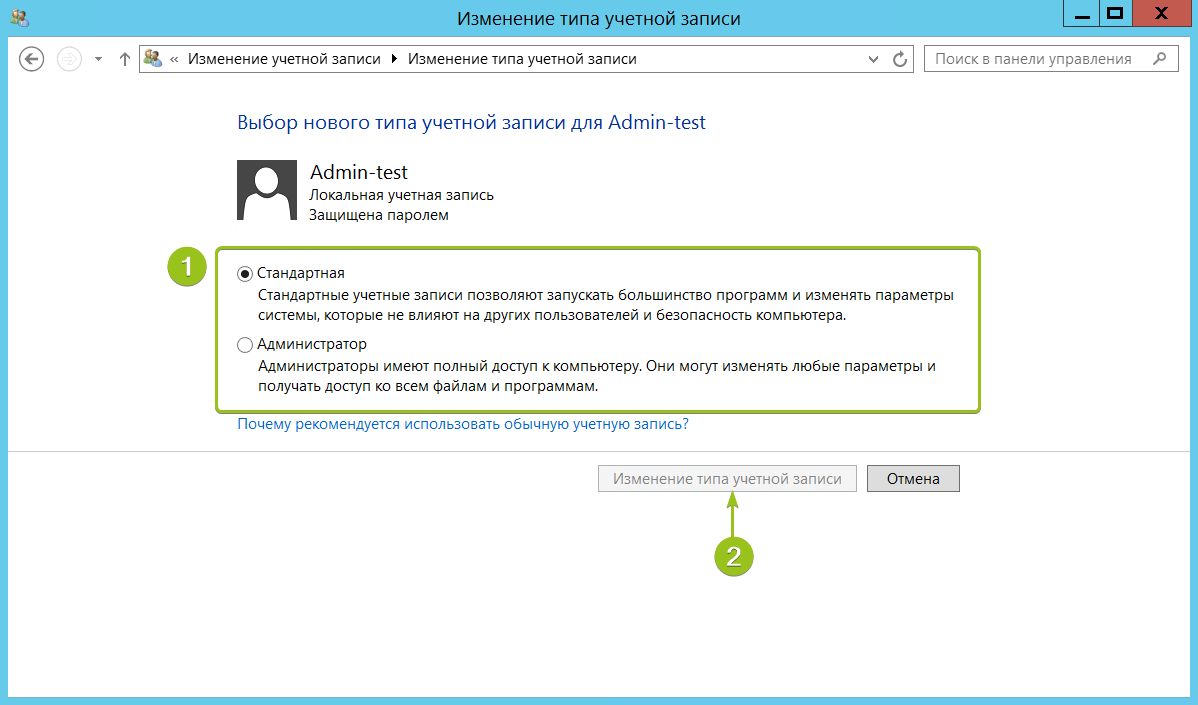

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2012 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019

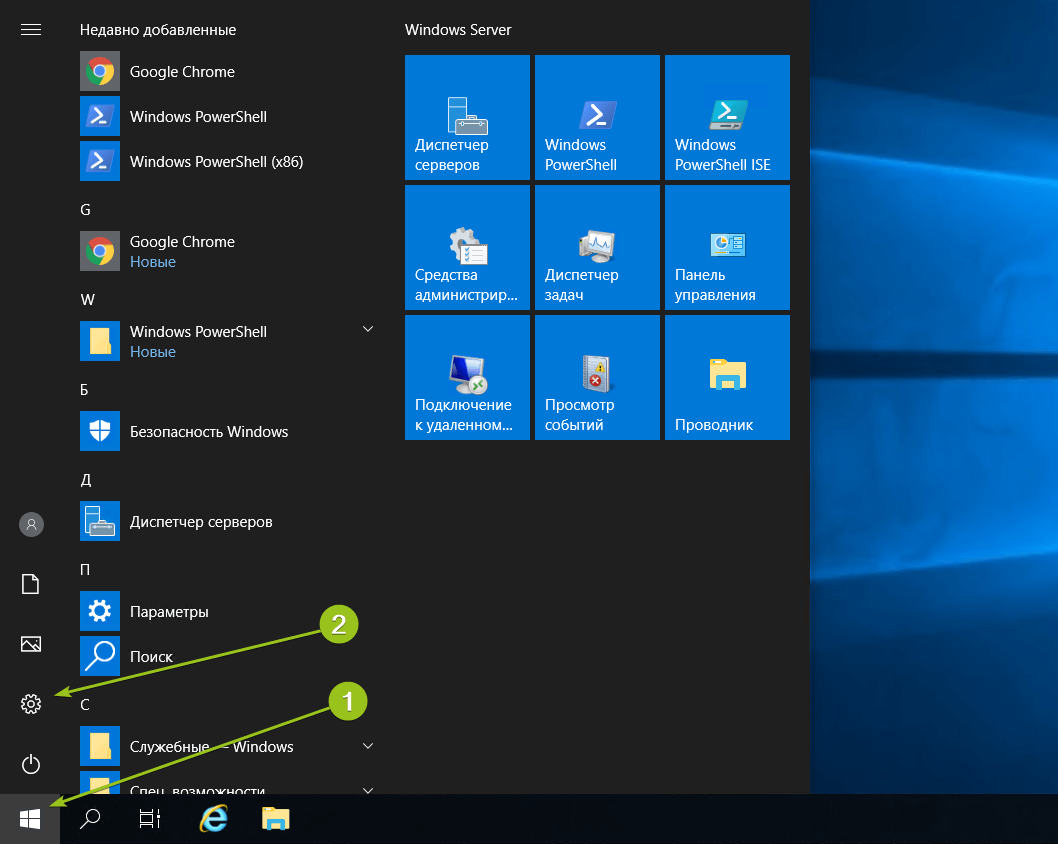

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры» .

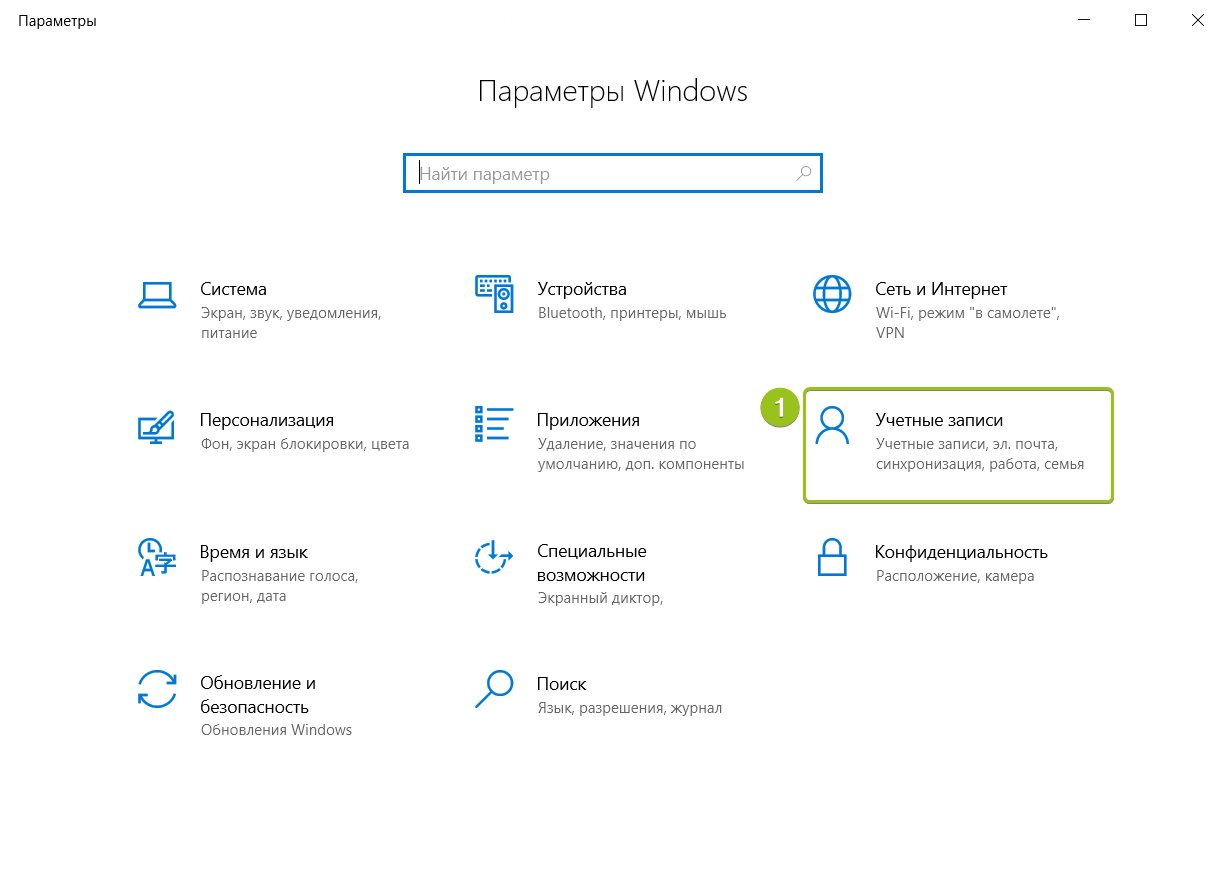

В панели управления выберите раздел «Учётные записи» .

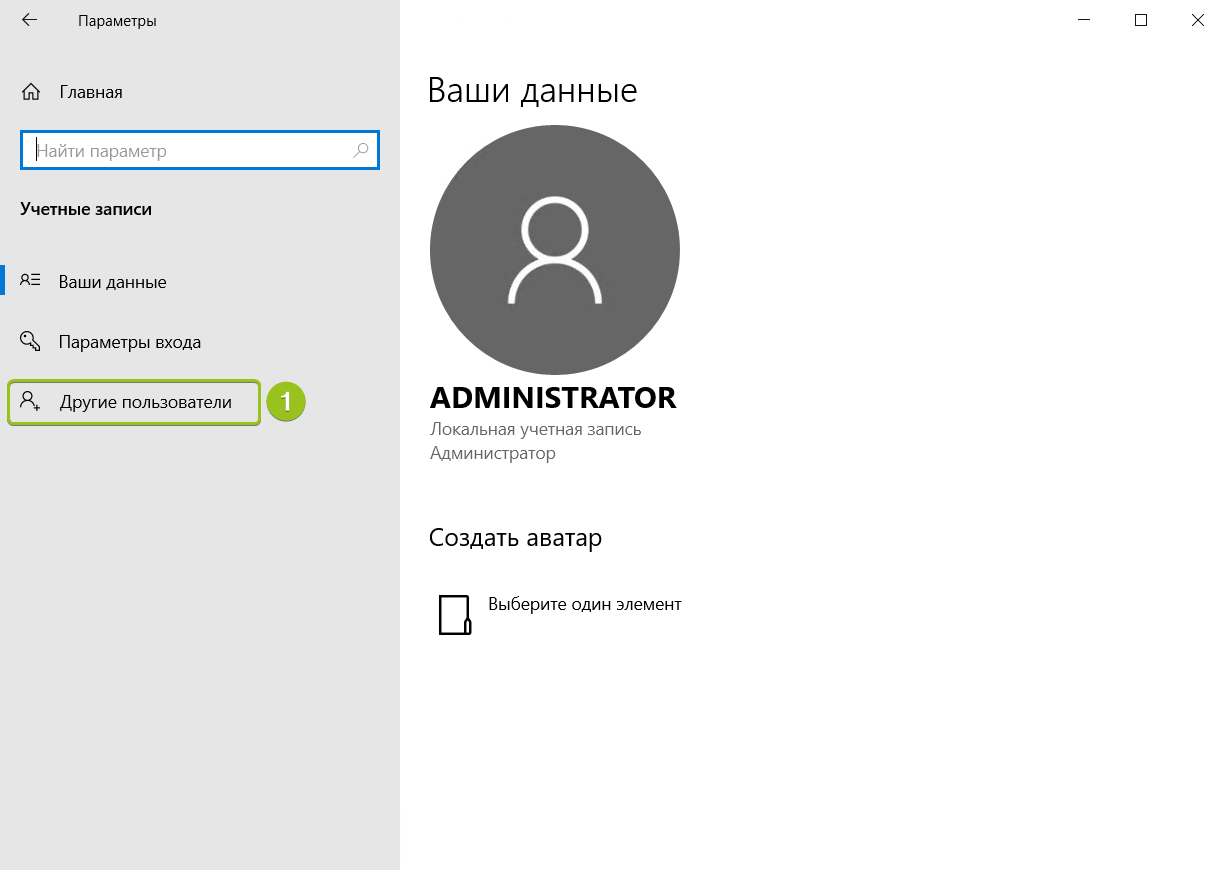

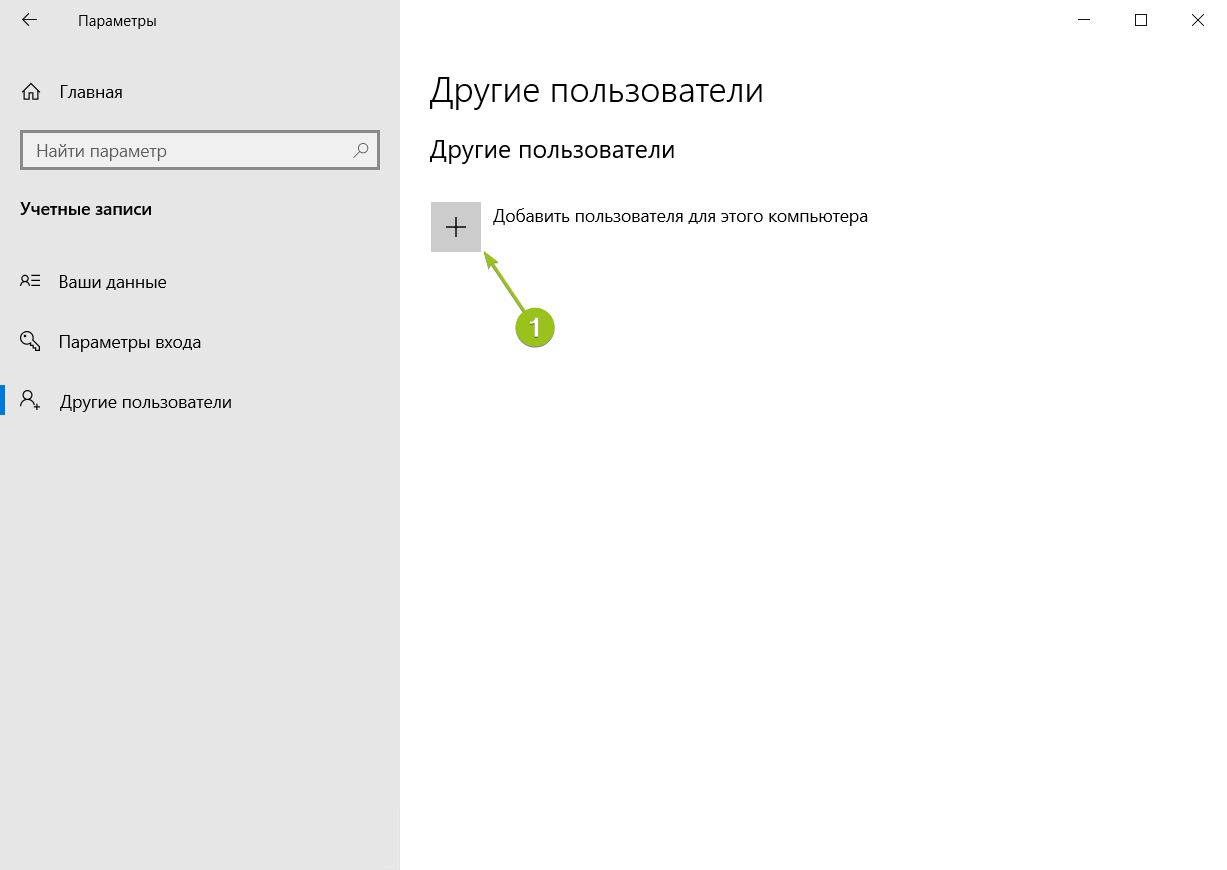

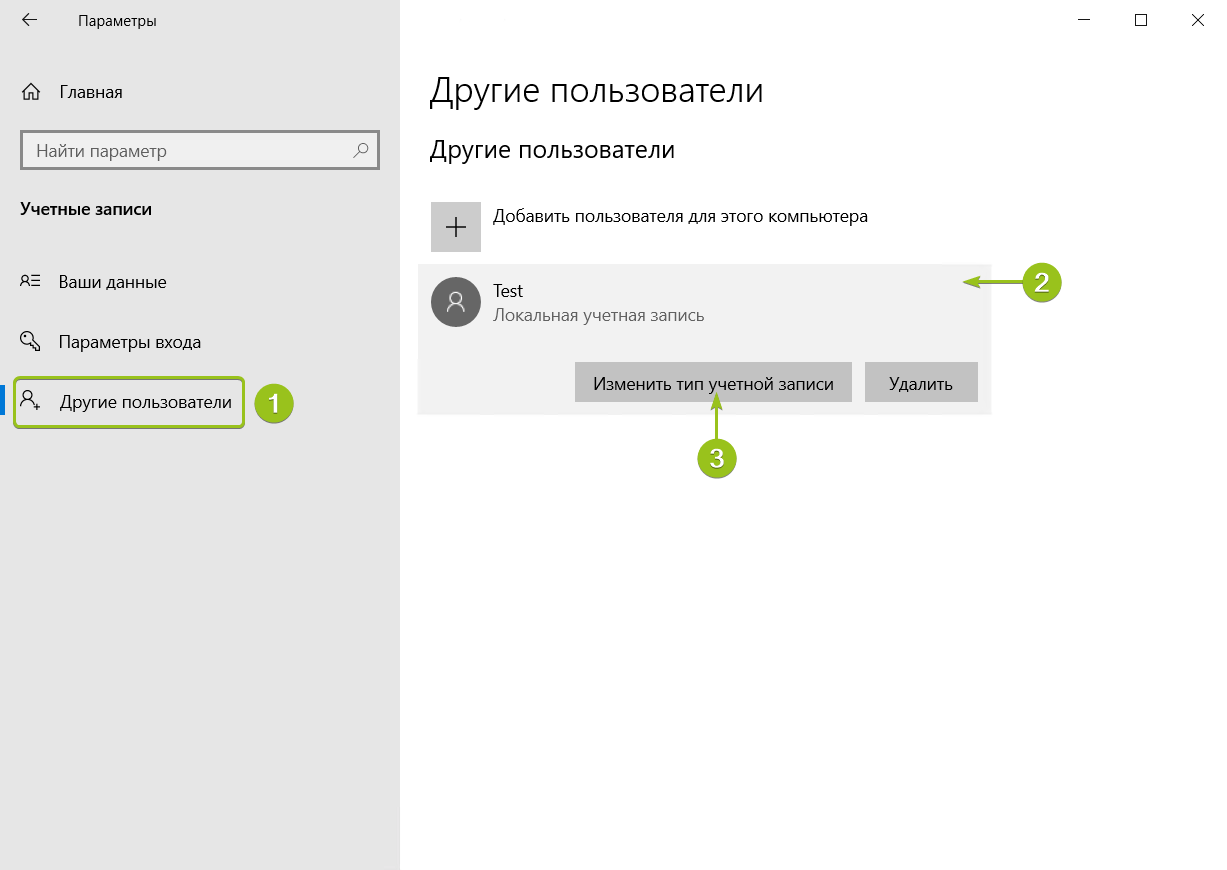

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

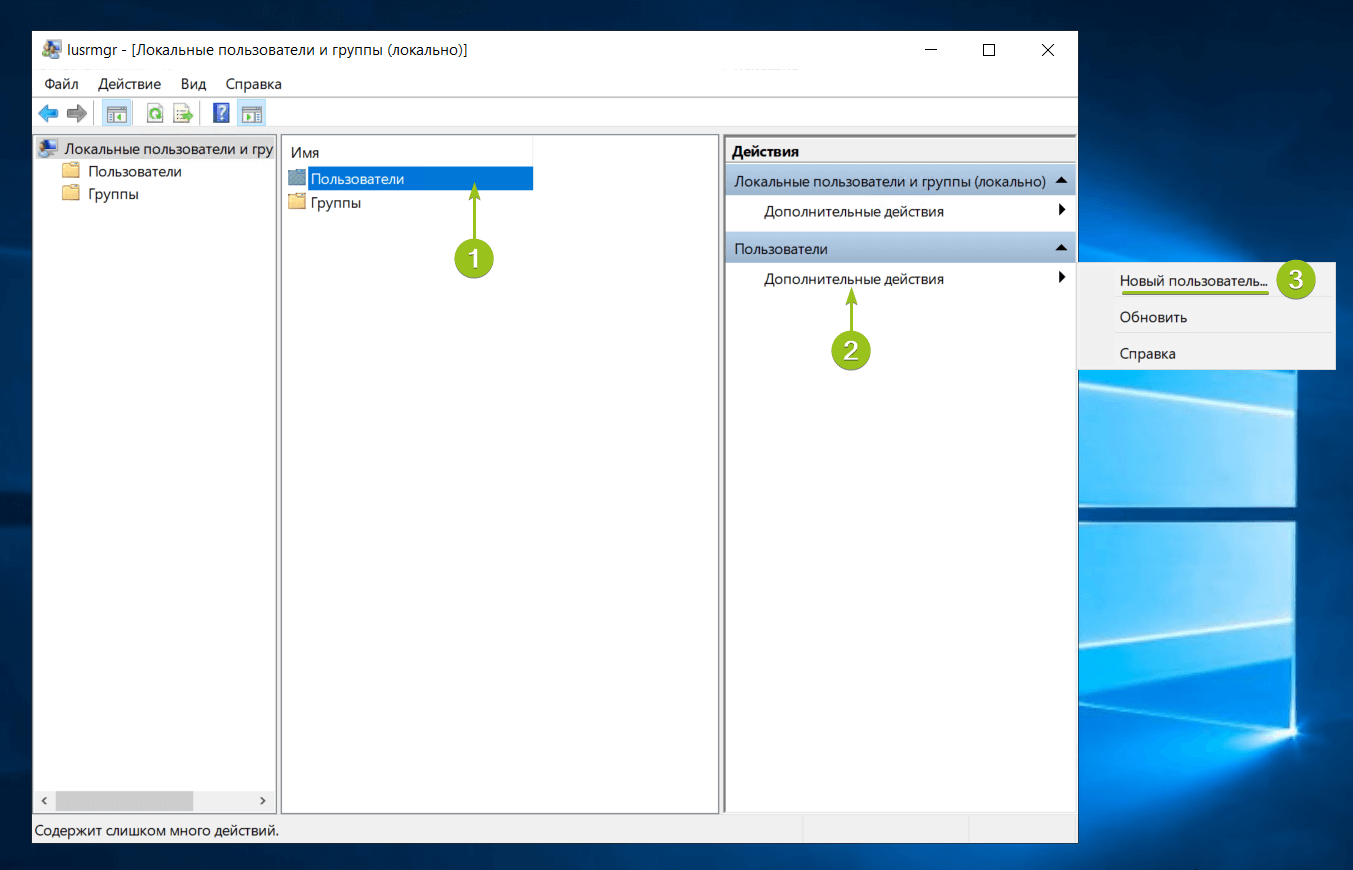

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь. » :

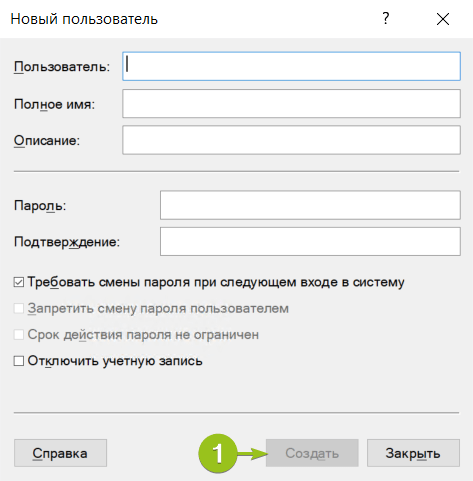

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать» . Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

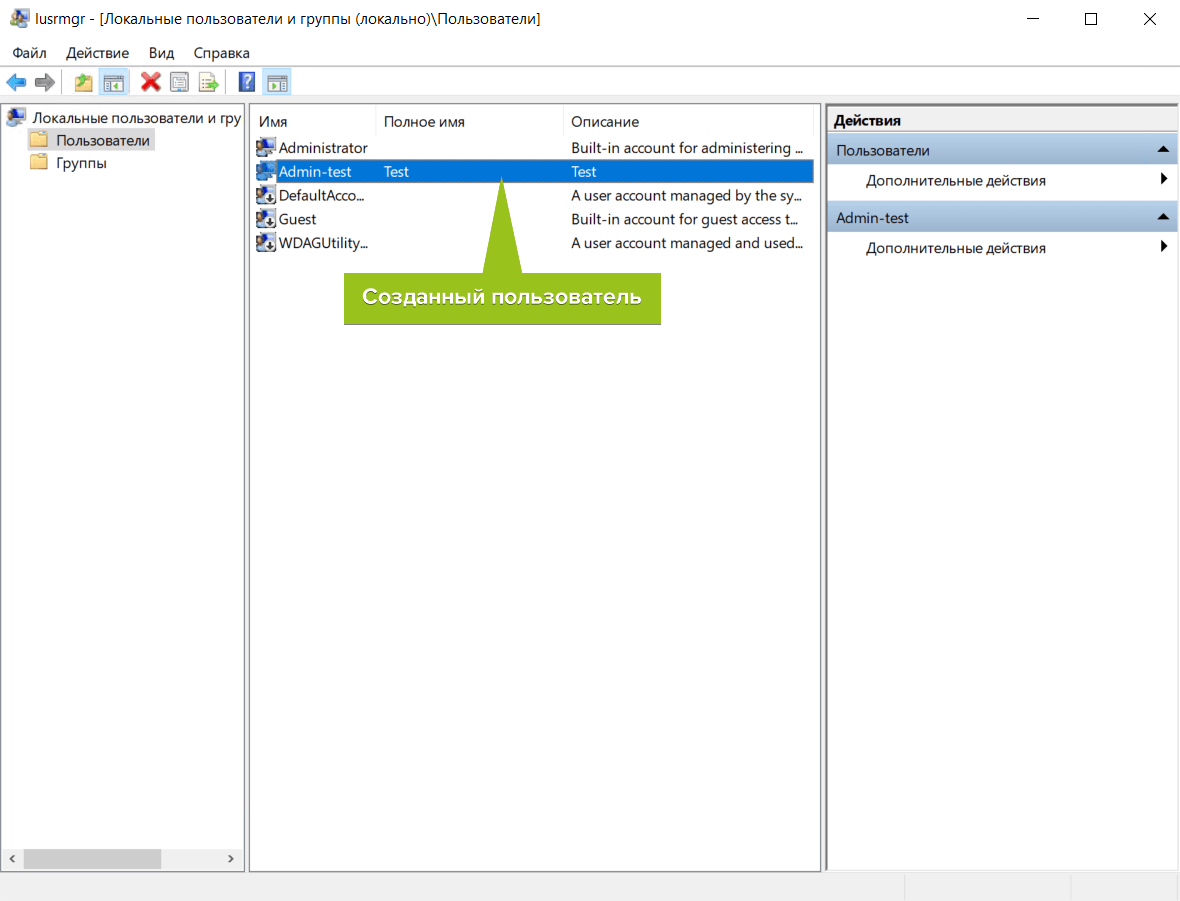

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

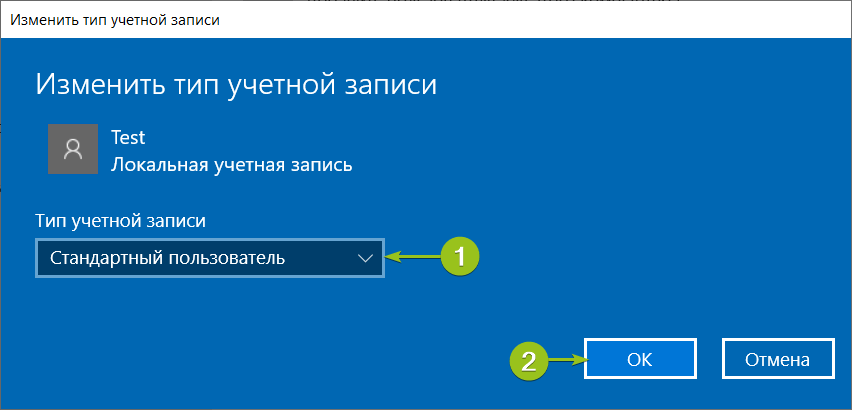

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи . Выберите созданного пользователя и нажмите «Изменить тип учётной записи» .

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК» .

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

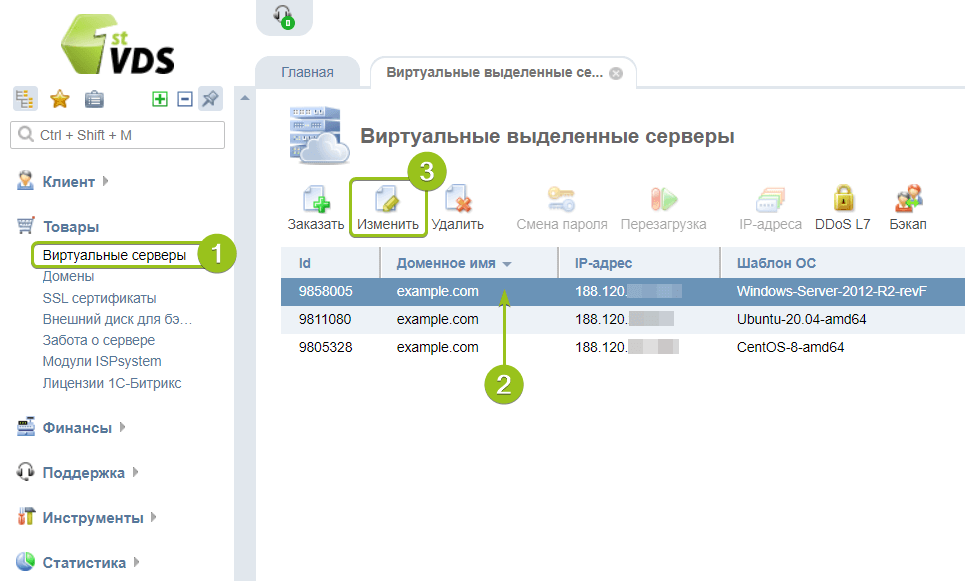

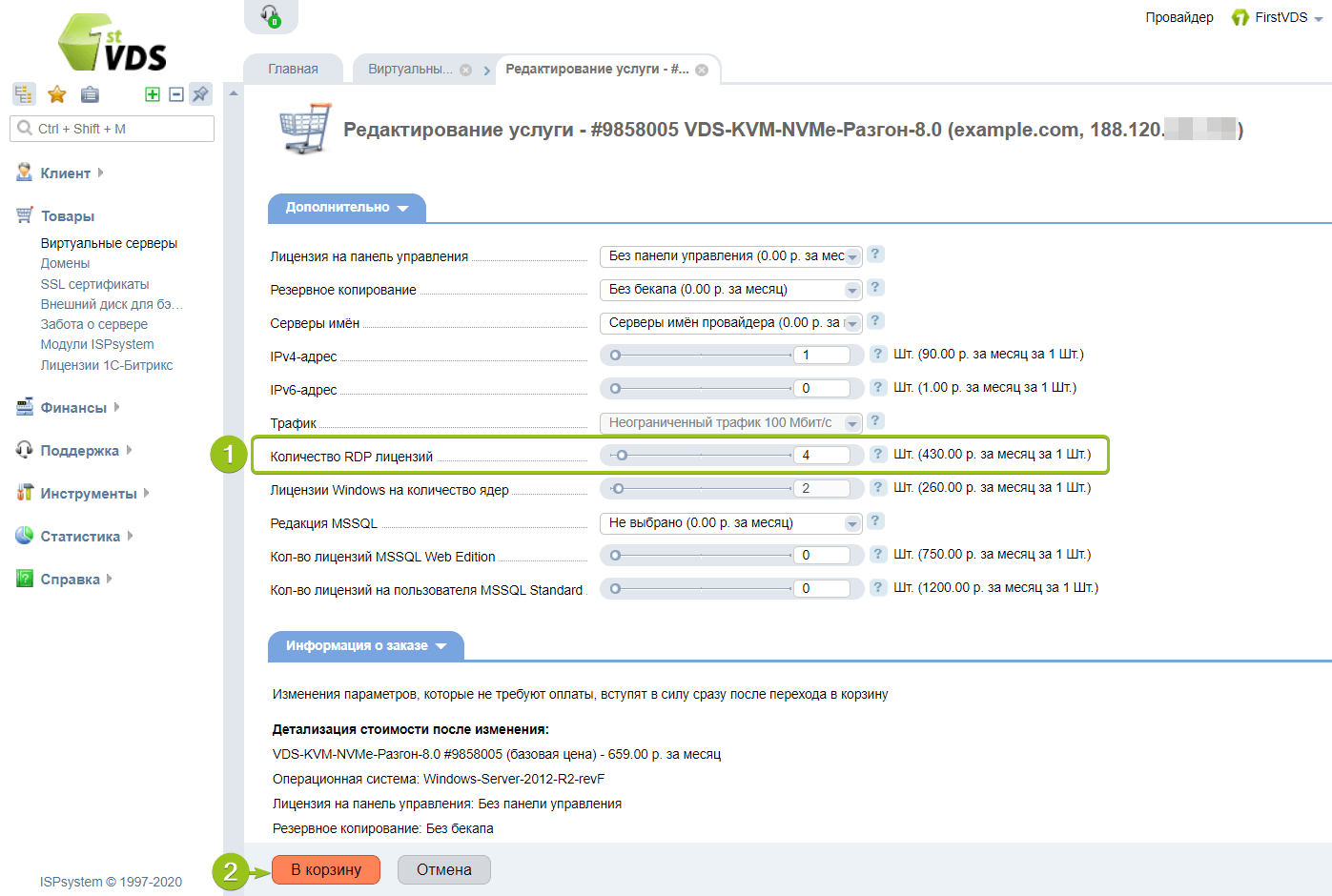

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator . Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы , выберите ваш сервер в списке, сверху «Изменить» .

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину» . Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Добавить пользователя в администраторы Windows 10

В некоторых случаях появляется необходимость в добавление доменного пользователя в группу локальных администратор. Это нужно потому что некоторые программы для запуска требуют права администратора локального либо доменного. Например, программа IMS300 для видеонаблюдения при запуске требует ввода пароля администратора. Добавление локальных прав нужно делать в том случае года доменный пользователь не включен в группу администраторов в домене. Можно конечно его туда добавить, но это неправильно.

Как добавить пользователя в локальные администраторы Windows 10

И так что нужно сделать для добавления доменного пользователя в группу локальных администраторов. Заходим в компьютер под доменной учет необходимого пользователя ( в этом случае необходимо знать логин и пароль администратора домена так при добавление понадобиться соответствующие права) или администратора домена. Я буду добавлять под учеткой доменного администратора. Заходим в пуск ищем пункт Этот компьютер кликаем на нем правой кнопкой и выбираем пункт Управление.

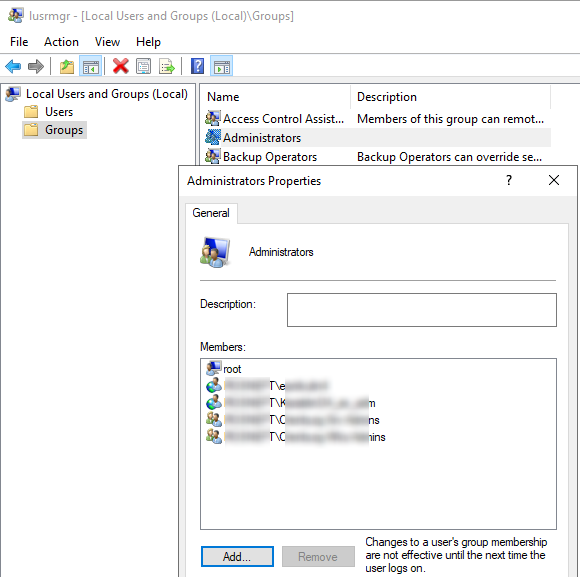

Откроется окно Управление компьютером. В нем слева ищем пункт Локальные пользователе и группы. Далее выбираем Группы и справа ищем группу Администраторы. Кликаем на ней правой кнопкой и выбираем пункт Добавить в группу.

В окне Свойств группы администраторы кликаем добавить.

Далее кликаем Типы объектов.

В типах объектов отмечаем только Пользователей. Можно конечно этого и не делать, но так будет проще найти нужного пользователя.

Далее открываем Дополнительно.

Кликаем пункт Поиск и снизу ищем нужного пользователя после чего нажимаем ОК. Закрываем все окна перезагружаем компьютер входим под пользователем которого добавили в локальные администраторы и проверяем настройку прав.

Можно пропустить несколько шагов начиная с выбора типа объектов. Просто в поле Введите имена… вписываем нужного пользователя и кликаем ОК.

Таким образом вы сможете добавить доменного пользователя в локальные администраторы компьютера.

Windows Server добавление нового пользователя

В обязанности системного администратора помимо всего прочего входит и добавление нового пользователя, а также назначение ему определенных прав. Рассмотрим как это сделать в операционных системах семейства Microsoft Windows Server. Данный способ универсален для большинства существующих версий данной ОС. Возможны некоторые фразеологические отличия.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по свободному месту и в контекстном меню выбираем “Новый пользователь”.

В новом окне вводим логин пользователя, пароль и подтверждение пароля. Для полноты понимания какому пользователю принадлежит учетная запись, а также чтобы у коллег не возникало вопросов рекомендуется заполнять поля “Полное имя” и “Описание”.

Для повышения безопасности рекомендуется установить галку “Требовать смены пароля при следующем входе в систему” только в том случае, если вы используете один и тот же пароль для всех создаваемых учетных записей.

Отключение учетной записи допустимо, например, если пользователь только заступает в должность.

Кликаем по кнопке Создать.

Учетная запись создана. Перейдем к ее настройке. Для этого все в том же окне “Управление компьютером” кликаем по учетной записи правой кнопкой мыши. В контекстном меню выбираем Свойства.

Настройки учетной записи пользователя, для удобства, представлены на нескольких вкладках.

Общие — управляет базовыми параметрами учетной записи.

Членство в группах — позволяет задать пользователю членство в группах.

Профиль — на этой вкладке определяется расположение пользовательского домашнего каталога, путь к профилю пользователя, а также сценарий для входа.

Среда — дает возможность назначить запуск определенной программы при входе в систему, а также разрешает подключение жестких дисков, принтеров и выбор принтера по умолчанию при входе.

Сеансы — позволяет накладывать ограничения на общую длительность сеанса, на время бездействия и многое другое.

Профиль служб удаленных рабочих столов — задает профиль пользователя, который будет загружен при входе на сервер средствами удаленного рабочего стола.

Входящие звонки — определяет параметры сетевых соединений, а также их права.

Рассмотрим делегирование прав пользователю на доступ к удаленному рабочему столу.

Выбираем вкладку Членство в группах и кликаем по кнопке Добавить.

В открывшемся окне кликаем по кнопке Дополнительно. Затем в новом окне кликаем по кнопке Поиск. Внизу окна отобразятся все доступные группы. Выбираем Пользователи удаленного рабочего стола двойным кликом или одиночным с последующим нажатием на кнопку ОК.

Окно Выбор: “Группы” изменит внешний вид. Нажимаем кнопку ОК.

Теперь под учетными данными этого пользователя можно подключиться к серверу.

Добавление пользователей в локальную группу администраторов через GPO

С помощью доменных групповых политик вы можете добавить необходимых пользователей AD (или группы) в локальную группу администраторов на серверах или рабочих станциях. Так можно предоставить права локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам. В этой статье мы покажем насколько способов управления членами локальной группы администраторов на компьютерах домена через GPO.

Особенности использования группы локальных администраторов в домене Active Directory

При добавлении компьютера в домен AD в группу Administrators автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users.

Самый простой способ предоставить права локального администратора на определенном компьютере – добавить пользователя или группу в локальную группу безопасности Administrators через локальную оснастку “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc). Однако такой способ очень неудобен, если компьютеров много и со временем в группах локальных администраторов обязательно окажутся лишние личности. Т.е. при таком способе предоставлении прав неудобно контролировать состав группы локальных администраторов.

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

Допустим, нам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup «mskWKSAdmins» -path ‘OU=Groups,OU=Moscow,DC=winitpro,DC=ru’ -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

В групповых политиках AD есть два метода управления локальными группами на компьютерах домена. Рассмотрим их по-очереди:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавление пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

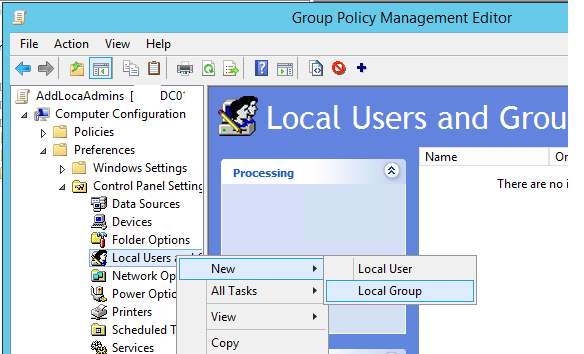

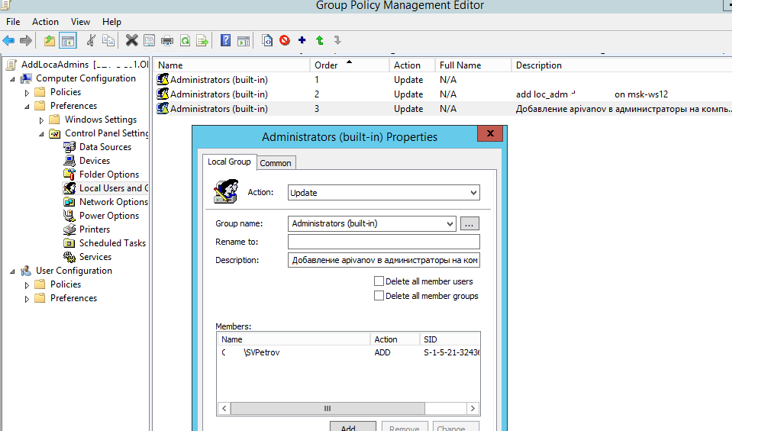

- Откройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New ->Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID — S-1-5-32-544;

- Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins)

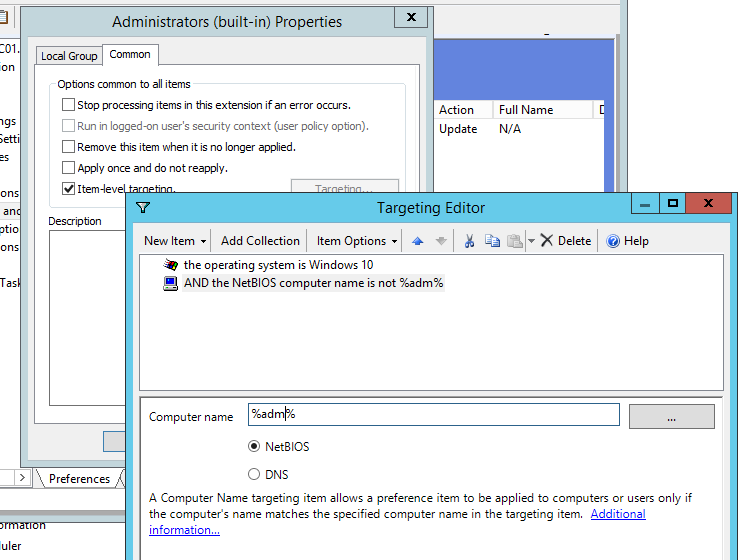

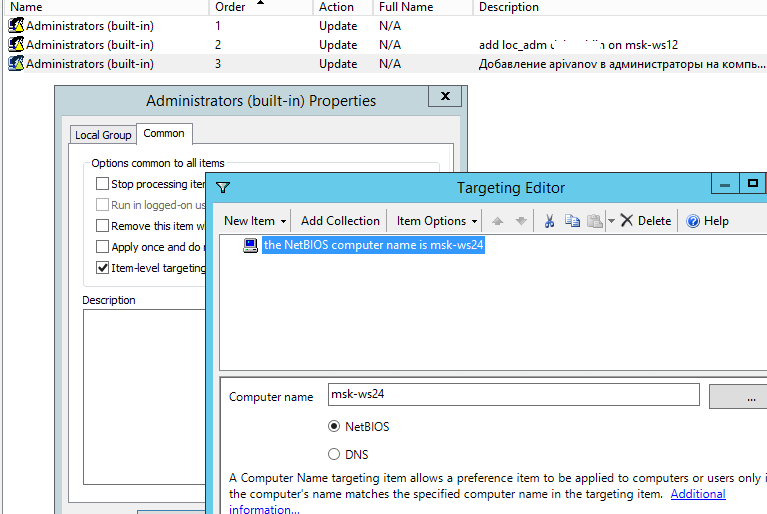

Вы можете настроить дополнительные (гранулярные) условия нацеливания данной политики на конкретные компьютеры с помощью WMI фильтров GPO или Item-level Targeting. Во втором случае перейдите на вкладку Common и отметьте опцию Item-level targeting. Нажмите на кнопку Targeting. Здесь вы можете указать условия, когда данная политика будет применяться. Например, я хочу, чтобы политика добавления группф администраторов применялась только к компьютерам с Windows 10, чьи NetBIOS/DNS имена не содержат adm . Вы можете использовать свои условия фильтрации.

Не рекомендуется добавлять в этой политики индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO),

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

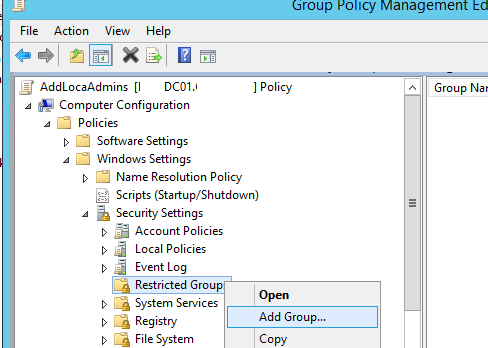

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

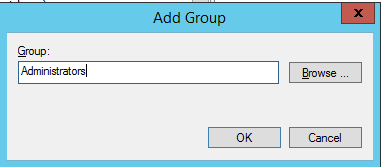

- В контекстном меню выберите Add Group;

- В открывшемся окне укажите Administrators -> Ok;

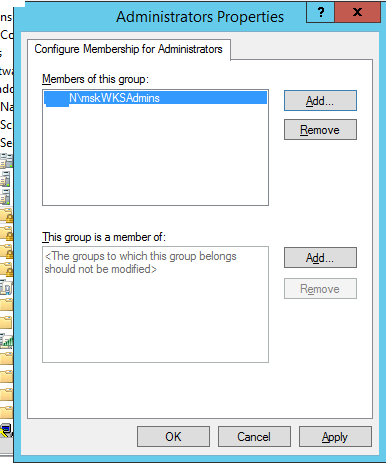

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать такую схему.

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common ->Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в администраторы указанного пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.