OpenVPN 2.5.1 сервер на Windows

Вчера обнаружил, что на мой домашний сервер пытаются подобрать пароль к RDP. Спросил наших безопасников с работы, да, порт сканировали, но пароль подбирают не они. Надо что-то делать с этим, и я даже знаю что.

Ударим шифрованием по злобным брутфорсерам! Ставим OpenVPN 2.5.1 сервер на Windows Server 2016.

- Встретимся с Easy-RSA 3.

- Решим неочевидный баг с директорией временных файлов.

- Освоим OpenVPN Connect, в том числе на Android.

- Запилим адаптер OpenVPN WinTun.

Установка OpenVPN Server

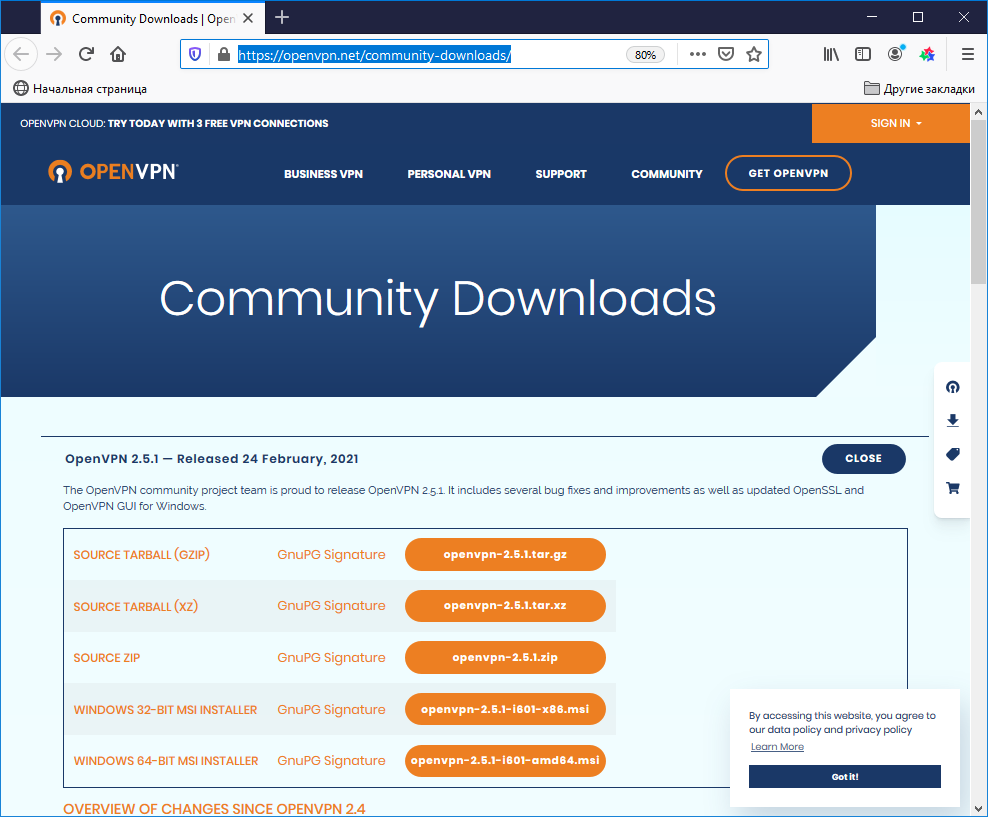

Скачиваем дистрибутив для установки OpenVPN:

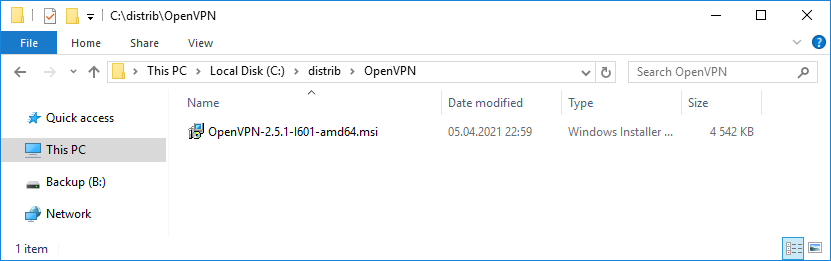

Доступна версия OpenVPN 2.5.1. Скачиваю Windows 64-bit MSI installer, файл OpenVPN-2.5.1-I601-amd64.msi.

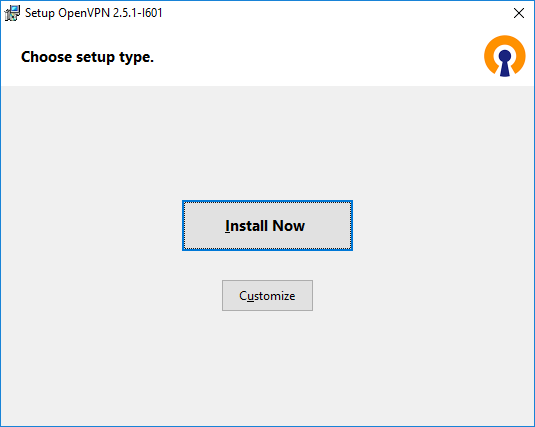

Запускаем инсталлятор OpenVPN.

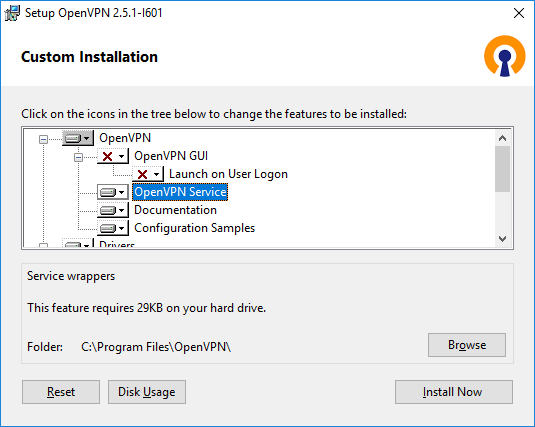

Открывается мастер установки, предлагают выбрать тип установки, естественно, нажимаем Customize. Установка по умолчанию нас не устроит.

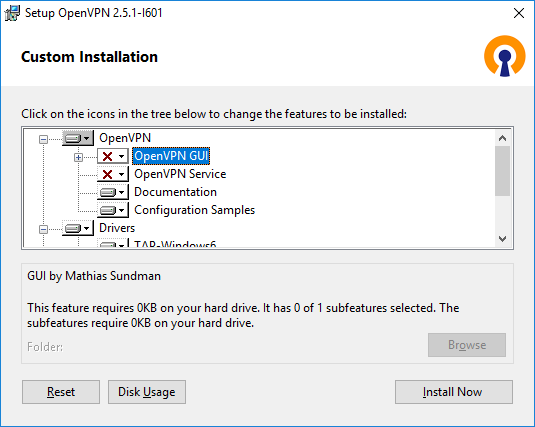

OpenVPN GUI отключаю. Мне нужно, чтобы OpenVPN на сервере работал автоматически.

А OpenVPN Service, наоборот, включаю. OpenVPN у меня будет работать как служба Windows.

Документацию и примеры конфигурации оставляю. Конфигурационные примеры будут использоваться в качестве шаблонов.

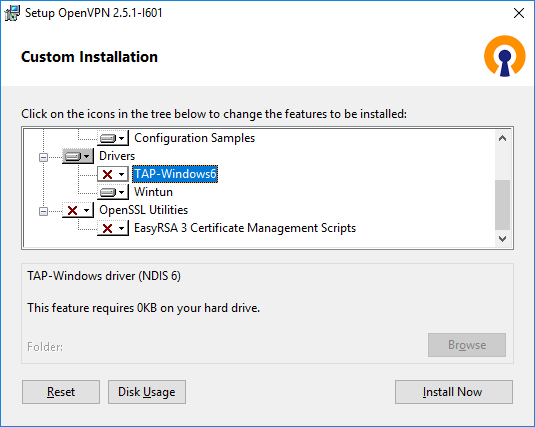

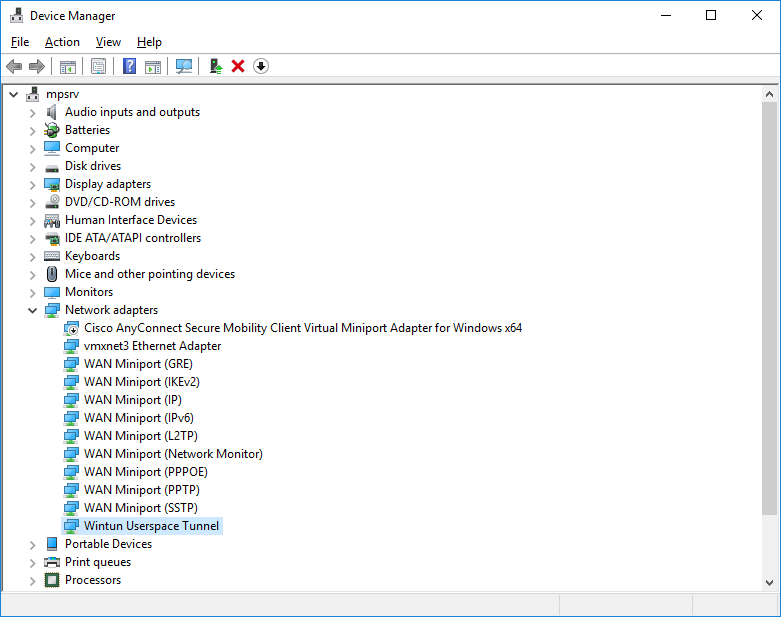

Начиная с версии OpenVPN 2.5 появилась поддержка драйвера WinTUN от разработчиков WireGuard. Говорят, что работает быстрее чем TAP-Windows6. Поэтому драйвер TAP-Windows6 отключаю и включаю Wintun.

ПРИМЕЧАНИЕ: для включения драйвера Wintun необходимо в файле конфигурации сервера включить параметр:

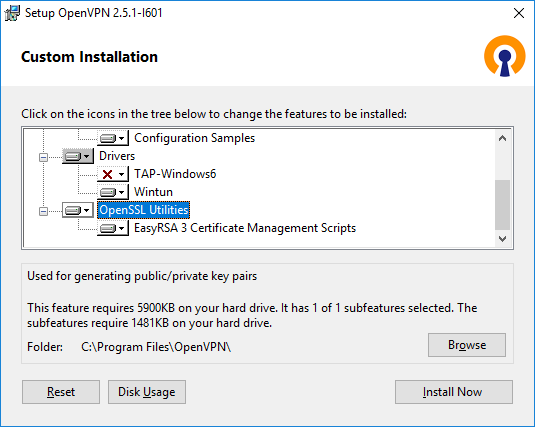

Утилиты OpenSSL EasyRSA 3 Certificate Management Scripts включаю. Install Now.

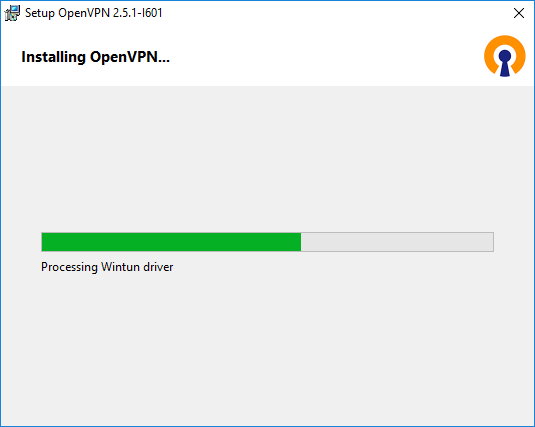

Начинается процесс установки OpenVPN.

Установка успешно завершена. Close.

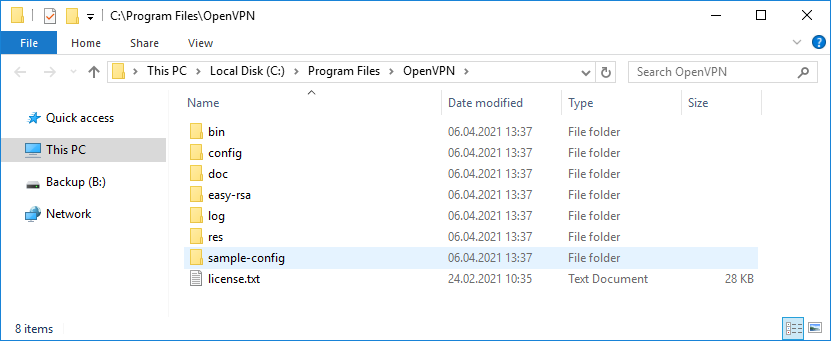

Установка выполнена в директорию C:\Program Files\OpenVPN.

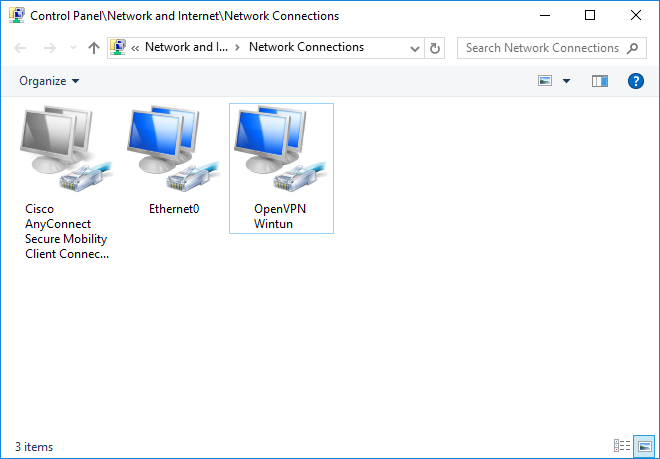

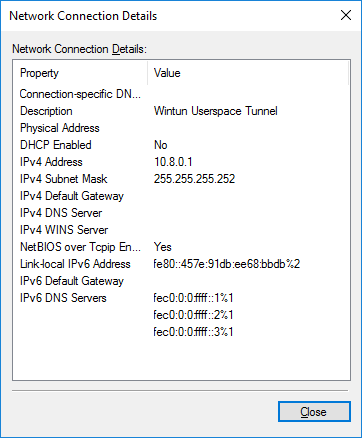

После установки у нас появляется новый сетевой адаптер Wintun Userspace Tunnel.

Создание ключей и сертификатов

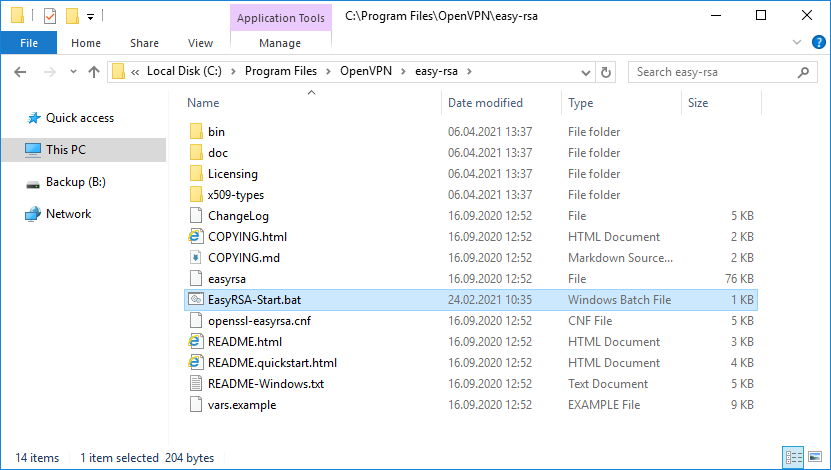

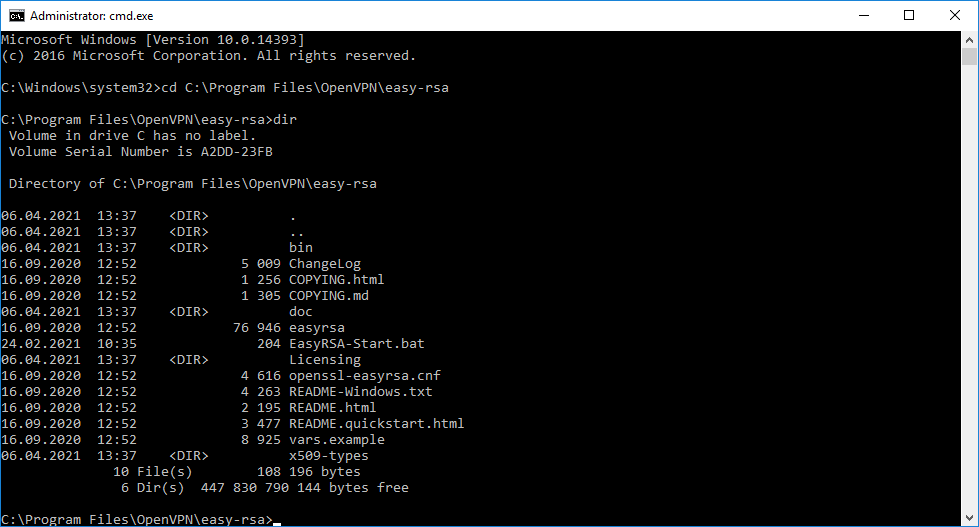

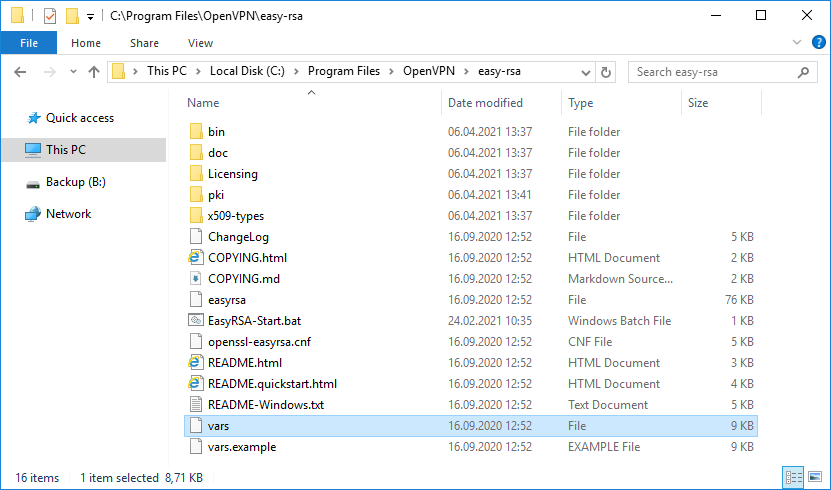

Запускаем командную строку под администратором и переходим в рабочую директорию C:\Program Files\OpenVPN\easy-rsa.

В этой папке есть всё необходимое для генерации сертификатов.

Для работы в Windows нас интересует файл EasyRSA-Start.bat.

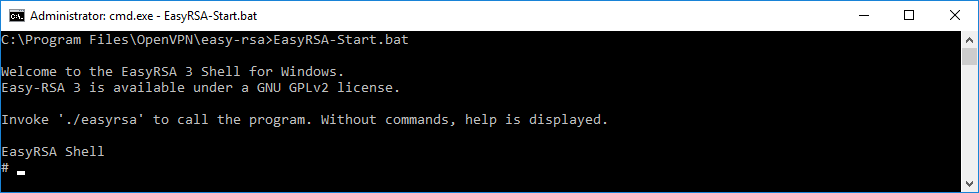

Запускается оболочка EasyRSA Shell.

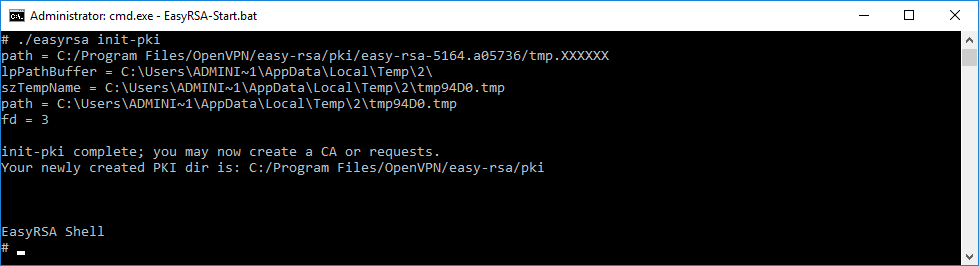

Инициализируем новую конфигурацию:

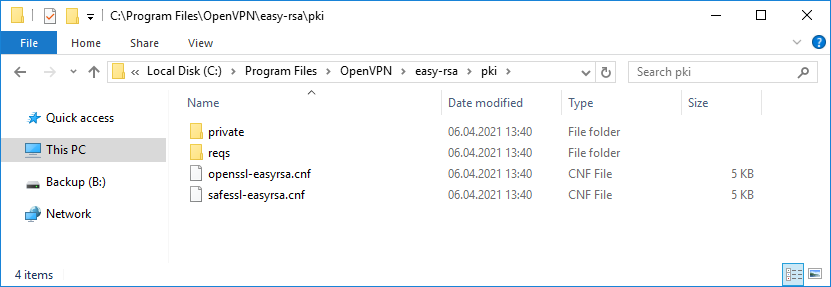

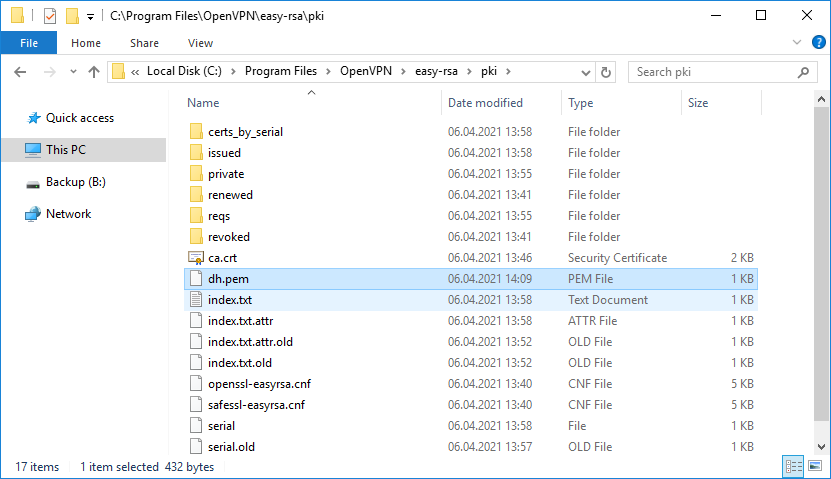

Появляется новая директория C:\Program Files\OpenVPN\easy-rsa\pki.

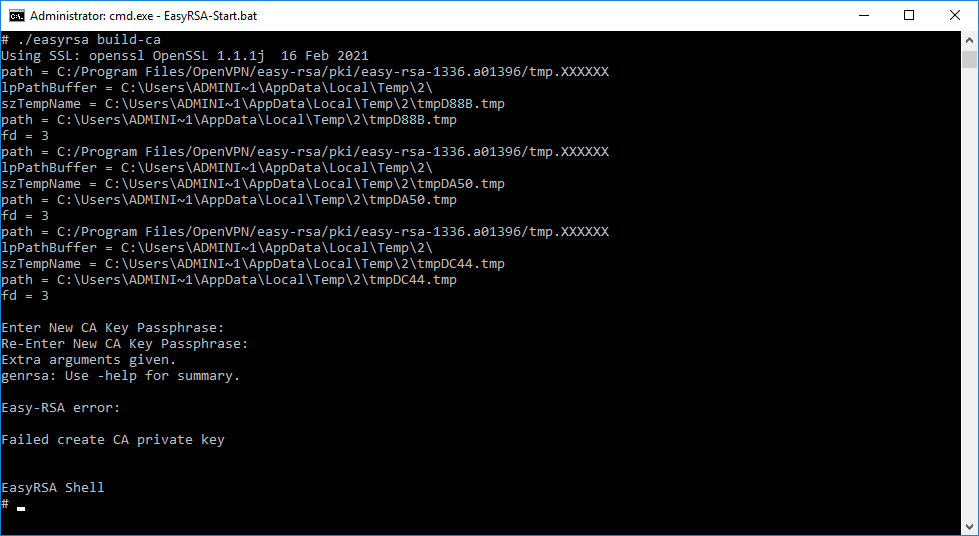

Генерируем ключ и сертификат центра сертификации. Внимание, сейчас мы наступим на грабли, исправим ошибку и снова вернёмся к генерации файлов для центра сертификации.

Нас попросят для раза ввести пароль. Придумываем и вводим.

Extra arguments given.

genrsa: Use -help for summary.

Failed create CA private key

Исправим этот баг. Мне не совсем понятно, почему нельзя было всё сделать сразу по-человечески, чтобы люди не встречали эту ошибку. Копируем файл C:\Program Files\OpenVPN\easy-rsa\vars.example, называем копию C:\Program Files\OpenVPN\easy-rsa\vars.

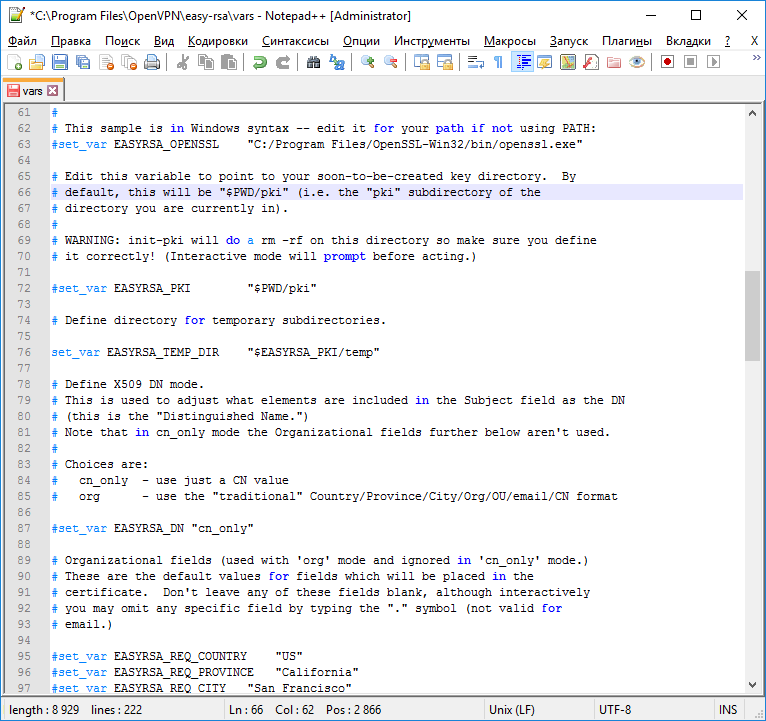

Редактируем C:\Program Files\OpenVPN\easy-rsa\vars. В данном файле можно много чего прописать, но я не буду на этом сейчас останавливаться подробно. Находим строку:

И заменяем её на:

Собственно, ошибка и заключалась в том, что оболочка по какой-то причине не могла создать временный файл.

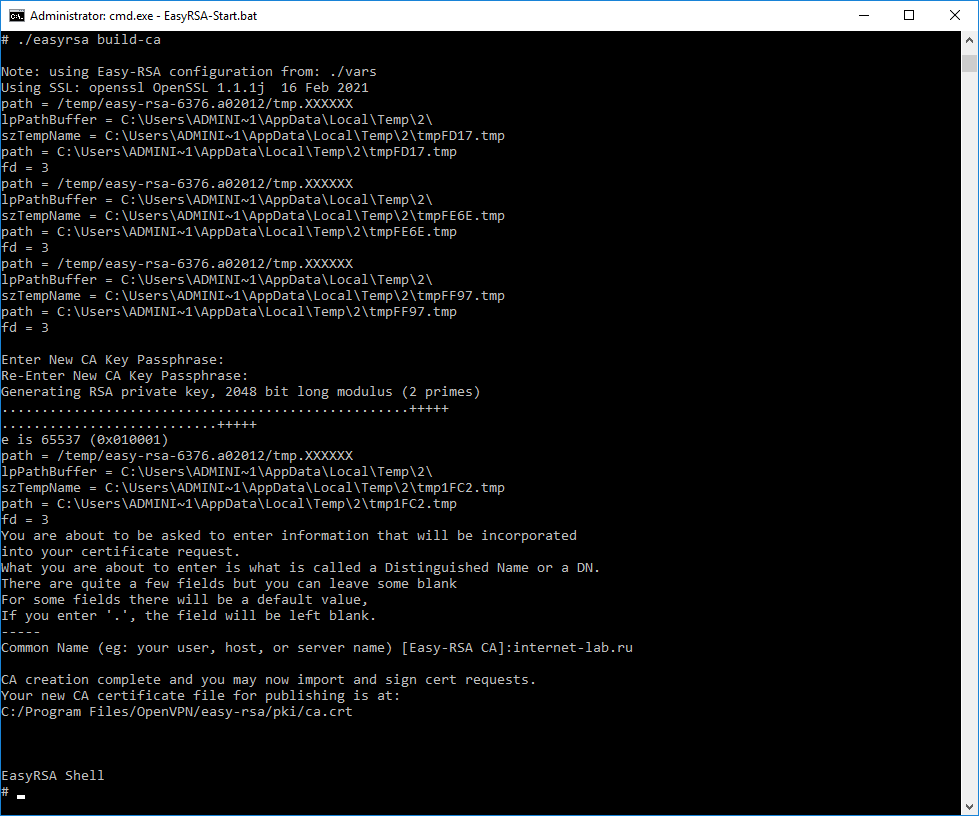

Генерируем ключ и сертификат центра сертификации:

Нас попросят для раза ввести пароль. Придумываем и вводим. После нас просят указать Common Name для центра сертификации, указываю «internet-lab.ru».

Операция проходит успешно.

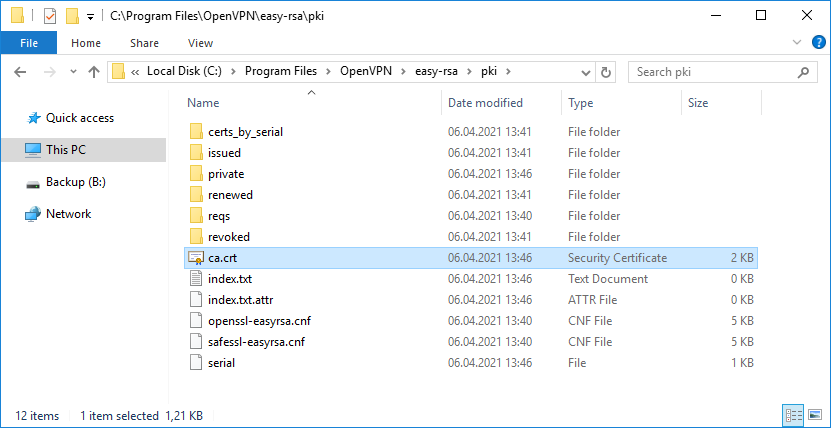

Создаётся сертификат центра сертификации:

Сертификат создаётся на 10 лет, это значение можно переопределить в файле vars.

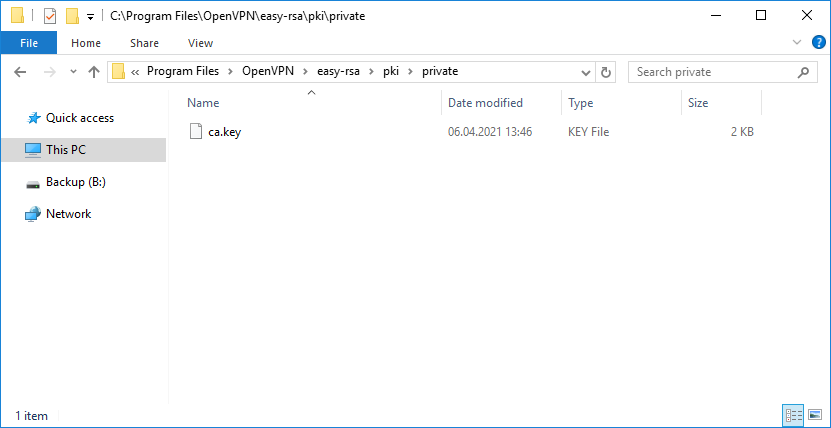

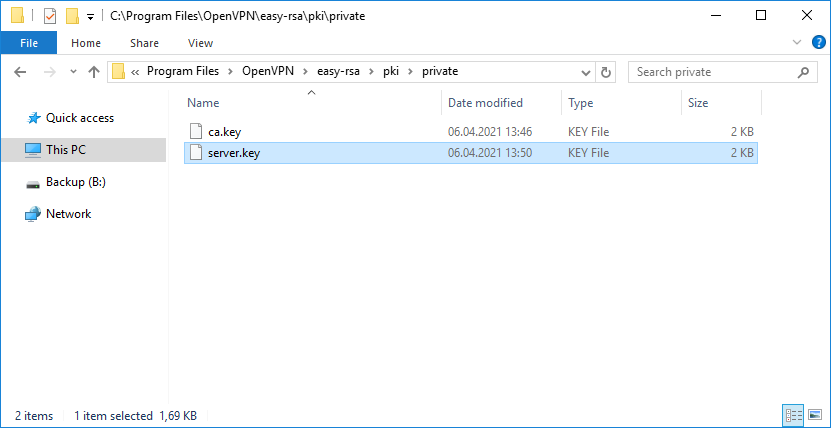

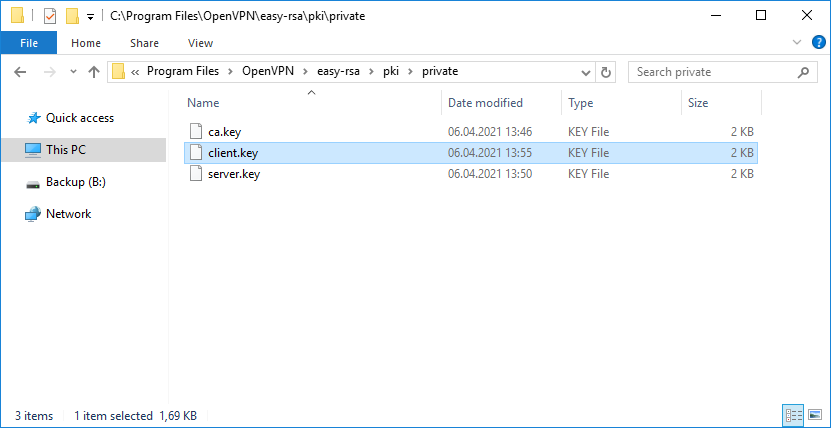

И ключ центра сертификации:

Ключ секретный, никому не показываем. он будет храниться на сервере.

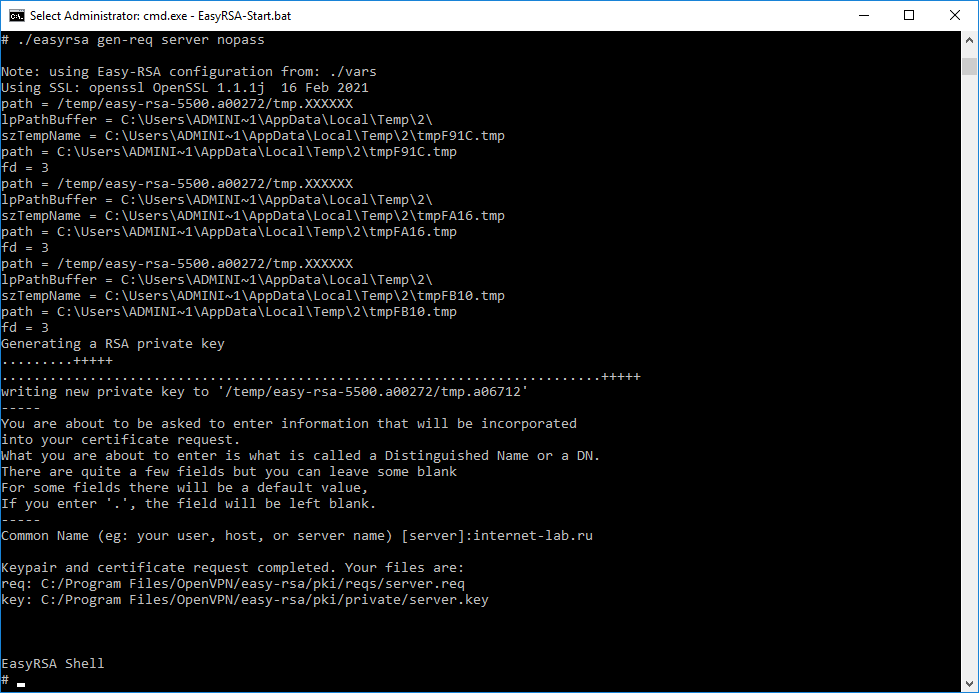

Генерируем ключ и запрос на сертификат сервера, назовём сервер именем «server«:

Нас просят указать Common Name для сервера, указываю «internet-lab.ru».

Операция проходит успешно.

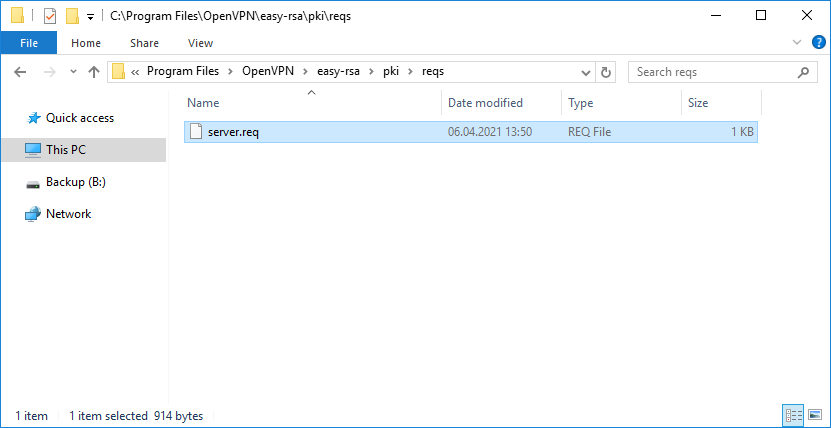

Создаётся запрос на сертификат сервера:

Ключ секретный, никому не показываем. он будет храниться на сервере.

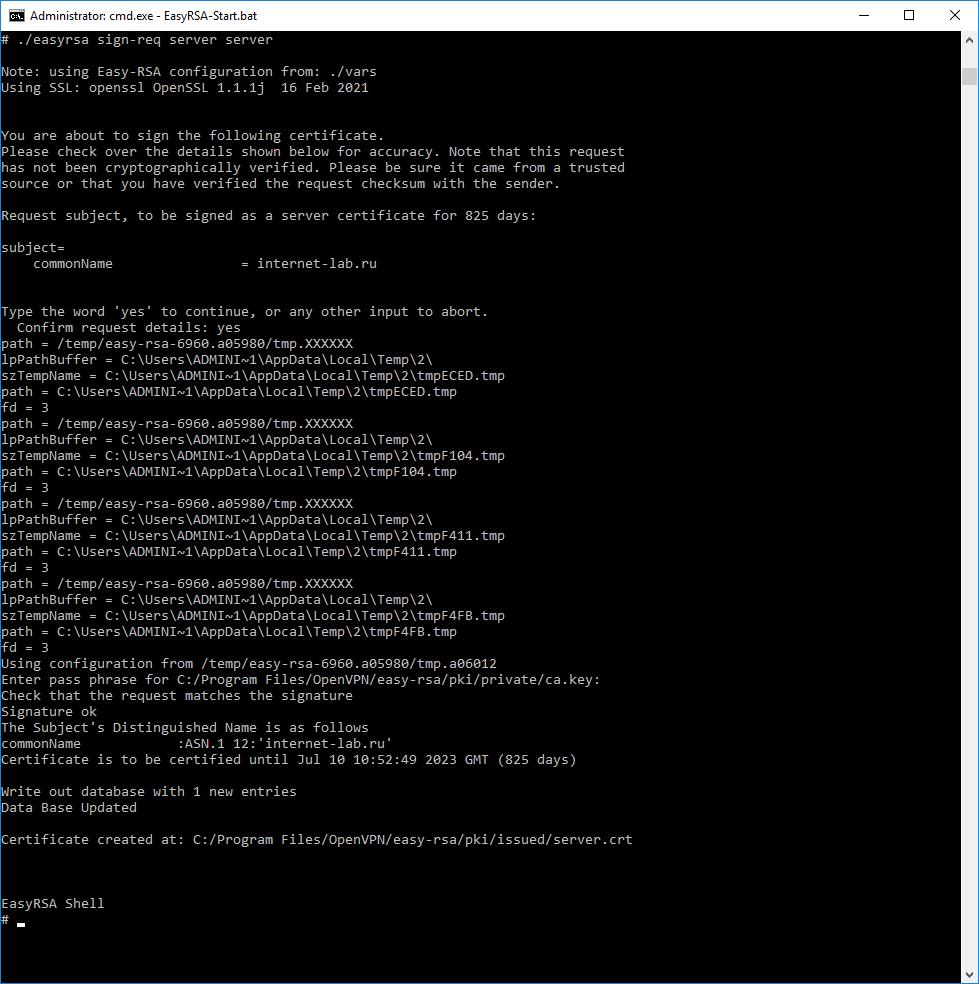

Для создания сертификата сервера нужно подписать запрос на сертификат:

Для подписи нужно ввести слово «yes» и указать пароль от центра сертификации.

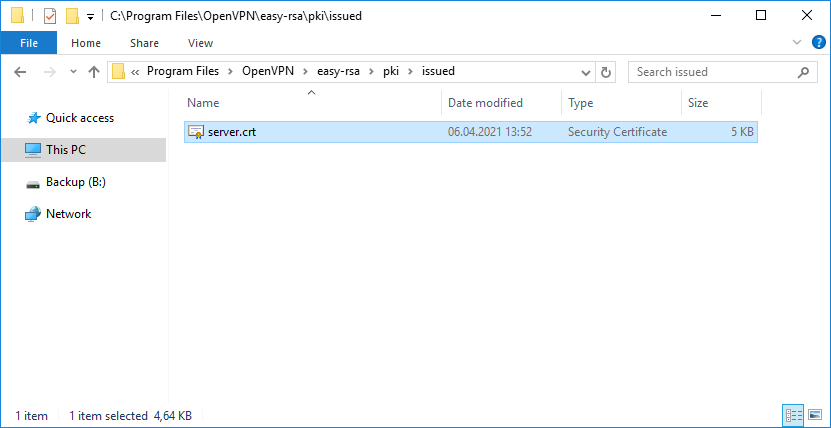

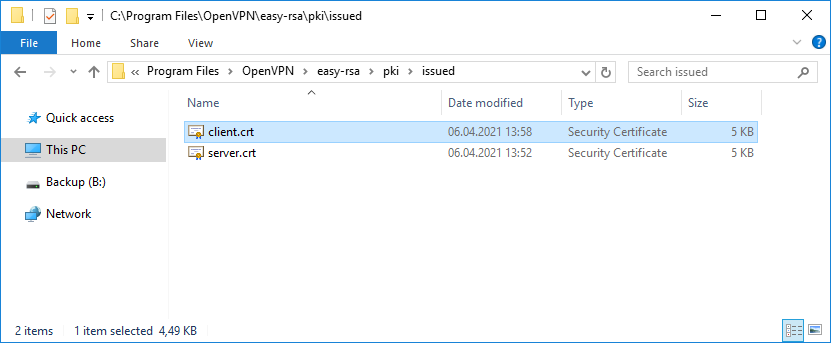

Создаётся сертификат сервера:

Сертификат сервера создаётся на 825 дней, это значение можно переопределить в файле vars.

Теперь создадим клиентский сертификат. По хорошему клиентский ключ следует запаролить, чтобы исключить утечку при передаче. Для этого есть несколько способов.

Первый

На клиентской машине генерируем запрос на сертификат клиента и ключ без пароля:

Второй

а машине с CA генерируем сертификат клиента и ключ с паролем:

Третий

Но поскольку я генерирую ключ сам для себя, то воспользуюсь небезопасным третьим способом.

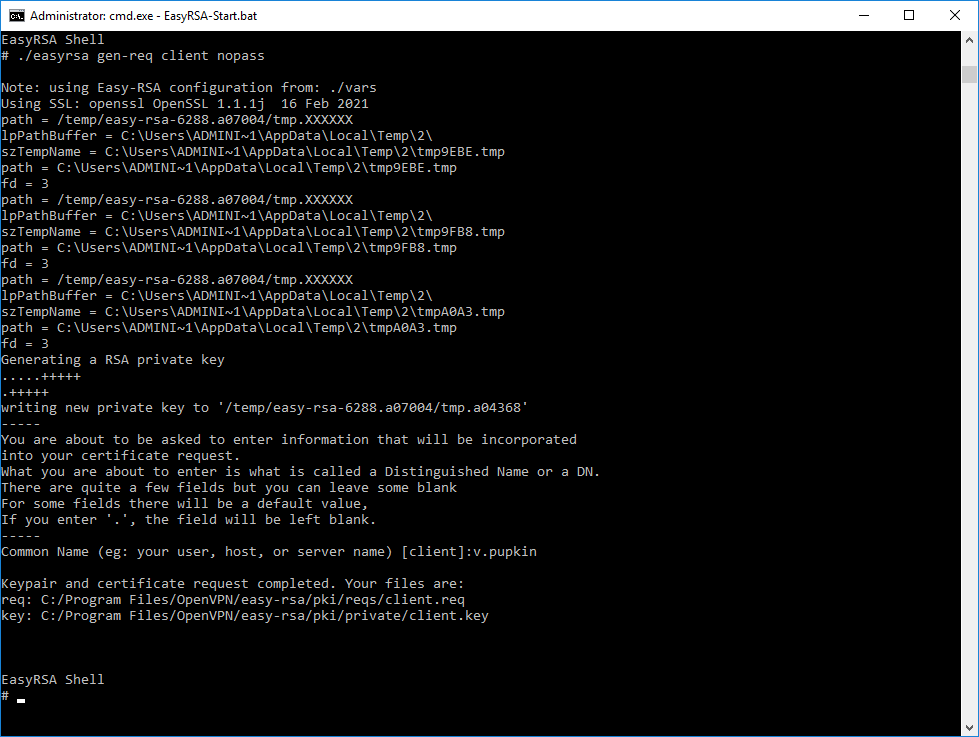

Генерируем ключ и запрос на сертификат клиента, назовём клиента именем «client«:

Нас просят указать Common Name для клиента, указываю «v.pupkin».

Операция проходит успешно.

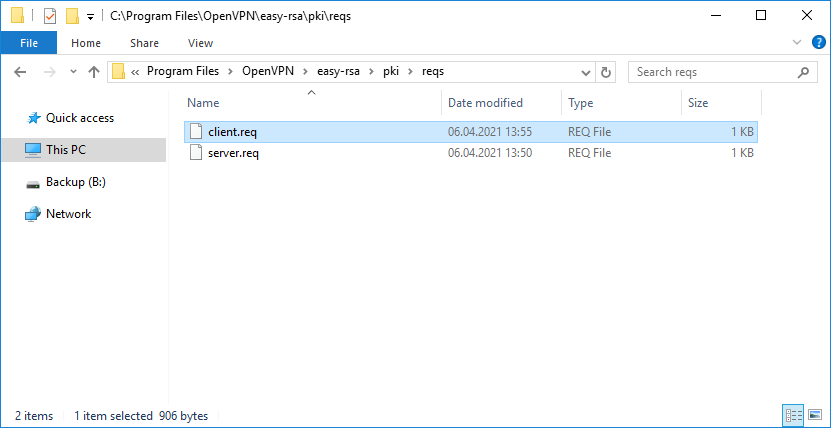

Создаётся запрос на сертификат клиента:

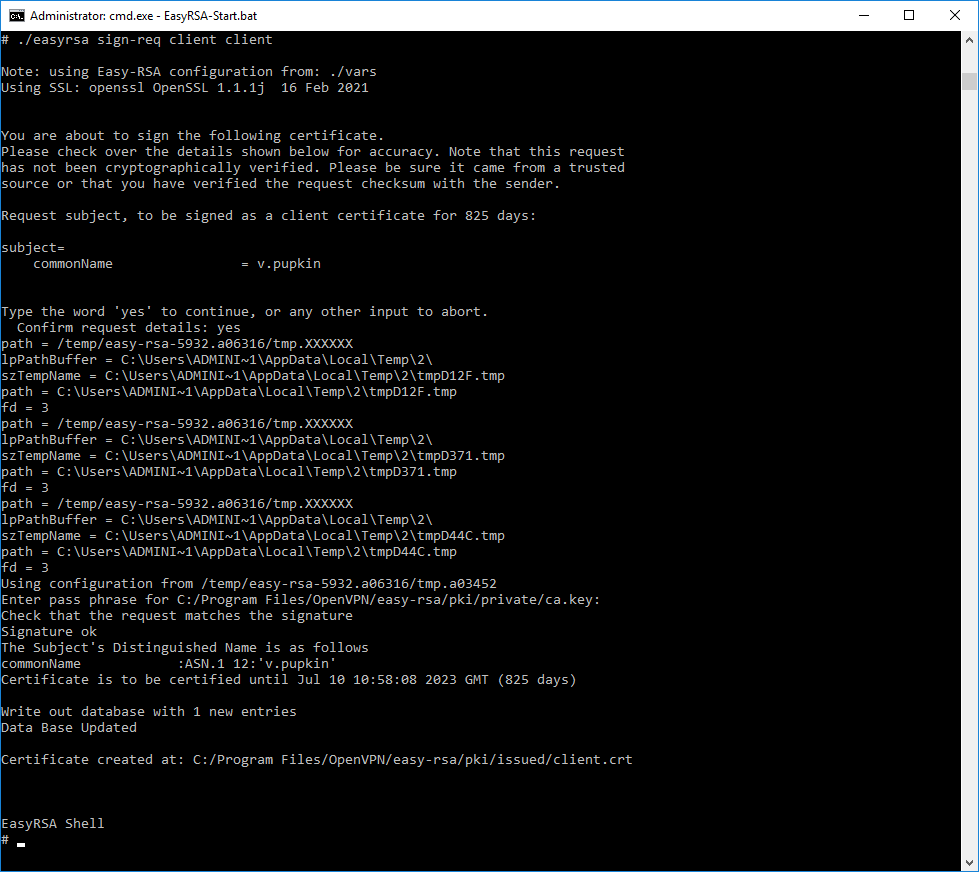

Для создания сертификата клиента нужно подписать запрос на сертификат:

Для подписи нужно ввести слово «yes» и указать пароль от центра сертификации.

Создаётся сертификат клиента:

Сертификат сервера создаётся на 825 дней, это значение можно переопределить в файле vars.

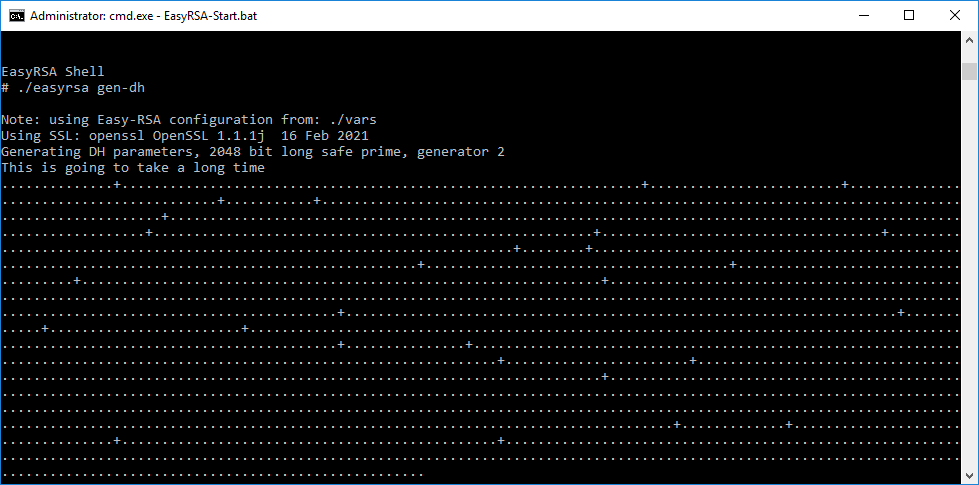

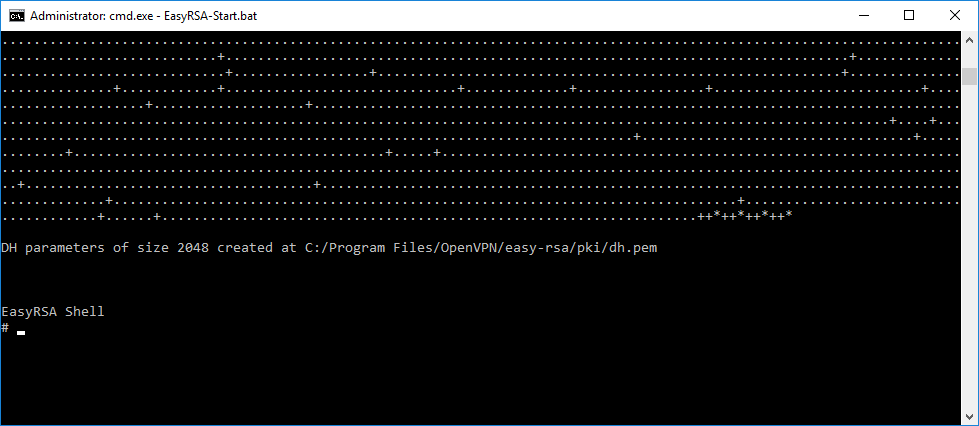

Генерируем ключ Диффи-Хеллмана:

Операция займёт некоторое время.

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

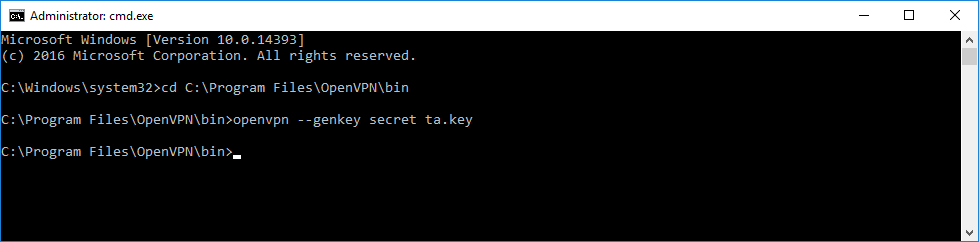

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth. Для этого запускаем командную строку под администратором и выполняем:

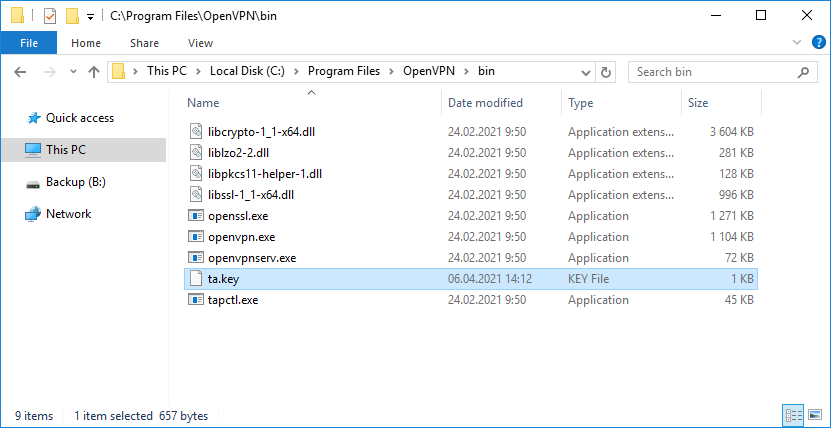

В папке C:\Program Files\OpenVPN\bin создаётся файл ta.key.

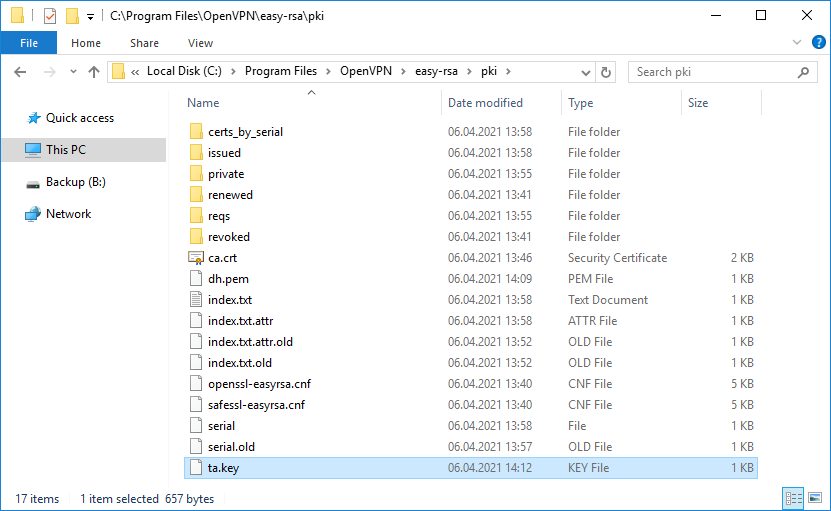

Переносим его в папку C:\Program Files\OpenVPN\easy-rsa\pki.

Минимальный набор сертификатов сгенерирован.

Настройка OpenVPN сервера

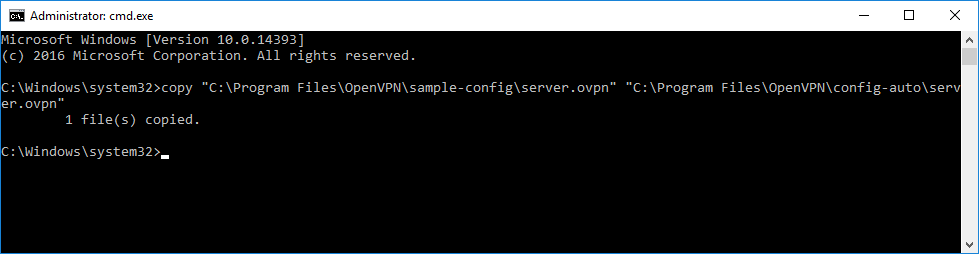

Создадим конфигурационный файл сервера C:\Program Files\OpenVPN\config-auto\server.ovpn:

Открываем блокнотом и редактируем:

Лучше изучить конфигурационный файл, я предлагаю свой вариант конфига:

У меня здесь указаны пути к ключам и сертификатам, используется порт TCP 1194. Параметр duplicate-cn позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях. Я использую для того, чтобы с помощью одного и того же сертификата подключиться к OpenVPN серверу и с клиентской машины и со смартфона. Параметр windows-driver wintun подключает использование драйвера WinTun. И что им стоило этот параметр указать в примере конфигурации? Остальное по умолчанию.

ВНИМАНИЕ: в конфигурационных файлах допускается в путях использование прямого слеша:

ca «C:/Program Files/OpenVPN/easy-rsa/pki/ca.crt»

или двойного обратного слеша:

ca «C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt»

Запуск OpenVPN сервера

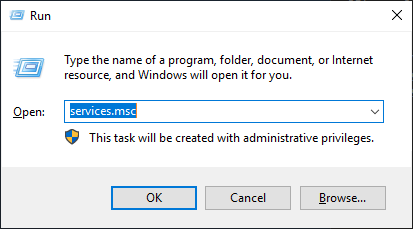

Переходим к службам:

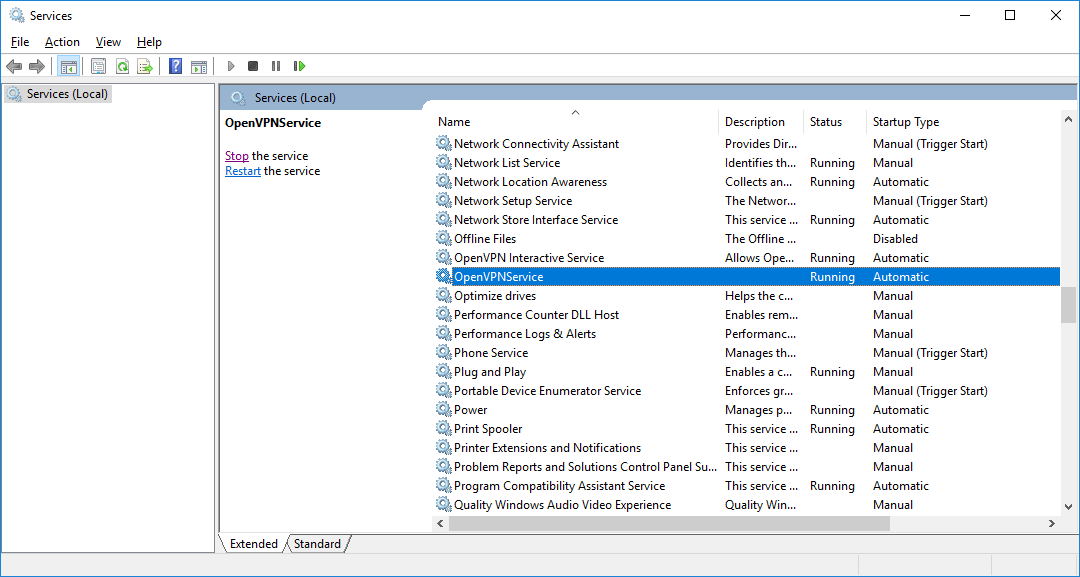

Находим службу OpenVPNService.

Настраиваем на автоматический запуск при загрузке сервера.

Запускаем (перезапускаем) службу.

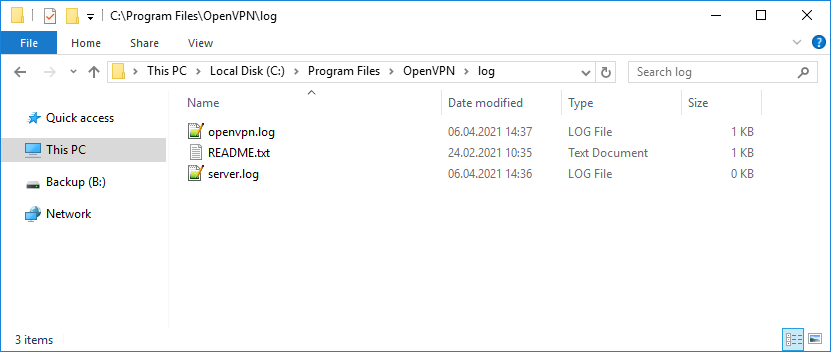

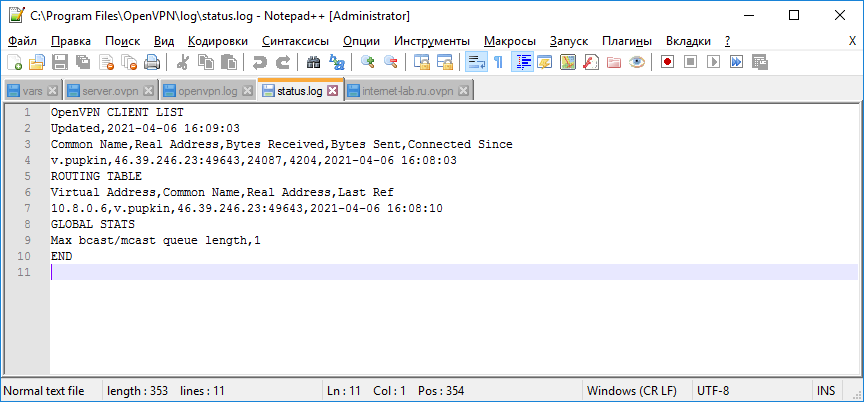

Согласно настройкам сервера в папке C:\Program Files\OpenVPN\log должны появиться логи. Это один из инструментов администратора OpenVPN сервера.

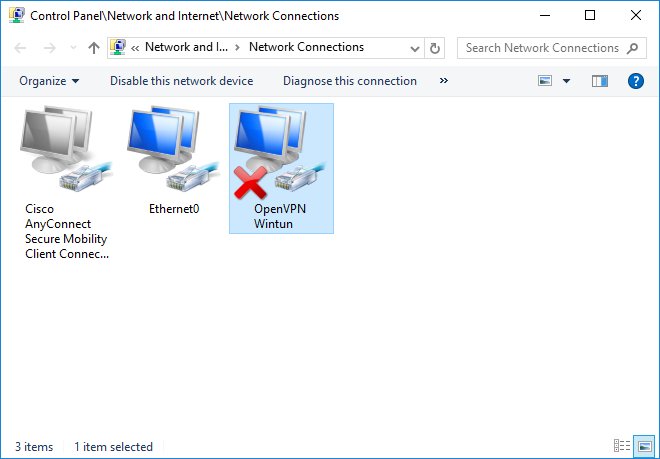

Активировался сетевой адаптер OpenVPN Wintun.

Согласно настройкам сервера IP адрес 10.8.0.1.

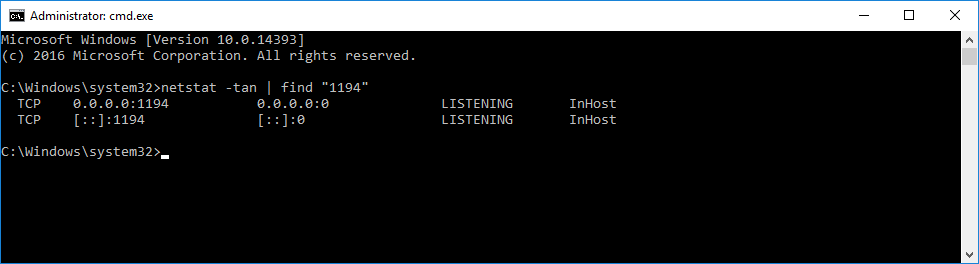

Проверяем поднялся ли порт tcp 1194:

Порт должен прослушиваться.

Настройка firewall

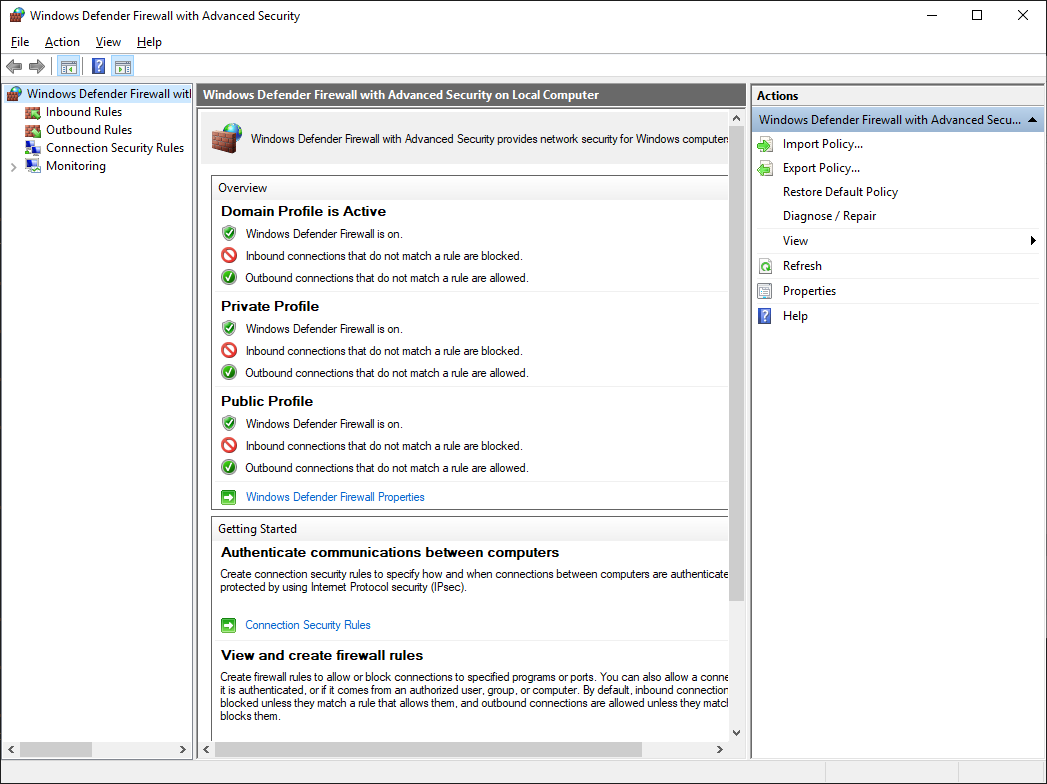

Теперь нужно настроить firewall. Открываем Windows Defender Firewall with Advanced Security.

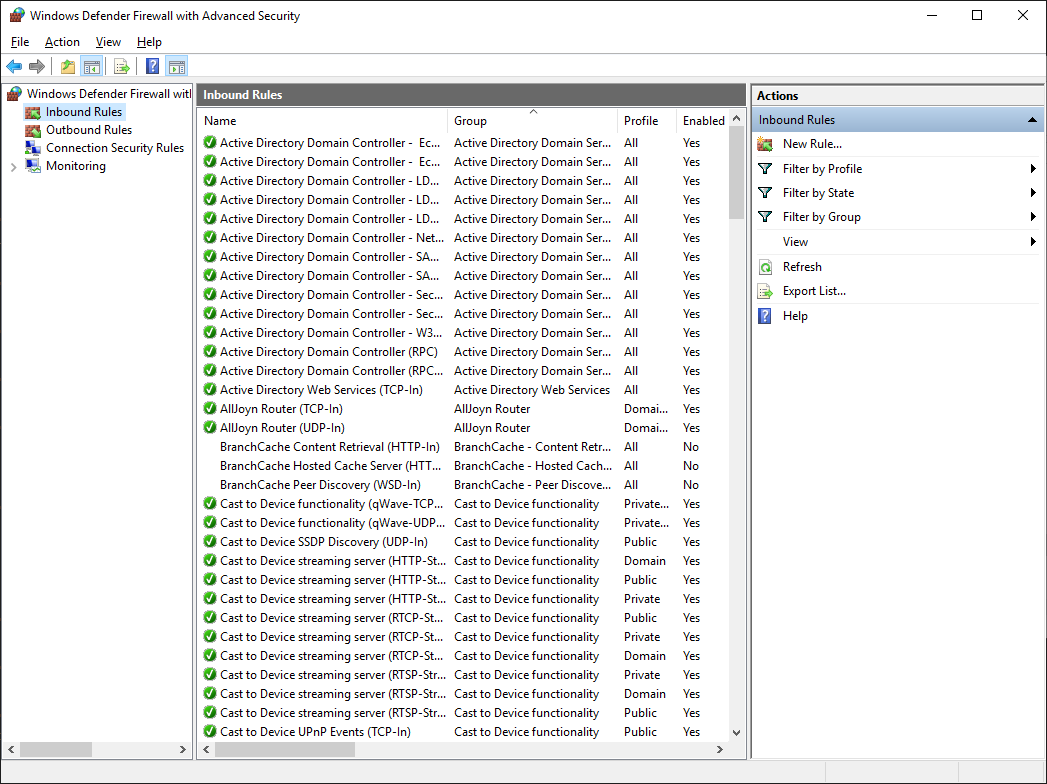

Переходим в Inbound Rules.

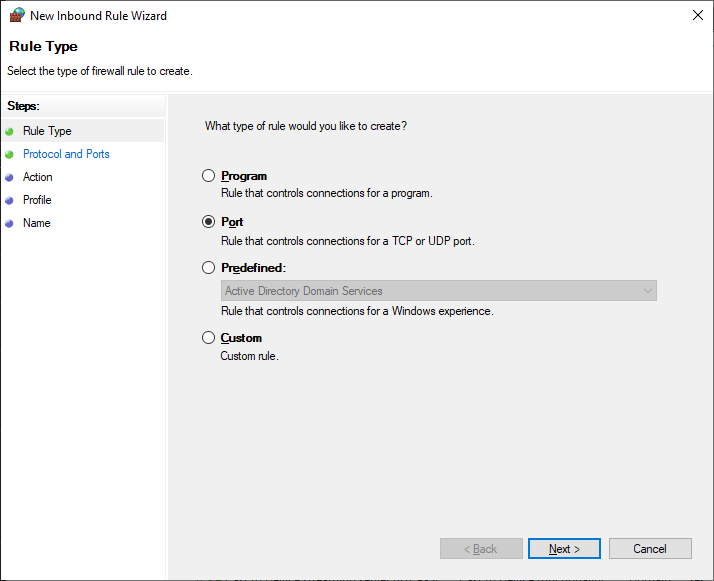

Создаём правило — New Rule.

Тип правила — Port. Next.

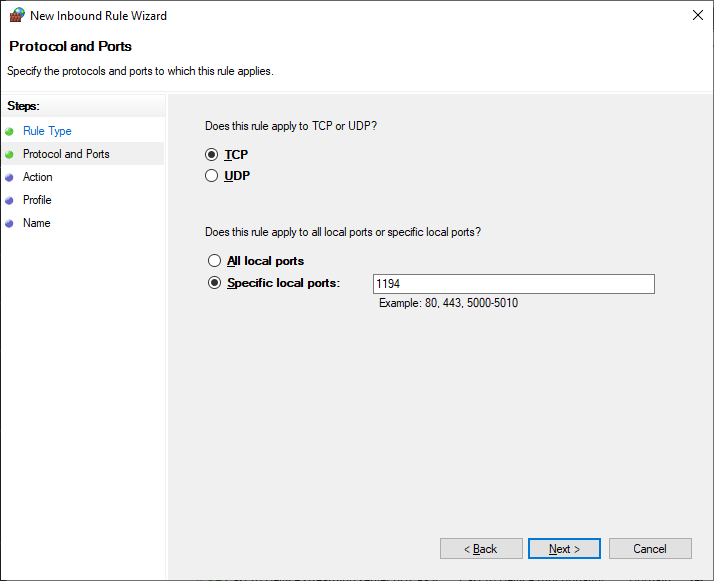

Протоколы и порты — TCP 1194. Как в настройках сервера. Next.

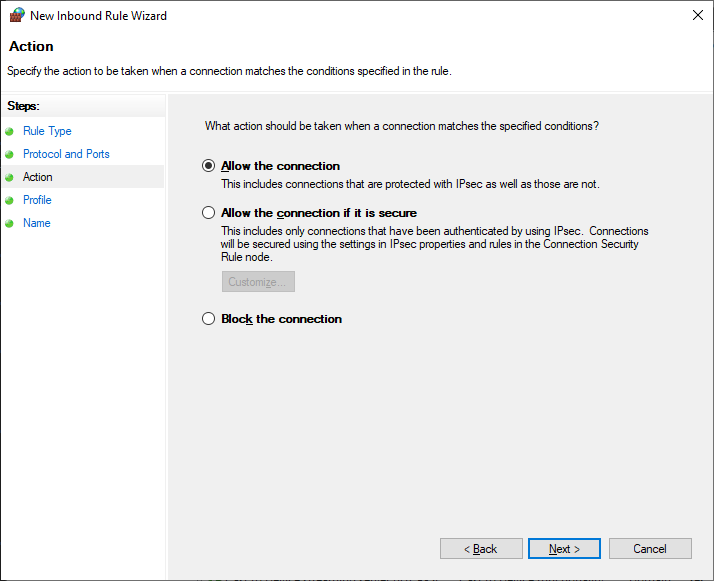

Действия — Allow the connection. Next.

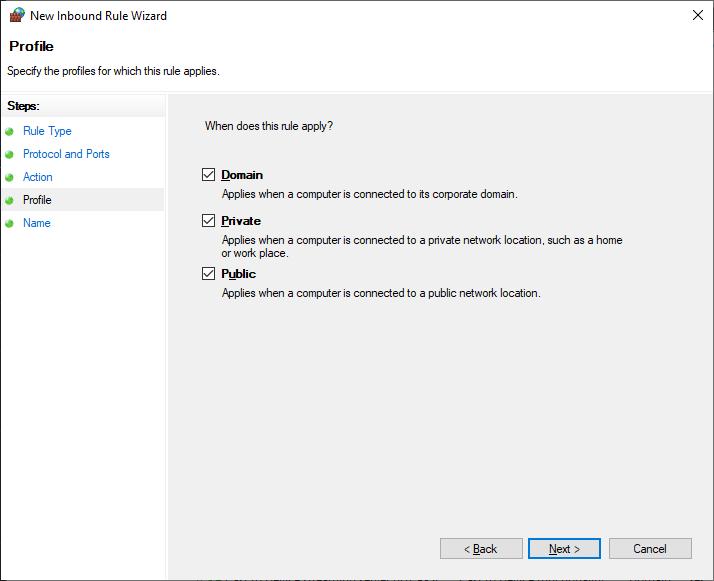

Для всех сетей. Next.

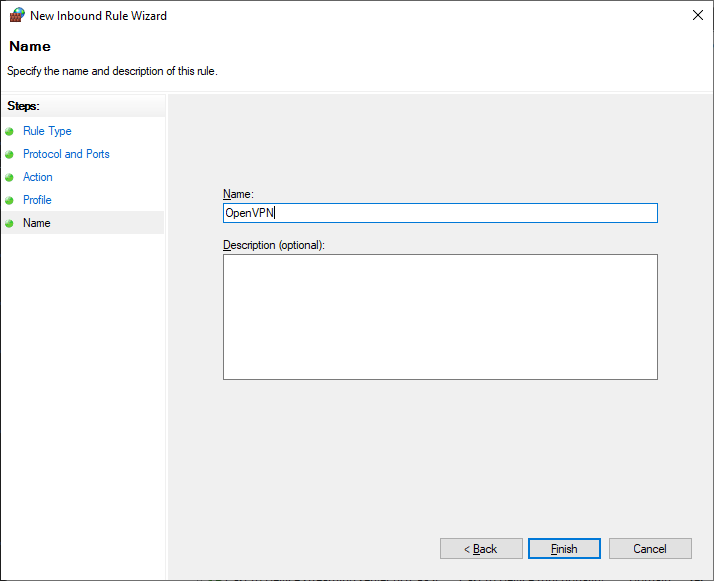

Указываем название правила — OpenVPN. Next.

Правило создано, теперь firewall не блокирует входящие TCP соединения на 1194 порту.

Настройка OpenVPN клиента на ПК Windows

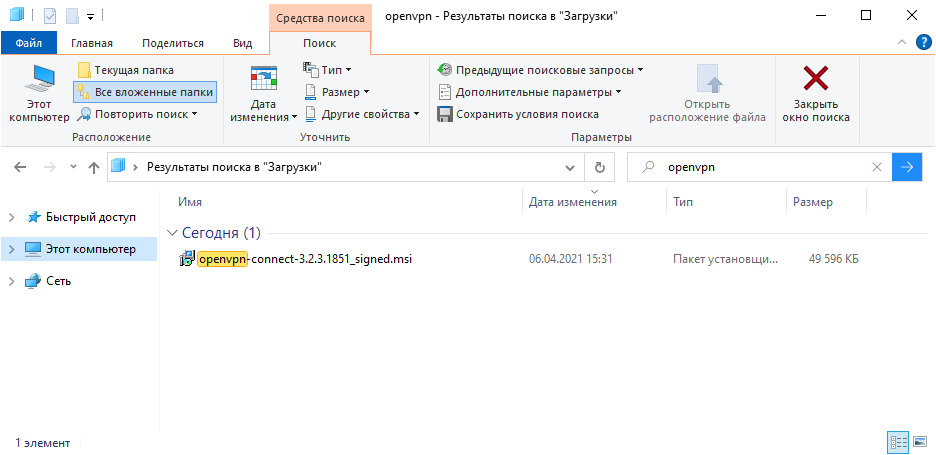

На компьютере клиента устанавливаем OpenVPN Connect.

Я скачиваю версию для Windows.

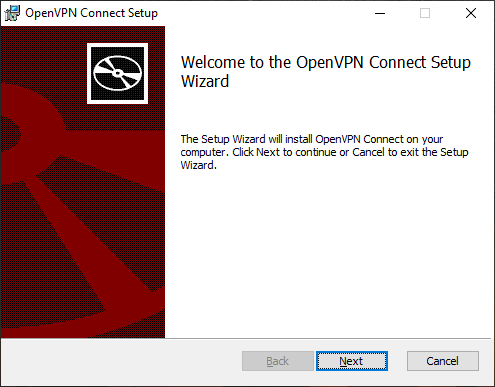

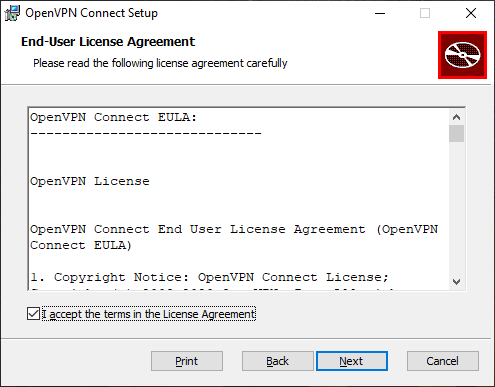

Принимаем лицензионное соглашение. Next.

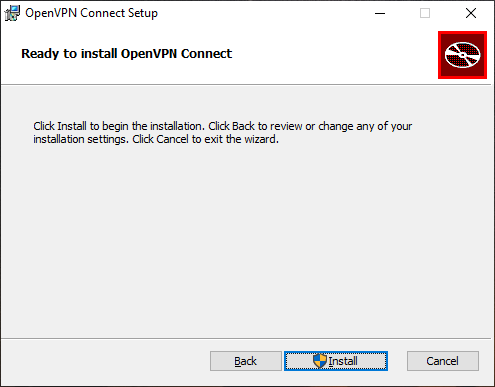

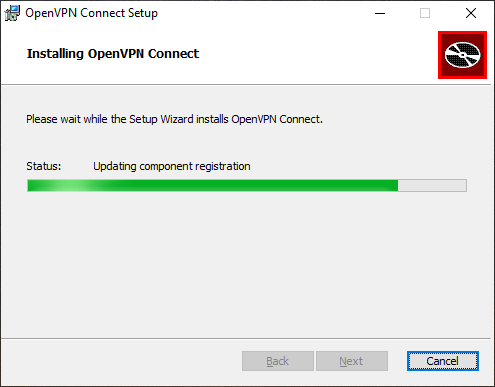

OpenVPN Connect устанавливается.

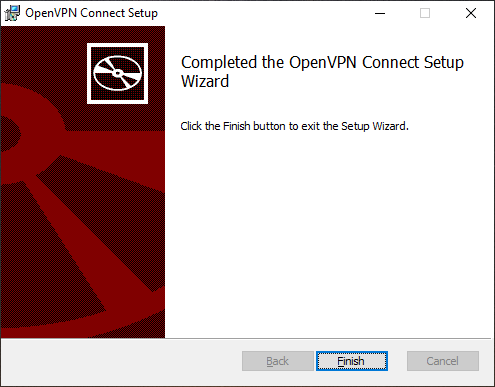

Установка завершена. Finish.

На рабочем столе появляется иконка OpenVPN Connect.

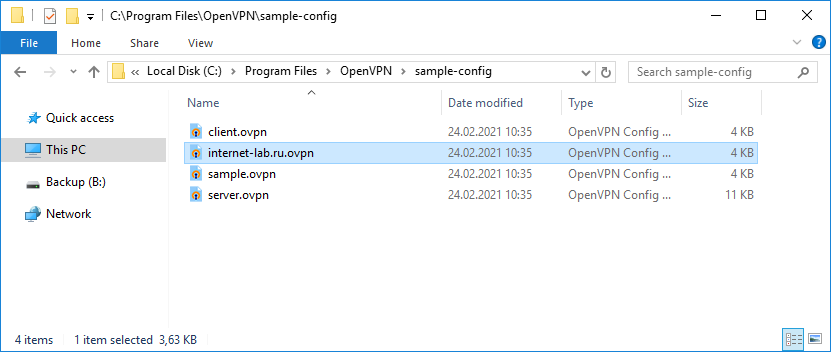

На сервере файл примера конфигурации client.ovpn копируем как internet-lab.ru.ovpn.

Здесь нужно указать протокол, порт адрес сервера и прочие параметры. Пути к ключам и сертификатам относительные.

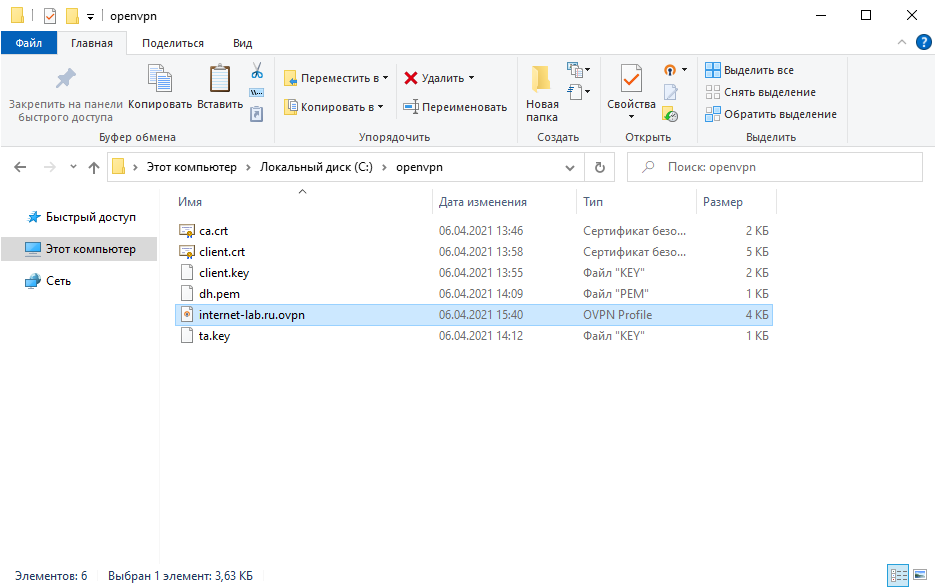

Создаём директорию, например, C:\openvpn. Копируем в неё с сервера файлы:

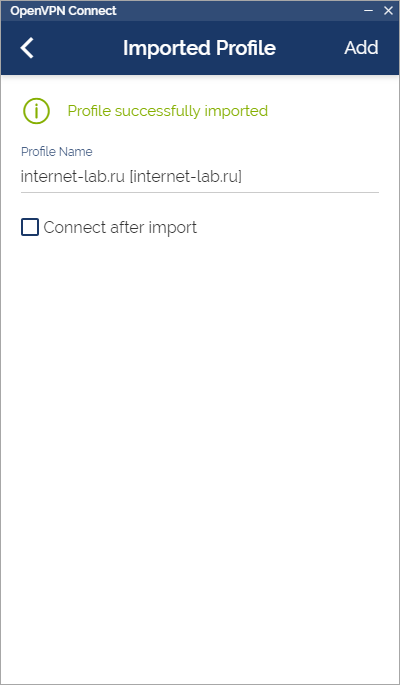

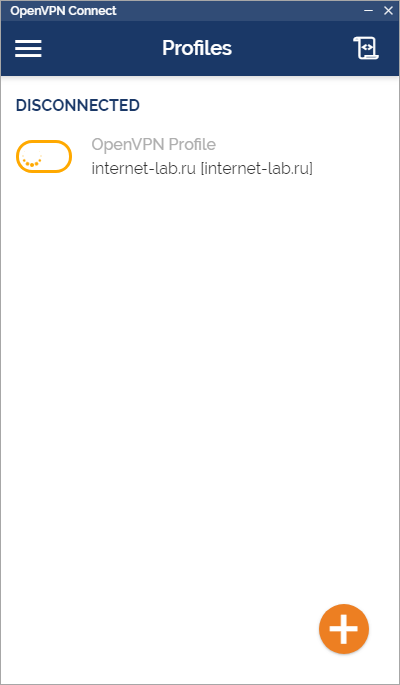

Запускаем OpenVPN Connect.

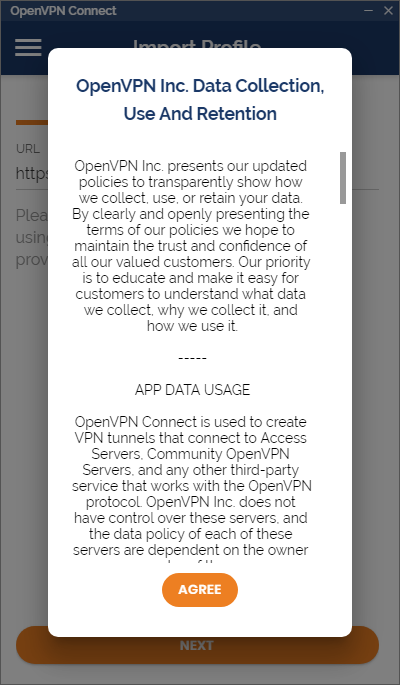

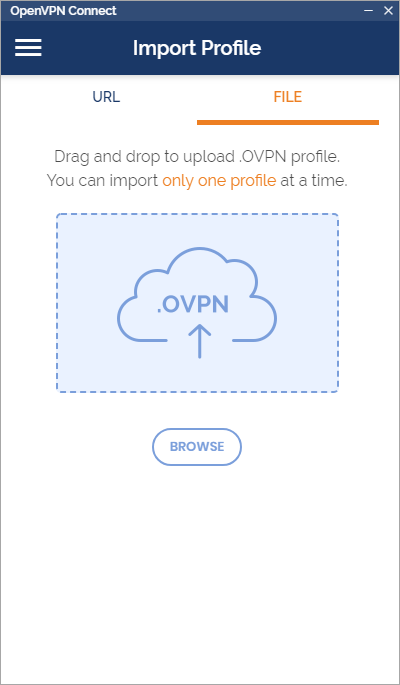

Agree. Переключаемся на File.

Перетаскиваем мышкой в окно файл C:\openvpn\internet-lab.ru.ovpn, или указываем через кнопку Browse.

Ставим галку «Connect after import».

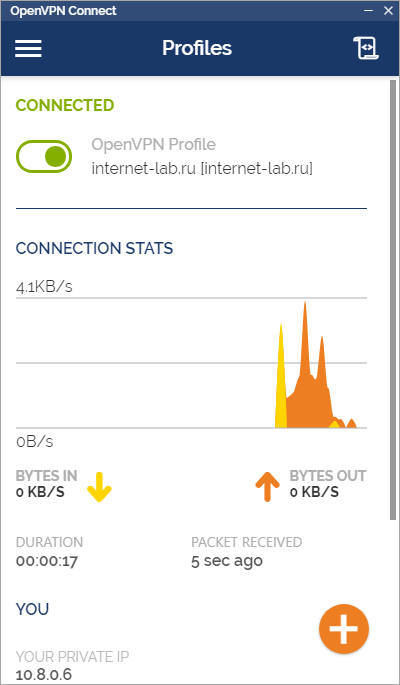

Соединение с OpenVPN сервером установлено.

В логах сервера видим, что соединился юзер v.pupkin.

Настройка OpenVPN клиента на смартфоне Android

Копируем на телефон все те же файлы, что и для клиента.