- File Encryption

- In this section

- Как зашифровать файлы, папки и диски в Windows 10

- Шифрование отдельных файлов

- Шифрование папок

- Шифрование диска

- Многобукфф

- Vladislav’s personal blog site

- Защищаем конфиденциальные файлы в Win10 при помощи шифрованной файловой системы (EFS)

- Подробная инструкция по включению шифрования при помощи EFS под Win10 Pro на папке

- Набор средств шифрования данных для мобильных ПК — анализ безопасности

- Глава 3. Шифрованная файловая система (EFS)

- Файловая система EFS в Windows XP

- Файловая система EFS в Windows Vista

- Режим EFS: EFS с программным хранилищем ключей

- Снижение рисков: EFS с программным хранилищем ключей

- Другие риски и их снижение: EFS с программным хранилищем ключей

- Режим EFS: EFS с использованием смарт-карт

- Windows XP и вход в систему со смарт-картой

- Windows Vista и файловая система EFS с использованием смарт-карт

- Снижение рисков: EFS с использованием смарт-карт

- Другие риски и их снижение: EFS с использованием смарт-карт

- Технология EFS: сводный анализ рисков

- Дополнительные сведения

File Encryption

The Encrypted File System, or EFS, provides an additional level of security for files and directories. It provides cryptographic protection of individual files on NTFS file system volumes using a public-key system.

Typically, the access control to file and directory objects provided by the Windows security model is sufficient to protect unauthorized access to sensitive information. However, if a laptop that contains sensitive data is lost or stolen, the security protection of that data may be compromised. Encrypting the files increases security.

To determine whether a file system supports file encryption for files and directories, call the GetVolumeInformation function and examine the FS_FILE_ENCRYPTION bit flag. Note that the following items cannot be encrypted:

- Compressed files

- System files

- System directories

- Root directories

- Transactions

Sparse files can be encrypted.

TxF does not support most operations on Encrypted File System (EFS) files. The only operations TxF supports are read operations, such as ReadEncryptedFileRaw.

In this section

| Topic | Description |

|---|---|

| Handling Encrypted Files and Directories | A file marked encrypted is encrypted by the NTFS file system by using the current encryption driver. |

| Encrypted Files and User Keys | Lists the functions to use to create a new key, add a key to an encrypted file, query the keys for an encrypted file, and remove keys from an encrypted file. |

| Backup and Restore of Encrypted Files | The raw encryption functions enable backup of encrypted files. |

For more information about encryption, see Adding Users to an Encrypted File.

For more information about cryptography, see Cryptography.

Как зашифровать файлы, папки и диски в Windows 10

Одним из лучших способов защиты конфиденциальности является шифрование важной информации на вашем компьютере. Например, вы хотите отправить персональную информацию кому-то или убедиться в том, что никто не сможет увидеть её на вашем компьютере. Шифрование помогает в любом случае.

У пользователей Windows 10 есть несколько вариантов шифрования данных. В этом руководстве мы расскажем, как шифровать отдельные файлы, папки с файлами и диски целиком. У каждого подхода есть свои плюсы и минусы. Узнав о них, вы будете лучше понимать, какой вид шифрования вам нужен в определённой ситуации. Нужно иметь в виду следующее:

- Windows 7 сейчас уже не поддерживается, про Windows 8 также можно забыть. В данной статье речь пойдёт исключительно о Windows 10.

- Если вы шифруете файлы, чтобы поделиться ими с кем-то и должны дать пароль, не следует отправлять пароль тем же способом, что вы отправляете сам файл. Например, если вы передаёте файл по электронной почте, пароль в этом письме писать не следует. Идеально будет передать его по телефону или в безопасных мессенджерах вроде Signal и Telegram, или использовать сервис, наподобие OneTimeSecret.com.

Теперь поговорим о том, когда использовать три метода шифрования:

- Шифрование отдельных файлов

- Шифрование папок

- Шифрование диска

Шифрование отдельных файлов

Если шифровать каждый файл по отдельности, у каждого будет свой пароль или ключ. Этот метод подходит, если вы собираетесь делиться файлами или хранить их в облаке. Пользователи Windows 10 могут шифровать отдельные файлы при помощи инструментов вроде 7-zip. Можно шифровать отдельные файлы Microsoft Office внутри приложений, хотя это больше подходит для домашних пользователей, чем для защиты от серьёзных угроз.

Шифрование папок

В этом случае будет зашифровано всё содержимое папки. Пароли или ключи даются папке, а не отдельным файлам.

Шифрование папок является отличным инструментом организации. Например, вы можете создавать разные зашифрованные папки для разных членов семьи. Они получат пароли только от своих папок и каждый будет иметь личное пространство на одном устройстве.

При желании можно шифровать отдельные файлы и хранить их в зашифрованной папке.

Шифрование диска

Шифрование диска защищает его целиком. Чтобы пользоваться устройством с зашифрованными жёстким диском, нужно ввести пароль или ключ при входе в систему, иначе диск будет недоступен.

Многобукфф

Vladislav’s personal blog site

Защищаем конфиденциальные файлы в Win10 при помощи шифрованной файловой системы (EFS)

Давайте попробуем разобраться, действительно ли можно получить несанкционированный доступ к файлам, если на компьютере работает операционная система Windows 10. Инженеры IBM, а впоследствии и Microsoft, потратили немало усилий на реализацию системы разделения прав для файловой системы NTFS (в бытность IBM это была HPFS). И если Win10 запущена на компьютере, то получить без разрешения доступ к чужим файлам очень и очень сложно, а в случае блокировки доступа и вовсе нельзя. Windows надежно охраняет файлы пользователей.

Но стоит только загрузиться в другую операционную систему, например, в Linux Mint, то все пользовательские файлы будут как на ладони. Качай что хочешь. А загрузиться в Mint можно хоть с флешки, хоть с CD-ROM, нужно только добраться до UEFI (BIOS) и активировать загрузку со съемных накопителей, если она не была активирована ранее, либо воспользоваться меню загрузки. Предположим, что вы поставили пароль на вход в UEFI и отключили выбор накопителя для загрузки как класс, тогда ваши файлы защищены немного сильнее. А злоумышленник может просто развинтить ваш компьютер, вытащить жесткий диск и подключить его к своему компьютеру, а затем скачать, все, что требуется. Ведь данные в виде файлов будут у него как открытая тетрадь на руках.

Специалисты от IT, знают, что несколько обезопасить данные в своем компьютере можно при помощи технологии BitLocker. BitLocker — штука хорошая, но позволяет шифровать только целиком разделы на дисках, либо физические, либо виртуальные. При этом обеспечивается сохранность ключей, в том числе и с хранением в модулях TPM. Что весьма удобно. Однако, шифрование целиком всего и вся, далеко не всегда удобно, хотя, безусловно, применение полного шифрования диска имеет определенный смысл. А вот про частичное шифрование файлов и каталогов, почему-то все забывают.

В Windows 10, как и в предыдущих ее реинкарнациях, присутствует Шифрованная Файловая Система, что в переводе означает Encrypted File System (EFS). Данная функция доступна начиная с редакции Pro и выше, поэтому если у вас версия Windows Home, то необходимо проапгрейдиться как минимум до Pro. В Wikipedia много написано о том, как и что, шифруется в EFS. Я лишь постараюсь объяснить все как можно проще и приведу самую подробную инструкцию по включению защиты ваших файлов.

Помимо наличия минимума в виде Pro редакции, необходимо чтобы вы работали под пользователем, у которого есть пароль. Пароль должен присутствовать обязательно, пусть это будет привязка к облачному сервису Microsoft, либо же полностью автономный пароль. Входите ли вы в систему по PIN-коду или же с применением рисунка — не важно, важно, что к вашей учетной записи привязан пароль. Помимо наличия пароля в активной учетной записи, необходимо чтобы защищаемые файлы и каталоги размещались на диске или его разделе с файловой системой NTFS. Скорее всего, именно такая файловая система и применяется у вас.

Шифрование данных происходит абсолютно прозрачно для пользователей и для подавляющего большинства программных продуктов, т.к. шифрование происходит на уровне файловой системы NTFS. Зашифровать можно как один файл, так и целую папку сразу. Зашифровать можно как пустую папку, а затем добавить в нее новые файлы и они тоже зашифруются, а можно зашифровать папку уже с файлами и каталогами внутри. Все на ваш выбор.

При работе с зашифрованными папками и файлами стоит учитывать следующее:

- Файлы зашифрованы до тех пор, пока они не будут перенесены на любую другую файловую системы отличную от NTFS. Например, вы копируете зашифрованный файл на «флешку». Если там FAT32, а скорее всего там именно он, то файл расшифруется. В десятой версии Windows Microsoft все же реализовал функцию, когда файл остается зашифрованным даже если вы его перенесли на флешку с FAT, так что стоит быть бдительным если сливаете какие-то файлы своему другу. Сможет ли он их потом открыть без мата? Если вы отправляете файл по электронной почте — он расшифруется (иначе пропадает смысл его отправке по почте). При передаче файла по сети также произойдет расшифровка.

- При перемещении между NTFS разделами файл остается зашифрованным. При перемещении файла с одного NTFS диска на другой NTFS диск, файл будет зашифрованным. При копировании файла на жесткий сменный диск с файловой системой NTFS он будет зашифрованным и в новом месте.

- При насильственной смене пароля учетной записи третьим лицом, например, администратором, либо же насильственная смена пароля привязанной учетной записи домена, либо облачной службы — доступ к файлам без резервного сертификата (формируется при первом шифровании) будет уже невозможен.

Последний пункт весьма важен, особенно лицам с ненадежной памятью, которые постоянно сбрасывают пароли. Тут такой фокус может обернуться навсегда зашифрованными файлами, если, конечно, не импортировать в систему сохраненный сертификат. Тем не менее, когда смена пароля происходит добровольно, например, в соответствии с политикой смены пароля, то безвременная потеря зашифрованных файлов не произойдет.

Скептики вполне справедливо заметят, что подобная защита, впрочем, как и BitLocker, не является супернадежной, дескать, хакеры могут подобрать пароль, если он слабый, да и спецслужбы все расшифруют. Действительно, ваш пароль могут банально подобрать, если он короток, да прост. А спецслужбы на то они и спецслужбы, чтобы иметь техническую возможность добраться до содержимого файлов слишком уж мнительных пользователей. Более того, когда вы вошли в систему, вы сразу же получаете прозрачный доступ ко всем вашим зашифрованным при помощи EFS файлам. И если на вашем компьютере завелся троян или вирус, то он совершенно аналогично получит доступ к драгоценным файликам. Компьютерную гигиену стоит соблюдать неукоснительно.

Подробная инструкция по включению шифрования при помощи EFS под Win10 Pro на папке

Ниже я предлагаю пошаговую, точную инструкцию, как зашифровать папку с файлами в ней. Отдельный файл шифруется аналогичным образом.

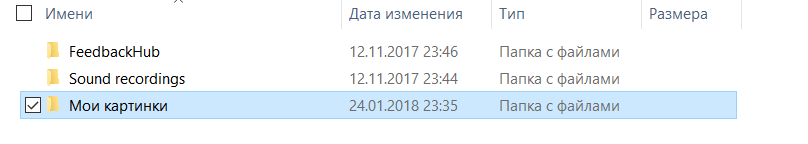

Шаг 1. Создаем папку. Пусть она называется «Мои картинки».

Шаг 2. Нажимаем на папке правой кнопкой мышки и в контекстном меню выбираем «Свойства».

Набор средств шифрования данных для мобильных ПК — анализ безопасности

Глава 3. Шифрованная файловая система (EFS)

Опубликовано 4 апреля 2007

Операционные системы Microsoft® Windows® XP и Windows Vista™ позволяют защищать данные и восстанавливать их с помощью шифрованной файловой системы (EFS). Файловая система EFS — это технология шифрования данных, применяемая к отдельным файлам или всем файлам в конкретной папке. Файлы EFS невозможно расшифровать без соответствующих данных ключа. Кроме того, необходимо отметить, что, в отличие от технологии шифрования диска Microsoft BitLocker™ (BitLocker), файловую систему EFS нельзя применять к файлам, необходимым для загрузки операционной системы.

Хотя технология BitLocker обеспечивает шифрование всех данных на системном томе, файловая система EFS обеспечивает большую точность и гибкость при настройке параметров шифрования для одного или нескольких пользователей компьютера. Например, файловую систему EFS можно использовать для шифрования файлов данных в сети, доступ к которым имеет множество различных пользователей, что невозможно сделать с помощью технологии BitLocker.

Файловая система EFS шифрует данные каждого пользователя с помощью ключа, доступного только самому пользователю и авторизованным агентам восстановления. Злоумышленник, получивший копии файлов, не сможет их прочитать, пока не получит данные ключа или не скопирует файлы напрямую из исходного местоположения в другое, используя учетную запись пользователя, который зашифровал файлы.

На этой странице

Файловая система EFS в Windows XP

Хотя файловая система EFS была доступна еще в Windows 2000, ее реализация в Windows XP и Windows Server® 2003 предлагает важные дополнительные возможности, в том числе:

улучшенные возможности восстановления;

полная поддержка проверки отзыва сертификатов, используемых при предоставлении общего доступа к зашифрованным файлам;

упрощение поиска и проверки защищенных файлов благодаря изменению пользовательского интерфейса в проводнике Windows;

поддержка зашифрованных автономных папок в Windows XP;

поддержка нескольких пользователей для зашифрованных файлов;

поддержка поставщиков служб шифрования повышенной стойкости корпорации Майкрософт;

сквозное шифрование с использованием файловой системы EFS через протокол WebDAV.

Дополнительные сведения об улучшениях файловой системы EFS для Windows XP см. в статье Шифрованная файловая система (EFS) в Windows XP и Windows Server 2003.

Во всех сценариях с использованием файловой системы EFS, описанных в данной главе, вошедший в систему пользователь может включить шифрование файлов и папок в окне Дополнительные атрибуты проводника Windows.

Рис. 3.1. Диалоговое окно «Дополнительные атрибуты» Windows XP

Если файл в папке шифруется впервые, появляется запрос о том, следует ли зашифровать только выбранный файл или всю папку.

Организации, которым требуется повышенный контроль над областью действия политики шифрования EFS, могут централизованно управлять файловой системой EFS с помощью объектов групповой политики для автоматического распространения сценариев, использующих служебную программу Cipher.exe для настройки шифрования во всей организации.

.gif)

Оба режима работы файловой системы EFS (программный и с использованием смарт-карт) требуют наличия соответствующего сертификата для выполнения каждой операции. Например, режим файловой системы EFS с использованием смарт-карт требует наличия смарт-карты для каждой операции шифрования и расшифровки. Это не позволяет пользователям случайно зашифровать файлы с использованием сертификата, для которого отсутствует закрытый ключ, поскольку сертификат нельзя использовать для шифрования, если закрытый ключ недоступен.

Файловая система EFS в Windows Vista

Файловая система EFS доступна в выпусках Windows Vista Business, Enterprise и Ultimate. Кроме того, она будет включена в выпуск Windows Server с кодовым именем «Longhorn». В системе Windows Vista в файловую систему EFS внесены важные дополнительные улучшения, в том числе следующие:

использование для шифрования EFS ключей шифрования, хранящихся на смарт-картах;

создание и выбор сертификатов для EFS с помощью мастера;

перенос файлов со старой смарт-карты на новую с помощью мастера;

шифрование системного файла подкачки при включенной файловой системе EFS;

новые параметры групповой политики, позволяющие администраторам определять и внедрять политики организации, касающиеся EFS. Эти параметры позволяют требовать смарт-карты для EFS, принудительно шифровать файл подкачки, задавать минимальную длину ключа для EFS и принудительно шифровать папки пользователей «Мои документы».

Улучшенная функциональность и возможность точного управления возможностями EFS в Windows Vista отражены в новом пользовательском интерфейсе.

Рис. 3.2. Интерфейс управления EFS в Windows Vista

Далее в этой главе описаны два режима работы файловой системы EFS и уровни защиты, обеспечиваемые ими.

Режим EFS: EFS с программным хранилищем ключей

Для использования этого режима EFS требуется только компьютер с Windows XP или Windows Vista.

Логическая последовательность процесса шифрования EFS в данном режиме показана на рисунке ниже.

Рис. 3.3. Процесс шифрования EFS

Ниже описаны этапы процесса шифрования, показанные на рисунке.

Пользователь создает файл в зашифрованной папке.

Случайным образом создается симметричный ключ шифрования файлов.

Операционная система проверяет хранилище сертификатов пользователя на наличие сертификата, имеющего соответствующие флаги использования ключа. Если такой сертификат отсутствует, он создается автоматически.

Для шифрования и хранения закрытого ключа, связанного с сертификатом пользователя, используется интерфейс DPAPI.

Ключ шифрования файлов шифруется с помощью открытого ключа сертификата и хранится в метаданных файла.

Ключ шифрования файлов используется для шифрования каждого блока данных.

Зашифрованные блоки записываются на диск.

Логическая последовательность процесса расшифровки EFS в данном режиме показана на рисунке ниже.

Рис. 3.4. Процесс расшифровки EFS

Ниже описаны этапы процесса расшифровки, показанные на рисунке.

Учетные данные пользователя для входа в систему проверяется либо локально, либо контроллером домена.

Пользователь пытается получить доступ к зашифрованному файлу.

Интерфейс DPAPI используется для загрузки закрытого ключа, связанного с сертификатом пользователя X.509. Этот ключ расшифровывается с помощью ключа, полученного на основе учетных данных пользователя.

Ключ шифрования файлов загружается из файла и расшифровывается с помощью закрытого ключа, полученного на предыдущем этапе.

Ключ шифрования файлов используется для расшифровки каждого блока файла при его запросе.

Расшифрованные данные передаются запросившему их приложению.

Дополнительные сведения о реализации файловой системы EFS см. в технической справке по шифрованной файловой системе.

Снижение рисков: EFS с программным хранилищем ключей

Этот режим файловой системы EFS позволяет снизить указанные ниже риски.

Сотрудник организации может прочитать зашифрованные данные. Преимущество файловой системы EFS по сравнению с BitLocker заключается в том, что ключи шифрования хранятся в безопасном хранилище ключей, защищенном учетными данными пользователя. В данной конфигурации в качестве учетных данных выступает пароль. Таким образом, другие полномочные пользователи компьютера могут входить в систему как интерактивно, так и по сети, но не будут иметь доступа к конфиденциальным файлам на компьютере, которые пользователь защитил с помощью файловой системы EFS, если он отдельно не предоставит им доступ к этим файлам.

Обнаружение ключей с помощью автономной атаки. Если целью злоумышленника является ключ (например ключ шифрования файлов или главный ключ DPAPI), а не пароль пользователя, ключ восстановления EFS (который является закрытым ключом для используемых файловой системой EFS сертификатов) или главный ключ DPAPI можно найти методом перебора. Эта угроза не должна волновать большинство организаций в силу сложности осуществления подобной атаки из-за стойкости ключей, используемых EFS.

Утечка незашифрованных данных через системный файл подкачки (только для Windows Vista). Windows Vista предоставляет возможность шифрования содержимого системного файла подкачки, что позволяет устранить возможный источник утечки данных. Эта функция была специально разработана для защиты ключей EFS в Windows Vista, таких как главный ключ DPAPI (см. следующий раздел), в процессе их использования на компьютере. Она также позволяет снизить риск доступности незашифрованных данных в файле подкачки при его использовании каким-либо приложением. Ключи шифрования, используемые для шифрования файла подкачки, являются временными и создаются в подсистеме LSA. Они не создаются на основе учетных данных пользователя, применяемых для входа в систему, или сертификата X.509. После выключения (или сбоя) компьютера данные из зашифрованного файла подкачки невозможно восстановить или прочитать любым известным способом за исключением перебора.

Другие риски и их снижение: EFS с программным хранилищем ключей

Данный режим EFS не позволяет снизить указанные ниже риски без применения дополнительных средств управления и политик.

Компьютер оставлен в режиме гибернации. Как и при использовании BitLocker, если пользователь не настроил компьютер на запрос пароля при выходе из спящего режима или режима гибернации, операционная система не сможет определить, является ли текущий пользователь полномочным. В подобной ситуации злоумышленник может воспользоваться переносным компьютером от лица полномочного пользователя. Одним из наиболее вероятных видов атаки является копирование интересующих злоумышленника данных на съемный носитель или на сетевой диск. Однако если компьютер настроен на запрос учетных данных пользователя при выходе из спящего режима или режима гибернации, этот риск снижается.

Компьютер оставлен в спящем (ждущем) режиме. Используется способ снижения риска, описанный выше.

Пользователь не вышел из системы, компьютер разблокирован. После входа пользователя в систему его учетные данные можно применять для расшифровки сертификатов, используемых для EFS. С этого момента незашифрованные данные может получить любой пользователь, имеющий доступ к клавиатуре. Наиболее надежным способом снижения данного риска является обучение пользователей, на компьютерах которых имеются конфиденциальные данные, основам безопасности.

Обнаружение локального пароля или пароля домена. В этой конфигурации ключи файловой системы EFS расшифровываются в последовательности, которая начинается с ключа, полученного на основе пароля пользователя. Таким образом, шифрование EFS вскрывается при разглашении пароля пользователя. Этот риск можно снизить, реализовав политику надежных паролей, которая позволяет предотвратить некоторые атаки (например атаки перебором по словарю), а также проинформировав пользователей о важности защиты паролей.

Автономные атаки на операционную систему. Файловая система EFS не обеспечивает защиты операционной системы или ее файлов конфигурации в случае автономной атаки.

Сетевые атаки на операционную систему. Риск сетевых атак на операционную систему не снижается при использовании данного режима. Злоумышленник, которому удастся выполнить в операционной системе соответствующий код, сможет похитить ключи шифрования.

Утечка незашифрованных данных через файл гибернации. Файловая система EFS не защищает системный файл гибернации. Этот риск можно снизить путем обновления до Windows Vista и использования технологии BitLocker либо путем отключения режима гибернации.

.gif)

Отключение режима гибернации снижает удобство использования мобильных ПК. Этот способ снижения риска подходит для компьютеров, на которых хранятся чрезвычайно важные данные, но обычно более приемлемо использовать другие способы.

Утечка незашифрованных данных через системный файл подкачки (только для Windows XP). В Windows XP файловая система EFS не позволяет шифровать системные файлы, в том числе и системный файл подкачки. Это ограничение означает, что если доступ к конфиденциальным данным осуществляется через какое-либо приложение, данные могут записываться на диск в процессе обычных операций с файлом подкачки. Этот риск можно снизить путем обновления до Windows Vista или отключения на компьютере файла подкачки.

.gif)

Отключение файла подкачки, как правило, приводит к снижению производительности компьютера, в некоторых случаях значительному.

Атаки на платформу. Компьютер, на котором используется файловая система EFS с программным хранилищем ключей, хранит ключи EFS на диске и в оперативной памяти. Атака на платформу с использованием прямого доступа к памяти или иных действий с оборудованием позволяет восстановить данные ключа.

Необходимое средство проверки подлинности оставлено на компьютере или рядом с ним. В этом случае отсутствует дополнительный фактор проверки подлинности. Единственным фактором проверки подлинности является пароль пользователя для входа в систему или в сеть.

Ошибка пользователя. Пользователи не должны сохранять файлы, содержащие конфиденциальные данные, в папки, для которых не включена файловая система EFS. В Windows Vista этот риск частично снижен, поскольку существует параметр конфигурации EFS, позволяющий шифровать все файлы в папке «Документы». Эта функция обеспечивает шифрование всех файлов и каталогов пользователя. Этот риск также можно снизить при использовании средства Microsoft Encrypting File System Assistant (входит в состав данного решения Solution Accelerator) для автоматизации защиты файлов пользователей с помощью EFS.

Режим EFS: EFS с использованием смарт-карт

Различные версии Windows предоставляют различные возможности для улучшения функций безопасности файловой системы EFS. Сведения о возможностях операционных систем приведены в последующих подразделах.

Windows XP и вход в систему со смарт-картой

Вход со смарт-картой — это параметр пользователя домена, настраиваемый с помощью службы каталогов Active Directory®, который требует от пользователя использовать смарт-карту для входа с учетной записью домена. Основной риск для файловой системы EFS заключается в том, что в случае раскрытия пароля пользователя злоумышленник сможет войти в систему с этой учетной записью и получить доступ к любым данным на компьютере, в том числе к данным, защищенным с помощью EFS.

Параметр политики Active Directory, требующий смарт-карту для входа в систему, значительно повышает безопасность учетной записи, а следовательно, безопасность данных, защищенных с помощью EFS. Этот параметр также позволяет защитить зашифрованные данные от автономных атак, поскольку он повышает стойкость ключа, используемого EFS для шифрования DPAPI. DPAPI создает ключ на основе учетных данных пользователя.

Существует два варианта требования входа в систему с помощью смарт-карт: для каждого пользователя и для каждого компьютера. В каждом режиме можно включить или принудительно использовать такой вход в систему. Между этими режимами имеется ряд важных отличий в плане безопасности; часть из них приведена ниже.

При принудительном входе в систему с помощью смарт-карт для каждого пользователя исходный ключ имеет значительно большую стойкость, чем обычный пароль. Вместо подбора пароля перебором по словарю злоумышленнику потребуется методом перебора определить закрытый ключ, который при достаточной длине практически невозможно взломать, используя современные технологии.

Принудительный вход в систему с помощью смарт-карт для каждого компьютера в некотором роде обеспечивает большую безопасность, чем вход в систему с помощью только одного пароля, поскольку при этом используется дополнительный фактор проверки подлинности. Однако при входе в систему с помощью смарт-карт для каждого компьютера смарт-карты используются только для проверки подлинности при входе в систему. Злоумышленник, получивший зашифрованный главный ключ DPAPI, сможет выполнить перебор за меньшее время, чем потребуется для перебора главного ключа DPAPI, защищенного смарт-картой для входа в систему каждого пользователя.

Включение каждого режима входа в систему с помощью смарт-карт без их принудительного использования не является эффективной мерой обеспечения безопасности, поскольку при этом пользователь может не использовать смарт-карту.

Дополнительные сведения о DPAPI и влиянии входа в систему с помощью смарт-карт на ключи DPAPI см. в статье MSDN Защита данных Windows.

.gif)

Предполагается, что смарт-карты используются с неочевидным ПИН и реализована блокировка ПИН для защиты от его подбора.

Процесс шифрования EFS с использованием смарт-карт в Windows XP показан на рисунке ниже.

Рис. 3.5. Последовательность шифрования EFS с использованием смарт-карт для Windows XP

Ниже описаны этапы процесса шифрования, показанные на рисунке.

Пользователь создает файл в зашифрованной папке.

Случайным образом создается симметричный ключ шифрования файлов.

Операционная система проверяет хранилище сертификатов пользователя на наличие сертификата, имеющего соответствующие флаги использования ключа. Если такой сертификат отсутствует, он создается автоматически.

Для шифрования и хранения закрытого ключа, связанного с сертификатом пользователя, используется интерфейс DPAPI. Такое шифрование является более стойким, чем используемое в предыдущем режиме, поскольку при принудительном входе в систему с помощью смарт-карт применяется значительно более надежный пароль.

Ключ шифрования файлов шифруется с помощью открытого ключа сертификата и хранится в метаданных файла.

Ключ шифрования файлов используется для шифрования каждого блока данных.

Зашифрованные блоки записываются на диск.

Процесс расшифровки EFS с использованием смарт-карт в Windows XP показан на приведенном ниже рисунке.

Рис. 3.6. Последовательность расшифровки EFS с использованием смарт-карт для Windows XP

Ниже описаны этапы процесса расшифровки, показанные на рисунке.

Учетные данные пользователя для входа в систему с использованием смарт-карт проверяется либо локально, либо контроллером домена.

Пользователь пытается получить доступ к зашифрованному файлу.

Правильный закрытый ключ загружается из хранилища DPAPI пользователя, а DPAPI расшифровывает его с помощью ключа, полученного на основе надежного случайного пароля пользователя, применяемого к учетной записи пользователя при включенном параметре Вход со смарт-картой.

Ключ шифрования файлов загружается из файла и расшифровывается с помощью закрытого ключа, полученного на предыдущем этапе.

По мере считывания приложением каждого блока файла он расшифровывается с помощью ключа шифрования файлов, а затем передается запросившему его приложению.

Windows Vista и файловая система EFS с использованием смарт-карт

Windows Vista предоставляет новые широкие возможности, повышающие безопасность и удобство использования файловой системы EFS благодаря более тесной интеграции с технологией смарт-карт. В Windows XP вход в систему с помощью смарт-карт используется ненапрямую благодаря улучшению возможностей ключей DPAPI. В то же время в Windows Vista смарт-карты можно использовать напрямую для шифрования файлов с помощью файловой системы EFS. Новые возможности не требуют от пользователя входить в систему с помощью смарт-карты, хотя этот вариант также можно использовать. Вместо этого пользователю предлагается вставить смарт-карту и ввести ПИН, если файловая система EFS настроена на использование смарт-карт.

Очевидная реализация файловой системы EFS со смарт-картами заключается в прямом шифровании ключа шифрования файлов с помощью открытого ключа и расшифровке ключа шифрования файлов с помощью закрытого ключа, соответствующего сертификату, который хранится на смарт-карте. Хотя такой подход является весьма простым и безопасным, он приводит к снижению производительности, поскольку каждая операция расшифровки закрытого ключа требует взаимодействия со смарт-картой, а ЦП смарт-карты работает крайне медленно по сравнению с ЦП компьютера.

Другая проблема, связанная с данной очевидной реализацией, заключается в необходимости постоянного наличия смарт-карты, поскольку при каждой попытке расшифровки файла для расшифровки ключа шифрования файлов требуется закрытый ключ. Для повышения производительности и удобства использования файловой системы EFS с использованием смарт-карт EFS по умолчанию получает симметричный ключ на основе закрытого ключа, хранящегося на смарт-карте, и использует его для расшифровки и шифрования ключей шифрования файлов, связанных с зашифрованными файлами. В конфигурации по умолчанию полученный симметричный ключ кэшируется операционной системой, поэтому для последующих операций шифрования или расшифровки не требуются смарт-карты и соответствующие закрытые и открытые ключи.

Возможность создания симметричного ключа и его кэширования определяется значением параметра Создать по смарт-карте ключ пользователя, допускающий кэширование (рис. 3.2, «Интерфейс управления EFS в Windows Vista»). Если этот параметр отключен, симметричный ключ не создается и не кэшируется, а ключ шифрования файлов шифруется и расшифровывается напрямую с помощью смарт-карт. В данном руководстве для описания двух различных рабочих режимов с уникальными характеристиками безопасности используются термины режим кэширования ключей и режим без кэширования ключей.

Режим кэширования ключей

В режиме кэширования ключей созданный симметричный ключ кэшируется и хранится операционной системой в защищенной области памяти LSA до истечения срока действия кэша, который можно настроить. Срок действия кэша по умолчанию составляет восемь часов простоя системы. Любая операция с использованием созданного ключа приведет к сбросу отсчета срока действия. Также можно настроить очистку кэша ключей EFS при блокировке компьютера или извлечении смарт-карты. Режим кэширования ключей значительно повышает производительность и позволяет администратору настроить файловую систему EFS таким образом, чтобы зашифрованные файлы можно было шифровать и расшифровывать при отсутствии смарт-карты в устройстве чтения.

.gif)

Дополнительные сведения о реализации режима кэширования в Windows Vista см. в Руководстве по безопасности Windows Vista.

Процесс шифрования EFS в режиме кэширования ключей показан на рисунке ниже.

Рис. 3.7. Последовательность шифрования EFS для Windows Vista с использованием смарт-карт (в режиме кэширования)

Ниже описаны этапы процесса шифрования, показанные на рисунке.

Пользователь создает файл в зашифрованной папке.

При выполнении одного из указанных ниже условий пользователю будет предложено вставить смарт-карту и ввести ПИН.

Пользователь не вошел в систему с помощью смарт-карты.

Пользователь не использовал смарт-карту для доступа к файлу EFS в последнее время.

ПИН смарт-карты не был кэширован с момента последней операции с файловой системой EFS, либо кэш ПИН был очищен вследствие бездействия.

Случайным образом создается ключ шифрования файлов.

Симметричный ключ создается на основе закрытого ключа смарт-карты при выполнении одного из следующих условий:

шифруется первый файл;

созданный ключ отсутствует в кэше.

Ключ шифрования файлов шифруется с помощью созданного симметричного ключа и хранится в метаданных файла.

Созданный симметричный ключ кэшируется в защищенной области памяти LSA.

Ключ шифрования файлов используется для шифрования каждого блока данных.

Зашифрованные блоки записываются на диск.

Процесс расшифровки EFS в режиме кэширования ключей показан на рисунке ниже.

Рис. 3.8. Последовательность расшифровки EFS с использованием смарт-карт для Windows Vista (в режиме кэширования)

Ниже описаны этапы процесса расшифровки, показанные на рисунке.

Пользователь пытается получить доступ к зашифрованному файлу.

При выполнении одного из указанных ниже условий пользователю будет предложено вставить смарт-карту и ввести ПИН.

Пользователь не вошел в систему с помощью смарт-карты.

Пользователь не использовал смарт-карту для доступа к файлу EFS в последнее время.

ПИН смарт-карты не был кэширован с момента последней операции с файловой системой EFS, либо кэш ПИН был очищен вследствие бездействия.

Симметричный ключ создается на основе закрытого ключа смарт-карты, если он еще не был кэширован. После первого использования созданный ключ кэшируется в защищенной области памяти LSA.

Ключ шифрования файлов загружается из файла и расшифровывается с помощью созданного симметричного ключа.

По мере считывания приложением каждого блока файла он расшифровывается с помощью ключа шифрования файлов, а затем передается запросившему его приложению.

Режим без кэширования ключей

Процесс шифрования EFS в системе Windows Vista при работе EFS в режиме без кэширования ключей показан на приведенном ниже рисунке.

Рис. 3.9. Последовательность шифрования EFS с использованием смарт-карт для Windows Vista (без кэширования ключей)

Ниже описаны этапы процесса шифрования, показанные на рисунке.

Пользователь создает файл в зашифрованной папке.

Если смарт-карта пользователя отсутствует в устройстве чтения, пользователю предлагается вставить смарт-карту.

Случайным образом создается симметричный ключ шифрования файлов.

Ключ шифрования файлов шифруется с помощью открытого ключа сертификата и хранится в метаданных файла.

По мере записи приложением каждого блока данных он шифруется с помощью ключа шифрования файлов.

Зашифрованный блок записывается на диск.

Процесс расшифровки EFS без кэширования ключей показан на приведенном ниже рисунке.

Рис. 3.10. Последовательность расшифровки EFS с использованием смарт-карт для Windows Vista (без кэширования ключей)

Ниже описаны этапы процесса расшифровки, показанные на рисунке.

Пользователь пытается получить доступ к зашифрованному файлу.

Если смарт-карта пользователя отсутствует в устройстве чтения, пользователю предлагается вставить смарт-карту. При выполнении одного из указанных ниже условий пользователю будет предложено ввести ПИН.

Пользователь не вошел в систему с помощью смарт-карты.

Пользователь не использовал смарт-карту для доступа к файлу EFS в последнее время.

ПИН смарт-карты не был кэширован с момента последней операции с файловой системой EFS, либо кэш ПИН был очищен вследствие бездействия.

Из файла загружаются метаданные EFS, а зашифрованный ключ шифрования файлов передается смарт-карте.

Смарт-карта расшифровывает метаданные для получения ключа шифрования файлов, который затем возвращается операционной системе.

По мере считывания приложением каждого блока файла он расшифровывается с помощью ключа шифрования файлов, а затем передается запросившему его приложению.

Снижение рисков: EFS с использованием смарт-карт

Файловая система EFS со смарт-картами позволяет снизить указанные ниже риски.

Компьютер оставлен в режиме гибернации (только для режима без кэширования ключей в Windows Vista). Windows Vista может требовать проверки подлинности с помощью смарт-карты каждый раз при доступе к файлу, защищенному EFS. Данный режим работы позволяет эффективно снизить этот риск (в отличие от используемого по умолчанию режима кэширования ключей смарт-карт).

Компьютер оставлен в спящем (ждущем) режиме (только для режима без кэширования ключей в Windows Vista). Используется способ снижения риска, описанный выше (для режима гибернации).

Пользователь не вышел из системы, компьютер разблокирован (только для режима без кэширования ключей в Windows Vista). Windows Vista может требовать проверки подлинности с помощью смарт-карты каждый раз при доступе к файлу, защищенному EFS. Эта возможность (режим без кэширования ключей), описанная выше в данной главе, позволяет эффективно снизить этот риск благодаря требованию наличия смарт-карты в устройстве чтения при всех операциях доступа к файлам EFS. Хотя в этом случае существенно снижается удобство использования, этот режим подходит тем организациям, которым требуется наиболее надежное шифрование конфиденциальных и критически важных данных.

Обнаружение локального пароля или пароля домена. Как показано в разделе «Риски для данных» главы 1, умный злоумышленник всегда использует самое слабое звено. К сожалению для тех, кто отвечает за безопасность ИТ-систем, самым слабым звеном зачастую являются пользователи, выбирающие крайне ненадежные пароли или записывающие надежные пароли на листке бумаги, прикрепленном к монитору. После внедрения в организации двухфакторной проверки подлинности на основе смарт-карт для защиты сети необходимо повысить безопасность EFS с помощью политики «Интерактивный вход: требуется смарт-карта». В системе Windows Vista для доступа к конфиденциальным данным двухфакторную проверку можно использовать даже в тех случаях, когда для входа в систему нельзя принудительно использовать смарт-карту с помощью параметра Вход со смарт-картой.

Сотрудник организации может прочитать зашифрованные данные. Режим работы EFS с использованием смарт-карт эффективно снижает этот риск благодаря дополнительному фактору проверки подлинности.

Обнаружение ключей с помощью автономной атаки. Если целью злоумышленника является ключ (например ключ шифрования файлов или главный ключ DPAPI), а не пароль пользователя, ключ восстановления EFS (который является закрытым ключом для используемых файловой системой EFS сертификатов) или главный ключ DPAPI можно найти методом перебора. Эта угроза не должна волновать большинство организаций в силу сложности осуществления подобной атаки из-за стойкости ключей, используемых EFS.

Утечка незашифрованных данных через системный файл подкачки (только для Windows Vista). Систему Windows Vista можно настроить на шифрование системного файла подкачки, что эффективно снижает этот риск.

Атаки на платформу (только для режима без кэширования ключей в Windows Vista). В режиме кэширования ключей компьютер, настроенный на использование файловой системы EFS с хранилищем ключей на смарт-карте, хранит ключи файловой системы EFS в памяти, поэтому при атаке на платформу можно восстановить их. Режим EFS без кэширования ключей на смарт-карте позволяет эффективно защититься от подобных атак, поскольку для получения данных ключа необходима прямая атака на смарт-карту.

Необходимое средство проверки подлинности оставлено на компьютере или рядом с ним. В данном режиме пользователь должен ввести ПИН наряду с использованием физического фактора проверки подлинности, что обеспечивает многофакторную защиту.

Другие риски и их снижение: EFS с использованием смарт-карт

Режим EFS со смарт-картами не позволяет снизить указанные ниже риски без применения дополнительных средств управления и политик.

Компьютер оставлен в режиме гибернации (только для режима кэширования ключей Windows XP и Windows Vista). Если пользователь не настроил компьютер на запрос пароля при выходе из спящего режима или режима гибернации, операционная система не сможет определить, является ли текущий пользователь полномочным. В подобной ситуации злоумышленник может воспользоваться переносным компьютером от лица полномочного пользователя. Одним из наиболее вероятных видов атаки является копирование интересующих злоумышленника данных на съемный носитель или на сетевой диск. Однако если компьютер настроен на запрос учетных данных пользователя при выходе из спящего режима или режима гибернации, этот риск снижается. В режиме EFS с использованием смарт-карт в Windows Vista этот риск можно снизить, как описано выше.

Компьютер оставлен в спящем (ждущем) режиме (только для режима кэширования ключей в Windows XP и Windows Vista). Сохраняется тот же риск, что и для предыдущего режима (режима гибернации).

Пользователь не вышел из системы, компьютер разблокирован (только для режима кэширования ключей в Windows Vista). После входа пользователя в систему его учетные данные можно применять для расшифровки сертификатов, используемых для EFS. С этого момента незашифрованные данные может получить любой пользователь, имеющий доступ к клавиатуре. Наиболее надежным способом снижения данного риска является обучение пользователей, на компьютерах которых имеются конфиденциальные данные, основам безопасности. В режиме EFS с использованием смарт-карт в Windows Vista этот риск можно снизить, как описано выше.

Автономные атаки на операционную систему. Файловая система EFS не обеспечивает защиты операционной системы или ее файлов конфигурации в случае автономной атаки.

Сетевые атаки на операционную систему (только для режима кэширования ключей в Windows XP и Windows Vista). Риск сетевых атак на операционную систему не снижается при использовании данного режима. Однако использование Windows Vista со смарт-картами без кэширования ключей частично снижает этот риск, так как злоумышленник не может восстановить ключи EFS, поскольку они недоступны программам, выполняемым в операционной системе.

Утечка незашифрованных данных через файл гибернации. Файловая система EFS не защищает системный файл гибернации. Этот риск можно снизить путем обновления до Windows Vista и использования технологии BitLocker либо путем отключения режима гибернации.

.gif)

Отключение режима гибернации снижает удобство использования мобильных ПК. Этот способ снижения риска подходит для компьютеров, на которых хранятся чрезвычайно важные данные, но обычно более приемлемо использовать другие способы.

Утечка незашифрованных данных через системный файл подкачки (только для Windows XP). В Windows XP файловая система EFS не позволяет шифровать системные файлы, в том числе и системный файл подкачки. Это ограничение означает, что если доступ к конфиденциальным данным осуществляется через какое-либо приложение, данные могут записываться на диск в процессе обычных операций с файлом подкачки. Этот риск можно снизить путем обновления до Windows Vista или отключения на компьютере файла подкачки.

.gif)

Отключение файла подкачки, как правило, приводит к снижению производительности компьютера, в некоторых случаях значительному.

Атаки на платформу (только для режима кэширования ключей Windows XP и Windows Vista). В режиме кэширования ключей компьютер хранит ключи EFS в памяти, поэтому при атаке на платформу можно восстановить их.

Ошибка пользователя. Пользователи не должны сохранять файлы, содержащие конфиденциальные данные, в папках, для которых не включена файловая система EFS. В Windows Vista этот риск частично снижен, поскольку существует параметр конфигурации EFS, позволяющий шифровать все файлы в папке «Документы». Эта функция обеспечивает шифрование всех файлов и каталогов пользователя. Этот риск также можно снизить при использовании средства EFS Assistant (входит в состав данного решения Solution Accelerator) для автоматизации защиты файлов пользователей с помощью EFS.

Технология EFS: сводный анализ рисков

В приведенной ниже таблице содержатся данные о рисках и различных режимах EFS, которые позволяют снизить каждый из них. Для компьютеров с Windows XP включен параметр пользователей домена Вход со смарт-картой. Для компьютеров с Windows Vista включены параметры EFS Требовать смарт-карту для EFS и Включить шифрование файла подкачки.

Риски, которые можно снизить при использовании определенных режимов, помечены словом Да. Тире (—) обозначают риски, которые нельзя существенно снизить с помощью соответствующего режима.

Таблица 3.1. Снижение рисков EFS

.gif)

Дополнительные сведения

Файлы для загрузки

Регистрация

Уведомления об обновлениях

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)