- Linux и Windows: помощь админам и пользователям

- Администрируем и настраиваем Windows, Linux.

- Ошибка входа в систему “The User Profile Service service failed the logon”

- Как исправить ошибку LogonUI.exe при запуске Windows 10?

- Методы решения LogonUI.exe – ошибка приложения

- Метод №1 Удаление графического драйвера

- Метод №2 Чистый запуск

- Метод №3 Последняя удачная конфигурация

- Метод №4 Восстановление запуска

- Метод №5 Утилиты CHKDSK и SFC

- Метод №6 Использование установочного диска

- Windows 7 Administrator logon failed. «User Profile Service service failed the logon. User profile cannot be loaded.»

- 4625(F): An account failed to log on.

- Security Monitoring Recommendations

Linux и Windows: помощь админам и пользователям

Администрируем и настраиваем Windows, Linux.

Ошибка входа в систему “The User Profile Service service failed the logon”

При попытке залогиниться на компьютер пользователь может получить следующую ошибку: “The User Profile Service service failed the logon. User profile cannot be loaded.”.

Данная проблема может быть решена двумя способами.

Решение 1:

Данный способ состоит в переименовании ключей реестра, содержащих информацию профиля. Если данное решение не работает, попробуйте следующий способ.

Решение 2:

Права безопасности на директории профиля ‘Default’ должны быть корректны. Выполните следующие шаги:

1. Войдите в систему с правами администратора.

2. Перейдите в директорию %systemdrive%\Users (обычно C:\Users).

3. Откройте Свойства директории Default и выберите Безопасность.

4. Нажмите Дополнительно.

5. Нажмите Изменить разрешения.

6. Отметьте Include inheritable permissions from this object’s parent and Replace all child object permissions with inheritable permissions from this object и дважды нажмите OK.

Теперь настройки безопасности директории Default установлены верно. Попробуйте залогиниться заново.

Как исправить ошибку LogonUI.exe при запуске Windows 10?

Некоторые пользователи могут столкнуться с довольно неприятной проблемой при запуске операционной системы Windows 10 – ошибка LogonUI.exe. Данная ошибка появляется во время загрузки ОС Windows, перед входом в учетную запись пользователя. В большинстве случаев, при появлении этой ошибки пользователи более не могут войти в систему, следовательно их ПК не может нормально функционировать.

Хочется отметить, что некоторым пользователям все же удается обойти эту проблему и запустить операционную систему хотя бы в Безопасном режиме. Однако, некоторые пользователи не такие счастливчики, так как они могут получить сообщение об ошибке даже там.

Так что же все-таки представляет собой данный исполнительный файл, которые указывается в ошибке? Если вы знаете английский, то уже должны были догадаться, что он имеет отношение к пользовательскому интерфейсу, которые присутствует на экране входа в операционную систему Windows. В сегодняшней статье мы будем рассматривать ошибку LogonUI.exe и методы для нее(как для безопасного режима, так и для без него), которые, мы надеемся, помогут вернуть ваш ПК к жизни.

Методы решения LogonUI.exe – ошибка приложения

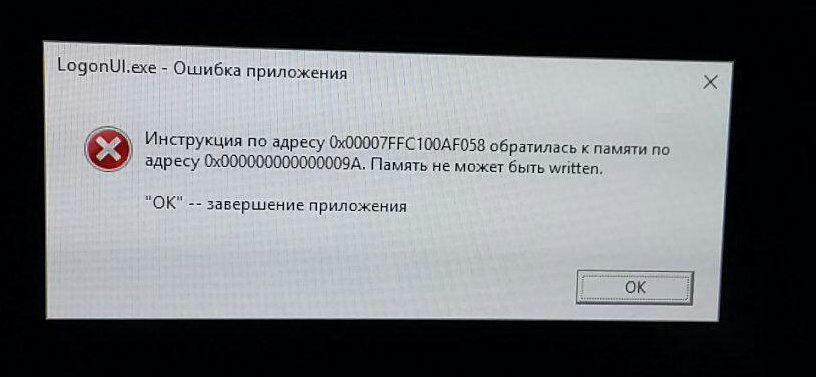

Итак, при запуске системы вы можете получить оговариваемую ошибку, к которой может быть приложено примерно следующее сообщение:

LogonUI.exe – системная ошибка. Запуск программы невозможен, так как на компьютере отсутствует ***********. Попробуйте переустановить программу.

Пользователь может нажать на подтверждение в диалоговом окне ошибки, но ничего не произойдет и операционная система не будет загружена. Перезагрузка также не помогает и ошибка LogonUI.exe возвращается. Давайте же рассмотрим, как вы можете вернуть системе ее работоспособность.

Метод №1 Удаление графического драйвера

Для начала давайте рассмотрим метод, который может помочь тем пользователям, которые все еще могут воспользоваться Безопасным режимом, чтобы загрузить свою операционную систему. Некоторые эксперты и опытные пользователи в сети утверждают, что ошибка LogonUI.exe время от времени может возникать из-за некорректного работающего драйвера для видеокарты.

Войдите в Безопасный режим. Как только войдете в систему, вы сразу же заметите, что разрешение отличается от вашего обычного разрешения. Это все из-за того, что в Безопасном режиме подключается к работе не драйвер от производителя видеокарты, а стандартный графический драйвер от Майкрософт. Это позволит нам спокойно удалить драйвер для видеокарты, чтобы проверить его причастность.

Нажмите правой кнопкой мыши на Пуск и выберите «Диспетчер устройств». Найдите в списке доступного оборудования раздел «Видеоадаптеры» и раскройте его с помощью соответствующей стрелочки, чтобы увидеть список доступного оборудования данной категории. Найдите свою видеокарту в списке и кликните на нее дважды левой кнопкой мыши, чтобы перейти в ее свойства. Далее перейдите во вкладку «Драйвер» и нажмите на кнопку «Удалить устройство».

Выполнив этот шаг, перезагрузите свой компьютер и снова попытайтесь войти в операционную систему. Ошибка LogonUI.exe на этот раз не возникла? Если нет, то проблема действительно заключалась в некорректно работающем графическом драйвере и дело было несерьезным. Однако, если это не сработало, то давайте двигаться дальше.

Метод №2 Чистый запуск

Чистый запуск – это довольно эффективная процедура по выявлению каких-то некорректно работающих служб или ПО в ОС Windows, которое может вызывать различные проблемы. Некоторые пользователи утверждают, что ошибку с LogonUI.exe могут вызвать службы или программы в автозагрузке. Чтобы проверить эту вероятность, вам достаточно просто выполнить процедуру Чистого запуска(или Чистой загрузки).

Снова войдите в Безопасный режим(если это невозможно в вашем случае, то переходите к следующим пунктам данной статьи). Далее нажмите на клавиатуре комбинацию клавиш Windows+R, чтобы запустить системную утилиту «Выполнить…». Затем впишите в пустой строку msconfig и нажмите Enter, чтобы открыть окно «Конфигурация системы».

Далее перейдите во вкладку «Службы». В этой вкладке вы можете включать и отключать службы, работают в вашей операционной системе. Нам тут понадобится опция под названием «Не отображать службы Майкрософт»: поставьте напротив нее галочку, а затем нажмите на кнопку «Отключить все», чтобы отключить все сторонние службы в системе(подозреваемые в ошибке LogonUI.exe, помните?).

Можете закрывать окно «Конфигурация системы». Далее вам необходимо открыть Диспетчер задач. Самый простой способ – это нажать правой кнопкой мыши на Панель задач Пуск и выбрать соответствующий пункт из контекстного меню. Открыв Диспетчер задач, перейдите во вкладку «Автозагрузка» и отключите все программы, которые будут в ней находиться(нажимаем правой кнопкой мыши на программу и выбираем «Отключить»). Как только завершите делать это, вы закончили с подготовкой Чистого запуска.

Перезагрузите свой компьютер и попробуйте запустить операционную систему в обычном режиме. Если ошибка LogonUI.exe перестала проявляться, то, все верно, проблема заключалась в только что отключенной службе или программе. Запускайте поочередно отключенные элементы, чтобы найти проблемный.

Метод №3 Последняя удачная конфигурация

Ок, если вы все еще не можете зайти в систему в нормальном режиме из-за ошибки LogonUI.exe или вы первоначально не могли войти в Безопасный режим, то давайте попробуем что-то другое. В реестре вашей Windows будет находится записи о последней удачной загрузке системы, которой мы сейчас и попробуем воспользоваться, чтобы вернуть вашему компьютеру его рабочее состояние.

Итак, для начала перезагрузите свой компьютер. Затем, во время загрузки компьютера, нажимайте на кнопку F8, чтобы войти в меню Дополнительных вариантов загрузки. Как только вы это сделаете, то окажетесь в меню с несколькими пунктами. Вам нужно найти пункт под названием «Загрузка последней удачной конфигурации (с работоспособными параметрами)».

Выбрав данный вариант загрузки, ваш ПК попытается войти в последнюю удачную конфигурацию ОС, при которой она все еще была стабильна и ошибки LogonUI.exe еще не наблюдалось. Данный способ восстановления является самым простым для выполнения, так как пользователю буквально необходимо нажать лишь несколько кнопок.

Метод №4 Восстановление запуска

Если простая попытка по запуску последней удачной конфигурации не помогла выйти из сложившейся ситуации, то давайте переходить постепенно к более комплексным методам. В данном пункте статьи мы с вами рассмотрим системное средство «Восстановление запуска», которое доступно пользователем для применения в Восстановительной среде Windows.

Пройдите в меню Дополнительных вариантов загрузки, как это было показано в предыдущем методе данной статьи. Как только окажетесь там, выберите пункт под названием «Устранение неполадок компьютера». Выбрав данный пункт, перед вами появится окошко «Выбор действия».

Так как мы пытаемся восстановить систему, то вы должны обратить свое внимание на пункт «Поиск и устранение неполадок», который как раз и нужно выбрать. Перейдя в него, нажмите на пункт «Дополнительные параметры». И наконец-то, нажмите на пункт «Восстановление при загрузке». Это средство попытается исправить возникшие неполадки с системой, которые препятствуют ее нормальной загрузке. Проверьте наличие ошибки LogonUI.exe.

Метод №5 Утилиты CHKDSK и SFC

Следующим нашим методом станет использование утилит CHKDSK и SFC, доступ к которым можно получить с помощью Командной строки. Так как мы с вами не можем получить доступ к системе, то использовать эти утилиты придется находясь в Среде восстановления Windows.

Используя вышеуказанные шаги, пройдите до «Дополнительных параметров», которые находятся в пункте «Поиск и устранение неполадок». В дополнительных параметрах восстановления вы сможете найти пункт «Командная строка»: нажмите на него, чтобы запустить Командную строку.

Как только откроется командная строка, для начала введите в нее команду sfc /scannow и нажмите Enter, чтобы запустить проверку системных файлов. Процесс может занять определенное количество времени, после чего вам будет предоставлен список найденных повреждений и были ли они исправлены.

После выполнения работы программы SFC, введите в строку команду chkdsk C: /f /r /x и нажмите Enter, чтобы провести сканирование вашего диска на наличие ошибок. Более того, утилита даже попробует исправить эти ошибки. После использования утилит CHKDSK и SFC, попробуйте запустить свою операционную систему в обычном режиме и проверьте, была ли исправлена ошибка LogonUI.exe.

Метод №6 Использование установочного диска

Очевидно, что если вы так и не смогли исправить возникшую ситуацию с невозможностью войти в систему, то ошибка LogonUI.exe была вызвана куда более серьезными проблемами, чем ранее предполагалось. В данной ситуации самым очевидным и логичным выходом станет восстановление системы с помощью установочного диска Windows 10.

Вы бы могли создать диск восстановления, чтобы разрешить ситуацию, но это, к сожалению, в вашей ситуации невозможно, так как выполнить вход в систему невозможно. Раздобудьте установочный диск и загрузитесь с него. Перед вами появится окно с установкой Windows 10. Однако, вы должны нажать на пункт «Восстановление системы» в левом нижнем углу.

Windows 7 Administrator logon failed. «User Profile Service service failed the logon. User profile cannot be loaded.»

I would suggest you to visit this below provided Microsoft article.

Error message when you log on to a Windows Vista-based or Windows 7-based computer by using a temporary profile: «The User Profile Service failed the logon. User profile cannot be loaded»

Also I would suggest you to enable default administrator account on your computer from WinRE and check if the issue gets fixed.

You need to have Windows 7 DVD, boot the computer to Win RE from the elevated command prompt,You can follow these steps:

1) Use the Windows 7 DVD to start the computer in Windows Recovery (WinRE).

2) In WinRE, open a command prompt. To do this, follow these steps:

On the Install Windows screen, select the appropriate Language to install, Time and

currency format, and Keyboard or input method options, and then click Next.

3) Click Repair your computer.

4) Click the 7 installation that you want to repair, and then click Next.

5) Click Command Prompt.

At the command prompt, type the following command, and then press ENTER:

lusrmgr.msc in the search line and press Enter

NOTE: This file is located at C:\Windows\System32\lusrmgr.msc

1. Open the Local Users and Groups manager.

2. In the left pane, click on the Users folder.

3. In the middle pane, right click on Administrator and click on Properties.

4. To Enable the Buit-in Administrator Account —

a) Uncheck the Account is disabled box.

b) Go to step 6.

5. To Disable the Buit-in Administrator Account —

a) Check the Account is disabled box.

6. Click on OK.

7. Close the Local Users and Groups window.

8. Log off, and you will now see the built-in Administrator account log on icon added (enabled) or removed (disabled) from the log on screen.

NOTE: Click on the Administrator icon to log on to the built-in Administrator account.

Now from the above provided steps you need to check whether you are able to resolve the issue, if you are able to fix the issue with default administrator account then you need to follow the below provided step to create a new user account and check for the issue.

Create a new user profile.

You need to create a new user account and check for the issue to do that you need to follow the steps provided below.

Open User Accounts by clicking the Start button, clicking Control Panel, clicking User Accounts and Family Safety, and then clicking User Accounts.

Click Manage another account. If you are prompted for an administrator password or confirmation, type the password or provide confirmation.

Click Create a new account.

Type the name you want to give the user account, click an account type, and then click Create Account.

Check for the issue, for further reference on this issue you may refer the forum link provided below.

IF you still face the issue then you can follow the below provided link to fix the corrupted user profile.

http://windows.microsoft.com/en-US/windows7/Fix-a-corrupted-user-profile

Thanks and Regards:

I. Suuresh Kumar- Microsoft Support.

Visit our Microsoft Answers Feedback Forum and let us know what you think.

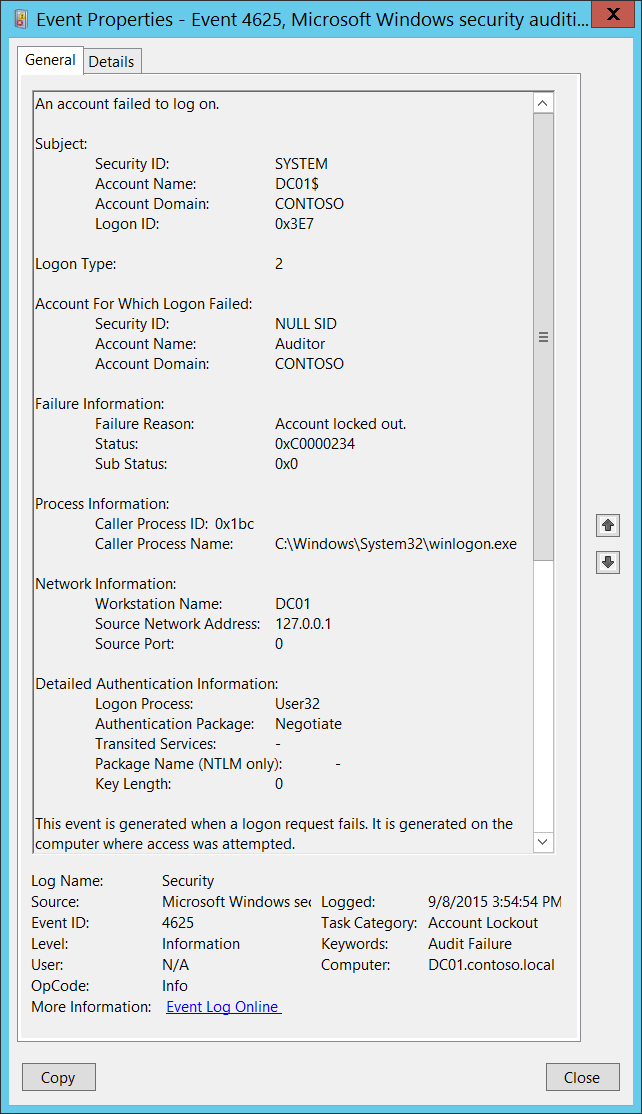

4625(F): An account failed to log on.

Applies to

- Windows 10

- Windows Server 2016

Event Description:

This event generates if an account logon attempt failed when the account was already locked out. It also generates for a logon attempt after which the account was locked out.

It generates on the computer where logon attempt was made, for example, if logon attempt was made on user’s workstation, then event will be logged on this workstation.

This event generates on domain controllers, member servers, and workstations.

For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Subject:

Security ID [Type = SID]: SID of account that reported information about logon failure. Event Viewer automatically tries to resolve SIDs and show the account name. If the SID cannot be resolved, you will see the source data in the event.

A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. For more information about SIDs, see Security identifiers.

Account Name [Type = UnicodeString]: the name of the account that reported information about logon failure.

Account Domain [Type = UnicodeString]: subject’s domain or computer name. Here are some examples of formats:

Domain NETBIOS name example: CONTOSO

Lowercase full domain name: contoso.local

Uppercase full domain name: CONTOSO.LOCAL

For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon Type [Type = UInt32]: the type of logon that was performed. “Table 11. Windows Logon Types” contains the list of possible values for this field.

Table 11: Windows Logon Types

| Logon Type | Logon Title | Description |

|---|---|---|

| 2 | Interactive | A user logged on to this computer. |

| 3 | Network | A user or computer logged on to this computer from the network. |

| 4 | Batch | Batch logon type is used by batch servers, where processes may be executing on behalf of a user without their direct intervention. |

| 5 | Service | A service was started by the Service Control Manager. |

| 7 | Unlock | This workstation was unlocked. |

| 8 | NetworkCleartext | A user logged on to this computer from the network. The user’s password was passed to the authentication package in its unhashed form. The built-in authentication packages all hash credentials before sending them across the network. The credentials do not traverse the network in plaintext (also called cleartext). |

| 9 | NewCredentials | A caller cloned its current token and specified new credentials for outbound connections. The new logon session has the same local identity, but uses different credentials for other network connections. |

| 10 | RemoteInteractive | A user logged on to this computer remotely using Terminal Services or Remote Desktop. |

| 11 | CachedInteractive | A user logged on to this computer with network credentials that were stored locally on the computer. The domain controller was not contacted to verify the credentials. |

Account For Which Logon Failed:

Security ID [Type = SID]: SID of the account that was specified in the logon attempt. Event Viewer automatically tries to resolve SIDs and show the account name. If the SID cannot be resolved, you will see the source data in the event.

A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. For more information about SIDs, see Security identifiers.

Account Name [Type = UnicodeString]: the name of the account that was specified in the logon attempt.

Account Domain [Type = UnicodeString]: domain or computer name. Here are some examples of formats:

Domain NETBIOS name example: CONTOSO

Lowercase full domain name: contoso.local

Uppercase full domain name: CONTOSO.LOCAL

For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Failure Information:

Failure Reason [Type = UnicodeString]: textual explanation of Status field value. For this event, it typically has “Account locked out” value.

Status [Type = HexInt32]: the reason why logon failed. For this event, it typically has “0xC0000234” value. The most common status codes are listed in Table 12. Windows logon status codes.

Table 12: Windows logon status codes.

| Status\Sub-Status Code | Description |

|---|---|

| 0XC000005E | There are currently no logon servers available to service the logon request. |

| 0xC0000064 | User logon with misspelled or bad user account |

| 0xC000006A | User logon with misspelled or bad password |

| 0XC000006D | The cause is either a bad username or authentication information |

| 0XC000006E | Indicates a referenced user name and authentication information are valid, but some user account restriction has prevented successful authentication (such as time-of-day restrictions). |

| 0xC000006F | User logon outside authorized hours |

| 0xC0000070 | User logon from unauthorized workstation |

| 0xC0000071 | User logon with expired password |

| 0xC0000072 | User logon to account disabled by administrator |

| 0XC00000DC | Indicates the Sam Server was in the wrong state to perform the desired operation. |

| 0XC0000133 | Clocks between DC and other computer too far out of sync |

| 0XC000015B | The user has not been granted the requested logon type (also called the logon right) at this machine |

| 0XC000018C | The logon request failed because the trust relationship between the primary domain and the trusted domain failed. |

| 0XC0000192 | An attempt was made to logon, but the Netlogon service was not started. |

| 0xC0000193 | User logon with expired account |

| 0XC0000224 | User is required to change password at next logon |

| 0XC0000225 | Evidently a bug in Windows and not a risk |

| 0xC0000234 | User logon with account locked |

| 0XC00002EE | Failure Reason: An Error occurred during Logon |

| 0XC0000413 | Logon Failure: The machine you are logging on to is protected by an authentication firewall. The specified account is not allowed to authenticate to the machine. |

| 0x0 | Status OK. |

To see the meaning of other status or substatus codes, you might also check for status code in the Window header file ntstatus.h in Windows SDK.

- Sub Status [Type = HexInt32]: additional information about logon failure. The most common substatus codes listed in the “Table 12. Windows logon status codes.”.

Process Information:

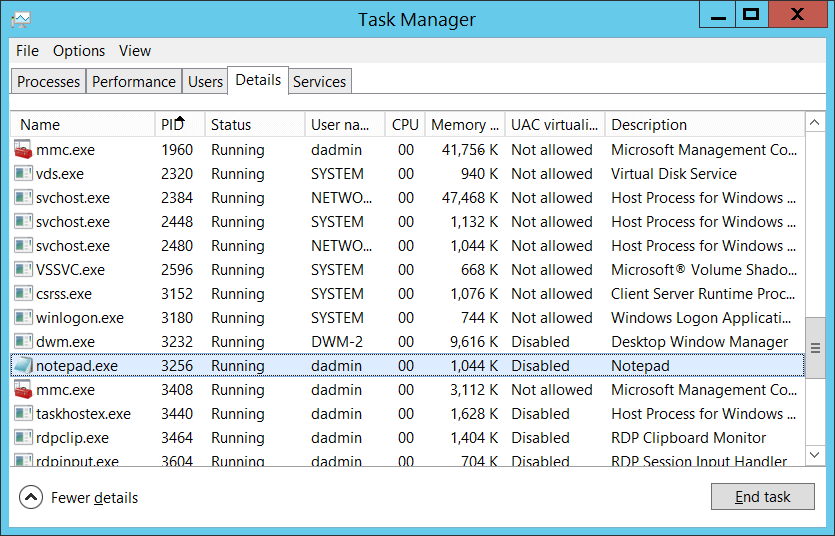

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process Information\New Process ID.

Caller Process Name [Type = UnicodeString]: full path and the name of the executable for the process.

Network Information:

Workstation Name [Type = UnicodeString]: machine name from which logon attempt was performed.

Source Network Address [Type = UnicodeString]: IP address of machine from which logon attempt was performed.

IPv6 address or ::ffff:IPv4 address of a client.

::1 or 127.0.0.1 means localhost.

Source Port [Type = UnicodeString]: source port that was used for logon attempt from remote machine.

Detailed Authentication Information:

Logon Process [Type = UnicodeString]: the name of the trusted logon process that was used for the logon attempt. See event “4611: A trusted logon process has been registered with the Local Security Authority” description for more information.

Authentication Package [Type = UnicodeString]: The name of the authentication package that was used for the logon authentication process. Default packages loaded on LSA startup are located in “HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig” registry key. Other packages can be loaded at runtime. When a new package is loaded a “4610: An authentication package has been loaded by the Local Security Authority” (typically for NTLM) or “4622: A security package has been loaded by the Local Security Authority” (typically for Kerberos) event is logged to indicate that a new package has been loaded along with the package name. The most common authentication packages are:

NTLM – NTLM-family Authentication

Kerberos – Kerberos authentication.

Negotiate – the Negotiate security package selects between Kerberos and NTLM protocols. Negotiate selects Kerberos unless it cannot be used by one of the systems involved in the authentication or the calling application did not provide sufficient information to use Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]: the list of transmitted services. Transmitted services are populated if the logon was a result of a S4U (Service For User) logon process. S4U is a Microsoft extension to the Kerberos Protocol to allow an application service to obtain a Kerberos service ticket on behalf of a user – most commonly done by a front-end website to access an internal resource on behalf of a user. For more information about S4U, see https://msdn.microsoft.com/library/cc246072.aspx

Package Name (NTLM only) [Type = UnicodeString]: The name of the LAN Manager subpackage (NTLM-family protocol name) that was used during the logon attempt. Possible values are:

Only populated if “Authentication Package” = “NTLM”.

Key Length [Type = UInt32]: the length of NTLM Session Security key. Typically, it has a length of 128 bits or 56 bits. This parameter is always 0 if «Authentication Package» = «Kerberos», because it is not applicable for Kerberos protocol. This field will also have “0” value if Kerberos was negotiated using Negotiate authentication package.

Security Monitoring Recommendations

For 4625(F): An account failed to log on.

If you have a pre-defined “Process Name” for the process reported in this event, monitor all events with “Process Name” not equal to your defined value.

You can monitor to see if “Process Name” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

If you have a pre-defined list of restricted substrings or words in process names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Process Name.”

If Subject\Account Name is a name of service account or user account, it may be useful to investigate whether that account is allowed (or expected) to request logon for Account For Which Logon Failed\Security ID.

To monitor for a mismatch between the logon type and the account that uses it (for example, if Logon Type 4-Batch or 5-Service is used by a member of a domain administrative group), monitor Logon Type in this event.

If you have a high-value domain or local account for which you need to monitor every lockout, monitor all 4625 events with the “Subject\Security ID” that corresponds to the account.

We recommend monitoring all 4625 events for local accounts, because these accounts typically should not be locked out. Monitoring is especially relevant for critical servers, administrative workstations, and other high-value assets.

We recommend monitoring all 4625 events for service accounts, because these accounts should not be locked out or prevented from functioning. Monitoring is especially relevant for critical servers, administrative workstations, and other high value assets.

If your organization restricts logons in the following ways, you can use this event to monitor accordingly:

If the “Account For Which Logon Failed \Security ID” should never be used to log on from the specific Network Information\Workstation Name.

If a specific account, such as a service account, should only be used from your internal IP address list (or some other list of IP addresses). In this case, you can monitor for Network Information\Source Network Address and compare the network address with your list of IP addresses.

If a particular version of NTLM is always used in your organization. In this case, you can use this event to monitor Package Name (NTLM only), for example, to find events where Package Name (NTLM only) does not equal NTLM V2.

If NTLM is not used in your organization, or should not be used by a specific account (New Logon\Security ID). In this case, monitor for all events where Authentication Package is NTLM.

If the Authentication Package is NTLM. In this case, monitor for Key Length not equal to 128, because all Windows operating systems starting with Windows 2000 support 128-bit Key Length.

If Logon Process is not from a trusted logon processes list.

Monitor for all events with the fields and values in the following table: