- 4689(S): процесс был выошел. 4689(S): A process has exited.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

- Аудит процесса командной строки Command line process auditing

- Обзор Overview

- Конфигурация Configuration

- Для просмотра события с ИДЕНТИФИКАТОРом 4688 необходимо включить аудит создания процессов аудита. You must have Audit Process Creation auditing enabled to see event ID 4688.

- Чтобы увидеть дополнения к событию с ИДЕНТИФИКАТОРом 4688, необходимо включить новый параметр политики: включить командную строку в события создания процесса In order to see the additions to event ID 4688, you must enable the new policy setting: Include command line in process creation events

- Проверка того, что параметры конфигурации расширенной политики аудита не перезаписаны To ensure that Advanced Audit Policy Configuration settings are not overwritten

- Дополнительные ресурсы Additional Resources

- Попробуйте сделать это: обзор процесса командной строки аудит Try This: Explore command line process auditing

4689(S): процесс был выошел. 4689(S): A process has exited.

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

* Описание события: Event Description: *

Это событие создается каждый раз, когда процесс выходит из процесса. This event generates every time a process has exited.

*Примечание.** Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. *Note** For recommendations, see Security Monitoring Recommendations for this event.

*Обязательные роли сервера:* нет. Required Server Roles: None.

*Минимальная версия ОС:* Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

* Описания полей: Field Descriptions: *

- Security ID [Type = SID]: SID учетной записи, запросив операцию «завершить процесс». Security ID [Type = SID]: SID of account that requested the “terminate process” operation. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Event Viewer automatically tries to resolve SIDs and show the account name. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные. If the SID cannot be resolved, you will see the source data in the event.

Примечание. . Идентификатор безопасности (SID) представляет собой строковое значение переменной длины, которое используется для идентификации доверенного лица (субъекта безопасности). Note A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности. For more information about SIDs, see Security identifiers.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая запросила операцию «завершить процесс». Account Name [Type = UnicodeString]: the name of the account that requested the “terminate process” operation.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.” Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Сведения о процессе: Process Information:

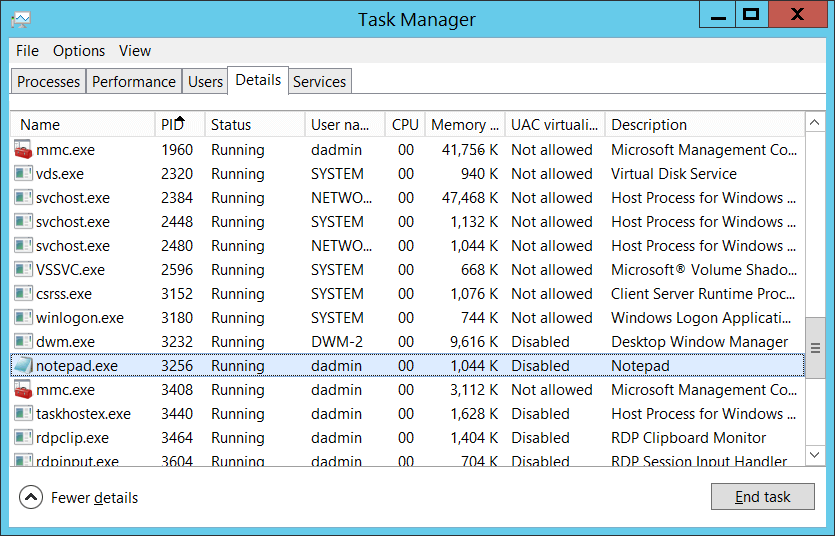

Process ID [Type = Pointer]: hexadecimal Process ID of the ended/terminated process. Process ID [Type = Pointer]: hexadecimal Process ID of the ended/terminated process. ИД процесса (PID)— это число, которое операционная система использует для идентификации активного процесса уникальным образом. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»): To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Этот ИД процесса также можно соотнести с идом процесса в других событиях, например «4688(S): новый процесс создан» Новый ИД процесса на этом компьютере. You can also correlate this process ID with a process ID in other events, for example, “4688(S): A new process has been created” New Process ID on this computer.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого исполняемого кода завершенного процесса. Process Name [Type = UnicodeString]: full path and the executable name of the exited/terminated process.

Exit Status [Type = HexInt32]: hexadecimal exit code of exited/terminated process. Exit Status [Type = HexInt32]: hexadecimal exit code of exited/terminated process. Этот код выхода уникален для каждого приложения. Дополнительные сведения можно проверить в документации по приложению. This exit code is unique for every application, check application documentation for more details. Значение кода выхода для процесса отражает конкретное соглашение, реализованного разработчиком приложений для этого процесса. The exit code value for a process reflects the specific convention implemented by the application developer for that process.

Рекомендации по контролю безопасности Security Monitoring Recommendations

For 4689(S): A process has exited. For 4689(S): A process has exited.

Если у вас есть предварительно определенное «Имяпроцесса» для процесса, сообщаемого в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению. If you have a pre-defined “Process Name” for the process reported in this event, monitor all events with “Process Name” not equal to your defined value.

Вы можете отслеживать, находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в папке с ограниченным доступом (например, временные файлы Интернета). You can monitor to see if “Process Name” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

Если в именах процессов есть предварительно определенный список ограниченных подстрок или слов (например,«mimtz» или** «cain.exe»), **проверьте эти подстроки в «Имяпроцесса». If you have a pre-defined list of restricted substrings or words in process names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Process Name.”

Если у вас есть список критически важных процессов для компьютера с требованием, чтобы эти процессы всегда запускались и не останавливались, можно отслеживать поле «Имя процесса» в событиях 4689 для этих имен процессов. If you have a critical processes list for the computer, with the requirement that these processes must always run and not stop, you can monitor Process Name field in 4689 events for these process names.

Аудит процесса командной строки Command line process auditing

Область применения: Windows Server 2016, Windows Server 2012 R2 Applies To: Windows Server 2016, Windows Server 2012 R2

Автор: Джастин Тернер, старший инженер по расширению поддержки с группой Windows Author: Justin Turner, Senior Support Escalation Engineer with the Windows group

Этот материал создан инженером службы поддержки клиентов Майкрософт и предназначен для опытных администраторов и архитекторов систем, которым нужны более глубокие технические сведения о функциях и решениях в Windows Server 2012 R2, а не обычная информация, доступная в статьях на сайте TechNet. This content is written by a Microsoft customer support engineer, and is intended for experienced administrators and systems architects who are looking for deeper technical explanations of features and solutions in Windows Server 2012 R2 than topics on TechNet usually provide. Однако он не был отредактирован согласно требованиям сайта, поэтому некоторые формулировки могут быть не такими выверенными, как на станицах TechNet. However, it has not undergone the same editing passes, so some of the language may seem less polished than what is typically found on TechNet.

Обзор Overview

Предварительно существующий событие аудита создания процесса с ИДЕНТИФИКАТОРом 4688 теперь включает сведения об аудите для процессов командной строки. The pre-existing process creation audit event ID 4688 will now include audit information for command line processes.

Он также регистрирует хэш SHA1/2 исполняемого файла в журнале событий AppLocker. It will also log SHA1/2 hash of the executable in the Applocker event log

- Логс\микрософт\виндовс\апплоккер приложений и служб Application and Services Logs\Microsoft\Windows\AppLocker

Вы включаете через GPO, но по умолчанию отключено. You enable via GPO, but it is disabled by default

- «Включить командную строку в события создания процесса» «Include command line in process creation events»

Рисунок SEQ рис. \ * 16. событие 4688 Figure SEQ Figure \* ARABIC 16 Event 4688

Ознакомьтесь с обновленным событием с ИДЕНТИФИКАТОРом 4688 в REF _Ref366427278 \h рис. 16. Review the updated event ID 4688 in REF _Ref366427278 \h Figure 16. До этого обновления ни одна из сведений о командной строке процесса не заносится в журнал. Prior to this update none of the information for Process Command Line gets logged. В связи с этим дополнительным протоколированием теперь можно увидеть, что не только был запущен процесс wscript.exe, но также он использовался для выполнения сценария VB. Because of this additional logging we can now see that not only was the wscript.exe process started, but that it was also used to execute a VB script.

Конфигурация Configuration

Чтобы увидеть последствия этого обновления, необходимо включить два параметра политики. To see the effects of this update, you will need to enable two policy settings.

Для просмотра события с ИДЕНТИФИКАТОРом 4688 необходимо включить аудит создания процессов аудита. You must have Audit Process Creation auditing enabled to see event ID 4688.

Чтобы включить политику создания процесса аудита, измените следующую групповую политику: To enable the Audit Process Creation policy, edit the following group policy:

Расположение политики: Конфигурация компьютера политики > > параметры Windows > параметры безопасности > Расширенная настройка аудита > подробное отслеживание Policy location: Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Configuration > Detailed Tracking

Имя политики: Аудит создания процесса Policy Name: Audit Process Creation

Поддерживается в: Windows 7 и более поздние версии Supported on: Windows 7 and above

Описание/Справка: Description/Help:

Этот параметр политики безопасности определяет, создает ли операционная система события аудита при создании процесса (запускается) и имя программы или пользователя, создавшего его. This security policy setting determines whether the operating system generates audit events when a process is created (starts) and the name of the program or user that created it.

Эти события аудита могут помочь понять, как используется компьютер и как отслеживать действия пользователей. These audit events can help you understand how a computer is being used and to track user activity.

Том событий: от низкого до среднего в зависимости от использования системы Event volume: Low to medium, depending on system usage

По умолчанию: Не настроено Default: Not configured

Чтобы увидеть дополнения к событию с ИДЕНТИФИКАТОРом 4688, необходимо включить новый параметр политики: включить командную строку в события создания процесса In order to see the additions to event ID 4688, you must enable the new policy setting: Include command line in process creation events

Таблица SEQ таблица номер \ * Арабский 19 параметр политики процесса командной строки Table SEQ Table \* ARABIC 19 Command line process policy setting

| Настройка политики Policy Configuration | Сведения Details |

|---|---|

| Путь Path | Создание административного Темплатес\систем\аудит процесса Administrative Templates\System\Audit Process Creation |

| Параметр Setting | Включить командную строку в события создания процесса Include command line in process creation events |

| Параметр по умолчанию Default setting | Не настроено (не включено) Not Configured (not enabled) |

| Поддерживается в: Supported on: | ? ? |

| Описание Description | Этот параметр политики определяет, какие сведения регистрируются в событиях аудита безопасности при создании нового процесса. This policy setting determines what information is logged in security audit events when a new process has been created. Этот параметр применяется только при включенной политике создания процессов аудита. This setting only applies when the Audit Process Creation policy is enabled. Если включить этот параметр политики, сведения о командной строке для каждого процесса будут регистрироваться в виде обычного текста в журнале событий безопасности в рамках события создания процесса аудита 4688, «новый процесс создан» на рабочих станциях и серверах, на которых применяется этот параметр политики. If you enable this policy setting the command line information for every process will be logged in plain text in the security event log as part of the Audit Process Creation event 4688, «a new process has been created,» on the workstations and servers on which this policy setting is applied. Если вы отключаете или не настраиваете этот параметр политики, сведения о командной строке процесса не будут включаться в события создания процесса аудита. If you disable or do not configure this policy setting, the process’s command line information will not be included in Audit Process Creation events. По умолчанию: не настроено Default: Not configured Примечание. Если этот параметр политики включен, любой пользователь, имеющий доступ для чтения событий безопасности, сможет считывать аргументы командной строки для всех успешно созданных процессов. Note: When this policy setting is enabled, any user with access to read the security events will be able to read the command line arguments for any successfully created process. Аргументы командной строки могут содержать конфиденциальную или закрытую информацию, например пароли или данные пользователя. Command line arguments can contain sensitive or private information such as passwords or user data. |

При использовании параметров конфигурации расширенной политики аудита необходимо убедиться, что эти параметры не заменены на параметры базовой политики. When you use Advanced Audit Policy Configuration settings, you need to confirm that these settings are not overwritten by basic audit policy settings. Событие 4719 регистрируется при перезаписи параметров. Event 4719 is logged when the settings are overwritten.

В описанной ниже процедуре показано, как можно предотвратить конфликты путем блокирования применения любых параметров базовой политики аудита. The following procedure shows how to prevent conflicts by blocking the application of any basic audit policy settings.

Проверка того, что параметры конфигурации расширенной политики аудита не перезаписаны To ensure that Advanced Audit Policy Configuration settings are not overwritten

Открытие консоли управления групповая политика Open the Group Policy Management console

Щелкните правой кнопкой мыши пункт Политика домена по умолчанию и выберите команду Изменить. Right-click Default Domain Policy, and then click Edit.

Дважды щелкните пункт Конфигурация компьютера, дважды щелкните пункт Политики, а затем дважды щелкните Параметры Windows. Double-click Computer Configuration, double-click Policies, and then double-click Windows Settings.

Дважды щелкните Параметры безопасности, дважды щелкните Локальные политики, а затем выберите параметры безопасности. Double-click Security Settings, double-click Local Policies, and then click Security Options.

Дважды щелкните пункт Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии), а затем щелкните Определить этот параметр политики. Double-click Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings, and then click Define this policy setting.

Выберите вариант Включен, а затем нажмите кнопку ОК. Click Enabled, and then click OK.

Дополнительные ресурсы Additional Resources

Попробуйте сделать это: обзор процесса командной строки аудит Try This: Explore command line process auditing

Включите Аудит событий создания процесса аудита и убедитесь, что конфигурация политики расширенного аудита не перезаписана. Enable Audit Process Creation events and ensure the Advance Audit Policy configuration is not overwritten

Создайте скрипт, который будет создавать некоторые интересующие события и выполнять скрипт. Create a script that will generate some events of interest and execute the script. Обратите внимание на события. Observe the events. Скрипт, используемый для создания события в занятии, выглядит следующим образом: The script used to generate the event in the lesson looked like this:

Включение аудита обработки командной строки Enable the command line process auditing

Выполните тот же сценарий, что и раньше, и просмотрите события. Execute the same script as before and observe the events