- Proxy Operations in File System Filter Drivers

- Windows File System Proxy

- Проверенные и рабочие способы восстановить Windows 10 при появлении ошибок, BSOD и сбоев

- реклама

- реклама

- реклама

- реклама

- Бэкап, бекап и еще раз бекап

- Дифференцируем проблемы софта от проблем железа

- Убеждаемся, что ПК не заражен вредоносными программами

- Удаляем лишний и ненужный софт

- Чистим мусор, накопившийся в ОС

- Проверяем системные файлы Windows 10

- Анализируем синие экраны смерти или BSOD

- Тотально переустанавливаем драйвера

- Что делать дальше и что еще может помочь?

- Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

- Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

- Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

- Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

- Агент мониторинга Майкрософт (MMA) — требования к прокси и брандмауэру для более старых версий клиента Windows или Windows Server Microsoft Monitoring Agent (MMA) — proxy and firewall requirements for older versions of Windows client or Windows Server

- Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL Requirements

- Проверка подключения клиента к URL-адресам службы ATP Microsoft Defender Verify client connectivity to Microsoft Defender ATP service URLs

Proxy Operations in File System Filter Drivers

File system filter drivers must frequently perform operations on behalf of the original (user-mode) caller. When doing so, it is imperative that the file system filter driver not perform an operation that might take an action that the original user could not. For example, suppose that a user attempts to open a file for FILE_SUPERSEDE. A filter driver cannot then attempt to open the file specifying the same type of access using ZwCreateFile, for example, because even if the user did not have permission to supersede the file, the operation would succeed when performed by the file system filter driver.

The ways in which a file system filter driver might introduce such problems are many. They can occur any time a file system filter driver performs an operation on the underlying file system without knowing the results of the user’s operation. A file system filter driver must thus identify such cases and ensure that it has either determined the outcome of the operation, or it has a mechanism for recovering from an error in the actual user operation. For example, in the case of a request to supersede the file, a filter driver might need to open the file on behalf of the original caller using IoCreateFile indicating security rights on the file that would be sufficient for the supersede operation. If the filter driver were to use the IO_FORCE_ACCESS_CHECK option, for example, a security check would be done with the credentials of the current thread, even though the call was from a kernel driver.

It is essential for a file system filter driver to identify instances where the driver is performing an operation on behalf of, or as a result of, some user level operation. In these cases, a clear strategy for how to ensure correct operation needs to be identified.

Windows File System Proxy

WinFsp is system software that provides runtime and development support for custom file systems on Windows computers. In this sense it is similar to FUSE (Filesystem in Userspace), which provides the same functionality on UNIX-like computers.

Typically any information or storage may be organized and presented as a file system via WinFsp, with the benefit being that the information can be accessed via the standand Windows file API’s by any Windows application.

Trusted

WinFsp is trusted by some of the largest software companies, cloud services companies and major financial institutions in the world.

Mature

WinFsp is mature software that is in use in millions of installations. It has been deployed at all scales from government to enterprise to individual.

Stable

WinFsp is stable software. There are no known crashes and it does not suffer from resource leaks or similar problems.

Semantically correct

WinFsp strives for correct file system semantics and compatibility with the NTFS file system.

Fast

WinFsp outperforms its competition often by an order of magnitude. In many scenarios it performs as well as NTFS.

Easy to use

WinFsp has an easy to use but comprehensive API. It provides native Windows, FUSE and Cygwin API’s for C, C++ and .NET out of the box.

Open Source

WinFsp is open source with all community and transparency benefits that this entails.

Flexible licensing

WinFsp is available under the GPLv3 license with a special exception for Free/Libre and Open Source Software. A commercial license is also available.

Проверенные и рабочие способы восстановить Windows 10 при появлении ошибок, BSOD и сбоев

Признаюсь честно, редко когда Windows держалась у меня без переустановки более полугода. Мой компьютер всегда был зоной особого риска — множество установленных игр, скаченных из сомнительных источников, постоянные эксперименты с разнообразными утилитами и попытки ускорить и оптимизировать работу ПК не давали ОС много шансов на выживание. Ведь все это никак не способствует стабильности работы и в один прекрасный момент я обязательно сталкивался с глюками, багами или даже синими экранами смерти.

реклама

Раньше решение было простое — переустановка ОС, которая во времена Windows 10 стала быстрой и простой как никогда, установка программ и игр, и через пару часов быстрая и свежая система была снова готова к работе. Но сейчас ситуация изменилась. Количество игр на моем ПК превысило пару десятков, установлено штук 15 необходимых и настроенных утилит, которые я часто применяю, вдобавок старушка GeForce RTX 1060 круглосуточно трудится, пытаясь окупить себя уже в третий или четвертый раз.

реклама

Да и написание блогов занимает у меня по 3-4 часа почти ежедневно, в результате чего Windows 10 May 2020 Update, установленная у меня в сентябре 2020 года, работает уже восьмой месяц, обновившись до October 2020 Update, и, надеюсь, протянет хотя бы еще полгода, ведь переустанавливать ее совсем нет сил, времени и желания.

Думаю, многие читатели, занятые серьезной работой на ПК, посмеются над моими причинами держаться за Windows из-за игрушек, утилит и любительского майнинга, и я полностью с ними соглашусь.

реклама

Ведь когда на вашем ПК установлены серьезные лицензионные программы, настроена сложная локальная сеть, а в работе находится проект, простои в работе над котором даже в несколько часов чреваты, как минимум, потерей денег, а максимум — работы, переустановка Windows — это катастрофа. Но не меньшая катастрофа, если при этом ваша Windows начала глючить, тормозить и не давать нормально работать. И в этом блоге мы займемся устранением глюков и сбоев Windows 10, но таким образом, чтобы не сломать ее окончательно, и не потерять ваш рабочий инструмент и плоды труда.

реклама

Но если самое важное, что есть сейчас у вас на ПК — это 10 закладок с паролями в браузере и сохранения от Ведьмак 3: Дикая охота, я все равно рекомендую вам прочитать этот блог, ведь переустановка Windows при глюках и проблемах — метод действенный, но ничего не дающий вам в плане роста навыков обращения с компьютерной техникой. Грубо говоря, переустановить Windows 10 сможет каждый ламер, а вот исправить серьезную проблему — только опытный пользователь, да и то не всякий.

Бэкап, бекап и еще раз бекап

Хоть мы и будем использовать проверенные и официальные инструменты для починки Windows 10, обязательно сделайте бэкап важных файлов и всего системного диска встроенными средствами. Это займет не так уж много времени, а лишним не будет никогда.

Дифференцируем проблемы софта от проблем железа

Иногда компьютер глючит так, что совершенно непонятно — Windows 10 это не перенесла очередного обновления или ваш SSD отходит в мир иной. Множество трудно диагностируемых сбоев могут вызвать проблемы с ОЗУ, перегрев, плохой блок питания или банальное окисление контактов на материнской плате.

Поэтому не помешает, как минимум, убедиться в исправности ваших накопителей и отсутствии перегрева компонентов. Хорошую подборку бесплатных программ для мониторинга и настройки «железа» я выкладывал в блоге «20 актуальных утилит для оверклокера в 2021 году — мониторинг, настройка, разгон и стресс-тесты«. Посмотрите хотя бы температуры компонентов и S.M.A.R.T. накопителей.

Убеждаемся, что ПК не заражен вредоносными программами

Несмотря на то, что количество вредоносных программ растет с каждым годом, а по миру идет просто эпидемия вирусов-шифровальщиков, могущих легко оставить вас без важных и невосполнимых данных, секта «отрицателей антивирусов» только множится. Их легко можно было понять лет 10-20 назад, когда ПК были слабы для антивируса, а из ценных данных на них хранились только ваши сохранения игр.

Сегодня ПК — это лакомый объект для воровства разнообразных аккаунтов, денег с электронных кошельков, ресурсов для майнинга и шифрования данных для выкупа. Но несмотря на это, многие пользователи считают, что не кликая по подозрительным ссылкам и ставя игры только из Steam, они обезопасят себя. К счастью для секты «отрицателей антивирусов» большинство из них находится под незаметной защитой «Защитника Windows» и встроенных систем безопасности в браузерах.

Но не помешает проверить ПК дополнительно с помощью таких средств, как Dr.Web CureIt!, RogueKiller Anti-Malware Free и Malwarebytes Free. По своему опыту могу сказать, что даже набор из хорошего антивируса и этих утилит может пропустить хитрый майнер или троян, который еще не успел засветиться в антивирусных базах. В этом случае стоит понаблюдать за поведением ПК в простое с помощью программ аппаратного мониторинга, ища подозрительные продолжительные нагрузки на процессор и видеокарту.

Удаляем лишний и ненужный софт

Сторонний софт может создавать множество проблем и конфликтовать друг с другом и Windows. Поэтому при поиске проблем рекомендуется удалить все лишнее и ненужное, без чего можно обойтись на ПК. Игры которые вы не запускали месяцами, утилиты, которыми почти не пользуетесь, а главное, софт от производителей железа. MSI Dragon Center или AI Suite от ASUS — даже ПК оверклокера прекрасно может обойтись без этих программ.

Заодно стоит проверить автозагрузку на предмет ненужных утилит, которые у многих живут там без дела годами, таких, как например, утилиты от встроенных звуковых карт.

Чистим мусор, накопившийся в ОС

Не помешает очистить мусор, которыми забиваются временные папки Windows, да и свободное место на системном диске редко бывает лишним. Сделать это можно встроенными средствами Windows 10 или утилитой Wise Disk Cleaner. Утилита неплохо показала себя в сравнении со старожилом чистки ПК — CCleaner, что показало сравнение их в блоге «Выбираем удобный и надежный «чистильщик» Windows 10 — сравниваем CCleaner или Wise Disk Cleaner«.

Проверяем системные файлы Windows 10

Все вышеописанное было только приготовлениями к восстановлению Windows 10, которые не помешает делать регулярно даже на стабильно работающем ПК. А теперь мы займемся восстановлением и начнем со стандартной утилиты System File Checker, запустить которую можно в командной строке от имени Администратора.

Команда sfc /scannow проверит и восстановит важные файлы Windows на целостность и восстановит их. System File Checker — не панацея от сбоев, но часто находит и исправляет поврежденные файлы.

Более серьезное средство восстановление файлов Windows 10 — утилита DISM, которую тоже следует запускать из командной строки от имени Администратора. Обе утилиты, и System File Checker и DISM, работают с системой Windows Resource Protection, которая защищает ключи в реестре, директории, а также критические системные файлы. Но отличие DISM в том, что она обращается не к внутреннему кешу хранилища, а через службу Windows Update сверяет системные файлы с оригиналами.

И простая команда Dism /Online /Cleanup-Image /RestoreHealth может исправить довольно серьезные проблемы с системой, даже после вирусного заражения. Но при этом у вас должно работать соединение с интернетом.

Анализируем синие экраны смерти или BSOD

Если ваш ПК выпадает в BSOD, с одной стороны — это плохой признак довольно серьезной проблемы, с другой — по коду в BSOD мы можем определить источник проблемы. Поможет в этом утилита BlueScreenView, про которую я уже писал в цикле блогов «10 небольших полезных и бесплатных утилит, упрощающих использование Windows 10«. Утилита поможет выявить источник BSOD или дать вам направление, в котором нужно искать в поисковиках при данных BSOD.

Тотально переустанавливаем драйвера

Драйвера на видеокарту или материнскую плату — частый источник проблем, которые может помочь решить их переустановка, желательно на новую версию. При переустановке драйверов не помешает воспользоваться утилитой Display Driver Uninstaller, которая удаляет все остатки и «хвосты» от старых драйверов.

Не помешает переустановить драйвера даже на такие устройства как принтеры, веб-камеры, мыши и прочую периферию. Судя по новостям в СМИ, принтеры и веб-камеры — это ахиллесова пята Windows 10 уже года три.

Что делать дальше и что еще может помочь?

На первый взгляд может показаться, что все действия, описанные выше, займут гораздо больше времени, чем простая переустановка Windows 10 с настройкой программ, но их необязательно делать все сразу, тем более, что большинство из них работает в фоне, не мешая вам.

Как правило, эти средства могут вам помочь, но довольно тесно зная Windows 10, я не удивлюсь, что легко можно встретить такой баг, с исправлением которого вам не поможет и техподдержка Microsoft.

В этом случае стоит поспрашивать советов на форумах, посвященных Windows 10, где пользователи часто предлагают очень оригинальные и действенные способы решения проблем. Ну а если решение проблемы так и не находится даже коллективным разумом, надо решаться на переустановку.

Пишите в комментарии, какие самые сложные проблемы подкидывала вам Windows 10, и как вы решали их?

Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

Область применения: Applies to:

Хотите испытать Defender для конечной точки? Want to experience Defender for Endpoint? Зарегистрився для бесплатной пробной. Sign up for a free trial.

Датчик Defender для конечной точки требует от Microsoft Windows HTTP (WinHTTP) отчета о данных датчиков и связи со службой Defender для конечной точки. The Defender for Endpoint sensor requires Microsoft Windows HTTP (WinHTTP) to report sensor data and communicate with the Defender for Endpoint service.

Встроенный датчик Defender for Endpoint работает в системном контексте с помощью учетной записи LocalSystem. The embedded Defender for Endpoint sensor runs in system context using the LocalSystem account. Датчик использует службы MICROSOFT Windows HTTP (WinHTTP), чтобы включить связь с облачной службой Defender для конечной точки. The sensor uses Microsoft Windows HTTP Services (WinHTTP) to enable communication with the Defender for Endpoint cloud service.

В организациях, в которых прокси-серверы переадресации используются в качестве шлюза в Интернет, можно использовать защиту сети для изучения прокси-сервера. For organizations that use forward proxies as a gateway to the Internet, you can use network protection to investigate behind a proxy. Дополнительные сведения см. в статье Исследование событий подключения, происходящих за прокси-серверами переадресации. For more information, see Investigate connection events that occur behind forward proxies.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Для просмотра прокси-серверов Windows Internet (WinINet) и может открыть прокси-сервер только с помощью следующих методов обнаружения: The WinHTTP configuration setting is independent of the Windows Internet (WinINet) Internet browsing proxy settings and can only discover a proxy server by using the following discovery methods:

Методы автоматического обнаружения: Auto-discovery methods:

Прозрачный прокси Transparent proxy

Протокол автоматического обнаружения веб-прокси (WPAD) Web Proxy Auto-discovery Protocol (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. For more information on Defender for Endpoint URL exclusions in the proxy, see Enable access to Defender for Endpoint service URLs in the proxy server.

Конфигурация статического прокси вручную: Manual static proxy configuration:

- Конфигурация на основе реестра Registry based configuration

- WinHTTP, настроенный с помощью команды netsh, подходит только для настольных компьютеров в стабильной топологии (например: настольный компьютер в корпоративной сети за тем же прокси-сервером) WinHTTP configured using netsh command – Suitable only for desktops in a stable topology (for example: a desktop in a corporate network behind the same proxy)

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра Configure the proxy server manually using a registry-based static proxy

Настройка статического прокси-сервера на основе реестра, чтобы позволить только датчику Defender для конечных точек сообщать диагностические данные и общаться с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету. Configure a registry-based static proxy to allow only Defender for Endpoint sensor to report diagnostic data and communicate with Defender for Endpoint services if a computer is not be permitted to connect to the Internet.

- При использовании этого параметра в Windows 10 или Windows Server 2019 рекомендуется использовать следующие (или более поздние) сборки и накопительные обновления: When using this option on Windows 10 or Windows Server 2019, it is recommended to have the following (or later) build and cumulative update rollup:

Windows 10, версия 1909 — https://support.microsoft.com/kb/4601380 Windows 10, version 1909 — https://support.microsoft.com/kb/4601380 Windows 10, версия 2004 — https://support.microsoft.com/kb/4601382 Windows 10, version 2004 — https://support.microsoft.com/kb/4601382

Windows 10, версия 20H2 — https://support.microsoft.com/kb/4601382 Windows 10, version 20H2 — https://support.microsoft.com/kb/4601382 Эти обновления улучшают подключение и надежность канала CnC (Command and Control). These updates improve the connectivity and reliability of the CnC (Command and Control) channel.

Статический прокси-сервер можно настроить с помощью групповой политики (GP). The static proxy is configurable through Group Policy (GP). Групповые политики можно найти в следующих статьях: The group policy can be found under:

- Административные шаблоны > компоненты Windows > сбор данных и сборки предварительного просмотра > Настройка использования аутентификации прокси для службы подключенных пользователей и телеметрии Administrative Templates > Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service

- Установите его для включения и выбора отключения использования прокси-сервера с проверкой подлинности:

Set it to Enabled and select Disable Authenticated Proxy usage:

- Установите его для включения и выбора отключения использования прокси-сервера с проверкой подлинности:

- Административные шаблоны > компоненты Windows > сбор данных и предварительные сборки > настройка подключенных пользовательских интерфейсов и телеметрии: Administrative Templates > Windows Components > Data Collection and Preview Builds > Configure connected user experiences and telemetry:

- Это повлияет на все приложения, в том числе службы Windows, которые используют WinHTTP с прокси по умолчанию. This will affect all applications including Windows services which use WinHTTP with default proxy.

- Ноутбуки, которые меняют топологию (например, из офиса в дом), будут неисправными с сеткой. Laptops that are changing topology (for example: from office to home) will malfunction with netsh. Используйте настройку статических прокси-серверов на основе реестра. Use the registry-based static proxy configuration.

Настройка прокси-сервера: Configure the proxy:

Политика устанавливает два значения реестра: TelemetryProxyServer как REG_SZ и DisableEnterpriseAuthProxy как REG_DWORD в разделе реестра HKLM\Software\Policies\Microsoft\Windows\DataCollection . The policy sets two registry values TelemetryProxyServer as REG_SZ and DisableEnterpriseAuthProxy as REG_DWORD under the registry key HKLM\Software\Policies\Microsoft\Windows\DataCollection .

Значение реестра принимает TelemetryProxyServer следующий формат строки: The registry value TelemetryProxyServer takes the following string format:

Например, 10.0.0.6:8080 For example: 10.0.0.6:8080

Следует назначить значение реестра DisableEnterpriseAuthProxy — 1. The registry value DisableEnterpriseAuthProxy should be set to 1.

Настройка прокси-сервера вручную с помощью команды netsh Configure the proxy server manually using netsh command

Используйте команду netsh для настройки статического прокси на уровне системы. Use netsh to configure a system-wide static proxy.

Откройте командную строку с повышенными правами: Open an elevated command-line:

а. a. В меню Пуск введите cmd. Go to Start and type cmd.

б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter:

Например, netsh winhttp set proxy 10.0.0.6:8080 For example: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите кнопку Ввод To reset the winhttp proxy, enter the following command and press Enter

Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере Enable access to Microsoft Defender for Endpoint service URLs in the proxy server

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов. If a proxy or firewall is blocking all traffic by default and allowing only specific domains through, add the domains listed in the downloadable sheet to the allowed domains list.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. The following downloadable spreadsheet lists the services and their associated URLs that your network must be able to connect to. Необходимо убедиться, что нет правил фильтрации брандмауэра или сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них. You should ensure that there are no firewall or network filtering rules that would deny access to these URLs, or you may need to create an allow rule specifically for them.

Таблица списка доменов Spreadsheet of domains list Description Description Таблица определенных DNS-записей для расположения служб, географических местоположений и ОС. Spreadsheet of specific DNS records for service locations, geographic locations, and OS. Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS. If a proxy or firewall has HTTPS scanning (SSL inspection) enabled, exclude the domains listed in the above table from HTTPS scanning.

settings-win.data.microsoft.com требуется только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более ранней версии. settings-win.data.microsoft.com is only needed if you have Windows 10 devices running version 1803 or earlier.

URL-адреса, которые включают в них v20, необходимы только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более поздней версии. URLs that include v20 in them are only needed if you have Windows 10 devices running version 1803 or later. Например, необходимо для устройства с Windows 10 с версией 1803 или более поздней версии и с бортовой версией в регион хранения us-v20.events.data.microsoft.com данных США. For example, us-v20.events.data.microsoft.com is needed for a Windows 10 device running version 1803 or later and onboarded to US Data Storage region.

Если вы используете антивирус Microsoft Defender в своей среде, см. в руб. Настройка сетевых подключений к облачной службе антивирусных программ Microsoft Defender. If you are using Microsoft Defender Antivirus in your environment, see Configure network connections to the Microsoft Defender Antivirus cloud service.

Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах. If a proxy or firewall is blocking anonymous traffic, as Defender for Endpoint sensor is connecting from system context, make sure anonymous traffic is permitted in the previously listed URLs.

Агент мониторинга Майкрософт (MMA) — требования к прокси и брандмауэру для более старых версий клиента Windows или Windows Server Microsoft Monitoring Agent (MMA) — proxy and firewall requirements for older versions of Windows client or Windows Server

В приведенной ниже информации приведены сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой агентом мониторинга Майкрософт) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016. The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

Ресурс агента Agent Resource Порты Ports Direction Direction Обход проверки HTTPS Bypass HTTPS inspection *.ods.opinsights.azure.com *.ods.opinsights.azure.com Порт 443 Port 443 Исходящие Outbound Да Yes *.oms.opinsights.azure.com *.oms.opinsights.azure.com Порт 443 Port 443 Исходящие Outbound Да Yes *.blob.core.windows.net *.blob.core.windows.net Порт 443 Port 443 Исходящие Outbound Да Yes *.azure-automation.net *.azure-automation.net Порт 443 Port 443 Исходящие Outbound Да Yes В качестве облачного решения диапазон IP может изменяться. As a cloud-based solution, the IP range can change. Рекомендуется перейти к параметру разрешения DNS. It’s recommended you move to DNS resolving setting.

Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA) Confirm Microsoft Monitoring Agent (MMA) Service URL Requirements

См. следующие инструкции по устранению требования под диктовки (*) для конкретной среды при использовании агента мониторинга Microsoft (MMA) для предыдущих версий Windows. Please see the following guidance to eliminate the wildcard (*) requirement for your specific environment when using the Microsoft Monitoring Agent (MMA) for previous versions of Windows.

На борту предыдущей операционной системы с агентом мониторинга Microsoft (MMA) в Defender for Endpoint (дополнительные сведения см. в предыдущих версиях Windows on Defender for Endpoint и onboard Windows servers). Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (for more information, see Onboard previous versions of Windows on Defender for Endpoint and Onboard Windows servers.

Убедитесь, что машина успешно сообщается на портале Центра безопасности Защитника Майкрософт. Ensure the machine is successfully reporting into the Microsoft Defender Security Center portal.

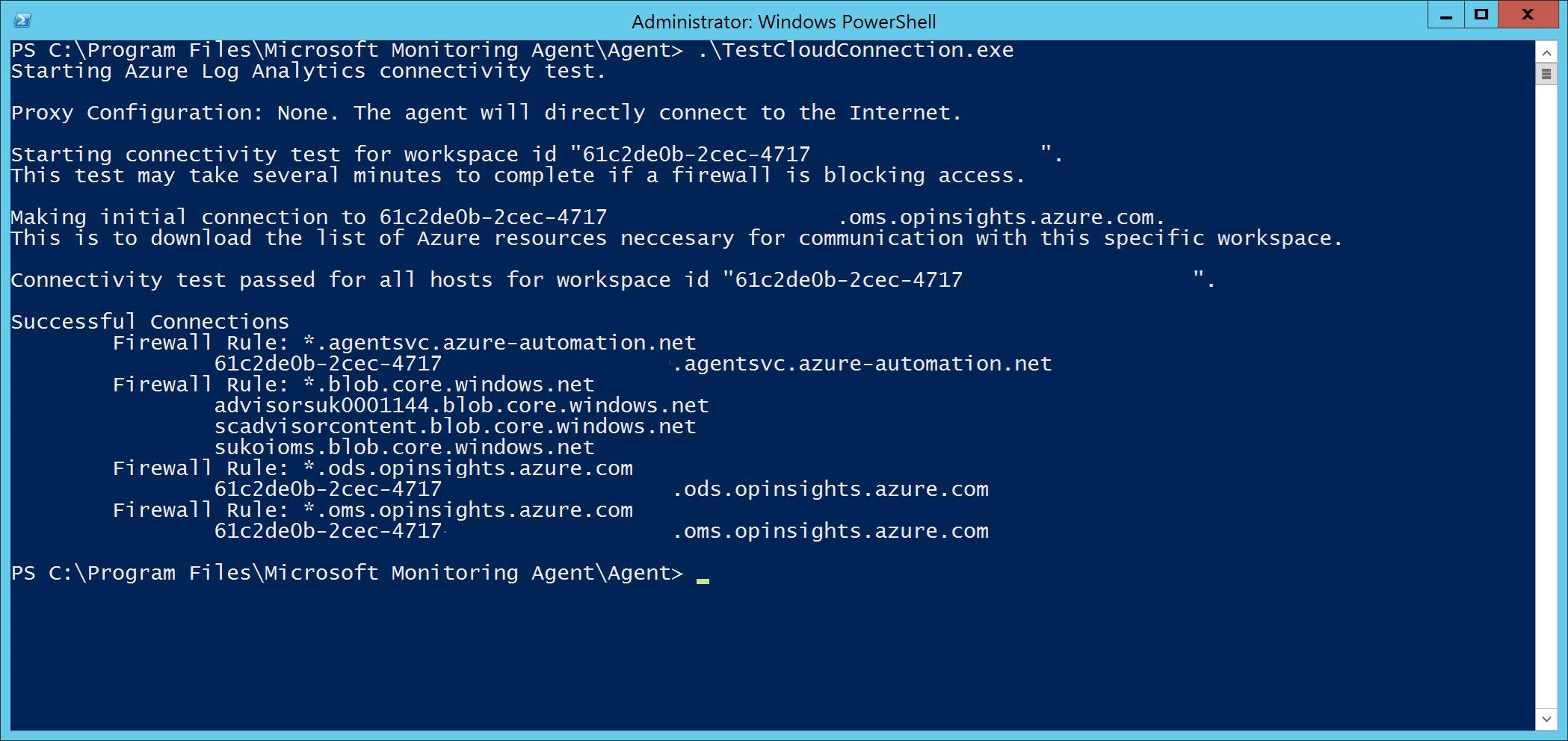

Запустите TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства. Run the TestCloudConnection.exe tool from “C:\Program Files\Microsoft Monitoring Agent\Agent” to validate the connectivity and to see the required URLs for your specific workspace.

Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. в таблице URL-адресов службы). Check the Microsoft Defender for Endpoint URLs list for the complete list of requirements for your region (please refer to the Service URLs Spreadsheet).

Конечные точки URL-адресов (*), используемые в *.ods.opinsights.azure.com, *.oms.opinsights.azure.com и *.agentsvc.azure-automation.net URL-адреса, могут быть заменены вашим конкретным ИД рабочего пространства. The wildcards (*) used in *.ods.opinsights.azure.com, *.oms.opinsights.azure.com, and *.agentsvc.azure-automation.net URL endpoints can be replaced with your specific Workspace ID. ID рабочего пространства имеет особый характер для среды и рабочего пространства и может быть найден в разделе Onboarding клиента на портале Центра безопасности Защитника Майкрософт. The Workspace ID is specific to your environment and workspace and can be found in the Onboarding section of your tenant within the Microsoft Defender Security Center portal.

Конечная точка URL blob.core.windows.net *.blob.core.windows.net может быть заменена URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов тестирования. The *.blob.core.windows.net URL endpoint can be replaced with the URLs shown in the “Firewall Rule: *.blob.core.windows.net” section of the test results.

В случае использования в центре безопасности Azure (ASC) может использоваться несколько областей работы. In the case of onboarding via Azure Security Center (ASC), multiple workspaces maybe used. Вам потребуется выполнить процедуру TestCloudConnection.exe на бортовом компьютере из каждого рабочего пространства (чтобы определить, есть ли какие-либо изменения url-адресов *.blob.core.windows.net между рабочей областью). You will need to perform the TestCloudConnection.exe procedure above on an onboarded machine from each workspace (to determine if there are any changes to the *.blob.core.windows.net URLs between the workspaces).

Проверка подключения клиента к URL-адресам службы ATP Microsoft Defender Verify client connectivity to Microsoft Defender ATP service URLs

Убедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек. Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Defender for Endpoint service URLs.

Скачайте средство клиентского анализатора MDATP на компьютер, на котором работает датчик Defender для конечной точки. Download the MDATP Client Analyzer tool to the PC where Defender for Endpoint sensor is running on.

Извлеките содержимое MDATPClientAnalyzer.zip на устройство. Extract the contents of MDATPClientAnalyzer.zip on the device.

Откройте командную строку с повышенными правами: Open an elevated command-line:

а. a. В меню Пуск введите cmd. Go to Start and type cmd.

б. b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора. Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД: Enter the following command and press Enter:

Замените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, например Replace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example

ИзвлечениеMDATPClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath. Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath.

Откройте MDATPClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. The tool checks the connectivity of Defender for Endpoint service URLs that Defender for Endpoint client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который потенциально можно использоваться для общения с Защитником для служб конечных точек. It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Defender for Endpoint services. Пример: For example:

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения. If at least one of the connectivity options returns a (200) status, then the Defender for Endpoint client can communicate with the tested URL properly using this connectivity method.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. You can then use the URLs in the table shown in Enable access to Defender for Endpoint service URLs in the proxy server. Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы. The URLs you’ll use will depend on the region selected during the onboarding procedure.

Анализатор подключений не совместим с правилом ASR — Блокировка создания процессов, исходящих от команд PSExec и WMI. The Connectivity Analyzer tool is not compatible with ASR rule Block process creations originating from PSExec and WMI commands. Необходимо временно отключить это правило, чтобы запустить средство подключения. You will need to temporarily disable this rule to run the connectivity tool.

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу. When the TelemetryProxyServer is set, in Registry or via Group Policy, Defender for Endpoint will fall back to direct if it can’t access the defined proxy.

Set it to Enabled and select Disable Authenticated Proxy usage:

Set it to Enabled and select Disable Authenticated Proxy usage: