- Не удалось открыть объект групповой политики на этом компьютере.

- Причины ошибки

- Как исправить ошибку Не удалось открыть объект групповой политики на этом компьютере?

- Служба «Клиент групповой политики» препятствует входу в систему — Отказано в доступе

- Почему служба «Клиент групповой политики» блокирует вход в систему

- Как исправить отказ в доступе

- Отредактируйте системный реестр

- Перезапустите службу групповых политик

- Проверьте систему на наличие зловредов

- Восстановите параметры безопасности

- Удалите файл NTUSER.DAT

- Выполните системное восстановление

- Заключение

- Windows group policy error

- К чему применяется групповая политика (GPO)

- Алгоритм устранения проблем с GPO

- Проверка прав на политику

- Инструменты диагностики групповой политики

- Диагностика GPO через gpresult

- Результаты групповой политики

Не удалось открыть объект групповой политики на этом компьютере.

Ошибка gpedit.msc Не удалось открыть объект групповой политики на этом компьютере: моментальное решение.

Для настройки и персонализации Windows наиболее удобным и безопасным встроенным инструментом является редактор групповой политики. Однако каковым было моё удивление, когда после многих месяцев безупречной службы при попытке в очередной раз запустить редактор через быструю команду

Не удалось открыть объект групповой политики на этом компьютере. Возможно, у вас недостаточно прав. Сведения: Неопознанная ошибка.

Ну ничего ведь не делал… Отправившись к месту постоянной дислокации политик по адресу

C:\Windows\System32\GroupPolicy

повреждений я не выявил. Но редактор групповой политики так и не запустился. Однако решение проблемы оказалось не таким уж и сложным. Единственное, что вам может понадобиться, если вы столкнулись с такой же проблемой, это права администратора.

Причины ошибки

Наиболее вероятной причиной проблемы послужило повреждение файла Registy.pol. Не могу утверждать это гарантийно, но в моём Журнале событий промелькнула характерная ошибка с характерным ИД события. Файл, напомню, хранит в себе информацию по настройкам политик, связанных с настройками реестра, в т.ч. административные шаблоны, политики контроля за приложениями и ещё кое-что. Срисовать содержимое ошибки-события не удалось, так как у меня по несчастливой на этот раз случайности настроена регулярная очистка Журнала. Что же послужило изначально причиной повреждения самого файла, сказать уже не могу. Однако, думаю, после дальнейших манипуляций ваши проблемы также закончатся.

Как исправить ошибку Не удалось открыть объект групповой политики на этом компьютере?

- настраиваем возможность просматривать скрытые папки и файлы

- отправляемся к указанной ранее папке с политиками

выбираем папку Machine и переименовываем её любым способом, согласившись с системным окном UAC:

после переименования запускаем редактор указанной командой

Служба «Клиент групповой политики» препятствует входу в систему — Отказано в доступе

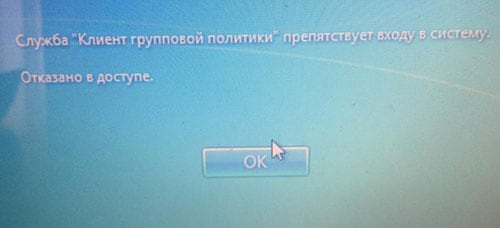

При попытке войти в свою учётную запись в ОС Виндовс пользователь может внезапно столкнуться с сообщением «Служба «Клиент групповой политики» препятствует входу в систему» и надписью «Отказано в доступе». Обычно это происходит после очередного обновления системы, установки или удаления какого-либо софта, или из-за деятельности зловредов, нарушающих целостность системного реестра. Ниже разберём причины данной дисфункции, а также расскажем, как её исправить.

Почему служба «Клиент групповой политики» блокирует вход в систему

«Групповая политика» — это утилита управления учетными записями Виндовс, определяющая условия использования пользовательского аккаунта в определённой группе. Такая группа может быть стандартной или ограниченной, группой администраторов или гостей, любой другой группой, созданной ответственным лицом. Групповая политика активируется при входе пользователя в систему, и напрямую зависит от группы, к которой он принадлежит.

При запуске системы пользователь может однажды встретиться с сообщением о препятствовании групповыми политиками входа в систему. В некоторых случаях ещё можно войти в систему как администратор, в других случая доступ к системе оказывается заблокирован.

Инструмент отвечающий за вход в систему («Winlogon») связан со службой групповых политик «GPSVC» (аббревиатура от «Group Policy Service»). После запуска системы сервис групповой политики реализует себя в отдельном процессе SVCHOST. При возникновении каких-либо проблем в работе данного процесса пользователь видит ошибку «Клиент групповой политики препятствует входу в систему…».

Причины дисфункции таковы:

- Наличие некорректных данных в системном реестре (в том числе из-за его повреждения);

- Некорректная установка системных обновлений;

- Установка и деятельность программ, способных нарушить целостность системного реестра (в том числе вирусных);

- Неправильное отключение PC;

- Вход в систему под не административным (гостевым) аккаунтом в ситуации, когда ряд приложений или драйверов были ранее установлены в системе с административными привилегиями.

Ниже разберём, как решить возникшую проблему Служба «Клиент групповой политики» препятствует входу в систему.

Как исправить отказ в доступе

Давайте перечислим способы, позволяющие избавиться от ошибки «Групповая политика препятствует входу в систему».

Отредактируйте системный реестр

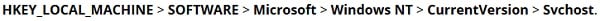

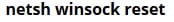

- Нажмите Win+R, введите там regedit , нажмите Энтер. Перейдите по пути:

В панели справа поищите параметр «GPSvcGroup». Если его там нет, кликните правой клавишей мышки на пустом месте правого поля, кликните на «Создать» — «Мультистроковой параметр» и дайте ему имя (переименуйте) на GPSvcGroup .

- Если он там есть (или вы его создали), кликните ПКМ на данном параметре, выберите «Изменить», скопируйте значение GPSvc в поле «Значения» и нажмите на «Ок»;

- Вновь нажмите ПКМ на пустое место справа, выберите «Создать» – «Раздел», и дайте ему название GPSvcGroup.

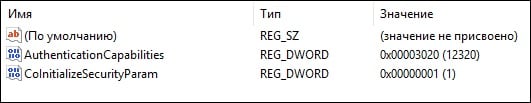

- Кликните на новосозданной папке GPSvcGroup, затем кликните ПКМ на пустом месте справа, выберите создать «Параметр DWORD» и назовите его AuthenticationCapabilities.

- Нажмите ПКМ на AuthenticationCapabilities, выберите «Изменить», активируйте «Десятичная», введите 12320 и нажмите на «Ок».

- Создайте другой параметр DWORD с именем CoInitializeSecurityParam и установите ему значение 1 .

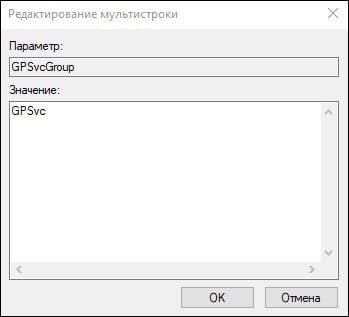

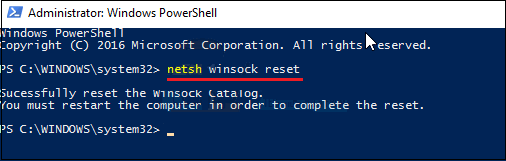

Перезапустите службу групповых политик

- Нажмите на Win+R, введите там services.msc . Найдите в перечне служб « Клиент групповой политики », дважды кликаем на ней, устанавливаем тип запуска на «Автоматически», сохраняем изменения;

- Запускаем командную строку, там набираем:

И нажимаем ввод. После завершения процедуры перезагружаем ПК, это может помочь устранить ошибку «Клиент групповой политики препятствует входу в систему».

Проверьте систему на наличие зловредов

Во многих случаях причинами рассматриваемой проблемы являются вирусные зловреды, изменяющие системные настройки под свои нужны. Используйте ДокторВеб Кюрейт, Trojan Remover, AdwCleaner и другие онлайн аналоги для борьбы со зловредами — 7 лучших антивирусов.

Восстановите параметры безопасности

Для реализации данной операции нам понадобится загрузочная флешка с нашей версией ОС. Загрузитесь с её помощью, выбираем внизу «Восстановление», запускаем командную строку, и там вводим:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

Перезагрузите ваш ПК, это поможет исправить проблему отказано в доступе.

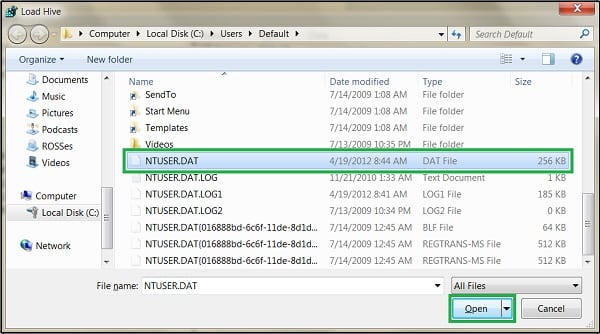

Удалите файл NTUSER.DAT

Перейдите в директорию C:\Users, там найдите папку с названием вашего аккаунта, войдите в неё, и удалите там файл NTUSER.DAT , отвечающий за хранение настроек пользовательского профиля. Если ваш аккаунт повреждён, вы можете попробовать удалить данный файл, перезагрузить ваш ПК, и попытаться войти в систему.

Выполните системное восстановление

Переход к ранее стабильной точке работы вашего ПК (откат системы) является хорошей альтернативой для восстановления её работоспособности. При запуске системы быстро жмите на F8 и выберите «Загрузка последней удачной конфигурации». Это может помочь решить проблему отказано в доступе клиенту групповых политик.

Если же доступ к системе вовсе не возможен, попробуйте загрузиться с флешки с имеющейся на ней образом Виндовс 10, и после выбора языка кликнуть слева внизу на «Восстановление системы». В дополнительных параметрах необходимо будет вновь выбрать опцию «Восстановление системы», что позволит системе выполнить откат до прежней стабильной точки восстановления.

Заключение

Появление рассматриваемого в статье сообщения обычно сигнализирует о наличии проблем со службой групповых политик «GPSVC», актуализированной в процессе SVCHOST. Выполните перечисленные выше советы, что позволит решить ошибку «Служба «Клиент групповой политики» препятствует входу в систему» на вашем ПК.

Windows group policy error

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз я вам показал, как я делал досрочное погашение ипотеки Сбербанка, поделился свои жизненным опытом. Сегодня я хочу вас научить, как находить и диагностировать причины, по которым у вас может не применяться назначенная вами групповая политика к компьютеру или пользователю или целому организационному подразделению. Мы рассмотрим все этапы, через которые проходит происходит взаимодействие с GPO. Разберем утилиты, которыми должен владеть системный администратор в задачи которого входит создание и назначение политик. Уверен, что данный пост будет вам полезен и интересен.

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

- что реестр есть как для объекта компьютер

- и реестр есть для объекта пользователь

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

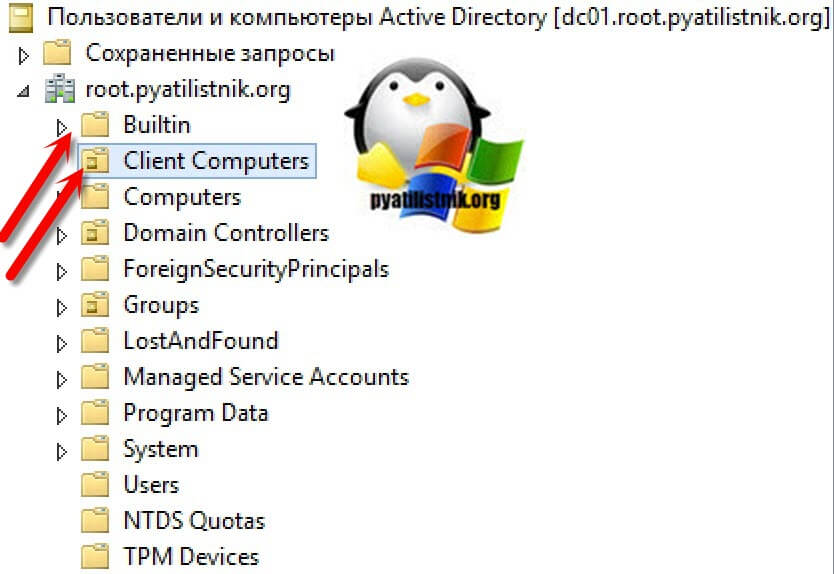

- Это контейнер — по сути простая папка, важно, что к ней нельзя применять объекты групповой политики.

- Второй тип, это организационные подразделения (OU) — это специальные папки для объединения объектов AD по принципам. Именно с OU связываются объекты групповой политики, для применения их к компьютерам и пользователям. Внешне контейнер отличается от организационной утилитой, тем что у OU, есть дополнительная лычка на значке, это показано на скриншоте.

Алгоритм устранения проблем с GPO

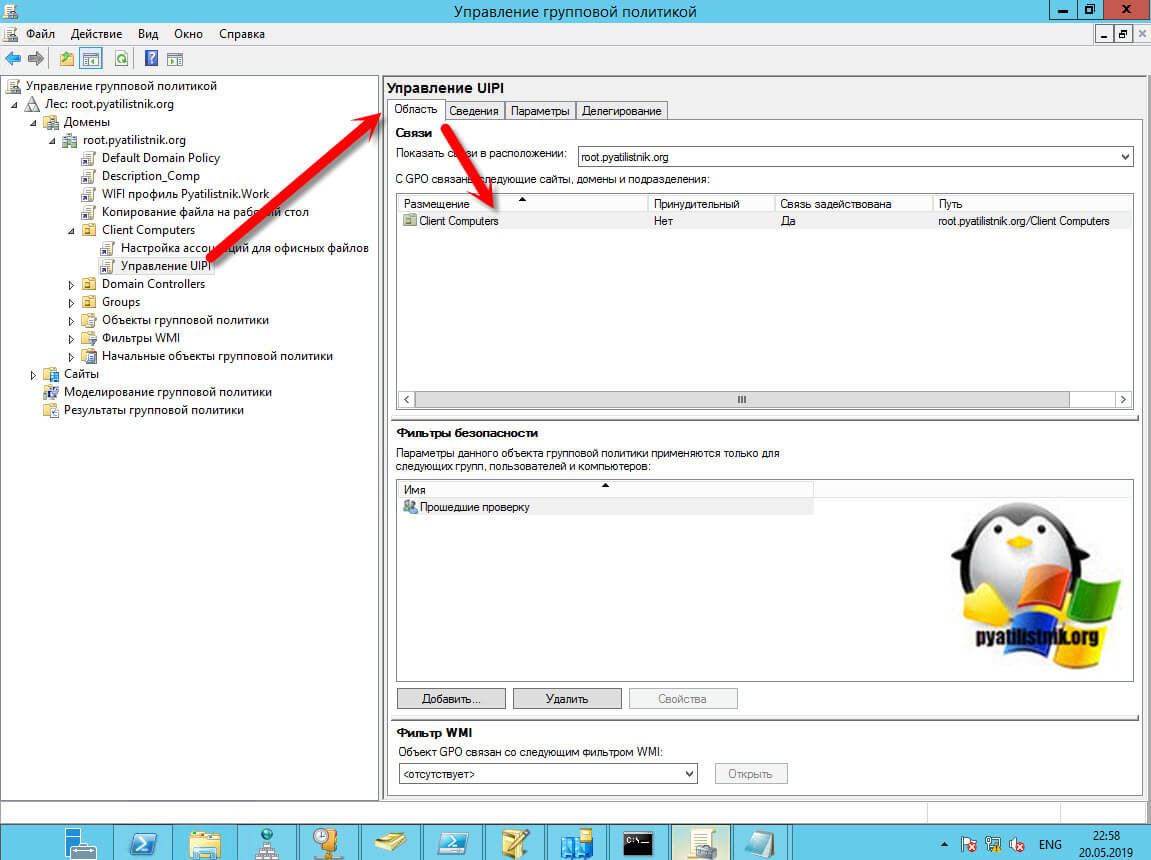

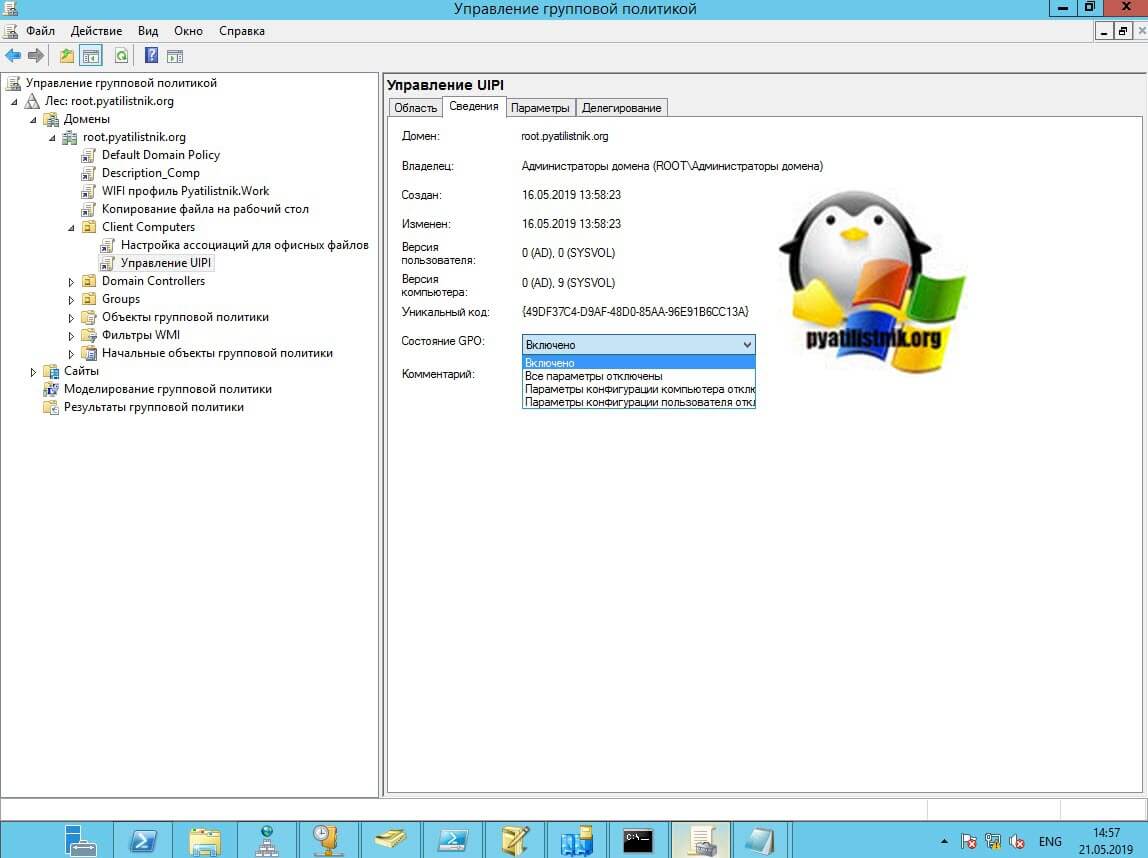

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

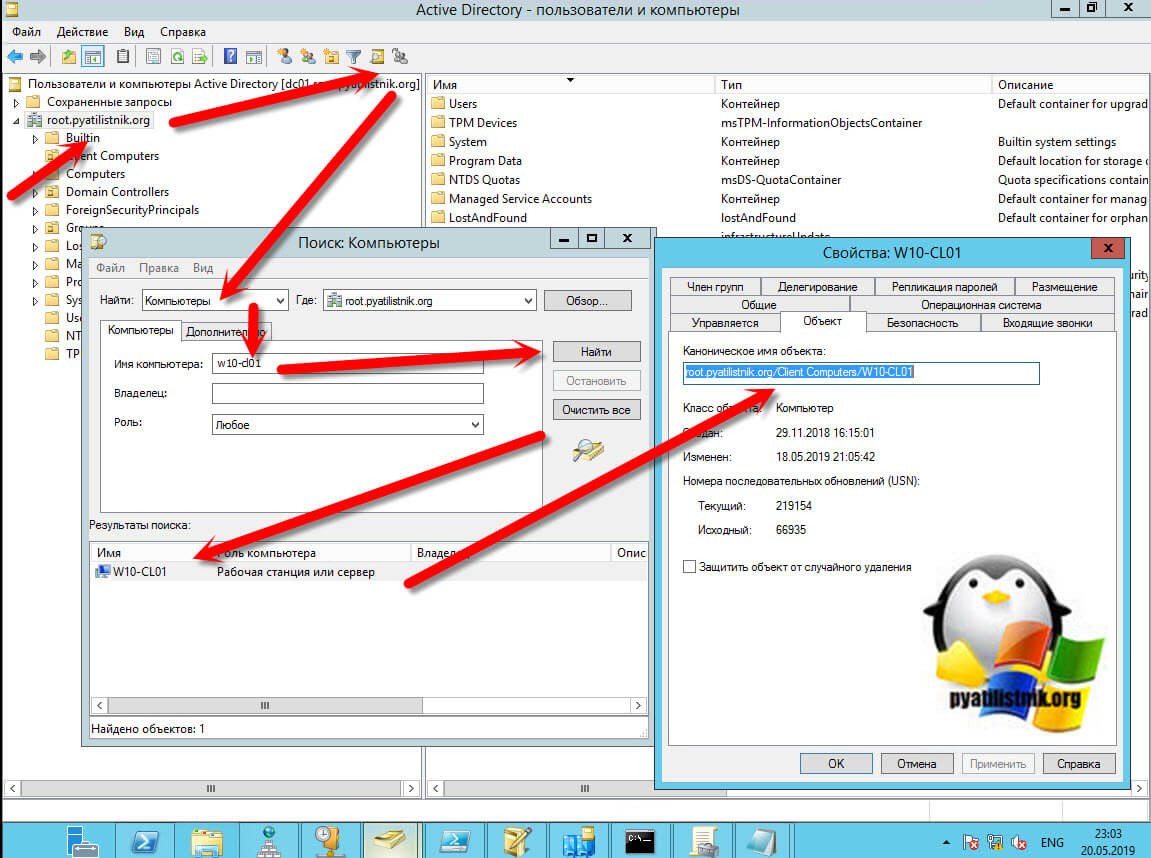

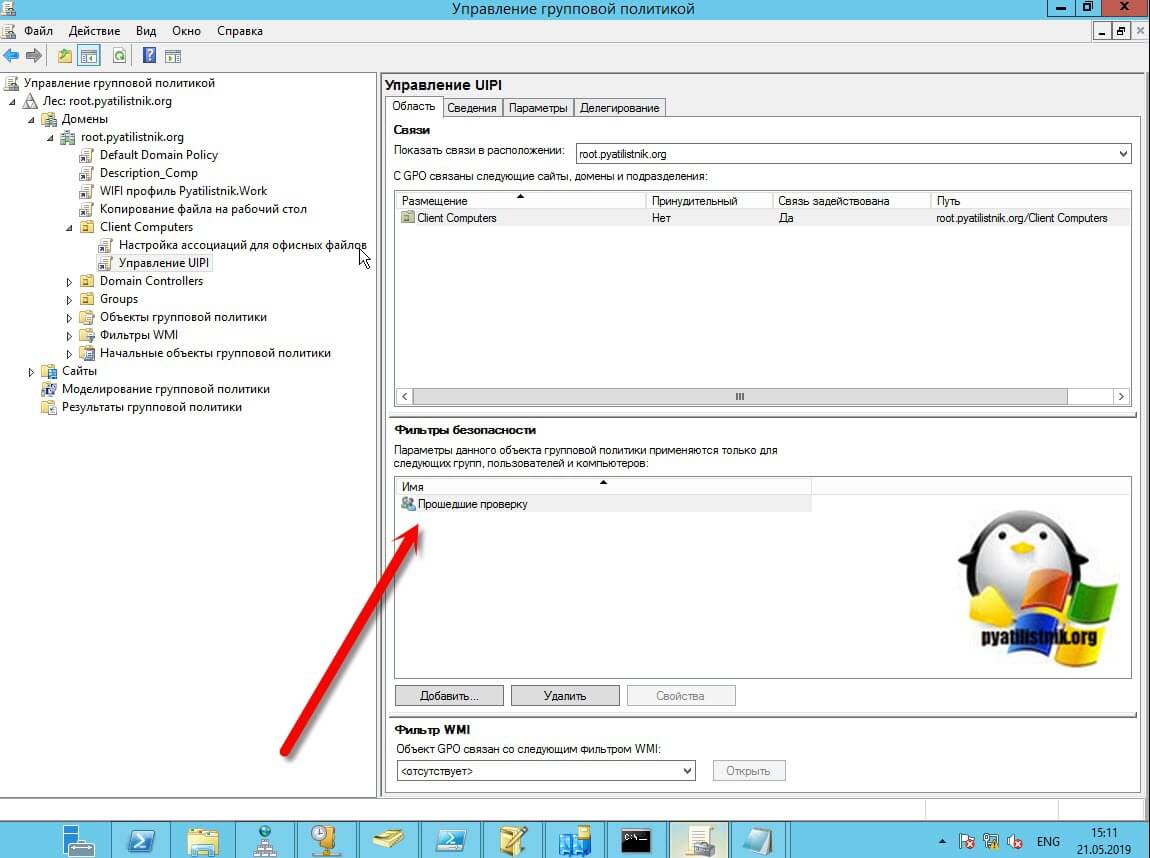

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

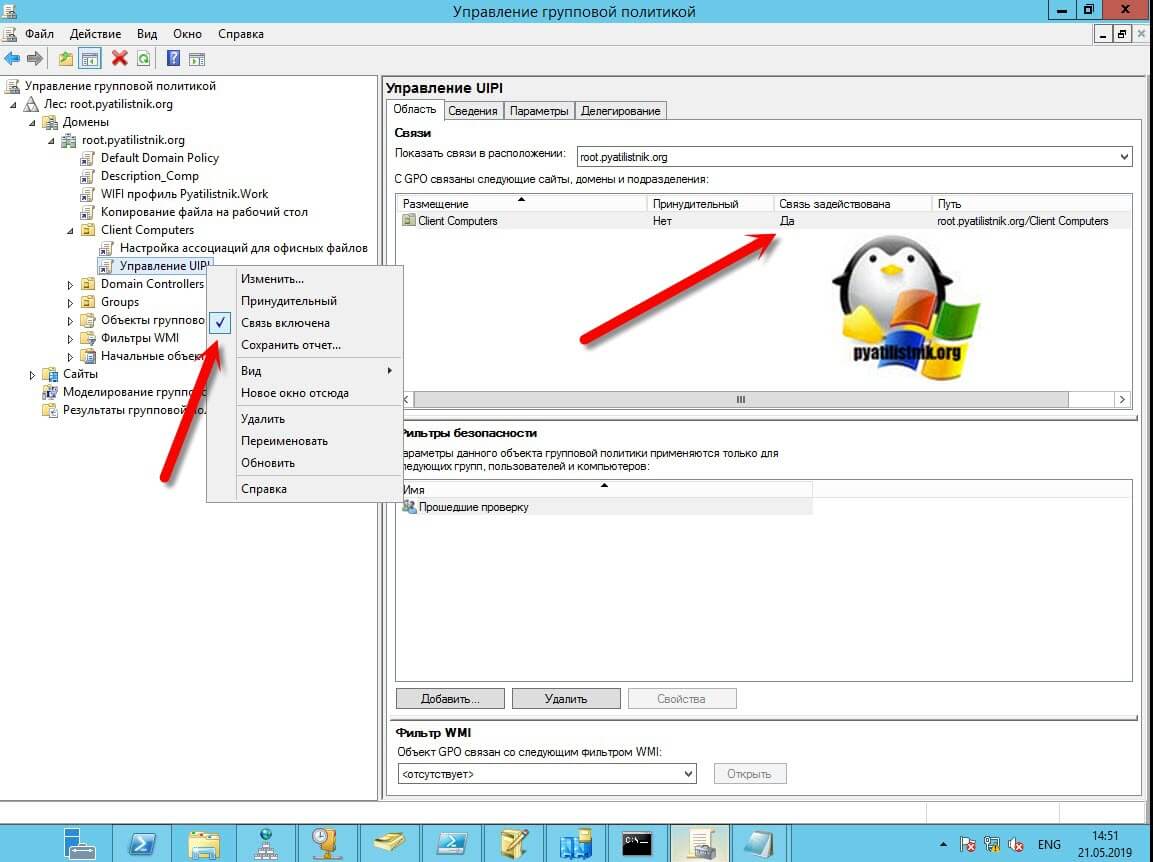

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

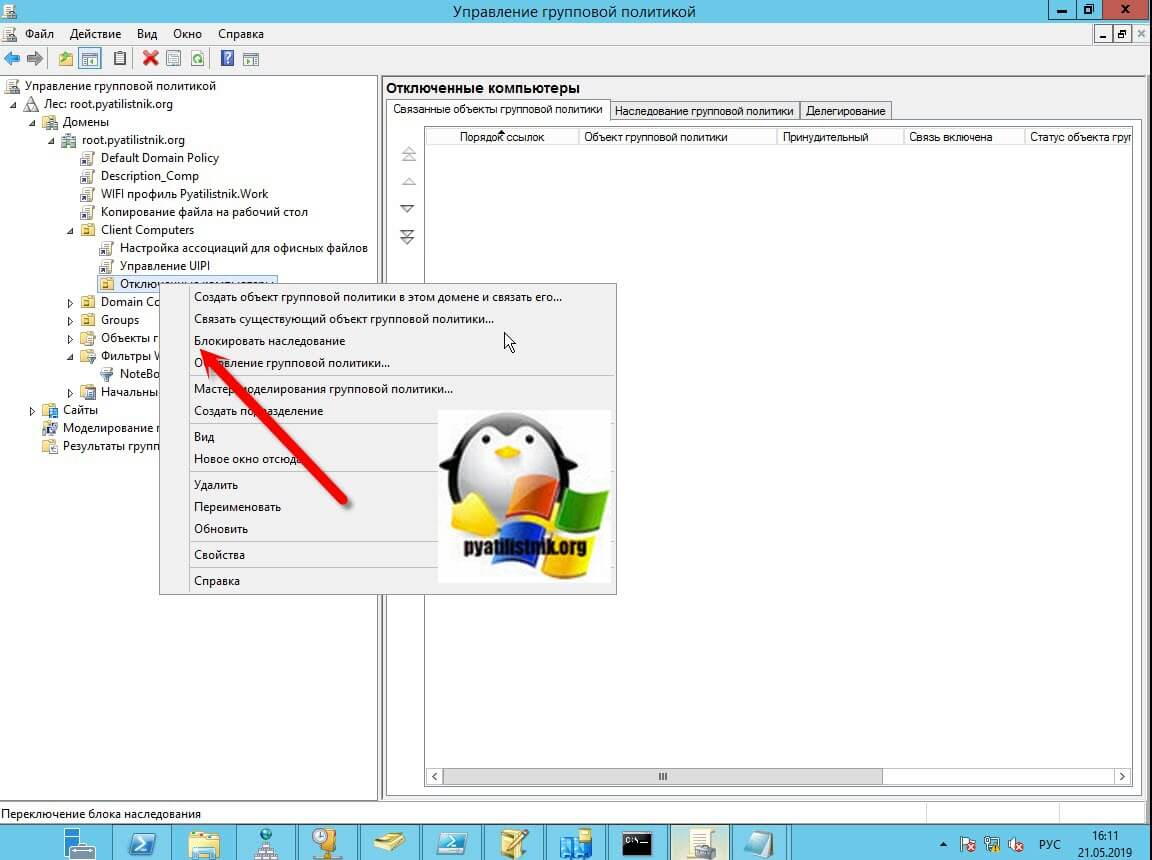

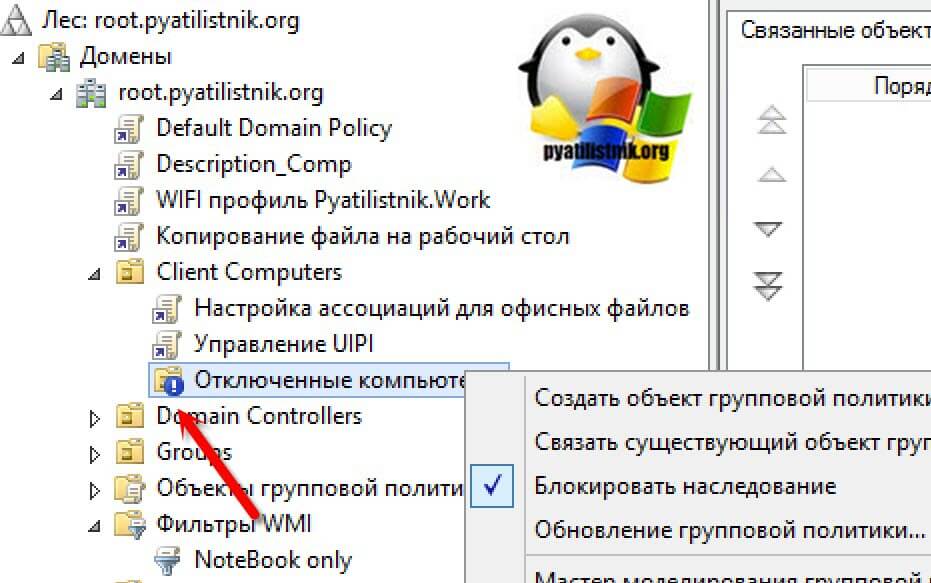

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

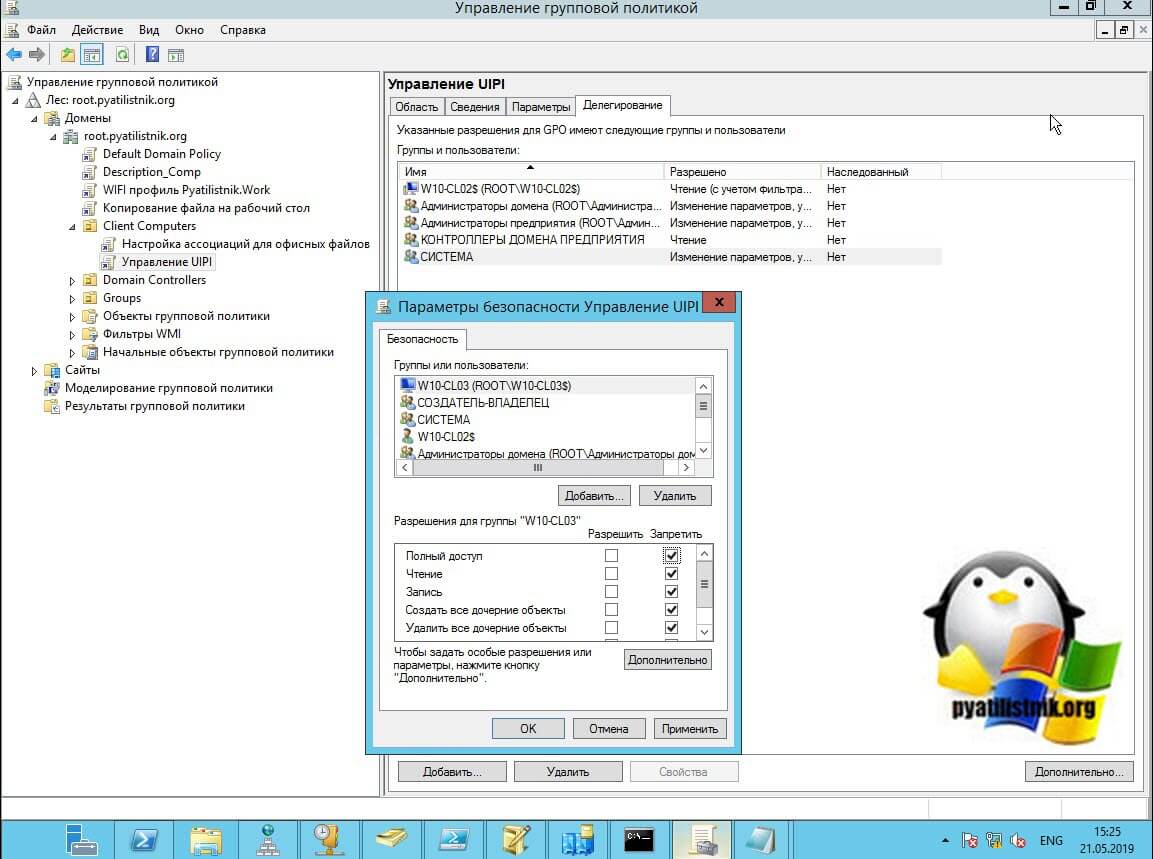

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

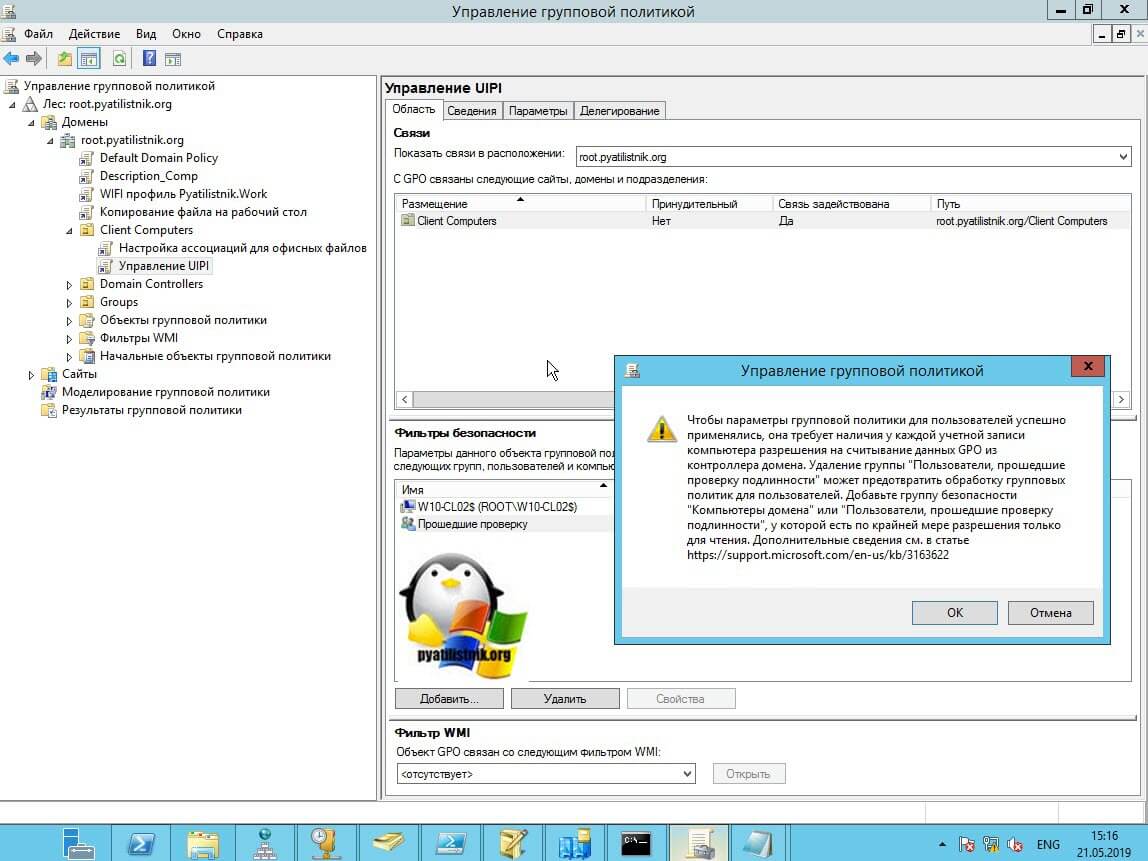

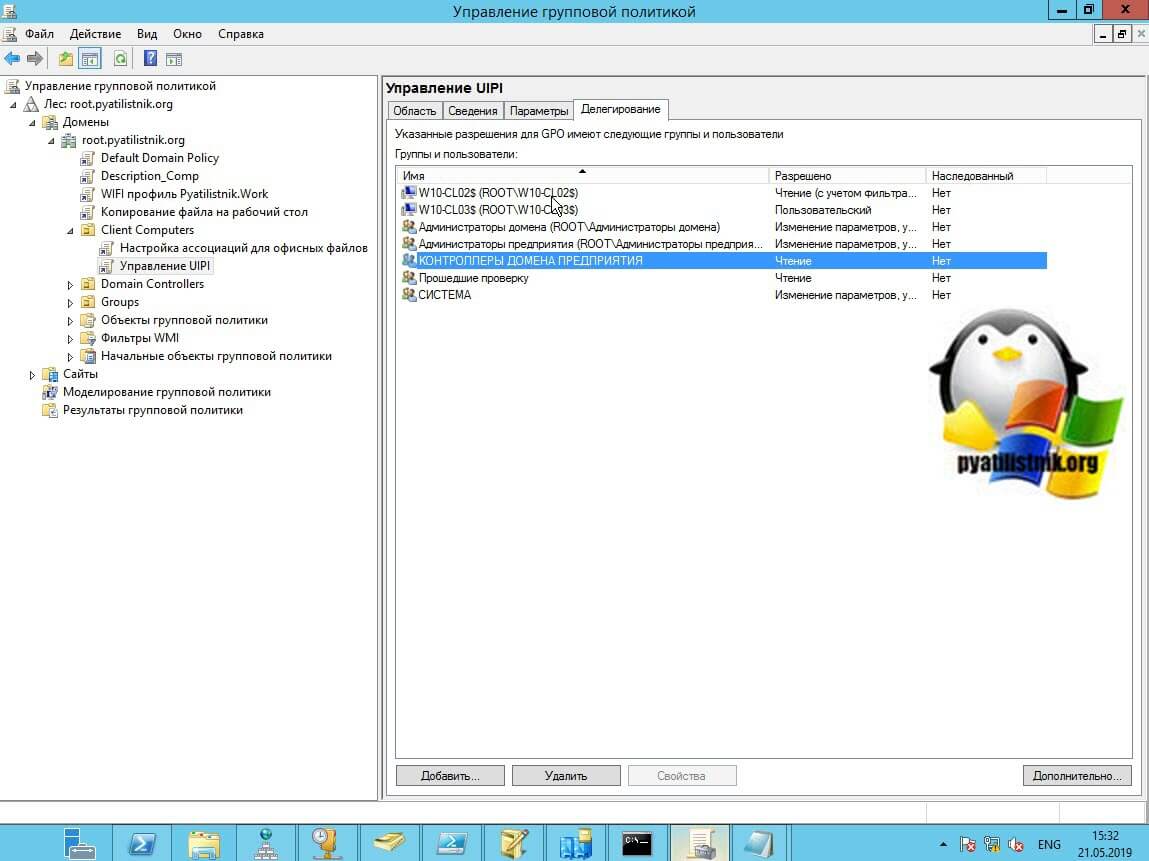

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

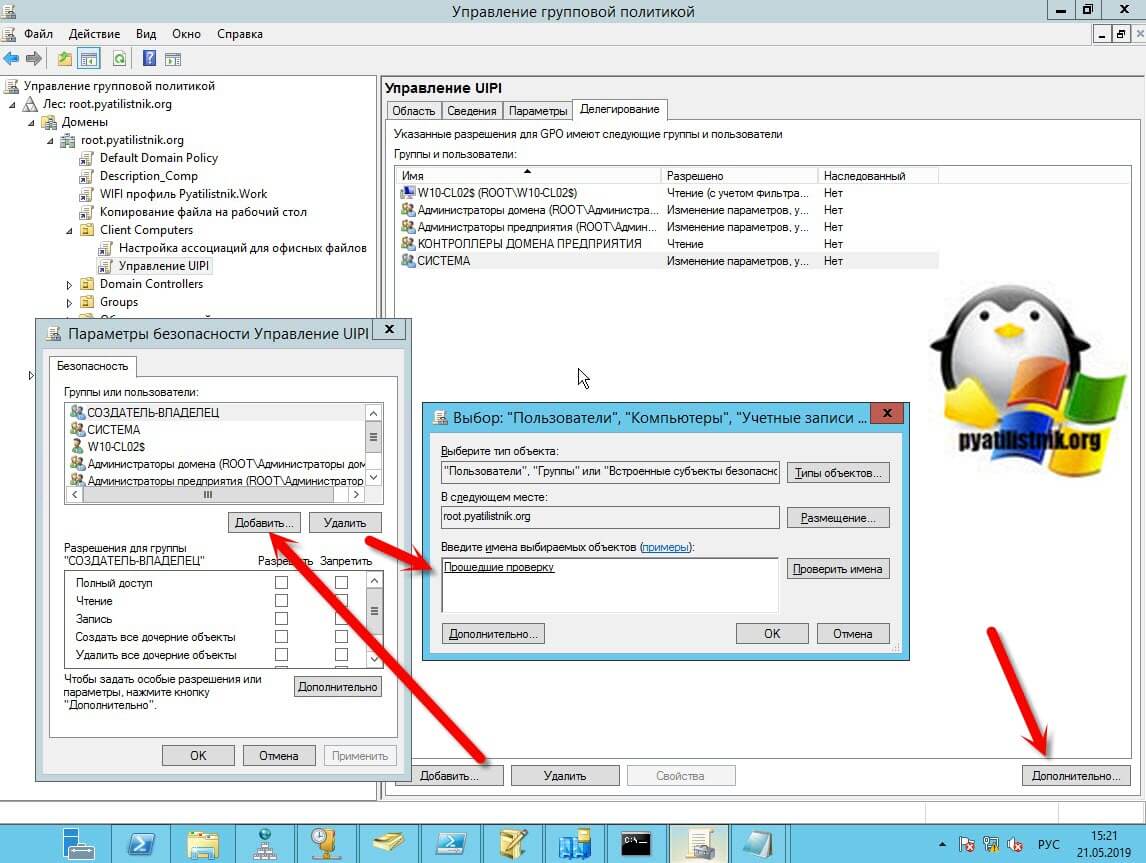

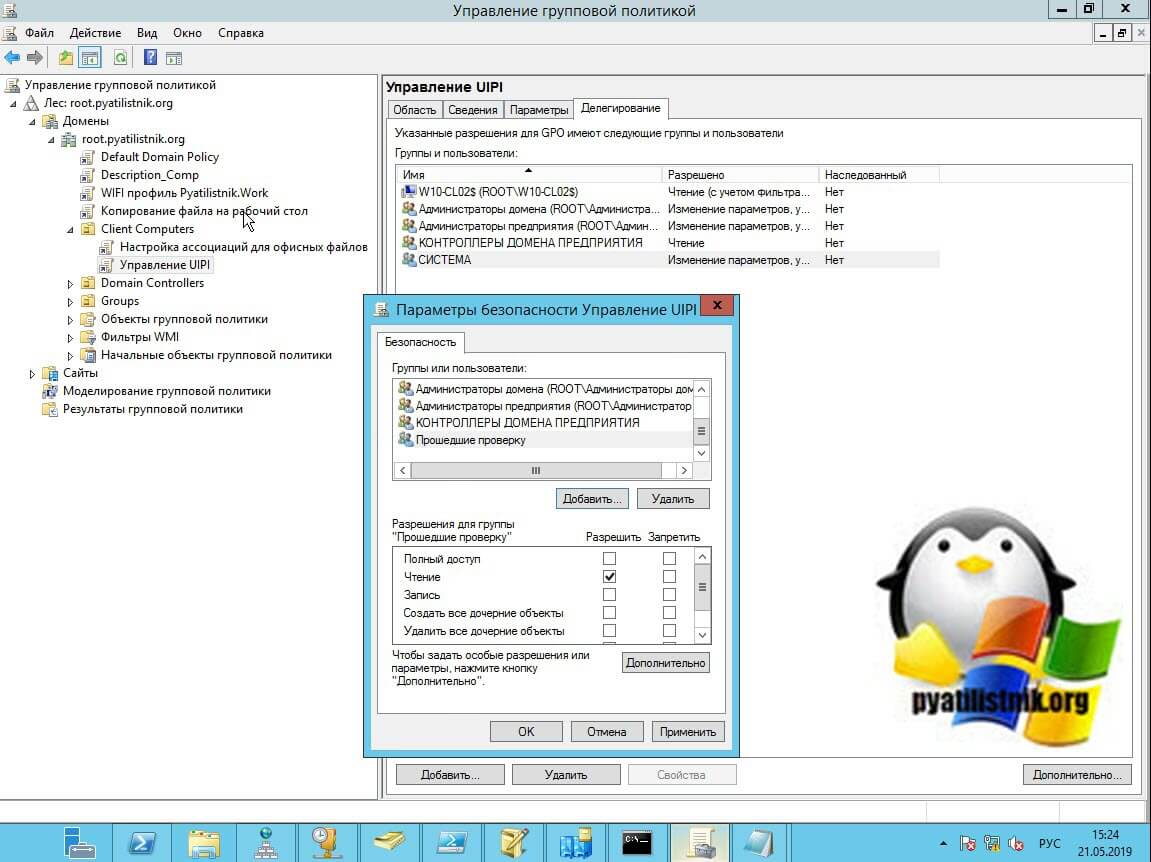

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

Удостоверьтесь, что выставлена галка «Чтение».

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

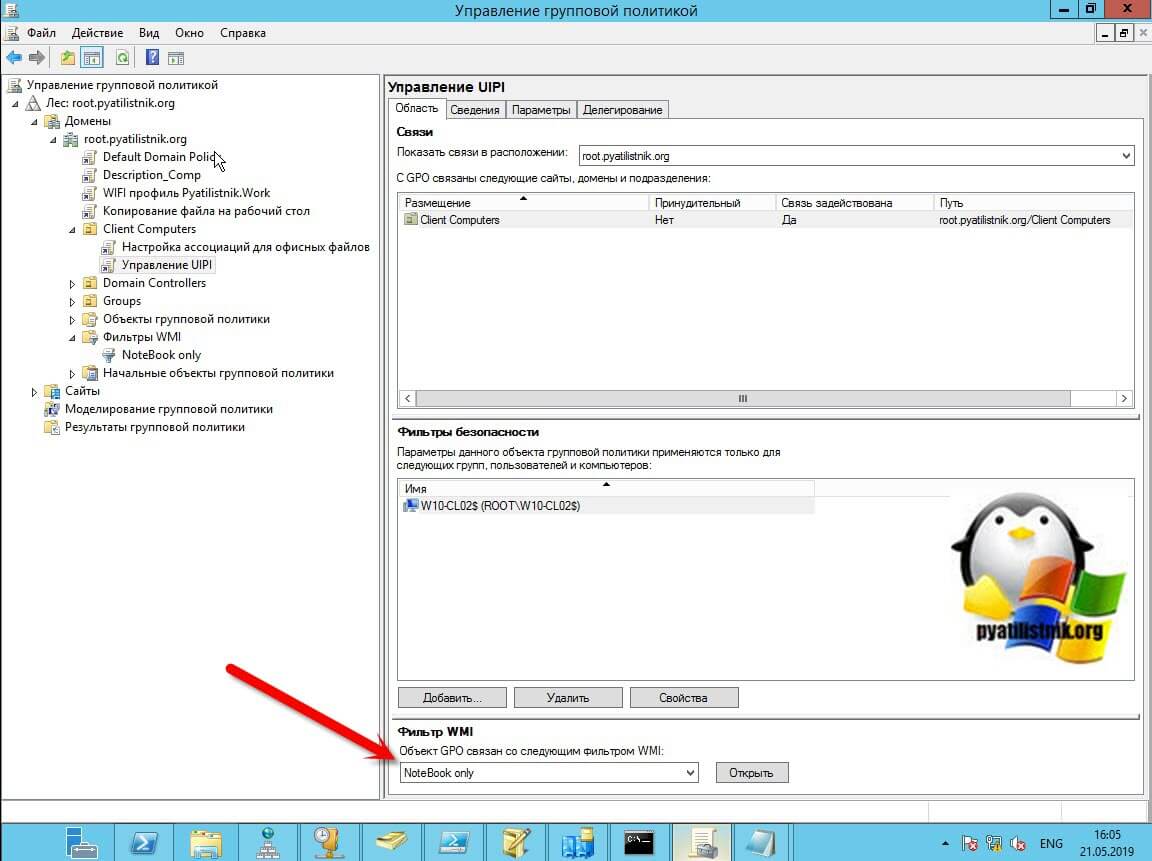

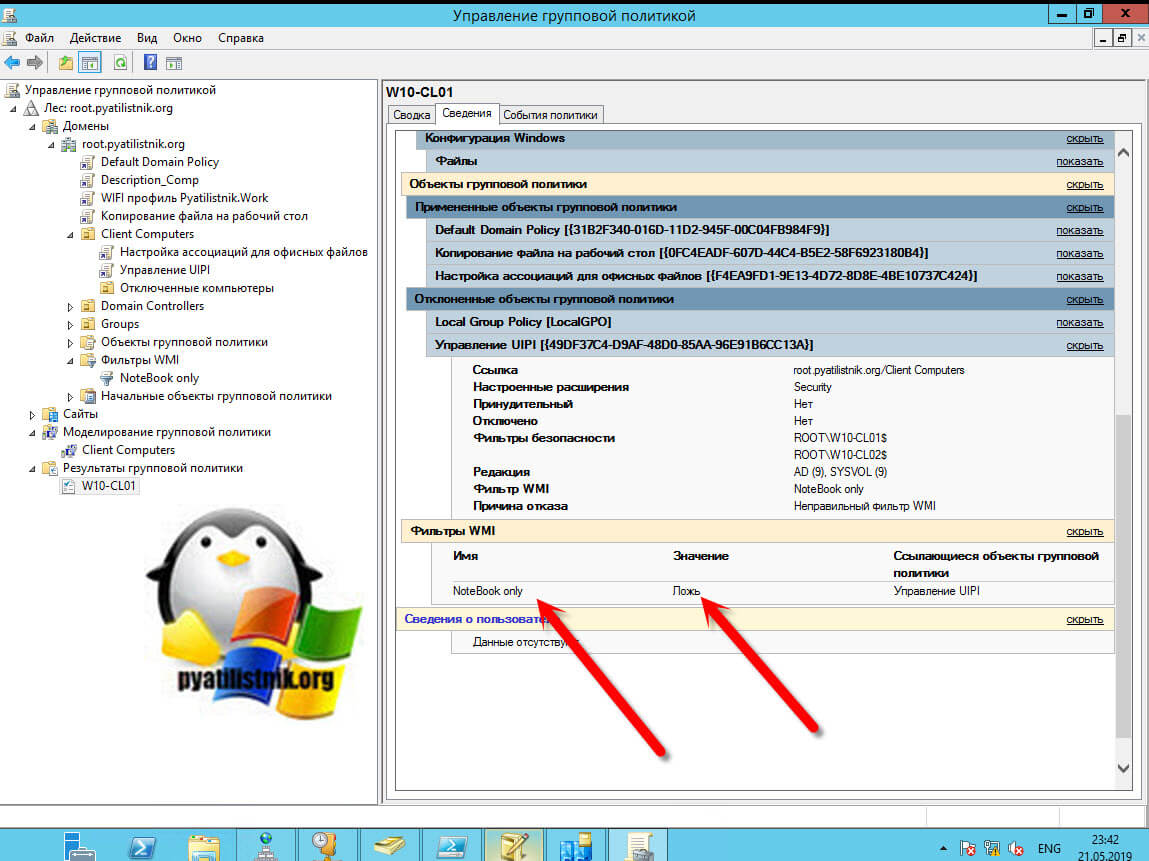

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

- Утилита командной строки gpresult

- Утилита rsop

- Моделирование групповой политики в оснастке gpmc.msc

- Результаты групповой политики

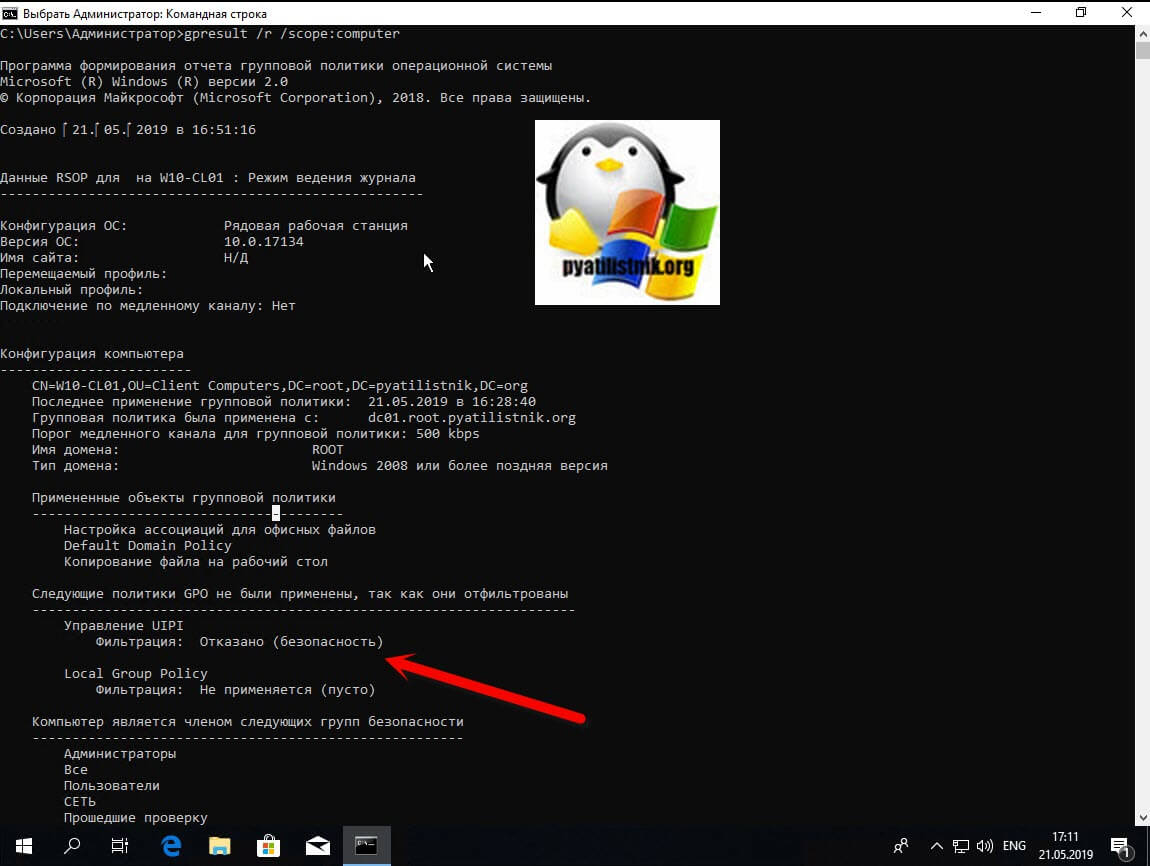

Диагностика GPO через gpresult

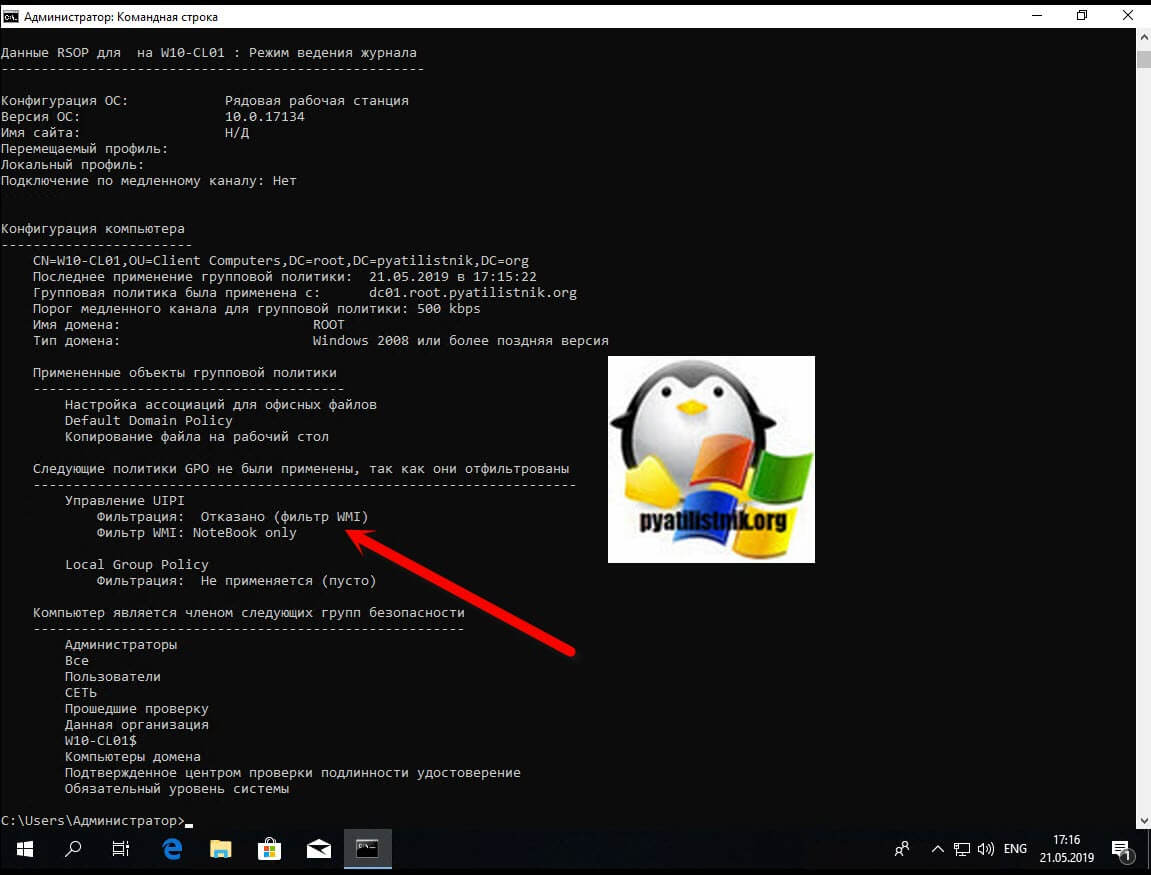

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

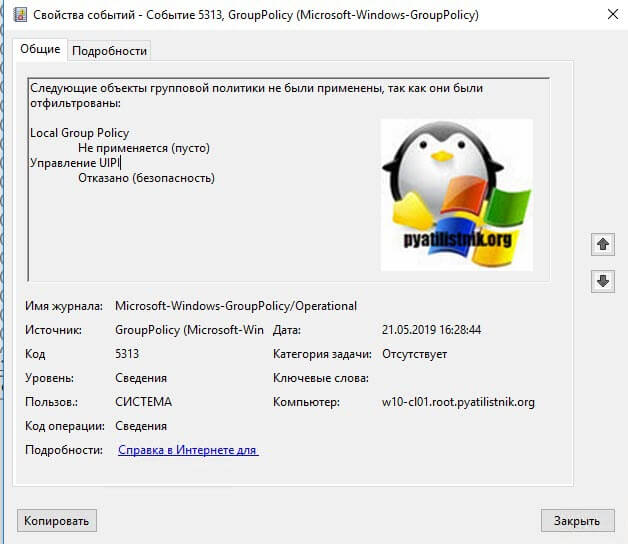

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

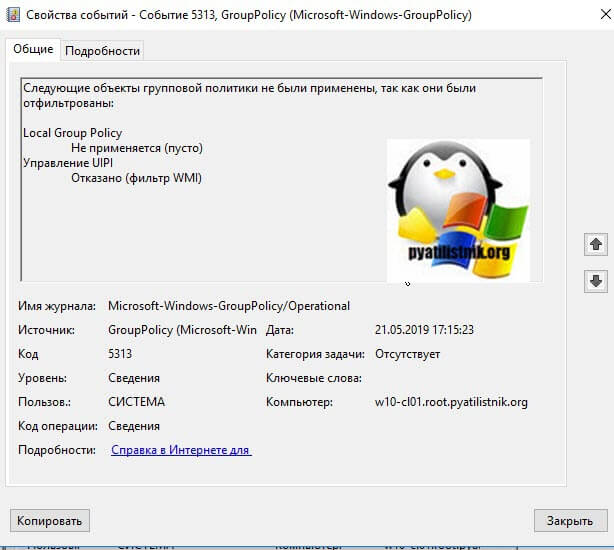

А вот пример 5313, но с уже WMI фильтром:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

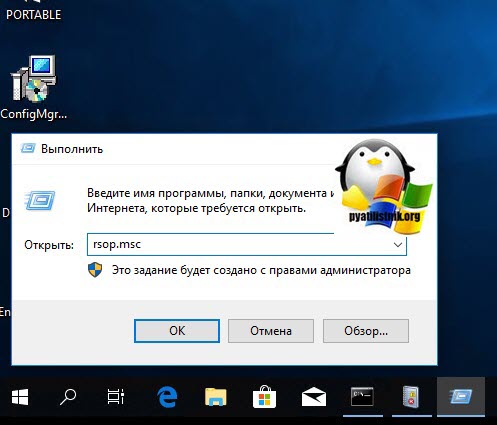

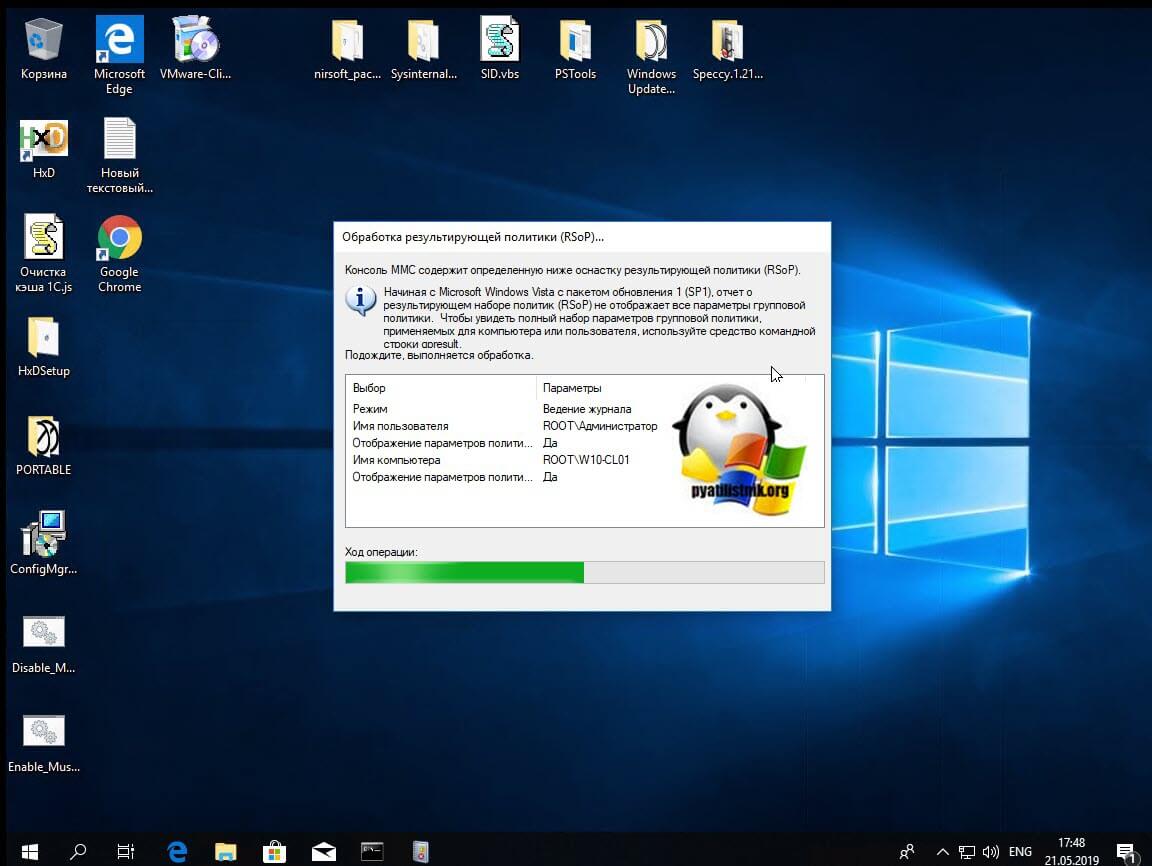

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

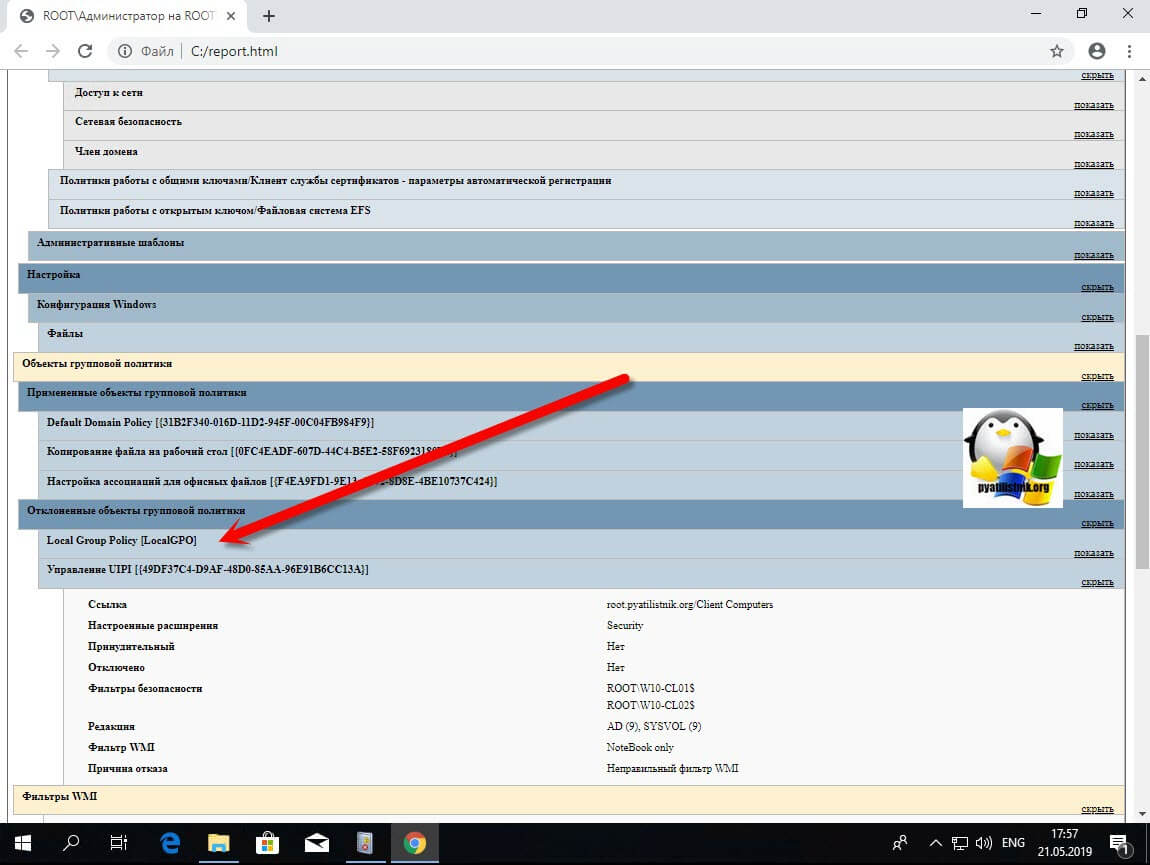

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

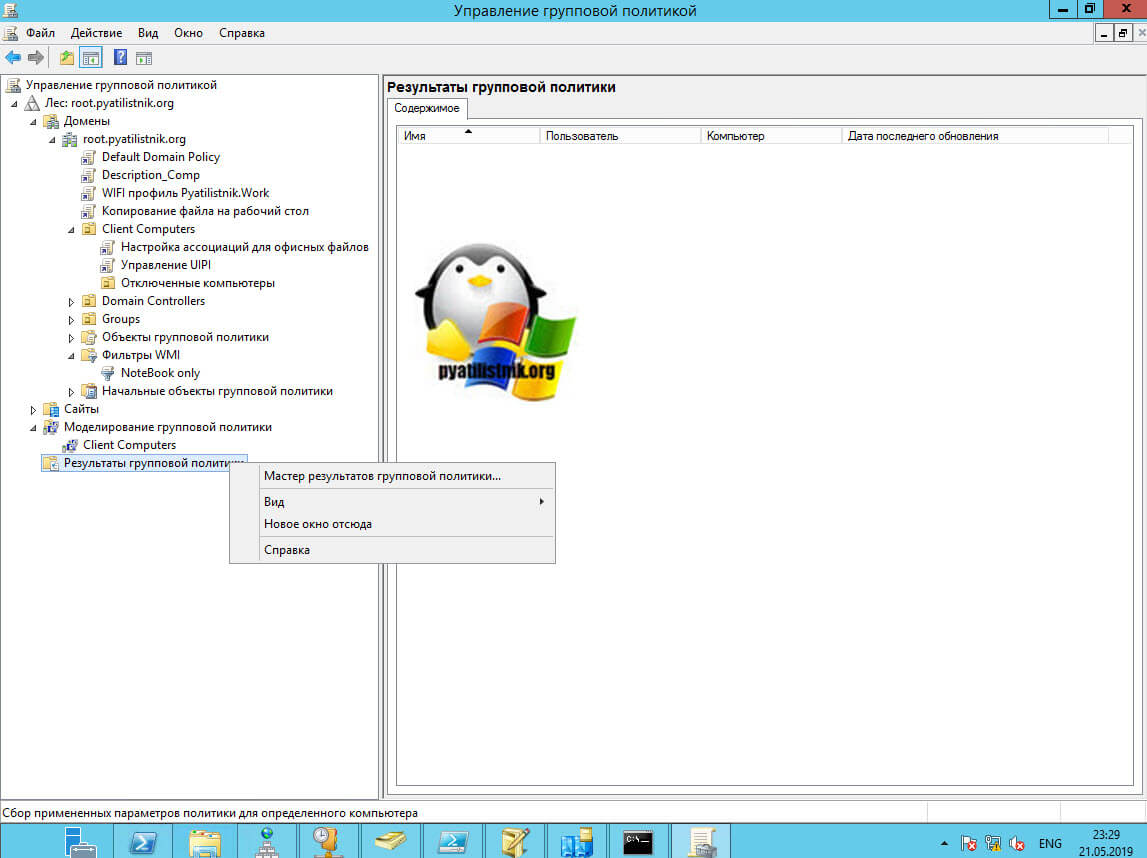

Результаты групповой политики

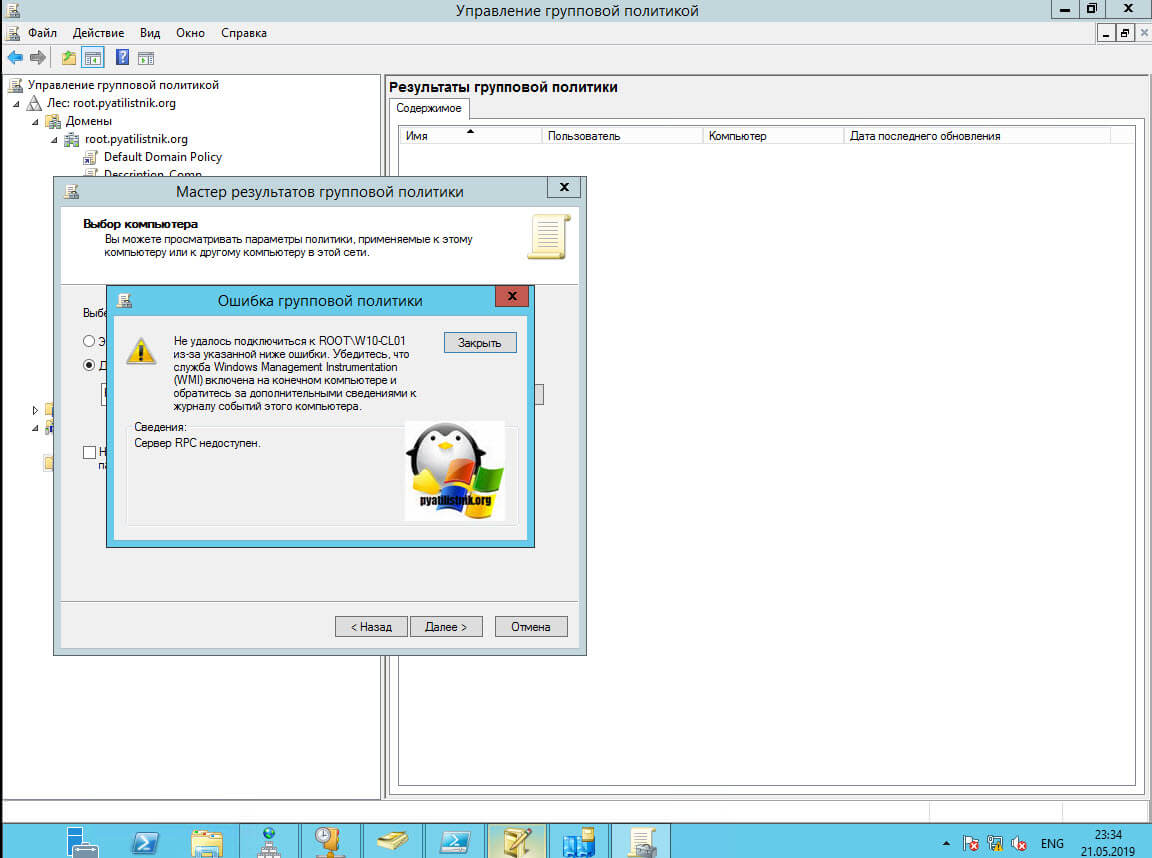

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

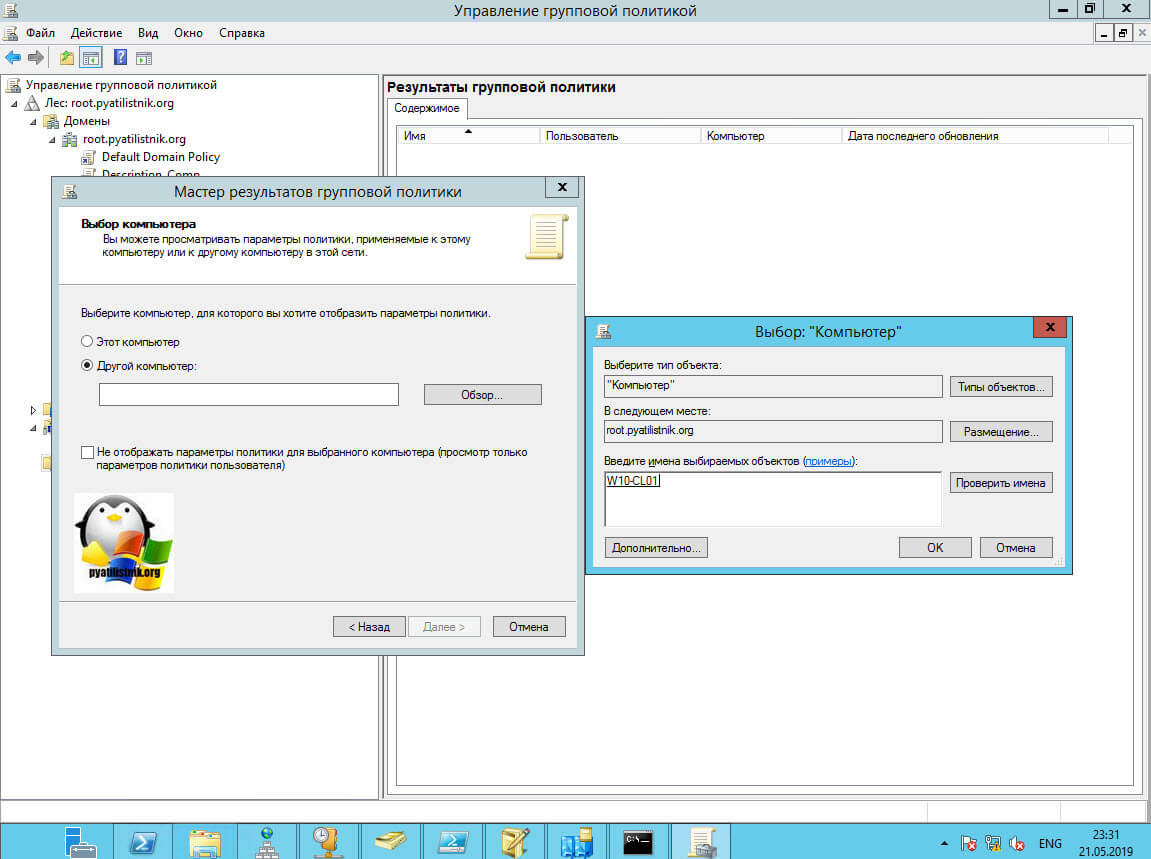

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

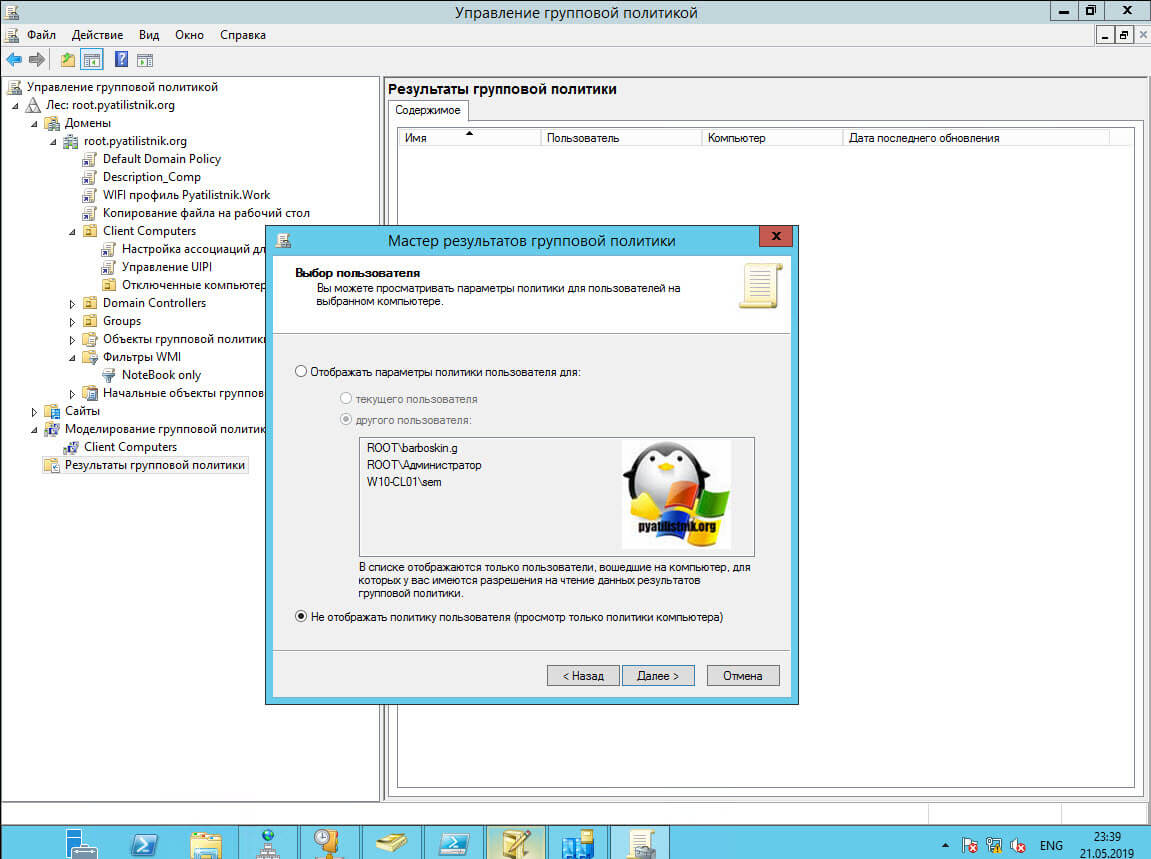

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

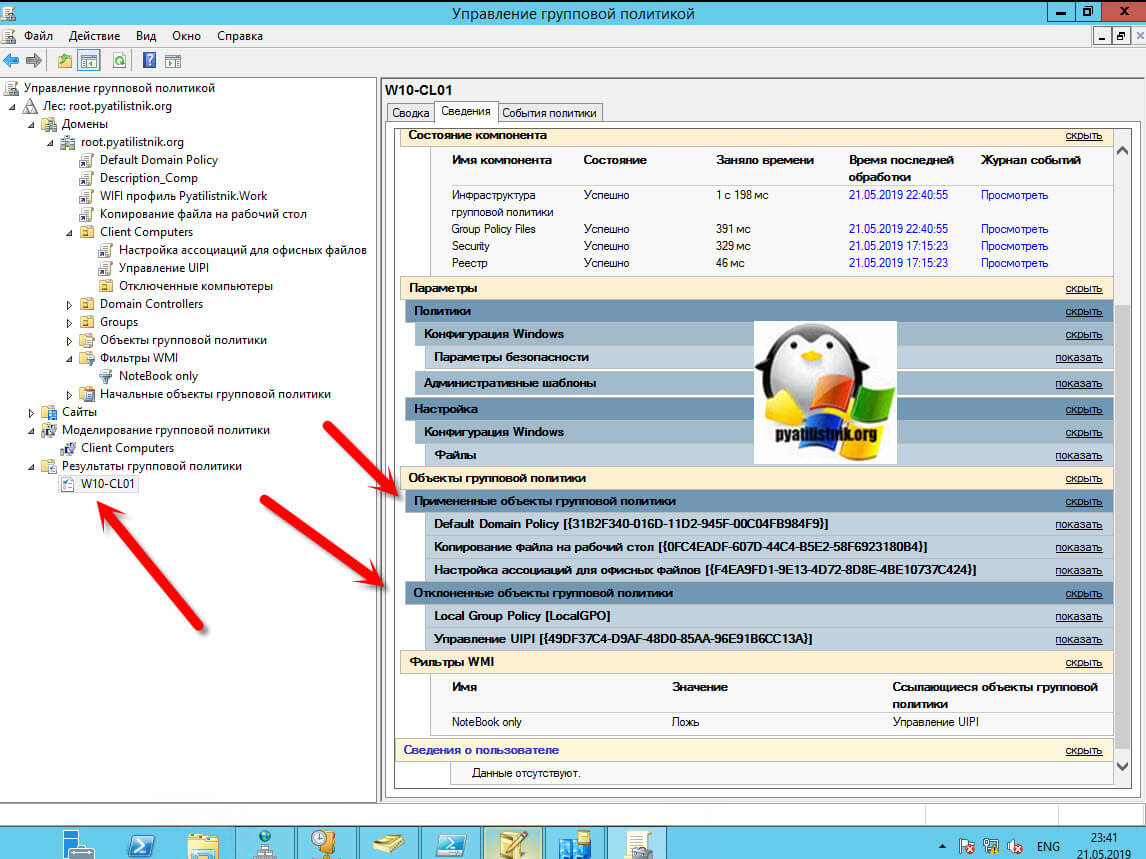

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

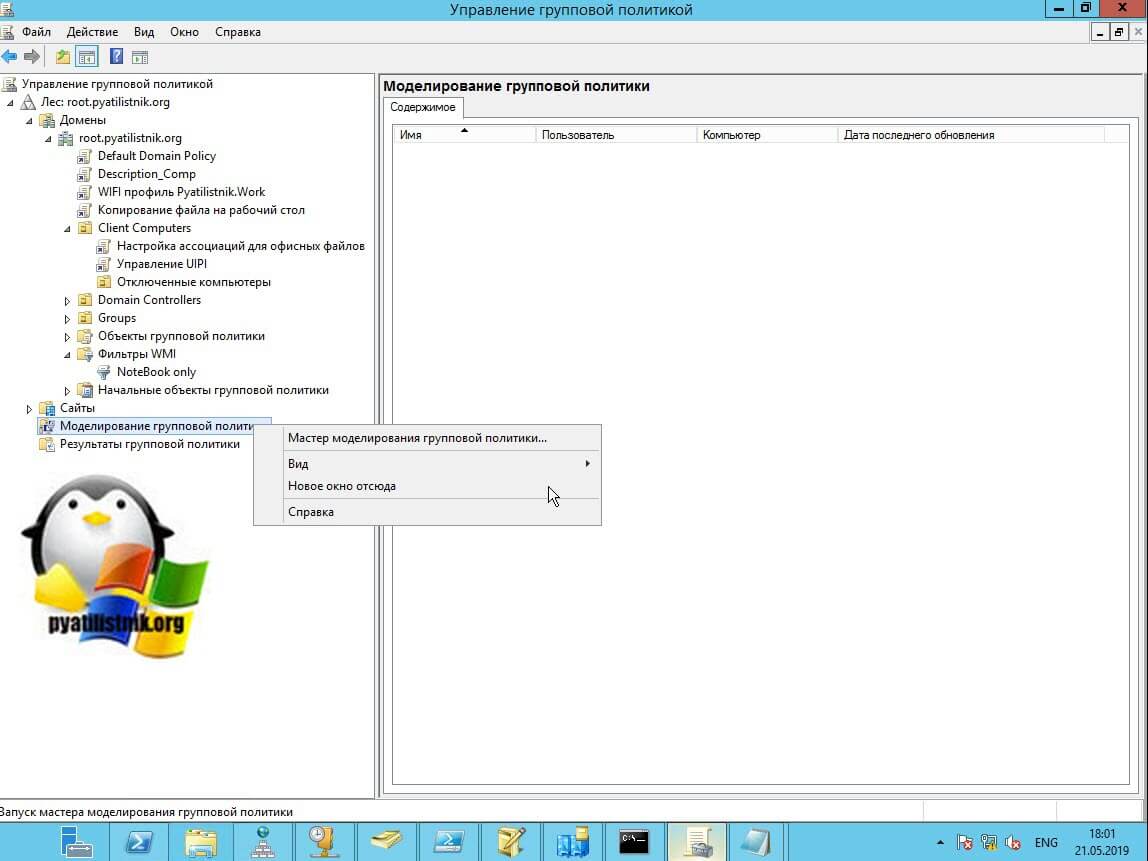

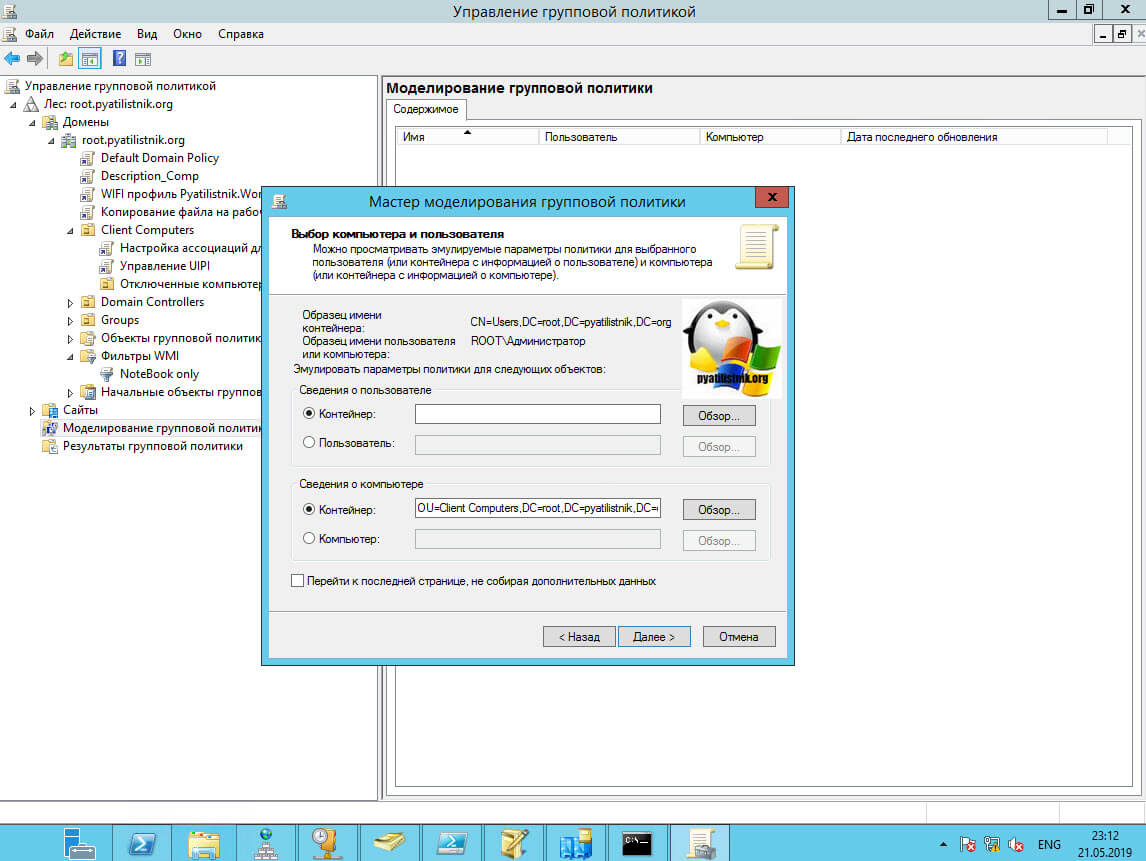

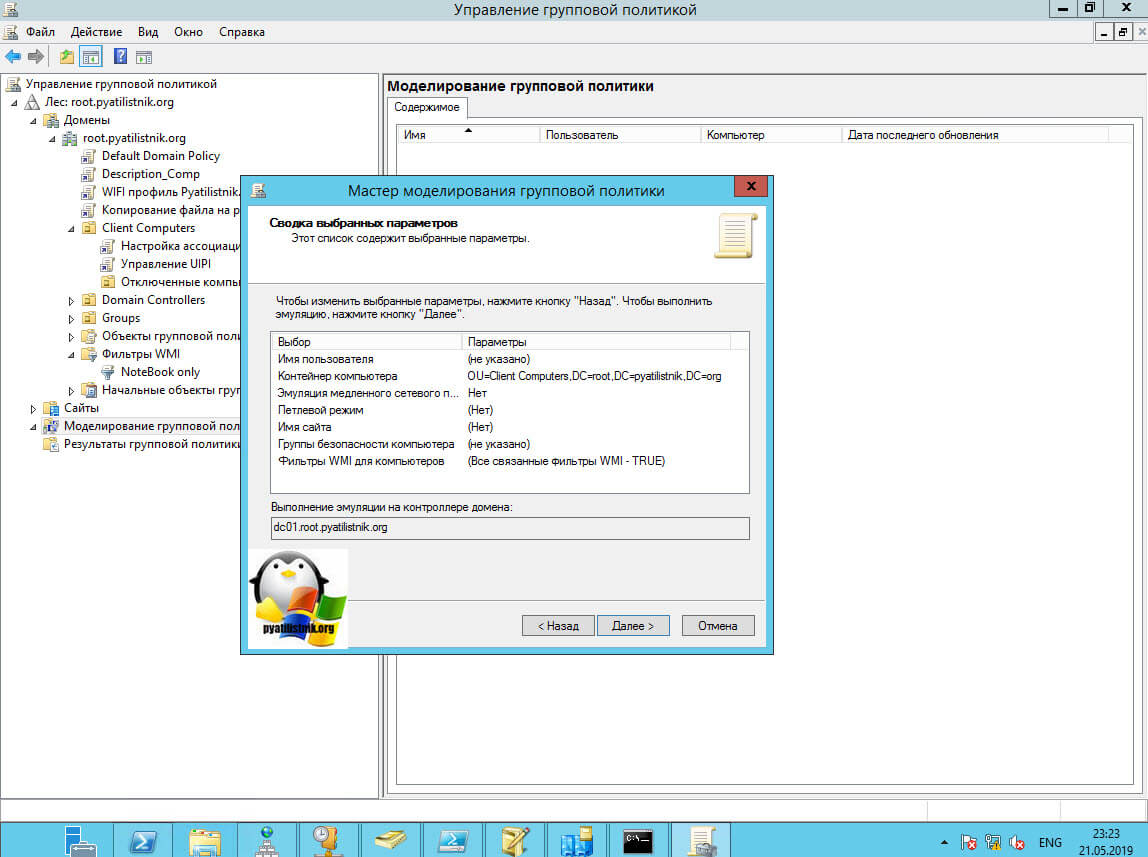

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

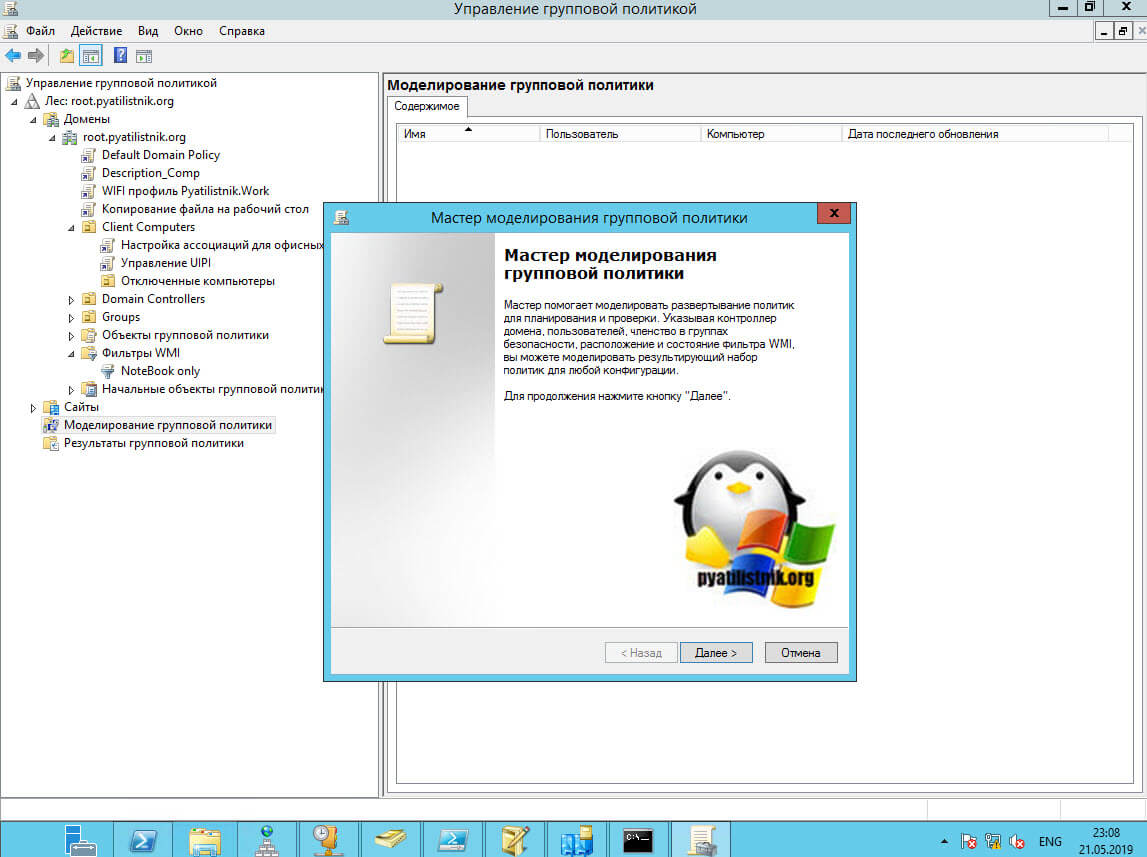

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

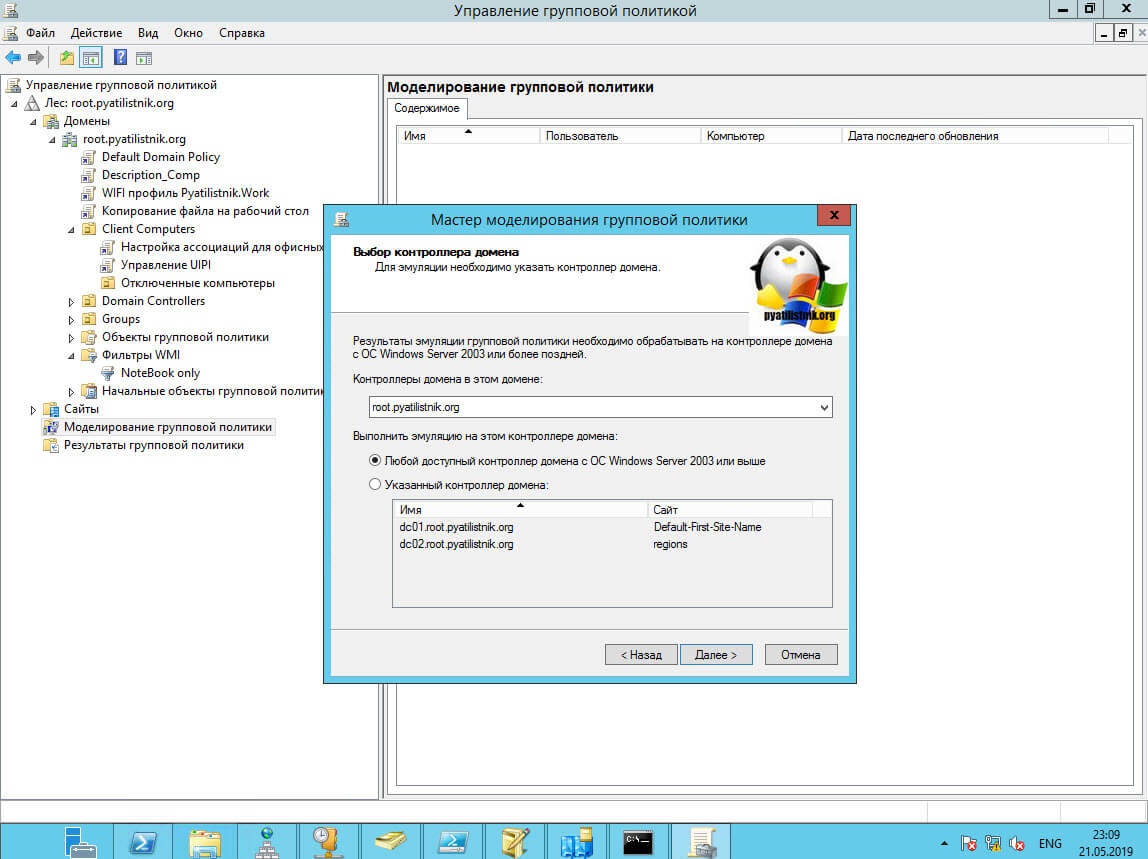

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

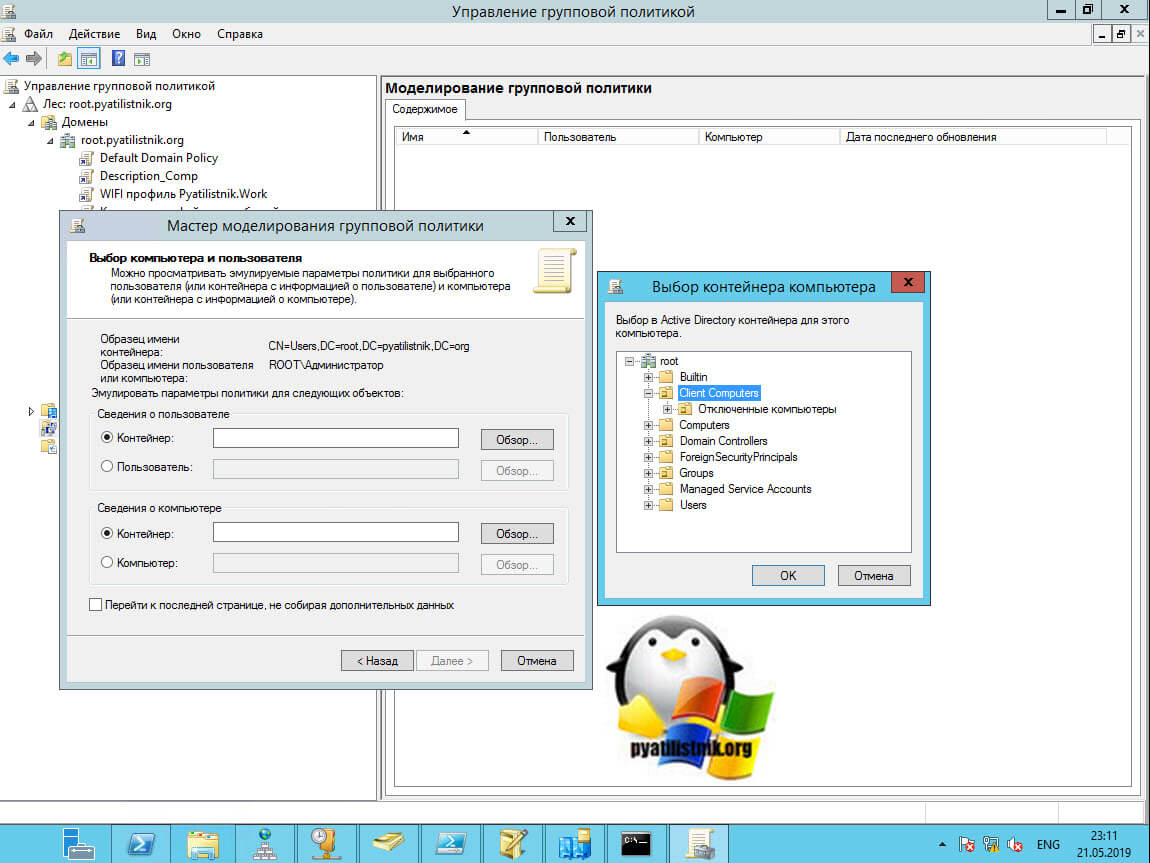

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

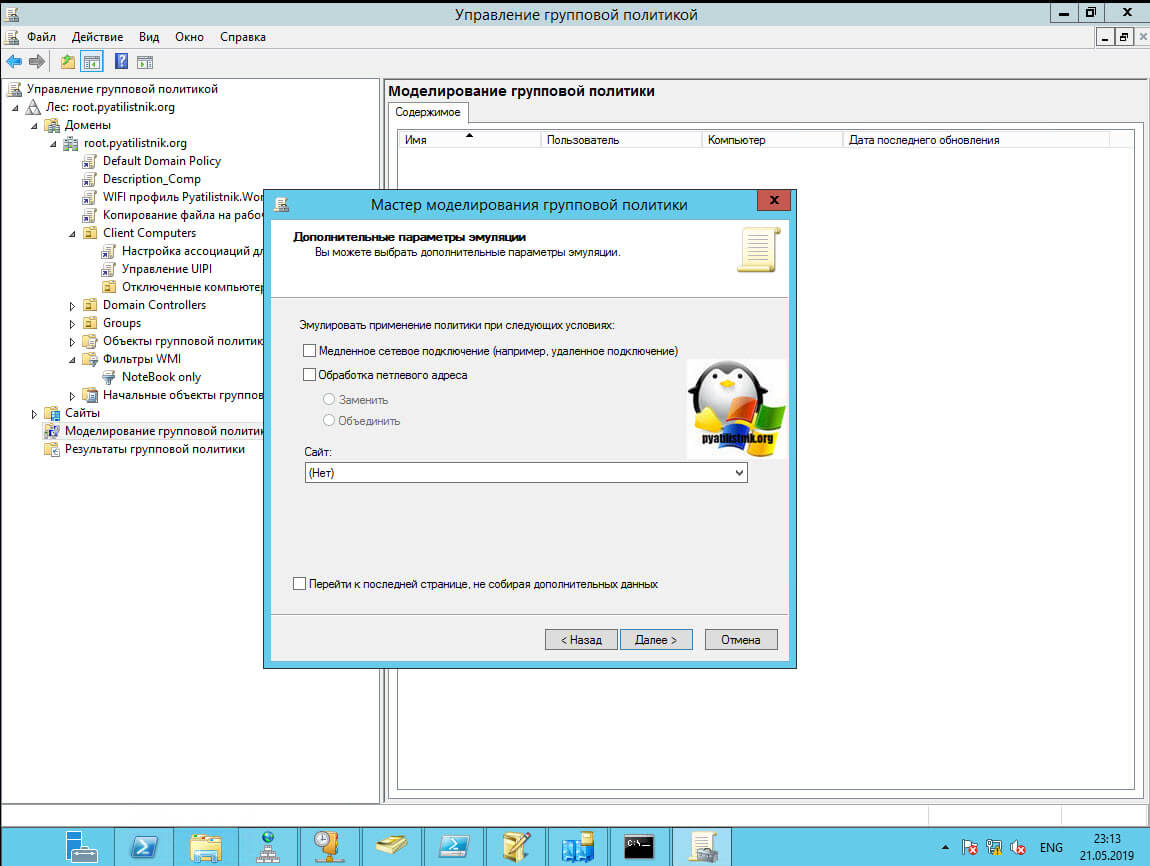

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

- Медленное сетевое подключение, меньше 500 кб/с

- Обработка петлевого адреса (Замыкание групповой политики — loopbacl policy) — это опция когда вы применяете для OU в которой находятся компьютеры, например терминальные сервера, политики для пользователя. Делается это для того, чтобы политики применяемые к пользователю на его рабочей станции или другом сервере от тех, что в данной OU. Можете подробно почитать, что такое замыкание групповой политики.

- Выбор сайта.

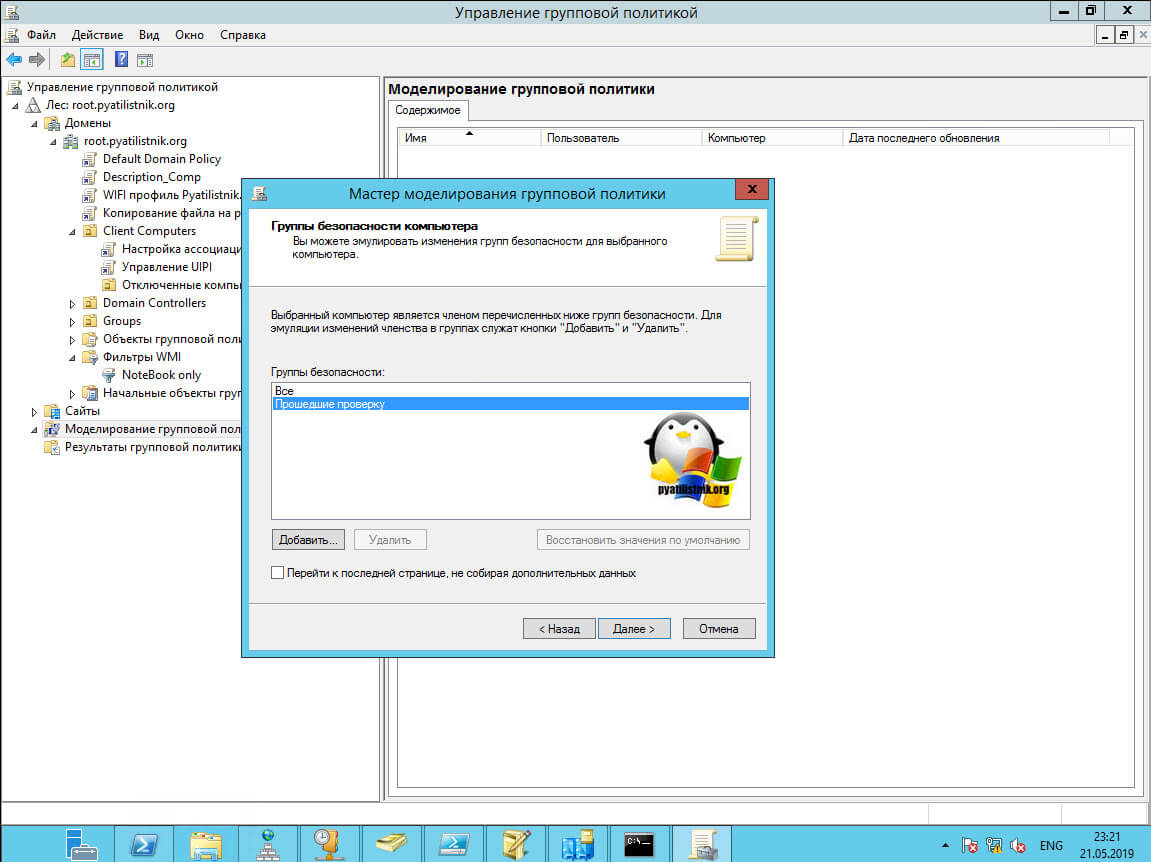

Указываем в какой группе находится наш объект, к которому будет применяться политика.

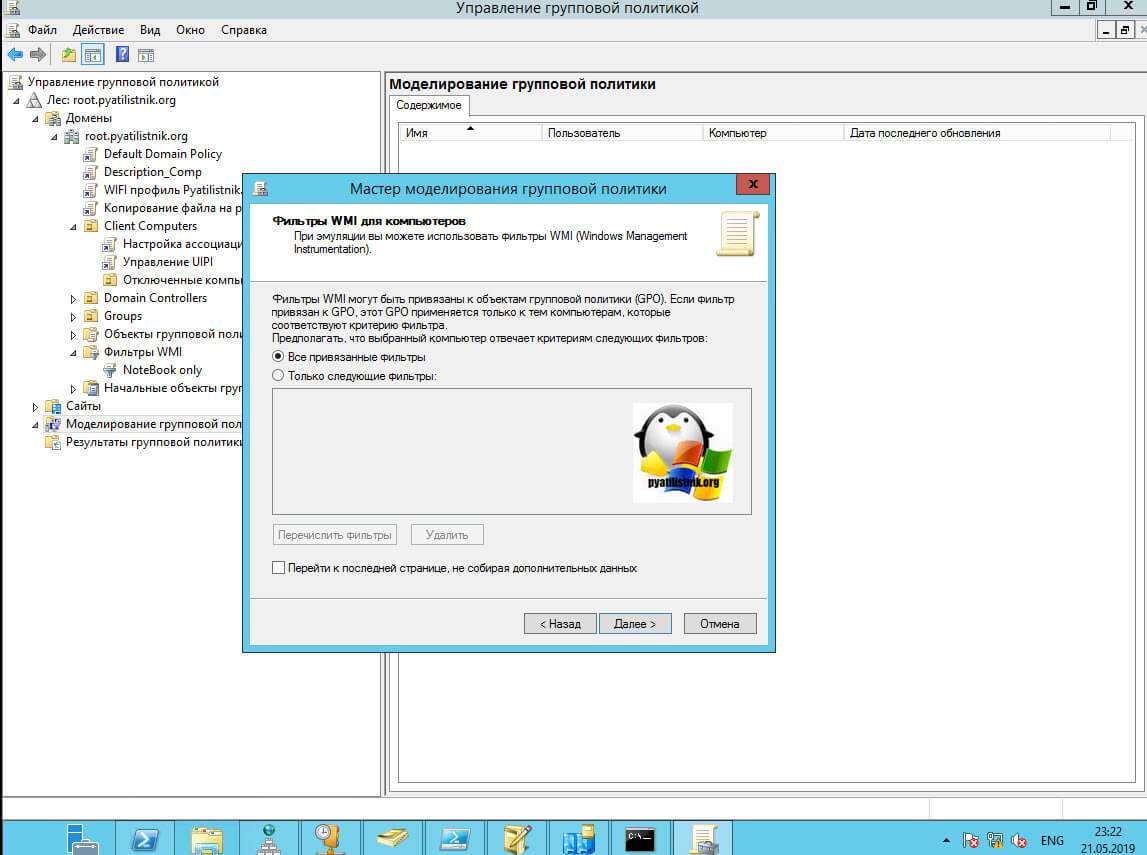

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.