- Group Policy Overview

- Feature description

- Practical applications

- New and changed functionality

- Group Policy Settings Reference Guide for Windows 10: New Group Policy settings

- Group Policy Settings Reference Guide

- Group Policy Settings Used in Windows Authentication

- 8 параметров групповой политики Windows, которые должен знать каждый администратор

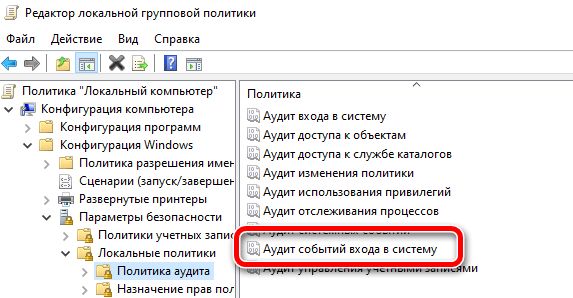

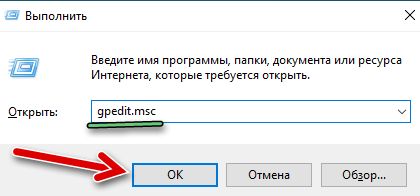

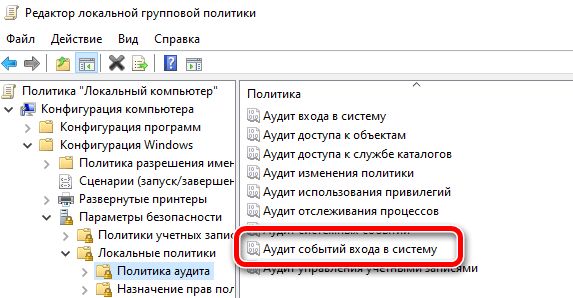

- Доступ к редактору групповой политики Windows

- Отслеживайте вход в аккаунт

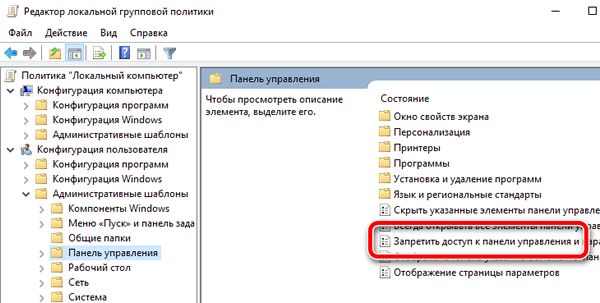

- Запретить доступ к Панели управления

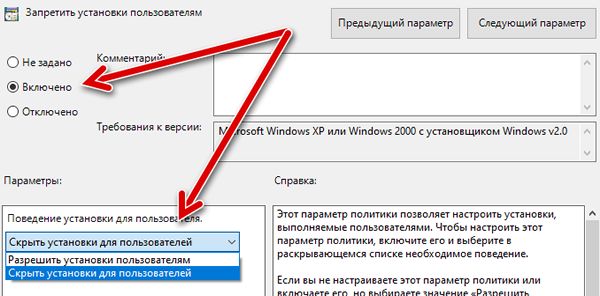

- Запретить пользователям устанавливать программы

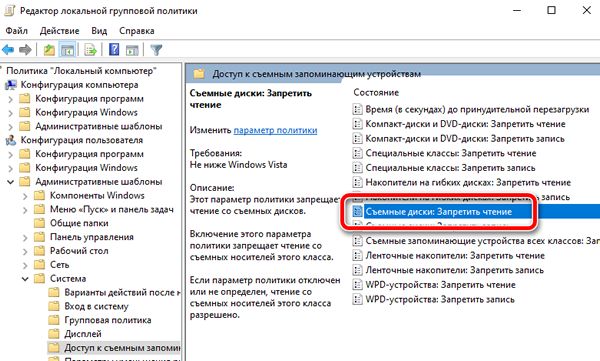

- Отключите съемные запоминающие устройства

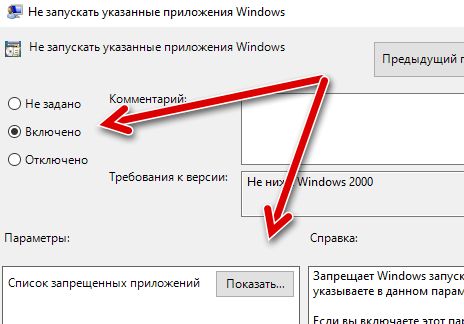

- Запретить запуск определенных приложений

- Отключите командную строку и редактор реестра

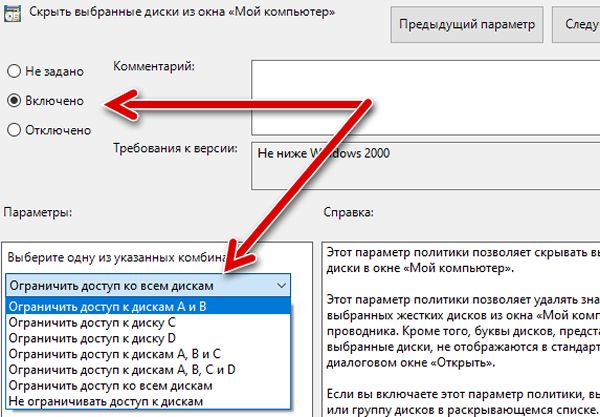

- Скрыть диски с разделами

- Настройки для меню «Пуск» и панели задач

- Пора показать, кто здесь главный

Group Policy Overview

Applies To: Windows 8.1, Windows Server 2012 R2, Windows Server 2012, Windows 8

Use this topic to find the documentation resources and other technical information you need to accomplish key Group Policy tasks. You can learn about new and updated functionality for Group Policy in Windows Server 2012 R2 and Windows 8.1and ways to automate common Group Policy tasks by using Windows PowerShell.

Did you mean…

Feature description

Group Policy is an infrastructure that allows you to specify managed configurations for users and computers through Group Policy settings and Group Policy Preferences. To configure Group Policy settings that affect only a local computer or user, you can use the Local Group Policy Editor. You can manage Group Policy settings and Group Policy Preferences in an Active Directory Domain Services (ADВ DS) environment through the Group Policy Management Console (GPMC). Group Policy management tools also are included in the Remote Server Administration Tools pack to provide a way for you to administer Group Policy settings from your desktop.

Windows PowerShellВ В В When the GPMC is installed on servers or client computers, the Windows PowerShell module is also installed. You have full Windows PowerShell functionality. If you install the Remote Server Administration Tools pack, the latest Windows PowerShell cmdlets for Group Policy are also installed. For more information about Windows PowerShell cmdlets and scripts that you can use to manage Group Policy, see Group Policy Cmdlets.

You can configure the Group Policy feature by using Windows PowerShell cmdlets. For more information about using Server Manager cmdlets to install the Group Policy Management Console, see Install or Uninstall Roles, Role Services, or Features and Server Manager deployment cmdlet module.

Practical applications

By using Group Policy, you can significantly reduce your organization’s total cost of ownership. Various factors, such as the large number of policy settings available, the interaction between multiple policies, and inheritance options, can make Group Policy design complex. By carefully planning, designing, testing, and deploying a solution based on your organization’s business requirements, you can provide the standardized functionality, security, and management control that your organization needs.

Here are some Windows Server 2012 scenarios that use Group Policy to implement a solution:

New and changed functionality

Group Policy designs can become very complex. Various factors, such as the large number of policy settings and preference items available, the interaction between multiple policies, and inheritance options, can make it difficult to determine if Group Policy is functioning correctly on each computer.

In Windows Server 2012, Group Policy focused on improving the Group Policy troubleshooting experience. Windows Server 2012 R2 expands the support for IPv6 networking, adds policy caching to reduce sign-in times in synchronous mode, and provides more detailed event logging. For more details about these changes and more information about the additional changes in functionality that are not listed here, see What’s New in Group Policy in Windows Server 2012 [redirected] and What’s New in Group Policy in Windows Server.

Group Policy Settings Reference Guide for Windows 10: New Group Policy settings

The Group Policy is an integral part of the Windows operating system, on which many an IT Pro, Beginners and Tweak enthusiasts count on to customize and enforce settings on their computers. The Group Policy Editor (Gpedit.msc) is one of the most useful tools for administering policy on Windows.

The Group Policy Editor, however, is not included in every edition of Windows. For instance, in Windows 10, The Group Policy is not included in Windows 10 Home Edition. In Windows 8, the Group Policy is included only with Windows 8 Pro and Enterprise Editions. While Windows 7 Ultimate, Professional, and Enterprise editions have it, Windows 7 Home Premium, Home Basic and Starter Editions do not include the Group Policy Editor.

Group Policy Settings Reference Guide

Looking for the latest Group Policy Setting Reference for various versions of Windows 10? These spreadsheets list the policy settings for computer and user configurations that are included in the Administrative template files delivered with Windows 10/8.1/7/Server.

Microsoft has updated and made available as a download, the complete Group Policy Settings Reference Guide for Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista, Windows Server 2016, Windows Server 2003 SP2, Windows Server 2008 R2 and Windows Server 2012 R2. The download is available in the form of spreadsheets for different operating systems. So you can download the spreadsheet only for those operating system/s which you may be interested in.

The Group Policy Editor offers filtering options. These spreadsheets too, offer filtering capabilities, that will let you view a specific subset of data, based on one value or a combination of values that are available in one or more of the columns.

These spreadsheets list the policy settings for computer and user configurations that are included in the Administrative template files delivered with the Windows operating systems specified. You can configure these policy settings when you edit Group Policy Objects.

What is also very useful in these spreadsheets, is that it also lists the registry keys which are affected when the settings are changed. Of course, you can always use the Group Policy Settings Search, to know the registry key and value name that backs a particular policy setting, but these spreadsheets put them all in one place.

The Administrative Template spreadsheet contains three columns that provide more information about each policy setting’s behavior related to reboots, logoffs, and schema extensions. These columns are the following:

- Logoff Required: A “Yes” in this column means that the Windows operating system requires the user to log off and log on again before it applies the described policy setting.

- Reboot Required: A “Yes” in this column means that the Windows operating system requires a restart before it applies the described policy setting.

- Active Directory Schema or Domain Requirements: A “Yes” in this column means that you must extend the Active Directory schema before you can deploy this policy setting.

- Status: A “New” in this column means that the setting did not exist prior to Windows Server 2012 and Windows 8. It does not mean that the setting applies only to Windows Server 2012 and Windows 8. Refer to the column entitled “supported on” to determine to which operating system the policy setting applies.

Download it from Microsoft.

Read: How to search Group Policy for specific GPO in Windows 10.

UPDATE:

- The Group Policy Settings Reference Spreadsheet for Windows 10 version 20H2 can be downloaded here.

- The Group Policy Settings Reference Spreadsheet for Windows 10 v1909 and 1903 can be downloaded here.

- The Group Policy Settings Reference Spreadsheet for Windows 10 v1809 can be downloaded here.

- The Group Policy Settings Reference Spreadsheet for Windows 10 v1803 can be downloaded here.

Group Policy Settings Used in Windows Authentication

Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

This reference topic for the IT professional describes the use and impact of Group Policy settings in the authentication process.

You can manage authentication in Windows operating systems by adding user, computer, and service accounts to groups, and then by applying authentication policies to those groups. These policies are defined as local security policies and as administrative templates, also known as Group Policy settings. Both sets can be configured and distributed throughout your organization by using Group Policy.

Features introduced in Windows Server 2012 R2 , let you configure authentication policies for targeted services or applications, commonly called authentication silos, by using protected accounts. For information about how to do this in Active Directory, see How to Configure Protected Accounts.

For example, you can apply the following policies to groups, based on their function in the organization:

Log on locally or to a domain

Log on over a network

The following table lists policy groups relevant to authentication and provides links to documentation that can help you configure those policies.

| Policy group | Location | Description |

|---|---|---|

| Password Policy | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies | Password policies affect the characteristics and behavior of passwords. Password policies are used for domain accounts or local user accounts. They determine settings for passwords, such as enforcement and lifetime. For information about specific settings, see Password Policy. |

| Account Lockout Policy | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies | Account lockout policy options disable accounts after a set number of failed logon attempts. Using these options can help you detect and block attempts to break passwords. For information about account lockout policy options, see Account Lockout Policy. |

| Kerberos Policy | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies | Kerberos-related settings include ticket lifetime and enforcement rules. Kerberos policy does not apply to local account databases because the Kerberos authentication protocol is not used to authenticate local accounts. Therefore, the Kerberos policy settings can be configured only by means of the default domain Group Policy Object (GPO), where it affects domain logons. For information about Kerberos Policy options for the domain controller, see Kerberos Policy. |

| Audit Policy | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy | Auditing policy lets you control and understand access to objects, such as files and folders, and to manage user and group accounts and user logons and logoffs. Auditing policies can specify the categories of events that you want to audit, set the size and behavior of the security log, and determine of which objects you want to monitor access and what type of access you want to monitor. |

| User Rights Assignment | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment | User rights are typically assigned on the basis of the security groups to which a user belongs, such as Administrators, Power Users, or Users. The policy settings in this category are typically used to grant or deny permission to access a computer based on the method of access and security group memberships. |

| Security Options | Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options | Policies relevant to authentication include: — Devices 8 параметров групповой политики Windows, которые должен знать каждый администраторГрупповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи. Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи. Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows. Доступ к редактору групповой политики WindowsВы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows. Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики. Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике. Отслеживайте вход в аккаунтС помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет. В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему. Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита Здесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК. Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows. Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка. Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа. Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему. Запретить доступ к Панели управленияПанель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления. Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления. Конфигурация пользователя → Административные шаблоны → Панель управления Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить». Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку. Запретить пользователям устанавливать программыОчистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике. Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже. Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК. Отключите съемные запоминающие устройстваUSB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя. Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение. Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения. Запретить запуск определенных приложенийГрупповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows. Конфигурация пользователя → Административные шаблоны → Система Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать. Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe). Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку. Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду. Отключите командную строку и редактор реестраКогда Панель управления попадает в «плохие руки» – это плохо, но ещё хуже – если это будут командная строка и редактор реестра. Оба этих инструмента могут легко вывести Windows из строя, особенно редактор реестра, который может повредить Windows без возможности восстановления. Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера. Переместитесь в указанное ниже место: Конфигурация пользователя → Административные шаблоны → Система Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра. Скрыть диски с разделамиЕсли на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз. Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер». Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть. Диски будут скрыты, когда вы нажмете ОК . Настройки для меню «Пуск» и панели задачГрупповая политика предлагает множество настроек для меню «Пуск» и панели задач, чтобы настроить их по своему усмотрению. Настройки идеально подходят как администраторам, так и обычным пользователям, которые хотят настроить меню «Пуск» и панель задач Windows. Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают. Конфигурация пользователя → Административные шаблоны → Меню «Пуск» и панель задач Настройки действительно просты для понимания, поэтому я не думаю, что мне придется объяснять каждую из них. Кроме того, Windows предлагает подробное описание для каждой настройки. Некоторые из вещей, которые вы можете сделать, включают: изменение функции кнопки питания в меню «Пуск», запрет пользователям закреплять программы на панели задач, ограничение возможностей поиска, скрытие области уведомлений, скрытие значка батареи, предотвращение изменений в настройках панели задач и меню «Пуск», запрещение пользователям использовать любые параметры питания (выключение, переход в спящий режим и т.д.), удаление параметра «Выполнить» из меню «Пуск» и множество других настроек. Пора показать, кто здесь главныйВышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют. Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин. Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения. Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях. |