- Windows Hello и изменение пароля Windows Hello and password changes

- Пример. Example

- Вход в учетную запись Майкрософт с помощью Windows Hello или ключа безопасности

- Что такое Windows Hello?

- Что такое ключ безопасности?

- Как выполнить вход с помощью Windows Hello

- Как выполнить вход с помощью ключа безопасности

- Управление ключами

- Вадим Стеркин

- [+] Сегодня в программе

- История вопроса

- Windows Hello

- Регистрация аккаунта Microsoft на устройстве и вход в систему

- Назначение аппаратного ключа

- Как создать учетную запись Microsoft без пароля

- Ключевая особенность беспарольного входа в версии 20H1+

- Преимущества беспарольного входа и MSA без пароля

- Подводные камни беспарольного входа

- Невозможен автоматический вход в систему

- Недоступен вход с графическим паролем

- Невозможно удаление ПИН-кода

- Невозможен вход в локальную среду восстановления

- Невозможно подключение по RDP

- Литература (EN)

- Заключение

- Об авторе

- Вас также может заинтересовать:

- Я в Telegram

- комментариев 5

Windows Hello и изменение пароля Windows Hello and password changes

Область применения Applies to

При настройке службы Windows Hello используемый ПИН-код или биометрический жест будут зависеть от конкретного устройства. When you set up Windows Hello, the PIN or biometric gesture that you use is specific to that device. Вы можете настроить службу Hello для одной и той же учетной записи на разных устройствах. You can set up Hello for the same account on multiple devices. Если ПИН-код или биометрический жест настроен в составе Windows Hello для бизнеса, изменение пароля учетной записи не затронет вход или разблокировку с помощью этих жестов, поскольку для этого используется ключ или сертификат. If the PIN or biometric is configured as part of Windows Hello for Business, changing the account password will not impact sign-in or unlock with these gestures since it uses a key or certificate. Однако если служба Windows Hello для бизнеса не развернута, то при изменении пароля этой учетной записи вам потребуется указать новый пароль на каждом устройстве, чтобы продолжать использовать службу Hello. However, if Windows Hello for Business is not deployed and the password for that account changes, you must provide the new password on each device to continue to use Hello.

Пример. Example

Предположим, что вы настроили PIN-код для учетной записи Майкрософт на устройстве А. Вы используете ПИН-код для входа на устройстве А, и затем изменяете пароль для учетной записи Майкрософт. Let’s suppose that you have set up a PIN for your Microsoft account on Device A. You use your PIN to sign in on Device A and then change the password for your Microsoft account. Так как вы использовали Устройство А при смене пароля, PIN-код на Устройстве А будет работать и без другого действия с вашей стороны. Because you were using Device A when you changed your password, the PIN on Device A will continue to work with no other action on your part.

Предположим, вы входите на Устройство B и изменяете пароль для учетной записи Майкрософт. Suppose instead that you sign in on Device B and change your password for your Microsoft account. В следующий раз при попытке входа на Устройство А с использованием вашего ПИН-кода возникнет ошибка, поскольку учетные данные, известные службе Hello на Устройстве А, будут устаревшими. The next time that you try to sign in on Device A using your PIN, sign-in will fail because the account credentials that Hello on Device A knows will be outdated.

Этот пример также применим к учетной записи Active Directory, если служба Windows Hello для бизнеса не реализована. This example also applies to an Active Directory account when Windows Hello for Business is not implemented.

Вход в учетную запись Майкрософт с помощью Windows Hello или ключа безопасности

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 10 версии 1809 или выше и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Что такое Windows Hello?

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Что такое ключ безопасности?

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

Перейдите в меню Пуск и выберите Параметры .

Перейдите в раздел Учетные записи > Варианты входа.

В разделе Управление входом в устройство выберите пункт Windows Hello, чтобы добавить его.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Выберите Используйте компьютер с Windows

Следуйте инструкциям в диалоговых окнах, чтобы настроить Windows Hello как способ входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Определите тип ключа (USB или NFC) и нажмите Далее.

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности, затем в разделе Windows Hello и ключи безопасности нажмите Управление способами входа.

Вадим Стеркин

В подборках нововведений версии 20H1 можно было услышать примерно такую песню:

Теперь проще выполнить беспарольный вход в систему при помощи идентификации лица, отпечатка пальца или PIN-кода. Просто разрешите в настройках идентификацию при помощи Windows Hello.

Вряд ли автор понимает, о чем он пишет. Поэтому вполне объяснима реакция участника чата инсайдеров на такую формулировку.

Между тем, я недавно рассказывал в блоге про эту фичу, но фокусировался на решении проблемы с исчезновением настройки автоматического входа. Сегодня я продолжу тему и постараюсь расставить точки над i.

Как обычно, термины учетная запись Microsoft, аккаунт Microsoft и MSA обозначают одно и то же.

[+] Сегодня в программе

История вопроса

Беспарольный вход впервые появился в декабре 2018 года в сборке 18305, когда реализовали возможность добавлять в систему имеющуюся учетную запись Microsoft без пароля.

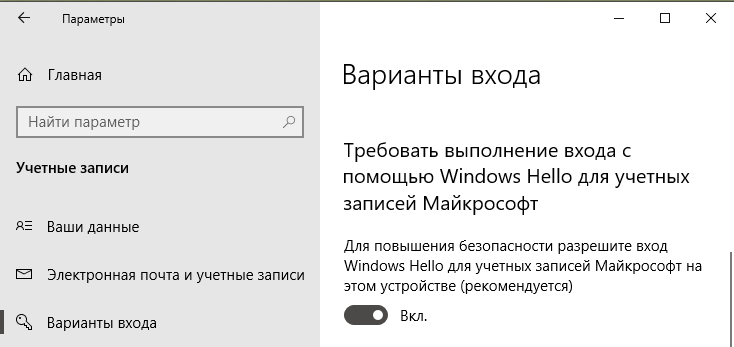

В Параметрах упоминание о беспарольном входе появилось в июле 2019 года в сборке 18936.

В октябрьской сборке 18995 сделали еще один шаг – вход с ПИН-кодом в безопасный режим. Так убрали последнее препятствие к полностью беспарольной аутентификации в ОС Windows.

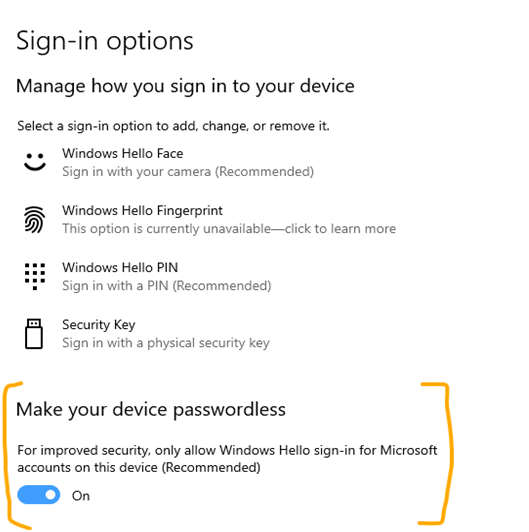

В финальной версии 20H1 название фичи в параметрах изменилось. Беспарольный вход исчез из заголовка, уступив место Windows Hello.

Читатели со стажем помнят Microsoft Passport, систему аутентификации Microsoft. В начале пути Windows 10 она входила в состав системы. Позже компания объединила технологию с Windows Hello.

Windows Hello

Это современная система аутентификации Microsoft, которая привязана к устройству, построена на двухфакторной или двухэтапной аутентификации и заменяет пароли. С помощью Hello можно входить в:

- аккаунты Active Directory и Azure Active Directory (Windows Hello for Business)

- учетную запись Microsoft

- сервисы, поддерживающие FIDO2

Контекст этой статьи – домашняя среда, поэтому дальше речь пойдет про последние два пункта.

Регистрация аккаунта Microsoft на устройстве и вход в систему

Вход в учетную запись Microsoft с Windows Hello на устройстве с Windows 10 осуществляется только с помощью ПИН-кода и биометрии.

Пароль в сферу Hello не входит.

При регистрации аккаунта Microsoft на устройстве ПИН-код, идентификатор лица и отпечаток пальца защищаются парой криптографических ключей, которые генерируются аппаратно при наличии TPM 2.0 или программно.

Для регистрации MSA на устройстве требуется двухэтапная аутентификация, в т.ч. возможна беспарольная. Сервер Microsoft получает публичный ключ и ассоциирует его с аккаунтом пользователя, таким образом устанавливаются доверительные отношения.

Когда вы смотрите в камеру или проводите пальцем по сканеру отпечатков, полученные данные сверяются с ключами Hello. При успехе вы получаете токен аутентификации на вход в систему и доступ к сервисам с аккаунта компании на этом устройстве.

Назначение аппаратного ключа

С помощью аппаратного ключа FIDO2 можно входить без ввода пароля с зарегистрированной на устройстве учетной записью Microsoft на сайты и в приложения. Это финализировали в версии 1809, и в анонсе есть хорошее описание принципа аутентификации с ключом.

В Windows 10 аппаратный ключ можно задействовать при регистрации аккаунта Microsoft на устройстве, после чего входить в MSA с помощью Hello, т.е. ПИН-кода или биометрии.

Однако нельзя просто воткнуть флэшку и войти в учетную запись Microsoft на устройстве с Windows 10.

В параметрах есть ссылка на KB4468253, где в частности говорится: аппаратный ключ используется в дополнение к ПИН-коду или биометрии, поэтому владеющий только ключом человек не сможет выполнить вход в аккаунт. Подтекст такой, что сначала надо выполнить вход в систему с Windows Hello, т.е. аутентификация двухфакторная.

Вы знаете ПИН-код или обладаете биологической особенностью (лицо, отпечаток пальца) и владеете ключом.

Конечно, если вы вошли в систему с Hello и оставили ПК без присмотра, злоумышленник может вставить ключ и авторизоваться с вашей MSA на сайте.

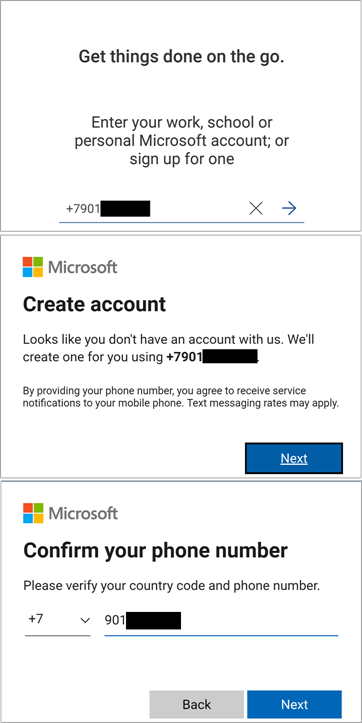

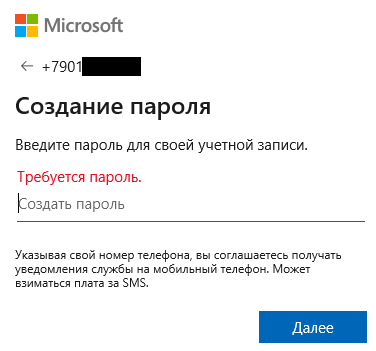

Как создать учетную запись Microsoft без пароля

Беспарольный аккаунт Microsoft создается с номером телефона, нежели с заданным вами адресом электронной почты. В интернетах мне попадались инструкции о том, как это сделать в Windows 10, но их авторы явно не пробовали пройти процесс 🙂

Создать учетную запись Microsoft без пароля можно только в сторонних мобильных ОС 🙈

В Android и iOS в приложениях Microsoft Office (Word, Excel, Office и т.д.) вы можете создать MSA, указывая номер телефона. Если при попытке входа система определяет, что такого аккаунта нет, она предлагает создать новый. Пароль не требуется, а создание учетной записи подтверждается кодом в SMS.

Затем вы можете (и я рекомендую) использовать вместо SMS беспарольную 2FA в приложении Microsoft Authenticator.

Если же создавать MSA на сайте Microsoft https://signup.live.com/ или в параметрах Windows 10, указывая номер телефона, система требует задать пароль.

Причину эксклюзивности мобильных ОС объяснил мне в Твиттере глава подразделения Microsoft Identity.

Most laptops/PCs can’t receive an SMS code. So we see a lot of drop off in user success when a phone is required to complete a flow from a PC.

Видимо, значительный процент людей пытается вводить несуществующие номера телефонов или домашние номера, куда SMS не проходит ¯\_(ツ)_/¯

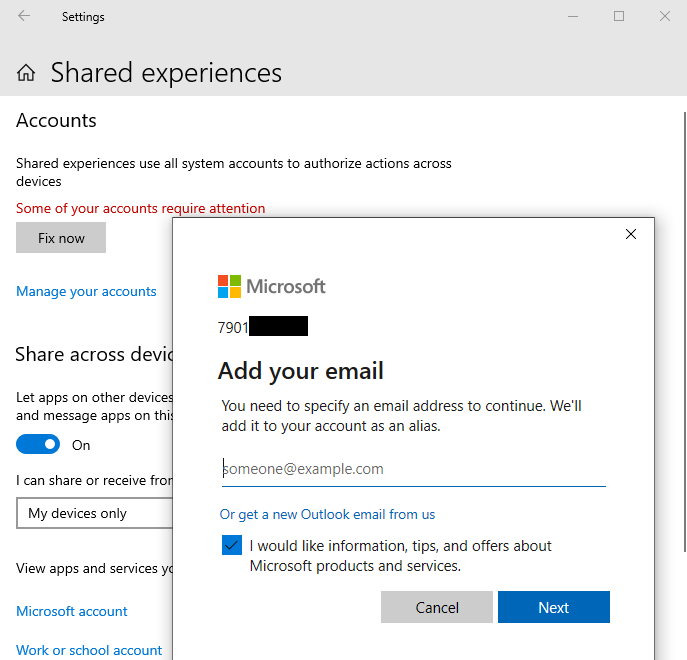

Однако если учетная запись Microsoft без пароля уже создана, начиная с версии 1903, вы можете добавить ее на устройство уже во время установки Windows. После установки это можно сделать в Параметры – Учетные записи в разделах:

- Ваши данные — при переключении с локального аккаунта на свою MSA

- Семья и другие пользователи – при создании аккаунта для другого человека или отдельного профиля для своей MSA

Как я объяснил выше, учетная запись Microsoft регистрируется на устройстве при первой успешной аутентификации, а дальше вы входите в систему с Hello.

При желании вы можете задать пароль в настройках безопасности аккаунта. Адрес электронной почты добавляется там же в настройках профиля, но об этом Windows 10 вам будет напоминать сама.

Ключевая особенность беспарольного входа в версии 20H1+

Сводка изменений в двух версиях Windows 10 такова:

- 1903 — можно использовать на устройстве с Windows 10 аккаунт [Microsoft], требующий аутентификации, но не имеющий пароля в принципе

- 20H1 — можно отключить вход с паролем в учетную запись Microsoft, а также входить с ПИН-кодом в безопасный режим

Теперь можно вернуться к началу статьи и недоуменной реакции на нововведения у людей, которые в ноутбуках входили в аккаунт с помощью биометрии еще лет дцать назад, благодаря ПО и драйверам вендоров.

Ранее биометрический вход существовал наряду с парольным, даже если сам пароль был пустой. Равно как в такой аккаунт всегда можно было войти с паролем. Теперь, создав MSA без пароля или включив беспарольный вход, вы входите только с ПИН-кодом и биометрией.

В этом и заключается отличие от предыдущих версий Windows 10, более старых ОС Windows и решений вендоров.

Преимущества беспарольного входа и MSA без пароля

Я недавно проводил опрос и выяснил, что MSA в Windows 10 используют меньше половины людей даже в самой прогрессивной группе моей аудитории. Поэтому большинству читателей до беспарольных аспектов еще далеко. Впрочем, они и не сулят потребителям манны небесной.

- Требование Windows Hello. Поскольку Hello привязано к устройству, пароль не передается по сети. Такой подход укрепляет безопасность, но здесь основные бенефициары – организации, а домашним пользователям это ничего не дает.

- Учетная запись Microsoft без пароля. Если у вас нет пароля, вы его не забудете, равно как не сольете случайно посторонним лицам, например, попав под фишинговую атаку. Тут кроме пользы нет вреда, но нельзя терять контроль над номером телефона.

Подводные камни беспарольного входа

Есть несколько аспектов, которые вам надо учитывать, форсируя вход с Windows Hello и/или используя аккаунт Microsoft без пароля.

Невозможен автоматический вход в систему

Применимо к: требование входа с Hello / беспарольная MSA

Это я разбирал в прошлой статье в контексте форсирования входа с Hello. Если оно выключено, у беспарольной MSA ожидаемо есть возможность настройки автоматического входа. Но там надо задавать пароль, в т.ч. пустой, которого у аккаунта нет в принципе.

Недоступен вход с графическим паролем

Применимо к: требование входа с Hellо / беспарольная MSA

Первое логично следует из отключения парольного входа, а у второго нет никаких паролей в вариантах входа вне зависимости от того, требуется Hello для входа или нет.

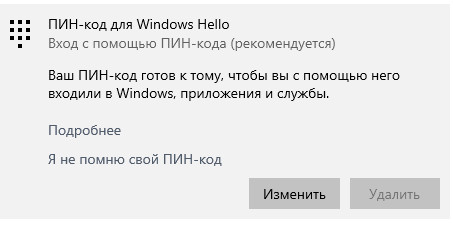

Невозможно удаление ПИН-кода

Применимо к: требование входа с Hello / беспарольная MSA

На форум пришел человек, у которого была неактивна кнопка удаления. Нестыковка коллекционная, конечно, хотя вполне объяснимая.

Логика такова: если ломается сканер отпечатков и/или камера, ПИН-код – единственный способ входа без пароля.

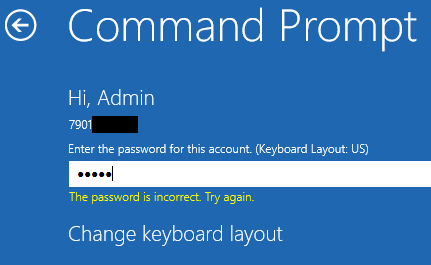

Невозможен вход в локальную среду восстановления

Применимо к: беспарольная MSA

В отличие от безопасного режима, в среду восстановления с ПИН-кодом не войти. Для доступа к опциям восстановления (удаление исправлений) и диагностическим инструментам Windows RE (командная строка) требуется пароль администратора. Поэтому войти в беспарольную учетную запись Microsoft не получится, даже если вы переключились на нее с локального аккаунта, у которого пароль был установлен.

На картинке видно, что изначально использовался локальный аккаунт Admin, который я переключил на беспарольную MSA. Пароль от Admin ожидаемо не подходит.

В качестве обходного пути можно загрузиться в RE с установочной флэшки – в этом случае пароль администратора не запрашивается.

Еще одна неочевидная альтернатива – шифрование диска BitLocker, в том числе автоматическое. При входе в локальную RE требуется ввести 48-значный пароль восстановления, после чего экран с выбором администратора и вводом пароля уже не появляется.

Невозможно подключение по RDP

Применимо к: беспарольная MSA

Подключение по RDP подразумевает парольную аутентификацию, а для беспарольной MSA просто нечего указывать в качестве пароля. Однако по RDP можно подключиться к имеющей пароль MSA, даже если требование Hello включено, т.е. локальный вход с паролем невозможен.

Примечание. При использовании MSA с паролем вы можете столкнуться с проблемой подключения к ВМ на Hyper-V в режиме расширенного сеанса.

Литература (EN)

Заключение

Несколько лет назад Microsoft взяла курс на беспарольную аутентификацию и с тех пор следует ему. Windows Hello отлично сочетается с облачными сервисами компании (Azure AD) и даже укрепляет безопасность традиционной инфраструктуры.

Домашним пользователям перепадает с корпоративного стола, но для них беспарольная технология еще не обрела законченный вид. С другой стороны, большинство людей до сих пор использует пароли Qwert321 для всех аккаунтов, сторонится MSA, двухфакторной аутентификации и прочих решений, защищающих учетные записи и личные данные.

Наверное, со временем беспарольные аккаунты станут мейнстримом, но для этого также понадобятся усилия Apple, Google и множества других компаний.

Конкретных дискуссионных тем я сегодня не предлагаю. Статья разъясняет технические нюансы, не играя на эмоциях, а MSA мы обсуждали в прошлый раз. Однако ваши вопросы и мысли по теме я всегда рад видеть в комментариях!

Об авторе

Вадим — владелец этого блога, и почти все записи здесь вышли из-под его пера. Подробности о блоге и авторе здесь. Поддержать автора вы можете тут.

Вас также может заинтересовать:

Я в Telegram

Подпишитесь на канал и читайте интересные записи чаще! Есть вопросы? Задайте их в чате.

комментариев 5

А к аккаунту Active Directory возможно прикрутить ПИН-код? И какие возможности вообще есть в Windows Hello для аккаунтов Active Directory?

Alex: А к аккаунту Active Directory возможно прикрутить ПИН-код?

Можно, даже если не сконфигурировано Hello. По умолчанию в домене это отключено, но начиная с 1607 включается политикой Turn on convenience PIN sign-in. «Convinience» потому, что для удобства, а не в рамках Hello.

Alex: И какие возможности вообще есть в Windows Hello для аккаунтов Active Directory?

Начните с первой ссылки в разделе статьи «Литература», там огромный объем документации.

Скажите, пожалуйста, а есть возможность использовать в качестве «ключа» для входа мобильный телефон? Подошёл к компьютеру с телефоном, он разблокировался, отошёл, он автоматически заблокировался?

Да, но не для входа, а для блокировки и разблокировки. Это так и называется — динамическая блокировка (Dynamic lock), работает по Bluetooth. Настраивается там же в вариантах входа.