- Подключение VPN по нестандартному порту

- Настройка VPN сервера на Windows 7

- Настройка межсетевых экранов

- Проброс портов

- Настройка VPN подключения

- VPN Server Windows 2003. Как изменить порт?

- #1 Алукард

- #2 MIl

- #3 Алукард

- #4 Notnik

- #5 Алукард

- #6 Алукард

- #7 eRIC

- #8 Алукард

- #9 eRIC

- Записки IT специалиста

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

- Установка и настройка службы маршрутизации и удаленного доступа

- Настройка PPTP и/или L2TP сервера удаленного доступа

- Proxy ARP

- VPN-сервер за NAT

- Настройка VPN-подключения в Windows

- Настройка VPN-подключения в Linux

- Дополнительные материалы:

Подключение VPN по нестандартному порту

(0)Вот это непонятно — «На маршрутизаторе «там» делаю переброску порта 2020 -> 1723 с самого себя на самого себя — не помогает.» Такого не бывает.

Если ты коннектишься по нестандартному порту — 2020, а сервер ожидает тебя за маршрутизатором на порту 1723, то на маршрутизаторе ты должен пробросить входящий 2020 на порт 1723 компьютера где крутится впн сервер.

Если ты поднял VPN на маршрутизаторе, то порт который он будет слушать можно изменить только в настройках VPN сервера, маршрутизатор тебе тут ничем не поможет, проброс портов который ты пытался сделать, работает только для устройств за натом.

Поищи в вебинтерфейсе смену порта, если нет, пробуй через консоль. Больше вариантов нет.

(3)GRE тут вообще никаким боком, ибо коннект есть.

(14)Вот на этом то шлюзе который фильтрует все кроме 2020 и нужно делать проборос, чтобы он отправлял все что пришло на 2020 на целевую машину уже на 1723.

Если у тебя доступ есть сделай сам, если нет, попроси админа этого шлюза.

А вообще впн сервер по идее должен торчать наружу.

Ага, то есть админу на шлюзе нужно делать проброс, а не кричать «Отстаньте, я вам порт 2020 открыл, делайте с ним что хотите!»

На роутере Линукс конечно, но там как раз ничего править не надо, там всё ОК — порт 1723. Или нет?

Ну смотри, тут два варианта:

а)Админ пробрасывает у себя на шлюзе весь трафик идущий ему на порт 2020, на адрес твоего роутера и порт 1723. В таком случае тебе делать ничего не надо и все будет хорошо.

В этом случае — запрос идет на 2020, до шлюза, там перенаправляется на 1723 на VPN сервере. Сервер по умолчанию слушает 1723.

б)Если злой и ленивый админ не хочет этого делать, то ты можешь в настройках самого сервера (заметь, не роутера, а именно сервера VPN) изменить адрес на котором он ждет подключений с 1723, на 2020.

В этом случае запрос идет на 2020, до шлюза, там перенаправляется на 2020 на VPN сервер. Поскольку настройки сервера изменены, то слушает он по умолчанию 2020.

(18)Да взлетит. (92.100.200.15 — я так понимаю, это белый адрес корпоротивного файервола, который тебе пробрасывает порт 2020)

Если будут трудности по варианту б) то пиши модель роутера, возможно помогу, но не обещаю.

Настройка VPN сервера на Windows 7

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

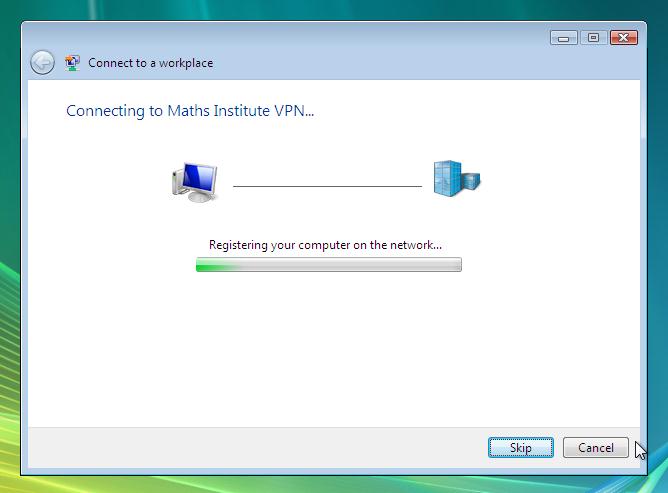

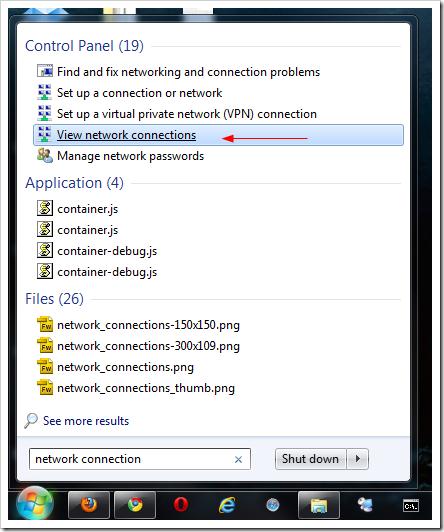

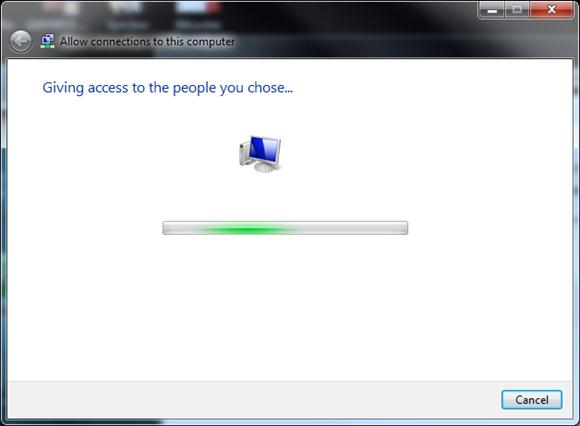

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

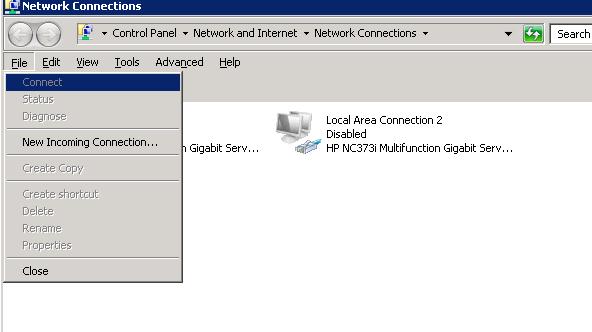

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

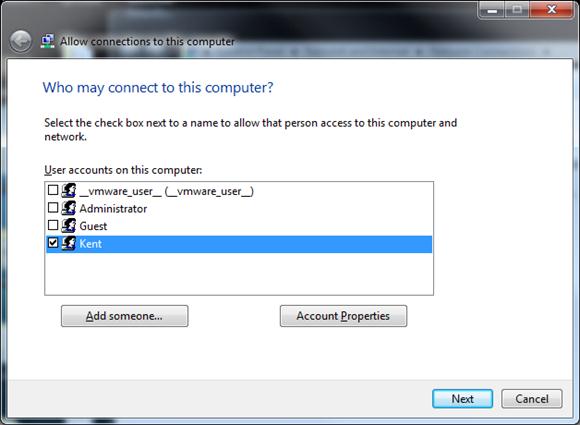

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

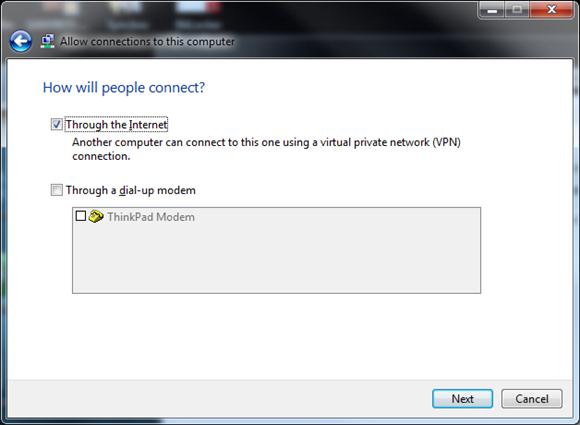

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

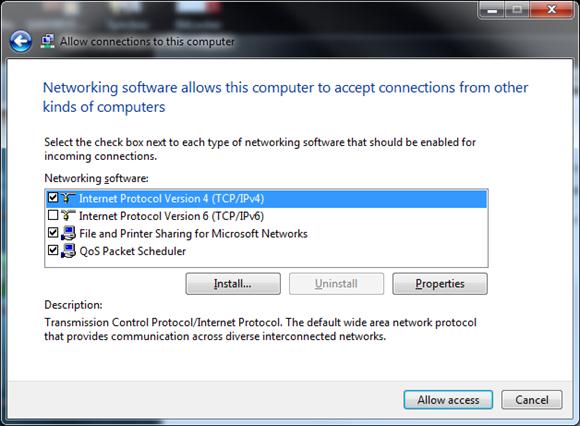

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

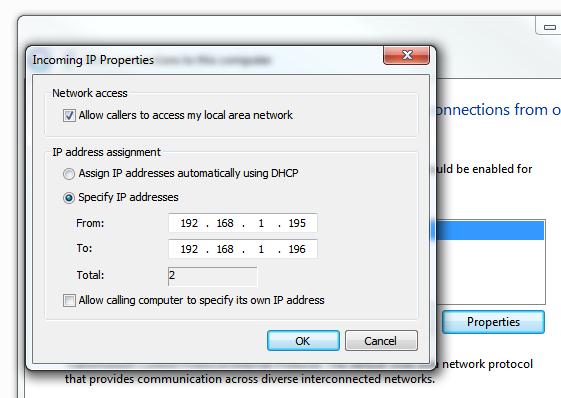

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

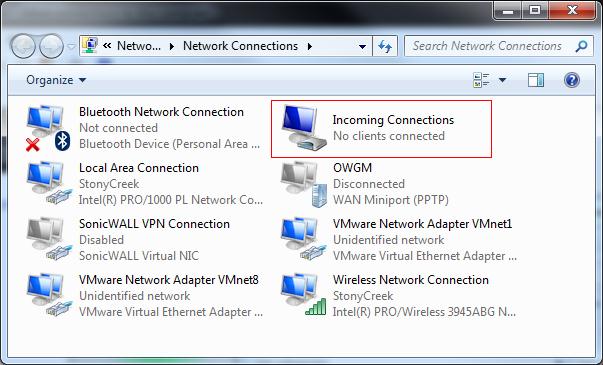

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

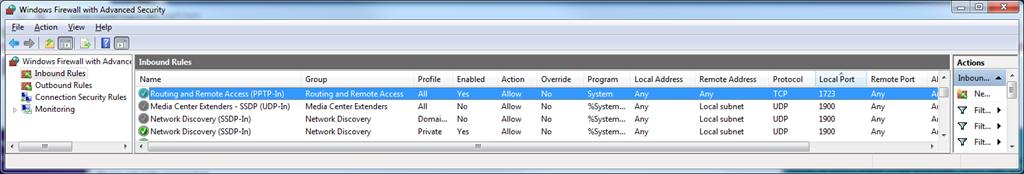

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

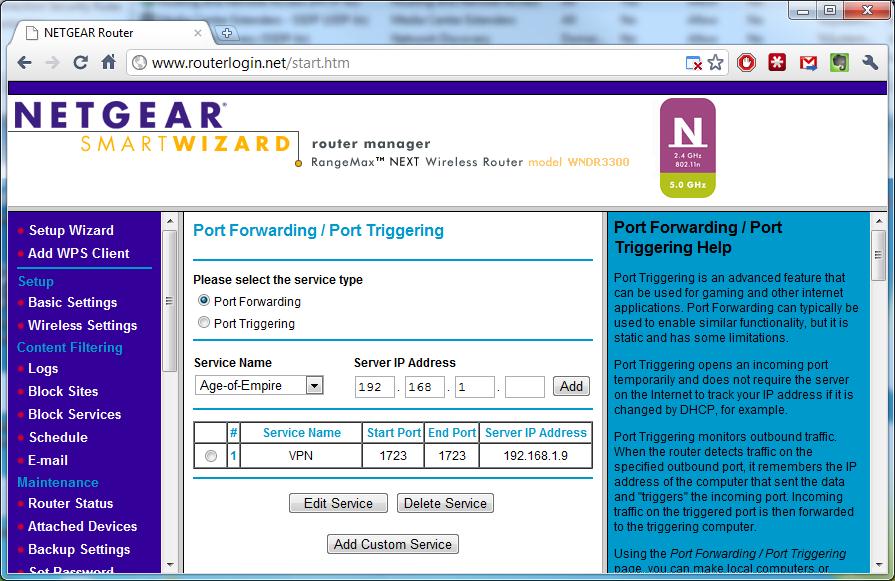

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле TypeofVPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

VPN Server Windows 2003. Как изменить порт?

#1 Алукард

Доброго времени суток!

Возник такой вопросик:

Как изменить порт который слушает VPN сервер (РРТР) на Windows 2003, по умолчанию это 1723, но в силу определенный обстоятельств нужно его поменять, но никак не могу найти как и где. Со стороны клиента порт сменить удалось.

Может кто знает? Подскажите пожалуйста.

#2 MIl

Алукард

маппинг портов

или опен ВПН

(определенные обстоятельва — это хомлайн? )

#3 Алукард

(определенные обстоятельва — это хомлайн? )

#4 Notnik

Алукард

значит сити. они тоже тунели прикрыли.

MIl

+1 к опен впн-у

#5 Алукард

MIl

Notnik

блин, не хочу я опен впн. (в силу еще одних обстоятельств ) Да и не ковырял его никогда.

Следовательно возникает еще вопросик — как поднять сервак OpenVPN на Винде 2003?

#6 Алукард

Nurber

большое спасибо за статейку

Но все же не прекращаю искать способы по изменению порта на VPN сервере самого Windows 2003. — Решение этой проблемы будет более приемлемо для меня.

#7 eRIC

Алукард

лучшая схема, перед впн сервером ставите firewall который будет перенаправлять запросы с портов xx на стандартные порты впн. спросите почему? а потому, что не только порт впн вам нужно будет менять, а еще и порт GRE.

получается одна из схем:

1- из внешки открыты два порта(xx и yy), на файрволе они перенапраяют на ваш впн сервер на порты 1723 и 47 (думаю unreal )

2- из внешки открыты два порта (xx и yy=47), на файрволе они перенаправляют на ваш впн сервер на порты 1723 и 47.

#8 Алукард

eRIC

так дело в том, что сейчас у меня и работает такая схема, я настроил мэпинг портов на Фрюхе.

На клиенте изменил порт РРТР с 1723 на ХХХХ. Т.е. порт — ХХХХ перенаправляется на стандартный 1723 сервера внутри сети.

Но я хочу что бы сам сервер слушал не 1723, а ХХХХ и без всяких OpenVPN.

Если возможно сменить порт РРТР на клиентской стороне, то наверняка должен быть способ сменить его и на стороне сервера.

#9 eRIC

то наверняка должен быть способ сменить его и на стороне сервера.

поищите в реестре приблизительно в этой ветке: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\ слово TcpPortNumber

сменить порт РРТР на клиентской стороне

это бралось в учете того, что не только Windows VPN сервера существуют на этой планете

а вас что не устраивает текущая схема? может вы хотите только одну систему, вместо двух? тогда вам нужно файрвол поставить на впн сервер

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

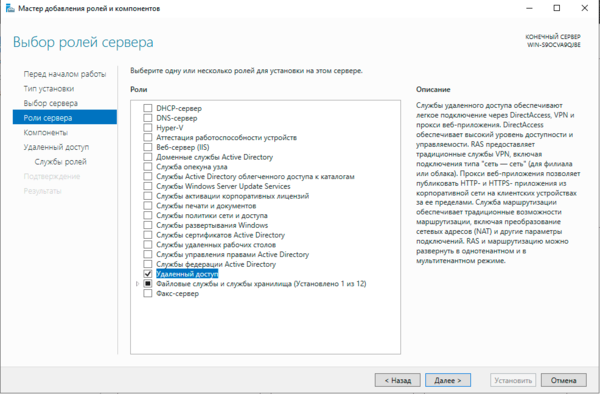

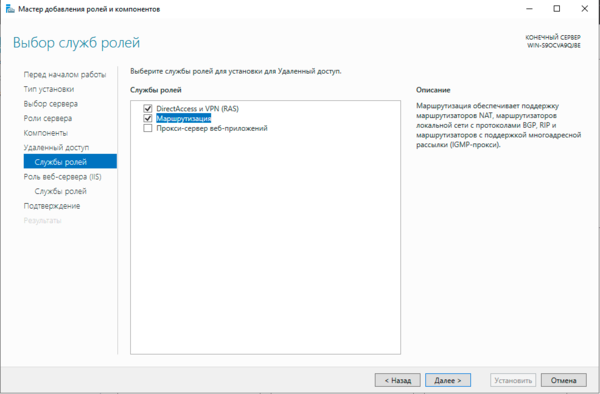

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

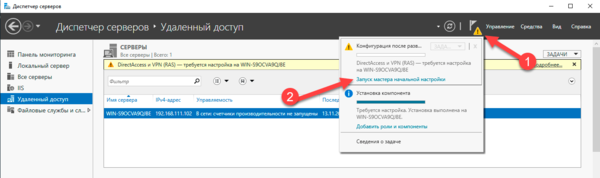

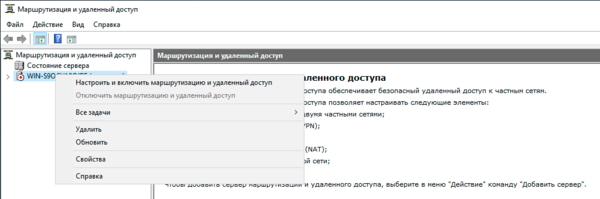

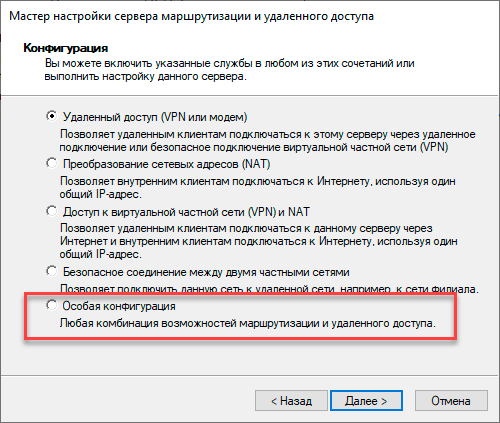

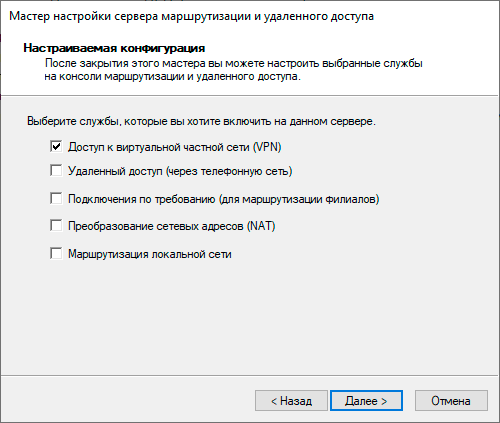

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

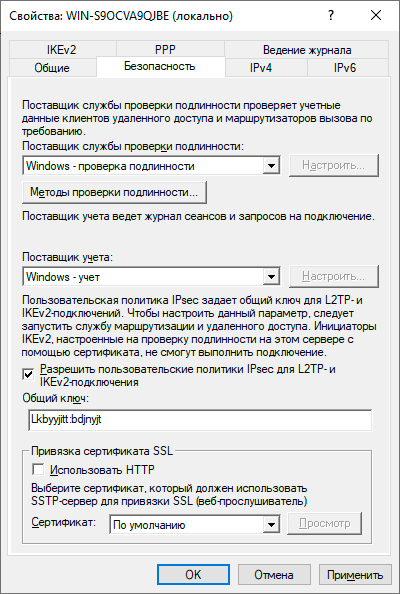

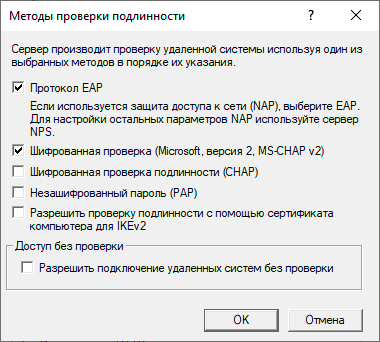

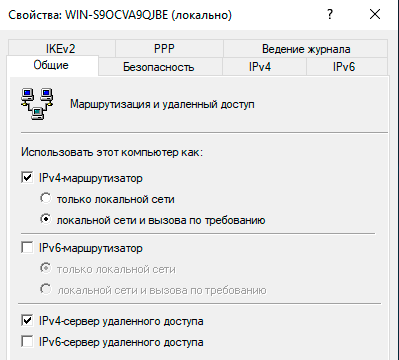

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

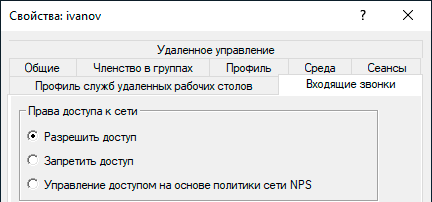

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

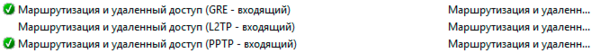

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

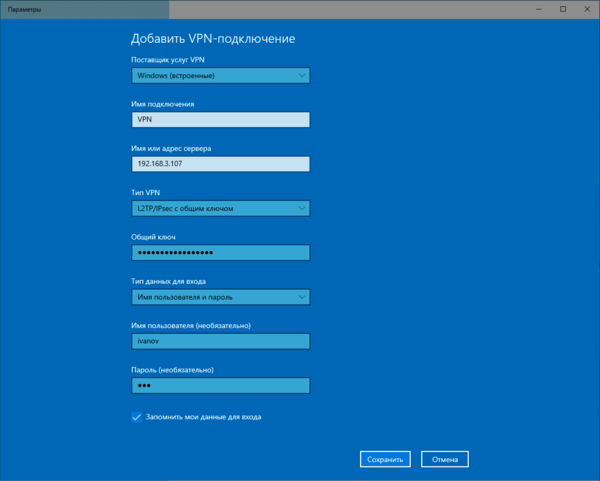

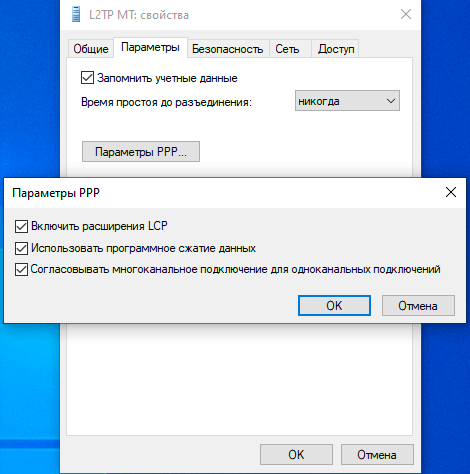

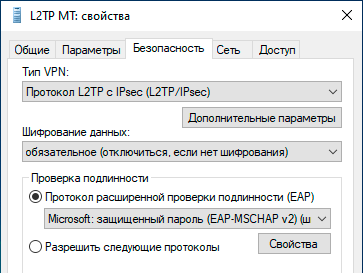

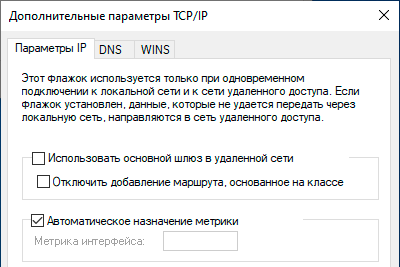

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

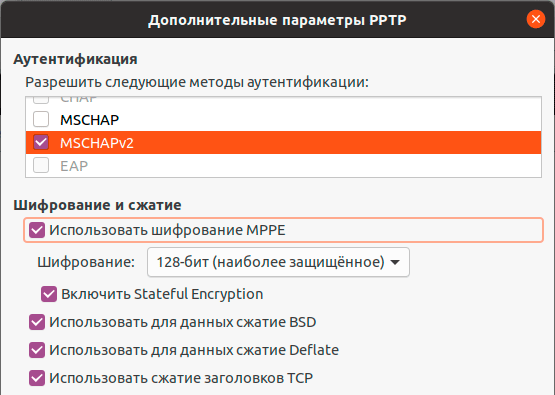

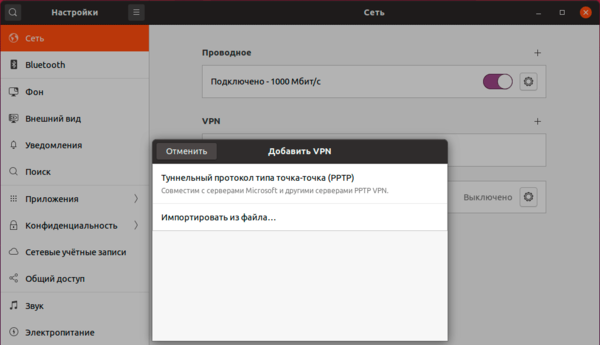

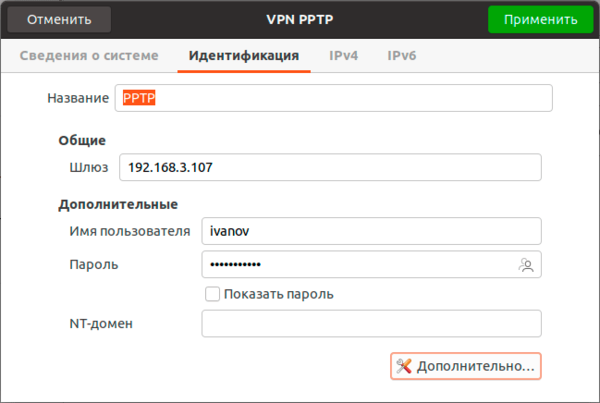

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

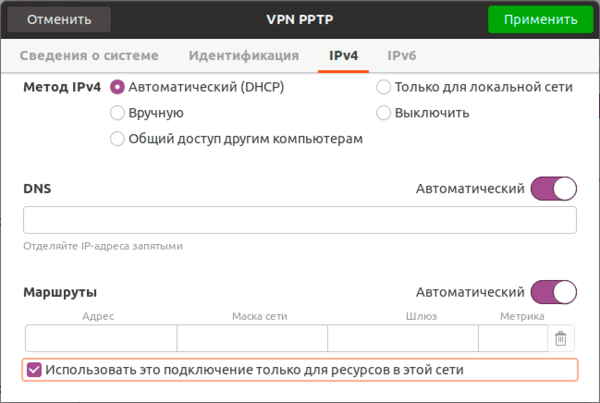

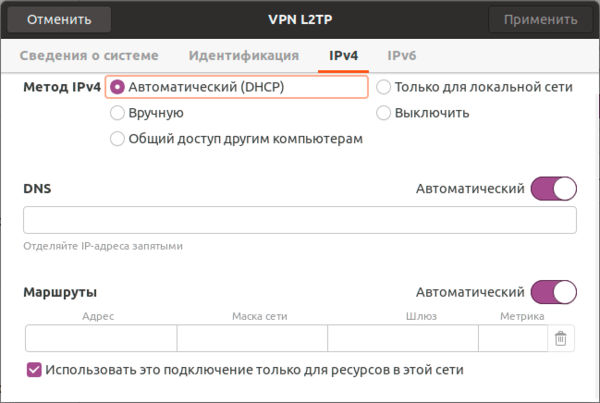

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

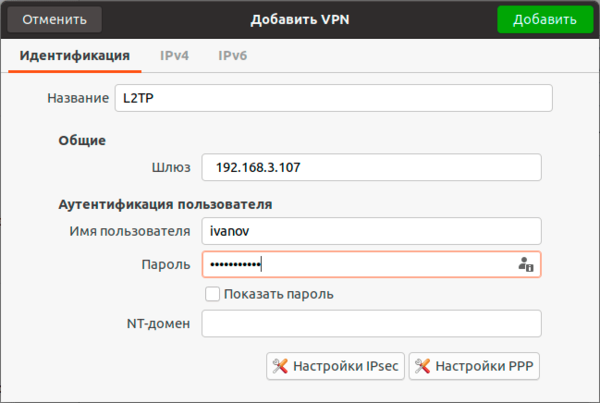

Для работы с L2TP потребуется установить дополнительные пакеты:

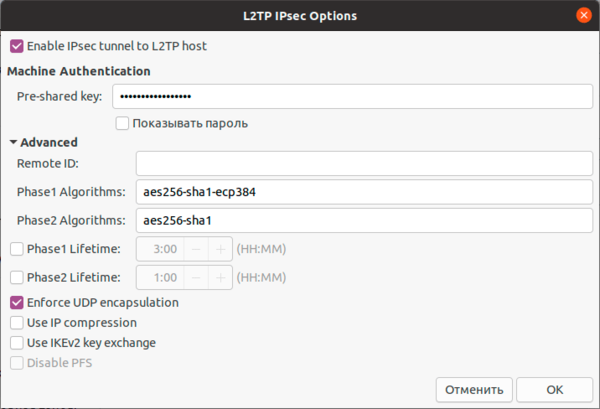

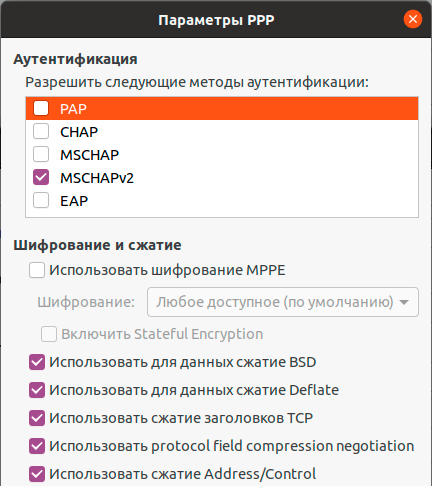

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP