- Как создать самоподписанный сертификат в Windows?

- New-SelfSignedCertificate: командлет PowerShell для генерации самоподписанного сертификата

- Создать самоподписанный сертфикат типа Code Signing для подписывания кода

- Использование самоподписанного SSL сертификата SHA-256 в IIS

- Создание самоподписанного сертификата SSL

- Creating a Self-Signed SSL Certificate

- В этом руководстве объясняется, как создать самозаверяющий сертификат SSL с помощью инструмента openssl.

- Что такое самоподписанный сертификат SSL?

- Предпосылки

- Создание самоподписанного SSL-сертификата

- Создание самоподписанного SSL-сертификата без запроса

- Вывод

- Создание нового сертификата Exchange Server самозаверяемого сертификата Create a new Exchange Server self-signed certificate

- Что нужно знать перед началом работы What do you need to know before you begin?

- Создать самозаверяющий сертификат Exchange с помощью Центра администрирования Exchange Use the EAC to create a new Exchange self-signed certificate

- Создать самозаверяющий сертификат Exchange с помощью командной консоли Exchange Use the Exchange Management Shell to create a new Exchange self-signed certificate

- Как убедиться, что все получилось? How do you know this worked?

Как создать самоподписанный сертификат в Windows?

Большинству администраторов Windows, знакомых с темой PKI, известна утилита MakeCert.exe, с помощью которой можно создать самоподписанный сертификат. Эта утилита включена в состав Microsoft .NET Framework SDK и Microsoft Windows SDK. В современых версиях Windows 10/8.1 и Windows Server 2016/2012R2 вы можете создать самоподписанный сертификат с помощью PowerShell без использования дополнительных утилит.

New-SelfSignedCertificate: командлет PowerShell для генерации самоподписанного сертификата

Для создания самоподписанного сертификата в PowerShell нужно использовать командлет New-SelfSignedCertificate, входящий в состав модуля PKI (Public Key Infrastructure).

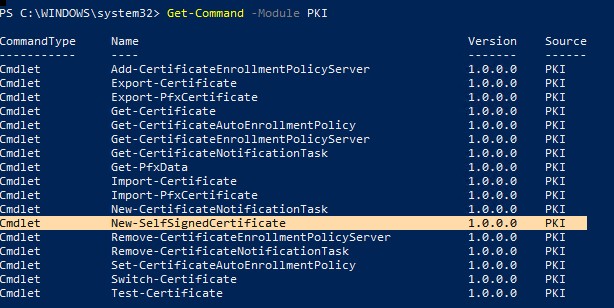

Чтобы вывести список всех доступных командлетов в модуле PKI, выполните команду:

Get-Command -Module PKI

Самоподписанные сертификаты рекомендуется использовать в тестовых целях или для обеспечения сертификатами внутренних интранет служб (IIS, Exchange, Web Application Proxy, LDAPS, ADRMS, DirectAccess и т.п.), в тех случая когда по какой-то причине приобретение сертификата у внешнего провайдера или разворачивание инфраструктуры PKI/CA невозможны.

Для создания сертификата нужно указать значения –DnsName (DNS имя сервера, имя может быть произвольным и отличаться от имени localhost) и —CertStoreLocation (раздел локального хранилища сертификатов, в который будет помещен сгенерированный сертификат). Командлет можно использовать для создания самоподписанного сертификата в Windows 10 (в нашем примере), Windows 8/8.1 и Windows Server 2019/2016/2012 R2.

Чтобы создать новый SSL сертификат типа SSLServerAuthentication (по умолчанию) для DNS имени test.contoso.com (указывается FQDN имя) и поместить его в список персональных сертификатов компьютера, выполните команду:

New-SelfSignedCertificate -DnsName test.contoso.com -CertStoreLocation cert:\LocalMachine\My

Directory: Microsoft.PowerShell.Security\Certificate::LocalMachine\My

Thumbprint Subject

———- ——-

2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 CN=test.contoso.com

Если вы указали нестандартный криптографический провайдер CSPs (например, с помощью параметров -KeyAlgorithm «ECDSA_secP256r1» -Provider ‘Microsoft Smart Card Key Storage Provider’ ), убедитесь, что он установлен на компьютере (по умолчанию используется CSP Microsoft Enhanced Cryptographic Provider). Иначе появится ошибка:

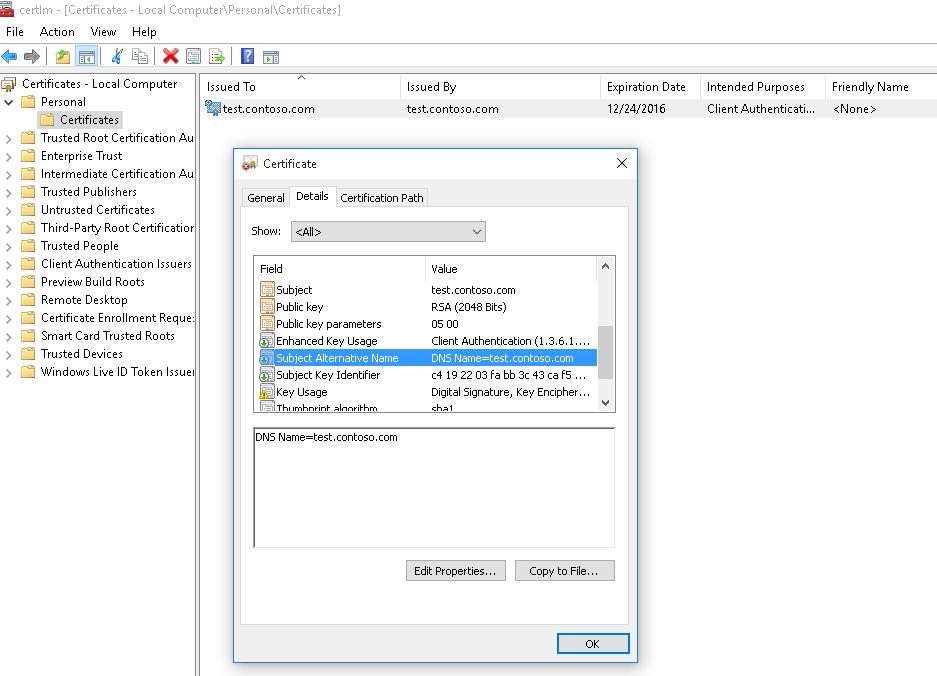

По-умолчанию генерируется самоподписанный сертификат со следующим параметрами:

- Криптографический алгоритм: RSA;

- Размер ключа: 2048 бит;

- Допустимые варианты использования ключа: Client Authentication и Server Authentication;

- Сертификат может использоваться для: Digital Signature, Key Encipherment ;

- Срок действия сертификата: 1 год.

Данная команда создаст новый сертификат и импортирует его в персональное хранилище компьютера. Откройте оснастку certlm.msc и проверьте, что в разделе Personal хранилища сертификатов компьютера появился новый сертификат.

С помощью командлета Get-ChildItem можно вывести все параметры созданного сертификата по его отпечатку (Thumbprint):

Get-ChildItem -Path «Cert:\LocalMachine\My» | Where-Object Thumbprint -eq DC1A0FDE0120085A45D8E14F870148D1EBCB82AE | Select-Object *

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

New-SelfSignedCertificate -dnsname test.contoso.com -notafter $add3year -CertStoreLocation cert:\LocalMachine\My

Можно создать цепочку сертфикатов. Сначала создается корневой сертификат (CA), а на основании него генерируется SSL сертификат сервера:

$rootCert = New-SelfSignedCertificate -Subject «CN=TestRootCA,O=TestRootCA,OU=TestRootCA» -KeyExportPolicy Exportable -KeyUsage CertSign,CRLSign,DigitalSignature -KeyLength 2048 -KeyUsageProperty All -KeyAlgorithm ‘RSA’ -HashAlgorithm ‘SHA256’ -Provider «Microsoft Enhanced RSA and AES Cryptographic Provider» `

New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\My -DnsName «test2.contoso.com» -Signer $rootCert -KeyUsage KeyEncipherment,DigitalSignature

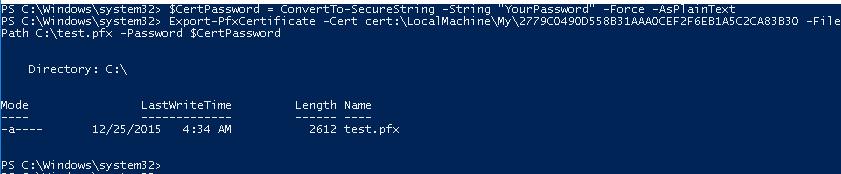

Для экспорта полученного сертификата c закрытым ключом в pfx файл, защищенный паролем, нужно получить его отпечаток (Thumbprint). Сначала нужно указать пароль защиты сертификата и преобразовать его в формат SecureString. Значение Thumbprint нужно скопировать из результатов выполнения команды New-SelfSignedCertificate.

$CertPassword = ConvertTo-SecureString -String “YourPassword” -Force –AsPlainText

Export-PfxCertificate -Cert cert:\LocalMachine\My\2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:\test.pfx -Password $CertPassword

Export-Certificate -Cert Cert:\LocalMachine\My\2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:\testcert.cer

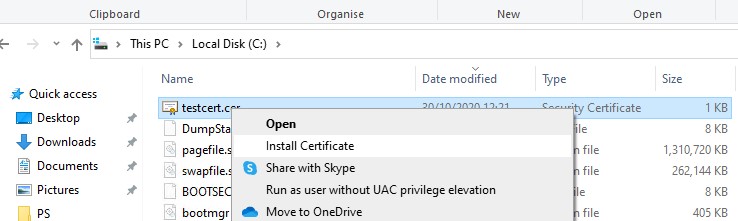

Проверьте, что в указанном каталоге появился cer(PFX)файл сертификата. Если щелкнуть по нему правой клавишей и выбрать пункт меню Install Certificate, можно с помощью мастера импорта сертификатов добавить сертификат в корневые доверенные сертификаты компьютера.

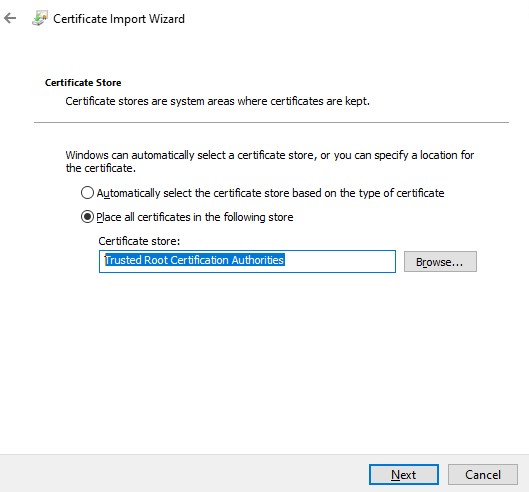

Выберите Store location -> Local Machine, Place all certificates in the following store -> Trusted Root Certification Authorities.

Полученный открытый ключ или сам файл сертификата можно распространить на все компьютеры и сервера в домене с помощью GPO (пример установки сертификата на компьютеры с помощью групповых политик).

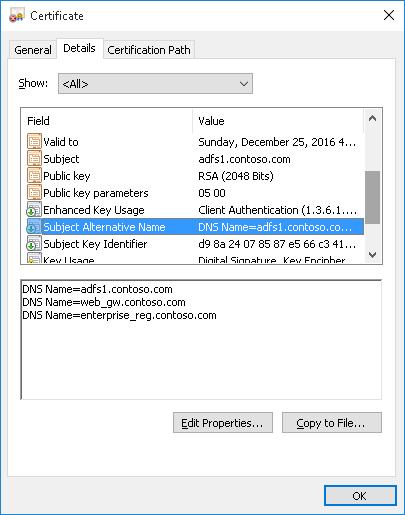

Одной из полезных возможностей командлета New-SelfSignedCertificate является возможность создать сертификат с несколькими различными именами Subject Alternative Names (SAN).

Если создается сертификат с несколькими именами, первое имя в параметре DnsName будет использоваться в качестве CN (Common Name) сертификата. К примеру, создадим сертификат, у которого указаны следующие имена:

- Subject Name (CN): adfs1.contoso.com

- Subject Alternative Name (DNS): web-gw.contoso.com

- Subject Alternative Name (DNS): enterprise-reg.contoso.com

Команда создания сертификата будет такой:

New-SelfSignedCertificate -DnsName adfs1.contoso.com,web_gw.contoso.com,enterprise_reg.contoso.com -CertStoreLocation cert:\LocalMachine\My

Также можно сгенерировать wildcard сертификат для всего пространства имен домена, для этого в качестве имени сервера указывается *.contoso.com.

New-SelfSignedCertificate -certstorelocation cert:\localmachine\my -dnsname *.contoso.com

Создать самоподписанный сертфикат типа Code Signing для подписывания кода

В PoweShell 3.0 командлет New-SelfSifgnedCertificate позволял генерировать только SSL сертификаты, которые нельзя было использоваться для подписывания кода драйверов и приложений (в отличии сертификатов, генерируемых утилитой MakeCert).

В версии PowerShell 5 новая версия командлета New-SelfSifgnedCertificate теперь может использоваться для выпуска сертификатов типа Code Signing.

Для создания самоподписанного сертфиката для подписывания кода приложений, выполните команду:

$cert = New-SelfSignedCertificate -Subject «Cert for Code Signing” -Type CodeSigningCert -CertStoreLocation cert:\LocalMachine\My

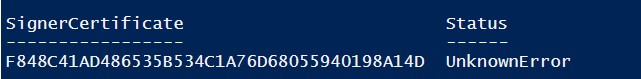

Set-AuthenticodeSignature -FilePath C:\PS\test_script.ps1 -Certificate $cert

Если при выполнении команды появится предупреждение UnknownError, значит этот сертификат недоверенный, т.к. находится в персональном хранилище сертификатов пользователя.

Move-Item -Path $cert.PSPath -Destination «Cert:\CurrentUser\Root»

После этого вы можете подписать свой PowerShell скрипт с помощью данного самоподписанного сертификата.

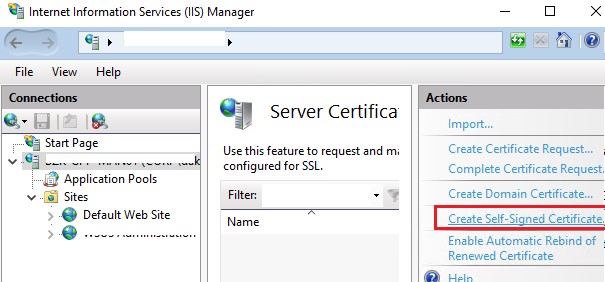

Использование самоподписанного SSL сертификата SHA-256 в IIS

Обратите внимание, что при создании самоподписанный сертификат для IIS через консоль Internet Information Manager (пункт меню Create Self-Signed Certificate), создается сертификат с исопльзованием алгоритма шифрования SHA-1. Такие сертификаты многими браузерами считаются недоверенными, поэтому они могут выдавать предубеждение. Командлет New-SelfSignedCertificate позволяет создать более популырный тип сертификата с помощью алгоритма шифрования SHA-256.

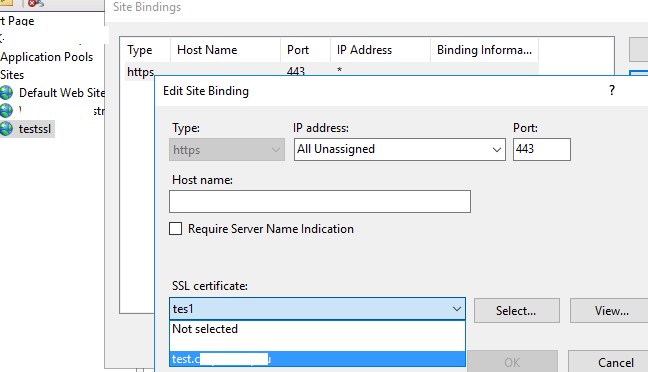

Вы можете привязать самоподписанный сертификат SHA-256, созданный в PowerShell, к сайту IIS. Если вы с помощью PowerShell создали SSL сертификат и поместили его в хранилище сертификатов компьютера, он будет автоматически доступен для сайтов IIS.

Запустите консоль IIS Manager, выберите ваш сайт, затем в настройке Site Binding, выберите созданный вами сертификат и сохраните изменения.

Создание самоподписанного сертификата SSL

Creating a Self-Signed SSL Certificate

В этом руководстве объясняется, как создать самозаверяющий сертификат SSL с помощью инструмента openssl.

Что такое самоподписанный сертификат SSL?

Самозаверяющий сертификат SSL — это сертификат, подписанный лицом, которое его создало, а не доверенным центром сертификации. Самозаверяющие сертификаты могут иметь тот же уровень шифрования, что и доверенный CA-подписанный SSL-сертификат.

Самозаверяющие сертификаты, признанные действительными в любом браузере. Если вы используете самозаверяющий сертификат, веб-браузер покажет посетителю предупреждение о том, что сертификат веб-сайта невозможно проверить.

Самозаверяющие сертификаты в основном используются для целей тестирования или внутреннего использования. Вы не должны использовать самозаверяющий сертификат в производственных системах, которые подключены к Интернету.

Предпосылки

Инструментарий openssl необходим для создания самозаверяющего сертификата.

Чтобы проверить, установлен ли пакет openssl в вашей системе Linux, откройте ваш терминал, введите openssl version и нажмите Enter. Если пакет установлен, система распечатает версию OpenSSL, в противном случае вы увидите нечто подобное openssl command not found .

Если пакет openssl не установлен в вашей системе, вы можете установить его, выполнив следующую команду:

Ubuntu и Debian

Чентос и Федора

Создание самоподписанного SSL-сертификата

Чтобы создать новый самоподписанный сертификат SSL, используйте openssl req команду:

Давайте разберем команду и разберемся, что означает каждая опция:

- -newkey rsa:4096 — Создает новый запрос сертификата и 4096-битный ключ RSA. Значение по умолчанию составляет 2048 бит.

- -x509 — Создает сертификат X.509.

- -sha256 — Используйте 265-битный SHA (алгоритм безопасного хэширования).

- -days 3650 — Количество дней для сертификации сертификата. 3650 — это 10 лет. Вы можете использовать любое положительное целое число.

- -nodes — Создает ключ без ключевой фразы.

- -out example.crt — Указывает имя файла, в который будет записан вновь созданный сертификат. Вы можете указать любое имя файла.

- -keyout example.key — Задает имя файла, в который будет записан вновь созданный закрытый ключ. Вы можете указать любое имя файла.

Для получения дополнительной информации о параметрах openssl req команды посетите страницу документации OpenSSL req.

Как только вы нажмете Enter, команда сгенерирует закрытый ключ и задаст вам ряд вопросов, которые она будет использовать для генерации сертификата.

Введите запрашиваемую информацию и нажмите Enter.

Сертификат и закрытый ключ будут созданы в указанном месте. Используйте команду ls, чтобы убедиться, что файлы были созданы:

Это оно! Вы создали новый самозаверяющий сертификат SSL.

Всегда полезно создать резервную копию нового сертификата и ключа для внешнего хранилища.

Создание самоподписанного SSL-сертификата без запроса

Если вы хотите сгенерировать самозаверяющий SSL-сертификат без запроса какого-либо вопроса, используйте -subj параметр и укажите всю информацию о субъекте:

- C= — Название страны. Двухбуквенное сокращение ISO.

- ST= — Название штата или провинции.

- L= — Название населенного пункта. Название города, в котором вы находитесь.

- O= — Полное название вашей организации.

- OU= — Организационная единица.

- CN= — Полное доменное имя.

Вывод

В этом руководстве мы показали, как создать самозаверяющий сертификат SSL с помощью инструмента openssl. Теперь, когда у вас есть сертификат, вы можете настроить приложение для его использования.

Создание нового сертификата Exchange Server самозаверяемого сертификата Create a new Exchange Server self-signed certificate

При установке Exchange Server на сервере автоматически устанавливается самозаверяется сертификат, созданный и подписанный самим сервером Exchange. When you install Exchange Server, a self-signed certificate that’s created and signed by the Exchange server itself is automatically installed on the server. Но вы также можете создать и использовать дополнительные самозаверяющие сертификаты. However, you can also create additional self-signed certificates that you can use.

Вы можете создавать самозаверяющие сертификаты в Центре администрирования Exchange (EAC) или командной консоли Exchange. You can create self-signed certificates certificate in the Exchange admin center (EAC) or in the Exchange Management Shell.

Что нужно знать перед началом работы What do you need to know before you begin?

Предполагаемое время для завершения: 5 минут. Estimated time to complete: 5 minutes.

Самозаверяющие сертификаты Exchange хорошо работают для шифрования связи между внутренними серверами Exchange, но не так хорошо для шифрования внешних подключений, так как клиенты, серверы и службы автоматически не доверяют самозаверяемо подписанным сертификатам Exchange. Exchange self-signed certificates work well for encrypting communication between internal Exchange servers, but not so well for encrypting external connections, because clients, servers, and services don’t automatically trust Exchange self-signed certificates. Чтобы создать запрос сертификата (также известный как запрос на подписание сертификата или CSR) для коммерческого органа сертификации, которому автоматически доверяют все клиенты, серверы и службы, см. в Exchange Server запрос сертификата для органа сертификации . To create a certificate request (also known as a certificate signing request or CSR) for a commercial certification authority that’s automatically trusted by all clients, servers, and services, see Create an Exchange Server certificate request for a certification authority.

При создании нового самозаверяемого сертификата с помощью комлета New-ExchangeCertificate можно назначить сертификат службам Exchange во время создания сертификата. When you create a new self-signed certificate by using the New-ExchangeCertificate cmdlet, you can assign the certificate to Exchange services during the creation of the certificate. Дополнительные сведения о службах Exchange см. в справке Назначение сертификатов Exchange Server службам. For more information about the Exchange services, see Assign certificates to Exchange Server services.

Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell. To learn how to open the Exchange Management Shell in your on-premises Exchange organization, see Open the Exchange Management Shell.

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье запись «Безопасность служб клиентского доступа» в статье Разрешения клиентов и мобильных устройств. You need to be assigned permissions before you can perform this procedure or procedures. To see what permissions you need, see the «Client Access services security» entry in the Clients and mobile devices permissions topic.

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange. For information about keyboard shortcuts that may apply to the procedures in this topic, see Keyboard shortcuts in the Exchange admin center.

Возникли проблемы? Попросите помощи на форумах Exchange. Перейти на форумы можно по следующим ссылкам: Exchange Server, Exchange Online или Exchange Online Protection. Having problems? Ask for help in the Exchange forums. Visit the forums at: Exchange Server, Exchange Online, or Exchange Online Protection.

Создать самозаверяющий сертификат Exchange с помощью Центра администрирования Exchange Use the EAC to create a new Exchange self-signed certificate

В Центре администрирования Exchange последовательно выберите пункты Серверы > Сертификаты. Open the EAC and navigate to Servers > Certificates.

В списке Выберите сервер выберите сервер Exchange, на котором необходимо установить сертификат, а затем нажмите кнопку Добавить . In the Select server list, select the Exchange server where you want to install the certificate, and then click Add .

Запустится мастер Создание сертификата Exchange. На странице Этот мастер создаст новый сертификат или файл запроса на сертификат выберите Создать самозаверяющий сертификат и нажмите кнопку Далее. The New Exchange certificate wizard opens. On the This wizard will create a new certificate or a certificate request file page, select Create a self-signed certificate, and then click Next.

Примечание: Чтобы создать новый запрос сертификата для органа сертификации, см. в Exchange Server запрос сертификата для органа сертификации. Note: To create a new certificate request for a certificate authority, see Create an Exchange Server certificate request for a certification authority.

На странице Понятное имя для этого сертификата введите понятное имя сертификата и нажмите кнопку Далее. On the Friendly name for this certificate page, enter a friendly name for the certificate, and then click Next.

В странице Укажите серверы, которые необходимо применить к этому сертификату, щелкните значок Добавить In the Specify the servers you want to apply this certificate to page, click Add

На открывшейся странице Выберите сервер выберите сервер Exchange, на который необходимо установить сертификат, и нажмите Добавить — >. On the Select a server page that opens, select the Exchange server where you want to install the certificate, and click Add — >. Повторите этот шаг необходимое количество раз. Repeat this step as many times as necessary. По завершению выбора серверов нажмите кнопку ОК. When you’re finished selecting servers, click OK.

По завершении нажмите кнопку Далее. When you’re finished, click Next.

Страница Укажите домены, которые вы хотите включить в свой сертификат это лист, на котором можно определить необходимые имена внутренних и внешних узлов для следующих служб Exchange: The Specify the domains you want to be included in your certificate page is basically a worksheet that helps you determine the internal and external host names that are required in the certificate for the following Exchange services:

Outlook в Интернете Outlook on the web

Формирование автономной адресной книги (OAB) Offline address book generation (OAB)

веб-службы Exchange Exchange Web Services

Exchange ActiveSync Exchange ActiveSync

Мобильный Outlook Outlook Anywhere

Если вы введете значения для каждой службы на основе расположения (внутренней или внешней), мастер определит необходимые имена узлов, и они отобразятся на следующей странице. If you enter a value for each service based on the location (internal or external), the wizard determines the host names that are required in the certificate, and the information is displayed on the next page. Чтобы изменить значение для службы, нажмите кнопку Изменить (изменить значок) и введите значение имени хост, которое вы хотите использовать (или удалить значение). To modify a value for a service, click Edit ( ) and enter the host name value that you want to use (or delete the value). По завершении нажмите кнопку Далее. When you’re finished, click Next.

Если вы уже определили необходимые имена узлов, вам не нужно заполнять поля на этой странице. Вместо этого нажмите кнопку Далее, чтобы вручную ввести имена узлов на следующей странице. If you’ve already determined the host name values that you need in the certificate, you don’t need to fill out the information on this page. Instead, click Next to manually enter the host names on the next page.

В соответствии с вашими выборами на странице сертификата будут включены следующие домены, в которых перечислены имена хостов, которые будут включены в самозаверяемый сертификат. The Based on your selections, the following domains will be included in your certificate page lists the host names that will be included in the self-signed certificate. The host name that’s used in the certificate’s Subject field is bold, which can be hard to see if that host name is selected. The host name that’s used in the certificate’s Subject field is bold, which can be hard to see if that host name is selected. You can verify the host name entries that are required in the certificate based on the selections that you made on the previous page. You can verify the host name entries that are required in the certificate based on the selections that you made on the previous page. Or, you can ignore the values from the last page and add, edit, or remove host name values. Or, you can ignore the values from the last page and add, edit, or remove host name values.

Если требуется сертификат SAN, укажите в поле Subject одно общее имя (CN). Чтобы выбрать имя узла для поля Subject сертификата, выберите значение и установите флажок Задать как общее имя. После этого значение должно быть выделено полужирным шрифтом. If you want a SAN certificate, the Subject field still requires one common name (CN) value. To select the host name for the certificate’s Subject field, select the value and click Set as common name (check mark). The value should now appear bold.

Если вы хотите получить сертификат для одного имени хоста, выберите другие значения по одному и нажмите кнопку Удалить значок). If you want a certificate for a single host name, select the other values one at a time and click Remove ( ).

Когда вы закончите работу на этой странице, нажмите кнопку Готово. When you’re finished on this page, click Finish.

Примечания. Notes:

Имя узла, выделенное полужирным шрифтом, будет использоваться для поля Subject сертификата, и его невозможно удалить. Сначала необходимо выбрать или добавить другое имя узла, а затем установить флажок Задать как общее имя. You can’t delete the bold host name value that will be used for the certificate’s Subject field. First, you need to select or add a different host name, and then click Set as common name (check mark).

Если нажать кнопку Назад, изменения, внесенные на этой странице, могут быть потеряны. The changes that you make on this page might be lost if you click the Back button.

Создать самозаверяющий сертификат Exchange с помощью командной консоли Exchange Use the Exchange Management Shell to create a new Exchange self-signed certificate

Чтобы создать самозаверяющий сертификат Exchange, используйте следующий синтаксис: To create a new Exchange self-signed certificate, use the following syntax:

В этом примере создается самозаверяющий сертификат на локальном сервере Exchange со следующими свойствами: This example creates a self-signed certificate on the local Exchange server with the following properties:

Тема: . Subject: . Например, если вы запустите команду на сервере с именем Mailbox01, значение Mailbox01 будет . For example, if you run the command on the server named Mailbox01, the value is Mailbox01 .

Тема альтернативных имен: , . Subject alternative names: , . Например, Mailbox01, Mailbox01.contoso.com . For example, Mailbox01, Mailbox01.contoso.com .

Удобное имя: Microsoft Exchange Friendly name: Microsoft Exchange

Службы: POP, IMAP, SMTP. Services: POP, IMAP, SMTP.

В этом примере создается самозаверяющий сертификат на локальном сервере Exchange со следующими свойствами: This example creates a creates a self-signed certificate on the local Exchange server with the following properties:

Тема: Exchange01, которая требует значения CN=Exchange01 . Subject: Exchange01, which requires the value CN=Exchange01 . Обратите внимание, что это значение автоматически включается в параметр DomainName (поле Subject Alternative Name). Note that this value is automatically included in the DomainName parameter (the Subject Alternative Name field).

Дополнительные альтернативные имена субъекта: Additional subject alternative names:

Службы: SMTP, IIS Services: SMTP, IIS

Удобное имя: сертификат Contoso Exchange Friendly name: Contoso Exchange Certificate

Закрытый ключ можно экспортировать. То есть вы можете экспортировать сертификат с сервера и импортировать его на другие серверы. The private key is exportable. This allows you to export the certificate from the server (and import it on other servers).

Примечания. Notes:

Единственная необходимая часть значения параметров SubjectName X.500 (поле Subject) сертификата CN= . The only required part of the X.500 SubjectName parameter value (the certificate’s Subject field) is CN= .

Некоторые значения параметра Services приводят к появлению предупреждений или подтверждений. Some Services parameter values generate warning or confirmation messages. Дополнительные сведения см. в справке Назначение сертификатов Exchange Server службам. For more information, see Assign certificates to Exchange Server services.

Дополнительные сведения см. в статье New-ExchangeCertificate. For more information, see New-ExchangeCertificate.

Как убедиться, что все получилось? How do you know this worked?

Чтобы убедиться, что вы успешно создали самозаверяющий сертификат Exchange, выполните любое из следующих действий: To verify that you have successfully created an Exchange self-signed certificate, perform either of the following steps:

В Центре администрирования Exchange выберите Серверы > Сертификаты, убедитесь, что выбран сервер, на котором вы создали самозаверяющий сертификат. Сертификат должен быть в списке сертификатов и иметь статус Действительный. In the EAC at Servers > Certificates, verify the server where you created the self-signed certificate is selected. The certificate should be in the list of certificates with the Status value Valid.

В командной консоли Exchange на сервере, где вы создали самозаверяющий сертификат, выполните следующую команду и проверьте свойства: In the Exchange Management Shell on the server where you created the self-signed certificate, run the following command and verify the properties: