- Windows лес функциональный уровень

- Как узнать режим работы домена Active Directory через оснастку ADUC

- Как узнать режим работы леса и режим работы домена Active Directory через оснастку домены и доверие

- Как узнать режим работы леса и режим работы домена Active Directory через powershell

- Модели проектирования лесов Forest Design Models

- Модель организационного леса Organizational forest model

- Модель леса ресурсов Resource forest model

- Модель леса с ограниченным доступом Restricted access forest model

- Определение функционального уровня домена или леса

- Возможности, доступные на функциональных уровнях доменов

- Возможности, доступные на функциональных уровнях лесов

Windows лес функциональный уровень

Как узнать режим работы леса и режим работы домена Active Directory-01

Всем привет сегодня хочу рассказать как узнать режим работы леса и режим работы домена Active Directory. Режимы работы определяют доступные возможности домена или леса доменных служб Active Directory. Они также определяют версии операционных систем Windows Server, которые можно использовать на контроллерах домена в домене или в лесу. Но режимы работы не влияют на то, какие операционные системы могут использоваться на рабочих станциях и рядовых серверах, присоединенных к домену или лесу. При развертывании доменных служб Active Directory установите высшие режимы работы домена и леса, которые поддерживаются в используемой среде. Это позволит пользоваться максимальным количеством возможностей доменных служб службы Active Directory. Какие именно возможности это дает мы рассмотрим в следующих статьях.

Для того чтобы нам посмотреть нужную нам информацию есть два способа графический и через powershell, мы рассмотрим оба.

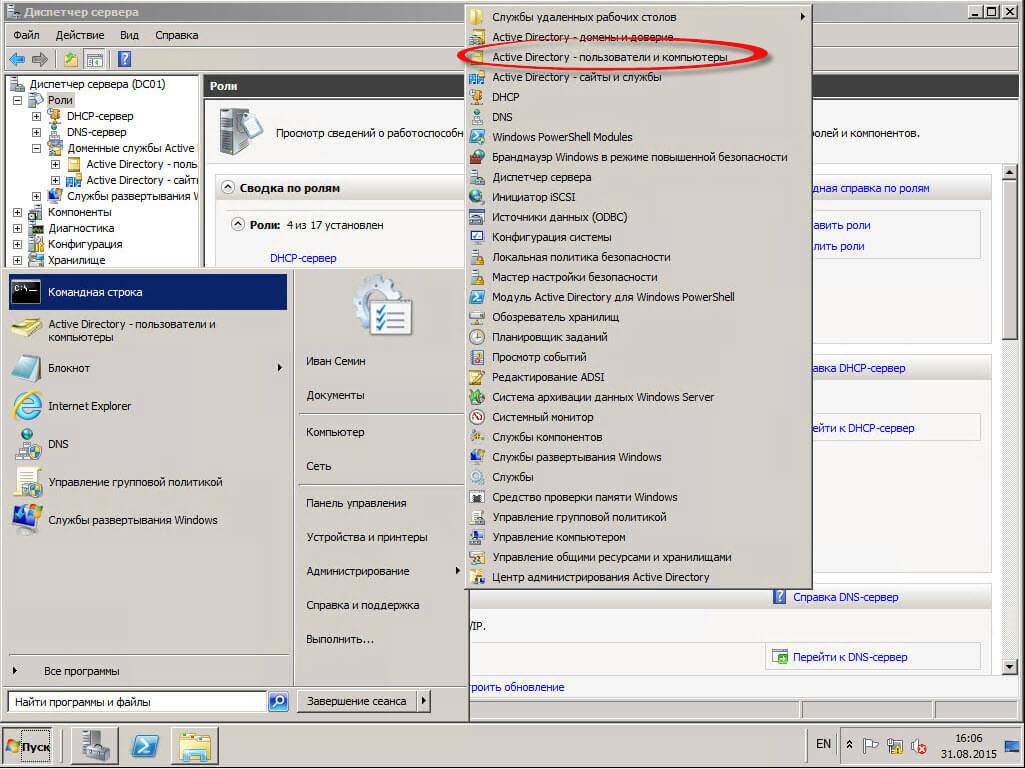

Как узнать режим работы домена Active Directory через оснастку ADUC

Открываем оснастку пользователи и компьютеры, делается это через Пуск-Администрирование или ввод в меню Выполнить команды dsa.mac

Как узнать режим работы леса и режим работы домена Active Directory-02

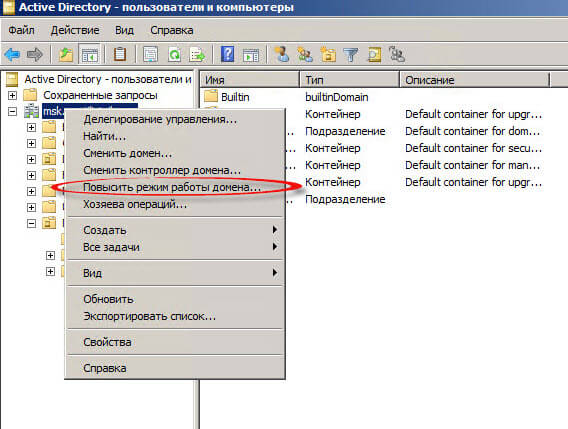

Щелкаем правым кликом по вашему домену и выбираем Повысить режим работы домена

Как узнать режим работы леса и режим работы домена Active Directory-03

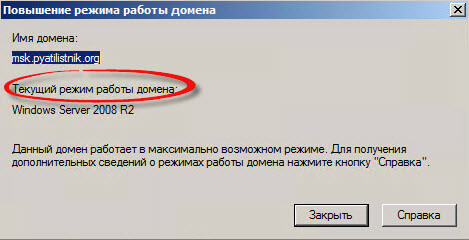

И видим что текущий режим Windows Server 2008 R2.

Как узнать режим работы леса и режим работы домена Active Directory-04

Как узнать режим работы леса и режим работы домена Active Directory через оснастку домены и доверие

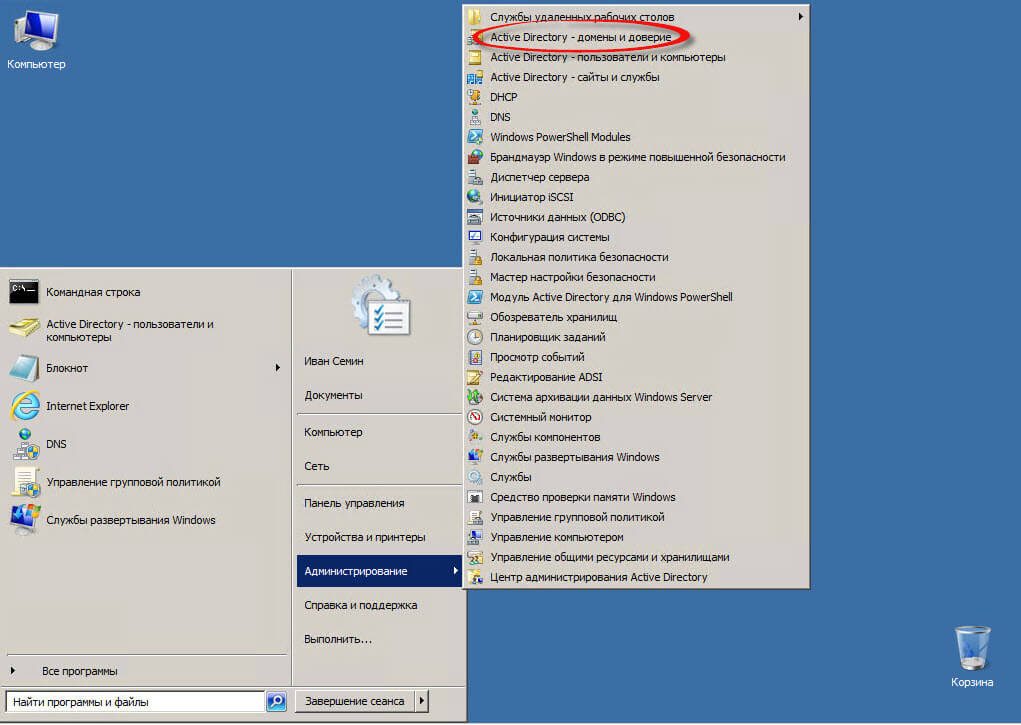

Открываем оснастку домены и доверие через меню пуск-Администрирование, либо в меню выполнить введите domain.msc.

Как узнать режим работы леса и режим работы домена Active Directory-05

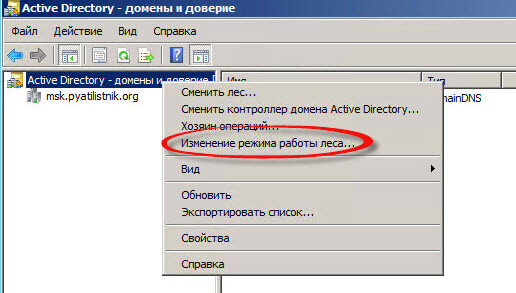

Щелкаем правым кликом по Active Directory — домены и доверие и из контекстного меню выбираем Изменить режим работы леса

Как узнать режим работы леса и режим работы домена Active Directory-06

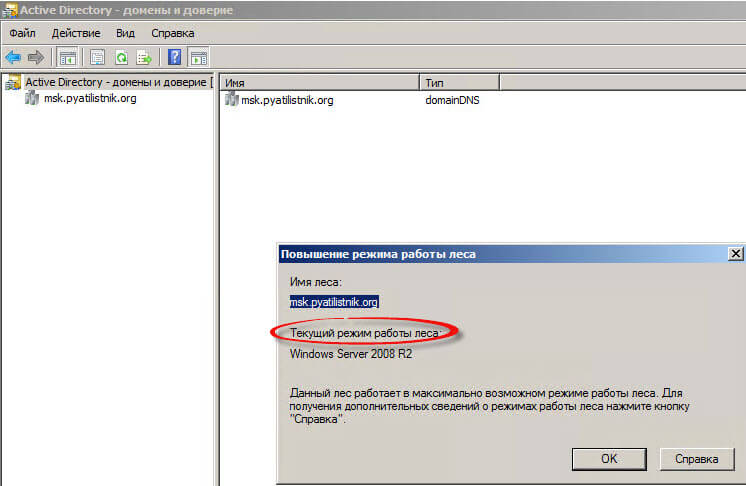

и видим что лес работает в режиме Windows Server 2008 R2.

Как узнать режим работы леса и режим работы домена Active Directory-07

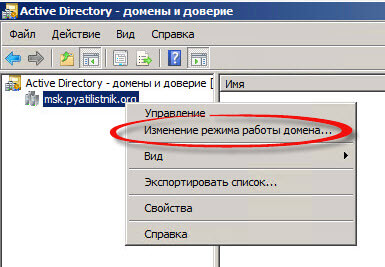

Если щелкнуть правым кликом там же но по домену и выбрать изменение режима работы домена, то вы так же увидите в каком режиме работает ваш домен.

Как узнать режим работы леса и режим работы домена Active Directory-08

Как узнать режим работы леса и режим работы домена Active Directory через powershell

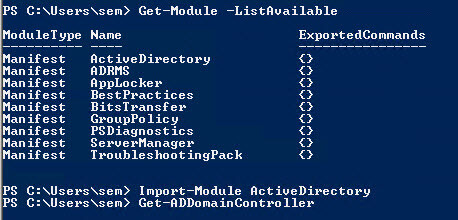

Для этого дела у Microsoft естественно есть свои командлеты. Для начала давайте откроем powershell от имени администратор через правый кликом и посмотрим список доступных модулей powershell с помощью команды

Если среди них нет модуля Active Directory то он устанавливается командой

И загружаем модуль Active Directory с помощью команды

Как узнать режим работы леса и режим работы домена Active Directory-09

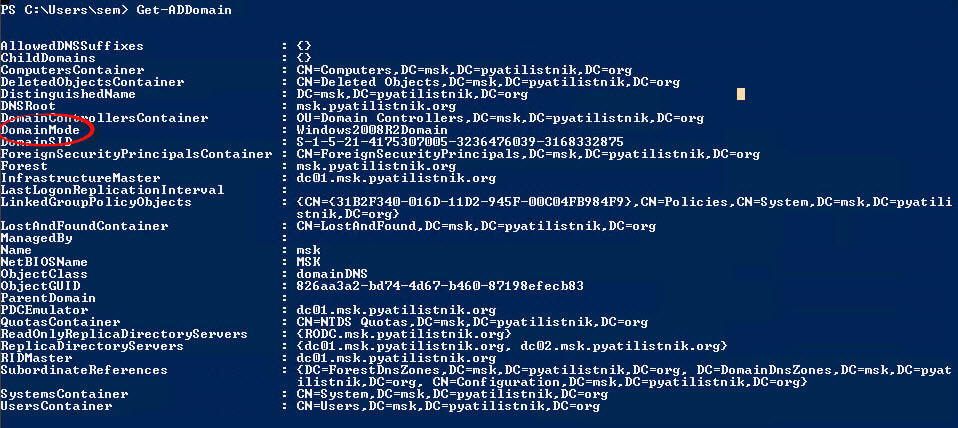

Для вывода информации по домену мы вводим команду, и в поле DomainMode видим что это уровень Windows Server 2008 R2.

Как узнать режим работы леса и режим работы домена Active Directory-10

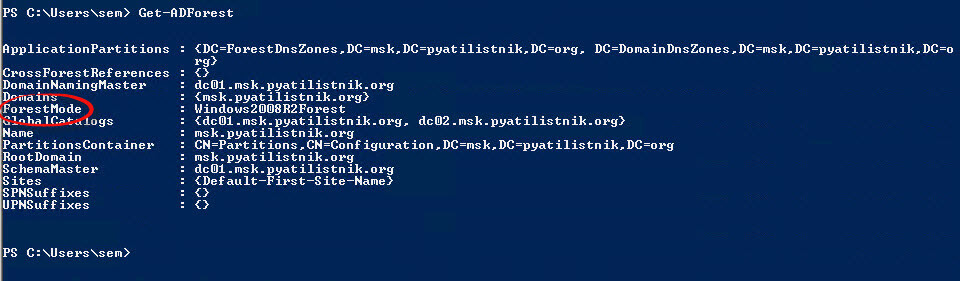

Для вывода информации по лесу мы вводим команду. и в поле ForestMode видим что это уровень Windows Server 2008 R2.

Как узнать режим работы леса и режим работы домена Active Directory-11

Вот так вот просто узнать режим работы леса и режим работы домена Active Directory через оснастки и командную строку.

Модели проектирования лесов Forest Design Models

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В среде Active Directory можно применить одну из следующих трех моделей проектирования леса: You can apply one of the following three forest design models in your Active Directory environment:

Модель организационного леса Organizational forest model

Модель леса ресурсов Resource forest model

Модель леса с ограниченным доступом Restricted access forest model

Скорее всего, потребуется использовать сочетание этих моделей для удовлетворения потребностей всех разных групп в Организации. It is likely that you will need to use a combination of these models to meet the needs of all the different groups in your organization.

Модель организационного леса Organizational forest model

В модели организационных лесов учетные записи пользователей и ресурсы содержатся в лесу и управляются независимо друг от друга. In the organizational forest model, user accounts and resources are contained in the forest and managed independently. Организационный лес можно использовать для обеспечения автономности служб, изоляции служб или изоляции данных, если лес настроен для предотвращения доступа к любому пользователю за пределами леса. The organizational forest can be used to provide service autonomy, service isolation, or data isolation, if the forest is configured to prevent access to anyone outside the forest.

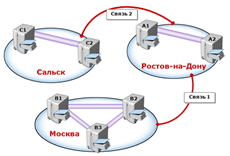

Если пользователям в организационном лесу требуется доступ к ресурсам в других лесах (или наоборот), отношения доверия могут быть установлены между одним организационным лесом и другими лесами. If users in an organizational forest need to access resources in other forests (or the reverse), trust relationships can be established between one organizational forest and the other forests. Это дает администраторам возможность предоставлять доступ к ресурсам в другом лесу. This makes it possible for administrators to grant access to resources in the other forest. На следующем рисунке показана модель организационного леса. The following illustration shows the organizational forest model.

Каждый Active Directoryный проект содержит по крайней мере один организационный лес. Every Active Directory design includes at least one organizational forest.

Модель леса ресурсов Resource forest model

В модели леса ресурсов для управления ресурсами используется отдельный лес. In the resource forest model, a separate forest is used to manage resources. Леса ресурсов не содержат учетных записей пользователей, кроме тех, которые необходимы для администрирования службы, и те, которые необходимы для предоставления альтернативного доступа к ресурсам в этом лесу, если учетные записи пользователей в лесу организации становятся недоступными. Resource forests do not contain user accounts other than those required for service administration and those required to provide alternate access to the resources in that forest, if the user accounts in the organizational forest become unavailable. Отношения доверия лесов устанавливаются таким образом, чтобы пользователи из других лесов могли обращаться к ресурсам, содержащимся в лесу ресурсов. Forest trusts are established so that users from other forests can access the resources contained in the resource forest. На следующем рисунке показана модель леса ресурсов. The following illustration shows the resource forest model.

Леса ресурсов обеспечивают изоляцию служб, используемую для защиты областей сети, которые должны поддерживать состояние высокого уровня доступности. Resource forests provide service isolation that is used to protect areas of the network that need to maintain a state of high availability. Например, если в вашей компании есть производственный механизм, который должен продолжать работать при возникновении проблем в оставшейся части сети, можно создать отдельный лес ресурсов для производственной группы. For example, if your company includes a manufacturing facility that needs to continue to operate when there are problems on the rest of the network, you can create a separate resource forest for the manufacturing group.

Модель леса с ограниченным доступом Restricted access forest model

В модели леса с ограниченным доступом создается отдельный лес, содержащий учетные записи пользователей и данные, которые должны быть изолированы от остальной части Организации. In the restricted access forest model, a separate forest is created to contain user accounts and data that must be isolated from the rest of the organization. Ограниченные леса доступа обеспечивают изоляцию данных в ситуациях, когда последствия компрометации данных проекта являются серьезными. Restricted access forests provide data isolation in situations where the consequences of compromising project data are severe. На следующем рисунке показана модель ограниченного леса доступа. The following illustration shows a restricted access forest model.

Пользователям из других лесов не может быть предоставлен доступ к ограниченным данным, так как доверие не существует. Users from other forests cannot be granted access to the restricted data because no trust exists. В этой модели у пользователей есть учетная запись в лесу организации для доступа к общим ресурсам Организации и отдельная учетная запись пользователя в лесу ограниченного доступа для доступа к классифицированным данным. In this model, users have an account in an organizational forest for access to general organizational resources and a separate user account in the restricted access forest for access to the classified data. Эти пользователи должны иметь две отдельные рабочие станции, один из которых подключен к лесу организации, а другой — к лесу с ограниченным доступом. These users must have two separate workstations, one connected to the organizational forest and the other connected to the restricted access forest. Благодаря этому администратор службы из одного леса может получить доступ к рабочей станции в лесу с ограниченным доступом. This protects against the possibility that a service administrator from one forest can gain access to a workstation in the restricted forest.

В экстремальных случаях лес ограниченного доступа может поддерживаться в отдельной физической сети. In extreme cases, the restricted access forest might be maintained on a separate physical network. Организации, работающие с классифицированными правительственными проектами, иногда поддерживают ограниченные леса доступа в отдельных сетях для удовлетворения требований безопасности. Organizations that work on classified government projects sometimes maintain restricted access forests on separate networks to meet security requirements.

Определение функционального уровня домена или леса

Функциональные уровни определяют возможности службы AD DS (Active Directory Domain Services), доступные в домене или в лесу. Они также ограничивают версии операционных систем Windows Server, которые можно использовать на контроллерах домена в домене или в лесу. Но функциональные уровни не влияют на то, какие операционные системы могут использоваться на рабочих станциях и рядовых серверах, входящих в домен или лес.

При создании нового домена или нового леса устанавливайте максимально возможные функциональные уровни домена и леса, которые может поддерживать среда. Таким образом, можно будет пользоваться преимуществами максимального количества возможностей службы AD DS. Например, если известно, что в домен или лес никогда не будут добавлены контроллеры домена с операционной системой Windows Server 2008 (или более ранней версией), выберите режим работы Windows Server 2008 R2. С другой стороны, если существует вероятность того, что будут добавлены или оставлены контроллеры домена с операционной системой Windows Server 2008 или более ранней версией, выберите при установке режим работы Windows Server 2008. Повысить функциональный уровень можно и после установки, когда появится уверенность в том, что подобные контроллеры домена не используются и не будут добавляться.

При установке нового леса будет предложено определить функциональный уровень леса, а затем функциональный уровень домена. Нельзя определить для функционального уровня домена значение, меньшее функционального уровня леса. Например, если установлен режим работы леса Windows Server 2008 R2, можно установить только режим работы домена Windows Server 2008 R2. Режимы работы домена Windows 2000, Windows Server 2003 и Windows Server 2008 на странице мастера Задание режима работы домена будут недоступны. Кроме того, всем доменам, впоследствии добавляемым в лес, по умолчанию будет назначаться режим работы домена Windows Server 2008 R2.

После установки значения режима работы домена его нельзя отменить или понизить, за исключением следующего случая: режим работы домена повышается до Windows Server 2008 R2, а для леса установлен уровень работы Windows Windows Server 2008 или ниже. В этом случае можно восстановить режим работы домена Windows Server 2008. Режим работы домена может быть понижен только с Windows Server 2008 R2 до Windows Server 2008. Режим работы домена Windows Server 2008 R2 нельзя понизить, например, до Windows Server 2003.

После установки значения режима работы леса его нельзя отменить или понизить, за исключением следующего случая: режим работы леса повышается до Windows Server 2008 R2, а корзина Active Directory не включена. В этом случае можно восстановить режим работы леса Windows Server 2008. Режим работы леса может быть понижен только с Windows Server 2008 R2 до Windows Server 2008. Режим работы леса Windows Server 2008 R2 нельзя понизить, например, до Windows Server 2003.

В следующем разделе объясняются наборы возможностей, доступные при различных функциональных уровнях домена и леса.

Возможности, доступные на функциональных уровнях доменов

В следующей таблице перечислены доступные возможности и поддерживаемые операционные системы контроллеров домена для каждого функционального уровня домена.

| Функциональный уровень домена | Доступные возможности | Поддерживаемые операционные системы контроллеров домена |

|---|---|---|