Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

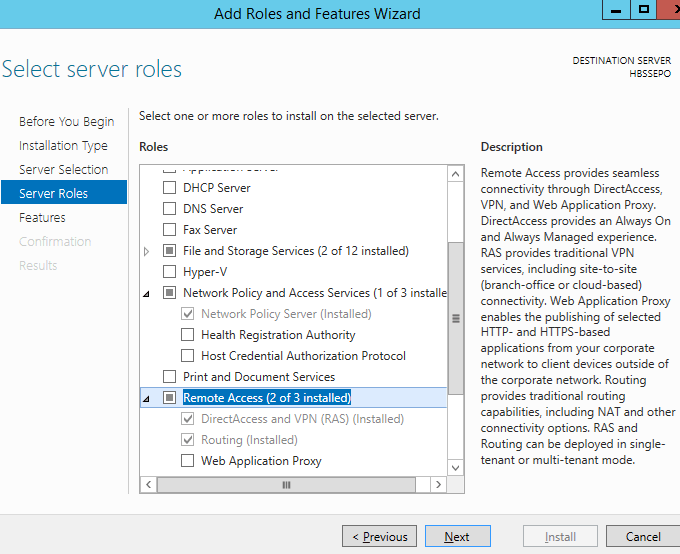

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

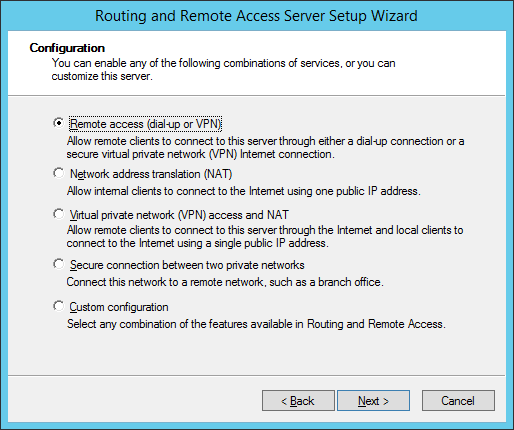

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

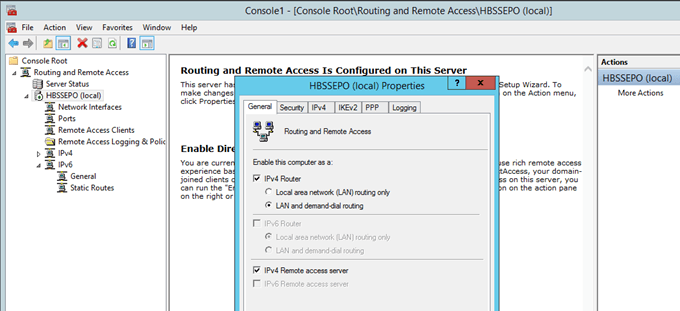

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

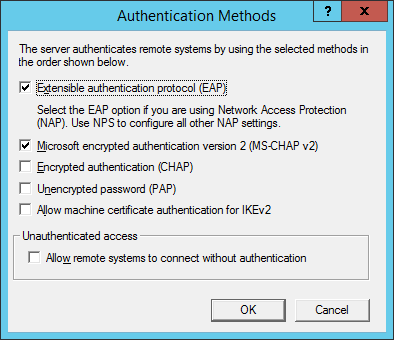

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

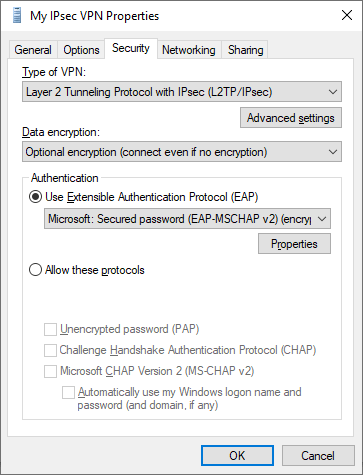

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Настройка L2TP через IPsec на Windows 7

пошаговая инструкция с картинками

Приветствуем Вас на нашем портале! Данную инструкцию мы создали для того, что бы помочь нашим читателям настроить VPN-подключение по протоколу L2TP через IPsec для операционной системы Windows 7. Благодаря организации VPN-канала можно защитить надежно информацию, передаваемую через общедоступную сеть, зашифровав ее. Даже если злоумышленникам удастся получить доступ к передаваемым посредством VPN-сессии пакетам, он не сможет воспользоваться информацией, которая в них содержится.

Для настройки VPN-соединения посредством протокола L2TP в ОС Windows 7 Вам понадобится:

- Операционная система Windows 7;

- Интернет-адрес VPN-сервера, к которому необходимо подключиться;

- Логин и пароль.

Ищите VPN провайдера? Мы поможем с выбором!

Посмотрите наш рейтинг VPN сервисов с 5-ю лучшими предложениями на рынке.

Если все перечисленное выше у Вас имеется, можем приступать к настройке VPN-соединения по протоколу L2TP.

1. Заходите в меню «Пуск» и выбираете в нем «Панель управления»

2. В правом верхнем углу находите пункт «Просмотр: Мелкие значки» и выбираете его, после чего выбираем меню «Центр управления сетями и общим доступом»

3. Далее в блоке «Изменение сетевых параметров» необходимо выбрать «Настройка нового подключения или сети»

4. Во вновь открывшемся окне «Установка подключения или сети» выбираем пункт «Подключение к рабочему месту», после чего нажимаем кнопку «Далее»

5. В случае, если на Вашем компьютере уже настраивалось ранее VPN-соединение, на экране высветится окно, в котором следует выбрать пункт «Нет, создать новое подключение» и снова нажать кнопку «Далее». В случае, если это первая попытка создать VPN-соединение, следует просто перейти к пункту 6

6. В открывшемся окне «Подключение к рабочему месту» следует выбрать пункт «Использовать мое подключение к Интернету (VPN)»

7. В строку «Интернет-адрес» необходимо ввести адрес вашего VPN-сервера, в строку «Имя местоназначения» вводим имя сервера. Здесь же следует поставить «Галочку» напротив пункта Не подключаться сейчас, только выполнить установку для подключения в будущем», после чего нажимаем кнопку «Далее»

8. В следующем окне необходимо ввести логин пользователя и пароль, зарегистрированные на VPN-сервере. При необходимости, можно отметить пункты «Отображать вводимые значки» и «Запомнить этот пароль» (если Вы не хотите вводить пароль при каждом подключении). Затем нажимаем кнопку «Создать»

9. В новом окне следует выбрать «Подключиться сейчас» и нажать кнопку «Закрыть»

10. Теперь возвращаемся снова в окно «Центр управления сетями и общим доступом», где слева вверху выбираем пункт «Изменение параметров адаптера»

11. В открывшемся окне выбираем созданное подключение и кликаем по нему правой кнопкой мыши, после чего выбираем пункт «Свойства»

12. Далее переходим во вкладку «Безопасность», где в меню «Тип VPN» выбираем «L2TP IPsec VPN», а в меню «Шифрование данных» выбираем пункт «необязательное (подключиться даже без шифрования)», после чего нажимаем кнопку «ОК»

13. Теперь правой кнопкой мыши щелкаем по созданному VPN-соединению и нажимаем «Подключить». Если все сделано верно и операционная система не выдает ошибки, VPN-канал должен заработать.

Выполнив пошагово эту небольшую инструкцию, теперь Вы сможете самостоятельно создать VPN-подключение по протоколу L2TP в операционной системе Windows 7.

Пример настройки туннеля IPSec VPN с компьютера из ОС Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

В нашем примере для VPN IPSec-подключения мы будем использовать бесплатное ПО Shrew VPN Client, скачать его можно с сайта производителя: https://www.shrew.net/download

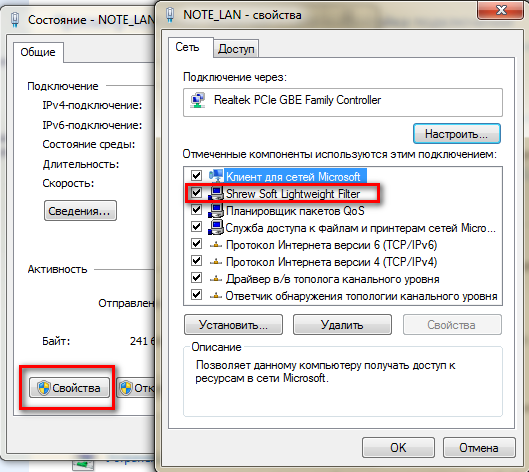

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

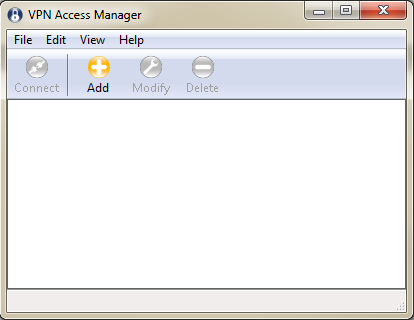

Запустите VPN Access Manager.

9. После запуска откроется окно программы.

10. Нажмите кнопку Add для создания VPN-подключения.

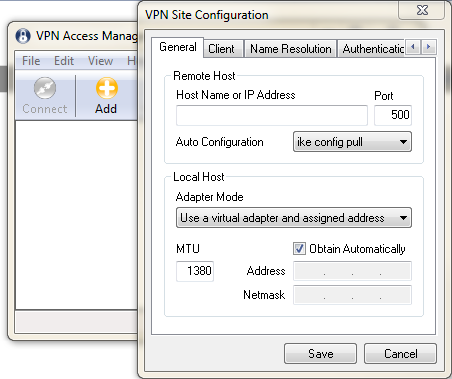

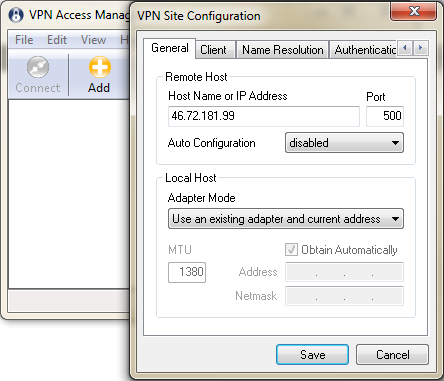

11. На вкладке General нужно указать настройки:

- Host Name or IP address — внешний/публичный IP-адрес Keenetic (в нашем случае 46.72.181.99);

- Auto Configuration: disabled;

- Adapter Mode: Use an existing adapter and current address.

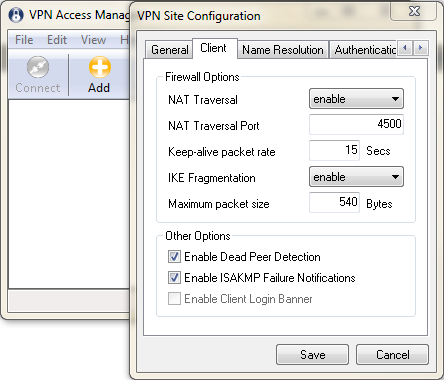

12. На вкладке Client оставьте значения по умолчанию.

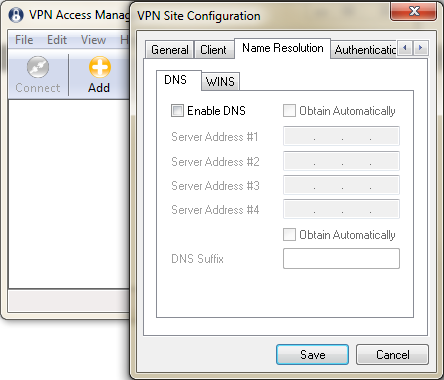

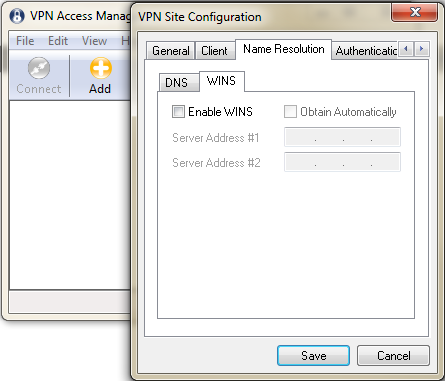

13. На вкладке Name Resolution снимите галочки Enable DNS и Enable WINS.

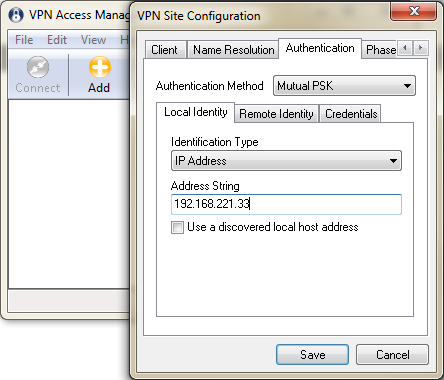

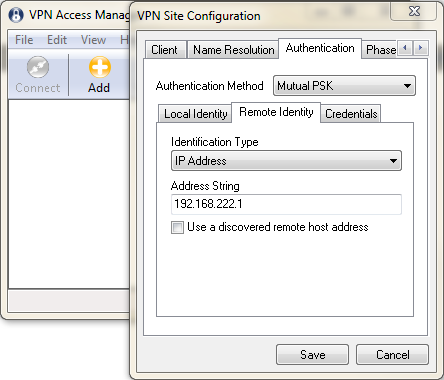

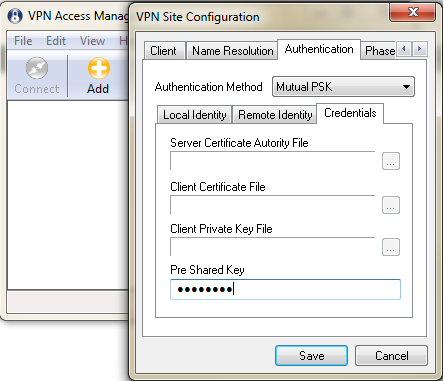

14. На вкладке Authentication укажите следующие параметры:

- Authentification Method: Mutual PSK;

- Local Identifity > Identification Type: IP Address — Address String: 192.168.221.33 и снимите галочку Use a discovered local host address;

- Remote Identifity> Identification Type: IP Address — Address String: 192.168.222.1 и снимите галочку Use a discovered local host address;

- Credentials> Pre Shared Key: 12345678.

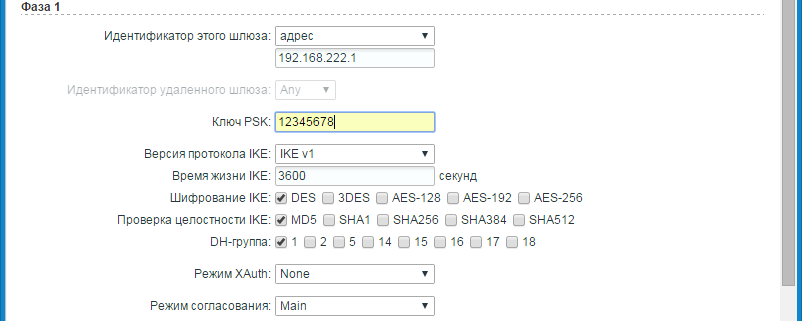

15. На вкладке Phase1 укажите:

- Exchange Type: main;

- DH Exchange: group 1;

- Cipher Algorithm: des;

- Hash Algorithm: md5;

- Key Life Time limit: 3600.

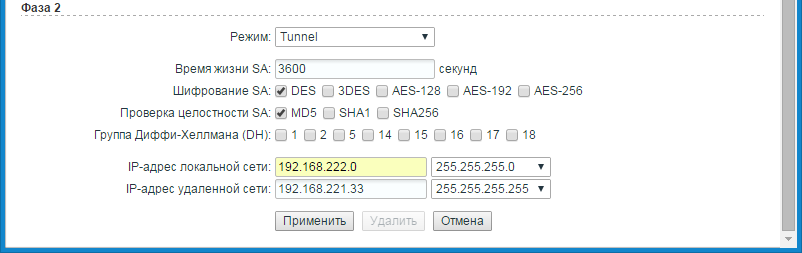

16. На вкладке Phase 2 укажите:

- Transform Algorithm: esp-des;

- HMAC Algorithm: md5.

Внимание! Настройки фаз 1 и 2 должны совпадать с аналогичными параметрами, установленными на устройстве, с которым будет устанавливаться VPN-туннель.

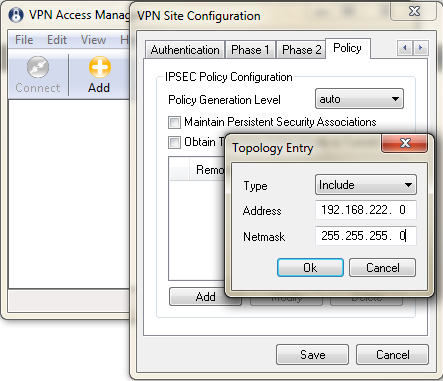

17. На вкладке Policy снимите галочку Obtain Topology Automatically or Tunnel All, нажмите Add и укажите локальную подсеть за Keenetic.

Нажмите OK и Save для сохранения настроек.

18. В списке подключений появится созданное VPN-соединение.

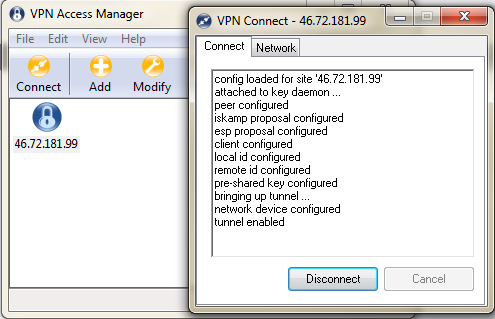

19. Дважды щелкните по ярлыку VPN-подключения и нажмите в открывшемся окне Connect для запуска VPN-соединения.

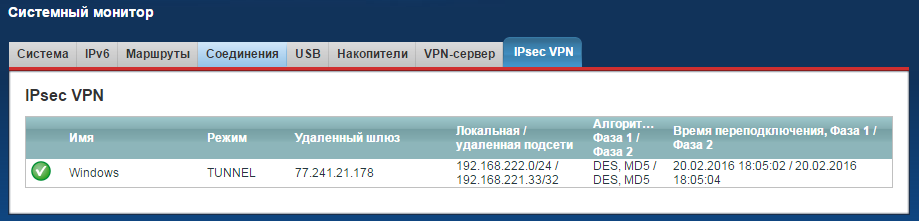

В итоге вы должны увидеть последнюю запись: tunnel enabled (данное сообщение означает, что успешно установлена фаза 1 туннеля).

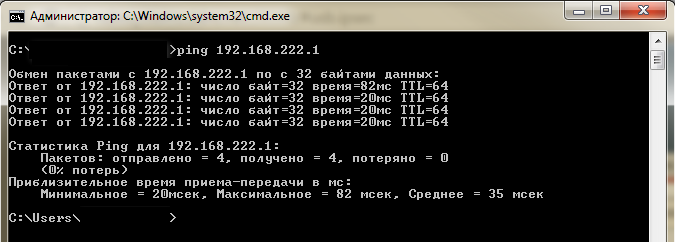

20. Для завершения установки VPN-туннеля нужно с компьютера (из командной строки Windows) запустить трафик в направлении удаленной подсети, находящейся за роутером Keenetic.

Например, сделать это можно командой ping (в нашем примере выполняется пинг IP-адреса роутера 192.168.222.1).

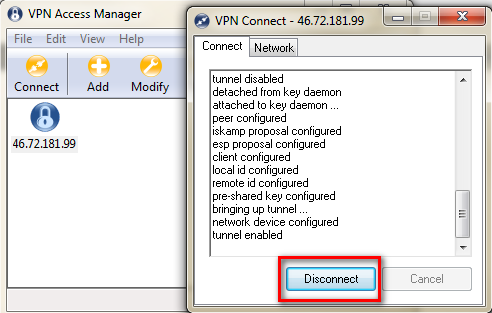

21. Для отключения туннеля в VPN Access Manager нажмите кнопку Disconnect.

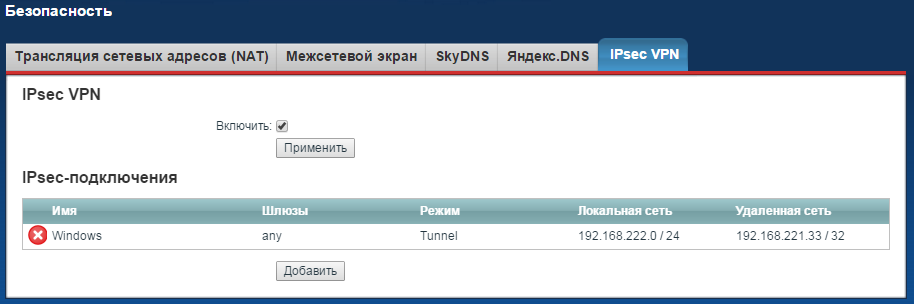

Пример настройки IPSec-подключения на ответной стороне VPN-сервера:

Примечание

- Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции Nailed-up и Обнаружение неработающего пира (DPD).

Nailed-up (данная настройка предназначена поддерживать работу туннеля в простое, т.е. когда нет передачи трафика, и восстанавливать его при разрыве).

Обнаружение неработающего пира DPD (данная функция проверяет работоспособность туннеля, посылая Hello-пакеты, на которые удаленная сторона должна прислать ответ). - На компьютере с ОС Linux также можно воспользоваться бесплатным программным VPN-клиентом Shrew Soft VPN Client. Загрузить программу можно с сайта разработчика https://www.shrew.net/download или найти её и установить через Центр приложений операционной системы.

Shrew Soft VPN Client успешно работает в операционных системах FreeBSD, NetBSD, Fedora Core и в различных дистрибутивах Ubuntu Linux (Mint, Xubuntu и др.) на платформах x86 и amd64.

Пользователи, считающие этот материал полезным: 21 из 28