- Создание агента восстановления

- Как создать и установить сертификат для восстановления зашифрованных файлов

- Создание сертификата восстановления

- Установка сертификата восстановления

- Обновление предварительно зашифрованных файлов

- Ошибка, когда клиентские компьютеры шифруют файл в домене Windows Server 2003: политика восстановления, настроенная для этой системы, содержит недопустимый сертификат восстановления

- Симптомы

- Причина

- Решение

- Создание и проверка сертификата агента восстановления данных (DRA) шифрованной файловой системы (EFS) Create and verify an Encrypting File System (EFS) Data Recovery Agent (DRA) certificate

- Вручную создайте сертификат DRA EFS Manually create an EFS DRA certificate

- Убедитесь, что сертификат восстановления данных правильно настроен на клиентский компьютер WIP Verify your data recovery certificate is correctly set up on a WIP client computer

- Восстановление данных с помощью сертификата DRA EFS в тестовой среде Recover your data using the EFS DRA certificate in a test environment

- Восстановление WIP-защиты после отгрузки Recover WIP-protected after unenrollment

- Автоматическое восстановление ключей шифрования Auto-recovery of encryption keys

- Статьи по теме Related topics

Создание агента восстановления

Описываемая ниже процедура должна выполняться на автономном компьютере, на котором планируется использование системы EFS. Сначала необходимо создать сертификат агента восстановления (лучше использовать административную учетную запись, хотя, строго говоря, это не обязательно), импортировать его, а затем назначить политику восстановления.

Чтобы создать сертификат агента восстановления:

1. Войдите в систему как администратор.

2. В окне консоли введите команду cipher /R:имяФайла — без расширения.

3. Введите и подтвердите пароль, защищающий личный ключ.

В текущем каталоге будут созданы два файла: с расширением сer (содержит только сгенерированный ключ) и с расширением pfx (содержит и ключ, и сертификат агента восстановления). Для большей сохранности перепишите файлы на дискету.

Для импорта сертификата, с помощью которого можно восстанавливать индивидуальные файлы пользователей:

1. Зарегистрируйтесь в системе как администратор.

2. Запустите оснастку Certificates, откройте узел Personal.

3. Импортируйте созданный РЕХ-файл.

Чтобы определить политику агента восстановления для любых операций шифрования:

1. Запустите оснастку Local Security Settings.

2. Выберите узел Public Key Policies | Encrypting File System (Политики открытого ключа | Файловая система EPS).

3. В контекстном меню выполните команду Add Data Recovery Agent (Добавить агента восстановления данных).

4. В окне мастера Add Recovery Agent Wizard (Мастер добавления агента восстановления) нажмите кнопку Browse Folders (Обзор папок) и выберите местоположение созданного ранее файла сертификата с расширением сеr. (Имя пользователя будет неизвестно, поскольку оно не хранится в файле — это нормальная ситуация.)

5. Нажмите кнопку Next (Далее) и на следующей странице мастера — Finish (Готово).

Сертификат будет импортирован и его владелец станет агентом восстановления на данном компьютере. Обратите внимание на то, что в столбце Intended Purposes (Назначение) импортированного сертификата указано File Recovery (Восстановление файлов).

Теперь можно использовать шифрование информации, не опасаясь потери «ключа» к ней.

Как создать и установить сертификат для восстановления зашифрованных файлов

Сертификат восстановления – это специальный сертификат файловой системы с шифрованием (EFS), который можно использовать для восстановления зашифрованных файлов в случае потери или повреждения ключа шифрования.

Для этого следует создать сертификат восстановления, установить его и обновить предварительно зашифрованные файлы с помощью нового сертификата восстановления.

Для выполнения этих действий необходимо войти в систему с правами администратора.

Примечание: Эти шаги нельзя выполнить в версиях Windows 7 Starter, Windows 7 Home Basic и Windows 7 Home Premium.

Создание сертификата восстановления

Рекомендуется сохранять сертификат на съемном носителе, например на диске или USB флэш-памяти.

- Откройте окно командной строки (cmd.exe).

- Вставьте съемный носитель, который будет использоваться для хранения сертификата.

- Перейдите в каталог на съемном носителе, который будет использоваться для хранения сертификата восстановления, введя букву диска H: (где буква диска является буквой, присвоенной съемному носителе) и нажмите клавишу Enter .

- Введите cipher /r:имя_файла_без_расширения (где имя файла – имя, которое следует предоставить сертификату восстановления) и нажмите клавишу Enter .

Примечания: Windows сохранит сертификат в папке, указанной в командной строке.

Съемный носитель, на котором хранится сертификат восстановления, следует хранить в надежном месте, например, в сейфе или ящике стола, который закрывается на ключ.

Установка сертификата восстановления

- Вставьте съемный носитель, содержащий сертификат восстановления.

- В поле поиска введите secpol.msc, а затем нажмите клавишу Enter .

- На левой области дважды щелкните Политики открытого ключа, щелкните правой кнопкой мыши Файловая система с шифрованием и выберите Добавить агент восстановления данных. Откроется мастер добавления агента восстановления.

- Нажмите кнопку и выделите сертификат восстановления.

- Щелкните сертификат и нажмите кнопку Открыть .

- В ответ на вопрос, нужно установить сертификат, нажмите кнопку Да , а затем нажмите кнопку Далее и кнопку Готово .

- Откройте окно командной строки (cmd.exe).

- В командной строке введите gpupdate и нажмите клавишу Enter .

Обновление предварительно зашифрованных файлов

- Войдите в систему Windows, используя учетную запись, которая использовалась для первого шифрования файлов.

- Откройте окно командной строки.

- В командной строке введите cipher /u и нажмите Enter .

- Если выбрать сейчас не обновлять зашифрованные файлы новым сертификатом восстановления, файлы автоматически будут обновлены при следующем их открытии.

Сведения о восстановлении зашифрованных файлов см. Восстановление зашифрованных файлов и папок.

Ошибка, когда клиентские компьютеры шифруют файл в домене Windows Server 2003: политика восстановления, настроенная для этой системы, содержит недопустимый сертификат восстановления

В этой статье приводится решение ошибки, которая возникает, когда клиентские компьютеры шифруют файл в домене Microsoft Windows Server 2003.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 937536

Симптомы

Если клиентский компьютер использует шифровавую файловую систему (EFS) для шифрования файла, который хранится на удаленном компьютере в домене Microsoft Windows Server 2003, на компьютере может появиться сообщение об ошибке, похожее на следующее:

Политика восстановления, настроенная для этой системы, содержит недопустимый сертификат восстановления.

Причина

Эта проблема возникает, если политика восстановления EFS, реализованная на клиентский компьютер, содержит один или несколько сертификатов агента восстановления EFS, срок действия которых истек. Клиентские компьютеры не могут шифровать новые документы, пока не будет доступен действительный сертификат агента восстановления.

Решение

Чтобы устранить эту проблему, выполните следующие действия.

Войдите в контроллер домена, используя учетную запись пользователя, под которой должен запускаться агент восстановления EFS.

Используйте версию средства шифрования Windows Server 2003 вместе с переключателем для создания самозаверяемого сертификата восстановления файлов и /r закрытого ключа. Средство шифрования создает новый сертификат восстановления общедоступных файлов (CER-файл) и PFX-файл. Сделайте копии этих файлов и сохраните их в надежном расположении. Чтобы создать новый сертификат восстановления файлов, выполните следующие действия.

Нажмите кнопку «Начните», выберите «Выполнить», «Введите cmd» и нажмите кнопку «ОК».

В командной подсказке введите cipher /r: file_name и нажмите ввод.

file_name представляет имя файла, который вы хотите использовать. Используйте имя файла, которое имеет смысл для вас. Не добавляйте расширение к имени файла. Убедитесь, что новые CER- и PFX-файлы созданы в одной папке.

При запросе пароля для защиты PFX-файла введите пароль, который будет легко запомнить.

Экспортировать старый сертификат агента восстановления EFS. Для этого выполните следующие действия:

Войдите в контроллер домена, используя учетную запись с административными учетными данными домена. Нажмите кнопку«Начните», выберите «Программы»,«Администрирование» и«Пользователи и компьютеры Active Directory».

Щелкните правой кнопкой мыши *Domain_name и выберите «Свойства».

Перейдите на вкладку «Групповая политика», выберите объект групповой политики доменной политики по умолчанию и нажмите кнопку «Изменить».

Разйдите «Конфигурация компьютера», «Параметры Windows»,«Параметры безопасности»,«Политики открытых ключей» и щелкните «Шифровавая файловая система».

Щелкните правой кнопкой мыши текущий сертификат агента восстановления EFS, найдите пункт «Все задачи» и выберите пункт «Экспорт».

Следуйте инструкциям мастера экспорта сертификатов, чтобы экспортировать старый сертификат агента восстановления EFS.

Убедитесь, что вы экспортируете старый сертификат агента восстановления EFS вместе с закрытым ключом в CER-файл. Храните новый PFX-файл агента восстановления EFS и старый PFX-файл агента восстановления EFS в надежном месте.

Щелкните правой кнопкой мыши старый сертификат агента восстановления EFS, выберите «Удалить» и нажмите кнопку «Да».

Войдите в контроллер домена, используя учетную запись с административными учетными данными домена, а затем импортировать новый сертификат агента восстановления EFS. Для этого выполните следующие действия:

- Нажмите кнопку«Начните», выберите «Программы»,«Администрирование» и«Пользователи и компьютеры Active Directory».

- Щелкните правой кнопкой мыши Domain_name и выберите «Свойства».

- Перейдите на вкладку «Групповая политика», выберите групповой политики домена по умолчанию и нажмите кнопку «Изменить».

- Разйдите «Конфигурация компьютера»,«Параметры Windows»,«Параметры безопасности»,«Политики открытых ключей» и щелкните «Шифровавая файловая система».

- Щелкните правой кнопкой мыши папку «Шифруемая файловая система» и выберите «Добавить».

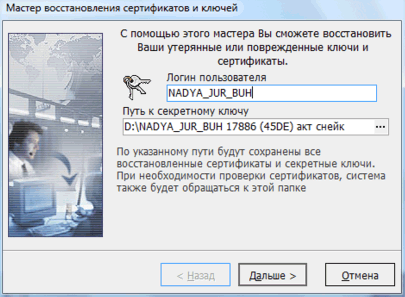

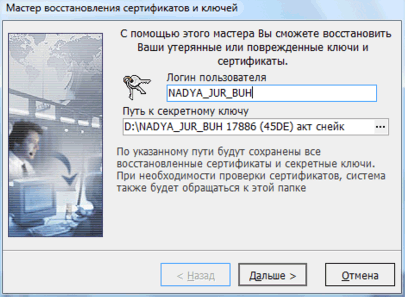

- Нажмите кнопку «Далее» в мастере добавления агента восстановления и выберите «Обзор папок».

- Импортировать новый CER-файл, созданный на шаге 2b, и нажмите кнопку «Открыть».

При открываемом CER-файле вы увидите USER_UNKNOWN в поле агентов восстановления. Это сообщение ожидается. Кроме того, в мастере добавления агента восстановления вы получите предупреждение о том, что сертификат не является доверенным.

Импортировать новый CER-файл, созданный на шаге 2b, в Computer Configuration\Windows Settings\Security Settings\Public Key Policies\Trusted Root Certification Authorities папку:

Если у вас несколько контроллеров домена, введите в командную команду обновление gpupdate /force групповой политики.

Убедитесь, что клиентские компьютеры могут успешно шифровать файлы.

Создание и проверка сертификата агента восстановления данных (DRA) шифрованной файловой системы (EFS) Create and verify an Encrypting File System (EFS) Data Recovery Agent (DRA) certificate

Относится к: Applies to:

- Windows 10 версии 1607 и выше Windows 10, version 1607 and later

- Windows 10 Mobile (версия 1607 и выше) Windows 10 Mobile, version 1607 and later

Если у вас еще нет сертификата DRA EFS, необходимо создать и извлечь его из системы, прежде чем использовать Windows Information Protection (WIP), ранее известный как корпоративная защита данных (EDP), в вашей организации. If you don’t already have an EFS DRA certificate, you’ll need to create and extract one from your system before you can use Windows Information Protection (WIP), formerly known as enterprise data protection (EDP), in your organization. Для целей этого раздела мы будем использовать имя файла EFSDRA; однако это имя можно заменить на все, что имеет смысл для вас. For the purposes of this section, we’ll use the file name EFSDRA; however, this name can be replaced with anything that makes sense to you.

Процесс восстановления, описанный в этой статье, можно использовать только для настольных устройств. The recovery process included in this topic only works for desktop devices. На устройствах с Windows10 Mobile WIP удаляет данные. WIP deletes the data on Windows 10 Mobile devices.

Если у вас уже есть сертификат DRA файловой системы EFS для вашей организации, вы можете пропустить этап создания сертификата. If you already have an EFS DRA certificate for your organization, you can skip creating a new one. Просто используйте текущий сертификат DRA файловой системы EFS в своей политике. Just use your current EFS DRA certificate in your policy. Дополнительные сведения о том, когда применять PKI, и об общей стратегии, которую вам следует использовать для развертывания сертификатов DRA, см. в статье В поисках безопасности. Развертывание файловой системы EFS. Часть1 на веб-сайте TechNet. For more info about when to use a PKI and the general strategy you should use to deploy DRA certificates, see the Security Watch Deploying EFS: Part 1 article on TechNet. Более общие сведения о защите файловой системы EFS см. в статье Защита данных путем шифрования жестких дисков с помощью файловой системы EFS. For more general info about EFS protection, see Protecting Data by Using EFS to Encrypt Hard Drives.

Если срок действия сертификата DRA истек, вы не сможете шифровать файлы с помощью него. If your DRA certificate has expired, you won’t be able to encrypt your files with it. Чтобы решить эту проблему, вам потребуется создать другой сертификат, выполнив действия, описанные в этой статье, а затем развернуть его с помощью политики. To fix this, you’ll need to create a new certificate, using the steps in this topic, and then deploy it through policy.

Вручную создайте сертификат DRA EFS Manually create an EFS DRA certificate

На компьютере, на котором не установлен сертификат DRA файловой системы EFS, откройте командную строку с правами администратора и перейдите в расположение, в котором вы хотите сохранить сертификат. On a computer without an EFS DRA certificate installed, open a command prompt with elevated rights, and then navigate to where you want to store the certificate.

Выполните следующую команду: Run this command:

Здесь EFSRA — имя CER- и PFX- файлов, которые вы хотите создать. Where EFSRA is the name of the .cer and .pfx files that you want to create.

Когда отобразится соответствующий запрос, введите и подтвердите пароль для защиты нового файла обмена личной информацией (PFX-файла). When prompted, type and confirm a password to help protect your new Personal Information Exchange (.pfx) file.

Файлы EFSDRA.cer и EFSDRA.pfx создаются в расположении, которое вы указали в действии1. The EFSDRA.cer and EFSDRA.pfx files are created in the location you specified in Step 1.

Так как закрытые ключи в PFX-файлах DRA можно использовать для расшифровки любого файла WIP, вам потребуется защитить их соответствующим образом. Because the private keys in your DRA .pfx files can be used to decrypt any WIP file, you must protect them accordingly. Настоятельно рекомендуется хранить эти файлы в автономном режиме. Для обычного использования храните файлы на смарт-карте с надежной защитой. Главные копии файлов храните в защищенном физическом расположении. We highly recommend storing these files offline, keeping copies on a smart card with strong protection for normal use and master copies in a secured physical location.

Добавьте сертификат DRA EFS в политику WIP с помощью средства развертывания, например Microsoft Intune или Microsoft Endpoint Configuration Manager. Add your EFS DRA certificate to your WIP policy using a deployment tool, such as Microsoft Intune or Microsoft Endpoint Configuration Manager.

Этот сертификат можно использовать в Intune __ для политик как с регистрацией устройств (MDM), так и без регистрации устройств (MAM). __ This certificate can be used in Intune for policies both with device enrollment (MDM) and without device enrollment (MAM).

Убедитесь, что сертификат восстановления данных правильно настроен на клиентский компьютер WIP Verify your data recovery certificate is correctly set up on a WIP client computer

Найдите или создайте файл, который зашифрован с помощью Windows Information Protection. Find or create a file that’s encrypted using Windows Information Protection. Например, вы можете открыть приложение в разрешенном списке приложений, а затем создать и сохранить файл, чтобы он был зашифрован WIP. For example, you could open an app on your allowed app list, and then create and save a file so it’s encrypted by WIP.

Откройте приложение в защищенном списке приложений, а затем создайте и сохраните файл, чтобы он был зашифрован WIP. Open an app on your protected app list, and then create and save a file so that it’s encrypted by WIP.

Откройте командную строку с правами администратора, перейдите в расположение, в котором хранится только что созданный вами файл, и выполните следующую команду: Open a command prompt with elevated rights, navigate to where you stored the file you just created, and then run this command:

cipher /c filename

Здесь filename — имя файла, созданного в действии1. Where filename is the name of the file you created in Step 1.

Убедитесь, что сертификат восстановления данных указан в списке Сертификаты восстановления. Make sure that your data recovery certificate is listed in the Recovery Certificates list.

Восстановление данных с помощью сертификата DRA EFS в тестовой среде Recover your data using the EFS DRA certificate in a test environment

Скопируйте файл, зашифрованный с помощью WIP, в расположение, к которому у вас есть доступ с правами администратора. Copy your WIP-encrypted file to a location where you have admin access.

Установите файл EFSDRA.pfx, используя пароль этого файла. Install the EFSDRA.pfx file, using its password.

Откройте командную строку с правами администратора, перейдите к зашифрованному файлу, а затем выполните следующую команду: Open a command prompt with elevated rights, navigate to the encrypted file, and then run this command:

cipher /d encryptedfile.extension

Здесь encryptedfile.extension — имя зашифрованного файла. Where encryptedfile.extension is the name of your encrypted file. Пример: корпоративные_данные.docx. For example, corporatedata.docx.

Восстановление WIP-защиты после отгрузки Recover WIP-protected after unenrollment

Может случиться так, что вам потребуется отозвать данные с устройства, для которого отменена регистрация, а через некоторое время— восстановить все данные. It’s possible that you might revoke data from an unenrolled device only to later want to restore it all. Это может произойти в случае возврата утерянного устройства или если сотрудник, для которого отменена регистрация, будет снова зарегистрирован. This can happen in the case of a missing device being returned or if an unenrolled employee enrolls again. Если сотрудник снова регистрировался с помощью исходного профиля пользователя, а хранилище отозванных ключей все еще находится на устройстве, все отозванные данные можно восстановить сразу. If the employee enrolls again using the original user profile, and the revoked key store is still on the device, all of the revoked data can be restored at once.

Чтобы сохранить контроль над корпоративными данными и иметь возможность отозвать их еще раз в будущем, вам необходимо выполнить этот процесс только после того как сотрудник выполнит повторную регистрацию устройства. To maintain control over your enterprise data, and to be able to revoke again in the future, you must only perform this process after the employee has re-enrolled the device.

Введите вход сотрудника на незавершенное устройство, откройте командную подсказку и введите: Have the employee sign in to the unenrolled device, open an elevated command prompt, and type:

Robocopy «%localappdata%\Microsoft\EDP\Recovery» «new_location» * /EFSRAW

Где «new_location» находится в другом каталоге. Where «new_location» is in a different directory. Это может быть на устройстве сотрудника или в общей папке на компьютере, который работает Windows 8 Или Windows Server 2012 или более новый и может быть доступ во время входа в систему в качестве агента восстановления данных. This can be on the employee’s device or on a shared folder on a computer that runs Windows 8 or Windows Server 2012 or newer and can be accessed while you’re logged in as a data recovery agent.

Чтобы запустить Robocopy в режиме S, откройте диспетчер задач. To start Robocopy in S mode, open Task Manager. Нажмите **** > кнопку Выполнить файл новую задачу, введите команду и нажмите кнопку Создать эту задачу с помощью административных привилегий. Click File > Run new task, type the command, and click Create this task with administrative privileges.

Если сотрудник выполнил чистую установку и нет профиля пользователя, необходимо восстановить ключи из папки system Volume в каждом диске. If the employee performed a clean installation and there is no user profile, you need to recover the keys from the System Volume folder in each drive. Тип: Type:

Robocopy «drive_letter:\System Volume Information\EDP\Recovery» «new_location» * /EFSRAW

Войдите в систему на другом устройстве с учетными данными администратора, у которого есть доступ к сертификату DRA вашей организации, и выполните расшифровку и восстановление файла. Для этого введите следующее: Sign in to a different device with administrator credentials that have access to your organization’s DRA certificate, and perform the file decryption and recovery by typing:

cipher.exe /D «new_location«

Попросите сотрудника войти в систему на устройстве, для которого отменена регистрация, и введите следующее: Have your employee sign in to the unenrolled device, and type:

Robocopy «new_location» «%localappdata%\Microsoft\EDP\Recovery\Input»

Попросите сотрудника заблокировать, а затем разблокировать устройство. Ask the employee to lock and unlock the device.

Служба учетных данных Windows автоматически восстанавливает ранее отозванные ключи сотрудника из Recovery\Input расположения. The Windows Credential service automatically recovers the employee’s previously revoked keys from the Recovery\Input location.

Автоматическое восстановление ключей шифрования Auto-recovery of encryption keys

Начиная с Windows 10 версии 1709, WIP включает возможность восстановления данных, которая позволяет пользователям выполнять автоматическое восстановление доступа к рабочим файлам, если ключ шифрования был утерян, а файлы больше недоступны. Starting with Windows 10, version 1709, WIP includes a data recovery feature that lets your employees auto-recover access to work files if the encryption key is lost and the files are no longer accessible. Это обычно происходит, когда пользователь повторно создает образ раздела операционной системой, удаляя информацию о ключе WIP, или если устройство было утеряно и по ошибке было выбрано неверное целевое устройство для отмены регистрации. This typically happens if an employee reimages the operating system partition, removing the WIP key info, or if a device is reported as lost and you mistakenly target the wrong device for unenrollment.

Чтобы убедиться, что сотрудники всегда могут получать доступ к файлам, WIP создает ключ автоматического восстановления, который будет иметь архивную запись с удостоверением Azure Active Directory (Azure AD). To help make sure employees can always access files, WIP creates an auto-recovery key that’s backed up to their Azure Active Directory (Azure AD) identity.

Пользователь осуществляет вход в систему с помощью рабочей учетной записи Azure AD. The employee experience is based on sign in with an Azure AD work account. Пользователь может: The employee can either:

Добавить рабочую учетную запись в меню Параметры Windows > Учетные записи > Доступ на рабочем месте или в учебном учреждении > Подключение. Add a work account through the Windows Settings > Accounts > Access work or school > Connect menu.

Открыть меню Параметры Windows > Учетные записи > Доступ на рабочем месте или в учебном учреждении > Подключение и щелкнуть ссылку Присоединить это устройство к Azure Active Directory в разделе Другие действия. Open Windows Settings > Accounts > Access work or school > Connect and choose the Join this device to Azure Active Directory link, under Alternate actions.

Для присоединения домена Azure AD на странице параметров пользователь должен иметь права администратора на устройстве. To perform an Azure AD Domain Join from the Settings page, the employee must have administrator privileges to the device.

После входа в систему необходимая информация о ключе WIP автоматически загружается и пользователи снова получают доступ к файлам. After signing in, the necessary WIP key info is automatically downloaded and employees are able to access the files again.

Чтобы проверить, что видят пользователи во время процесса восстановления ключа WIP, выполните следующие действия. To test what the employee sees during the WIP key recovery process

Попробуйте открыть рабочий файл на устройстве, для которого отменена регистрация. Attempt to open a work file on an unenrolled device.

Откроется окно Подключиться к рабочему месту, чтобы получить доступ к рабочим файлам. The Connect to Work to access work files box appears.

Нажмите кнопку Подключить. Click Connect.

Откроется страница Доступ к параметрам учетной записи рабочего места или учебного учреждения. The Access work or school settings page appears.

Войдите в Azure AD в качестве пользователя и убедитесь, что файлы открываются. Sign-in to Azure AD as the employee and verify that the files now open

Статьи по теме Related topics

Присылайте нам правки, дополнения и отзывы, чтобы помочь улучшить этот раздел. Help to make this topic better by providing us with edits, additions, and feedback. Узнать о том, как принять участие в развитии этого раздела, можно в статье Дополнение содержания этого раздела. For info about how to contribute to this topic, see Contributing to this article.