- Windows не удалось применить параметры group policy internet settings

- Что такое Internet Explorer Zonemapping

- Правильная настройка политики Internet Explorer Zonemapping

- Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- Редактирование Internet Explorer Zonemapping через реестр Windows

- Windows не удалось применить параметры group policy internet settings

- К чему применяется групповая политика (GPO)

- Алгоритм устранения проблем с GPO

- Проверка прав на политику

- Инструменты диагностики групповой политики

- Диагностика GPO через gpresult

- Результаты групповой политики

Windows не удалось применить параметры group policy internet settings

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

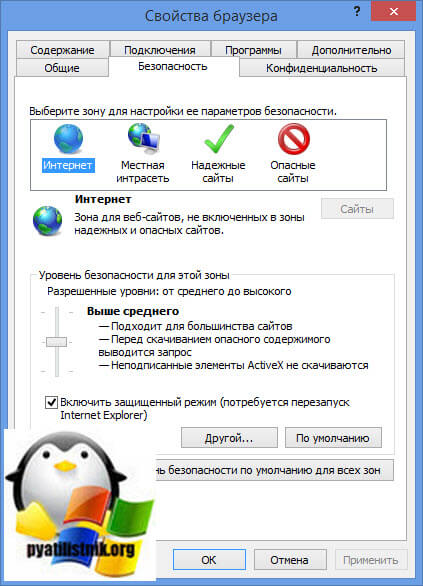

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

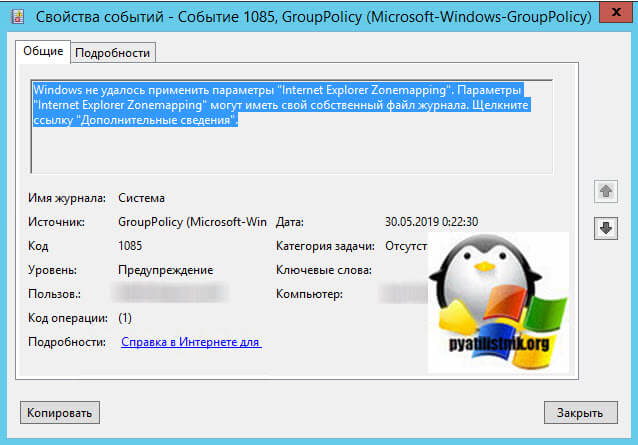

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

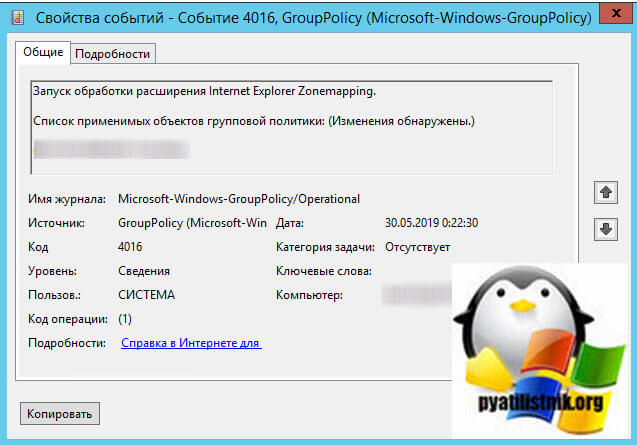

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

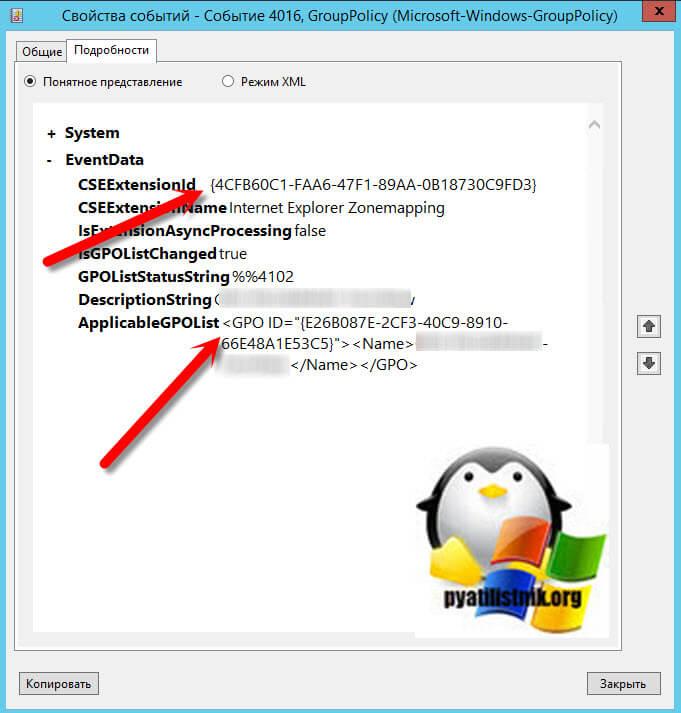

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

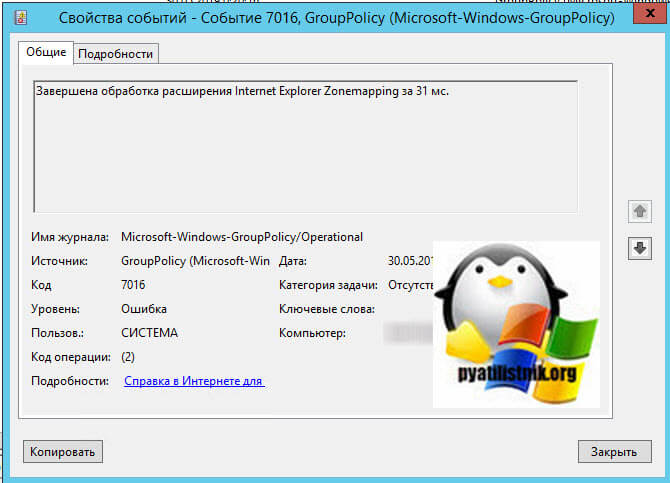

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

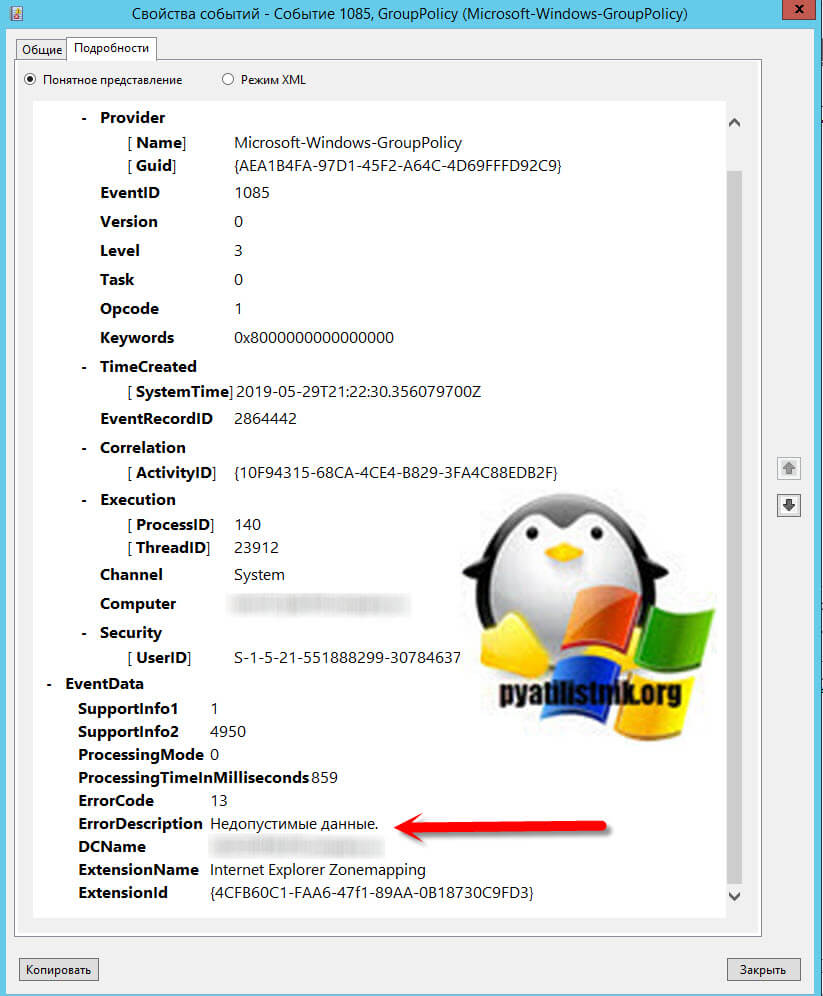

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

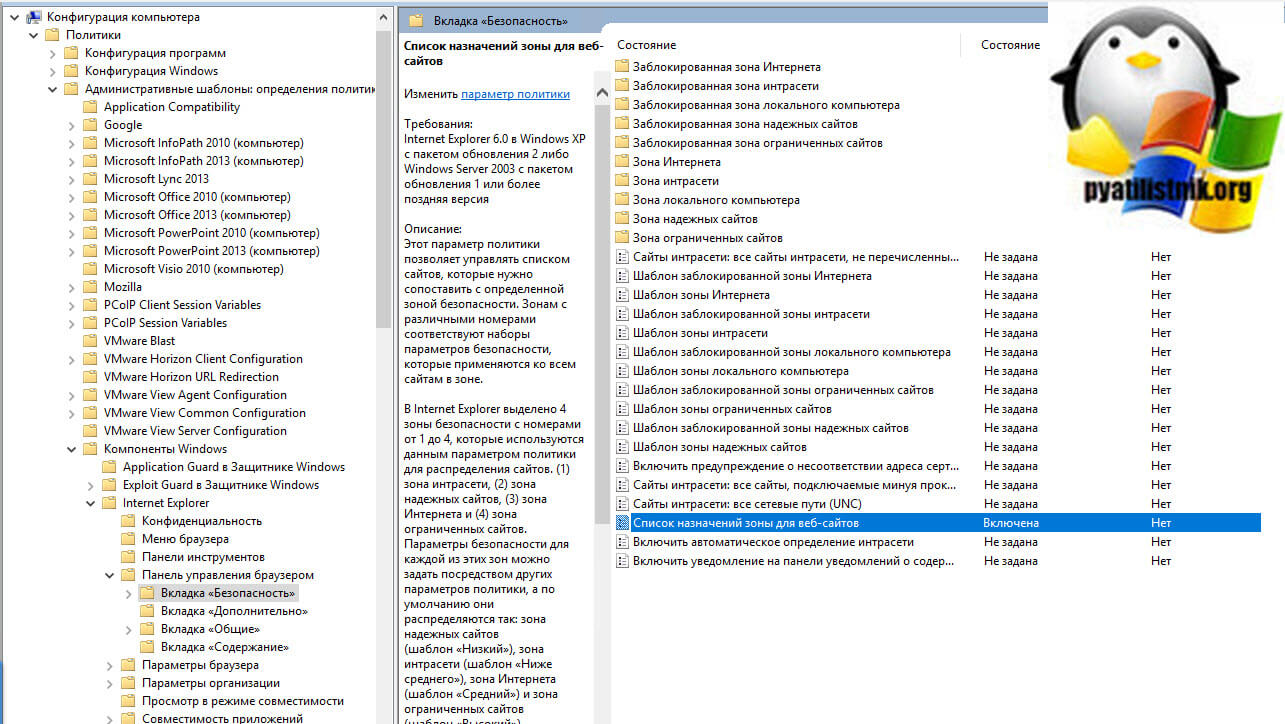

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

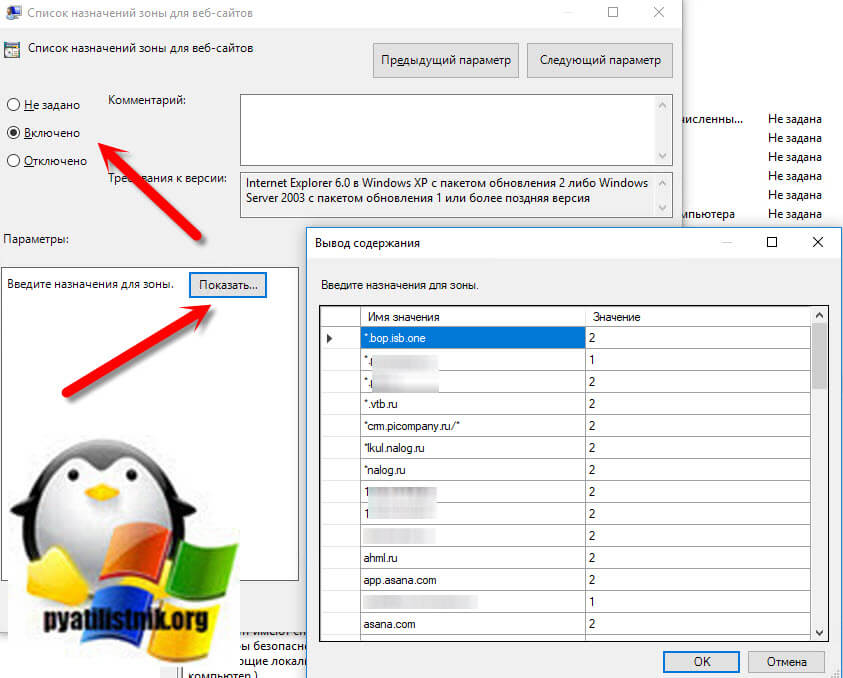

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

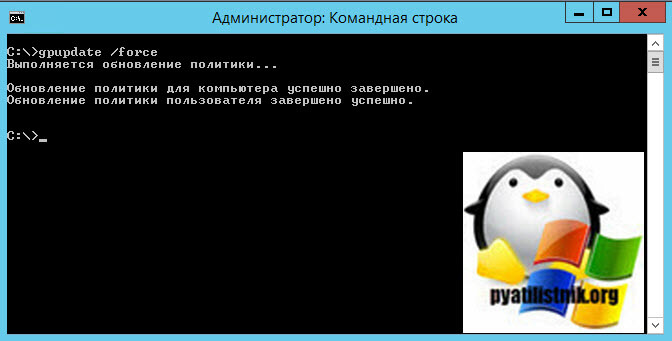

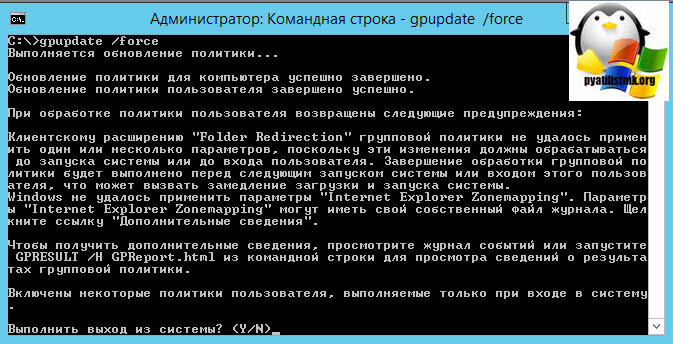

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

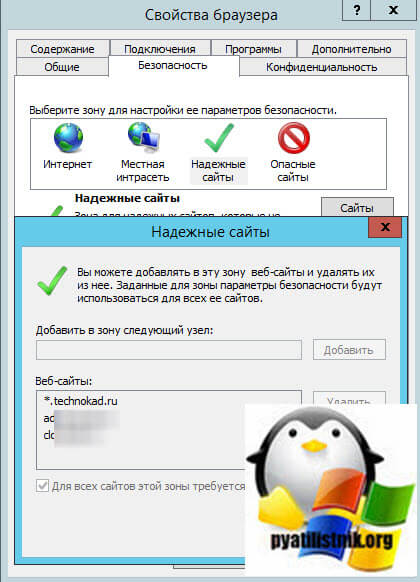

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

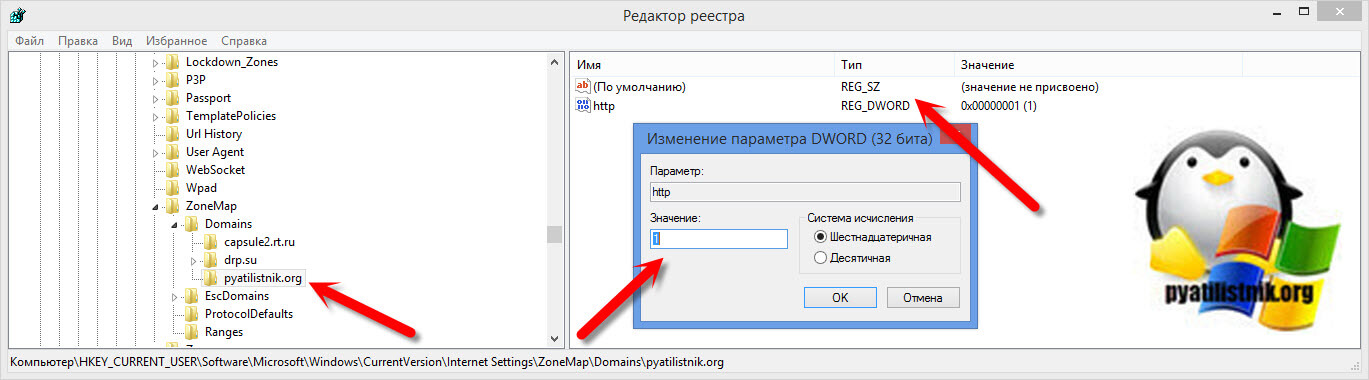

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1\

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) \SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Windows не удалось применить параметры group policy internet settings

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз я вам показал, как я делал досрочное погашение ипотеки Сбербанка, поделился свои жизненным опытом. Сегодня я хочу вас научить, как находить и диагностировать причины, по которым у вас может не применяться назначенная вами групповая политика к компьютеру или пользователю или целому организационному подразделению. Мы рассмотрим все этапы, через которые проходит происходит взаимодействие с GPO. Разберем утилиты, которыми должен владеть системный администратор в задачи которого входит создание и назначение политик. Уверен, что данный пост будет вам полезен и интересен.

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

- что реестр есть как для объекта компьютер

- и реестр есть для объекта пользователь

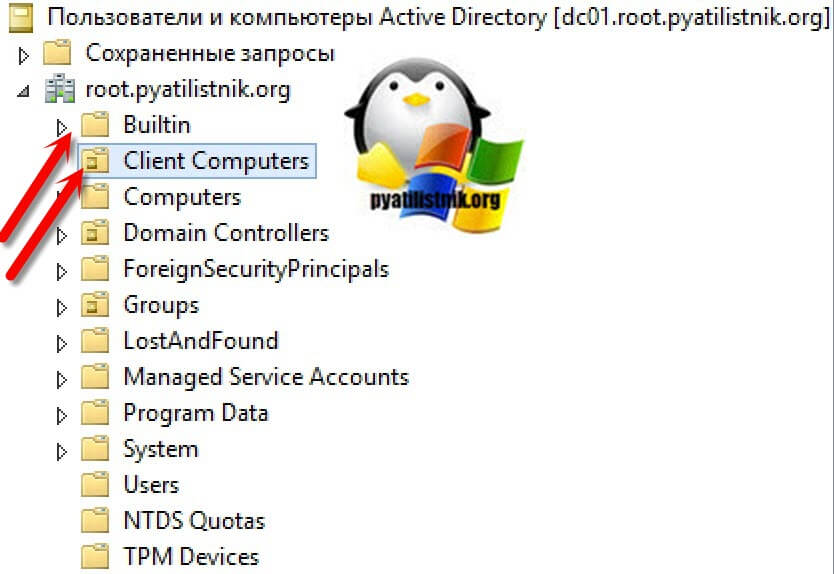

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

- Это контейнер — по сути простая папка, важно, что к ней нельзя применять объекты групповой политики.

- Второй тип, это организационные подразделения (OU) — это специальные папки для объединения объектов AD по принципам. Именно с OU связываются объекты групповой политики, для применения их к компьютерам и пользователям. Внешне контейнер отличается от организационной утилитой, тем что у OU, есть дополнительная лычка на значке, это показано на скриншоте.

Алгоритм устранения проблем с GPO

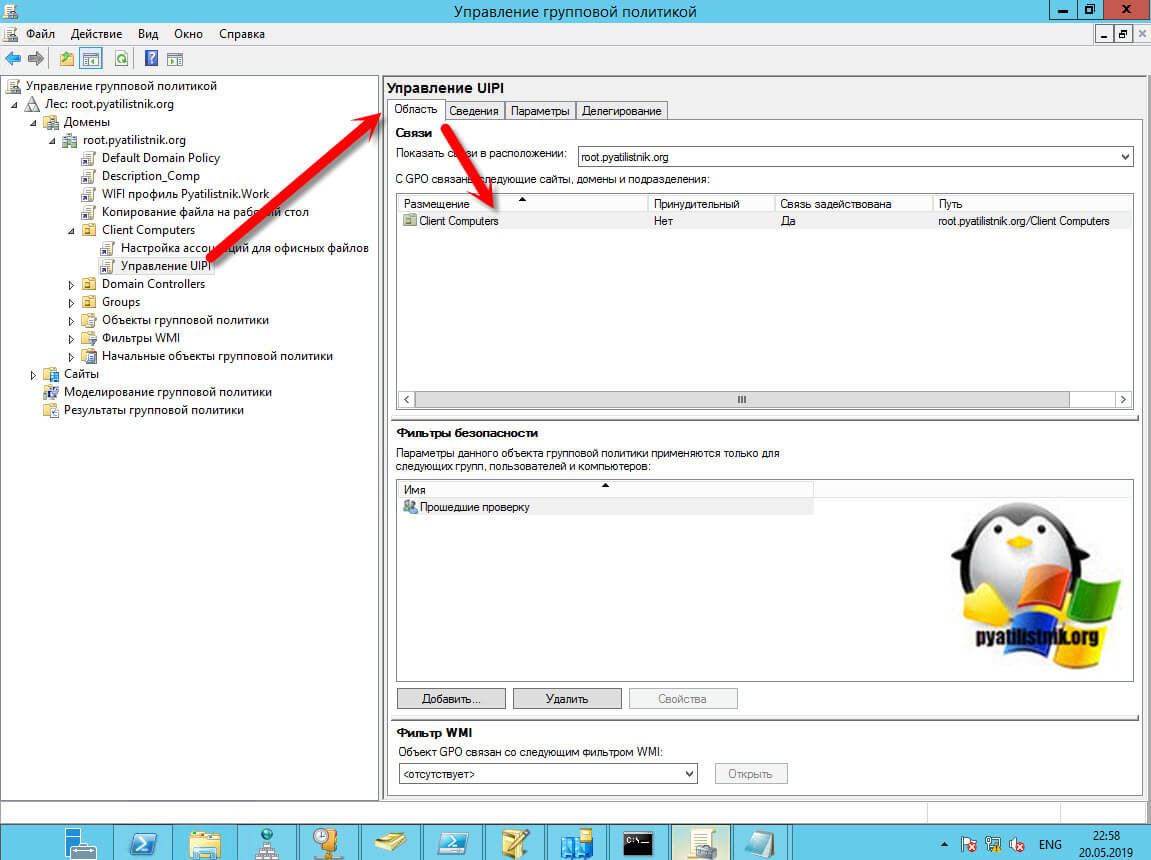

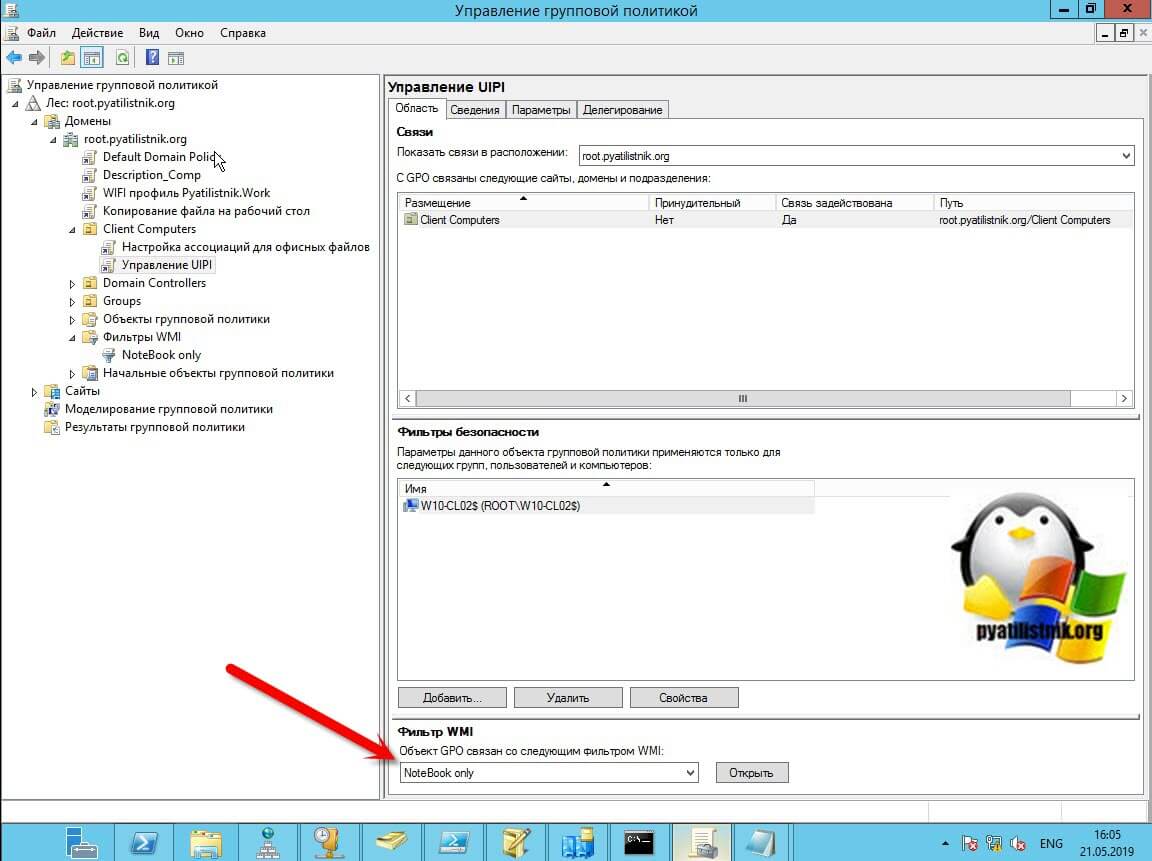

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

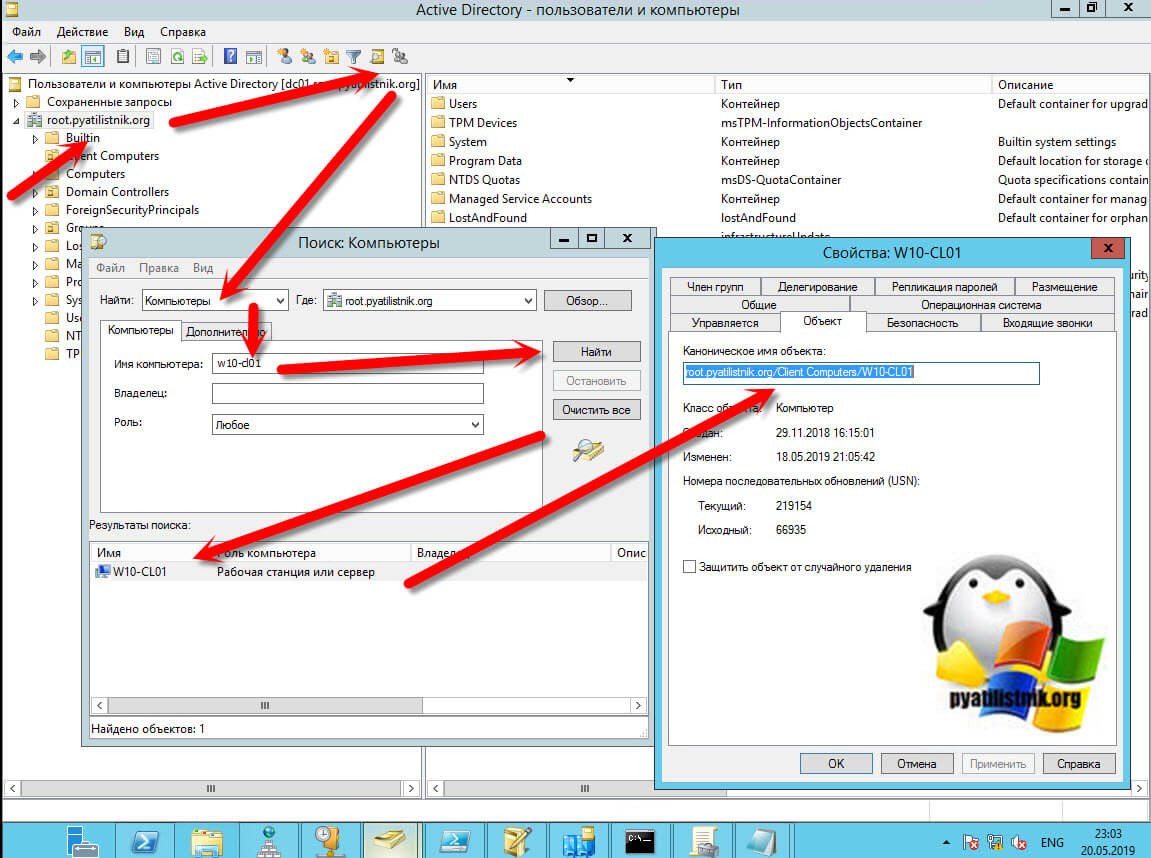

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

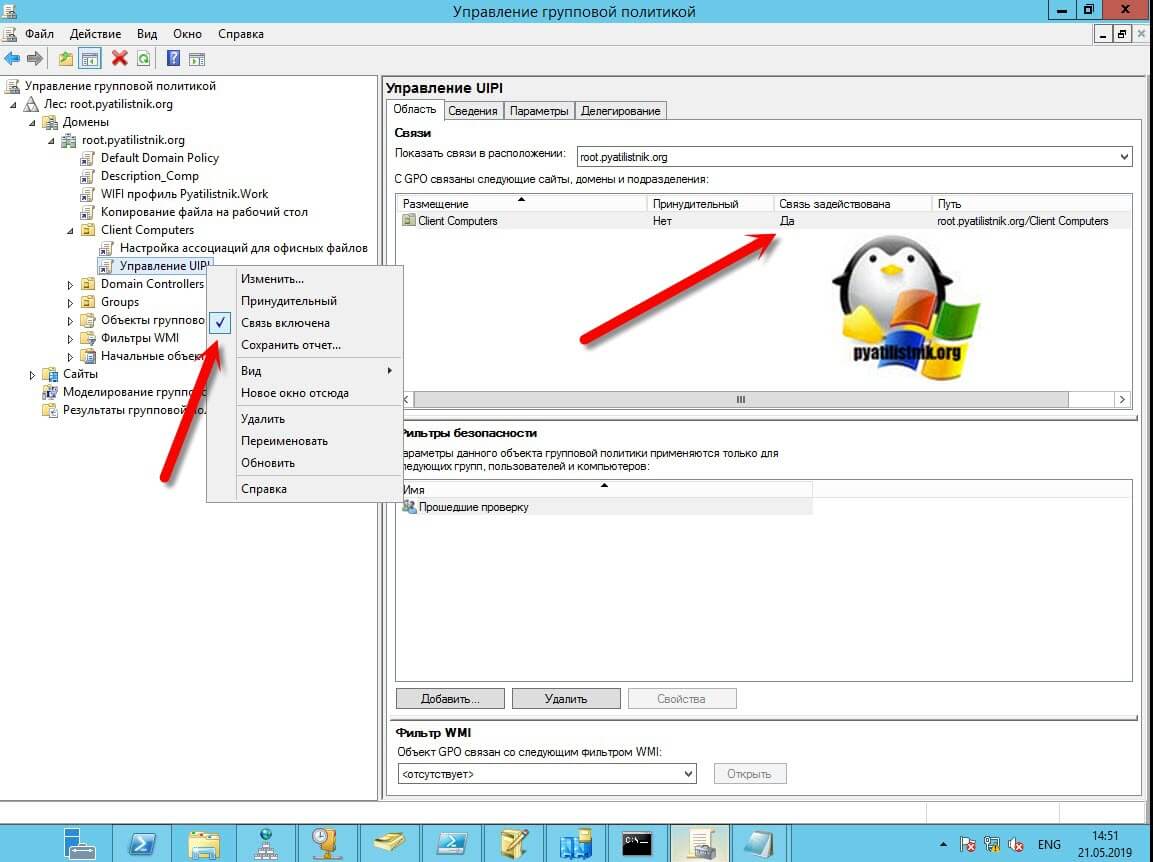

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

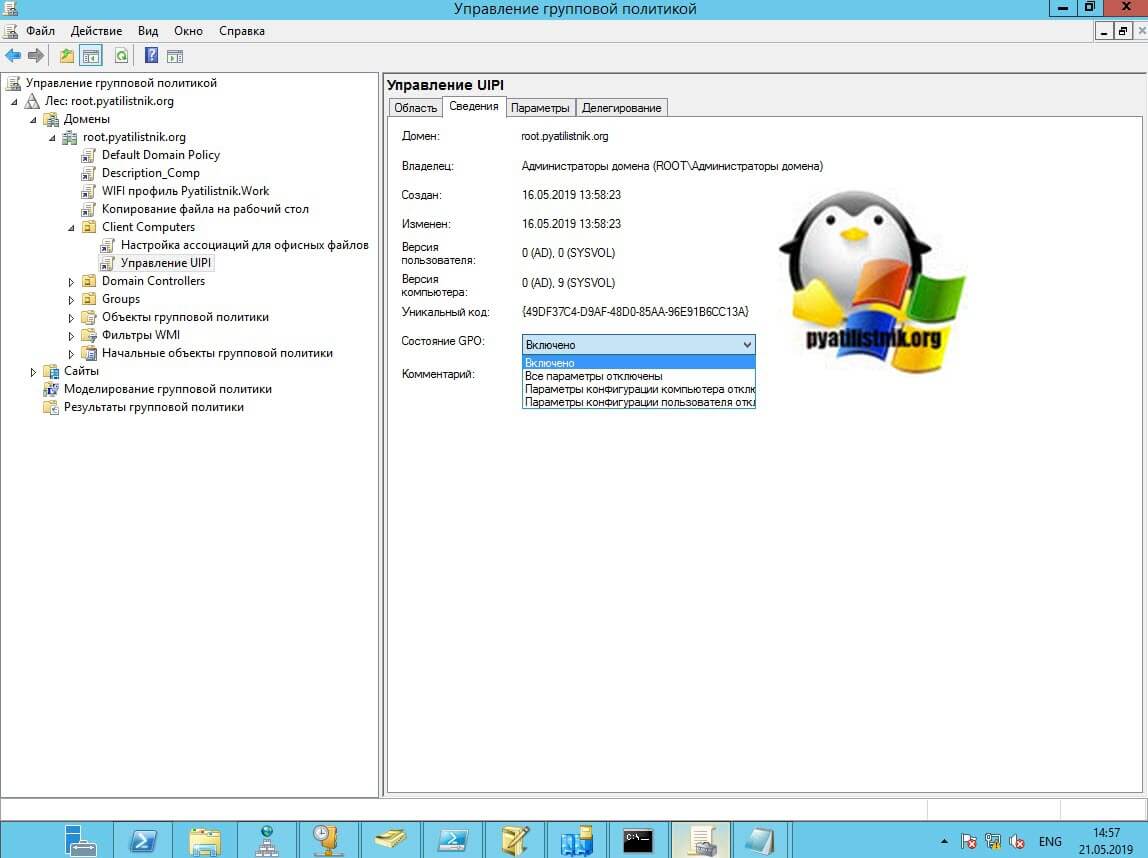

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

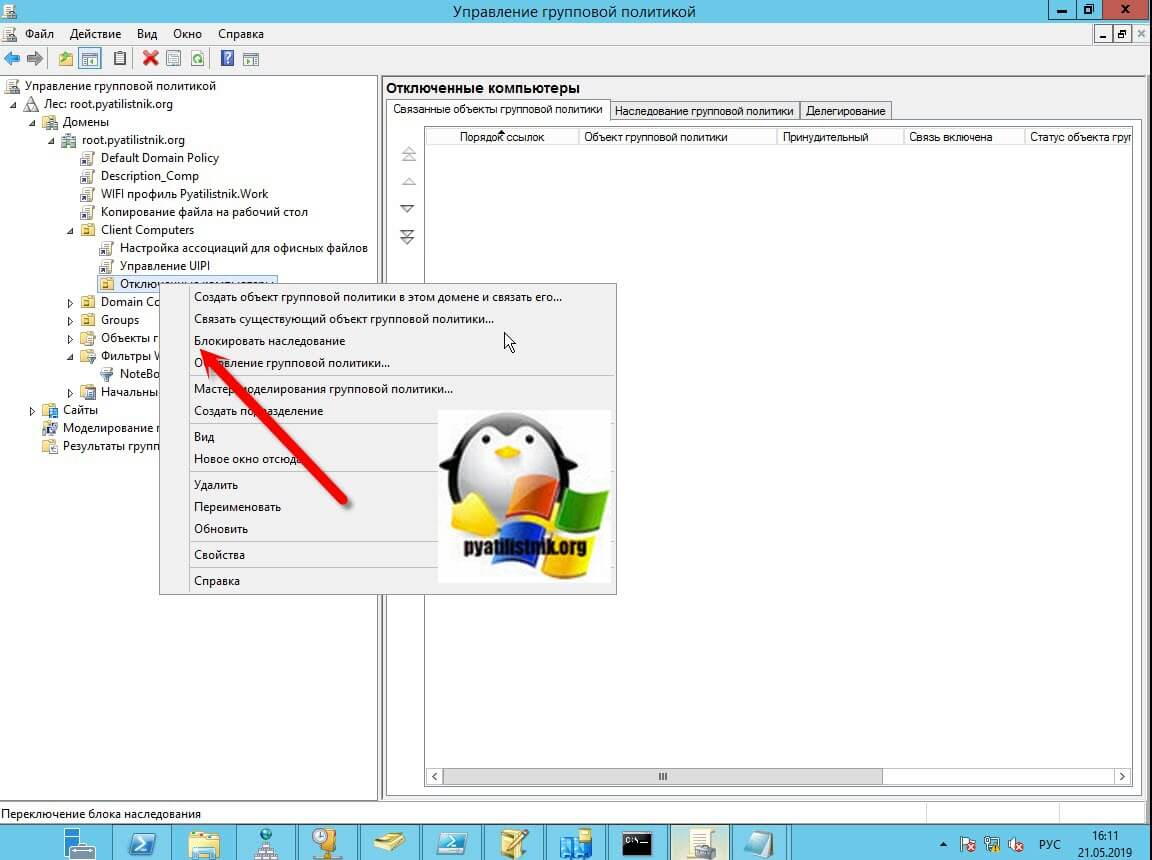

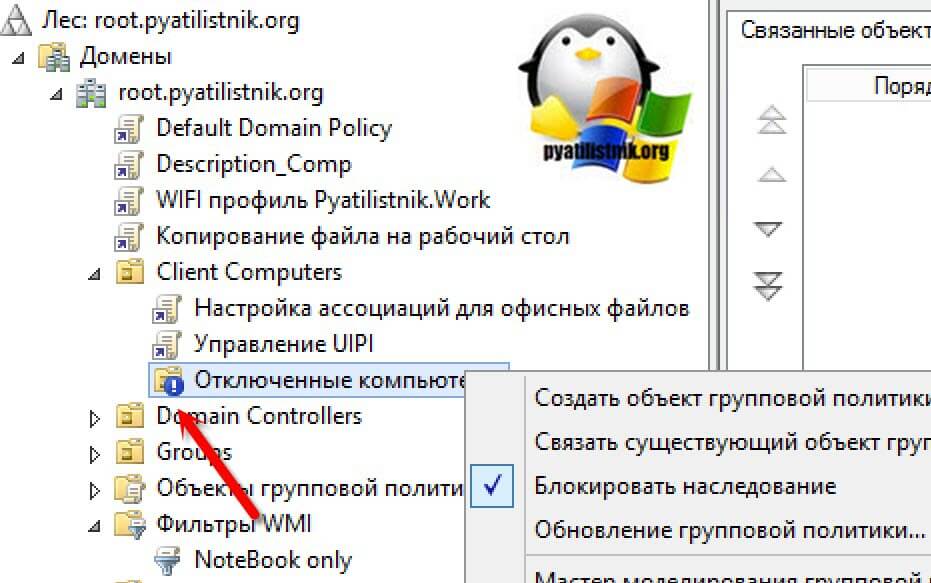

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

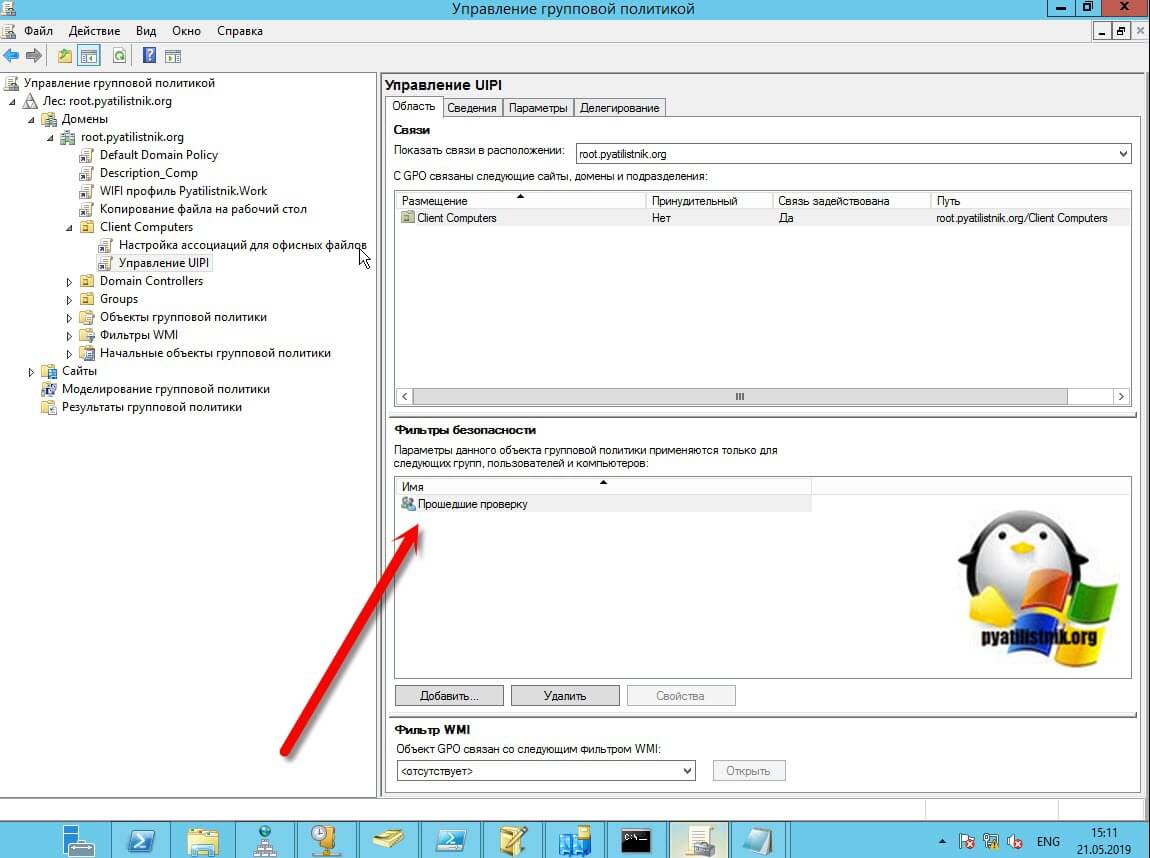

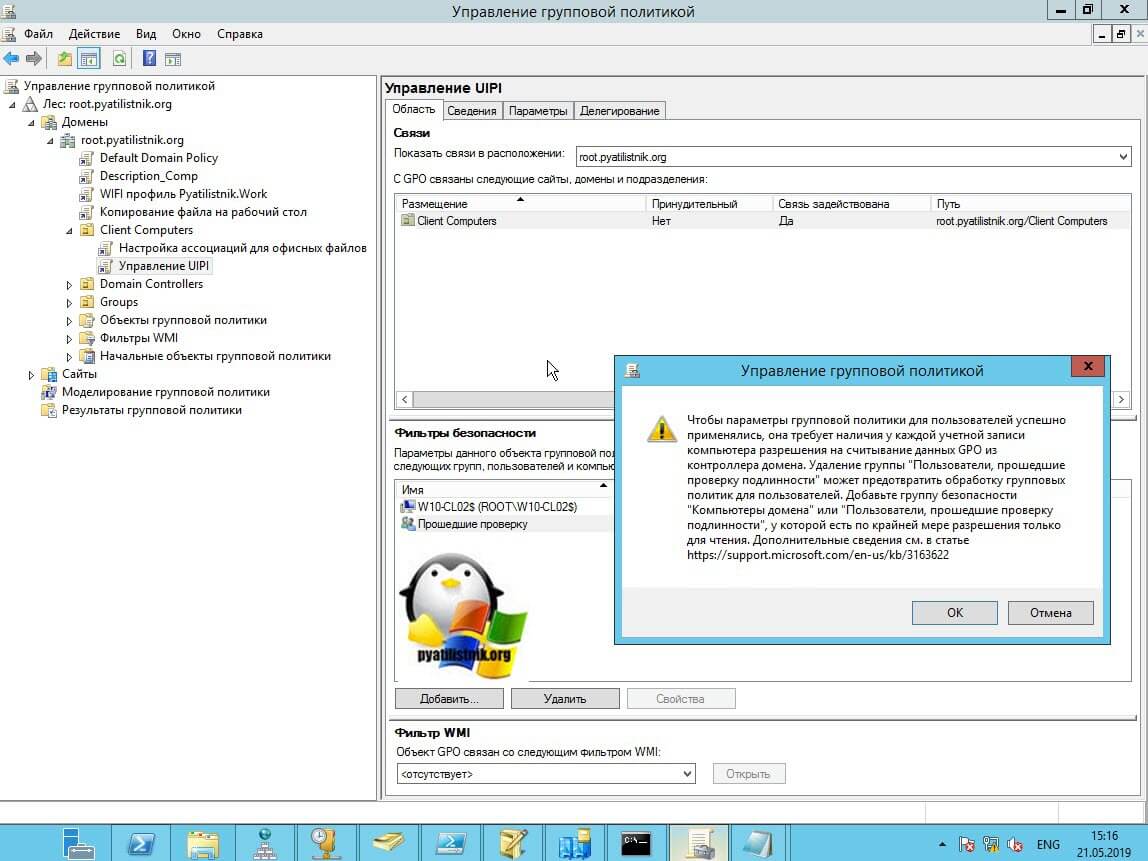

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

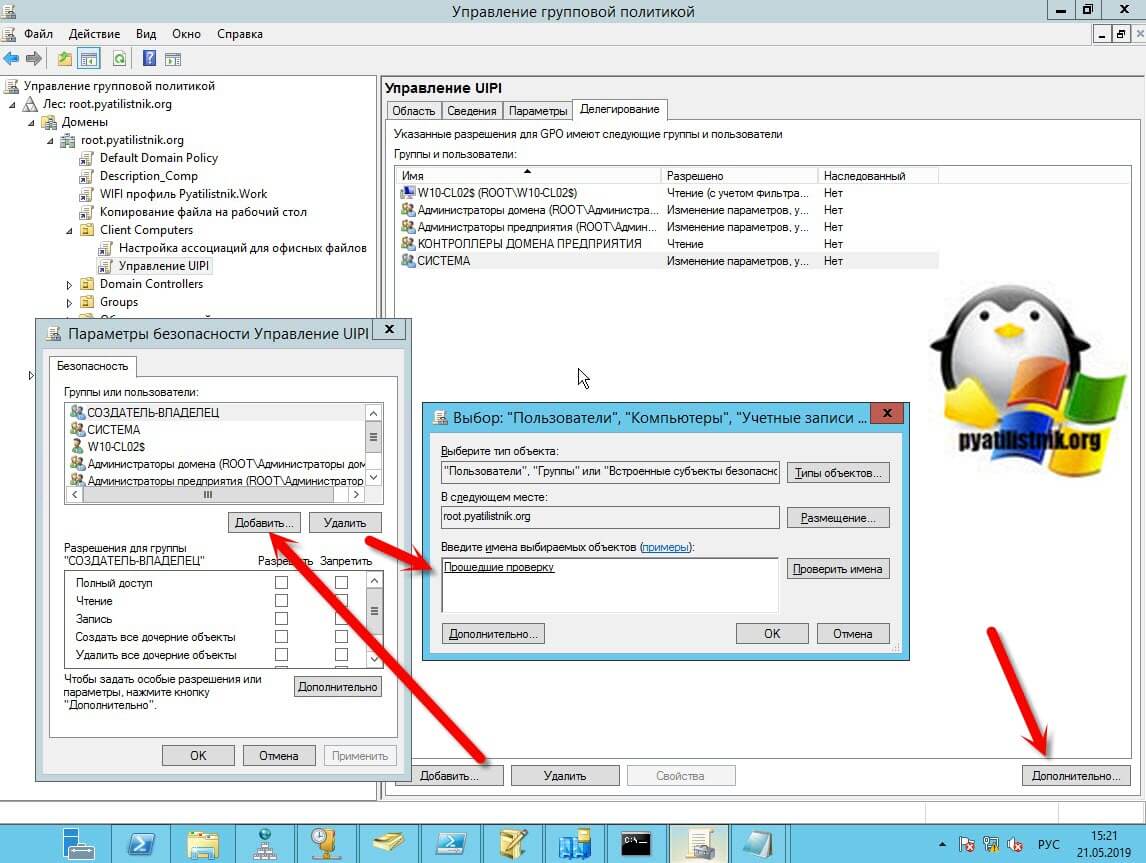

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

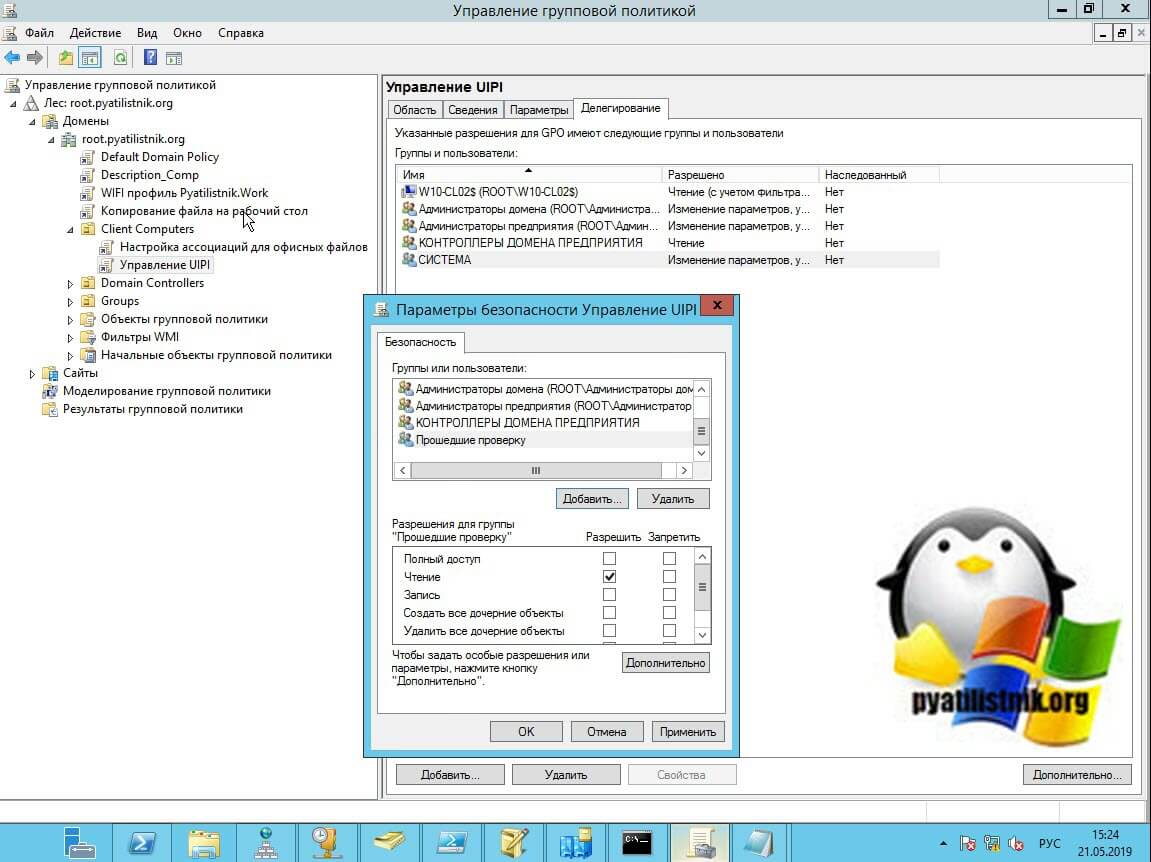

Удостоверьтесь, что выставлена галка «Чтение».

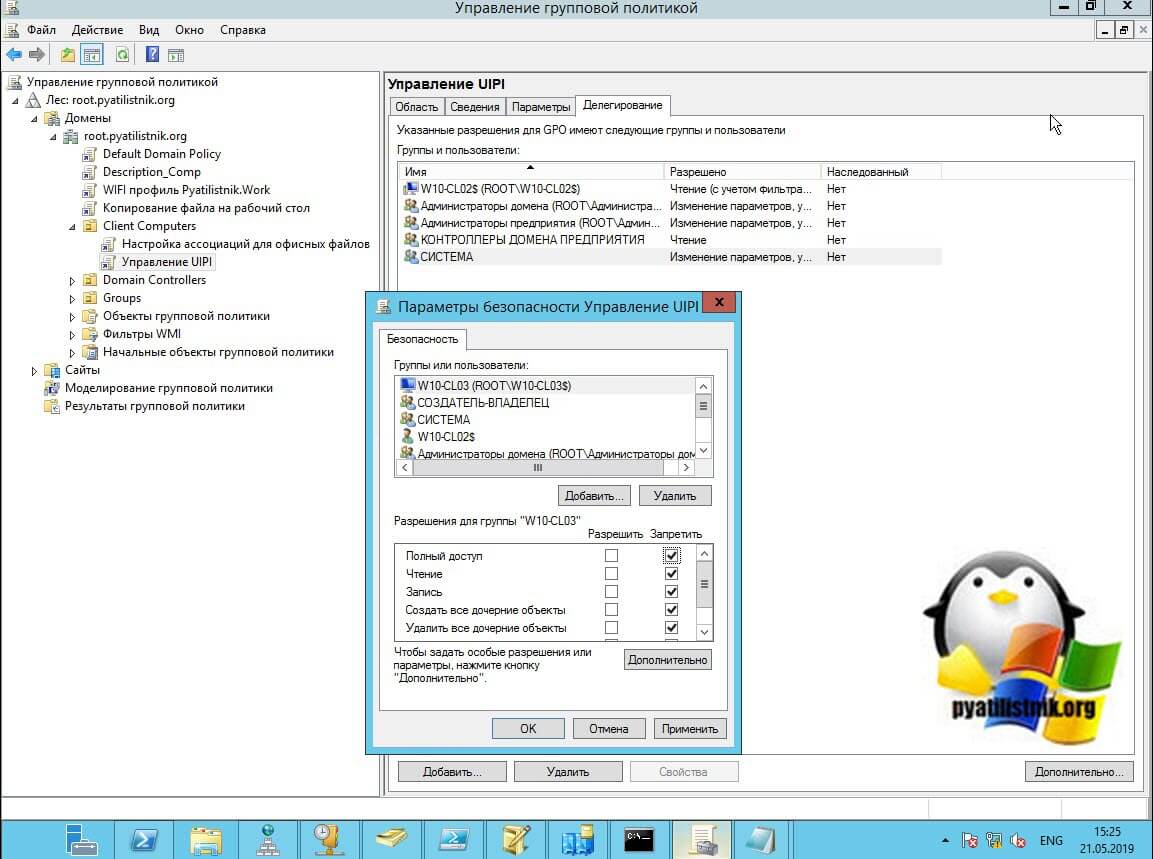

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

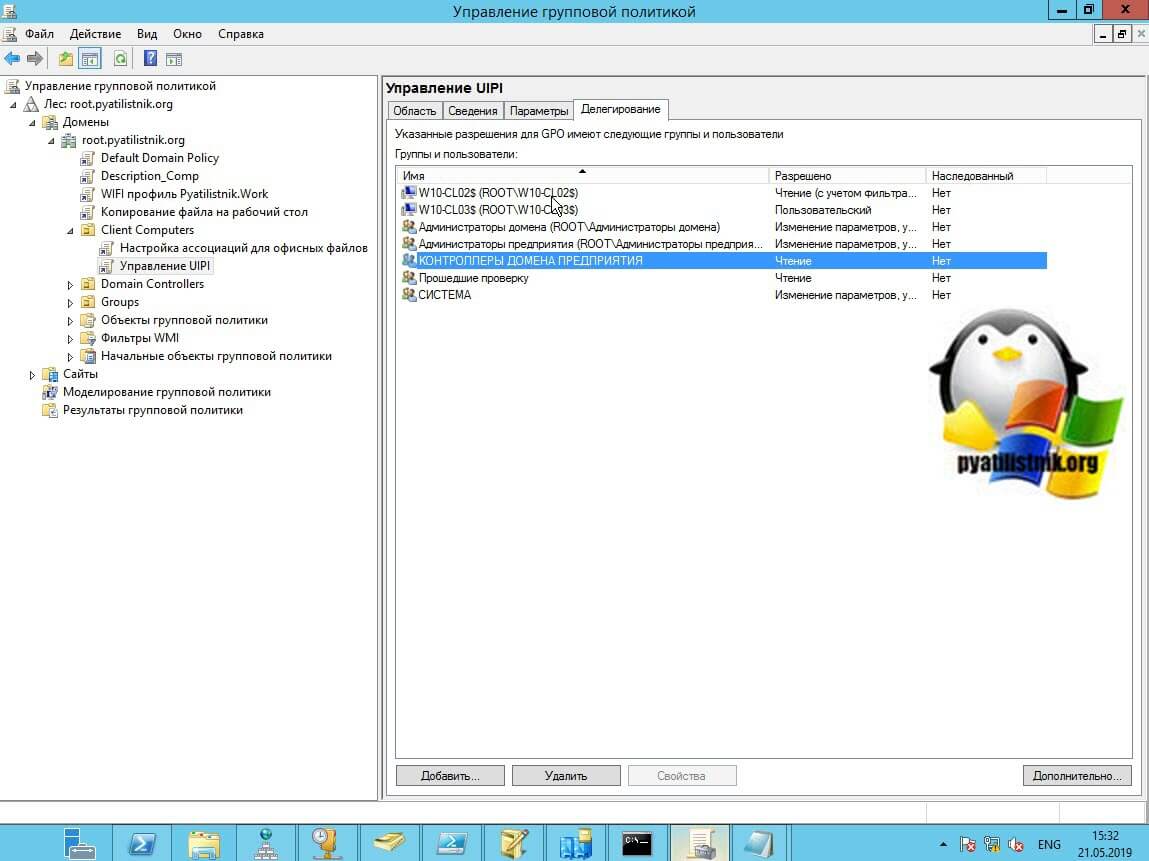

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

- Утилита командной строки gpresult

- Утилита rsop

- Моделирование групповой политики в оснастке gpmc.msc

- Результаты групповой политики

Диагностика GPO через gpresult

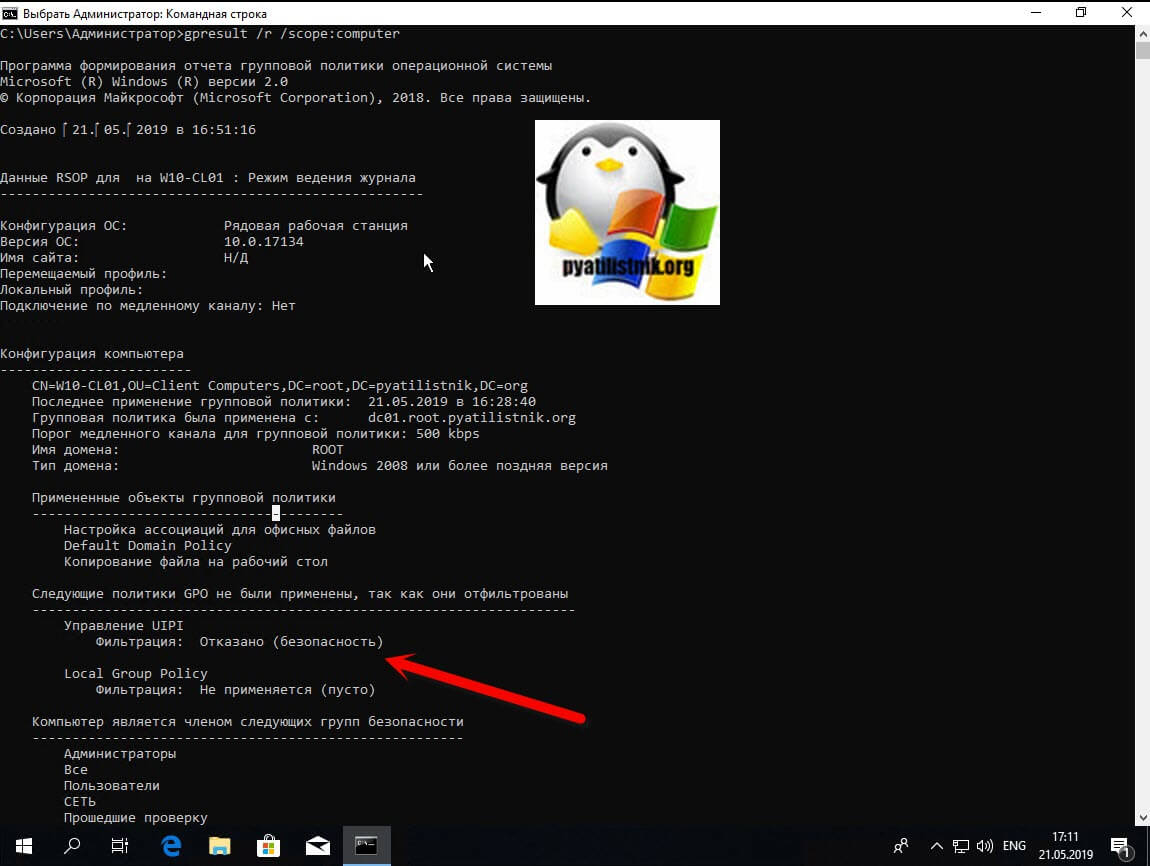

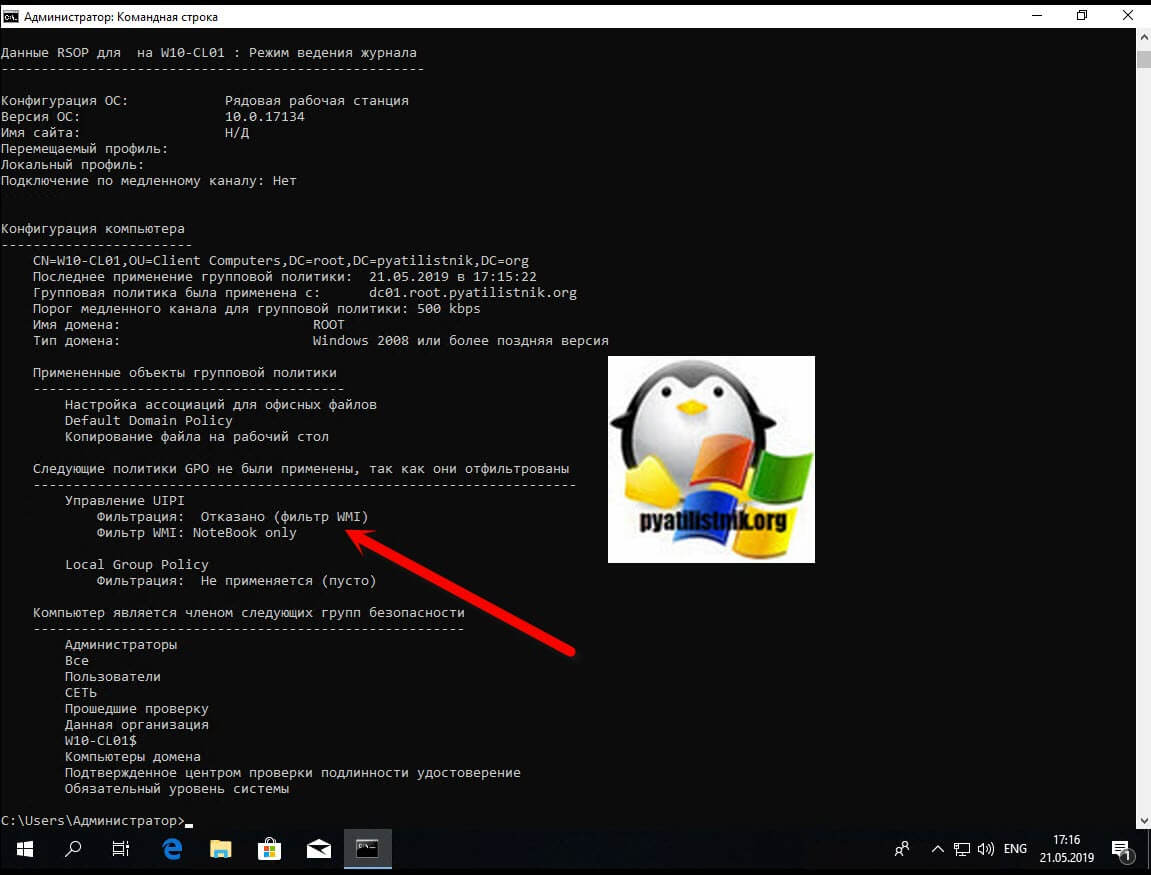

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

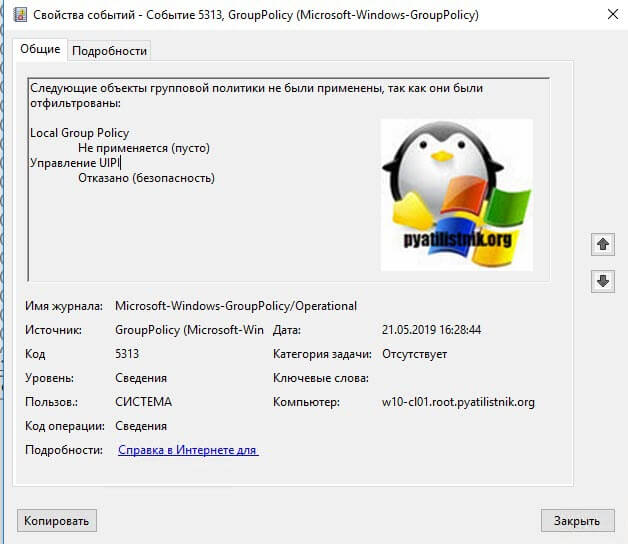

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

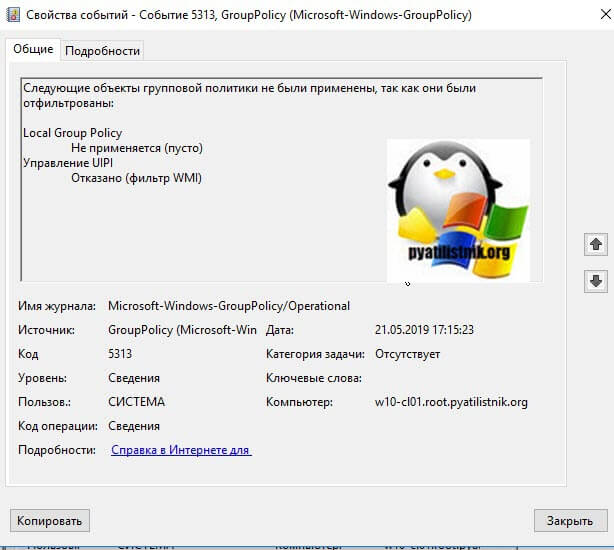

А вот пример 5313, но с уже WMI фильтром:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

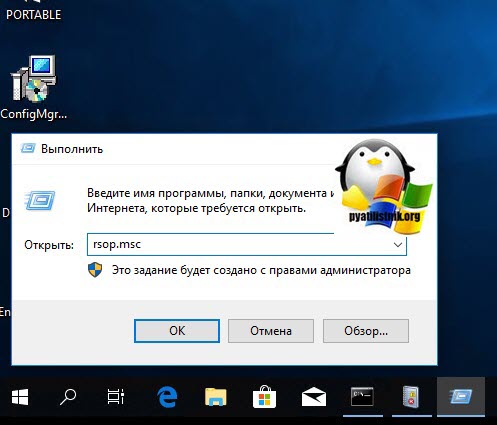

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

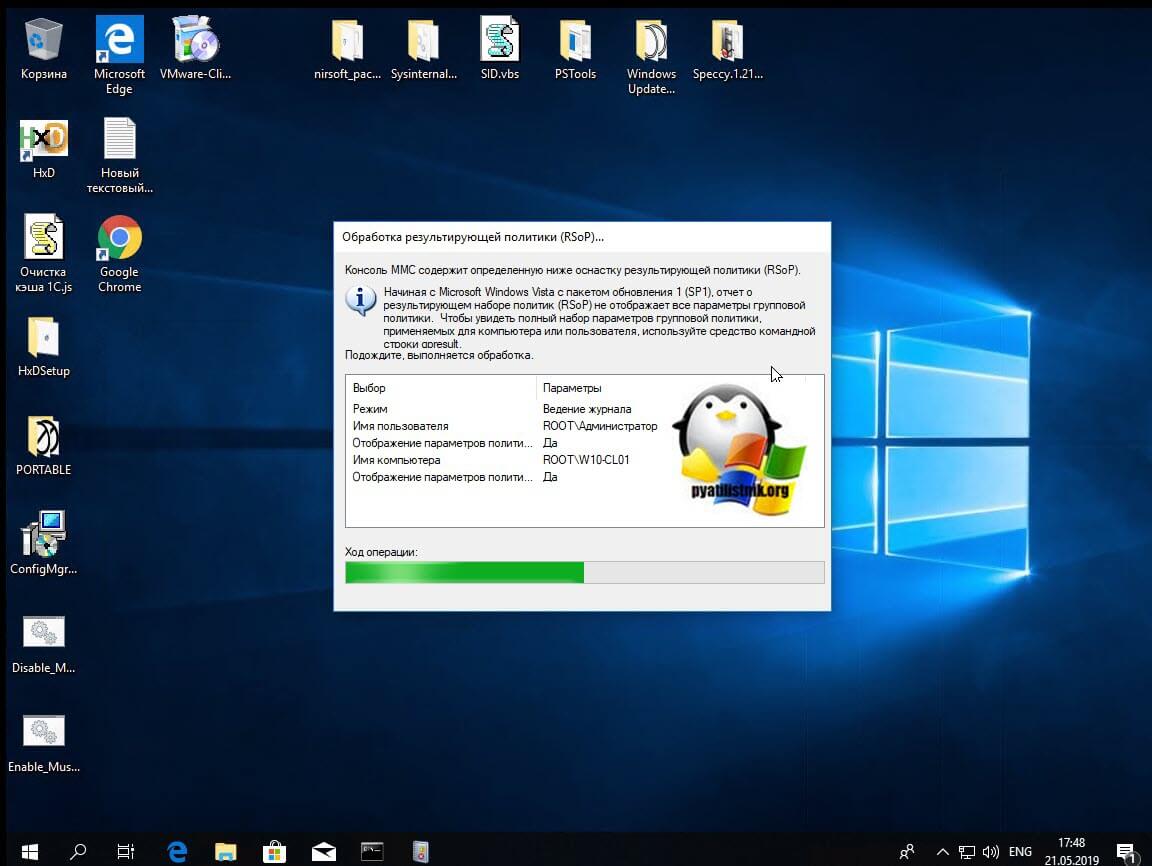

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

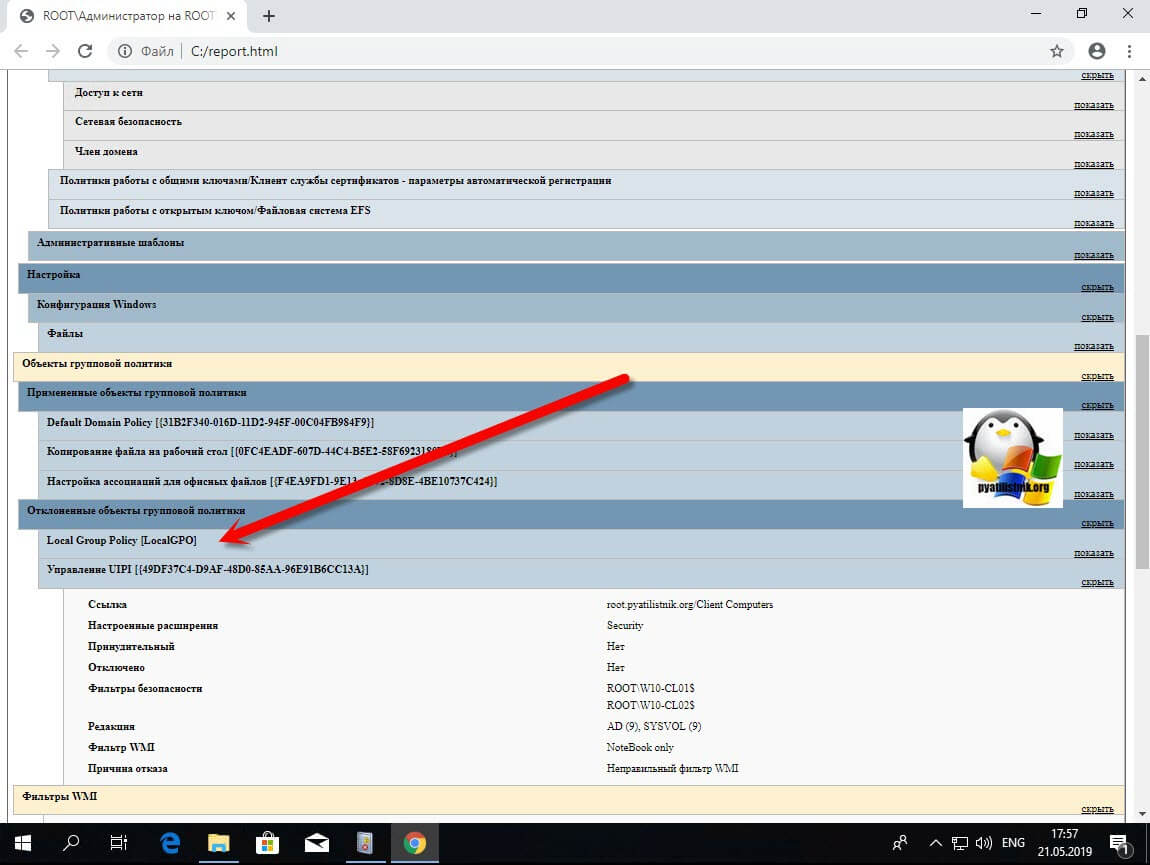

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

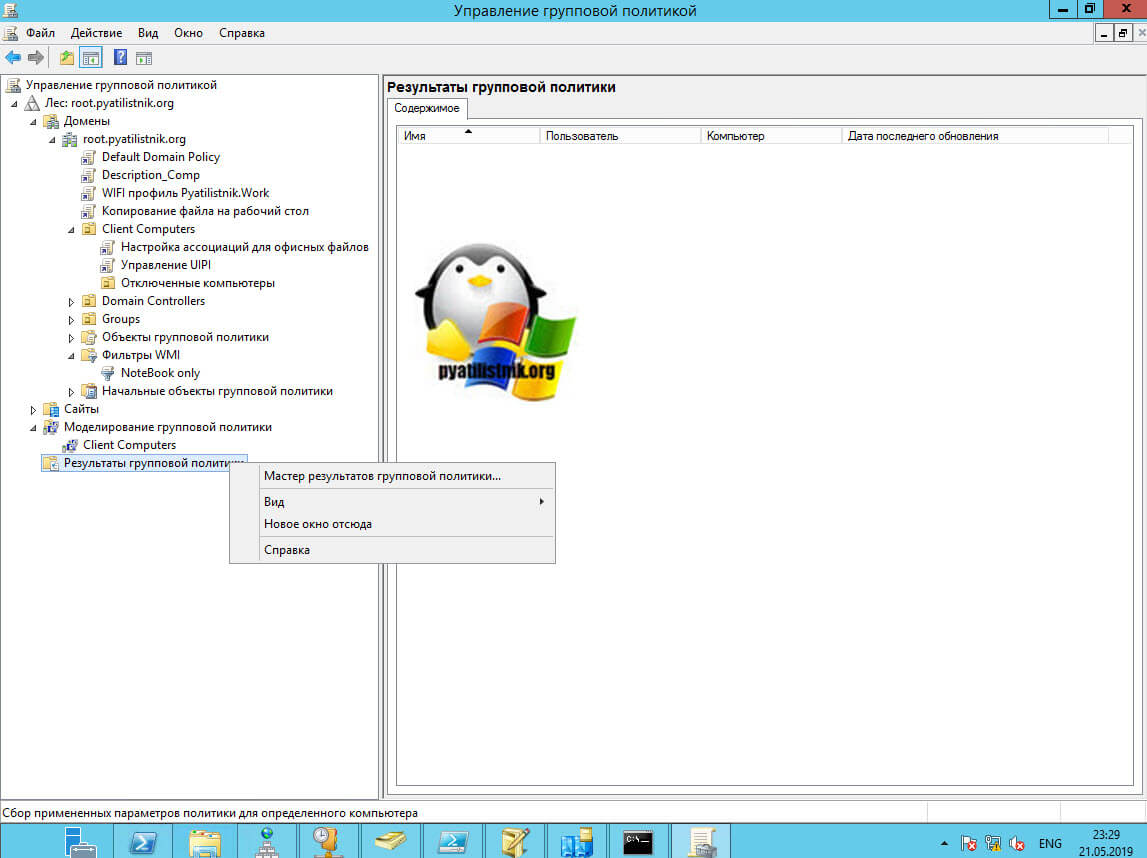

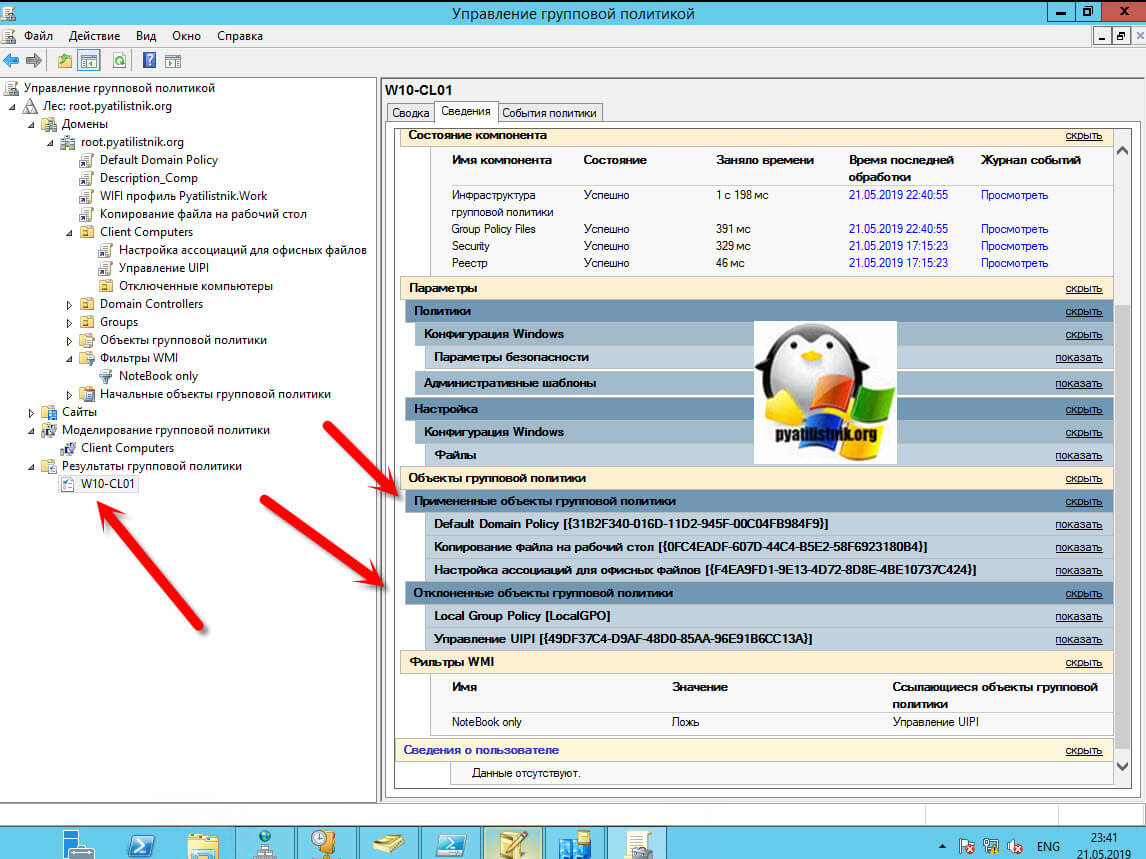

Результаты групповой политики

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

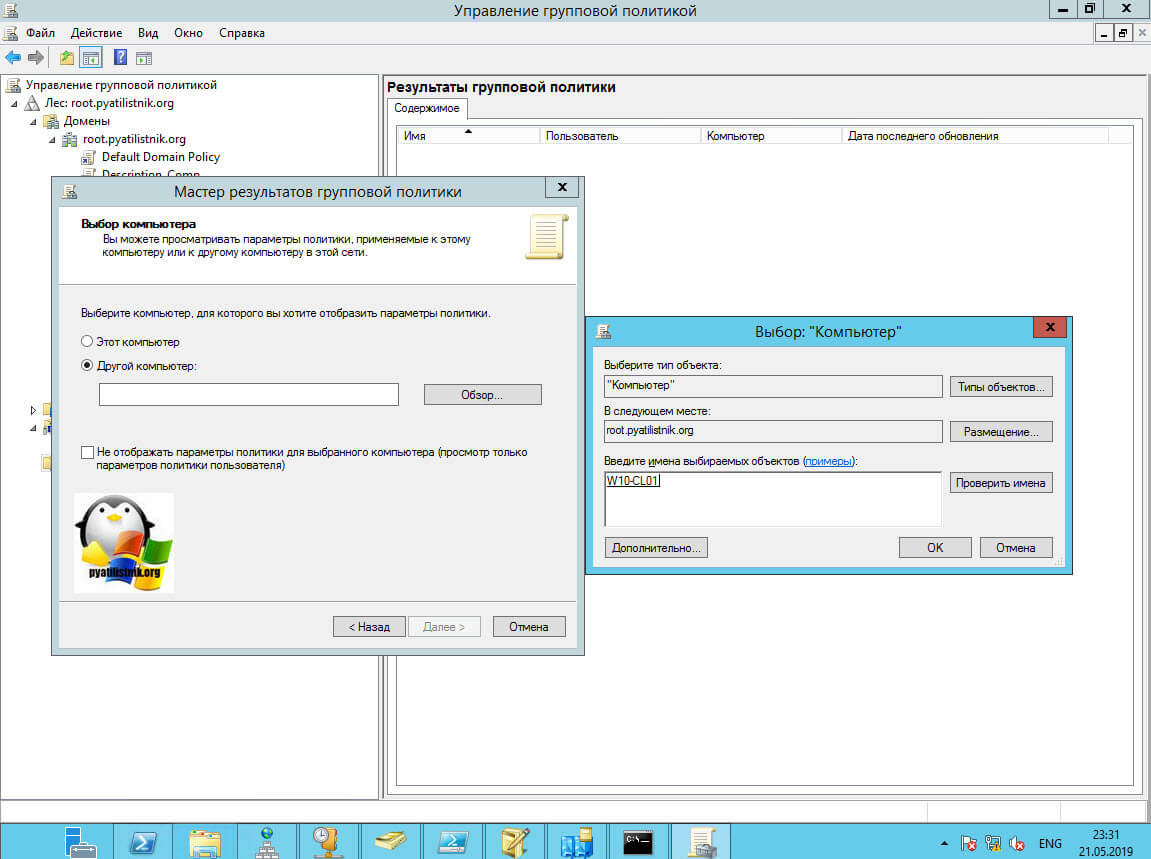

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

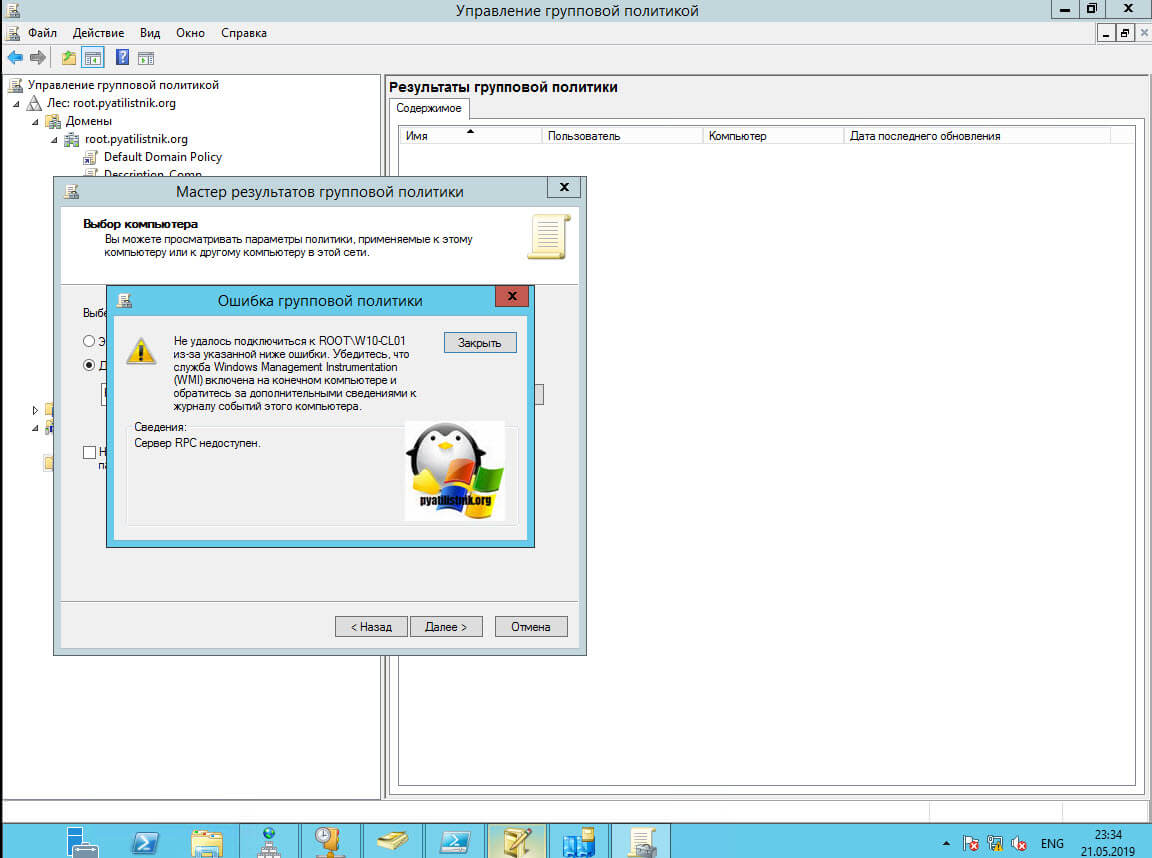

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

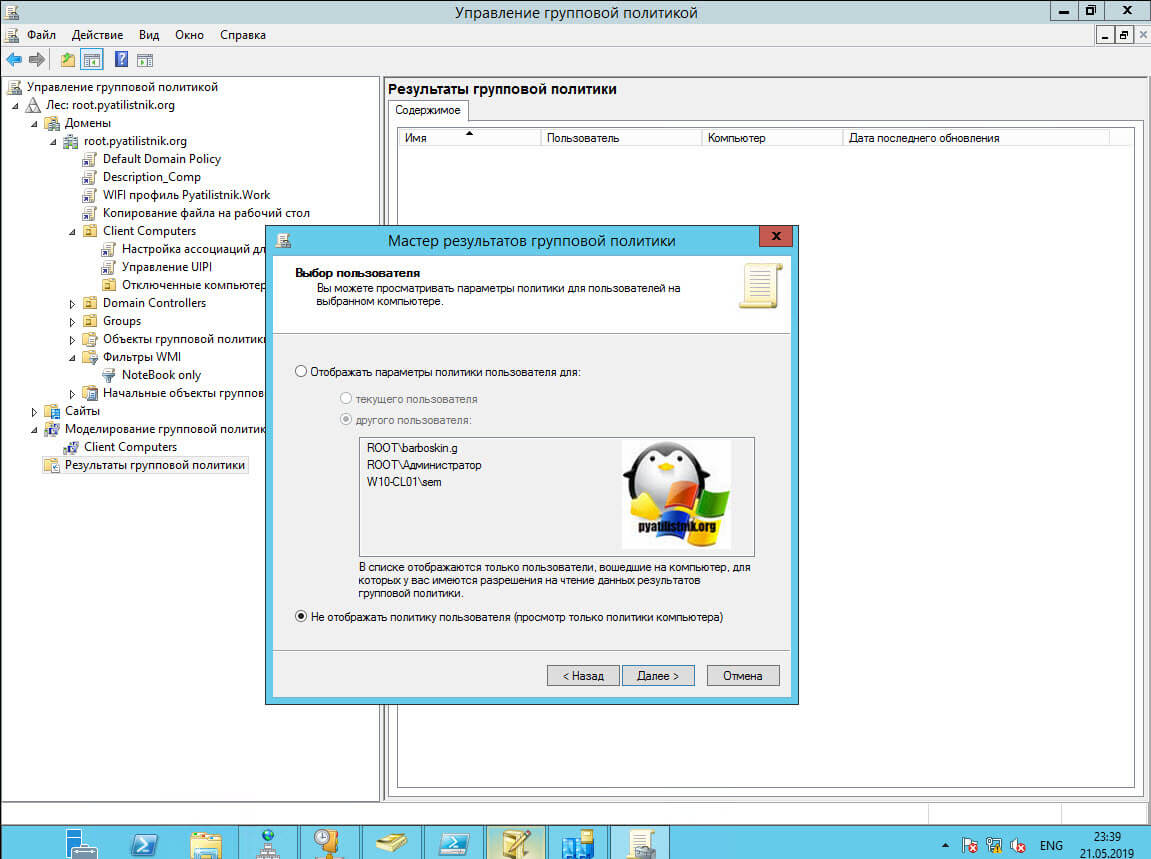

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

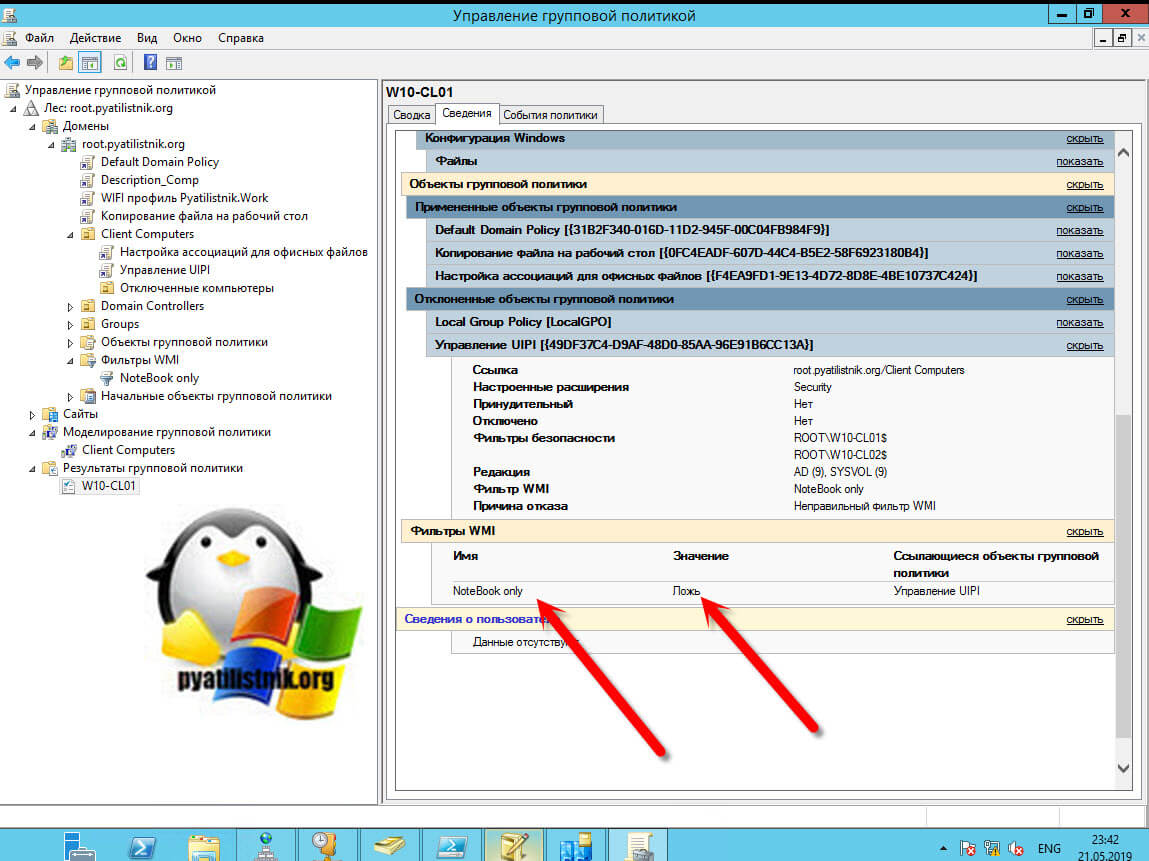

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

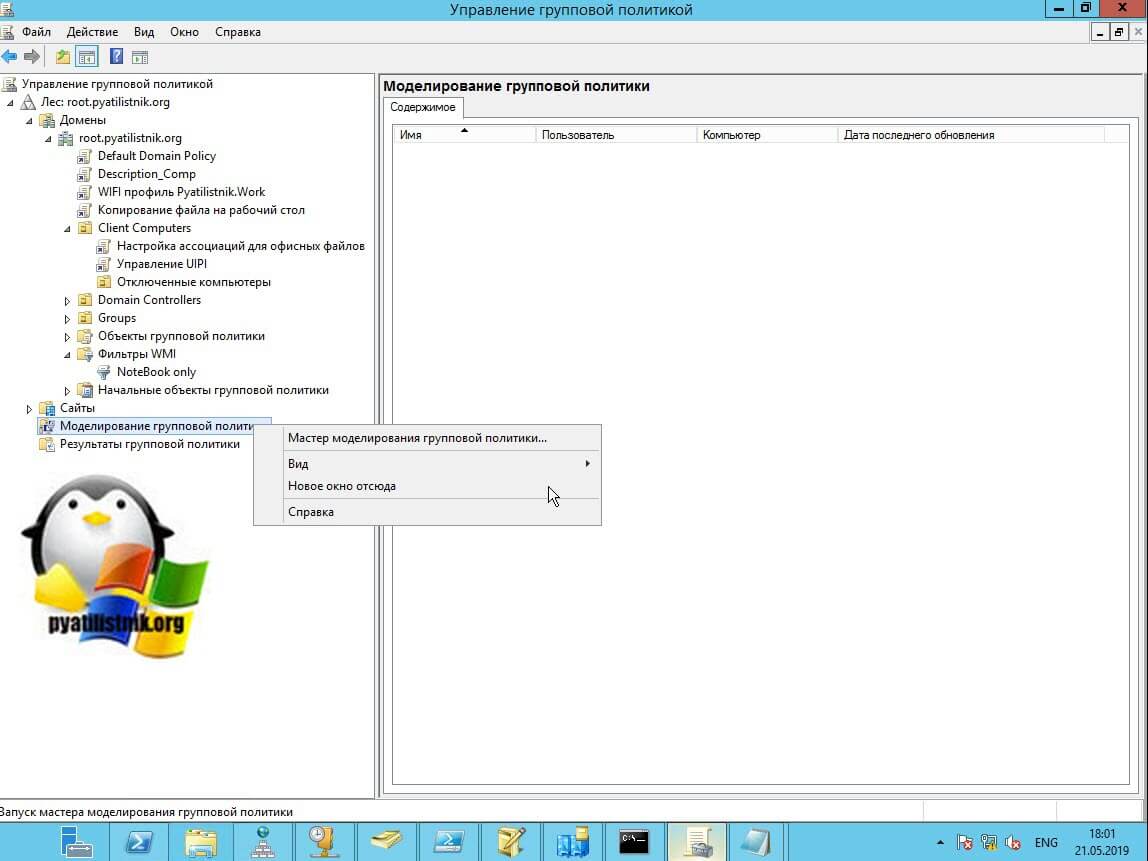

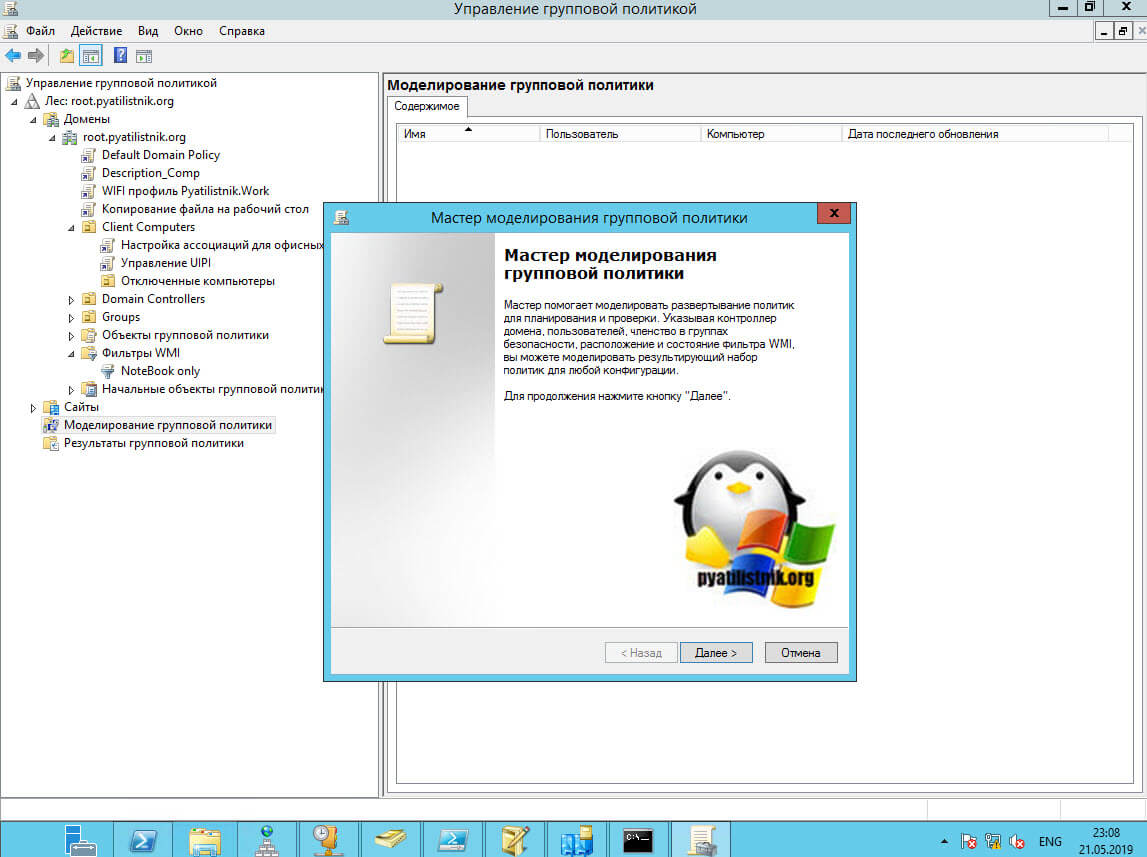

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

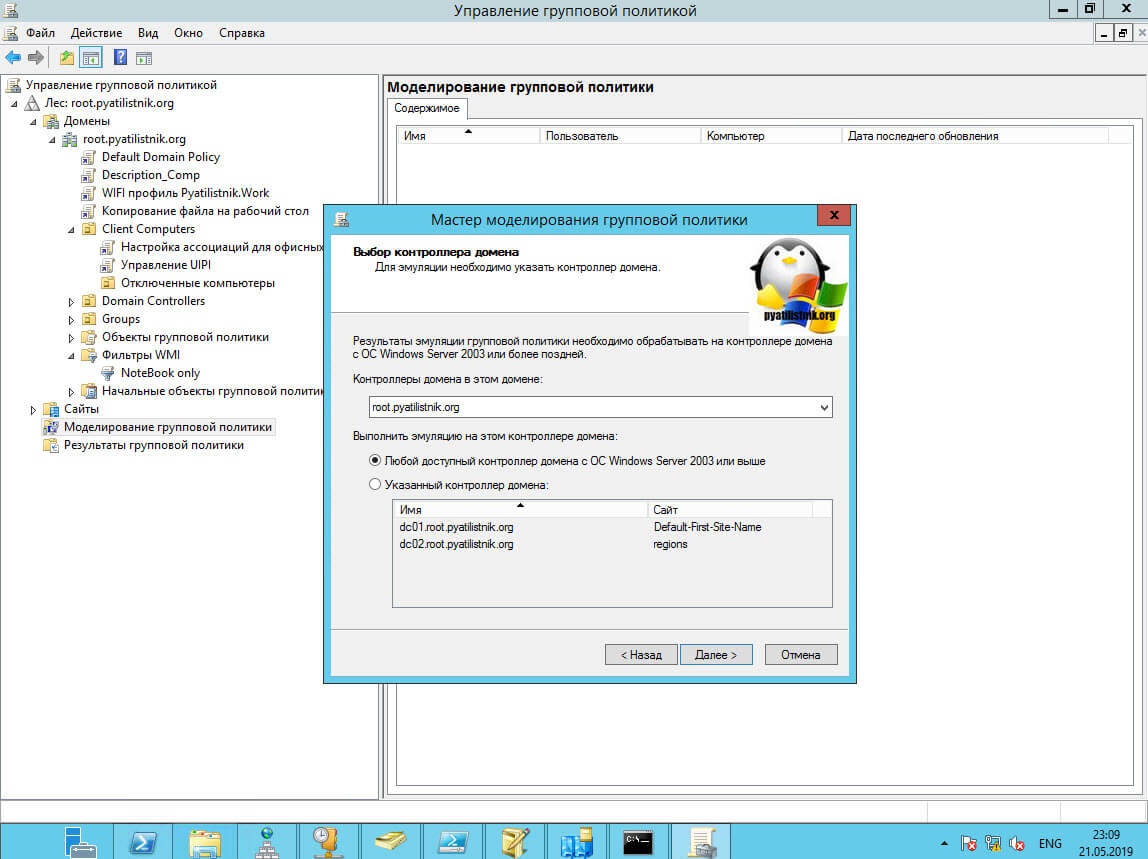

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

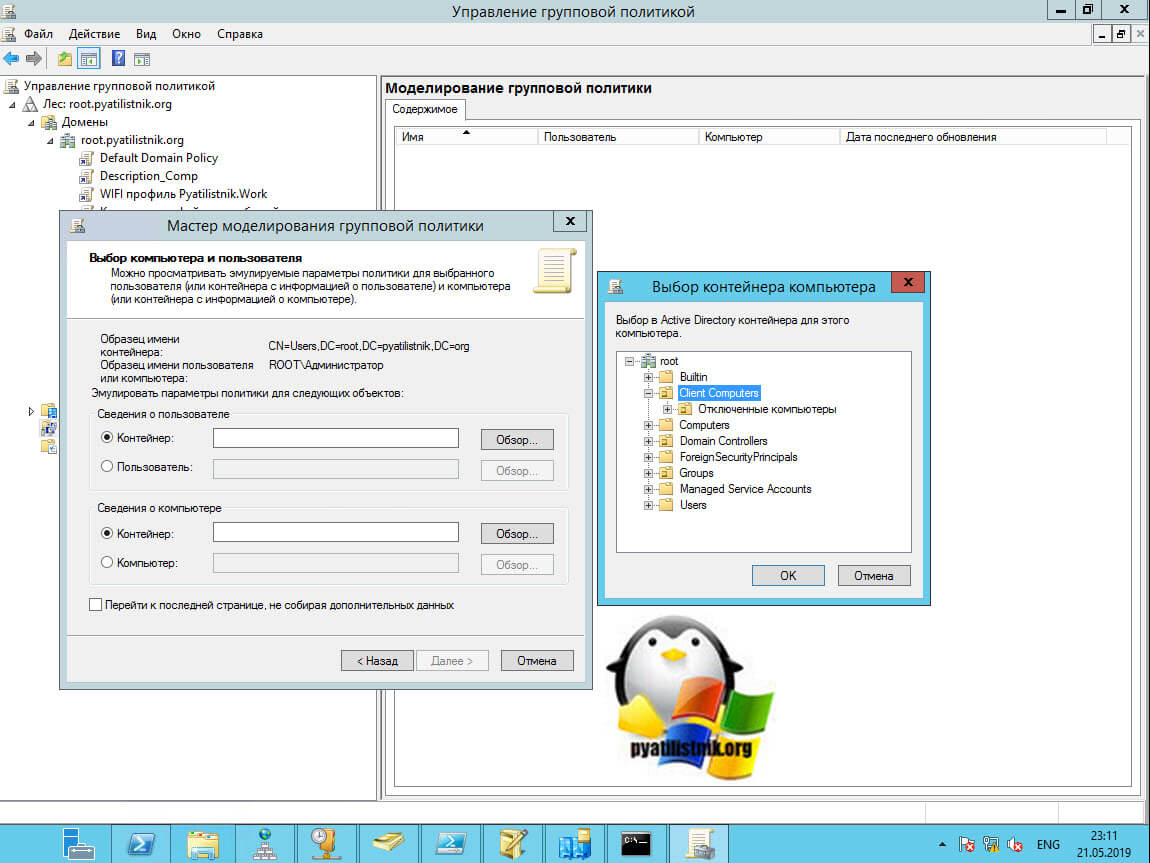

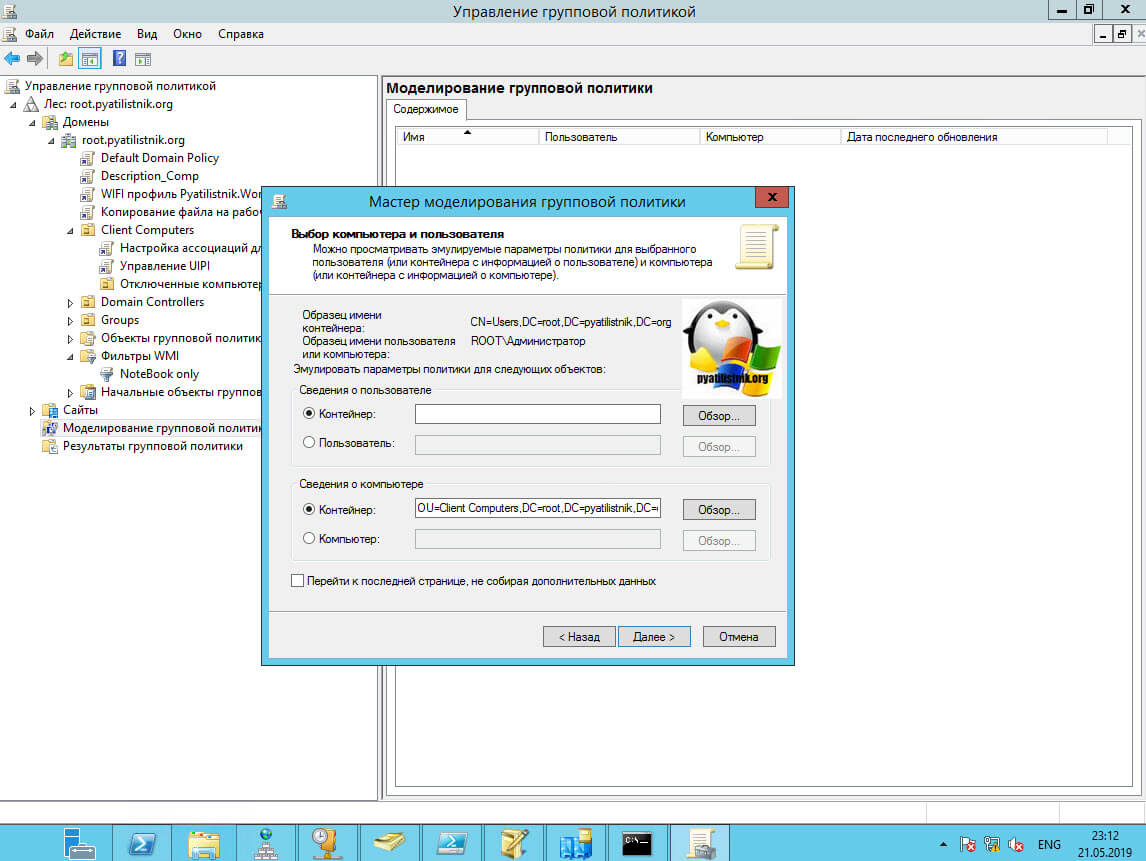

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

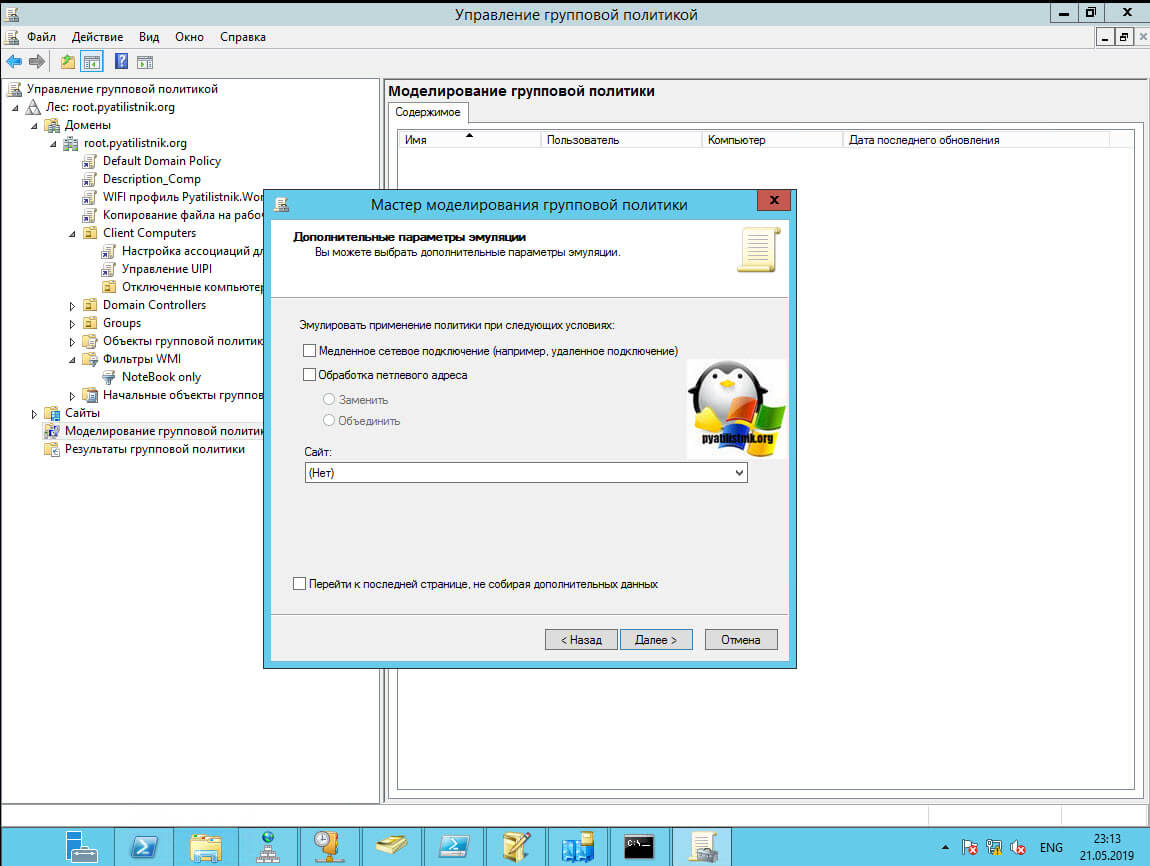

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

- Медленное сетевое подключение, меньше 500 кб/с

- Обработка петлевого адреса (Замыкание групповой политики — loopbacl policy) — это опция когда вы применяете для OU в которой находятся компьютеры, например терминальные сервера, политики для пользователя. Делается это для того, чтобы политики применяемые к пользователю на его рабочей станции или другом сервере от тех, что в данной OU. Можете подробно почитать, что такое замыкание групповой политики.

- Выбор сайта.

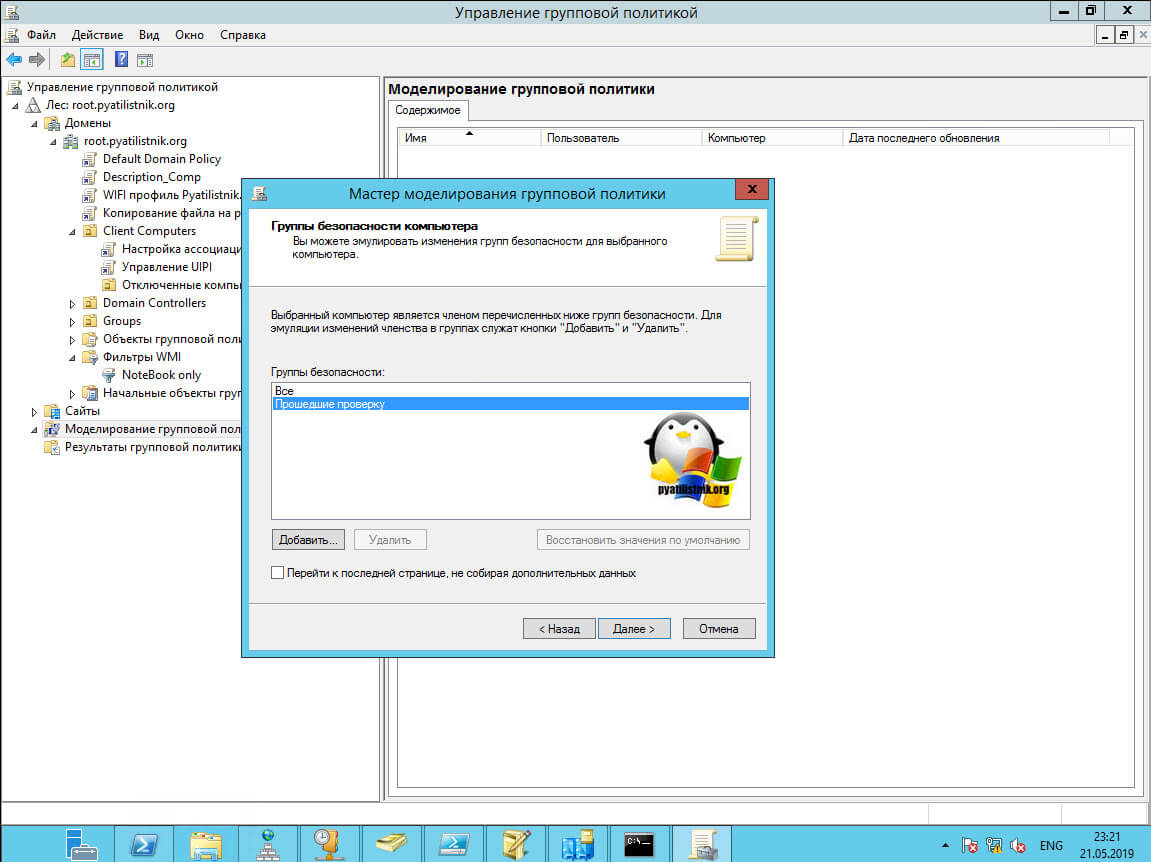

Указываем в какой группе находится наш объект, к которому будет применяться политика.

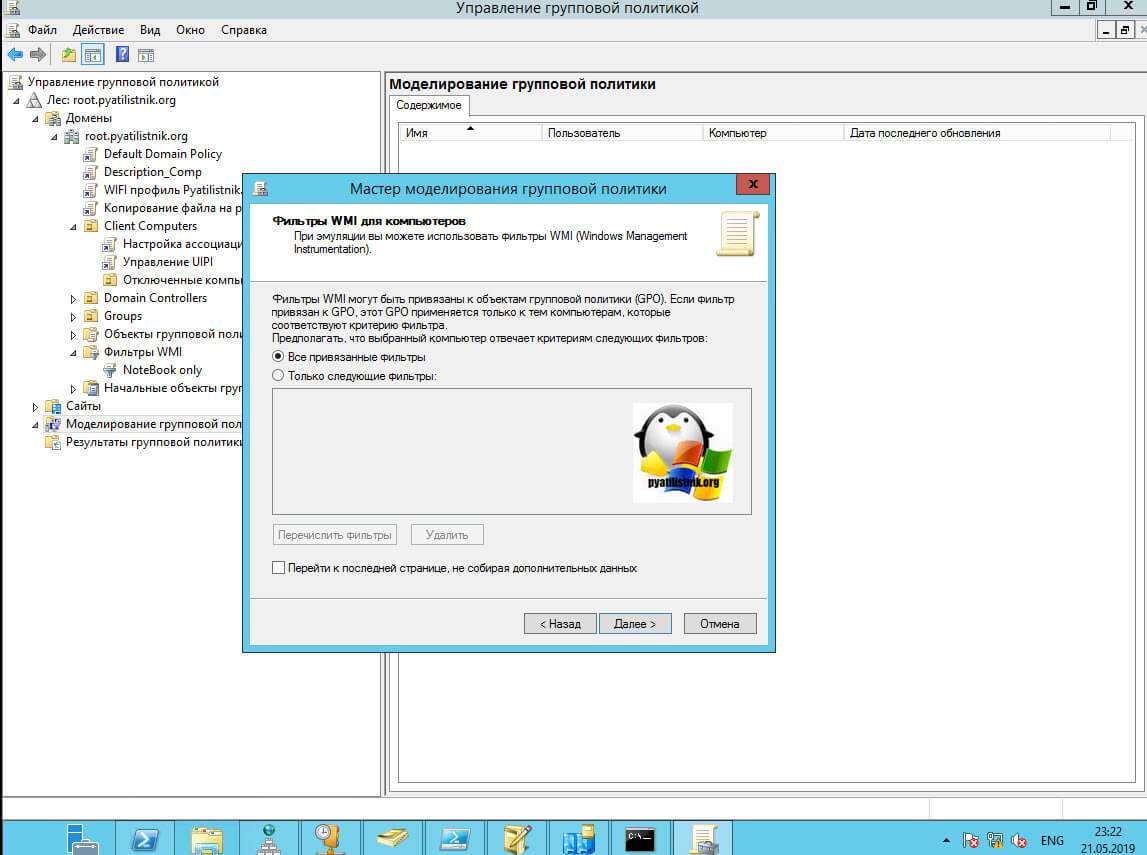

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

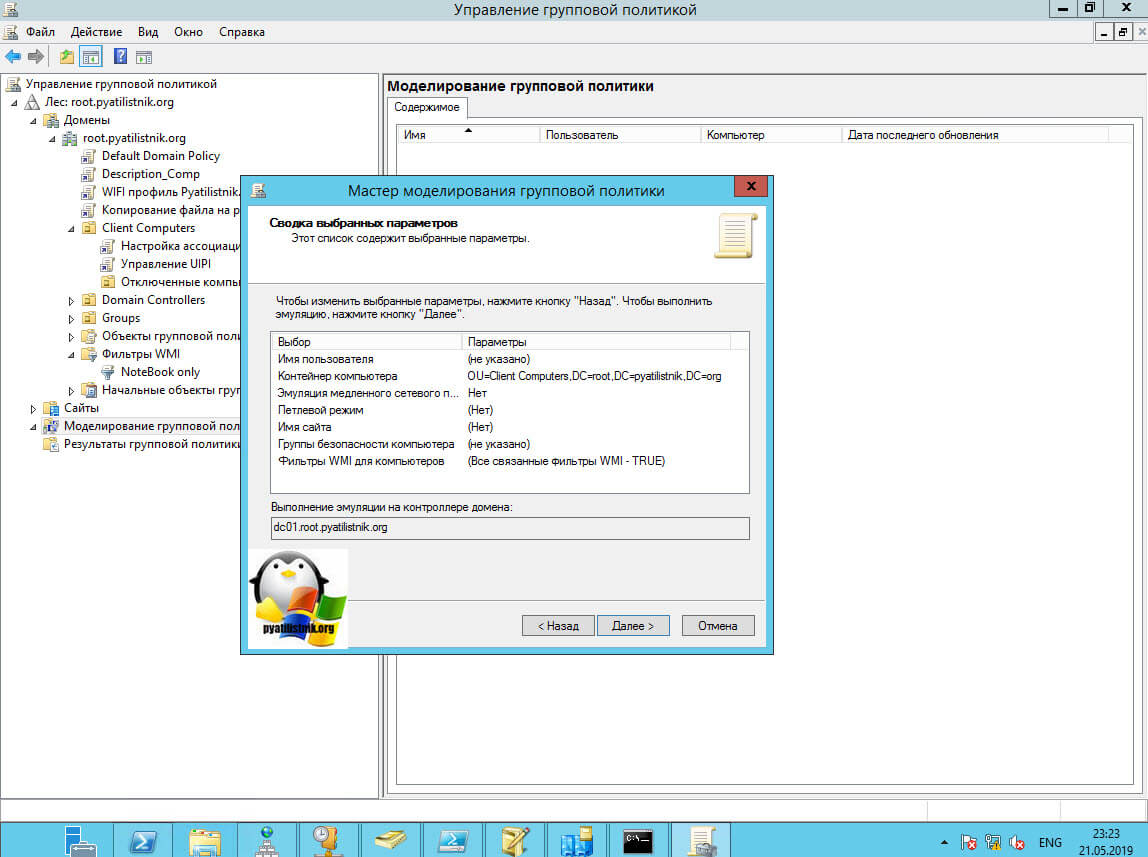

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.