- Windows не удалось применить параметры internet explorer zonemapping

- Что такое Internet Explorer Zonemapping

- Правильная настройка политики Internet Explorer Zonemapping

- Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- Редактирование Internet Explorer Zonemapping через реестр Windows

- Windows не удалось применить параметры internet explorer zonemapping

- ID 1085, не удалось применить параметры Internet Explorer Zonemapping

- ID 1085, не удалось применить параметры Internet Explorer Zonemapping

- Что такое Internet Explorer Zonemapping

- Правильная настройка политики Internet Explorer Zonemapping

- Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- Редактирование Internet Explorer Zonemapping через реестр Windows

- Windows не удалось применить параметры internet explorer zonemapping

- Answered by:

- Question

- Answers

- All replies

Windows не удалось применить параметры internet explorer zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

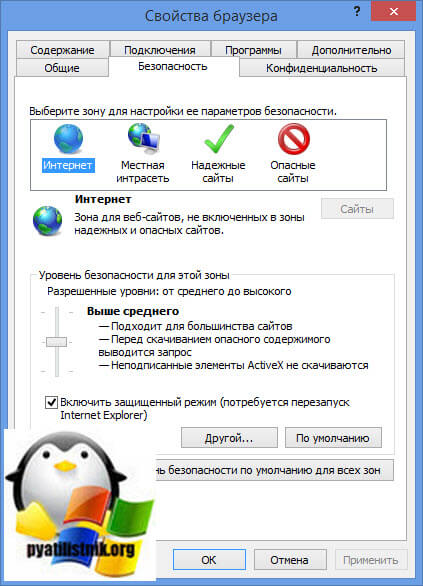

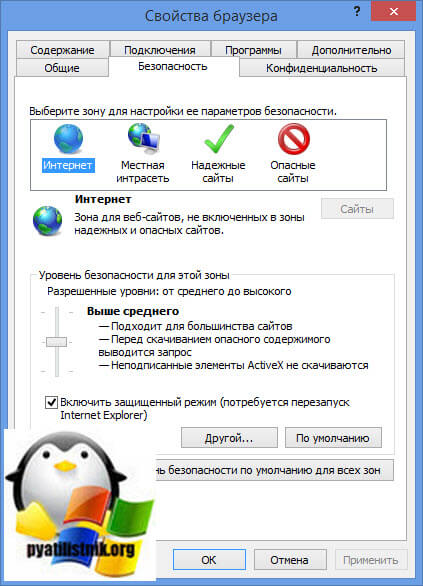

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

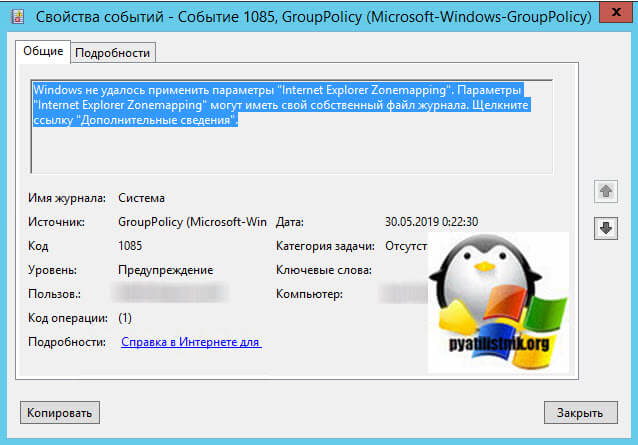

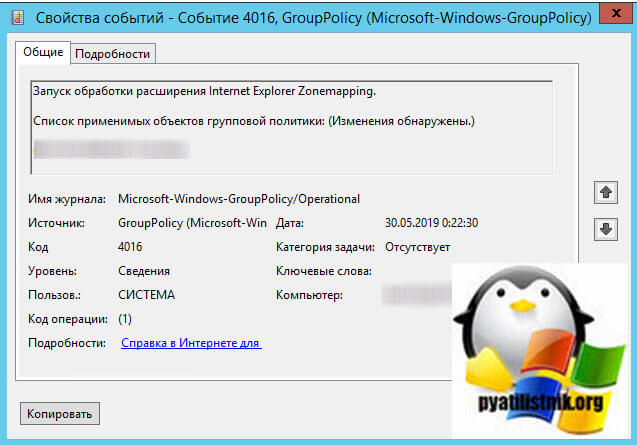

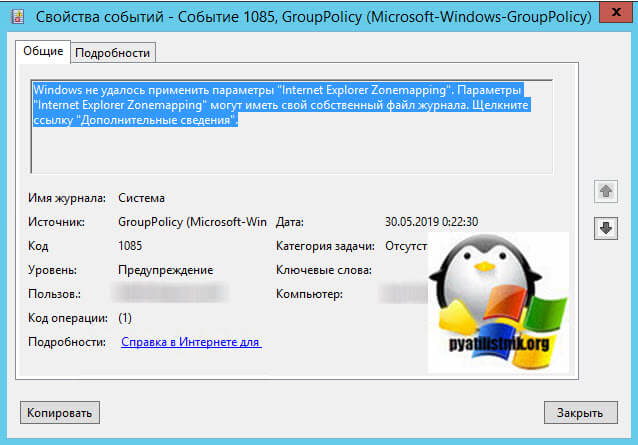

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

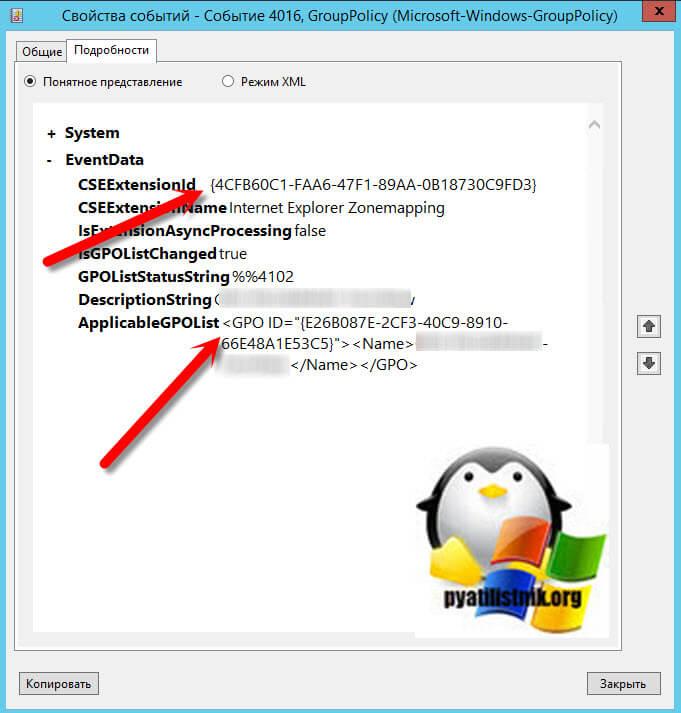

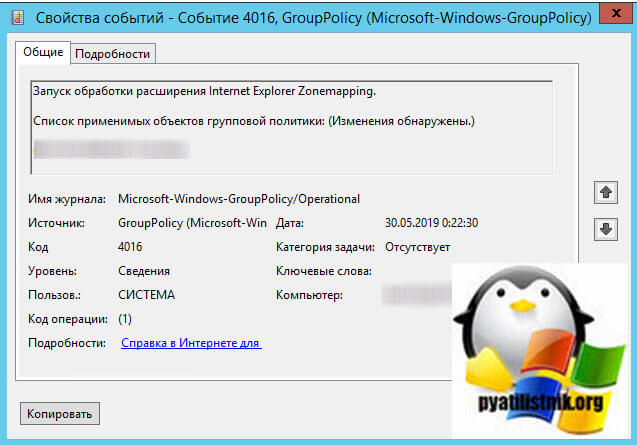

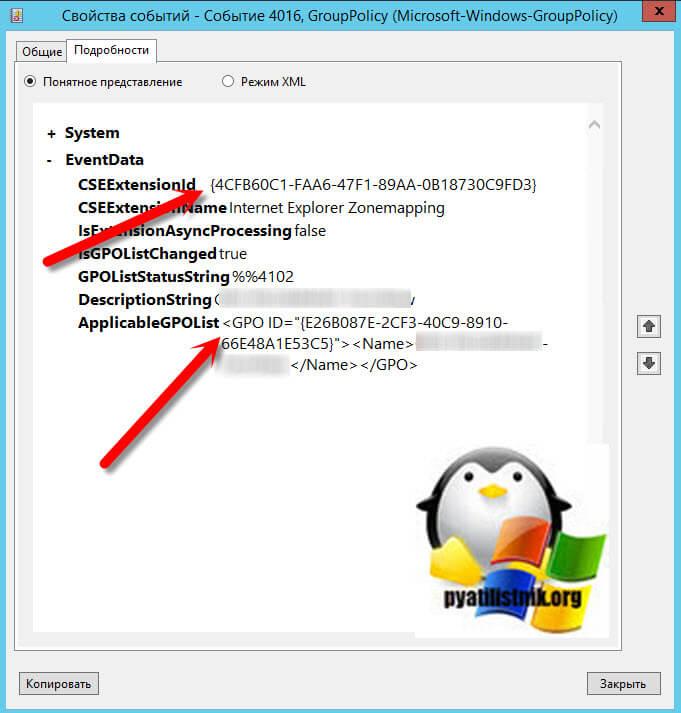

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

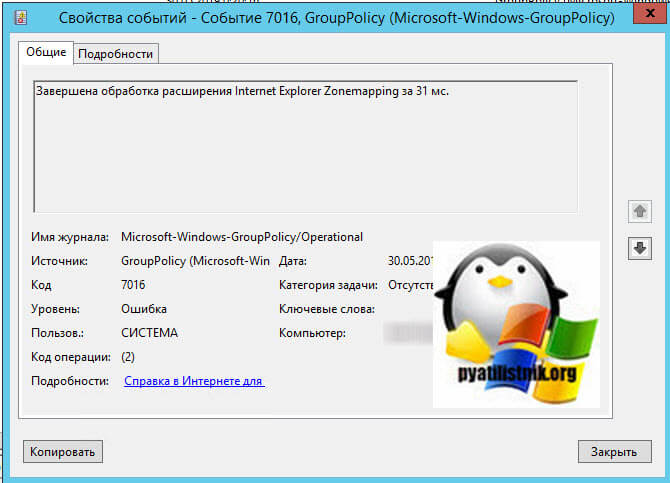

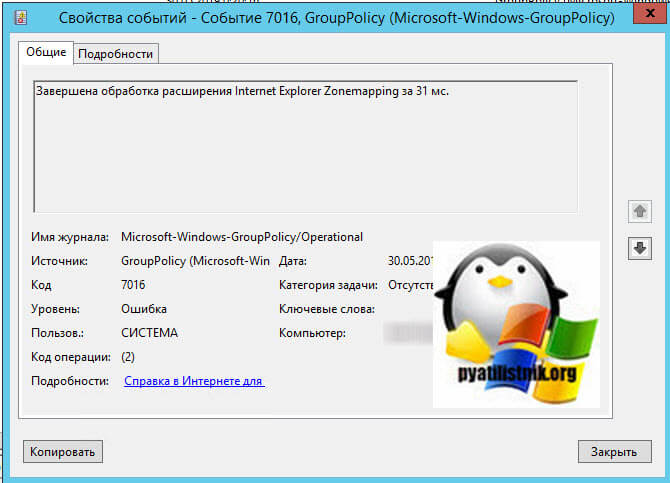

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

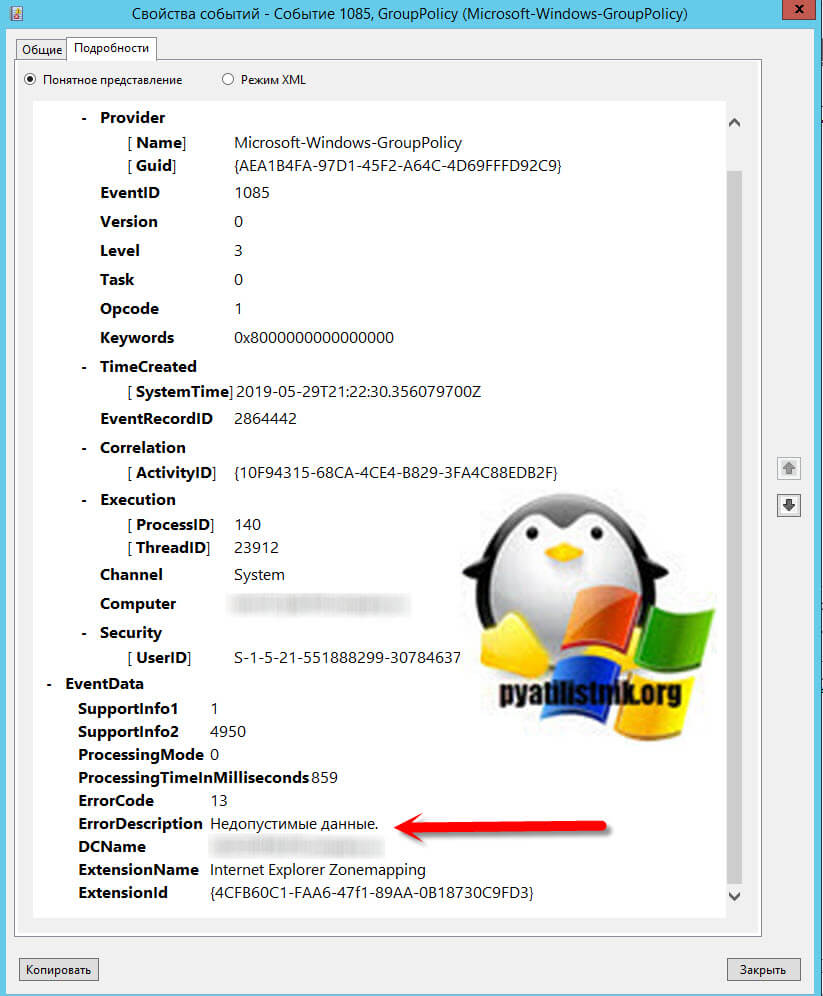

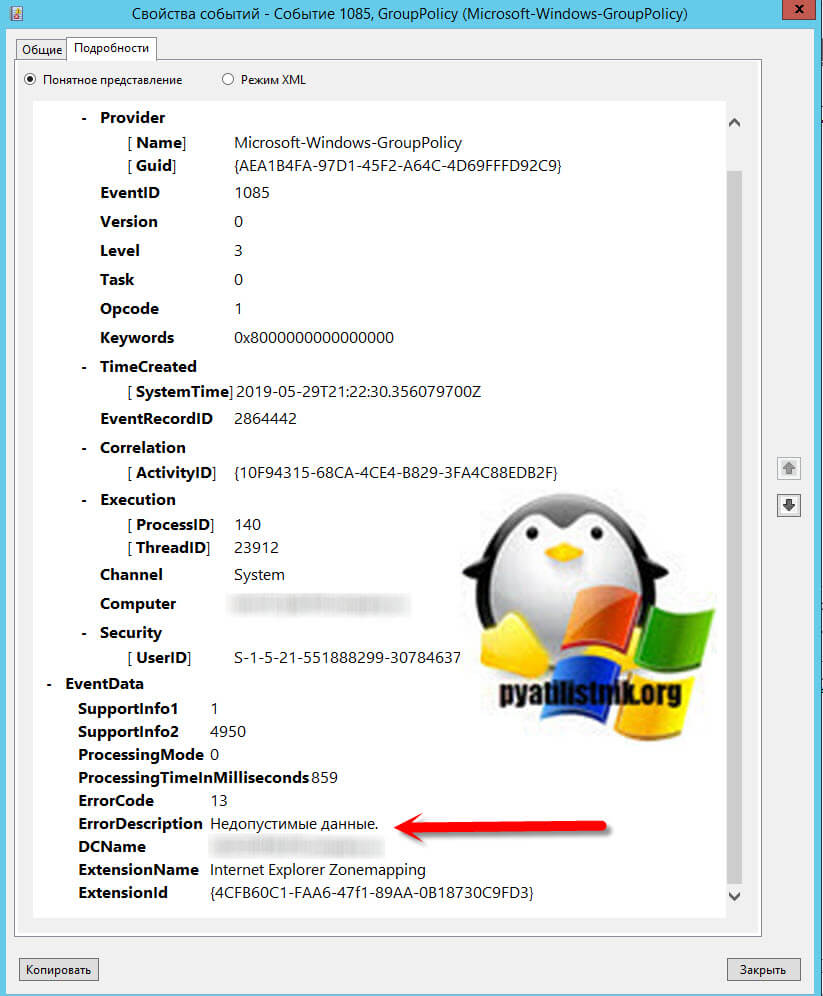

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

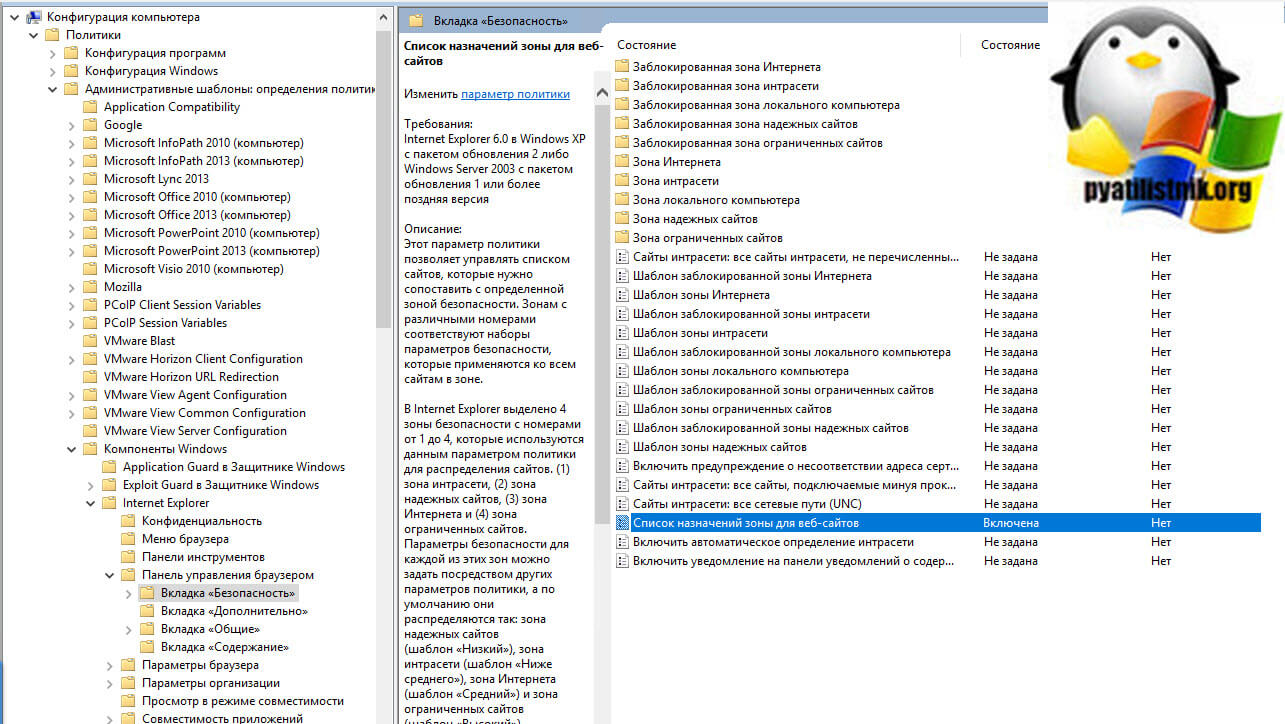

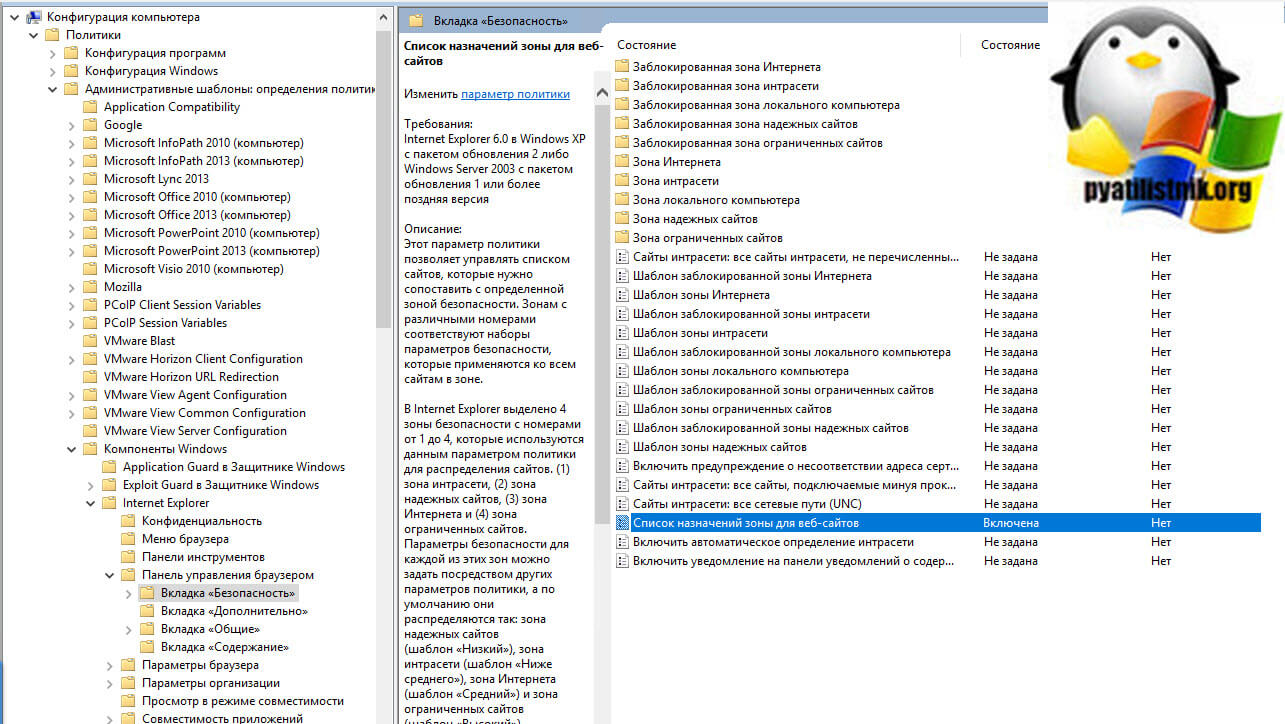

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

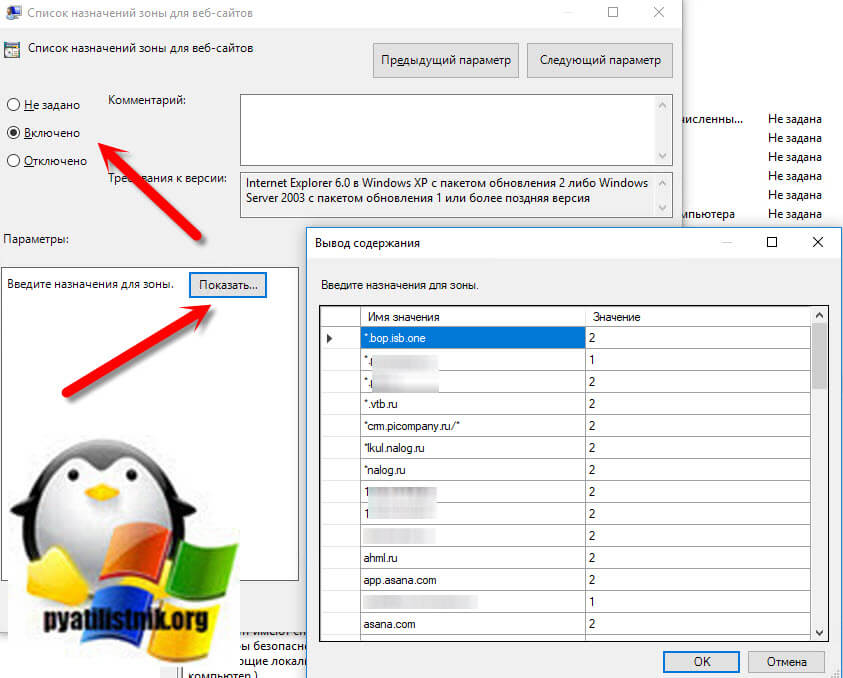

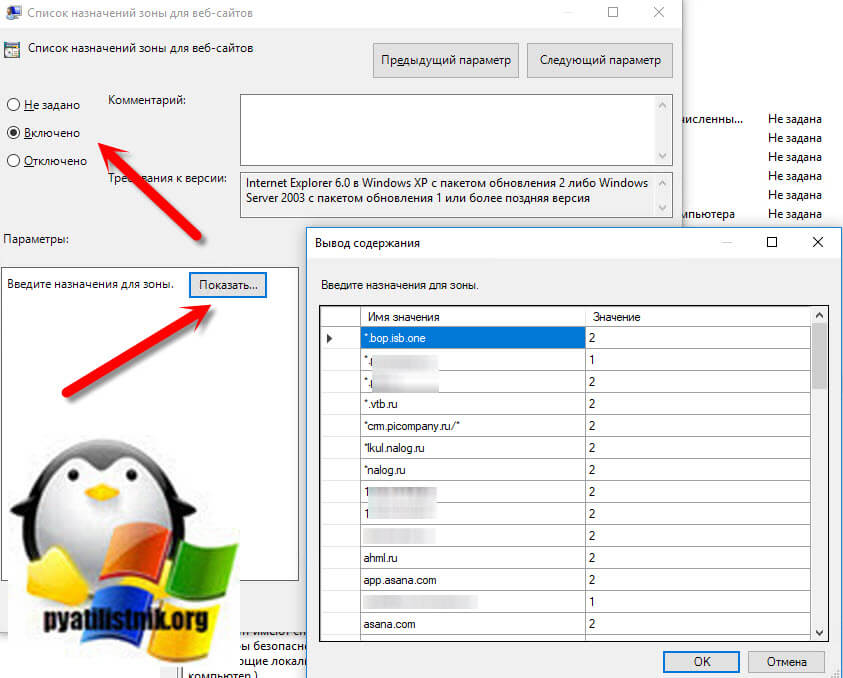

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

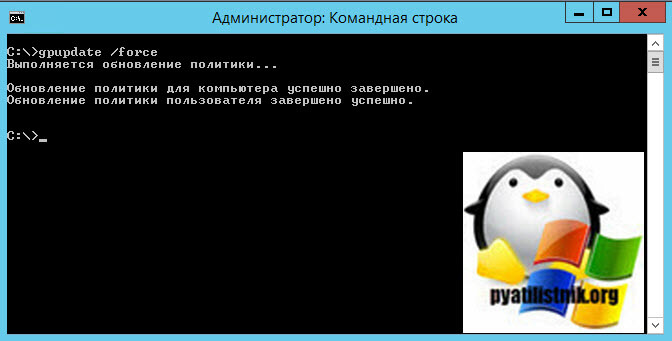

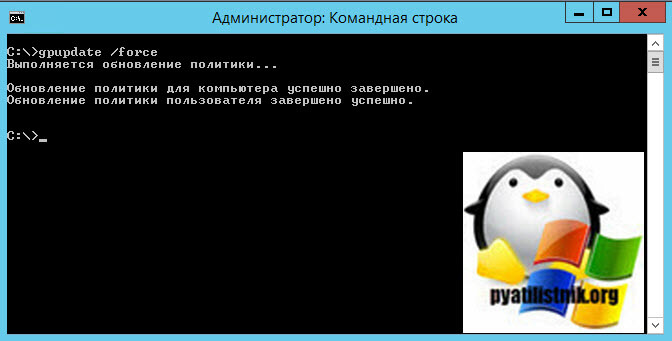

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

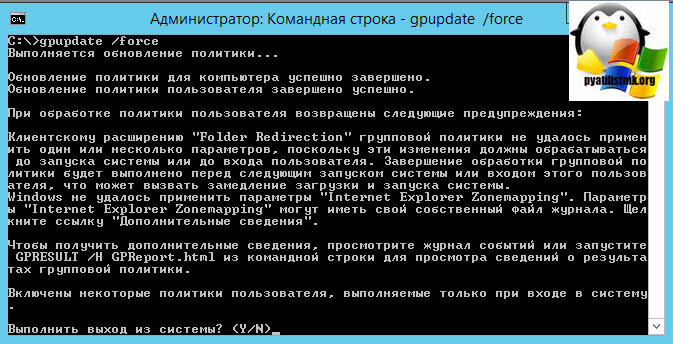

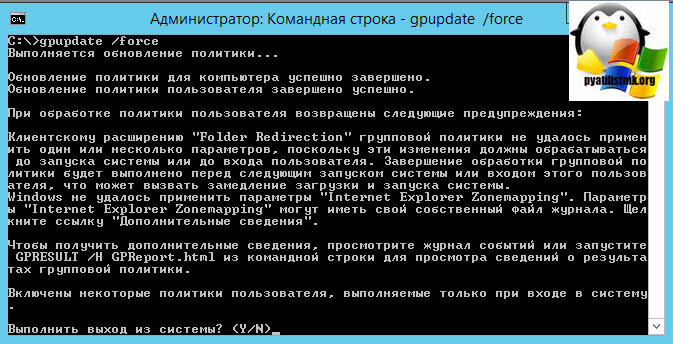

Если есть ошибки в синтаксисе, то увидите вот такую картину:

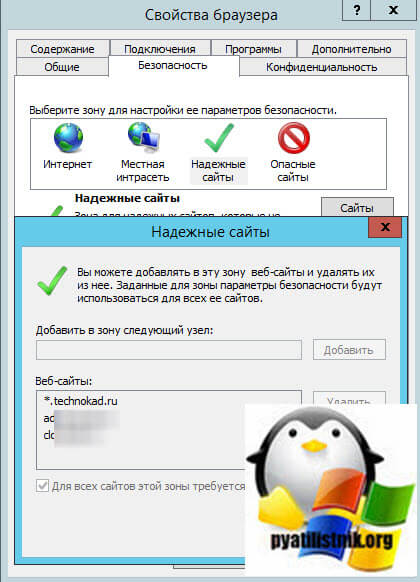

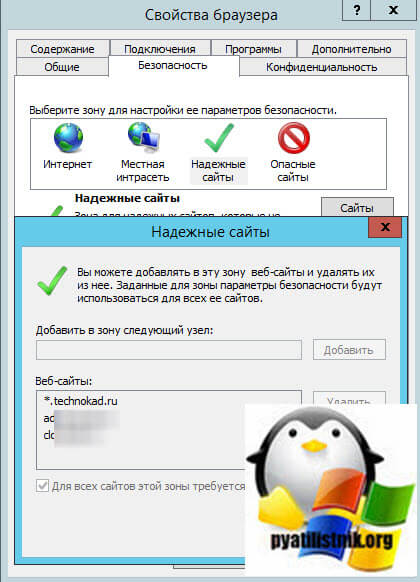

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

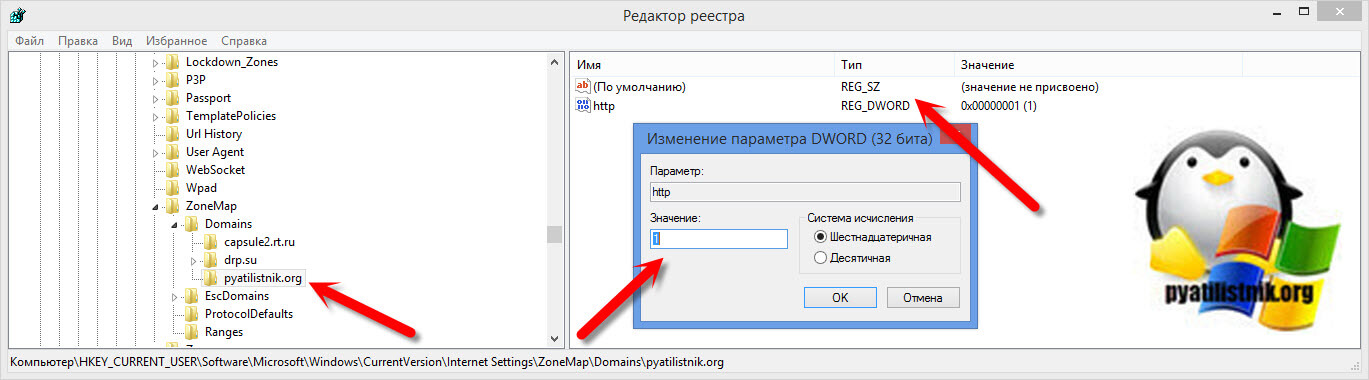

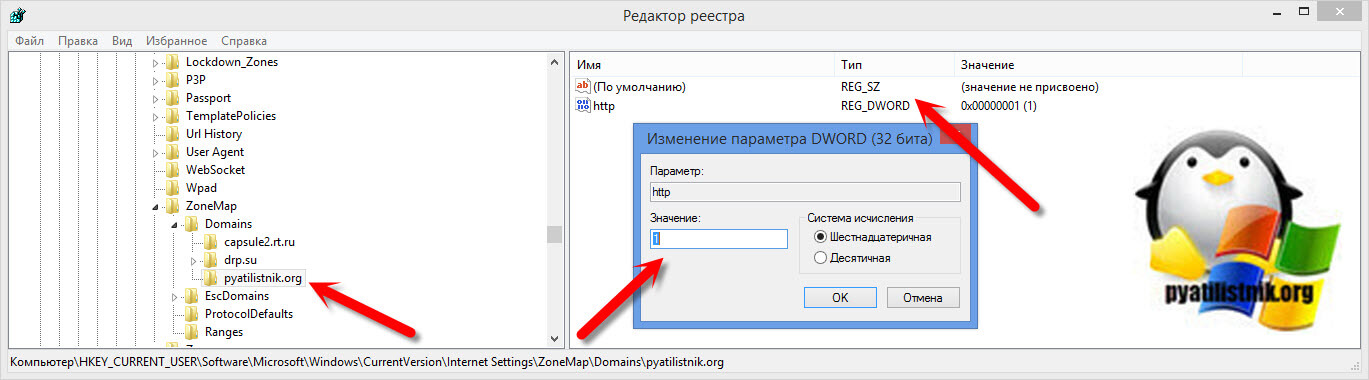

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1\

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) \SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Windows не удалось применить параметры internet explorer zonemapping

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping – это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку “Подробности”. Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке “Подробности” на поле ErrorDescription, то там увидите ошибку в виде “Недопустимых данных“. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику “Список назначений зоны для веб-сайтов” и нажимаем кнопку “Показать”. У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя – HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера –

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\ создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки “Для всех сайтов зоны требуется проверка подлинности серверов (https)” необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1\

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) \SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local. Создать запись типа REG_SZ с Value name – :Range и Value Data – 192.168.1.0-254 и в SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges\local запись REG_DWORD с Value name – * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Windows не удалось применить параметры internet explorer zonemapping

The following forum(s) have migrated to Microsoft Q&A: All English Windows Server forums!

Visit Microsoft Q&A to post new questions.

Answered by:

Question

we are having problems with a certain group policy. We have a rather large environment, and have implemented a while ago, a group policy to centrally manage the Trusted Sites/Local Intranet sites: Windows Components/Internet Explorer/Internet Control Panel/Security Page

The GPO seems to be working well. The sites are recognized as stated in the policy.

Nevertheless, we get an error message in the event viewer:

Error 1085: The Group Policy client-side extension Internet Explorer Zonemapping failed to execute. Please look for any errors reported earlier by that extension.

With RSOP.msc I get this result:

Internet Explorer Zonemapping Failed (no data) 28/06/2011 15:33:11 Internet Explorer Zonemapping failed due to the error listed below.

The parameter is incorrect.

I can give you the list of all zone assignments if needed. We allready recreated it.

thanks for you help

Answers

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

All replies

Please check if the values you typed in are valid.

Examples of invalid values:

Examples of valid values:

For more information, please refer to the following Microsoft TechNet blog:

A test case for troubleshooting group policy application – Event ID 1085 and 7016

If the issue persists, would you please send me more information for analyzing. For your convenience, I have created a workspace for you. You can upload the information files to the following link. (Please choose “Send Files to Microsoft”)

Note: Due to differences in text formatting with various email clients, the workspace link above may appear to be broken. Please be sure to include all text between ‘(‘ and ‘)’ when typing or copying the workspace link into your browser. Meanwhile, please note that files uploaded for more than 72 hours will be deleted automatically. Please ensure to notify me timely after you have uploaded the files. Thank you for your understanding.

1. On domain controller, click Start -> Run, type GPMC.MSC, it will load the GPMC console. If the GPMC snap-in is not installed.

2. Right click on “Group Policy Result” and choose wizard to generate a report for the problematic computer and user account (please place appropriately). (Choose computer and select the proper user in the wizard)

3. Right click the resulting group policy result and click the “Save Report…” => save report and upload it to the link I provided.

Collect the Userenv.log

Subkey: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Value data: 0x00030002 (Hexadecimal)

After the issue reoccurs, find and upload %windir%\Debug\UserMode\Userenv.log file.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

I have been looking at the entries for 10 times, and I can’t find an invalid value.

I have uploaded both logs to the provided Workspace. Can you please check if something is wrong?

I would like to confirm what is the status of the issue? Have the issue been solved?

If not, please send me the diagnostic report again. It seems that the original log has been removed automatically and I cannot read it in time.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

My GPO enviroment works great but I noticed the same error in event log.

Group Policy is working correctly if the last Group Policy event to appear in

the System event log has one of the following event IDs:

(which I see as end result of processing)

This is because Group Policy uses the information collected during preprocessing to apply

settings to the computer or user. The Group Policy service cycles through each

client-side extension, sharing the previous collected information. Each

client-side extension then applies its specific policy settings to the computer

or users. During this process, one or more client-side extensions may report

problems when attempting to apply policy settings.

So I understand that there is nothing to worry about?

Old thread – Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

– You cannot use a wildcard * for any site in the Trusted Sites zone

– You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet – 1, Trusted Sites – 2

Using a wildcard for a Trusted Site will display the “Windows failed to apply the Internet Explorer Zonemapping settings” and “Parameter incorrect” error

For example, add the following to the same User Policy under Site to Zone Assignment list – GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 – mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents – hopefully it helps someone

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me – coke bottle design refreshment :))

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me – coke bottle design refreshment :))

I have found that the zonemapping won’t work if you enter a DNS name with just 2 characters, for example:

Will NOT work, also not: sb.nl ss.nl, aa.nl, bb.nl, ff.nl etc.

What does work: sbs.nl, ff1.nl etc.

It seems that there is a bug with just 2 characters.

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me – coke bottle design refreshment :))

Old thread – Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

– You cannot use a wildcard * for any site in the Trusted Sites zone

– You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet – 1, Trusted Sites – 2

Using a wildcard for a Trusted Site will display the “Windows failed to apply the Internet Explorer Zonemapping settings” and “Parameter incorrect” error

For example, add the following to the same User Policy under Site to Zone Assignment list – GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 – mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents – hopefully it helps someone

We also struggled with this ” Internet Explorer Zonemapping failed. ” error until I found this post. Then we removed all the wildcards from URLs in trusted sites zone and error went away.