- Инструкция по защите RDP подключения

- Переименуйте стандартную учетную запись администратора

- Блокировка RDP-подключений для учетных записей с пустым паролем

- Смена стандартного порта Remote Desktop Protocol

- Защита от буртфорса

- Настройка лимитов (таймаутов) для RDP/RDS сессий в Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Удалённый рабочий стол RDP: как включить и как подключиться по RDP

- Оглавление: Всё о RDP: от настройки до взлома

- Что такое RDP

- Как включить удалённый рабочий стол RDP

- Как включить удалённый рабочий стол на Windows 10 в командной строке

- Как включить удалённый рабочий стол на Windows 10 в графическом интерфейсе

- Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

- Как включить удалённый рабочий стол на Windows Server 2019 в настройках (графический интерфейс)

- Как настроить подключение к RDP из Интернета

- Как подключиться к другому компьютеру и видеть его экран по RDP

- Настройки mstsc

- Опции mstsc

- Как изменить порт для RDP

- RDP включён, но ошибка «соединение разорвано другой стороной»

Инструкция по защите RDP подключения

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

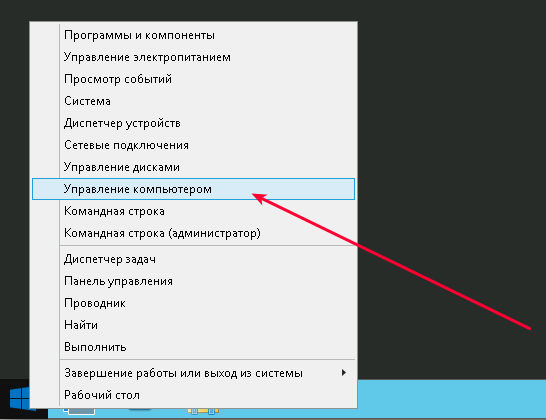

Нажмите Win + X и выберите «Управление компьютером»:

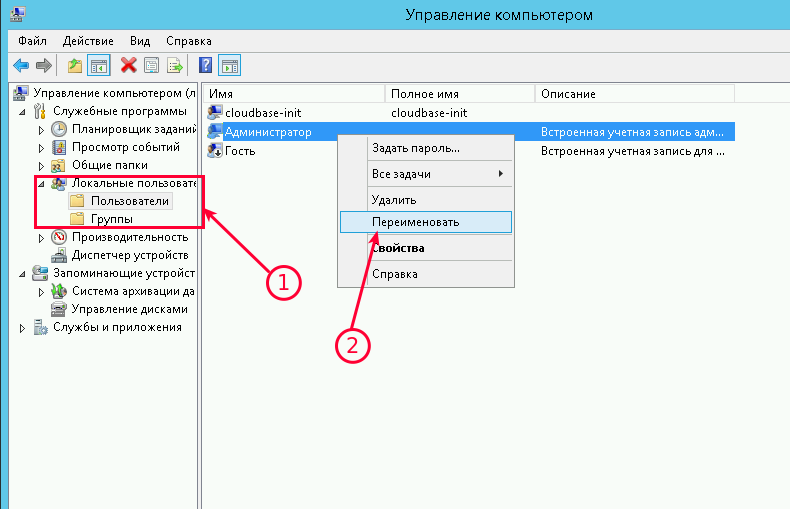

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

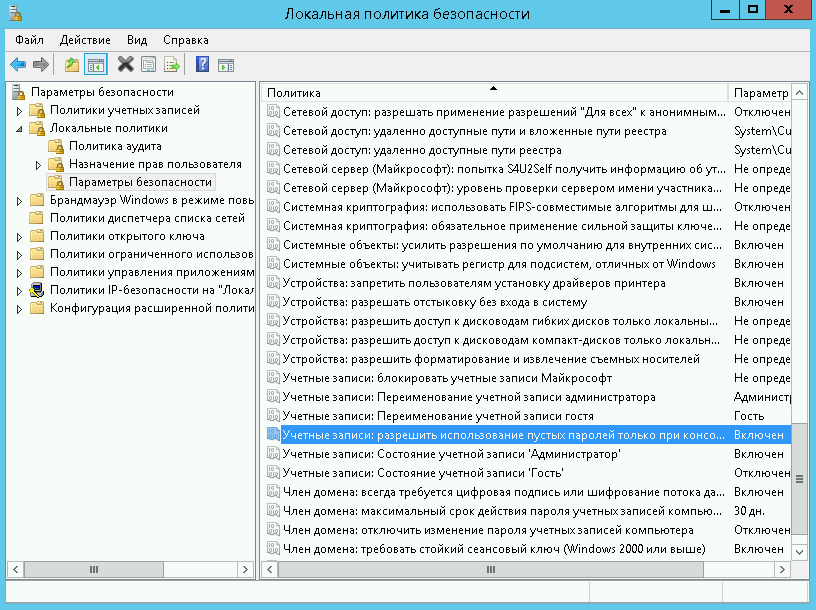

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

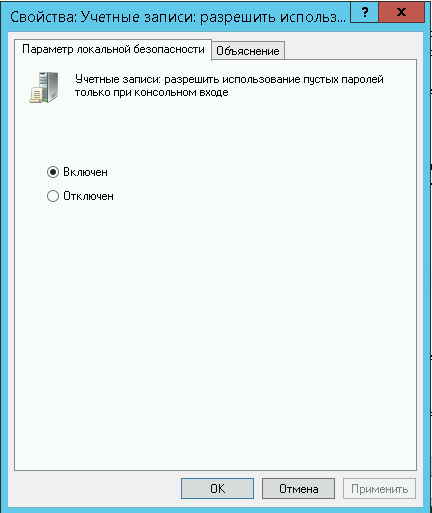

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей. » и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

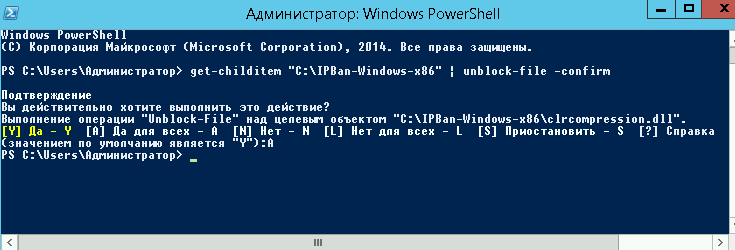

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershellи «ОК») и воспользуйтесь командой следующего вида:

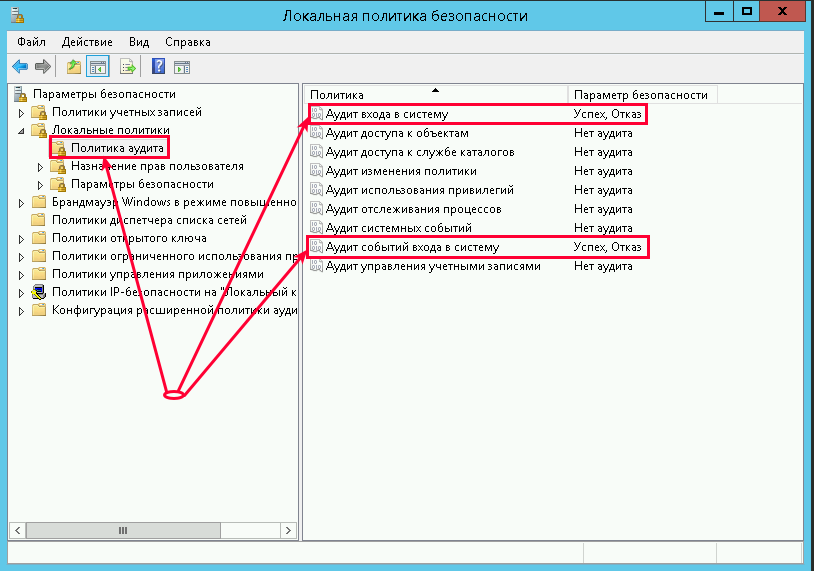

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

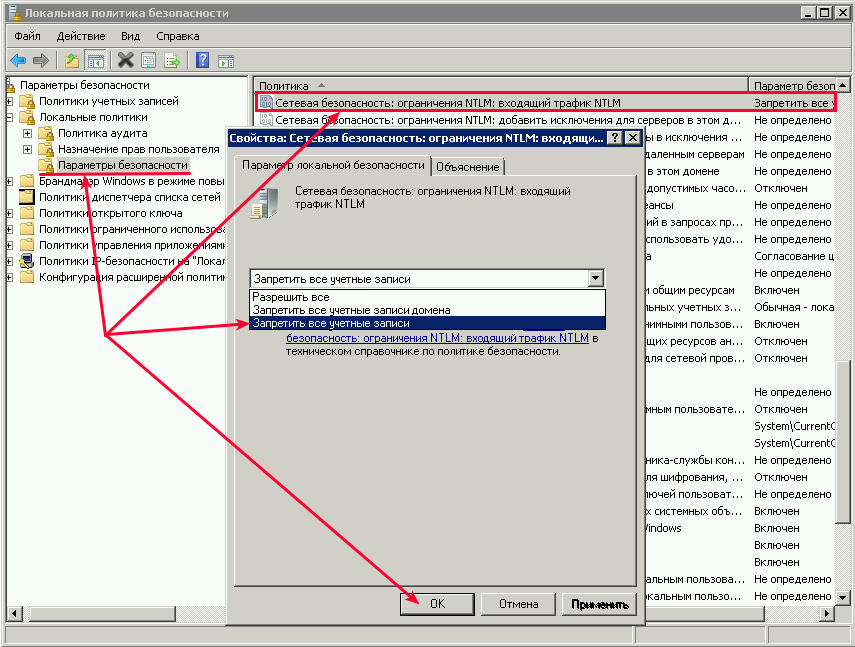

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

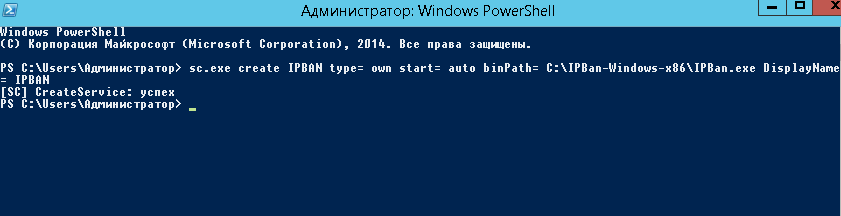

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

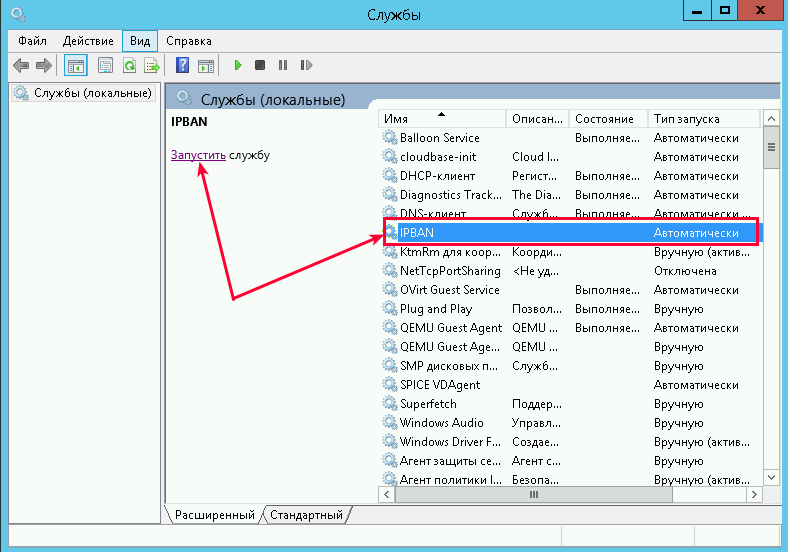

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

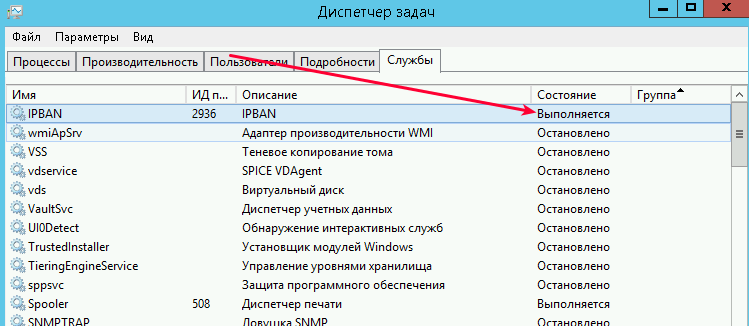

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

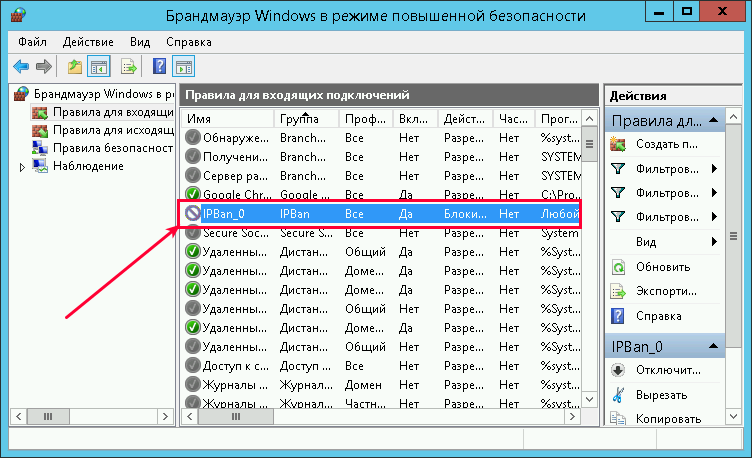

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

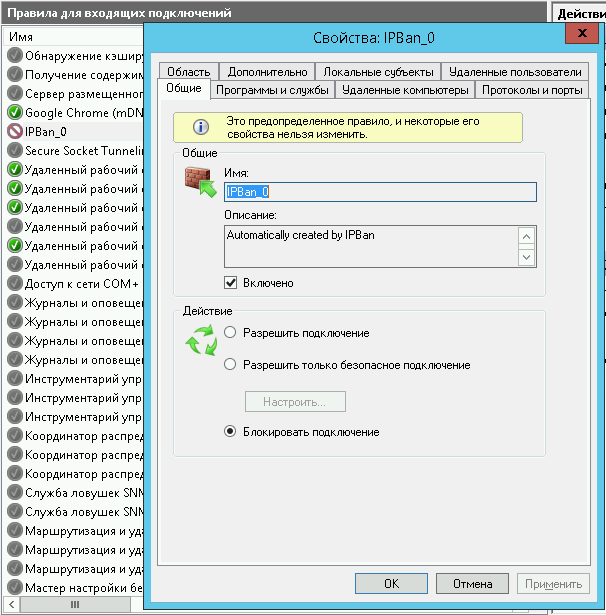

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Настройка лимитов (таймаутов) для RDP/RDS сессий в Windows

По-умолчанию, когда пользователь со своего компьютера закрывает окно своей RDP/RDS сессией в терминальном клиенте (mstsc, rdcman или rdp html web клиент) простым нажатием по крестику в окне, без выполнения выхода (logoff), его сессия переходит в режим disconnected (разъединённый сеанс). В этом режиме все запущенные пользователем программы, открытые документы и окна продолжают работать на удаленном сервере и потреблять ресурсы.

По-умолчанию в Windows RDP сессия пользователя может находится в состоянии disconnected до перезагрузки компьютера или явного ее завершения пользователем или администратором. Это довольно удобно, т.к. пользователь может в любой момент подключиться к своей старой сессии и продолжить работу с открытыми программами и документами.

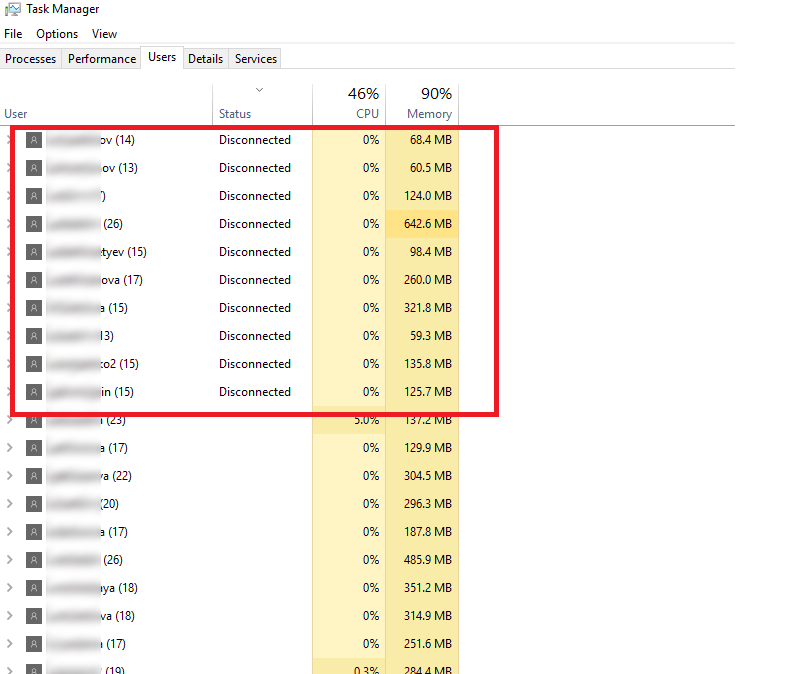

На следующем скриншоте видно, что отключенные сессии пользователей на RDS сервере с Windows Server 2016 используют около 35% памяти сервера. Кроме того незавершенные сессии могут блокировать открытые файлы на файловых серверах, вызывать проблемы с корректным сохранением данных в приложениях, профилях или User Profile Disks.

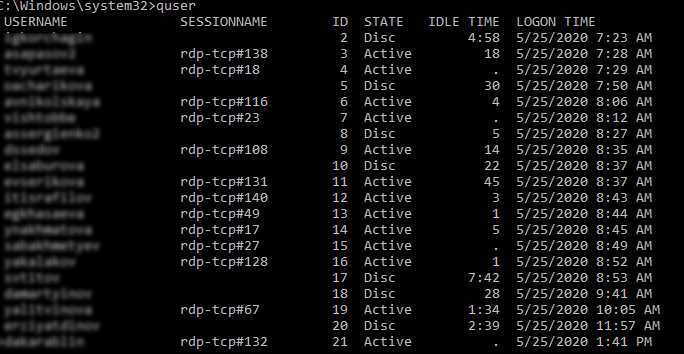

С помощью команды quser можно узнать, когда начата RDP сессия пользователя, длительность простоя и статус сессии.

Для автоматического завершения отключенных RDP/RDS сессий через определенный промежуток времени, вам нужно правильно настроить лимиты (таймауты).

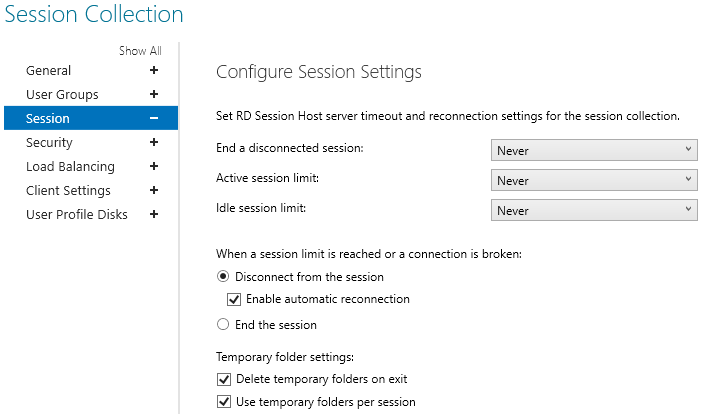

При использовании RDS сервера, вы можете настроить параметры таймаутов сессий в настройках RDS коллекций на вкладке Session.

Укажите время, через которое нужно завершить отключенный сеанс в параметре End a disconnected session (по умолчанию срок сеанса неограничен – never). Также вы можете выставить максимальную длительность активной RDP сессии (Active session limit) и отключение бездействующего сеанса (Idle session limit). Это жесткие таймауты применяются для всех сессий в RDS коллекции.

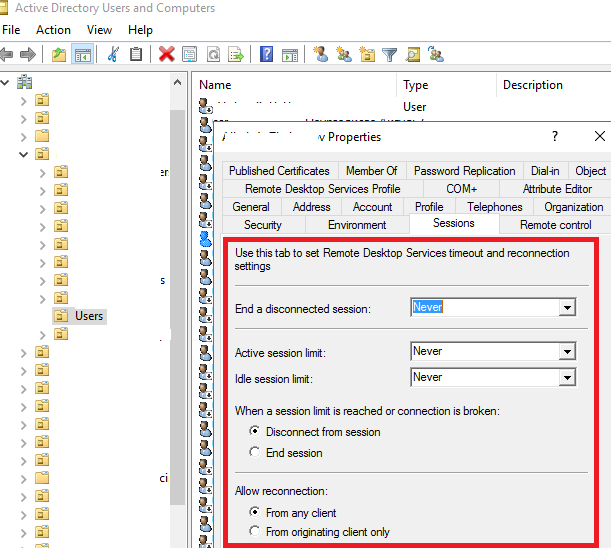

Также можно настроить ограничение времени RDP сессии в свойства локального (консоль lusrmgr.msc) или доменного пользователя (консоль dsa.msc — ADUC).

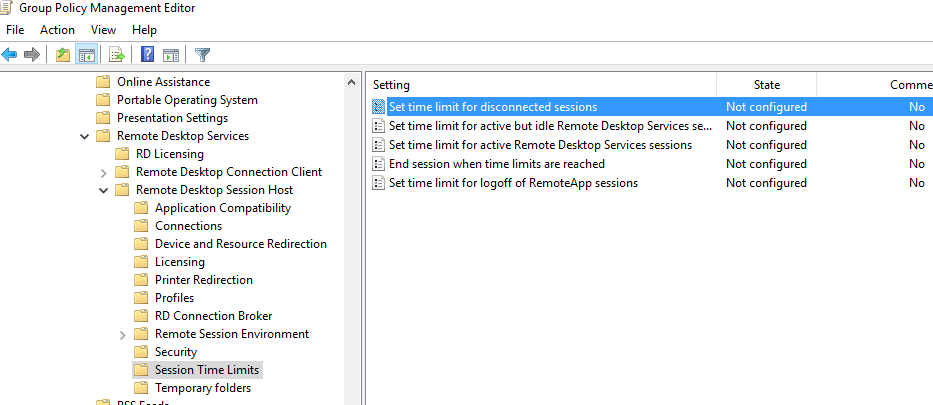

В Windows Server 2012 R2/2016/2019 можно настроить таймауты RDP сессий с помощью групповых политик. Можно использовать как редактор доменных GPO gpmc.msc, так и редактор локальных групповых политик (gpedit.msc) на конкретном RDS сервере или клиенте (если вы используете десктопную Windows в качестве терминального сервера)

Параметры таймаутов RDP сессий находятся в разделе GPO

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Session Time Limits (Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Ограничение сеансов по времени). Доступны следующие политики таймаутов:

- Set time limit for disconnected session (Задать ограничение по времени для отключенных сеансов)

- Set time limit for active but idle Remote Desktop Services sessions (Задать ограничение времени для активных, но бездействующих сеансов служб удаленных рабочих столов) – политика позволяет завершить простаивающие RDP сессии, в которых отсутствует ввод со стороны пользователя (движение мышкой, ввод символов с клавиатуры)

- Set time limit for active Remote Desktop Services sessions (Задать ограничение по времени для активных сеансов служб удаленных рабочих столов) – максимальный срок для любой (даже активной) RDP сессии пользователя, после которого она переводится в состояние disconnected;

- End Session when time limits are reached (Завершать сеанс при достижении ограничения по времени) – через какое время нужно завершать RDS сессию (logoff) вместо перевода ее в disconnected;

- Set time limit for logoff of RemoteApp sessions (Задать предел для выхода из сеансов RemoteApp)

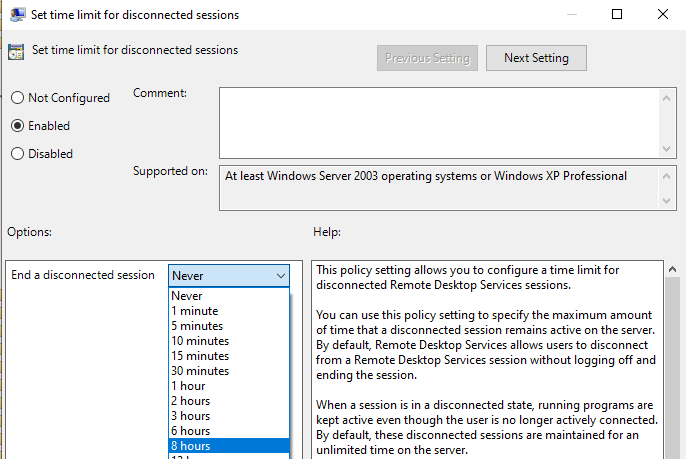

По умолчанию эти параметры не настроены. Чтобы автоматически завершать отключенные RDP сеансы пользователей через 8 часов, включите политику “Set time limit for disconnected session” = Enabled, и в выпадающем списке выберите 8 часов.

Сохраните изменения и обновите политики сервера (gpupdate /force). Новые настройки таймаутов будут применяться только к новым RDP сеансам, текущие сеансы придется завершить вручную.

- MaxDisconnectionTime

- MaxIdleTime

- MaxConnectionTime

- MaxDisconnectionTime

- RemoteAppLogoffTimeLimit

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Удалённый рабочий стол RDP: как включить и как подключиться по RDP

Оглавление: Всё о RDP: от настройки до взлома

Это первый раздел подробных пошаговых инструкций, которые расскажут как пользоваться RDP (удалённым рабочим столом).

Из этих мануалов вы узнаете:

- для чего нужен RDP

- как включить RDP на Windows

- как подключиться к компьютеру по RDP

- как запустить сервер RDP на Linux

- как подключиться к компьютеру по RDP из Linux

- как проверить безопасность RDP протокола и какие программы существуют для обнаружения служб RDP, сканирования, брут-форса и взлома RDP

Что такое RDP

Удалённый рабочий стол позволяет подключиться к другому компьютеру, видеть его экран, запускать программы на нём и работать за ним так, будто бы вы сидите перед ним.

Протокол удалённого рабочего стола (Remote Desktop Protocol, RDP) — это проприетарный протокол Microsoft, который предоставляет пользователю графический интерфейс для подключения к другому компьютеру через сетевое соединение. Для этого пользователь запускает клиентское программное обеспечение RDP, а на другом компьютере должно быть запущено программное обеспечение сервера RDP.

Клиенты для подключения по RDP существуют для большинства версий Microsoft Windows (включая Windows Mobile), Linux, Unix, macOS, iOS, Android и других операционных систем. RDP-серверы встроены в операционные системы Windows; RDP-сервер для Unix и OS X также существует. По умолчанию сервер прослушивает TCP-порт 3389 и UDP-порт 3389.

В настоящее время Microsoft называет своё официальное клиентское программное обеспечение RDP «Подключение к удалённому рабочему столу» (Remote Desktop Connection), которое ранее называлось «Клиент служб терминалов» (Terminal Services Client).

Файл клиента называется mstsc.exe.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Как включить удалённый рабочий стол на Windows 10 в командной строке

Нажмите Win+r и введите:

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

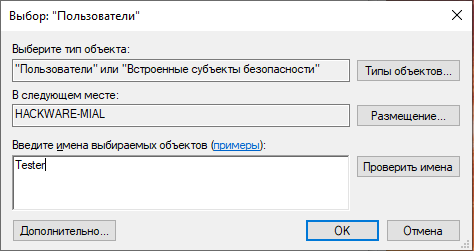

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

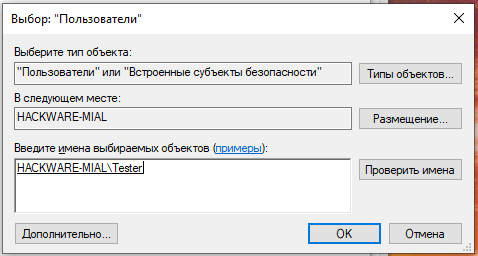

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

Как включить удалённый рабочий стол на Windows 10 в графическом интерфейсе

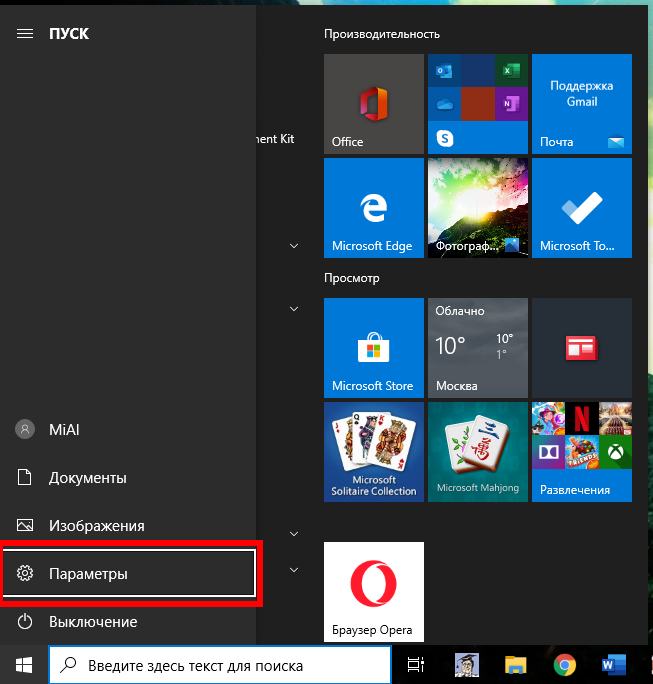

На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щёлкните значок Параметры:

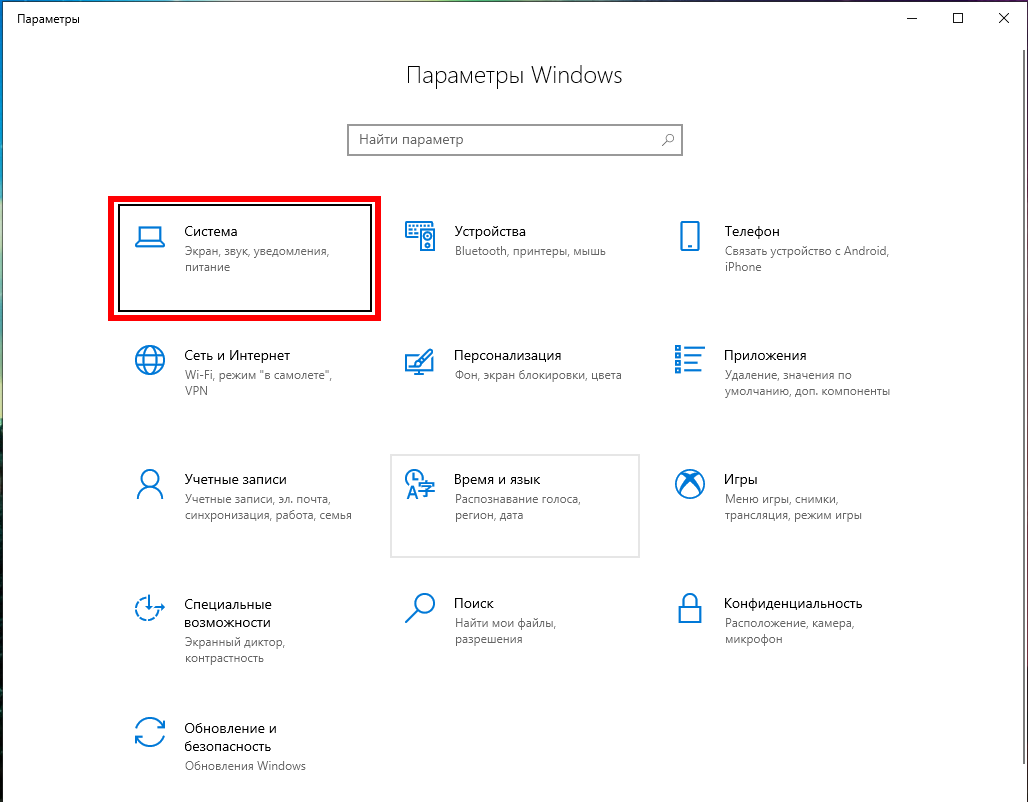

Выберите Система:

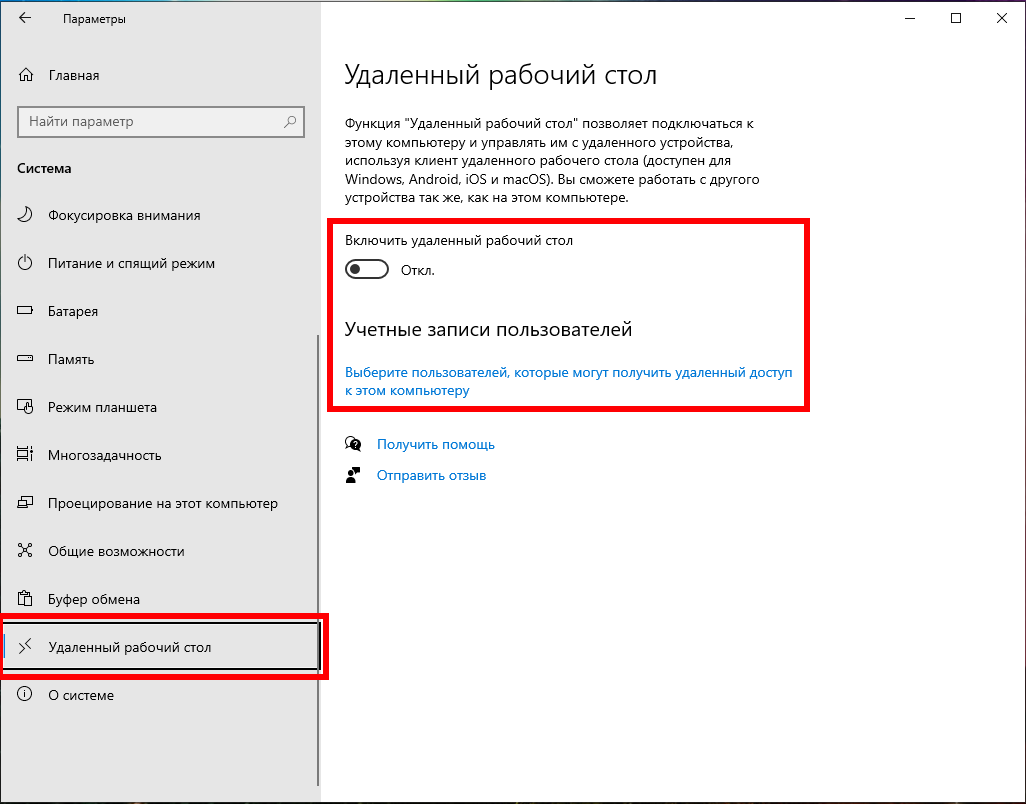

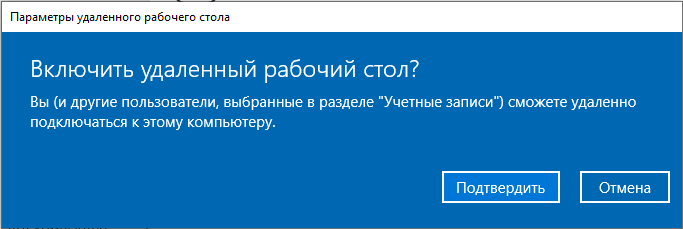

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок. Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

Подтвердите выбранное действие:

Дополнительно вы можете включить настройки:

- Оставлять мой компьютер в режиме бодрствования для соединения, когда он подключён к электросети

- Сделать мой компьютер обнаруживаемым в частных сетях для активации подключения с удалённым доступом

Кликнув «Дополнительные параметры» вы увидите настройки для изменения стандартного порта RDP и других свойств подключения.

Описанные выше способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Для отключения RDP запустите:

Как включить удалённый рабочий стол на Windows Server 2019 в настройках (графический интерфейс)

Если вы не дружите с терминалом, вы также можете включить службу RDP из графического интерфейса сервера. Откройте Диспетчер серверов из меню «Пуск» и нажмите на «Локальный сервер» в левой части. Найдите пункт «Удалённый рабочий стол» и кликните по слову «Отключено»:

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

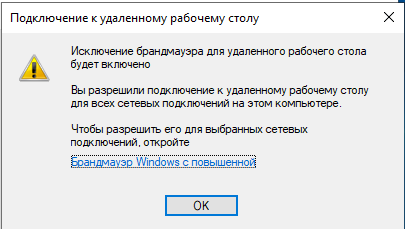

Согласитесь с изменением правила файервола:

Как настроить подключение к RDP из Интернета

RDP разрешает любые подключения, будь то из локальной сети или из Интернета. Для подключения из Интернета требуется, чтобы у вашего компьютера был белый IP.

Если же ваш Интернет-провайдер использует NAT, то вам нужно арендовать внешний (белый) IP адрес.

Если вы подключены к роутеру (они тоже всегда используют NAT), то вам нужно настроить проброску (форвардинг, переадресацию) портов следующим образом:

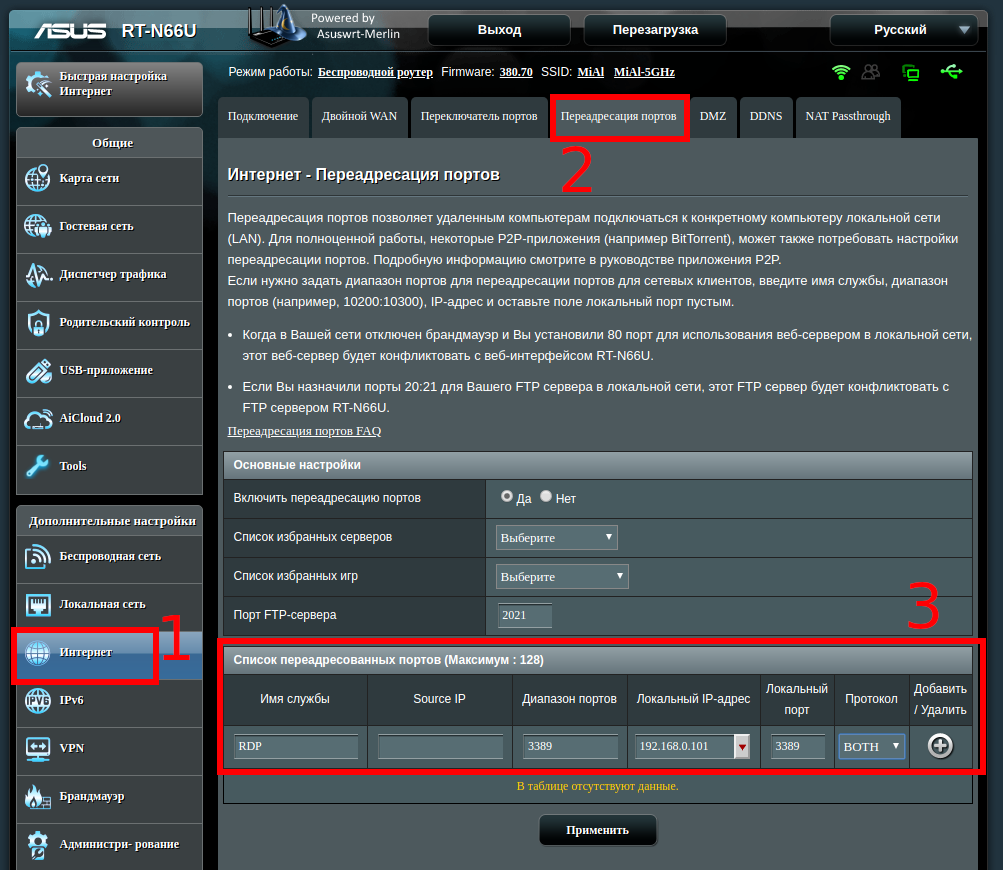

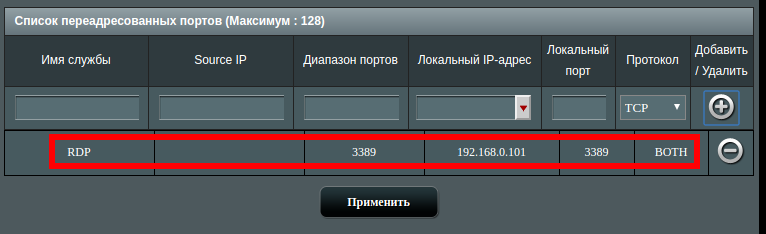

2. Последующие настройки нужно делать в роутере. Поскольку у всех разные модели роутеров, то конкретные действия и названия вкладок в панели администрирования роутеров могут различаться. Главное понять суть и найти соответствующую вкладку в роутере. Помните, что нужно перенаправить порты TCP и UDP с номером 3389.

Перейдите в панель управления роутером. В настройках роутера перейдите в раздел «Интернет» (может называться WAN), затем во вкладку «Переадресация портов» (может называться «Перенаправление портов», «Port Forwarding»):

3. Добавьте новое правило:

- Имя службы — введите любое

- Source IP (исходный IP адрес) оставьте пустым

- Диапазон портов — укажите порт 3389

- Локальный IP адрес — укажите IP адрес компьютера Windows, к которому будет выполняться подключение по RDP

- Локальный порт — укажите порт 3389

- Протокол — укажите Both (оба)

4. И нажмите кнопку «Добавить».

5. Сохраните сделанные изменения.

IP адрес компьютера Windows можно посмотреть командой:

Про переадресацию портов, о том, что это такое (на примере веб сервера), дополнительно читайте в статье «Apache Forwarding — проброска портов веб-сервера».

Ещё одним вариантом является использование VPN (виртуальной частной сети), в которой каждому компьютеру присваивается локальный адрес, но сама виртуальная частная сеть включает компьютеры которые могут быть размещены за пределами реальной частной сети. Подробности о VPN смотрите в статье «Доступ к службам компьютера через NAT и с серым IP с помощью OpenVPN».

Как подключиться к другому компьютеру и видеть его экран по RDP

Удалённый рабочий стол можно использовать для подключения к Windows 10 Pro и Windows 10 Корпоративная, Windows 8.1, Windows 8 Корпоративная и Windows 8 Pro, Windows 7 Pro, Windows 7 Корпоративная и Windows 7 Максимальная, а также для подключения к версиям выше Windows Server 2008. Подключиться к компьютерам под управлением выпуска «Домашняя» (например, Windows 10 Домашняя) нельзя.

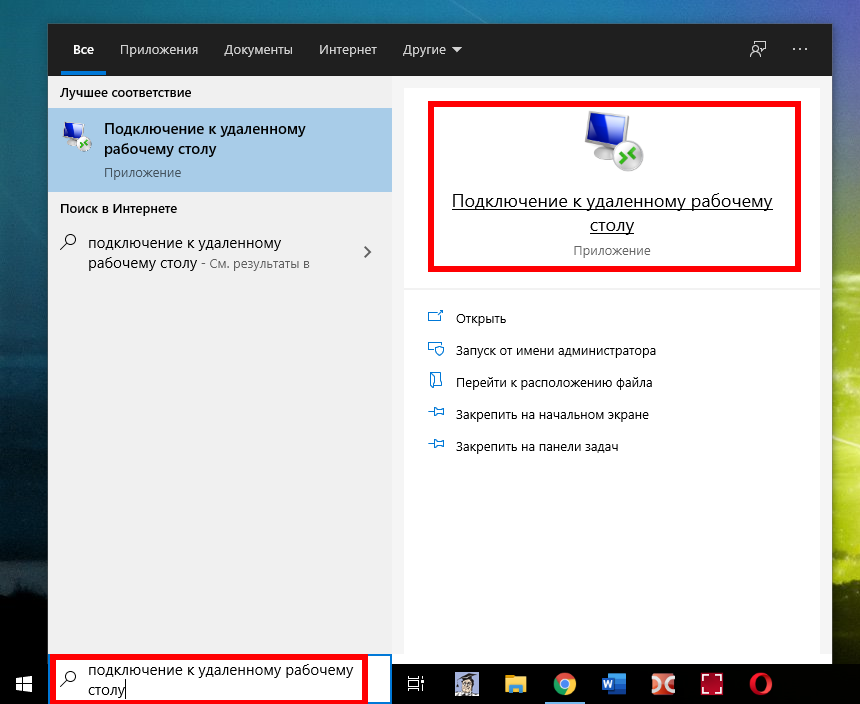

Предварительная настройка или включение клиента RDP не требуется. Откройте командную строку (либо Win+r) и запустите:

Либо нажмите кнопку «Пуск» и начните набирать «подключение к удаленному рабочему столу»:

Для подключения можно использовать IP либо имя компьютера. Если вы не знаете, что это такое, то смотрите статью «Имя компьютера Windows: как изменить и использовать».

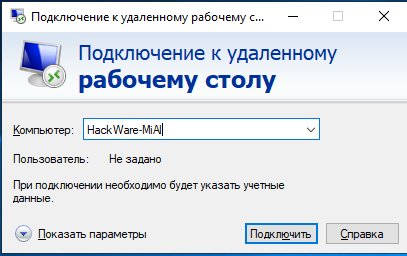

Введите IP либо имя компьютера, я буду использовать имя компьютера и подключусь к HackWare-MiAl:

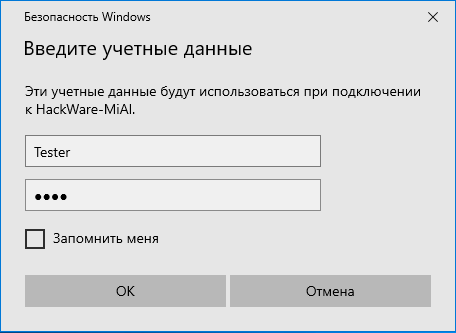

Вводим имя пользователя и пароль учётной записи на удалённом компьютере, то есть на том, к которому мы подключаемся. Можете поставить галочку «Запомнить меня», чтобы не вводить эти учётные данные в следующий раз:

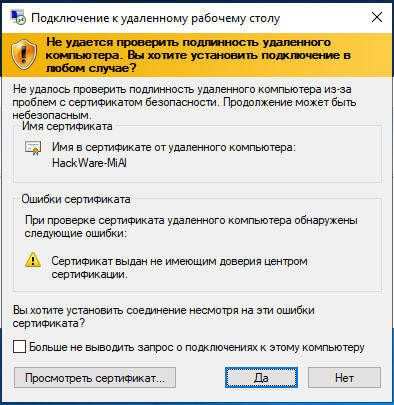

Нажимаем «Да»:

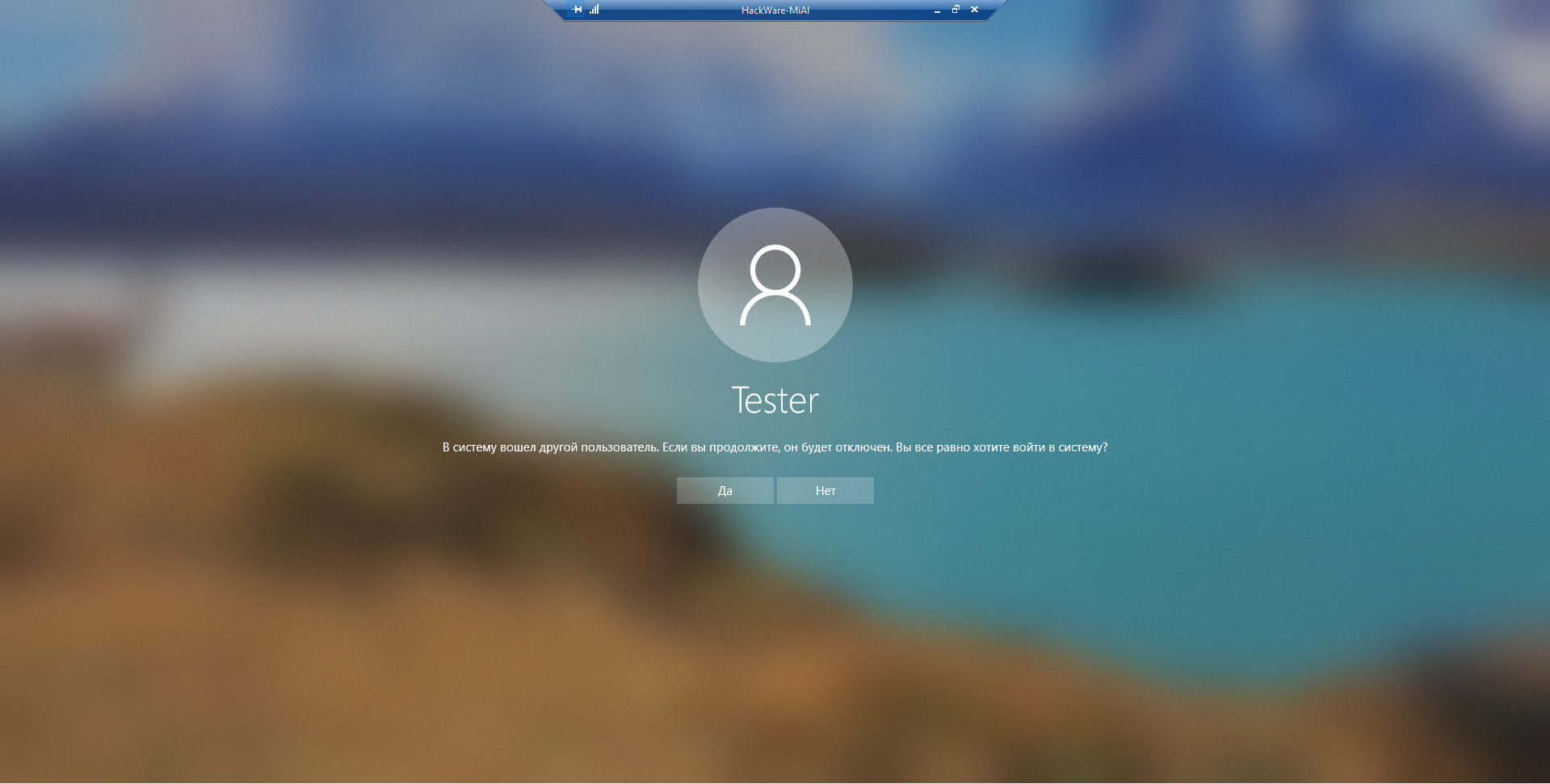

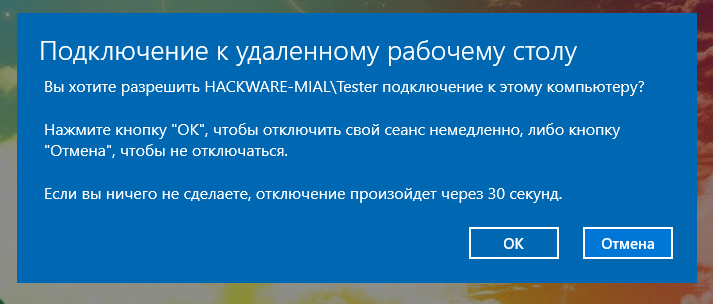

Система пишет, что в систему вошёл другой пользователь. Дело в том, что при подключении к удалённому компьютеру выполняется выход всех пользователей (в том числе того, от чьего имени мы подключаемся).

Если на удалённом компьютере выполнил вход какой-либо другой пользователь, то для него будет показано следующее сообщение:

Дело в том, что на одном компьютере Windows не могут одновременно работать несколько пользователей (имеется в виду по RDP, либо обычный вход и вход по RDP).

Теперь мы видим экран удалённого компьютера: работа с ним ничем не отличается, можно запускать программы, выполнять настройки и любые другие действия:

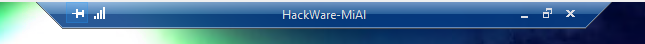

Обратите внимание на панель вверху в центре экрана:

С помощью этой панели можно:

- проверить качество подключения до удалённого компьютера;

- свернуть удалённый рабочий стол без отключения (работает как с любым приложением — для открытия рабочего стола достаточно кликнуть на его иконку на панели приложений);

- изменить размер экрана удалённого компьютера (то есть выйти из полноэкранного режима, либо войти в полноэкранный режим снова);

- закрыть подключение к удалённому рабочему столу.

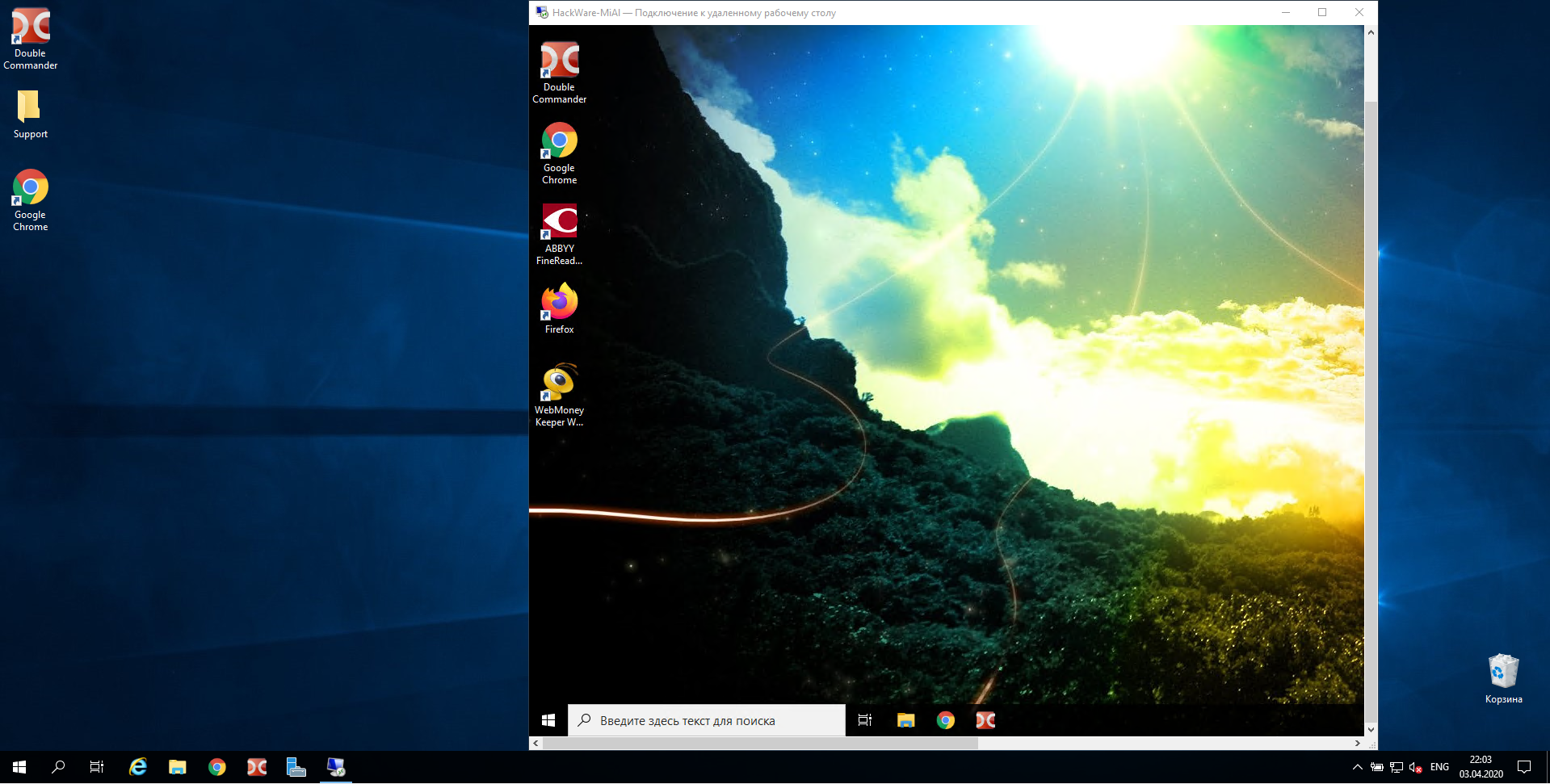

На следующем скриншоте удалённый рабочий стол не в полный экран на фоне основного рабочего стола сервера, с которого выполнено подключение:

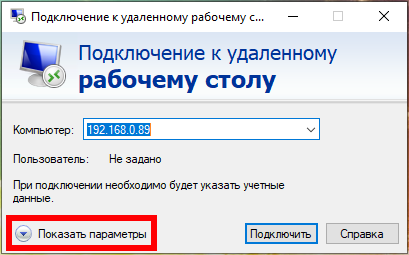

Настройки mstsc

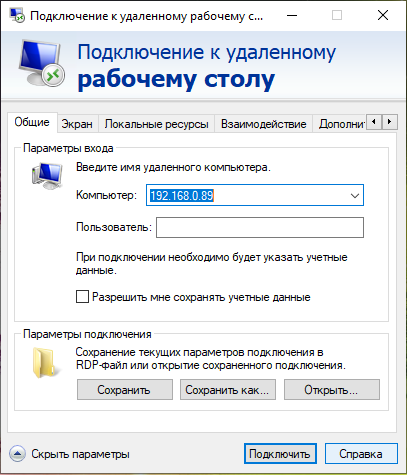

Рассмотрим дополнительные настройки программы mstsc, которые открываются при нажатии на кнопку «Показать параметры»:

На вкладке «Общие» вы можете указать имя пользователя.

Вы можете поставить галочку «Разрешить мне сохранять учётные данные» чтобы не вводить каждый раз имя пользователя и пароль.

При желании вы можете сохранить настройки в RDP файл или выбрать сохранённый ранее файл с настройками RDP.

На вкладке «Экран» доступны настройки:

- Укажите размер удалённого рабочего стола. Крайнее правое положение ползунка соответствует полноэкранному режиму.

- Использовать все мои мониторы для удалённого сеанса

- Укажите глубину цвета для удалённого сеанса.

- Отображать панель подключений при работе на полном экране

На вкладке «Локальные ресурсы» вы найдёте настройки:

- звука (где проигрывать и записывать звуки удалённого рабочего стола)

- клавиатуры (где будут работать сочетания клавиш — на текущем или удалённом рабочем столе)

- локальные ресурсы (использовать ли принтеры, буфер обмена, смарт-карты, порты, диски, устройства видеозахвата и PnP устройства)

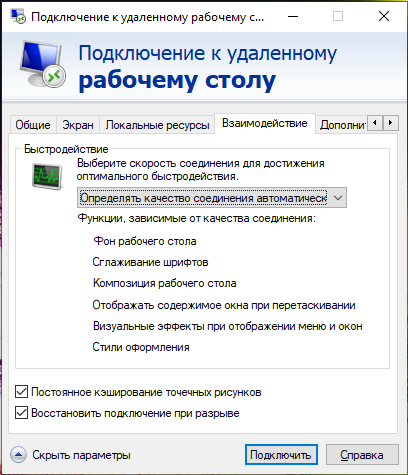

Вкладка «Взаимодействие»:

В разделе «Быстродействие» вы можете выбрать тип подключения и включить или отключить второстепенные функции, чтобы при любой скорости Интернета работа с удалённым столом была комфортной.

По умолчанию качество соединения определяется автоматически и также автоматически включаются или отключаются второстепенные функции.

Вручную можно включить или отключить (функции, зависимые от качества соединения):

- Фон рабочего стола

- Сглаживание шрифтов

- Композиция рабочего стола

- Отображать содержимое окна при перетаскивании

- Визуальные эффекты при отображении меню и окон

- Стили оформления

Также вы есть настройки:

- Постоянное кэширование точечных рисунков

- Восстановить подключение при разрыве

Вкладка «Дополнительно»:

Проверка подлинности сервера: Проверка подлинности сервера удостоверяет, что подключение выполняется к правильному удалённому компьютеру. Строгость проверки, необходимая для подключения, определяется политикой безопасности

Если не удалось подтвердить подлинность удалённого компьютера, то доступны варианты:

- Предупреждать

- Подключаться без предупреждения

- Не соединять

Подключение из любого места: Настройка параметров для подключения через шлюз при удалённой работе.

Опции mstsc

Хотя mstsc является утилитой с графическим интерфейсом, вы можете запускать программу в командной строке с опциями. Далее рассмотрены эти опции.

- «файл подключения» — имя RDP-файла для подключения.

- /v: —удалённый компьютер, к которому нужно подключиться.

- /g: — сервер шлюза удалённых рабочих столов, который следует использовать для подключения. Этот параметр считывается, только если удалённый компьютер конечной точки указан с использованием /v.

- /admin — подключает вас к сеансу администрирования удалённого компьютера.

- /f — запускает удалённый рабочий стол в полноэкранном режиме.

- /w: — ширина окна удалённого рабочего стола.

- /h: — высота окна удалённого рабочего стола.

- /public — запускает удалённый рабочий стол в общем режиме.

- /span — сопоставляет ширину и высоту удалённого рабочего стола с соответствующими характеристиками локального виртуального рабочего стола и развёртывает изображение на несколько мониторов при необходимости. Для этого все мониторы должны быть размещены так, чтобы образовался прямоугольник.

- /multimon — задаёт расположение элементов на мониторах, используемых для сеанса служб удалённого рабочего стола, так, чтобы оно соответствовало текущей конфигурации на стороне клиента.

- /edit — открывает указанный RDP-файл подключения, чтобы его можно было изменить.

- /restrictedAdmin — подключает вас к удалённому компьютеру в режиме ограниченного администрирования. В этом режиме учётные данные не отправляются на удалённый компьютер, что обеспечивает защиту при подключении к скомпрометированному компьютеру. Но подключения с удалённого компьютера могут не проходить проверку подлинности со стороны других компьютеров, и это может влиять на функциональность и совместимость приложений. Этот параметр подразумевает наличие параметра /admin.

- /remoteGuard — подключает текущее устройство к удалённому устройству с помощью Remote Guard. Remote Guard предотвращает отправку учётных данных на удалённый компьютер, обеспечивая защиту при подключении к скомпрометированному удалённому компьютеру. В отличие от режима ограниченного администрирования Remote Guard также поддерживает соединения с удалённого устройства, перенаправляя все запросы обратно на ваше устройство.

- /prompt — запрашивает учётные данные пользователя при подключении к удалённому компьютеру.

- /shadow: идентификатор сеанса, для которого требуется теневое управление.

- /control — разрешает управление сеансом при теневом управлении.

- /noConsentPrompt — разрешает теневое управление без согласия пользователя.

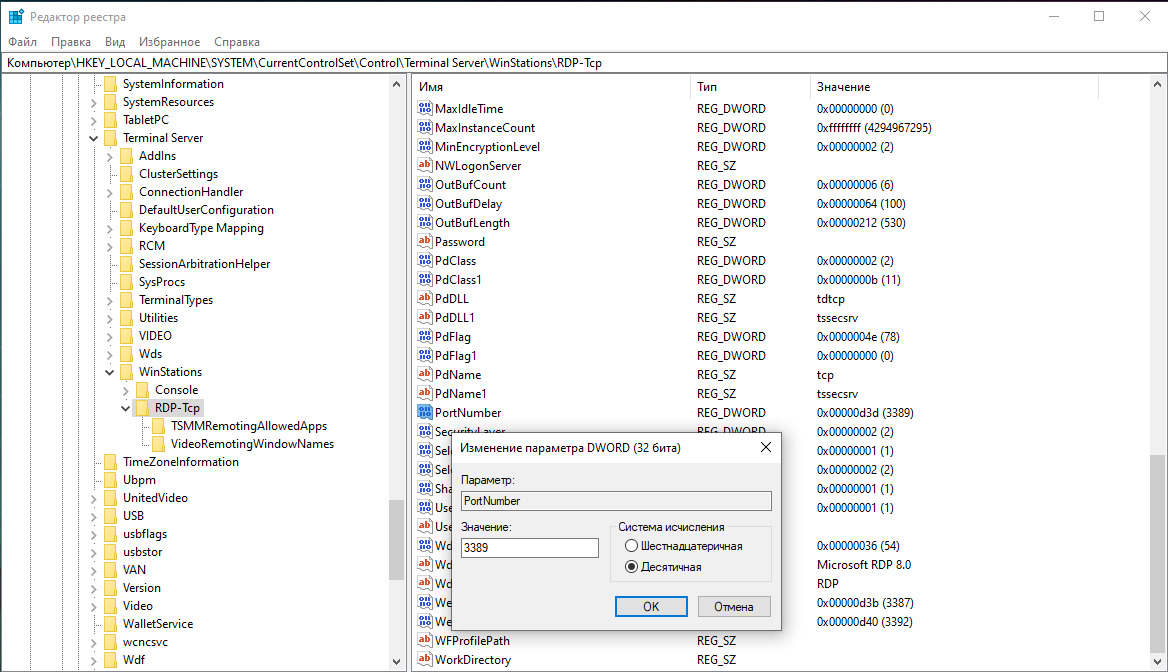

Как изменить порт для RDP

При подключении к компьютеру (клиенту Windows или Windows Server) через клиент удалённого рабочего стола функция удалённого рабочего стола на вашем компьютере «слышит» запрос на подключение через определённый порт прослушивания (по умолчанию 3389). Вы можете изменить этот порт прослушивания на компьютерах с Windows, изменив реестр.

- Запустите редактор реестра. (Введите regedit в поле поиска.)

- Перейдите к следующему подразделу реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

- Нажмите «Правка» → «Изменить», а затем нажмите «Десятичная».

- Введите новый номер порта и нажмите кнопку ОК.

- Закройте редактор реестра и перезагрузите компьютер.

При следующем подключении к этому компьютеру с помощью подключения к удалённому рабочему столу необходимо ввести новый порт. Если вы используете брандмауэр, обязательно настройте брандмауэр для разрешения подключений к новому номеру порта.

RDP включён, но ошибка «соединение разорвано другой стороной»

Если RDP настроен правильно, то система может отвергать подключения с учётными данными обычного пользователя без прав администратора. Для исправления, сделайте этого пользователя администратором, либо зайдите под учётными данными пользователя, у которого уже есть права администратора.