- Windows network level authentication

- Windows network level authentication

- Network security: LAN Manager authentication level

- Reference

- Possible values

- Best practices

- Policy Location

- Registry Location

- Default values

- Policy management

- Restart requirement

- Group Policy

- Security considerations

- Vulnerability

- Countermeasure

- Potential impact

- Сетевая безопасность: уровень проверки подлинности LAN Manager Network security: LAN Manager authentication level

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение политики Policy Location

- Расположение реестра Registry Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Windows network level authentication

NLA — Network Level Authentication, проверка подлинности на уровне сети.

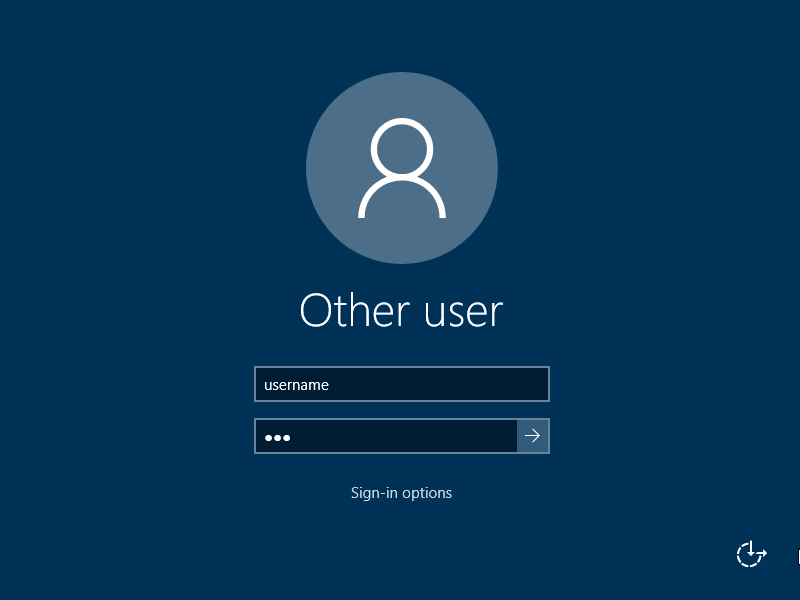

RDP сервер без NLA после подключения рисует интерфейс для ввода пароля:

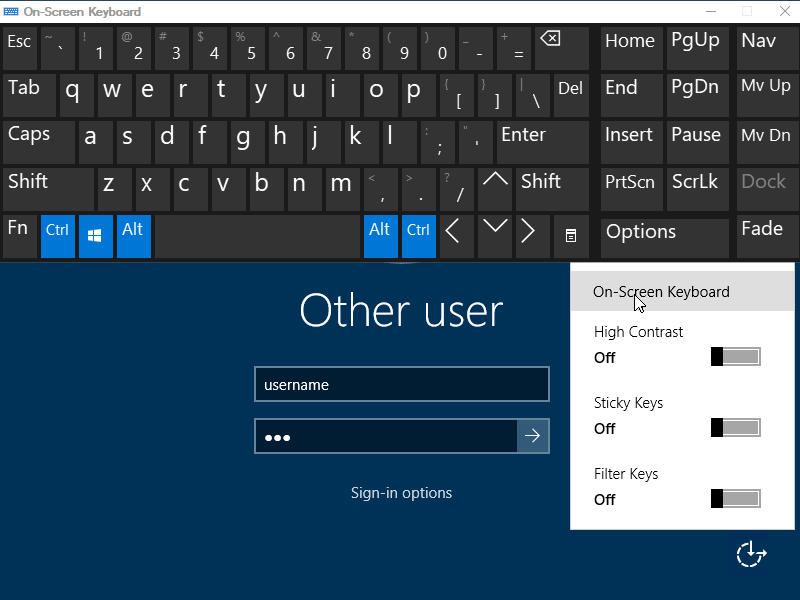

Если на RDP сервере включена обязательная NLA, то до проверки пароля сервер ничего не рисует. Клиенту нужно самостоятельно рисовать интерфейс. Интерфейс ввода пароля WTware выглядит так:

NLA по умолчанию включен на Windows 2012 Server и новее. Что в NLA хорошо:

- + NLA безопаснее. Без NLA сервер договаривается о сжатии графики, позволяет открывать COM-порты, подключать смарт-карты каждому клиенту, который может к нему подключиться по TCP/IP. Чем больше общается клиент с сервером, тем выше вероятность взлома. С NLA сервер до проверки пароля ничего с клиентом не согласовывает.

Что в NLA плохо:

- — Нет никакой возможности заменить пароль, срок действия которого истек. Менять пароль нужно в каком-то другом интерфейсе, не через RDP подключение.

- — Интерфейс ввода пароля без экранной клавиатуры.

- — Диагностика ошибок хуже. Без NLA Windows подробно объяснит, что не так с логином или паролем. С NLA сервер отключает соединение, не объясняя, почему авторизация не удалась.

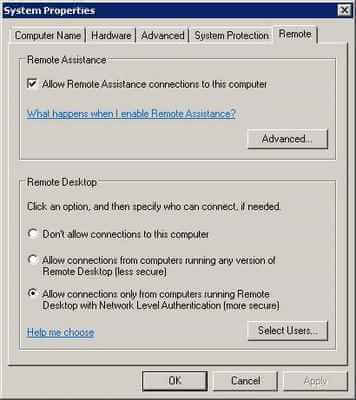

Чтобы отключить обязательную NLA, надо на сервере запустить Local Group Policy Editor (для сервера, входящего в домен, можно воспользоваться политиками домена):

Windows network level authentication

Windows 2008R2, Windows Vista and Windows 7 поддерживают новую функцию, называемую проверка на уровне сети NLA (Network Level Authentication). Эта функция позволяют реализовать более безопасный метод подключения к удаленному рабочему столу. Чтобы задействовать network level authentication нужно установить соответствующий переключатель на Удаленный рабочий стол (Remote) в окне «Свойства системы».

Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP SP3-01

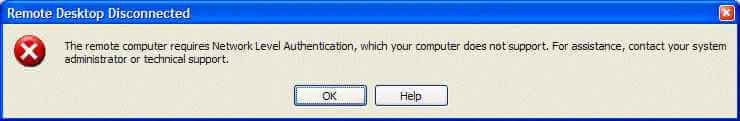

Windows XP SP3 также

поддерживает Network Level Authentication для подключаемых устройств. Однако, по умолчанию, при попытке подключения с машины XP SP3 к устройству, работающему по протоколу NLA, вы получите следующую ошибку:

The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP SP3-02

Для того, чтобы исправить эту ошибку, необходимо на машине с Windows XP внести несколько изменений в реестр.

1. Нажмите кнопку Пуск, выберите пункт Run, введите команду regedit.

2. Перейдите к следующей ветке реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

3. Щелкните правой кнопкой мыши по параметру «Security Packages» и выберите Modify..

4. В поле значения параметра добавьте строку tspkg, все остальные строки оставьте без изменений, а затем нажмите кнопку ОК.

5. Затем перейдите в ветку реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

6. Измените значение параметра «SecurityProviders».

7. В поле значений добавьте строку credssp.dll, все остальные строки SSP оставьте без изменений, и нажмите OK.

8. Закройте редактор реестра.

9. Перезагрузите компьютер.

Теперь при попытке подключиться к удаленному компьютеру, с включенной NLA, соединение будет установлено.

Network security: LAN Manager authentication level

Applies to

Describes the best practices, location, values, policy management and security considerations for the Network security: LAN Manager authentication level security policy setting.

Reference

This policy setting determines which challenge or response authentication protocol is used for network logons. LAN Manager (LM) includes client computer and server software from Microsoft that allows users to link personal devices together on a single network. Network capabilities include transparent file and print sharing, user security features, and network administration tools. In Active Directory domains, the Kerberos protocol is the default authentication protocol. However, if the Kerberos protocol is not negotiated for some reason, Active Directory uses LM, NTLM, or NTLM version 2 (NTLMv2).

LAN Manager authentication includes the LM, NTLM, and NTLMv2 variants, and it is the protocol that is used to authenticate all client devices running the Windows operating system when they perform the following operations:

- Join a domain

- Authenticate between Active Directory forests

- Authenticate to domains based on earlier versions of the Windows operating system

- Authenticate to computers that do not run WindowsВ operating systems, beginning with WindowsВ 2000

- Authenticate to computers that are not in the domain

Possible values

- Send LM & NTLM responses

- Send LM & NTLM — use NTLMv2 session security if negotiated

- Send NTLM responses only

- Send NTLMv2 responses only

- Send NTLMv2 responses only. Refuse LM

- Send NTLMv2 responses only. Refuse LM & NTLM

- Not Defined

The Network security: LAN Manager authentication level setting determines which challenge/response authentication protocol is used for network logons. This choice affects the authentication protocol level that clients use, the session security level that the computers negotiate, and the authentication level that servers accept. The following table identifies the policy settings, describes the setting, and identifies the security level used in the corresponding registry setting if you choose to use the registry to control this setting instead of the policy setting.

| Setting | Description | Registry security level |

|---|---|---|

| Send LM & NTLM responses | Client devices use LM and NTLM authentication, and they never use NTLMv2 session security. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 0 |

| Send LM & NTLM – use NTLMv2 session security if negotiated | Client devices use LM and NTLM authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 1 |

| Send NTLM response only | Client devices use NTLMv1 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 2 |

| Send NTLMv2 response only | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 3 |

| Send NTLMv2 response only. Refuse LM | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers refuse to accept LM authentication, and they will accept only NTLM and NTLMv2 authentication. | 4 |

| Send NTLMv2 response only. Refuse LM & NTLM | Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers refuse to accept LM and NTLM authentication, and they will accept only NTLMv2 authentication. | 5 |

Best practices

- Best practices are dependent on your specific security and authentication requirements.

Policy Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Registry Location

Default values

The following table lists the actual and effective default values for this policy. Default values are also listed on the policy’s property page.

| Server type or GPO | Default value |

|---|---|

| Default Domain Policy | Not defined |

| Default Domain Controller Policy | Not defined |

| Stand-Alone Server Default Settings | Send NTLMv2 response only |

| DC Effective Default Settings | Send NTLMv2 response only |

| Member Server Effective Default Settings | Send NTLMv2 response only |

| Client Computer Effective Default Settings | Not defined |

Policy management

This section describes features and tools that are available to help you manage this policy.

Restart requirement

None. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Group Policy

Modifying this setting may affect compatibility with client devices, services, and applications.

Security considerations

This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Vulnerability

In WindowsВ 7 and WindowsВ Vista, this setting is undefined. In WindowsВ ServerВ 2008В R2 and later, this setting is configured to Send NTLMv2 responses only.

Countermeasure

Configure the Network security: LAN Manager Authentication Level setting to Send NTLMv2 responses only. Microsoft and a number of independent organizations strongly recommend this level of authentication when all client computers support NTLMv2.

Potential impact

Client devices that do not support NTLMv2 authentication cannot authenticate in the domain and access domain resources by using LM and NTLM.

Сетевая безопасность: уровень проверки подлинности LAN Manager Network security: LAN Manager authentication level

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для параметра «Безопасность сети: настройка политики безопасности уровня проверки подлинности lan Manager». Describes the best practices, location, values, policy management and security considerations for the Network security: LAN Manager authentication level security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какой протокол проверки подлинности запроса или ответа используется для сетевых учетных данных. This policy setting determines which challenge or response authentication protocol is used for network logons. Lan Manager (LM) включает клиентский компьютер и серверное программное обеспечение корпорации Майкрософт, которое позволяет пользователям связывать личные устройства в одной сети. LAN Manager (LM) includes client computer and server software from Microsoft that allows users to link personal devices together on a single network. Сетевые возможности включают прозрачный общий доступ к файлам и печати, функции безопасности пользователей и средства администрирования сети. Network capabilities include transparent file and print sharing, user security features, and network administration tools. В доменах Active Directory протокол Kerberos является протоколом проверки подлинности по умолчанию. In Active Directory domains, the Kerberos protocol is the default authentication protocol. Однако если по какой-либо причине протокол Kerberos не согласован, Active Directory использует LM, NTLM или NTLM версии 2 (NTLMv2). However, if the Kerberos protocol is not negotiated for some reason, Active Directory uses LM, NTLM, or NTLM version 2 (NTLMv2).

Проверка подлинности Lan Manager включает варианты LM, NTLM и NTLMv2, а также протокол, используемый для проверки подлинности всех клиентских устройств под управлением операционной системы Windows при выполнении следующих операций: LAN Manager authentication includes the LM, NTLM, and NTLMv2 variants, and it is the protocol that is used to authenticate all client devices running the Windows operating system when they perform the following operations:

- Присоединяйтесь к домену Join a domain

- Проверка подлинности между лесами Active Directory Authenticate between Active Directory forests

- Проверка подлинности в доменах на основе более ранних версий операционной системы Windows Authenticate to domains based on earlier versions of the Windows operating system

- Проверка подлинности на компьютерах, на которые не работают операционные системы Windows, начиная с Windows 2000 Authenticate to computers that do not run Windows operating systems, beginning with Windows 2000

- Проверка подлинности на компьютерах, не в домене Authenticate to computers that are not in the domain

Возможные значения Possible values

- Отправка ответов LM & NTLM Send LM & NTLM responses

- Send LM & NTLM — use NTLMv2 session security if negotiated Send LM & NTLM — use NTLMv2 session security if negotiated

- Отправлять только ответы NTLM Send NTLM responses only

- Отправлять только ответы NTLMv2 Send NTLMv2 responses only

- Отправлять только ответы NTLMv2. Send NTLMv2 responses only. Отказаться от LM Refuse LM

- Отправлять только ответы NTLMv2. Send NTLMv2 responses only. Отказаться от LM & NTLM Refuse LM & NTLM

- Не определено Not Defined

Параметр сетевой безопасности: параметр уровня проверки подлинности LAN Manager определяет, какой протокол проверки подлинности для запроса/ответа используется для сетевых учетных данных. The Network security: LAN Manager authentication level setting determines which challenge/response authentication protocol is used for network logons. Этот выбор влияет на уровень протокола проверки подлинности, который используют клиенты, уровень безопасности сеанса, который согласовыются компьютерами, и уровень проверки подлинности, принятый серверами. This choice affects the authentication protocol level that clients use, the session security level that the computers negotiate, and the authentication level that servers accept. В следующей таблице указаны параметры политики, описаны параметры и уровень безопасности, используемый в соответствующем параметре реестра, если для управления этим параметром используется реестр, а не параметр политики. The following table identifies the policy settings, describes the setting, and identifies the security level used in the corresponding registry setting if you choose to use the registry to control this setting instead of the policy setting.

| Параметр Setting | Описание Description | Уровень безопасности реестра Registry security level |

|---|---|---|

| Отправка ответов & LM NTLM Send LM & NTLM responses | Клиентские устройства используют проверку подлинности LM и NTLM и никогда не используют безопасность сеанса NTLMv2. Client devices use LM and NTLM authentication, and they never use NTLMv2 session security. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 0 0 |

| Отправка LM & NTLM — используйте безопасность сеанса NTLMv2 при согласовании Send LM & NTLM – use NTLMv2 session security if negotiated | Клиентские устройства используют проверку подлинности LM и NTLM, а также используют безопасность сеанса NTLMv2, если сервер поддерживает ее. Client devices use LM and NTLM authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 1 1 |

| Отправка только ответа NTLM Send NTLM response only | Клиентские устройства используют проверку подлинности NTLMv1 и используют безопасность сеанса NTLMv2, если сервер ее поддерживает. Client devices use NTLMv1 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 2 2 |

| Отправка только ответа NTLMv2 Send NTLMv2 response only | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеанса NTLMv2, если сервер ее поддерживает. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 3 3 |

| Отправьте только ответ NTLMv2. Send NTLMv2 response only. Отказаться от LM Refuse LM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеанса NTLMv2, если сервер ее поддерживает. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена не принимают проверку подлинности LM и принимают только проверку подлинности NTLM и NTLMv2. Domain controllers refuse to accept LM authentication, and they will accept only NTLM and NTLMv2 authentication. | 4 4 |

| Отправьте только ответ NTLMv2. Send NTLMv2 response only. Отказаться от LM & NTLM Refuse LM & NTLM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеанса NTLMv2, если сервер ее поддерживает. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена не принимают проверку подлинности LM и NTLM и принимают только проверку подлинности NTLMv2. Domain controllers refuse to accept LM and NTLM authentication, and they will accept only NTLMv2 authentication. | 5 5 |

Рекомендации Best practices

- Практические советы зависят от конкретных требований к безопасности и проверке подлинности. Best practices are dependent on your specific security and authentication requirements.

Расположение политики Policy Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Расположение реестра Registry Location

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отправка только ответа NTLMv2 Send NTLMv2 response only |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отправка только ответа NTLMv2 Send NTLMv2 response only |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отправка только ответа NTLMv2 Send NTLMv2 response only |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения. Modifying this setting may affect compatibility with client devices, services, and applications.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

В Windows 7 и Windows Vista этот параметр не заданной. In Windows 7 and Windows Vista, this setting is undefined. В Windows Server 2008 R2 и более поздних, этот параметр настраивается только для отправки ответов NTLMv2. In Windows Server 2008 R2 and later, this setting is configured to Send NTLMv2 responses only.

Противодействие Countermeasure

Настройка сетевой безопасности: настройка уровня проверки подлинности LAN Manager для отправки только ответов NTLMv2. Configure the Network security: LAN Manager Authentication Level setting to Send NTLMv2 responses only. Корпорация Майкрософт и ряд независимых организаций настоятельно рекомендуют этот уровень проверки подлинности, если все клиентские компьютеры поддерживают NTLMv2. Microsoft and a number of independent organizations strongly recommend this level of authentication when all client computers support NTLMv2.

Возможное влияние Potential impact

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM. Client devices that do not support NTLMv2 authentication cannot authenticate in the domain and access domain resources by using LM and NTLM.