- Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019?

- Что такое сетевое расположение (профиль) в Windows?

- Как установить сетевой профиль в Windows 10?

- Как изменить сетевое расположение Windows 10 с публичного на частное?

- Изменение типов сети с помощью PowerShell в Windows 10

- Установка типа сети с помощью реестра Windows

- Изменение типа сетевого расположения с помощью политики безопасности

- Windows network location awareness

- Default Settings

- Default Behavior

- Dependencies

- Restore Default Startup Configuration for Network Location Awareness

- Network location awareness service not starting.

- Windows network location awareness

- Asked by:

- General discussion

- Windows Troubleshooter Guide/Network Location Awareness

- Contents

- Detecting Internet Connectivity [ edit | edit source ]

- Method [ edit | edit source ]

- Analysis [ edit | edit source ]

- Configuring NCSI [ edit | edit source ]

- Privacy [ edit | edit source ]

Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019?

В этой статье мы рассмотрим концепцию сетевого профиля в Windows, рассмотрим, какие типы сетевых профилей бывают, для чего они используются и как изменить назначенный сетевой профиль с общедоступного на частный или наоборот в Windows 10 и Windows Server 2019/2016. Это необходимо, если местоположение в сети по ошибке определяется как общедоступная сеть, тогда как оно должно быть частной.

Сетевые профили Windows являются частью брандмауэра Защитника Windows в режиме повышенной безопасности и позволяют применять различные правила брандмауэра в зависимости от типа сети, к которой подключён компьютер. В зависимости от профиля, используемого для вашего сетевого подключения, другие компьютеры могут видеть или не видеть ваш компьютер в сети (настройки сетевого обнаружения), использовать общие сетевые папки и принтеры.

Что такое сетевое расположение (профиль) в Windows?

Сетевые профили впервые появились в Vista и Windows Server 2008. В Windows 10 (Windows Server 2016) вы можете назначить один из следующих профилей сетевой безопасности (местоположений) для вашей сетевой карты, будь то Ethernet или Wi-Fi:

- Частная или Домашняя сеть (Private) — профиль доверенной сети (домашней или офисной сети). В такой сети компьютер будет доступен для обнаружения другими устройствами; вы можете поделиться своими файлами и принтерами;

- Публичная сеть (Public) — профиль ненадёжной сети (публичная сеть Wi-Fi в метро, кафе, аэропорту). Вы не доверяете другим устройствам в такой сети, ваш компьютер будет скрыт для других сетевых устройств, никто не сможет получить доступ к общим сетевым папкам и принтерам на вашем компьютере;

- Доменная сеть (Domain) — профиль для компьютеров, входящих в домен Active Directory. Применяется автоматически после присоединения Windows к домену AD. Вы можете применить политики брандмауэра домена для этого профиля.

Служба Network Location Awareness (NLA) (определения местоположения в сети) используется Windows для определения того, находится ли сетевое соединение в общедоступной, частной или доменной сети.

Как упоминалось ранее, к вашему сетевому подключению применяются разные правила брандмауэра Windows в зависимости от сетевого профиля вашей сетевой карты.

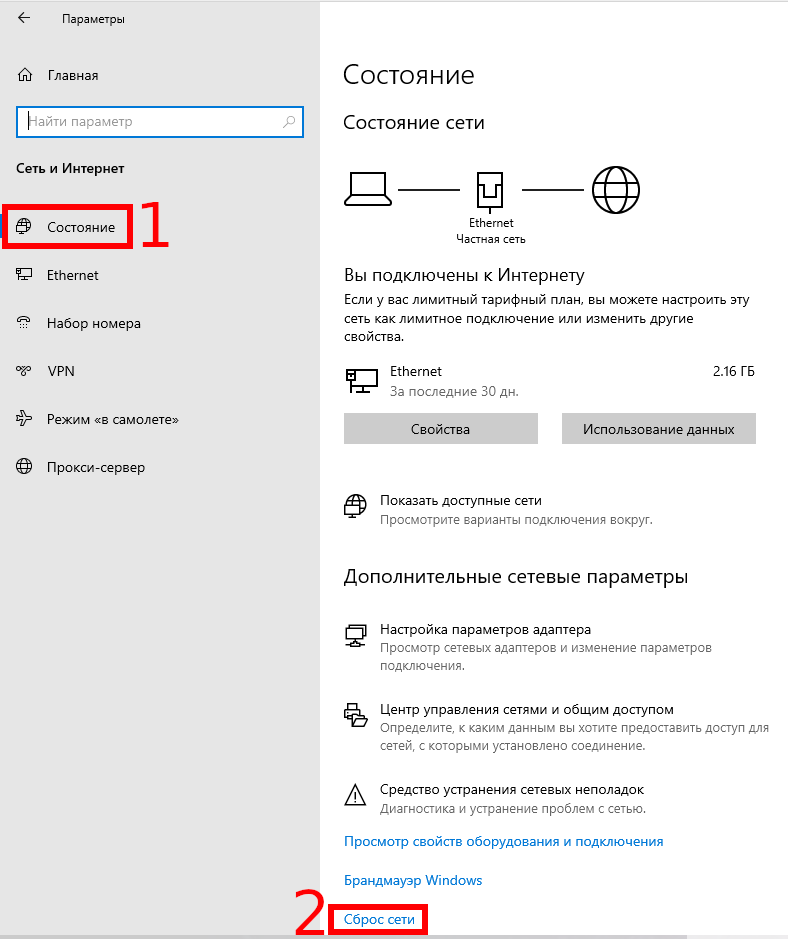

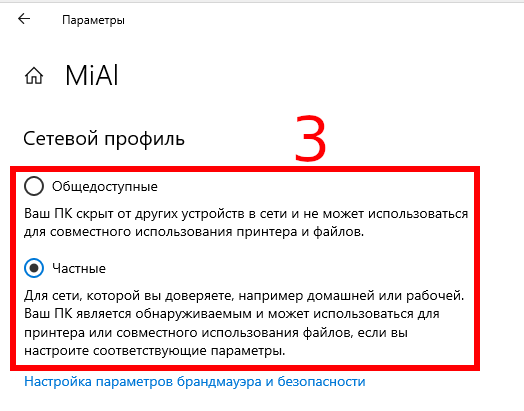

В Windows 10 вы можете проверить текущий сетевой профиль (местоположение), назначенный сетевому подключению, в Настройках → Сеть и Интернет. На моем снимке экрана вы можете видеть, что профиль Частная сеть назначен сетевой карте Ethernet.

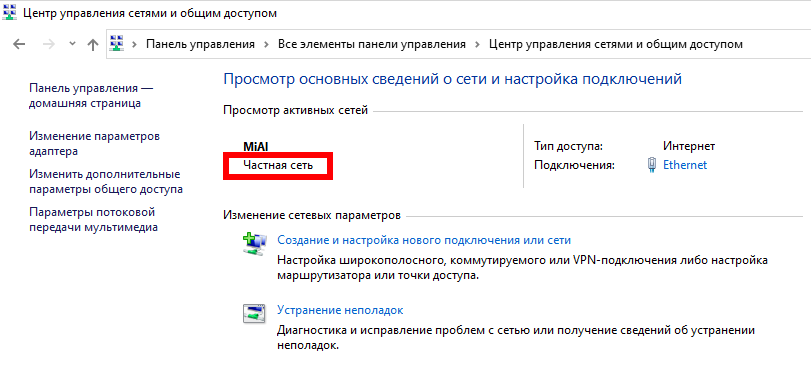

В классической панели управления тип сети для активных сетевых подключений отображается здесь: Панель управления → Все элементы панели управления → Центр управления сетями и общим доступом (или введите в адресной строке проводника «Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом»). Но вы не можете изменить назначенное сетевое расположение из классической панели управления. Например, в Windows Server 2012 R2/Windows 8.1 вы можете изменить сетевой профиль только через PowerShell, реестр или локальную политику безопасности (всё это описано ниже).

Как установить сетевой профиль в Windows 10?

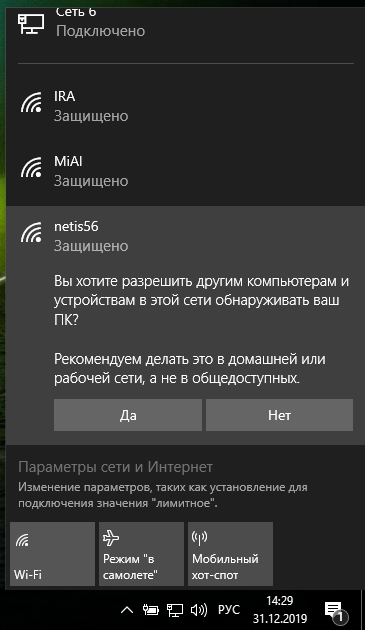

Сетевой профиль в Windows 10 выбирается пользователем при первом подключении устройства к новой сети. Появится подсказка:

Вы хотите разрешить другим компьютерам и устройствам в этой сети обнаруживать ваш ПК? Рекомендуется делать это в домашней или рабочей сети, а не в общедоступных.

Если вы выберете «Да», сети будет назначен частный профиль, а при выборе «Нет» — публичный профиль. В следующий раз, когда вы подключитесь к той же локальной или Wi-Fi сети, автоматически будет назначен ранее выбранный профиль.

Вы можете скрыть «Мастер размещения в сети» при подключении к новой сети через реестр. Просто создайте пустой раздел реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Network\NewNetworkWindowOff. После этого все сети считаются общедоступными.

Вы можете сбросить все настройки и профили для сохранённых сетей в Windows 10, выбрав Настройки → Сеть и Интернет → Состояние → Сброс сети и перезагрузив компьютер.

Теперь при подключении к сети снова появляется запрос на обнаружение сети.

Как изменить сетевое расположение Windows 10 с публичного на частное?

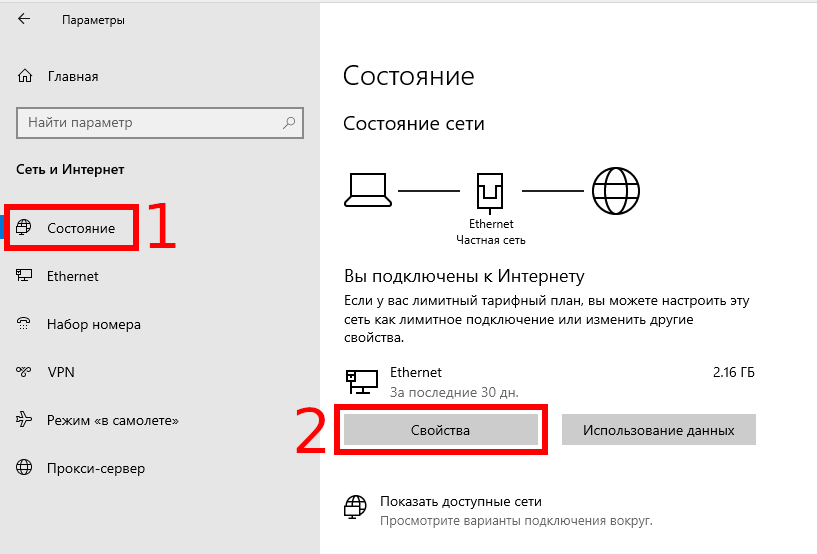

Вы можете изменить сетевой профиль из графического интерфейса Windows 10. Если вы используете новую панель Настроек, перейдите в «Сеть и Интернет» → «Состояние» → «Свойства».

Здесь вы можете переключить профиль сетевого местоположения с публичного (общедоступного) на частный и наоборот:

- Общедоступные. Ваш ПК скрыт от других устройств в сети и не может использоваться для совместного использования принтера и файлов.

- Частные. Для сети, которой вы доверяете, например домашней или рабочей. Ваш ПК является обнаруживаемым и может использоваться для принтера или совместного использования файлов, если вы настроите соответствующие параметры.

Вы не можете изменить сетевой профиль из классической панели управления в Windows 10.

Кроме того, вы не можете изменить сетевой профиль на компьютере, присоединённом к домену. Профиль домена всегда будет использоваться для подключения к сети домена.

Изменение типов сети с помощью PowerShell в Windows 10

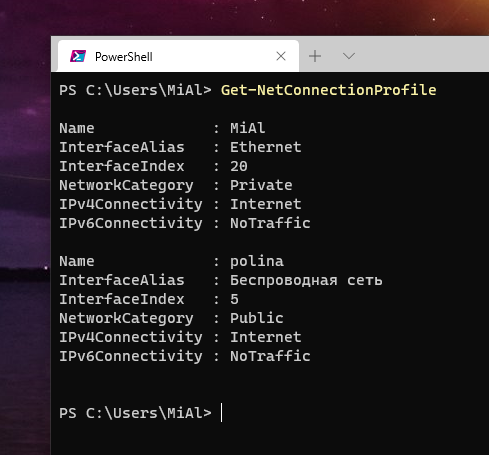

В Windows 10 и Windows Server 2016/2019 вы можете управлять расположением сетевого подключения из PowerShell. Запустите консоль PowerShell с повышенными привилегиями.

Теперь используйте командлет

чтобы получить список сетевых адаптеров на вашем компьютере и связанных с ними сетевых профилей.

В моем примере есть два физических сетевых адаптеров на компьютере с типом расположения в сети Public и Private (в значении NetworkCategory вы можете увидеть следующие типы сетевых профилей: Public, Private или DomainAuthenticated).

Попробуем изменить назначенный сетевой профиль для «Беспроводной сети». Нам нужно получить индекс, присвоенный этой сетевой карте. В этом примере InterfaceIndex равен 5.

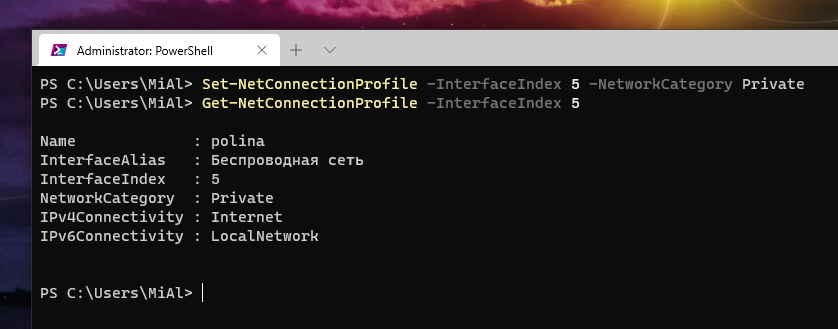

После получения индекса сетевого адаптера вы можете изменить тип сети на Private (Частный):

Убедитесь, что профиль сети изменился:

Новые правила брандмауэра будут применены к интерфейсу в соответствии с назначенным сетевым профилем без перезагрузки.

Также вы можете изменить сетевой профиль сразу для всех сетевых адаптеров компьютера:

Установка типа сети с помощью реестра Windows

Тип сети также можно изменить в редакторе реестра. Для этого запустите regedit.exe и перейдите к следующему ключу: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles. Этот раздел реестра содержит профили всех сетевых подключений.

Вы можете найти необходимый сетевой профиль по его имени, указанному (в Центре управления сетями и общим доступом) в параметре реестра ProfileName.

Тип сети указывается в параметре Category. Доступны следующие значения:

- 0 — публичная сеть

- 1 — Частная сеть

- 2 — Доменная сеть

Измените значение ключа на нужное и перезагрузите компьютер.

Изменение типа сетевого расположения с помощью политики безопасности

Другой способ изменить тип сетевого расположения — использовать редактор локальной политики безопасности. Запустите secpol.msc и перейдите в раздел Политики диспетчера списков сетей. Справа найдите свою сеть по имени, отображаемому в Центре управления сетями и общим доступом. Откройте свойства сети и перейдите на вкладку «Сетевое расположение», затем измените тип сети с «Не задано» на «Личное» и сохраните изменения. Чтобы запретить пользователям изменять сетевой профиль, выберите опцию «Пользователь не может изменить местоположение».

Примечание: если сервер или компьютер присоединён к домену AD, вы не можете изменить тип сети. После перезагрузки он автоматически вернётся в доменную сеть.

Windows network location awareness

Collects and stores configuration information for the network and notifies programs when this information is modified. If this service is stopped, configuration information might be unavailable. If this service is disabled, any services that explicitly depend on it will fail to start.

Default Settings

| Startup type: | Automatic |

| Display name: | Network Location Awareness |

| Service name: | NlaSvc |

| Service type: | share |

| Error control: | normal |

| Object: | NT AUTHORITY\NetworkService |

| Path: | %SystemRoot%\System32\svchost.exe -k NetworkService -p |

| File: | %SystemRoot%\System32\nlasvc.dll |

| Registry key: | HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc |

| Privileges: |

|

Default Behavior

Network Location Awareness is a Win32 service. In Windows 10 it is starting automatically when the operating system starts. Then the Network Location Awareness service is running as NT AUTHORITY\NetworkService in a shared process of svchost.exe along with other services. If Network Location Awareness fails to start, the failure details are being recorded into Event Log. Then Windows 10 will start up and notify the user that the NlaSvc service has failed to start due to the error.

Dependencies

Network Location Awareness cannot be started under any conditions, if the following services are disabled, deleted or working improperly:

While Network Location Awareness is stopped, disabled or working incorrectly, the Network List Service cannot be launched.

Restore Default Startup Configuration for Network Location Awareness

1. Run the Command Prompt as an administrator.

2. Copy the commands below, paste them into the command window and press ENTER:

sc config NlaSvc start= auto

sc start NlaSvc

3. Close the command window and restart the computer.

Network location awareness service not starting.

I had a problem on my laptop. Whenever i opened network and sharing centre, it showed «The dependency or service group failed to start». I searched online for this problem and got some methods to resolve it, but none of them worked. Somewhere i got to know about this.

Make sure all the following services are turned on. To turn on a service, click to select the check box.

-

- Application Layer Gateway Service

- Network Connections

- Network Location Awareness (NLA)

- Plug and Play

- Remote Access Auto Connection Manager

- Remote Access Connection Manager

- Remote Procedure Call (RPC)

- Telephony

So i checked whether these services are working or not. All the services except the Network Location Awareness, Remote Access Auto connection Manager and Remote Access Connection Manager were working. When i tried to start network location and remote access connection manager service, they showed some error 1068 whereas when i tried to start remote access auto connection manger service it showed «Error 1722: The RPC server is unavailable». There is nothing wrong with my wifi but then also it shows limited connection. So, Please help.

Windows network location awareness

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

General discussion

I have an interesting problem with NLA which I hope you can help me with. It relates to the network connection name and the network policy that Window 7 enterprise gives the client.

My environment is mostly of which are Windows 7 and the servers Win 2008 R2.

Firstly, I notice that my PCs either display a network name of » domain.lcl» or «domain.lcl 2» or «unidentified network». Why are these different? Should they not all be the same as they logon to the same Win AD 2008 domain. What can I done to make sure that they all get the same name and the same firewall profile.

I have 2 DCs and currently using 3 subnets. The DCs are on the same subset as our servers. Clients are on all subnets.

The problem is across all subnets.

I would like to try to get a handle on this problem as I believe it also causes issues will the application of group policies as these are reliant on NLA.

Windows Troubleshooter Guide/Network Location Awareness

Windows computers have a system for detecting internet connectivity known as Network Location Awareness (NLA). It controls many aspects of how Windows categorizes internet connections, such as whether to assign networks as private or public [1] . When you adjust firewall setting based on whether the network is «private» and «public», the definition of private and public is whether or not your network is currently connected to a network you define as private or public [2] .

Contents

Detecting Internet Connectivity [ edit | edit source ]

Network Location Awareness also has the ability to check and alert you whenever you are connected to the internet through a task force called Network Connectivity Status Indicator (NCSI). NCSI itself is an API for other programs to use when they need to know how good your internet connection is [3] .

Method [ edit | edit source ]

But since Network Connectivity Status Indicator is itself an API, how the software detects whether you have internet connectivity is not exposed and can thus be hidden. However, a simple test can show what NCSI can do to check your internet connection [4] . Here is the method below:

- Check for website connection

- NCSI looks up www.msftncsi.com using your DNS.

- If the HTTP response header has a 200 OK status code, then it requests http://www.msftncsi.com/ncsi.txt[5] . Note that if you go to that url, the text file reads » Microsoft NCSI «.

- Check for DNS connection

- Also, NCSI does a check for the existence of dns.msftncsi.com through your DNS.

- If it exists, then NCSI checks whether the IP is 131.107.255.255 .

- If there is any problem in either getting a response for the DNS lookup or the IP doesn’t match, the internet is assumed to have an issue.

- If the error dns_probe_finished_bad_config then try to get a static ip using vpn or contacting your internet service provider. [7]

- Check for IPv6 connection

- Similar, but dns.msftncsi.com is expected to resolve to fd3e:4f5a:5b81::1 , and in HTTP test www is changed to ipv6 in text file URL.

Analysis [ edit | edit source ]

If #2 works and #1 fails (the definition of fails is if there isn’t a response or a redirect), then Windows alerts you that some kind of authentication might be blocking your internet connectivity (like a need to sign-in before using the internet) [4] .

If #2 fails (the definition of fails is if there isn’t a response [resolution failure] or the wrong address is returned), then Windows alerts you that you have no internet connection [4] .

Note that sometimes, you might get a yellow warning sign/exclamation mark indicating that you have no internet, yet can connect fine. In this case, judging by the above cases, it should mean that #2 failed but #1 works.

Configuring NCSI [ edit | edit source ]

The configuration parameters for NCSI uses the Registry. The key is located at HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc\Parameters\Internet . The list of the typical values are here

| Name | Type | Data |

|---|---|---|

| (Default) | REG_SZ | (value not set) |

| ActiveDnsProbeContent | REG_SZ | 131.107.255.255 |

| ActiveDnsProbeContentV6 | REG_SZ | fd3e:4f5a:5b81::1 |

| ActiveDnsProbeHost | REG_SZ | dns.msftncsi.com |

| ActiveDnsProbeHostV6 | REG_SZ | dns.msftncsi.com |

| ActiveWebProbeContent | REG_SZ | Microsoft NCSI |

| ActiveWebProbeContentV6 | REG_SZ | Microsoft NCSI |

| ActiveWebProbeHost | REG_SZ | www.msftncsi.com |

| ActiveWebProbeHostV6 | REG_SZ | ipv6.msftncsi.com |

| ActiveWebProbePath | REG_SZ | ncsi.txt |

| ActiveWebProbePathV6 | REG_SZ | ncsi.txt |

| EnableActiveProbing | REG_DWORD | 0x00000001 (1) |

| PassivePollPeriod | REG_DWORD | 0x0000000f (15) |

| StaleThreshold | REG_DWORD | 0x0000001e (30) |

| WebTimeout | REG_DWORD | 0x00000023 (35) |

As you can see, changing the data of the name will change the behavior of what NCSI does. For example, changing ActiveWebProbeHost will change what website it will check. EnableActiveProbing is a boolean value that, if set to 0, turns off NCSI. Any other value turns it on. The last three names, PassivePollPeriod ; StaleThreshold ; and WebTimeout , have no predictable effect on the system [4] .

Privacy [ edit | edit source ]

As a side note, on the Microsoft documentation page describe how NCSI works, they mention that