Инструкция по конфигурированию Network Access Protection для ОС Windows Server 2008

Автор статьи Рик Вановер сделал подробный обзор конфигурации сервера Windows Server 2008 при установке технологии разграничения сетевого доступа Network Access Protection компании Microsoft, версии TechRepublic. Настройка различных компонентов и последовательности передачи данных при выполнении программы MS-NAP требует тщательного изучения и четкого понимания. Данный текст поможет вам как следует разобраться во всех этих моментах.

Технология MS-NAP, в отличие от других платформ Microsoft, не похожа на Exchange, SQL или IIS, а, скорее, представляет собой набор компонентов, стратегий и сервисов. Принципиальное отличие этой программы в том, что она не может работать как единое сервисное решение. Выполнение задач распределено среди целого ряда систем. А, к примеру, небольшая по размеру программа Exchange может объединить все компоненты на одном компьютере.

В целом, для выполнения всех компонентов, предусмотренных разработчиками, технологии MS-NAP требуется как минимум два сервера. В программе имеется несколько основных элементов, обеспечивающих корректное исполнение. Далее, существует четыре механизма или метода применения защиты доступа к сети, с которыми работает MS-NAP. Это DHCP, VPN, IPSec и 802.1X. Эти компоненты позволяют согласовать условия ограничения и структуру сети, необходимые пользователю. В данной статье мы рассмотрим, что необходимо для надлежащей работы MS-NAP.

Лучшие примеры по настройке серверных программ MS-NAP

Вид серверной СУБД MS-NAP зависит от ключевых компонентов в существующей структуре сети, включая службу каталогов Active Directory (AD). Неверная настройка этих компонентов не приведет ни к чему хорошему. См. ниже лучшие практические примеры по настройке MS-NAP:

Политики программного обеспечения и сети: Прежде всего, следует решать не технические вопросы, а определить какие функциональные возможности вы бы хотели получить от MS-NAP. Лишь после этого можно перейти к техническим вопросам: определяемся с выбором пакетов обновлений, антивирусных программ, необходимостью использования протоколов IPSec, а также другими сторонними поставщиками, которым будет разрешен доступ в сеть. Затем определяемся с компонентами работоспособности системы: серверами исправления, запретами доступа и прочими параметрами.

Домен службы каталогов Active Directory: Эта часть структуры интерфейса должна иметь очень четкую организацию, чтобы пользователи без проблем могли получить доступ к заданным ресурсам. Постарайтесь не попасть в ловушку, назначив неограниченное право доступа при попытке заставить систему работать. Структура сети определяет набор функций MS-NAP, отвечающих за различные задачи. Требование к операционным системам: начиная с Windows Server 2003 и выше.

Доступ к виртуальным частным сетям (VPN): При использовании механизма защиты доступа к виртуальным частным сетям VPN Enforcement, важен выбор VPN для корректной работы MS-NAP. Технология обеспечивает надежную защиту внутренней сети на базе инфраструктуры внешней сети (Интернет).

Сетевое оборудование: Убедитесь, что ваше оборудование поддерживает протокол 802.1X, особенно при наличии клиентов беспроводной сети или компонентов ограничения 802.1X EC.

Протокол сети DHCP: Сеть DHCP важна для работы MS-NAP, поскольку здесь есть параметры «scope options», которые в случае несовместимости с требованиями политики работоспособности MS-NAP определяют тип необходимых исправлений.

Конфигурация MS-NAP на сервере Windows Server 2008: сервер DHCP

Сейчас мы перейдем к конкретному примеру конфигурации для операционной системы Windows Server 2008 Beta 3 (ранее известной под названием Longhorn). Настроим сервер DHCP, чтобы ввести в действие политику работоспособности NAP. Политика работоспособности зависит от параметров совместимости:

• Неограниченный доступ к серверу, определяемый политикой работоспособности

• Ограниченный доступ прямых несовместимых систем, выявленных сервером исправления

• Отказ в доступе для систем, которые абсолютно несовместимы

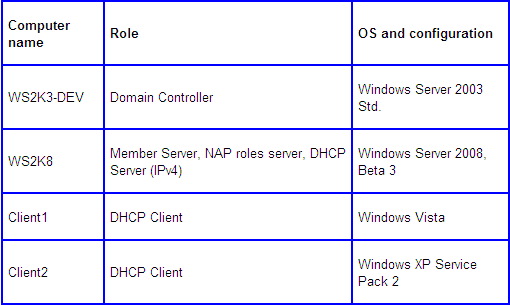

В данном примере речь не идет об определенных областях применения и требованиях, необходимых для доступа в сеть. Однако в реальных ситуациях без предварительного планирования желаемого набора функций в работе MS-NAP не обойтись. Эти настройки, подчеркиваю, обеспечат автоматическое обновление компьютеров, не соответствующих требованиям политики работоспособности, необходимых для доступа к сеть. Ниже приводится пример настройки сети с помощью серии TechRepublic приложения MS-NAP:

Во-первых, при настройке MS-NAP необходимо задать требования к работоспособности системы на сервере Network Policy and Access Services (NPS) операционной системы WS2K8. Эти компоненты являются отправной точкой при запуске системы MS-NAP. С помощью подсказки Add Server Role (добавить компонент сервера), выберите компонент NPS, как показано на рисунке A и нажмите кнопку Continue (продолжить).

Выберите сервер политики сети Network Policy, компонент работоспособности Health Registration Authority и элемент Host Credential Authorization Protocol. Возможно, придется добавить информационный сервер Интернет IIS, если это будет необходимо для запуска выше обозначенных компонентов. В нашем примере все компоненты сервера работают в автономном режиме, поскольку установлена сертифицированная версия WS2K8.

После этого вам необходимо определить, возможен ли сертифицированный сетевой доступ только для клиентов, внесенный в доменный список. Это не чисто технический вопрос, а важный момент с точки зрения политики работоспособности. В нашем примере доступ предоставляется только участникам активного каталога доменных имен. Процесс добавления базовых компонентов достаточно понятный, после выполнения устанавливается консоль Network Policy Server (NPS.MSC). Пример незаполненной консоли виден на рис.B.

Элементы конфигурации MS-NAP определяются компонентом работоспособности System Health Validator. В нашем примере, мы настроим устройство оценки работоспособности, требующее запуска антивирусной программы и обновления системы с целью соответствия политике работоспособности. Пример на рис. C.

Конфигурация компонента System Health Validator определит характер политики работоспособности MS-NAP. Проверка несоответствующих систем будет осуществляться посредством запуска антивирусных приложений на сервере WS2K3-DEV. Это сервер исправления Remediation server. На консоли NPS мы выберем сервер WS2K3-DEV в качестве сервера для группы «RG-NonCompliant-NoAV», как показано на рис.D.

Сервер исправления важен для эффективной работы всех компонентов MS-NAP. Он позволяет несовместимым политике работоспособности системам заходить на обозначенные хосты (в нашем примере WS2K3-DEV). Доступ ко всем остальным компьютерным системам, обозначенным в активном каталоге, будет запрещен. Однако, если данный сегмент позволяет доступ к системам, отличным от системы Windows, клиент, несовместимый с политикой работоспособности MS-NAP, может иметь доступ к данным системам через систему протоколов TCP/IP, в соответствии с настроенными параметрами. Во время пробного запуска рекомендуется тщательное тестирование на предмет обнаружения подобных проблем.

Затем необходимо задать в Windows настройки по управлению совместимыми и несовместимыми системными компонентами на серверах работоспособности системы System Health Servers. Нужно настроить конфигурации Windows для использования параметров политики Security Health Validator, которые мы ранее определили для систем, соответствующих или не соответствующих определенным критериям (PASS и FAIL), установив в системе антивирусную программу, как показано на рис.E.

Задав параметры политики по управлению совместимыми и несовместимыми системами, мы можем перейти к распределению клиентов сети по двум параметрам политики (PASS и FAIL), которые мы уже создали ранее. Политика PASS подразумевает право полного доступа, а политика FAIL означает, что системы будут доступны компонентам работоспособности для установки антивирусных программ. В MS-NAP есть хорошие подсказки по настройке параметров политики работоспособности. На рис. F показан пример установки параметров полного доступа, как часть политики PASS сети.

После того как мы установили параметры политики работоспособности для ключевых компонентов NPS, необходимо задать конфигурацию сервера DHCP, чтобы MS-NAP работал на всех активных компьютерах. Настройка сервера DHCP показана на рис.G.

Необходимо также задать с помощью DHCP класс несовместимых пользователей, которые будут проверяться серверами исправления. Все доменные имена этого класса и доменное имя remeditation.ws2k3dev.local добавятся на сервер исправления. Сервис DHCP для Windows Server 2008 прописывает этот класс как «Default Network Access Protection Class», таким образом, политика работоспособности MS-NAP может применяться на различных рабочих станциях с помощью протоколов DHCP. На рис. H показан пример настройки классов.

На этой стадии, протокол DHCP на сервере WS2K8 установлен с целью запуска MS-NAP, и ни один клиент, пытающийся получить IP-адрес, не сможет этого сделать, пока не будет подходить под определенные параметры конфигурации (они не запускаются с помощью неверных установок в операционной системе Windows Vista Enterprise):

1. Запустите Security Center в системе Windows Vista

2. Запустите компонент DHCP enforcement

3. Запустите сервис Network Access Protection Agent

4. Отключите IPv6 в Network and Sharing Center , если он не используется в вашей сети

Пользователи операционной системы Windows XP могут получать обновления MS-NAP, установив сервисный пакет Service Pack 3. Пользователи систем Windows 2000, NT, а также систем, отличных от Windows, не смогут восстанавливать адреса, используя настройки MS-NAP.

После того, как была настроена конфигурация, пользователи системы Vista могут получить адрес с запущенного сервера DHCP. В процессе работы DHCP к клиенту будут применимы все требования политики работоспособности MS-NAP .

Просьба не применять все выше изложенные настройки на практике, так как большинство пользователей DHCP в таком случае не смогут получить IP-адрес (независимо от того, настроена ли для них политика PASS или FAIL). Машины, на которых не установлены компоненты NAP, не смогут получить адрес.

Дополнительные ресурсы MS-NAP

Этот пример является кратким обзором по настройке серверной СУБД MS-NAP в операционной системе Windows Server 2008. Несмотря на то, что Windows Server 2008 выпущена в бета-версии, пользователям доступно большое количество ресурсов, включая дополнительные примеры конфигураций MS-NAP, а также подробная техническая информация по важнейшим параметрам распознавания и требованиям трафика сети.

Network Access Protection

Purpose

The Network Access Protection platform is not available starting with Windows 10

Network Access Protection (NAP) is a set of operating system components that provide a platform for protected access to private networks. The NAP platform provides an integrated way of evaluating the system health state of a network client that is attempting to connect to or communicate on a network and restricting the access of the network client until health policy requirements have been met.

NAP is an extensible platform that provides an infrastructure and an API set for adding components that store, report, validate, and correct a computer’s system health state. By itself, the NAP platform does not provide components to accumulate and evaluate attributes of a computer’s health state. Other components, known as system health agents (SHAs) and system health validators (SHVs), provide network policy validation and network policy compliance.

Where applicable

NAP is designed to be extensible. It can interoperate with any vendor software that provides SHAs and SHVs or that recognizes its published API set. NAP helps provide a solution for the following common scenarios:

- Check the health and status of roaming laptops.

- Ensure the health of desktop computers.

- Verify the compliance and health of computers in remote offices.

- Determine the health of visiting laptops.

- Verify the compliance and health of unmanaged home computers.

Developer audience

The NAP API is designed for C/C++ developers. For the NAP enforcement methods, programmers should be familiar with networking protocols and technologies such as Remote Authentication Dial-in User Service (RADIUS), Dynamic Host Configuration Protocol (DHCP), virtual private networks (VPNs), the IEEE 802.1X standard for wired and wireless access, and Internet Protocol security (IPsec).

Run-time requirements

The NAP platform requires NAP infrastructure servers running Windows Server 2008 or later and NAP clients running Windows XP with Service Pack 3 (SP3), Windows Vista, or later operating systems. For specific information about which operating systems support a particular programming element, refer to the Requirements sections of the NAP APIs in the NAP Reference documentation.

About NAP

The Network Access Protection platform is not available starting with WindowsВ 10

Network Access Protection (NAP) is designed to help administrators maintain the health of the computers on the network, which in turns helps maintain the overall integrity of the network. It is not designed to secure a network from malicious users. For example, if a computer has all the software and configurations that the network access policy requires, the computer is considered healthy or compliant, and it will be granted the appropriate access to the network. NAP does not prevent an authorized user with a compliant computer from uploading a malicious program to the network or engaging in other inappropriate behavior.

To protect access to a network, a network infrastructure needs to provide the following areas of functionality:

- Health validation: Determines whether the computers are compliant with system health requirements.

- Network restriction: Restricts access to the network or communication for clients that do not comply with system health requirements.

- Remediation: Provides necessary updates to allow the computer to correct its noncompliant health state.

- Ongoing compliance: Permits access to the network as long as the user’s computer meets health policy requirements.

WindowsВ XP with Service PackВ 3 (SP3), WindowsВ Vista, and Windows ServerВ 2008 provide NAP enforcement methods for Dynamic Host Configuration Protocol (DHCP) address configuration, remote access-based virtual private network (VPN) connections, IEEE 802.1X-authenticated wired and wireless connections, and Internet Protocol security (IPsec)-based communications. The NAP platform additionally supports an architecture through which health validation, network restriction, remediation, and ongoing compliance are supported by additional components that can be supplied by third-party software vendors or by Microsoft.

The NAP platform includes the following components:

The NAP client requires WindowsВ Vista, WindowsВ XP with SP3, or Windows ServerВ 2008. The NAP health policy server and NAP enforcement points for DHCP, VPN, and IPsec enforcement require Windows ServerВ 2008.