Удаленный рабочий стол без пароля

У меня есть HTPC с пользователем, у которого нет пароля и автологин.

Я хочу иметь возможность подключиться к нему через Remote Desktop без пароля, поэтому я могу войти в систему с исходным пользователем. (Я не хочу добавлять другого пользователя только для mstsc)

Есть ли способ сделать это?

ОС — Windows 7, 32bit.

2 ответа

Да, это возможно.

По умолчанию Windows не разрешает вход в систему по сети с пустым паролем. Существует статья KB, в которой описано, как разрешить пустые пароли для входа в сеть .

Вы можете отключить ограничения пустого пароля, используя политику. Чтобы найти и изменить эту политику:

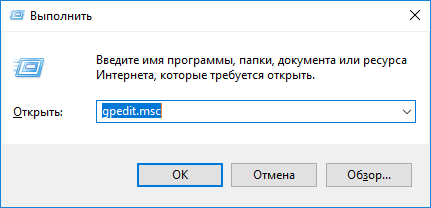

- Нажмите «Пуск», выберите «Выполнить», введите gpedit.msc и нажмите «ОК», чтобы запустить редактор групповой политики.

- Откройте Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Параметры безопасности \ Учетные записи: Ограничьте использование локальной учетной записи пустых паролей только для входа в консоль.

- Дважды нажмите «Ограничить использование локальной учетной записи пустым паролем только для входа в консоль».

- Нажмите «Отключено», а затем нажмите «ОК».

- Закройте редактор групповой политики.

ПРИМЕЧАНИЕ. По умолчанию эта политика включена (включена).

Под обложкой в реестре это контролируется

Следовательно, это может быть достигнуто путем непосредственного задания LimitBlankPasswordUse на 0 . Установка его в 1 приведет к восстановлению поведения по умолчанию.

После того, как вы включили это, вам будет разрешено войти в систему, используя пустой пароль.

Я считаю, что настройка должна быть ОТКЛЮЧЕНА, поскольку здесь объясняется, что:

Этот параметр безопасности определяет, могут ли локальные учетные записи, которые не защищены паролем, использоваться для входа в систему из других мест, кроме физической консоли компьютера. Если включено, локальные учетные записи, которые не защищены паролем, смогут выполнять вход в систему только с клавиатуры компьютера.

Значение по умолчанию: включено.

Итак, отключив его, вы можете войти в систему, не используя пароль.

Удаленный рабочий стол без пароля

У меня есть HTPC с пользователем, у которого нет пароля и автоматического входа.

Я хочу иметь возможность подключиться к нему через Удаленный Рабочий Стол без пароля, так что я могу войти с оригинальным пользователей. (Я не хочу добавлять другого пользователя только для mstsc)

есть ли способ сделать это?

операционная система Windows 7, 32bit.

2 ответов

Да, это возможно.

по умолчанию Windows не разрешает вход по сети с пустым паролем. Существует статья о том, как разрешить пустые пароли для входа в сеть.

можно отключить пустые ограничения пароля с помощью политики. Чтобы найти и изменить эту политику:

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите gpedit.msc и нажмите кнопку ОК, чтобы запустить групповую политику Редактор.

- Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\параметры безопасности\учетные записи: ограничить использование пустых паролей только для консольного входа учетной записи.

- дважды щелкните ограничить использование пустых паролей локальной учетной записи только consol входа в систему.

- выберите Отключить и нажмите кнопку ОК.

- Выйти Из Редактора Групповой Политики.

примечание: по умолчанию эта политика (включенный.)

под крышкой, в реестре, это контролируется

поэтому, в качестве альтернативы, это может быть достигнуто путем непосредственного задание LimitBlankPasswordUse до 0 . Установка его в 1 восстановить поведение по умолчанию.

после того, как вы включили это, вам будет разрешено войти в систему, используя пустой пароль.

Не сохраняются пароли для RDP подключений

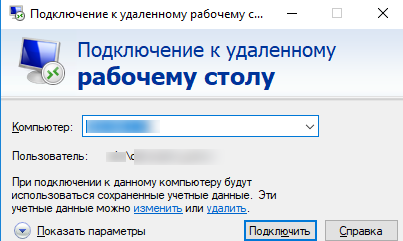

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

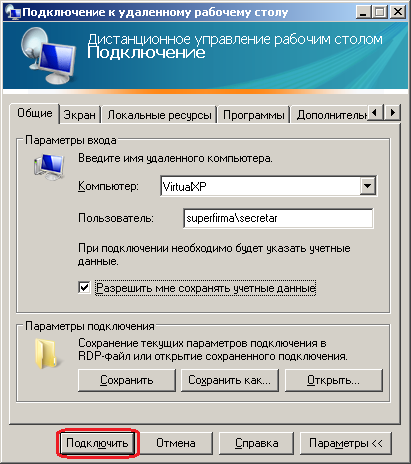

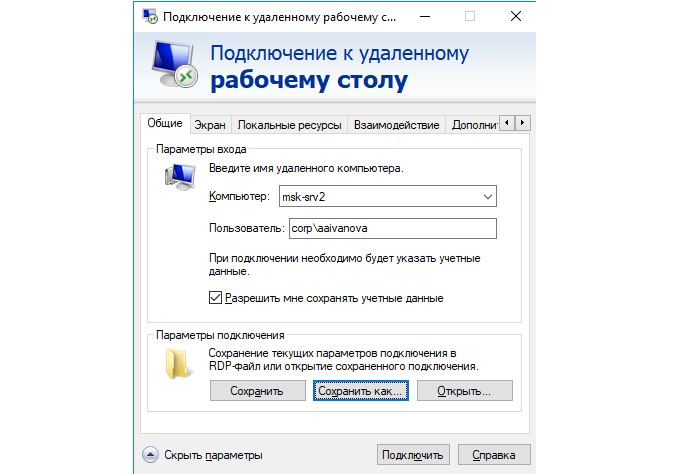

Настройки сохранения пароля для RDP подключения

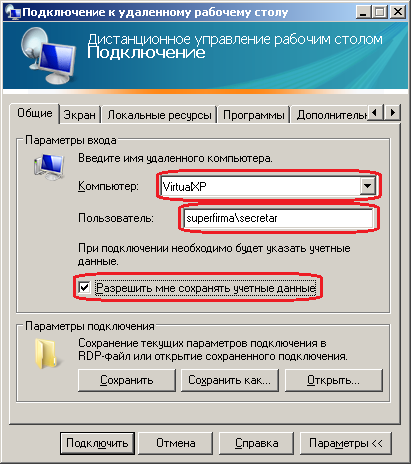

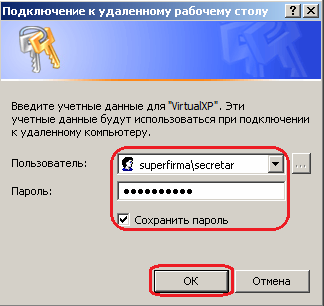

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

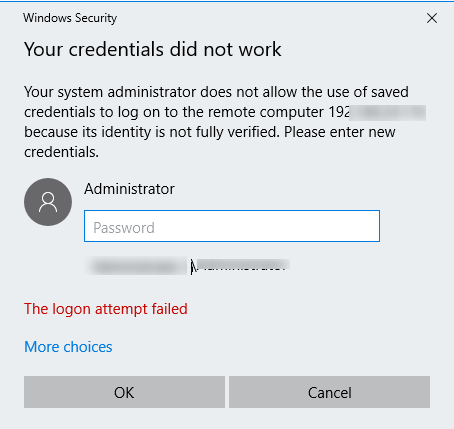

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

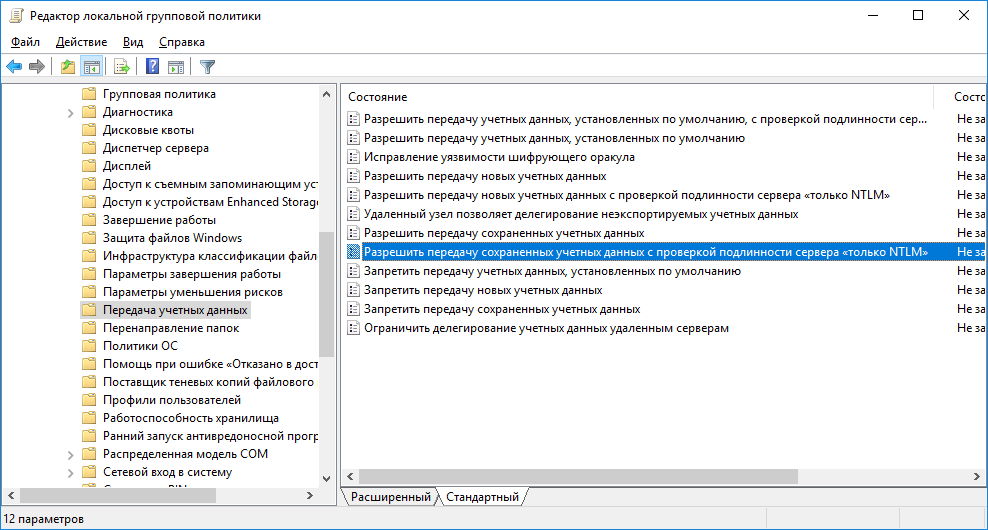

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

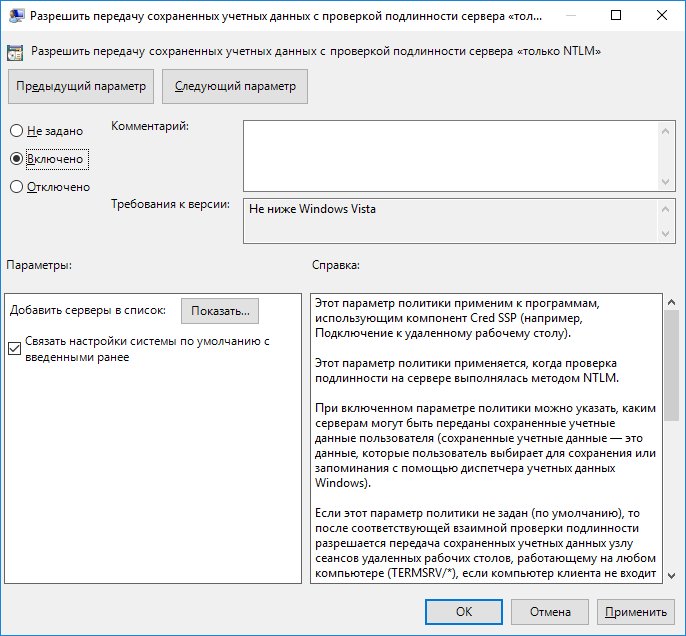

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

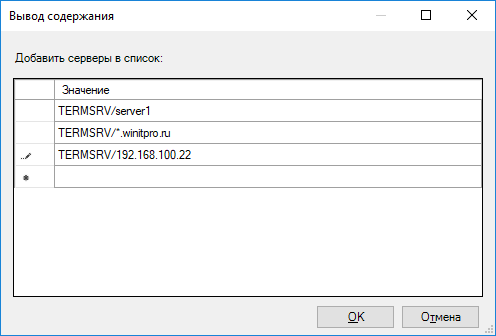

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

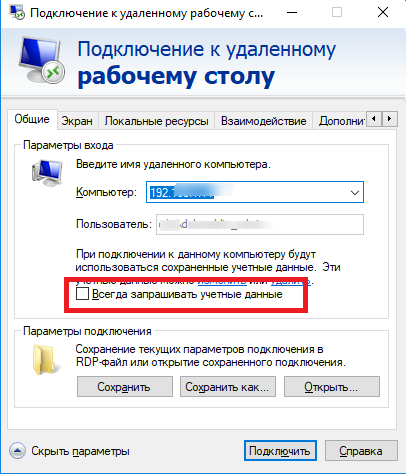

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

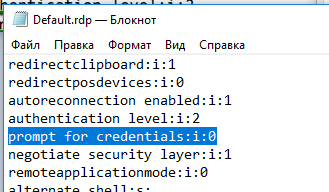

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

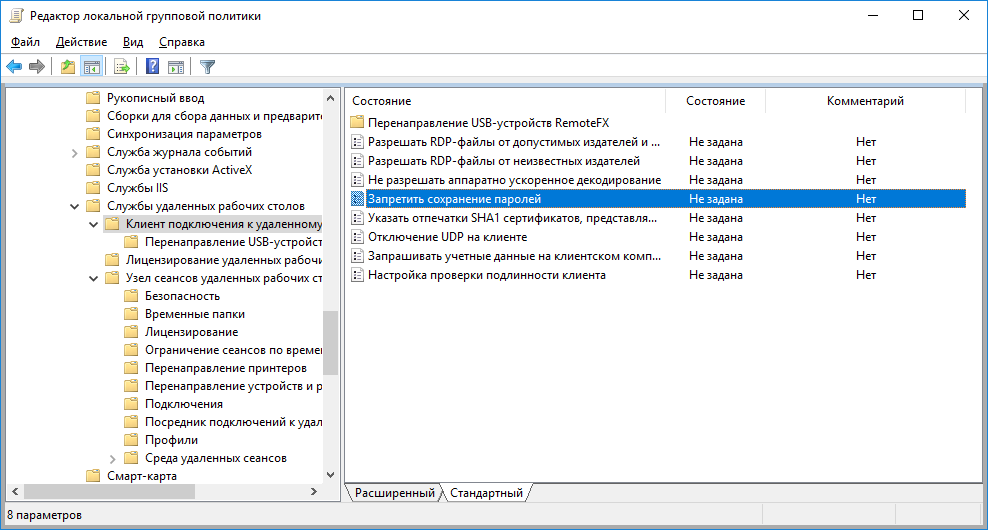

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

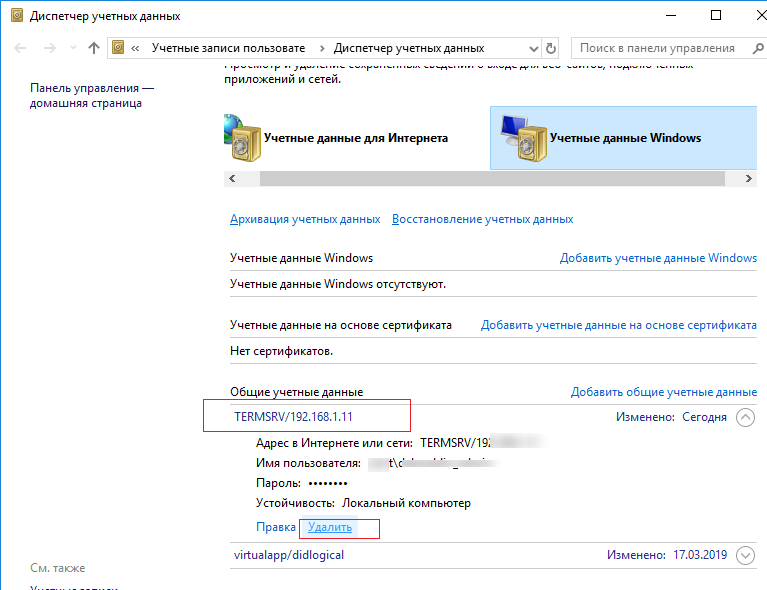

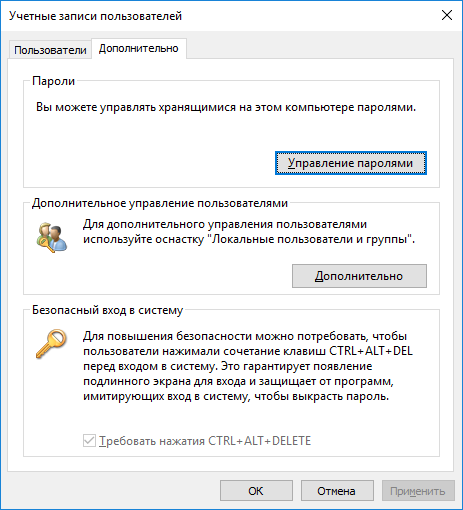

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

—>В помощь админу —>

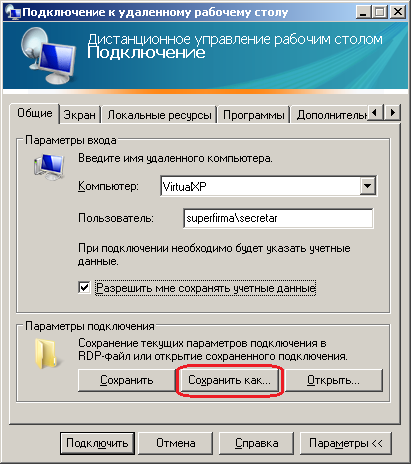

Большинство пользователей не любит всяких защит типа ввода пароля. Но так как они не понимают того, что всё это делается лишь для блага их компьютеров, а соответственно и для блага всей компании, то приходится постоянно искать компромиссы.

Одним из компромиссов является создание ярлыка для RDP соединения, который при подключении к терминальному серверу не будет у пользователя запрашивать пароль.

Итак, давайте разберёмся — как это сделать.

Ну во-первых, стоит отметить, что если у Вас в компании применяется групповая политика, которая заставляет пользователей менять периодически пароль, то эта статья не сделает Вам погоды, поэтому её можете просто не читать.

Ну и во-вторых, если Вы знаете как это сделать, то также можете не обращать внимания на дальнейшие мои изречения.

Поэтому, если Вы всё же читаете дальше, то смею предположить, что Вас интересует дальнейшая информация. Поэтому, как говориться — Wellcome!

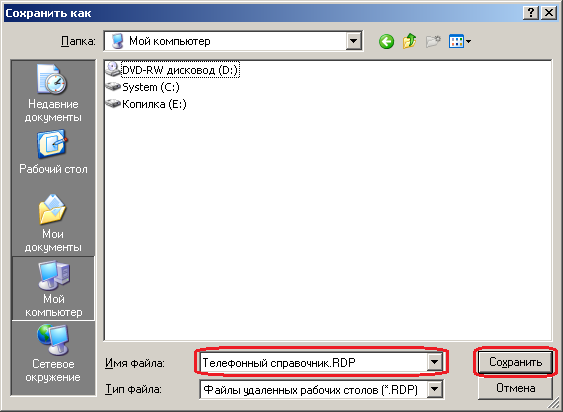

Так как статья является частью моего мини проекта «Автономный телефонный справочник», поэтому я буду параметры в картинках подставлять пригодные для этого проекта, ну а Вы те, которые необходимые для Ваших задач. А если посмотреть с другой стороны, то и сама статья является самодостаточной и может использоваться только для решения Вашей задачи по организации без парольного доступа к терминальному серверу.

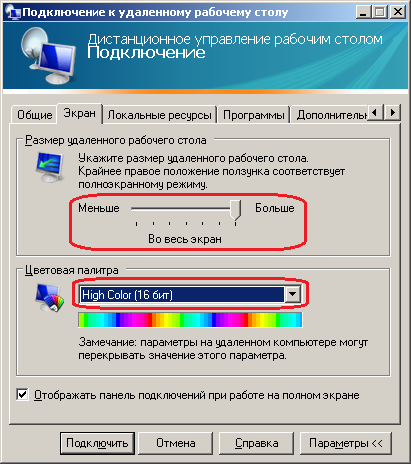

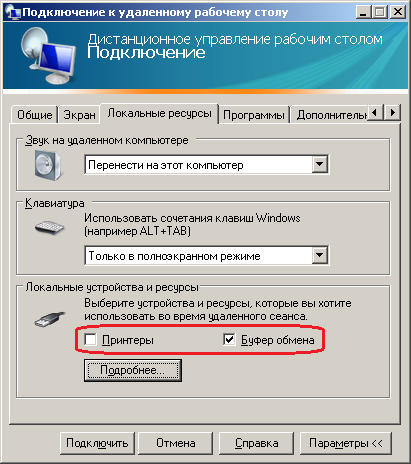

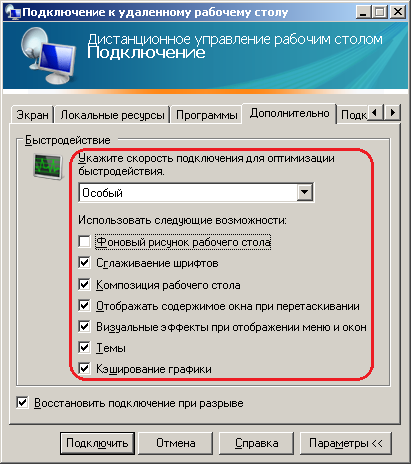

Итак, хватит разглагольствовать, пора переходить к делу. Для облегчения этого дела я решил сделать статью в картинках.

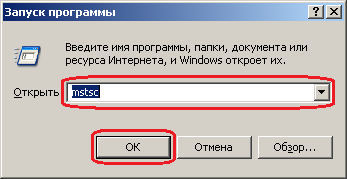

1. Нажимаем «Пуск», «Выполнить» (на экране монитора) или кнопки «Пуск» и «R» (на клавиатуре). В итоге появиться окно «Запуск программы». Набираем «mstsc» и жмём кнопку «OK».

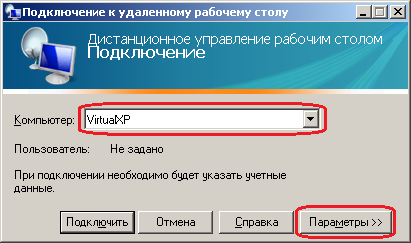

Далее мы попадём в окно RDP и свободно начнём управлять нашим удалённым компьютером или виртуальной машиной. Но мы пока не будем этогло делать а закроем сессию. Дальше мы попробуем завести наш ярлык и о «Волшебство» — пароль не спрашивает система!

P.S.: вводите учётные данные и пароль правильно с первого раза! Но, если Вы всё же ошиблись, то это не беда, потому что есть способ исправления этой ошибки — Очистка историии подключений по RDP.

И напоследок хотелось бы отметить ещё два момента.

1. Если по какой-либо причине Вам понадобиться поменять пароль от учётной записи, то соответственно наш ярлык снова начнёт спрашивать у пользователя пароль (Является первым недостатком!). Поэтому нам придётся отредактировать наш rdp-шный файл в два этапа.

1.1. Кликаем по ярлыку правой кнопкой мыши и выбираем «изменить». Смотрим на картинку из пункта 3. Снимаем галочку и жмём сначала кнопку «сохранить», затем «подключить». Никаких паролей не вводим, а закрываем сессию.

1.2. Снова ставим галочку и жмём сначала кнопку «сохранить», затем «подключить». Теперь спокойно вводим наш новый пароль и хлопаем в ладоши!

2. Дело в том, что система у каждого пользователя в профиле (точно не помню расположение, но можно найти поиском) хранит скрытый файл Default.rdp и именно в нём хранит имя (адрес) последнего подключения, а также пароль. Отсюда вытекают сразу два вывода:

2.1. Это удобно, что является плюсом.

2.2. Но из первого положительно пункта сразу же вытекает и второй отрицательный — так как пароль в этом файле может сохранятся только один, то естественно, что Вы не сможете таким способом организовать несколько подключений к сессиям на разные терминальные сервера под разными учётными данными!

Поэтому делаем выводы и постигаем истину.

Жизнь админа должна быть проще.

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).