- Как создать ключ реестра в Windows 10?

- Иерархия реестра

- Как создать ключ реестра в Windows 10

- Что делает ключ реестра?

- Registry Key Security and Access Rights

- Registry Keys and Values for Backup and Restore

- CustomPerformanceSettings

- DisableMonitoring

- FilesNotToBackup

- FilesNotToSnapshot

- IdleTimeout

- KeysNotToRestore

- LastInstance

- LastRestoreId

- MaxShadowCopies

- MinDiffAreaFileSize

- OverallPerformanceSetting and CustomPerformanceSettings

- SYSVOL

Как создать ключ реестра в Windows 10?

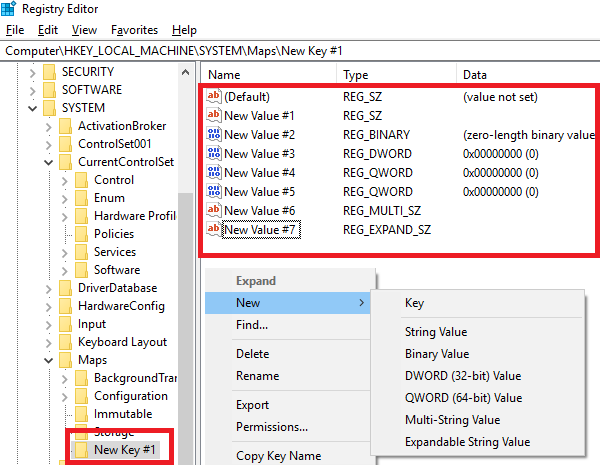

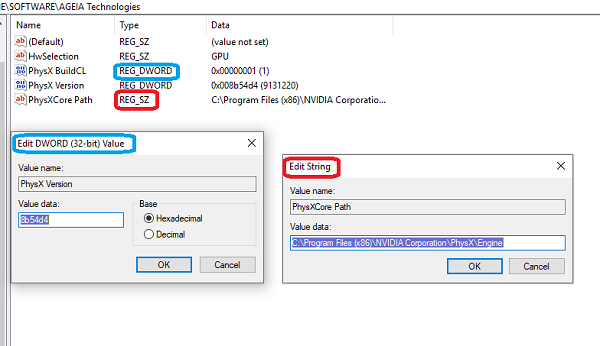

Реестр Windows — это набор настроек, которые могут использовать Windows и приложения. Это каталог, в котором хранятся настройки и параметры операционной системы для Microsoft Windows. Он содержит информацию и настройки для всего аппаратного обеспечения, программного обеспечения операционной системы, большинства программ, не относящихся к операционной системе, пользователей, предпочтений ПК и т.д. Реестр состоит из следующих 5 корневых ключей. Корневые ключи содержат SubKeys. Подключи могут также содержать свои собственные подключи и содержать как минимум одно значение, называемое его значением по умолчанию. Ключ со всеми его подразделами и значениями называется Hive. Каждый ключ имеет один из типов данных — типы данных: REG_SZ, REG_BINARY, REG_DWORD, REG_QWORD, REG_MULTI_SZ или REG_EXPAND_SZ.

В этом посте мы покажем вам, как создать раздел реестра в Windows 10.

Прежде чем начать, всегда рекомендуется создать резервную копию реестра или создать точку восстановления системы .

Реестр Windows сложен по архитектуре и построен так, что обычные потребители не поймут. Также желательно, чтобы вы знали основы и не изменяли их, если не знаете, что делаете.

Иерархия реестра

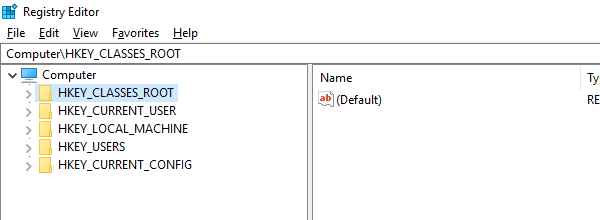

Для редактирования реестра мы используем встроенный редактор реестра или regedit. Он отображает древовидную структуру навигации. Самым верхним является ваш компьютер, за которым следует список папок и подпапок. Эти папки называются KEYS, и в компьютере есть пять фиксированных наборов папок.

- HKEY_CLASSES_ROOT: содержит информацию об ассоциации расширений файлов, которая помогает компьютеру понять, что делать с задачей при запросе.

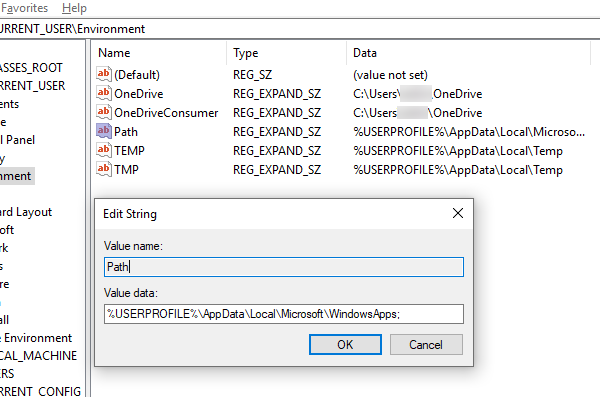

- HKEY_CURRENT_USER: содержит информацию о конфигурации для Windows и программное обеспечение для текущего пользователя.

- HKEY_LOCAL_MACHINE: хранит конфигурацию для программного обеспечения, установленного на компьютере, а также для ОС Windows

- HKEY_USERS: здесь вы можете найти пользовательскую конфигурацию для всех пользователей на этом компьютере.

- HKEY_CURRENT_CONFIG: это указатель на HKEY_LOCAL_MACHINE

Это мастер-ключи, поскольку вы не можете создать НОВЫЙ КЛЮЧ в разделе «Компьютер», но вы можете сгенерировать новые ключи под любым из этих мастер-ключей.

Как создать ключ реестра в Windows 10

1] Использование редактора реестра

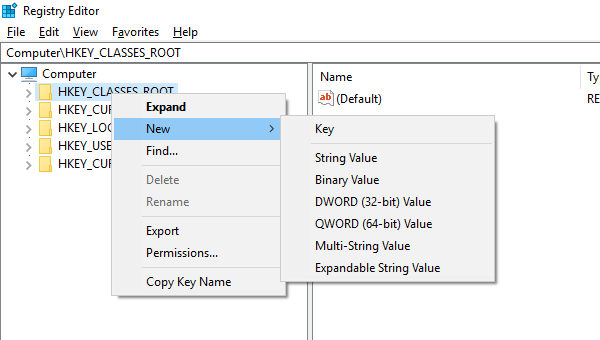

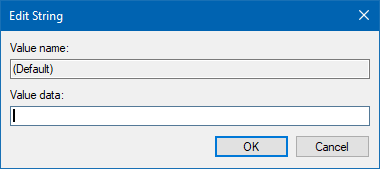

Создать ключ реестра легко. Щелкните правой кнопкой мыши любую папку или пробел и выберите «Создать». Вы можете создать ключ, строковое значение, двоичное значение, значение DWORD (32-разрядное), значение QWORD (64-разрядное), многостроковое значение или расширяемое строковое значение. Этот метод полезен, когда вы планируете внести незначительные изменения, чтобы исправить проблему на вашем компьютере. Это может быть связано с приложением или на уровне ОС.

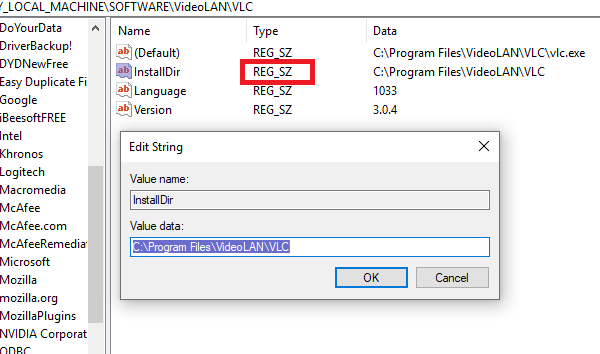

- Чтобы отредактировать существующее значение, дважды щелкните его, чтобы запустить редактор.

- Чтобы удалить ключ, щелкните его правой кнопкой мыши и выберите «Удалить».

- У вас также есть возможность переименовать, экспортировать, копировать и установить разрешения.

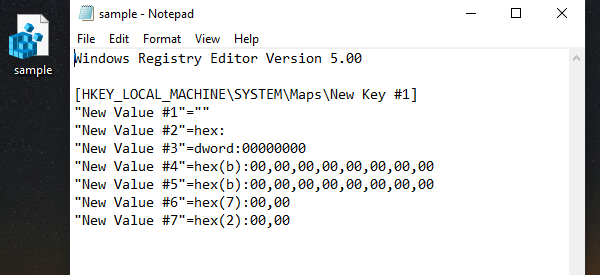

2] Используйте Блокнот для создания файлов REG

Щелкните правой кнопкой мыши по любому из существующих ключей и экспортируйте его. Откройте этот файл в блокноте, и он поможет вам понять, как вы можете редактировать ключ и его значения. Это полезно, когда вы хотите выполнить массовое редактирование с резервным копированием на месте.

Обратите внимание на объявление версии, за которым следует пустая строка, затем путь, за которым следует остаток в кавычках, и снова пустая строка. После завершения редактирования вы можете щелкнуть правой кнопкой мыши и выбрать объединить файл в куст реестра.

3] Сторонние инструменты

Если вы нашли редактор реестра по умолчанию сложным, вы можете использовать такие инструменты, как RegCool, Registry Manager Lite. Они предлагают такие функции, как Отмена, Повторить, управление разрешениями, окно с вкладками, импорт, экспорт, избранное и так далее.

3] Напишите свою программу

Если вы разработчик приложения, вам следует использовать программирование для управления настройками приложения в реестре. Вот пример, и он будет варьироваться в зависимости от языка, который вы используете для разработки приложения.

Теперь, когда вы знаете, как это сделать, мы также рекомендуем вам прочитать, что означает каждый из них. Это важно и поможет вам убедиться, что внесенные вами изменения верны.

Что делает ключ реестра?

Если вы представляете «Ключ» как папку, остальные представляют собой различные типы типов файлов, в которых хранятся различные типы значений. Таким образом, если вы создаете приложение, вы можете иметь основную папку, а затем подпапки, чтобы отделить один набор от другого. Вот немного о каждом из них:

DWORD & QWORD: Double Word может хранить 32-битные единицы данных, в то время как QWORD может хранить 64-битные данные.

Строковое значение (REG_SZ): может хранить строку в формате Unicode или ANSI и в конце содержит ноль.

Multi-String value: Если вы хотите сохранить несколько чисел String Value, вы можете использовать это. Тем не менее, обязательно завершите его пустой строкой (\0). Вот простой пример:

Обратите внимание, что ‘\0’ в конце обозначает конец первой строки, а последний ‘\0’ обозначает конец мультистроки.

Расширяемое строковое значение: это можно использовать для переменных среды с использованием строки Unicode или ANSI. Преимущество здесь в том, что вы можете расширить его в отличие от значений String и Multi-String.

Двоичное значение: самое простое, оно содержит 0 и 1.

Registry Key Security and Access Rights

The Windows security model enables you to control access to registry keys. For more information about security, see Access-Control Model.

You can specify a security descriptor for a registry key when you call the RegCreateKeyEx or RegSetKeySecurity function. If you specify NULL, the key gets a default security descriptor. The ACLs in a default security descriptor for a key are inherited from its direct parent key.

The valid access rights for registry keys include the DELETE, READ_CONTROL, WRITE_DAC, and WRITE_OWNER standard access rights. Registry keys do not support the SYNCHRONIZE standard access right.

The following table lists the specific access rights for registry key objects.

| Value | Meaning |

|---|---|

| KEY_ALL_ACCESS (0xF003F) | Combines the STANDARD_RIGHTS_REQUIRED, KEY_QUERY_VALUE, KEY_SET_VALUE, KEY_CREATE_SUB_KEY, KEY_ENUMERATE_SUB_KEYS, KEY_NOTIFY, and KEY_CREATE_LINK access rights. |

| KEY_CREATE_LINK (0x0020) | Reserved for system use. |

| KEY_CREATE_SUB_KEY (0x0004) | Required to create a subkey of a registry key. |

| KEY_ENUMERATE_SUB_KEYS (0x0008) | Required to enumerate the subkeys of a registry key. |

| KEY_EXECUTE (0x20019) | Equivalent to KEY_READ. |

| KEY_NOTIFY (0x0010) | Required to request change notifications for a registry key or for subkeys of a registry key. |

| KEY_QUERY_VALUE (0x0001) | Required to query the values of a registry key. |

| KEY_READ (0x20019) | Combines the STANDARD_RIGHTS_READ, KEY_QUERY_VALUE, KEY_ENUMERATE_SUB_KEYS, and KEY_NOTIFY values. |

| KEY_SET_VALUE (0x0002) | Required to create, delete, or set a registry value. |

| KEY_WOW64_32KEY (0x0200) | Indicates that an application on 64-bit Windows should operate on the 32-bit registry view. This flag is ignored by 32-bit Windows. For more information, see Accessing an Alternate Registry View. This flag must be combined using the OR operator with the other flags in this table that either query or access registry values. Windows 2000: This flag is not supported. |

| KEY_WOW64_64KEY (0x0100) | Indicates that an application on 64-bit Windows should operate on the 64-bit registry view. This flag is ignored by 32-bit Windows. For more information, see Accessing an Alternate Registry View. This flag must be combined using the OR operator with the other flags in this table that either query or access registry values. Windows 2000: This flag is not supported. |

| KEY_WRITE (0x20006) | Combines the STANDARD_RIGHTS_WRITE, KEY_SET_VALUE, and KEY_CREATE_SUB_KEY access rights. |

When you call the RegOpenKeyEx function, the system checks the requested access rights against the key’s security descriptor. If the user does not have the correct access to the registry key, the open operation fails. If an administrator needs access to the key, the solution is to enable the SE_TAKE_OWNERSHIP_NAME privilege and open the registry key with WRITE_OWNER access. For more information, see Enabling and Disabling Privileges.

You can request the ACCESS_SYSTEM_SECURITY access right to a registry key if you want to read or write the key’s system access control list (SACL). For more information, see Access-Control Lists (ACLs) and SACL Access Right.

To view the current access rights for a key, including the predefined keys, use the Registry Editor (Regedt32.exe). After navigating to the desired key, go to the Edit menu and select Permissions.

Registry Keys and Values for Backup and Restore

Applications that request or perform backup and restore operations should use the following registry keys and values to communicate with each other or with features such as the Volume Shadow Copy Service (VSS) and Windows Backup:

CustomPerformanceSettings

DisableMonitoring

On Windows client platforms beginning with WindowsВ 7, users are automatically prompted to configure the Windows Backup feature if they have not already done so. These notifications appear at computer startup time, beginning seven days after the operating system is installed. They also appear when the user plugs in a hard disk drive; in this case, the notifications appear immediately.

OEMs and developers of third-party backup applications can use the DisableMonitoring registry value to turn off these automatic notifications.

This value does not exist by default, so it must be created under the following registry key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsBackup

The DisableMonitoring registry value has the data type REG_DWORD and is interpreted as follows:

- If the value’s data is set to 1 and if users have not already configured the Windows Backup feature, the automatic notifications are turned off. If an automatic notification is already present in Action Center, setting this registry value causes the notification to be removed at 10:00 the following morning.

- If the value does not exist, if its data is not set, or if its data is set to zero, the automatic notifications are not turned off.

WindowsВ Vista and WindowsВ XP: This registry value is not supported.

FilesNotToBackup

The FilesNotToBackup registry key specifies the names of the files and directories that backup applications should not backup or restore. Each of the entries in this key is a REG_MULTI_SZ string in the following format:

- Drive specifies the drive and is optional. For example, c:. To specify all drives, use a backslash (); no drive letters are needed.

- Path specifies the path and is optional. It cannot contain wildcard characters.

- FileName specifies the file or directory and is required. It can contain wildcard characters.

- /s specifies that all subdirectories of the specified path are to be included.

- Environment variables such as %Systemroot% can be substituted for all or part of the entire string.

The following table shows some typical entries.

| Entry name | Default value |

|---|---|

| Internet Explorer | Temporary Files |

| Memory Page File | \Pagefile.sys |

| MS Distributed Transaction Coordinator | C:\Windows\system32\MSDtc\MSDTC.LOG C:\Windows\system32\MSDtc\trace\dtctrace.log |

| Offline Files Cache | %Systemroot%\CSC\* /s |

| Power Management | \hiberfil.sys |

| Single Instance Storage | \SIS Common Store\*.* /s |

| Temporary Files | %TEMP%\* /s |

Applications that perform volume-level backups generally do so by copying the entire volume at the block level, so they cannot honor the FilesNotToBackup registry key at backup time. Instead, they wait until restore time to delete the files that were not to be backed up. In most cases, this is a reasonable strategy. However, in the case of Single Instance Storage files, the SIS Common Store files must not be deleted at restore time.

For block-level volume backups, Windows Server Backup and the Windows Wbadmin utility honor the FilesNotToBackup registry key by deleting the appropriate files at restore time. System Restore and System State Backup do not honor the FilesNotToBackup registry key.

WindowsВ XP: System Restore honors the FilesNotToBackup registry key.

FilesNotToSnapshot

VSS supports the FilesNotToSnapshot registry key. Applications and services can use this key to specify files to be deleted from newly created shadow copies. For more information, see Excluding Files from Shadow Copies.

Windows ServerВ 2003 and WindowsВ XP: This registry key is not supported.

For block-level volume backups, Windows Server Backup honors the FilesNotToSnapshot registry key by deleting the appropriate files at restore time.

IdleTimeout

The IdleTimeout registry value specifies the amount of time, in seconds, that the VSS service will wait when it is idle. If this timeout value is reached and there are no tasks for it to perform, the VSS service will shut down.

This registry value can be found under the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VSS\Settings

If this registry value does not exist:

- The actual timeout value that is used is 180 seconds (3 minutes) by default.

- You can create a value with the name IdleTimeout and the type DWORD and set it to the desired value.

If this registry value is set to 0 seconds:

- The actual timeout value that is used is 180 seconds (3 minutes).

If you set this registry value:

- VSS uses the timeout value that you set.

- You can specify any value between 1 and FFFFFFFF seconds. However, it is recommended that you choose a value between 1 and 180 seconds.

Windows ServerВ 2003 and WindowsВ XP: This registry key is not supported.

KeysNotToRestore

The KeysNotToRestore registry key specifies the names of the registry subkeys and values that backup applications should not restore. For more information, see KeysNotToRestore. It is not necessary to honor the KeysNotToRestore registry key.

Windows ServerВ 2003 and WindowsВ XP: You must honor the KeysNotToRestore registry key.

For block-level volume backups, Windows Server Backup honors the KeysNotToRestore registry key by deleting the appropriate files at restore time.

System State Backup honors the KeysNotToRestore registry key.

LastInstance

The LastInstance registry value indicates that a bare-metal restore operation has been performed and that the volumes have been overwritten but not formatted. For more information, see Using VSS Automated System Recovery for Disaster Recovery.

Windows ServerВ 2003 and WindowsВ XP: This registry value is not supported.

LastRestoreId

When a backup application performs a system state restore, it must indicate that it has done so by setting the LastRestoreId registry value. «System state restore» in this case refers to any restore that selectively restores operating system binaries and drivers.

If the entire boot and system volume are restored at the volume level, this value must not be set.

If the LastRestoreId registry value does not exist, the backup application should create it under the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\BackupRestore\SystemStateRestore

Create a value with the name LastRestoreId and type REG_SZ. The value should be a unique opaque value such as a GUID.

Whenever a new system state restore is performed, the backup application should change the data of the LastRestoreId value.

Other applications that need to monitor system state restores should store the data of this registry value. This data can be compared against the current data of the LastRestoreId registry value to determine whether a new system state restore has been performed.

WindowsВ Vista, Windows ServerВ 2003 and WindowsВ XP: This registry value is not supported until WindowsВ Vista with Service PackВ 1 (SP1) and Windows ServerВ 2008.

MaxShadowCopies

The MaxShadowCopies registry value specifies the maximum number of client-accessible shadow copies that can be stored on each volume of the computer. A client-accessible shadow copy is a shadow copy that is created using the VSS_CTX_CLIENT_ACCESSIBLE value of the _VSS_SNAPSHOT_CONTEXT enumeration. Client-accessible shadow copies are used by Shadow Copies for Shared Folders. For more information about shadow copies, see the VSS documentation.

If the MaxShadowCopies registry value does not exist, the backup application can create it under the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VSS\Settings

Create a value with the name MaxShadowCopies and type DWORD. The default data for this value is 64. The minimum is 1. The maximum is 512.

For other types of shadow copies, there is no registry value that corresponds to MaxShadowCopies. The maximum number of shadow copies is 512 per volume.

NoteВ В The MaxShadowCopies setting is supported on Windows ServerВ 2003 or later.

Windows ServerВ 2003: On cluster servers, MaxShadowCopies registry value’s data may need to be set to a lower number. For more information, see «When you use the Volume Shadow Copy Service on Windows Server 2003-based computers that run many I/O operations, disk volumes take longer to go online» in the Help and Support Knowledge Base at https://support.microsoft.com/kb/945058.

WindowsВ XP: This registry value is not supported.

MinDiffAreaFileSize

VSS allocates a shadow copy storage area (or «diff area») to store data for shadow copies. The minimum size of the shadow copy storage area is a per-computer setting that can be specified by using the MinDiffAreaFileSize registry value.

If the MinDiffAreaFileSize registry value is not set, the minimum size of the shadow copy storage area is 32 MB for volumes that are smaller than 500 MB and 320 MB for volumes that are larger than 500 MB.

Windows ServerВ 2008, Windows ServerВ 2003 with SP1 and WindowsВ Vista: If the MinDiffAreaFileSize registry value is not set, the shadow copy storage area has a minimum size of 300 MB. If the MinDiffAreaFileSize registry value is set, its data must be between 300 MB and 3000 MB (3 GB), and it must be a multiple of 300 MB.

Windows ServerВ 2003: If the MinDiffAreaFileSize registry value is not set, the minimum size of the shadow copy storage area is 100 MB.

WindowsВ XP: This registry value is not supported.

If the MinDiffAreaFileSize registry value does not exist, the backup application can create it under the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VolSnap

Create a value with the name MinDiffAreaFileSize and type REG_DWORD. The data for this key is specified in megabytes. 320 is equal to 320 MB, and 3200 is equal to 3.2 GB. You should specify a number that is a multiple of 32. If you specify a value that is not a multiple of 32, the next multiple of 32 will be used.

Shadow copies might not function correctly if the MinDiffAreaFileSize registry value specifies a minimum size that is larger than the maximum size of the shadow copy storage area. To specify the maximum size of the shadow copy storage area, use the Vssadmin add shadowstorage or the Vssadmin resize shadowstorage command. To see the current maximum size, use the Vssadmin list shadowstorage command. If you have not set a maximum size, there is no limit to the amount of space that can be used.

OverallPerformanceSetting and CustomPerformanceSettings

The OverallPerformanceSetting and CustomPerformanceSettings registry values are used to specify performance settings for Windows Server Backup. These registry values are supported only on Windows server operating systems.

Windows ServerВ 2003: These registry values are not supported.

If these registry values do not exist, the backup application can create them under the following registry key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Windows Block Level Backup

To specify performances settings for all volumes, create a value with the name OverallPerformanceSetting and type REG_DWORD. The value’s data should be set to one of the following values.

| Value | Meaning |

|---|---|

| 1 | Normal backup performance (by using full backups). This setting corresponds to the Normal backup performance setting described in Optimizing Backup and Server Performance. |

| 2 | Faster backup performance (by using incremental backups). This setting corresponds to the Faster backup performance setting described in Optimizing Backup and Server Performance. |

| 3 | Custom backup performance (by specifying a performance setting for each volume). This setting corresponds to the Custom setting described in Optimizing Backup and Server Performance. |

If you set OverallPerformanceSetting to 3, you must also specify performances settings for each volume individually. To do this, create a value with the name CustomPerformanceSettings and type REG_MULTI_SZ. This value’s data should be set as follows:

- Each string in the REG_MULTI_SZ sequence of strings contains the setting for a volume.

- Each string consists of a volume GUID, followed by a comma, followed by a DWORD value.

- Each of the DWORD values is either 1 (full backup) or 2 (incremental backup).

For example, suppose the computer has two volumes as follows:

- The two volumes are C:\ and D:\.

- The GUID for volume C:\ is 07c473ca4-2df8-11de-9d80-806e6f6e6963, and the GUID for volume D:\ is 0ac22ea6c-712f-11de-adb0-00215a67606e.

- You want to specify normal backup perfornance for volume C:\ and faster backup performance for volume D:\.

To do this, you would set OverallPerformanceSetting to 3 and CustomPerformanceSettings to «07c473ca4-2df8-11de-9d80-806e6f6e6963,1\00ac22ea6c-712f-11de-adb0-00215a67606e,2».

If you set OverallPerformanceSetting to 1 or 2, the data in the CustomPerformanceSettings value is ignored.

SYSVOL

The SYSVOL registry value is a way to notify the Distributed File System Replication (DFSR) service that a system state restore operation has been initiated. Any backup application that performs system state restore of SYSVOL should use this value to indicate whether the restore operation is authoritative or nonauthoritative. This value is read by the DFSR service. If this value is not set, the SYSVOL restore is performed nonauthoritatively by default.

If the SYSVOL registry value does not exist, the backup application should create it under the following registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DFSR\Restore

Create a value with the name SYSVOL and type REG_SZ. The value’s data should be set to either «authoritative» or «non-authoritative» based on the system administrator’s request.

WindowsВ Vista, Windows ServerВ 2003 and WindowsВ XP: This registry value is not supported.