Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).

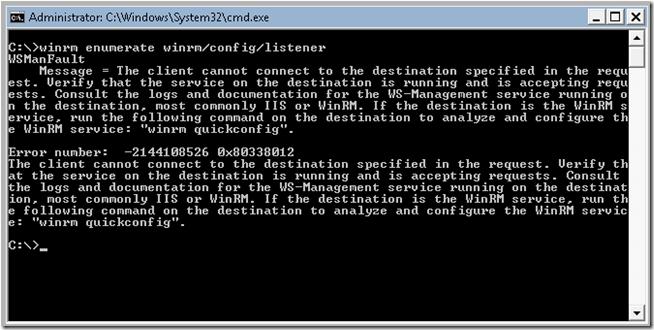

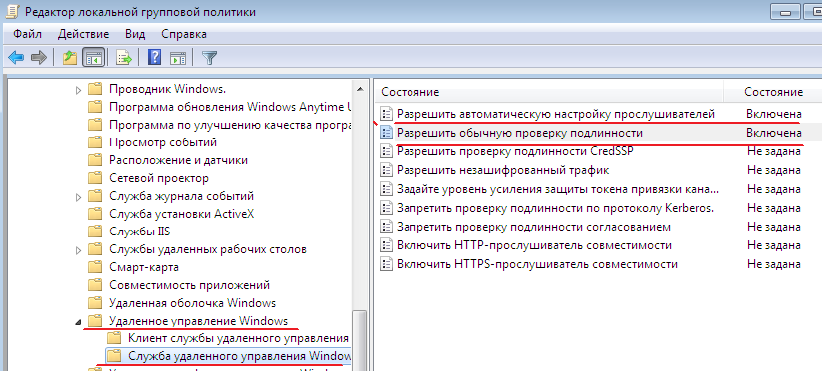

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

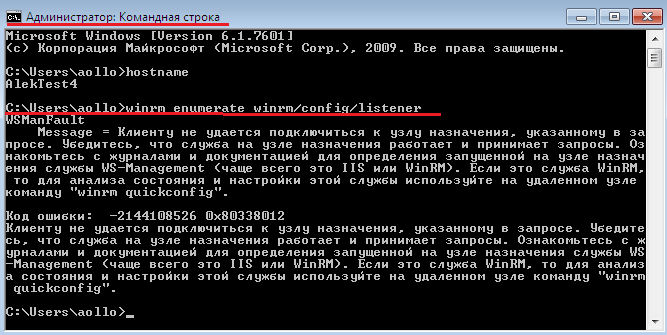

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

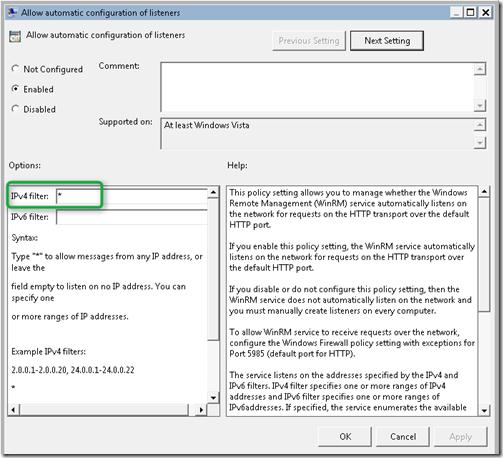

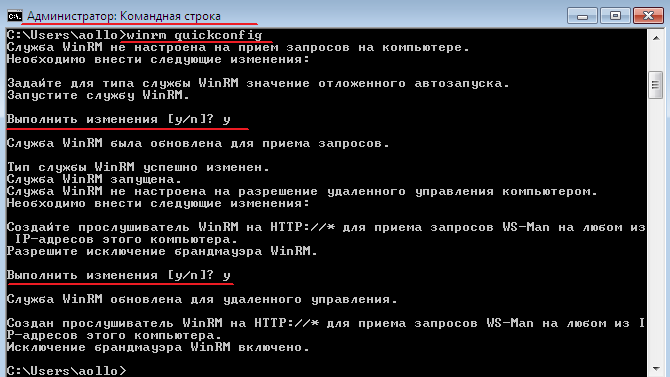

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Интересующая нас политика находится в разделе: Computer Configuration -> Policies -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Нужно активировать следующие параметры:

• Allow automatic configuration of listeners

• Allow Basic Authentication

В разделе IPv4 filter укажем *, что означает, что компьютер может принимать подключения (а значит и управляющие команды) откуда угодно, это значит что листенеры на компьютере будет принимать запросы на всех IP интерфейсах.

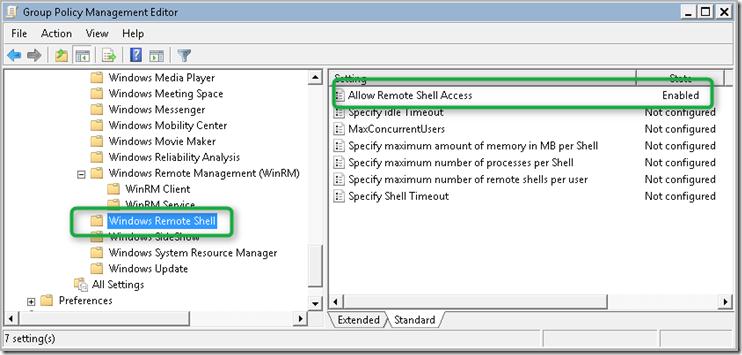

Затем в разделе Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell активируем пункт:

• Allow Remote Shell Access

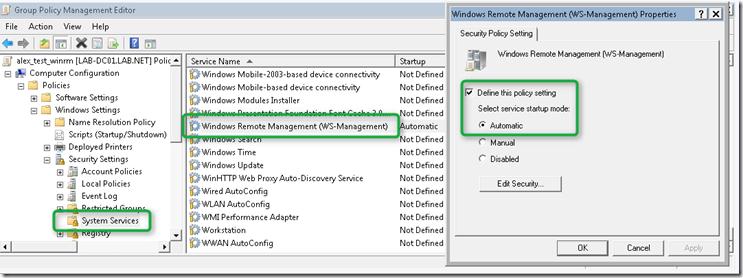

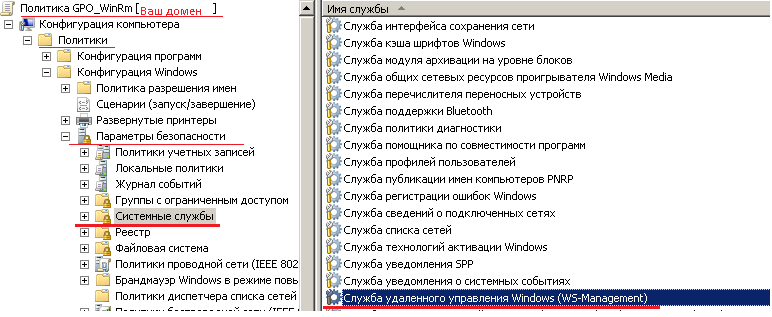

И, наконец, нужно задать тип запуска у службы Windows Remote Service в «Автоматический» (Automatically). Напомню, что управлять способом запуска служб можно из следующего раздела групповых политик: Computer Configuration -> Windows Settings -> Security Settings ->System Services.

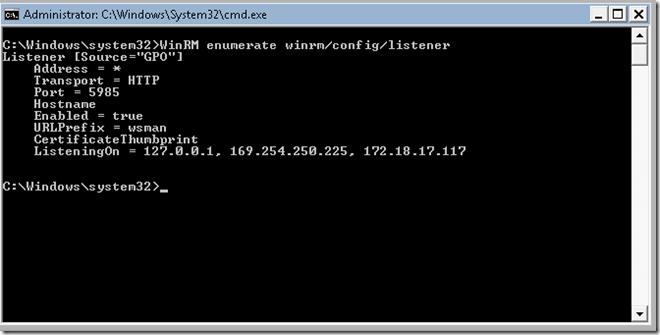

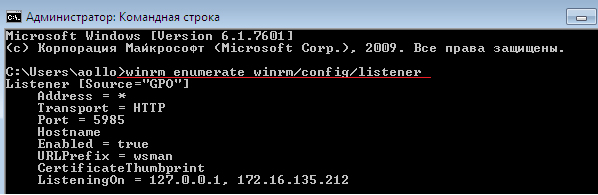

После активации WinRM с помощью групповой политики, на клиентской системе проверим статус службы с помощью знакомой команды:

Удостоверимся, что тип запуска службы WinRM задан в автоматический . Хотя по факту тип запуска «автоматический с задержкой», т.к. по умолчанию для службы WinRM задана задержка запуска (параметр DelayedAutoStart=1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinRM ).

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Windows remote management 10149

Имеется один контроллер домена на win64server2008std sp2 (dhcp+dns+ad поднимал по инструкции ссылка) и

30 рабочий станций на win32xppro sp3. В EventLog после перезагрузки сервера постоянно появляются предупреждение:

1. TerminalServices-PnPDevices 36

Перенаправление дополнительных поддерживаемых устройств запрещено политикой.

На контроллер RDP не поднят, на сервере отключена функция «поддерживаемые самонастраивающиеся устройства», а на клиентах не включена «поддерживаемые самонастраивающиеся устройства»

2. DHCP-Server 10020

Этому компьютеру назначен по крайней мере один динамический IPv6-адрес. Для надежной работы DHCPv6-сервера следует использовать только статические IPv6-адреса.

TCP/IPv6 не использую, в настройках сетевого адаптера убрал галочку. Пробовал fix it не помогает.

3. ActiveDirectory_DomainService 2886

Безопасность данного сервера каталогов можно существенно повысить, если настроить его на отклонение привязок SASL (согласование, Kerberos, NTLM или выборка), которые не запрашивают подписи (проверки целостности) и простых привязок LDAP, которые выполняются для подключения LDAP с открытым (не зашифрованным SSL/TLS) текстом. Даже если никто из клиентов такие привязки не использует, настройка сервера на их отклонение улучшит безопасность этого сервера.

Использовал Fix it 50518 временно помогло но через некоторое время опять появилась предупреждение.

4. Windows Remote Management 10149

Служба WinRM не прослушивает запросы WS-Management.

Использовал команду winrm quickconfig не помогло. (иногда предупреждение не выскакивает)

Microsoft Windows [Версия 6.0.6002]

(C) Корпорация Майкрософт, 2006. Все права защищены.

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : Server

Основной DNS-суффикс . . . . . . : corp.xxxxxx.ru

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : corp.xxxxxx.ru

xxxxxx.ru

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Intel(R) PRO/1000 EB Network Connection w

ith I/O Acceleration

Физический адрес. . . . . . . . . : 00-xx-xx-xx-xx-xx

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.0.3(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.0.1

DNS-серверы. . . . . . . . . . . : 127.0.0.1

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер Подключение по локальной сети*:

Состояние носителя. . . . . . . . : Носитель отключен

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : isatap. <18A62FAF-4FDD-4089-8B3F-3F027C7F1

A18>

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Windows Remote Management на службе системного администратора.

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

winrm quickconfig

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера — Политики — Административные шаблоны -> Компоненты Windows – Удаленное управление Windows . Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

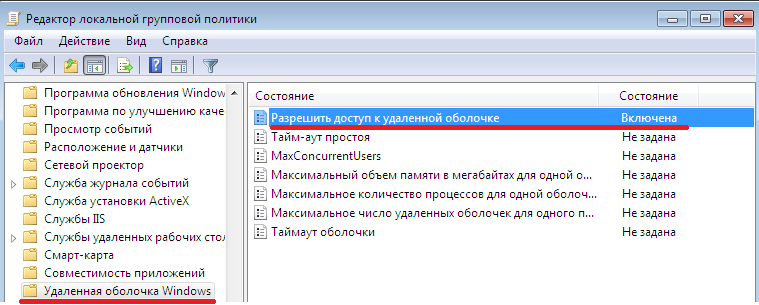

Далее в разделе Конфигурация компьютера – Политики — Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Разрешить доступ к удаленной оболочке – Включена

WinRM enumerate winrm/config/listener

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r: cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

В моем случаем тестовая машина называется alektest4

Взлом Windows Remote Management (WinRM)

Удаленное управление Windows (WinRM) – это применение корпорацией Майкрософт протокола WS-Management, простого доступа к объектам (SOAP), работа которого связана с брандмауэром. Протокол позволяет взаимодействовать оборудованию и операционным системам разных производителей.

Особенности протокола WS-Management предоставляют общий доступ к системе, ее управлению и обмену информацией в рамках IT-инфраструктуры. WinRM, интеллектуальный интерфейс управления платформой (IPMI) и Event Collector являются компонентами оборудования для осуществления удаленного управления Windows.

Об этом и говорится в статье , переведенной нами. А подробнее прочитать о том, что такое WinRM, можно, перейдя по ссылке .

При сканировании ОС Windows пользователь имеет возможность наткнуться на данный процесс. На скрине изображены порты номер 5985 (http) и 5986 (https).

По умолчанию служба не работает, и даже если она включена (как в случае с Windows 2008), то порт не прослушивается, а значит трафик не передается. Таким образом, подобный процесс очень трудно обнаружить, но, все-таки, он осуществляется.

Некоторым системам необходима возможность дистанционного выполнения, поэтому пользователям придется активировать службу. Однако они могут и не знать, что это потенциальная угроза. Другая проблема заключается в том, что продавцы либерально относятся к гарантированной поддержке системных функций. Конечно, такой подход работает только на благо покупателей, но должен применяться в меру.

Как можно заметить по поиску Shodan, в интернете есть несколько систем, с которыми работает служба WinRM. Они доступны постоянно и находятся под доменом «Workgroup». Атака может быть выполнена с легкостью, поскольку существуют определенные ограничения доверенного домена.

Существует несколько скриптов, доступных для связи с этой службой. Однако наиболее распространенным методом считается использование модулей Metasploit.

Если есть желание использовать Ruby, об этом подробнее можно прочитать здесь .

gem install-r winrm

Metasploit предварительно устанавливается на такие ОС, как Kali или Parrot, поэтому чтобы начать, стоит всего лишь выполнить команду: msfconsole

Сначала нужно просканировать систему, чтобы проверить, запущен ли процесс. Для этого используется сканер Winrm_auth_methods , он проверяет, работает ли служба.

Используется следующая комбинация: auxiliary/scanner/winrm/winrm_auth_methods

Пользователю нужно будет ввести соответствующие параметры, но сначала ему стоит немного узнать о характеристиках оборудования. Например, если порт показывает 5986, следует использовать SSL. Очень трудно определить дистанционно конфигурацию сервиса, поэтому иногда применяется метод проб и ошибок.

Как только есть уверенность в том, что цель уязвима, можно атаковать.

Используется следующая комбинация auxiliary/scanner/winrm/winrm_login

Опять же, нужно будет ввести необходимые параметры.

Очень важно правильно определить домен, так как для этой службы существует требование доверенного домена (по умолчанию). Его можно заполучить путем сканирования дополнительных портов. Если компьютер входит в Workgroup, у пользователя не должно быть никаких проблем.

На этом скрине видно, что учётные данные получены.

Теперь есть возможность взаимодействовать с удаленным кодом в системе. Будучи администратором, пользователь способен совершить много «разрушительных» действий. Он также станет доверенным лицом, ведь обладает необходимыми данными. Вредоносный код точно нанесет удар злоумышленникам, обезопасив его создателя. Таким образом, человек способен обойти антивирусную защиту.

Несколько строк кода могут помочь пользователю получить учетные данные. Не обязательно иметь Linux или Metasploit, для того чтобы проникнуть в чужую систему. Поскольку в ваш Windows встроен сервис PowerShell, с помошью которого можно следующие команды:

Winrs — это команда, которая может быть использована для выполнения удаленных команд.

Также можно использовать несколько команд Powershell для сканирования или выполнения удаленного кода посредством клиента службы WinRM/WsMan.