- Как активировать Windows Remote Management с помощью групповой политики

- Удаленное управление Windows

- Назначение

- Где применимо

- Аудитория разработчиков

- Требования к среде выполнения

- Содержание раздела

- WinRM — удалённая работа с PowerShell

- Взлом Windows Remote Management (WinRM)

- Cлужба удаленного управления Windows — Windows Remote Management

- Windows Remote Management

- Активация Windows Remote Management

- Удаленное управление с помощью Windows Remote Management

Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).

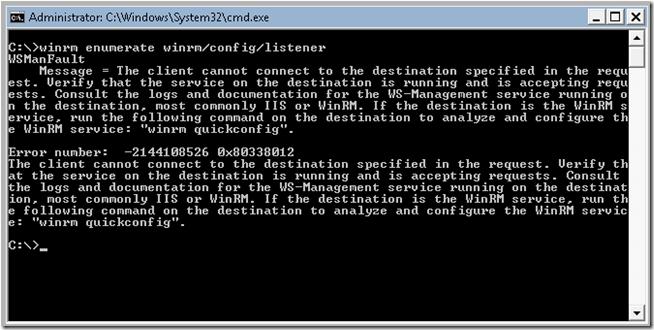

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Интересующая нас политика находится в разделе: Computer Configuration -> Policies -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Нужно активировать следующие параметры:

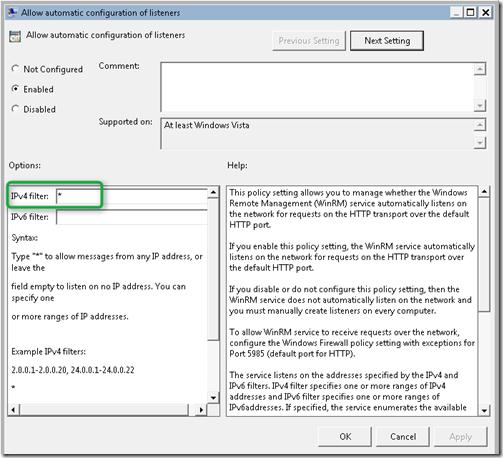

• Allow automatic configuration of listeners

• Allow Basic Authentication

В разделе IPv4 filter укажем *, что означает, что компьютер может принимать подключения (а значит и управляющие команды) откуда угодно, это значит что листенеры на компьютере будет принимать запросы на всех IP интерфейсах.

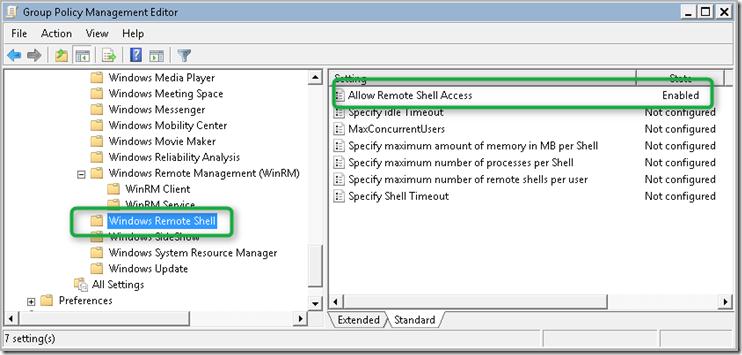

Затем в разделе Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell активируем пункт:

• Allow Remote Shell Access

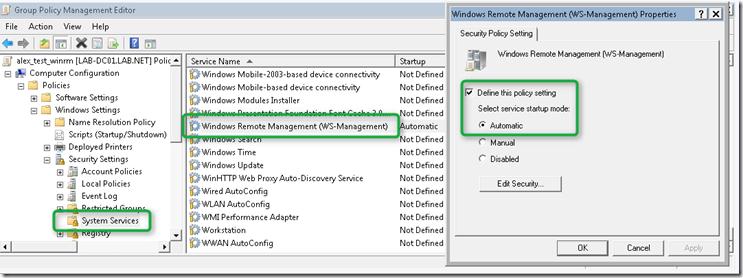

И, наконец, нужно задать тип запуска у службы Windows Remote Service в «Автоматический» (Automatically). Напомню, что управлять способом запуска служб можно из следующего раздела групповых политик: Computer Configuration -> Windows Settings -> Security Settings ->System Services.

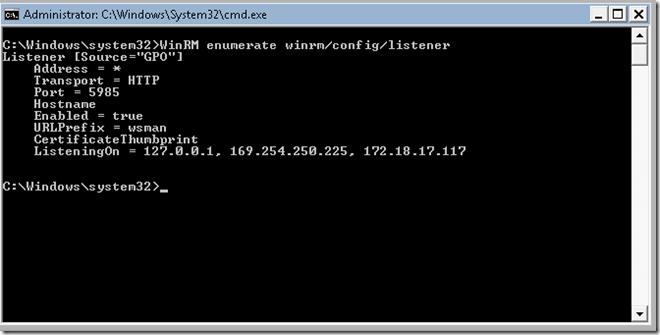

После активации WinRM с помощью групповой политики, на клиентской системе проверим статус службы с помощью знакомой команды:

Удостоверимся, что тип запуска службы WinRM задан в автоматический . Хотя по факту тип запуска «автоматический с задержкой», т.к. по умолчанию для службы WinRM задана задержка запуска (параметр DelayedAutoStart=1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinRM ).

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Удаленное управление Windows

Назначение

С помощью удаленного управления Windows (WinRM) корпорация Майкрософт реализует стандартный протокол WS-Management, основанный на протоколе SOAP. Он удобен для брандмауэров и обеспечивает взаимодействие оборудования и операционных систем различных поставщиков.

Спецификация протокола WS-Management предоставляет системам общий способ доступа и обмена данными управления в ИТ-инфраструктуре. WinRM и интерфейс IPMI, а также сборщик событий являются компонентами функций управления оборудованием Windows .

Где применимо

Для получения данных управления с локальных и удаленных компьютеров, на которых могут использоваться контроллеры управления основной платой (BMC), можно использовать объекты скриптов WinRM, программу командной строки WinRM или средство командной строки удаленной оболочки Windows. Если компьютер работает под управлением операционной системы Windows, которая включает WinRM, данные управления поставляются инструментарий управления Windows (WMI) (WMI).

Данные об оборудовании и системе также можно получить из реализаций протокола WS-Management, работающих в других операционных системах (не Windows) на предприятии. WinRM устанавливает сеанс связи с другим компьютером по протоколу WS-Management на основе SOAP, а не подключается через DCOM, как WMI. Данные возвращаются протоколу WS-Management в формате XML, а не в виде объектов.

Поставщик IPMI WMI — это стандартный поставщик WMI с классами, получающими данные датчика BMC с компьютеров с соответствующим оборудованием. Доступ к данным IPMI можно получить с помощью API-интерфейсов WinRM, скриптовWMI или com .

Аудитория разработчиков

Аудитория разработчика — ИТ-специалист, который пишет сценарии для автоматизации управления серверами или разработчиком ISV, получающим данные для приложений управления.

Требования к среде выполнения

WinRM является частью операционной системы. Однако для получения данных с удаленных компьютеров необходимо настроить прослушивательWinRM. Дополнительные сведения см. в разделе Установка и настройка для служба удаленного управления Windows. Если контроллер BMC обнаруживается при запуске системы, поставщик IPMI загружается; в противном случае объекты скриптов WinRM и средство командной строки WinRM остаются доступными.

Содержание раздела

Ссылка на общедоступную спецификацию протокола WS-Management, архитектуру WinRM, связь с WMI, управление оборудованием с помощью поставщика IPMI, конфигурации и установки.

Приступая к работе с API-интерфейсом WinRM Scripting и аппаратным управлением.

Список интерфейсов сценариев, определенных веб-службами Майкрософт для автоматизации управления (WS-Management) и определений классов классов WMI, созданных поставщиком IPMI и классами, взаимодействующими с драйвером IPMI для получения данных контроллера управления основной платой (BMC) .

WinRM — удалённая работа с PowerShell

Для меня там, кроме собственно, PowerShell 2.0, основное это WinRM. В приложении к PowerShell это просто способ выполнять команды на удалённом компе.

Вот как это сделать:

0. Поставить Windows Management Framework Core

1. Для конфигурирования winrm, на той машине, которая будет сервером:

1.1 зайти в cmd.exe (я пытался сделать это из-под ISE, но оно не работает с интерактивными консольными программами)

1.2 запустить winrm qc

1.3 ответить Y на вопрос об изменениях

2. Теперь можно в PowerShell ISE на клиентской машине нажать иконку с изображением терминала, набрать имя сервера и учетную запись, потом ввести пароль и работать с привычным ISE на удалённой машине.

А еще с помощью набора команд *-PSSession возможет такой сценарий. Зайти на удаленную машину, выполнить там длительную операцию, вернуться и сообщить пользователю, что всё сделано.

P.S. Boomburum переслал сообщение от анонимуса:

«Здравствуйте! Требуется помощь, т.к. сам способа решения не нашел ;)). В общем, проблема такая — не знаю как связаться с автором одного из топиков. (конкретно — habrahabr.ru/post/73613/). Данная статья подтолкнула меня на знакомство с сетевыми возможностями powershell. При настройке данной возможности на пк с Windows XP SP3 возникла проблема — выскочила ошибка следующего содержания:

**********************************************************************

PS C:\Documents and Settings\Administrator> winrm qc

WinRM is not set up to receive requests on this machine.

The following changes must be made:

Start the WinRM service.

Make these changes [y/n]? y

WinRM has been updated to receive requests.

WinRM service started.

WSManFault

Message = Access is denied.

Error number: -2147024891 0x80070005

Access is denied.

PS C:\Documents and Settings\Administrator>

**********************************************************************

Я долго-долго искал пути решения данной проблемы в Интернете, но всё никак — ничего путного найти не мог. В общем,

Для решения данной проблемы следует зайти в Пуск->Администрирование ->Локальная политика безопасности ( Local Security Settings — secpol.msc) -> Параметры безопасности (Security option) -> Ищем «Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей» (Network Access: Sharing and security model for local accounts) -> изменяем политику на «Обычная -. » (Classic -. ) -> Перезагружаемся и всё — проблеме конец!

Огромная просьба, отправьте это сообщение автору данного топика, т.к. я не могу этого сделать самостоятельно. Пускай он это разместит, т.к. русскоязычной части населения сети Интернет это очень сильно упростит поиск решения данной проблемы. Проблема довольно широко распространена! Но мною была замечена только на Windows XP. (Все проверялось на виртуальной машине с чистой системой). Заранее огромно спасибо!»

Взлом Windows Remote Management (WinRM)

Удаленное управление Windows (WinRM) – это применение корпорацией Майкрософт протокола WS-Management, простого доступа к объектам (SOAP), работа которого связана с брандмауэром. Протокол позволяет взаимодействовать оборудованию и операционным системам разных производителей.

Особенности протокола WS-Management предоставляют общий доступ к системе, ее управлению и обмену информацией в рамках IT-инфраструктуры. WinRM, интеллектуальный интерфейс управления платформой (IPMI) и Event Collector являются компонентами оборудования для осуществления удаленного управления Windows.

Об этом и говорится в статье , переведенной нами. А подробнее прочитать о том, что такое WinRM, можно, перейдя по ссылке .

При сканировании ОС Windows пользователь имеет возможность наткнуться на данный процесс. На скрине изображены порты номер 5985 (http) и 5986 (https).

По умолчанию служба не работает, и даже если она включена (как в случае с Windows 2008), то порт не прослушивается, а значит трафик не передается. Таким образом, подобный процесс очень трудно обнаружить, но, все-таки, он осуществляется.

Некоторым системам необходима возможность дистанционного выполнения, поэтому пользователям придется активировать службу. Однако они могут и не знать, что это потенциальная угроза. Другая проблема заключается в том, что продавцы либерально относятся к гарантированной поддержке системных функций. Конечно, такой подход работает только на благо покупателей, но должен применяться в меру.

Как можно заметить по поиску Shodan, в интернете есть несколько систем, с которыми работает служба WinRM. Они доступны постоянно и находятся под доменом «Workgroup». Атака может быть выполнена с легкостью, поскольку существуют определенные ограничения доверенного домена.

Существует несколько скриптов, доступных для связи с этой службой. Однако наиболее распространенным методом считается использование модулей Metasploit.

Если есть желание использовать Ruby, об этом подробнее можно прочитать здесь .

gem install-r winrm

Metasploit предварительно устанавливается на такие ОС, как Kali или Parrot, поэтому чтобы начать, стоит всего лишь выполнить команду: msfconsole

Сначала нужно просканировать систему, чтобы проверить, запущен ли процесс. Для этого используется сканер Winrm_auth_methods , он проверяет, работает ли служба.

Используется следующая комбинация: auxiliary/scanner/winrm/winrm_auth_methods

Пользователю нужно будет ввести соответствующие параметры, но сначала ему стоит немного узнать о характеристиках оборудования. Например, если порт показывает 5986, следует использовать SSL. Очень трудно определить дистанционно конфигурацию сервиса, поэтому иногда применяется метод проб и ошибок.

Как только есть уверенность в том, что цель уязвима, можно атаковать.

Используется следующая комбинация auxiliary/scanner/winrm/winrm_login

Опять же, нужно будет ввести необходимые параметры.

Очень важно правильно определить домен, так как для этой службы существует требование доверенного домена (по умолчанию). Его можно заполучить путем сканирования дополнительных портов. Если компьютер входит в Workgroup, у пользователя не должно быть никаких проблем.

На этом скрине видно, что учётные данные получены.

Теперь есть возможность взаимодействовать с удаленным кодом в системе. Будучи администратором, пользователь способен совершить много «разрушительных» действий. Он также станет доверенным лицом, ведь обладает необходимыми данными. Вредоносный код точно нанесет удар злоумышленникам, обезопасив его создателя. Таким образом, человек способен обойти антивирусную защиту.

Несколько строк кода могут помочь пользователю получить учетные данные. Не обязательно иметь Linux или Metasploit, для того чтобы проникнуть в чужую систему. Поскольку в ваш Windows встроен сервис PowerShell, с помошью которого можно следующие команды:

Winrs — это команда, которая может быть использована для выполнения удаленных команд.

Также можно использовать несколько команд Powershell для сканирования или выполнения удаленного кода посредством клиента службы WinRM/WsMan.

Cлужба удаленного управления Windows — Windows Remote Management

Windows Remote Management

Windows Remote Management — это служба удаленного управления Windows. Под этим общим названием скрываются сразу два инструмента, которые позволяют пользователю удаленно управлять компьютером. В отличие от двух предыдущих инструментов Windows(Удаленный рабочий стол и Удаленный помощник Windows), которые позволяли видеть происходящее на удаленном компьютере на своем экране и манипулировать удаленным компьютером с помощью мыши и клавиатуры, данные два инструмента кардинально отличаются от них. Инструменты, которые входят в службу Windows Remote Management, позволяют управлять компьютером одними командами. Эти команды выполняются либо в командной строке, либо в Windows Power Shell. Единственный отклик об управлении — ответ оболочки о выполнении команды. Вы во многом в слепую отправляете команды на удаленный компьютер и получаете односложные ответы о том, выполнена она или нет. Минимум удобств. Но для администрирования компьютеров это самое то.

Активация Windows Remote Management

Под Windows Remote Management скрываются две команды, которые позволяют выполнять команды на удаленном компьютере. Эти команды, как уже говорилось, принадлежат двум разным оболочкам: командная строка Windows и Windows Power Shell. Думаю, все знакомы с командной строкой Windows. Ну, а Power Shell это инструмент, который призван заменить устаревшую командную строку. С первого взгляда, эти инструменты очень похожи. Но на деле Power Shell стоит выше командной строки, которая не претерпевела серьезных изменений уже очень давно. Именно в связи с этим ему и приготовили замену.

Для возможности удаленного управления компьютером средствами Windows Remote Management, целевой компьютер необходимо должным образом настроить. Для этого на целевом компьютере необходимо выполнить команду(в окне командной строки Windows):

Данная команда включает и настраивает отложенный автоматический запуск службы Windows Remote Management(кстати, для работы со службами Windows можно так же использовать инструмент Службы), а так же настраивает соответствующие исключения для Брандмауэра Windows, которые необходимо для правильного функционирования этих инструментов.

Но выполнение данной команды недостаточно. Чтобы удаленные подключения стали возможными, компьютер, с которого будет вестись удаленное управление, должен стать доверенным для целевого компьютера. Дело облегчается, если оба этих компьютера находятся в одном домене — в таком случае, оба компьютера взаимодоверенные. Если же нет, то необходимо внести удаленный компьютер в список доверенных компьютеров, либо по его IP-адресу, либо по имени компьютера(что довольно серьезно осложняется в условиях Глобальной сети).

Такую команду необходимо использовать на удаленном компьютере, указав адрес того компьютера, с которого будут отправляться команды на выполнение.

Удаленное управление с помощью Windows Remote Management

Ну и наконец-то пришло время познакомится с самими командами для удаленного управления. В среде командной строки такую возможность дает команда

а в среде Power Shell — команда

Синтаксис данных команд Вы можете увидеть в самих средах, если вызовите справку по данным командам. Я же приведу только общий вид таких команд:

[code]icm имя_компьютера <любая команда>

winrs -r: Имя_компьютера -u: имя_пользователя Любая_команда[/code]

Надеюсь, Вы разберетесь в том, что имя_компьютера, имя_пользователя и любая_команда должны быть заменены на соответствующие Вашему желанию переменные. И тут нужно учесть тот момент, что эта самая любая команда должна принадлежать той оболочке, в которой происходит удаленной управление.