- Установка и настройка ADRMS на Windows Server 2012 R2

- Развертывание соединителя службы управления правами Azure Deploying the Azure Rights Management connector

- Общие сведения о соединителе Microsoft Rights Management (RMS) Overview of the Microsoft Rights Management connector

- Поддерживаемые локальные серверы On-premises servers supported

- Поддержка гибридных сценариев Support for hybrid scenarios

- Поддержка ключей, управляемых клиентами (BYOK) Support for customer-managed keys (BYOK)

- Необходимые условия для соединителя Rights Management Service Prerequisites for the RMS connector

- Шаги для развертывания соединителя RMS Steps to deploy the RMS connector

Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

- Желательно использовать выделенный сервер AD RMS. Не рекомендуется совмещать роль AD RMS с ролью контроллера домена, сервера Exchange, SharePoint Server или центра сертификации (CA)

- У пользователей AD должен быть заполнен атрибут email

- На компьютерах пользователей RMS сервер должен быть добавлен в зону доверенных сайтов IE (Trusted Sites). Проще всего это сделать с помощью групповой политики.

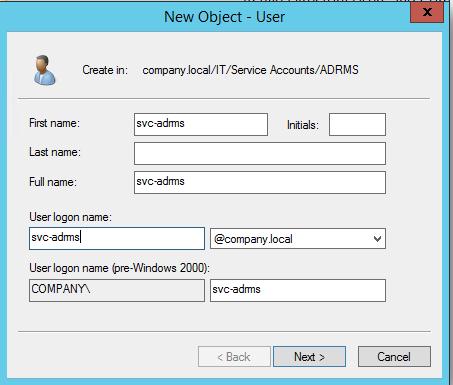

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

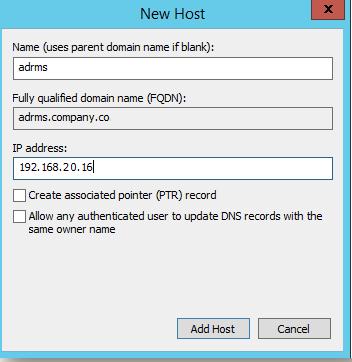

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

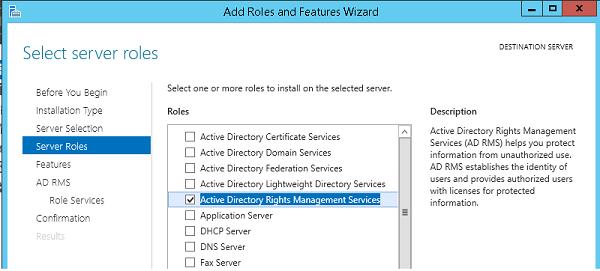

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

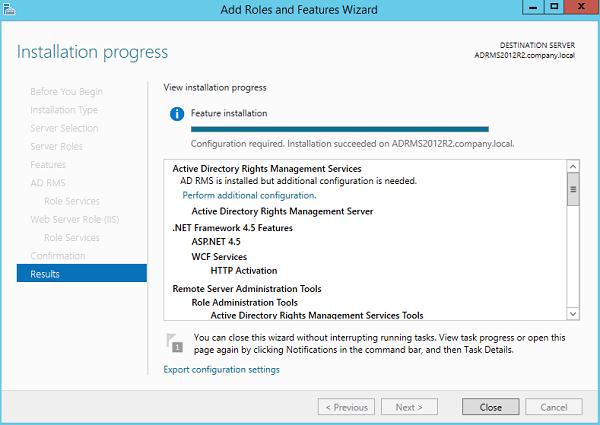

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

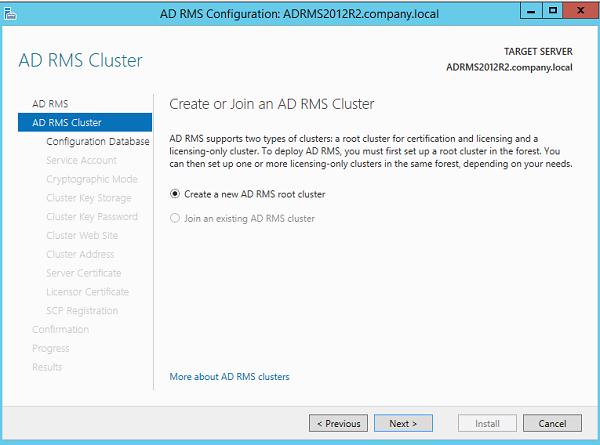

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

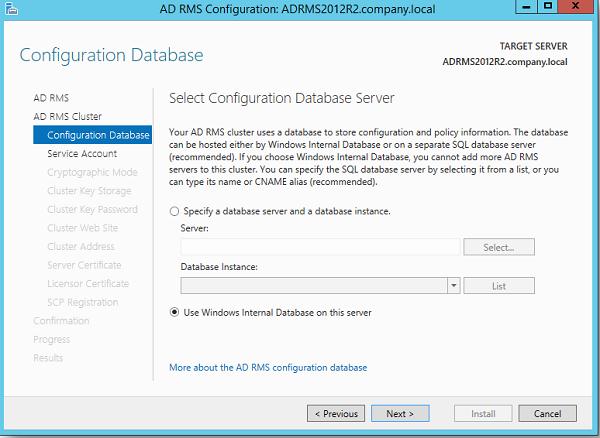

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

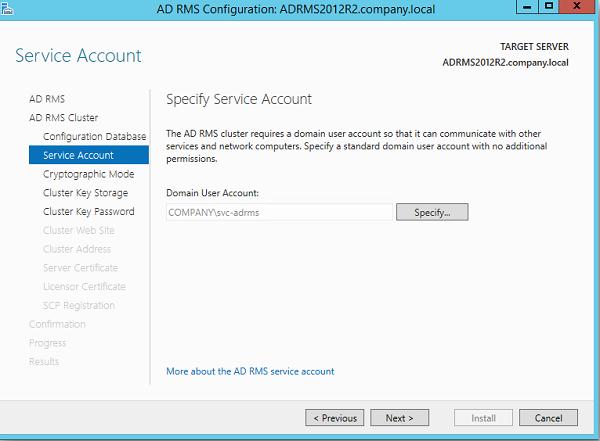

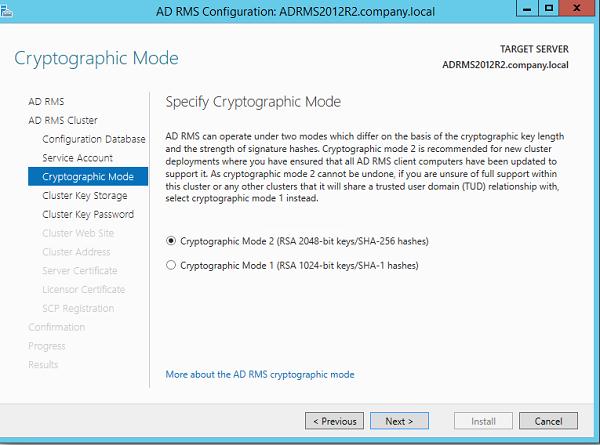

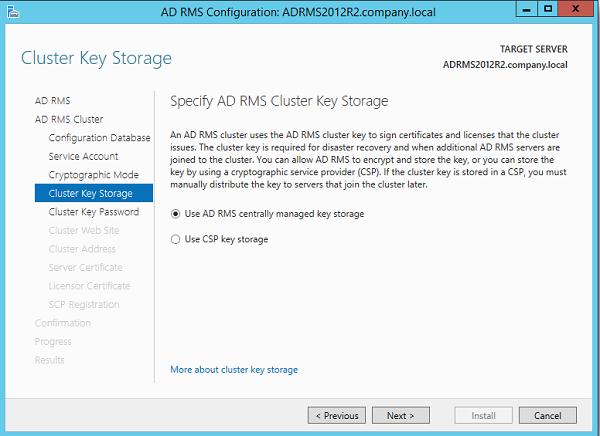

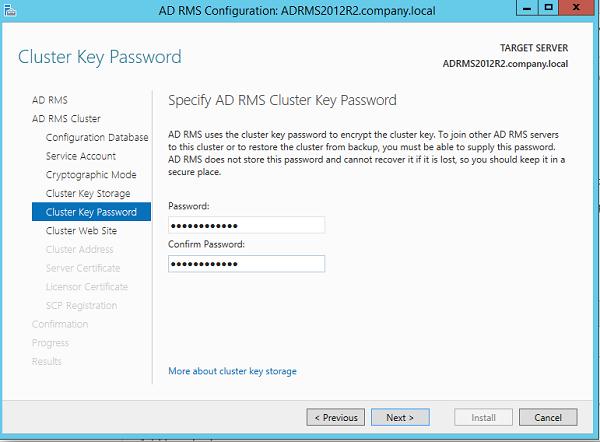

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

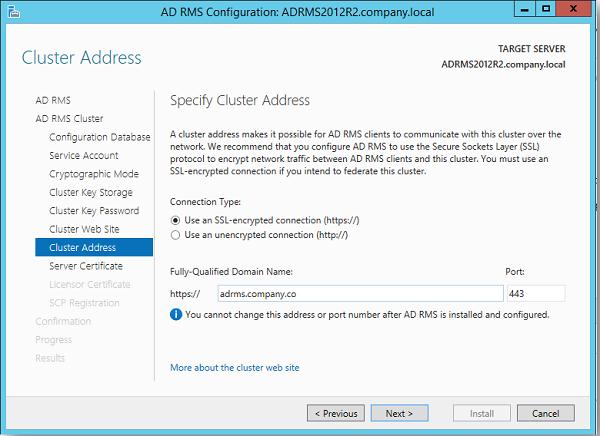

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

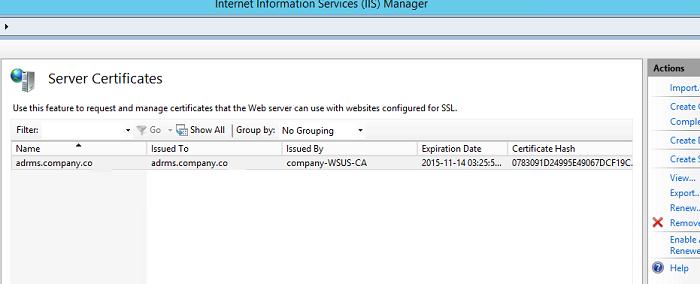

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

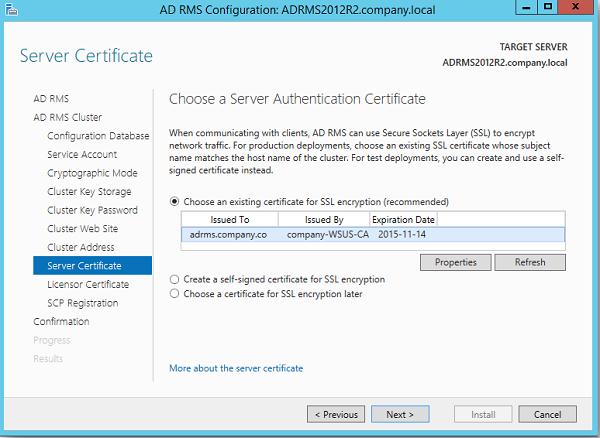

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

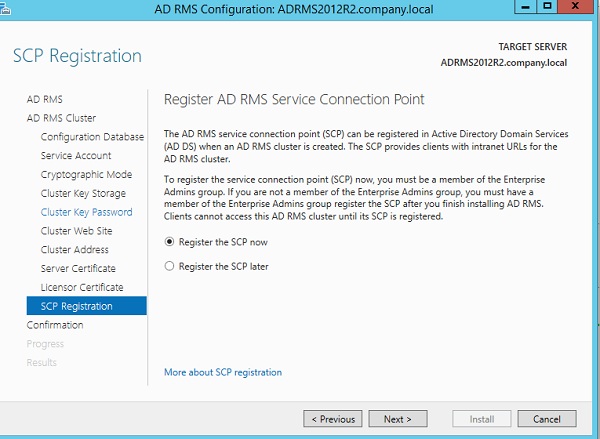

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

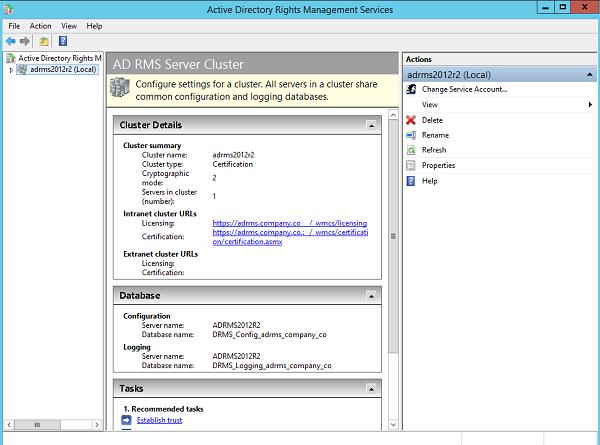

Запустите консоль ADRMS.

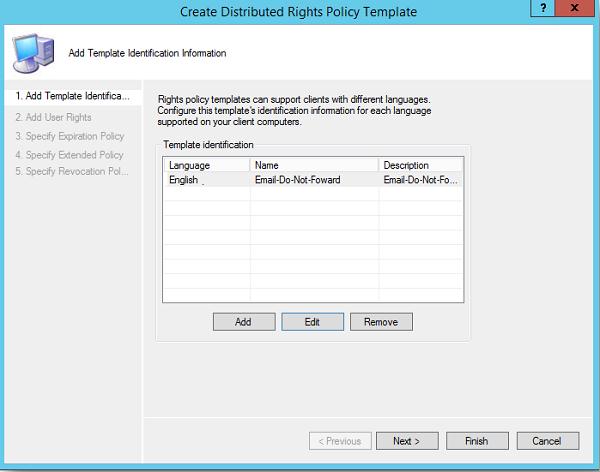

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

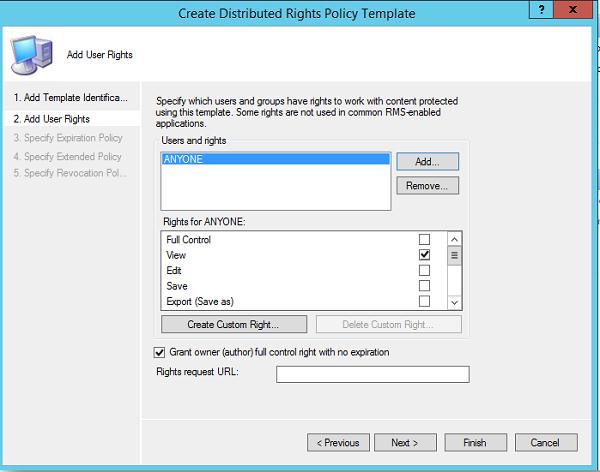

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

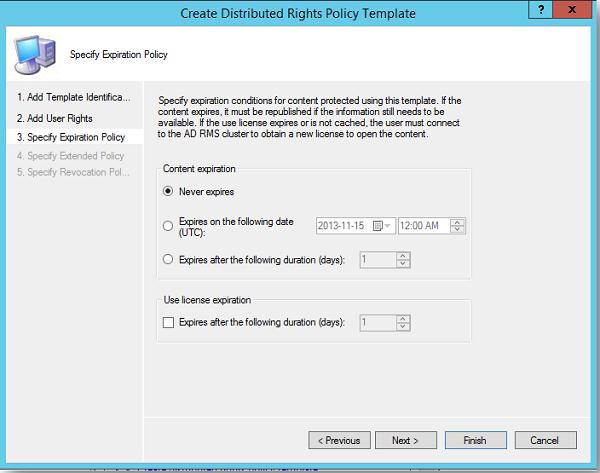

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

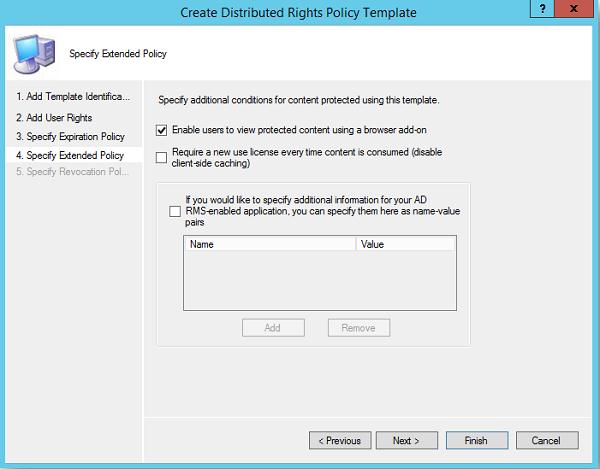

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

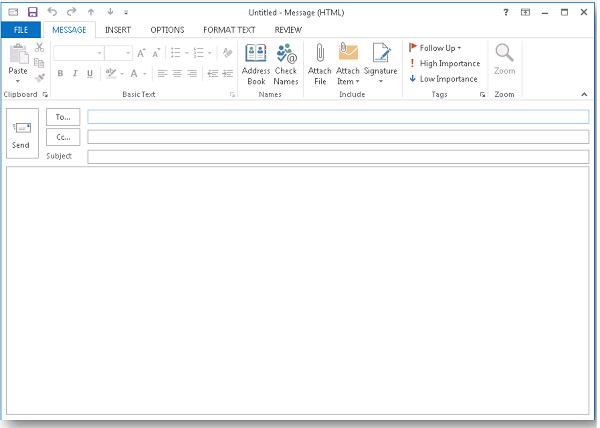

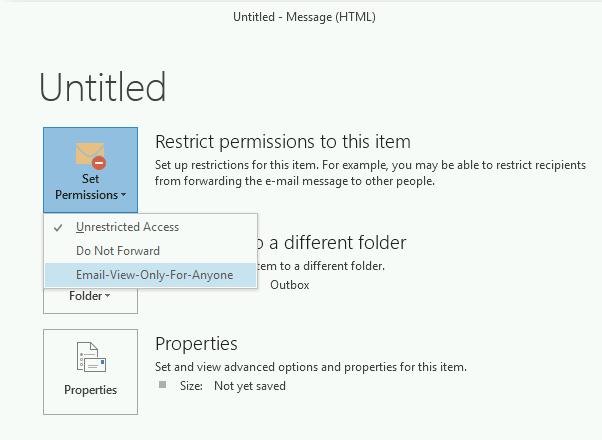

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

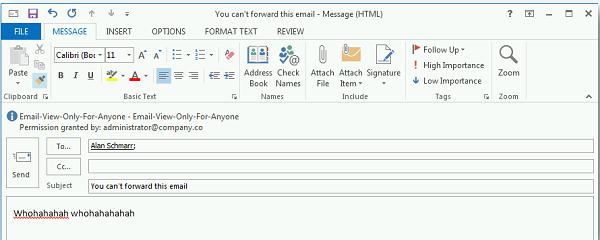

Отправим письмо, защищенное RMS, другому пользователю.

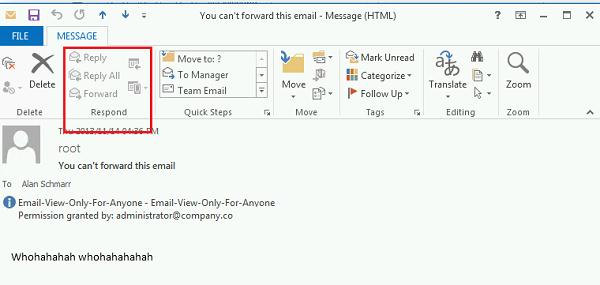

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Развертывание соединителя службы управления правами Azure Deploying the Azure Rights Management connector

*Область применения: Azure Information Protection, windows Server 2019, 2016, Windows Server 2012 R2, Windows Server 2012 * *Applies to: Azure Information Protection, Windows Server 2019, 2016, Windows Server 2012 R2, Windows Server 2012*

Для унификации и улучшения работы пользователей поддержка классического клиента Azure Information Protection и клиента управления метками на портале Azure прекращается с 31 марта 2021 г. To provide a unified and streamlined customer experience, the Azure Information Protection classic client and Label Management in the Azure Portal are deprecated as of March 31, 2021. Хотя классический клиент продолжит работать, дальнейшая поддержка предоставляться не будет и версии для обслуживания классического клиента больше не будут выпускаться. While the classic client continues to work as configured, no further support is provided, and maintenance versions will no longer be released for the classic client.

Рекомендуется перейти на унифицированные метки и выполнить обновление до клиента унифицированных меток. We recommend that you migrate to unified labeling and upgrade to the unified labeling client. Дополнительные сведения см. в недавней записи блога о прекращении использования. Learn more in our recent deprecation blog.

В этой статье рассказывается о соединителе Azure Rights Management, а также о том, как развернуть его в организации. Use this information to learn about the Azure Rights Management connector, and then how to successfully deploy it for your organization. Этот соединитель обеспечивает защиту данных для существующих локальных развертываний, использующих сервер Microsoft Exchange Server, SharePoint Server или файловые серверы, на которых выполняется Windows Server и инфраструктура классификации файлов (FCI). This connector provides data protection for existing on-premises deployments that use Microsoft Exchange Server, SharePoint Server, or file servers that run Windows Server and File Classification Infrastructure (FCI).

Общие сведения о соединителе Microsoft Rights Management (RMS) Overview of the Microsoft Rights Management connector

Соединитель Microsoft Rights Management (RMS) позволяет быстро включать существующие местные серверы для использования их функции управления правами на доступ к данным (IRM) с облачными службами управления правами Майкрософт (Azure RMS). The Microsoft Rights Management (RMS) connector lets you quickly enable existing on-premises servers to use their Information Rights Management (IRM) functionality with the cloud-based Microsoft Rights Management service (Azure RMS). Благодаря этой функции, отделы ИТ и отдельные пользователи могут легко защищать документы и изображения как внутри вашей организации, так и за ее пределами. Причем, при этом не нужно создавать дополнительную инфраструктуру или устанавливать отношения доверия с другими организациями. With this functionality, IT and users can easily protect documents and pictures both inside your organization and outside, without having to install additional infrastructure or establish trust relationships with other organizations.

Соединитель RMS — это небольшая служба, которая устанавливается локально на серверах под управлением Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. The RMS connector is a small-footprint service that you install on-premises, on servers that run Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. Наряду с выполнением соединителя на физических компьютерах его можно также запустить на виртуальных машинах, включая ВМ IaaS Azure. In addition to running the connector on physical computers, you can also run it on virtual machines, including Azure IaaS VMs. После развертывания соединитель функционирует как коммуникационный интерфейс (ретранслятор) между локальными серверами и облачной службой, как показано на следующем рисунке. After you deploy the connector, it acts as a communications interface (a relay) between the on-premises servers and the cloud service, as shown in the following picture. Стрелки указывают направление создания сетевых подключений. The arrows indicate the direction in which network connections are initiated.

Поддерживаемые локальные серверы On-premises servers supported

Соединитель RMS поддерживает следующие локальные серверы: Exchange Server, SharePoint Server и файловые серверы, на которых выполняется Windows Server и используется инфраструктура классификации файлов для классификации файлов и документов Office в папке, а также применения к ним политик. The RMS connector supports the following on-premises servers: Exchange Server, SharePoint Server, and file servers that run Windows Server and use File Classification Infrastructure to classify and apply policies to Office documents in a folder.

Если вы хотите защитить разные типы файлов (а не только документы Office) с помощью инфраструктуры классификации файлов, не используйте соединитель RMS. Вместо него применяйте командлеты Azure Information Protection. If you want to protect multiple file types (not just Office documents) by using File Classification Infrastructure, do not use the RMS connector, but instead, use the AzureInformationProtection cmdlets.

Сведения о версиях локальных серверов, поддерживаемых соединителем RMS, см. в статье Локальные серверы, поддерживающие Azure RMS. For the versions of these on-premises servers that are supported by the RMS connector, see On-premises servers that support Azure RMS.

Поддержка гибридных сценариев Support for hybrid scenarios

Вы можете использовать этот соединитель RMS, даже если некоторые из пользователей подключаются к веб-службам в гибридном сценарии. You can use the RMS connector even if some of your users are connecting to online services, in a hybrid scenario. Например, некоторые почтовые ящики пользователей могут использовать Exchange Online, а некоторые почтовые ящики пользователей — сервер Exchange Server. For example, some users’ mailboxes use Exchange Online and some users’ mailboxes use Exchange Server. После установки соединителя RMS все пользователи смогут защищать и получать сообщения электронной почты и вложения с помощью Azure RMS, прозрачно взаимодействуя в рамках защиты информации между двумя конфигурациями развертывания. After you install the RMS connector, all users can protect and consume emails and attachments by using Azure RMS, and information protection works seamlessly between the two deployment configurations.

Поддержка ключей, управляемых клиентами (BYOK) Support for customer-managed keys (BYOK)

Если вы управляете собственным ключом клиента Azure RMS (сценарий «принесите свой собственный ключ», или BYOK), соединитель RMS и локальные серверы, которые используют его, не имеют доступа к аппаратному модулю безопасности (HSM), в котором хранится ваш ключ клиента. If you manage your own tenant key for Azure RMS (the bring your own key, or BYOK scenario), the RMS connector and the on-premises servers that use it do not access the hardware security module (HSM) that contains your tenant key. Это достигается выполнением всех операций шифрования, для которых требуется ключ клиента, в Azure RMS, а не локально. This is because all cryptographic operations that use the tenant key are performed in Azure RMS, and not on-premises.

Дополнительные сведения об этом сценарии управления ключами клиента, см. в статье Планирование и реализация ключа клиента Azure Information Protection. If you want to learn more about this scenario where you manage your tenant key, see Planning and implementing your Azure Information Protection tenant key.

Необходимые условия для соединителя Rights Management Service Prerequisites for the RMS connector

Перед установкой соединителя Rights Management Service убедитесь, что соблюдаются следующие требования. Before you install the RMS connector, make sure that the following requirements are in place.

| Требование Requirement | Дополнительные сведения More information |

|---|---|

| Служба защиты активирована The protection service is activated | Активация службы защиты из Azure Information Protection Activating the protection service from Azure Information Protection |

| Синхронизация каталогов между локальными лесами Active Directory и Azure Active Directory Directory synchronization between your on-premises Active Directory forests and Azure Active Directory | После того как активирована служба управления правами, необходимо настроить службу Azure Active Directory для работы с пользователями и группами в вашей базе данных Active Directory. After RMS is activated, Azure Active Directory must be configured to work with the users and groups in your Active Directory database. Важно! Этот шаг по синхронизации каталогов необходим для работы соединителя RMS даже в тестовой сети. Important: You must do this directory synchronization step for the RMS connector to work, even for a test network. Хотя Microsoft 365 и Azure Active Directory можно использовать с учетными записями, создаваемыми вручную в Azure Active Directory, этот соединитель требует синхронизации учетных записей в Azure Active Directory с домен Active Directory службами. недостаточный ручной режим синхронизации паролей. Although you can use Microsoft 365 and Azure Active Directory by using accounts that you manually create in Azure Active Directory, this connector requires that the accounts in Azure Active Directory are synchronized with Active Directory Domain Services; manual password synchronization is not sufficient. Дополнительные сведения см. в следующих ресурсах: For more information, see the following resources: — Сравнение средств интеграции каталогов гибридных удостоверений — Hybrid Identity directory integration tools comparison |

| Не менее двух компьютеров-членов, на которых необходимо установить соединитель RMS: A minimum of two member computers on which to install the RMS connector: — 64-разрядный физический или виртуальный компьютер под управлением одной из следующих операционных систем: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. — A 64-bit physical or virtual computer running one of the following operating systems: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. — По крайней мере, 1 ГБ ОЗУ. — At least 1 GB of RAM. — Не менее 64 ГБ свободного места на диске. — A minimum of 64 GB of disk space. — По крайней мере, один сетевой интерфейс. — At least one network interface. — Доступ к Интернету через брандмауэр (или веб-прокси), который не требует проверки подлинности. — Access to the internet via a firewall (or web proxy) that does not require authentication. — Должен находиться в лесу или домене, который доверяет другим лесам в организации, где установлены серверы Exchange или SharePoint, которые вы хотите использовать с соединителем RMS. — Must be in a forest or domain that trusts other forests in the organization that contain installations of Exchange or SharePoint servers that you want to use with the RMS connector. — Платформа .NET 4.7.2 установлена. — .NET 4.7.2 installed. В зависимости от вашей системы может потребоваться Скачать и установить его отдельно. Depending on your system, you may need to download and install this separately. | Для обеспечения отказоустойчивости и высокого уровня доступности соединитель Rights Management Service необходимо установить, как минимум, на двух компьютерах. For fault tolerance and high availability, you must install the RMS connector on a minimum of two computers. Совет. Если вы используете Outlook Web Access или мобильные устройства, на которых используется Exchange ActiveSync IRM, и для вас очень важен доступ к письмам и вложениям, защищенным Azure RMS, рекомендуем развернуть балансировщик нагрузки в виде группы серверов соединителя для обеспечения высокой доступности. Tip: If you are using Outlook Web Access or mobile devices that use Exchange ActiveSync IRM and it is critical that you maintain access to emails and attachments that are protected by Azure RMS, we recommend that you deploy a load-balanced group of connector servers to ensure high availability. Для обеспечения работы соединителя выделенные серверы не нужны, но его необходимо установить на отдельном компьютере, отличном от серверов, которые будут использовать данный соединитель. You do not need dedicated servers to run the connector but you must install it on a separate computer from the servers that will use the connector. Важно! Не устанавливайте соединитель на компьютере, где выполняется сервер Exchange Server, SharePoint Server или файловый сервер, который настроен для инфраструктуры классификации файлов, если вы хотите использовать функции этих служб со службой управления правами Azure. Important: Do not install the connector on a computer that runs Exchange Server, SharePoint Server, or a file server that is configured for file classification infrastructure if you want to use the functionality from these services with Azure RMS. Кроме того, не устанавливайте этот соединитель на контроллере домена. Also, do not install this connector on a domain controller. У вас могут быть серверные рабочие нагрузки, которые вы хотите использовать с соединителем RMS. При этом связанные серверы находятся в доменах, не являющихся доверенными для домена, из которого будет запускаться соединитель. В таком случае вы можете установить дополнительные серверы соединителя RMS в этих недоверенных доменах или других доменах в их лесу. If you have server workloads that you want to use with the RMS connector but their servers are in domains that are not trusted by the domain from which you want to run the connector, you can install additional RMS connector servers in these untrusted domains or other domains in their forest. Число серверов соединителя, которые можно запускать для вашей организации, не ограничено. Кроме того, для всех серверов соединителя, установленных в организации, используется одна и та же конфигурация. There is no limit to the number of connector servers that you can run for your organization and all connector servers installed in an organization share the same configuration. Тем не менее настройка соединителя для авторизации серверов предусматривает возможность поиска учетных записей сервера или службы, которые нужно авторизовать. Это означает, что вам нужно запустить средство администрирования RMS в лесу, из которого вы сможете найти эти учетные записи. However, to configure the connector to authorize servers, you must be able to browse for the server or service accounts you want to authorize, which means that you must run the RMS administration tool in a forest from which you can browse those accounts. |

Шаги для развертывания соединителя RMS Steps to deploy the RMS connector

Соединитель не проверяет автоматически все компоненты, необходимые для успешного развертывания. Поэтому прежде чем начать, вам нужно убедиться в их наличии. The connector does not automatically check all the prerequisites that it needs for a successful deployment, so make sure that these are in place before you start. Для развертывания требуется установить соединитель, настроить его, а затем настроить серверы, на которых он будет использоваться. The deployment requires you to install the connector, configure the connector, and then configure the servers that you want to use the connector.