- Установка и настройка ADRMS на Windows Server 2012 R2

- Microsoft Rights Management Services (RMS)

- Содержание

- Ограничение режима просмотра и использования

- Надежность решения

- Преимущества

- Интеграция с другими продуктами Microsoft

- Заметки о развертывании клиента службы Rights Management Rights Management Service client deployment notes

- Повторное распространение клиента RMS Redistributing the RMS client

- Установка клиента RMS Installing the RMS client

- Вопросы и ответы о клиенте RMS Questions and answers about the RMS client

- Какие операционные системы поддерживают клиент RMS? Which operating systems support the RMS client?

- Какие процессоры или платформы поддерживают клиент RMS? Which processors or platforms support the RMS client?

- Куда устанавливается клиент RMS? Where is the RMS client installed?

- Какие файлы связаны с клиентом RMS? What files are associated with the RMS client software?

- Устанавливается ли клиент RMS по умолчанию вместе с поддерживаемой операционной системой? Is the RMS client included by default when I install a supported operating system?

- Обновляется ли клиент RMS автоматически через Центр обновления Майкрософт? Is the RMS client automatically updated by Microsoft Update?

- Параметры клиента RMS RMS client settings

- Где клиент RMS хранит лицензии на клиентских компьютерах Where the RMS client stores licenses on client computers

- Параметры реестра Windows для клиента RMS Windows registry settings for the RMS client

- Управление распределением шаблонов для клиента RMS Managing template distribution for the RMS client

- Только AD RMS: ограничение использования клиентом RMS доверенных серверов AD RMS AD RMS only: Limiting the RMS client to use trusted AD RMS servers

- Обнаружение службы RMS RMS service discovery

- Только для служб AD RMS: включение обнаружения службы на стороне сервера с помощью Active Directory AD RMS only: Enabling server-side service discovery by using Active Directory

- Включение обнаружения службы AD RMS путем регистрации точки подключения службы в Active Directory To enable AD RMS service discovery by registering an SCP in Active Directory

- Включение обнаружения службы на стороне клиента с помощью реестра Windows Enabling client-side service discovery by using the Windows registry

- Включение обнаружения службы AD RMS на стороне клиента с помощью реестра Windows To enable client-side AD RMS service discovery by using the Windows registry

- Перенаправление трафика сервера лицензирования Redirecting licensing server traffic

- Включение перенаправления лицензирования RMS с помощью реестра Windows To enable RMS licensing redirection by using the Windows registry

Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

- Желательно использовать выделенный сервер AD RMS. Не рекомендуется совмещать роль AD RMS с ролью контроллера домена, сервера Exchange, SharePoint Server или центра сертификации (CA)

- У пользователей AD должен быть заполнен атрибут email

- На компьютерах пользователей RMS сервер должен быть добавлен в зону доверенных сайтов IE (Trusted Sites). Проще всего это сделать с помощью групповой политики.

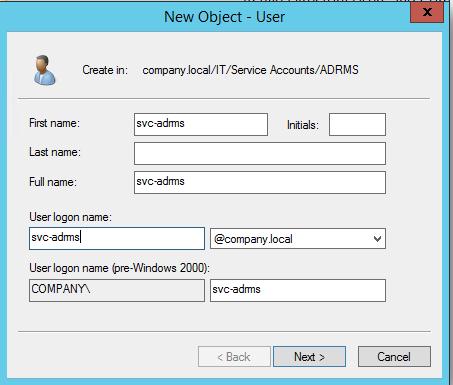

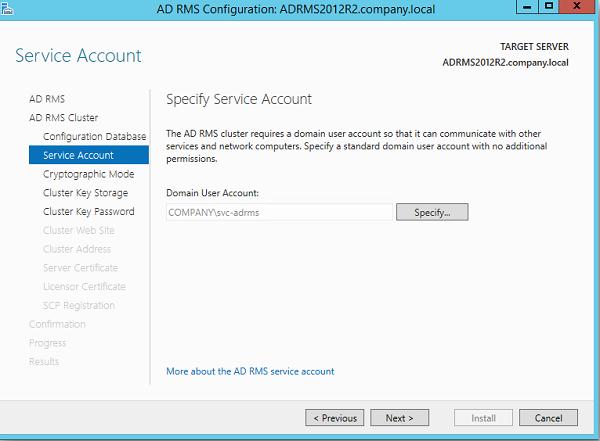

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

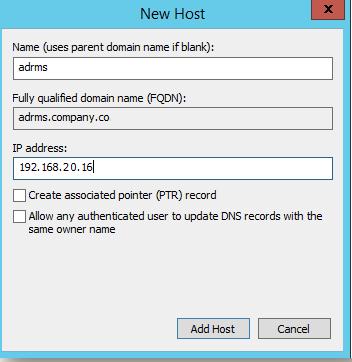

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

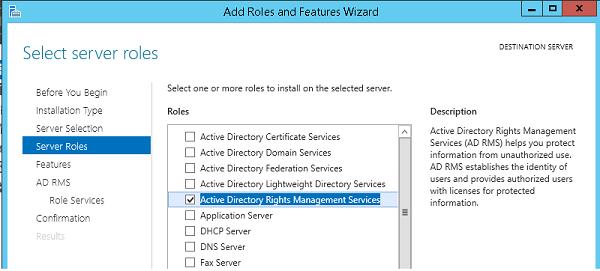

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

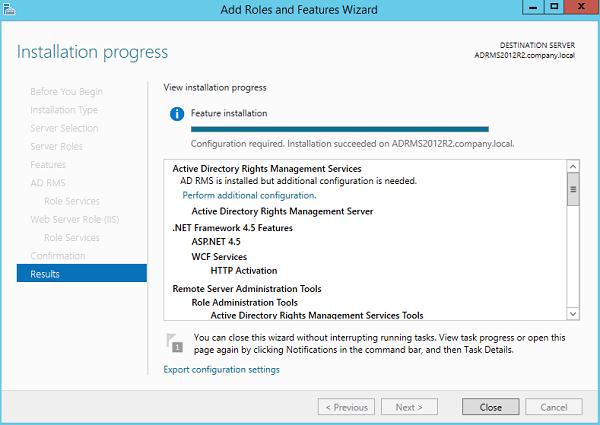

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

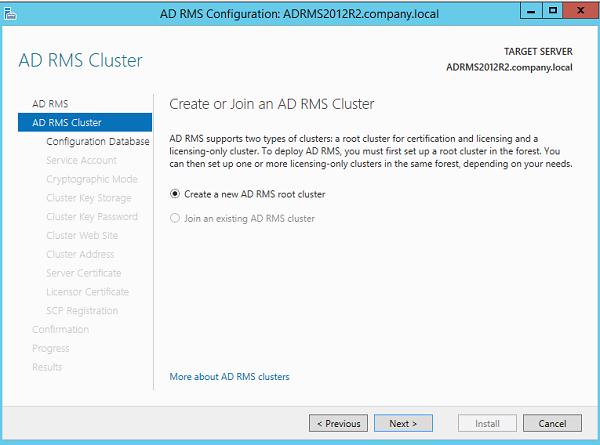

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

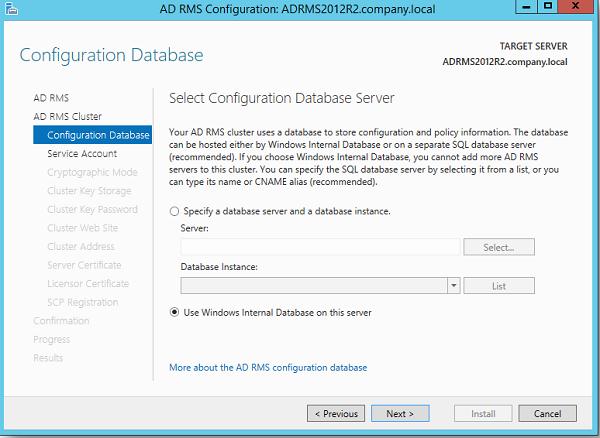

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

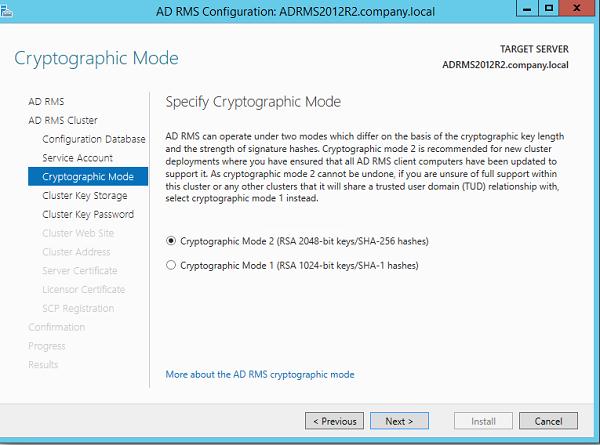

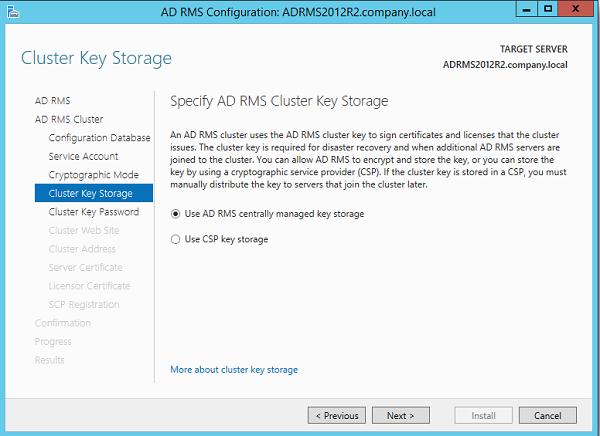

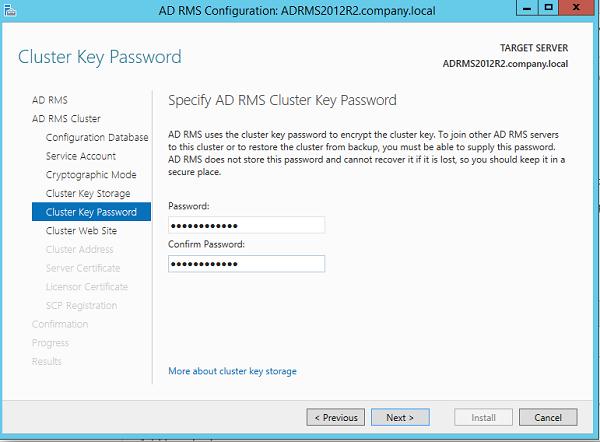

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

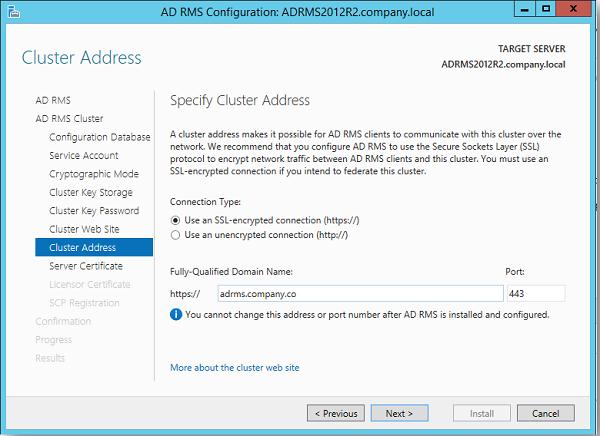

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

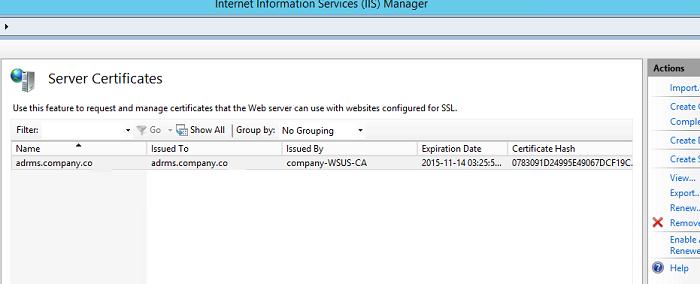

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

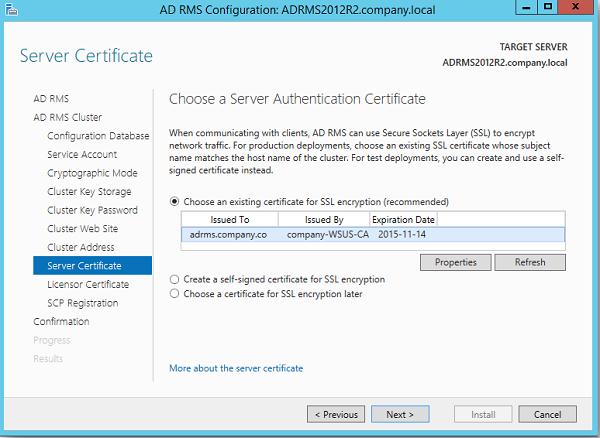

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

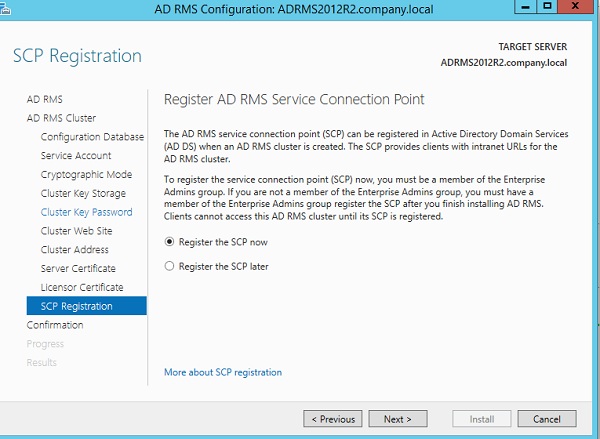

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

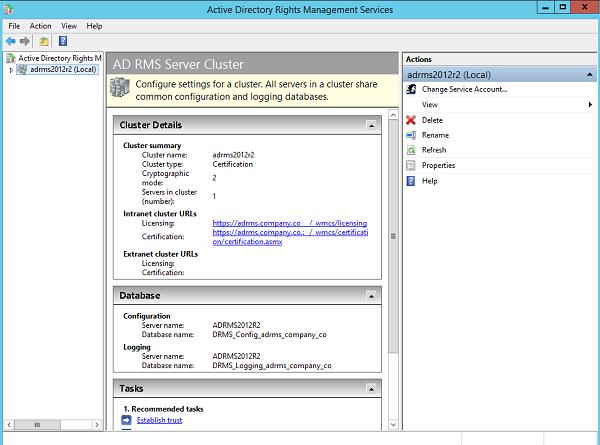

Запустите консоль ADRMS.

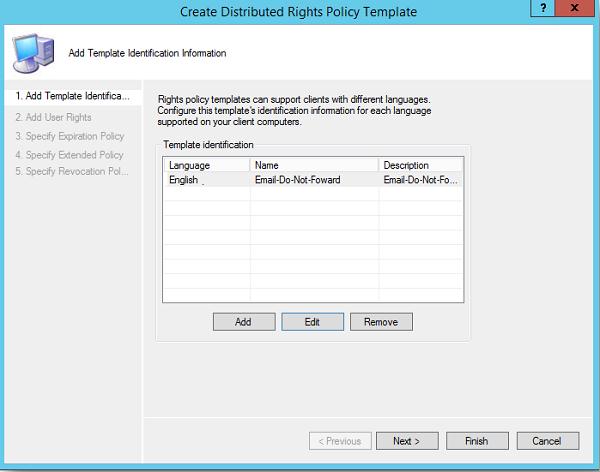

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

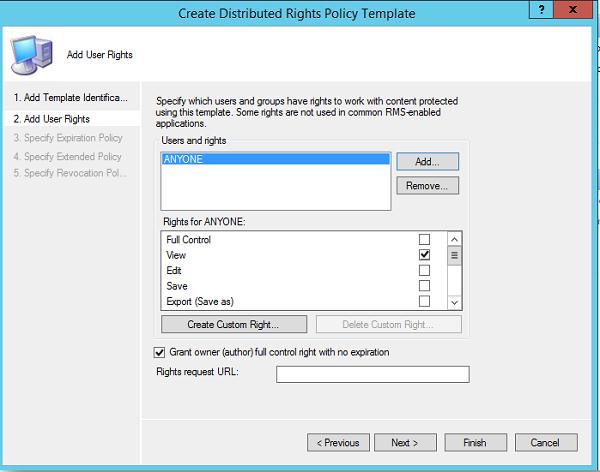

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

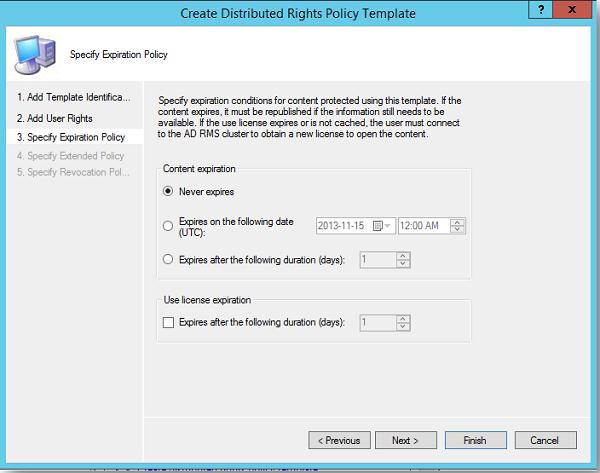

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

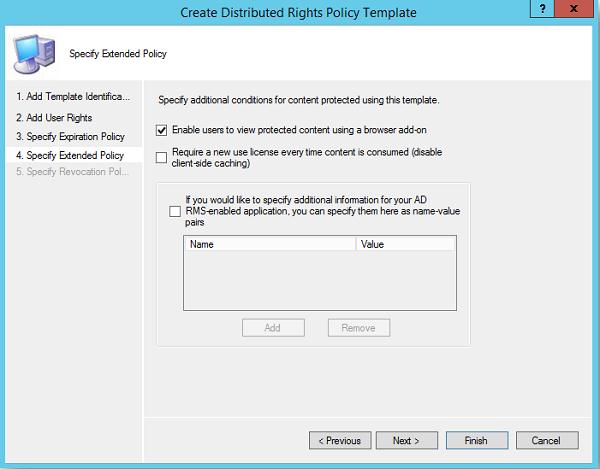

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

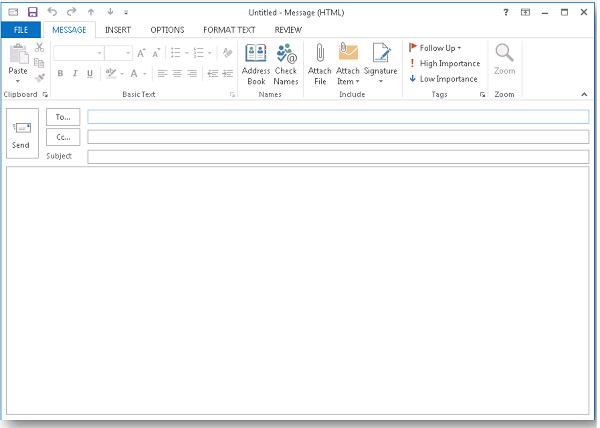

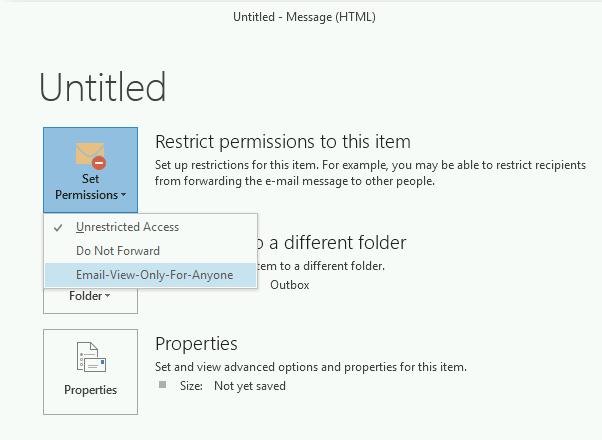

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

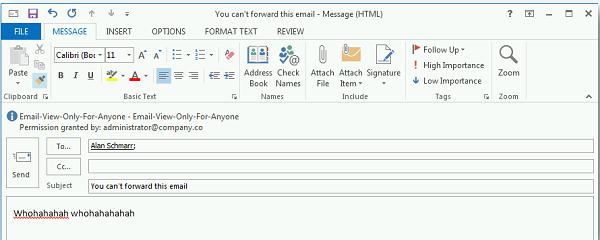

Отправим письмо, защищенное RMS, другому пользователю.

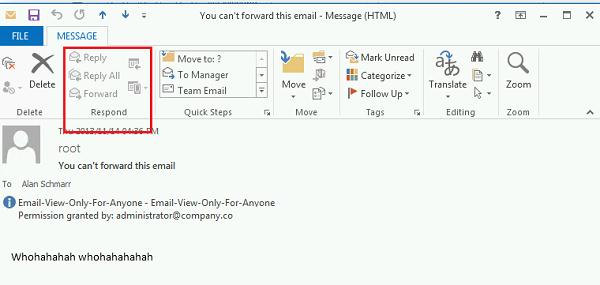

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Microsoft Rights Management Services (RMS)

Содержание

Microsoft Windows Rights Management Services (RMS) — это дополнительная служба для Windows Server 2003 (R2) в редакциях Standard, Enterprise, Web и Datacenter, помогающая предотвратить несанкционированное обращение к электронной информации в онлайновом и автономном режиме, внутри границ корпоративного брандмауэра и за его рамками.

RMS расширяет стратегию безопасности предприятия, защищая информацию с помощью строгих политик использования, которые сопровождают эти данные, куда бы они не попали. Сотрудники, работающие с информацией, могут четко определить, как адресат может использовать полученную информацию. В частности, можно определить, кто может открывать, редактировать, переадресовывать и/или выполнять иные операции с этой информацией. Организации могут создавать собственные шаблоны политик разграничения доступа, такие как «Конфиденциально-Только для чтения». Эти шаблоны можно непосредственно применять к таким документам, как стратегические бизнес-планы, финансовые отчеты, спецификации продукции, сведения о клиентах и электронные письма.

Ограничение режима просмотра и использования

Шифрование ограничивает аудиторию просмотра данных – это смогут делать только уполномоченные пользователи Используются строгие и постоянные политики разграничения доступа к информации Политики разграничения доступа управляют использованием информации Автор информации сам применяет необходимую политику с помощью приложения, поддерживающего технологию RMS Данные об ограничении прав хранятся в самом документе на уровне файловой системы Вся защита работает в интерактивном и автономном режиме, внутри границ корпоративного брандмауэра и за его рамками

Надежность решения

Используются встроенные возможности и утилиты Windows Server 2003 Промышленные технологии защиты информации — шифрование, сертификаты на базе стандарта XrML, проверка подлинности Гибкая технология с возможностями индивидуальной доработки Набор инструментов разработчика RMS SDK содержит интегрированный SDK для клиентов и серверов RMS Защиту секретной информации обеспечивает любое приложение с поддержкой RMS Позволяет сторонним разработчикам информационных технологий интегрировать средства защиты информации в свои продукты для создания универсальных платформенных решений

Преимущества

Защита секретной информации от несанкционированного использования Обеспечивается непрерывная защита информации, куда бы эта информация не попала Минимальный объем работ по администрированию и легкость эксплуатации Централизованно определяемые и управляемые политики использования информации в полной мере реализуются для данных в электронном виде Система ведет аудит всей информации с ограниченным доступом Предлагаемая гибкая технология удобна в администрировании и хорошо поддается расширению функций Реализация промышленных стандартов: XrML и шифрование с помощью 128-битного алгоритма AES Готовое к работе решение можно внедрить без изменений в средах, где используются различные выпуски Microsoft Office 2003 или 2007 Браузер IE поддерживает технологию RMS с помощью надстройки Rights Management Add-on (RMA) и служит базовым средством просмотра информации с ограниченным доступом

Интеграция с другими продуктами Microsoft

Cлужба RMS — дополнительное средство для Windows Server 2003. Для его поддержки необходимы также служба каталогов Active Directory и база данных SQL. На уровне настольных компьютеров для создания или просмотра содержимого с ограничением прав доступа требуется приложение, поддерживающее RMS. Первым таким приложением, предлагаемым корпорацией Майкрософт, является Office 2003. Для создания или просмотра документов Office, рабочих листов, презентаций и сообщений электронной почты с ограничением прав доступа необходимо наличие Office 2003 Professional Edition. Microsoft Office 2003 Standard Edition дает пользователям возможность просматривать документы Office с ограничением прав доступа, но не позволяет создавать их.

Microsoft RMS позволяет защищать информацию не только внутри корпоративной сети, но и данные, отправляемые за ее пределы.

Заметки о развертывании клиента службы Rights Management Rights Management Service client deployment notes

*Область применения: службы Active Directory Rights Management, Azure Information Protection, Windows 8, Windows 8.1, Windows 10, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 * *Applies to: Active Directory Rights Management Services, Azure Information Protection, Windows 8, Windows 8.1, Windows 10, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016*

Для унификации и улучшения работы пользователей поддержка классического клиента Azure Information Protection и клиента управления метками на портале Azure прекращается с 31 марта 2021 г. To provide a unified and streamlined customer experience, the Azure Information Protection classic client and Label Management in the Azure Portal are deprecated as of March 31, 2021. Хотя классический клиент продолжит работать, дальнейшая поддержка предоставляться не будет и версии для обслуживания классического клиента больше не будут выпускаться. While the classic client continues to work as configured, no further support is provided, and maintenance versions will no longer be released for the classic client.

Рекомендуется перейти на унифицированные метки и выполнить обновление до клиента унифицированных меток. We recommend that you migrate to unified labeling and upgrade to the unified labeling client. Дополнительные сведения см. в недавней записи блога о прекращении использования. Learn more in our recent deprecation blog.

Клиент службы Rights Management (клиент RMS) версии 2 также называется «клиент MSIPC». The Rights Management Service client (RMS client) version 2 is also known as the MSIPC client. Это программное обеспечение для компьютеров под управлением Windows, взаимодействующее с локальными или облачными службами Microsoft Rights Management. Оно предназначено для защиты доступа к информации и для ее использования по мере ее прохождения через приложения и устройства в пределах и за пределами организации. It is software for Windows computers that communicates with Microsoft Rights Management services on-premises or in the cloud to help protect access to and usage of information as it flows through applications and devices, within the boundaries of your organization, or outside those managed boundaries.

Помимо доставки с помощью Azure Information Protectionного клиента с меткой, клиент RMS доступен как дополнительный загружаемый файл , который, в свою сторону, при подтверждении и принятии лицензионного соглашения можно свободно распространять с помощью стороннего программного обеспечения, чтобы клиенты могли защищать и использовать содержимое, защищенное Rights Managementными службами. In addition to shipping with the Azure Information Protection unified labeling client, the RMS client is available as an optional download that can, with acknowledgment and acceptance of its license agreement, be freely distributed with third-party software so that clients can protect and consume content that has been protected by Rights Management services.

Повторное распространение клиента RMS Redistributing the RMS client

Клиент RMS можно свободно распространять повторно вместе с другими приложениями и ИТ-решениями. The RMS client can be freely redistributed and bundled with other applications and IT solutions. Если разработчику приложения или поставщику решений требуется повторно распространять клиент RMS, есть два варианта. If you are an application developer or solution provider and want to redistribute the RMS client, you have two options:

Рекомендация. Внедрите установщик клиента RMS в установку приложения и запускайте его в автоматическом режиме (параметр /quiet, который описывается в следующем разделе). Recommended: Embed the RMS client installer in your application installation and run it in silent mode (the /quiet switch, detailed in the next section).

Сделайте клиент RMS необходимым компонентом для работы приложения. Make the RMS client a prerequisite for your application. В этом случае необходимо предоставить пользователям дополнительные инструкции для получения и установки клиента на компьютер, прежде чем они смогут использовать приложение. With this option, you might need to provide users with additional instructions for them to obtain, install, and update their computers with the client before they can use your application.

Установка клиента RMS Installing the RMS client

Клиент RMS содержится в исполняемом файле установщика с именем setup_msipc_ .exe, где — это либо x86 (для 32-разрядных компьютеров), либо x64 (для 64-разрядных компьютеров). The RMS client is contained in an installer executable file named setup_msipc_ .exe, where is either x86 (for 32-bit client computers) or x64 (for 64-bit client computers). В 64-разрядном (x64) пакете установщика устанавливается как 32-разрядный исполняемый файл среды выполнения для совместимости с 32-разрядными приложениями, которые выполняются в рамках установки 64-разрядной операционной системы, так и исполняемый файл с 64-разрядной версией среды выполнения, поддерживающий встроенные 64-разрядные приложения. The 64-bit (x64) installer package installs both a 32-bit runtime executable for compatibility with 32-bit applications that run on a 64-bit operating system installation, as well as a 64-bit runtime executable for supporting built-in 64-bit applications. 32-разрядный (x86) установщик не запускается в 64-разрядной версии Windows. The 32-bit (x86) installer does not run on a 64-bit Windows installation.

Вам потребуется более высокий уровень привилегий, чтобы установить клиент RMS, например права члена группы администраторов на локальном компьютере. You must have elevated privileges to install the RMS client, such as a member of the Administrators group on the local computer.

Можно установить клиент RMS с помощью любого из следующих методов установки. You can install the RMS client by using either of the following installation methods:

Автоматический режим Silent mode. Используя параметр /quiet в составе параметров командной строки, клиент RMS можно установить автоматически. By using the /quiet switch as part of the command-line options, you can silently install the RMS client on computers. В следующем примере показана установка клиента RMS в автоматическом режиме на 64-разрядном клиентском компьютере: The following example shows a silent mode installation for the RMS client on a 64-bit client computer:

Интерактивный режим Interactive mode. Вы также можете установить клиент RMS с помощью программы установки с графическим пользовательским интерфейсом, которая предоставляется мастером установки клиента RMS. Alternately, you can install the RMS client by using the GUI-based setup program that’s provided by the RMS Client Installation wizard. Чтобы установить интерактивно, дважды щелкните пакет установщика клиента RMS (setup_msipc_ . exe) в папке, в которую он был скопирован или скачан на локальном компьютере. To install interactively, double-click the RMS client installer package (setup_msipc_ .exe) in the folder to which it was copied or downloaded on your local computer.

Вопросы и ответы о клиенте RMS Questions and answers about the RMS client

В следующем разделе приведены часто задаваемые вопросы о клиент RMS и ответы на них. The following section contains frequently asked questions about the RMS client and the answers to them.

Какие операционные системы поддерживают клиент RMS? Which operating systems support the RMS client?

Клиент RMS поддерживается в следующих операционных системах: The RMS client is supported with the following operating systems:

| Операционные системы Windows Server Windows Server Operating System | Клиентские версии операционной системы Windows Windows Client Operating System |

|---|---|

| Windows Server 2016 Windows Server 2016 | Windows 10 Windows 10 |

| Windows Server 2012 R2 Windows Server 2012 R2 | Windows 8.1 Windows 8.1 |

| Windows Server 2012 Windows Server 2012 | Windows 8 Windows 8 |

| Windows Server 2008 R2 Windows Server 2008 R2 | Windows 7 с пакетом обновления 1 (SP1) и более поздними версиями пакетов обновления Windows 7 with minimum of SP1 |

Какие процессоры или платформы поддерживают клиент RMS? Which processors or platforms support the RMS client?

Клиент RMS поддерживается на 32-разрядных (x86) и 64-разрядных (x64) вычислительных платформах. The RMS client is supported on x86 and x64 computing platforms.

Куда устанавливается клиент RMS? Where is the RMS client installed?

По умолчанию клиент RMS устанавливается в папку %ProgramFiles%\Active Directory Rights Management Services Client 2 . By default, the RMS client is installed in %ProgramFiles%\Active Directory Rights Management Services Client 2. .

Какие файлы связаны с клиентом RMS? What files are associated with the RMS client software?

Следующие файлы устанавливаются в рамках клиентского программного обеспечения RMS: The following files are installed as part of the RMS client software:

Msipc.dll Msipc.dll

Ipcsecproc.dll Ipcsecproc.dll

Ipcsecproc_ssp.dll Ipcsecproc_ssp.dll

MSIPCEvents.man MSIPCEvents.man

Кроме этих файлов, клиент RMS устанавливает файлы поддержки многоязычного пользовательского интерфейса (MUI) для 44 языков. In addition to these files, the RMS client also installs multilingual user interface (MUI) support files in 44 languages. Чтобы проверить поддерживаемые языки, запустите установку клиента RMS и после завершения установки просмотрите содержимое папки многоязычной поддержки в пути по умолчанию. To verify the languages supported, run the RMS client installation and when the installation is complete, review the contents of the multilingual support folders under the default path.

Устанавливается ли клиент RMS по умолчанию вместе с поддерживаемой операционной системой? Is the RMS client included by default when I install a supported operating system?

Нет. No. Эта версия клиента RMS поставляется в виде дополнительной загрузки, которую можно установить отдельно на компьютерах под управлением поддерживаемых версий операционной системы Microsoft Windows. This version of the RMS client ships as an optional download that can be installed separately on computers running supported versions of the Microsoft Windows operating system.

Обновляется ли клиент RMS автоматически через Центр обновления Майкрософт? Is the RMS client automatically updated by Microsoft Update?

При установке этого клиента RMS в автоматическом режиме он наследует текущие параметры Центра обновления Майкрософт. If you installed this RMS client by using the silent installation option, the RMS client inherits your current Microsoft Update settings. Если клиент RMS установлен с помощью программы установки на основе графического интерфейса пользователя, мастер установки клиента RMS предложит включить Центр обновления Майкрософт. If you installed the RMS client by using the GUI-based setup program, the RMS client installation wizard prompts you to enable Microsoft Update.

Параметры клиента RMS RMS client settings

Следующий раздел содержит сведения о параметрах клиента RMS. The following section contains settings information about the RMS client. Эти сведения могут быть полезны при возникновении проблем с приложениями или службами, которые используют клиент RMS. This information might be helpful if you have problems with applications or services that use the RMS client.

Некоторые параметры зависят от того, выполняется ли приложение с поддержкой RMS как приложение в режиме клиента (например, Microsoft Word и Outlook или клиент Azure Information Protection с проводником Windows) или как приложение в режиме сервера (например, SharePoint и Exchange). Some settings depend on whether the RMS-enlightened application runs as a client mode application (such as Microsoft Word and Outlook, or the Azure Information Protection client with Windows File Explorer), or server mode application (such as SharePoint and Exchange). В следующих таблицах эти параметры определяются соответственно как режим клиента и режим сервера. In the following tables, these settings are identified as Client Mode and Server Mode, respectively.

Где клиент RMS хранит лицензии на клиентских компьютерах Where the RMS client stores licenses on client computers

Клиент RMS хранит лицензии на локальном диске и кэширует некоторые сведения в реестре Windows. The RMS client stores licenses on the local disk and also caches some information in the Windows registry.

| Описание Description | Пути режима клиента Client Mode Paths | Пути режима сервера Server Mode Paths |

|---|---|---|

| Расположение хранилища лицензий License store location | %localappdata%\Microsoft\MSIPC %localappdata%\Microsoft\MSIPC | %аллусерспрофиле%\микрософт\мсипк\сервер\ %allusersprofile%\Microsoft\MSIPC\Server\ |

| Расположение хранилища шаблонов Template store location | %localappdata%\Microsoft\MSIPC\Templates %localappdata%\Microsoft\MSIPC\Templates | %аллусерспрофиле%\микрософт\мсипк\сервер\ %allusersprofile%\Microsoft\MSIPC\Server\ |

| Расположение реестра Registry location | HKEY_CURRENT_USER HKEY_CURRENT_USER \Software \Software \Classes \Classes \Local Settings \Local Settings \Software \Software \Microsoft \Microsoft \MSIPC \MSIPC | HKEY_CURRENT_USER HKEY_CURRENT_USER \Software \Software \Microsoft \Microsoft \MSIPC \MSIPC \Server \Server \ |

* — это идентификатор безопасности для учетной записи, в которой выполняется серверное приложение. * is the secure identifier (SID) for the account under which the server application is running. Например, если приложение выполняется под встроенной учетной записью сетевой службы, замените значением известного идентификатора безопасности для этой учетной записи (S-1-5-20). For example, if the application is running under the built-in Network Service account, replace with the value of the well-known SID for that account (S-1-5-20).

Параметры реестра Windows для клиента RMS Windows registry settings for the RMS client

Разделы реестра Windows можно использовать для задания или изменения некоторых конфигураций клиента RMS. You can use Windows registry keys to set or modify some RMS client configurations. Например, администратор приложений с поддержкой RMS, взаимодействующих с серверами AD RMS, может обновить расположение корпоративной службы (переопределить сервер AD RMS, выбранный в данный момент для публикации) в зависимости от текущего расположения клиентского компьютера в топологии Active Directory. For example, as an administrator for RMS-enlightened applications that communicate with AD RMS servers, you might want to update the enterprise service location (override the AD RMS server that is currently selected for publishing) depending on the client computer’s current location within your Active Directory topology. Также можно включить трассировку RMS на клиентском компьютере для устранения проблем в приложении с поддержкой RMS. Or, you might want to enable RMS tracing at the client computer, to help troubleshoot a problem with an RMS-enlightened application. Используйте следующую таблицу для определения параметров реестра, которые можно изменить для клиента RMS. Use the following table to identify the registry settings that you can change for the RMS client.

| Задача Task | Параметры Settings |

|---|---|

| Если используется клиент версии 1.03102.0221 или более поздней версии: If the client is version 1.03102.0221 or later: Управление сбором данных приложения To control application data collection | Внимание! Чтобы соблюдать конфиденциальность пользователей, администратор должен запрашивать у пользователя разрешение на включение сбора данных. Important: In order to honor user privacy, you as the administrator, must ask the user for consent before enabling data collection. Если включить сбор данных, вы соглашаетесь отправить данные в корпорацию Майкрософт через Интернет. If you enable data collection, you are agreeing to send data to Microsoft over the internet. Корпорация Майкрософт использует эти сведения для предоставления своих продуктов и служб, а также повышения их качества, безопасности и целостности. Microsoft uses this data to provide and improve the quality, security, and integrity of Microsoft products and services. Например, Майкрософт выполняет анализ производительности и надежности, включая используемые вами компоненты, скорость их отклика, производительность устройств, работу с пользовательским интерфейсом или любые возникающие с продуктом проблемы. For example, Microsoft analyzes performance and reliability, such as what features you use, how quickly the features respond, device performance, user interface interactions, and any problems you experience with the product. Данные также включают сведения о конфигурации программного обеспечения (например, сведения об запущенных сейчас программах) и IP-адрес. Data also includes information about the configuration of your software, such as the software that you are currently running, and the IP address. Для 1.0.3356 и более поздних версий: For version 1.0.3356 or later: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft\MSIPC HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft\MSIPC Для версий до 1.0.3356: For versions before 1.0.3356: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft\MSIPC HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft\MSIPC Значение: 0 для определенного приложения (по умолчанию) с помощью свойства окружения IPC_EI_DATA_COLLECTION_ENABLED, 1 — отключено, 2 — включено. Value: 0 for Application defined (default) by using the environment property IPC_EI_DATA_COLLECTION_ENABLED, 1 for Disabled, 2 for Enabled Примечание. Если 32-разрядное MSIPC-приложение запускается в 64-разрядной версии Windows, оно располагается здесь: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC. Note: If your 32-bit MSIPC-based application is running on a 64-bit version of Windows, the location is HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC. |

| Только для AD RMS: AD RMS only: Обновление расположения корпоративной службы для клиентского компьютера To update the enterprise service location for a client computer | Обновите следующие разделы реестра: Update the following registry keys: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation\EnterpriseCertification HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation\EnterpriseCertification Значение: ://RMS_Cluster_Name/_wmcs/certification Value: ://RMS_Cluster_Name/_wmcs/Certification HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation\EnterprisePublishing HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation\EnterprisePublishing Значение: ://RMS_Cluster_Name/_wmcs/лиценсинг Value: ://RMS_Cluster_Name/_wmcs/Licensing |

| Включение и отключение трассировки To enable and disable tracing | Обновите следующий раздел реестра: Update the following registry key: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC Значение: 1, чтобы включить трассировку, 0 — отключить трассировку (по умолчанию) Value: 1 to enable tracing, 0 to disable tracing (default) |

| Изменение частоты обновления шаблонов в днях To change the frequency in days to refresh templates | Следующие значения реестра указывают частоту обновления шаблонов на компьютере пользователя, если значение TemplateUpdateFrequencyInSeconds не задано. The following registry values specify how often templates refresh on the user’s computer if the TemplateUpdateFrequencyInSeconds value is not set. Если ни одно из этих значений не задано, то интервал обновления по умолчанию для приложений, использующих клиент RMS (версия 1.0.1784.0) для загрузки шаблонов, — 1 день. If neither of these values are set, the default refresh interval for applications using the RMS client (version 1.0.1784.0) to download templates is 1 day. В более ранних версиях значение по умолчанию — 7 дней. Prior versions have a default value of every 7 days. Режим клиента: Client Mode: HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC Значение: целочисленное значение, указывающее число дней (минимум 1) между загрузками. Value: An integer value that specifies the number of days (minimum of 1) between downloads. Режим сервера: Server Mode: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server\ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server\ Значение: целочисленное значение, указывающее число дней (минимум 1) между загрузками. Value: An integer value that specifies the number of days (minimum of 1) between downloads. |

| Изменение частоты обновления шаблонов в секундах To change the frequency in seconds to refresh templates Важно! Если этот параметр указан, значение для обновления шаблонов в днях игнорируется. Important: If this setting is specified, the value to refresh templates in days is ignored. Укажите одно из этих значений, но не оба. Specify one or the other, not both. | Следующие значения реестра указывают, как часто обновляются шаблоны на компьютере пользователя. The following registry values specify how often templates refresh on the user’s computer. Если это значение или значение частоты в днях (TemplateUpdateFrequency) не заданы, то интервал обновления по умолчанию для приложений, использующих клиент RMS (версия 1.0.1784.0) для скачивания шаблонов, составляет 1 день. If this value or the value to change the frequency in days (TemplateUpdateFrequency) is not set, the default refresh interval for applications using the RMS client (version 1.0.1784.0) to download templates is 1 day. В более ранних версиях значение по умолчанию — 7 дней. Prior versions have a default value of every 7 days. Режим клиента: Client Mode: HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC Значение: целочисленное значение, указывающее количество секунд (минимум 1) между загрузками. Value: An integer value that specifies the number of seconds (minimum of 1) between downloads. Режим сервера: Server Mode: \ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server\ Значение: целочисленное значение, указывающее количество секунд (минимум 1) между загрузками. Value: An integer value that specifies the number of seconds (minimum of 1) between downloads. |

| Только для AD RMS: AD RMS only: Немедленная загрузка шаблонов при следующем запросе публикации To download templates immediately at the next publishing request | Во время тестирования и оценки может потребоваться, чтобы клиент RMS загрузил шаблоны как можно быстрее. During testing and evaluations, you might want the RMS client to download templates as soon as possible. Для этого удалите следующий раздел реестра, и клиент RMS загрузит шаблоны сразу же при следующем запросе публикации, а не будет ожидать времени, заданного параметром реестра TemplateUpdateFrequency. For this configuration, remove the following registry key and the RMS client then downloads templates immediately at the next publishing request rather than wait for the time specified by the TemplateUpdateFrequency registry setting: \ \TEMPLATE HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC\ \Template Примечание. может иметь как внешние (corprights.contoso.com), так и внутренние (Corprights) URL-адреса и, следовательно, две разные записи. Note: could have both external (corprights.contoso.com) and internal (corprights) URLs and therefore two different entries. |

| Только для AD RMS: AD RMS only: Включение поддержки федеративной проверки подлинности To enable support for federated authentication | Если компьютер клиента RMS подключается к кластеру AD RMS с помощью федеративного отношения доверия, необходимо настроить домашнюю область федерации. If the RMS client computer connects to an AD RMS cluster by using a federated trust, you must configure the federation home realm. HKEY_LOCAL_MACHINE\Software\Microsoft\MSIPC\Federation HKEY_LOCAL_MACHINE\Software\Microsoft\MSIPC\Federation Значение: значение этой записи реестра представляет собой универсальный код ресурса (URI) для службы федерации (например, » http://TreyADFS.trey.net/adfs/services/trust «). Value: The value of this registry entry is the uniform resource identifier (URI) for the federation service (for example, «http://TreyADFS.trey.net/adfs/services/trust»). Примечание. Важно указать для этого значения протокол HTTP, а не HTTPS. Note: It is important that you specify http and not https for this value. Кроме того, если 32-разрядное MSIPC-приложение запущено в 64-разрядной версии Windows, будет использовано следующее расположение: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC\Federation. In addition, if your 32-bit MSIPC-based application is running on a 64-bit version of Windows, the location is HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC\Federation. Пример конфигурации см. в статье Развертывание служб Active Directory Rights Management со службами федерации Active Directory (AD FS). For an example configuration, see Deploying Active Directory Rights Management Services with Active Directory Federation Services. |

| Только для AD RMS: AD RMS only: Поддержка серверов федерации партнеров, требующих проверки подлинности на основе форм для ввода данных пользователем To support partner federation servers that require forms-based authentication for user input | По умолчанию клиент RMS работает в автоматическом режиме, и пользователю не требуется вводить данные. By default, the RMS client operates in silent mode and user input is not required. Однако серверы федерации партнера могут быть настроены для требования ввода пользователя, например посредством проверки подлинности на основе форм. Partner federation servers, however, might be configured to require user input such as by way of forms-based authentication. В этом случае необходимо настроить клиент RMS так, чтобы он игнорировал автоматический режим. Тогда в окне браузера будет открываться форма федеративной проверки подлинности, и пользователю будет предложено пройти проверку подлинности. In this case, you must configure the RMS client to ignore silent mode so that the federated authentication form appears in a browser window and the user is promoted for authentication. HKEY_LOCAL_MACHINE\Software\Microsoft\MSIPC\Federation HKEY_LOCAL_MACHINE\Software\Microsoft\MSIPC\Federation Примечание. Если на сервере федерации настроена проверка подлинности на основе форм, этот ключ является обязательным. Note: If the federation server is configured to use forms-based authentication, this key is required. Если на сервере федерации настроено использование встроенной проверки подлинности Windows, этот ключ необязателен. If the federation server is configured to use integrated Windows authentication, this key is not required. |

| Только для AD RMS: AD RMS only: Блокировка использования службы ILS To block ILS service consumption | По умолчанию клиент RMS включает использование содержимого, защищенного службой ILS, но можно настроить для клиента блокировку данной службы, задав следующий раздел реестра. By default, the RMS client enables consuming content protected by the ILS service but you can configure the client to block this service by setting the following registry key. Если в этом разделе реестра задана блокировка службы ILS, любые попытки открыть и использовать защищенное службой содержимое вызовут следующую ошибку. If this registry key is set to block the ILS service, any attempts to open and consume content protected by the ILS service returns the following error: HRESULT_FROM_WIN32(ERROR_ACCESS_DISABLED_BY_POLICY) HRESULT_FROM_WIN32(ERROR_ACCESS_DISABLED_BY_POLICY) HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\MSIPC Значение: 1, чтобы заблокировать использование ILS, 0 — разрешить использование ILS (по умолчанию) Value: 1 to block ILS consumption, 0 to allow ILS consumption (default) |

Управление распределением шаблонов для клиента RMS Managing template distribution for the RMS client

Шаблоны позволяют пользователям и администраторам быстро и легко внедрять защиту Rights Management. Клиент RMS автоматически загружает шаблоны в службе или с серверов RMS. Templates make it easy for users and administrators to quickly apply Rights Management protection and the RMS client automatically downloads templates from its RMS servers or service. Если разместить шаблоны в следующей папке, клиент RMS загрузит шаблоны из этой папки, а не из своего расположения по умолчанию. If you put the templates in the following folder location, the RMS client does not download any templates from its default location and instead, download the templates that you have put in this folder. Клиент RMS может по-прежнему загружать шаблоны с других доступных серверов RMS. The RMS client might continue to download templates from other available RMS servers.

Режим клиента:%локалаппдата%\микрософт\мсипк\унманажедтемплатес Client Mode: %localappdata%\Microsoft\MSIPC\UnmanagedTemplates

Режим сервера:%ALLUSERSPROFILE%\Microsoft\MSIPC\Server\UnmanagedTemplates\ Server Mode: %allusersprofile%\Microsoft\MSIPC\Server\UnmanagedTemplates\

При использовании этой папки нет обязательного специального соглашения об именах, но шаблоны должны быть выданы сервером или службой RMS и должны иметь расширение XML. When you use this folder, there is no special naming convention required except that the templates should be issued by the RMS server or service and they must have the .xml file name extension. Например, Contoso-Confidential.xml или Contoso-ReadOnly.xml являются допустимыми именами. For example, Contoso-Confidential.xml or Contoso-ReadOnly.xml are valid names.

Только AD RMS: ограничение использования клиентом RMS доверенных серверов AD RMS AD RMS only: Limiting the RMS client to use trusted AD RMS servers

Клиент RMS может быть ограничен в использовании только определенными доверенными серверами AD RMS, если внести следующие изменения в реестр Windows на локальных компьютерах. The RMS client can be limited to using only specific trusted AD RMS servers by making the following changes to the Windows registry on local computers.

Включение ограничения на использование клиентом RMS только доверенных серверов AD RMS To enable limiting RMS client to use only trusted AD RMS servers

Значение: Если указано ненулевое значение, клиент RMS доверяет только указанным серверам, настроенным в списке TrustedServers и службе Rights Management Azure. Value: If a non-zero value is specified, the RMS client trusts only the specified servers that are configured in the TrustedServers list and the Azure Rights Management service.

Добавление элементов в список доверенных серверов AD RMS To add members to the list of trusted AD RMS servers

Значение. строковые значения в этом расположении раздела реестра могут быть либо форматом доменных имен DNS (например, ADRMS.contoso.com), либо полными URL-адресами доверенных AD RMS серверов (например, https://adrms.contoso.com ). Value: The string values in this registry key location can be either DNS domain name format (for example, adrms.contoso.com) or full URLs to trusted AD RMS servers (for example, https://adrms.contoso.com ). Если указанный URL-адрес начинается с https://, клиент RMS будет использовать протокол SSL или TLS для связи с сервером AD RMS. If a specified URL starts with https://, the RMS client uses SSL or TLS to contact the specified AD RMS server.

Обнаружение службы RMS RMS service discovery

Обнаружение службы RMS позволяет клиенту RMS проверить, с каким сервером или службой RMS будет выполняться взаимодействие, прежде чем защищать содержимое. RMS service discovery lets the RMS client check which RMS server or service to communicate with before protecting content. Обнаружение служб также может происходить, когда клиент RMS использует защищенное содержимое, но это менее вероятно, так как подключенная к содержимому политика содержит предпочитаемый сервер или службу RMS. Service discovery might also happen when the RMS client consumes protected content, but this type of discovery is less likely to happen because the policy attached to the content contains the preferred RMS server or service. Клиент запускает обнаружение служб, только если подключиться к этим источникам не удалось. Only if those sources are unsuccessful does the client then run service discovery.

Чтобы обнаружить службу, клиент RMS проверяет следующее. To perform service discovery, the RMS client checks the following:

Реестр Windows на локальном компьютере: Если параметры обнаружения службы настроены в реестре, эти параметры будут применяться первыми. The Windows registry on the local computer: If service discovery settings are configured in the registry, these settings are tried first.

По умолчанию эти параметры не настроены в реестре, однако администратор может настроить их для службы AD RMS, как описано в следующем разделе. By default, these settings are not configured in the registry but an administrator can configure them for AD RMS as documented in a following section. Как правило, администратор настраивает эти параметры для службы управления правами Azure во время миграции из AD RMS в Azure Information Protection. An administrator typically configures these settings for the Azure Rights Management service during the migration process from AD RMS to Azure Information Protection.

Домен Active Directory Services: компьютер, присоединенный к домену, запрашивает Active Directory для точки подключения службы (SCP). Active Directory Domain Services: A domain-joined computer queries Active Directory for a service connection point (SCP).

Если точка подключения службы зарегистрирована (как описано в следующем разделе), клиенту RMS возвращается URL-адрес службы RMS. If an SCP is registered as documented in the following section, the URL of the AD RMS server is returned to the RMS client to use.

Служба обнаружения Azure Rights Management: клиент RMS подключается к узлу https://discover.aadrm.com , который запрашивает проверку подлинности пользователя. The Azure Rights Management discovery service: The RMS client connects to https://discover.aadrm.com , which prompts the user to authenticate.

После успешной проверки подлинности имя пользователя (и домен) проверки подлинности используется для идентификации целевого клиента Azure Information Protection. When authentication is successful, the user name (and domain) from the authentication is used to identify the Azure Information Protection tenant to use. URL-адрес службы Azure Information Protection для этой учетной записи пользователя возвращается клиенту RMS. The Azure Information Protection URL to use for that user account is returned to the RMS client. URL-адрес имеет следующий формат: https:// /_wmcs/лиценсинг The URL is in the following format: https:// /_wmcs/licensing

Например: 5c6bb73b-1038-4eec-863d-49bded473437.rms.na.aadrm.com/_wmcs/licensing For example: 5c6bb73b-1038-4eec-863d-49bded473437.rms.na.aadrm.com/_wmcs/licensing

имеет следующий формат:

Существует четыре важных исключения для потока обнаружения этой службы. There are four important exceptions for this service discovery flow:

Мобильные устройства лучше подходят для работы с облачной службой, поэтому по умолчанию они используют обнаружение службы Azure Rights Management (https://discover.aadrm.com). Mobile devices are best suited to use a cloud service, so by default they use service discovery for the Azure Rights Management service (https://discover.aadrm.com). Чтобы переопределить это поведение по умолчанию так, чтобы мобильные устройства использовали AD RMS, а не службу Azure Rights Management, укажите записи SRV в DNS и установите расширение для мобильных устройств, как описано в разделе Расширение служб Active Directory Rights Management для мобильных устройств. To override this default so that mobile devices use AD RMS rather than the Azure Rights Management service, specify SRV records in DNS and install the mobile device extension as documented in Active Directory Rights Management Services Mobile Device Extension.

При вызове службы управления правами Azure по метке Azure Information Protection обнаружение службы не выполняется. When the Rights Management service is invoked by an Azure Information Protection label, service discovery is not performed. Вместо этого URL-адрес задается непосредственно в параметре метки, настроенном в политике Azure Information Protection. Instead, the URL is specified directly in the label setting that is configured in the Azure Information Protection policy.

Когда пользователь инициирует вход из приложения Office, имя пользователя (и домен) проверки подлинности используется для идентификации целевого клиента Azure Information Protection. When a user initiates sign in from an Office application, the user name (and domain) from the authentication is used to identify the Azure Information Protection tenant to use. В этом случае параметры реестра не требуются и точка подключения службы (SCP) не проверяется. In this case, registry settings are not needed and the SCP is not checked.

Если вы настроили перенаправления DNS для классических приложений Office с технологией «нажми и работай», клиент RMS находит службу Azure Rights Management благодаря отказу в доступе к ранее обнаруженному кластеру AD RMS. When you have configured DNS redirection for Office click-to-run desktop apps, the RMS client finds the Azure Rights Management service by being denied access to the AD RMS cluster that it previously found. Этот отказ активирует у клиента поиск записи SRV, которая перенаправляет клиент к вашей службе Azure Rights Management. This deny action triggers the client to look for the SRV record, which redirects the client to the Azure Rights Management service for your tenant. Эта запись SRV также позволяет Exchange Online расшифровывать сообщения электронной почты, защищенные вашим кластером AD RMS. This SRV record also lets Exchange Online decrypt emails that have been protected by your AD RMS cluster.

Только для служб AD RMS: включение обнаружения службы на стороне сервера с помощью Active Directory AD RMS only: Enabling server-side service discovery by using Active Directory

Если ваша учетная запись обладает нужными привилегиями (администраторы предприятия и локальный администратор для сервера AD RMS), вы можете зарегистрировать точку подключения службы (SCP) автоматически при установке сервера корневого кластера AD RMS. If your account has sufficient privileges (Enterprise Admins and local administrator for the AD RMS server), you can automatically register a service connection point (SCP) when you install the AD RMS root cluster server. Если точка подключения службы уже существует в лесу, сначала удалите имеющуюся точку подключения службы, а затем зарегистрируйте новую. If an SCP already exists in the forest, you must first delete the existing SCP before you can register a new one.

Точку подключения службы можно зарегистрировать и удалить после установки AD RMS с помощью следующей процедуры. You can register and delete an SCP after AD RMS is installed by using the following procedure. Прежде чем начинать, убедитесь, что учетная запись имеет необходимые привилегии (администраторов предприятия и локального администратора для сервера AD RMS). Before you start, make sure that your account has the required privileges (Enterprise Admins and local administrator for the AD RMS server).

Включение обнаружения службы AD RMS путем регистрации точки подключения службы в Active Directory To enable AD RMS service discovery by registering an SCP in Active Directory

Откройте консоль управления служб Active Directory на сервере AD RMS: Open the Active Directory Management Services console at the AD RMS server:

Для Windows Server 2012 R2 или Windows Server 2012 в Диспетчер сервера выберите инструменты > службы Active Directory Rights Management. For Windows Server 2012 R2 or Windows Server 2012, in Server Manager, select Tools > Active Directory Rights Management Services.

Для Windows Server 2008 R2 выберите Пуск > Администрирование > службы Active Directory Rights Management. For Windows Server 2008 R2, select Start > Administrative Tools > Active Directory Rights Management Services.

В консоли AD RMS щелкните правой кнопкой мыши кластер AD RMS и выберите пункт Свойства. In the AD RMS console, right-click the AD RMS cluster, and then click Properties.

Перейдите на вкладку SCP. Click the SCP tab.

Установите флажок Сменить SCP. Select the Change SCP check box.

Выберите параметр Задать SCP для текущего кластера сертификации и нажмите кнопку ОК. Select the Set SCP to current certification cluster option, and then click OK.

Включение обнаружения службы на стороне клиента с помощью реестра Windows Enabling client-side service discovery by using the Windows registry

В качестве альтернативы использованию SCP или в случаях, когда точка подключения службы не существует, можно настроить реестр на клиентском компьютере, чтобы клиент RMS мог найти свой сервер AD RMS. As an alternative to using an SCP or where an SCP does not exist, you can configure the registry on the client computer so that the RMS client can locate its AD RMS server.

Включение обнаружения службы AD RMS на стороне клиента с помощью реестра Windows To enable client-side AD RMS service discovery by using the Windows registry

Откройте редактор реестра Windows, Regedit.exe: Open the Windows registry editor, Regedit.exe:

- На клиентском компьютере в окне «Выполнить» введите regedit, а затем нажмите клавишу ВВОД, чтобы открыть редактор реестра. On the client computer, in the Run window, type regedit, and then press Enter to open the Registry Editor.

В редакторе реестра перейдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC. In Registry Editor, navigate to HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC.

Если вы используете 32-разрядное приложение на 64-разрядном компьютере, перейдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC If you are running a 32-bit application on a 64-bit computer, navigate to HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\MSIPC

Чтобы создать подраздел ServiceLocation, щелкните правой кнопкой мыши MSIPC, последовательно выберите пункты Создать и Раздел, а затем введите ServiceLocation. To create the ServiceLocation subkey, right-click MSIPC, point to New, click Key, and then type ServiceLocation.

Чтобы создать подраздел EnterpriseCertification, щелкните правой кнопкой мыши ServiceLocation, последовательно выберите пункты Создать и Раздел, а затем введите EnterpriseCertification. To create the EnterpriseCertification subkey, right-click ServiceLocation, point to New, click Key, and then type EnterpriseCertification.

Чтобы задать URL-адрес сертификации предприятия, дважды щелкните значение (По умолчанию) в подразделе EnterpriseCertification. To set the enterprise certification URL, double-click the (Default) value, under the EnterpriseCertification subkey. При появлении диалогового окна Изменение строкового параметра в поле Значение введите :///_wmcs/Certification и нажмите кнопку OK. When the Edit String dialog box appears, for Value data, type :///_wmcs/Certification , and then click OK.

Чтобы создать подраздел EnterprisePublishing, щелкните правой кнопкой мыши ServiceLocation, щелкните Создать, нажмите Ключ, а затем введите EnterprisePublishing . To create the EnterprisePublishing subkey, right-click ServiceLocation, point to New, click Key, and then type EnterprisePublishing .

Чтобы задать URL-адрес сертификации предприятия, дважды щелкните значение (По умолчанию) в подразделе EnterprisePublishing. To set the enterprise publishing URL, double-click (Default) under the EnterprisePublishing subkey. При появлении диалогового окна Изменение строкового параметра в поле Значение введите :///_wmcs/Licensing и нажмите кнопку OK. When the Edit String dialog box appears, for Value data, type :///_wmcs/Licensing , and then click OK.

Закройте редактор реестра. Close Registry Editor.

Если клиент RMS не может найти точку подключения службы с помощью Active Directory и эта точка не указана в реестре, выполнять вызовы обнаружения служб для AD RMS будет невозможно. If the RMS client can’t find an SCP by querying Active Directory and it’s not specified in the registry, service discovery calls for AD RMS fails.

Перенаправление трафика сервера лицензирования Redirecting licensing server traffic

В некоторых случаях может потребоваться перенаправить трафик во время обнаружения службы, например когда две организации объединены, старый сервер лицензирования в одной из организаций больше не используется и нужно перенаправлять клиенты на новый сервер лицензирования. In some cases, you might need to redirect traffic during service discovery, for example, when two organizations are merged and the old licensing server in one organization is retired and clients need to be redirected to a new licensing server. Другой пример — если выполняется перенос из AD RMS в Azure RMS. Or, you migrate from AD RMS to Azure RMS. Чтобы включить перенаправление лицензирования, используйте следующую процедуру. To enable licensing redirection, use the following procedure.

Включение перенаправления лицензирования RMS с помощью реестра Windows To enable RMS licensing redirection by using the Windows registry

Откройте редактор реестра Windows, Regedit.exe. Open the Windows registry editor, Regedit.exe.

В редакторе реестра перейдите к одному из следующих разделов: In Registry Editor, navigate to one of the following:

Для 64-разрядной версии Office на платформе x64: HKLM\SOFTWARE\Microsoft\MSIPC\Servicelocation For 64-bit version of Office on x64 platform: HKLM\SOFTWARE\Microsoft\MSIPC\Servicelocation

Для 32-разрядной версии Office на платформе x64: HKLM\SOFTWARE\Wow6432Node\Microsoft\MSIPC\Servicelocation For 32-bit version of Office on x64 platform: HKLM\SOFTWARE\Wow6432Node\Microsoft\MSIPC\Servicelocation

Создайте подраздел LicensingRedirection. Для этого щелкните правой кнопкой мыши раздел Servicelocation, последовательно выберите пункты Создать и Раздел, а затем введите LicensingRedirection. Create a LicensingRedirection subkey, by right-clicking Servicelocation, point to New, click Key, and then type LicensingRedirection.

Чтобы задать перенаправление лицензирования, щелкните правой кнопкой мыши раздел LicensingRedirection, выберите Создать, а затем выберите Строковый параметр. To set the licensing redirection, right-click the LicensingRedirection subkey, select New, and then select String value. В поле Имя укажите URL-адрес предыдущего сервера лицензирования, а в поле Значение укажите URL-адрес нового сервера лицензирования. For Name, specify the previous server licensing URL and for Value specify the new server licensing URL.

Например, чтобы перенаправить лицензирование с сервера в Contoso.com на Fabrikam.com, можно ввести следующие значения. For example, to redirect licensing from a server at Contoso.com to one at Fabrikam.com, you might enter the following values:

Имя: https://contoso.com/_wmcs/licensing Name: https://contoso.com/_wmcs/licensing

Значение: https://fabrikam.com/_wmcs/licensing Value: https://fabrikam.com/_wmcs/licensing

Если для старого сервера лицензирования указаны URL-адреса интрасети и экстрасети, необходимо указать новые сопоставления имени и значения для обоих URL-адресов в разделе LicensingRedirection. If the old licensing server has both intranet and extranet URLs specified, a new name and value mapping must be set for both these URLs under the LicensingRedirection key.

Повторите предыдущий шаг для всех серверов, которые необходимо перенаправить. Repeat the previous step for all servers that need to be redirected.

Закройте редактор реестра. Close the Registry Editor.