Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

В статье описывается настройка службы Microsoft Routing and Remote Access Service (RRAS) для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

- Клиент VPN подключается к RRAS серверу, указывает логин и пароль;

- RRAS сервер переадресовывает запрос компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

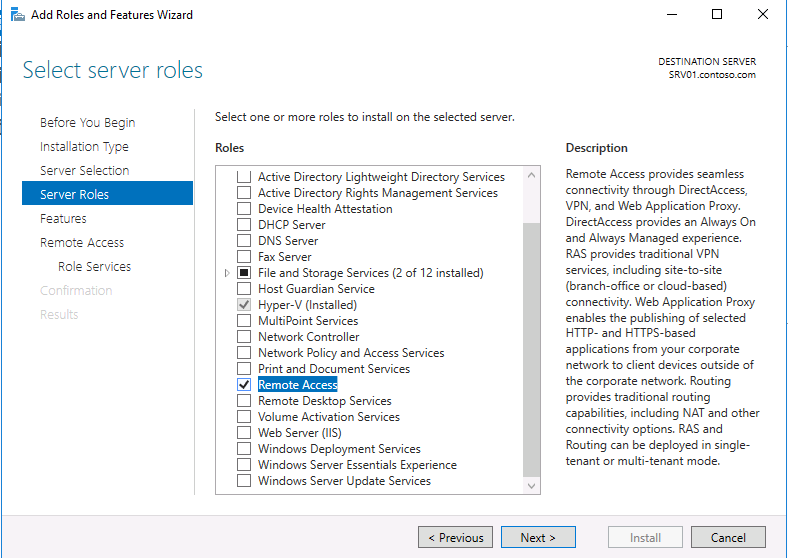

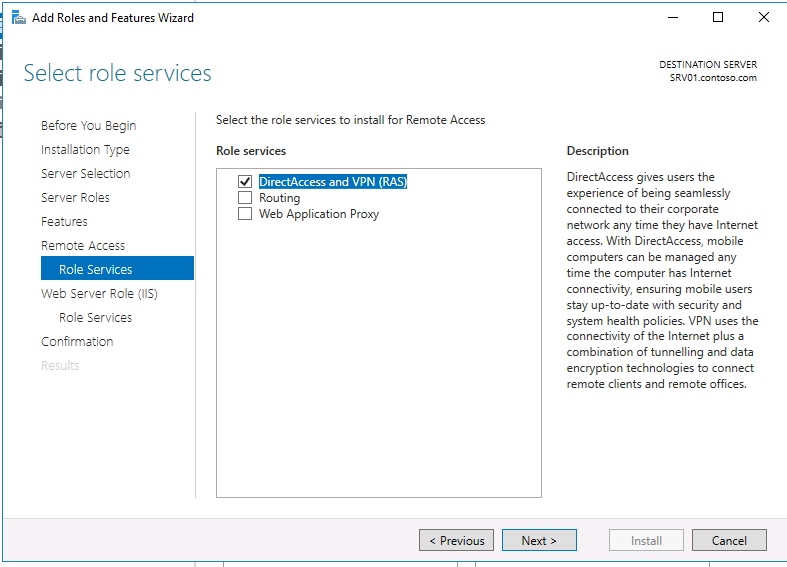

Установка и настройка Routing and Remote Access Service (RRAS)

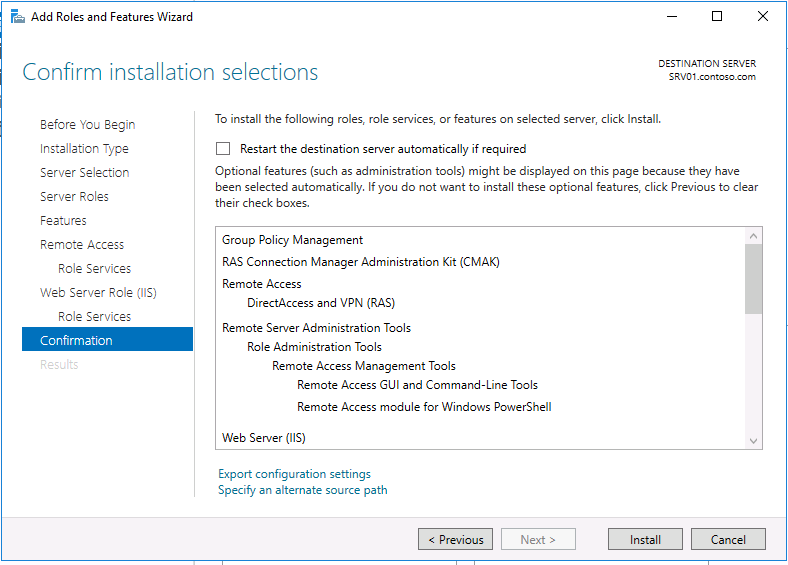

- Откройте Server Manager, в меню Manage выберите «Add Roles and Features Wizard».

- В разделе Server Roles отметьте «Remote Access» -> «Direct Access and VPN (RAS)»

- Завершите установку.

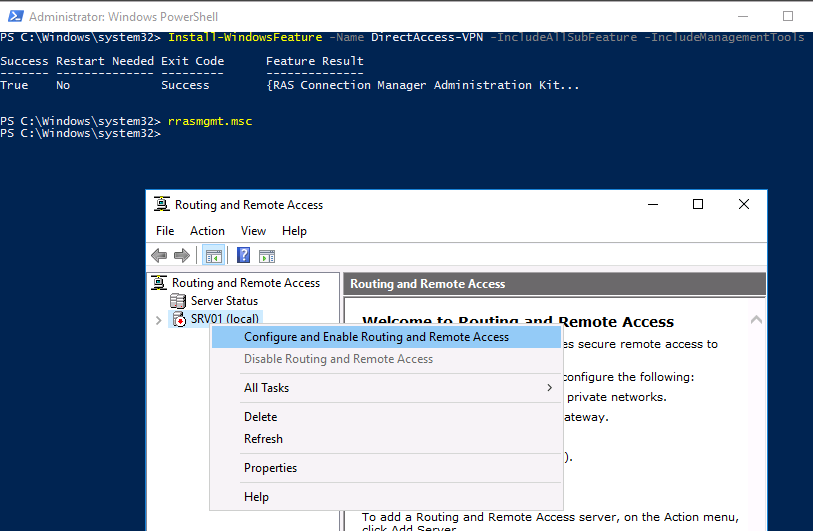

- В Server Manager, в меню Tools выберите «Routing and Remote Access»

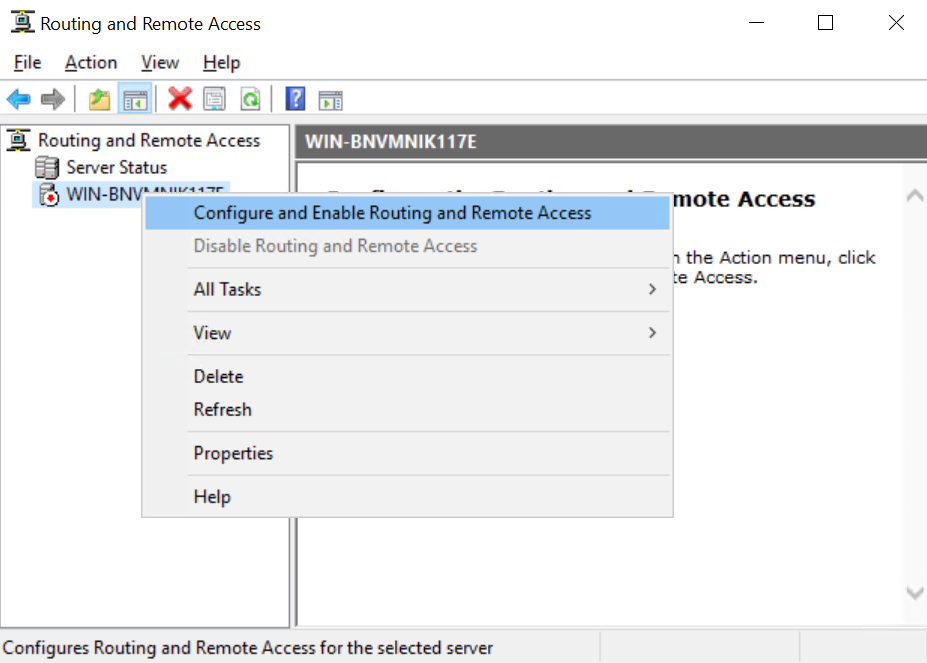

- Правой кнопкой на имени сервера, далее «Configure and Enable Routing and Remote Access»

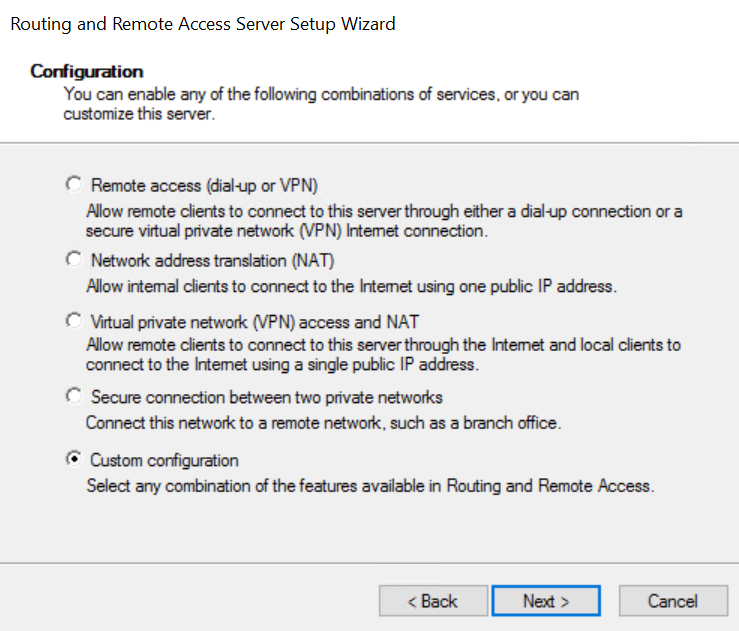

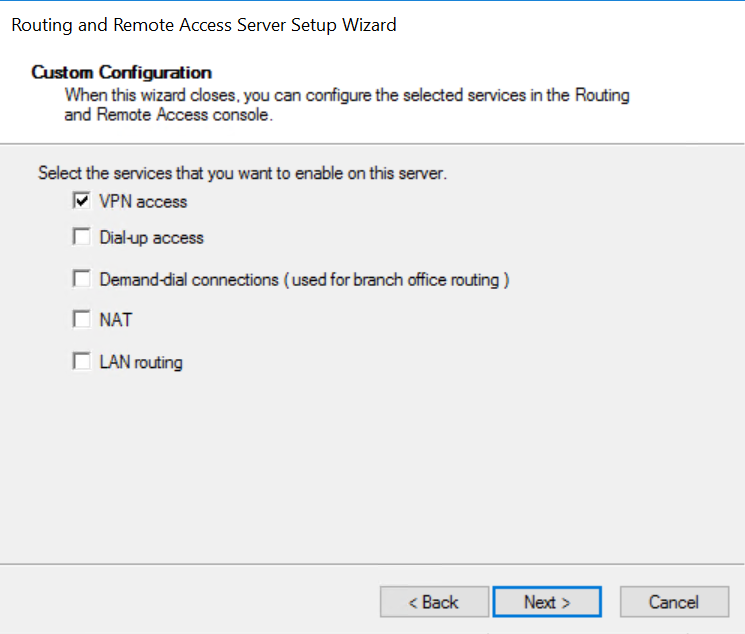

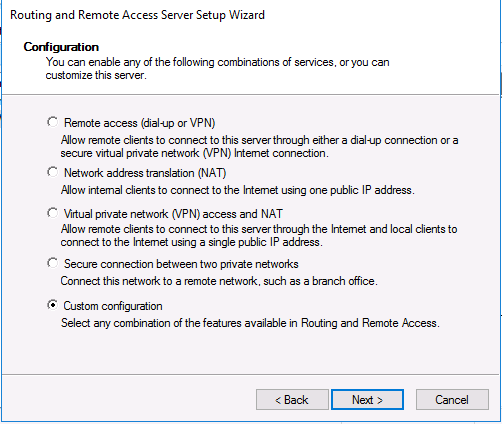

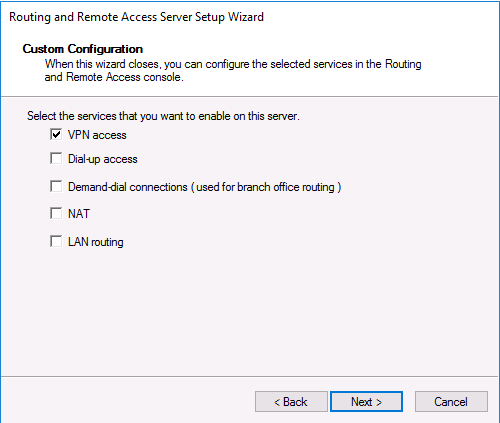

- Выберите пункт «Custom Configuration»

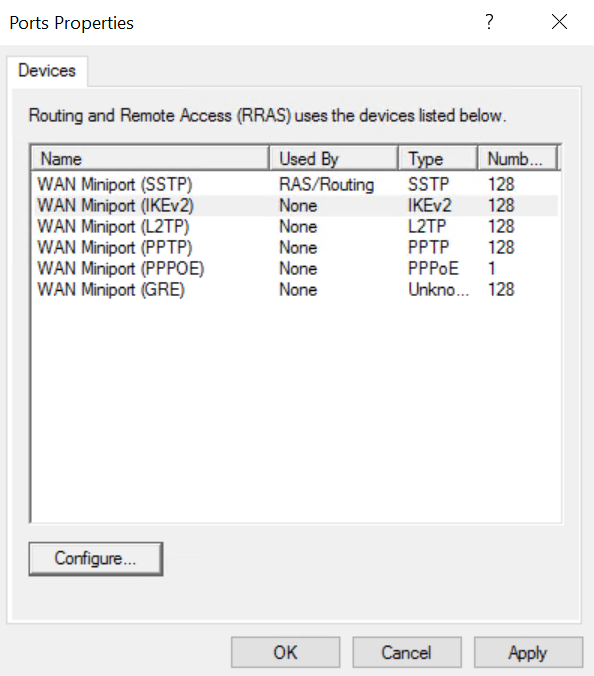

RRAS предлагает несколько протоколов для VPN соединений: PPTP, L2TP/IPSec и SSTP:

- PPTP является устаревшим и небезопасным;

- L2TP/IPSec и IKEv2 безопасны, но используют нестандартные порты и ваши пользователи могут испытывать проблемы при подключении из домашних и публичных сетей;

- SSTP — безопасный протокол, который использует TCP порт 443 (TLS) и является наиболее удачным вариантом.

Для того, чтоб убрать ненужные протоколы, нажмите правой кнопкой на Ports и выберите Properties. Далее нажмите Configure для каждого типа порта кроме SSTP и снимите все флажки.

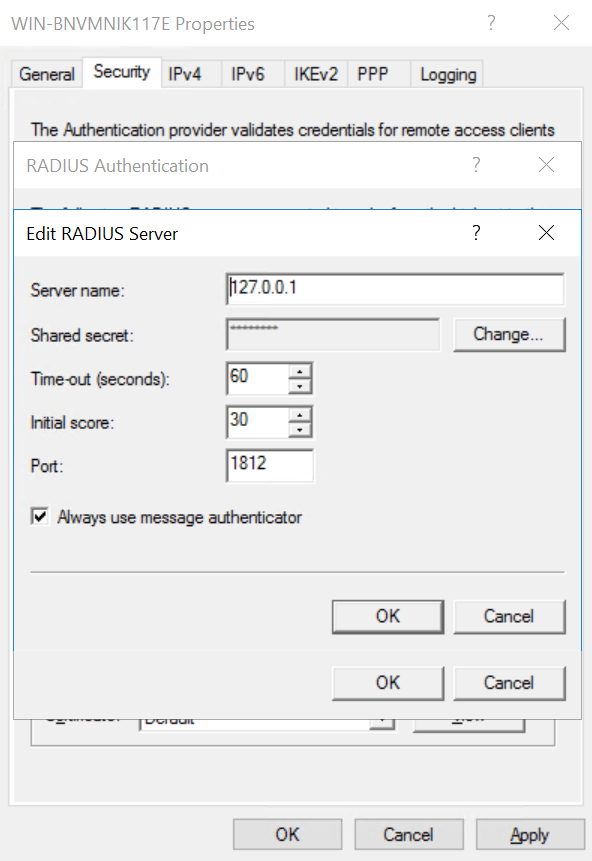

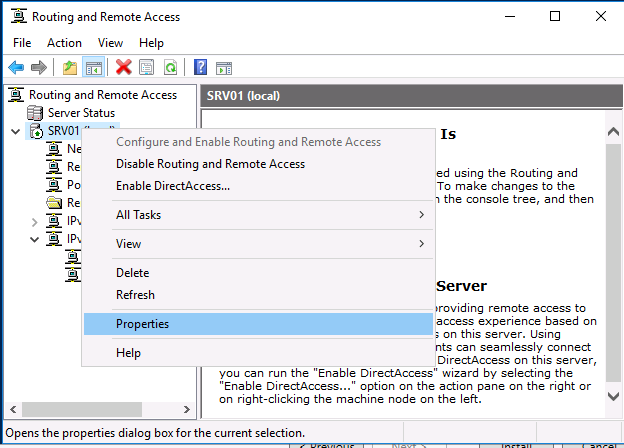

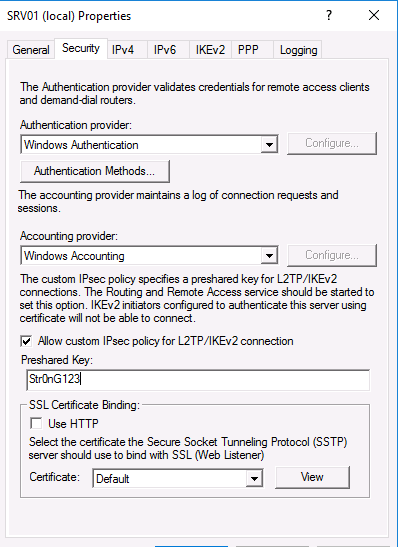

Нажмите правой кнопкой на имени сервера, выберите Properties. Далее на вкладке «Security» в качестве Authentication Provider укажите «RADIUS Authentication» и нажмите «Configure». В список RADIUS серверов добавьте новый сервер:

- Server name: IP адрес компонета MultiFactor Radius Adapter

- Shared Secret: общий секрет с компонентом

- Timout: 60 секунд

- Port: 1812

- Поставьте флажок «Always use message authenticator»

Сохраните и закройте.

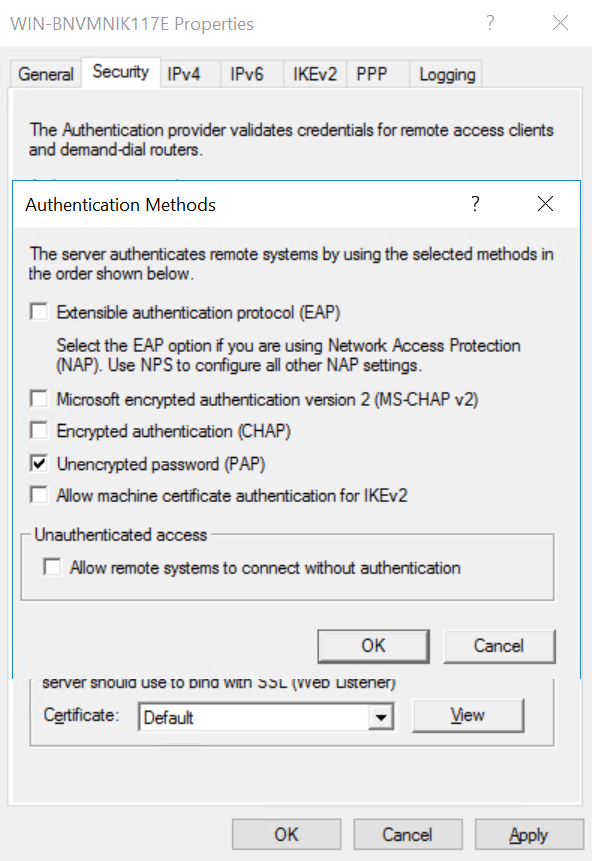

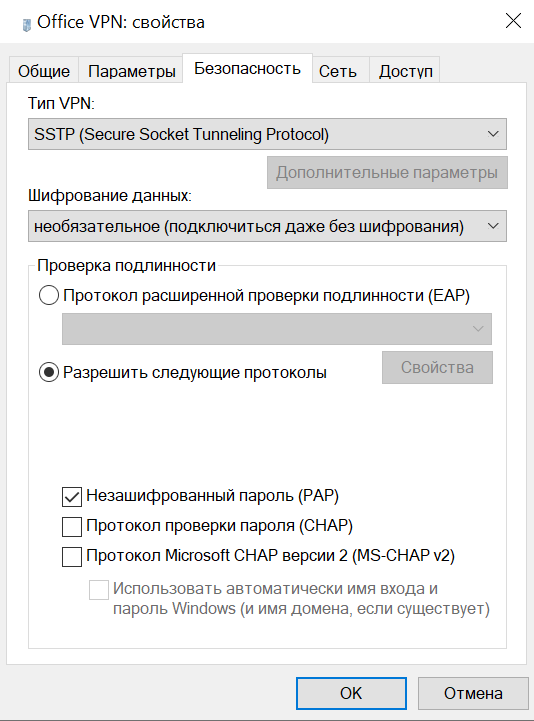

Далее нажмите на кнопку «Authentication methods» и оставьте один вариант — «Unencrypted password (PAP)».

Сохраните и закройте.

По большому счету все предложенные варианты аутентификации в той или иной степени уязвимы, поэтому только использование безопасного протокола подключения (SSTP) защищает от перехвата пароля.

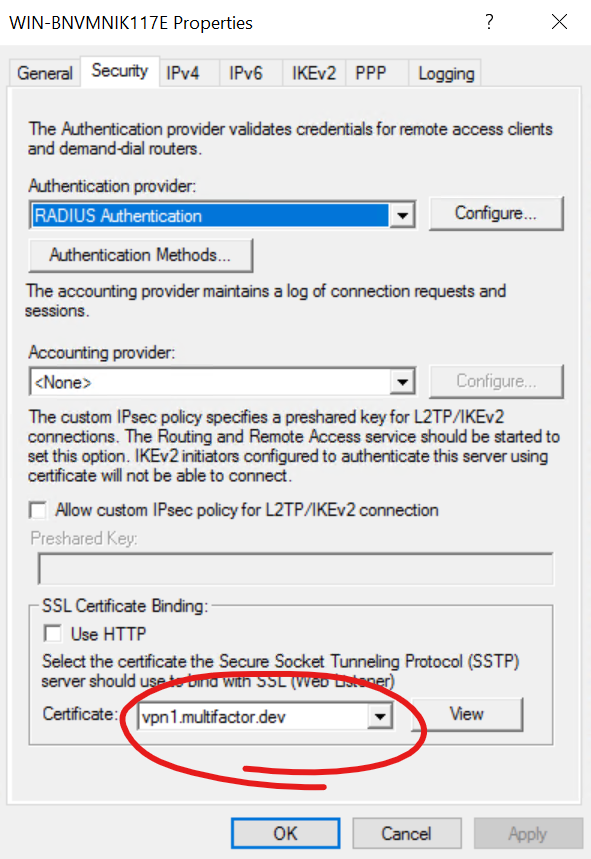

Выбор сертификата сервера

Для шифрования трафика между клиентом и севером, а также аутентификации сервера, необходим сертификат, выданный публичным удостоверяющем центром сертификации. Вы можете купить такой сертификат или получить бесплатно в Let’s Encrypt. Как это сделать за 5 минут — читайте в нашей статье.

Выберите сертификат в разделе SSL Certificate Binding

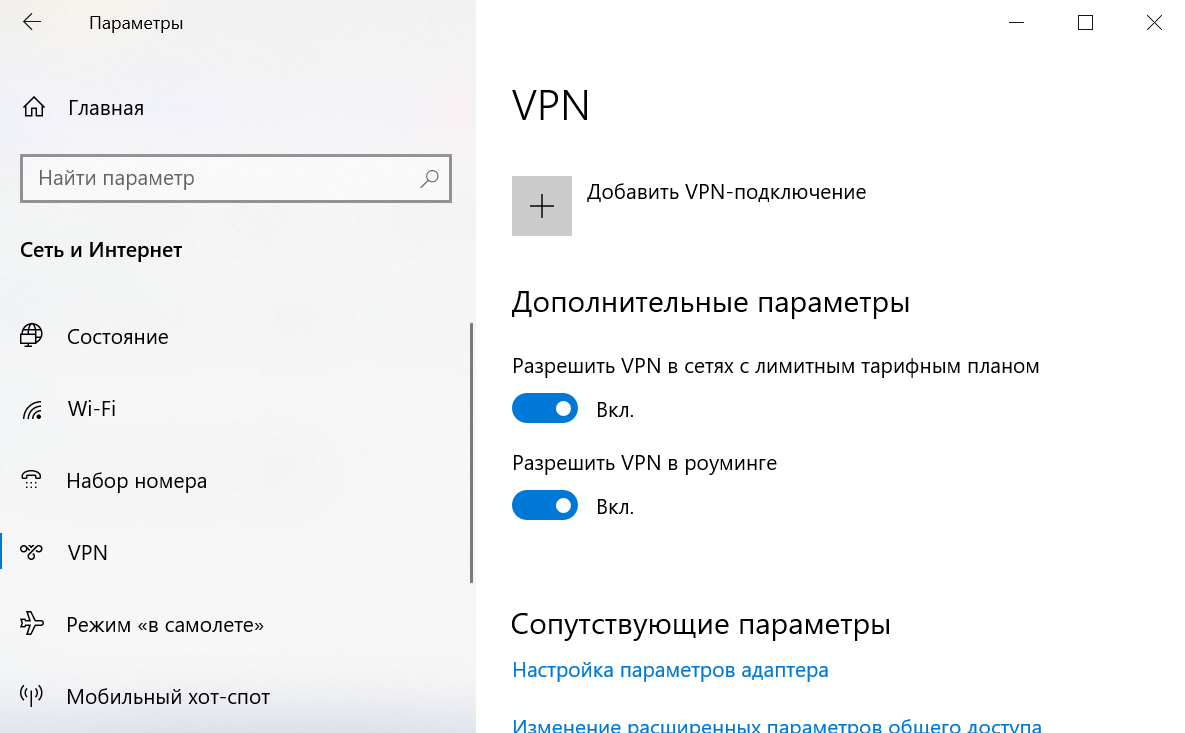

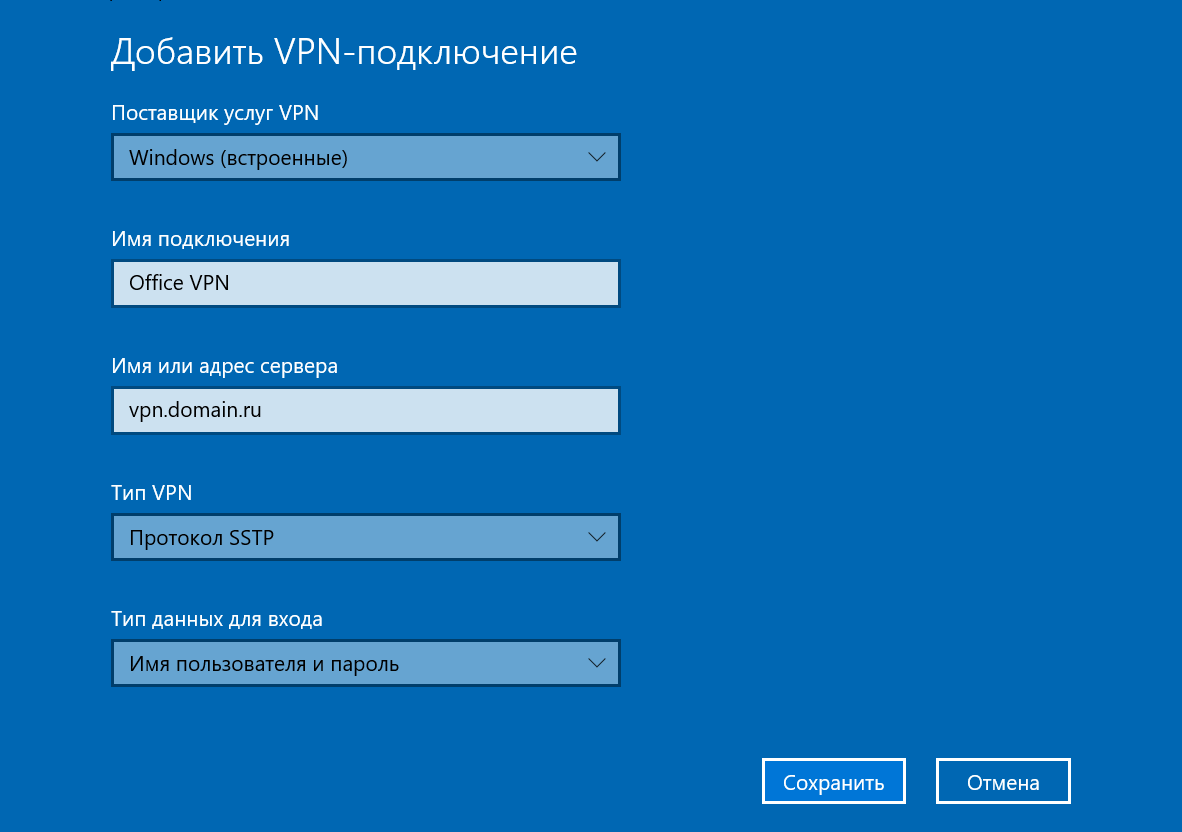

Откройте Параметры -> Сеть и интернет -> VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: Протокол SSTP

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения. На вкладке Безопасность выберите «Разрешить следующие протоколы»: Незашифрованный пароль (PAP).

Сохраните и закройте.

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

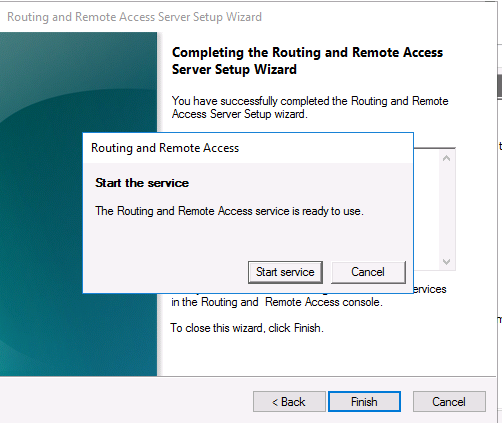

Включение RRAS в качестве VPN-сервера

После установки роли сервера RRAS она находится в отключенном состоянии. С помощью первой процедуры можно включить службу и настроить ее на предоставление служб виртуальной частной сети (VPN).

Если служба RRAS уже установлена и включена, чтобы добавить компонент удаленного доступа, выполните вторую процедуру.

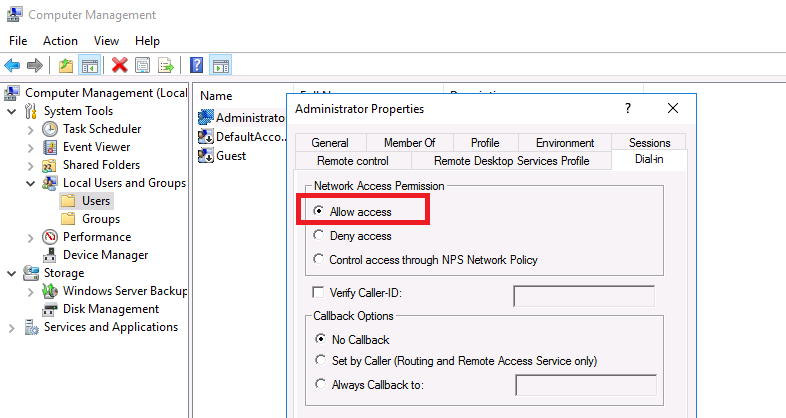

Для выполнения этой процедуры пользователь по меньшей мере должен быть членом локальной группы Администраторы или аналогичной группы.

| Включение службы RRAS и ее настройка в качестве VPN-сервера |

Щелкните правой кнопкой мыши имя сервера, для которого требуется включить маршрутизацию, а затем выберите пункт Настроить и включить маршрутизацию и удаленный доступ. Если используется Диспетчер серверов, щелкните правой кнопкой мыши пункт Маршрутизация и удаленный доступ и выберите пункт Настроить и включить маршрутизацию и удаленный доступ.

На странице приветствия нажмите кнопку Далее.

На странице Конфигурация установите переключатель Удаленный доступ (VPN или модем) и нажмите кнопку Далее.

На странице Удаленный доступ выберите пункт VPN и нажмите кнопку Далее.

На странице VPN-подключение выберите сетевой интерфейс, подключенный к общедоступному сегменту Интернета, из которого удаленные VPN-клиенты будут подключаться к этому серверу.

Чтобы настроить фильтры пакетов, ограничивающие доступ к сети с использованием заданного адаптера общедоступной сети только портами, необходимыми VPN-клиентам, выберите пункт Безопасность с использованием фильтров статических пакетов. Этот параметр отличается от правил брандмауэра, создаваемых с использованием Брандмауэр Windows в режиме повышенной безопасности.

| Важно! |

|

На странице Выбор сети выберите частную сеть, доступ к которой будет предоставляться VPN-клиентам. Выбор сети осуществляется на основе отображаемого сетевого адаптера и соответствующего ему IP-адреса.

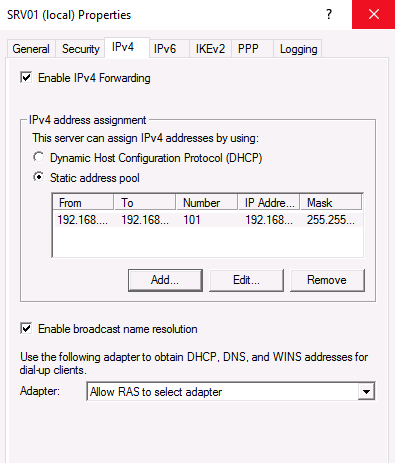

На странице Назначение IP-адресов задайте способ получения сервером RRAS IP-адресов для VPN-клиентов. Если доступен DHCP-сервер с диапазоном адресов, выберите пункт Автоматически. Чтобы задать самостоятельное управление IP-адресами сервером RRAS, установите переключатель Из заданного диапазона адресов.

| Примечание | ||

| Настройка существующего сервера RRAS на поддержку удаленного доступа к VPN |

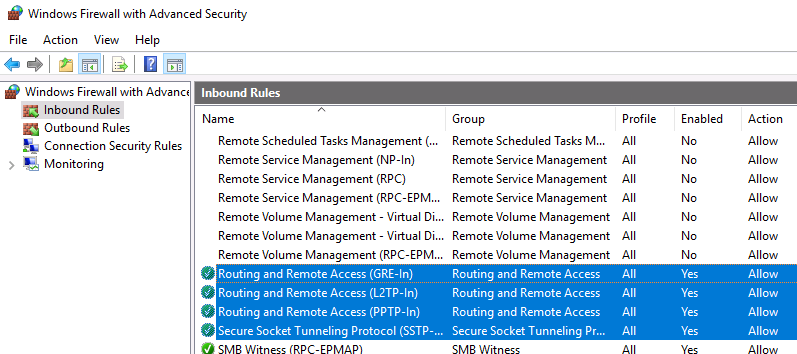

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

Откройте Диспетчер серверов.

Разверните узел Роли и затем узел Службы политики сети и доступа.

Щелкните правой кнопкой мыши элемент Маршрутизация и удаленный доступ и выберите пункт Свойства.

Установите необходимое сочетание флажков IPv4-сервер удаленного доступа и IPv6-сервер удаленного доступа.

| Примечание |