- Делает ли фильтрация по MAC адресу вашу сеть безопаснее?

- Как работает фильтрация MAC-адресов

- Фильтрация MAC-адресов не обеспечивает безопасность

- Шифрование WPA2 достаточно

- Это утомительно и отнимает время

- Это функция сетевого администрирования

- Фильтрация по МАС-адресам на сервере DHCP Windows Server 2003/2008

- Как это работает?

- Dhcp для двух областей, и с фильтрацией одного диапазона по MAC

- Фильтрация по Mac Адресам AD + Radius

- Решение

Делает ли фильтрация по MAC адресу вашу сеть безопаснее?

Фильтрация MAC-адресов позволяет вам определять список устройств и разрешать только эти устройства в сети Wi-Fi. Во всяком случае, это теория. На практике эта защита является утомительной для создания и легкому нарушению.

Это одна из функций маршрутизатора Wi-Fi, которая даст вам ложное ощущение безопасности . Просто использовать шифрование WPA2 достаточно. Некоторым людям нравится использовать фильтрацию MAC-адресов, но это не функция безопасности.

Как работает фильтрация MAC-адресов

Каждое ваше устройство имеет уникальный адрес управления доступом к среде передачи (MAC-адрес), который идентифицирует его в сети. Как правило, маршрутизатор позволяет любому устройству подключаться — если он знает соответствующую кодовую фразу. При фильтрации MAC-адресов маршрутизатор сначала сравнивает MAC-адрес устройства с утвержденным списком MAC-адресов и разрешает только устройство в сети Wi-Fi, если его MAC-адрес был специально одобрен.

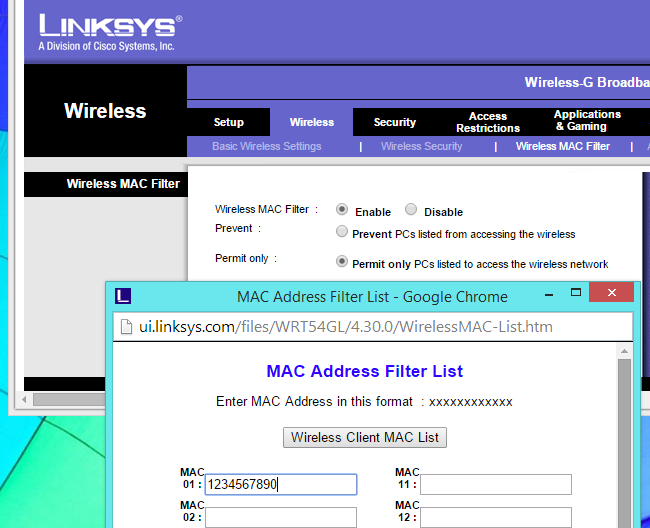

Возможно, ваш маршрутизатор позволяет вам настроить список разрешенных MAC-адресов в своем веб-интерфейсе, позволяя вам выбирать, какие устройства могут подключаться к вашей сети.

Фильтрация MAC-адресов не обеспечивает безопасность

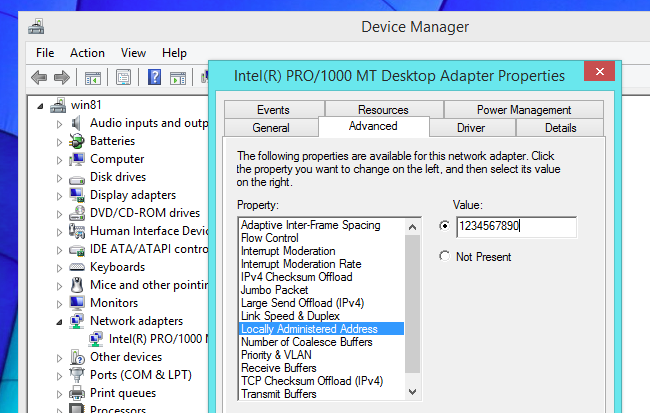

MAC-адреса можно легко подделать во многих операционных системах , поэтому любое устройство может притворяться одним из тех разрешенных уникальных MAC-адресов.

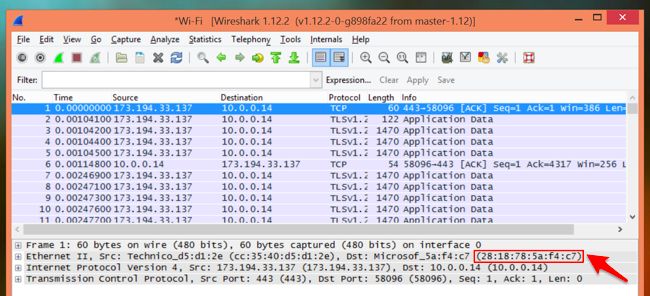

MAC-адреса также легко получить. Они отправляются в эфир с каждым пакетом, идущим на устройство и с устройства, поскольку MAC-адрес используется для обеспечения того, чтобы каждый пакет попадал на нужное устройство.

Все злоумышленники должны следить за трафиком Wi-Fi на секунду или два, изучить пакет, чтобы найти MAC-адрес разрешенного устройства, изменить MAC-адрес своего устройства на этот разрешенный MAC-адрес и подключиться к нему на этом устройстве. Возможно, вы думаете, что это будет невозможно, потому что устройство уже подключено, но атака «deauth» или «deassoc», которая принудительно отключает устройство от сети Wi-Fi, позволит злоумышленнику восстановить соединение на своем месте.

Мы здесь не увлекаемся. Злоумышленник с набором инструментов, например, Kali Linux, может использовать Wireshark для подслушивания пакета, запускать оперативную команду для изменения своего MAC-адреса, использовать aireplay-ng для отправки пакетов деассоциации на этот клиент, а затем подключаться на своем месте. Весь этот процесс может занять менее 30 секунд. И это всего лишь ручной метод, который включает в себя выполнение каждого шага вручную — не обращайте внимания на автоматизированные инструменты или сценарии оболочки, которые могут сделать это быстрее.

Шифрование WPA2 достаточно

На данный момент вы можете думать, что фильтрация MAC-адресов не является надежной, но обеспечивает некоторую дополнительную защиту только при использовании шифрования. Это похоже на истину, но не на самом деле.

В принципе, до тех пор, пока у вас есть сильная парольная фраза с шифрованием WPA2, это шифрование будет самым трудным для взлома. Если злоумышленник может взломать шифрование WPA2 , для них будет тривиально обмануть фильтрацию MAC-адресов. Если злоумышленник будет блокирован фильтрацией MAC-адресов, они, безусловно, не смогут сломать ваше шифрование в первую очередь.

Подумайте, как добавить велосипедный замок в дверь банковского хранилища. Любые грабители банков, которые могут пройти через дверь банковского хранилища, не будут иметь проблемы с блокировкой велосипедного замка. Вы не добавили никакой реальной дополнительной безопасности, но каждый раз, когда сотрудник банка должен получить доступ к хранилищу, им приходится тратить время на блокировку велосипеда.

Это утомительно и отнимает время

Время, затрачиваемое на управление этим, является основной причиной, по которой вам не следует беспокоиться. Когда вы сначала настраиваете фильтрацию MAC-адресов, вам нужно получить MAC-адрес от каждого устройства в домашнем хозяйстве и разрешить его в веб-интерфейсе вашего маршрутизатора. Это займет некоторое время, если у вас много устройств с поддержкой Wi-Fi, как это делают большинство людей.

Всякий раз, когда вы получаете новое устройство — или приходит гость, и вам нужно использовать Wi-Fi на своих устройствах, вам нужно будет войти в веб-интерфейс своего маршрутизатора и добавить новые MAC-адреса. Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это просто добавляет дополнительную работу в вашу жизнь. Это усилие должно окупиться лучшей защитой, но минимальное-несуществование в безопасности, которое вы получаете, делает это нецелесообразным.

Это функция сетевого администрирования

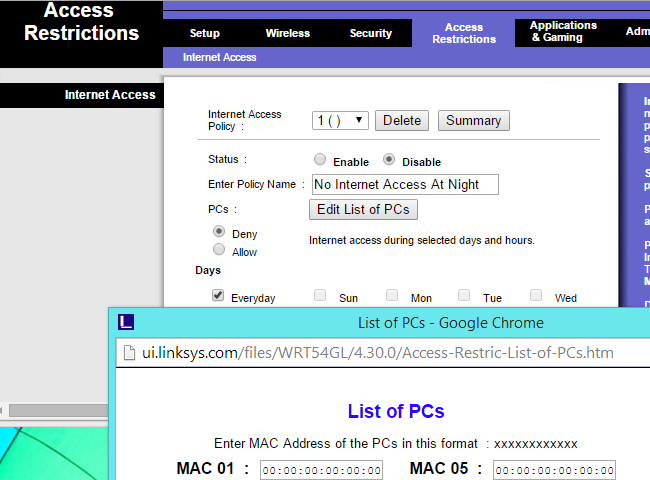

Фильтрация MAC-адресов, правильно используемая, скорее является функцией сетевого администрирования, чем функцией безопасности. Это не защитит вас от посторонних, пытающихся активно взломать ваше шифрование и попасть в вашу сеть. Тем не менее, это позволит вам выбрать, какие устройства разрешены в Интернете.

Например, если у вас есть дети, вы можете использовать фильтрацию MAC-адресов, чтобы запретить доступ к сети Wi-Fi своим ноутбуком или смартфоном, если вам нужно их заземлить и убрать доступ к Интернету. Дети могли обойти эти родительские элементы управления с помощью простых инструментов, но они этого не знают.

Вот почему многие маршрутизаторы также имеют другие функции, которые зависят от MAC-адреса устройства. Например, они могут позволить вам включить веб-фильтрацию на определенных MAC-адресах. Кроме того, вы можете запретить доступ к веб-узлам со специальными MAC-адресами в школьные часы. На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

Если вы действительно хотите использовать фильтрацию MAC-адресов для определения списка устройств и их MAC-адресов и администрирования списка устройств, разрешенных в вашей сети, не стесняйтесь. Некоторые люди на самом деле пользуются таким управлением на определенном уровне. Но фильтрация MAC-адресов не обеспечивает реального повышения безопасности Wi-Fi, поэтому вы не должны его использовать. Большинство людей не должны беспокоиться о фильтрации MAC-адресов и, если они это делают, должны знать, что это не функция безопасности.

Фильтрация по МАС-адресам на сервере DHCP Windows Server 2003/2008

Как мы все знаем, DHCP сервера используются для назначения IP-адресов и другой конфигурационной информации на клиентских компьютерах под управлением практически любой операционной системы, начиная от настольных и портативных компьютеров, до тонких клиентов и мобильных устройств. Более подробный FAQ по DHCP читайте в предыдущей статье. Одной из основных головных болей при использовании DHCP-сервера является то, что в тот момент, когда компьютер подключается в вашу сеть, он запросит, и затем получит от любого из доступных DHCP серверов, свои сетевые настройки. Это происходит всегда, не зависимо от того, надежный или ненадежный компьютер попал в вашу сеть, что естественно несет потенциальную угрозу безопасности для безопасности всей сети.

А вам никогда не хотелось иметь на сервере DHCP Windows возможность фильтрации нежелательных MAC адресов? До сего момента, единственным вариантом такого решения, было использование ручных резервация для всех ваших клиентов DHCP, либо же использование фильтрующего оборудования сторонних производителей.

Однако недавно Raunak Pandya опубликовал специальную библиотеку DLL, установив которую на DHCP сервер Windows Server 2003 или Windows Server 2008, можно получить возможность фильтровать запросы DHCP в зависимости от MAC адреса клиента. Эта DLL называется «DHCP Server Callout DLL».

Примечание: MAC-адрес (Media Access Control) является уникальным идентификатором аппаратной карты сетевого интерфейса (NIC), и представляется в формате 03-40-A4-45-4E-01.

Как это работает?

Когда устройство или компьютер подключается к сети, он сначала пытается получить IP-адрес от любого доступного DHCP-сервера. При установке библиотеки DHCP Server Callout DLL, она проверяет, если MAC-адрес этого устройства в списке MAC-адресов, настроенных администратором. Если он присутствует, устройству будет разрешено получать IP адрес от DHCP сервера. В противном случае запросы от этого устройства будут игнорироваться, основываясь на действии, настроенном администратором.

Фильтрация MAC-адресов позволяет администратору сети убедиться, что только определенный список устройств в сети сможет получить IP-адрес по DHCP. Эта библиотека поможет администраторам ввести в свою сеть дополнительную меру безопасности.

«DHCP Server Callout DLL» поможет сетевым администраторам решать одну из следующих проблем:

- Разрешить только определенным наборам известных MAC-адресов получать IP-адреса от сервера DHCP. Этот список может быть легко составлен с помощью документации от компьютеров, либо с помощью программного обеспечения мониторинга, например SMS\SCCM 2003, или же с помощью WMI скриптов.

- Запретить машинам, с определенными MAC адресами, получать IP-адрес от сервера DHCP.

К сожалению, эта библиотека DLL в настоящий момент может выполнить лишь одно действие. Либо разрешать, либо отказывать в выдаче IP-адреса конкретным MAC адресам, но е одновременно и то, и то.

Библиотека DHCP Server Callout DLL работает на DHCP-сервере и в среде Windows Server 2003 и в Windows Server 2008.

При установке, DLL (MacFilterCallout.dll) и документация к ней (SetupDHCPMacFilter.rtf), копируются в папку %SystemRoot\%system32. На 64-битных операционных систем в %SystemRoot%\SysWOW64, соответственно.

В предыдущих статьях вы можете познакомится с процедурой переноса сервера DHCP.

Dhcp для двух областей, и с фильтрацией одного диапазона по MAC

Суть такая.

Есть сеть скажем 192.168.247.10-250. Есть UnifiAP точки 3 штуки. Этим точкам нужен DHCP. Есть комп на интел атоме с 2мя сетевухами.

Задача такая: чтобы люди подключенные по wifi через точки UnifiAP(скажем 192.168.248.ХХХ) не имели доступа к сети 192.168.247.ХХХ.

Вариант первый: поставить dhcp сервер с 2мя диапазонами. При условии что первый диапазон должен выдаваться по жесткой фильтрации МАС для 247.ХХХ. А второй диапазон должны получить точки Unifi и раздавать ip из этого же диапазона.

Вариант второй: каким то образом запретить получать DHCP всем кроме этих 3х точек. т.е. только точки могут получать и так сказать раздавать ip, выделенные сервером, своим клиентам.

Как это реализовать лучше? И желателньо не просто в 2х словах сделать так и то, а более подробно..

FreeBSD шлюз с фильтрацией сайтов и трафика + настройка DHCP

Приветствую всех, сам я только недавно начал изучать и использовать на работе freebsd, сейчас из.

проблема с фильтрацией MAC адресов

Поставил МАС фильтрацию на роутере, чтобы только определенные МАС адреса могли использовать эту.

в DHCP хранятся для одного имени ПК разные ip адреса

на сервере развернуто DNS, DHCP, AD в DHCP хранятся для одного имени ПК разные ip адреса. Из за.

Добрый день уважаемый коллеги. Я новичке в этом деле, поэтому строго не судите. Файл проекта.

Фильтрация по Mac Адресам AD + Radius

Фильтрация по mac-адресам

Добрый день. Каким образом можно предоставить доступ только станциям, чьи MAC-адреса находятся в.

Фильтрация трафика по плавающим MAC адресам

Добрый день, помогите пожалуйста с решением следующей задачи. Имеется база отдыха. Организован.

Раздача инета по mac адресам

Здравствуйте. Собственно задача — в заголовке. Имеется: Модем МТС Коннект USB шный Wi-Fi на.

Как раздать интернет по MAC адресам?

здравствуйте. помогите пожалуйста провайдеру. сейчас у меня работает система pppoe пишу у клиентов.

Я уже понял что с мак адресами не получится ( Но токен карты в телефон тоже «засунуть» не получится (да и не хочется) на токены всех переводить. Есть у кого варианты ограничения доступа с «левых» устройств через vpn.

Добавлено через 2 минуты

Мы сейчас про удаленных.

VPN какой у вас? точка-точка?

опять же аутентификация по учеткам (доменным) / сертификатам

Аутентификацию на VPN по ppp можно зарулить на RADIUS (роль NPS в WINDOWS SERVER)

Писал в шапке Есть сеть AD + Radius(на Микротик) (роль NPS в WINDOWS SERVER), mikrotik как Radius клиент

аутентификация по учеткам (доменным), есть vpn группа куда добавляю пользователей которым разрешен доступ.

Решение

Вот в больших компаниях это взяли под контроль))) Я и так знаю что «никак»))) Я думал у вас есть варианты?))) Хоть какие либо сертификаты?!))) Программные токены? (только не карточки\флэшки)

Добавлено через 1 минуту

Левых = телефон друга, мамы\папы, шел и на улице нашел.

тоже не вижу проблемы.

он ведь подключится к корпоративной сети, ЗНАЯ УЧЕТКУ И ПАРОЛЬ.

Дальше пусть СБ рулит, у вас есть такая служба?

Добавлено через 21 секунду

О сертификатах и их переносе должен знать только я.

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

EX2200-24P-4G ограничение портов по MAC адресам

Добрый день! В нашем офисе стоят EX2200-24P-4G — 5 штук и поставили задачу чтобы если к ethernet.

HP 1920 как создать ACL по MAC адресам

Всем привет, помогите создать ACL лист по MAC адресам на коммутаторе HP 1920. Надо на всех.

Доступ по MAC адресам компьютеров к порту свича

Есть свич, подключен сервер (port 1) и к этому серверу хочу разрешить конкретному пользователю.

Как настроить подключение к серверу IPCop по mac адресам?

Добрый день! Прошу помощи по следующему вопросу: Есть сервер с IPCop 1.4. Нужно сделать так, чтобы.

С помощью Charles посмотрел, что за запрос отправляется при нажатии на кнопку «Применить».

Open-wrt или DD-wrt, возможно ли фильтровать по MAC адресам из LAN

Доброго времени суток, уважаемые форумчане! Подскажите пожалуйста, можно ли на Open-wrt или DD-wrt.