- Windows не может получить доступ к SAMBA серверу, возможные причины

- Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

- Симптомы

- Причина

- Решение

- Трассировка сети

- Сбор параметров реестра

- Проверка параметров реестра

- Применение hotfixes (сервер и клиент)

- Ссылки

- не могу подключить Samba папки к Windows 7

- Не открываются общие сетевые SMB папки в Windows 10

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

Windows не может получить доступ к SAMBA серверу, возможные причины

Приведу файл конфига smb.conf, рассматривал далеко не один конфиг, но расшарить папки так и не получилось, подскажите в чем проблема может быть? Где я неправ?

А возможных причин слишком много, начиная от банального отсутствия подключения к сети и настроек фаервола, заканчивая (но не ограничиваясь) солнечной активностью. Телепаты сегодня в отпуске.

В iptables причина, инфа 146%

Хорошо, спасибо. Просто везде где я смотрел про таблицы ни слова, мол, пишите смб.конф и будет вам счастье. Наверное плохо искал.

service iptables stop

chkconfig iptables off

Подозреваю, тебе и так сойдет.

что значит «не получилось»?

тест подключения к самбе на сервере «smbclient -L localhost» проходит?

Вывод этой команды

Да, отключив iptables заработало, спасибо. Но их отключать нежелательно. И «и так сойдет» не тот подход в данном случае. Подскажите, почему не работает как в этом мануале??

-A INPUT -d 192.168.1.0/24 -p tcp -m tcp —dport 3232 -j ACCEPT

Из официального мана же.

netstat -tulpn | egrep «samba|smbd|nmbd|winbind»

Так нельзя понять почему не работает, нужно видеть как минимум всю цепочку INPUT вместе с политикой.

winbind у меня не стоит, попытался вчитаться что это и с чем едят, но на это нужно гораздо больше времени. Этот демон необходим для корректной работы самба? или на начальных этапах можно без него?

и команда эта не прошла, пишет, что не находит smbd && nmbd && winbind, выполнилась только для samba

Вот смотри, по цепочке

Это значит, что второе правило никогда не сработает.

Нужно, чтобы разрешающее правило было выше, чем то которое запрещает.

я исправил, но доступа нет все равно. Не пускает.

Попробуйте подключение по IP адресу вместо имени хоста.

я так и делал всегда. По имени не подключался, только по ip.

Если вы скинули вывод iptables после попыток подключения, то судя по выводу не было даже попыток этих самых подключений. Все подключения были только на 22 порт ssh.

Ну и как вариант может в цепочке output злое правило которое блокирует.

wndows компьютер точно из сети 192.168.1. ?

Не понял по поводу подключения, потому что попытки точно были. Хорошо, спасибо Вам большое за советы. Буду искать.

я думал это локалхост, сеть другая, 10.20.ххх.ххх. Спасибо за мысль. В этом еще не много понимаю, прошу прощения за чайничество, только учусь.

телепаты должны были уже давно исчезнуть с лица планеты как вид, т.к. всю жизнь в отпуске и не работав ни дня умерли с голоду.

Изменил на свою сеть, не работает тоже. В чем проблема теперь вообще непонятно, правила по идее последовательно идут, запрет стоит в конце.

так же нужен ip компьютера с которого происходит подключение.

Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

В этой статье данная статья предоставляет решения проблемы, из-за которую псевдоним DNS CNAME не может получить доступ к файлам SMB-серверов.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 7 Пакет обновления 1

Исходный номер КБ: 3181029

Симптомы

- Вы работаете на сервере SMB-файлов, например Windows Server. На сервере есть файлы и ресурсы, настроенные с помощью их имени NetBIOS, доменного имени DNS с полной квалификацией (FQDN) и их псевдонима (CNAME).

- У вас есть клиент с Windows 7, Windows Server 2008 R2 или более поздней версией Windows.

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

Доступ от клиента Windows Server 2008 R2 Windows 7 является успешным.

Доступ к windows Server 2012 R2, Windows 8.1 или более поздней версии клиента Windows является неудачным. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

\\uncpath недоступен. Возможно, у вас нет разрешения на использование этого сетевого ресурса. Обратитесь к администратору этого сервера, чтобы узнать, есть ли у вас разрешения на доступ.

Ошибка logon. Имя целевой учетной записи неверно.

Причина

Если вы используете сетевой монитор, проводную акулу или анализатор сообщений Майкрософт для проверки сетевого следа при успешной установке сеанса SMB, сеанс переходит к tree Connect.

Однако при проверке сетевого следа при неудачной установке сеанса SMB сеанса с ошибкой Kerberos KRB_AP_ERR_MODIFIED. Вот пример неудачного запроса на установку сеансов SMB в сетевом следе:

В неудачном запросе на установку сеанса SMB клиент передает неправильный SPN CNAME. SpN может быть неправильным, так как он зарегистрирован на старом сервере. Однако в случае успешного запроса на установку сеанса SMB, например в случае Windows Server 2008 R2 клиента, клиент переадвергает SPN для фактического имени сервера.

Если имя файлового сервера было разрешено с помощью DNS, клиент SMB привносим суффикс DNS в имя, предоставленное пользователем. То есть первым компонентом SPN всегда будет имя пользователя, как в следующем примере:

Эта попытка не удалась бы для более старых реализации SMB (Например, AIX Samba 3.5.8), которые не могут быть настроены для проверки подлинности Kerberos и не прослушивают порт прямого хоста SMB 445, а только в порту NetBIOS 139.

Если имя файлового сервера было разрешено с помощью другого механизма, например

- NetBIOS

- Разрешение многофаскальных имен link-local (LLMNR)

- Процессы протокола разрешения одноранговых имен (PNRP)

клиент SMB использует предоставленное пользователем имя, например следующее:

Решение

Чтобы устранить эту проблему на файловом сервере с протоколом SMB версии 1, добавьте значение в DisableStrictNameChecking реестр:

Расположение реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Имя DWORD: DisableStrictNameChecking

Значение DWORD: 1

Не используйте DNS CNAMEs в будущем для файловой серверы. Если вы хотите по-прежнему давать альтернативные имена серверам, вы можете сделать это со следующей командой:

NETDOM COMPUTERNAME/ADD

Эта команда автоматически регистрирует SPNs для альтернативных имен.

Мы не рекомендуем устранять эту проблему для файлового сервера, не основанного на Windows, введя следующие команды в окне командной подсказки на компьютере с Windows. Необходимо войти в систему с учетными данными администратора домена. Затем нажмите кнопку Ввод в командной подсказке для регистрации SPN для CNAME устройства хранения файлового сервера на основе Windows:

- Если используется кластеризация Windows 2012, установите hotfix для клиентов на уровне, в котором компьютеры Windows XP или Windows Server 2003 не могут подключиться: не удается получить доступ к ресурсу, который находится на базе кластера сбойной передачи Windows Server 2012.

- Если вы создаете CNAME для кластерного имени, к которое подключаются клиенты, необходимо настроить свойства для этого кластерного имени, чтобы оно отвечало CNAMEs: Настройка псевдонима для кластерной доли SMB с Windows Server 2012.

Трассировка сети

Чтобы собрать сетевой след, выполните следующие действия:

Откройте окно командной подсказки, введите следующую команду и нажмите кнопку Ввод:

Удалите все существующие сетевые подключения File Server, заверив следующую команду:

Инициализация кэша всех имен путем удаления существующего кэша:

Чтобы удалить кэш DNS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш NetBIOS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш Kerberos, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш ARP, введите следующую команду и нажмите кнопку Ввод:

Попробуйте подключиться к сетевой сети, введя следующую команду и нажав кнопку Ввод:

Чтобы остановить сетевой след в неудачном сценарии, введите следующую команду и нажмите кнопку Ввод:

Сбор параметров реестра

Чтобы собрать параметры реестра на файловом сервере, выберите Начните, выберите Выполнить, введите команду в поле Открыть, а затем выберите ОК. Повторите этот шаг для следующих команд:

Файлы параметров реестра (. ВИЧ) сохраняются в папке TEMP на файловом сервере.

Проверка параметров реестра

Проверьте параметры следующих значений реестра на файловом сервере:

Применение hotfixes (сервер и клиент)

Для Windows 7 и Windows Server 2008 R2 в Windows 7 Корпоративная:

Кроме того, применим следующие горячие фиксы:

Ссылки

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

не могу подключить Samba папки к Windows 7

Есть Centos 8, Samba 4.10.4.

Пользователи локальные, домена нет.

При подключении папки из Windows 10 все прекрасно подключается, пользователь нормально автроризуется в самбе.

Windows 7 ни вкакую не подключается. Самба не может авторизовать пользователя и мапит пользователя как геста.

Пользователя и пароль ввожу верно. Перепробовал разные параметры конфига и настроек на семерке. Никак не могу победить. Может кто уидит в чем проблема?

а если убрать ключ map to guest совсем? и покажи:

Закомментировал map to guest. Положительного результата не достиг.

Окей, а если убрать valid users и задать пароль заново через smbpasswd?

Возможно стоит понизить версию самбы для win7.

map to guest = bad user

Тоже не помогает. Тут соль как раз в том что он не принимает то ли пользователя, то ли пароль от семерки (ну как мне кажется пароль, либо пользователя не в нужном виде получает). Попробовал и bas user и never(по умолчанию.) Лог немного поменялся:

centos же.. там SELinux наверно включен и правила для самбы какие-то

ещё попробуй: был такой баг давнооо для win7, не помню уже деталей, типа gid пользователя должен совпадать с gid шары

и ещё что-то там про encrypt passwords = yes и obey pam restrictions = yes, глянь в мане кто за что отвечает.

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

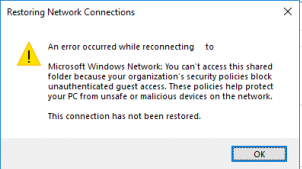

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции [global] нужно добавить строку: map to guest = never

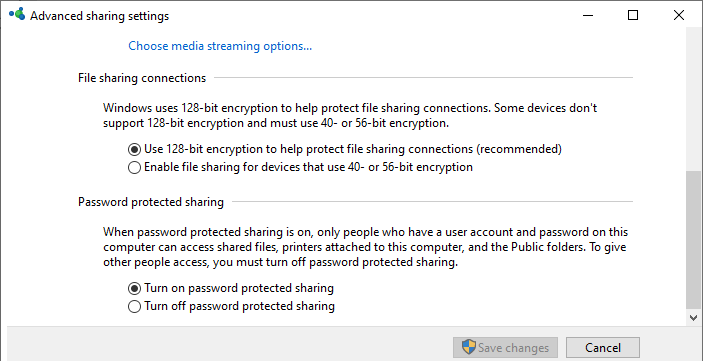

А в секции с описанием сетевой папки запретить анонимный доступ: guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control Panel\All Control Panel Items\Network and Sharing Center\Advanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName «SMB1Protocol»

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

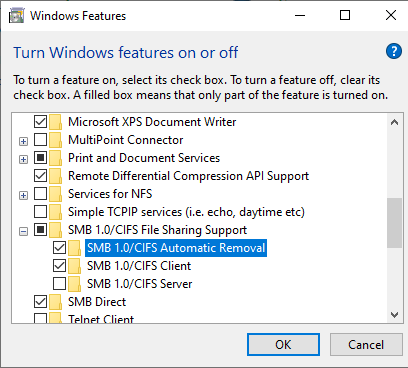

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe -> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.