- SMB Transparent Failover в Windows Server 2012

- Использование файлового хранилища вместо блочного

- Что дает применение SMB Transparent Failover?

- Каковы требования для работы SMB Transparent Failover?

- Как работает SMB Transparent Failover?

- Настройка SMB Transparent Failover

- Установка и конфигурирование Windows Server 2012 R2 Essentials

SMB Transparent Failover в Windows Server 2012

В одном из предыдущих постов я описывал технологию SMB Multichannel, являющейся частью протокола SMB 3.0. Продолжая обсуждение возможностей SMB 3.0, сегодня сфокусируемся на SMB Transparent Failover (прозрачной отработке отказа). Суть этой технологии, как следует из названия, – обеспечить прозрачное переключение SMB-приложений на другой узел отказоустойчивого кластера (failover cluster) в случае аппаратного или программного сбоя текущего узла. Поскольку SMB 3.0 реализован в Windows Server 2012 и Windows 8, все нижесказанное относится только к этим ОС.

Использование файлового хранилища вместо блочного

Изменения в SMB и файловых службах Windows Server 2012 привели к тому, что теперь вы можете располагать в общих папках на файловом сервере (в файловых шарах) данные серверных приложений, например, базы данных SQL Server или виртуальные жесткие диски Hyper-V. Подобные серверные приложения предполагаю, что их данные хранятся на надежных высокодоступных хранилищах. Соответственно, построив отказоустойчивый файловый кластер, или иными словами, развернув на кластере, созданном с помощью службы failover clustering, роль File Server, мы получаем некий универсальный высокодоступный ресурс, который можем задействовать для различных серверных приложений, использующих файловый доступ.

Возможность использовать файловое хранилище вместо блочного дает ряд преимуществ:

- Более простое управление. Вместо создания LUN-ов и зон, необходимо управлять обычными общими папками на файловом сервере.

- Гибкость. В настройках приложений для доступа к данным указывается UNC-путь. Можно динамически перемещать приложения в рамках ЦОД без изменений в конфигурации доступа к сети и хранилищу.

- Использование существующих инвестиций в сетевую инфраструктуру. Не требуется развертывание новых сетей СХД, используются существующие конфигурации.

- Экономия. Файловый доступ позволяет применять более дешевые конфигурации, когда это оправдано с точки зрения соотношения цена/производительность. Например, с помощью технологии Storage Spaces можно построить кластерное хранилище на основе SAS-дисков.

Что дает применение SMB Transparent Failover?

На файловом кластере Windows Server 2012 можно создать общие папки с признаком непрерывной доступности (continuous availability). Замечу, по умолчанию шары на кластере создаются как раз такого типа. И при подключении именно к таким шарам и применяется SMB Transparent Failover, причем применяться технология может в двух сценариях:

- плановое переключение на другой узел кластера, например, для выполнения каких-либо работ по обслуживанию аппаратного или программного обеспечения;

- отработка незапланированного отказа в случае сбоя узла.

И в том, и в другом сценарии переключение на другой узел кластера происходит без потери приложением доступа к файлам, хранящимся в общей папке на кластере.

Более того, если в сочетании с SMB Transparent Failover использовать еще одну технологию SMB 3.0, а именно SMB Scale-Out (это возможно, но необязательно), файловый кластер будет работать в режиме active/active, и помимо отказоустойчивости обеспечит балансировку нагрузки между всеми узлами кластера.

Каковы требования для работы SMB Transparent Failover?

Для использования SMB Transparent Failover должны выполняться следующие требования:

- Отказоустойчивый файловый кластер под управлением Windows Server 2012 с минимум двумя узлами.

- Одна или несколько общих папок, созданных на кластере с признаком continuous availability.

- Клиент под управлением Windows Server 2012 или Windows 8.

Далее мы рассмотрим, как технически реализована прозрачная отработка отказа, и как эта технология настраивается.

Как работает SMB Transparent Failover?

Основная проблема в отработке отказа в файловом кластере, скажем в Windows Server 2008 R2, заключалась в том, что при переключении на другой узел приложение теряло доступ к используемым файлам и папкам. Если речь идет об открытом с кластерной шары документе или презентации, то проблема быстро решалась открытием файла заново. Но, очевидно, для серверных приложений типа SQL Server такой вариант решения проблемы едва ли приемлем. Либо приложение должно предусматривать в своем коде обработку подобных ситуаций, либо требуется вмешательство администратора для переподключения приложения. Факт же в том, что отработка отказа не оставалась для приложения незаметным.

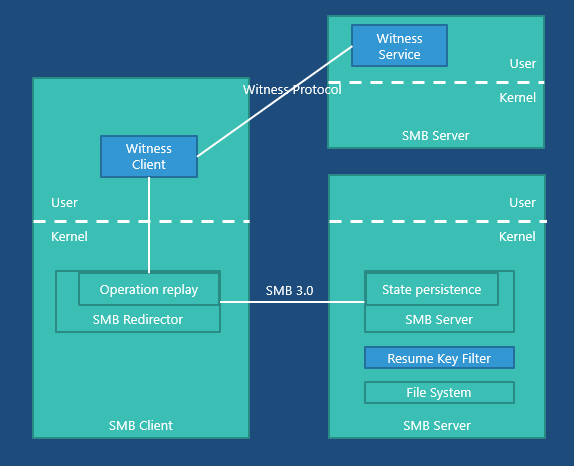

В SMB 3.0 в реализации SMB-клиента и SMB-сервера появились новые компоненты: Witness Client, Witness Service и Resume Key Filter.

Когда SMB-клиент подключается к общей папке, он определяет, установлен ли для этой папки признак непрерывной доступности. Если да, то папка располагается на кластере и для нее можно применять прозрачную отработку отказа. SMB-клиент открывает файл от имени приложения, предоставляет уникальный ключ (resume key) и запрашивает информацию о дескрипторе файла (persistent file handle) с SMB-сервера. Используя Resume Key Filter, SMB-сервер получает и предоставляет клиенту необходимую информацию. С этого момента resume key фактически хранит информацию о состоянии файла, а операции к файлу применяются в режиме write-through, чтобы избежать влияния кэша на изменения в файле.

В случае планового и незапланированного переключения на другой узел кластера SMB-клиент предоставляет SMB-серверу нового узла свой resume key. Благодаря полученной информации, SMB-сервер через Resume Key Filter обеспечивает согласованное состояние файла на момент, предшествующий сбою. Приложение на SMB-клиенте никак не участвует в этом процессе, не получает никаких сообщений об ошибках и испытывает лишь небольшую задержку в операциях ввода-вывода. Таким образом обеспечивается прозрачность отработки отказа.

Witness-клиент и Witness-сервис помогают ускорить переключение на другой узел кластер в случае незапланированного сбоя. При первоначальном подключении к кластерному узлу Witness-клиент, запущенный на том же компьютере что и SMB-клиент, получает список узлов кластера с Witness-сервиса, запущенного на узле, к которому произошло подключение. Затем Witness-клиент выбирает другой альтернативный узел кластера и посылает запрос Witness-сервису на этом узле. Как только происходит сбой, служба failover clustering оповещает об этом Witness-сервис альтернативного узла, который, в свою очередь, передает сообщение Witness-клиенту, а тот SMB-клиенту. Сразу после получения оповещения SMB-клиент начинает переподключение к альтернативному узлу кластера. Подобный подход избавляет от необходимости дожидаться TCP-таймаута и существенно ускоряет восстановление подключений к файлам после сбоя.

Настройка SMB Transparent Failover

Прежде всего необходимо создать Failover Cluster и на каждом его узле развернуть роль File Server. На этих шагах подробно останавливаться не буду, они не претерпели каких-либо принципиальных изменений в Windows Server 2012.

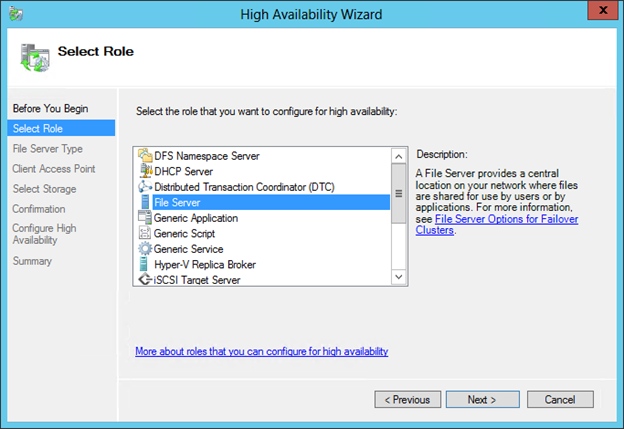

Предполагая, что кластер создан, необходимо теперь уже на нем поднять роль отказоустойчивого файлового сервера. Запускаем мастер…

и выбираем соответствующую роль.

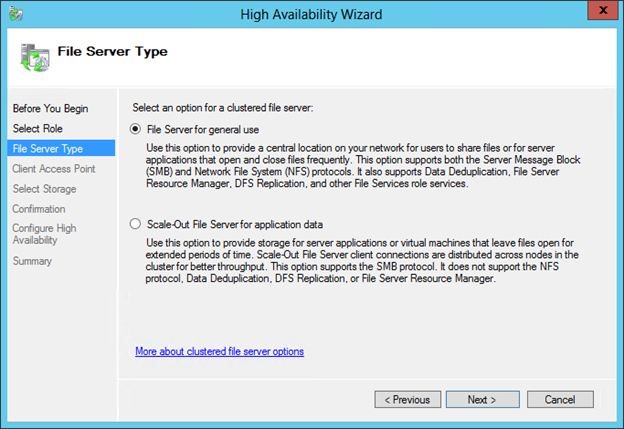

Вот отсюда начинаются изменения по сравнению с предыдущими версиями Windows Server. Как можно заметить, появилась возможность помимо, скажем так стандартного файлового сервера, развернуть Scale-Out File Server. В последнем случае мы получим упомянутый мною файловый кластер в режиме Active/Active. Более детально речь о нем пойдет в одном из будущих постов. В данном же варианте оставим опцию по умолчанию – File Server for general use.

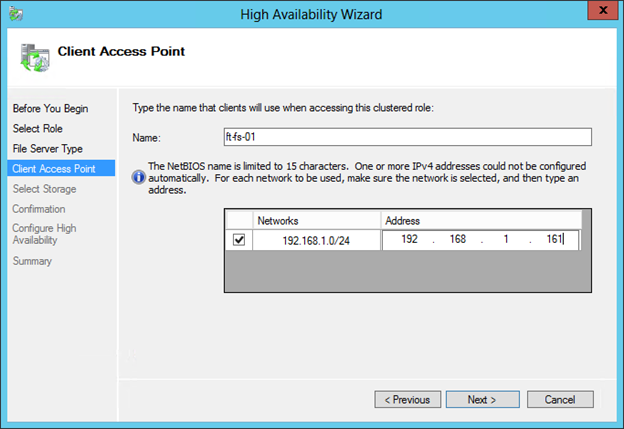

Задаем имя точки доступа для последующего обращения к файловому серверу и указываем IP-адрес.

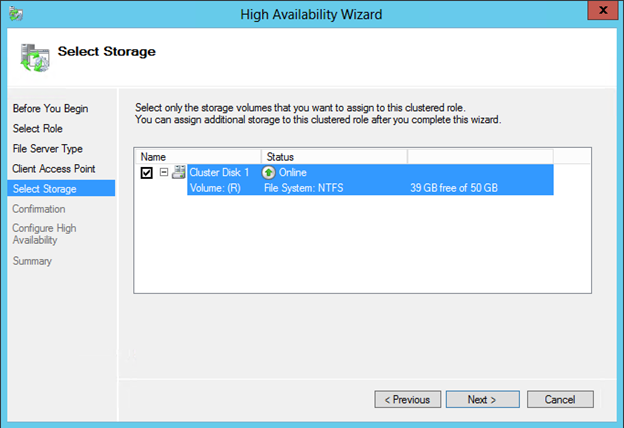

Выбираем диск для нашего сервера,

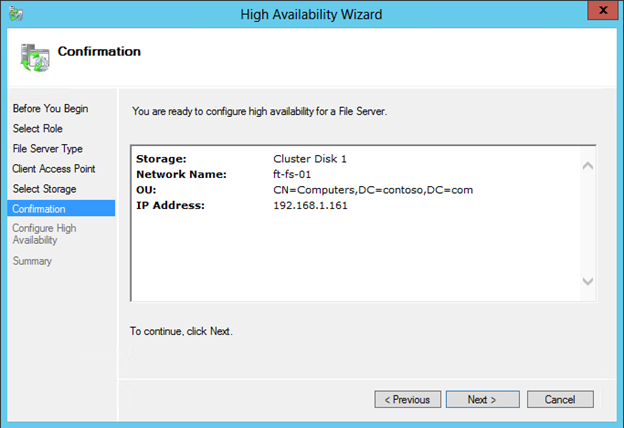

проверяем еще раз настройки,

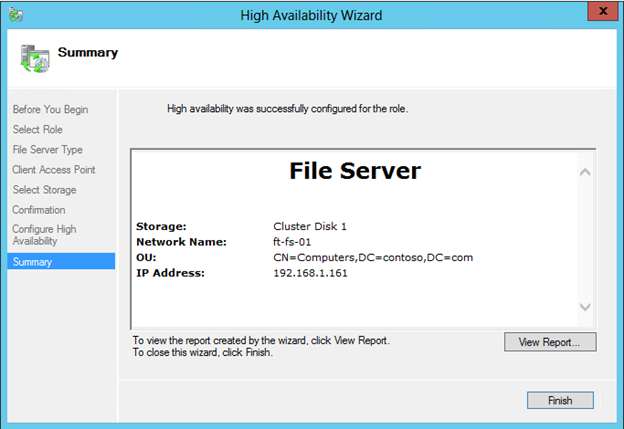

и убеждаемся, что роль файлового кластера успешно создана.

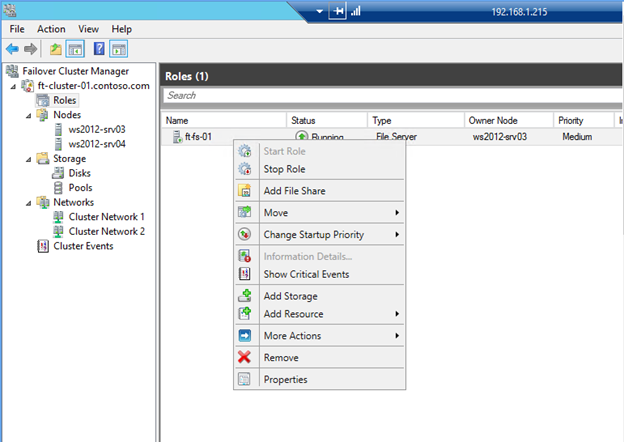

Следующий шаг – создать на кластере одну или несколько общих папок с признаком continuous availability. Для этого нам нужен пункт Add File Share.

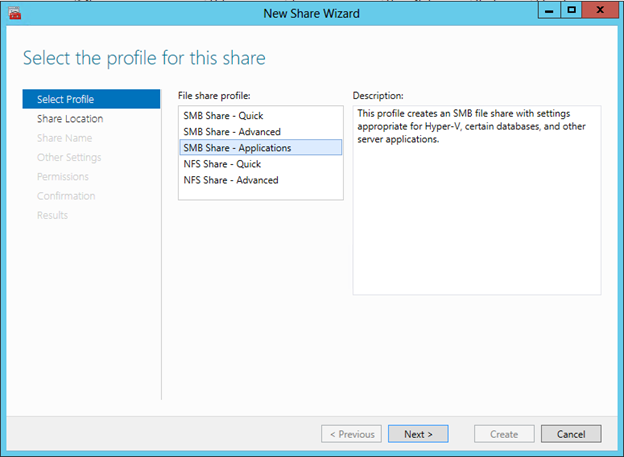

И вот в этом окне – средний пункт SMB Share – Applications.

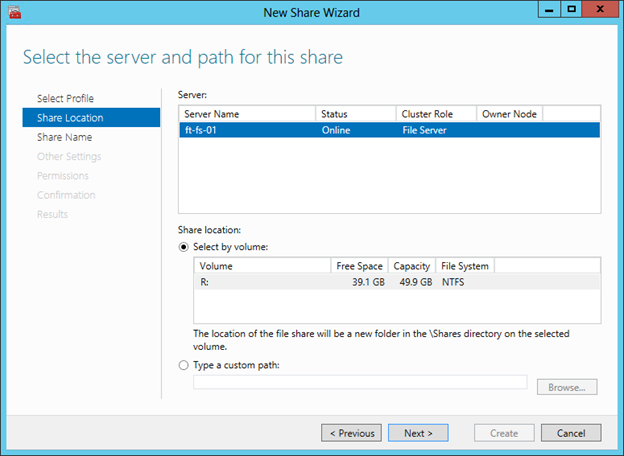

Проверяем, что выбран нужный сервер и том,

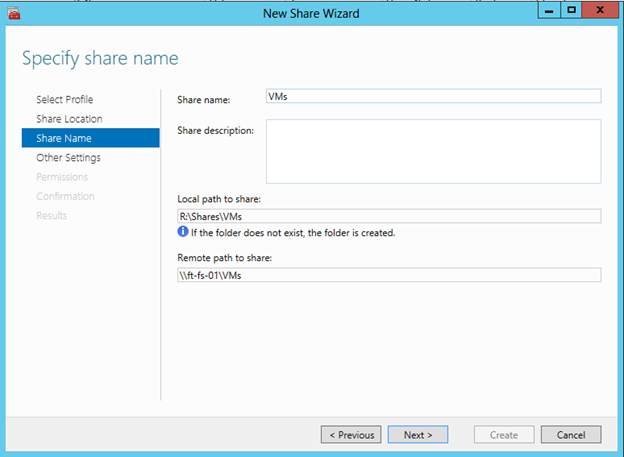

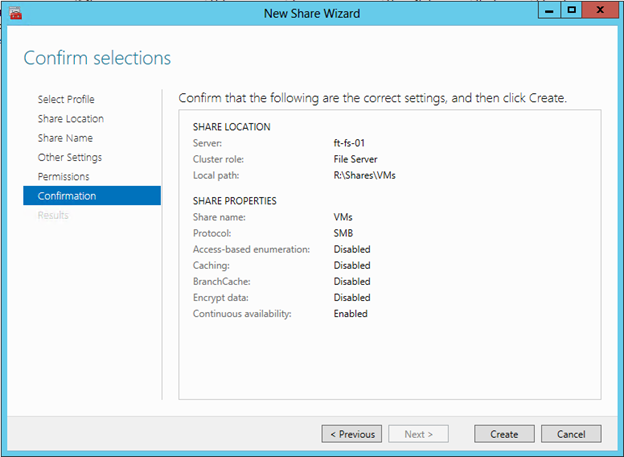

задаем имя шары и путь к ней (локальный или сетевой),

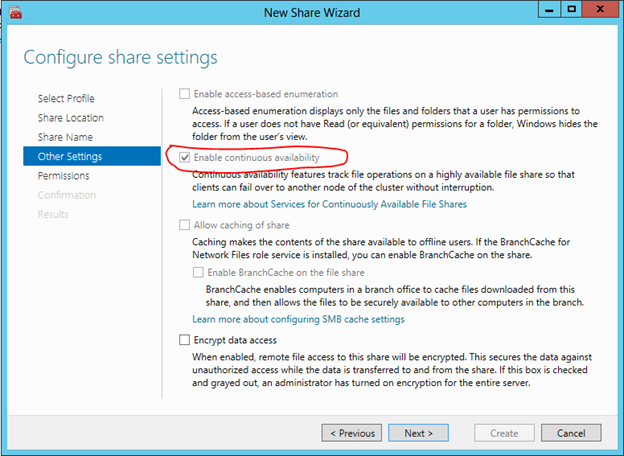

и на очередном шаге лишний раз убеждаемся, что необходимый признак непрерывной доступности для шары установлен.

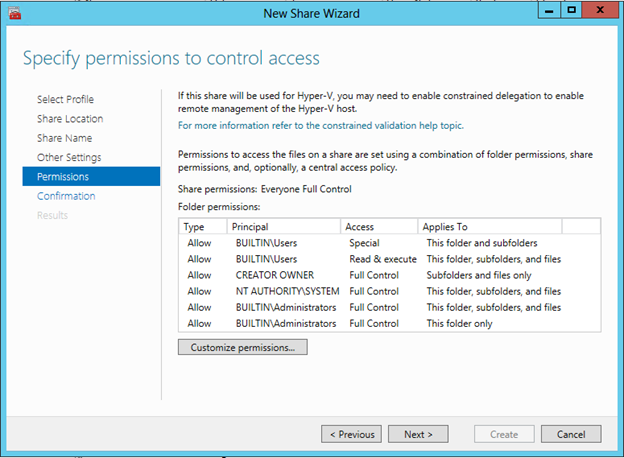

При необходимости настраиваем разрешения.

Если нас все устраивает, то смело жмем кнопку Create

С точки зрения настроек, это все. Если подключиться к созданной общей папке VMs и запустить команду:

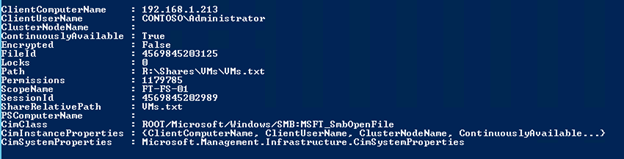

то на узле кластера, который обрабатывает данное подключение, в качестве отклика вы увидите что-то вроде

Обратите внимание на то, что параметр ContinuouslyAvailable имеет значение True.

Для того, чтобы осуществить плановое переключение на другой узел кластера, необходимо воспользоваться следующей командой:

где параметр Name указывает имя кластерного ресурса (то есть кластерного файлового сервера), Node – имя узла кластера, на который происходит переключение кластерного ресурса.

Каким способом лучше проверить отработку незапланированного сбоя – решать вам. 🙂

Итак, технология SMB Transparent Failover обеспечивает прозрачное для приложения переключение на другой узел отказоустойчивого кластера в случае запланированных работ или незапланированного сбоя. В сочетании с SMB Multichannel мы получаем отказоустойчивость на уровне хранилища, канала связи, сетевого адаптера. Применение SMB Scale-Out позволит балансировать нагрузку между узлами кластера и более эффективно использовать мощности серверов, входящих в кластер. Правильно комбинируя возможности SMB 3.0, можно, таким образом, достигнуть требуемого уровня надежности и производительности серверной инфраструктуры.

Установка и конфигурирование Windows Server 2012 R2 Essentials

Всем добрый день. Хотелось бы рассказать о установке и конфигурировании Windows Server 2012 R2 Essentials. Эта статья не является призывом к повсеместной установке Windows или пропагандой продуктов Microsoft. Хотелось бы просто рассказать об интересном продукте и возможно кого-то данный продукт заинтересует и пригодится в работе. Статью я старался писать для неподготовленного читателя, поэтому минимум терминологии и максимум обобщения некоторых понятий.

Немножко о редакции Essentials

Windows Server 2012 R2 Essentials – это одна из редакция серверной операционной системы от компании Microsoft. Однако имеет множество отличий от редакций Standard и Datacenter. Что же умеет Essentials:

- Авторизация и аутентификация пользователей вашей сети (домен контроллер службы каталогов Active Directory)

- Файловое хранилище (роль файлового сервера)

- Удаленный доступ к корпоративной сети (VPN и DirectAccess сервер)

- Удаленный доступ к файловому хранилищу через Web-интерфейс (настроенный для этого IIS)

- Удаленный доступ к рабочем столам клиентских машин (шлюз удаленных рабочих столов)

- Резервное копирование клиентских машин (windows backup)

- Резервное копирование самого сервера (windows backup)

- Интеграция с облачными технологиями Microsoft (Office 365, Azure backup и т.д.)

- Консоль единой настройки Essentials, которая позволит настроить возможности описанные выше даже не подготовленному системному администратору.

Если обобщить, то редакция Essentials имеет большинство ролей Windows Server. Некоторые из этих ролей настроены, некоторые доступны в полном объеме, некоторые как например Hyper-V с серьезными ограничениями. Компенсацией за эти все ограничения является более низкая цена, включенных 25 клиентских лицензий, централизованная и простая настройка. Хочу так же отметить, что процесс лицензирования серьезно отличается. Вы можете использовать эту редакцию только для организаций, где число пользователей не превышает 25. Но повторюсь вам не нужно приобретать какие-либо клиентские лицензии.

Таким образом Essentials очень хорошо подходит для малых организаций, которые бы хотели пользоваться большинством современных решений для обеспечения безопасности корпоративной сети, хранения документов, удаленного доступа, возможно, почтовые системы. Для тех организаций, которые не хотели бы тратить много денег как на саму ИТ инфраструктуру, так и на работу высококвалифицированных системных администраторов.

Установка и первоначальная настройка

Установка данной ОС вполне стандартная процедура. Если вы хоть раз устанавливали Windows Vista /7/8/8.1, то вы без проблем установите и Essentials. Однако, если вы не устанавливали ни вышеперечисленных ОС ни любую из последних версий серверных ОС, то я рекомендую или довериться профессионалу или как минимум студенту второкурснику.

Единственное, что я бы рекомендовал в момент установки, если у вас один жёсткий диск, разбить его на два раздела. Т.е. сделать так чтобы после установки в системе был второй уже отформатированный жесткий диск. Безусловно это только рекомендация, вы сможете подготовить второй диск в последующем, однако придется переносить некоторые папки.

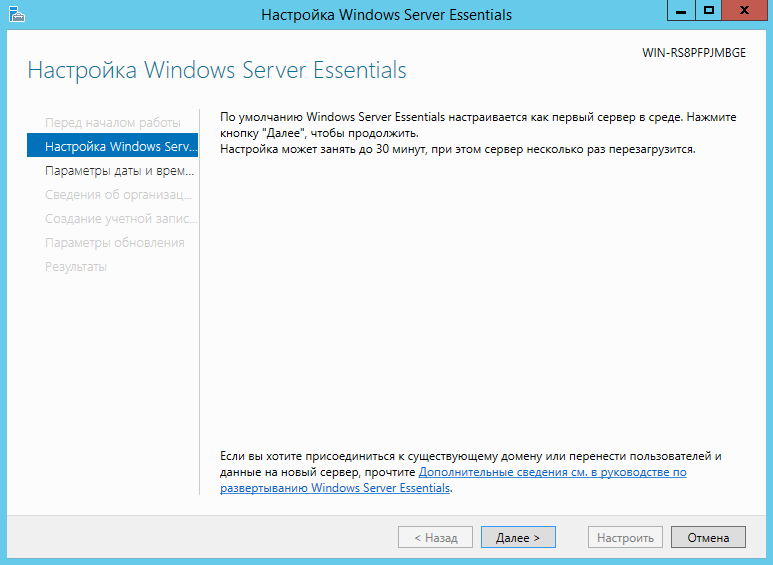

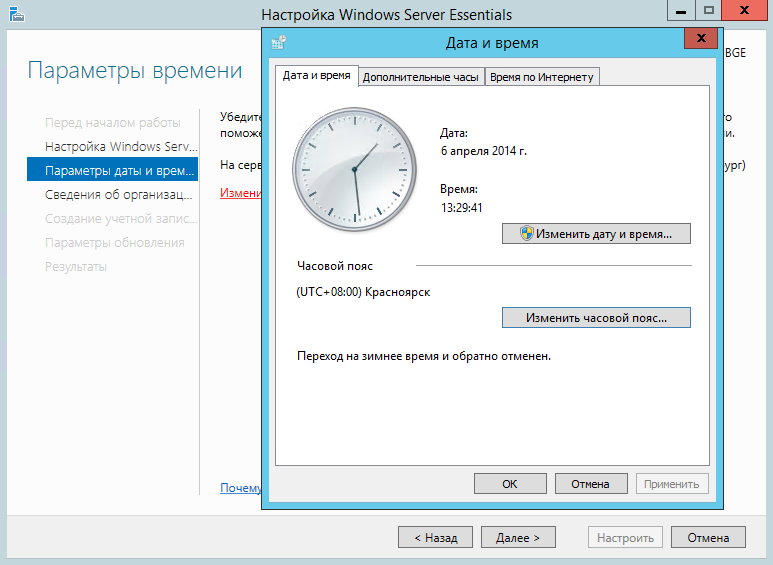

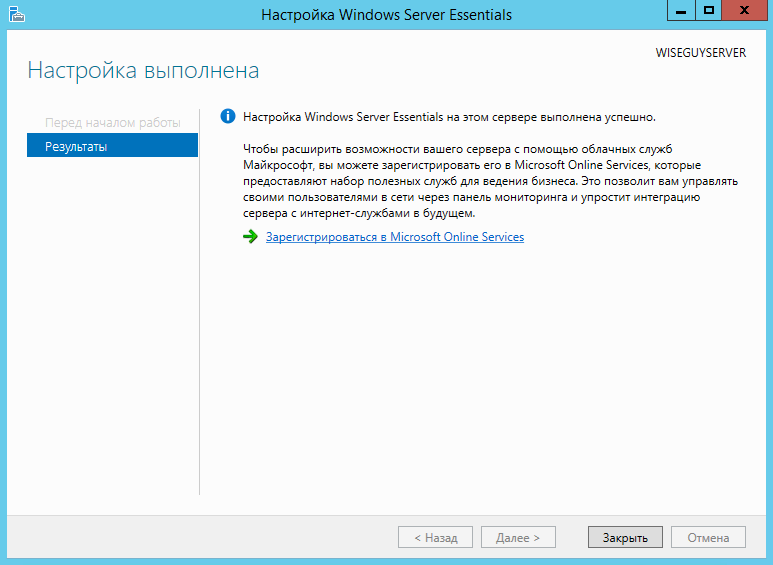

После первого входа в свежеустановленную ОС запустится мастер «Настройка Windows Server Essentials», который поможет произвести первоначальную настройку.

На первом шаге вам необходимо задать настройки даты и времени.

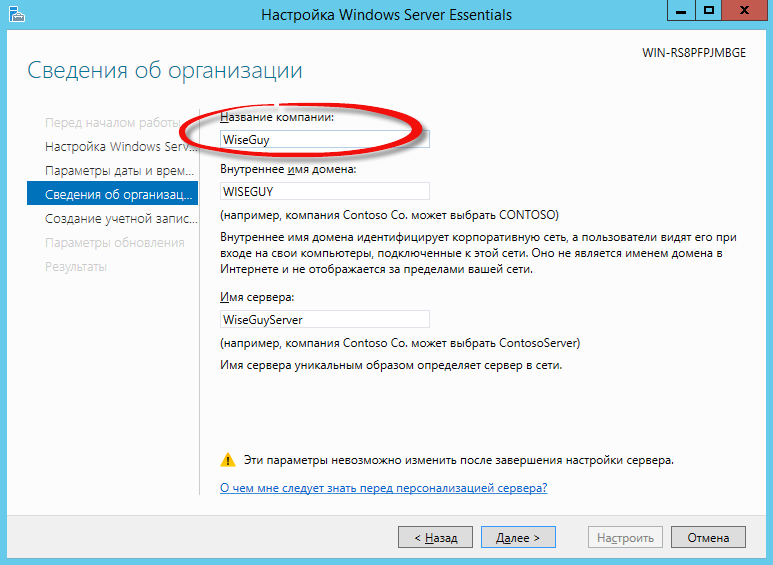

На втором шаге вам необходимо заполнить на английском языке название компании. Имя домена и имя сервера будут в таком случая сгенерированы автоматически, хотя конечно вы можете поменять их.

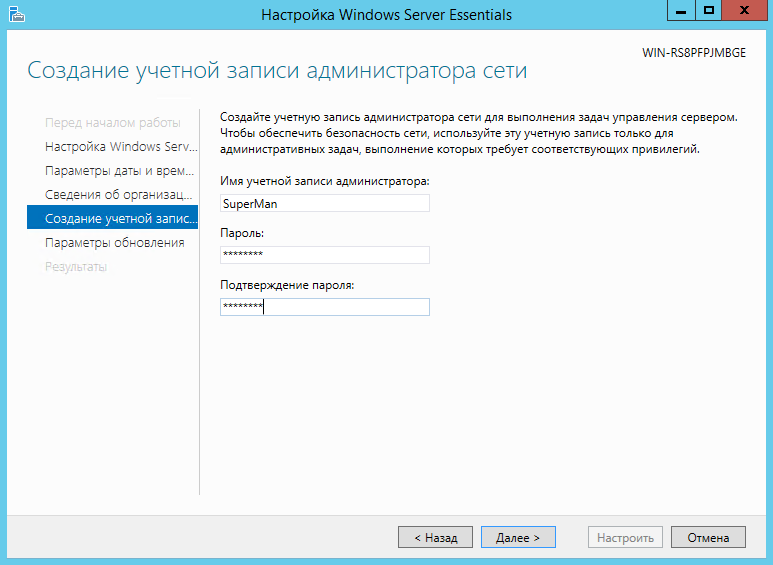

На следующем шаге вам необходимо заполнить имя администратора и задать его пароль.

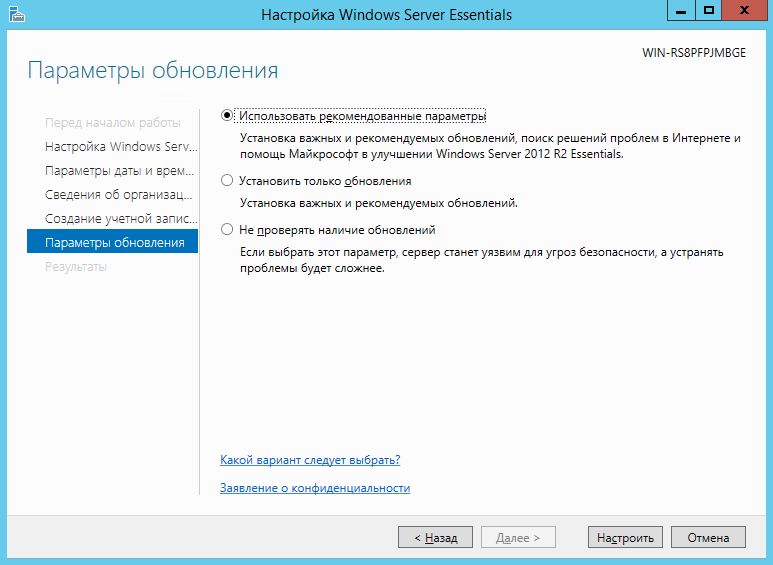

На последнем шаге необходимо указать способ обновления операционной системы и нажать настроить

После этого запустится процесс, который произведет все необходимые первоначальные настройки. Это займет около 30 минут и потребует несколько перезагрузок. За это время ОС успеет в частности установить необходимые роли и настроить сервер в качестве домен контроллера для нового домена.

Настройка

Продукт весьма большой и обширный, я хотел бы рассказать о самых базовых возможностях настройки, такие как создание пользователей, настройка удаленного доступа, создание папок, подключение клиентов.

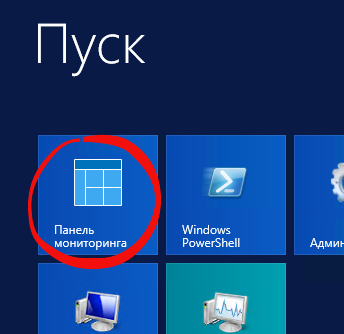

Вся настройка происходит в панели мониторинга, доступ к ней есть с рабочего стола, панели быстрого запуска и стартового экрана.

Создание пользователей

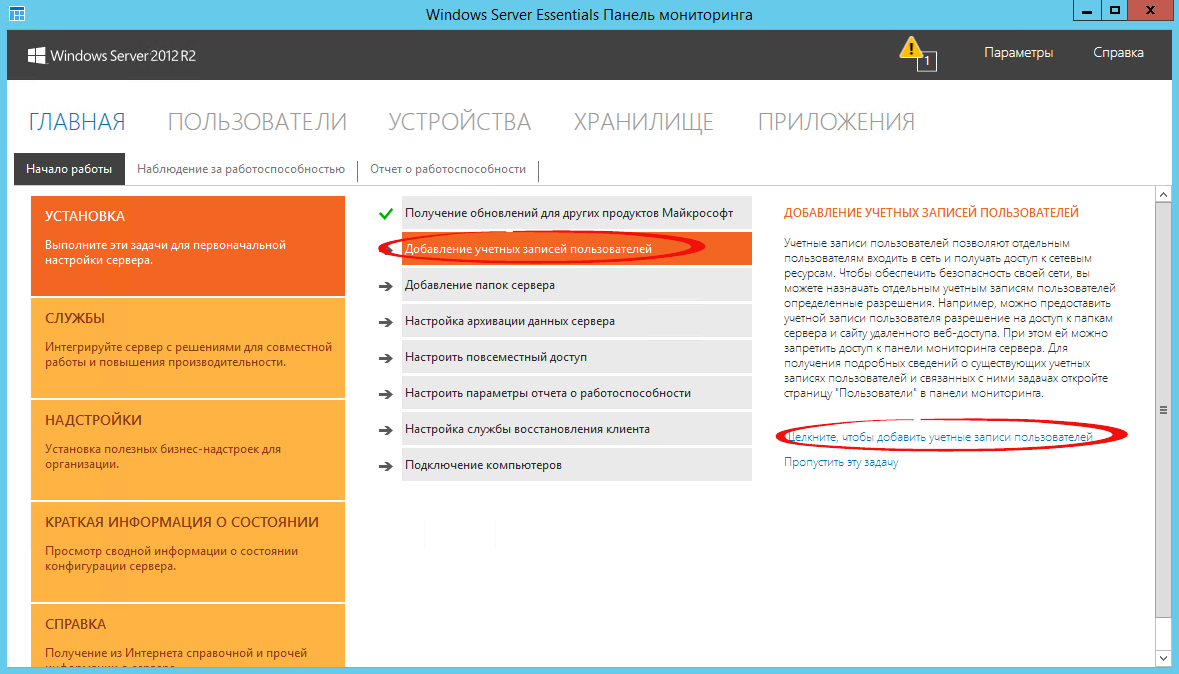

При первом запуске данной панели вам откроется вкладка установка, на которой можно выполнить ряд задач по настройке сервера.

Я начну с добавления пользователей. Щелкаем ссылку для добавления учетных записей.

Заполняем поля формы и нажимаем далее

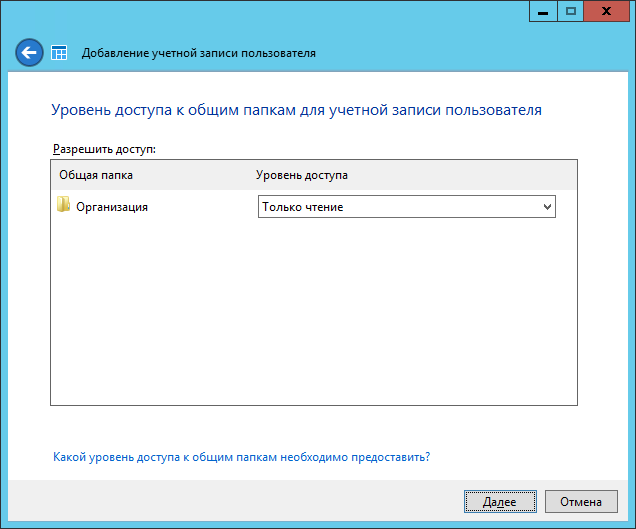

Выбираем уровень доступа к общим папкам, которые были созданы. На начальном этапе существует лишь одна – Организация. В дальнейшем вы можете менять разрешения на доступ как из свойств пользователя, так и из свойств папки.

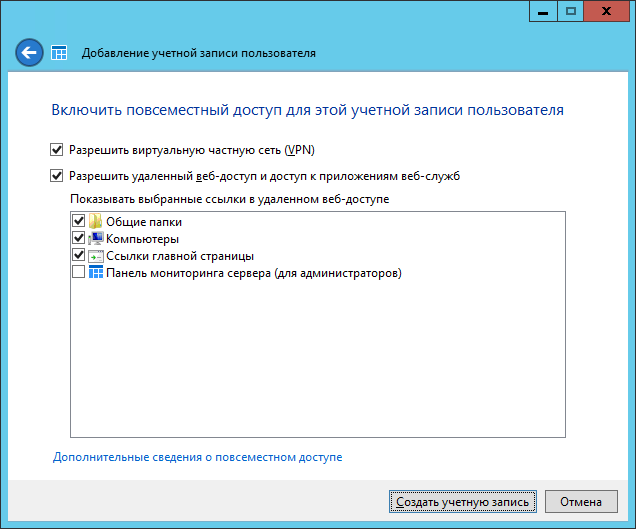

Далее устанавливаем, что будет доступно для пользователя удаленно. Про удаленный доступ расскажу чуть позже.

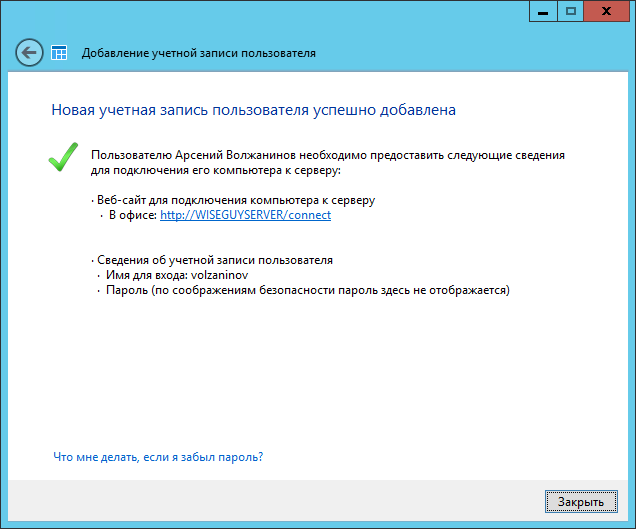

Учетная запись создана. Жмем закрыть.

Подобным образом можно создать множество учетных записей. Безусловно, Вы можете пользоваться и привычным и знакомым для вас интерфейсом Active Directory Users and Computers, но в таком случае выдавать разрешения на доступ вам придется ручками.

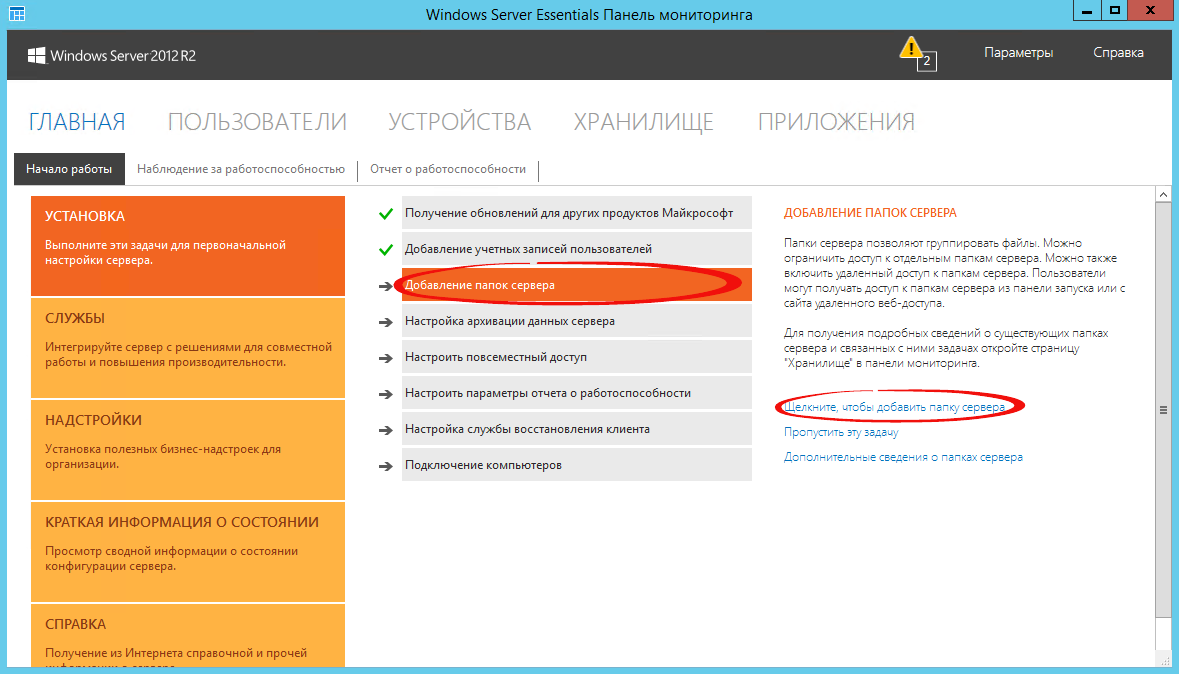

Добавление папок сервера

Для добавление папок существует другой мастер, который поможет и создать папку на диске, и общий доступ для нее настроить, и разрешения выдать. Для его запуска необходимо щелкнуть соответствующую ссылку в панели мониторинга.

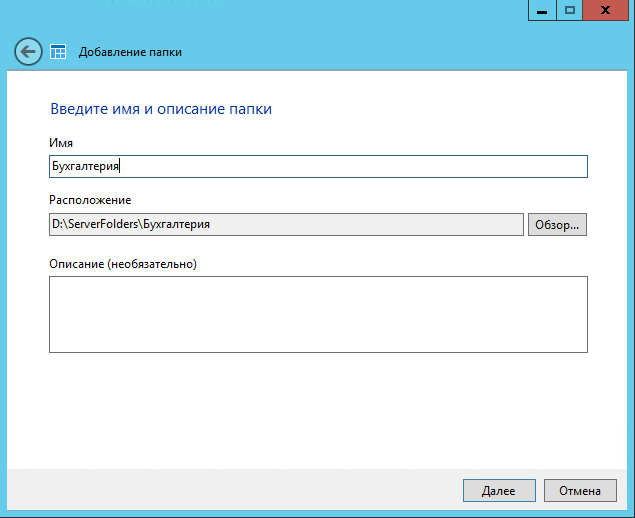

В открывшемся окне мастера вводим название. Можно изменить расположение и добавить описание. Нажимаем далее.

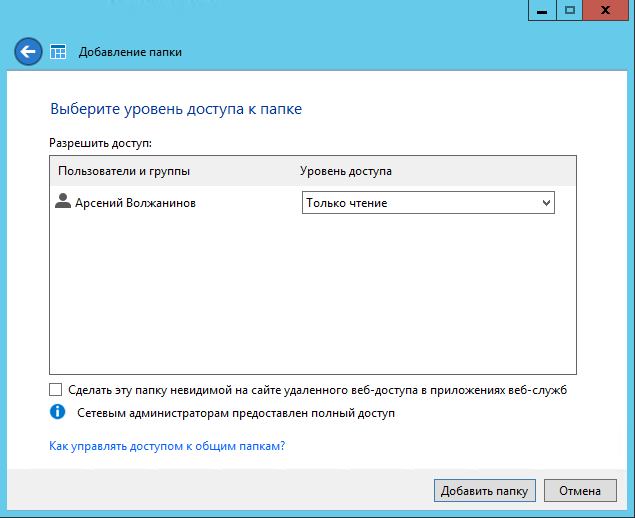

На следующей странице указываем необходимые разрешения. При необходимости делаем ее недоступной при удаленном доступе.

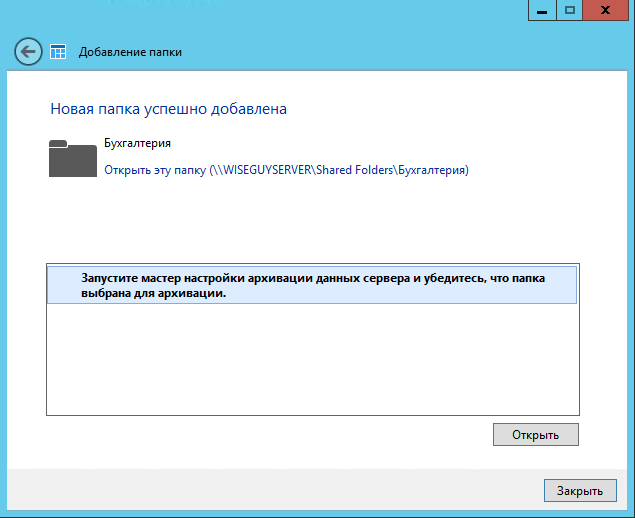

С последнего шага данного мастера можно запустить мастер настройки архивации. Нажимаем закрыть.

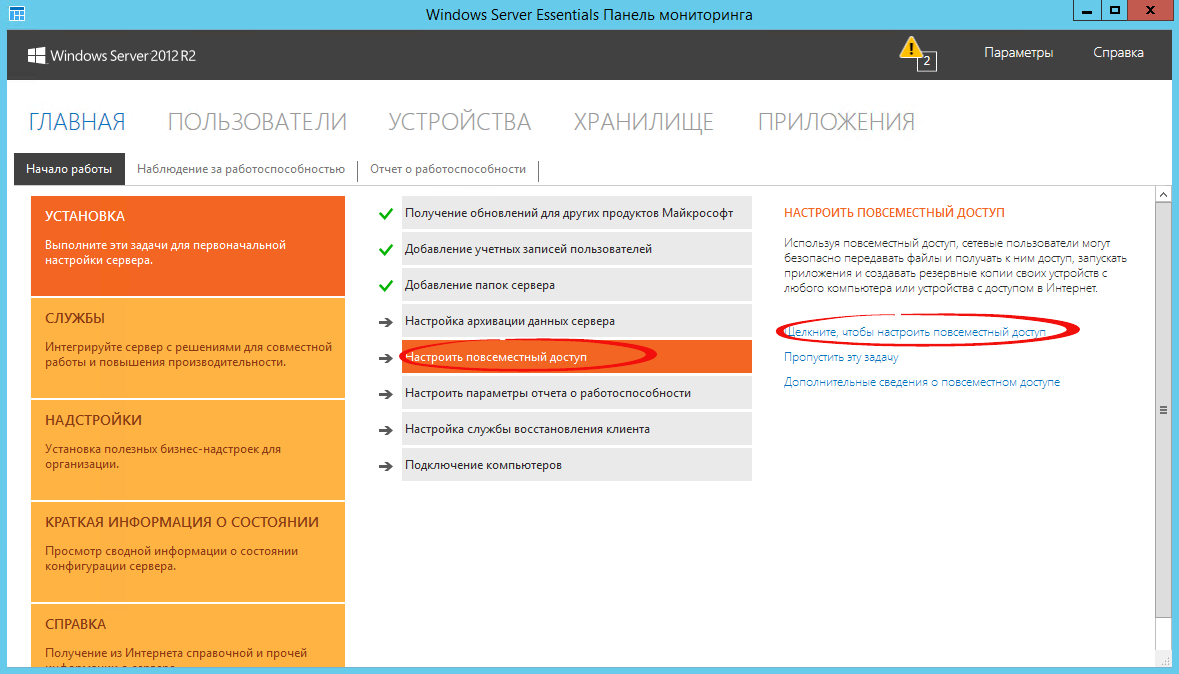

Настройка удаленного доступа

Один, наверное, из самых сложных этапов настройки Windows Server 2012R2 Essentials. Настройка так же происходит с помощью мастера. Мастер традиционно запускается из панели мониторинга.

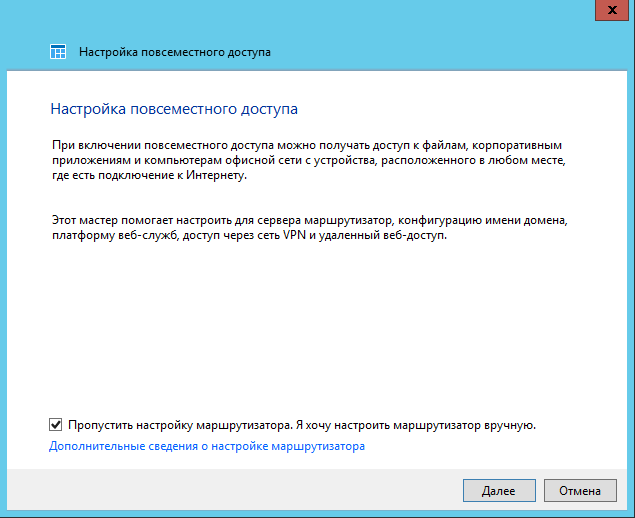

Первое что Вам необходимо настроить это ваш маршрутизатор – об этом Вам сообщает мастер. На самом деле Вам необходимо настроить перенаправление портов на маршрутизаторе. Для этого у маршрутизатора должен быть «белый» IP адрес. А на самом сервере лучше настроить статический IP адрес. Перенаправить нужно следующие порты 80, 443, 1723, 987 на IP адрес вашего сервера. В общем то процедуру настройки может выполнить и сам мастер, если ваш маршрутизатор поддерживает UPnP. Я делал настройку ручками, поэтому пропустил данный шаг.

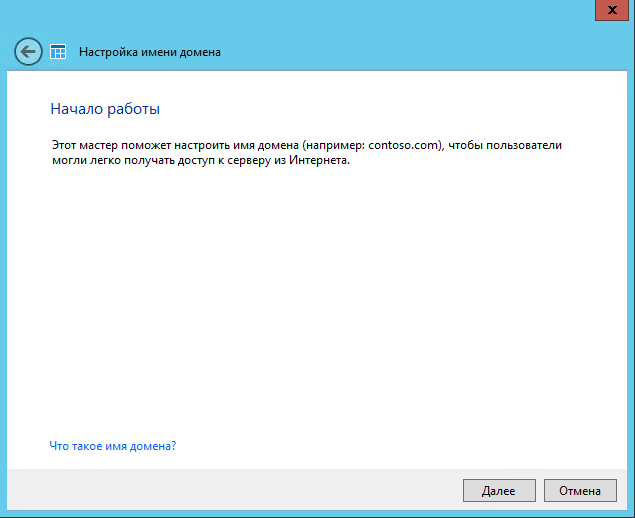

После этого открывается новый мастер настройки доменного имени. Нажимаем далее.

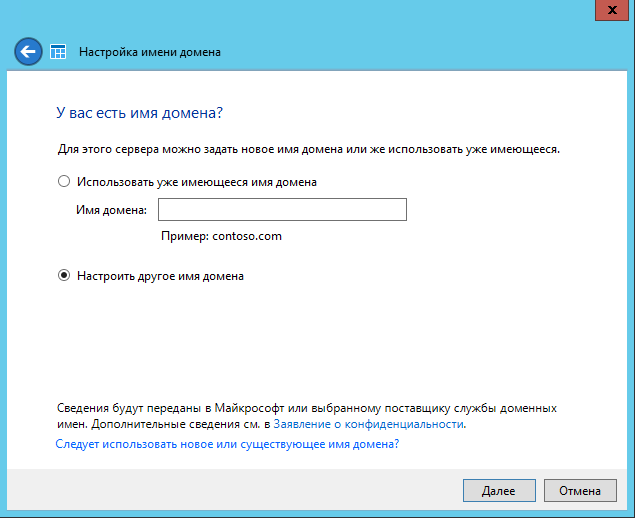

Мастер предложит ввести имя внешнего домена или создать новый. Для собственного домена Вам понадобится сертификат, поэтому рассмотрим тут вариант настройки с использованием домена Microsoft. Выбираем другое имя домена и щелкаем далее.

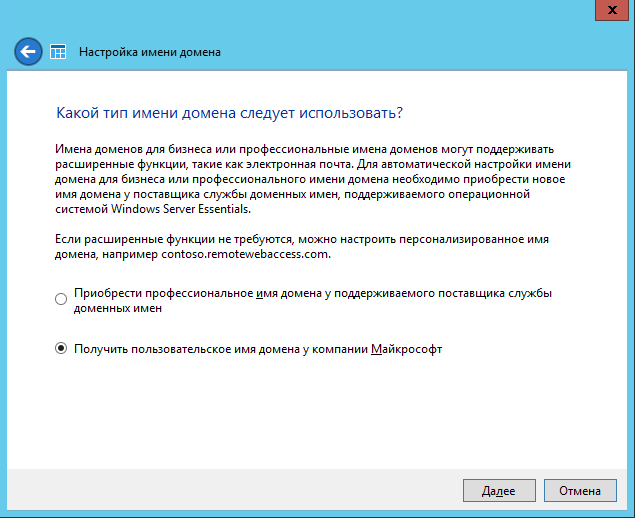

Рассмотрим вариант с доменом компании Microsoft.

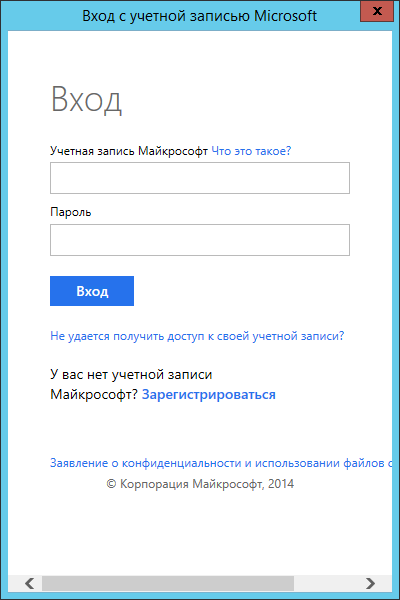

Тут попросит авторизоваться в Microsoft Account.

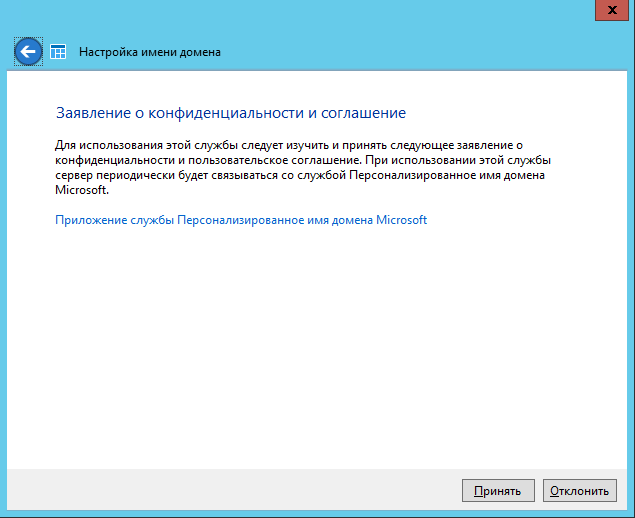

После авторизации принимаем заявление о конфиденциальности.

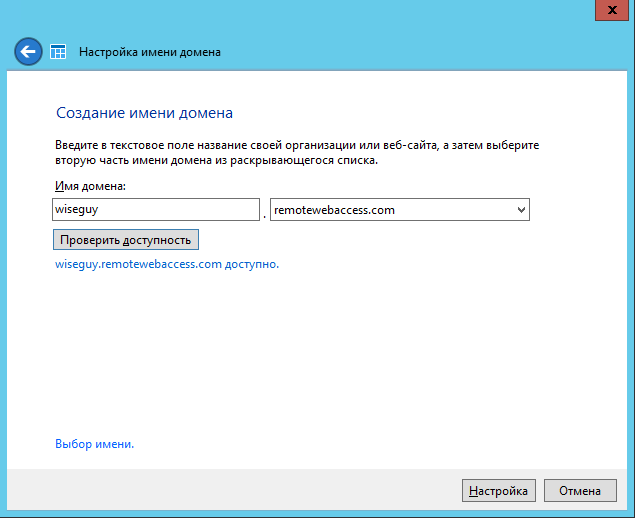

Вводим имя домена и проверяем доступность, жмем настроить.

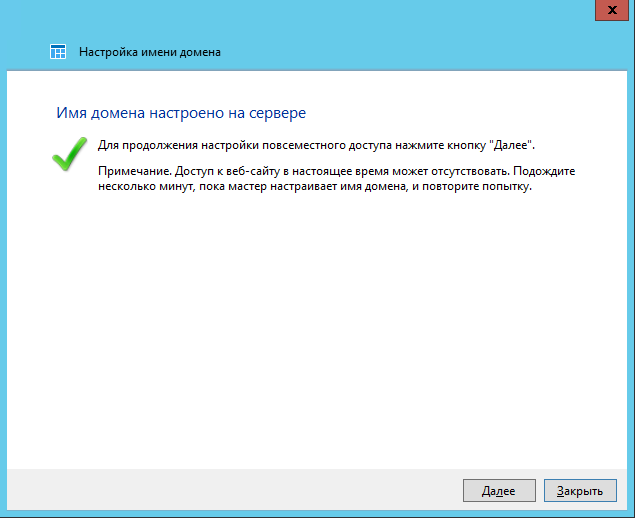

Ну что с именем домена разобрались. Продолжаем — далее.

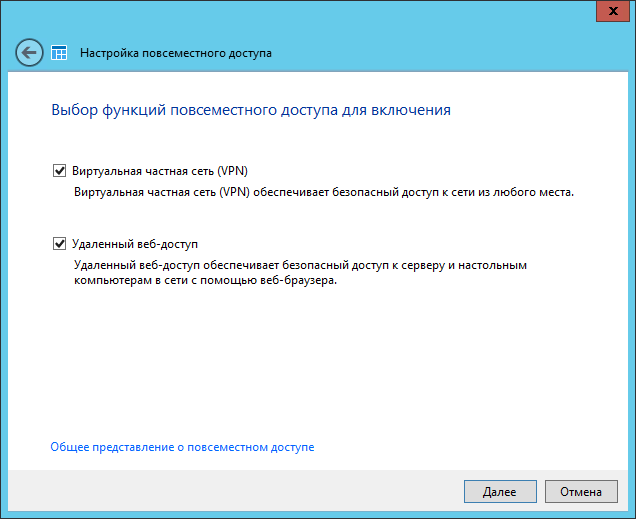

Выбираем какие именно возможности будут доступны.

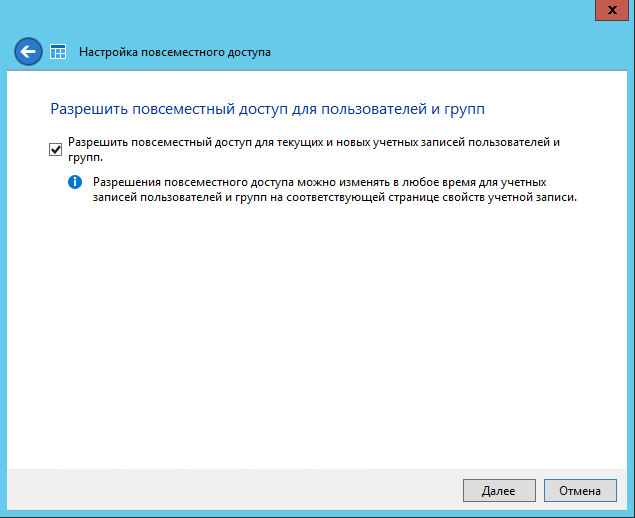

Выбираем будет ли доступен удаленный доступ для текущих пользователей.

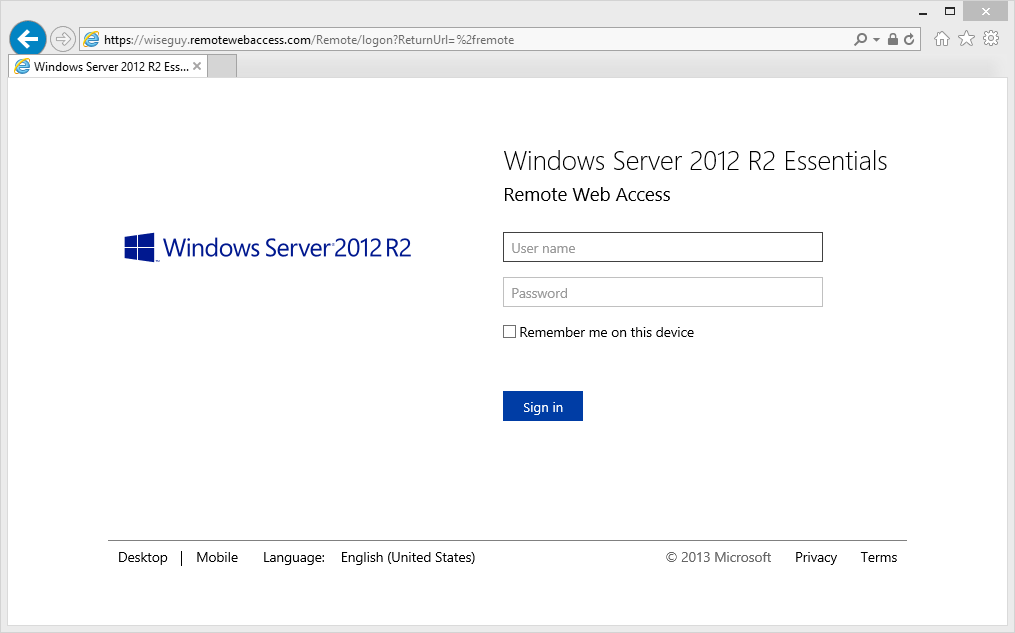

Ну вот и все можете попробовать зайти на сайт wiseguy.remoteweaccess.com.

C данного веб сайта есть возможность доступа к общим папкам и доступ к рабочим столам пользователей.

Подключение рабочих станций

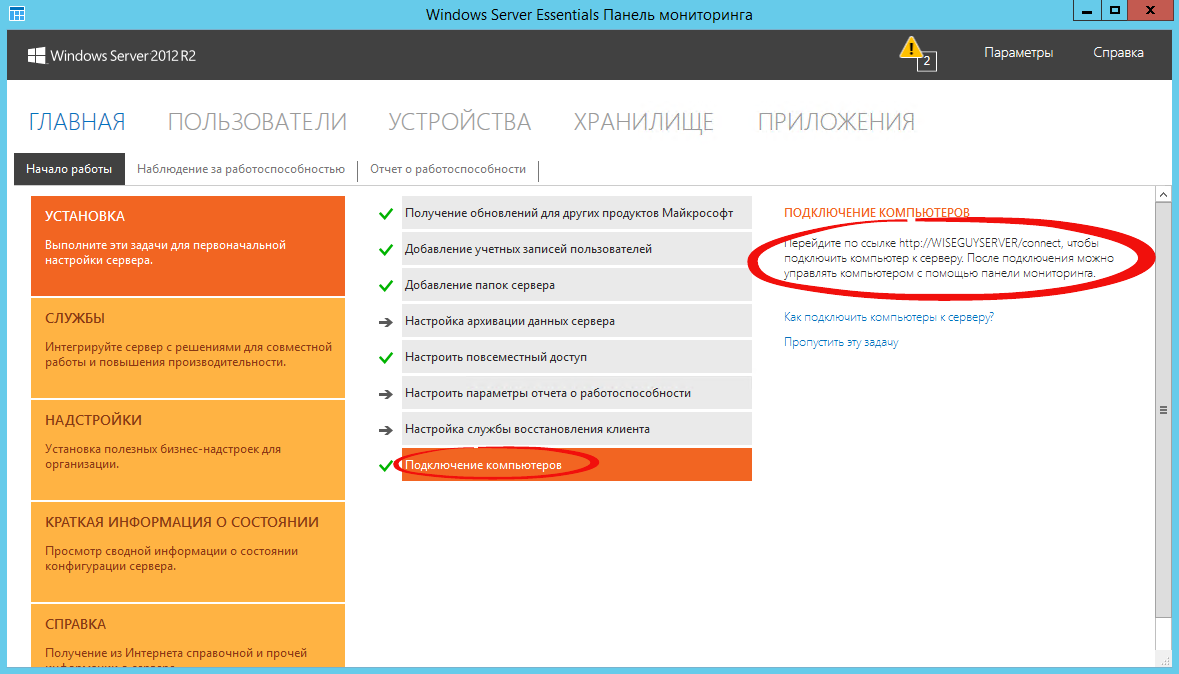

Если мы и на этот раз откроем панель мониторинга и перейдем на страницу подключение компьютеров, то увидим там лишь инструкцию к действию

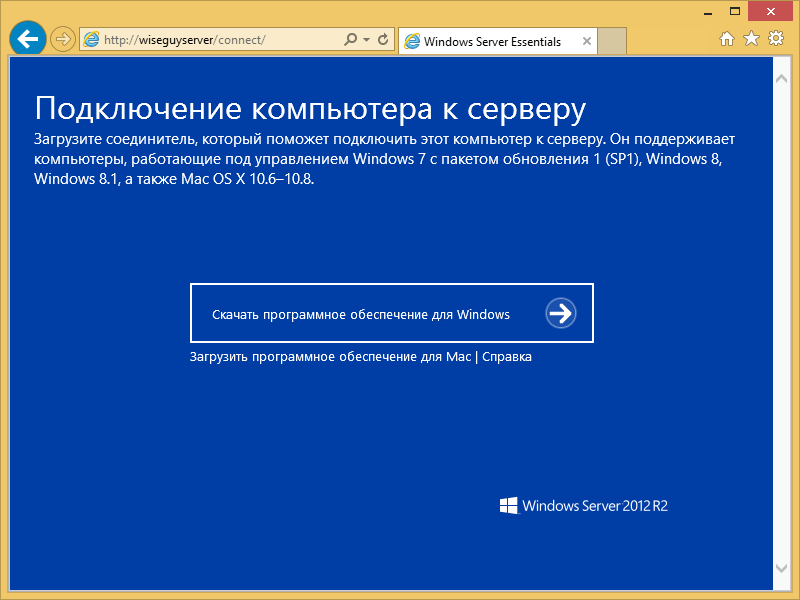

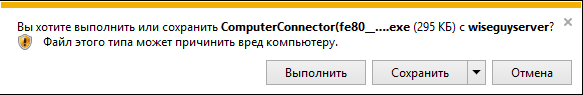

Следуя инструкции на клиенте в браузере открываем страничку http:// /connect. Нажимаем ссылку для скачивания.

Выбираем выполнить.

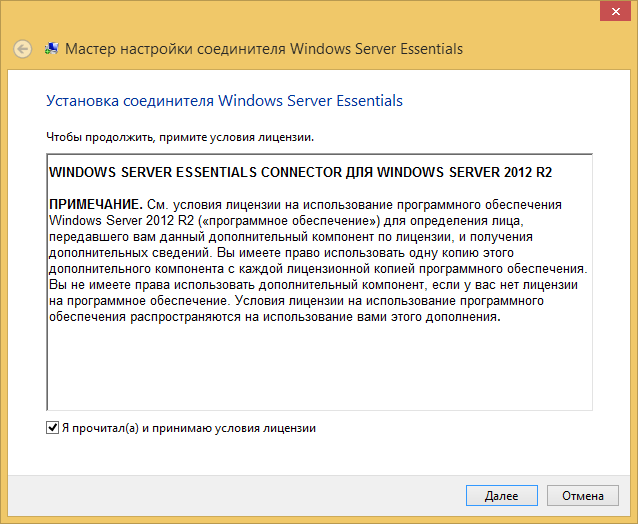

Принимаем лицензию и ждем.

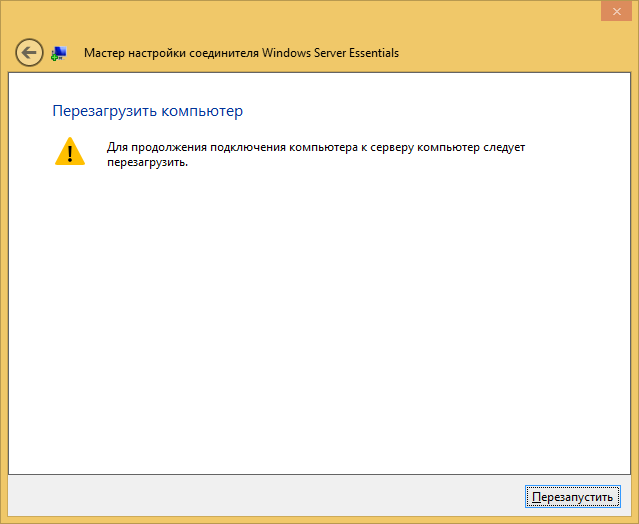

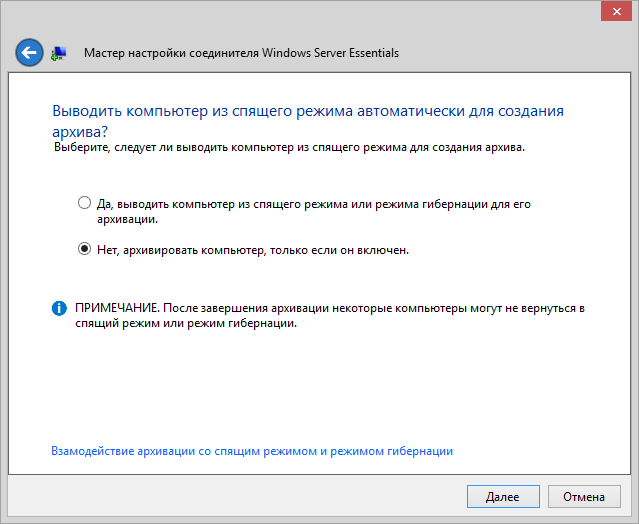

Вводим имя пользователя и пароль пользователя данного компьютера или администратора. Я вводил учетку пользователя.

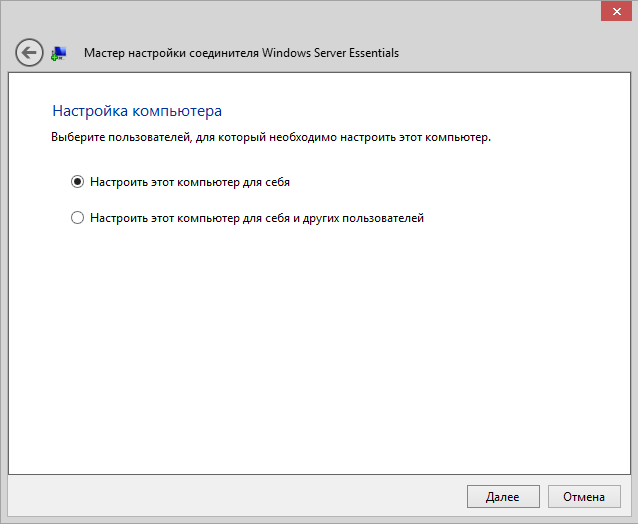

Выбираем, кто будет пользоваться компьютером.

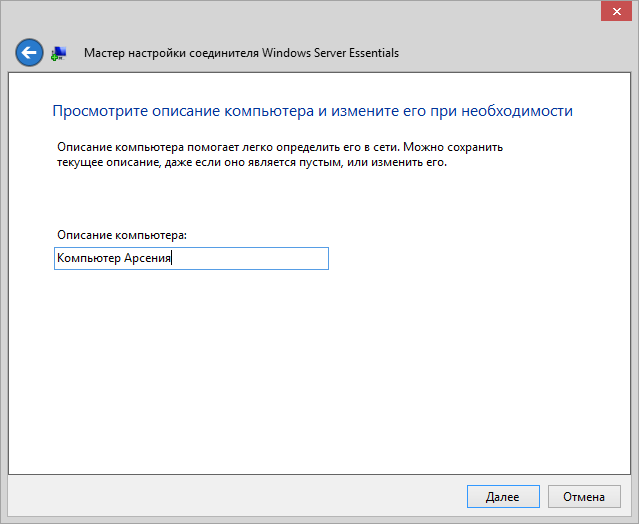

Вводим описание компьютера.

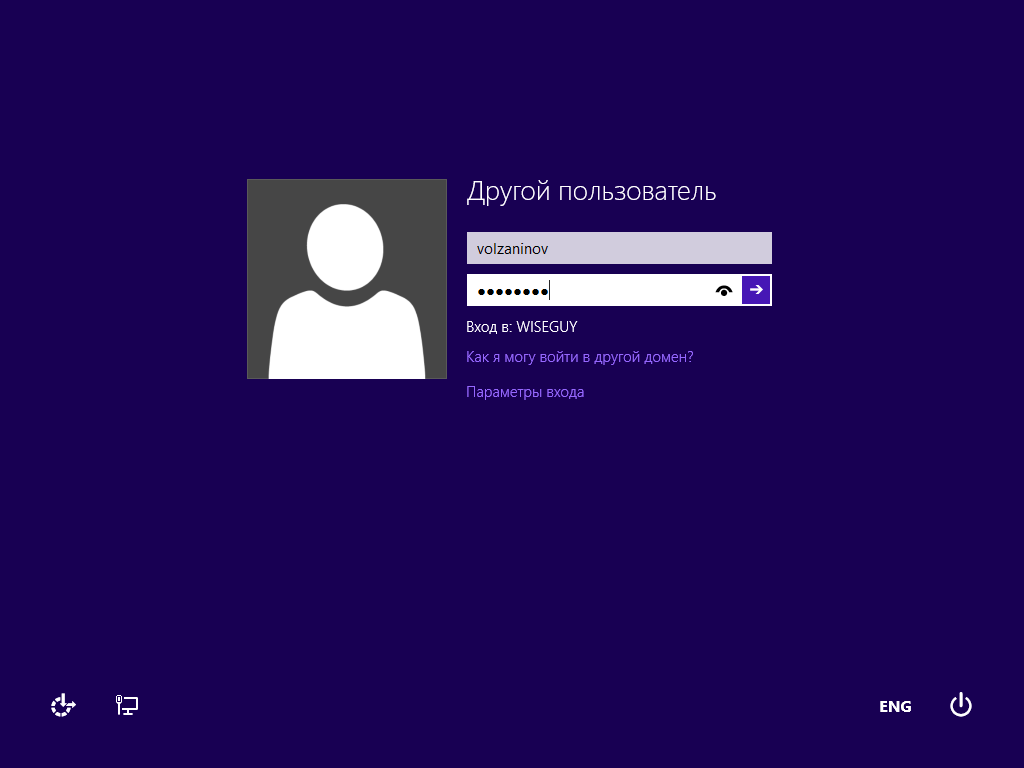

Заходим на компьютер под учетной записью пользователя.

Можно работать. На рабочем столе уже есть все необходимые ярлыки.