- Установка нового порта RDP по умолчанию в Windows Server 2012

- Виртуальный сервер на базе Windows

- Добавление правила в Брандмауэр Windows Server 2012 R2

- Смотрите также:

- Windows Server 2012 — брандмауэр Windows

- Как создать новое правило брандмауэра?

- Настройка терминального сервера Windows 2012 R2

- Шаг 1 — Настройка роли терминального сервера на windows 2012 R2

- Шаг 2 — Определение сервера лицензирования для службы удаленных рабочих столов

- Шаг 3 — Установка лицензий на сервер лицензирования службы удаленных рабочих столов

- Шаг 4 — Подключение к серверу терминалов

Установка нового порта RDP по умолчанию в Windows Server 2012

Протокол RDP (Remote Desktop Protocol) используется для удаленного подключения к серверам и компьютерам под управлением операционных систем семейства Windows. Обычно для удаленного соединения применяется протокол TCP 3389, однако в некоторых случаях возникает потребность в его изменении — к примеру, того может требовать политика безопасности.

Виртуальный сервер на базе Windows

В случае виртуального сервера под управлением ОС Windows Server, как правило, подключение для осуществления тех или иных настроек будет осуществляться именно таким способом.

В данном руководстве будет рассмотрена процедура изменения порта RDP по умолчанию в операционной системе Windows Server 2012.

Для того, чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы. Редактирование реестра производится с помощью программы-редактора, запустить которую можно запустить, напечатав в консоли PowerShell команду regedit.

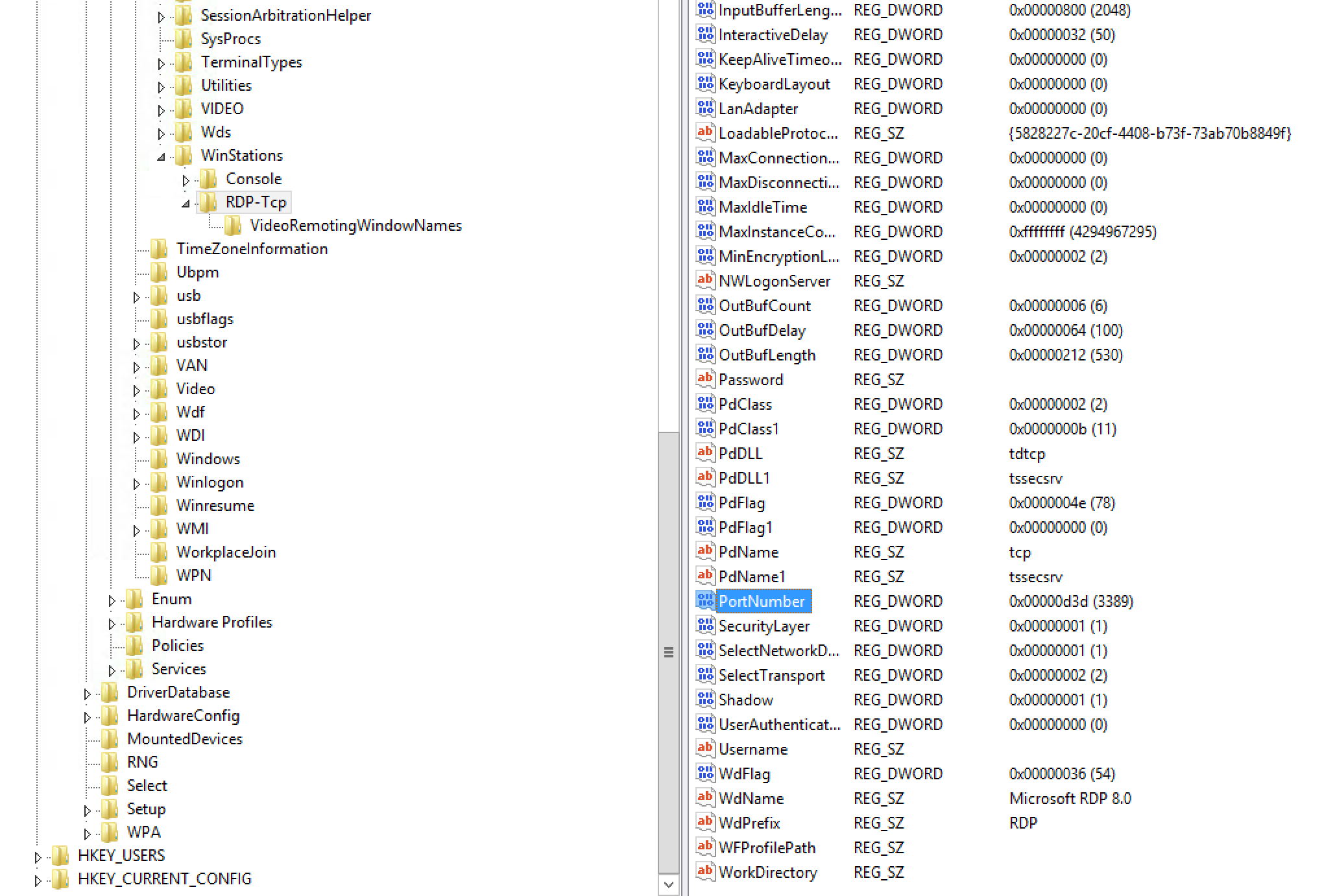

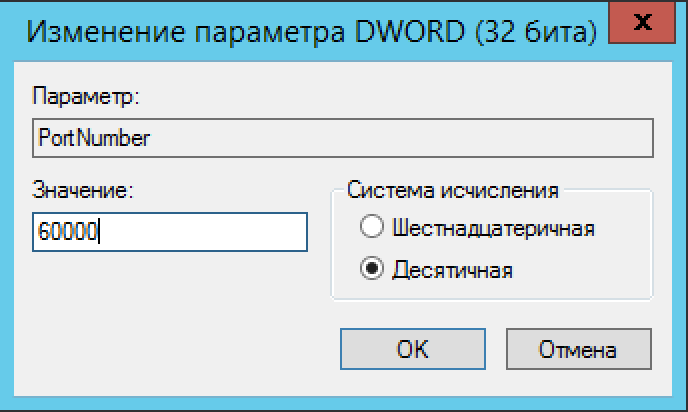

Затем в редакторе нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

В нем необходимо отыскать элемент PortNumber. Далее следует переключиться в десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

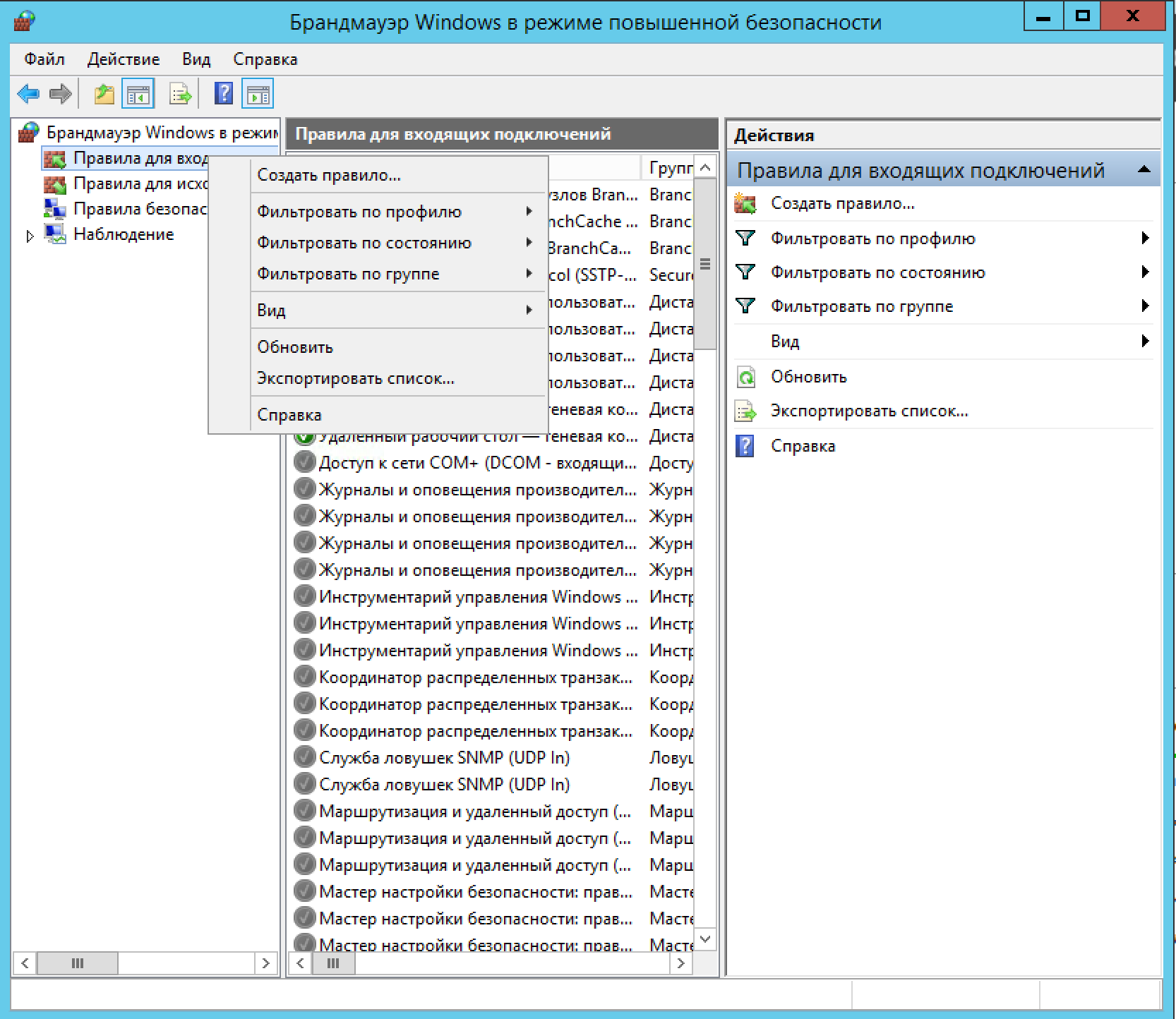

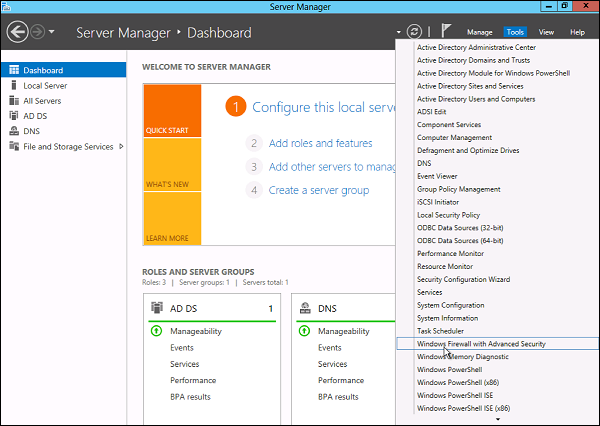

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Открыть ее можно, зайдя в меню Диспетчер Сервисов — Средства. В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

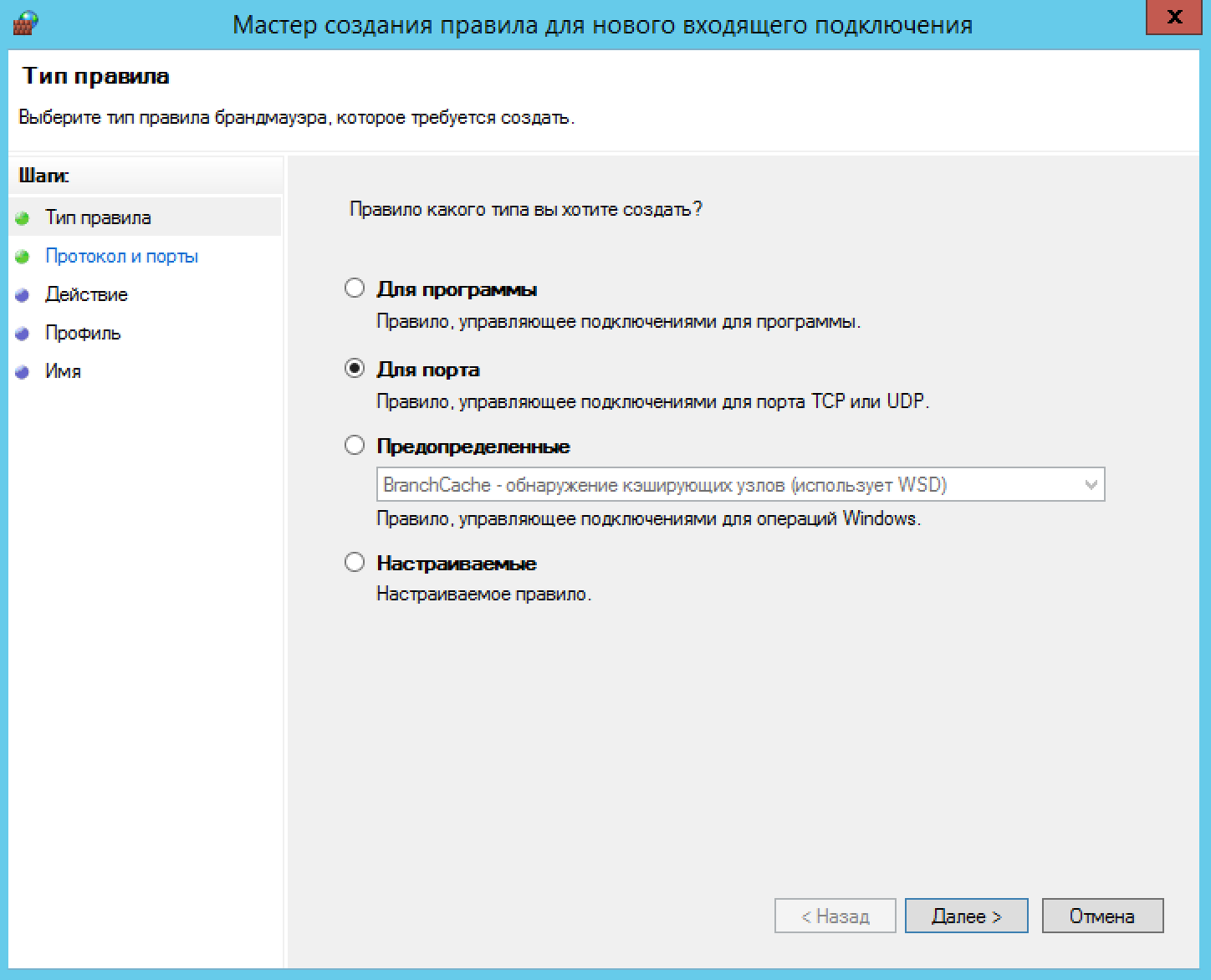

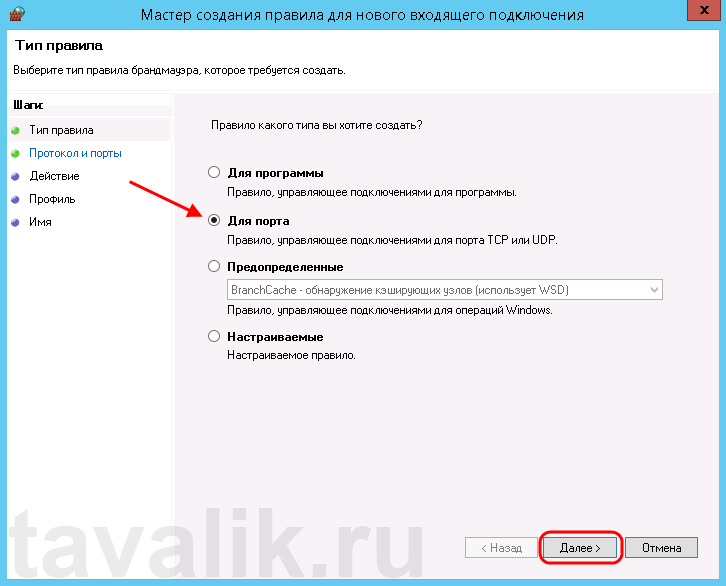

Мы будем создавать правило для порта:

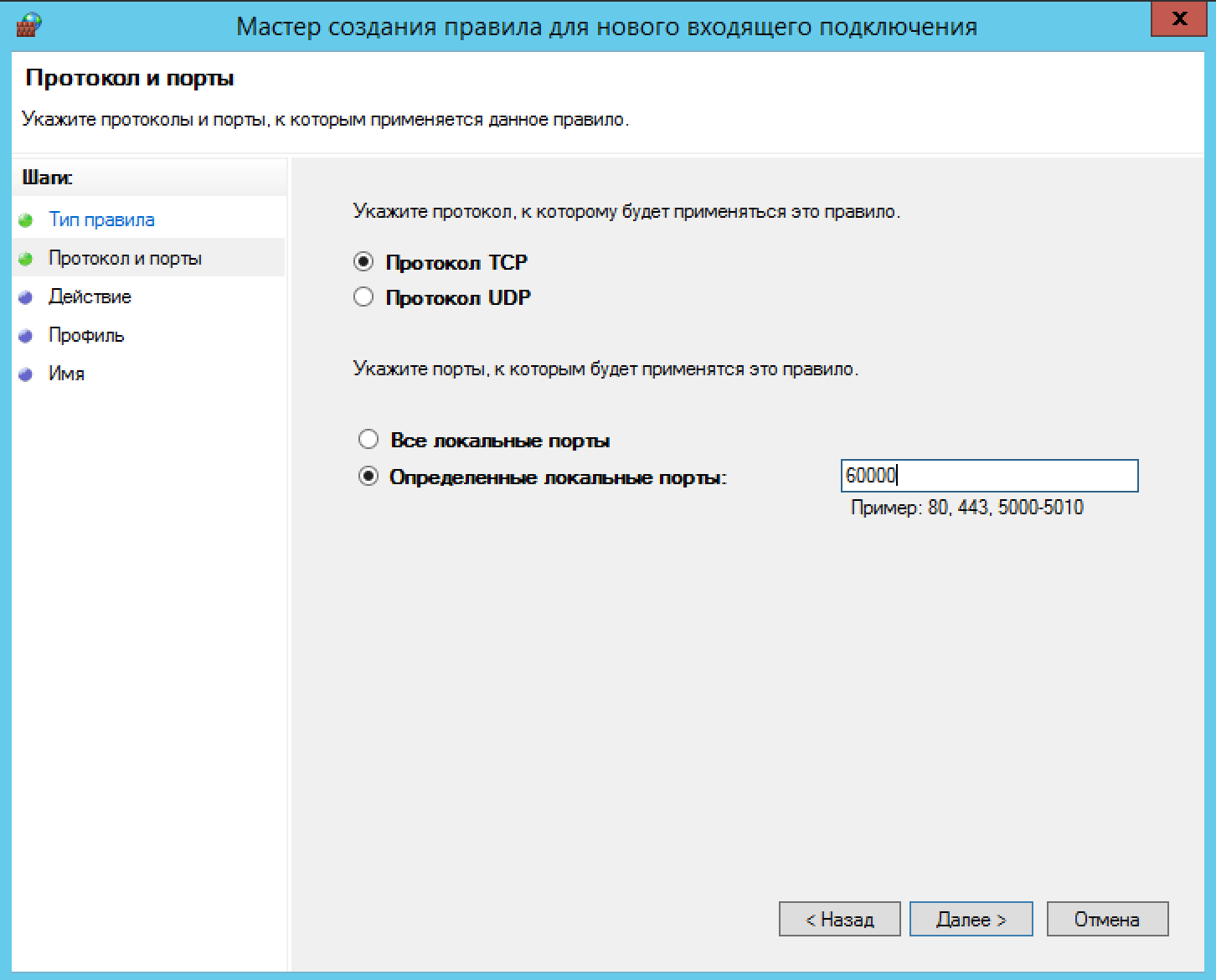

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра (в нашем примере — протокол TCP, номер порта 60000):

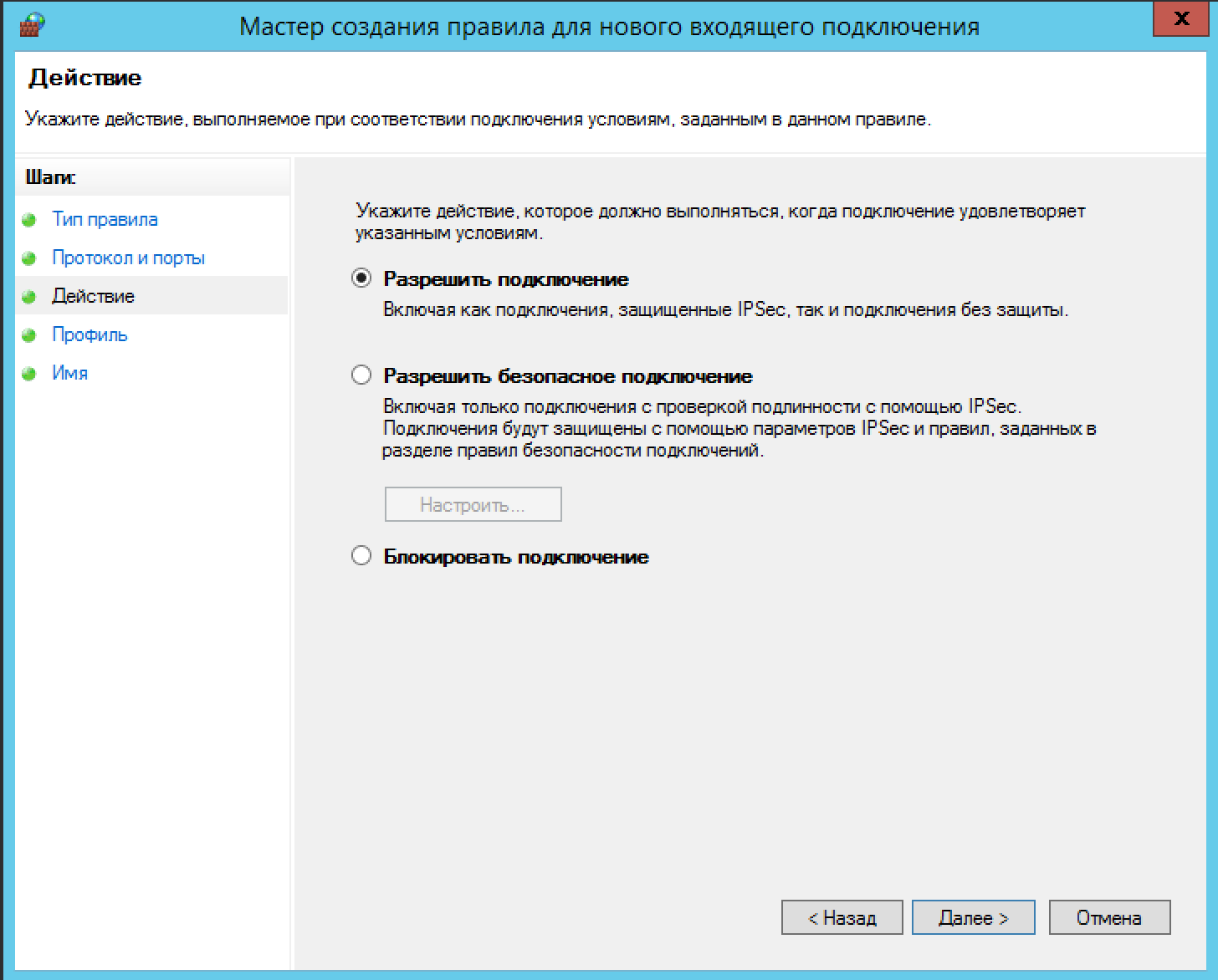

На следующем этапе нужно выбрать тип действия, которое описывает правило. В нашем случае нужно разрешить подключение с использованием указанного порта.

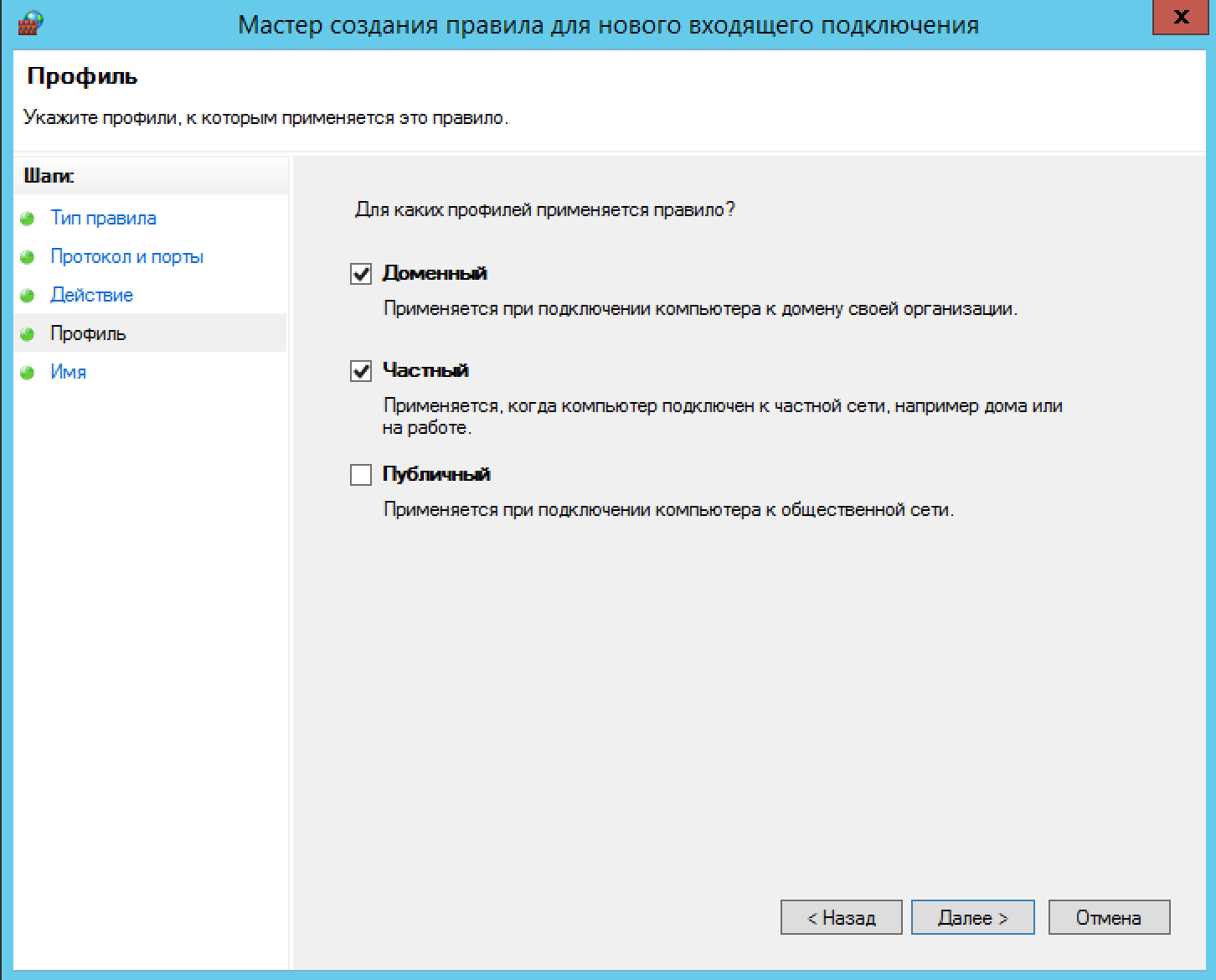

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

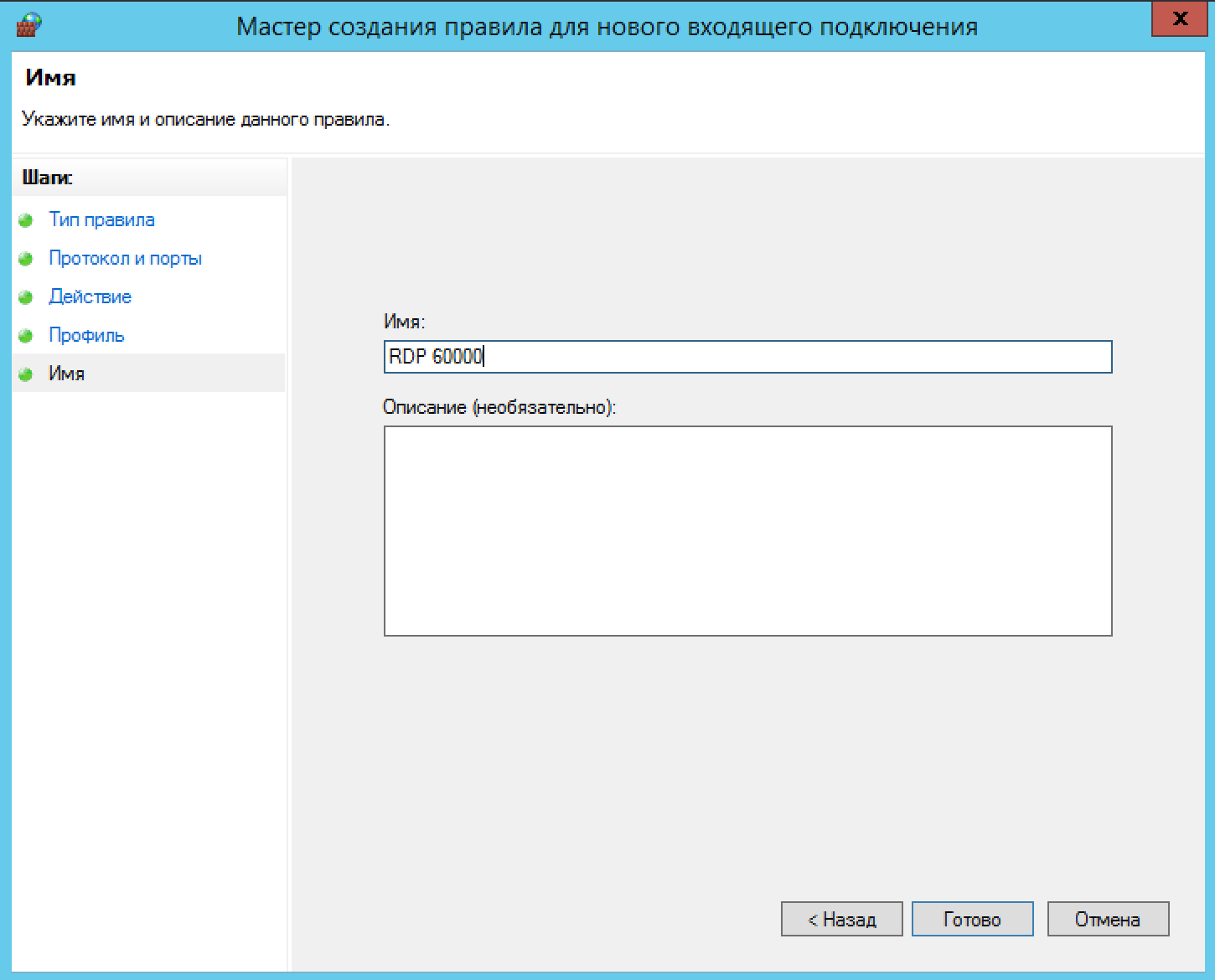

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт. Его можно указывать при подключении сразу после IP-адреса сервера через двоеточие.

Добавление правила в Брандмауэр Windows Server 2012 R2

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

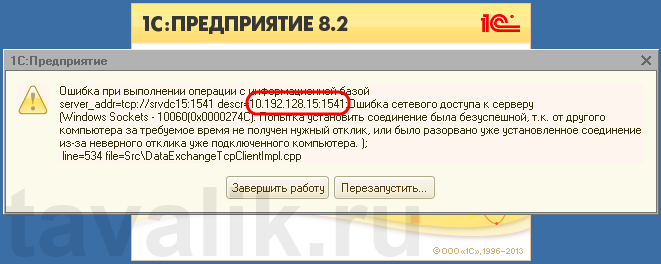

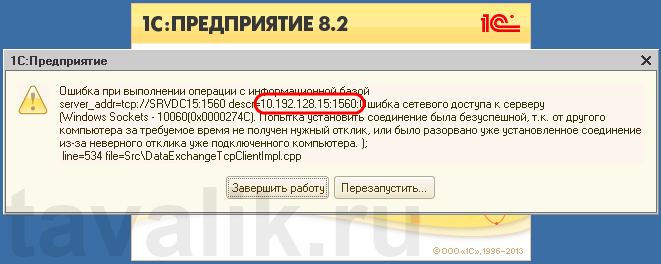

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

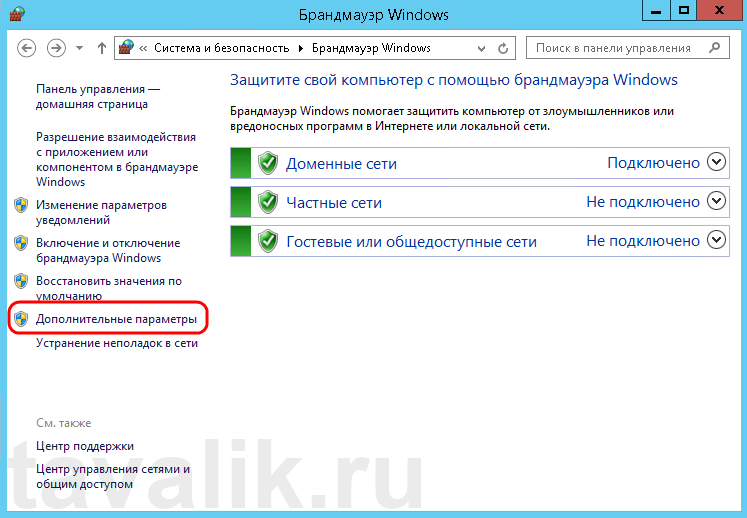

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

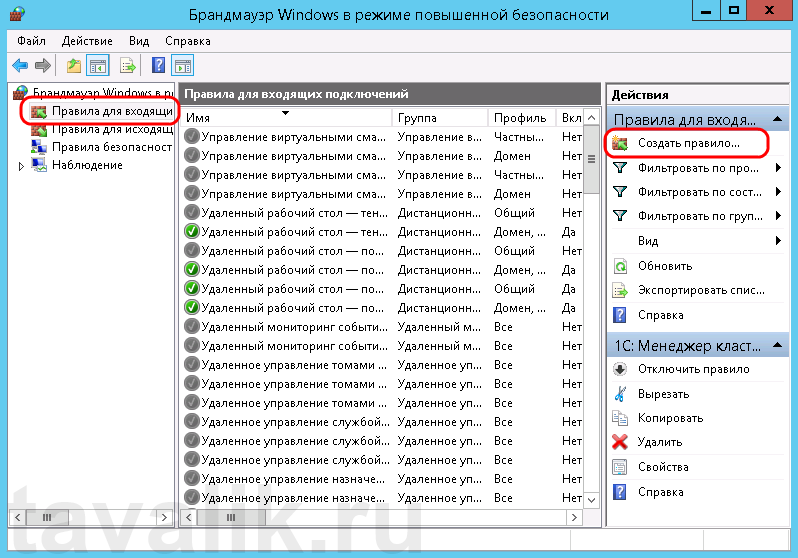

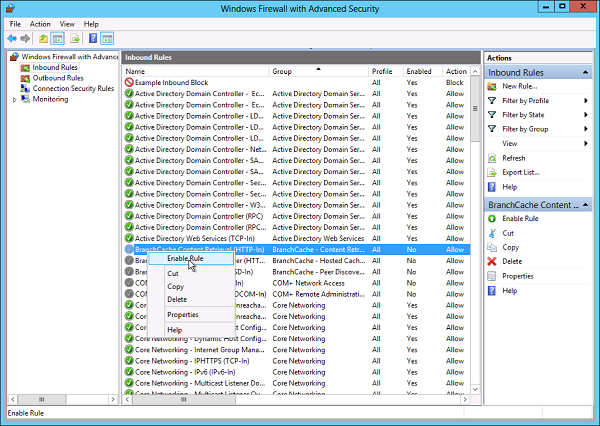

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

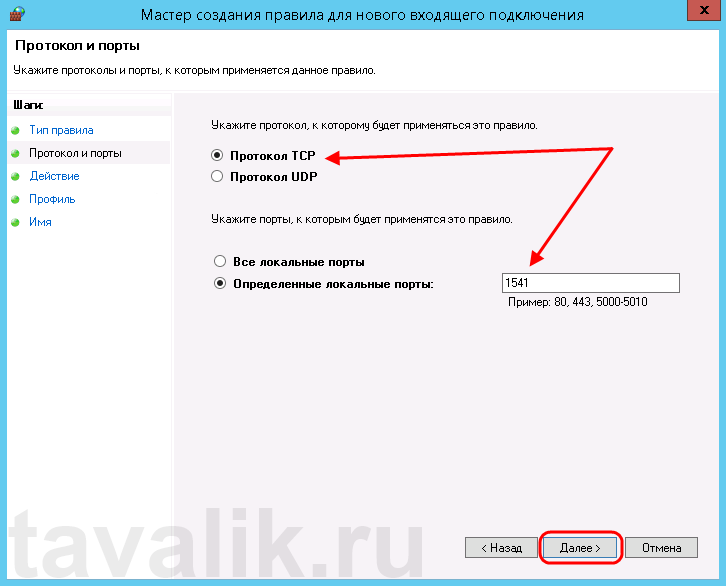

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

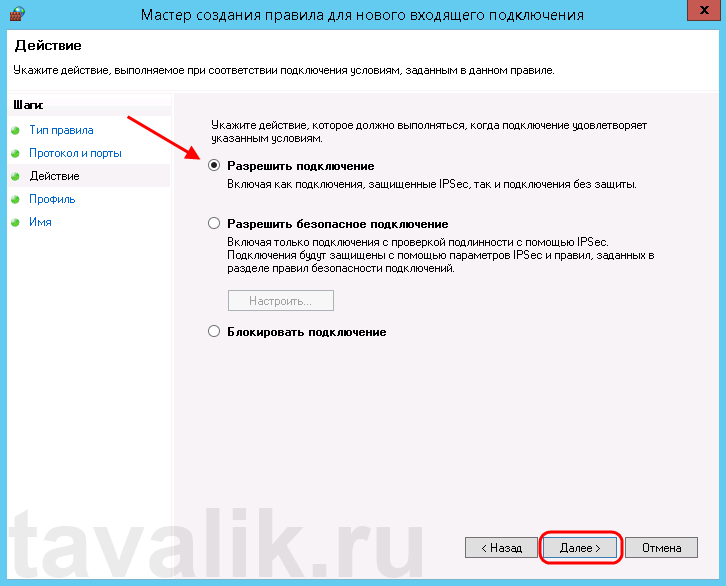

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

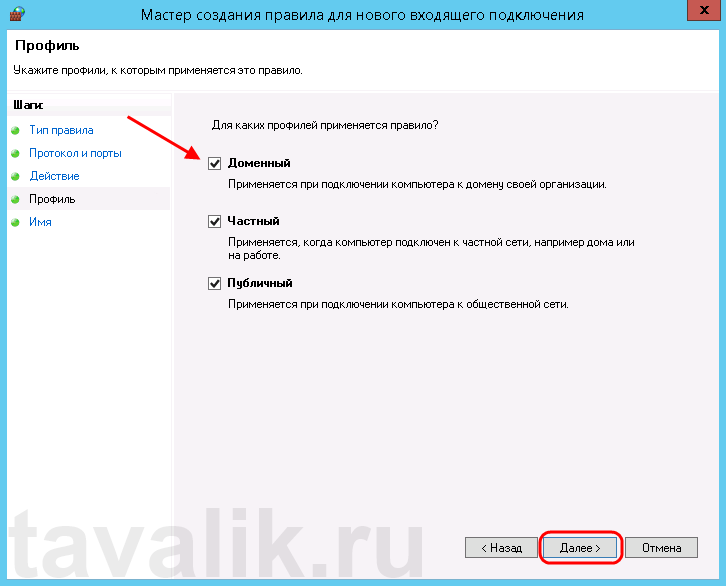

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

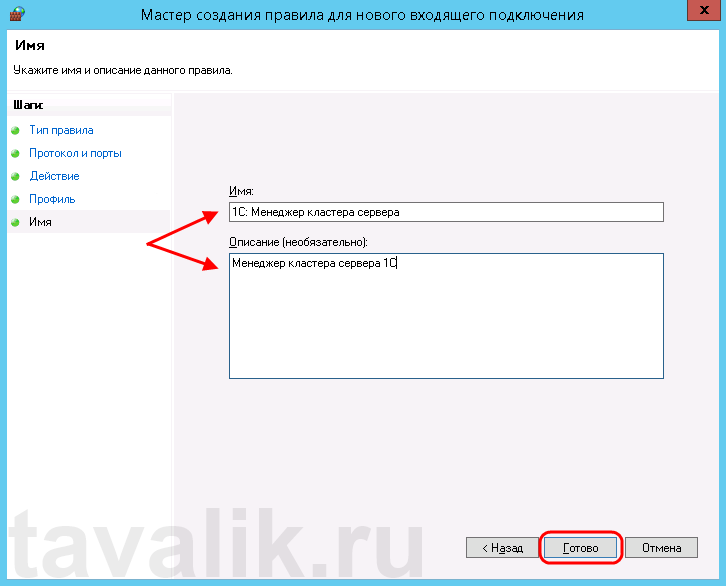

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

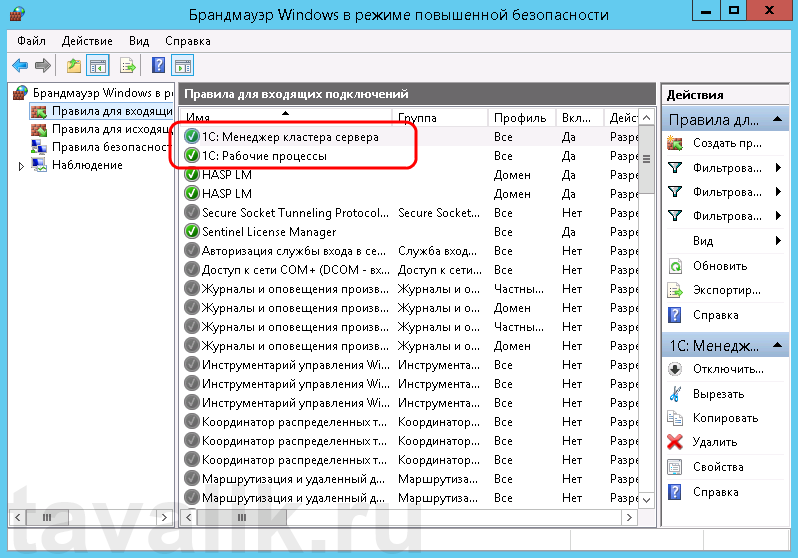

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Смотрите также:

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Windows Server 2012 — брандмауэр Windows

Брандмауэр Windows в режиме повышенной безопасности — это брандмауэр, который работает на Windows Server 2012 и включен по умолчанию. Настройки брандмауэра в Windows Server 2012 управляются из консоли управления Microsoft брандмауэра Windows . Чтобы настроить параметры брандмауэра, выполните следующие действия:

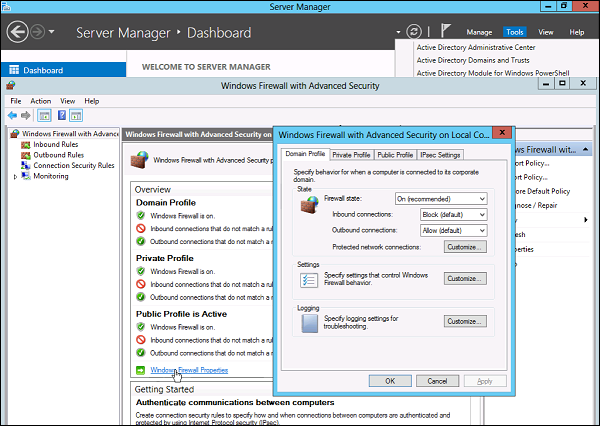

Шаг 1. Нажмите «Диспетчер серверов» на панели задач → Откройте меню «Инструменты» и выберите «Брандмауэр Windows в режиме повышенной безопасности».

Шаг 2. Чтобы просмотреть текущие параметры конфигурации, выберите « Свойства брандмауэра Windows» в консоли MMC. Это позволяет получить доступ к изменению настроек для каждого из трех профилей брандмауэра, а именно: настройки домена, частного и общего доступа, а также настроек IPsec.

Шаг 3 — Применение пользовательских правил, который будет включать следующие два шага —

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик — это трафик, генерируемый сервером в Интернет, а входящий трафик — наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Как создать новое правило брандмауэра?

Чтобы создать новое правило брандмауэра, вы должны придерживаться следующих шагов —

Шаг 1 — С правой стороны либо Правил входящих, либо Правил исходящих — нажмите «Новое правило».

Настройка терминального сервера Windows 2012 R2

Описание задачи: Настраиваем терминальный сервер Windows 2012 R2 для возможности предоставления вычислительных ресурсов пользователям.

Шаг 1 — Настройка роли терминального сервера на windows 2012 R2

Авторизуйтесь в ОС под локальной учетной записью администратора и запустите Диспетчер серверов (Server Manager).

Запускаем мастер добавления ролей и компонентов, где выбираем тип установки «Установка ролей или компонентов»:

Рисунок 1 — Установка ролей и компонентов

Выбираем тот сервер из пула серверов, на который будет установлена служба терминалов. В нашем случае это локальный сервер. Нажимаем «Далее».

Рисунок 2 — Выбор сервера из пула серверов

Отмечаем роль «Службы удаленных рабочих столов» в списке ролей и жмем «Далее».

Компоненты оставляем в том виде, в котором они есть. Ничего не отмечая жмем «Далее».

Рисунок 3 — Служба удаленных рабочих столов

Теперь необходимо выбрать устанавливаемые службы ролей. Выбираем «Лицензирование удаленных рабочих столов» и также соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» в появившемся мастере.

Рисунок 4 — Лицензирование удаленных рабочих столов

Также устанавливаем «Узел сеансов удаленных рабочих столов». Отметив необходимы службы ролей, нажимаем «Далее».

Рисунок 5 — Узел сеансов удаленных рабочих столов

Все параметры установки роли определены. Жмем «Далее».

На последней странице установим флаг «Автоматический перезапуск конечного сервера, если требуется, нажимаем «Да» в появившемся окне и нажимаем «Установить» для запуска установки службы.

Если все прошло хорошо, после перезагрузки увидим сообщение об успешной установке всех выбранных служб и компонент. Нажимаем «Закрыть» для завершения работы мастера.

Шаг 2 — Определение сервера лицензирования для службы удаленных рабочих столов

Теперь запустим «Средство диагностики лицензирования удаленных рабочих столов». Сделать это можно из диспетчера серверов, выбрав в правом верхнем меню «Средства»— «Terminal Services» — «Средство диагностики лицензирования удаленных рабочих столов».

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов.

Рисунок 6 — Число доступных лицензий

Сервер лицензирования указывается теперь в локальных групповых политиках. Для запуска редактора выполним команду «gpedit.msc» в пункте меню Пуск — Выполнить.

Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки: «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование» Откроем параметры «Использовать указанные серверы лицензирования удаленных рабочих столов», кликнув 2 раза по соответствующей строке.

Рисунок 7 — Редактор локальной групповой политики

В окне редактирования параметров политики, переставим переключатель в «Включено». Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В нашем случае сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем «ОК».

Рисунок 8 — Назначения сервера лицензирования

Далее меняем параметры политики «Задать режим лицензирования удаленных рабочих столов». Также устанавливаем переключатель в «Включено» и указываем режим лицензирования для сервера узла сеансов удаленных рабочих столов. Возможны 2 варианта — «На пользователя» или «На устройство».

Выбираем тот режим, который наиболее подходит для ваших нужд и нажимаем «ОК».

Рисунок 9 — Выбор режима лицензирования

Изменив вышеперечисленные политики, закрываем редактор.

Рисунок 10 — Итоговый вид групповой политики

Для запуска сервера лицензирования переходим в «Диспетчер лицензирования удаленных рабочих столов». Найти его можно в диспетчере серверов, вкладка «Средства»— «Terminal Services» — «Диспетчер лицензирования удаленных рабочих столов».

Здесь найдем наш сервер лицензирования, со статусом «Не активирован». Для активации кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Активировать сервер».

Рисунок 11 — Активация сервера лицензирования

Запустится Мастер активации сервера. Жмем «Далее» на первой странице мастера. Затем выбираем метод подключения «Авто» и жмем «Далее».

Вводим сведения об организации (эти поля обязательны для заполнения) после чего жмем «Далее» Вводим дополнительные сведения об организации (необязательно) и снова нажимаем «Далее» Сервер лицензирования активирован.

Шаг 3 — Установка лицензий на сервер лицензирования службы удаленных рабочих столов

Теперь произведем установку лицензии на сервер лицензирования службы удаленных рабочих столов. Для этого нажимаем в окне «Лицензирования удаленных рабочих столов» на активированный сервер лицензирования и выбираем пункт «Установить лицензии».

Нажимаем «Далее» на начальной странице Мастера установки лицензий.

Затем выбираем необходимую вам программу лицензирования. В моем примере это «Соглашение «Enterprise Agreement». Жмем «Далее».

Рисунок 12 — Программа лицензирования

Вводим номер соглашения и нажимаем «Далее».

Рисунок 13 — Номер соглашения

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с вашей программой лицензирования. Жмем «Далее».

Рисунок 14 — Выбор версии продукта

Ждем завершения работы мастера установки лицензий с сообщением о том, что запрошенные лицензии успешно установлены. Жмем «Готово».

В диспетчере лицензирования убеждаемся, что сервер работает, а также видим общее и доступное число установленных лицензий.

Рисунок 15 — Просмотр лицензий

Возвращаемся в «Средства диагностики лицензирования удаленных рабочих столов» и видим, что ошибок нет, а число лицензий, доступных клиентам, соответствует тому, что мы вводили на предыдущем шаге.

На этом настройка сервера терминалов в Windows Server 2012 завершена.

Шаг 4 — Подключение к серверу терминалов

Для подключения к серверу терминалов можно использовать встроенный в Windows клиент «Подключение к удаленному рабочему столу».

Есть вопросы? Можете написать в чат для связи с нашим специалистом.