- Windows server 2012 не могу настроить сеть

- Настройка сети windows server 2012 r2

- Задаем имя сервера

- Быстродействие Windows Server 2012 r2

- Включаем удаленный рабочий стол

- Как изменить тип сети с общедоступной на частную в Windows 10 / Server 2016/2012 R2?

- Типы (профили) сети в Windows

- Как присваивается профиль для сети в Windows 10?

- Как в Windows 10 изменить профиль сетевого подключения?

- Изменить профиль сети с Public на Private в Windows 10 через PowerShell

- Изменить тип сети в Windows 10 через редактор реестра

- Сменить профиль сети через политику безопасности

- ITСooky

- IT-рецепты съедобные и не очень!

- Развертываем офисную сеть на Windows Server 2012 R2

Windows server 2012 не могу настроить сеть

Базовая настройка windows server 2012 r2

Настройка windows server 2012 r2 осуществляется сразу после того как была произведена установка windows server 2012 r2. Под настройкой понимается, настройка сети, смена имени и отключение не нужных для сервера вещей, благодаря этим действиям, системный администратор сможет повысить удобство и стабильность работы данной операционной системы и улучшить ее производительность, если вы производите установку массово, то это все конечно же можно автоматизировать.

Настройка сети windows server 2012 r2

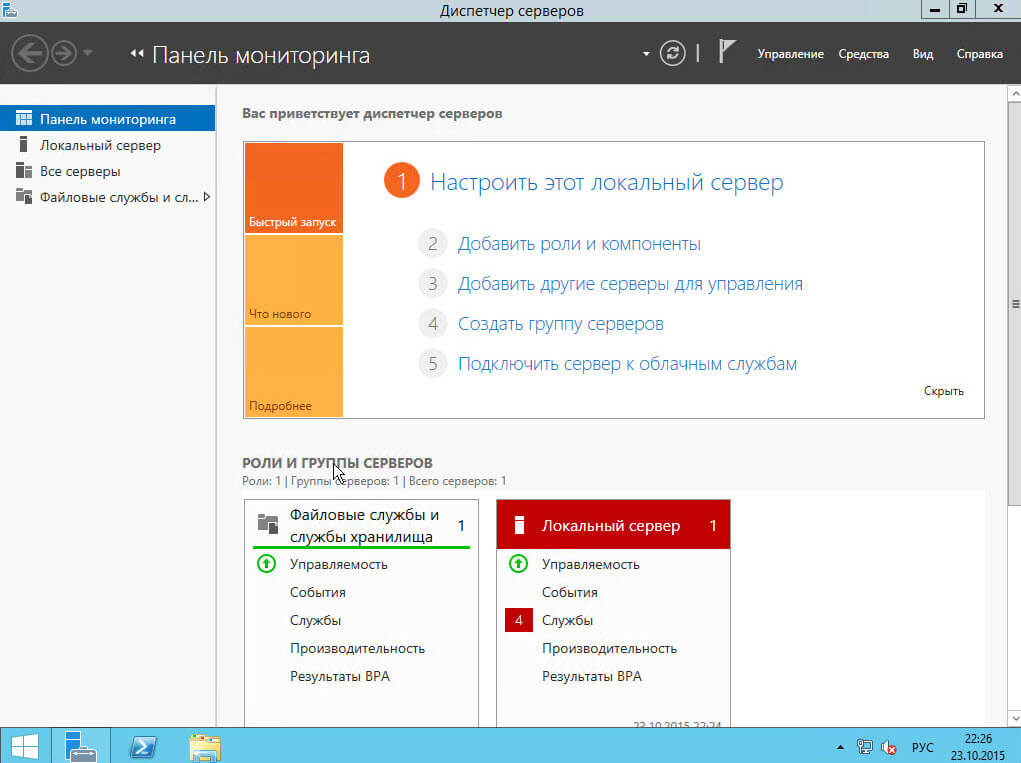

настройка windows server 2012 r2-01

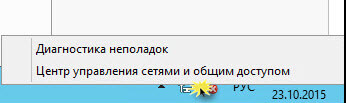

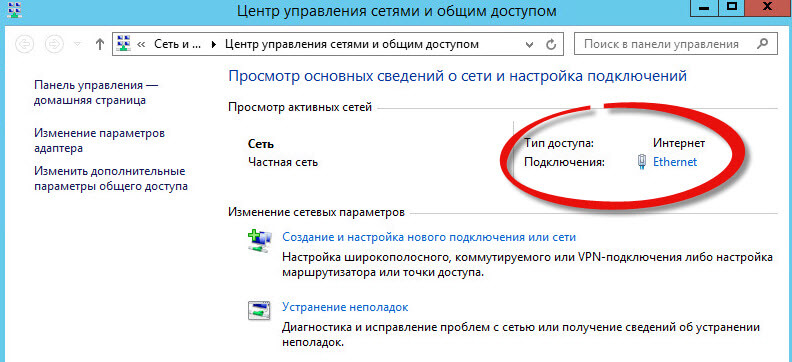

Первым делом любому серверу необходима, настройка сети. В настройку сети входит выбор и установка статического ip адреса. Для этого щелкаем правым кликом по значку сети и выбираем Центр управления сетями и общим доступом

настройка windows server 2012 r2-02

Далее выбираем ваше сетевое подключение

настройка сети windows server 2012

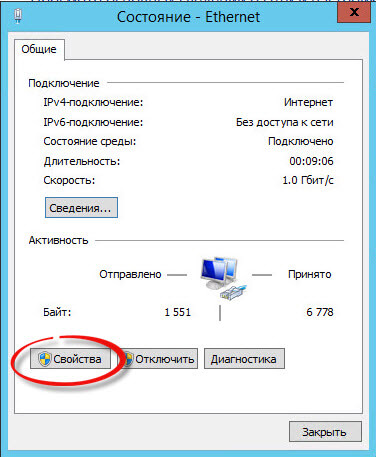

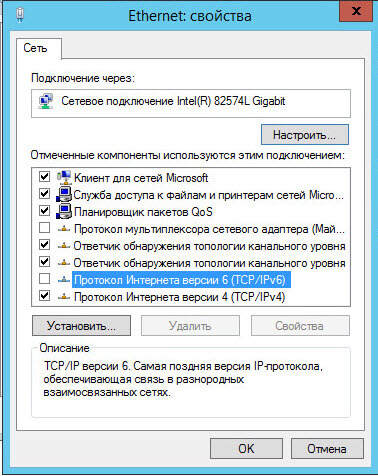

Нажимаем кнопку свойства

настройка сети windows server 2012

настройка сети windows server всегда требует одного правила отключаем все то, что не используется. Так как у меня не используется протокол ipv6, то я снимаю с него галку, так как компьютеры в первую очередь пытаются по умолчанию общаться через него.

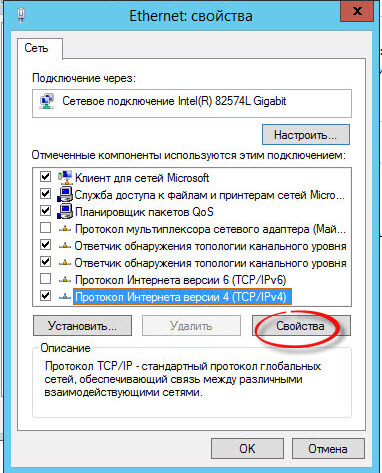

Теперь выбираем ipv4 и нажимаем свойства.

как сделать статический ip адрес из динамического

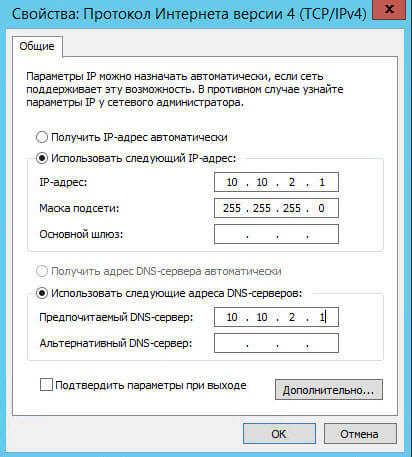

Так как наш ip адрес получен от DHCP сервера, то мы динамический ip адрес заменим на статический. Заранее вы для своей локальной сети должны были выбрать пул ip адресов, которые будут у вас. И для серверов, забронировать определенное количество ipшников. У меня это диапазон 10.10.2.0/24. И так как у меня данный сервер вскоре будет контроллером домена, то я ему назначу ip адрес 10.10.2.1 с маской 255.255.255.0 в качестве DNS сервера пропишу пока его же 10.10.2.1. Вот так производится настройка статического ip адреса.

настройка статического ip адреса

Жмем везде дальше ок и закрываем все окна. С сетью мы закончили работы.

Задаем имя сервера

Имя сервера, один из важных параметров в вашей инфраструктуре, существует много вариантов наименования серверов и с точки удобства и с точки зрения безопасности сети, так как явно понятное имя позволяет хакеру ускорить процесс совершения задуманного и понимания, что и где в сети. Лично я придерживаюсь, что контроллеры домена можно назвать и dc, а вот сервера просто обезличенно назвать server01 и так далее.

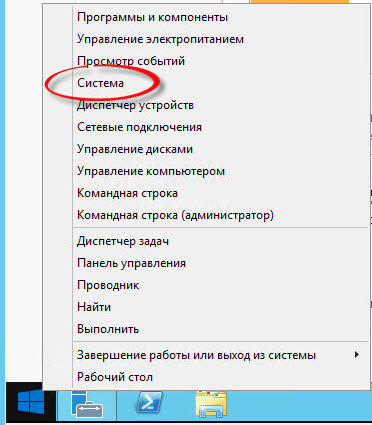

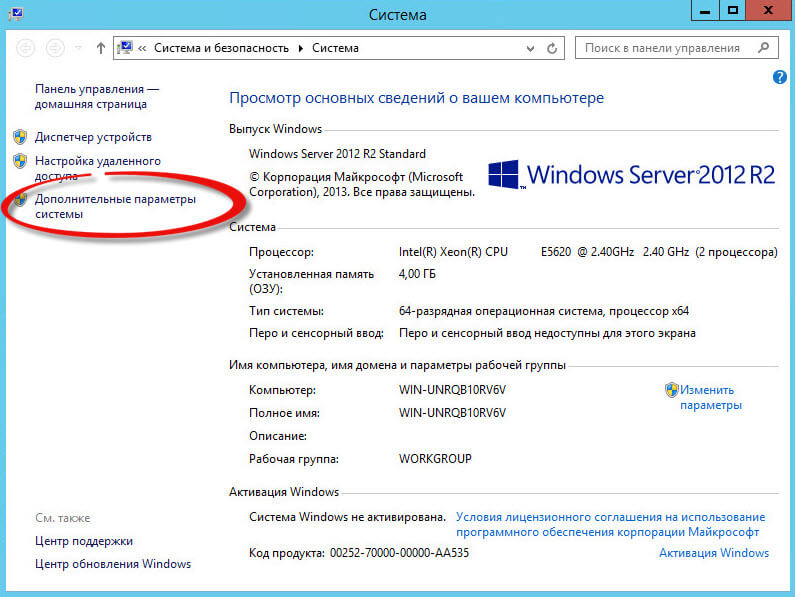

Щелкаем правым кликом по пуску и выбираем Система

задать имя сервера

Переходим в дополнительные параметры системы

задать имя сервера

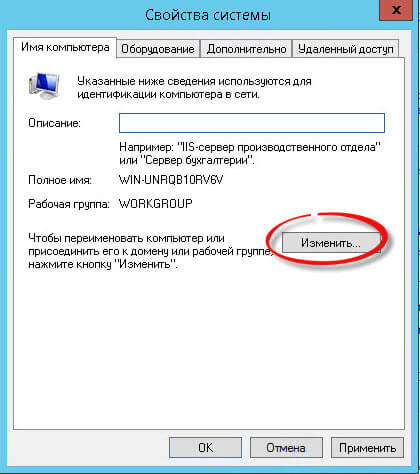

Переходим на вкладку имя сервера, на ней можно изменить имя сервера на любое какое вам нужно, до 16 символов.

изменить имя сервера

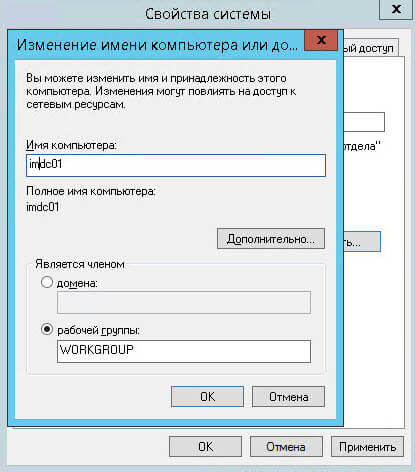

Я задаю имя компьютера, такое: у меня домен будет inmoskow.org и от имени домена возьму первые две буквы im и добавлю dc01, в итоге получаю imdc01, у вас может быть свой принцип.

изменить имя сервера

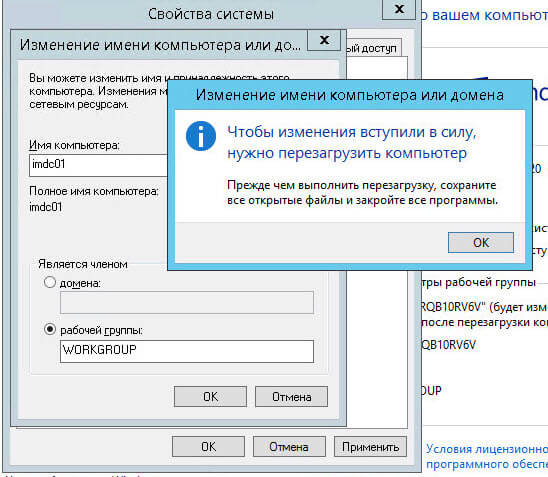

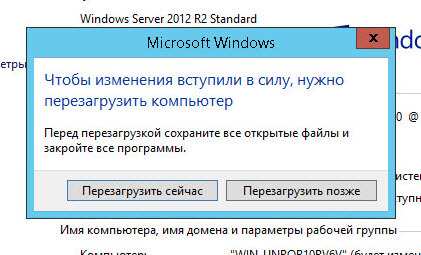

После чего вас уведомят, все настройки будут применены только после перезагрузки.

настройка windows server 2012 r2

Вас попросят перезагрузиться, сделаем это позже

перезагрузка Windows Server 2012 r2

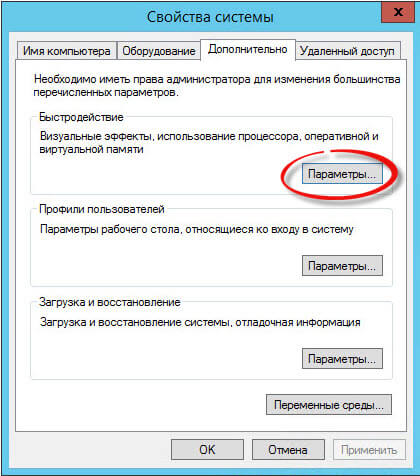

Быстродействие Windows Server 2012 r2

Для того, чтобы ускорить ваш сервер, нужно чтобы на нем работало только то что реально нужно, заходим на вкладку Дополнительно-Параметры

задать имя компьютера

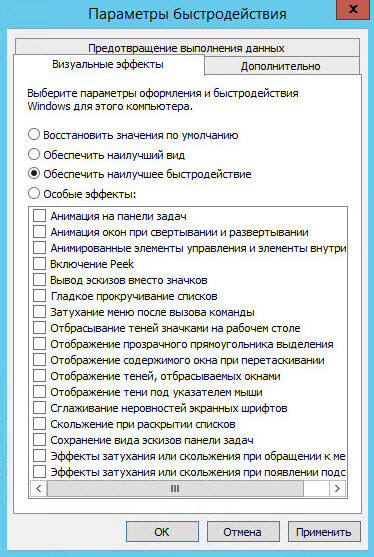

вкладка визуальные эффекты, и ставим переключатель на Обеспечить наилучшее быстродействие, это позволит ускорить сервер.

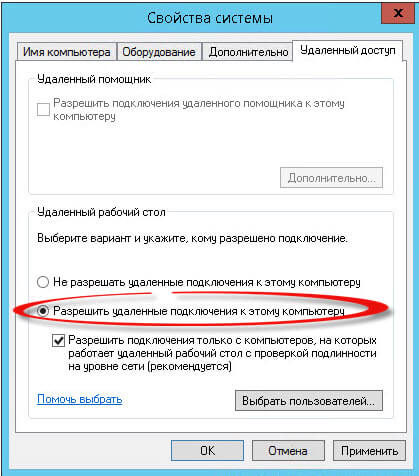

Включаем удаленный рабочий стол

Для того чтобы вы со своего рабочего места могли заходить по RDP, необходимо включить на вкладке Удаленный доступ птичку Разрешить удаленные подключения к этому компьютеру. В итоге будет создано правило в брандмауэре открывающее порт 3389.

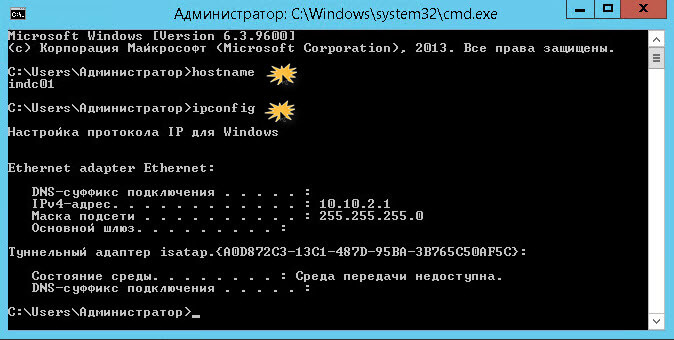

Вот теперь перезагружаемся и заходим на ваш сервер по RDP. Проверим как применились настройки на нашем сервере. Для этого вводим две команды

Команда hostname покажет текущее имя сервера, а ipconfig отобразит настройки сети, в нашем случае это ip адрес и маску. Видим, что все отлично применилось.

проверка настроек сервера

Вот так вот просто делается настройка windows server 2012 r2, можно двигаться дальше и устанавливать контроллер домена на платформе 2012R2.

Материал сайта pyatilistnik.orgКак изменить тип сети с общедоступной на частную в Windows 10 / Server 2016/2012 R2?

В этой статье мы рассмотрим понятие профиля сети в Windows, рассмотрим какие типы профилей сети бывают, для чего используются и как изменить назначенный профиль сети с “общедоступной” на “частную” или наоборот в Windows 10/Windows Server 2019/2016. Это бывает нужно, если сеть неправильно определяется как общественная (Public Network), когда должен быть определена как частная (Private).

Сетевые профили Windows являются частью брандмауэра Windows и позволяют применять различные правила брандмауэра в зависимости от типа сети, к которой подключен компьютер. В зависимости от примененного профиля для вашего сетевого подключения, другие компьютеры могут видеть или не видеть ваш компьютер в сети (настройки сетевого обнаружения), использовать расшаренные папки и сетевые принтеры.

Типы (профили) сети в Windows

Профили сети появились еще в Vista/Windows Server 2008. В Windows 10 (Windows Server 2016) сетевому интерфейсу (будь то Ethernet или Wi-Fi) можно присвоить один из трех сетевых профилей.

- Частная или домашняя сеть (Private) – профиль для доверенной сети (домашняя или рабочая сеть в офисе). В такой сети компьютер будет доступен для обнаружения другими устройствами, на нем можно использовать службы общего доступа к сетевым файлам и принтерам;

- Общедоступная (общественная) сеть (Public) – профиль для недоверенной сети (кафе, публичная Wi-Fi сеть в метро, аэропорту). Вы не доверяете другим устройствам в такой сети, ваш компьютер будет скрыт для других устройств, нельзя получить удаленный доступ к опубликованным у вас сетевым папкам и принтерам;

- Доменная сеть (Domain) – сетевой профиль для компьютеров, состоящих в домене Active Directory. Применяется автоматически после добавления Windows в домен. Для этого профиля вы можете применять доменные политики брандмауэра.

Как уже говрилось ранее, на основании профиля сети, примененного к сетевому интерфейсу, к нему применяются разные правила брандмауэра Windows.

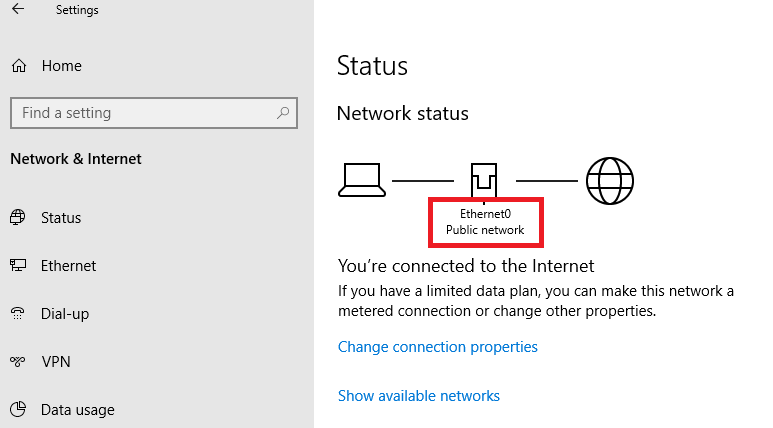

В Windows 10 вы можете проверить текущий профиль, который назначен сетевому подключению в меню Settings -> Network and Internet. На моем скриншоте видно, что сетевому интерфейсу Ethernet0 присвоен профиль Public.

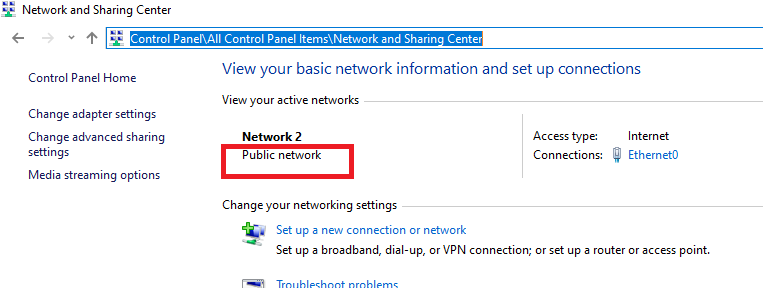

В классической панели управления тип сети для активных сетевых подключения отображается здесь: Control Panel\All Control Panel Items\Network and Sharing Center.

Но изменить тип назначенного профиля сети из классической панели управления нельзя. Например, в Windows Server 2012 R2/ Windows 8.1 изменить профиль сети можно только через PowerShell, реестр или локальную политику безопасности.

Как присваивается профиль для сети в Windows 10?

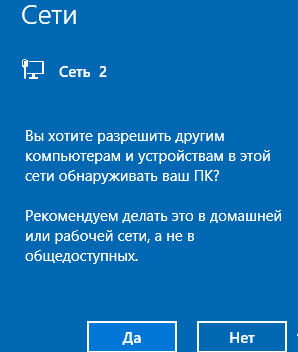

Профиль сети в Windows 10 выбирается пользователем при первом подключении к новой сети. Появляется запрос:

Если выбрать “Да”, сети присваивается профиль Private (домашняя), если “Нет” – public (общедоступная). При следующем подключении к этой же самой LAN или WiFi сети автоматически назначается выбранный ранее профиль.

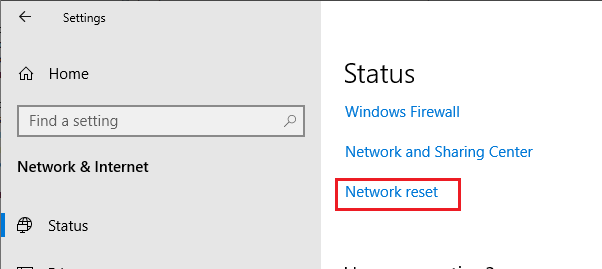

В Windows 10 вы можете сбросить все настройки и профили для всех сохраненных сетей, выбрав Параметры -> Сеть и Интернет -> Состояние -> Сброс сети. Перезагрузите компьютер.

Теперь при подключении к сети опять появится запрос о включении сетевого обнаружения.

Как в Windows 10 изменить профиль сетевого подключения?

Вы можете изменить тип сети из графического интерфейса Windows 10. Если вы используете новую панель Параметры, перейдите в раздел «Сеть и Интернет» -> «Состояние» -> «Изменить свойства подключения» (Change connection properties).

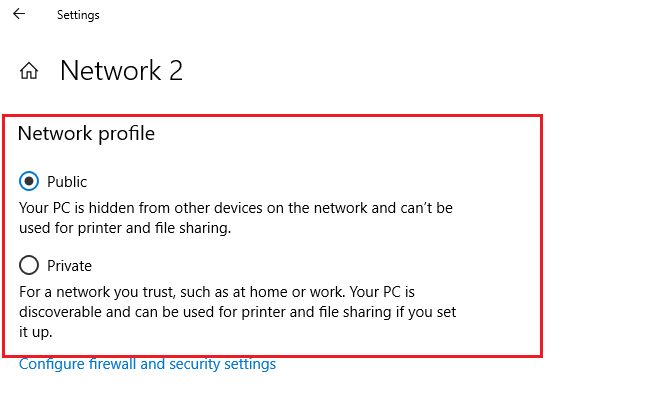

Здесь можно переключить применяемый сетевой профиль с Public на Private и наоборот.

Из классической Панели Управления Windows 10 изменить тип сетевого профиля интерфейса нельзя.

Также вы не можете сменить профиль на компьютере в домене, для сетевого подключения к домену всегда будет использоваться профиль Domain.

Изменить профиль сети с Public на Private в Windows 10 через PowerShell

В Windows 10 / Windows Server 2016/2019 вы можете управлять профилями сетевых подключений из PowerShell. Запустите консоль PowerShell с правами администартора.

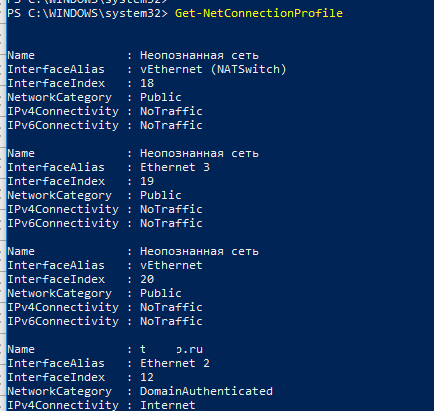

Теперь с помощью командлета Get-NetConnectionProfile получим список сетевых интерфейсов и применённые к ним профили сети.

В моем примере на компьютере имеется 4 сетевых подключения, с разными типами профилей сети (NetworkCategory: Public, Private и DomainAuthenticated.

Попробуем изменить профиль сети для одного сетевого подключения. В этом случае нас интересует индекс, назначенный данной сетевой карте. В этом примере InterfaceIndex = 19.

Зная индекс сетевого интерфейса, можно изменить тип сети на Private:

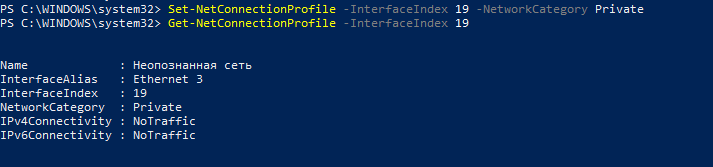

Set-NetConnectionProfile -InterfaceIndex 19 -NetworkCategory Private

Проверим, что профиль сети изменился:

Get-NetConnectionProfile -InterfaceIndex 19

Новые правила брандмауэра будут применены к интерфейсу в соответствии с назначенным профилем без перезагрузки.

Также вы можете изменить профиль сети сразу для всех сетевых адаптеров компьютера:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

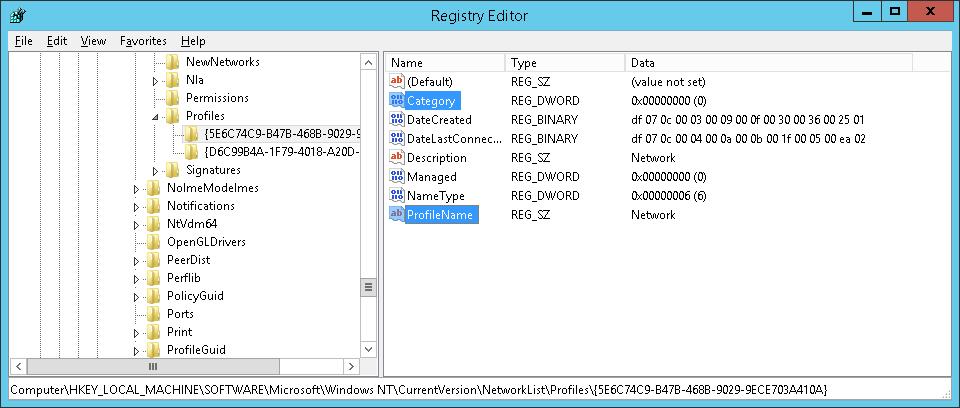

Изменить тип сети в Windows 10 через редактор реестра

Вы можете изменить тип сети через редактора реестра. Для этого нужно запустить regedit.exe и перейти в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles, в котором хранятся профили всех сетевых подключений.

Найти нужный профиль сети можно по имени в Центре управления сетями. Имя сети указано в ключе реестра ProfileName. Тип сети задается в параметре Category. Доступны следующие значения этого ключа:

- 0 — Общественная сеть (Public Network)

- 1 — Частная сеть (Private Network)

- 2 — Доменная сеть (Domain Network)

Измените значение ключа на нужный и перезагрузите компьютер.

Сменить профиль сети через политику безопасности

Еще один способ смены типа сети — редактор локальной политики безопасности (Local Security Policy).

ITСooky

IT-рецепты съедобные и не очень!

Развертываем офисную сеть на Windows Server 2012 R2

Неожиданно! Но толи кризис кончился (на самом деле нет), толи работодатели совсем страх потеряли (на самом деле да), толи продукты Microsoft подешевели (на самом деле чуть-чуть), но все проблемодатели хотят, чтобы у них стоял Windows Server!

Так что я дочитал книжку Проектирование сетевой инфраструктуры Windows Server 2008 (так то я её с 2011 читаю, но сейчас за две недели прочитал от начала до конца) и решил развернуть сеть, дополнительно усложнив задачу взяв Windows Server 2012 R2, и кстати книг по нему нету! Книга очень помогает не смотря ни на что, ни на какие опечатки и недопечатки!

Цена Вопроса

Попробовать ничего не стоит, зарегистрировав себе Windows ID можно скачать ISO ознакомительную версию Windows Server 2012 R2 работающею 180 дней, и ISO ознакомительную версию Windows 8.1 Корпоративная(Хотя для работы офиса достаточно версии Профессиональная) работающей 90 дней!

Если попадется другая версия её можно растянуть (совершенно официально) на 30 дней, что достаточно для ознакомления, продлевая до 3х раз, по окончании, период активации командой:

slmgr -rearm

Что это будет стоить для офиса

Цену железа я не учитываю, оно что для бсди что для винды должно быть специальным серверным(не дешевым). Единственное что для винды, нужен второй физический диск — она не делает копию системного раздела на тот же физический диск.

Для начала купим сам Windows Server 2012 R2

— ПО Windows Server 2012 R2 RUS OLP NL 2Proc (Бытует мнение, что RUS версия глючить… больше! Да и обшаться легче с английским меню, больше статей! И это фактические два сервера — лицензия позволяет запускать два сервера)

29 754

— лицензия на подключение 50-ти компьютеров и принтеров, любых устройств (считаю по самому невыгодному варианту покупка по одной штуке, а не пачкой)

49 999

Голый Сервер не выглядит таким уж дорогим,и предоставляет интересные возможности по управлению пользователями. Но вот дальше начинается — вы не подумавши решили установить еще и почтовый сервер, наверное у кого то возникла шизофреническая мысль что так безопаснее и стабильнее! Вот сами подумайте почтовый сервер провайдера где целый отдел еже секунду отбивает атаки злопыхателей и конкурентов, который всех собак в районе на этом съел, он разве не стабильнее, не безопаснее? Еще надо учитывать черные spam списки, в них легко попасть с локальным сервером!

— ПО Microsoft Exchange Server Standard 2013 (1 штука)

23 498

— лицензия на подключение 50-ти компьютеров (и это только к дешевой версии Standart)

122400

Уже некрасивая цифра получается. Потом вдруг вы решаете установить Microsoft SQL Server вот это даже объяснить не могу за чем!

— Microsoft SQL Server Standard Edition

29 118

— лицензия на подключение 50-ти компьютеров

378600

И так далее каждый чих оплачивается отдельно, плюс лицензия на каждого кто этот чих услышит! Но голый Windows Server Standart, все таки привлекателен для управления парком Windows компьютеров!

Установка

Буду устанавливать на VirtualBOX имея средненький процессор Intel i5-3470, и всего то 16 гигабайт памяти, уже можно не задумываться сколько виртуальных машин запущенно. В свойствах VM даем 2ядра, 2гига и 2 сетевых карты(режим Сетевой мост), подключаем скаченный ISO образ.

При установке я зачемто выбрал метод ввода Русский, лучше Английский оставить не трогать, далее выбираем Windows Server 2012 Standart Evaluation (Server with GUI) и пошла обычная установка как Windows 8.

Пароль должен выполнять требования сложности поэтому у меня он будет

123йцуЙЦУ

После загрузки меняем имя компьютера и настраиваем сетевые интерфейсы. До настроек легко добраться с клавиатуры

[win key] + [i]

и выбрать Control Panel

Тут все как обычно. Имя компьютера по желанию. А сетевые интерфейсы — отключаем ipv6 настраиваем ipv4:

Локальный смотрит на пользователей:

Выбираем сеть из диапазонов ассигнованных для локальных сетей 10.0.0.0 — 10.255.255.255, 172.16.0.0 — 172.31.255.255, 192.168.0.0 — 192.168.255.255 (это книга заговорила) с таким прицелом чтобы через 100 лет, когда вдруг надо будет маршрутизироваться в другую локальную сеть, чтобы они не совпали.

То что пусто то пусто, так задумывалось!

Второй адаптер тут данные провайдера IP,Шлюз,DNS если прямое подключение, или данные локальной сети в которую он смотрит.

Устанавливаем Контроллер Домена AD DS

В привычном месте Add roles не видно, но если присмотреться вон они, да и вызывается тем же значком «чемодан с тубусом»

Приступаем к установке везде Next в Add Roles and Featers ставим галочку на Active Directy Domain Services, на последней Install.

Установка завершилась, но ничего не происходит, но появилось какое-то сообщение. Жмем на нем Promte this server to a domaine controller

Тут выбираем Add new forest и пишем доменное имя например itcooky.www

На следующей странице оставляем как есть, просят назначит пароль для DSRM восстановления что-то новенькое!

DNS не трогаем Netbios не трогаем, что-то стал задумываться сервер, ничего не меняем NEXT в конце жмем Install, по путно устанавливается еще и DNS сервер.

Настраиваем DNS

В Server Manager на вкладке Local server что-то вообще не-то, то что нужно прячется справа вверху Tools > DNS

Все нужные зоны создались при установке. Жмем на ITCOOKYSERVER > Properties в Interfaces убираем внешний, не зачем его слушать.

Смотрим вкладку Forwarders здесь прописался DNS со внешнего интерфейса как положено.

Пока мы в DNS можно подпортить зоны добившись блокировки запретных URL. Добавляем на нашем DNS сервер Forward lookup zone > Add new zone все по умолчанию до Zone name тут пишем домен второго уровня блокируемого сайт (имя.ком). Добавляем в эту новую зону новую A запись New Host вот так

Так же обнуляем кэш DNS сервера Clear Cache и за одно делаем Update Server Data File не знаю какая связь но если перезагружать Winodws 8 он грузится с неработающим DNS (если выкл вкл ПК такого не происходит) и это один из шагов которые помогают его заставить работать, но сначала после перезагрузки надо выкл вкл сетевую карту елси это не поможет тогда уже с DNS.

Короче блокировка работает но это такой хилый и не надежный способ по сравнению с прозрачным прокси сервером на SQUID+SAM

Добавляем DHCP сервер

Через место описанное выше, Server Manager, добавляем роль DHCP сервера. Везде жмем Next. Опять появляться сообщение надо сделать Complete DHCP Configuration. Тут тоже ничего менять ненужно. В Tools выбираем DHCP. На IPv4 жмем правой мышью и выбираем добавить область New scope

Добавляем область по желанию с учетом что первые 20 адресов зарезервированы для сервера принтеров и тд.

На предложение настроить другие опции DHCP резко отказать. Настроим их сейчас выбрать в нашей области IP > Scope Options и добавим 003 Роутер и 006 DNS один и тот же IP нашего сервера — не забываем жать Add.

Далее нажимаем на нашу область правой мышью и выбираем Activate

Много еще чего надо добавить но уже хочется попробовать — что уже работает то!

Устанавливаем Windows 8.1 Корпортивный

Не установится без Windows ID и это Корпоротивная то версия. Аааа эээ неимоверно трудно вызывать меню в виртуальной машине — КРАЕВ НЕТУ. Я не понял как точно, но если поводить по правому краю, или постоять там курсором, или нажать оно иногда появляется!

К Биллу Метро! Жмем!

[winkey]+[R]

cmd

ipconfig

IP не тот, правильно я загрузил Winodws до того как активировал область на DHCP сервере, он поискал DHCP нашел дальний и взял у него

ipconfig /release

ipconfig /renew

Вот взял у того кого нужно

Попытаемся пингануть локальную сеть за Windows Server 2012 сервером

ping 192.168.1.2

Нет ответа, правильно, Windows Server 2012 еще не настроен как маршрутизатор, по той же причине(ну почти) нет интернета, а вот DNS работает имена разрешаются в IP адреса.

Теперь вводим компьютер в домен делаем:

[winkey]+[R]

PC info > Change Settings (там где имя компьютера) > Change (там где rename имя компьютора или домен) > галочку на Domain > пишем itcooky.www > OK > вводим Administrotor и его пароль > иииии

Перезагружаемся и входим! Windows опять предлагает под ID, но жмем на стрелку и заходим как доменный пользователь в качестве имени пишем ITCOOKY\Administrator

Администратору Домена эта пользовательская винда не дает открыть Explorer впрочем ничего из приложений не дает открыть, очень инетересно знать почему, потом узнаю!

У похоже это только в плитках, в раб.столе IE запускатся…

Настройка маршрутизации

Наша сеть 10.38.109.0 воткнута в сеть 192.168.1.0 Windows Server 2012 не заморачивается у него два интерфейса сетевых в той и этой сети поэтому у него все есть. Чтобы было у пользователей надо настроит маршрутизацию между этими сетями и не только на Windows Server 2012. Добавляем роль Remote access под этим именем прячется та часть что раньше была(в 2008) в Службы политики сети и доступа (Network Policy And Access Services). Везде жмем Next в Role servers ставим галочку на Routing и в конце Insall. Далее опять появляется сообщения жмем на Getting started и так далее.

Игнорируем её идем в Tools и выбираем Remote Access Manegement. Тут нажимаем Open RRAS Managеment (с права). Тут жмем ITCOOKYSERVER и выбираем Configure y Enable… На странице выбираем последнее Custom configuration на следующей Lan Routing.

Появляются новые вкладки в IPv4 > Static Routes прописываем как на картинке куда надо ходить за диапазоном 192.168.1.0

На маршрутизаторе 192.168.1.1 прописываем куда надо ходить за диапазоном 10.38.109.0, а как прописывать зависит от вашего маршрутизатора. Пошел пинг снаружи на 10.38.109.1

А 10.38.109.20 Windows 8 не пингуется у него отключено Общие Файлы и принтеры, что так же отрубает ICMP пакеты. Включил это в Network and Sharing Center — запинговался.

Компьюторы из двух сетей пингуют друг друга, но у сети 10.38.109.0 нет интернета, они гуляют под своими IP а шлюз 192.168.1.1 не дает интернет IPшникам не из своей подсети. Нужен NAT.

Настройка NAT

По старой 2008-ой привычке хочу установить Службы политики сети и доступа (Network Policy And Access Services) а он не нужен. C NAT у меня непонятки во первых он делает ненужным настройке Маршрутизации на Сервере, но все еще нужно настроить её на внешнем шлюзе. NAT дает всем компьютерам сети 10.38.109.0 пользоваться сервисами сети 192.168.1.0, но абсолютно зарубает все сети 192.168.1.0 если это не прописать в исключениях через проброс портов… а хотелось бы чтобы и роутинг был и NAT ну да ладно.

Идем в Tools > Routing and Remote Access и жмем на ITCOOKYSERVER и отключаем Disable Routing and Remote… это позволит с нова настроить маршрутизацию, выбираем Configure y Enable… На странице выбираем второе NAT далее Ethernet 2(смотрящий на ружу). Появились записи про NAT. У клиентов все заработало!

Далее если я из сети хочу зайти на 10.38.109.20 по RDP (да во-первых на нем надо разрешить удаленный доступ в свойствах) то я должен создать в записи Nat для Ethernet 2 в свойствах в Services and Ports проброс портов вот так:

Соответственно стучаться я должен по адресу внешнего интерфейся по соответствующему порту 192.168.1.177:35666!

Ну и Билл с ним! Считаю что все настроено для работы! Теперь идем к интересностям к шифрованию пакетов!

Настройка IPSec

Бытует мнение что если компьютеры сидят на одном свиче то можно перехватить их трафик узнать куда они заходят в интернет и даже собрать файлы передаваемые. Чтобы этого избежать Microsoft предлагает включить IPsec шифрование паката, но сразу оговаривается «опытному хакеру не состави труда» все равно перехватить, но это фраза уних перед каждой настройкой безопасности. Я к сожалению совсем не опытный и не хакер мне никак не удавалось без IPsec перехватить URL, или файл все программы sniffer-ы или ловят неинтересный разговор хостов с сервером, или не ловят вообще ничего — особенно платные вообще ничего!

Однако включим IPsec с помощью правил безопасного подключения. Идем в GPO нажимаем на наш домен выбираем Create GPO… даем какое нибудь понятное название типа IPSec Police и редактируем оную. в Конфигурации компьютора\Политики\Конфигурация Windows\Параметры Безопасноти\Брендмауре в режиме повышеннной безопасности… это место называется WFAS.

Добавляем новое правило. Все по умолчанию кроме имени. На всех включенных компьюторах (начиная с сервера) обновляем GPO командой:

gpupdate

На Windows 8 смотрим:

Видим правило IPsec всё IPsec включен и обеспечивает какую-то безопасность!

Только я еще надеялся что этот способ закрывает доступ бездоменным компьюторам, ан нет, если знаешь свой пароль зайдешь и из под бездаменного… на кой тогда вообще…

Не Настройка NAP

В Windwos Server есть еще один инструмент дискриминации подключения Networ Policy And Access Services (NAP). Он может принимать или не принимать подключения если на компьюторе пользователя, выключен файрвол, нет антивируса, нет последних апдейтов… то есть сценарий командировочного — отвечу как в том анектоде — Жена, что тебе привезти из отпуска? — Привози что хочешь сейчас все лечат… зачем этот NAP, кому он нужен, кто его ставит…

Настройка WSUS

Вот это полезная штука, Сервер сам скачивает все обновления для ПК и раздает их локально, но почему то WSUS надо отдельно скачивать с сайта Микрософт и вообще он работает по http — реклама сайта, реклама веб сервера?! Идем по ссылке www.microsoft.com/wsus вознкиает резонный вопрос гдe IE, нажимаем [winkey] вот он!

Тут же с горестью узнаешь что Microsoft Internet Explorer не доверяет Microsoft сайту, и не является инструментом для скачивания файлов — по умолчанию. Как с этим дебилизмом бороться не скажу, вы должны сами через это пройти, чтобы всю жизнь помнить кто есть Microsoft на сам деле!

Тааак… Вы поняли кто такой Microsoft, а теперь новость в Windows Server 2012 WSUS включен в роли сервера и с сайта не поставится! Добавляем роль Windows Server Update Services все по умолчанию надо только написать путь к папке где будут хранится апдейти — проводником папку выбрать НЕ ЛЬЗЯ! Разумно будет выбрать папку в другом разделе или на другом диске. Запускаем Tools > Windows Server Update Services ругается что нет папки которую написали в установке — за чем ты просишь написать пальцами, не даешь выбрать, если не создаешь её. Доразобравшись с папкой требуется доустановка, все по умолчанию тут пытаемся подключится к серверу обновления (долго). Далее выбираем нужные языки и продукты для обновлений — все Windows и Office уже выбраны. Синхронизация установлена «ручная» её надо будет запустить и сделать автоматической в настройках.

Во вкладке Options > Computers надо выбрать Use Group Policy or registry setting on computers что бы GPO разруливала.

Wsus заработал надо настроить пользователям его. Открываем Group Police Managment. Про GPO надо будет еще прочитать, удалю пока Defautl оставлю та что была под IPsec в неё и буду вносить изменения, она действует на всех Авторизованных пользователей(есть такая скрытая группа). В Computer Configuration > Polices > Administratev Tamplates > Windows Component > Windows Update редактриуем Specify Intranet Microsoft Update Service Location Properties включаем их Enable и указываем наш сервер:

Так же настраиваем Configure Automatic Updates

И включаем No auto-restart with logged on users for scheduled automatic updates installations выбираем Enable.

Перезагружаем пользовательский компьютер или обновляем у него администратором GPO

gpupdate /force

Вроде бы зафурычило, но почему то на сервере в WSUS не вижу во вкладке Computers хотябы одного статуса все нули. Пробовал:

wuauclt /detectnow

Не меняется ни чего, хотя на ПК пользователя вижу в log C:\Windows\WindowsUpdate.log ходит на сервер, но видимо обновлений нет, новых.

Настраиваем принтер

Для начала надо скачать драйвер для вашего принтера. Windows Server 2012 из-за своих настроек не даст все равно ничего скачать, сколько в них не капайся — то поиск на сайте не рабоатет то меню не показывается и так далее. Расшариваю на нем папку чтобы положить туда скачав с Windows 8. Принтер установлен теперь его расшариваем выбираем Printers Properties

Ставим галочки и пишем имя, в Additional Drivers ставим галочку на x86 он есть надо тока путь к нему указать. Во вкладки Securuty можно назначит группы которые могут печатать.

Идем в GPO User Configuration > Preference > Control Panel… > жмем правой мышь на Printer и New > Заполняем

Так же надо разрешить юзерам толи ставит драйверы толи подключатся к серверу идем в User Configuration > Policies > Administrative Templates > Control Panel > Printers и доводим Point and Print Restrictions до вида

Теперь обновляем GPO на сервере и на ПК

gpupdate

И оп появляется принтер, по умолчанию и работающий(был момент когда появлялся не работающий)!

Тут я так и не понял для вот такого подключения принтера нужна лицензия на устройство (CAL) или нет — потому что специальной роли Print Services для сервера я не ставил, и расшарить принтер я могу и на не сервере, и в GPO прописать — видимо тут кал не нужен!

Настраиваем EFS

Это шифрование файлов, помогает защитить их от чтения при загрузки с другой ОС. Но прежде чем её включать настроем агент DRA учетку которая сможет читать чужые зашифрованные файлы (сразу скажу что это способ работает для файлов пользователей оказавшихся на сервере, прочитать зашифрованные файлы на пользовательском компьюторе под учеткой с DRA — НЕ ЛЬЗЯ! Ну или помогите, как?).

Устанавливаем роль сервера Active Directory Certificate Services все по умолчанию. Опять появляется это сообщенеи до настроить после настройки тут тоже по умолчанию галочку на Certifacate Athurity

Теперь под учеткой Админа на Сервере делаем DRA для Админа (или для любой другой учетки лишь бы админа домена). Идем в GPO в наше по умолчанию политику котрая стала IPsec Police > Computer Configuration > Polices > Windows Settings > Security Settings и открываем Public Key Polices а там включаем Certificate Services Client — Auto Enrollemnt

Там же нажимаем правой мышью на папке Encrypting File System и выбираем Create Data Recovery Agent

Microsoft очень боится DRA агента и советует чтобы пароль вводили два человека по полам и никто не знал полного пароля — чтобы никто не смог прочитать файлы пользоватля… как будто самый младший админ не может сбросить пароль пользователя и войти под ним и прочитать все секреты ХА!

Там же в GPO настраиваем пользователям шифрование в Computer Configure > Polices > Windows Settings > Security Settings >Public Key Polices > Encrypting File System нажимаем Properties настраиваем, по сравнению с 2008 исчезло шифрование файла подкачки, и можно шифровать только папку Документы?!

К тому же надо настроить еще пару параметров в GPO тут Computer Configure > Polices > Administartiv Templates > Network > Offline Files> Encrypt The Offline Files Cache чтобы шифровать автономные файлы Enable.

И Computer Configure > Polices > Administartiv Templates > Windows Components > Search > allow Indexing Of Encrypted Files отключаем индексирование зашифрованных файлов, а вообщем в Windows Server 2012 нет уже это настройки!

Обновляем GPO, и добавляем тестового пользователя!

Заходим под новым доменным пользователем. Все файлы которые создаются в папке Documents имеют зеленый цвет названия. В других папках нет, но файлы можно зашифровать через их Propertis > Advenced

Выходим на ПК пользователя под доменным Администратором — Ничего не читается, и не дает скопировать на сервер.

Теперь загрузимся с Ubuntu и попытаемся открыт то что в зашифрованной папке

Не открывается и это уже хорошо! Только внимание шифруется не папка а каждый файл в нутри, прежде чем его кому то послать в свойствах надо убрать галку шифровать, как мне кажется.

Так все таки, как прочитать зашифрованные файлы если пользователь забыл пароль?

Надо на учетке пользователя сделать Reset password подождать пять минут, и зайти как пользователь прочитать файлы или скопировать их на Сервер — это способ работает если ПК живой и подключен к серверу.

Еще можно вынут жетский диск из локального ПК и подключить к Серверу, на виртуальке это проделал все читается. ПОЧЕМУ НЕЛЬЗЯ DRAЧИТЬ ПОД АДМИНОМ НА ПОЛЬЗОВАТЕЛЬСКОМ ПК.

Вродебы все нужное работает…

…продолжение следует читаю Администрирование Windows Servera 2008 с учетом версии R2