- Windows server 2012 политика паролей домена

- Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

- Windows server 2012 политика паролей домена

- Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

- Политики управления паролями Fine-Grained Password Policies

- Настройка Fine-Grained Password Policies в Windows Server 2012 R2

- Настройка политики Fine-Grained Password Policy с помощью PowerShell

Windows server 2012 политика паролей домена

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

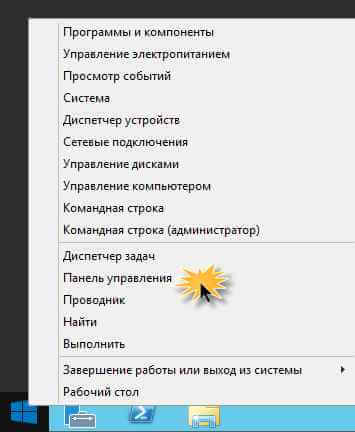

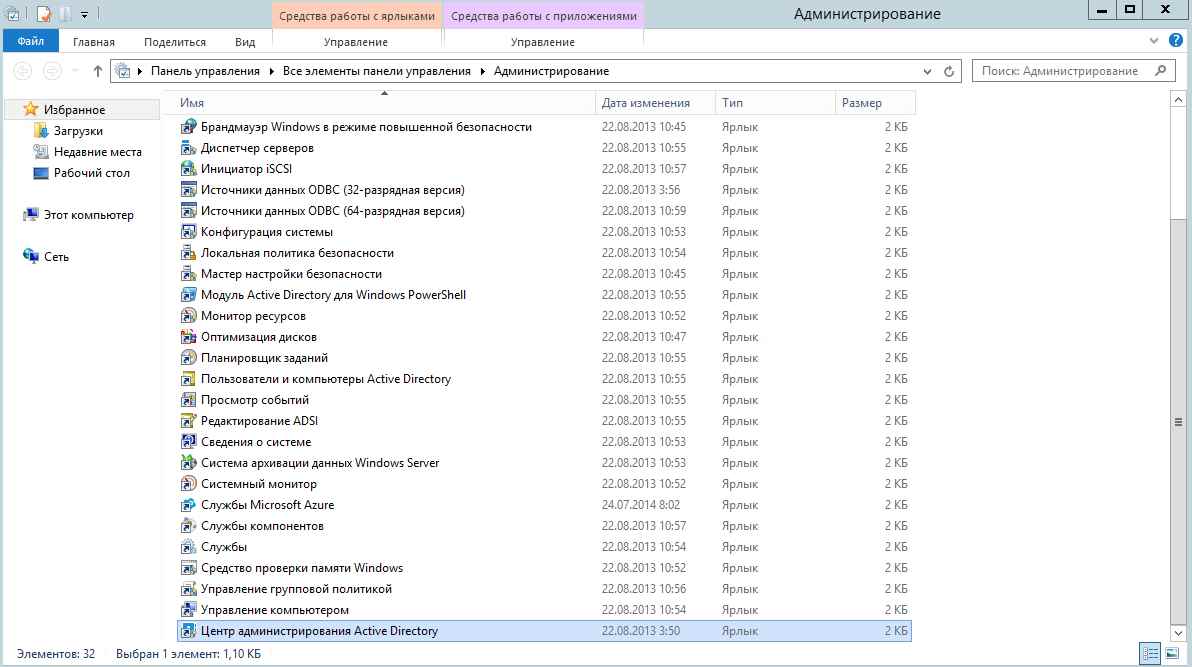

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

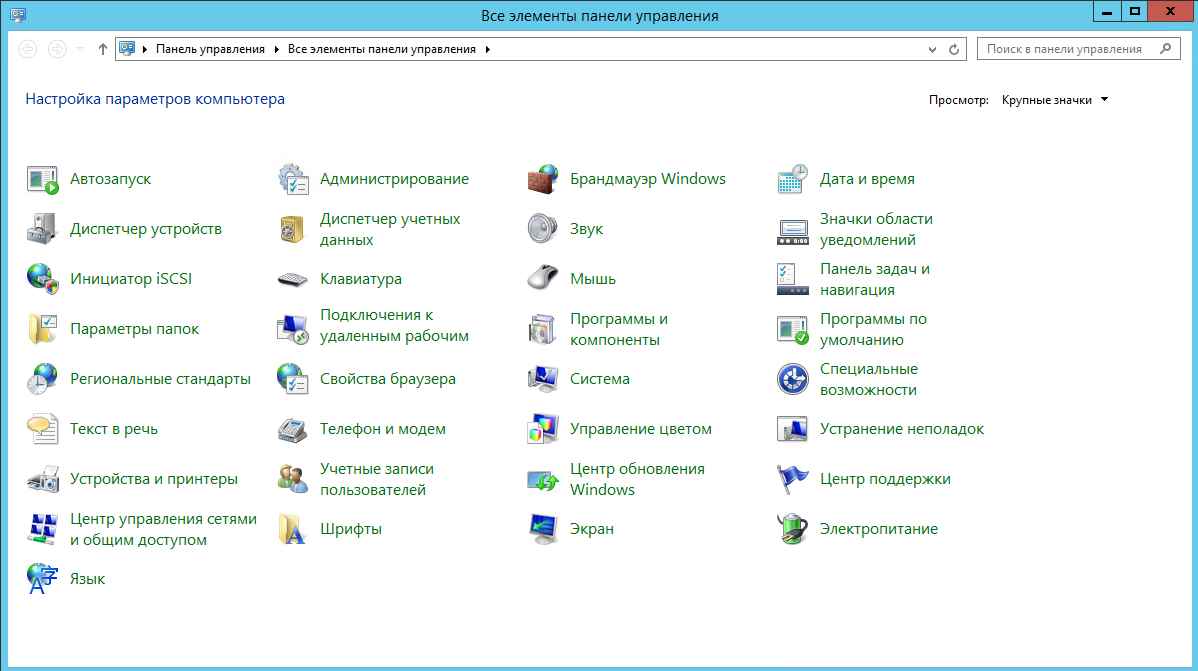

Дальше Администрирование-Центр Администрирования.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

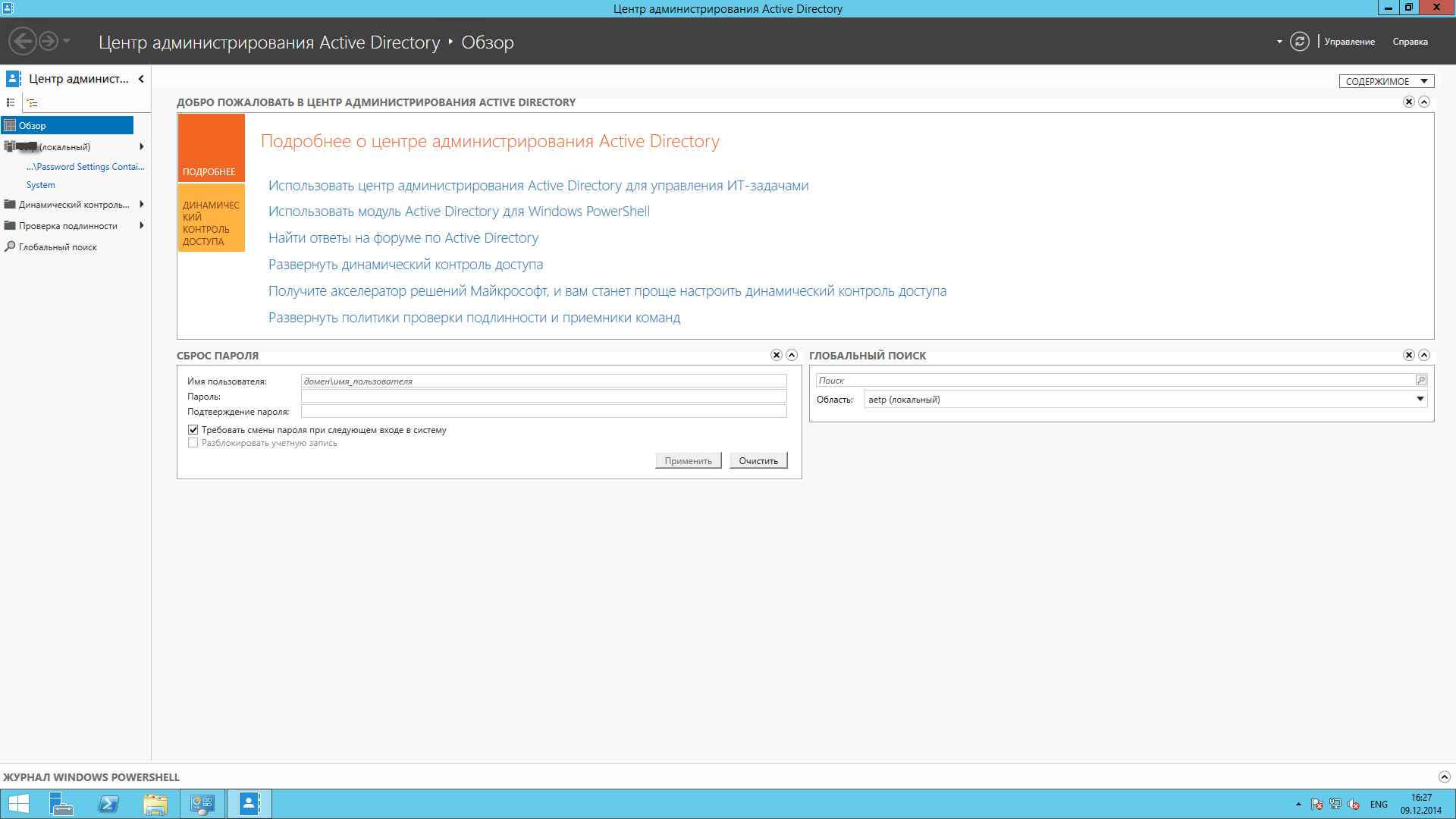

Либо можете ввести в окне «Выполнить» сокращенную аббревиатуру dsac.exe.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

У вас откроется «Центр администрирования Active Directory», как видите оснастка очень похожа, на начальную «Диспетчер серверов»

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

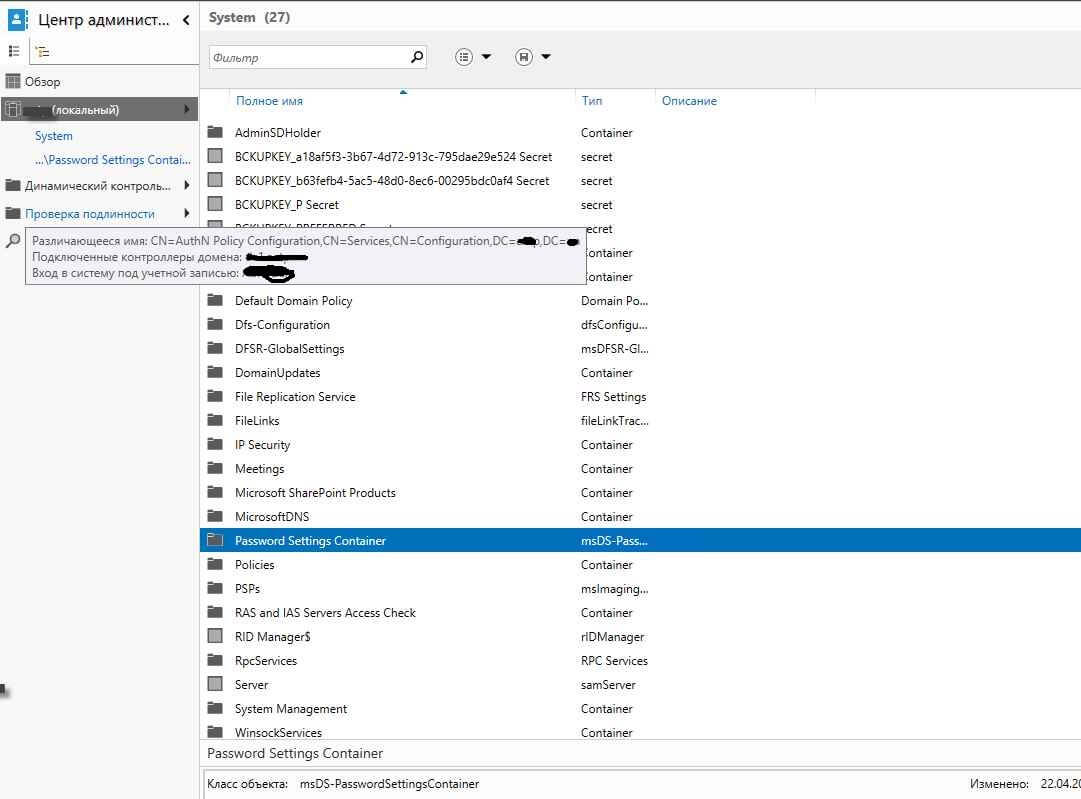

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

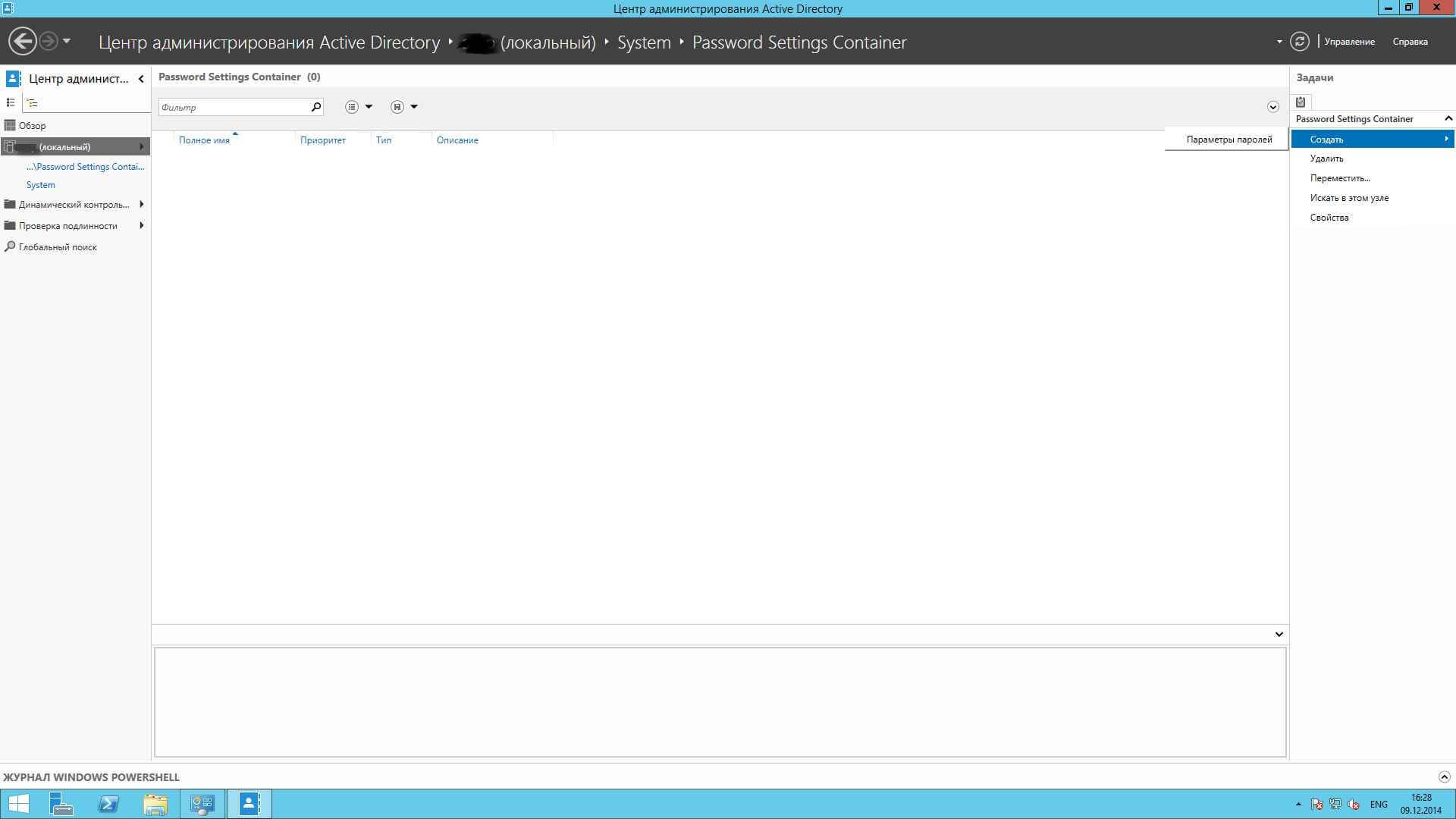

Справа нажимаем создать-Параметры паролей.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Windows server 2012 политика паролей домена

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

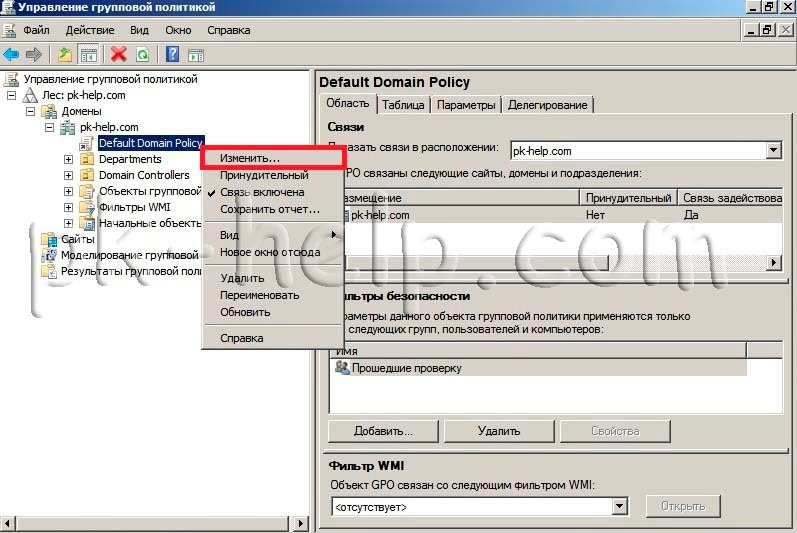

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

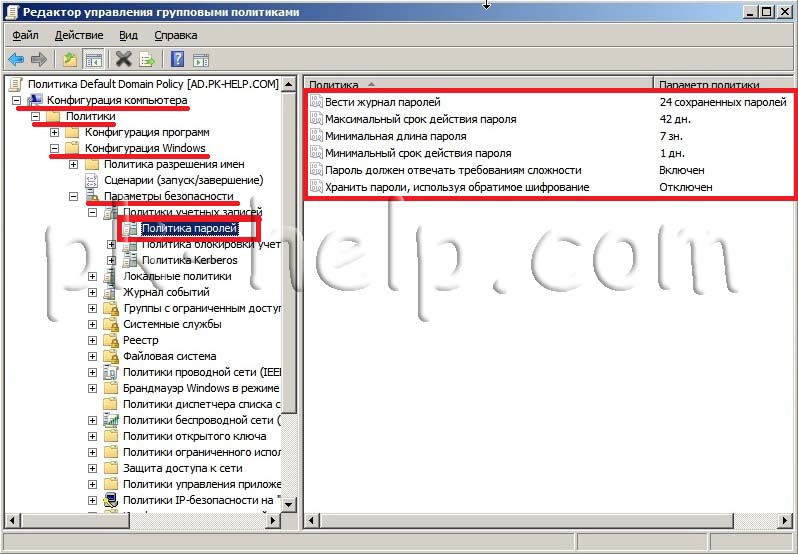

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements | Включена/ Отключена | |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

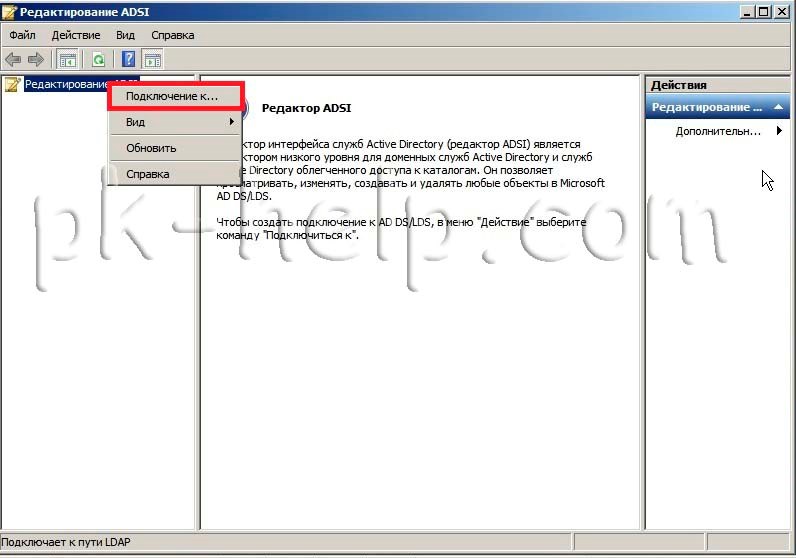

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

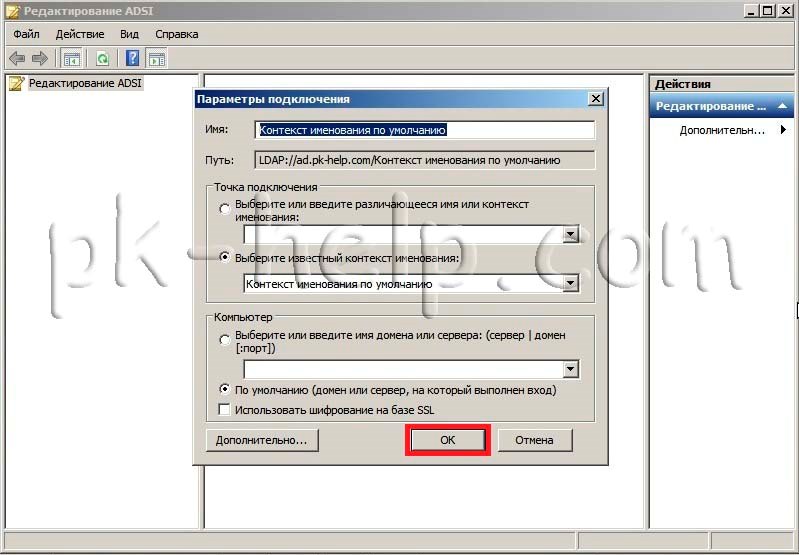

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

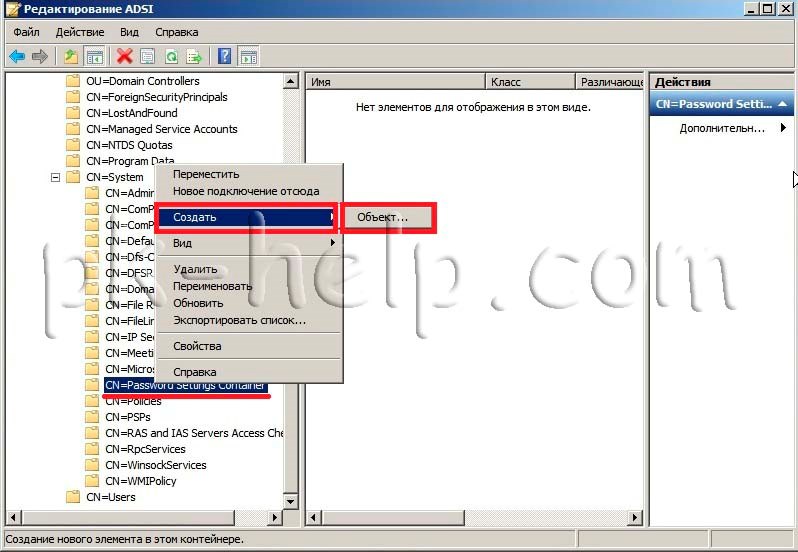

Далее зайдите по пути «DC= «- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

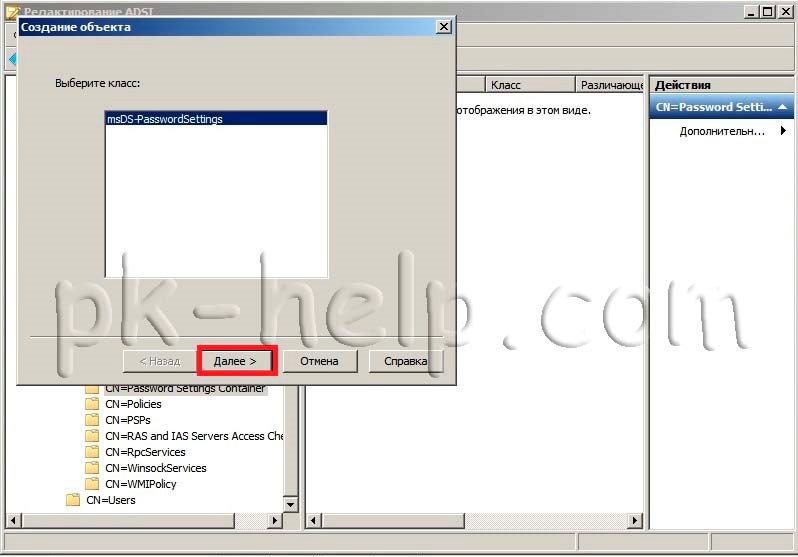

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

| Имя атрибута | Краткое описание | Возможные значения |

| Cn | Любое допустимое имя Windows | |

| msDS-PasswordSettingsPrecedence | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. | Больше 0 |

| msDS-PasswordReversibleEncryptionEnabled | Статус обратимого шифрования пароля для учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – FALSE) |

| msDS-PasswordHistoryLength | Длина журнала пароля для учетных записей пользователей | От 0 до 1024 |

| msDS-PasswordComplexityEnabled | Состояние сложности паролей учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – TRUE) |

| msDS-MinimumPasswordLength | Минимальная длина паролей учетных записей пользователей | От 0 до 255 |

| msDS-MinimumPasswordAge | Минимальный срок действия паролей учетных записей пользователей | От 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge (Например 1:00:00:00 -1 день) |

| msDS-MaximumPasswordAge | Максимальный срок действия паролей учетных записей пользователей |

(Например 90:00:00:00 — 90 дней) |

| msDS-LockoutThreshold | Количество попыток ввода неверного пароля после которого учетная запись будет заблокирована | От 0 до 65535 |

| msDS-LockoutObservationWindow | Через это время счетчик количества попыток ввода неверного пароля будет обнулен |

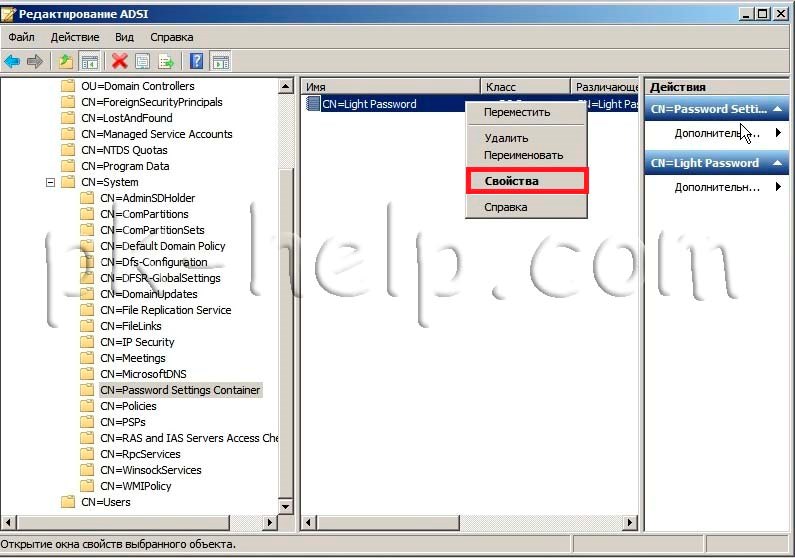

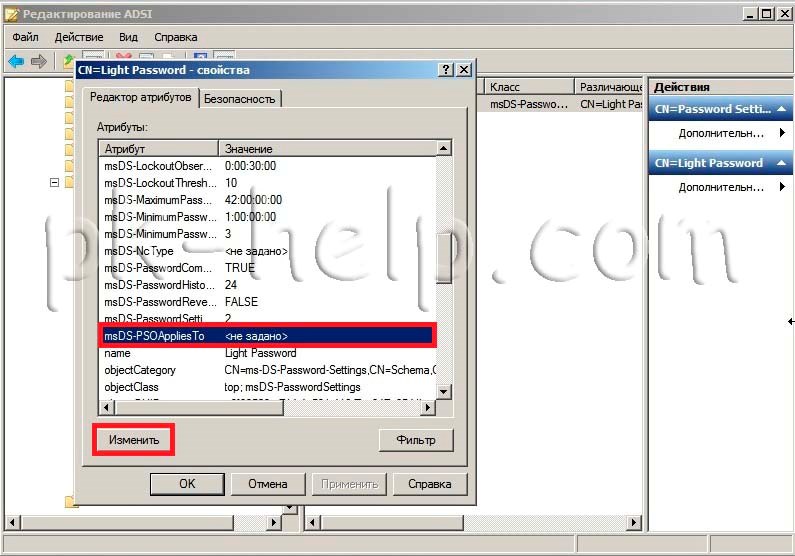

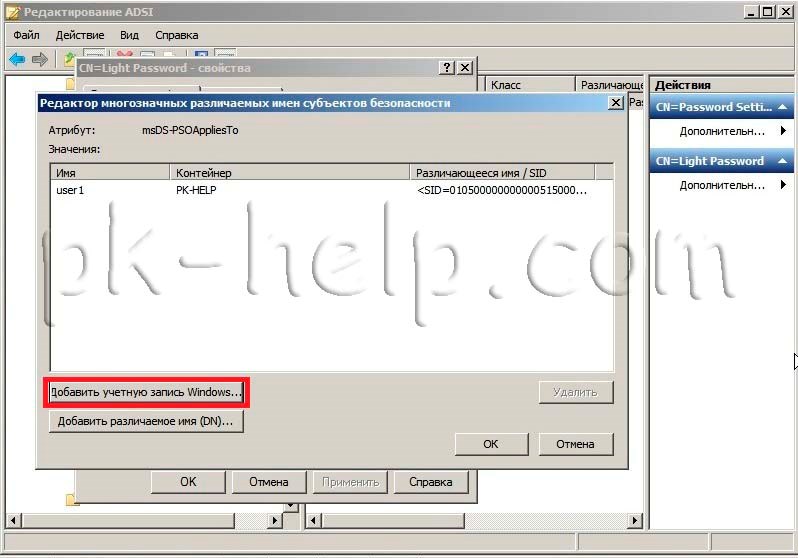

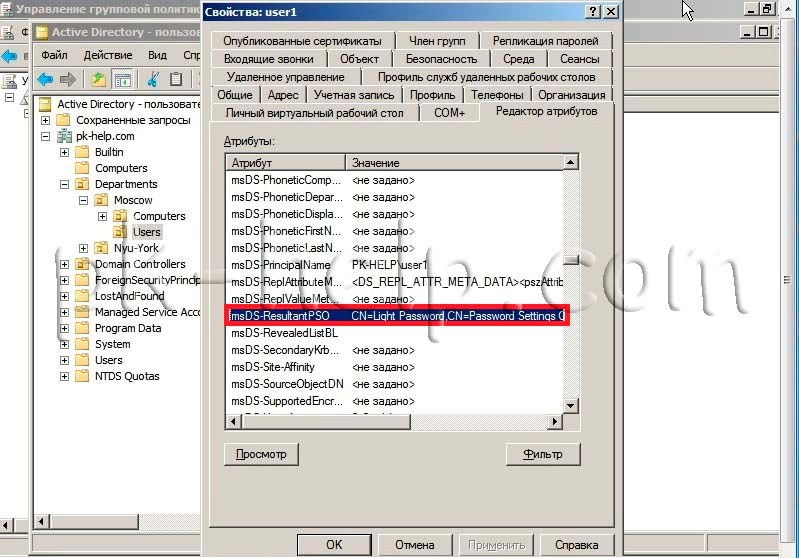

(Например 0:00:30:00 -30 минут) После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«. В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«. В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«. Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object. Если все указано верно настройку политик паролей PSO можно считать успешно завершенной. Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности. В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2. Политики управления паролями Fine-Grained Password PoliciesВ Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются. К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess). Основные требования для использования множественных политик паролей FGPP в домене:

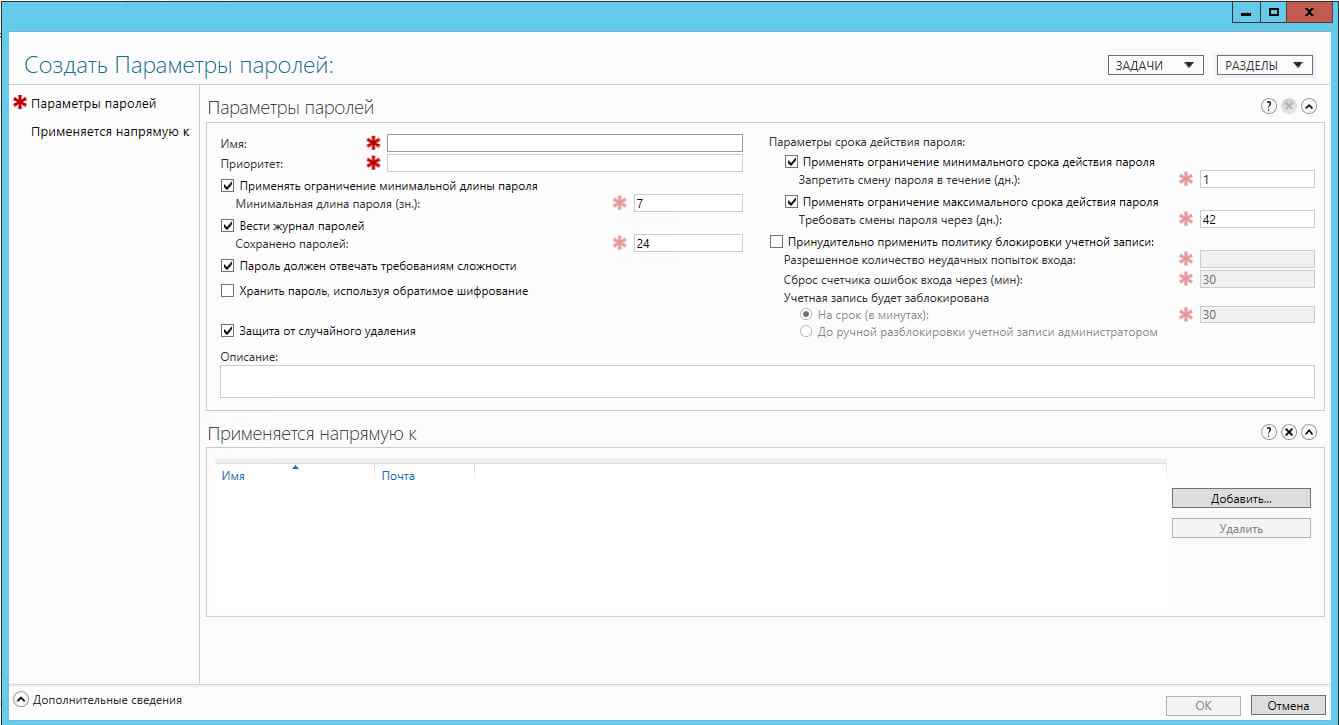

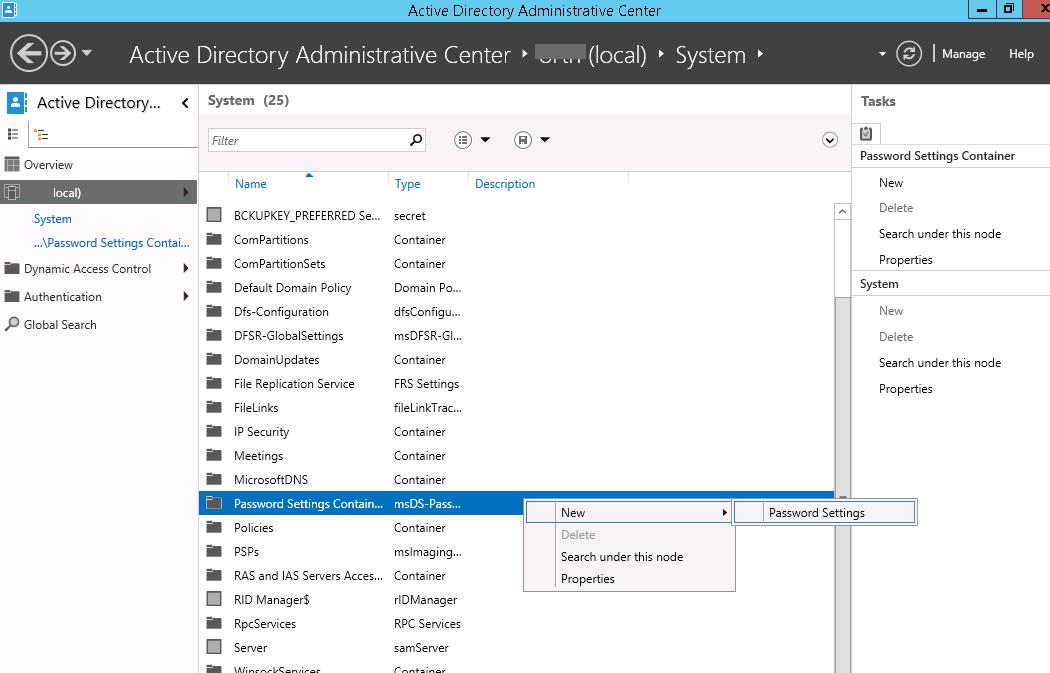

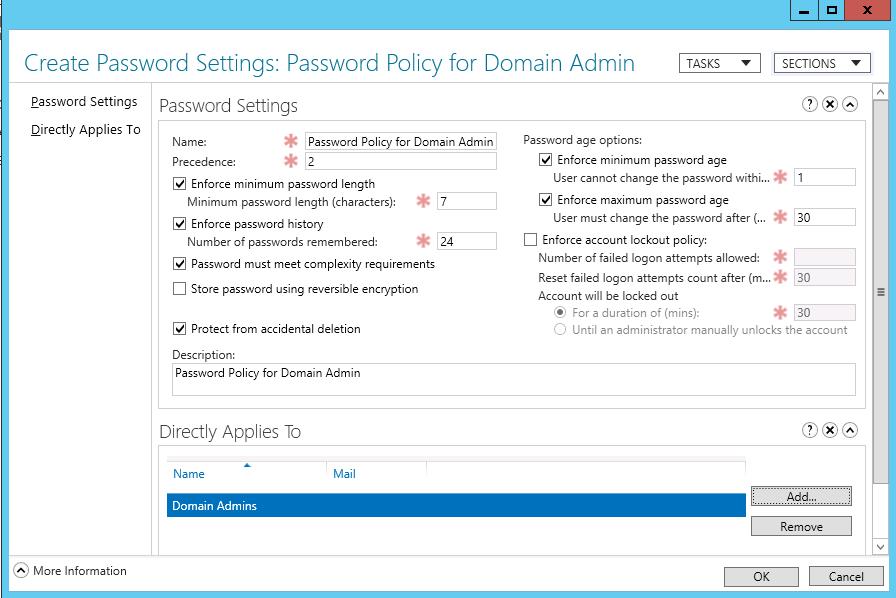

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe. Настройка Fine-Grained Password Policies в Windows Server 2012 R2В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins. Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence. Примечание.

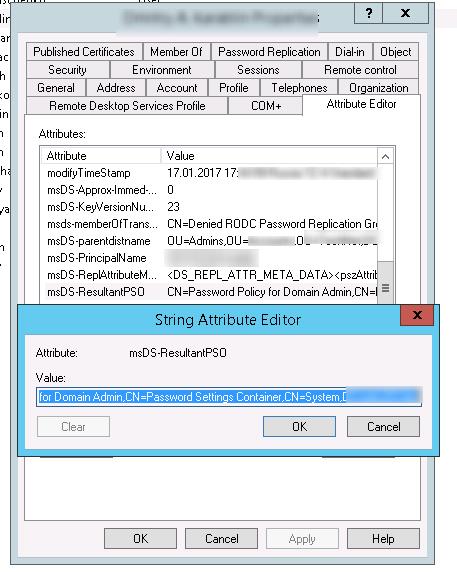

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику. С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed. Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

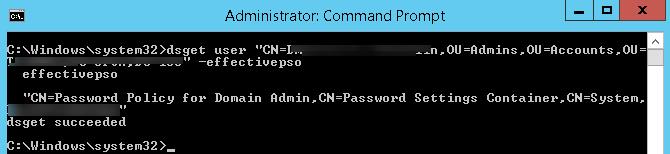

dsget user «CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru» –effectivepso Настройка политики Fine-Grained Password Policy с помощью PowerShellЕстественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell: Создадим политику: New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false Назначим политику на группу пользователей: Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins” |

Также действующую политику PSO для пользователя можно получить с помощью dsget:

Также действующую политику PSO для пользователя можно получить с помощью dsget: