- Windows server 2012 понижение контроллера домена

- Схема сети с неработающим контроллером в AD

- Удаляем контроллер с помощью NTDSutil

- Как понизить контроллер домена и удалить роль AD DS

- Подготовка системы

- Перенос ролей контроллера домена

- Проверка состояния AD

- Понижение контроллера домена

- Графика

- Powershell

- Удаление роли AD DS

- Графика

- Powershell

- Вывод сервера из домена

- Графика

- Powershell

- Вопросы и ответы

- Передача ролей FSMO в Windows Server 2012 R2

Windows server 2012 понижение контроллера домена

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

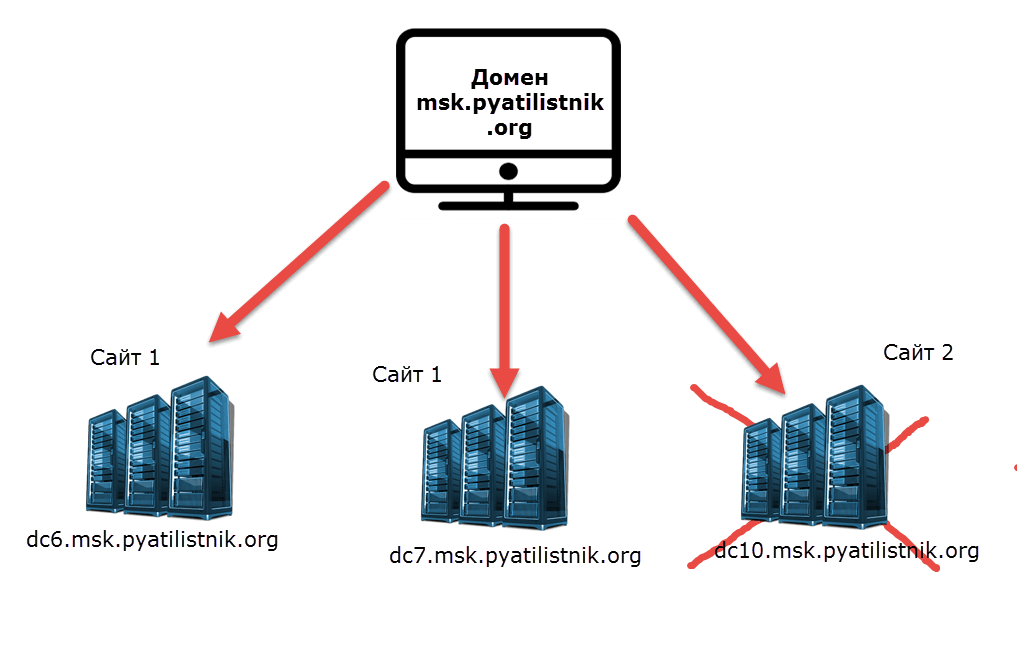

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

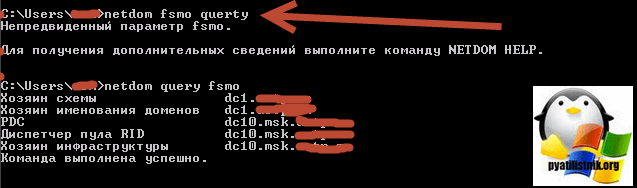

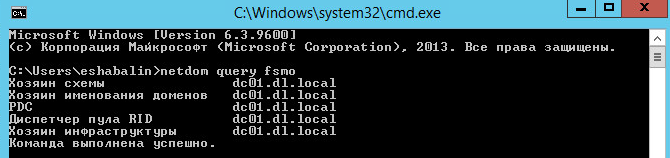

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

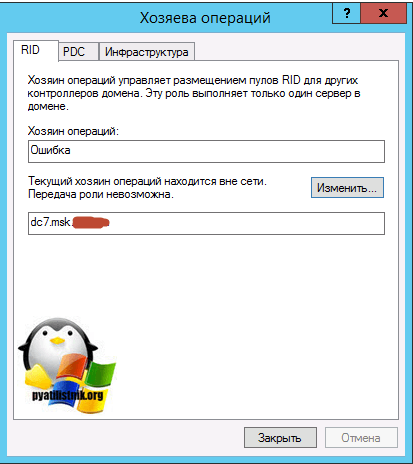

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

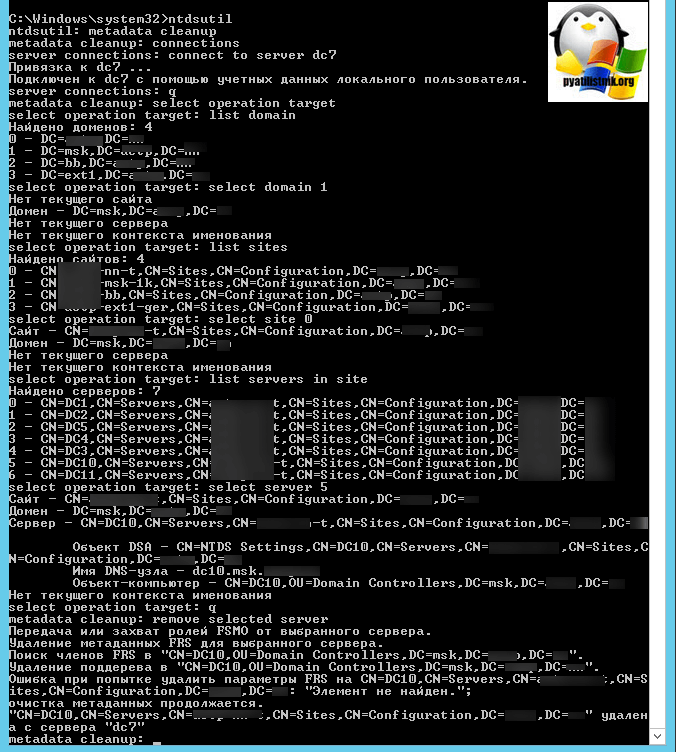

Удаляем контроллер с помощью NTDSutil

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

У вас появится предупреждение, что «Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.»

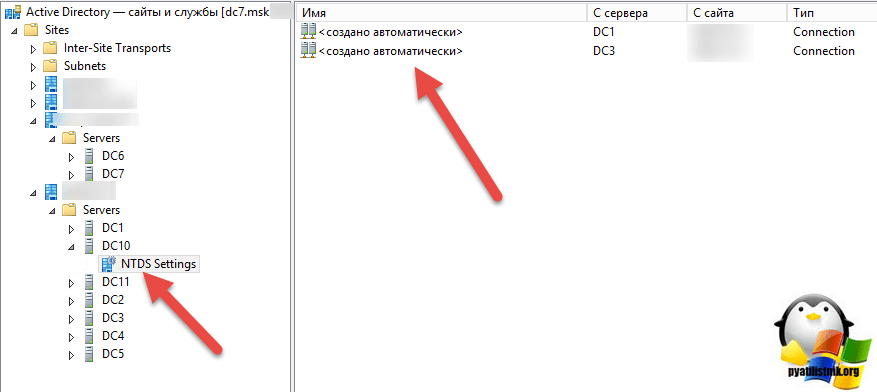

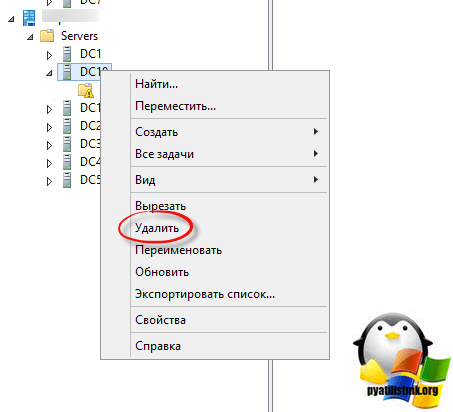

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

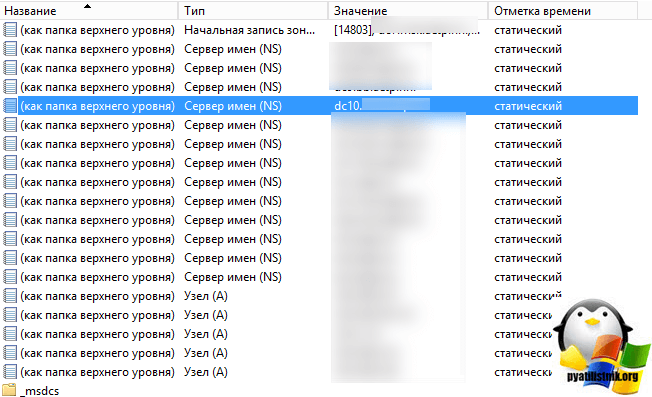

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи «Сервер имен (NS)»,

так же посмотрите папк:

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

Как понизить контроллер домена и удалить роль AD DS

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитываем 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

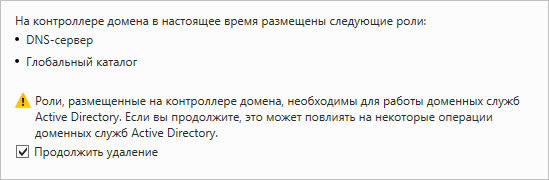

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

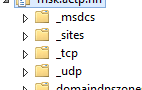

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

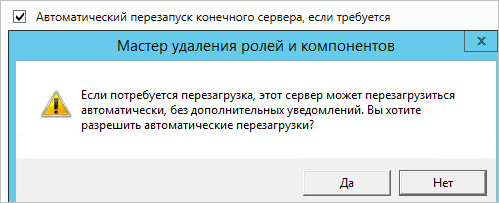

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Перезагружаем сервер:

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

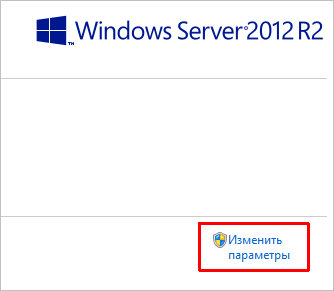

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

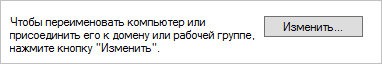

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

Передача ролей FSMO в Windows Server 2012 R2

Роли контроллера домена формируются при создании нового домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Передача ролей FSMO требуются в исключительных случаях. Microsoft рекомендует осуществлять передачу ролей в перечисленных ниже случаях:

1. Понижение роли контроллера домена с целью вывода сервера из эксплуатации;

2. Временное отключение контроллера домена.

Захват ролей FSMO осуществляется, если:

1. Роль была принудительно понижена с помощью команды dcpromo /forceremoval.

2. На контролере домена, являвшемся хозяином роли FSMO, не функционирует ОС;

3. В работе текущего хозяина FSMO возникли проблемы, влияющие на работоспособность, присущих данной роли, и не дающие выполнить передачу роли;

Кратко вспомним основные роли мастеров операций (FSMO роли) и рассмотрим что будет, если у нас недоступна какая-то из ролей.

Хозяин схемы (Schema master) – не сможем произвести модификацию схемы. Схему модифицируют единичными случаями раз в несколько лет: установка новой версии ОС для доменов, установка Exchange, иногда других приложений.

Хозяин именования домена(Domain naming master) – не сможем добавить или удалить новый домен.

Хозяин RID (RID Master) – через некоторый, и что важно для реальной жизни, довольно длительный промежуток времени не сможем заводить новых пользователей и группы. Лимит жизни до 500 пользователей или групп. Есть организации, где людей работает всего 100 человек.

Эмулятор PDC(PDC emulator) – клиенты до 2000 windows не смогут попадать в домен плюс некоторые послабления при вводе неправильного пароля пользователем. синхронизация времени не остановится, но ошибки в event log обеспечены.

Хозяин инфраструктуры (Infrastructure Master) – если у нас много доменов, на контроллерах домена, которые не глобальные каталоги может нарушаться членство в локальных группах домена.

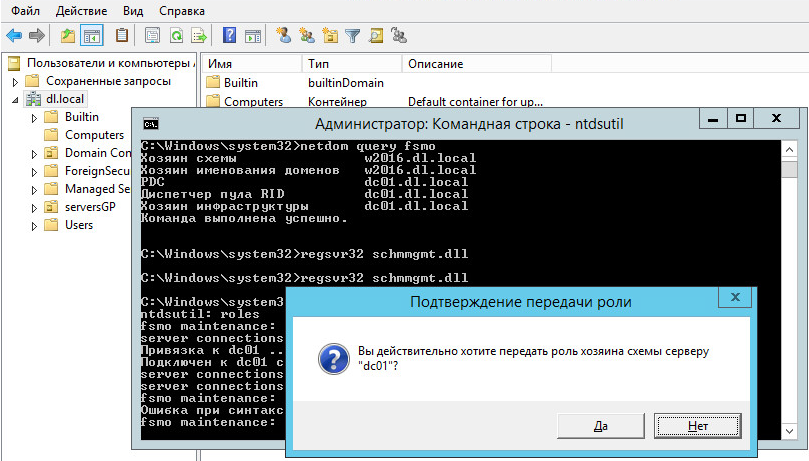

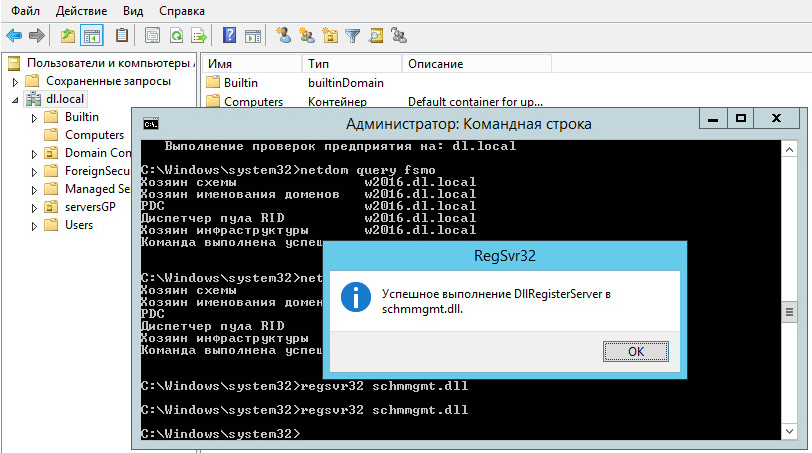

Передачу ролей FSMO в Windows Server 2012 R2, начинать стоит с команды netdom query fsmo, которая покажет кто является текущим хозяином ролей FSMO в домене.

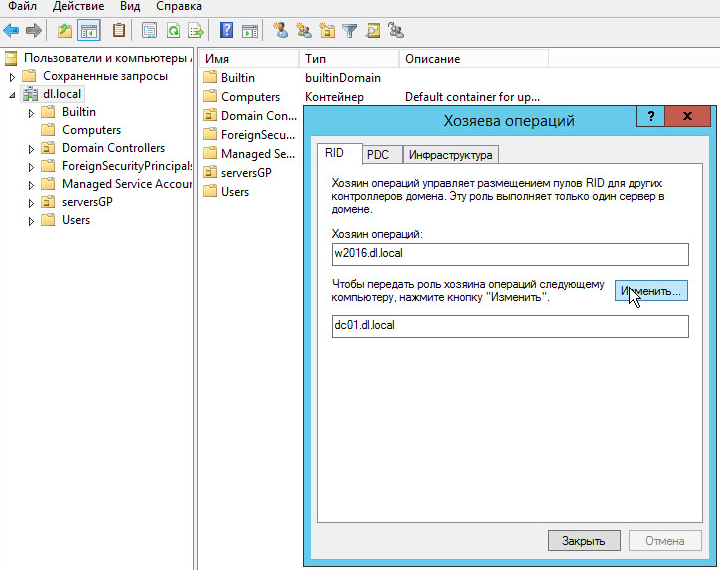

Имеется два вида передачи ролей FSMO в Windows Server 2012 R2. Первый, это передача ролей FSMO при помощи оснасток управления Active Directory.

Для того чтобы передать роли уровня домена, такие как (PDC Emulator, RID Master и Infrastructure Master) необходимо использовать оснастку Active Directory «Пользователи и компьютеры». Заходим на контроллер домена, которому хотим передать роли и запускаем оснастку и нажав правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

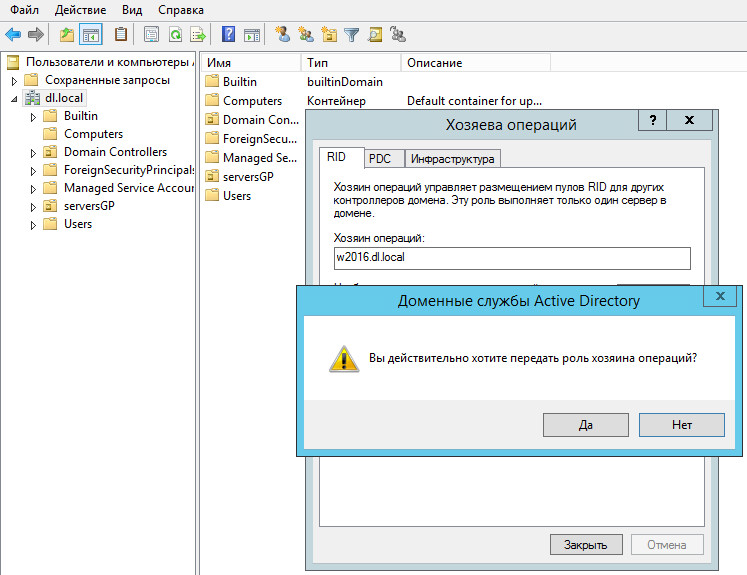

Далее выбираем нужную роль (в примере это RID Master) и нажимаем кнопку «Изменить».

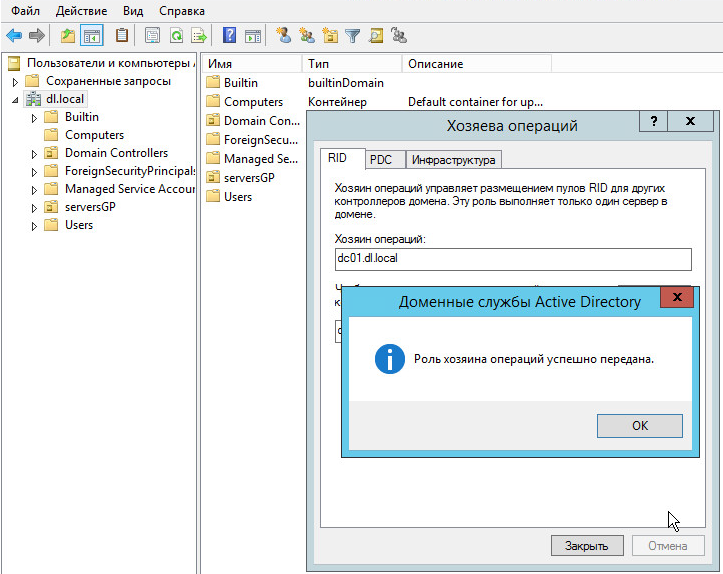

Далее, обязательно подтверждаем перенос роли.

Все роль передана. Аналогично передаем остальные две роли доступные в оснастке управления Active Directory (PDC Emulator, Infrastructure Master)

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust).

Чуть сложнее с передачей роли Schema Master. Для её передачи необходимо сначала зарегистрировать в системе библиотеку управления схемой Active Directory. для этого необходимо ввести команду regsvr32 schmmgmt.dll в командной строке. Далее открываем консоль MMC и добавляем в нее оснастку Схема Active Directory и действуем аналогично предыдущем примере.

Второй способ передачи ролей FSMO осуществляется при помощи утилиты Ntdsutil.

ntdsutil это утилита командной строки, предназначенная для обслуживания Active Directory, также в число ее возможностей входит захват и передача ролей FSMO.

Для передачи необходимо зайти на контроллер домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

ntdsutil

roles

connections

connect to server

q

После успешного подключения к серверу, получаем приглашение к управлению ролями (fsmo maintenance):

transfer domain naming master — передача роли хозяина доменных имен.

transfer infrastructure master — передача роли хозяина инфраструктуры;

transfer rid master — передача роли хозяина RID;

transfer schema master — передача роли хозяина схемы;

transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Принудительное назначение ролей FSMO при помощи Ntdsutil:

Принудительное захват или назначение ролей FSMO осуществляется в случае выхода из строя сервера и невозможностью его восстановления. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

ntdsutil

roles

connections

connect to server

q

Для захвата ролей FSMO используется команда seize

seize domain naming master — захват роли хозяина доменных имен;

seize infrastructure master — захват роли хозяина инфраструктуры;

seize rid master — захват роли хозяина RID;

seize schema master — захват роли хозяина схемы;

seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008 R2 команда для захвата роли хозяина доменных имен seize naming master.

Моменты, которые необходимо учесть при передаче или захвате ролей:

• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• Не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, потому, что при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil, используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft.