- Windows server 2012 r2 active directory schema

- Что такое схема Active Directory (схема AD)

- Запуск оснастки схема Active Directory

- Active Directory Schema (AD Schema)

- Разворачиваем контроллер домена на базе Windows Server 2012 R2. Настройка служб AD DS, DNS, DHCP.

- Установка Windows Server 2012 R2 и настройка

- Разворачиваем службы Active Directory + DNS

- Поднимаем службу DHCP и выполняем настройку ее

Windows server 2012 r2 active directory schema

Что такое схема Active Directory (схема AD)

Схема Microsoft Active Directory содержит формальные определения каждого класса объектов, которые могут быть созданы в лесу Active Directory. Схема также содержит формальные определения каждого атрибута, который может существовать в объекте Active Directory. Чтобы посмотреть содержимое схемы AD, можно использовать много различных утилит, как встроенных, так и внешних, подробнее как смотреть схему Activr Directory я уже писал.

Запуск оснастки схема Active Directory

Если вы запустите диспетчер серверов, то вы не сможете найти такую оснастку, по неведомой мне причине разработчики не захотели ее отображать, для того чтобы это исправить вам необходимо выполнить регистрацию определенной библиотеки.

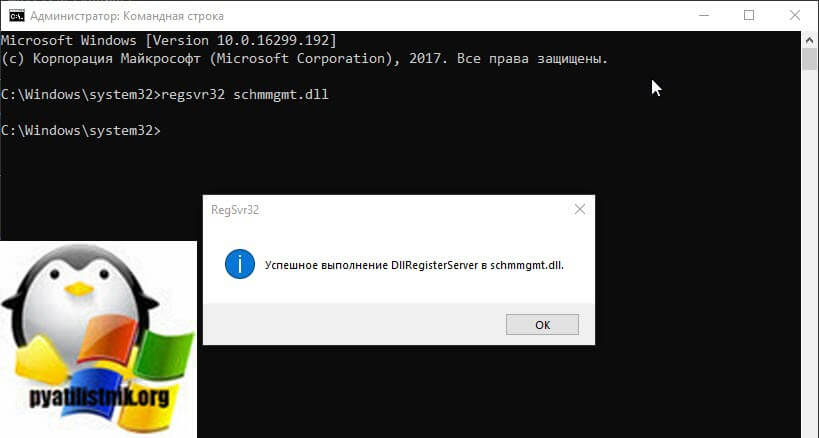

Я все свои действия буду производить в Windows Server 2019. И так откройте командную строку от имени администратора и введите команду:

Видим, что произошло «Успешное выполнение DllRegisterServer в schmmgmt.dll«.

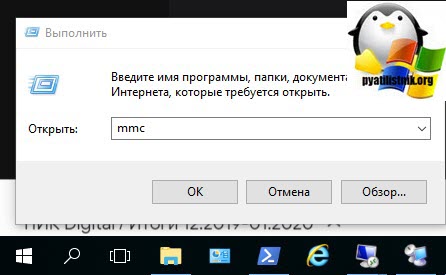

Далее вам необходимо запустить окно выполнить и ввести mmc.

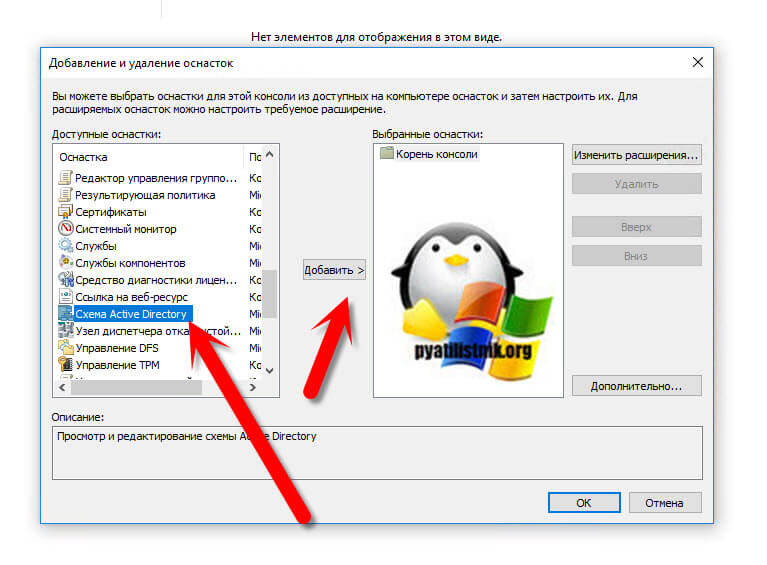

Откройте меню «Файл — Добавить или удалить оснастку», кто постоянно это делает, тот может помнить сочетание клавиш «Ctrl+M».

Находим в списке доступных оснасток «Схема Active Directory» и добавляем ее с помощью кнопки в правую область.

Теперь можно просто нажать «Ок»

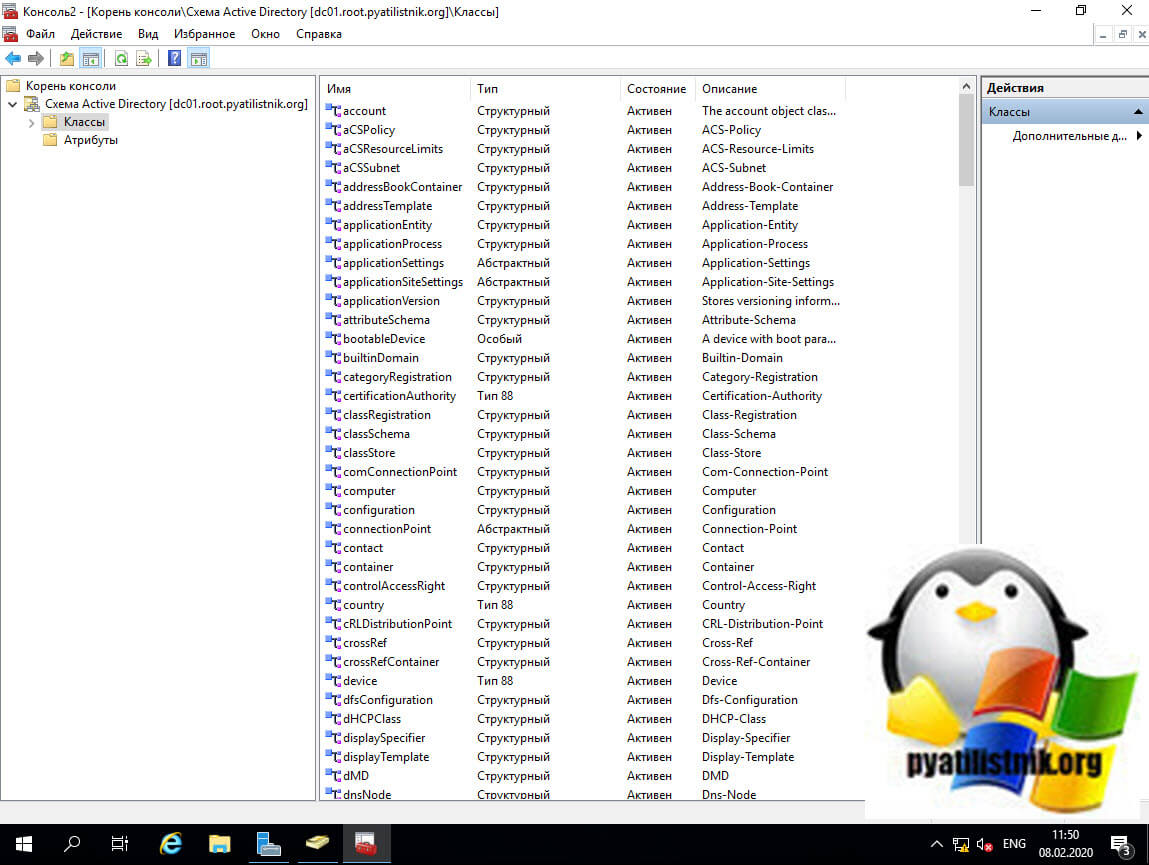

В результате чего у вас будет произведено подключение к серверу мастера схемы, тот кто держит эту роль FSMO. В моем примере, это dc01.root.pyatilistnik.org. Сама оснастка разбивает схему на два раздела:

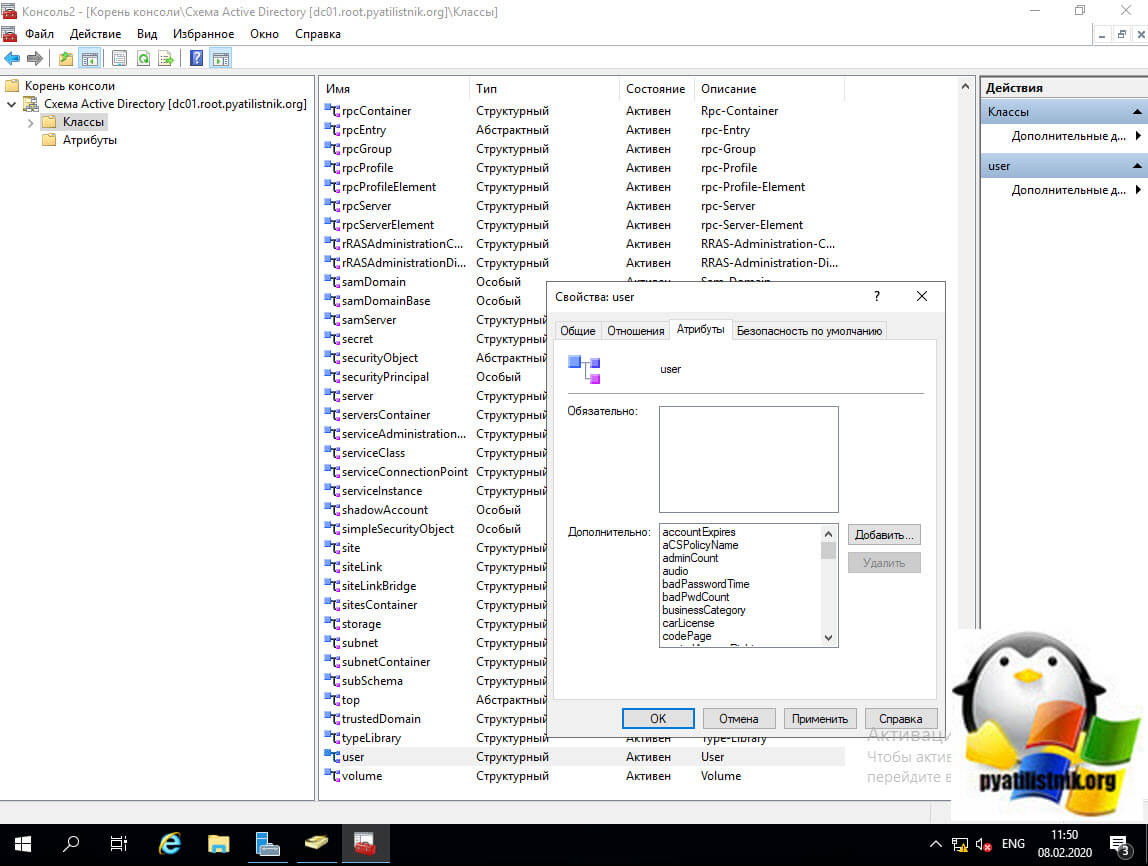

Перед вами список классов, это так сказать главные сущности в Active Directory.

Вот вам пример свойств у всем известного класса «User». Тут можно посмотреть какими атрибутами обладает данный класс и многое другое.

Теперь перейдите в раздел атрибутов. Тут будет список повнушительнее, хочу отметить что за время вашей профессиональной работы вам не раз придется тут создавать новые атрибуты и тем самым расширять схему Active Directory. В своем примере я вам покажу свойства всем известного атрибута SamAccountName. У атрибута есть такие свойства:

- описание

- Общее имя

- X.500.OID

- Синтаксис

- Минимум

- Максимум

- Индексировать атрибут

- Выполнять разрешение неоднозначных имен (ANR)

- Реплицировать этот атрибут в глобальный каталог

- Индексировать атрибут для контейнерного поиска

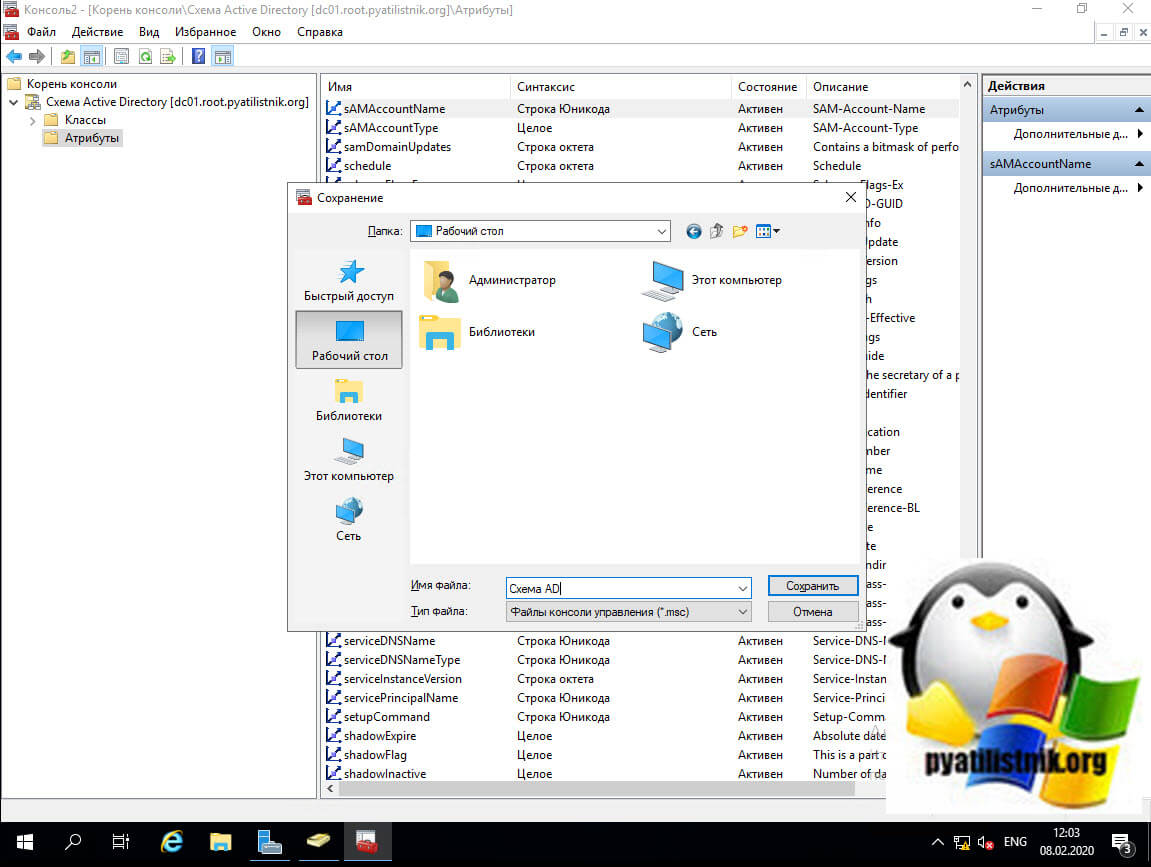

Если вы часто используете оснастку «Схема Active Directory», то я вам советую ее сохранить в виде консоли mmc. Для этого в меню «Файл — Сохранить как» выберите соответствующий пункт.

Указываете нужное имя для данной mmc консоли и место ее сохранения.

На выходе вы получите ярлык, при необходимости в его свойствах вы можете изменить его значок.

Active Directory Schema (AD Schema)

The Microsoft Active Directory schema contains formal definitions of every object class that can be created in an Active Directory forest. The schema also contains formal definitions of every attribute that can exist in an Active Directory object. This section provides the reference for each schema object and provides a brief explanation of the attributes, classes, and other objects that make up the Active Directory schema.

The following documentation contains the programming reference for Active Directory schema. If you are an end-user attempting to debug a printer error, try searching on the Microsoft community site. If you are a developer looking for a general overview of Active Directory schema, see the Active Directory Schema overview topics. If you are looking for programming guidelines for updating or modifying the schema, For more information about extending and customizing the schema, see Extending the Schema, as well as many of the topics in the Active Directory Domain Services and Active Directory Lightweight Directory Services programming guides.

In each of the reference topics, there is a section for each operating system that the topic applies to. The following operating systems are currently supported.

| Platform | Name in topic |

|---|---|

| Microsoft Windows Server 2003 | Windows Server 2003 |

| Microsoft Active Directory Application Mode (ADAM) | ADAM |

| Microsoft Windows Server 2003 R2 | Windows Server 2003 R2 |

| Microsoft Windows Server 2008 | Microsoft Windows Server 2008 |

| Microsoft Windows Server 2008 R2 | Microsoft Windows Server 2008 R2 |

| Microsoft Windows Server 2012 | Microsoft Windows Server 2012 |

If an operating system is not listed in the topic, the topic is not supported on that operating system. For example, if a topic only lists Windows Server 2003 and ADAM, then the topic does not apply to Windows Server 2003 R2.

The following sections contain detailed information about the Active Directory schema elements.

Разворачиваем контроллер домена на базе Windows Server 2012 R2. Настройка служб AD DS, DNS, DHCP.

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния. Изменяем имя ПК (прим. DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namesspases (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

Необходимо выбрать вариант развертывания AD DS.

- Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене.

- Add a new domain to an existing forest — добавить новый домен в существующем лесу:

- Tree Domain — корневой домен нового дерева в существующем лесу

- Child Domain — дочерний домен в существующем лесу

- Add New Forest — создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

Оставляем подставленное мастером NetBIOS имя. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

Вывод сводной информации по настройке AD DS. Нажимаем Next.

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. ( Все предварительные проверки пройдены успешно . Нажмите кнопку « установить » , чтобы начать установку .). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

Задаем тип добавляемой зоны:

- Primary zone — Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.

- Secondary zone — Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.

- Stub zone — Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

- То all DNS servers running on domain controllers in this forest — Репликации во всем лесу AD включая все деревья доменов.

- То all DNS servers running on domain controllers in this domain — Репликация внутри текущего домена и его дочерних доменов.

- То all domain controllers in this domain — Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

- To all domain controllers specified in the scope of this directory partition — Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

Выбор параметра динамического обновления:

- Allow only secure dynamic updates (recommended for Active Directory) — Разрешить только безопасные динамические обновления.

- Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.

- Do not allow dynamic updates — Не разрешать динамические обновления.

Выбираем Allow both nonsecure and secure dynamic updates. Нажимаем Next.

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки). Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку ее

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action — New Scope… или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate thisscope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.