Windows Remote Management на службе системного администратора.

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

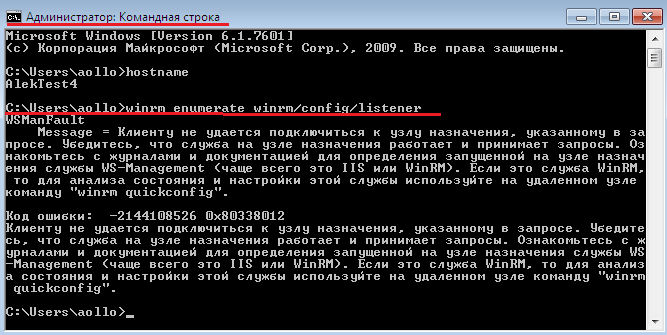

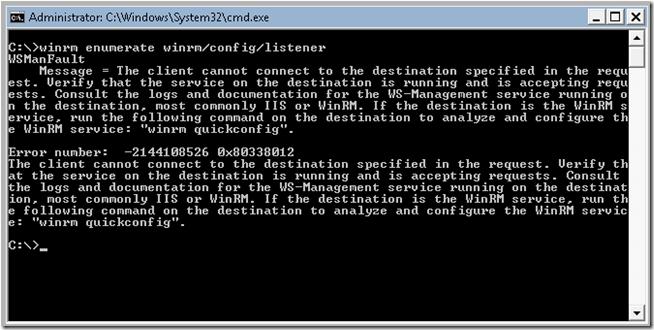

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

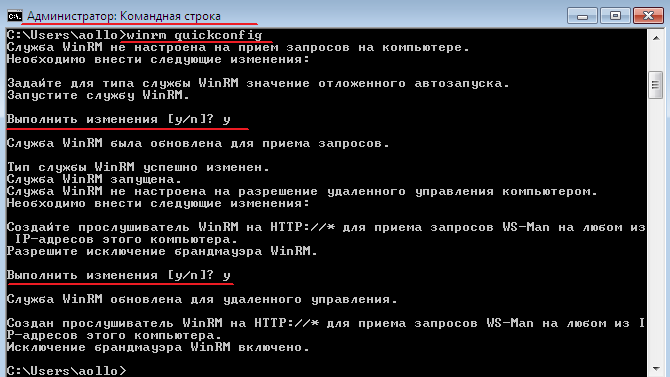

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

winrm quickconfig

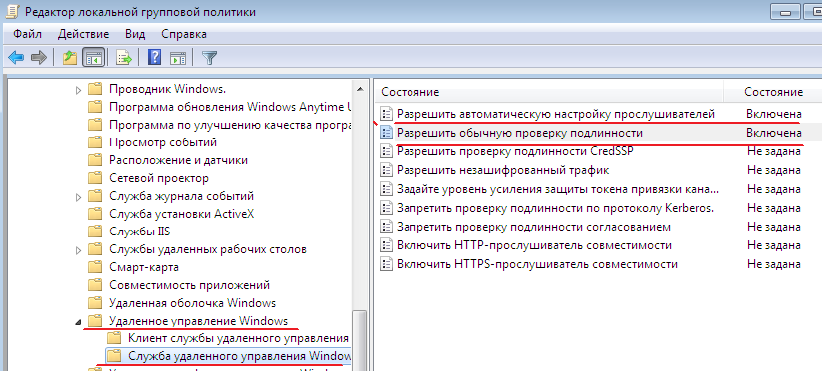

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера — Политики — Административные шаблоны -> Компоненты Windows – Удаленное управление Windows . Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

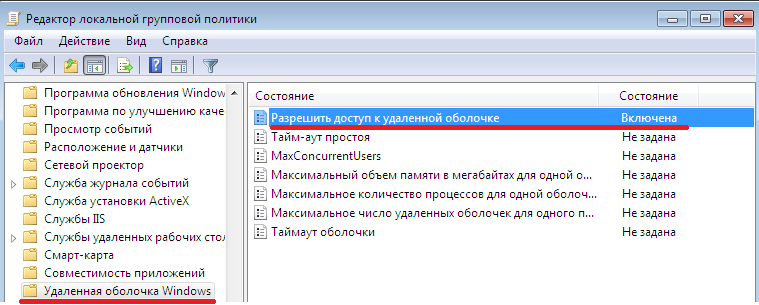

Далее в разделе Конфигурация компьютера – Политики — Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Разрешить доступ к удаленной оболочке – Включена

WinRM enumerate winrm/config/listener

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r: cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

В моем случаем тестовая машина называется alektest4

Windows server 2012 версия winrm

Доброго суток дня!

В журналах появилась ошибка:

Log Name: System

Source: Microsoft-Windows-WinRM

Date: 04.09.2015 19:24:44

Event ID: 10154

Task Category: None

Level: Warning

Keywords: Classic

User: N/A

Computer: s1.domain.local

Description:

The WinRM service failed to create the following SPNs: WSMAN/s1.domain.local; WSMAN/s1.

Additional Data

The error received was 1355: %%1355.

User Action

The SPNs can be created by an administrator using setspn.exe utility.

Event Xml:

Сервер на Windows Server 2012 R2 x64 Standart Eng. В инете, нашёл все решения одного типа, если сервер является контролером домена. Но у меня он не контроллер домена, а просто сервер подключён к домену. Там не подняты службы AD. Они здесь мне вообще не нужны. Этот сервер будет выполнять другие задачи. Но ошибка постоянно появляется в журналах. И по тому что там пишут, как её решить не могу решить, так как это решение для серверов у которых на них же самих поднят контроллер домена.

Как мне избавиться от этой ошибки в моём случае, если сервер только подключён к домену и там не подняты никакие другие службы, всё стандартно и мне этого хватит. Других ошибок нет.

Я не хочу поднимать эти службы на этом сервере, мне они не нужны.

Вот что для контроллеров домена советуют.

Fix WinRM Service failed to create

The WinRM service failed to create the following SPNs: WSMAN/hostname.domainname.local; WSMAN/INK.

The error received was 8344: Insufficient access rights to perform the operation. .

Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).

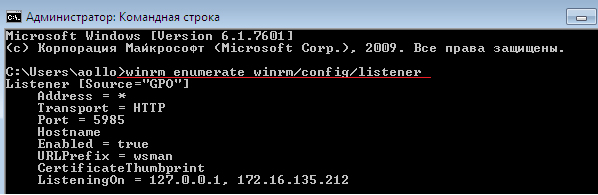

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

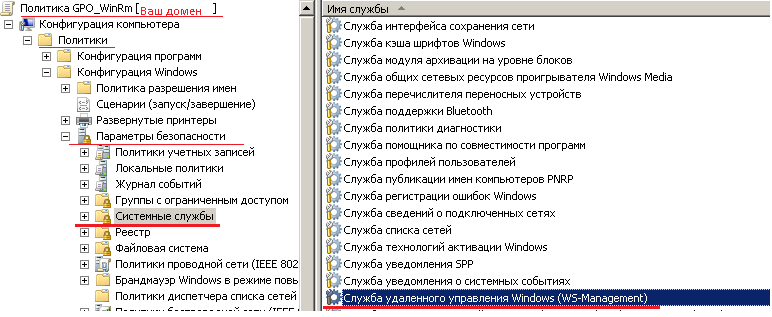

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Интересующая нас политика находится в разделе: Computer Configuration -> Policies -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Нужно активировать следующие параметры:

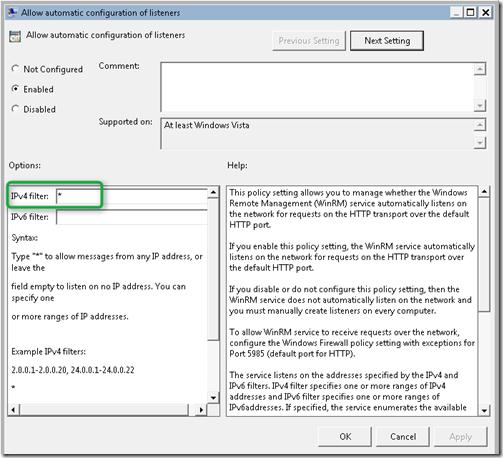

• Allow automatic configuration of listeners

• Allow Basic Authentication

В разделе IPv4 filter укажем *, что означает, что компьютер может принимать подключения (а значит и управляющие команды) откуда угодно, это значит что листенеры на компьютере будет принимать запросы на всех IP интерфейсах.

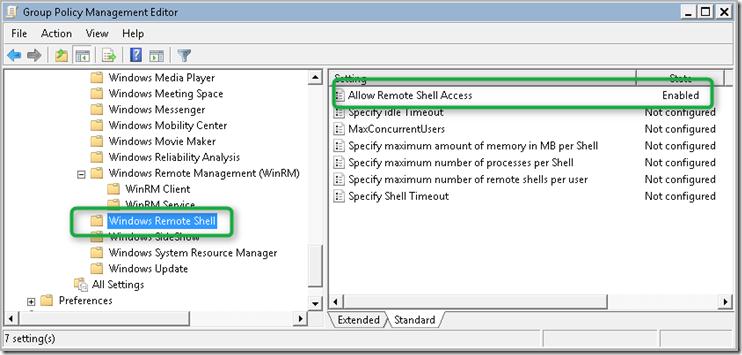

Затем в разделе Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell активируем пункт:

• Allow Remote Shell Access

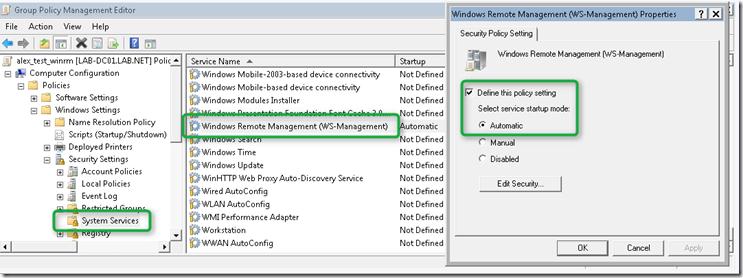

И, наконец, нужно задать тип запуска у службы Windows Remote Service в «Автоматический» (Automatically). Напомню, что управлять способом запуска служб можно из следующего раздела групповых политик: Computer Configuration -> Windows Settings -> Security Settings ->System Services.

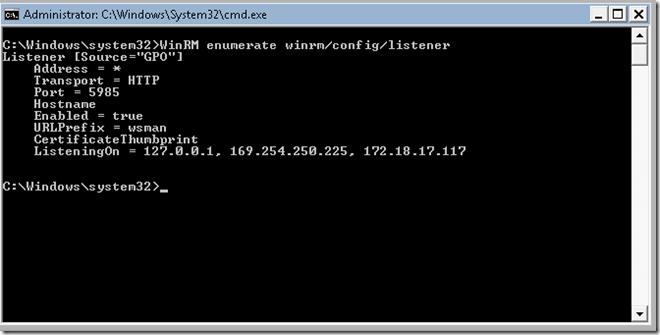

После активации WinRM с помощью групповой политики, на клиентской системе проверим статус службы с помощью знакомой команды:

Удостоверимся, что тип запуска службы WinRM задан в автоматический . Хотя по факту тип запуска «автоматический с задержкой», т.к. по умолчанию для службы WinRM задана задержка запуска (параметр DelayedAutoStart=1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinRM ).

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Управление Windows Server 2008 из Windows 8 / Server2012

Мы уже писали о том, что в Windows 2012 появился существенно переработанный диспетчер управления сервером – под названием Server Manager. Консоль Server Manager 2012 позволяет локально и удаленно управлять сервером (или группой серверов) с Windows Server 2012. Кроме того, диспетчер Server Manager может управлять и более ранними версиями Windows Server – 2008 и 2008 R2.

Диспетчер Server Manager во всех выпусках Windows Server 2012 устанавливается по-умолчанию. Для удаленного управления серверами из Windows 10 – необходимо установить пакет RSAT, в состав которого и входит обновленный диспетчер управления серверами Server Manager.

Итак, консоль Server Manager 2012 может управлять следующими версиями ОС:

- Windows Server 2012 (Full и Core инсталляции)

- Windows Server 2008 R2 SP1 (Full и Core инсталляции)

- Windows Server 2008 SP2 (только Full редакция)

Однако для возможности удаленного управления серверами Windows Server 2008/2008 R2 из консоли Server Manager на Windows 8 придется немного повозится, т.к. сразу «из коробки» этот функционал не работает. При попытке добавить сервер с Windows 2008 в консоль Server Manager 2012 появится следующее сообщение об ошибке:

“Not accessible – Verify earlier versions of Windows run the Management WTR package”

Для возможности управления из единой консоли Server Manager 2012, на управляемых серверах (Windows 2008 / 2008 R2) в следующем порядке необходимо:

- Установить .Net Framework 4 (если он еще не установлен скачать его можно здесь: dotNetFx40_Full_x86_x64.exe (для GUI) или dotNetFx40_Full_x86_x64_SC.exe (для Core режима)

- Установить пакет Windows Management Framework 3.0 (WMF 3.0). Этот пакет содержит следующие компоненты: Windows PowerShell 3.0, WinRM, WMI, CIM Provider Server Manager и ряд других компонентов (после установки WMF 3.0 сервер необходимо перезагрузить).

- Разрешаем удаленное управление сервером с помощью PowerShell:

Если Windows Server 2008 R2 используется в режиме Core, перед выполнением описанных действий, необходимо с помощью DISM установить несколько компонентов (команды регистрочувствительные):

После того, как все подготовительные операции завершены – обновите состояние сервера Windows 2008 в консоли Windows 8 Server Manager (ПКМ по серверу и Refresh), в результате он станет доступен для управления и с ним можно будет выполнять все те же операции, что и с 2012 сервером.

Настройка WINRM для HTTPS

В этой статье предоставляется решение для настройки WINRM для HTTPS.

Оригинальная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 2019527

Общая информация

По умолчанию WinRM использует Kerberos для проверки подлинности, поэтому Windows никогда не отправляет пароль в систему с запросом проверки. Чтобы получить список параметров проверки подлинности, введите следующую команду:

Целью настройки WinRM для HTTPS является шифрование данных, отосланных по всему проводу.

WinRM HTTPS требует локального сертификата проверки подлинности сервера на компьютере с cn, совпадающий с установленным имям хост-сервера. Сертификат не должен быть просрочен, отозван или подписан самостоятельно.

Установка или просмотр сертификатов для локального компьютера:

- Выберите Начните, а затем выберите Run (или с помощью комбинации клавиатуры нажмите клавишу Windows+R)。

- Введите MMC и нажмите кнопку Ввод.

- Выберите Файл из параметров меню, а затем выберите Добавить или Удалить snap-ins.

- Выберите Сертификаты и выберите Добавить.

- Перейдите через мастер выбора учетной записи Компьютера.

- Установка или просмотр сертификатов по сертификатам (локальному компьютеру) > >Персональные сертификаты.

Если у вас нет сертификата проверки подлинности сервера, обратитесь к администратору сертификата. Если у вас есть сервер сертификатов Майкрософт, вы можете запросить сертификат с помощью шаблона веб-сертификата из HTTPS:// /certsrv .

После установки сертификата введите следующее, чтобы настроить WINRM для прослушивания https:

Если у вас нет соответствующего сертификата, можно выполнить следующую команду с помощью методов проверки подлинности, настроенных для WinRM. Однако данные не будут зашифрованы.

Дополнительные сведения

По умолчанию WinRM HTTP использует порт 80. В Windows 7 и выше значение порта по умолчанию составляет 5985.

По умолчанию WinRM HTTPS использует порт 443. В Windows 7 и выше порт по умолчанию — 5986.

Чтобы подтвердить, что WinRM прослушивает HTTPS, введите следующую команду:

Чтобы подтвердить установку сертификата компьютера, используйте надстройки MMC Certificates или введите следующую команду:

Если вы получите следующее сообщение об ошибке:

Номер ошибки: -2144108267 0x80338115

ProviderFault

WSManFault

Сообщение = Невозможно создать прослушиватель WinRM в HTTPS, так как у этой машины нет соответствующего сертификата.

Чтобы использоваться для SSL, сертификат должен иметь CN, соответствующий имени хост-сервера, быть подходящим для проверки подлинности сервера и не быть истекшим, отозванным или самозаверяться.

Откройте надстройку MMC сертификатов и подтвердив правильность следующих атрибутов:

- Дата компьютера падает между допустимым от: до даты To: даты на вкладке General.

- Имя хоста совпадает с выданным: на вкладке General или совпадает с одним из альтернативных имен субъекта точно так же, как отображается на вкладке Details.

- Что расширенное использование ключей на вкладке Details содержит проверку подлинности Сервера.

- На вкладке Путь сертификации, что текущий статусэто сертификат ОК.

Если установлено несколько локальных сертификатов сервера учетных записей компьютеров, подтвердим, что отобразимый превью сертификата является одним и тем же отпечатком пальца на вкладке Winrm enumerate winrm/config/listener Details сертификата.