- Установка RODC контроллера домена на Windows Server 2016

- Особенности контроллера домена RODC

- Установка RODC из графического интерфейса Server Manager

- Установка RODC с помощью PowerShell

- Политики репликации паролей RODC

- Установка Active Directory через Powershell на версию Core

- Установка домен контроллера

- Установка леса

Установка RODC контроллера домена на Windows Server 2016

Впервые функционал контроллера домена, доступного только на чтение (RODC — read-only domain controller), был представлен в Windows Server 2008. Основная задача, которую преследует технологией RODC, возможность безопасной установки собственного контролера домена в удаленных филиалах и офисах, в которых сложно обеспечить физическую защиту сервера с ролью DC. Контроллер домена RODC содержит копию базы Active Directory, доступную только на чтение. Это означает, что никто, даже при получении физического доступа к такому контроллеру домена, не сможет изменить данные в AD (в том числе сбросить пароль администратора домена).

В это статье мы рассмотрим основные особенности использования и процедуру установки нового контроллера домена RODC на базе Windows Server 2016.

Особенности контроллера домена RODC

Основные отличия RODC от обычных контроллером домена, доступных для записи (RWDC)

- Контроллер домена RODC хранит копию базы AD, доступную только для чтения. Соответственно, клиенты такого контролера домена не могут вносить в нее изменения.

- RODC не реплицирцирует данные AD и папку SYSVOL на другие контроллеры домена (RWDC).

- Контроллер RODC хранит полную копию базы AD, за исключением хэшей паролей объектов AD и других атрибутов, содержащих чувствительную информацию. Этот набор атрибутов называется Filtered Attribute Set (FAS). Сюда относятся такие атрибуты, как ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys и т.д. В случае необходимости в этот набор можно добавить и другие атрибуты, например при использовании LAPS, в него следует добавить атрибут ms-MCS-AdmPwd.

- При получении контроллером RODC запроса на аутентификацию от пользователя, он перенаправляет этот запрос на RWDC контроллер.

- Контроллер RODC может кэшировать учетные данные некоторых пользователей (это ускоряет скорость авторизации и позволяет пользователям авторизоваться на контроллере домена, даже при отсутствии связи с полноценным DC).

- На контроллеры домена RODC можно давать административный доступ обычным пользователям (например, техническому специалисту филиала).

Требования, которые должны быть выполнены для разворачивания Read-Only Domain Controller.

- На сервере должен быть назначен статический IP

- Файервол должен быть отключен или корректно настроен для прохождения трафика между DC и доступа от клиентов

- В качестве DNS сервера должен быть указан ближайший RWDC контроллер

Установка RODC из графического интерфейса Server Manager

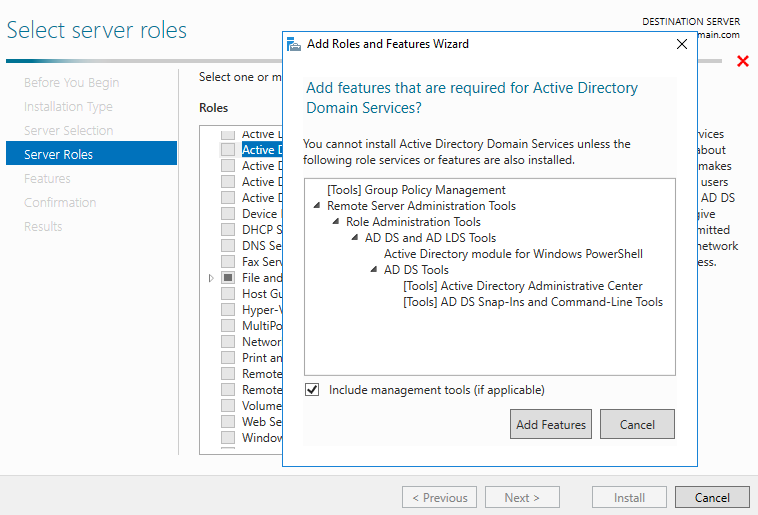

Откройте консоль Server Manager и добавьте роль Active Directory Domain Services (согласитесь с установкой всех дополнительных компонентов и средств управления).

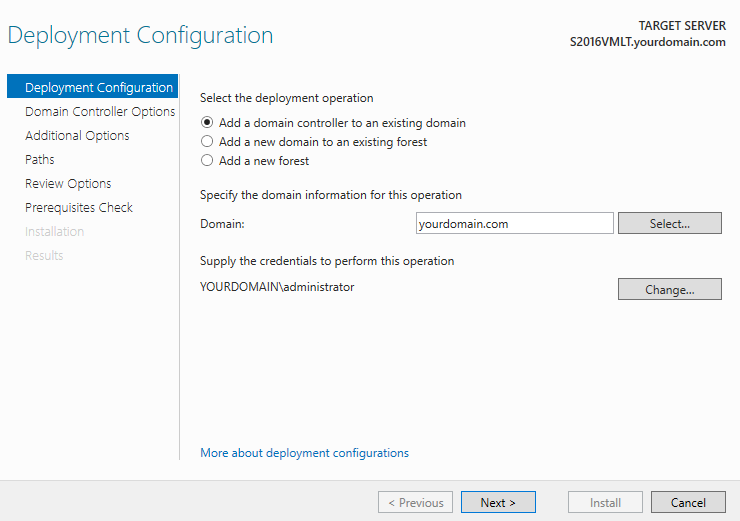

На этапе указания настроек нового DC, укажите что нужно добавить новый контроллер домена в существующий домен (Add a domain controller to an existing domain), укажите имя домена и, если необходимо, данные учетной записи пользователя с правами администратора домена.

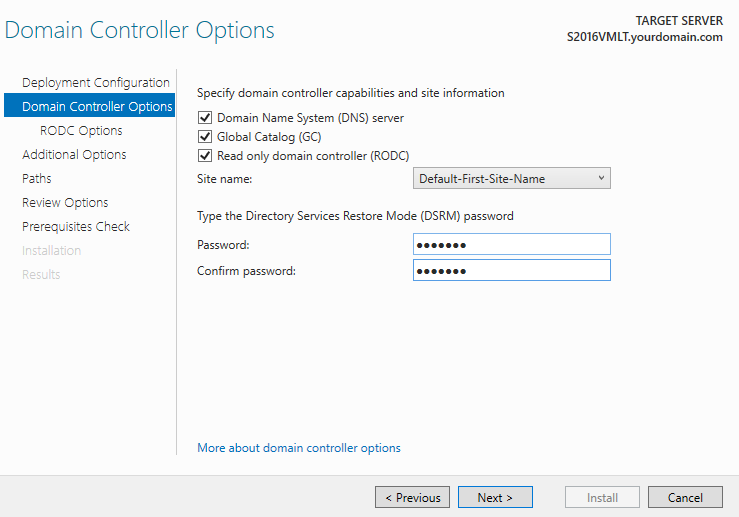

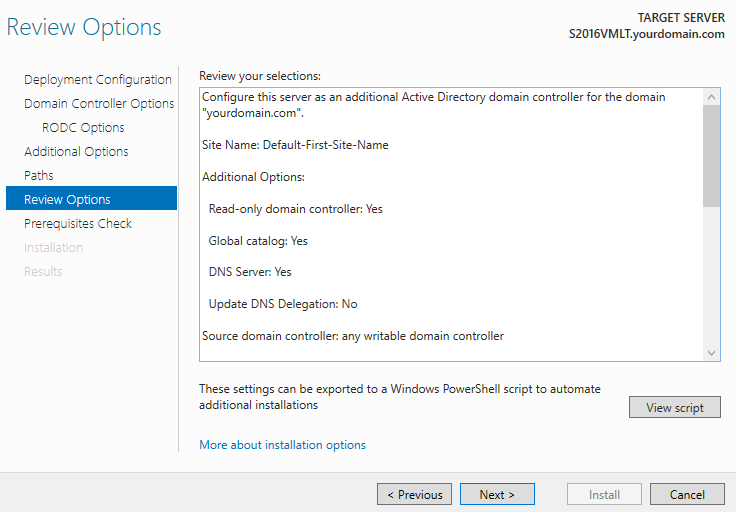

Выберите, что нужно установить роль DNS сервера, глобального каталога (GC) и RODC. Далее выберите сайт, в котором будет находится новый контролер и пароль для доступа в DSRM режиме.

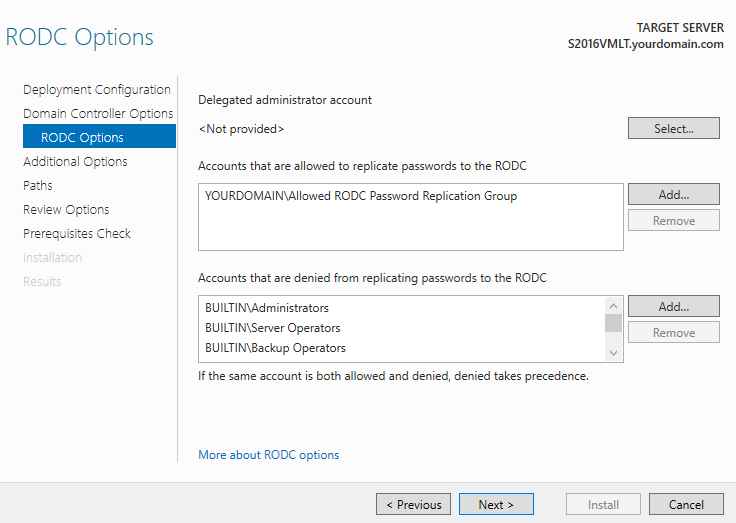

В следующем окне указания параметров RODC нужно указать пользователей, которым нужно предоставить административной доступ к контроллеру домена, а также список учетных записей/групп, пароли которых разрешено и запрещено реплицировать на данный RODC (можно задать и позднее).

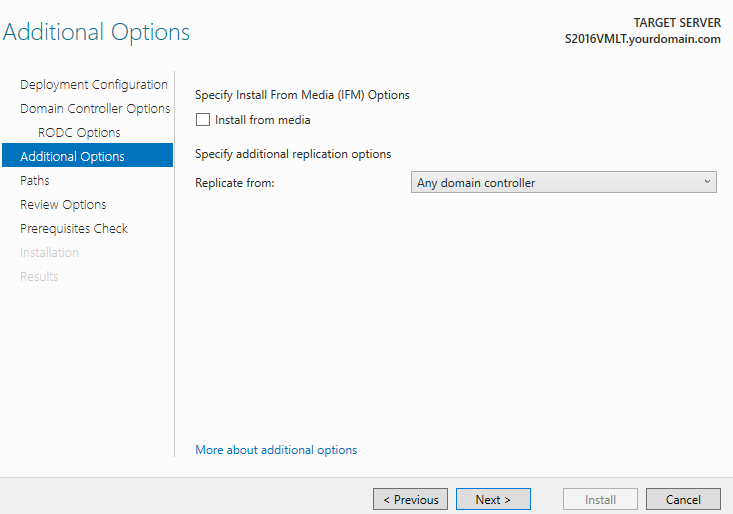

Укажите, что данные базы AD можно реплицировать с любого DC.

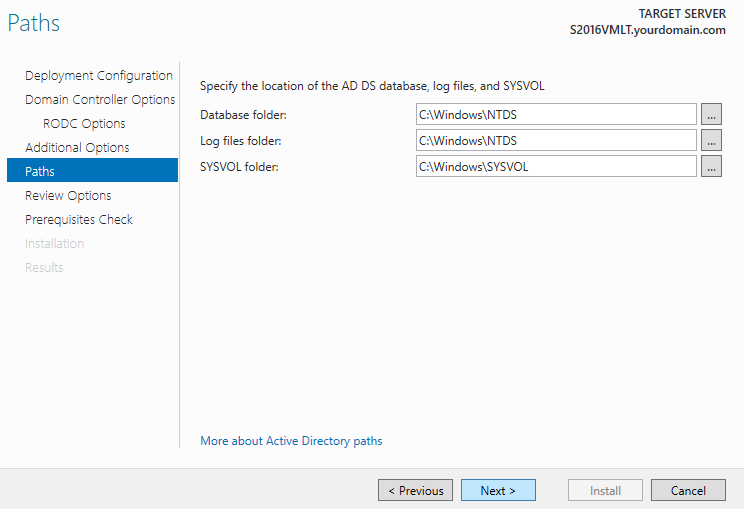

Затем укажите пути к базе NTDS, ее журналам и папке SYSVOL (в случае необходимости их можно перенести на другой диск позднее).

На этом все. После проверки всех условий, можно запустить установку роли.

Установка RODC с помощью PowerShell

Для разворачивания нового RODC с помощью PowerShell, нужно установить роль ADDS и PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно запустить установку RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName yourdimain.com -SiteName «Default-First-Site-Name» -InstallDns:$true -NoGlobalCatalog:$false

После окончания работы командлет запросит перезагрузку сервера.

Проверить, что сервер работает в режиме RODC можно с помощью команды:

Get-ADDomainController -Identity S2016VMLT

Значение атрибута IsReadOnly должно быть True.

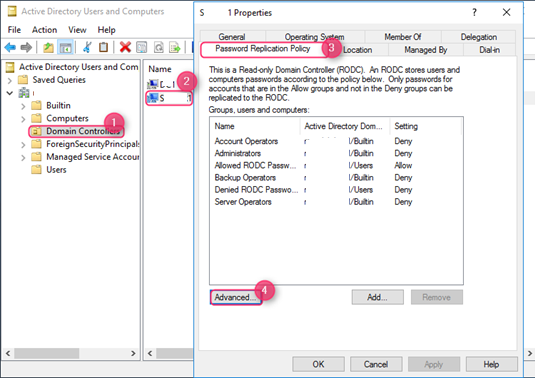

Политики репликации паролей RODC

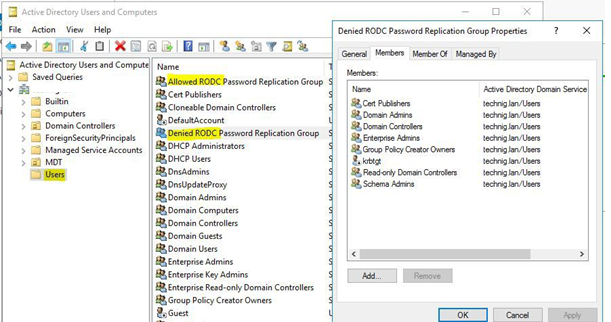

На каждом RODC можно определить список пользователей и групп, пароли которых можно или нельзя реплицировать на данный контроле домена.

По умолчанию в домене создаются две новые глобальные группы

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Первая группа по умолчанию пуста, а во второй содержатся административные группы безопасности, пароли пользователей которых нельзя реплицировать и кэшировать на RODC с целью исключения риска их компрометации. Сюда по-умолчанию входят такие группы, как:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- Аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

Как правило, в группу Allowed RODC Password Replication Group можно добавить группы пользователей филиала, который обслуживает данный RODC.

В том случае, если в домене несколько DC, стоит создать такие группы индивидуально для каждого RODC. Привязка групп к контроллеру домена RODC выполняется в свойствах сервера в консоли ADUC на вкладке Password

Replication Policy (подробнее).

При подключении консолью ADUC к контроллеру домена с ролью RODC даже администратору домена будет недоступно редактирование атрибутов пользователей/компьютеров (поля недоступны для редактирования) или создание новых.

Установка Active Directory через Powershell на версию Core

Установку Active Directory я проводил на версии Sercer Core 2016 с Powershell 5.1. Все нужные командлеты должны быть c версии Windows Server 2012. В редакции 2008 командлет будет звучать как Add-WindowsFeature, вместо Install.

На мой взгляд отличный вариант использовать наш второй сервер AD в виде версии Core т.к. и обновлений существенно меньше, безопасность выше, нагрузка меньше. Единственный минус — это проблемы с ОС или ролью, которые достаточно сложно диагностировать в командной строке, но для этого есть второй сервер с GUI.

В версии Core у нас изначально запускается CMD, что бы запустить Powershell пишем:

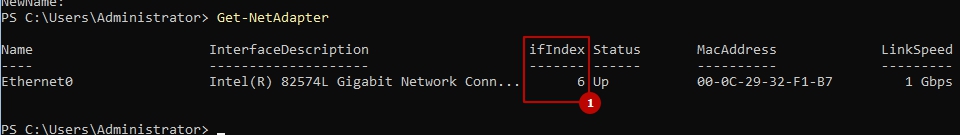

Т.к. я провожу установку на новый сервер первое что я делаю — меняю IP на статику. Для этого получаем список адаптеров:

Нам нужно значение ifIndex:

Далее меняем IP:

Где:

-IPAddress — IP адрес для этого сервера

-DefaultGateway — шлюз

-PrefixLength — битовая длина маски, в моем случае соответствует 255.255.255.0

-InterfaceIndex — индификатор интерфейса (номер с рисунка выше)

Далее устанавливаем DNS сервер, если нужен (для существующего леса нужен):

Где:

-InterfaceIndex — тот же индефикатор, что и выше

-ServerAddresses — наши DNS, разделенные запятой.

Меняем имя компьютера:

Где:

-NewName — новое имя

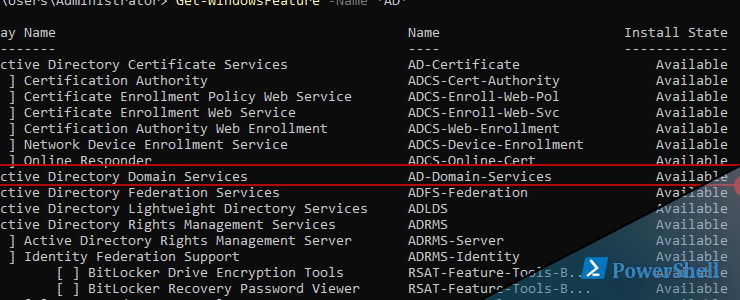

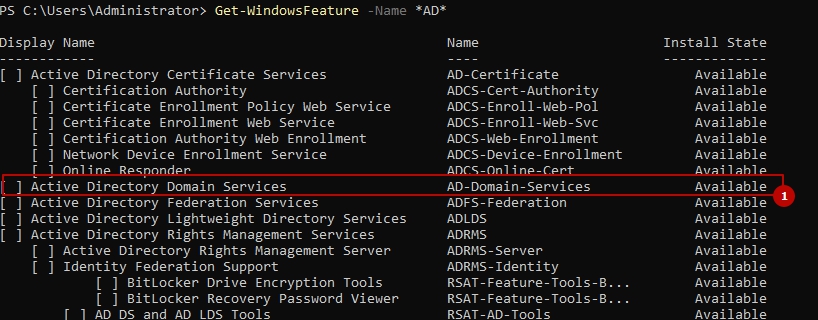

Теперь нам нужно узнать имя роли для установки. Таким командлетом мы получим все роли и компоненты включающие в себя «AD»:

Нам нужно значение из колонки Name. Перейдем к установке роли:

Где:

-Name — имя роли

Можно так же добавить ключ -IncludeManagementTools , который добавит компоненты графического интерфейса и средства командной строки. Я обычно добавляю т.к. стараюсь избежать вероятных проблем с RSAT со стороны клиента, но это маловероятно.

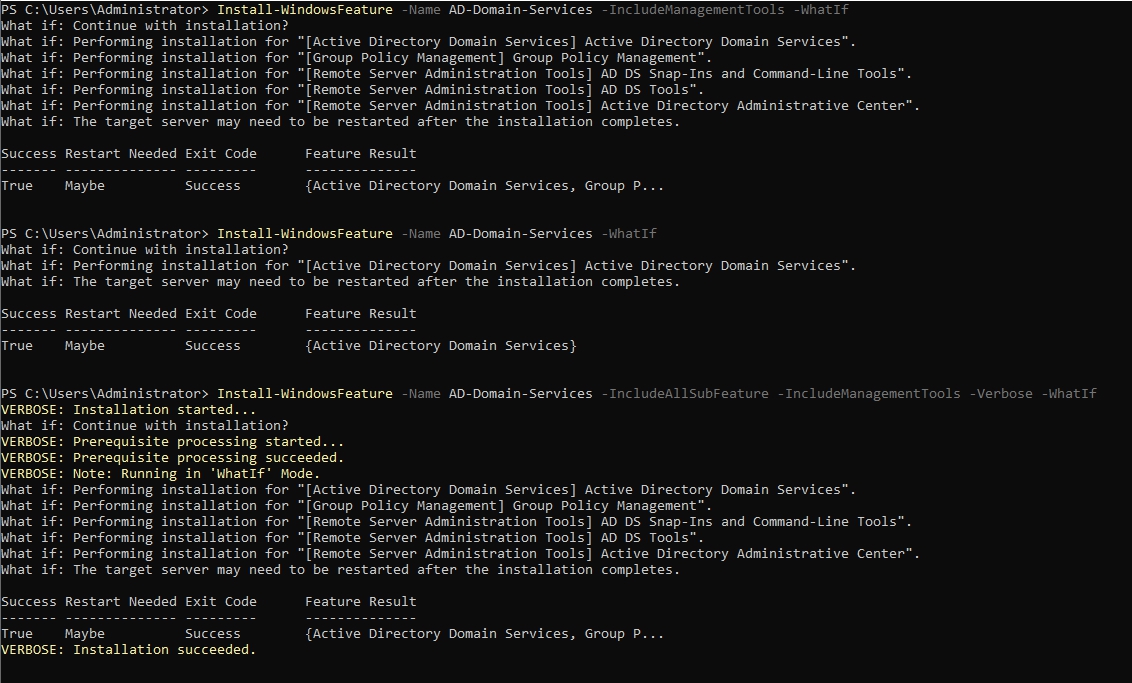

Вот чем эти варианты отличаются:

Ключ -WhatIF проверяет как пройдет процесс установки, но не делает ее. Ключ -Verbose проводит установку и показывает весь ход установки более детально.

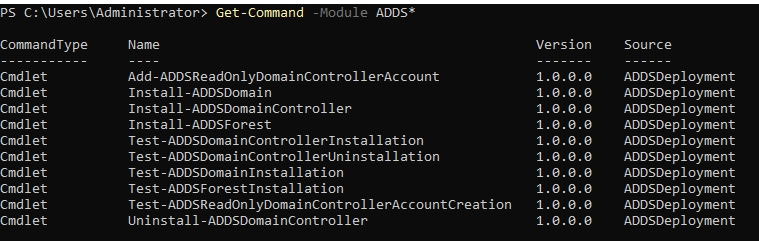

После этого у нас появится ряд дополнительных команд для установки разных вариантов Active Directory:

Add-ADDSReadOnlyDomainControllerAccount — устанавливает домен контроллер только для чтения

Install-ADDSDomain — создает новы домен в лесу

Install-ADDSDomainController — создает домен контроллер

Команды с Test — проверяют пререквизиты перед установкой.

Установка домен контроллера

Далее у нас есть 2 варианта установки. Если мы устанавливаем домен контроллер в существующем лесу, то мы можем его ввести в домен (DNS прописывали выше) а затем выполнить команду от привилегированного пользователя. Вводим в домен этой командой:

Где:

-DomainName — имя существующего домена

Или мы можем ввести логин/пароль перед самой устновкой домен контроллера:

Где:

$Cred — переменная с привилегированными учетными данными (powershell сам запросит их). Она не нужна, если мы уже в домене и залогинены под нужной учеткой.

-InstallDNS — устанавливаем DNS

-Credential — переменная с учеткой

-DomainName — имя домена

После этого powershell попросит ввести пароль для восстановления AD и через несколько минут установка завершится.

Одни из дополнительных ключей, которые могут пригодиться:

-InstallationMediaPath — установка базы с флешки (когда база очень большая)

-ReplicationSourceDC — откуда релицировать данные

-SysvolPath — место для хранения sysvol

-DatabasePath — место для хранения базы

-LogPath — место для хранения логов домен контроллера

-MoveInfrastructureOperationMasterRoleIfNecessary — переносит мастера инфраструктуры. Если включен этот ключ, то мы добавить -NoGlobalCatalog соответственно

Установка леса

Если мы просто введем команду, то нас все спросят по сценарию. В случае выше запросят пароль для восстановления AD.

Одни из дополнительных ключей:

-DatabasePath — путь где будет храниться база NTDS

-ForestMode — уровень работы леса

-DomainMode — уровень работы

-LogPath — место хранения логов

-SysvolPath — место хранения sysvol

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

На завершающей странице мастера жмём Установить.

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

Дожидаемся окончания проверки готовности к установке. После сообщения мастера об успешной проверке жмём Установить.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.