- «Обновление неприменимо к вашему компьютеру»: почему выходит ошибка в Windows 10 при установке обновления

- Ответ

- Windows server 2016 windows 10 1607 kb4103723

- Ошибка при попытке восстановления RDP в Windows VM в Azure: исправление оракула шифрования CredSSP

- Симптомы

- Проверка установки обновления CredSSP

- Причина

- Разрешение

- Установка этого обновления с помощью консоли Azure Serial

- Установка этого обновления с помощью удаленной powerShell

- Обходной путь

- Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

- Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

- Сценарии последовательной консоли Azure

- Сценарии Удаленной PowerShell

«Обновление неприменимо к вашему компьютеру»: почему выходит ошибка в Windows 10 при установке обновления

Ответ

Однозначно дать ответ почему конкретное обновление не применимо именно к вашему компьютеру я не смогу, тут нужно смот4реть сам компьютер. Но я попробую рассмотреть основные причины, из-за которых невозможно установить обновление безопасности Windows и способы решения проблемы.

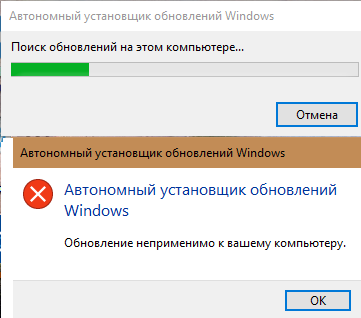

Итак, ошибка «Обновление неприменимо к этому компьютеру» (The Update is not applicable to your Computer – в английской версии Windows) появляется при попытке ручной установки MSU обновления через утилиту wusa.exe (Автономный установщик обновлений Windows). Почему Windows 10 / 8.1 / 7 может считать, что обновление неприменимо:

- Если компьютер давно не перезагружался или не перезагружался после установки последних обновлений, попробуйте принудительно перезагрузить Windows;

- Данное обновление не соответствует вашей версии ОС, редакции, билду, разрядности (архитектуре процессора) или языку. Например, вы пытаетесь установить обновление для x86 на Windows x64. Проверьте эти данные на своем компьютере и попытайтесь скачать обновление, подходящее для вашей версии Windows. Касательно языка системы: иногда используется язык установленной системы отличается от используемого языка интерфейса, здесь нужно быть внимательным;

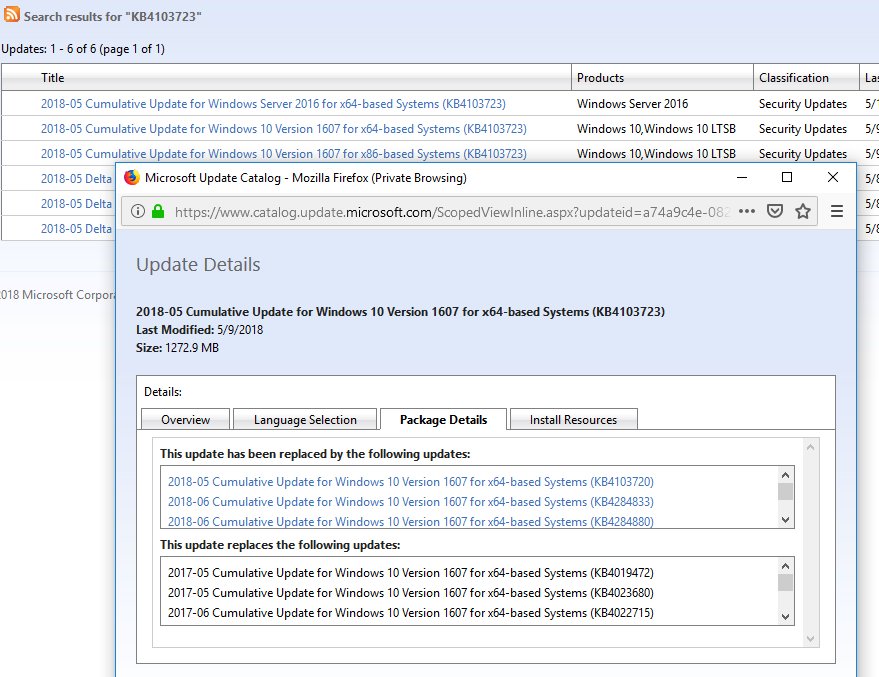

- Данное обновление уже установлено либо установлено более обновление, заменяющее данное обновление (информацию о заменяющих обновлениях можно найти на странице KB на сайте Microsoft, обычно эта информация указан в формате Сведения о замене обновлений. Это обновление заменяет ранее выпущенное обновление….). Список установленных обновлений можно получить с помощью команды wmic qfe list или при помощи PowerShell модуля PSWindowsUpdate;

- Не выполнены требования для установки данного обновления, например большинство обновления для Windows 7 требуют наличия установленного SP1, обновлений для Windows 8.1 / Windows Server 2012 R2 требует наличие Update 1 и т.д. Вся эта информация также должна присутствовать на странице с информацией о KB. Внимательно прочтите все требования к вашему патчу, возможно перед его установкой нужно предварительно установить еще какой-то апдейт;

- Некорректно работает служба Windows Update (можно попробовать выполнить скрипт сброса настроек службы обновлений, или запустить Windows Update Troubleshooter (Параметры > Обновления и безопасность > Устранение неполадок > Центр обновления Windows и нажмите Запустить средство устранение неполадок);

- Если вы получили *.msu файл обновления из третьих источников, возможно он был поврежден. Попробуйте заново скачать файл обновления с сайта «Каталога центра обновления Windows» (https://www.catalog.update.microsoft.com);

- Проверьте целостность системных файлов Windows с помощью команды Dism.exe /Online /Cleanup-Image /Restorehealth или sfc /scannow .

В некоторых случаях можно попробовать установить MSU файл обновления не через утилиту WUSA.exe (ее использует тот самый автономный установщик обновлений Windows), а распаковав CAB файл и установив его через DISM или командлет Add-WindowsPackage напрямую в образ Windows. Для вашего обновления процедура ручной установки обновления может выглядеть так:

- Распакуйте MSU файл обновления: expand _f:* “C:\Temp\windows10.0-KB4103723-x64.msu” C:\Temp\KB4103723

- В каталоге C:\Temp\KB4103723 появится CAB с именем вида Windows10.0-KB4103723-x64.cab;

- Установите данный CAB файл обновления с помощью DISM.exe ( DISM.exe /Online /Add-Package /PackagePath:c:\Temp\Windows10.0-KB4103723-x64.cab ) или с помощью PowerShell ( Add-WindowsPackage -Online -PackagePath “c:\Temp\Windows10.0-KB4103723-x64.cab” )

Касательно вашего случая. Не обязательно устанавливать именно обновление KB4103723. Это кумулятивное обновление для Windows 10 1607 x64 от мая 2018 года, соответственно вы можете установить любое более позднее кумулятивное обновление для вашей версии Windows, т.к. оно уже включает все предыдущие обновления. Например, вы можете установить обновление KB4467684 (ноябрь 2018) для Windows 10 1607.

Иногда полезно посмотреть конкретный код ошибки установки обновлений в консоли просмотр событий. Перейдите в раздел Установка (Event Viewer > Windows Logs > Setup) и найдите событие с источником WUSA, скорее всего там будет содержаться примерно такой текст:

Имеет смысл поискать в Google информацию по данному коду ошибки установки обновлений Windows, также вам может помочь полный список кодов ошибок Windows Update.

Windows server 2016 windows 10 1607 kb4103723

So the update failed again,

These are the logs:

I had to do a Get-WindowsUpdateLog PowerShell command so this is the full log since 16/11/2018, not only from yesterday.

Thanks for the help

Sorry for may later reply, I had downloaded the log file and you can delete/cancel the share now. It will need a period of time to read the log and I will post as soon as possible.

Thank you for your understanding.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

Please backup system and important data before any change.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

Great, now I can’t run mmc.exe anymore (except from a cmd window run as administrator) after following the guide above:

Also, the WU now says that everything is up to date and was last checked yesterday, even though I just did a check a few times:

Windows update error code 0x800705b4

Error 0x800705b4 that happens to Windows computers can be fairly common and the same code may appear in different circumstances with different error messages. 0x800705b4 is hexadecimal data format and it’s a common way used by Microsoft Windows to display errors. Computer users shouldn’t ignore such errors even though it seems like no big deal. But the final outcome can be the slowdown or crashing of computer or even data loss if it is not fixed. This article gives step-by-step guides to solve this frequently happened error in Windows Update and Windows Defender. The following subtitles are quick links to detailed content.

Windows Update (WU) is a service provided by Microsoft and its task is offering updates for operating system and Microsoft products such as Microsoft Office, Windows Live Essentials, etc. Usually, operating system is configured to download and install Windows Updates automatically if computer is connected to the Internet and there are available updates. Microsoft also allows its clients to install updates on computer without connecting the Internet as well other alternative solutions and programs to install updates. Windows updates include several kinds of updates, such as security updates and critical updates that fix system vulnerabilities against malware or security exploits. Other updates correct errors or improve functionality.

Occasionally, Windows update can’t work normally and fails to install updates. Nowadays, Windows update error 0x800705b4 is no longer a strange problem to many Windows users. This error code often comes together with error message, for example «There were some problem installing updates, but we’ll try again later. If you keep seeing this and want to search the web or contact support for information, this may help: (0x800705b4)».

Fix 0x800705b4 Error in Windows Update and Windows Defender

What causes the error?

Operating system failed to update by itself

Windows system files are damaged or system corrupted

The update service is not configured as automatic update

Registry error

Virus or malware attack

Ошибка при попытке восстановления RDP в Windows VM в Azure: исправление оракула шифрования CredSSP

В этой статье предоставляется решение проблемы, в которой невозможно подключиться к виртуальной машине (VM) с помощью RDP с ошибкой: исправление оракула шифрования CredSSP.

Оригинальная версия продукта: Виртуальная машина под управлением Windows

Исходный номер КБ: 4295591

Симптомы

Рассмотрим следующий сценарий.

- Обновления протокола службы поддержки безопасности учетных данных (CredSSP) для CVE-2018-0886 применяются к windows VM (удаленному серверу) в Microsoft Azure или на локальном клиенте.

- Вы пытаетесь сделать удаленное подключение рабочего стола (RDP) к серверу от локального клиента.

В этом сценарии вы получите следующее сообщение об ошибке:

Произошла ошибка проверки подлинности. Запрашиваемая функция не поддерживается. Удаленный компьютер: . Это может быть связано с исправлением оракула шифрования CredSSP. Дополнительные сведения https://go.microsoft.com/fwlink/?linkid=866660 см. в .

Проверка установки обновления CredSSP

Проверьте историю обновления для следующих обновлений или проверьте версию TSpkg.dll.

| Операционная система | TSpkg.dll версии с обновлением CredSSP | Обновление CredSSP |

|---|---|---|

| Windows 7 Пакет обновления 1 / Windows Server 2008 R2 Пакет обновления 1 | 6.1.7601.24117 | KB4103718 (ежемесячный откат) |

| KB4103712 (обновление только для безопасности) | ||

| Windows Server 2012 | 6.2.9200.22432 | KB4103730 (ежемесячное сверка) |

| KB4103726 (обновление только для безопасности) | ||

| Windows 8.1 / Windows Server 2012 R2 | 6.3.9600.18999 | KB4103725 (ежемесячный докатка) |

| KB4103715 (обновление только для безопасности) | ||

| RS1 — Windows 10 Версия 1607 / Windows Server 2016 | 10.0.14393.2248 | KB4103723 |

| RS2 — Windows 10 Версия 1703 | 10.0.15063.1088 | KB4103731 |

| RS3 — Windows 10 1709 | 10.0.16299.431 | KB4103727 |

Причина

Эта ошибка возникает, если вы пытаетесь установить небезопасное подключение RDP, и небезопасное подключение RDP блокируется параметром политики восстановления шифрования Oracle на сервере или клиенте. Этот параметр определяет, как создать сеанс RDP с помощью CredSSP и разрешен ли небезопасный RDP.

См. следующую матрицу оперативной работы для сценариев, которые уязвимы для этого эксплойта или вызывают сбои в работе.

| — | — | Server | — | — | — |

|---|---|---|---|---|---|

| — | — | Обновлено | Клиенты force updated | Смягчение | Уязвимые |

| Клиент | Обновлено | Разрешено | Заблокировано 2 | Разрешено | Разрешено |

| Клиенты force updated | Заблокировано | Разрешено | Разрешено | Разрешено | |

| Смягчение | Заблокировано 1 | Разрешено | Разрешено | Разрешено | |

| Уязвимые | Разрешено | Разрешено | Разрешено | Разрешено |

Примеры

1 У клиента установлено обновление CredSSP, а исправление шифрования Oracle настроено на смягчение. Этот клиент не будет RDP на сервер, на который не установлено обновление CredSSP.

2 На сервере установлено обновление CredSSP, а исправление шифрования Oracle настроено на принудительное обновление клиентов. Сервер блокирует любое подключение RDP к клиентам, у них не установлено обновление CredSSP.

Разрешение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы обеспечить безопасность RDP. Дополнительные сведения см. в cVE-2018-0886 | Уязвимость credSSP для удаленного выполнения кода.

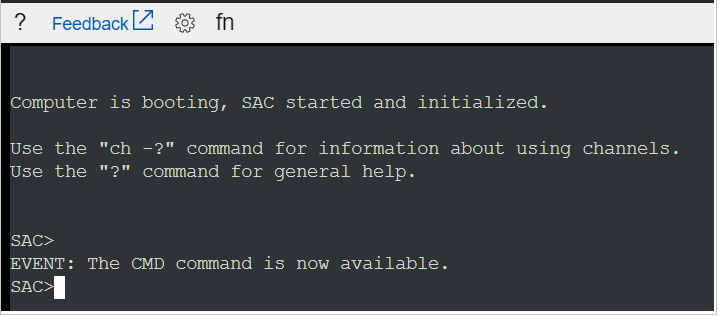

Установка этого обновления с помощью консоли Azure Serial

Во входе на портал Azureвыберите виртуальную машину, а затем выберите виртуальный компьютер.

Прокрутите вниз в раздел Поддержка и устранение неполадок, а затем нажмите кнопку Serial console (Preview). Для серийной консоли требуется включить специальную административную консоль (SAC) в Windows VM. Если вы не видите>SAC на консоли (как показано на следующем скриншоте), перейдите в раздел «Как установить это обновление с помощью раздела Remote PowerShell»в этой статье.

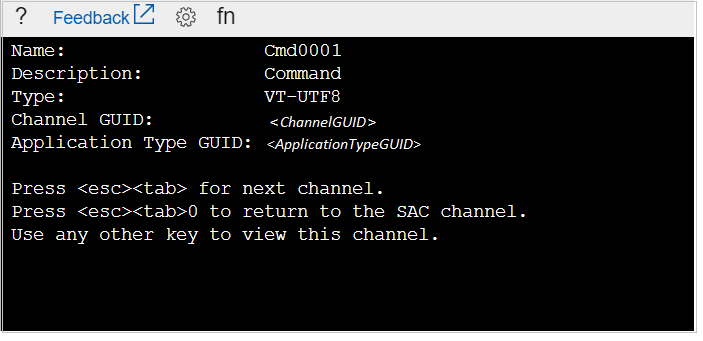

cmd Введите, чтобы запустить канал с экземпляром CMD.

ch-si 1 Введите, чтобы перейти на канал, в который запущен экземпляр CMD. Вы получите следующий вывод:

Нажмите кнопку Ввод, а затем введите учетные данные входа с административным разрешением.

После ввода допустимых учетных данных экземпляр CMD откроется, и вы увидите команду, в которой можно начать устранение неполадок.

Чтобы запустить экземпляр PowerShell, введите PowerShell .

В экземпляре PowerShell запустите сценарий последовательной консоли на основе операционной системы VM. В этом скрипте выполняются следующие действия:

- Создайте папку, в которой можно сохранить файл загрузки.

- Скачайте обновление.

- Установите обновление.

- Добавьте ключ уязвимости, чтобы разрешить не обновляемой клиентской сети подключаться к VM.

- Перезапуск VM

Установка этого обновления с помощью удаленной powerShell

На любом компьютере на базе Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле следующим образом:

На портале Azure настройте группы сетевой безопасности на VM, чтобы разрешить трафик в порт 5986.

На портале Azure выберите виртуальную машину > , прокрутите в раздел OPERATIONS, нажмите команду Run и запустите EnableRemotePS.

На компьютере на базе Windows запустите сценарий Remote PowerShell для соответствующей системной версии вашего VM. В этом скрипте выполняются следующие действия:

- Подключение к удаленной powerShell в VM.

- Создайте папку, в которую можно сохранить файл загрузки.

- Скачайте обновление Credssp.

- Установите обновление.

- Задайте ключ реестра уязвимостей, чтобы разрешить клиентам, не обновленным, подключаться к VM.

- Включить серийную консоль для будущих и более простого смягчения.

- Перезапустите VM.

Обходной путь

После изменения следующего параметра допускается незасекреченное подключение, которое будет подвергать удаленный сервер атакам. Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

Наиболее распространенный сценарий — установка обновления CredSSP у клиента, а параметр политики восстановления шифрования Oracle не позволяет обеспечить небезопасное подключение RDP к серверу, на который не установлено обновление CredSSP.

Чтобы решить эту проблему, выполните следующие действия:

На клиенте с установленным обновлением CredSSP запустите gpedit.msc, а затем просмотрите в области навигации делегирование системных учетных данных конфигурации > > > компьютерной конфигурации.

Измените политику восстановления шифрования Oracle на включенную, а затем измените уровень защиты на уязвимый.

Если вы не можете использовать gpedit.msc, с помощью реестра можно внести те же изменения:

Откройте окно Командная подсказка в качестве администратора.

Запустите следующую команду, чтобы добавить значение реестра:

Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

Если в Windows VM Azure установлено это обновление и оно ограничено получением не обновленных клиентов, выполните следующие действия, чтобы изменить параметр политики восстановления шифрования Oracle:

На любом компьютере Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле:

Перейдите на портал Azure,найдите VM, а затем обнови группу сетевой безопасности, чтобы разрешить портам PowerShell 5985 и 5986.

На компьютере Windows подключайтесь к VM с помощью PowerShell:

Для HTTP:

Для HTTPS:

Запустите следующую команду, чтобы изменить параметр политики восстановления шифрования Oracle с помощью реестра:

Сценарии последовательной консоли Azure

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows Server 2008 R2 Пакет обновления 1 | #Create загрузки md c:\temp |

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:\temp\windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows6.1-KB4103718-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:\temp\windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows8-RT-KB4103730-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:\temp\windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows8.1-KB4103725-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:\temp\windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103723-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:\temp\windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103731-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:\temp\windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103727-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:\temp\windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103721-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Сценарии Удаленной PowerShell

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows Server 2008 R2 Пакет обновления 1 | #Set переменной: $subscriptionID = » » $vmname = » » $PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт |

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:\temp\windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows6.1-KB4103718-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:\temp\windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows8-RT-KB4103730-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:\temp\windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows8.1-KB4103725-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:\temp\windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103723-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:\temp\windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103731-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:\temp\windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103727-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Log подписку

Add-AzureRmAccount

Select-AzureRmSubscription -SubscriptionID $subscriptionID

Set-AzureRmContext -SubscriptionID $subscriptionID

#Connect удаленной powerShell

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName $vmname -port $PSPort -Credential (Get-Credential) -useSSL -SessionOption $Skip

#Create загрузки

md c:\temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:\temp\windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Install КБ

expand -F:* $destination C:\temp\

dism /ONLINE /add-package /packagepath:»c:\temp\Windows10.0-KB4103721-x64.cab»

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set

bcdedit /set

bcdedit /set

bcdedit /ems

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f