- Windows server 2019 defender antivirus

- Можно ли полностью удалить Защитник Windows?

- Методы удаления Windows Defender

- Удаление защитника Windows через диспетчер серверов

- Как удалить защитник виндовс через PowerShell

- Как удалить защитник windows через Windows Admin Center

- Настройка исключений антивируса Microsoft Defender на Windows Server Configure Microsoft Defender Antivirus exclusions on Windows Server

- Несколько моментов, которые необходимо иметь в виду A few points to keep in mind

- Отказ от автоматических исключений Opt out of automatic exclusions

- Использование групповой политики для отключения списка автоматических исключений на Windows Server 2016 и Windows Server 2019 Use Group Policy to disable the auto-exclusions list on Windows Server 2016 and Windows Server 2019

- Чтобы отключить список автоматических исключений на Windows Server 2016 и 2019, используйте cmdlets PowerShell Use PowerShell cmdlets to disable the auto-exclusions list on Windows Server 2016 and 2019

- Использование инструкции по управлению Windows (WMI) для отключения списка автоматических исключений на Windows Server 2016 и Windows Server 2019 Use Windows Management Instruction (WMI) to disable the auto-exclusions list on Windows Server 2016 and Windows Server 2019

- Список автоматических исключений List of automatic exclusions

- Исключения по умолчанию для всех ролей Default exclusions for all roles

- Файлы Windows «temp.edb» Windows «temp.edb» files

- Файлы обновления Windows или файлы автоматического обновления Windows Update files or Automatic Update files

- Файлы безопасности Windows Windows Security files

- Файлы групповой политики Group Policy files

- WINS files WINS files

- Исключения службы репликации файлов (FRS) File Replication Service (FRS) exclusions

- Исключения для процессов Process exclusions

- Hyper-V исключений Hyper-V exclusions

- Файлы SYSVOL SYSVOL files

- Исключения Active Directory Active Directory exclusions

- Файлы баз данных NTDS NTDS database files

- Файлы журнала транзакций AD DS The AD DS transaction log files

- Рабочая папка NTDS The NTDS working folder

- Исключения процесса для файлов поддержки AD DS и AD DS Process exclusions for AD DS and AD DS-related support files

- Исключения DHCP Server DHCP Server exclusions

- Исключения DNS Server DNS Server exclusions

- Исключения файлов и папок для роли DNS Server File and folder exclusions for the DNS Server role

- Исключения процесса для роли DNS Server Process exclusions for the DNS Server role

- Исключения служб хранения и файлов File and Storage Services exclusions

- Исключения print Server Print Server exclusions

- Исключения типа файлов File type exclusions

- Исключения папок Folder exclusions

- Исключения для процессов Process exclusions

- Исключения веб-сервера Web Server exclusions

- Исключения папок Folder exclusions

- Process exclusions Process exclusions

- Отключение сканирования файлов в папке Sysvol\Sysvol или папке SYSVOL_DFSR\Sysvol Turning off scanning of files in the Sysvol\Sysvol folder or the SYSVOL_DFSR\Sysvol folder

- cлужбы Windows Server Update Services исключений Windows Server Update Services exclusions

Windows server 2019 defender antivirus

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. Не так давно мы с вами установили Windows Server 2019 и произвели его базовую настройку. Развернули на сервере разные сервисы и запустили его в производственную среду. Идет время и на нем появляется проблема, что встроенный антивирус защитник Windows он же Windows Defender, начинает потреблять очень много процессорных мощностей и было принято решение его удалить. Или же у вас есть желание установить другой антивирус, а защитник Windows не отключать, а удалить совсем, как это сделать. Именно этот момент мы и разберем сегодня в данной заметке.

Можно ли полностью удалить Защитник Windows?

И так, как я и писал выше, мой Windows Defender на 2019 сервере стал кушать много CPU, примерно 25%, нечто подобное я уже видел на сервере печати, где процесс «Print Filter Pipeline Host » на 100% использовал процессор или же недавний пример с процессом Wmiprvse.exe. Пример такого поведения в Windows Server предостаточно, было принято решение отключить защитника, как службу да и еще к тому же установить сторонний антивирус Касперского, так сказать убить два зайца сразу. И какого же было мое удивление, когда я начал искать информацию об отключении Windows Defener, что в Windows Server 2016 и 2019, его можно удалить, как обычный компонент. Это правильнее, так как в системе становится меньше служб и меньше нужно обновлять ее, короче одни плюсы.

Методы удаления Windows Defender

Хоть разработчики и обошли данной возможностью Windows 10, но в Windows Server 2016 и 2019 она есть и вы полностью можете убрать из них защитник. Сделать это можно тремя методами:

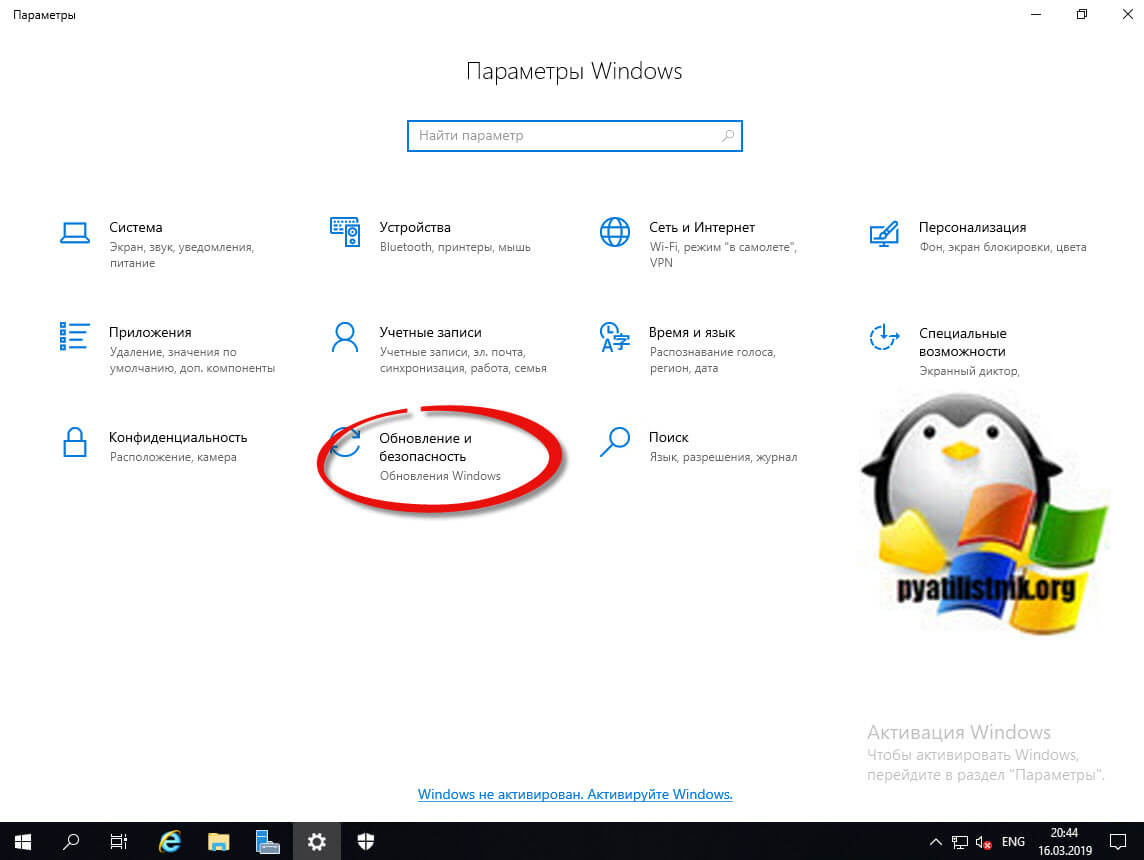

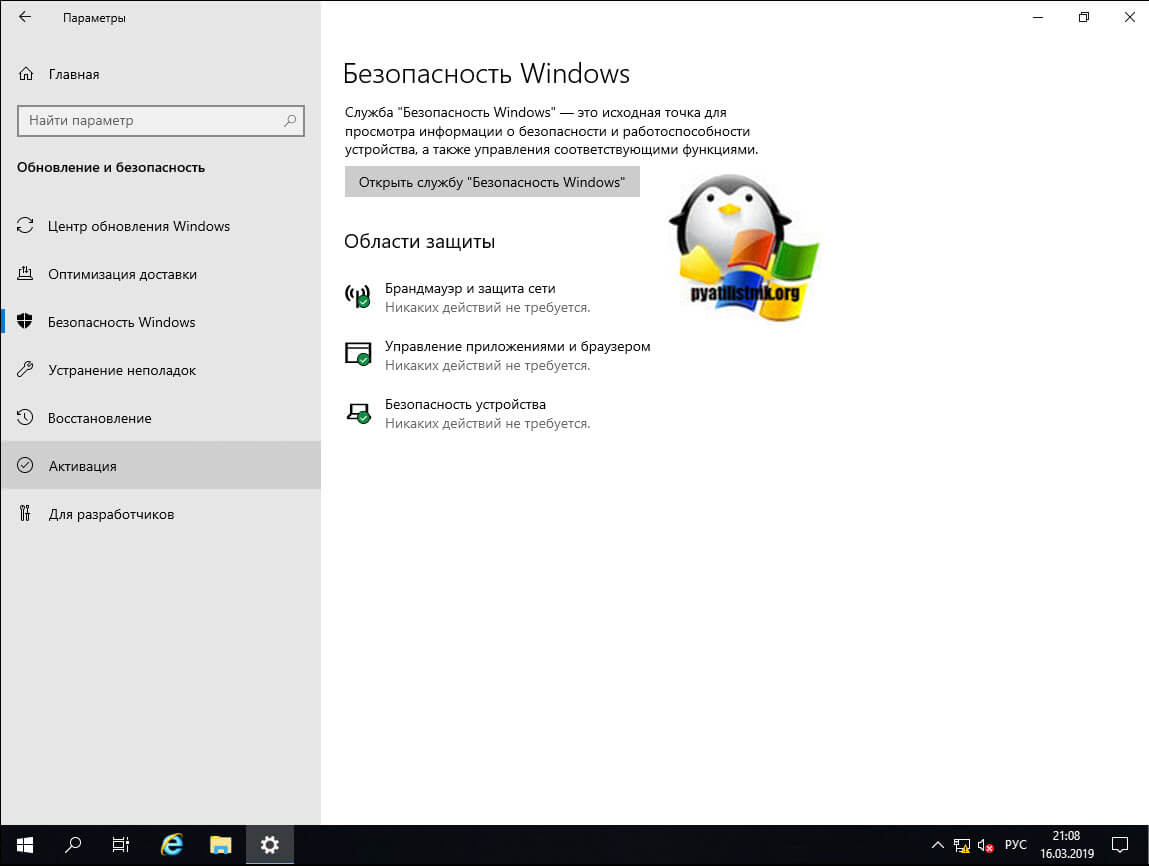

Что конкретно мы деинсталлируем данными методами. Откройте через пуск «Параметры Windows», или просто нажмите сочетание клавиш WIN+I. Перейдите в раздел «Обновление и безопасность».

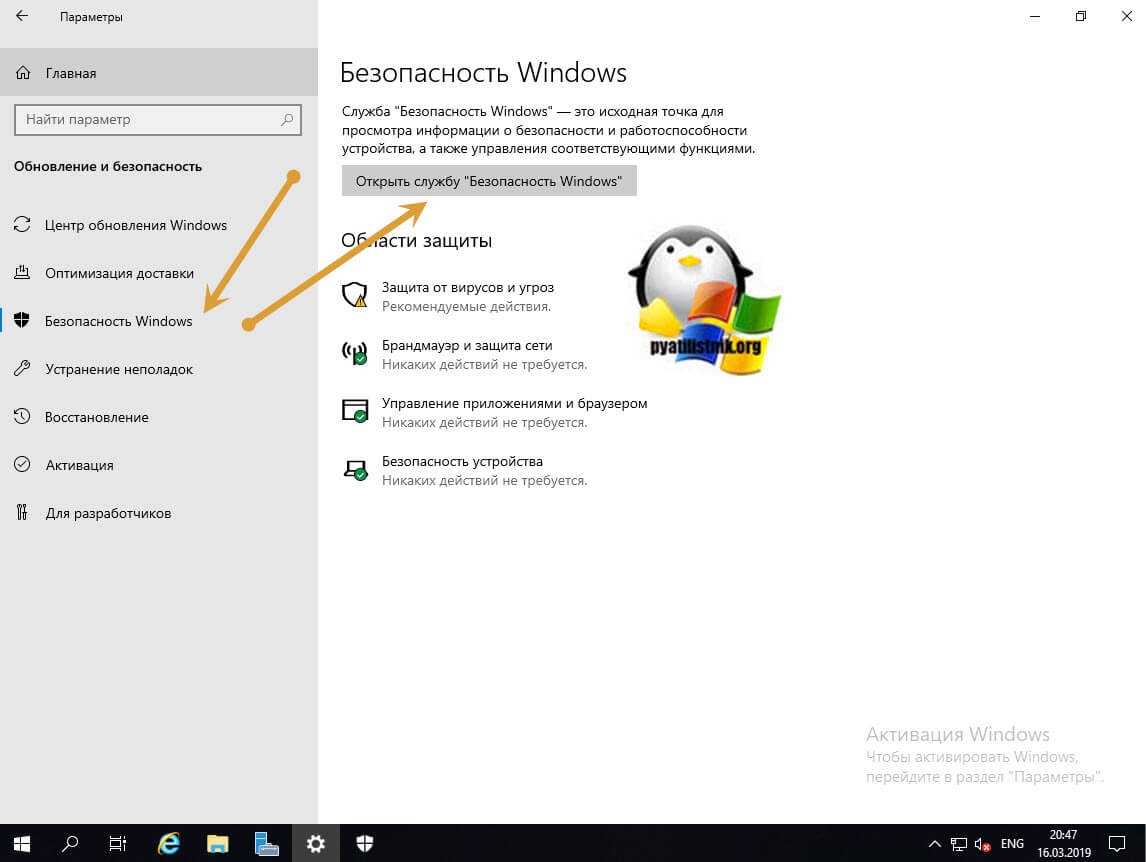

Находим пункт «Безопасность Windows» и нажимаем «Открыть службу безопасность Windows».

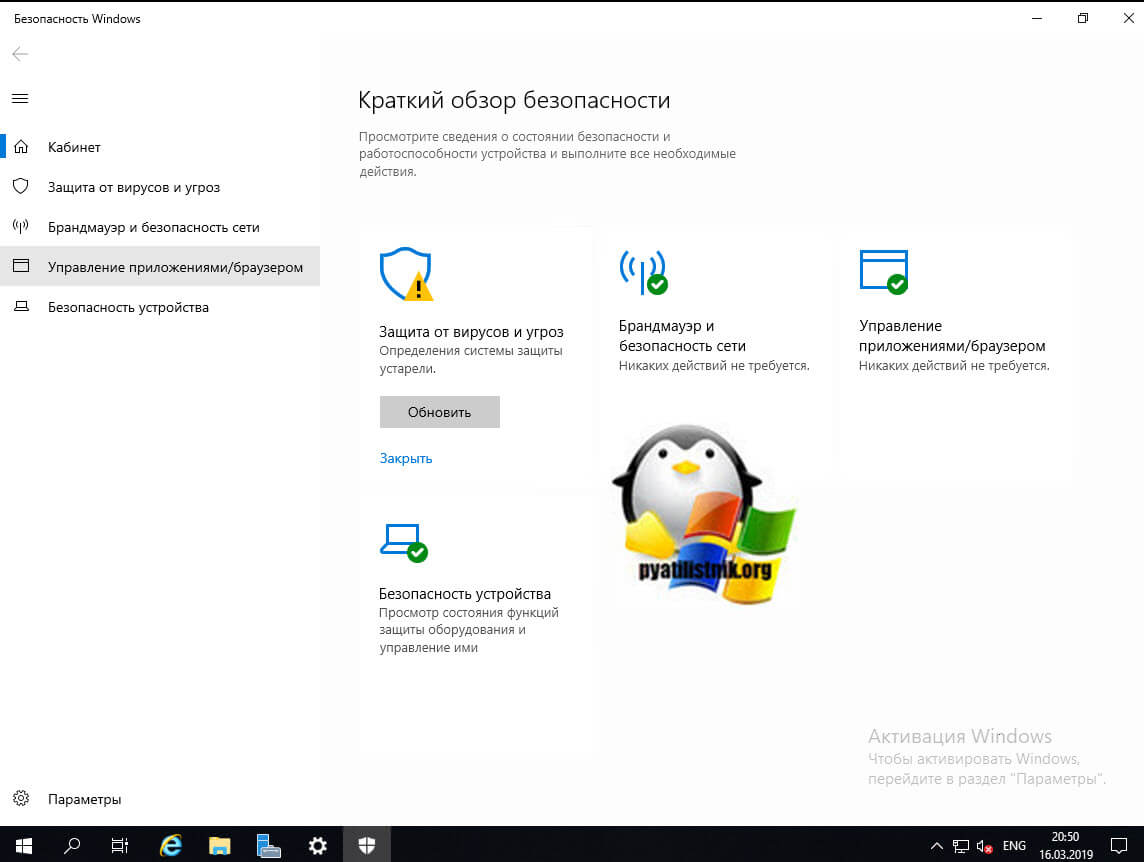

У вас откроется Windows Defender, в котором можно управлять четырьмя пунктами:

- Защита от вирусов и угроз

- Брандмауэр и безопасность сети

- Управление приложениями/браузер

- Безопасность устройств

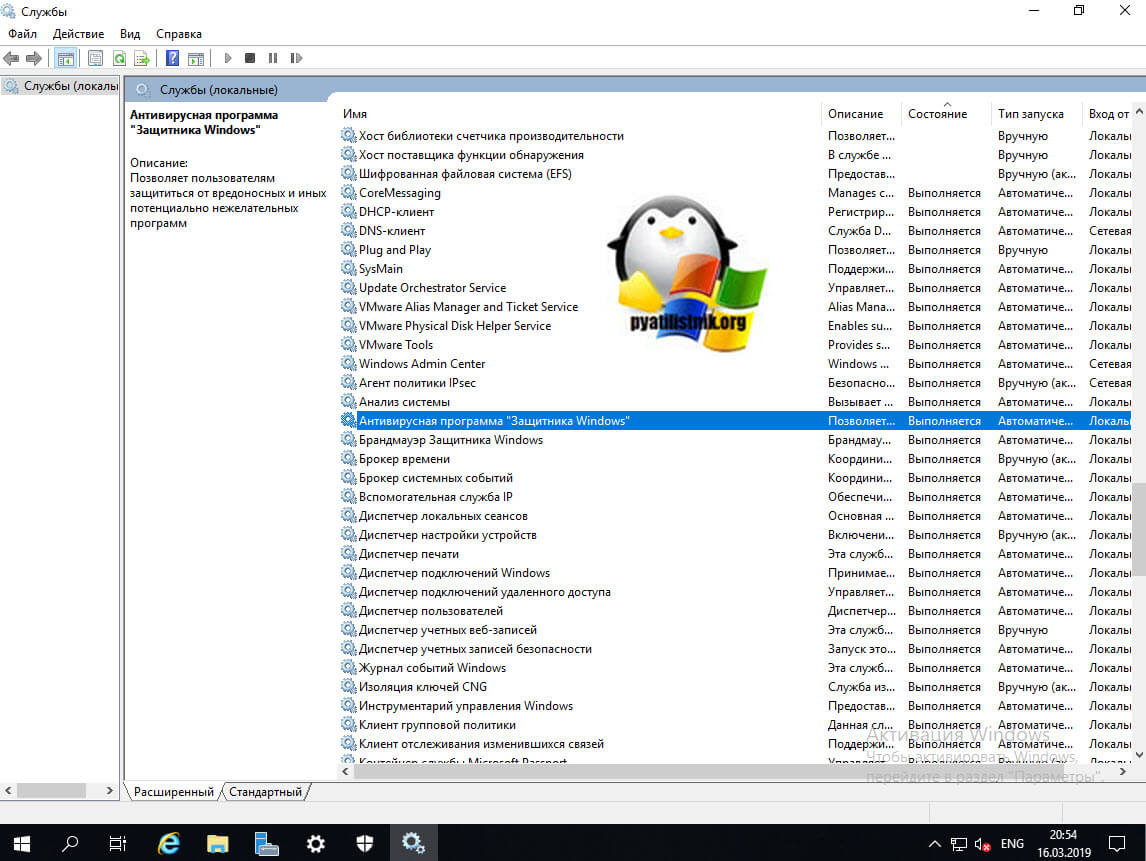

Если посмотреть службы в Windows Server 2019, то вы обнаружите вот такие две:

- Антивирусная программа «Защитник Windows»

- Брандмауэр Защитника Windows

Удаление защитника Windows через диспетчер серверов

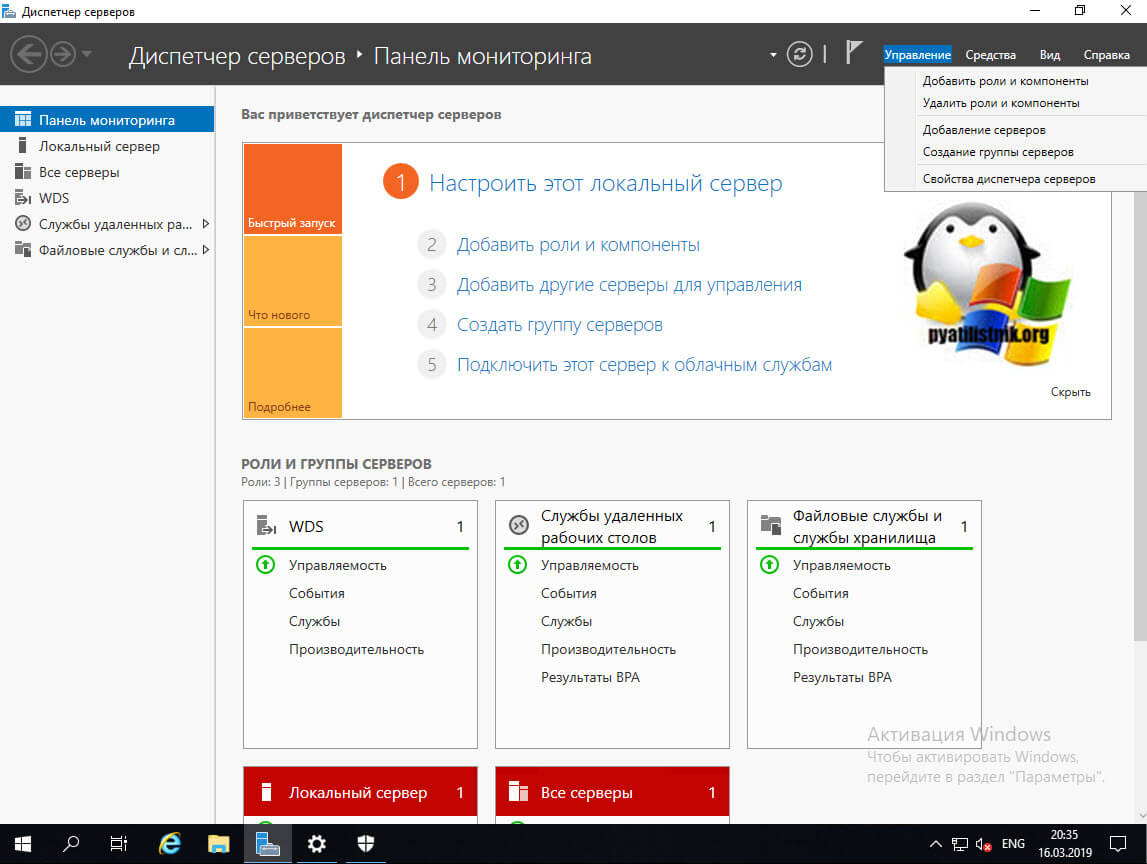

Оснастка «Диспетчер серверов» или ServerManager.exe, это основной инструмент администрирования серверов, начиная с Windows Server 2012 R2, который плотно вошел в инструменты системного администратора. Открываем ее и переходим в пункт «Управление — Удаление роли или компоненты».

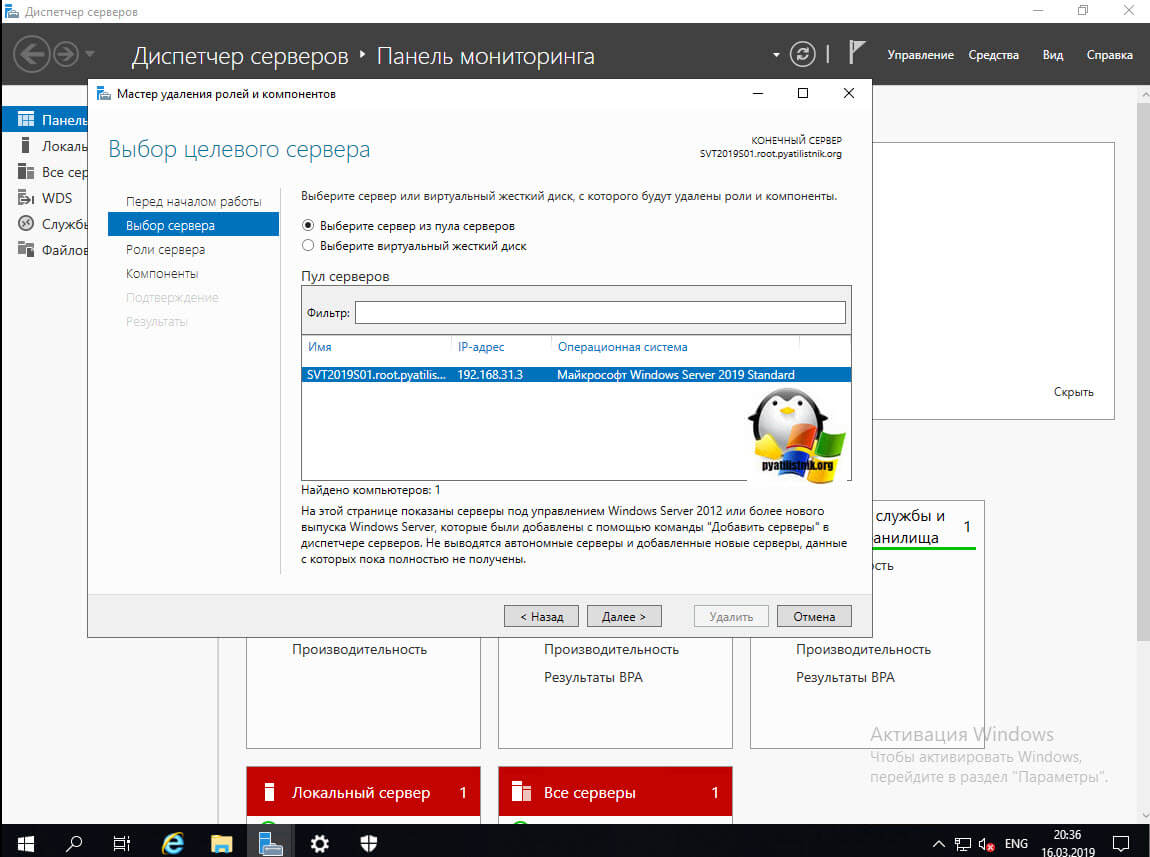

Выбираем сервер с которого мы планируем полностью удалить защитник Windows. Напоминаю, что «Диспетчер серверов» может управлять и удаленным сервером или целым пулом серверов. В моем примере я выберу свой локальный сервер, на котором я устанавливал WDS роль.

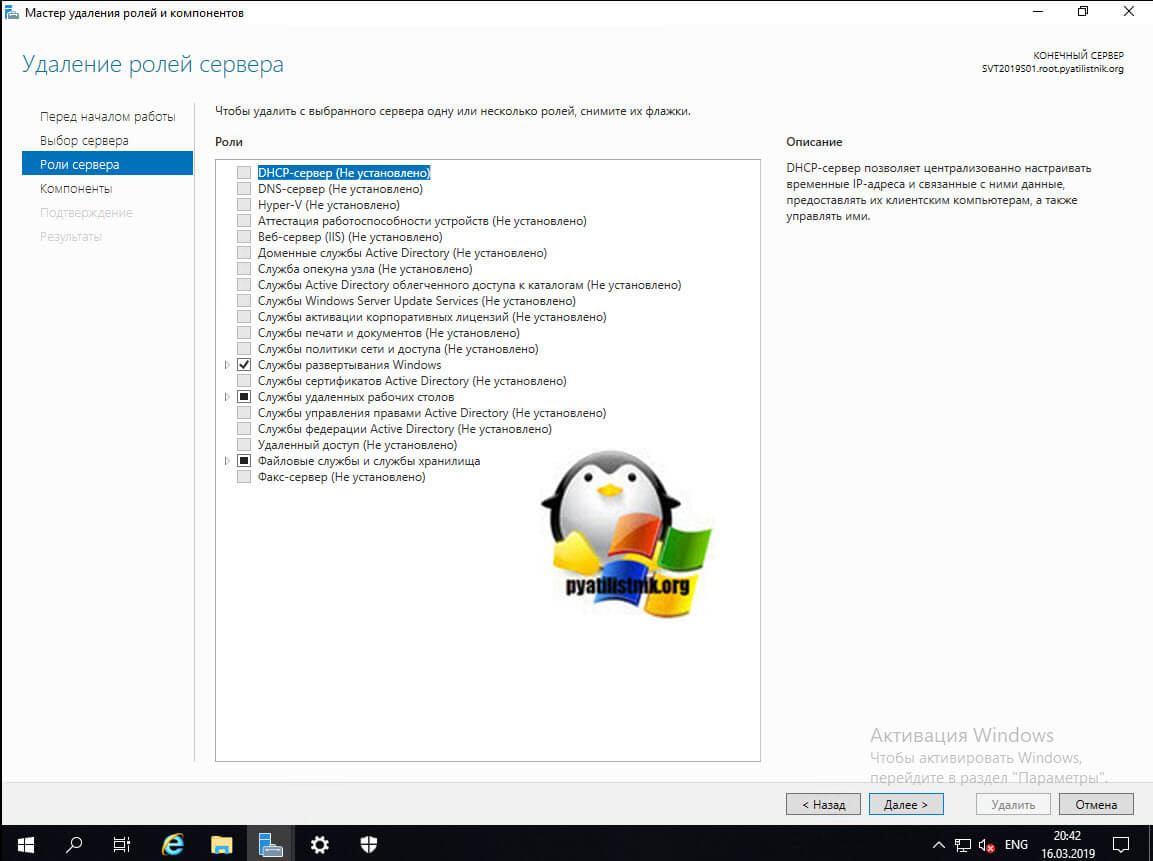

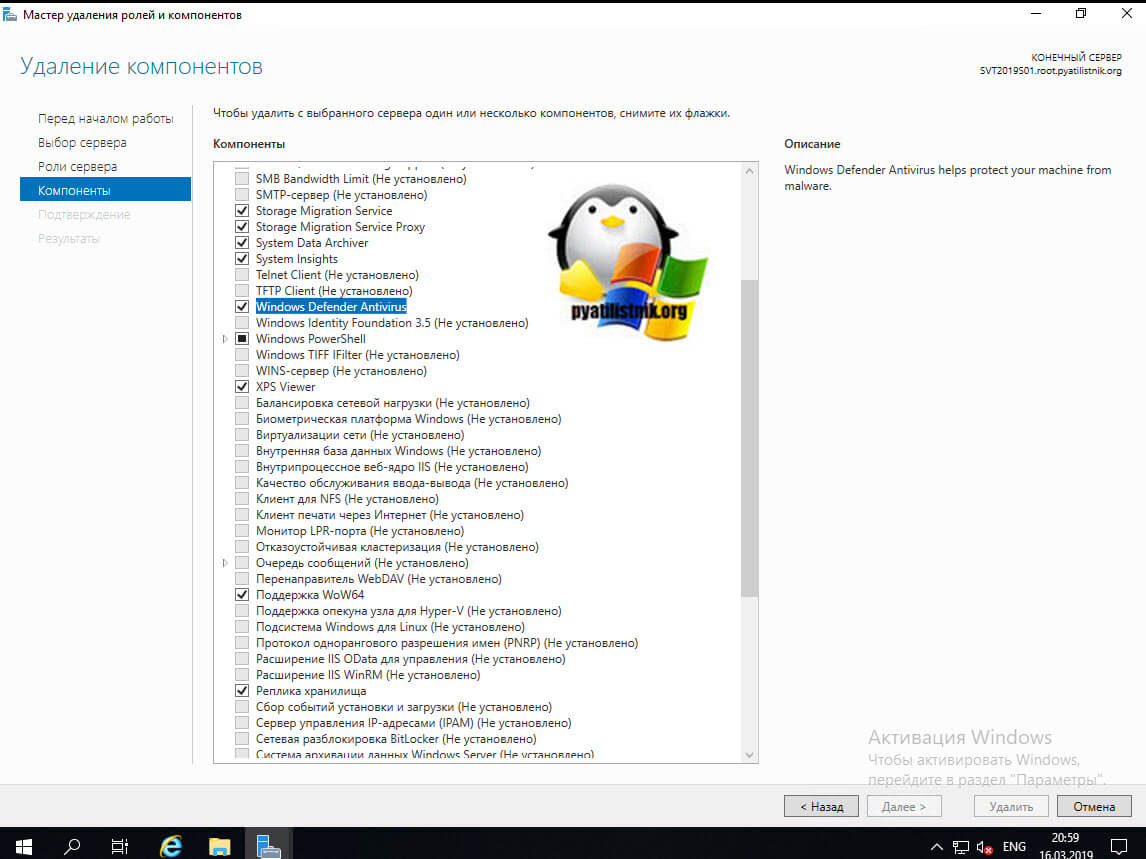

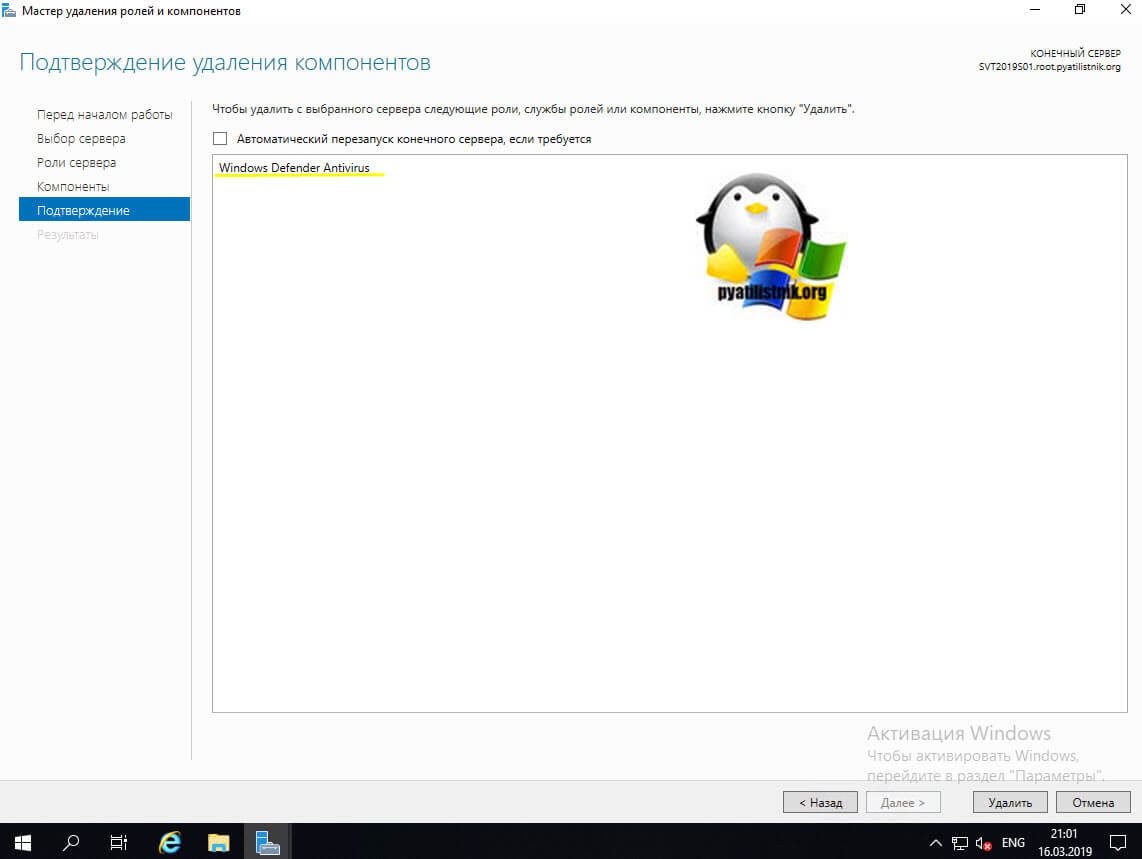

Снимаем галку «Windows Defender Antivirus», это позволит его полностью удалить с сервера. Нажимаем далее.

Нажимаем кнопку «Удалить». Сам процесс занимает около минуты.

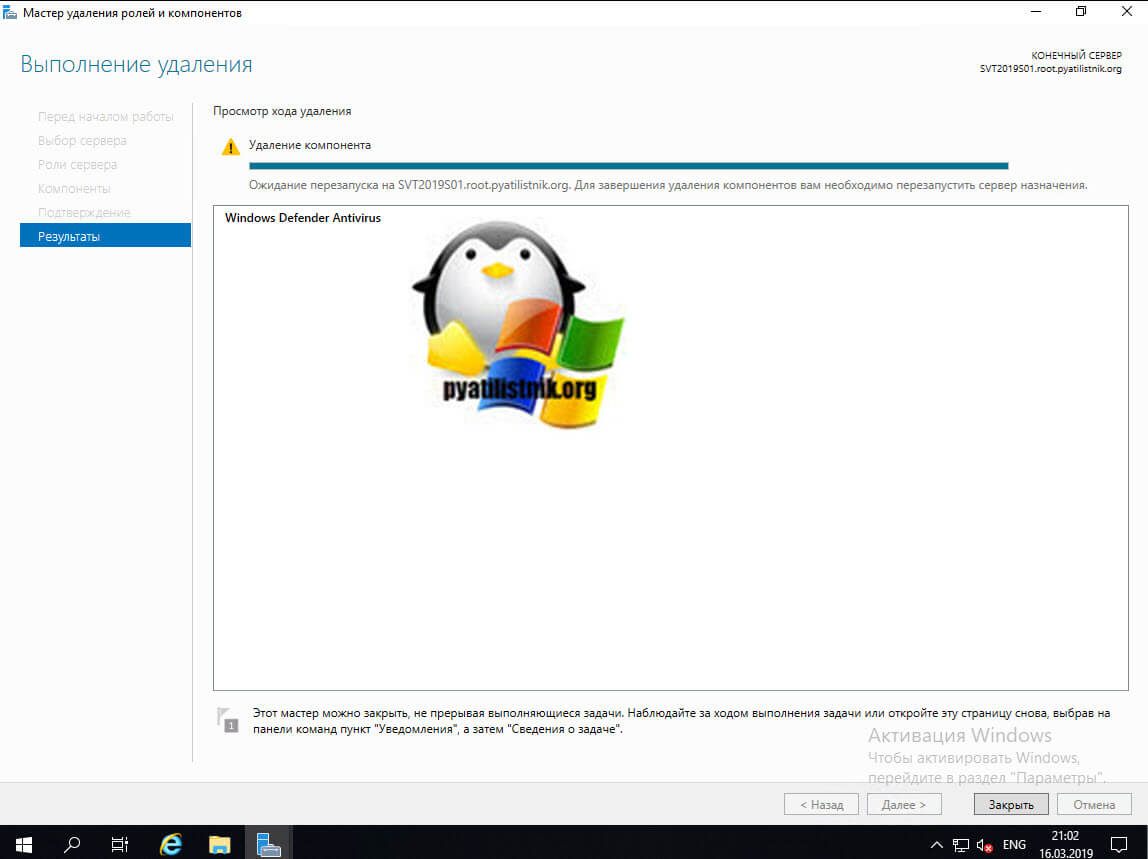

После удаления компонента, нужна обязательная перезагрузка сервера. Выполните ее, когда у вас будет возможность, но лучше не затягивать, сервера начинают тупить в таком состоянии ожидания.

Все, теперь после перезагрузки защитник windows удален с сервера. Можете это проверить. Откройте пункт «Безопасность Windows» и убедитесь, что там пропал пункт «Защита от вирусов и угроз»

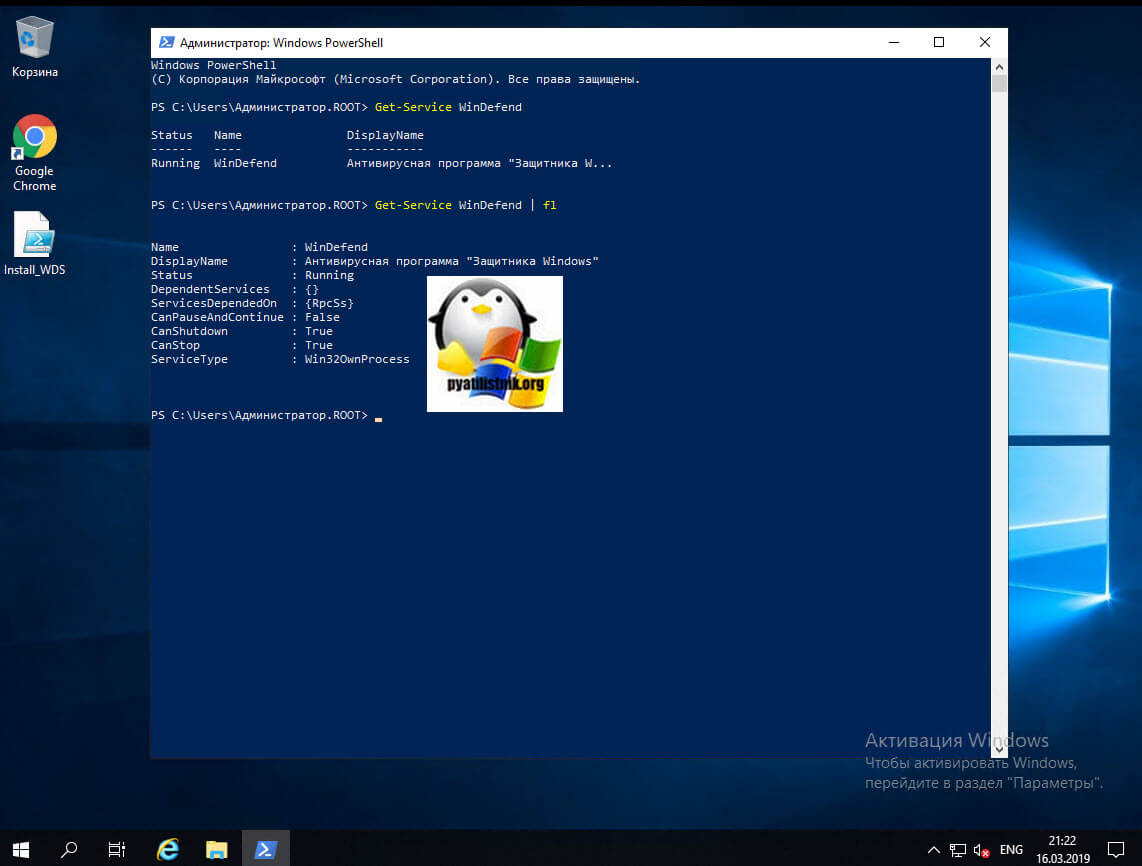

Как удалить защитник виндовс через PowerShell

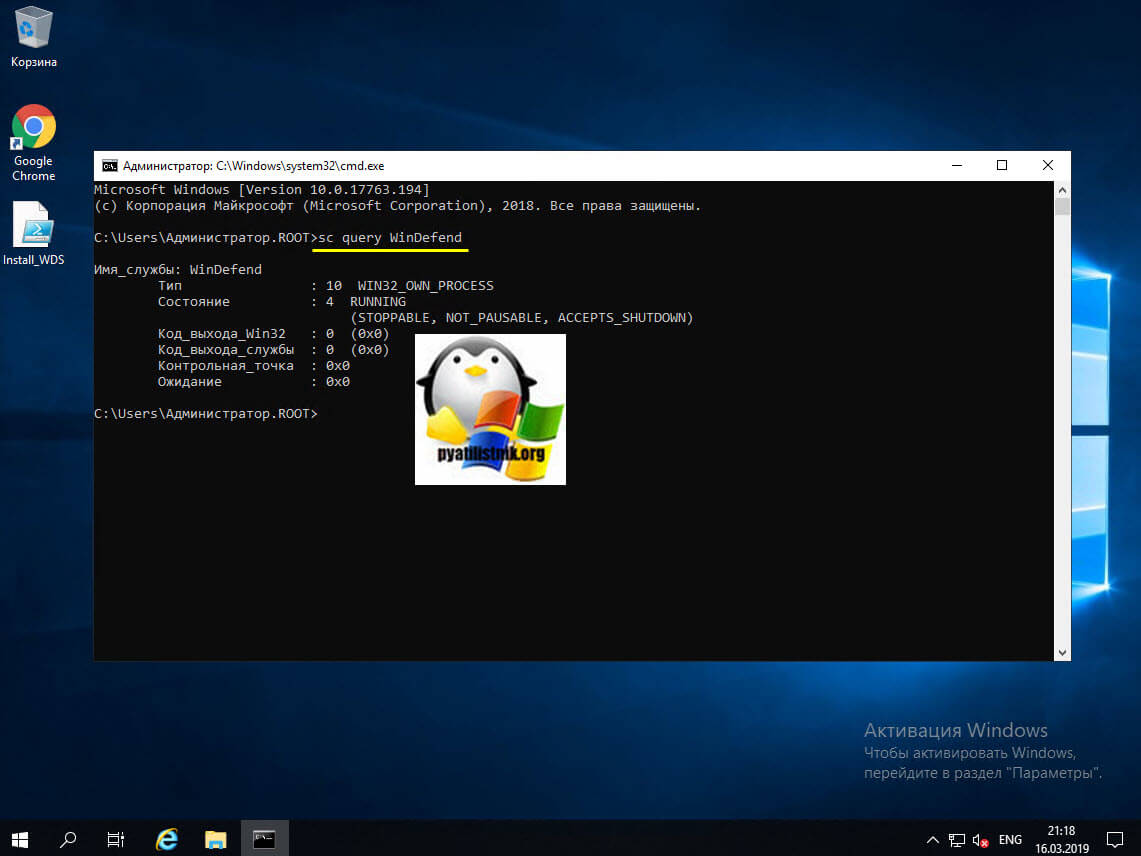

Windows PowerShell, не зря называют мощным средством по управлению серверов, его возможности практически бесконечны. Полностью удалить защитник в Windows Server 2019, можно специальным командлетом. Для этого для начала проверьте состояние службы и есть ли у вас вообще в системе Windows Defender. Для этого в командной строке введите команду:

Как видите состояние у Windefend «RUNNING», что означает, что она запущена.

Можно посмотреть ее состояние и через оснастку PowerShell, лучше ее открыть от имени администратора. Введите команду:

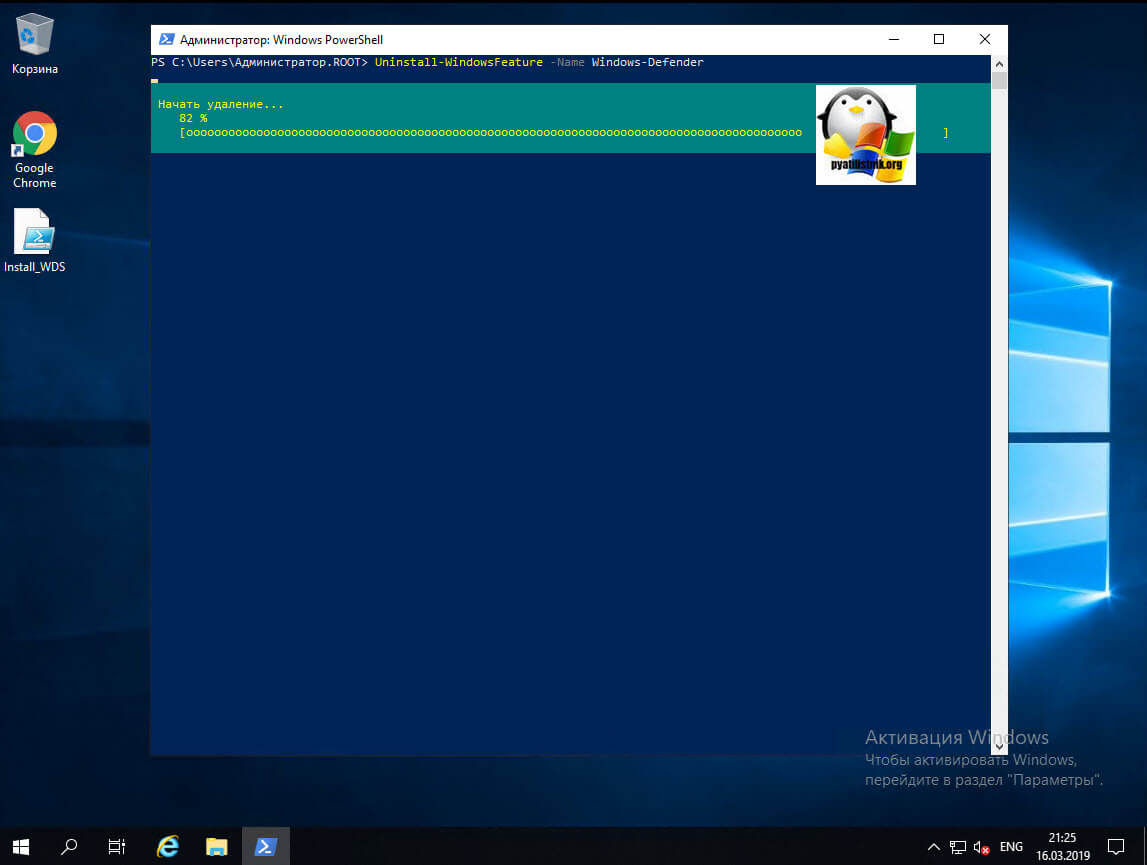

Чтобы полностью удалить защитник виндовс, вам необходимо в PowerShell ввести вот такую команду:

Начнется процесс деинсталляции компонента Windows Server 2019, вы будите видеть шкалу прогресса.

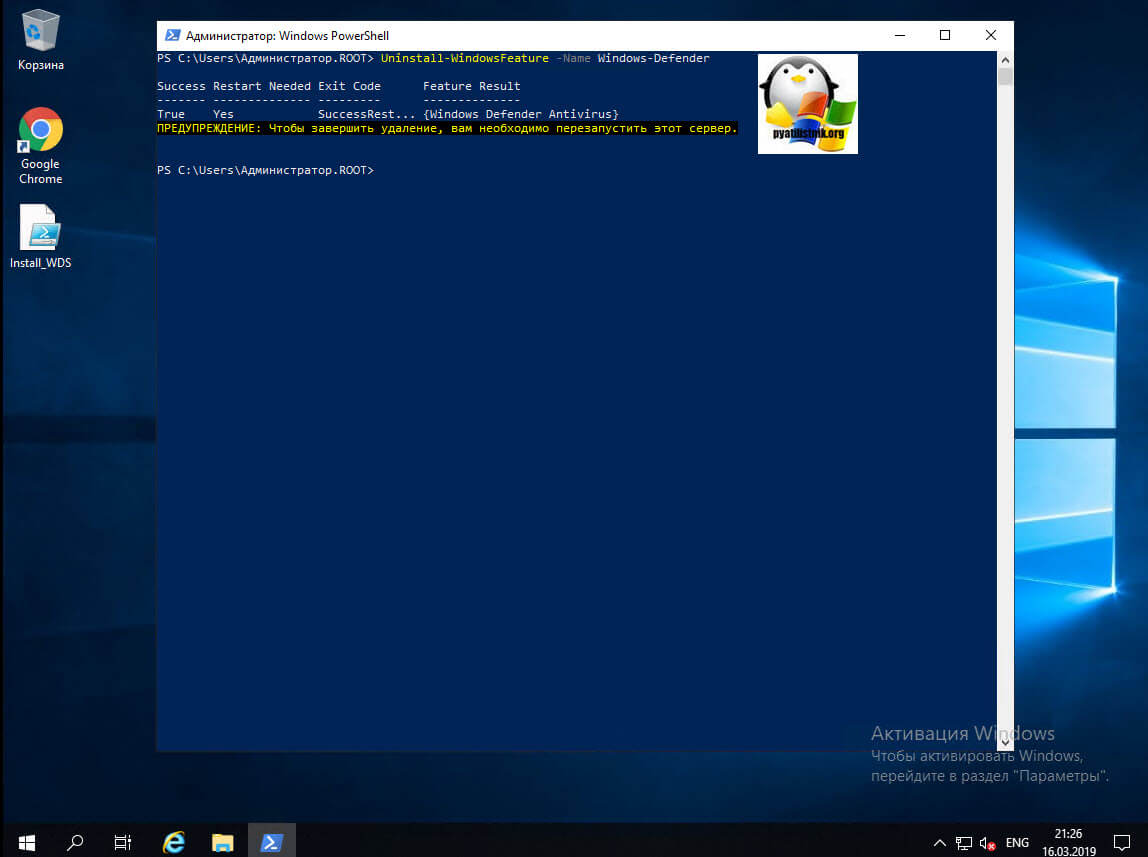

Вы увидите сообщение, что служба Windows Defender Antivirus успешно удалена, и чтобы завершить удаление, вам необходимо перезапустить этот сервер.

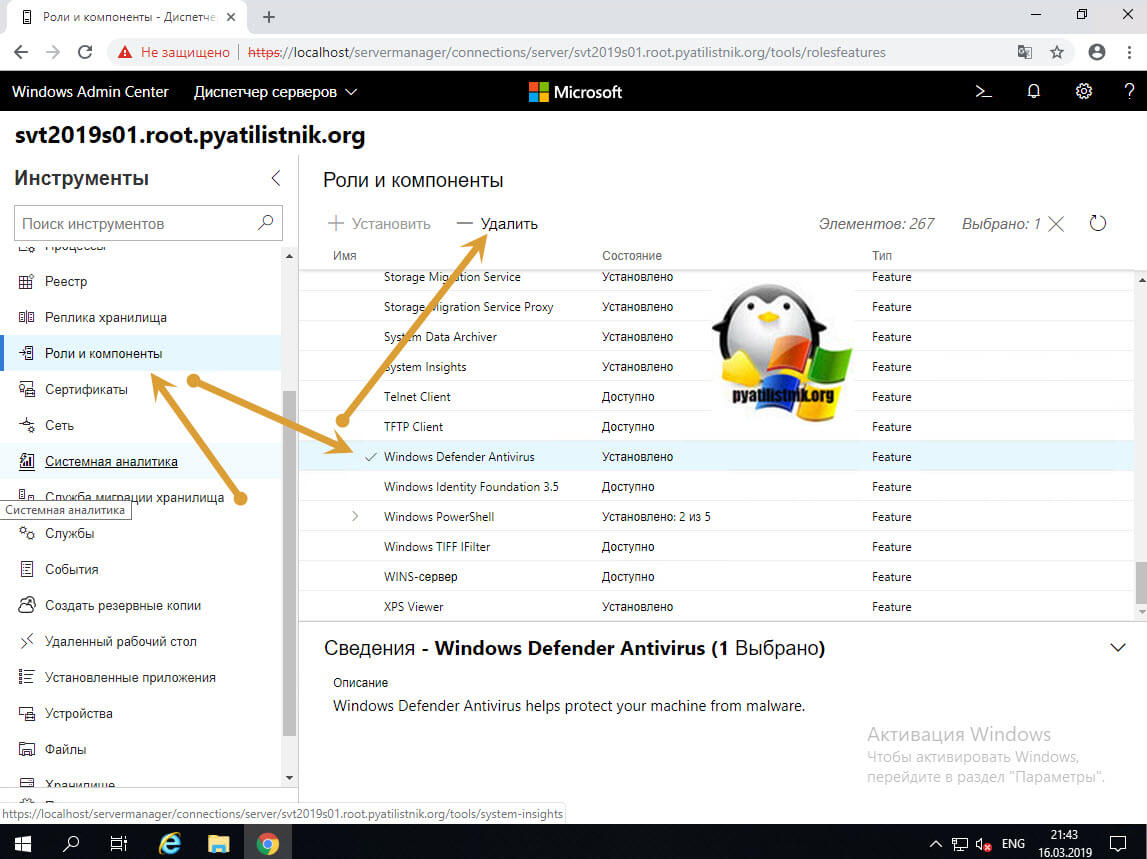

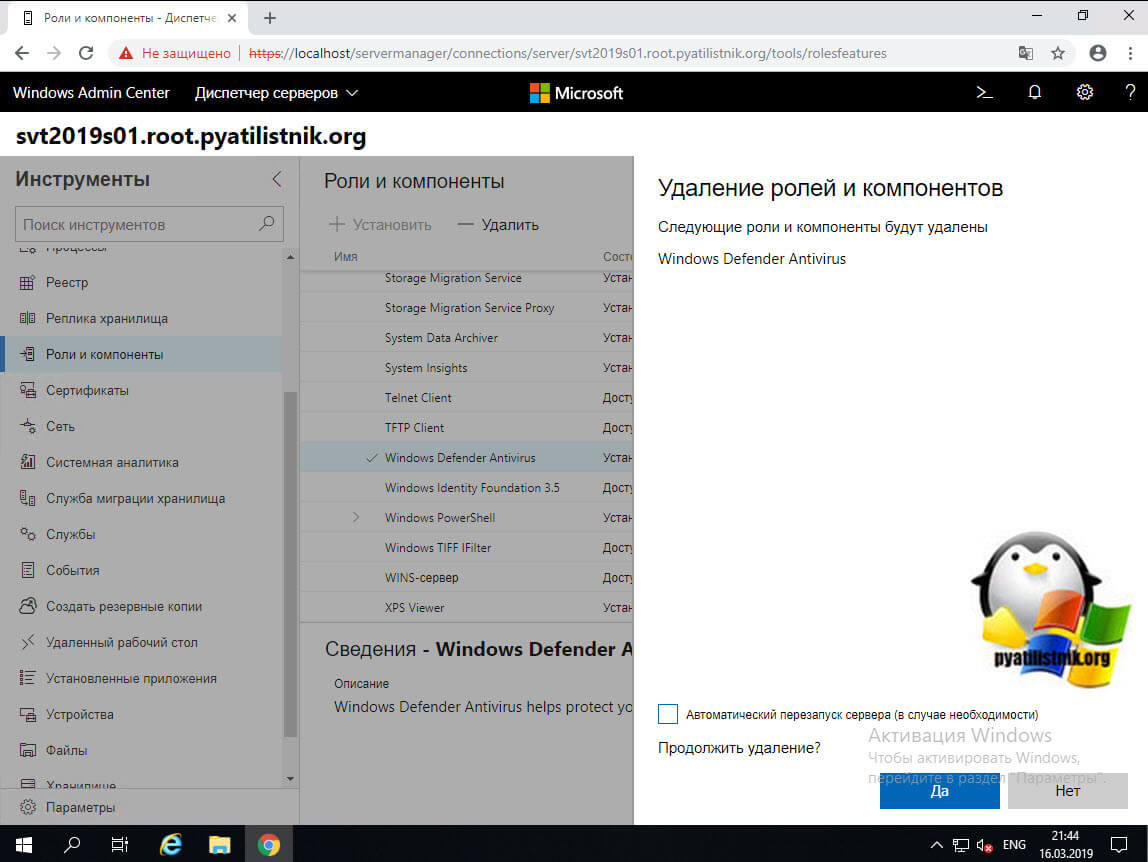

Как удалить защитник windows через Windows Admin Center

Напоминаю, что Windows Admin Center — это новый инструмент управления серверами, локальными и удаленными, из браузера. Он легко может удалять компоненты, в нашем случае Windows Defender. Открываем его и переходим пункт «Роли и компоненты», находим «Windows Defender Antivirus» и удаляем его.

Появится всплывающее окно, где будут проверенны зависимости, если их нет, нажмите кнопку «Да», чтобы запустить процесс деинсталляции.

В оповещениях вы можете следить за процессом удаления, после чего вам потребуется перезагрузка.

Настройка исключений антивируса Microsoft Defender на Windows Server Configure Microsoft Defender Antivirus exclusions on Windows Server

Область применения: Applies to:

Антивирус Microsoft Defender на Windows Server 2016 и Windows Server 2019 автоматически регистрируется в определенных исключениях, определенных определенной ролью сервера. Microsoft Defender Antivirus on Windows Server 2016 and Windows Server 2019 automatically enrolls you in certain exclusions, as defined by your specified server role. Эти исключения не отображаются в стандартных списках исключений, которые отображаются в приложении Windows Security. These exclusions do not appear in the standard exclusion lists that are shown in the Windows Security app.

Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Automatic exclusions only apply to Real-time protection (RTP) scanning. Автоматические исключения не будут соблюдаться во время проверки full/quick или on-demand. Automatic exclusions are not honored during a Full/Quick or On-demand scan.

Помимо автоматических исключений, определенных ролью сервера, можно добавить или удалить настраиваемые исключения. In addition to server role-defined automatic exclusions, you can add or remove custom exclusions. Для этого обратитесь к этим статьям: To do that, refer to these articles:

Несколько моментов, которые необходимо иметь в виду A few points to keep in mind

Имейте в виду следующие важные моменты: Keep the following important points in mind:

- Пользовательские исключения имеют приоритет над автоматическими исключениями. Custom exclusions take precedence over automatic exclusions.

- Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Automatic exclusions only apply to Real-time protection (RTP) scanning. Автоматические исключения не будут соблюдаться во время проверки full/quick или on-demand. Automatic exclusions are not honored during a Full/Quick or On-demand scan.

- Настраиваемые и дублирующиеся исключения не конфликтуют с автоматическими исключениями. Custom and duplicate exclusions do not conflict with automatic exclusions.

- Антивирус Microsoft Defender использует средства обслуживания и управления изображениями развертывания (DISM) для определения ролей, установленных на компьютере. Microsoft Defender Antivirus uses the Deployment Image Servicing and Management (DISM) tools to determine which roles are installed on your computer.

Отказ от автоматических исключений Opt out of automatic exclusions

В Windows Server 2016 и Windows Server 2019 заранее заданные исключения, доставленные обновлениями разведки безопасности, исключают только пути по умолчанию для роли или функции. In Windows Server 2016 and Windows Server 2019, the predefined exclusions delivered by Security intelligence updates only exclude the default paths for a role or feature. Если вы установили роль или функцию на настраиваемом пути или хотите вручную управлять набором исключений, не забудьте отказаться от автоматических исключений, доставленных в обновлениях разведки безопасности. If you installed a role or feature in a custom path, or you want to manually control the set of exclusions, make sure to opt out of the automatic exclusions delivered in Security intelligence updates. Но помните, что автоматически доставляемые исключения оптимизированы для ролей Windows Server 2016 и 2019. But keep in mind that the exclusions that are delivered automatically are optimized for Windows Server 2016 and 2019 roles. Рекомендации по определению исключений перед определением списков исключений. See Recommendations for defining exclusions before defining your exclusion lists.

Отказ от автоматических исключений может отрицательно сказаться на производительности или привести к повреждениям данных. Opting out of automatic exclusions may adversely impact performance, or result in data corruption. Автоматически доставляемые исключения оптимизированы для ролей Windows Server 2016 и Windows Server 2019. The exclusions that are delivered automatically are optimized for Windows Server 2016 and Windows Server 2019 roles.

Так как предопределение исключений исключает только пути по умолчанию, если переместить NTDS и SYSVOL на другой диск или путь, который отличается от исходного пути, необходимо добавить исключения вручную с помощью сведений здесь . Because predefined exclusions only exclude default paths, if you move NTDS and SYSVOL to another drive or path that is different from the original path, you must add exclusions manually using the information here .

Автоматические списки исключений можно отключить с помощью групп Политик, PowerShell и WMI. You can disable the automatic exclusion lists with Group Policy, PowerShell cmdlets, and WMI.

Использование групповой политики для отключения списка автоматических исключений на Windows Server 2016 и Windows Server 2019 Use Group Policy to disable the auto-exclusions list on Windows Server 2016 and Windows Server 2019

- На компьютере управления групповой политикой откройте консоль управления групповой политикой. On your Group Policy management computer, open the Group Policy Management Console. Щелкните правой кнопкой мыши объект групповой политики, который необходимо настроить, а затем нажмите кнопку Изменить. Right-click the Group Policy Object you want to configure, and then click Edit.

- В редакторе управления групповой политикой перейдите к конфигурации компьютера и нажмите административные шаблоны. In the Group Policy Management Editor go to Computer configuration, and then click Administrative templates.

- Расширь дерево до компонентов >Антивирусного исключения Microsoft Defender >Microsoft Defender. Expand the tree to Windows components >Microsoft Defender Antivirus >Exclusions.

- Дважды щелкните Кнопку Отключение автоматических исключений и установите параметр Включено. Double-click Turn off Auto Exclusions, and set the option to Enabled. Нажмите кнопку ОК. Then click OK.

Чтобы отключить список автоматических исключений на Windows Server 2016 и 2019, используйте cmdlets PowerShell Use PowerShell cmdlets to disable the auto-exclusions list on Windows Server 2016 and 2019

Используйте следующие cmdlets: Use the following cmdlets:

Для получения дополнительных сведений ознакомьтесь с приведенными ниже ресурсами. To learn more, see the following resources:

Использование инструкции по управлению Windows (WMI) для отключения списка автоматических исключений на Windows Server 2016 и Windows Server 2019 Use Windows Management Instruction (WMI) to disable the auto-exclusions list on Windows Server 2016 and Windows Server 2019

Используйте метод Set класса MSFT_MpPreference для следующих свойств: Use the Set method of the MSFT_MpPreference class for the following properties:

Дополнительные сведения и допустимые параметры см. в следующих сведениях: See the following for more information and allowed parameters:

Список автоматических исключений List of automatic exclusions

В следующих разделах содержатся исключения, доставляемые с автоматическими путями файлов исключений и типами файлов. The following sections contain the exclusions that are delivered with automatic exclusions file paths and file types.

Исключения по умолчанию для всех ролей Default exclusions for all roles

В этом разделе перечислены исключения по умолчанию для всех ролей Windows Server 2016 и 2019. This section lists the default exclusions for all Windows Server 2016 and 2019 roles.

Расположение по умолчанию может быть иным, чем то, что указано в этой статье. The default locations could be different than what’s listed in this article.

Файлы Windows «temp.edb» Windows «temp.edb» files

- %windir%\SoftwareDistribution\Datastore\*\tmp.edb

- %ProgramData%\Microsoft\Search\Data\Applications\Windows\*\*.log

Файлы обновления Windows или файлы автоматического обновления Windows Update files or Automatic Update files

- %windir%\SoftwareDistribution\Datastore\*\Datastore.edb

- %windir%\SoftwareDistribution\Datastore\*\edb.chk

- %windir%\SoftwareDistribution\Datastore\*\edb\*.log

- %windir%\SoftwareDistribution\Datastore\*\Edb\*.jrs

- %windir%\SoftwareDistribution\Datastore\*\Res\*.log

Файлы безопасности Windows Windows Security files

- %windir%\Security\database\*.chk

- %windir%\Security\database\*.edb

- %windir%\Security\database\*.jrs

- %windir%\Security\database\*.log

- %windir%\Security\database\*.sdb

Файлы групповой политики Group Policy files

- %allusersprofile%\NTUser.pol

- %SystemRoot%\System32\GroupPolicy\Machine\registry.pol

- %SystemRoot%\System32\GroupPolicy\User\registry.pol

WINS files WINS files

- %systemroot%\System32\Wins\*\*.chk

- %systemroot%\System32\Wins\*\*.log

- %systemroot%\System32\Wins\*\*.mdb

- %systemroot%\System32\LogFiles\

- %systemroot%\SysWow64\LogFiles\

Исключения службы репликации файлов (FRS) File Replication Service (FRS) exclusions

Файлы в рабочей папке службы репликации файлов (FRS). Files in the File Replication Service (FRS) working folder. Рабочая папка FRS указана в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NtFrs\Parameters\Working Directory The FRS working folder is specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NtFrs\Parameters\Working Directory

- %windir%\Ntfrs\jet\sys\*\edb.chk

- %windir%\Ntfrs\jet\*\Ntfrs.jdb

- %windir%\Ntfrs\jet\log\*\*.log

Файлы журналов баз данных FRS. FRS Database log files. Папка файлов журнала данных FRS задана в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Ntfrs\Parameters\DB Log File Directory The FRS Database log file folder is specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Ntfrs\Parameters\DB Log File Directory

Папка постановок FRS. The FRS staging folder. Папка постановки указана в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID\Replica Set Stage The staging folder is specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID\Replica Set Stage

Папка preinstall FRS. The FRS preinstall folder. Эта папка указана в папке Replica_root\DO_NOT_REMOVE_NtFrs_PreInstall_Directory This folder is specified by the folder Replica_root\DO_NOT_REMOVE_NtFrs_PreInstall_Directory

База данных репликации распределенной файловой системы (DFSR) и рабочие папки. The Distributed File System Replication (DFSR) database and working folders. Эти папки указаны ключом реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DFSR\Parameters\Replication Groups\GUID\Replica Set Configuration File These folders are specified by the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DFSR\Parameters\Replication Groups\GUID\Replica Set Configuration File

- %systemdrive%\System Volume Information\DFSR\$db_normal$

- %systemdrive%\System Volume Information\DFSR\FileIDTable_*

- %systemdrive%\System Volume Information\DFSR\SimilarityTable_*

- %systemdrive%\System Volume Information\DFSR\*.XML

- %systemdrive%\System Volume Information\DFSR\$db_dirty$

- %systemdrive%\System Volume Information\DFSR\$db_clean$

- %systemdrive%\System Volume Information\DFSR\$db_lostl$

- %systemdrive%\System Volume Information\DFSR\Dfsr.db

- %systemdrive%\System Volume Information\DFSR\*.frx

- %systemdrive%\System Volume Information\DFSR\*.log

- %systemdrive%\System Volume Information\DFSR\Fsr*.jrs

- %systemdrive%\System Volume Information\DFSR\Tmp.edb

Исключения для процессов Process exclusions

- %systemroot%\System32\dfsr.exe

- %systemroot%\System32\dfsrs.exe

Hyper-V исключений Hyper-V exclusions

В следующей таблице перечислены исключения типа файлов, исключения папок и исключения процессов, которые автоматически доставляются при установке Hyper-V роли. The following table lists the file type exclusions, folder exclusions, and process exclusions that are delivered automatically when you install the Hyper-V role.

| Исключения типа файлов File type exclusions | Исключения папок Folder exclusions | Process exclusions Process exclusions |

|---|---|---|

| *.vhd *.vhdx *.avhd *.avhdx *.vsv *.iso *.rct *.vmcx *.vmrs | %ProgramData%\Microsoft\Windows\Hyper-V %ProgramFiles%\Hyper-V %SystemDrive%\ProgramData\Microsoft\Windows\Hyper-V\Snapshots %Public%\Documents\Hyper-V\Virtual Hard Disks | %systemroot%\System32\Vmms.exe %systemroot%\System32\Vmwp.exe |

Файлы SYSVOL SYSVOL files

- %systemroot%\Sysvol\Domain\*.adm

- %systemroot%\Sysvol\Domain\*.admx

- %systemroot%\Sysvol\Domain\*.adml

- %systemroot%\Sysvol\Domain\Registry.pol

- %systemroot%\Sysvol\Domain\*.aas

- %systemroot%\Sysvol\Domain\*.inf

- %systemroot%\Sysvol\Domain\*Scripts.ini

- %systemroot%\Sysvol\Domain\*.ins

- %systemroot%\Sysvol\Domain\Oscfilter.ini

Исключения Active Directory Active Directory exclusions

В этом разделе перечислены исключения, которые доставляются автоматически при установке служб домена Active Directory. This section lists the exclusions that are delivered automatically when you install Active Directory Domain Services.

Файлы баз данных NTDS NTDS database files

Файлы базы данных указаны в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\DSA Database File The database files are specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\DSA Database File

Файлы журнала транзакций AD DS The AD DS transaction log files

Файлы журнала транзакций указаны в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\Database Log Files Path The transaction log files are specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\Database Log Files Path

- %windir%\Ntds\EDB*.log

- %windir%\Ntds\Res*.log

- %windir%\Ntds\Edb*.jrs

- %windir%\Ntds\Ntds*.pat

- %windir%\Ntds\TEMP.edb

Рабочая папка NTDS The NTDS working folder

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\DSA Working Directory This folder is specified in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters\DSA Working Directory

Исключения процесса для файлов поддержки AD DS и AD DS Process exclusions for AD DS and AD DS-related support files

- %systemroot%\System32\ntfrs.exe

- %systemroot%\System32\lsass.exe

Исключения DHCP Server DHCP Server exclusions

В этом разделе перечислены исключения, которые доставляются автоматически при установке роли DHCP Server. This section lists the exclusions that are delivered automatically when you install the DHCP Server role. Расположения файлов DHCP Server указаны параметрами DatabasePath, DhcpLogFilePath и BackupDatabasePath в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DHCPServer\Parameters The DHCP Server file locations are specified by the DatabasePath, DhcpLogFilePath, and BackupDatabasePath parameters in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DHCPServer\Parameters

- %systemroot%\System32\DHCP\*\*.mdb

- %systemroot%\System32\DHCP\*\*.pat

- %systemroot%\System32\DHCP\*\*.log

- %systemroot%\System32\DHCP\*\*.chk

- %systemroot%\System32\DHCP\*\*.edb

Исключения DNS Server DNS Server exclusions

В этом разделе перечислены исключения файлов и папок, а также исключения процессов, которые доставляются автоматически при установке роли DNS Server. This section lists the file and folder exclusions and the process exclusions that are delivered automatically when you install the DNS Server role.

Исключения файлов и папок для роли DNS Server File and folder exclusions for the DNS Server role

- %systemroot%\System32\Dns\*\*.log

- %systemroot%\System32\Dns\*\*.dns

- %systemroot%\System32\Dns\*\*.scc

- %systemroot%\System32\Dns\*\BOOT

Исключения процесса для роли DNS Server Process exclusions for the DNS Server role

Исключения служб хранения и файлов File and Storage Services exclusions

В этом разделе перечислены исключения файлов и папок, которые доставляются автоматически при установке роли Службы файлов и хранения. This section lists the file and folder exclusions that are delivered automatically when you install the File and Storage Services role. Перечисленные ниже исключения не содержат исключений для роли Кластеризация. The exclusions listed below do not include exclusions for the Clustering role.

- %SystemDrive%\ClusterStorage

- %clusterserviceaccount%\Local Settings\Temp

- %SystemDrive%\mscs

Исключения print Server Print Server exclusions

В этом разделе перечислены исключения типа файлов, исключения папок и исключения процессов, которые доставляются автоматически при установке роли Print Server. This section lists the file type exclusions, folder exclusions, and the process exclusions that are delivered automatically when you install the Print Server role.

Исключения типа файлов File type exclusions

Исключения папок Folder exclusions

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Printers\DefaultSpoolDirectory This folder is specified in the registry key HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Printers\DefaultSpoolDirectory

Исключения для процессов Process exclusions

Исключения веб-сервера Web Server exclusions

В этом разделе перечислены исключения папок и исключения процессов, которые доставляются автоматически при установке роли веб-сервера. This section lists the folder exclusions and the process exclusions that are delivered automatically when you install the Web Server role.

Исключения папок Folder exclusions

- %SystemRoot%\IIS Temporary Compressed Files

- %SystemDrive%\inetpub\temp\IIS Temporary Compressed Files

- %SystemDrive%\inetpub\temp\ASP Compiled Templates

- %systemDrive%\inetpub\logs

- %systemDrive%\inetpub\wwwroot

Process exclusions Process exclusions

- %SystemRoot%\system32\inetsrv\w3wp.exe

- %SystemRoot%\SysWOW64\inetsrv\w3wp.exe

- %SystemDrive%\PHP5433\php-cgi.exe

Отключение сканирования файлов в папке Sysvol\Sysvol или папке SYSVOL_DFSR\Sysvol Turning off scanning of files in the Sysvol\Sysvol folder or the SYSVOL_DFSR\Sysvol folder

Текущее расположение папки и всех подмостков — это цель репараса файловой системы корневого Sysvol\Sysvol SYSVOL_DFSR\Sysvol набора реплики. The current location of the Sysvol\Sysvol or SYSVOL_DFSR\Sysvol folder and all the subfolders is the file system reparse target of the replica set root. В папках по умолчанию Sysvol\Sysvol используются следующие SYSVOL_DFSR\Sysvol расположения: The Sysvol\Sysvol and SYSVOL_DFSR\Sysvol folders use the following locations by default:

Путь к активному в настоящее время ссылается на долю NETLOGON и может быть определен именем SYSVOL значения SysVol в следующем подкайке: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Netlogon\Parameters The path to the currently active SYSVOL is referenced by the NETLOGON share and can be determined by the SysVol value name in the following subkey: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Netlogon\Parameters

Исключите следующие файлы из этой папки и всех ее подвещений: Exclude the following files from this folder and all its subfolders:

cлужбы Windows Server Update Services исключений Windows Server Update Services exclusions

В этом разделе перечислены исключения папок, которые доставляются автоматически при установке роли cлужбы Windows Server Update Services (WSUS). This section lists the folder exclusions that are delivered automatically when you install the Windows Server Update Services (WSUS) role. Папка WSUS указана в ключе реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Update Services\Server\Setup The WSUS folder is specified in the registry key HKEY_LOCAL_MACHINE\Software\Microsoft\Update Services\Server\Setup

- %systemroot%\WSUS\WSUSContent

- %systemroot%\WSUS\UpdateServicesDBFiles

- %systemroot%\SoftwareDistribution\Datastore

- %systemroot%\SoftwareDistribution\Download